Сюжетная линия

Сериал «Ищейка» — российская адаптация американского одноименного сериала, поэтому сюжет многих эпизодов почти идентичны с оригиналом. Но это касается только первых сезонов. Потом сюжет развивался и стал ближе к российской реальности. В центре внимания — Александра Ивановна Кушнир, следователь убойного отдела. С первого взгляда на нее не скажешь, что она сотрудник полиции. Она нелепо одевается, постоянно крутит в руках очки, когда сильно нервничает, жует шоколадки. Когда она только появляется в новом отделе южного Геленджика, ее воспринимают в штыки. Оперативникам отдела не хотят подчиняться странной начальнице. Но вскоре их поражают ее методы работы. Особый подход к сбору доказательств, свой стиль ведения допросов, приводят к ошеломляющим результатам. Дела расследуются, преступники отправляются за решетку. И нет такого дела, с которым бы не справилась Кушнир.

На службе Александра чувствует себя как рыба в воде. Чего нельзя сказать о личной жизни. Мама Александры очень хотела, чтобы она вышла замуж, родила детей и перестала носиться за преступниками. В какой-то мере ее желание сбылось. Случайная встреча с Петром Иноземцевым перевернула ее жизнь. Он оказался не тем, за кого себя выдавал. И от него Саша родила сына Мишку. Несмотря на это, Борис, сотрудник ФСБ, сделал ей предложение. И они поженились. Только проблемы на этом не закончились. Борис хочет совместного ребенка, но у него проблемы со здоровьем. Вместо того чтобы обсудить проблему и попытаться ее решить, Борис решает пожить отдельно. И тут же на горизонте появляется Иноземцев, чтобы опять внести смуту в голову и сердце Кушнир.

Сюжет

Первый сезон, встреча с коллегами Дивноморска – всё это давно забытая история. Александре пришлось применить свои навыки начальника для того, чтобы поставить на место новых подчинённых. Поскольку в местной полиции никогда не было женщины, остальные сотрудники проявляли открытую неприязнь. Длилось это до первого преступления.

Показав свой профессионализм во всей красе, Кушнир поладила с большинством коллег, но остались и те, кто долго привыкал к её методам. Пока рабочие будни шли своим чередом, она старалась побольше бывать на свежем воздухе и почаще отдыхать. Получалось это от случая к случаю. Совсем скоро она встретила Бориса, но отношения сложились не сразу.

Им пришлось претерпеть много трудностей прежде, чем в их жизни появился сын Миша

Но и после этого Кушнир долго не могла понять что для неё важно – окунуться в материнство или вновь броситься на поиски очередного убийцы. В настоящий момент она успешно совмещает одно и другое, но насколько её хватит?

Кадр из сериала

В начале 5-го сезона Александра уже осознаёт свои обязанности перед сыном и не может позволить бездумно бросаться в новое преступление. Побывав вместе с Борисом на свадьбе знакомых, Кушнир становится участником мрачного события. В разгар церемонии на положенном месте не появляется жених. Его находят в пустом номере мёртвым.

С помощью мужа, работающего в ФСБ, она пытается раскрыть личность убийцы. Более того, они закрывают весь отель, в котором должен был проходить праздник. По мнению Саши, убийца находится где-то среди гостей. Многие возмущены, но совсем скоро задача решается и все отправляются по домам.

Так и проходят суровые рабочие моменты Александры. Муж привык, что голова супруги постоянно находится в напряжении – Кушнир не любит сидеть без дела и всегда старается совершенствоваться в своём ремесле. Но конец каждого сезона даёт понять, что вскоре её ждут серьёзные испытания. Как в личной жизни, так и на любимой работе…

Настройка в режим IDS

О безопасности необходимо помнить всегда, но мы-то не постоянно за компьютером. Поэтому создадим пользователя для Snort.

Теперь создаем необходимые папки и раздаем права:

Распихаем конфигурационные файлы и файлы настроек по нужным папкам:

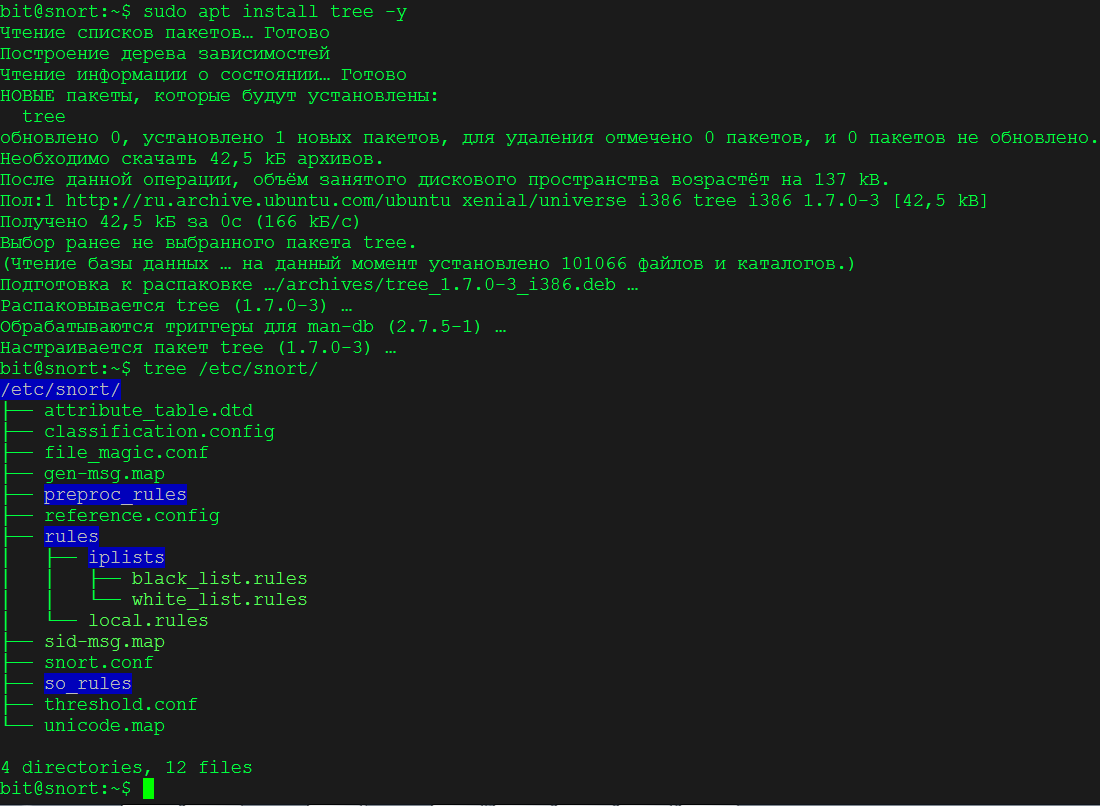

В итоге должна получиться вот такая структура папок и файлов.

Дерево папок и файлов /etc/snort

Дерево папок и файлов /etc/snort

Комментируем все строки с 457-й по 651-ю в файле . Делается это для того, чтобы Snort при запуске не скачивал правила, поскольку для обработки правил у нас будет настройка PulledPork.

Вносим несколько правок в этот же конфигурационный файл вручную:

- Строка 45: указываем нашу сеть.

- Строка 104: меняем на .

- Строка 105: меняем на .

- Строка 106: меняем на .

- Строка 113: меняем на .

- Строка 114: меняем на .

- Строка 546: необходимо раскомментировать для возможности использовать свои правила.

- Строка 521: ниже нее необходимо добавить строку .

- Строка 548: необходимо добавить строку .

Правок много, и в них легко ошибиться. К счастью, Snort умеет проверять файл конфигурации. Рекомендую это делать после каждого ковыряния в конфиге.

Если видишь заветные слова , значит, все в порядке и ничего пока не сломано.

Установка Barnyard2

Barnyard2 — это спулер, который поможет снизить нагрузку на сервер. Для его установки сперва ставим необходимые компоненты:

Обрати внимание, что во время установки MySQL попросит ввести пароль для. Поэтому не отходи от компа надолго

Затем ставим сам Barnyard2:

Проверяем, не отвернулась ли от нас фортуна:

Снова копируем файлы из исходного пакета, создаем файлы и раздаем права:

Теперь придется поработать с MySQL:

Добавляем в конец файла строку . И снова манипуляция с правами:

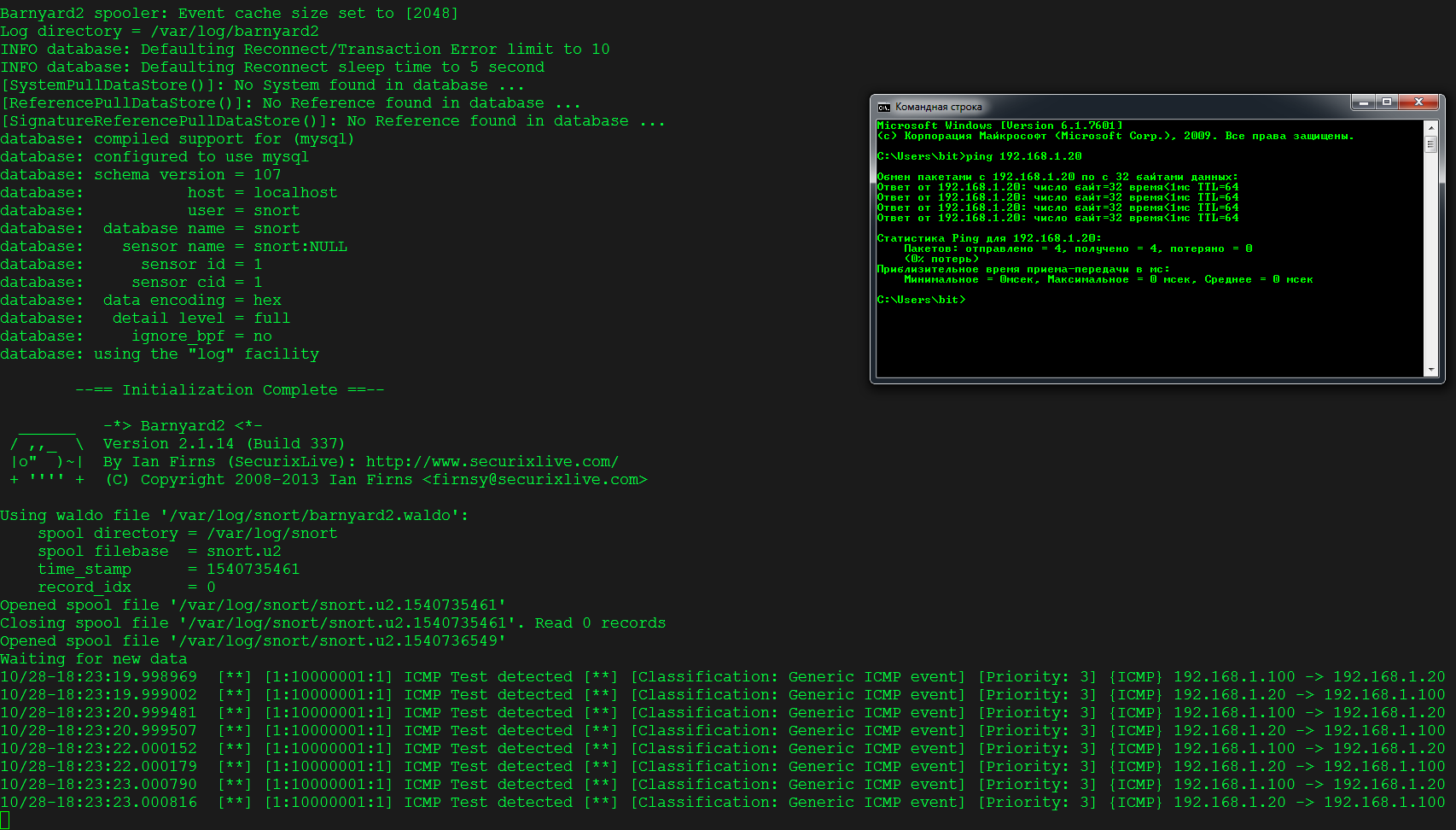

Теперь проверим все, что сделали раньше. В файл добавляем строчку

Это будет наше правило на проверку пинга (ICMP-пакеты). Дописываем две строки в файл :

В описании релиза Barnyard можно прочесть подробнее, что и как.

Запустим Snort в режиме демона (он так и будет работать всегда).

Потом запустим Barnyard2:

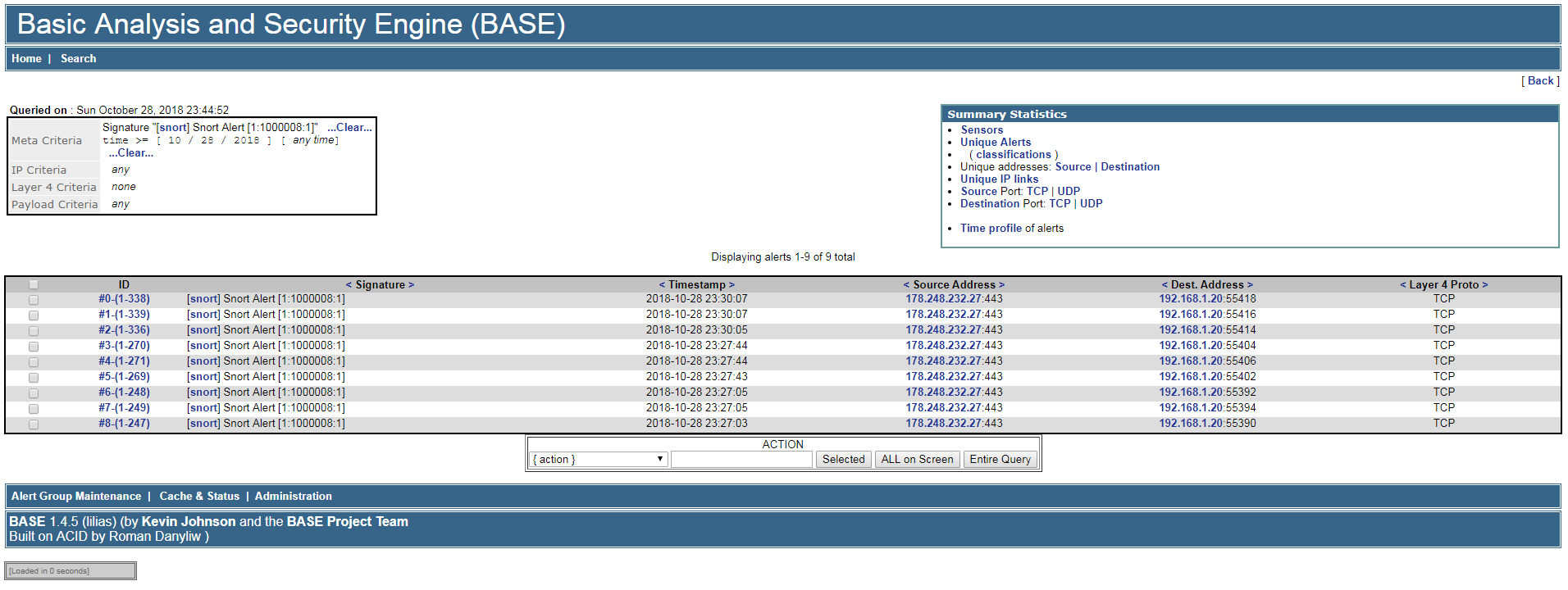

Пингуем наш Snort-server и (если все в порядке) получаем предупреждения.

Работа Snort + Barnyard2

Работа Snort + Barnyard2

Что было в 6 сезоне

Александра Ивановна уже полковник. Оставив сына бабушке, она с мужем отправляется в санаторий. Хотят отдохнуть, проверить здоровье, ведь они думают о втором ребенке. Но даже здесь Кушнир находит труп. И не может остаться в стороне. Хотя ее старый знакомый и коллега Дмитрий Юрков против ее вмешательства в дело. Но Кушнир не остановить. Под подозрение попадает Кролл, поджигатель, с которым оперативники уже встречались. Юрков готов его посадить, но Александра уверена, что здесь что-то не так.

В отношениях Александры и Бориса появилась трещина. И все из-за того, что Борис хочет своего ребенка, но у него обнаружены проблемы со здоровьем. Он ничего не хочет рассказывать жене. А на горизонте вновь появляется Иноземцев, биологический отец Миши. В его квартире обнаружен труп. Пока Саша расследует убийство, Петр решает, что сможет ее вернуть. А после того, как Борис решил побыть один и ушел из семьи, визиты Иноземцева стали ежедневными. Он точно знает, что нужно Александре.

Кушнир продолжает заниматься своей любимой работой. Это для нее понятнее, чем личные отношения. Ей удается найти убийцу психолога, расследовать убийство на пляже, и заняться взрывом самодельного устройства. И именно это дело сводит Кушнир снова с Борисом. Им предстоит работать вместе, Борис представляет ФСБ. Александра слишком обижена на мужа, и с трудом сдерживает эмоции. Совместная работа могла бы помирить супругов, но Иноземцев все портит. Да и сама Саша совершает глупость, которую неизвестно, как исправить.

Почему Snort?

Snort — это опенсорсная система обнаружения вторжений, IDS. Она может работать как сниффер или логгер, но нас интересует именно NIDS (Network Intrusion Detection System). В таком режиме Snort проверяет все входящие пакеты на признаки известных видов сетевых атак (DDoS, сканирование портов, попытки авторизации брутфорсом и так далее).

Аналогия здесь следующая: владельцы магазинов ставят камеры, чтобы обезопасить себя от кражи. Они не помешают вскрыть замки, но зафиксируют действия воришек и помогут их поймать. Примерно так же обстоит дело с системами обнаружения вторжений, которые существуют в виде отдельных решений или компонентов систем класса Internet Security. Они не могут отразить нападение, но оповещают об атаке и помогают в расследовании инцидентов.

Долго останавливаться на описании этого продукта я не буду, так как на страницах журнала можно найти много информации о ней. Например, в статье Даниила Светлова Snort рассматривается как часть опенсорсной SIEM. Скажу лишь, почему я выбрал Snort. Этому способствовали три фактора:

- простота в написании своих правил;

- хорошая поддержка с информативной почтовой рассылкой;

- частые обновления.

Плюс к этому компания уже давно поглощена гигантом с авторитетным названием Cisco, а там ребята как минимум неплохо разбираются в сетях.

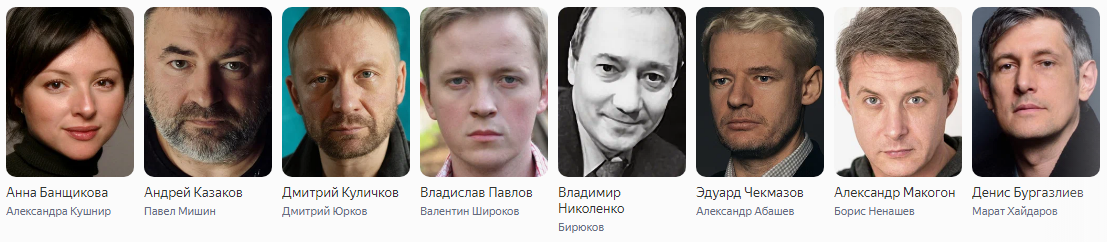

Актеры и их роли

- Александра Кушнир – работает в полиции Дивноморска, куда приехала после душной Москвы; имеет звание подполковника, что часто ставит в замешательство людей, перед которыми она представляется; умна, обладает прекрасной памятью; не приспособлена к быту; живёт с Борисом; на 2 года уходила со службы ради воспитания сына – Анна Банщикова.

- Борис Ненашев – возлюбленный Александры; очень хотел на ней жениться, но обстоятельства постоянно были против; принимает её со всеми недостатками и даже считает их достоинствами; не обращает внимания на внешние раздражители и не заставляет жену уйти с работы, занимающей всё её время – Александр Макогон.

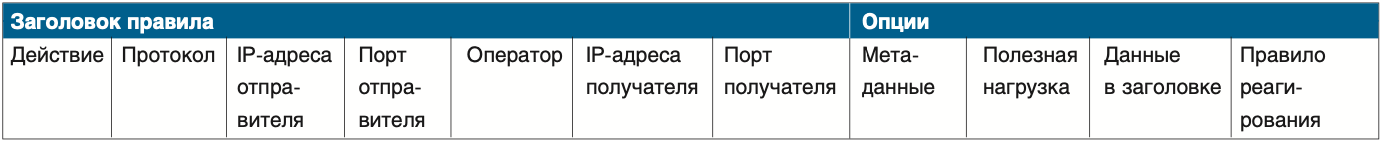

Правила Snort

Snort использует простой в понимании и синтаксисе язык для написания правил, многие правила Snort пишутся буквально в одну строчку. Правила принципиально можно разделить на два основных вида:

- бесконтекстные правила, создаются для каждого пакета отдельно;

- контекстные правила препроцессоров.

Правила состоят также из заголовка и опций. Заголовок включает в себя действие, протокол передачи, IP-адрес, а также сетевые маски и порты. Опции же включают в себя дополнительные критерии обработки правил и реагирующих действий. Данные параметры применяются для описания фильтрации сетевого трафика. Общая структура правил представлена в табл. 1.

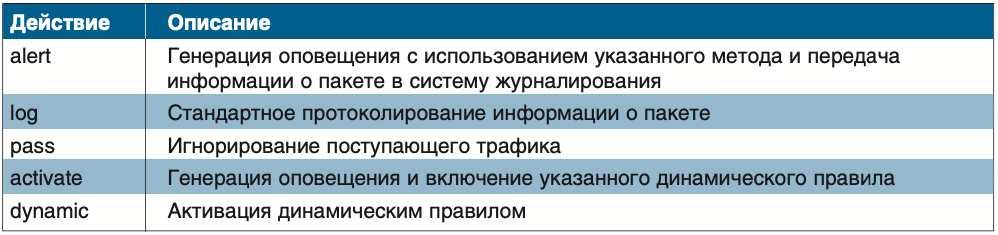

Заголовок правила должен содержать так называемое ключевое слово, определяющее действие, которое выполняется при совпадении всех заданных условий. Основные действия правил представлены в табл. 2.

Существует возможность создания собственных типов правил (Ruletype), с помощью которых можно связать один или несколько модулей (Plugin). Данные типы впоследствии возможно будет применять как действия в правилах Snort.

Следующее поле заголовка определяет протокол передачи данных. В настоящее время Snort способен различать и анализировать всего несколько типов протоколов: TCP, UDP, ICMP, IP. Однако уже в ближайшем будущем разработчики постараются включить также протоколы ARP, IGRP, GRE, OSPF, RIP и др.

После протокола указываются соответствующие IP-адреса и порты. Здесь стоит отметить, что Snort не умеет определять адреса хостов по именам, а потому в правилах целесообразно указывать конкретные адреса или их диапазон.

Заголовок «оператор» определяет направление трафика для данного правила с указанием IP-адреса и порта источника и получателя трафика. Помимо этого можно использовать оператор двунаправленности, который определяет необходимость детектирования трафика от обеих сторон.

Обновление правил Snort

Чтобы убедиться, что ваша копия Snort обеспечивает максимальный уровень защиты, обновите правила до самой последней версии. Это гарантирует, что Snort имеет доступ к новейшему набору определений атак и действий защиты.

Если вы зарегистрировались и получили собственное Oinkcode, вы можете использовать следующую команду, чтобы загрузить набор правил для зарегистрированных пользователей. Фырканье страница загрузки список доступных наборов правил, включая набор правил сообщества, для которого вам не нужно регистрироваться.

Загрузите набор правил для установленной вами версии Snort. Мы загружаем версию 2.9.8.3, которая ближе всего к версии 2.9.7.0 Snort, которая была в репозитории Ubuntu.

wget https://www.snort.org/rules/snortrules-snapshot-2983.tar.gz?oinkcode=<your oink code goes here> -O snortrules-snapshot-2983.tar.gz

Беспорядочный режим

Сетевые карты обычно игнорируют трафик, не предназначенный для их IP-адреса. Мы хотим, чтобы Snort обнаруживал подозрительный сетевой трафик, адресованный любому устройству в сети, а не только сетевой трафик, который отправляется на компьютер, на котором установлен Snort.

Чтобы сетевой интерфейс компьютера Snort прослушивал весь сетевой трафик, нам нужно установить его в неразборчивый режим. Следующая команда вызовет сетевой интерфейс действовать в беспорядочном режиме. Замена с именем сетевого интерфейса, который вы используете на своем компьютере.

sudo ip link set enp0s3 promisc on

Если вы запускаете Snort на виртуальной машине, не забудьте также изменить настройки в гипервизоре для виртуальной сетевой карты, используемой вашей виртуальной машиной. Например, в VirtualBox вам нужно перейти в и в раскрывающемся списке «Беспорядочный режим» выберите «Разрешить все».

СВЯЗАННЫЙ: Как использовать команду ip в Linux

Запуск Snort

Теперь вы можете запустить Snort. Формат команды:

sudo snort -d -l /var/log/snort/ -h 192.168.1.0/24 -A console -c /etc/snort/snort.conf

Замените диапазон IP-адресов своей сети вместо .

В этой команде используются следующие параметры командной строки:

- -d: Отфильтровывает пакеты прикладного уровня.

- -l / var / журнал / snort /: Устанавливает каталог регистрации.

- -h 192.168.1.0/24: Это не устанавливает домашнюю сеть, которая была установлена в файле «snort.conf». Если для этого значения установлено то же значение, что и для домашней сети, журналы структурированы таким образом, что содержимое подозрительных удаленных компьютеров записывается в каталоги, названные в честь каждого удаленного компьютера.

- -Консоль: Отправляет предупреждения в окно консоли.

- -c /etc/snort/snort.conf: Указывает, какой файл конфигурации Snort использовать.

Snort прокручивает большую часть вывода в окне терминала, а затем переходит в режим мониторинга и анализа. Если он не увидит какую-либо подозрительную активность, вы больше не увидите вывод на экран.

С другого компьютера мы начали генерировать вредоносную активность, которая была направлена непосредственно на наш тестовый компьютер, на котором был запущен Snort.

Snort определяет сетевой трафик как потенциально вредоносный, отправляет предупреждения в окно консоли и записывает записи в журналы.

Атаки, классифицируемые как «утечки информации», указывают на то, что на вашем компьютере была предпринята попытка получить некоторую информацию, которая могла бы помочь злоумышленнику. Это, вероятно, указывает на то, что кто-то проводит разведку вашей системы.

Атаки, классифицированные как атаки типа «отказ в обслуживании», указывают на попытку завалить ваш компьютер ложным сетевым трафиком. Атака пытается перегрузить ваш компьютер до такой степени, что он не может продолжать предоставлять свои услуги.

Чтобы убедиться, что неразборчивый режим работает правильно и мы защищаем весь диапазон сетевых адресов, мы направим вредоносный трафик на другой компьютер и посмотрим, обнаружит ли его Snort.

Активность обнаруживается и сообщается, и мы видим, что эта атака была направлена против другого компьютера с IP-адресом . Snort отслеживает весь диапазон адресов этой сети.

Интересные факты

- Сериал является адаптацией американской многосерийной картины “The Сloser” (“Ищейка”). Его транслировали с 2005 по 2012 год. Закончился он на 7-м сезоне. Создатели русской версии пока не прокомментировали ситуацию, станет 7-й сезон последним или нет, но есть мнения, что продолжение всё же выйдет.

- Во время съёмок 3-го сезона умер режиссёр Дмитрий Брусникин. Не посчитав серьёзным диагноз “сердечная недостаточность”, он продолжал трудиться над проектом. Его уход из жизни стал большой потерей для создателей картины, поскольку именно на него были возложены большие надежды в раскрытии личностей второстепенных персонажей.

- По словам Анны Банщиковой, она совершенно не похожа на свою героиню. Анна – совершенно семейная женщина, которая без проблем и с большим удовольствием просидела 3 декрета дома, правда, не полностью. Третий ребёнок, дочь Маша, родилась всего за считаные недели до начала съёмочного процесса 2-го сезоном “Ищейки”. Также известно, что её средний ребёнок, сын Саша, снялся в одном маленьком эпизоде. Это произошло случайно: именно в этот съёмочный день на площадке присутствовал Саша, который по возрасту подошёл на роль мальчика. Свою роль он отработал блестяще!

Установка Suricata в Ubuntu

Поддерживается установка Suricata на Linux, BSD, OS X и Win. Проект предлагает исходные тексты и несколько репозиториев Ubuntu (suricata-stable, suricata-beta и дневной срез suricata-daily), также пакеты Suricata добавлены в Debian Backports. Хотя лучшее решение для простого развертывания и поддержки Suricata, вероятно, именно Ubuntu. В пакетах для Ubuntu IPS-режим реализован через NFQUEUE, если нужен именно AF_PACKET, а также поддержка CUDA и прочего, придется пакет собирать самостоятельно.

Сборка и установка в различных дистрибутивах подробно расписана в Wiki проекта, хотя вот последующие настройки в документации освещены несколько запутанно, а многие параметры и подпараметры разобраны не совсем внятно, и их действительно много.

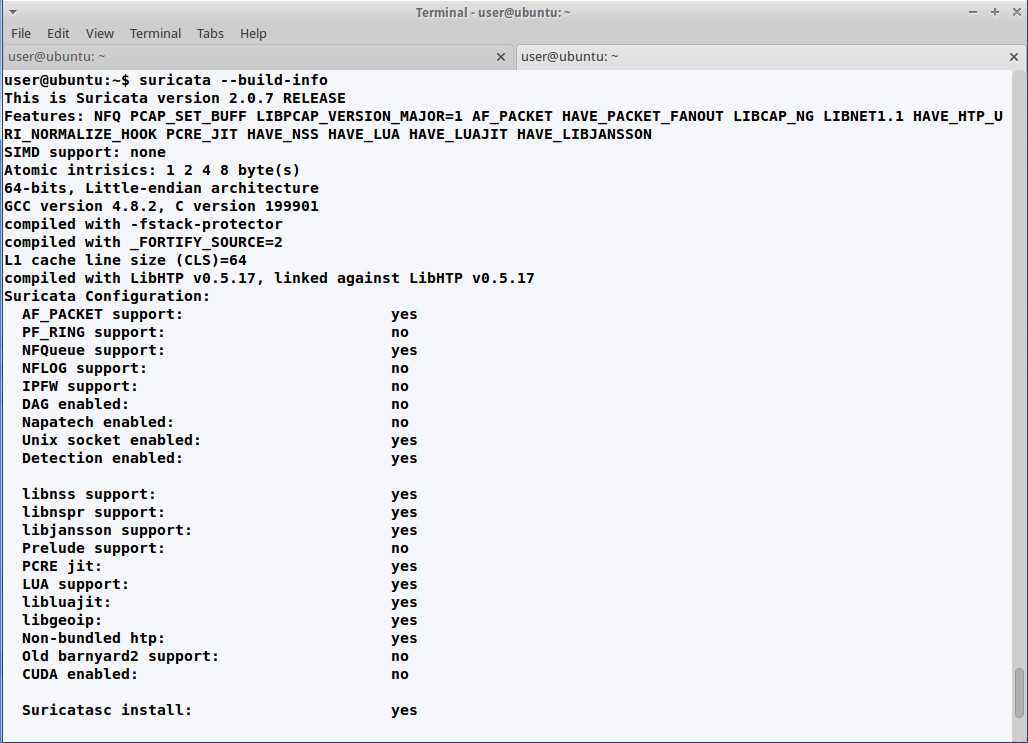

Вместе с текущей версией правил, поставляемых с Suricata, по ходу будут скачаны и установлены в /etc/suricata/rules последняя версия рулсетов ETOpen. Для дальнейшего автоматического обновления правил, в том числе и VRT, следует установить и настроить Oinkmaster. В /var/log/suricata будут образованы три подкаталога certs, core и files. Смотрим параметры сборки:

Информация о сборке Suricata

Информация о сборке Suricata

Другие статьи в выпуске:

Структура и функционирование Snort

Систему обнаружения вторжений Snort по способу мониторинга системы можно отнести как к узловой, так и к сетевой системе в зависимости от параметров настройки. Обычно она защищает определённый сегмент локальной сети от внешних атак из интернета. Система Snort выполняет протоколирование, анализ, поиск по содержимому, а также широко используется для активного блокирования или пассивного обнаружения целого ряда нападений и зондирований. Snort способен выявлять:

- Плохой трафик

- Использование эксплойтов (выявление Shellcode)

- Сканирование системы (порты, ОС, пользователи и т.д.)

- Атаки на такие службы как Telnet, FTP, DNS, и т.д.

- Атаки DoS/DDoS

- Атаки связанные с Web серверами (cgi, php, frontpage, iss и т.д.)

- Атаки на базы данных SQL, Oracle и т.д.

- Атаки по протоколам SNMP, NetBios, ICMP

- Атаки на SMTP, imap, pop2, pop3

- Различные Backdoors

- Web-фильтры (чаще используетя для блокировки порно контента)

- Вирусы

Вы можете настроить Snort для работы в нескольких различных режимах — режим анализа пакетов, режим журналирования пакетов, режим обнаружения сетевых вторжений и встраиваемым (inline) режим. Snort может быть сконфигурирован для работы в этих режимах:

Режиме анализа пакетов (Sniffer mode)

Snort просто читает пакеты приходящие из сети и выводит их на экран. В этом режиме Snort действует просто как анализатор, показывая нефильтрованное содержимое среды передачи. Конечно, если вам требуется только анализатор, можно применить Tcpdump или Ethereal, однако данный режим позволяет убедиться, что все работает правильно и Snort видит пакеты.

Опции Snort:

| Опция | Описание |

|---|---|

| -v | Выводит на экран IP и TCP/UDP/ICMP заголовки пакетов. (verbose mode) Пример вывода Snort, запущенного с ключом , на команду : |

| -d | Отображает данные прикладного уровня, используется в подробном режиме вывода (опция -v) или в режиме журналирования пакетов. Пример вывода Snort, запущенного с ключами , на команду : |

| -e | Включает вывод заголовков канального уровня. Пример вывода Snort, запущенного с ключами , на команду : |

Режиме журналирования (протоколирования) пакетов (Packet Logger mode)

Позволяет записывать пакеты на диск для последующего анализа. Это полезно при проведении анализа за определенный интервал времени или проверки изменений в настройках и политике безопасности.

Чтобы запустить Snort в режиме журналирования, воспользуйтесь той же командой, что и для режима анализа ( -v, -d и/или -e ), но с добавлением ключа -l каталог_журналов, задающего маршрутное имя каталога журналов, в которые Snort будет записывать пакеты. Пример:

Эта команда создаст файлы журналов в каталоге /var/log/snort.

Режиме обнаружения сетевых вторжений (Network Intrusion Detection System (NIDS) mode)

Наиболее сложный и конфигурируемый режим, который позволяет анализировать сетевой трафик и выполнять обнаружение вторжений на основе набора правил.

В этом режиме Snort протоколирует подозрительные или требующие дополнительного внимания пакеты. Для перевода Snort в режим обнаружения вторжений достаточно добавить к приведенной выше инструкции ключ , предписывающий использовать указанный конфигурационный файл для управления протоколированием пакетов. Конфигурационный файл определяет все настройки Snort, он очень важен. Snort поставляется с подразумеваемым конфигурационным файлом, но перед запуском в него целесообразно внести некоторые изменения, отражающие специфику вашей среды.

Встраиваемым режим (inline mode)

Режим работы совместно с файерволом iptables.

Для того, чтобы запустить в этом режиме, необходимо добавить дополнительный ключ Q:

Перед запуском в этом режиме необходимо убедиться, что программа установлена с поддержкой данного режими. После этого следует настроить файервол для взаимодействия со Snort.

Отслеживаем действия в сети

Для проверки работоспособности я взял немного неординарное задание, чтобы показать чуть больше возможностей Snort. К примеру, нам необходимо отследить посещение сайта каким-то пользователем (любым из локальной сети). Для этого нам нужно создать правило, которое отслеживало бы это действие. Оно будет выглядеть следующим образом:

Запишем его в и перезапустим мониторинг. Так как Snort у меня отслеживает только мой сервер, я вышел на сайт при помощи Links с сервера.

Оповещение о посещении сайта

Оповещение о посещении сайта

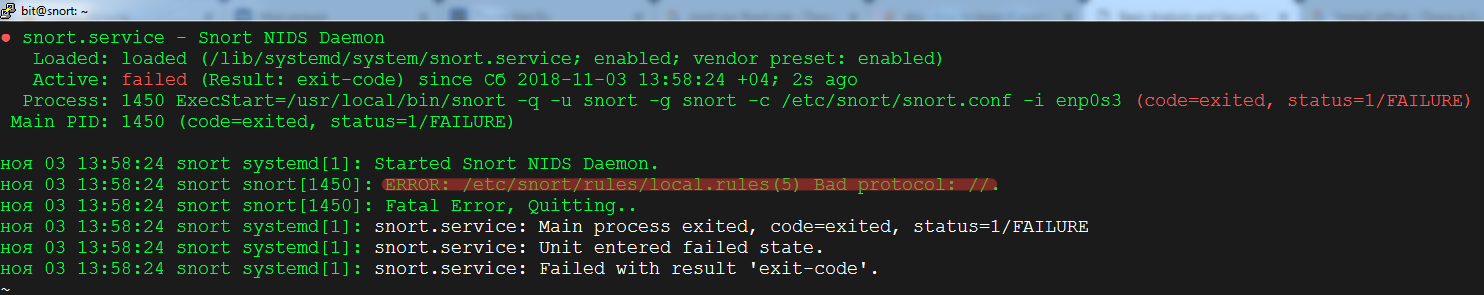

В результате мы увидели несколько оповещений — столько, сколько раз я подключался к данному домену. Если неверно написать правило, Snort не запустится, выдав ошибку и описание, почему он не сможет запуститься.

Ошибка запуска Snort

Ошибка запуска Snort

Тестируем Snort и пишем свои правила

Установить и проверить на работоспособность — этого мало. Необходимо его еще и просматривать. Вот давай и проверим, на что способна эта IDS с заводскими правилами. У нас есть SSH, Apache и FTP. Значит, минимальный набор правил, которые надо иметь, — это обнаруживать сканирование портов, атаку на учетные записи (brute force), DoS и SQL-инъекции.

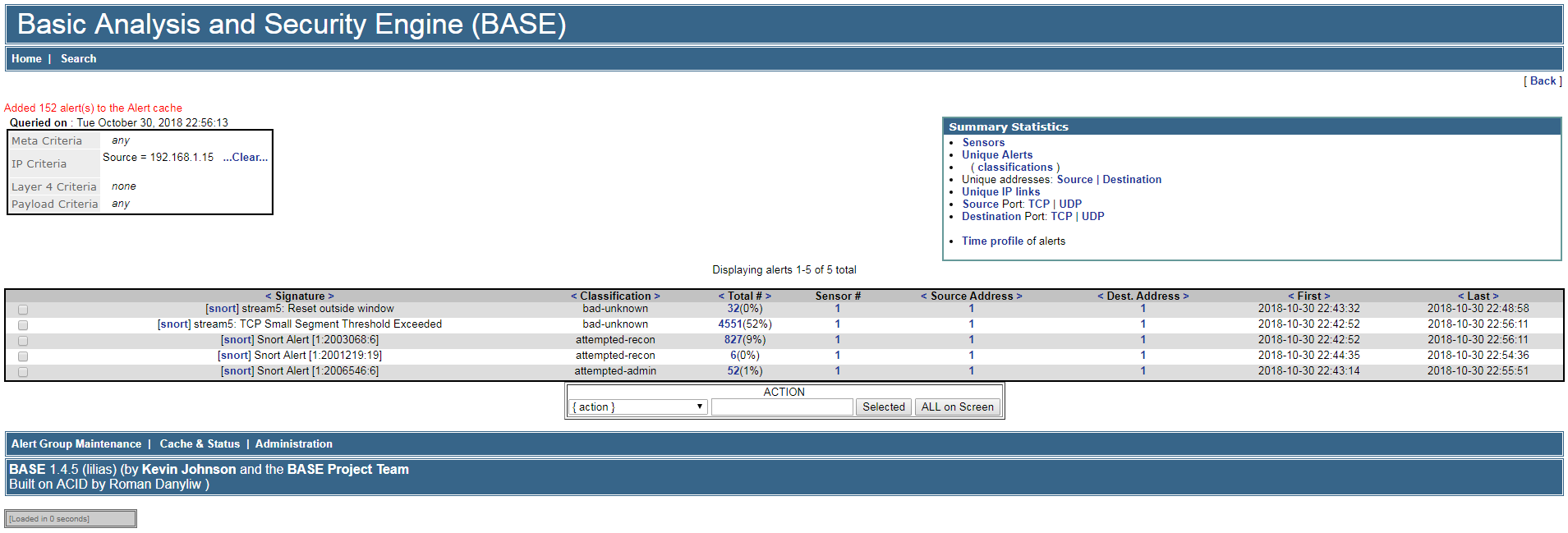

Представим, что на этом этапе появился хакер. Он сделал свое дело и пропал, но сразу в логах отобразилась подозрительная активность с одного IP-адреса. У меня отображается 3964 события с пятью разными действиями. Посмотрев внимательнее, можно увидеть нерадужную картину.

Действия подозрительного IP

Действия подозрительного IP

Невооруженным глазом видно сканирование портов, или, как разработчики это назвали, «разведывательную деятельность». Смотрим дальше.

Атака на 22-й порт

Атака на 22-й порт

Виден брутфорс SSH-сервиса на 22-м порте. Так же дела обстояли и с FTP-портом (21-м).

Далее ведется расследование, просматриваем логи самой ОС, выявляем слабое звено защиты, откуда он пришел и так далее. Главное, что оповещения сработали и причастность данного IP к противоправным действиям установлена.

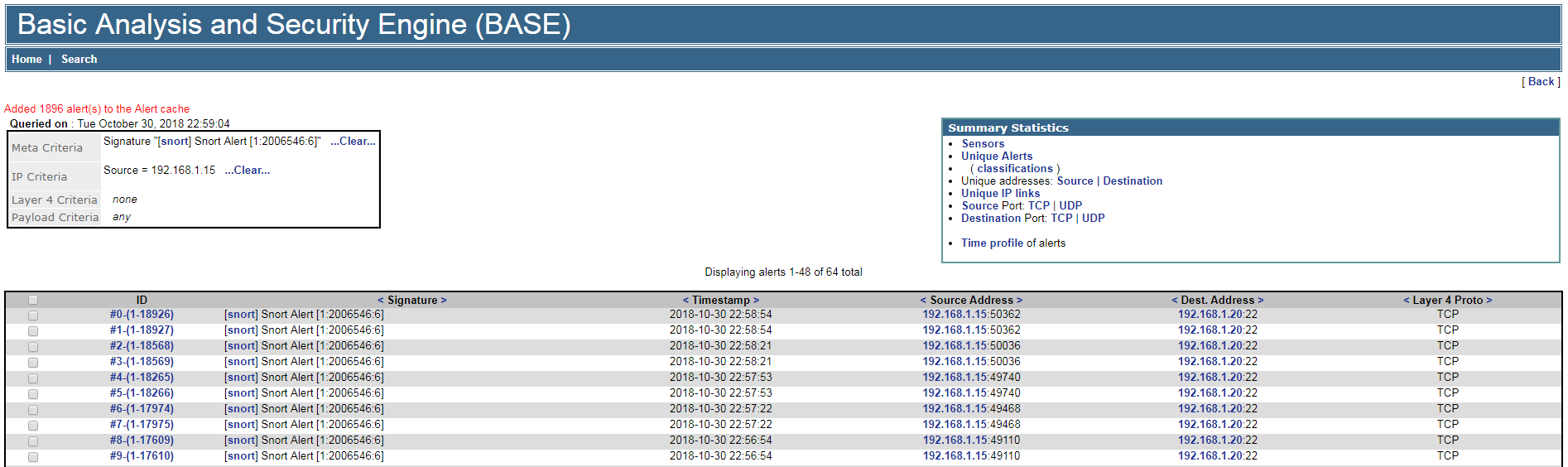

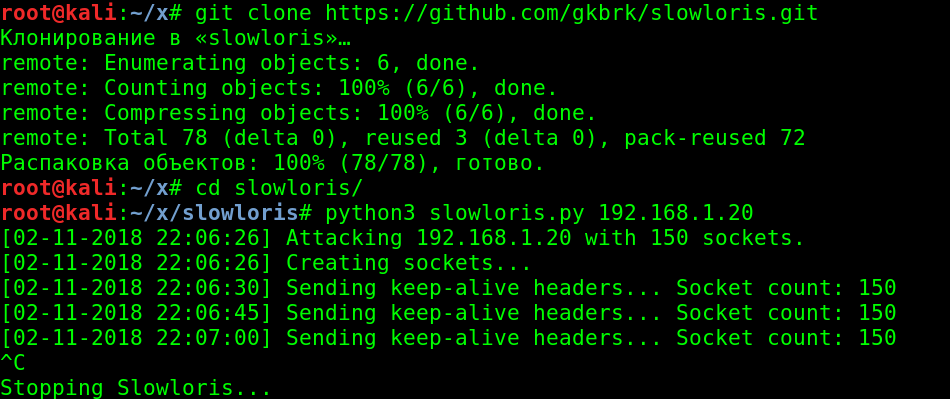

Давай пойдем чуть дальше. Поднимаем Kali Linux и пробуем провести DoS-атаку на наш Apache. Так как BASE работает по HTTP, самый легкий способ его «положить», как по мне, — это атака Slowloris. Поэтому скачиваем на нашу Kali соответствующий скрипт и запускаем атаку.

DoS Slowloris на Kali Linux

DoS Slowloris на Kali Linux

Через 15–30 секунд наш BASE перестает отвечать. И даже после остановки атаки пришлось перезапустить веб-сервер. Сам он за короткий промежуток времени не смог подняться. Упал только BASE. Snort, естественно, продолжал работать и записывать оповещения в базу.

Лог Snort после DoS

Лог Snort после DoS

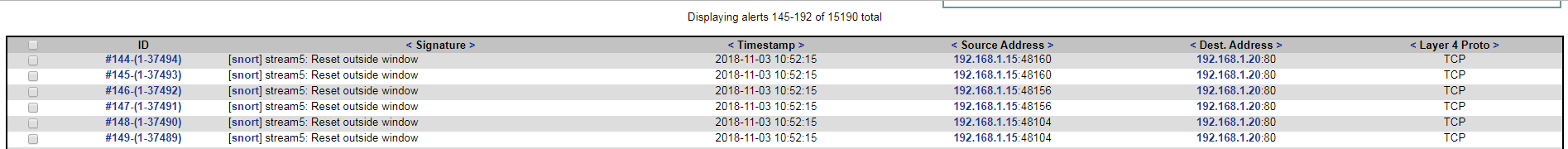

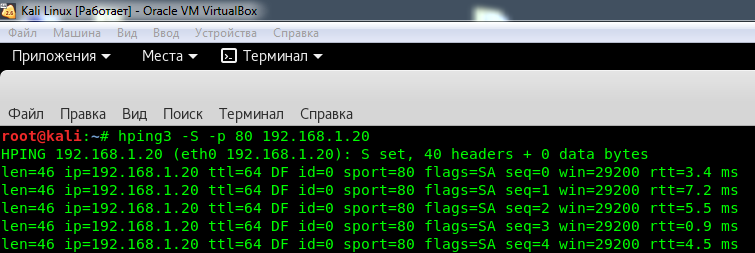

Вот так выглядит наш лог после атаки. Следом я попробовал зафлудить SYN-пакетами свой Snort-сервер. Проделано это было при помощи программы hping3.

Флуд сервера SYN-пакетами

Флуд сервера SYN-пакетами

К сожалению, с текущими настройками Snort не в состоянии был определить такого рода атаку и в логах ничего не показал. Пришлось смотреть через tcpdump, идут ли пакеты на сервер вообще.

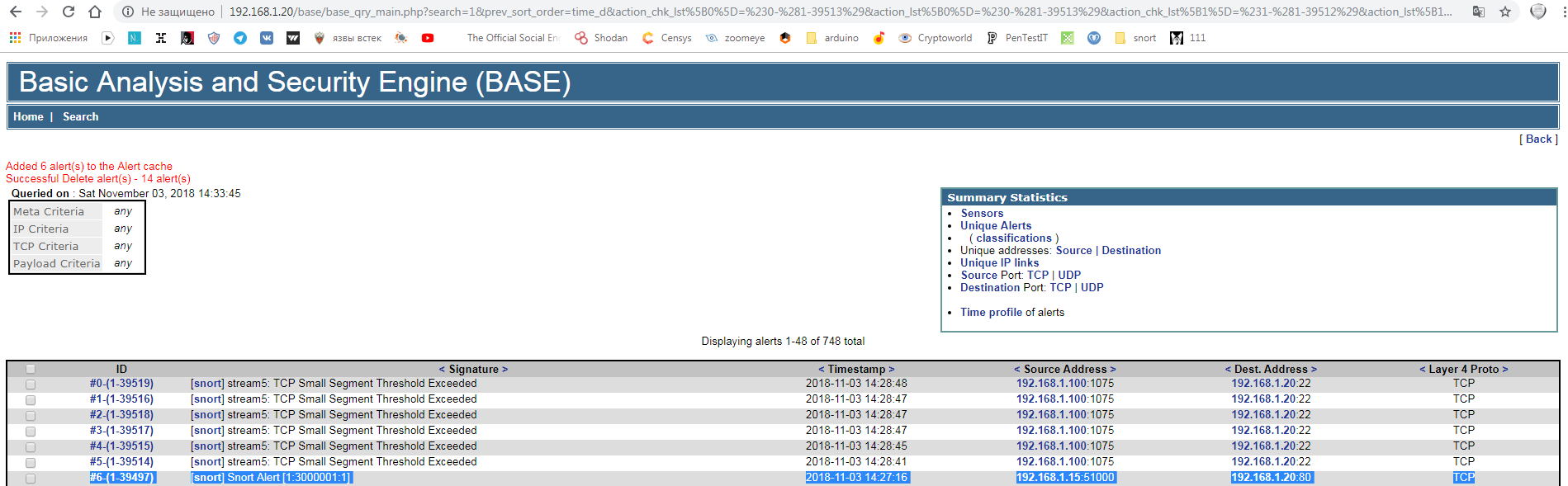

Следующим этапом я натравил sqlmap на BASE по запросу http://192.168.1.20/base/base_stat_alerts.php?sensor=1. К сожалению, это тоже не дало результатов: подходящих правил определения атак на базу данных в дефолтной подборке Snort нет. Значит, нужно написать правило самому. В нашем примере оно выглядит следующим образом:

Теперь зайдем на web-интерфейс с компьютера атакующего и попробуем проэксплуатировать данный метод, добавив в конце запроса . В логе отобразилось оповещение с номером правила.

Оповещение Snort об SQL injection

Оповещение Snort об SQL injection

Биография[]

Ищейка — разведчик. Он получил своё имя благодаря хорошему нюху.

Ищейка и Логен охотились в высоких долинах, проламываясь сквозь лес и заливаясь смехом.

Однажды, перебравшись через холм, Логен обнаружил на месте его деревни обгоревшие руины. Он ползал среди пепла, выискивая признаки того, что кому-то удалось скрыться, в то время как Ищейка тянул его за плечо и говорил, чтобы он бросил это дело.

Во время их последней встречи с Бетодом, Ищейку вместе с Логеном, Тридуба, Слабейшим и остальными вышвырнули из ворот, и сказали никогда не возвращаться.

К 575 году Ищейка побывал во всех землях на Севере, но ни разу не покидал его.

Ранней весной 575 года, в лесу, к северу от Высокогорья, группа Логена разбила лагерь возле ущелья, но там их застало врасплох нападение шанка, и Ищейка с Логеном в возникшей суматохе отделились от своей группы. Вскоре Ищейка потерял и Логена, а после увидел его падающим за край обрыва. Ищейка тогда посчитал, что Логен погиб.

Спустя месяц или больше Ищейка вместе с Тул Дуру встретились с остальными членами их группы, и, после того как все признали Тридуба вождём, отправились на юг. В пути они обнаружили лагерь, который раскинули двенадцать шанка, и напали на них, убив всех. Понимая, что тысячи шанка по эту сторону гор рано или поздно двинутся на юг, группа задалась целью сообщить об этом.

Спустившись с гор, группа Тридубы обнаружила отряд из пяти сборщиков налогов, которые недавно сожгли ферму и убили фермера и его детей. Группа напала на сборщиков налогов, оставив двоих в живых. Один из пленников, Гроу Трясина, рассказал им, что война окончилась, а Бетод, ликвидировав всех оппонентов, стал королем Севера и объявил войну Союзу. Пленников казнили, чтобы они не выдали их группу.

Вскоре группа обнаружила сотню солдат северян, состоявших из стариков и совсем молодых юношей, направлявшихся на юго-восток, в Инглию, что подтверждало слова Трясины. Поняв, что если шанка сейчас перейдут горы, то им никто не сможет противостоять — ведь все, кто способен держать оружие будут воевать с Союзом, группа Тридубы приняла решение предупредить Бетода об угрозе со стороны плоскоголовых. Форли вызвался поговорить с Бетодом.

Когда группа добралась до Карлеона, Форли отправился к город, чтобы сообщить о шанка и рассказать о том, что через горы перебрались только он и Тридуба. Вскоре Ищейка обнаружил, что группа из 12 северян, под предводительством карла по имени Дело-Дрянь, выехала из города и отправилась на поиски Тридуба, который стоял у старого моста через речку. Встретившись с Руддой, Дело-Дрянь рассказал ему, что Бетода нет в городе, так как он сражается с Союзом в Инглии. Вместо Бетода в Карлеоне заправлял его сын, принц Кальдер, который приказал убить Форли. Увидев останки Слабейшего, которые продемонстрировал Дело-Дрянь, группа Тридубы, все это время сидевшая в засаде, напала на всадников, уничтожив их всех. Тридуба принял решение отправиться на юг, в Инглию, чтобы помочь Союзу в борьбе против Бетода. Группа забрала лошадей и отправилась на юг. Они сошли с дороги, пройдя очень далеко, чтобы похоронить останки Форли и чтобы никто не нашел и не раскопал место погребения Слабейшего.

Осенью 575 года группа Тридубы перешла Белую, попав на территорию Инглии. Так Ищейка впервые покинул земли Севера. Через несколько дней они обнаружили долину, где произошла битва у Черного Колодца, в которой Бетод разгромил инглийское войско.

Когда группа добралась к Остенгорму, Тридуба с Ищейкой обратились к страже, чтобы предложить свои услуги королю Союза, но их не пустили в город.

Архитектура Snort

Основу Snort составляет движок, состоящий из пяти модулей:

-

Снифер пакетов: данный модуль отвечает за захват передаваемых по сети данных для последующей их передаче на декодер. Делает он это с помощью библиотеки DAQ (Data AcQuisition). Работать данный снифер может “в разрыв” (inline), в пассивном режиме (passive) или читать сетевые данные из заранее подготовленного файла.

-

Декодер пакетов: данный модуль занимается разбором заголовков захваченных пакетов, их разбором, поиском аномалий и отклонений от RFC, анализом TCP-флагов, исключением отдельных протоколов из дальнейшего анализа и другой аналогичной работой. Фокусируется данный декодер на стеке TCP/IP.

-

Препроцессоры: если декодер разбирал трафик на 2-м и 3-м уровне эталонной модели, то препроцессоры предназначены для более детального анализа и нормализации протоколов на 3-м, 4-м и 7-м уровнях. Среди самых популярных препроцессоров можно назвать frag3 (работа с фрагментированным трафиком), stream5 (реконструкция TCP-потоков), http_inspect_ (нормализация HTTP-трафика), DCE/RPC2, sfPortscan (применяется для обнаружения сканирования портов) и различные декодеры для протоколов Telnet, FTP, SMTP, SIP, SSL, SSH, IMAP и т.п. Некоторые российские разработчики пишут свои препроцессоры (например, для промышленных протоколов) и добавляют в собственные системы обнаружения вторжений (IDS), построенные на базе Snort.

-

Движок обнаружения атак: данный движок состоит из двух частей. Конструктор правил собирает множество различных решающих правил (сигнатур атак) в единый набор, оптимизированный для последующего применения подсистемой инспекции захваченного и обработанного трафика в поисках тех или иных нарушений.

-

Модуль вывода: по факту обнаружения атаки Snort может выдать (записать или отобразить) соответствующее сообщение в различных форматах — файл, syslog, ASCII, PCAP, Unified2 (двоичный формат для ускоренной и облегченный обработки).

Рассмотрим простое графическое представление прохождения данных через Snort:

Актеры и персонажи

Сериал является адаптацией одноименной американской версии. Демонстрируется на «1 канале» с 2016 года. 3 первых сезона режиссером картины был Дмитрий Брусникин. После смерти Дмитрия Владимировича (2018) работу продолжил Андрей Головков. В главных ролях заняты актеры:

- Роль «Ищейки», полковника полиции Александры Кушнир, исполняет Анна Банщикова.

- Мужа Александры, Бориса Ненашева, воплотил в проекте Александр Макагон.

- Олега Жиркова, члена команды Кушнир, порядочного и надежного оперативника, сыграл Анатолий Гущин.

- Петра Иноземцева, преступника, в которого когда-то искренне влюбилась «Ищейка», сыграл Дмитрий Миллер.

Это только некоторые из персонажей сериала. Без сплоченной работы команды актеров и создателей сериала проект не получился бы столь зрелищным и популярным.