Разница между группой безопасности и группой рассылки

AD состоит из двух основных групп — групп рассылки и групп безопасности.

Группы рассылки — создаются в первую очередь для распространения электронных писем. Они полезны для таких приложений, как Microsoft Exchange или Outlook, и, как правило, позволяют легко добавлять и удалять контакты из одного из этих списков. Нельзя использовать группу рассылки для фильтрации параметров групповой политики, группа не предназначена для работы с предоставлением доступа на ресурсы. По возможности, пользователей следует назначать в группы рассылки, а не в группы безопасности, поскольку членство в слишком большом количестве групп безопасности может привести к замедлению входа в систему.

Группы безопасности — позволяют ИТ-отделу управлять доступом к общим ресурсам, контролируя доступ пользователей и компьютеров. Группы безопасности можно использовать для назначения прав безопасности в сети AD. (Эти группы также можно использовать для рассылки электронной почты.) Каждой группе безопасности назначается набор прав пользователей, определяющих их возможности в лесу. Например, некоторые группы могут восстанавливать файлы, а другие нет.

Эти группы обеспечивают ИТ-контроль над параметрами групповой политики, что означает, что разрешения могут быть изменены на нескольких компьютерах. Разрешения отличаются от прав — они применяются к общим ресурсам в домене. Некоторые группы могут иметь больше доступа, чем другие, когда дело доходит до общих ресурсов.

Проверка предварительных требований

Система проверки предварительных требований, встроенная в управляемый код Windows PowerShell ADDSDeployment, работает в различных режимах в зависимости от условий. В приведенных ниже таблицах описывается каждый тест, ситуации, в которых он используется, а также объект и способ проверки. Эти таблицы могут быть полезны в тех случаях, когда пройти проверку не удается, но описания ошибки недостаточно для устранения неполадки.

Результаты этих тестов регистрируются через канал операционного журнала событий DirectoryServices-Deployment в категории задач Основные и всегда имеют код события 103.

Проверка предварительных требований с помощью Windows PowerShell

В модуле Windows PowerShell ADDSDeployment есть командлеты для проверки выполнения каждого командлета развертывания контроллера домена. Их аргументы почти полностью совпадают с аргументами проверяемых командлетов.

- Test-ADDSDomainControllerInstallation

- Test-ADDSDomainControllerUninstallation

- Test-ADDSDomainInstallation

- Test-ADDSForestInstallation

- Test-ADDSReadOnlyDomainControllerAccountCreation

Как правило, запускать эти командлеты не требуется, так как они по умолчанию выполняются вместе с командлетами развертывания.

Администрирование в Active Directory

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Группы распространения не могут разграничивать права, а используются в основном для рассылки сообщений в сети.

Интеграция ADPREP

Расширение схемы леса Active Directory и подготовка домена теперь интегрированы в процесс настройки контроллера домена. При повышении роли нового контроллера домена в существующем лесу процесс определяет состояние обновления и этапы расширения схемы и подготовки домена происходят автоматически. Пользователь, устанавливающий первый контроллер домена Windows Server 2012, по-прежнему должен входить в группы «Администраторы предприятия» и «Администраторы схемы» или предоставить альтернативные действительные учетные данные.

Средство Adprep.exe остается на DVD-диске для подготовки отдельных лесов и доменов. Версия средства, включенная в Windows Server 2012, имеет обратную совместимость с Windows Server 2008 x64 и Windows Server 2008 R2. Adprep.exe также поддерживает удаленные команды forestprep и domainprep, так же как средства настройки контроллера домена на основе ADDSDeployment.

Информацию о средстве Adprep и подготовке леса в предыдущих операционных системах см. в разделе Работа с программой Adprep.exe (Windows Server 2008 R2).

Архитектура ADPrep и проверки предварительных требований

Средство Adprep больше не обязательно запускать на хозяине схемы. Его можно запускать удаленно с компьютера с 64-разрядной версией Windows Server 2008 или более поздней версии.

Примечание

Средство Adprep использует протокол LDAP для импорта файлов Schxx.ldf и не переподключается автоматически, если во время импорта подключение к хозяину схемы прерывается. В процессе импорта хозяин схемы переводится в специальный режим, а переподключение отключается, так как при повторном подключении по протоколу LDAP режим станет иным. В этом случае схема будет обновлена неправильно.

Проверка предварительных требований обеспечивает соблюдение определенных условий. Эти условия необходимы для успешной установки доменных служб Active Directory. Если некоторые обязательные условия не выполняются, вы можете устранить проблемы, а затем продолжить установку. Также проверяется готовность леса или домена к автоматическому выполнению кода развертывания Adprep.

Исполняемые файлы, файлы DLL, LDF и другие файлы ADPrep

- ADprep.dll

- Ldifde.dll

- Csvde.dll

- Sch14.ldf — Sch56.ldf

- Schupgrade.cat

- *dcpromo.csv

Код подготовки Active Directory, который ранее помещался в файле ADprep.exe, прошел рефакторинг и теперь находится в файле adprep.dll. Это позволяет как программе ADPrep.exe, так и модулю Windows PowerShell ADDSDeployment использовать библиотеку для выполнения одних и тех же задач с помощью одинаковых возможностей. Программа Adprep.exe имеется на установочном носителе, но автоматические процессы не обращаются к ней напрямую — администратор должен запустить ее вручную. Она может выполняться в 64-разрядной версии Windows Server 2008 и более поздних операционных системах. Программы ldifde.exe и csvde.exe также имеют DLL-версии, прошедшие рефакторинг, которые загружаются процессом подготовки. Для расширения схемы по-прежнему используются заверенные подписями LDF-файлы, как в предыдущих версиях операционной системы.

Важно!

32-разрядного средства Adprep32.exe для Windows Server 2012 не существует. Для подготовки леса и домена необходим по крайней мере один компьютер с Windows Server 2008 (64-разрядной версии), Windows Server 2008 R2 или Windows Server 2012, работающий как контроллер домена, рядовой сервер или член рабочей группы. Средство Adprep.exe нельзя запустить в 64-разрядной версии Windows Server 2003.

Установка Active Directory Domain Services в PowerShell

Установить Active Directory Domain Services с помощью PowerShell можно как вводя команды непосредственно в консоль сервера, так и подключившись к нему удалённо. Это возможно при помощи средств PowerShell remoting (удалённого управления Windows PowerShell).

PowerShell remoting включено на серверах Windows. В моих тестах не потребовалось что-либо дополнительно настраивать, хотя информация противоречива: в документации можно встретить информацию, что PowerShell remoting включён только на Windows Server Core и что обычно необходимо, чтобы сетевое расположение было частное (а не общедоступное), то есть Private, а не Public.

Связанная статья: Как изменить сетевое расположение с общедоступного на частное в Windows 10 и Windows Server 2016/2019/2022?

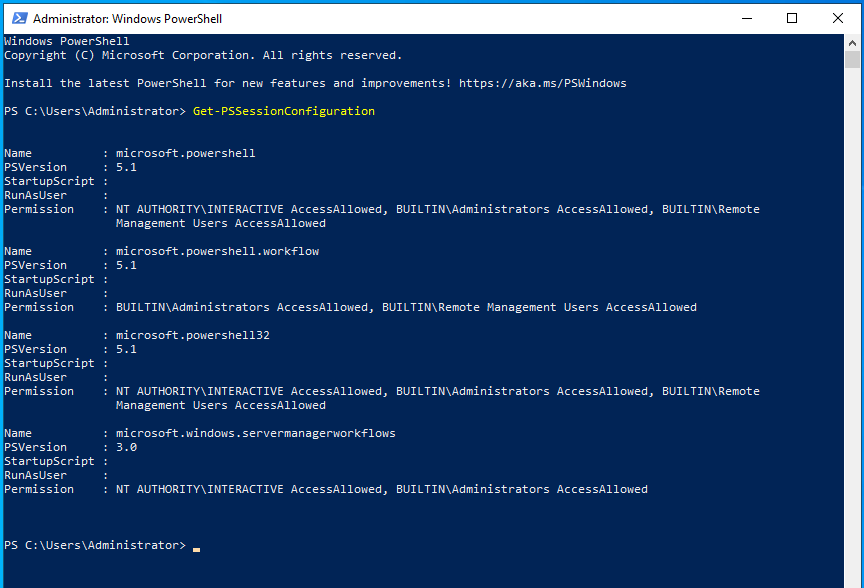

Get-PSSessionConfiguration

Все последующие действия применимы для Windows Server с графическим рабочим столом и Windows Server Core.

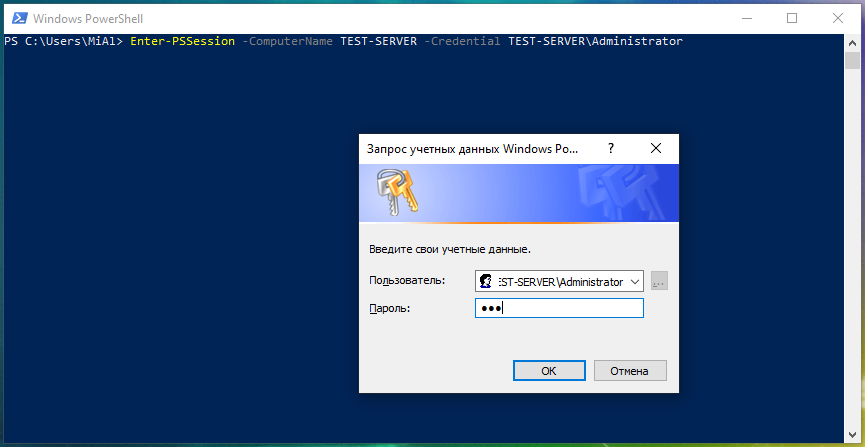

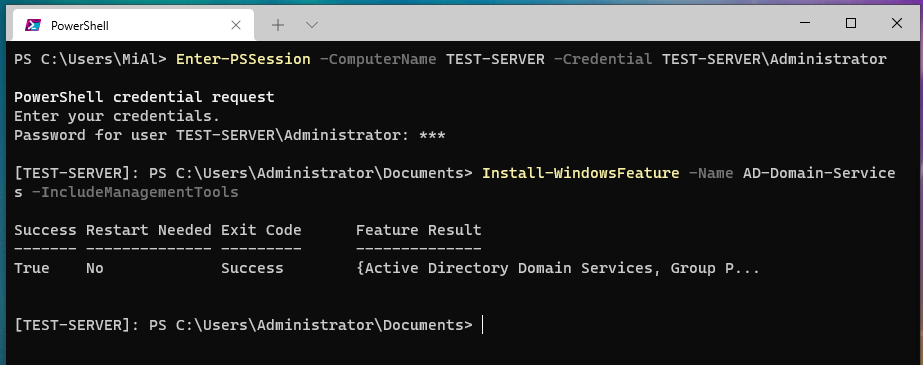

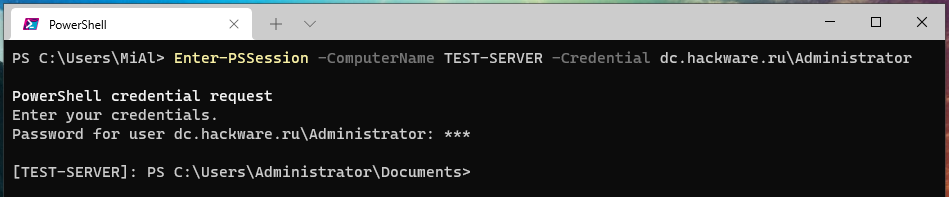

Подключаемся к серверу при помощи команды вида:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ИМЯ_СЕРВЕРА\Administrator

Например, имя сервера TEST-SERVER, тогда команда следующая:

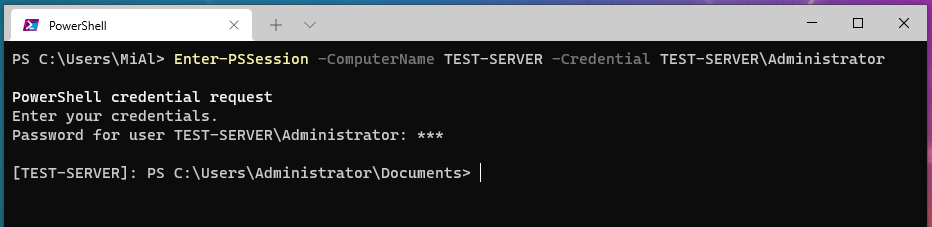

Enter-PSSession -ComputerName TEST-SERVER -Credential TEST-SERVER\Administrator

Если вы используете PowerShell 5, то будет показано такое окно для ввода пароля учётной записи администратора удалённого компьютера:

Если вы используете последние версии PowerShell, то пароль вводится прямо в приглашение командной строки.

Обратите внимание, что изменилось приглашение командной строки. Было

PS C:\Users\MiAl>

стало

: PS C:\Users\Administrator\Documents>

Если вы пользователь Linux, то Enter-PSSession это примерно как SSH. То есть теперь мы находимся в командной строке удалённого компьютера и все запускаемые команды будут выполнять на удалённом сервере, а не на локальном системе.

Теперь можно приступить к установке роли «Active Directory Domain Services».

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

Началась установка выбранной роли и необходимых для неё компонентов.

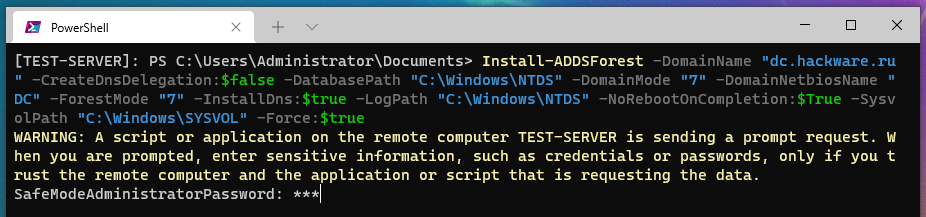

Для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Install-ADDSForest -DomainName "dc.hackware.ru" -CreateDnsDelegation:$false -DatabasePath "C:\Windows\NTDS" -DomainMode "7" -DomainNetbiosName "DC" -ForestMode "7" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$True -SysvolPath "C:\Windows\SYSVOL" -Force:$true

Обратите внимание на опции:

- -DomainName «dc.hackware.ru»

- -DomainNetbiosName «DC»

В них устанавливается имя контроллера доменов и имя NetBIOS. Замените их на собственные значения.

В приглашении командной строки укажите пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога), который называется здесь SafeModeAdministratorPassword, и нажмите «Enter».

Подтверждаем пароль и нажимаем «Enter».

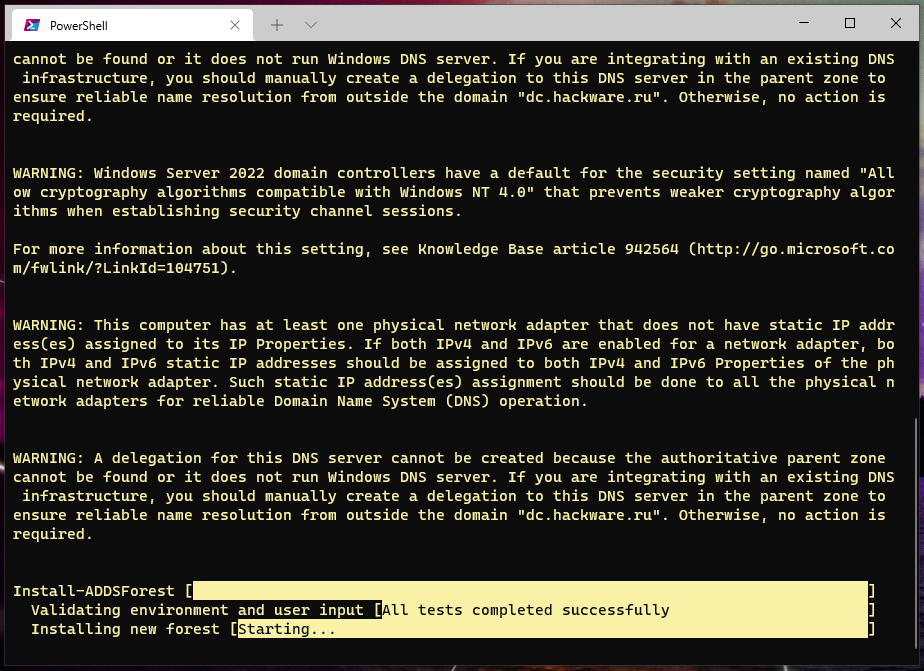

Начался процесс повышения роли сервера до уровня контроллера домена.

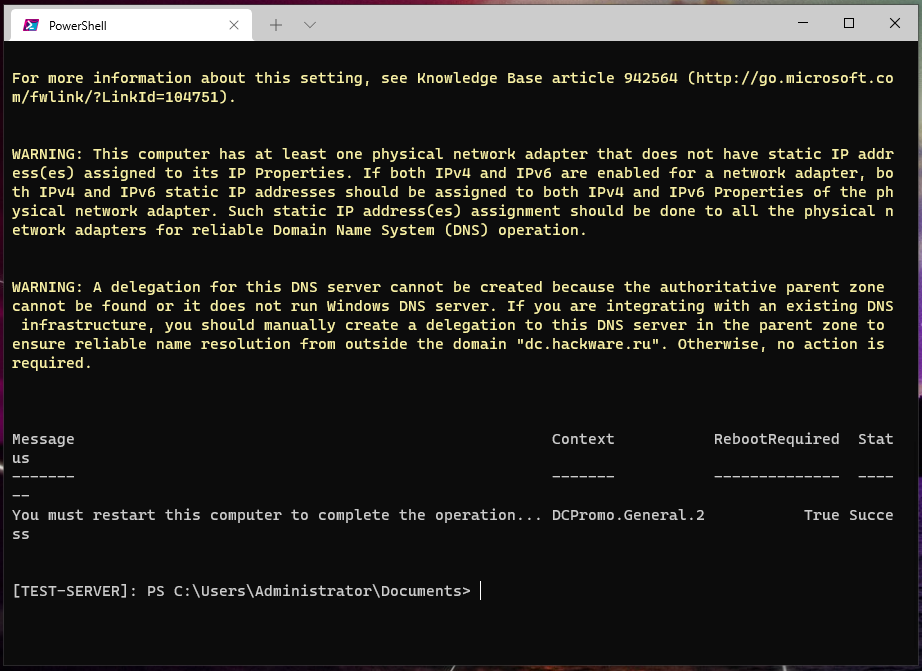

Повышение роли сервера до уровня контроллера домена завершено.

Перезагрузим компьютер:

Restart-Computer -Force

Опять подключимся к удалённому компьютеру, чтобы проверить успешность установки

Обратите внимание, что предыдущая команда, с помощью которой мы успешно подключились к серверу, больше не работает, поскольку хотя я и обозначил имя пользователя как «ИМЯ_СЕРВЕРА\Administrator», на самом деле это всё-таки «РАБОЧАЯ_ГРУППА\Administrator». РАБОЧАЯ_ГРУППА совпадает с ИМЕНЕМ_СЕРВЕРА, поэтому я не стал вас путать раньше времени.

Но теперь сервер является частью не рабочей группы, а частью домена, поэтому команда для подключения должна выглядеть так:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ДОМЕН\Administrator

Например:

Enter-PSSession -ComputerName TEST-SERVER -Credential dc.hackware.ru\Administrator

Подключение к серверу установленно.

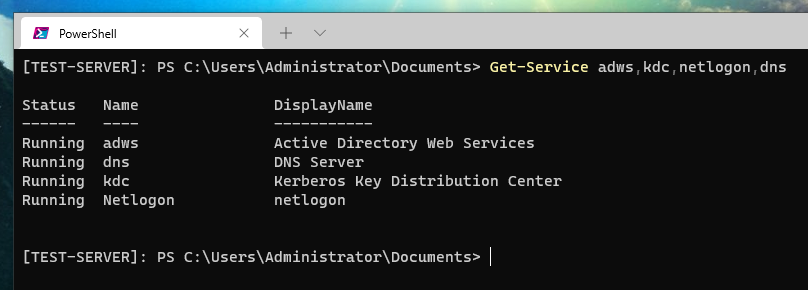

Проверим статус служб необходимых для работы контроллера домена с помощью команды:

Get-Service adws,kdc,netlogon,dns

Службы необходимые для работы контроллера домена запущены.

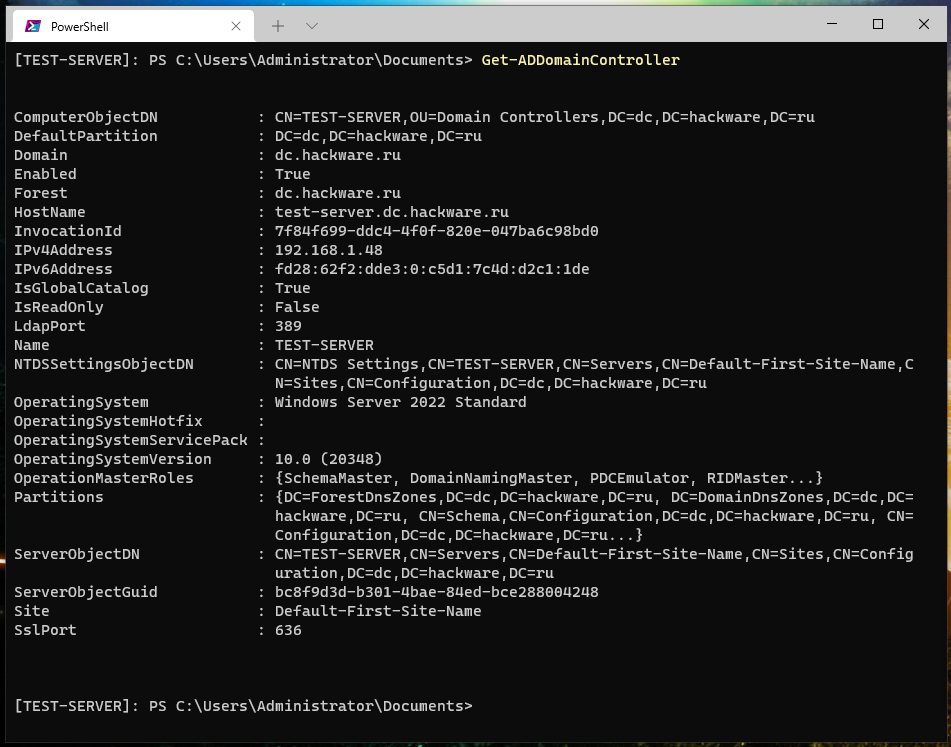

Для просмотра детальной информации о конфигурации контроллера домена можно выполнить команду:

Get-ADDomainController

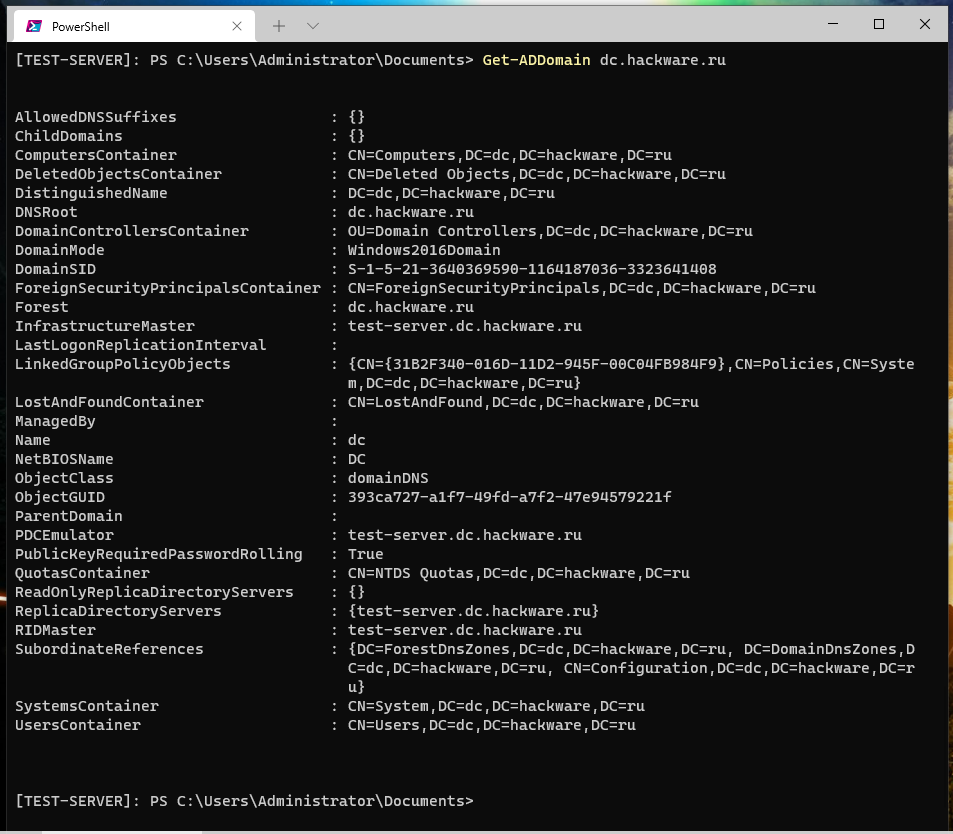

Для просмотра детальной информации о домене Active Directory можно выполнить команду:

Get-ADDomain dc.hackware.ru

Для просмотра детальной информации о лесе Active Directory можно выполнить команду:

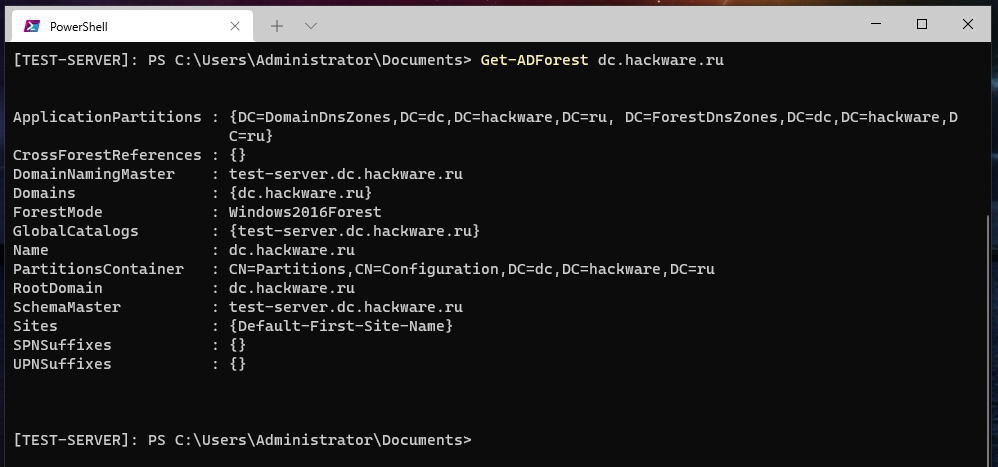

Get-ADForest dc.hackware.ru

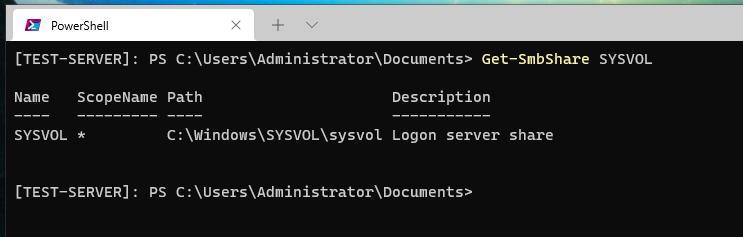

Для проверки доступности общей папки «SYSVOL» можно выполнить команду:

Get-SmbShare SYSVOL

Общая папка «SYSVOL» доступна. Она используется для предоставления клиентам параметров групповой политики и сценариев входа и выхода в систему.

Возвращаемся на рабочую станцию (отключаем удалённую сессию PowerShell):

exit

Командлеты Active Directory PowerShell

В модуле Active Directory для Windows PowerShell есть множество командлетов для взаимодействия с AD. Каждая новая версия RSAT содержит больше командлетов, чем предыдущая. В Windows Server 2022 доступно 147 командлетов PowerShell для Active Directory.

Перед использованием командлетов модуля Active Directory вам необходимо импортировать его в сеанс PowerShell:

Import-Module ActiveDirectory

Начиная с Windows Server 2012 R2, Windows 8.1 и в последующих версиях модуль импортируется автоматически.

Если модуль Active Directory не установлен на вашем компьютере, вы можете импортировать его со своего контроллера домена (для этого вам нужны права администратора домена) или с другого настольного компьютера:

$psSess = New-PSSession -ComputerName ИМЯ_КОМПЬЮТЕРА Import-Module -PSsession $psSess -Name ActiveDirectory

В этих командах ИМЯ_КОМПЬЮТЕРА — это компьютер, который является Контроллером Домена, либо компьютером, на котором установлен модуль Powershell Active Directory.

Вы можете отобразить полный список доступных командлетов Active Directory с помощью команды:

Get-Command -module ActiveDirectory

Чтобы посчитать общее количество командлетов в модуле AD выполните команду:

Get-Command -module ActiveDirectory | measure-object | select count

Большинство командлетов RSAT-AD-PowerShell начинаются с префиксов Get-, Set- или New-.

- Командлеты Get- класса используются для получения различной информации из Active Directory (Get-ADUser — свойства пользователя, Get-ADComputer — настройки компьютера, Get-ADGroupMember — членство в группе и так далее). Чтобы запустить их, вам не нужно быть администратором домена. Любой пользователь домена может запускать команды PowerShell для получения значений атрибутов объекта AD (кроме конфиденциальных, как в примере с LAPS);

- Командлеты класса Set- используются для установки (изменения) параметров объекта в Active Directory. Например, вы можете изменить свойства пользователя (Set-ADUser), настройки компьютера (Set-ADComputer), добавить пользователя в группу и так далее. Для этого у вашей учётной записи должны быть разрешения на изменение свойств объекта;

- Команды, начинающиеся с New- позволяют создавать объекты AD (создать пользователя – New-ADUser, создать группу – New-ADGroup);

- Командлеты Remove- используются для удаления объектов AD.

Так вы можете получить помощь по любому командлету:

Get-Help КОМАНДЛЕТ Get-Help КОМАНДЛЕТ -Full

Вы можете отобразить примеры использования командлетов Active Directory следующим образом:

(Get-Help КОМАНДЛЕТ).examples

Или:

Get-Help КОМАНДЛЕТ -Examples

Всплывающие подсказки удобно использовать при вводе параметров командлета в PowerShell ISE.

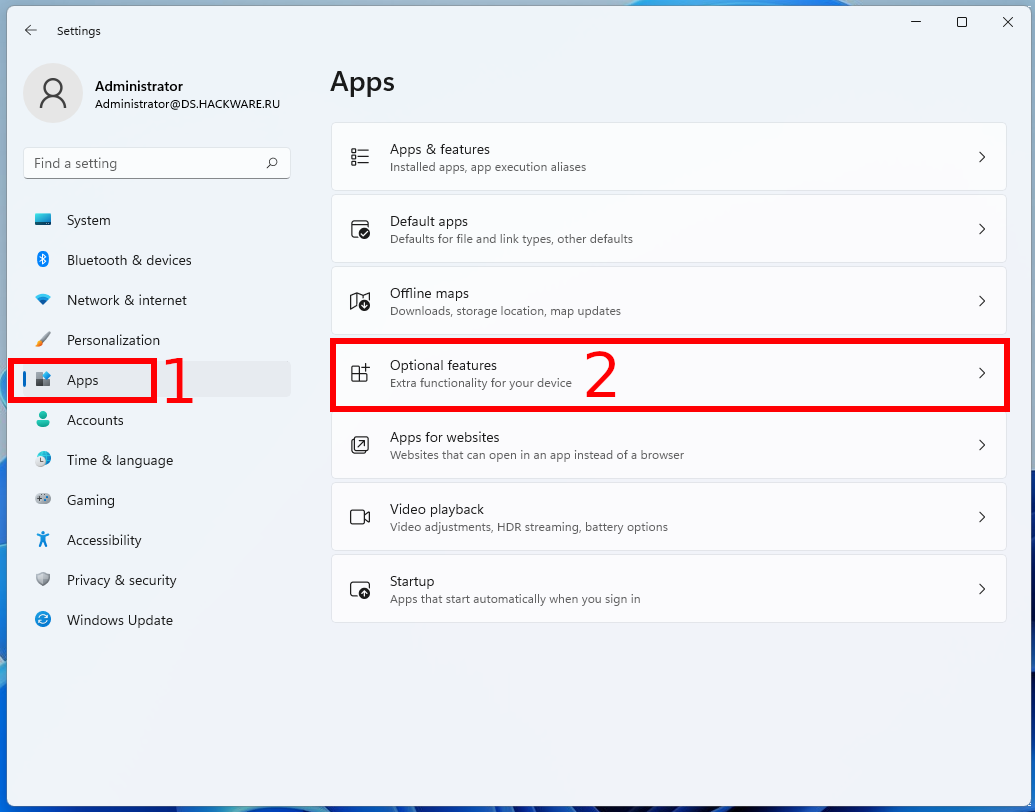

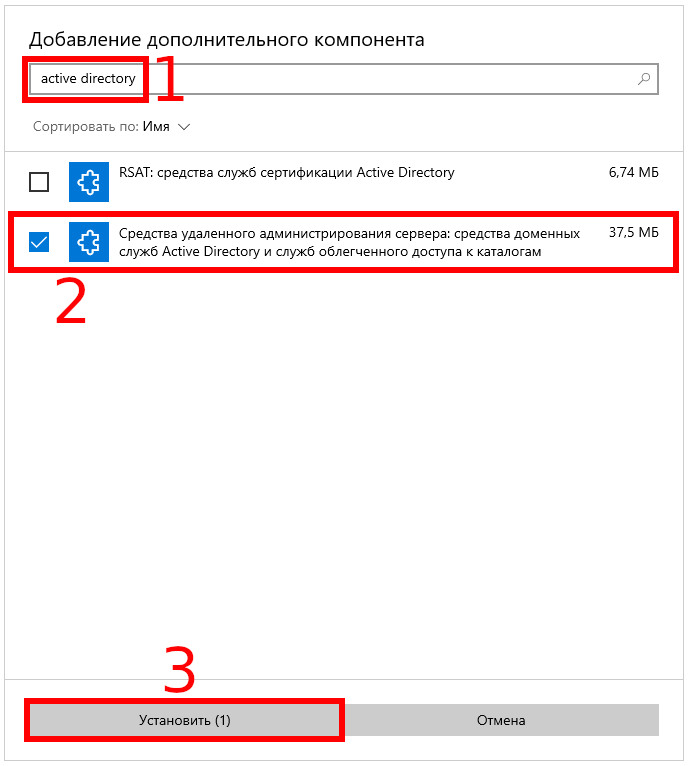

Как установить модуль Active Directory PowerShell в Windows 11 в графическом интерфейсе

Для установки модуля Active Directory PowerShell в графическом интерфейсе в Windows 11 откройте «Settings» (Параметры), для этого нажмите Win+i и выберите вкладку «Apps» (Приложения), а затем перейдите в «Optional Features» (Дополнительные компоненты).

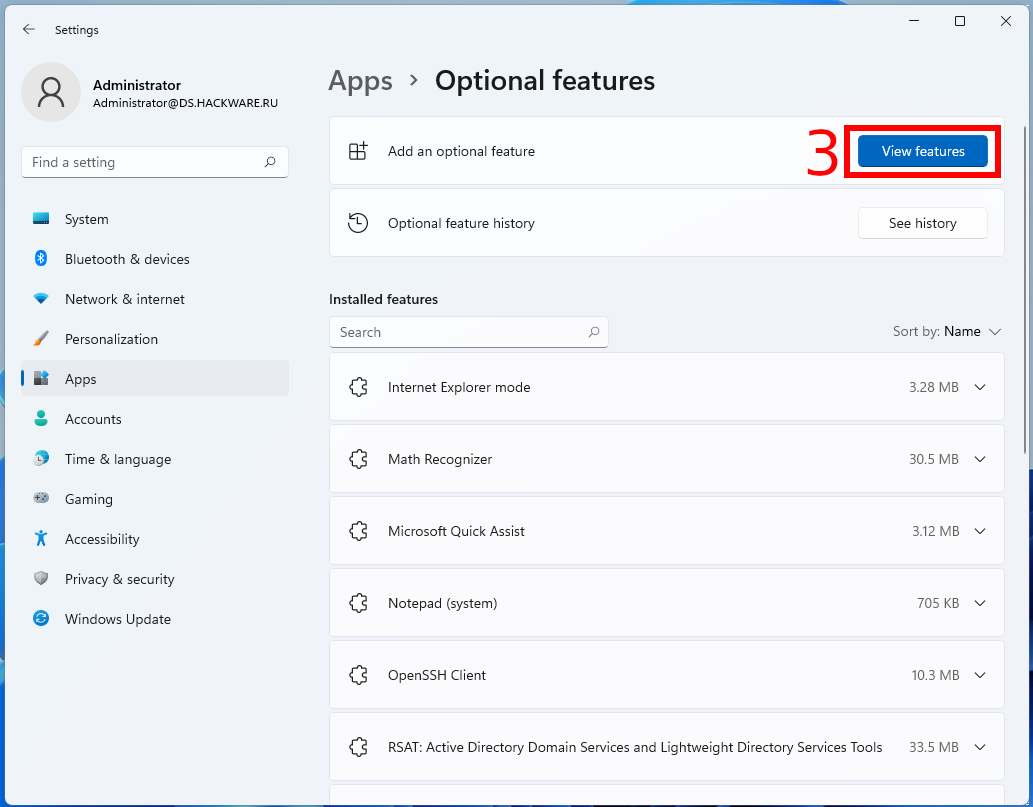

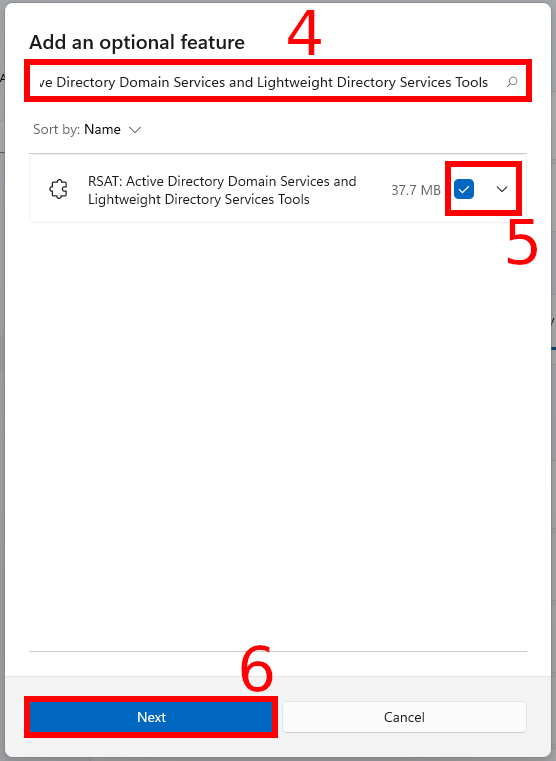

Теперь выберите «View features» (Просмотр компонентов) в строке «Add an optional feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory найдите «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам), поставьте галочку и нажмите на кнопку «Next» (Далее),

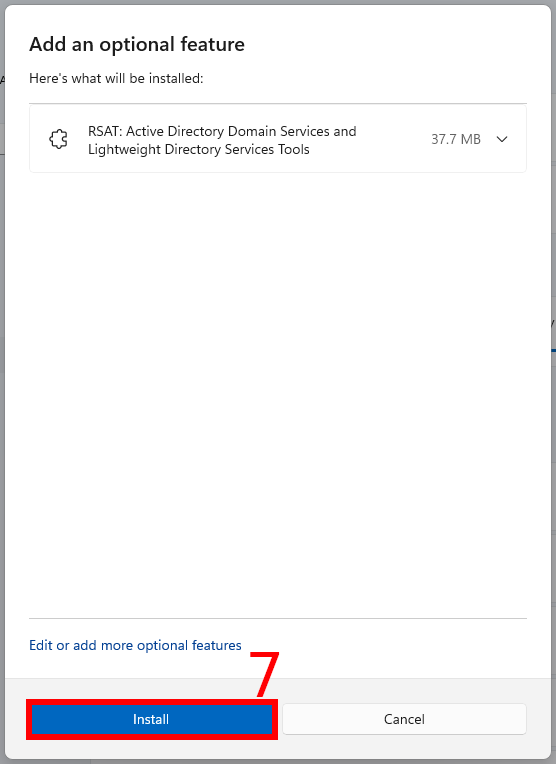

затем нажмите «Install» (Установить).

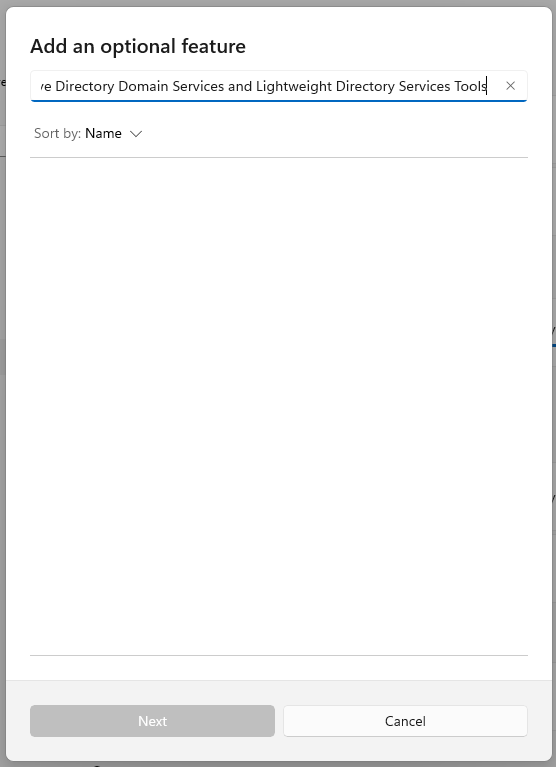

Примечание: если при поиске того или иного компонента вы не можете его найти, то, возможно, данный компонент уже установлен.

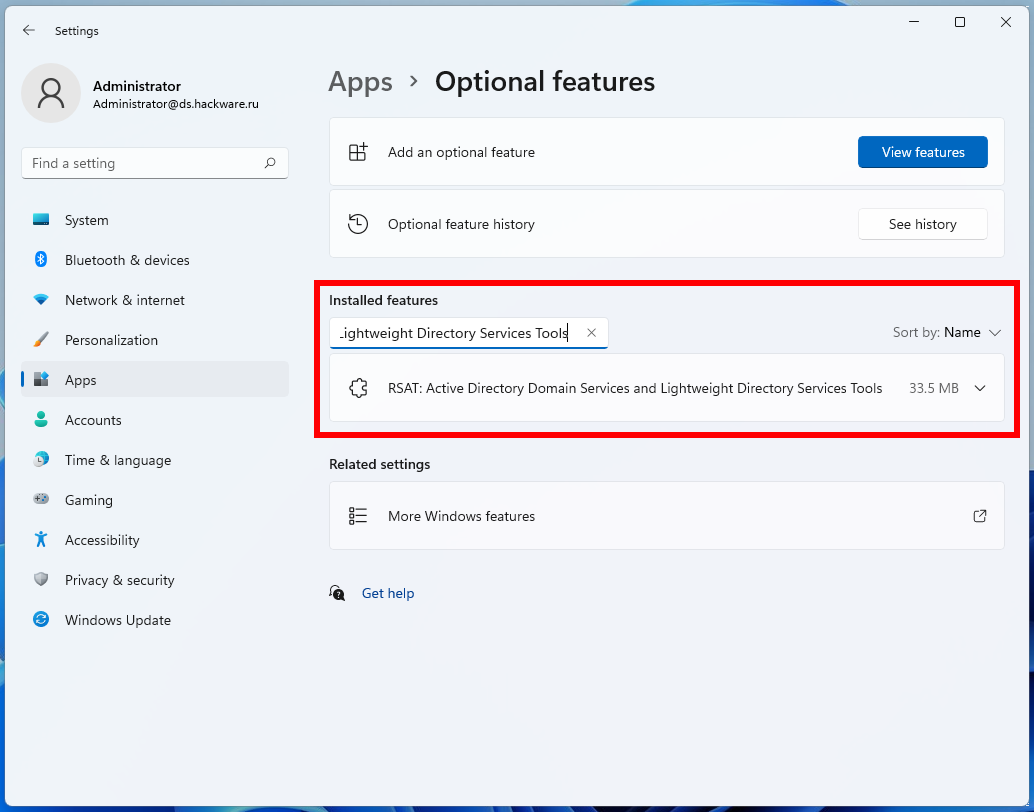

Чтобы в этом убедиться в строке поиска под надписью «Installed features» (Установленные компоненты) введите название искомого компонента.

Также помните, что в английской и локализованных версиях Windows данные компоненты называются по-разному!

Какие атаки может предотвратить Active Directory?

Как видите, Active Directory — это центральный инструмент для управления рядом функций безопасности бизнеса. Существует ряд распространенных атак, которые могут помочь предотвратить хорошие практики Active Directory:

- Атака передачи хэша: эта атака существует уже более десяти лет. Несмотря на то, что данный тип один из самых известных, ему все же удалось нанести значительный ущерб. Используя атаку передачи хэша, злоумышленник извлекает хешированные (более короткие значения фиксированной длины) учетные данные пользователя, чтобы перейти на удаленный сервер. Проще говоря, если злоумышленник добьется успеха с помощью тактики передачи хэша, в вашем процессе аутентификации есть слабость.

- Brute-force: простая, но эффективная атака методом «грубой силы», включает в себя перебор случайных имен пользователей и паролей в быстрой последовательности, чтобы получить доступ к вашей системе. Каковы шансы хакера на успех с помощью этого метода? Больше, чем ты думаешь. Злоумышленники, практикующие грубую силу, используют усовершенствованное программирование для создания триллионов комбинаций за считанные секунды.

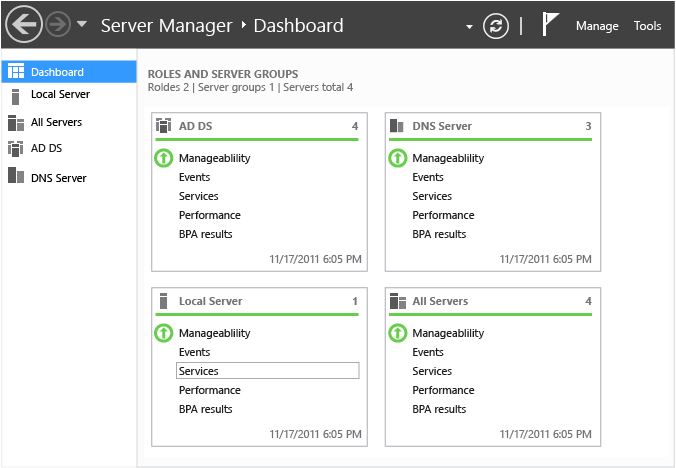

Интеграция диспетчера сервера и доменных служб Active Directory

Диспетчер сервера выступает в качестве единой консоли для выполнения задач управления сервером. На его информационной панели периодически обновляются представления с установленными ролями и группами удаленных серверов. Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к локальной консоли.

Доменные службы Active Directory являются одной из этих центральных ролей; запустив диспетчер серверов на контроллере домена или средства удаленного администрирования сервера в Windows 8, вы увидите важные недавние проблемы в контроллерах домена в лесу.

Эти представления включают в себя:

- доступность сервера;

- монитор производительности с предупреждениями о высокой загрузке процессора и памяти;

- состояние служб Windows, относящихся к доменным службам Active Directory;

- последние предупреждения, связанные со службами каталогов, и записи ошибок в журнале событий;

- анализ выполнения рекомендаций для контроллера домена, проводимый на основе набора правил Майкрософт.

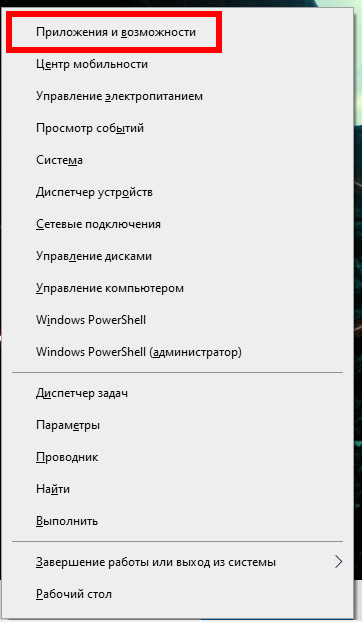

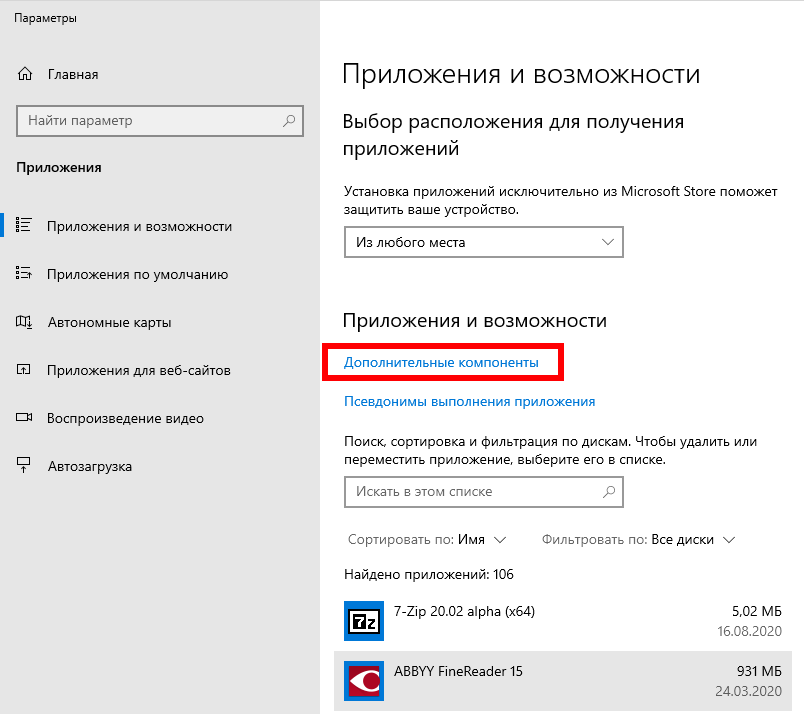

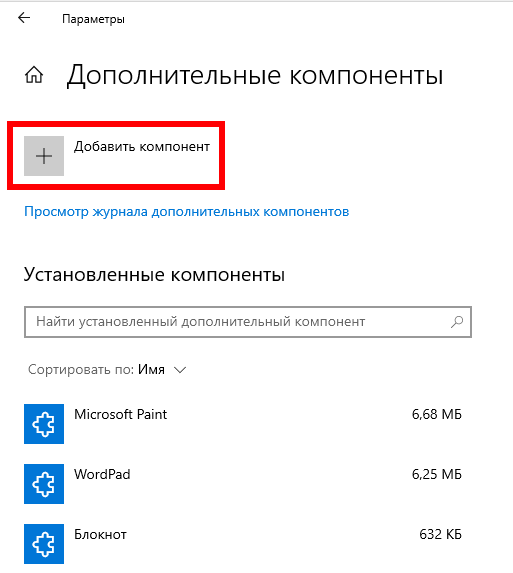

Как установить модуль Active Directory PowerShell в Windows 10 в графическом интерфейсе

Для установки модуля Active Directory PowerShell в графическом интерфейсе, нажмите Win+x, затем в открывшемся меню выбираем «Apps and Features» (Приложения и возможности).

Далее выбираем «Optional Features» (Дополнительные компоненты).

Теперь выбираем «Add a feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory выбираем «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам) и нажимаем на кнопку «Install» (Установить).

Будущее Active Directory

Поскольку Active Directory является центральным ИТ-инструментом для управления контролем доступа и безопасностью, то независимо от того, идет ли речь о ИТ-безопасности или нет, вы можете повысить свою эффективность, а в большинстве случаев, добиться и того и другого. Внедрение лучших практик Active Directory является неотъемлемой частью любой ИТ-стратегии. Начиная с платформ мониторинга и заканчивая программным обеспечением для удаленного доступа, существуют десятки инструментов, которые помогут вам в этом процессе. Выберите то, что вам нужно для оптимизации рабочего процесса, обеспечения безопасности и, в конечном итоге, улучшения как ИТ-операций, так и взаимодействия с пользователем.

Подготовка к включению Active Directory

Среди служб Active Directory имеется служба DNS. Каждый компьютер уже пользуется услугами того или иного DNS сервера, но для работы Active Directory необходимо настроить DNS роль сервера, по сути, DNS сервер, который будет обеспечивать преобразование (разрешение) имён компьютеров в IP адреса, сторонний DNS сервер не подойдёт. Включение DNS будет выполнено вместе с установкой Active Directory. Для того, чтобы DNS сервер работал правильно, необходимо, чтобы у всех компьютеров в Active Directory были статичные IP адреса. Поэтому вам нужно настроить ваши компьютеры и ваш Windows Server на работу со статичными IP. Всю необходимую теорию и инструкции по настройке вы найдёте в статье «Как веб-сервер на своём компьютере сделать доступным для других» (статичные IP нужны для многих сетевых служб). В предыдущей части было показано, как настроить статичные IP на сетевых интерфейсах Windows. Под спойлером пример присвоения статичных IP на роутере.

Второе, на что следует обратить внимание, это на имена компьютеров. У всех компьютеров Windows есть имена, которые генерируются автоматически и являются неинформативными, например, WIN-M30RTOJQTFM

Поэтому рекомендуется воспользоваться рассмотренными в предыдущей части инструментами или инструкцией «Имя компьютера Windows: как изменить и использовать» и присвоить вашим компьютерам имена, описывающие их функции или другим образом помогающие вам понять, о каком компьютере идёт речь.

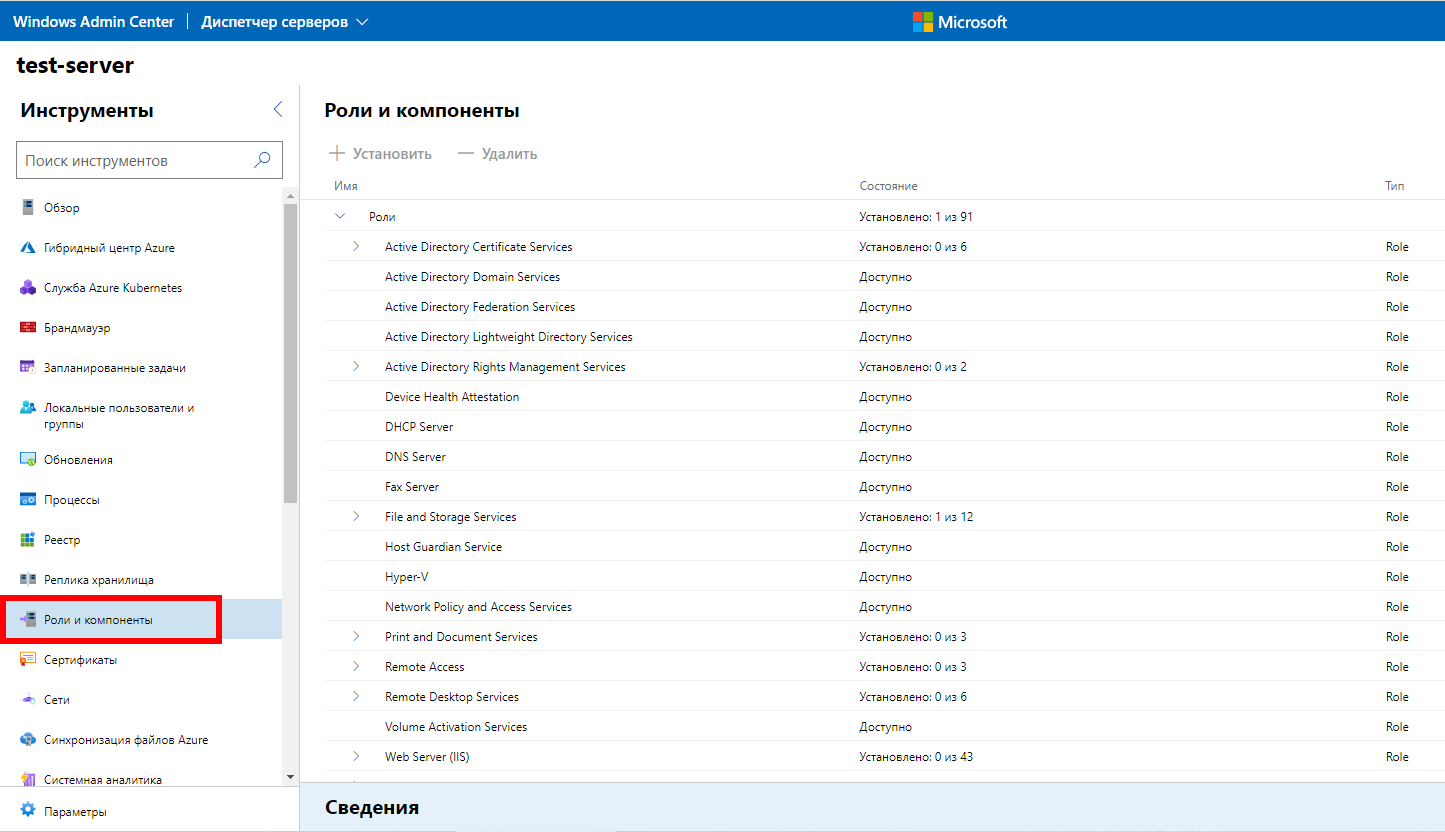

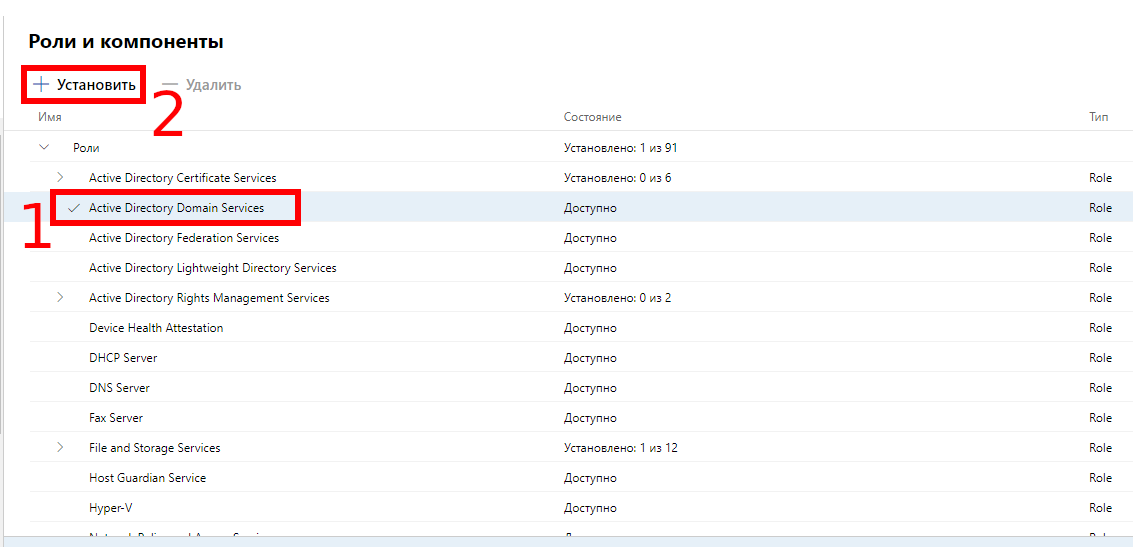

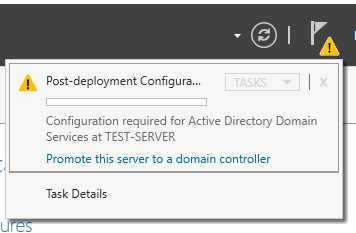

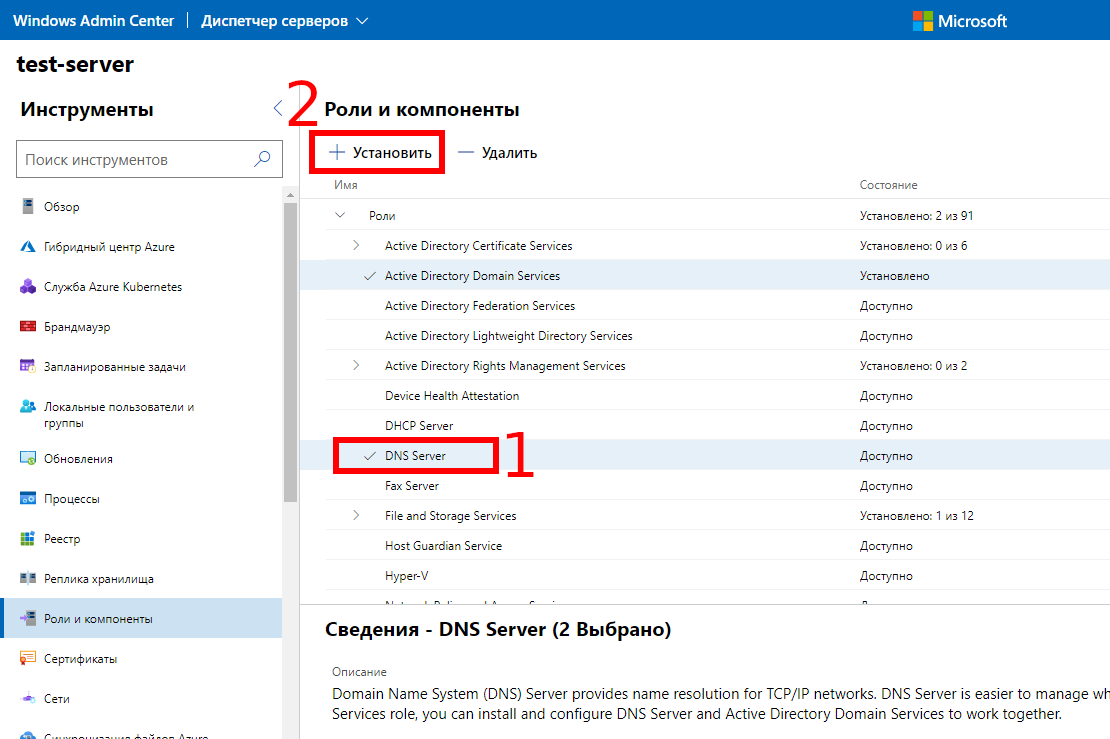

Установка Active Directory Domain Services в Windows Admin Center

В Windows Admin Center очень удобно установить роли Active Directory Domain Services и DNS сервер, для этого нужно сделать буквально несколько кликов. Но, как уже было сказано, Windows Admin Center ещё не является полноценной заменой для других инструментов, поэтому когда придёт время Promote this server to a domain controller («Сделать этот сервер контроллером домена»), то это нужно будет сделать средствами Менеджера серверов, либо в PowerShell.

Подключитесь к вашему серверу в Windows Admin Center и перейдите на вкладку «Роли и компоненты».

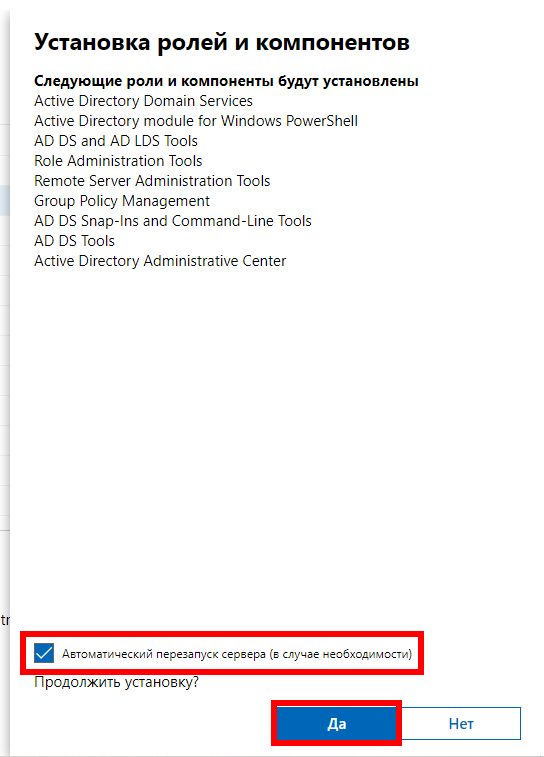

Поставьте галочку напротив «Active Directory Domain Services» и нажмите кнопку «Установить».

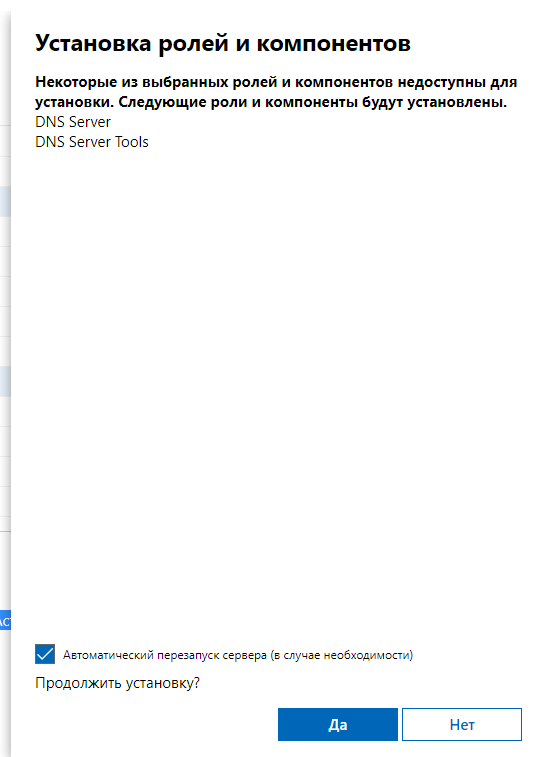

Вам будет показан список устанавливаемых компонентов и их зависимостей, для продолжения нажмите «Да».

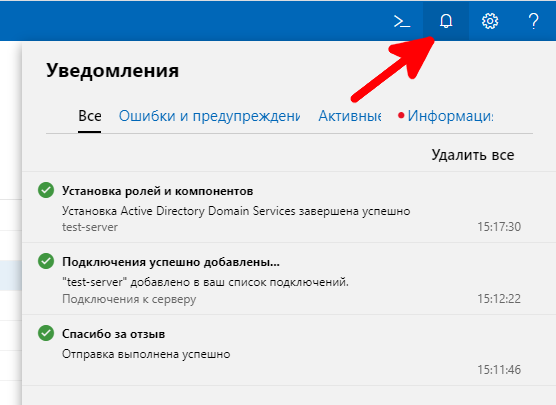

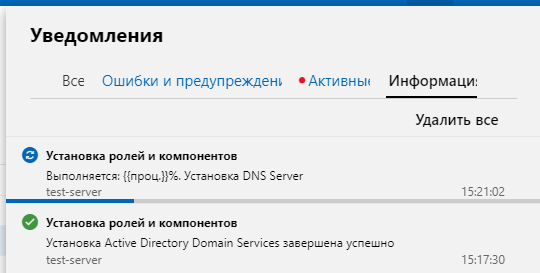

За процессом установки вы можете наблюдать в разделе уведомлений.

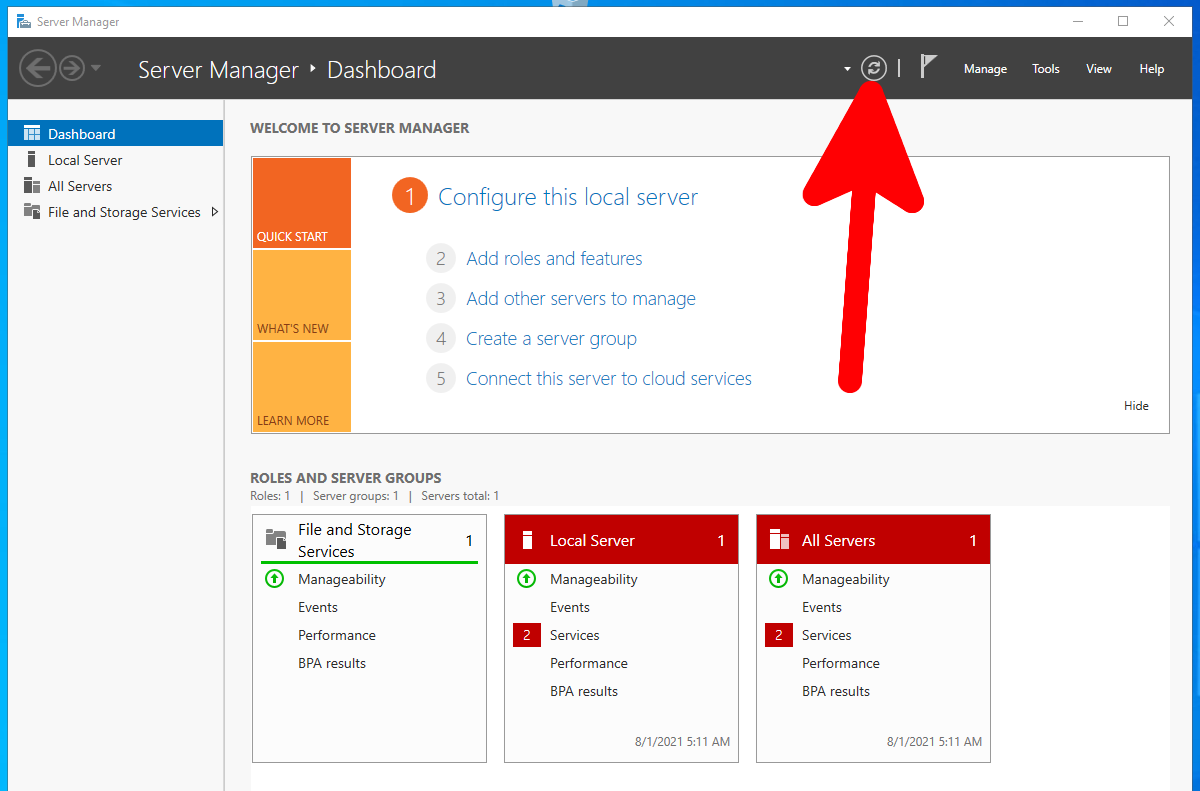

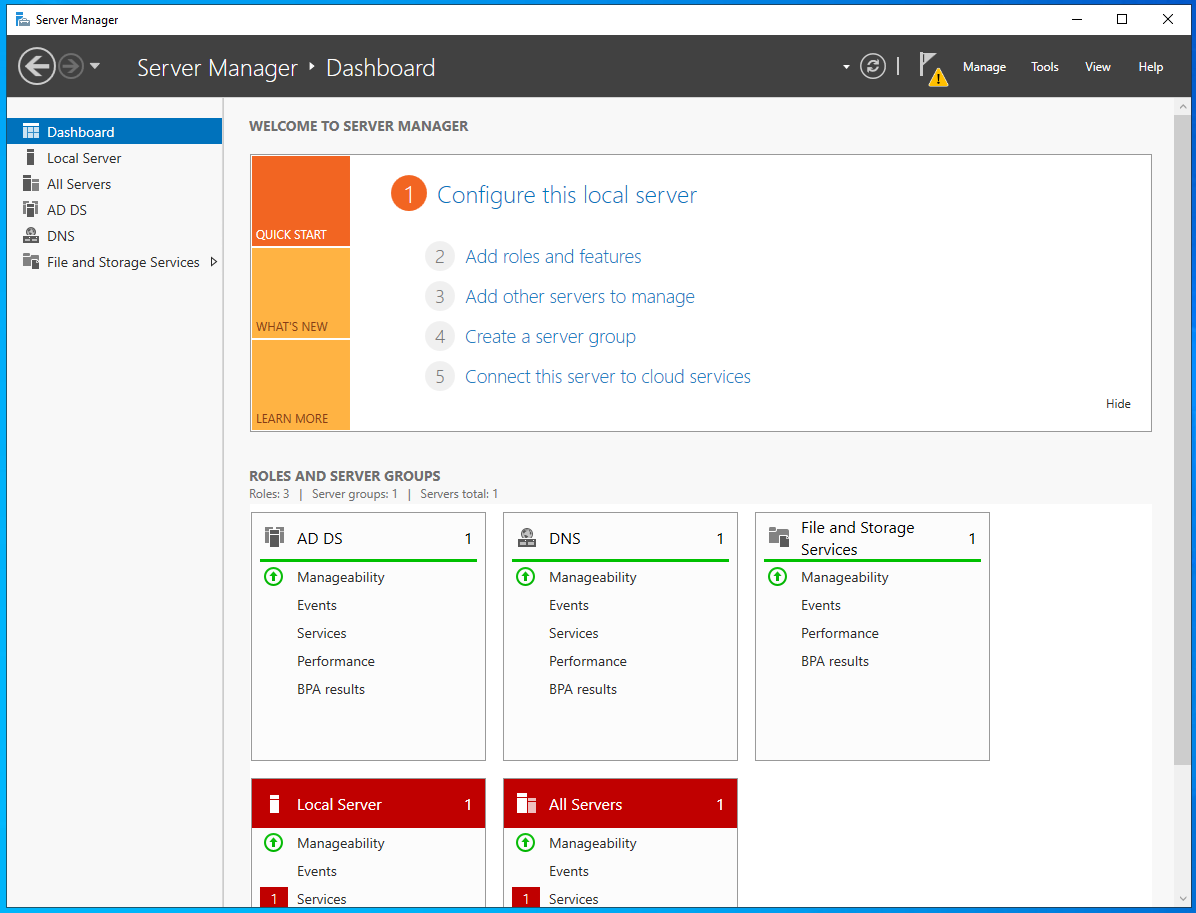

Переносимся на сервер, для которого мы устанавливаем Active Directory Domain Services. Визуально там ничего не изменилось, нажимаем кнопку «Refresh „Dashboard“».

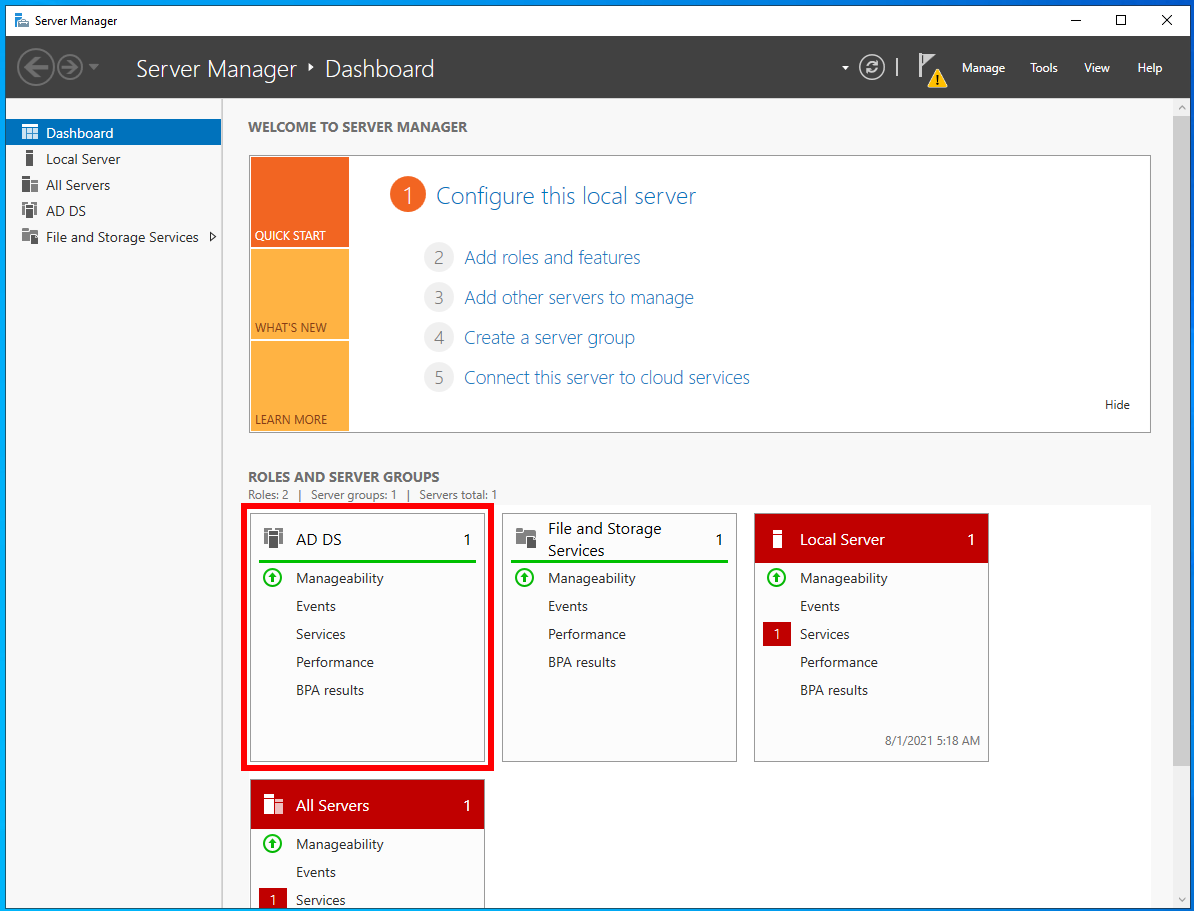

Как можно увидеть, теперь появилась информация о работающем AD DS.

На самом сервере, в Менеджере серверов вы можете начать Promote this server to a domain controller («Сделать этот сервер контроллером домена»), но как это сделать удалённо на компьютере из Windows Admin Center я не знаю.

Опять переходим на компьютер с Windows Admin Center для того, чтобы установить роль «DNS Server». На самом деле, «Active Directory Domain Services», «DNS Server» и любые другие роли и компоненты можно было установить за один раз, просто выбрав несколько галочек.

Всё повторяется — нам показывают список зависимостей.

Наблюдаем за процессом установки.

Теперь в менеджере серверов мы можем убедиться, что DNS сервер работает.

Здесь же, в Windows Admin Center, вы можете и удалить роли и компоненты.

Если вы решите это делать в PowerShell (можно подключиться через соответствующую вкладку в Windows Admin Center), то для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Install-ADDSForest -DomainName "dc.hackware.ru" -CreateDnsDelegation:$false -DatabasePath "C:\Windows\NTDS" -DomainMode "7" -DomainNetbiosName "DC" -ForestMode "7" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$True -SysvolPath "C:\Windows\SYSVOL" -Force:$true

Обратите внимание на опции:

- -DomainName «dc.hackware.ru»

- -DomainNetbiosName «DC»

В них устанавливается имя контроллера доменов и имя NetBIOS. Замените их на собственные значения.

В приглашении командной строки укажите и подтвердите пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажмите «Enter».

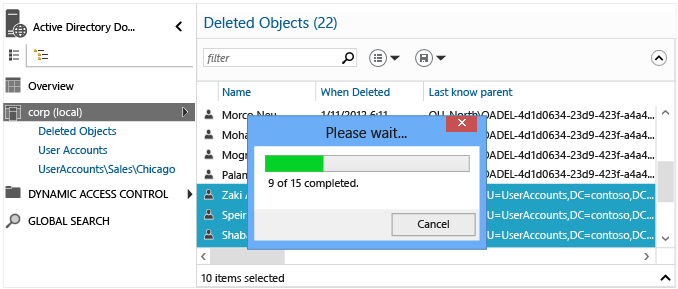

Корзина в центре администрирования Active Directory

В Windows Server 2008 R2 впервые появилась корзина Active Directory, которая позволяет восстанавливать удаленные объекты Active Directory без восстановления из резервной копии, перезапуска доменных служб Active Directory или перезагрузки контроллеров домена.

В Windows Server 2012 существующие возможности восстановления на основе Windows PowerShell улучшены благодаря новому графическому интерфейсу в центре администрирования Active Directory. Это позволяет администраторам включить корзину и затем найти или восстановить удаленные объекты в контексте доменов леса, и все это без непосредственного использования командлетов Windows PowerShell. Центр администрирования Active Directory и корзина Active Directory по-прежнему используют среду Windows PowerShell, поэтому предыдущие сценарии и процедуры можно с успехом применять.

Информацию о корзине Active Directory см. в пошаговом руководстве по работе с корзиной Active Directory (Windows Server 2008 R2).

Что такое Active Directory

Active Directory — это технология Microsoft, которая представляет собой распределенную базу данных, в которой хранятся объекты в иерархическом, структурированном и безопасном формате. Объекты AD обычно представляют пользователей, компьютеры, периферийные устройства и сетевые службы. Каждый объект уникально идентифицируется своим именем и атрибутами. Домен, лес и дерево представляют собой логические подразделения инфраструктуры AD.

Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.