Category Archives: DNS

07.04.2022 DNS

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами разбирали тему «Что такое DNS сервер», я предлагаю ее продолжить и сегодня хочу разобрать, какими инструментами вы можете управлять и работать с DNS сервером. Я разберу инструменты для разных платформ, а так же и веб сервисы, которыми сам пользуюсь. Надеюсь, что вам данная информация будет полезна.

04.04.2022 DNS

DNS (англ. Domain Name System — система доменных имён) — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста(компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене (SRV-запись).

Распределённая база данных DNS сервера поддерживается с помощью иерархии DNS-серверов, взаимодействующих по определённому протоколу.

Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения — другой организации или человеку), что позволяет возложить ответственность за актуальность информации на серверы различных организаций (людей), отвечающих только за «свою» часть доменного имени.

30.06.2022 DNS

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В минувший раз мы с вами научились производить чистку DNS кэша на сервере, сегодня так же поговорим про разрешение имен. Темой будет устранение ошибки «Missing nameservers reported by parent», разберем на сколько она критичная для ресурсов и сайтов, давайте приступать от слов к делу.

07.09.2020 DNS

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов Pyatilistnik.org. В прошлый раз мы с вами научились разбираться в звуковых сигналах биоса на разных материнских платах

В сегодняшней статье я хочу рассмотреть функцию очистки кэша на сервере DNS, который является наверное самой важной службой в Active Directory, так как без нее домен просто не смог бы корректно работать. Я вам покажу, где вы можете посмотреть все кэшированные записи, разберу их плюсы

Думаю, что не все знают, где это искать, а уметь нужно.

01.08.2020 DNS

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в России Pyatilistnik.org. В прошлый раз мы с вами долго устраняли черный экран на одном ноутбуке с Windows 10, это была еще та эпопея, советую почитать, так как я потратил на нее приличное количество времени. В сегодняшней публикации я бы хотел вам показать установку утилиты DIG в Windows, разберем ее назначение, где можно применять и как она вас будет выручать.

16.12.2018 DNS

Доброго времени суток! Многоуважаемые читатели и гости, одного из популярнейших компьютерных блогов Рунета Pyatilistnik.org. В прошлый раз я вам рассказывал, о DNAME записи и ее использовании в различных сценариях. Сегодня ко мне обратился один коллега, с просьбой у него посмотреть, причину по которой он не мог создать запись Cname на ДНС-сервере, у него выскакивала ошибка: «DNS-имя содержит записи, несовместимые с записью CNAME». Давайте разбираться в чем собственно дело.

15.12.2018 DNS

Добрый день! Уважаемые читатели и гости, одного из крупнейших компьютерных блогов России Pyatilistnik.org. Давиче позавчера я искал одну из нестандартных записей DNS-сервера, и наткнулся на одну, о которой я мало, что знал, называется она DNAME псевдоним домена. В данной статье я бы хотел рассказать, что из себя представляет запись DNAME, где ее используют и при каких сценариях. Думаю , что в качестве новой, полезной информации, многим это будет интересно.

29.03.2019 DNS

Добрый день уважаемые читатели и подписчики канала, вы наверняка знаете, что работа всего интернета, по мимо маршрутизации трафика, зависит от DNS имен в ip адреса и обратно, и за это отвечают DNS сервера, работа которых должна быть беспрерывна. Бывают случаи, что случаются аварии, в результате которых у вас начинаются проблемы с доступом в интернет и причиной всему ДНС сервера, сегодня я вам расскажу про ошибку: DNS request timed out.

Маршрутизация IPv6

Встроенная роль Routing and Remote Access начиная с Windows Server 2008 поддерживает маршрутизацию IPv6, однако для того, чтобы она полноценно заработала, необходимо выполнить следующие, не очевидные вещи.

1. В свойствах сервера Routing and Remote Access на вкладке IPv6 включить Enable IPv6 Forwarding и Enable Default Route Advertisement.

2. На сервере-маршрутизаторе IPv6 должно быть как минимум две сетевых карты.

Local (fc00:10:18:1::10/64 в моих примерах), смотрящая в локальную сеть, для которой мы на предыдущих шагах настраивали раздачу IPv6 адресов, префикса сети и других параметров по DHCP.

External (например fc00:10:18:2::10/64), которая по идее должна смотреть в другую сеть (у нас маршрутизатор все-таки), но может смотреть и в ту же, что и Local.

3. Для того, чтобы IPv6 клиенты в сети могли использовать наш маршрутизатор, он должен объявить себя как маршрут по умолчанию (Default Route Advertisement, как шлюз по умолчанию в терминах IPv4).

Для этого в Windows Server 2008 нужно выполнить команду

netsh int ipv6 add route ::/0 External fc00:10:18:2::180 publish=yes

где fc00:10:18:2::180 — адрес следующего маршрутизатора по умолчанию (next-hop), находящегося в сети External

Не важно, существует он реально или нет. Для объявления маршрута по умолчанию в сеть Local на текущем маршрутизаторе next-hop должен быть указан

Для Windows Server 2008 R2 всё проще, достаточно выполнить команду

netsh int ipv6 set Local advertisedefaultroute=enabled

для объявления маршрутизатора в сети Local как Default Route.

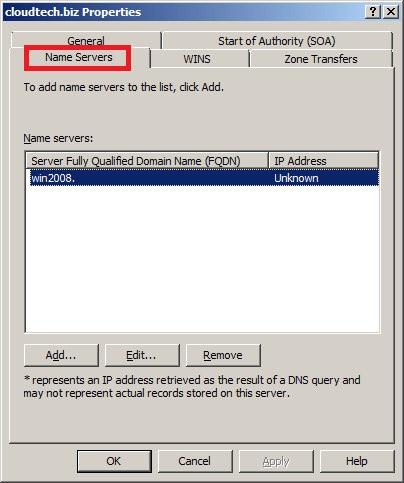

Configure Forward Lookup Zone

Right click on gopalthorve.com (forward lookup zone recently created) and then click Properties.

-

Name Servers: Here we can configure nameservers for the zone gopalthorve.com.

- Remove the default entry from the list.

- Click Add… button to add new nameserver record.

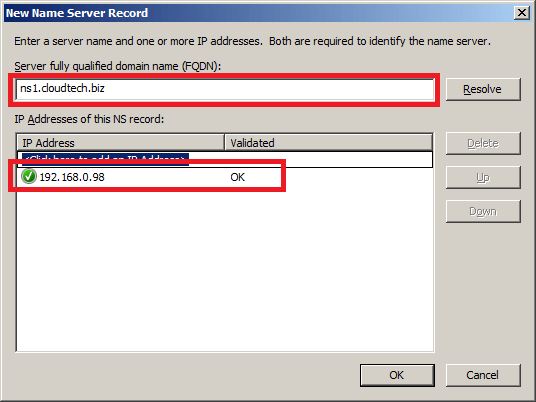

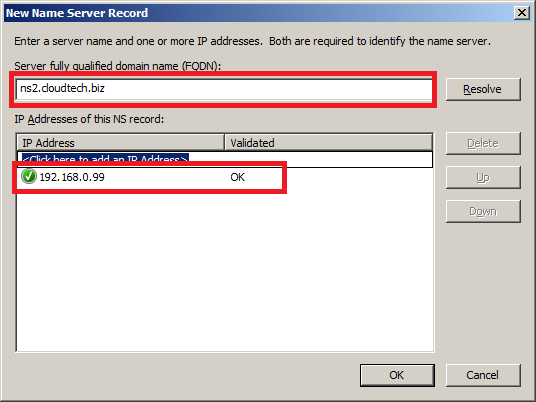

- Tye fully qualified domain name (FQDN) of the nameserver for your domain. I am configuring my own live DNS Server and hence I entered ns1.gopalthorve.com.

- Enter the IP addresses to which ns1.gopalthorve.com will resolve to. I am entering private IP address of my computer here for example purpose only. Please replace it by your Public IP Address allotted by your ISP or dedicated or VPS hosting provider.

- Similarly create another nameserver record. I created it as ns2.gopalthorve.com pointing to 192.168.0.99 (Please replace it by your Public IP Address allotted by your ISP or dedicated or VPS hosting provider.). Second nameserver record is required because your domain name registrar will require atleast two nameservers for pointing your domain to the DNS server we are configuring. We are configuring both nameservers pointing to the same DNS Server configured with multiple IP Addresses. (ns1.gopalthorve.com >> 192.168.0.98 and ns2.gopalthorve.com >> 192.168.0.99).

- Click Apply to save changes.

-

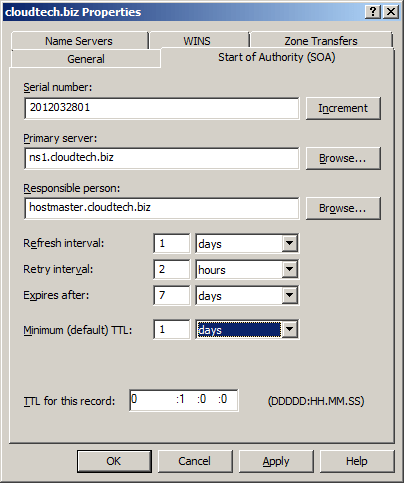

Start of Authority (SOA)

- Serial number: This is the serial number for the zone. This should be set to YYYYMMDDNN where YYYY is the year, MM is the month, DD is the day and NN is the count is the count indiciating how many times the zone modified on that particular day. Whenever you change zone data occurs this serial number must be incremented by one. When slave nameserver contacts master for zone data it compares its own serial number with master’s serial number and its less than masters serial number then slave nameserver updates its zone data from master.

- Primary server: This is the FQDN of nameserver which you want to set as primary nameserver for this zone. In my case its ns1.gopalthorve.com.

- Responsible person: Specify the email address of the administrator who is responsible for maintaining this zone. Here email address must be specified in dotted format e.g. hostmaster@gopalthorve.com must be specified as hostmaster.gopalthorve.com. This is required when other webmasters wants to contact the maintainer of the zone in case of any issues.

- Refresh interval: This value instructs the slave nameserver how often to check that the data for this zone is up to date. Set this to 1 day if zone doesn’t change frequently. For the DNS server for hosting purpose 1 day is idle.

- Retry interval: In case slave nameserver failed to connect to master after Refresh interval (in case master is down or unreachable), slave tries to connect to master every interval specified here. Generally Retry interval is shorter than Refresh interval but its not compulsory. Enter 2 hours here.

- Expires after: If the slave fails to connect master for this much time, the slave expires the zone. Expiring the zone means it slave stops responding to queries for this zone because the zone data that slave is having is very old. Enter 7 days here.

- Minimum (default) TTL: TTL stands for Time To Leave. This applies to all negative responses from the authoratative nameservers. Enter 1 day here.

- TTL for this record: TTL for SOA record.

- Click Apply to save changes.

-

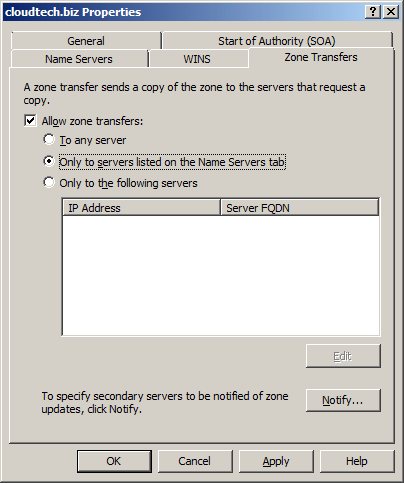

Zone Transfers: Zone transfer is the process of transferring entire zone to the requesting server/client. The best practice is to not allow every one to connect and transfer the zones. You can allow only specific server for zone transfers i.e. the slave nameserver for the zone. We can setup to notify the servers if any zone updates happen on this zone.

- Allow zone transfers: Enables/disables zone transfers.

- To any server: All server/clients will be allowed to transfer zones. Not recommended.

- Only to servers listed on the Name Servers tab: Zone transfers will only be allowed to the nameservers specified under Name Servers tab (ns1.gopalthorve.com, ns2.gopalthorve.com). Highly recommended for DNS Servers for web hosting servers.

- Only to the following servers: If you want to enter IP/FQDN to which zone transfers will be allowed select this option and then click on Edit button and list all IP/FQDN allowed for zone transfers.

- Allow zone transfers: Enables/disables zone transfers.

-

-

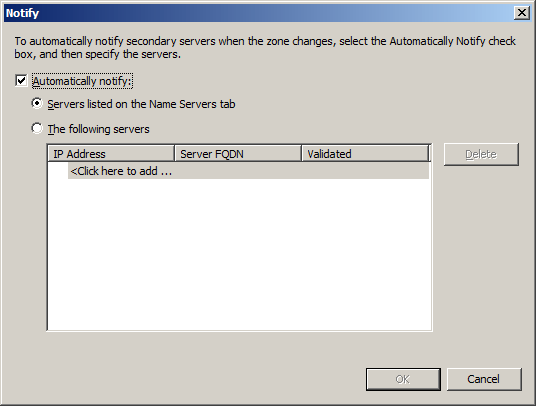

Notify…:

- Automatically notify: Enables/disables automatic notification of zone changes to either nameserver listed on Nameservers tab or specified IP addresses/FQDN names.

- Servers listed on the Name Servers tab: Selecting this will only zone update notification will only be sent to nameservers listed under Name Servers tab. This is the recommended setting.

- The following servers: You can specify list of other name servers to whom you want to send automatic notification of zone updates.

-

Notify…:

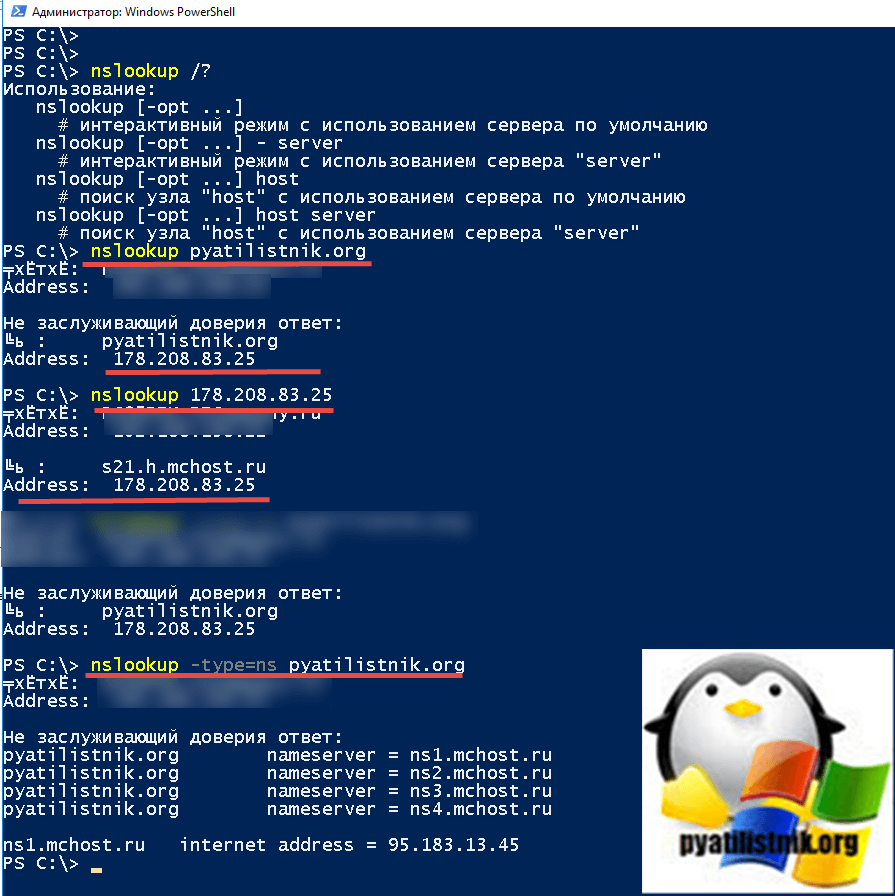

⚙️Утилита nslookup

Nslookup — это простой, но очень практичный инструмент командной строки или PowerShell, который в основном используется для поиска IP-адреса, соответствующего хосту, или доменного имени, соответствующего IP-адресу (процесс, называемый «Обратный поиск DNS»). Пользователи Windows запускают службу через командную строку, а пользователи Unix через окно терминала . Кроме того, в настоящее время существует ряд сервисов, которые позволяют использовать nslookup в Интернете.

Nslookup извлекает соответствующую адресную информацию непосредственно из DNS-кэша серверов имен. Этот процесс может быть реализован в двух различных режимах, которые может выбрать пользователь. В неинтерактивном режиме средство стандартным образом проверяет записи ресурсов (так называются записи адресов в кэше DNS), которые хранятся на локальном сервере имен. Этот режим особенно хорошо подходит для простых запросов, для которых необходимо найти одну запись домена. Если вы хотите использовать другой DNS-сервер для исследования и выполнять более сложные процессы поиска, вам нужен интерактивный режим, в котором программу командной строки нужно сначала запускать отдельно.

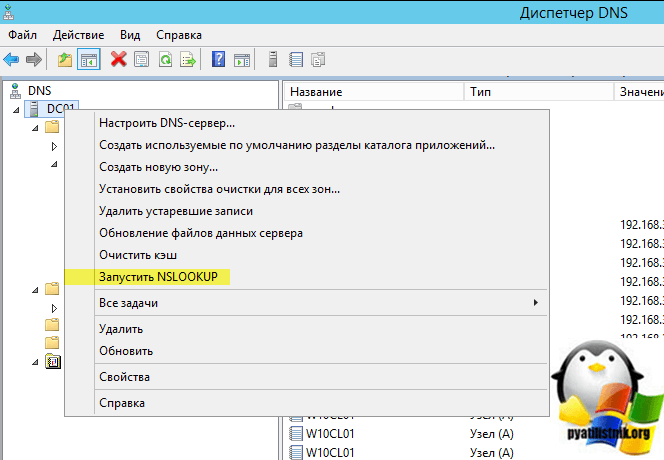

Так же утилиту nslookup можно вызвать и через оснастку DNS

Тестим EDNS0 с нашего хоста

Чтобы проверить работоспособность EDNS0, необязательно быть DNS-сервером. Это можно сделать и при помощи утилиты nslookup.

Первым делом – запустим nslookup и скажем, что нас будут интересовать только ответы TXT-типа. Это просто:

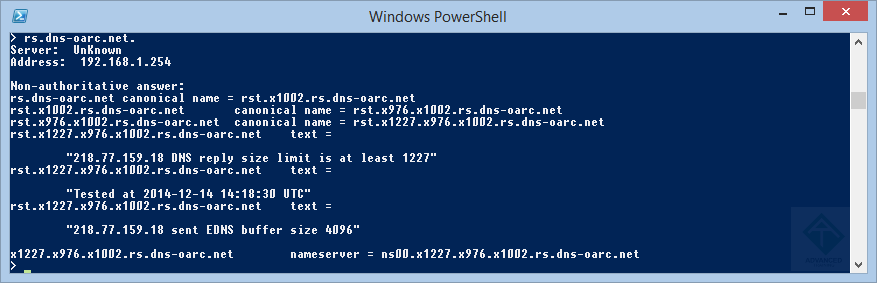

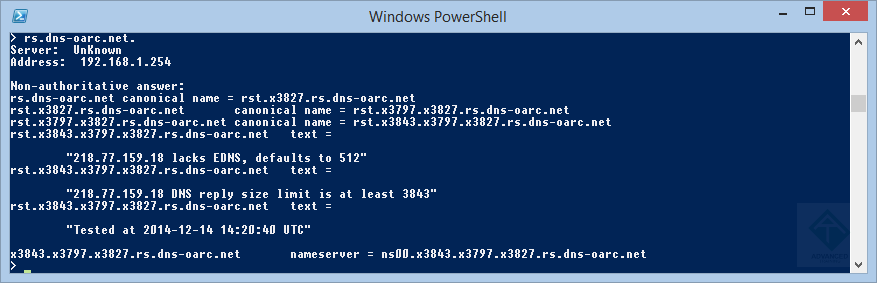

Теперь запросим (я предполагаю, что Ваш nslookup уже нацелен на тот сервер, который Вы хотите тестировать – если нет, то настройте его явно командой ) специальный хост – . В качестве ответа Вы должны получить что-то вида:

Плохой китайский EDNS0-ответ(кликните для увеличения до 877 px на 283 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Плохой китайский EDNS0-ответ(кликните для увеличения до 877 px на 283 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

или

Хороший китайский EDNS0-ответ(кликните для увеличения до 877 px на 283 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Хороший китайский EDNS0-ответ(кликните для увеличения до 877 px на 283 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

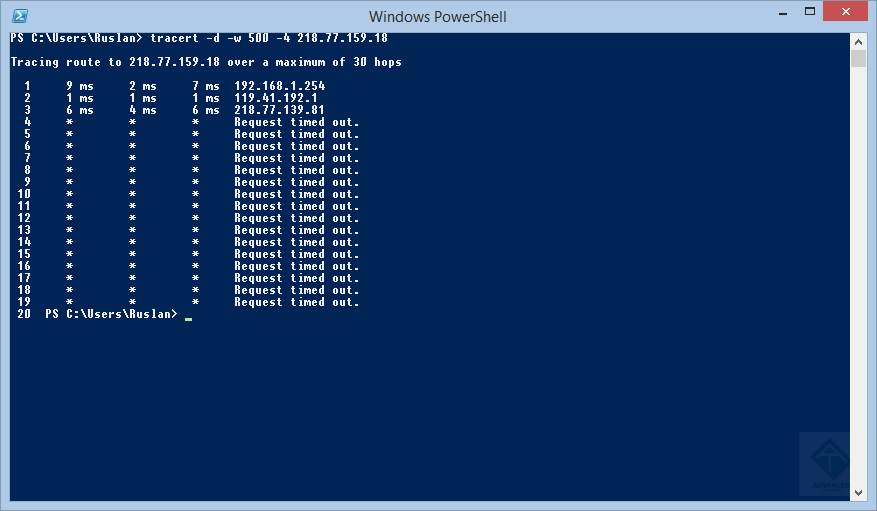

Изучим. По сути, каждый из ответов состоит из 6 строк, три последних из которых явно говорят, когда и откуда проводился тест, а также какой максимальный размер EDNS0-датаграммы заказывался. Хорошо заметно, что источником запроса является провайдерский сервер – т.е. тестовый сервер, который , фактически тестирует возможность отправки EDNS0-датаграмм до узла 218.77.159.18, являющегося адресом DNS-сервера провайдера – я даже, благодаря специфике китайской сети, в которой нахожусь, точно не могу сказать, где он, но где-то недалеко:

В поисках китайского провайдерского DNS-сервера(кликните для увеличения до 877 px на 511 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

В поисках китайского провайдерского DNS-сервера(кликните для увеличения до 877 px на 511 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Теперь про первые три строки в ответе . Они, по сути, отображают цепочку CNAME вида rst.xAAAA.rs.dns-oarc.net -> rst.xBBBB.xAAAA.rs.dns-oarc.net -> rst.xCCCC.xBBBB.xAAAA.rs.dns-oarc.net, где AAAA BBBB CCCC – это размеры, в байтах, удачно обработанных DNS-ответов. По сути, это некое “пингование” EDNS0-запросами с игрой внутри RR OPT, по аналогии с пингом пакетами с запрещённой фрагментацией с целью методом проб и ошибок выяснить PMTU. На картинках заметно, что размер плавает очень сильно – так бывает в провайдерских сетях, где не всё настроено однотипно. В моём случае оба ответа, в общем, плохие – хорошим считается ответ, где будет показано, что отработала датаграмма в 4К. Очень плохим будет вариант, когда нет ни одного ответа более 1.4К – это значит, что где-то на пути банально не работает фрагментация и всё, что не влезает в стандартный MTU ethernet’а, не выживает – так что у меня просто плохо, а не очень.

Теперь попробуем тестировать более цивилизованным способом.

Зона-заглушка

Если зона, хранящаяся на DNS-сервере, является зоной-заглушкой, DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны. Зона на этом сервере должна быть получена от другого DNS-сервера, который хранит зону. Этот DNS-сервер должен иметь сетевой доступ к удаленному DNS-серверу для копирования сведений о полномочных серверах имен для этой зоны.

Зоны-заглушки можно использовать в следующих целях:

- Поддержка самых текущих сведений о зоне. С помощью регулярного обновления зоны-заглушки для одной из дочерних зон DNS-сервер, содержащий как родительскую зону, так и зону-заглушку, будет поддерживать текущий список полномочных DNS-серверов для дочерней зоны.

- Улучшение разрешения имен. С помощью зон-заглушек DNS-сервер может выполнять рекурсию, используя список серверов имен из зоны-заглушки, без необходимости отправки запроса о пространстве имен DNS в Интернет или на внутренний корневой сервер.

- Упрощение администрирования DNS. С помощью использования зон-заглушек в инфраструктуре DNS можно распределить список полномочных DNS-серверов для зоны без необходимости использования дополнительных зон. Однако назначение зон-заглушек отличается от назначения дополнительных зон, и зоны-заглушки не являются альтернативой увеличению избыточности и распределению нагрузки.

Существует два списка DNS-серверов, участвующих в загрузке и поддержке зоны-заглушки:

- Список главных серверов, из которого DNS-сервер загружает и обновляет зону-заглушку. Главный сервер может быть главным или дополнительным DNS-сервером для зоны. В обоих случаях он будет располагать полным списком DNS-серверов для зоны.

- Список полномочных DNS-серверов для зоны. Список содержится в зоне-заглушке с использованием записей ресурсов сервера имен (NS).

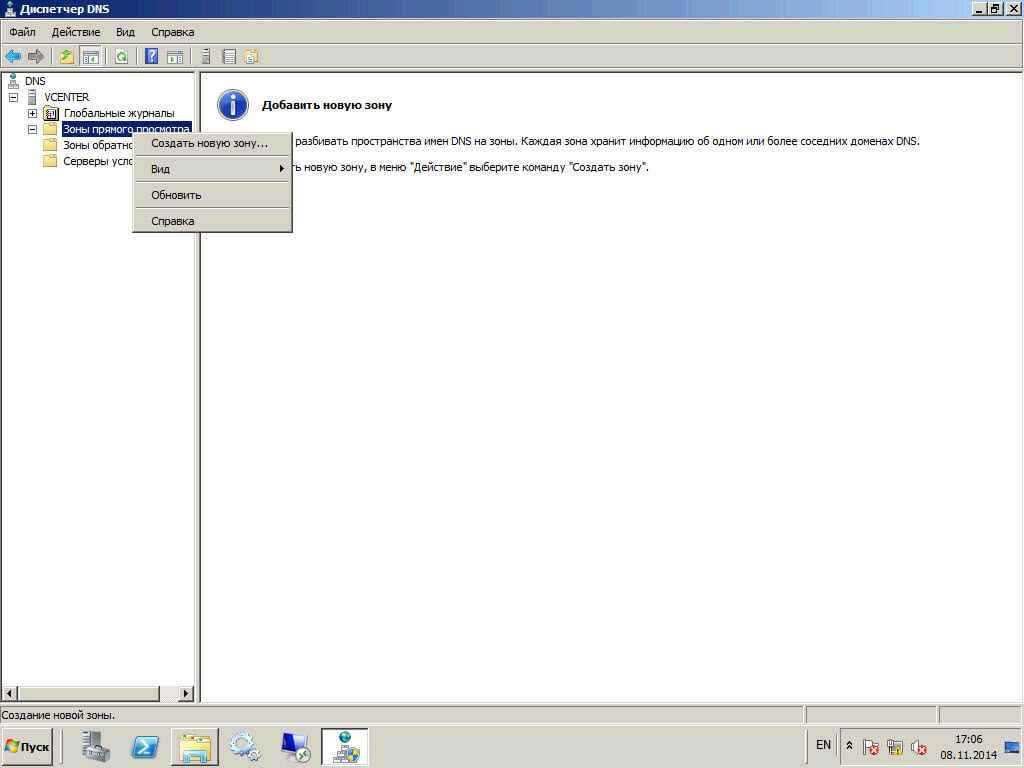

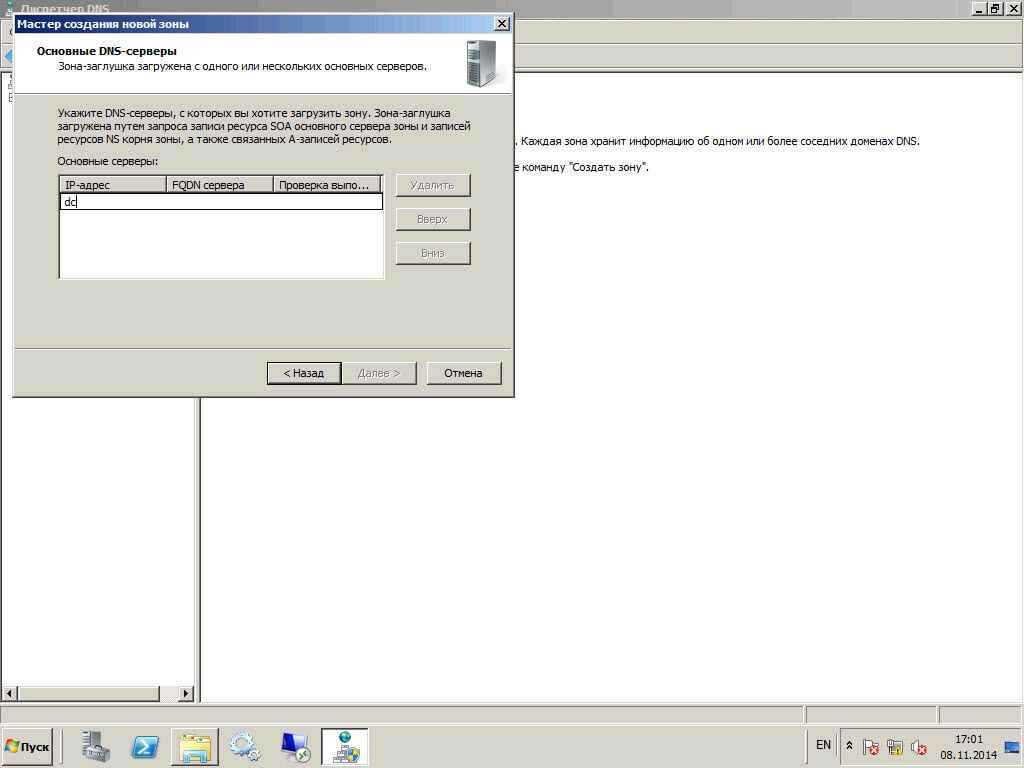

Создадим зону заглушку или как еще ее называют stub zone.

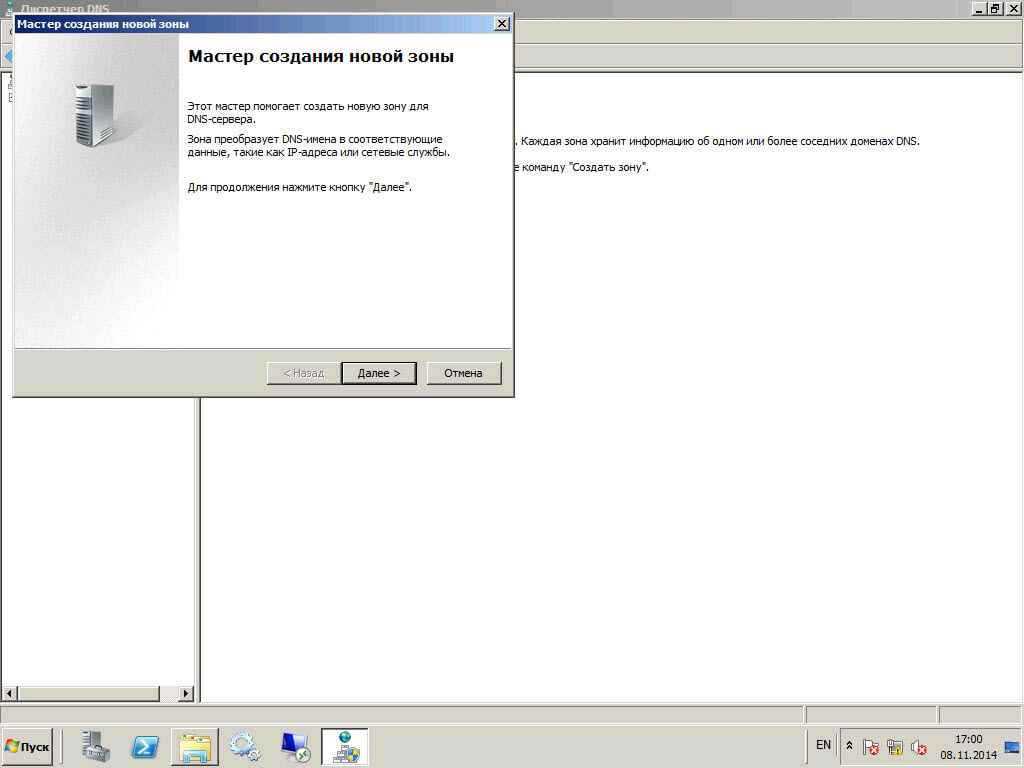

Щелкаем правым кликом по зоны прямого просмотра и выбираем создать

Как настроить DNS сервер в windows server 2008R2-28

У вас откроется мастер создание.

Как настроить DNS сервер в windows server 2008R2-30

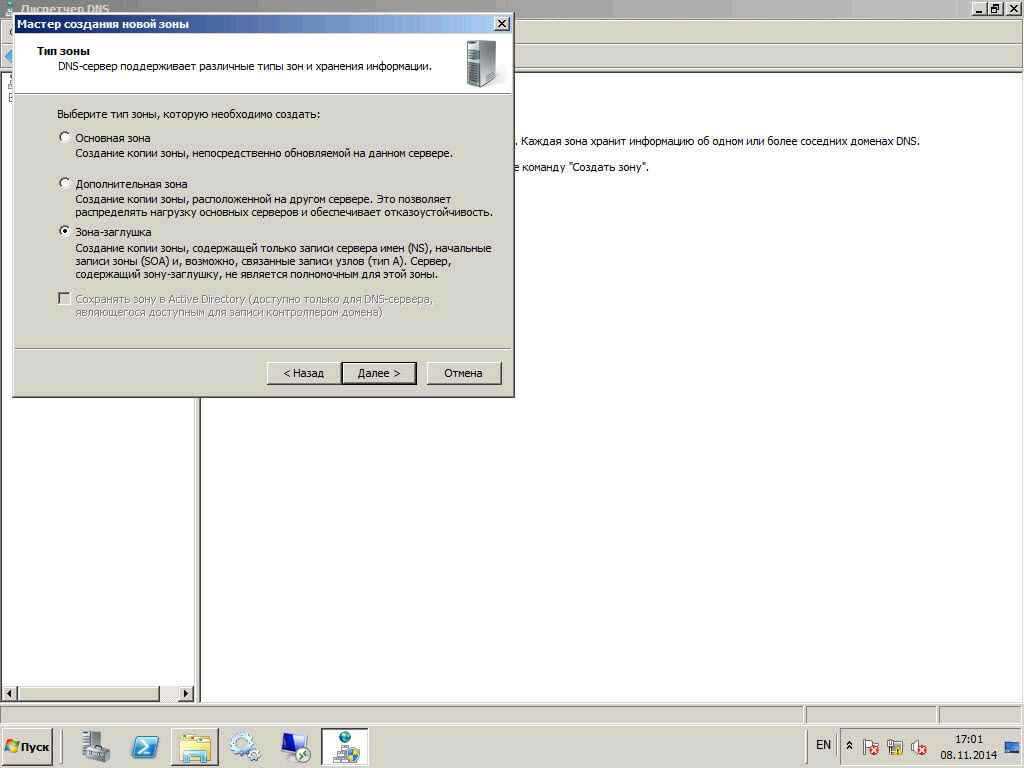

Выбираем зона заглушка, как видите, уже тут пишут, что в ней будут только NS записи, ссылающиеся на DNS сервера.

Как настроить DNS сервер в windows server 2008R2-31

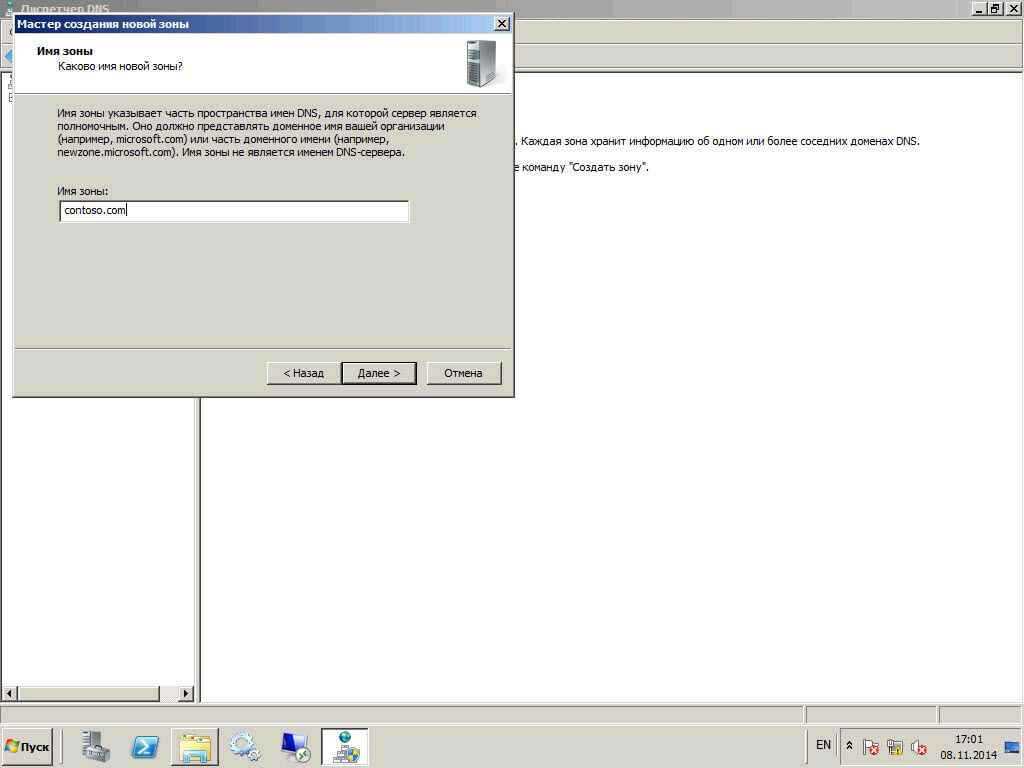

задаем имя зоны

Как настроить DNS сервер в windows server 2008R2-32

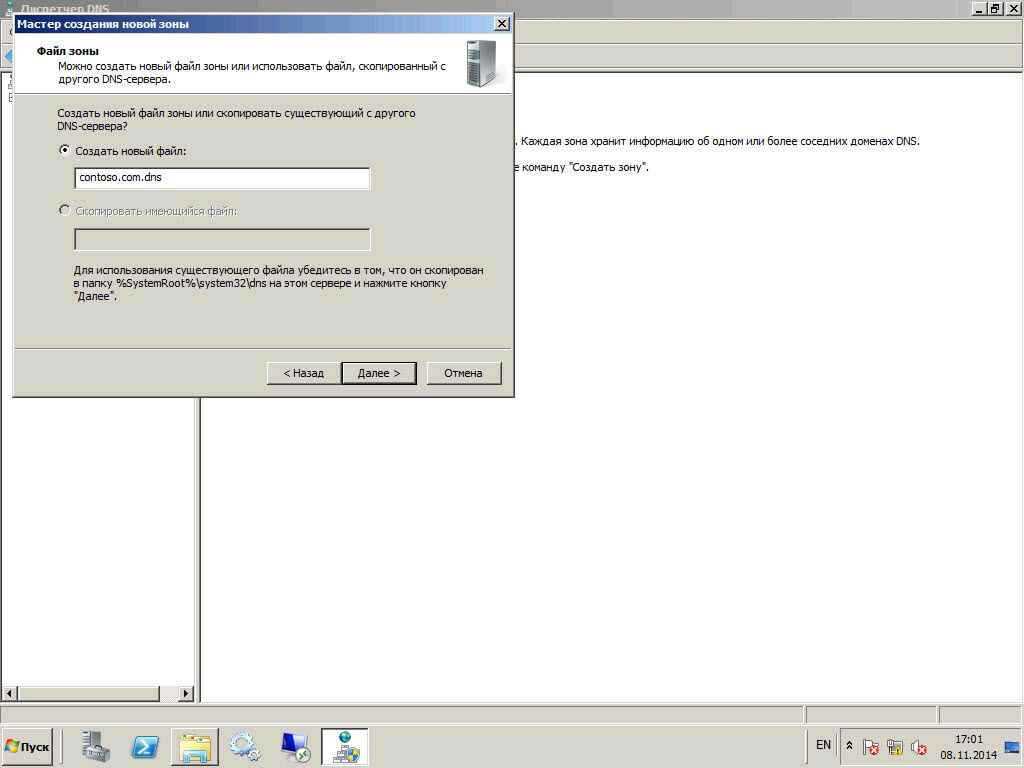

создать новый файл, он будет помещен в C:\Windows\system32\dns

Как настроить DNS сервер в windows server 2008R2-33

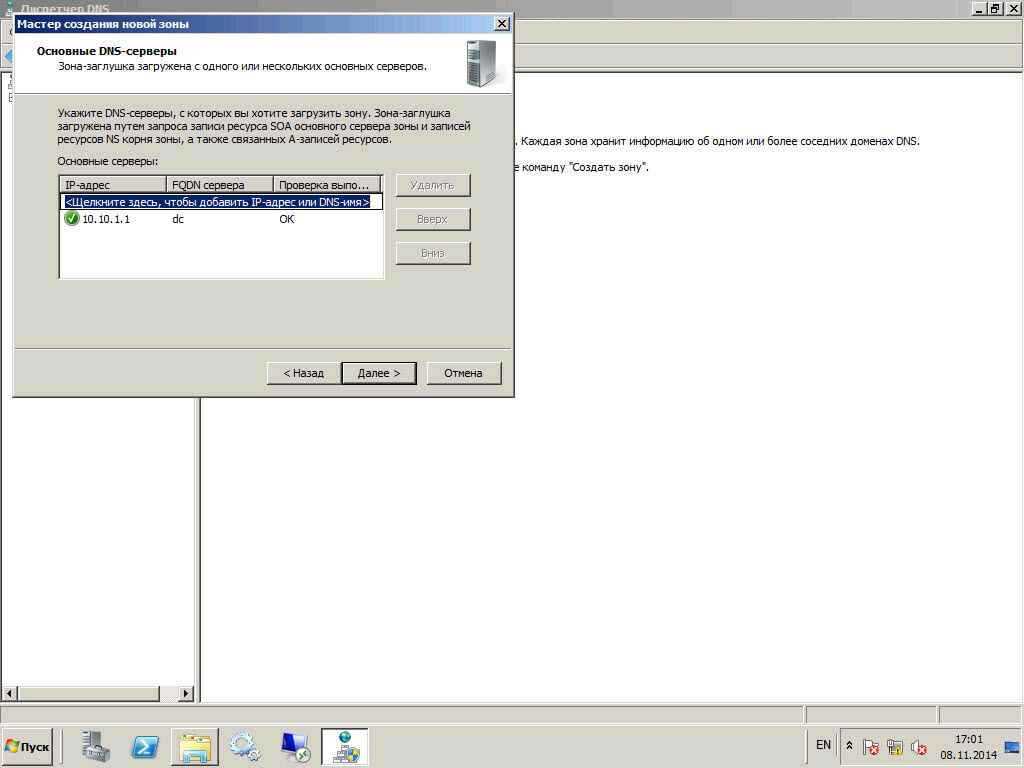

Пишем имя главного dns с которого будем запрашивать зону

Как настроить DNS сервер в windows server 2008R2-34

dns server разрешился нормально.

Как настроить DNS сервер в windows server 2008R2-35

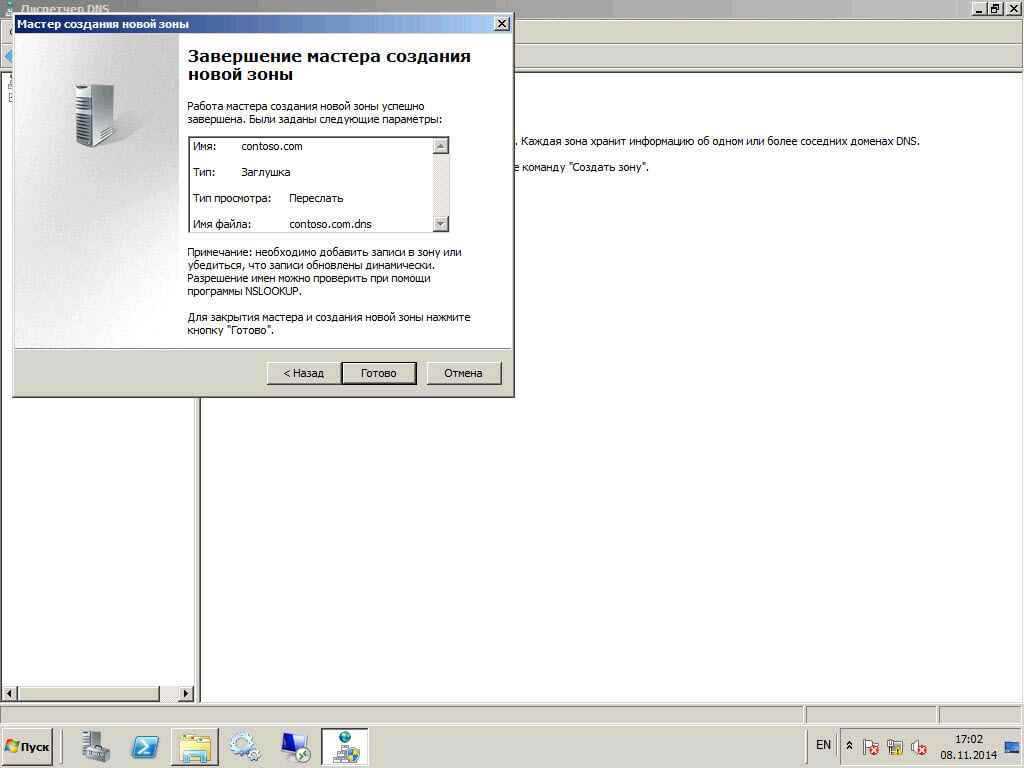

Готово

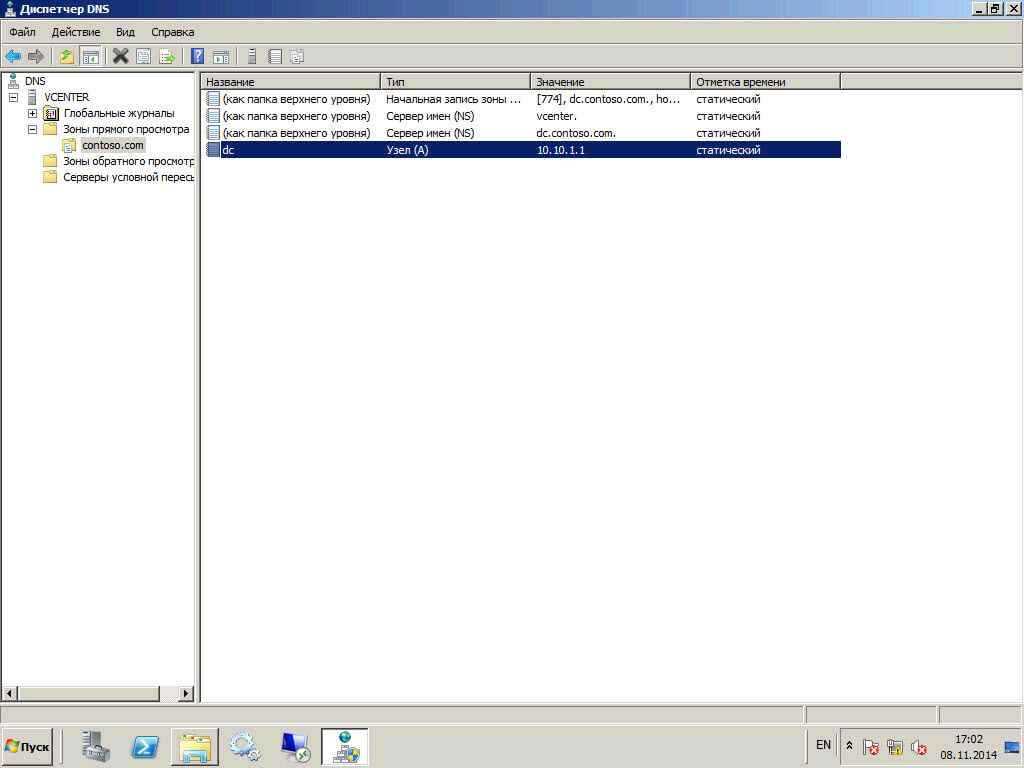

Проверяем и видим, наши NS записи, на которых есть службы dns.

Как настроить DNS сервер в windows server 2008R2-37

Так как до этого мы разрешили передавать зону с главного DNS на текущий зона сразу появилась. Заметьте, что в заглушке есть только NS записи и А записи DNS.

Пример зоны-заглушки

Предположим, вы работаете администратором DNS-сервера Dns1.microsoft.com, который уполномочен для зоны Microsoft.com. Ваша компания имеет дочерний домен Active Directory с именем India.microsoft.com, для которого выполняется делегирование. При начальном делегировании дочерняя зона, интегрированная иActive Directory, содержит только два полномочных DNS-сервера — 192.168.2.1 и 192.168.2.2. Позже администраторы домена India.microsoft.com развертывают дополнительные контроллеры домена и устанавливают роль DNS-сервер (DNSServer) на новых контроллерах. Однако администраторы не уведомили вас о том, что добавили полномочные DNS-серверы на свой домен. В результате на сервереDns1.microsoft.com оказались не отконфигурированными записи новых DNS-серверов, уполномоченных для домена lndia.microsoft.com, и запросы продолжают пересылаться лишь на два DNS-сервера, заданный в начальном делегировании.

Эту проблему можно устранить, создав зону-заглушку на сервере Dns1. microsoft.com для домена India.microsoft.com. С помощью новой зоны-заглушки компьютер Dns1 посредством передачи зон изучает новые серверы имен, уполномоченные для родительской зоны India.microsoft.com. Таким образом, сервер Dns1 сможет направлять запросы пространства имен Inclia.microsoft.com на все полномочные DNS-серверы дочерней зоны.

В следующей статье мы поговорим про дополнительные настройки и вкладки DNS сервера windows server 2008R2

What is DNS?

DNS stands for Domain Name System. To know more about DNS visit Wikipedia DNS. In short DNS maps complex 32-bit IP addresses to human readable and rememberable domain names i.e. gopalthorve.com. DNS consists of a very large globally distributed database which hold zones for domains and consequently these zones hold various resource records of the domain. As we all know every device connected with the global internet is identified by a logical 32-bit number. This IP address is further divided into 4 octal numbers separated by dot (.) i.e. 192.168.0.1 (dotted decimal format). It is DNS due to which we don’t need to remember those complex 32-bit IP addresses. Say thanks to DNS due to which we only need to enter say www.wordpress.com and DNS takes care of resolving this name to respective IP address. To know how DNS Server works and for detailed description about each and every term associated with DNS Server you may find DNS on Windows Server 2003 interesting. I learned a lot of stuffs about DNS Server from DNS and BIND (5th Edition).

Регистрация DNS-имени с помощью регистратора Интернета

Мы рекомендуем зарегистрировать DNS-имена для самых верхних внутренних и внешних пространств имен DNS в регистраторе Интернета. Включает корневой домен леса любых лесов Active Directory, если такие имена не являются поддоменами DNS-имен, зарегистрированных по имени организации (например, корневой домен леса «corp.example.com» является поддоменом внутреннего пространства имен example.com.) При регистрации DNS-имен в регистраторе Интернета это позволяет DNS-серверам Интернета разрешать домен сейчас или в определенный момент времени существования леса Active Directory. Кроме того, эта регистрация помогает предотвратить возможные конфликты имен другими организациями.

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

-

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает запись в следующем подразделе реестра:

Ниже приведены значения для записи : — Enabled (0x1). Параметр 0x1 означает, что компьютеры могут попытаться обновить зоны TopLevelDomain. То есть, если этот параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону, которая является достоверной для записей ресурсов, которые компьютер должен обновить, за исключением корневой зоны.

— Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешено пытаться обновить зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются достоверными для записей ресурсов, которые должен обновить компьютер. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локальную конфигурацию. -

Политика регистрации записей PTR

Новое возможное значение 0x2 записи было добавлено в следующем подразделе реестра:

Ниже приведены значения для записи : — 0x2. Регистрация выполняется только в случае успешной регистрации записи «A». Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A».

— 0x1. Зарегистрировать. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успешности регистрации записей «A».

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Настройка DNS сервера

После выполнения этих шагов роль DNS Server (DNS-сервер) будет установлена на компьютере с Windows Server 2008 R2, но не сконфигурирована. Далее описаны шаги, необходимые для ее настройки.

- Откройте консоль Server Manager (Диспетчер сервера).

- Разверните последовательно узлы Roles (Роли), DNS Server (DNS-сервер) и DNS, после чего щелкните на имени сервера DNS.

- В меню Action (Действие) выберите пункт Configure a DNS Server (Конфигурация DNS-сервера).

- На странице приветствия мастера настройки сервера DNS (Configure a DNS Server Wizard) щелкните на кнопке Next (Далее).

- Выберите переключатель Create Forward and Reverse Lookup Zones (Recommended for Large Networks) (Создать зоны прямого и обратного просмотра (рекомендуется для больших сетей)) и щелкните на кнопке Next.

- Выберите вариант Yes, Create a Forward Lookup Zone Now (Recommended) (Да, создать зону прямого просмотра сейчас (рекомендуется)) и щелкните на кнопке Next.

- Укажите, зону какого типа требуется создать, в данном случае выбрав вариант Primary Zone (Первичная зона), и щелкните на кнопке Next. Если сервер является контроллером домена с доступом для записи, для выбора будет также доступен флажок Store Zone in Active Directory (Сохранить зону в Active Directory).

- В случае сохранения зоны в Active Directory выберите область репликации и щелкните на кнопке Next.

- Введите полностью определенное доменное имя зоны (FQDN) в поле Zone Name (Имя зоны) и щелкните на кнопке Next.

- На этом этапе в случае создания не интегрируемой с AD зоны можно либо создать новый текстовый файл для зоны, либо импортировать уже существующий. В данном случае выберите вариант Create a New File with This File Name (Создать новый файл с таким именем) и оставьте предлагаемые по умолчанию параметры, после чего для продолжения щелкните на кнопке Next.

- На следующей странице будет предложено разрешить или запретить прием динамических обновлений сервером DNS. В рассматриваемом примере разрешите DNS-серверу принимать динамические обновления, выбрав переключатель Allow Both Nonsecure and Secure Updates (Разрешать как безопасные, так небезопасные обновления), и щелкните на кнопке Next.

- На следующей странице предлагается создать зону обратного просмотра. В данном случае выберите переключатель Yes, Create a Reverse Lookup Zone Now (Да, создать зону обратного просмотра сейчас) и щелкните на кнопке Next.

- Укажите, что зона обратного просмотра должна представлять собой первичную зону, выбрав перелючатель Primary Zone (Первичная зона), и щелкните на кнопке Next.

- В случае сохранения этой зоны в Active Directory выберите область репликации и щелкните на кнопке Next.

- Оставьте выбранным предлагаемый по умолчанию вариант IPv4 Reverse Lookup Zone (Зона обратного просмотра IPv4) и щелкните на кнопке Next.

- Введите идентификатор сети для зоны обратного просмотра и щелкните на кнопке Next. (Как правило, в качестве сетевого идентификатора вводится первый набор октетов из IP-адреса зоны. Например, если в сети используется диапазон IP-адресов класса С 192.168.3.0/24, то в качестве сетевого идентификатора могут быть введено значение 192.168.3.

- В случае создания не интегрируемой с AD зоны будет снова предложено либо создать новый файл для зоны, либо импортировать уже существующий. В рассматриваемом примере выберите переключатель Create a New File with This File Name (Создать новый файл с таким именем) и щелкните на кнопке Next.

- После этого появится приглашение указать, должны ли быть разрешены динамические обновления. Для целей этого примера выберите переключатель Allow Both Nonsecure and Secure Updates (Разрешать как безопасные, так и небезопасные обновления) и щелкните на кнопке Next.

- На следующей странице будет предложено настроить параметры ретрансляторов, о которых более подробно речь пойдет в разделе «Зоны DNS» далее в главе. В рассматриваемом примере выберите переключатель No, It Should Not Forward Queries (Нет, не следует переадресовывать запросы) и щелкните на кнопке Next.

- На последнем экране будут представлены сводные сведения о выбранных для внесения и добавления в базу данных DNS изменениях и зонах. Щелкните на кнопке Finish (Готово), чтобы внести все эти изменения и создать нужные зоны.

Рекомендуем для просмотра:

- Зоны DNS — 22/01/2013 04:20

- Записи ресурсов DNS — 22/01/2013 04:16

- Дополнительное конфигурирование DNS — 21/01/2013 05:53