Шаг 4. Создание объекта групповой политики для перенаправления папок

Если у вас еще нет объекта групповой политики (Group Policy Object, GPO), который управляет перенаправлением папок и функциями автономных файлов, создайте его, выполнив следующую процедуру.

На компьютере с установленным инструментом «Управление групповыми политиками» откройте «Диспетчер сервера».

Выберите Сервис>Управление групповыми политиками.

Правой кнопкой мыши щелкните домен или подразделение, в котором нужно настроить перенаправление папок, а затем выберите Создать объект GPO в этом домене и связать его.

В диалоговом окне Новый объект групповой политики введите имя объекта (например, Параметры перенаправления папок) и нажмите кнопку OК.

Щелкните созданный объект GPO правой кнопкой мыши и уберите флажок Связь включена. Это гарантирует, что объект не будет применяться, пока вы не завершите его настройку.

Выберите GPO. Выберите Область>Фильтры безопасности>Прошедшие проверку, а затем выберите Удалить, чтобы объект GPO не применялся ко всем пользователям.

В разделе Фильтрация ограничений безопасности щелкните элемент Добавить.

В диалоговом окне Выбор пользователя, компьютера или группы выполните одно из следующих действий в зависимости от вашей конфигурации.

Файловые серверы без служб удаленных рабочих столов. Введите имя группы безопасности, созданной на (например, «Пользователи перенаправления папок»), а затем нажмите кнопку ОК.

Файловые серверы со службами удаленных рабочих столов. Введите имя пользователя, которое вы указали для его папки на , а затем нажмите кнопку ОК.

Выберите Делегирование>Добавить и укажите Прошедшие проверку

Нажмите кнопку OK, а затем нажмите OK еще раз, чтобы принять разрешения на Чтение по умолчанию.

Важно!

Этот шаг является обязательным из-за изменений, внесенных в обновление системы безопасности MS16-072. Теперь вам требуется предоставить группе «Прошедшие проверку» делегированные разрешения на чтение GPO перенаправления папок

В противном случае объект GPO не будет применен к пользователям или, если он уже применен, он будет удален, а папки будут вновь направляться на локальный компьютер. Дополнительные сведения об изменениях в развертывании GPO, внесенных в MS16-072, см. здесь.

Добавление серверу роли файлового сервера

Если на сервере еще не установлена роль файлового сервера, ее

можно добавить. В роль файлового сервера входят такие функции как

оснастка «Управление файловым сервером», отчеты хранилища, квоты и

фильтрация файлов, оснастка управления DFS, репликация DFS,

диспетчер хранилища для сетей SAN, службы MSNFS (Microsoft Services

for Network File System) и службы Macintosh.

Чтобы установить роль файлового сервера

-

Запустите мастер настройки сервера, выполнив следующие

действия.- В программе «Управление данным сервером» выберите ссылку

Добавить или удалить роль. По умолчанию программа

«Управление сервером» автоматически загружается при входе в

систему. XOX - XOX

- В программе «Управление данным сервером» выберите ссылку

- Нажимайте кнопку Далее, пока не появится страница

Роль сервера. - На странице Роль сервера выберите Файл-сервер и

нажмите кнопку Далее. - На странице Сводка выбранных параметров нажмите кнопку

Далее, чтобы запустить мастер добавления роли файлового

сервера. - На странице Мастер добавления роли файлового сервера

нажмите кнопку Далее. -

На странице Среда файлового сервера найдите следующие

дополнительные компоненты и выберите те из них, которые требуется

установить.-

Реплицировать данные на этот сервер и с него

При выборе этого параметра устанавливается репликация DFS —

модуль репликации по состояниям в режиме с несколькими хозяевами,

поддерживающий настройку расписания репликации и регулировку полосы

пропускания. При репликации DFS используется алгоритм сжатия,

известный как RDC (Remote Differential Compression), который может

эффективно применяться для обновления файлов по сетям, имеющим

ограниченную пропускную способность. При его использовании

выполняется репликация только измененных блоков обновляемых

файлов. -

Управление сетью SAN (сеть хранилища данных)

При выборе этого параметра устанавливается диспетчер хранилища

для сетей SAN и службы виртуального диска (VDS) версии 1.1,

позволяющие обеспечить хранилище одним или несколькими оптическими

каналами или подсистемами хранилища iSCSI в сети SAN (Storage Area

Network). -

Предоставить UNIX-системам доступ к файлам

При выборе этого параметра устанавливаются службы MSNFS

(Microsoft Services for Network File System), обеспечивающие общий

доступ к файлам в смешанной среде компьютеров, операционных систем

и сетей. -

Предоставить доступ к файлам компьютерам Macintosh

При выборе этого параметра устанавливаются службы Macintosh,

позволяющие клиентским компьютерам с операционными системами

Windows и Macintosh совместно использовать файлы и принтеры и

осуществлять удаленный доступ к сети Microsoft.

-

Реплицировать данные на этот сервер и с него

-

Нажмите кнопку Далее, чтобы установить роль файлового

сервераПо окончании установки мастер настройки сервера отобразит

страницу Данный сервер выполняет функции файлового сервера,

после чего следует перезагрузить компьютер. Для просмотра всех

изменений, сделанных на сервере мастером настройки сервера, или для

проверки успешной установки новой роли нажмите кнопку Просмотр

сведений о настройке журнала сервера. Мастер настройки сервера

находится в папке системный_корневой_каталог\Debug\Configure

Your Server.log. Чтобы закрыть мастер настройки сервера, нажмите

кнопку Готово.

Примечание

Впоследствии можно добавлять компоненты с помощью значка

Установка и удаление программ на панели управления. В окне

Установка и удаление программ выберите Добавление и

удаление компонентов Windows, щелкните Средства управления и

наблюдения, затем Состав; выберите компоненты, которые

требуется установить, и нажмите кнопку ОК.

Шаг 6. Активация объекта групповой политики для перенаправления папок

После завершения настройки параметров групповой политики для перенаправления папок необходимо включить объект групповой политики (GPO). Это изменение позволит применить объект GPO к затронутым пользователям.

Совет

Если вы планируете задействовать поддержку основного компьютера или другие настройки политики, это следует сделать до включения GPO, чтобы предотвратить копирование данных пользователя на неосновные компьютеры до включения поддержки основного компьютера.

- Откройте «Управление групповой политикой».

- Щелкните правой кнопкой мыши созданный вами GPO и выберите пункт Связь включена. Рядом с соответствующим пунктом меню появится флажок.

Требования к программному обеспечению

Рабочие папки предъявляют следующие требования к программному обеспечению файловых серверов и сетевой инфраструктуры:

-

Сервер под управлением Windows Server 2019, Windows Server 2016 или Windows Server 2012 R2 для размещения общих папок синхронизации с пользовательскими файлами

-

Том, отформатированный в файловой системе NTFS, для хранения пользовательских файлов.

-

Для принудительного применения политики паролей на ПК под управлением Windows 7 необходимо использовать групповые политики паролей. Также следует исключить компьютеры под управлением Windows 7 из политик пароля рабочих папок (если они используются).

-

Сертификат сервера для каждого файлового сервера, на котором будут размещаться рабочие папки. Эти сертификаты должны быть выданы центром сертификации (ЦС), которому доверяют пользователи — в идеале общедоступным ЦС;

-

(Необязательно) Лес доменные службы Active Directory с расширениями схемы в Windows Server 2012 R2 для автоматической ссылки на компьютеры и устройства на правильный файловый сервер при использовании нескольких файловых серверов.

Чтобы обеспечить пользователям возможность синхронизации через Интернет, необходимо выполнить дополнительные требования:

-

возможность предоставить доступ к серверу через Интернет путем создания правил публикации на обратном прокси-сервере организации или сетевом шлюзе;

-

(необязательно) открыто зарегистрированное доменное имя и возможность создать дополнительные общедоступные записи DNS для домена;

-

(Необязательно) Инфраструктура служб федерации Active Directory (AD FS) при использовании проверки подлинности AD FS.

Рабочие папки предъявляют следующие требования к программному обеспечению клиентских компьютеров:

-

Компьютеры и устройства должны работать под управлением одной из следующих ОС:

-

Windows 10

-

Windows 8.1

-

Windows RT 8.1

-

Windows 7

-

Android 4.4 KitKat и более поздние версии;

-

iOS 10.2 и более поздних версий.

-

Примечание

Приложение рабочих папок для Android и iOS больше не разрабатывается и останется в соответствующих магазинах приложений, если приложение работает правильно.

-

На ПК под управлением Windows 7 должна быть установлена одна из следующих версий Windows:

-

Windows 7 Профессиональная

-

Windows 7 Максимальная

-

Windows 7 Корпоративная

-

-

Компьютеры с Windows 7 должны быть присоединены к домену организации (их нельзя присоединить к рабочей группе).

-

Достаточное свободное пространство на локальном диске, отформатированном в NTFS, для хранения всех пользовательских файлов в рабочих папках, а также 6 ГБ дополнительного свободного пространства, если рабочие папки размещаются на системном диске (по умолчанию). По умолчанию расположение рабочих папок следующее: %USERPROFILE%\Work Folders

Однако пользователи могут изменить это расположение во время установки (поддерживается размещение на картах microSD и USB-накопителях, отформатированных в файловой системе NTFS, хотя в случае удаления накопителей синхронизация будет прекращена).

Максимальный размер отдельного файла по умолчанию составляет 10 ГБ. Размер хранилища на пользователя не ограничен, но администраторы могут установить квоты при помощи функции диспетчера ресурсов файлового сервера.

-

Рабочие папки не поддерживают откат состояния клиентских виртуальных машин. Вместо этого операции архивации и восстановления выполняются на клиентских виртуальных машинах с помощью компонента «Резервная копия образа системы» или другого приложения для архивации.

Обновление роли файлового сервера на существующем файловом сервере

Если роль файлового сервера уже установлена на компьютере,

работающем под управлением Windows Server 2003 с пакетом

обновления (SP1), к ней можно добавить дополнительные средства,

например оснастку «Управление файловым сервером», диспетчер

ресурсов файлового сервера (FSRM), распределенную файловую систему

(DFS), обеспечивающую пространства имен и репликацию, диспетчер

хранилища для сетей SAN, службы MSNFS (Microsoft Services for

Network File System) и службы Macintosh. Определить, установлена ли

на данном сервере роль файлового сервера, можно с помощью оснастки

Управление данным сервером.

Чтобы обновить файловый сервер

- Откройте оснастку «Управление данным сервером». XOX

- На странице Управление ролями данного сервера выберите

Файл-сервер и нажмите кнопку Обновить эту роль. - На странице Мастер добавления роли файлового сервера

нажмите кнопку Далее. - На странице Среда файлового сервера найдите

дополнительные компоненты и выберите те из них, которые требуется

установить. -

Нажмите кнопку Далее, чтобы установить роль файлового

сервераПо окончании обновления мастер настройки сервера отобразит

страницу Данный сервер выполняет функции файлового сервера,

после чего следует перезагрузить компьютер. Для просмотра всех

изменений, сделанных на сервере мастером настройки сервера, или для

проверки успешной установки новой роли щелкните ссылку Просмотр

сведений о настройке журнала сервера. Файл log мастера

настройки сервера хранится по адресу

корневая_папка_системы\Debug\Configure Your Server.log. Для

закрытия мастера настройки сервера нажмите кнопку

Готово.

Примечание

Если при обновлении роли файлового сервера не требуется

добавлять дополнительные компоненты, их можно обновить позже с

помощью компонента Средства управления и наблюдения,

используя кнопку Добавление и удаление компонентов Windows в

компоненте Установка и удаление программ на панели

управления.

Установка пространств имен DFS

Пространства имен DFS и репликация DFS являются частью роли «Файловые службы и службы хранения». Средства управления для DFS («Управление DFS», модуль пространств имен DFS для Windows PowerShell, а также средства командной строки) устанавливаются отдельно в рамках средств администрирования удаленного сервера.

Установите пространства имен DFS с помощью Windows Admin Center, диспетчер сервера или PowerShell, как описано в следующих разделах.

Чтобы установить DFS с помощью диспетчера серверов

-

Откройте диспетчер серверов, щелкните Управление, а затем нажмите кнопку Добавить роли и компоненты. Откроется мастер добавления ролей и компонентов.

-

На странице Выбор сервера выберите сервер или виртуальный жесткий диск автономной виртуальной машины, на который требуется установить DFS.

-

Выберите службы ролей и компоненты, которые следует установить.

-

Чтобы установить службу пространств имен DFS, на странице Роли сервера выберите Пространства имен DFS.

-

Чтобы установить только средства управления DFS, на странице Компоненты разверните узлы Средства администрирования удаленного сервера, Средства администрирования ролей, Средства файловых служб, а затем выберите Средства управления DFS.

Компонент Средства управления DFS устанавливает оснастку «Управление DFS», модуль «Пространства имен DFS» для Windows PowerShell и средства командной строки, но не устанавливает на сервер никаких служб DFS.

-

Установка DFS с помощью Windows PowerShell

Откройте сеанс Windows PowerShell с повышенными правами пользователя, а затем введите следующую команду, где <имя> является службой ролей или компонентом, которые требуется установить (список соответствующих имен служб ролей или компонентов см. в следующей таблице):

| Служба роли или компонент | Название |

|---|---|

| Пространства имен DFS | |

| Средства управления DFS |

Например, для установки средств распределенной файловой системы, включенных в компонент средств удаленного администрирования сервера, введите:

Для установки таких частей компонента средств удаленного администрирования сервера, как «Пространства имен DFS» и «Средства распределенной файловой системы», введите:

Шаг 2. Стабилизация файлов, которые будут реплицированы

После установки на сервере последней версии программы Robocopy не следует предотвращать копирование заблокированных файлов с помощью методов, описанных в таблице ниже. Большинство приложений не выполняют монопольную блокировку файлов. Но при нормальной работе на файловых серверах может быть заблокирован небольшой процент файлов.

| Источник блокировки | Объяснение | Решение |

|---|---|---|

| Пользователи удаленно открывают файлы в общих папках. | Сотрудники могут подключаться к стандартному файловому серверу и редактировать документы, мультимедийное содержимое или другие файлы. Иногда это называется традиционными рабочими нагрузками домашней папки или общих данных. | Выполнять операции Robocopy следует только в часы наименьшей нагрузки в нерабочее время. Это позволяет сократить количество файлов, которые программа Robocopy должна пропустить во время предварительного заполнения.Попробуйте временно установить доступ только для чтения к общим папкам, которые будут реплицироваться с помощью командлетов Windows PowerShell Grant-SmbShareAccess и Close-SmbSession. Если вы настроили разрешения на чтение для общей группы, например для всех пользователей или прошедших проверку подлинности, менее вероятно, что обычные пользователи будут открывать файлы и создавать монопольные блокировки (если их приложения обнаружат доступ только для чтения при открытии файлов).Также можно установить временное правило брандмауэра для входящего SMB-порта 445 сервера, чтобы блокировать доступ к файлам, или использовать командлет Block-SmbShareAccess. Но оба эти метода существенно усложняют работу пользователей. |

| Приложения открывают файлы в локальной среде. | Рабочие нагрузки приложений, выполняющиеся на файловом сервере, иногда блокируют файлы. | Временно отключите или удалите приложения, блокирующие файлы. Для определения приложений, блокирующих файлы, можно использовать монитор процессов или обозреватель процессов. Чтобы скачать их, перейдите на страницы Process Monitor v3.53 (Монитор процессов версии 3.53) и Process Explorer v16.31 (Обозреватель процессов версии 16.31). |

Очистка ресурсов

Если вы хотите очистить ресурсы, созданные при работе с этим руководством, сначала удалите конечные точки из службы синхронизации хранилища. Затем отмените регистрацию сервера в службе синхронизации хранилища, а также удалите группы синхронизации и службу синхронизации хранилища.

По завершении работы с учебником удалите группу ресурсов. При удалении группы ресурсов удаляются учетная запись хранения, файловый ресурс Azure и другие ресурсы, которые развертываются в группе ресурсов.

- Выберите Главная, а затем Группы ресурсов.

- Выберите группу ресурсов, которую нужно удалить.

- Выберите Удалить группу ресурсов. Откроется окно с предупреждением о ресурсах, которые будут удалены вместе с группой ресурсов.

- Введите имя группы ресурсов и выберите Удалить.

Регистрация Windows Server

При регистрации Windows Server в службе синхронизации хранилища между сервером (или кластером) и службой синхронизации хранилища устанавливаются отношения доверия. Сервер может быть зарегистрирован только в одной службе синхронизации хранилища. Его можно синхронизировать с другими серверами и общими папками Azure, которые связаны с этой службой синхронизации хранилища.

После установки агента службы «Синхронизация файлов Azure» пользовательский интерфейс регистрации сервера запустится автоматически. Если нет, его можно открыть вручную из расположения файла:

-

После открытия пользовательского интерфейса регистрации сервера щелкните Войти.

-

Войдите, используя свои учетные данные Azure.

-

Введите следующие сведения:

Значение Описание подписка Azure; Подписка, содержащая службу синхронизации хранилища в этом руководстве. Группа ресурсов Группа ресурсов, содержащая службу синхронизации хранилища. Используйте myexamplegroup для работы с этим руководством. Служба синхронизации хранилища Имя службы синхронизации хранилища. Используйте afssyncservice02 в этом руководстве. -

Для завершения процесса регистрации сервера выберите Зарегистрировать.

-

В рамках процесса регистрации будет запрошен дополнительный вход. Войдите и выберите Далее.

-

Щелкните ОК.

Когда использовать масштабируемый файловый сервер

Масштабируемый файловый сервер не следует использовать, если рабочая нагрузка создает большое количество операций с метаданными, например открытие и закрытие файлов, создание новых файлов или переименование существующих. Типичный информационный работник создает несколько операций метаданных. Масштабируемый файловый сервер рекомендуется использовать, если важны масштабируемость и простота и требуются только те технологии, которые поддерживает масштабируемый файловый сервер.

В следующей таблице перечислены возможности SMB 3.0, общие файловые системы Windows, технологии управления данными файловых серверов и общие рабочие нагрузки. Вы можете увидеть, поддерживается ли технология масштабируемым файловым сервером, или требуется традиционный кластерный файловый сервер (также известный как файловый сервер общего назначения).

| Область технологий | Функция | Кластер файлового сервера общего назначения | Масштабируемый файловый сервер |

|---|---|---|---|

| SMB | Непрерывная доступность SMB (*) | Да | Да |

| SMB | Технология SMB Multichannel | Да | Да |

| SMB | SMB Direct | Да | Да |

| SMB | Шифрование SMB | Да | Да |

| SMB | Прозрачная отработка отказа SMB | Да (если включена постоянная доступность) | Да |

| Файловая система | NTFS | Да | Н/Д |

| Файловая система | Отказоустойчивая файловая система (ReFS) | Рекомендуется использовать Lagringsdirigering | Рекомендуется использовать Lagringsdirigering |

| Файловая система | Файловая система общего тома кластера (CSV) | Н/Д | Да |

| Управление файлами | BranchCache | Да | Нет |

| Управление файлами | Дедупликация данных (Windows Server 2012) | Да | Нет |

| Управление файлами | Дедупликация данных (Windows Server 2012 R2) | Да | Да (только VDI) |

| Управление файлами | Корень корневого сервера пространства имен DFS (DFSN) | Да | Нет |

| Управление файлами | Целевой сервер папки пространства имен DFS (DFSN) | Да | Да |

| Управление файлами | Репликация DFS (DFSR) | Да | Нет |

| Управление файлами | Диспетчер ресурсов файлового сервера (экраны и квоты) | Да | Нет |

| Управление файлами | Инфраструктура классификации файлов | Да | Нет |

| Управление файлами | Динамический контроль доступа (доступ на основе утверждений, CAP) | Да | Нет |

| Управление файлами | Перенаправление папок | Да | Не рекомендуется |

| Управление файлами | Автономные файлы (кэширование на стороне клиента) | Да | Не рекомендуется |

| Управление файлами | Проверка перемещаемых профилей пользователей | Да | Не рекомендуется |

| Управление файлами | Домашние каталоги | Да | Не рекомендуется |

| Управление файлами | рабочие папки | Да | Нет |

| NFS | Сервер NFS | Да | Нет |

| Приложения | Hyper-V | Не рекомендуется | Да |

| Приложения | Microsoft SQL Server | Не рекомендуется | Да |

* доступна в Windows Server 2019.

Примечание

Перенаправление папок, автономные файлы, перемещаемые профили пользователей или домашние каталоги создают большое количество операций записи, которые необходимо немедленно записывать на диск (без буферизации) при использовании постоянно доступных общих папок, что снижает производительность по сравнению с общими папками общего назначения. Постоянно доступные файловые ресурсы также несовместимы с диспетчером ресурсов файлового сервера и ПК под управлением Windows XP. Кроме того, автономные файлы могут не перейти в автономный режим в течение 3–6 минут после того, как пользователь потеряет доступ к общей папке, что может привести к разочарованию пользователей, которые еще не используют автономный режим автономных файлов.

Предварительная подготовка

Прежде чем компьютер будет настроен как файловый сервер,

необходимо убедиться в следующем.

- Компьютер подключен к домену

Active Directory как рядовой

сервер. Присоединение компьютера к домену Active Directory

позволяет повысить безопасность и улучшить проверку подлинности

пользователя. - Все существующие тома диска используют файловую систему

NTFS. Тома FAT32 не

безопасны и не поддерживают сжатие файлов и папок, дисковые квоты,

шифрование файлов и разрешения специального доступа к файлам. - Включен брандмауэр Windows. Соответствующие сведения см. на

веб-узле корпорации Майкрософт в документации по мастеру настройки

безопасности(http://www.microsoft.com/). Если брандмауэр

Windows включен, необходимо для правильного функционирования роли

файлового сервера на вкладке Исключения брандмауэра Windows

выбрать Общий доступ к файлам и принтерам. - Мастер настройки безопасности установлен и активен. Сведения о

мастере настройки безопасности см. в разделе Мастер настройки

безопасности.

Важные функции

Ниже перечислены некоторые важные функции рабочих папок.

| Функциональность | Доступность | Описание |

|---|---|---|

| Служба роли рабочих папок в диспетчере серверов | Windows Server 2019, Windows Server 2016 или Windows Server 2012 R2 | Службы файлов и хранилищ позволяют настроить общие ресурсы синхронизации (папки, в которых хранятся рабочие файлы пользователей), отслеживают рабочие папки и общими ресурсами синхронизации и доступом пользователей |

| Командлеты рабочих папок | Windows Server 2019, Windows Server 2016 или Windows Server 2012 R2 | Модуль Windows PowerShell, который содержит полный набор командлетов для управления серверами рабочих папок |

| Интеграция рабочих папок с Windows | Windows 10

Windows 8.1 Windows RT 8.1 Windows 7 (требуется скачивание) |

Рабочие папки предоставляет следующие функции на компьютерах с Windows:

— элемент панель управления, который настраивает рабочие папки и отслеживает их.— интеграция проводник, которая обеспечивает простой доступ к файлам в рабочих папках.— подсистема синхронизации, которая передает файлы на центральный файловый сервер и с центрального файлового сервера, обеспечивая максимальную производительность батареи и производительности системы. |

| Приложение «Рабочие папки» для устройств | Android

Apple iPhone и iPad |

Приложение, которое предоставляет доступ к файлам в рабочих папках на популярных устройствах |

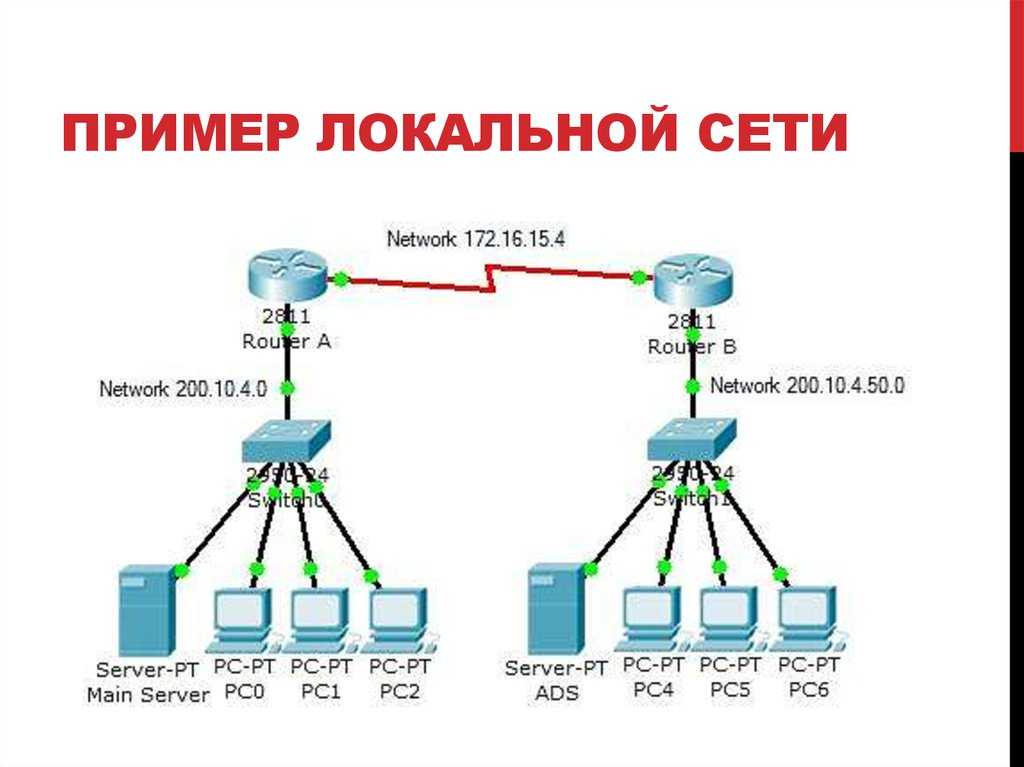

Требования к сетевой инфраструктуре и учетным записям домена

Вам потребуется следующая сетевая инфраструктура для отказоустойчивого кластера с двумя узлами и учетной записи администратора со следующими разрешениями домена:

-

Параметры сети и IP-адреса: При использовании идентичных сетевых адаптеров для сети также используются идентичные параметры связи для этих адаптеров (например, скорость, дуплексный режим, Flow управление и тип носителя). Кроме того, сравните параметры на сетевом адаптере и коммутаторе, к которому он подключается, и убедитесь в том, что они не конфликтуют.

Если есть частные сети, которые не маршрутизируются в остальную часть сетевой инфраструктуры, убедитесь, что для каждой из этих частных сетей используется уникальная подсеть. Это необходимо даже в том случае, если каждому сетевому адаптеру присвоен уникальный IP-адрес. Например, если в центральном офисе есть узел кластера, использующий одну физическую сеть, а в филиале есть другой узел, использующий отдельную физическую сеть, не указывайте адрес 10.0.0.0/24 для обеих сетей, даже если каждому адаптеру присвоен уникальный IP-адрес.

Дополнительные сведения о сетевых адаптерах см. в разделе «Требования к оборудованию» для отказоустойчивого кластера с двумя узлами ранее в этом руководстве.

-

DNS: Серверы в кластере должны использовать систему доменных имен (DNS) для разрешения имен. Можно использовать протокол динамического обновления DNS.

-

Роль домена: Все серверы в кластере должны находиться в одном домене Active Directory. Мы рекомендуем, чтобы все кластерные серверы имели одинаковую роль домена (рядовой сервер или контроллер домена). Рекомендованная роль — рядовой сервер.

-

Контроллер домена: Рекомендуется, чтобы кластеризованные серверы были членами. Если это так, вам потребуется дополнительный сервер, который выступает в качестве контроллера домена в домене, который содержит отказоустойчивый кластер.

-

Клиентов: При необходимости для тестирования можно подключить один или несколько сетевых клиентов к создаваемому отказоустойчивом кластеру и наблюдать за эффектом на клиенте при перемещении или отработки отказа кластеризованного файлового сервера с одного узла кластера на другой.

-

Учетная запись для администрирования кластера: При первом создании кластера или добавлении в него серверов необходимо войти в домен с помощью учетной записи с правами администратора и разрешениями на всех серверах в этом кластере. Она не обязательно должна входить в группу «Администраторы домена». Например, это может быть учетная запись пользователя домена, входящая в группу «Администраторы» на каждом кластерном сервере. Кроме того, если учетная запись не является учетной записью администратора домена, то учетной записи (или группе, членом которой является учетная запись) должны быть предоставлены разрешения на создание объектов компьютера и разрешение на чтение всех свойств в подразделении домена, в котором будет находиться подразделение домена.

Операции после миграции

После миграции сервера или кластера оцените среду на предмет возможных операций после миграции:

- Создайте план для списанного исходного сервера. Служба миграции хранилища использует процесс прямой миграции, чтобы конечный сервер предполагал удостоверение исходного сервера, изменяя имена и IP-адреса источника, чтобы пользователи и приложения больше не могли получить к нему доступ. Однако он не отключает или иным образом не изменяет содержимое исходного сервера. Необходимо создать план для вывода исходного сервера из эксплуатации. Рекомендуется оставить источник в сети по крайней мере на две недели в случае пропущенных данных, чтобы файлы можно было легко извлекать без необходимости восстановления резервного копирования в автономном режиме. По истечении этого периода рекомендуется отключить сервер еще на четыре недели, чтобы он по-прежнему был доступен для извлечения данных, но больше не потреблял операционные ресурсы или ресурсы питания. По истечении этого периода выполните одно окончательное полное резервное копирование сервера, а затем оцените переназначение, если это физический сервер, или удаление, если это виртуальная машина.

- Переиздание сертификатов на новом целевом сервере. В течение времени, когда целевой сервер был подключен, но еще не был отключен, сертификаты могли быть выданы ему с помощью автоматической регистрации или других процессов. Переименование Windows Server не приводит к автоматическому изменению или повторному выпуску существующих сертификатов, поэтому существующие сертификаты могут содержать имя сервера до его прямой миграции. При необходимости следует изучить существующие сертификаты на этом сервере и повторно выписать новые.

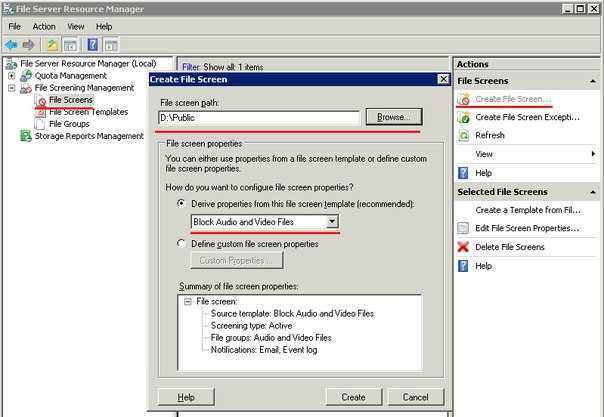

Ограничение по типу файла

- Заходим в этой же консоли в File Screening Managment — File Screens

- Жмем Create File Screen

- Указываем папку к которой будут применяться ограничения

- Выбираем один из шаблонов (например «Block Audio and Video Files») или создаем свой.

- Жмем Create

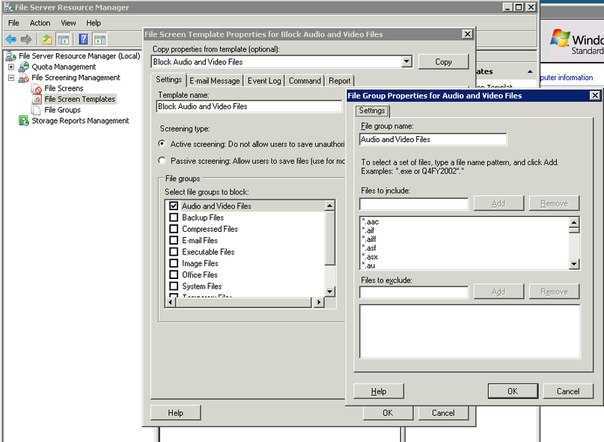

Шаблоны находятся в File Screen Templates и заключаются в том, как реагировать на ту или иную группу файлов:

- Active screening — сразу блокировать запись файлов и по желанию оповещать.

- Passive screening — разрешать запись, но оповещать:

- Оповещать по почте админа и/или пользователя который записывает запрещенный файл

- Записывать событие в журнал

- Выполнять команду

Группы файлов находятся в File Groups и по сути это перечисление расширений которое можно отнести к той или иной группе файлов, например перечисление расширений для аудио и видео файлов, перечисление расширений для архивов, документов.

Шаблоны и группы есть уже созданные. Вы можете их редактировать или создавать свои.

Также можно создавать исключающие правила.

Как уже писал выше: я решил не накладывать квоты на файловое хранилище, а ограничить по типам файлов. А именно запретить записывать видео и аудио файлы. При попытке записать такой файл мне и пользователю по почте будет приходить оповещение, на случай если вдруг директор будет пытаться сохранить видео/аудио отчет о деловой встрече, а тут ему какие-то ошибки доступа выскакивают.

Запрет на запись файлов по расширению конечно легко обходиться: достаточно лишь поменять расширения файлов или включить их в архив без сжатия. Но это уже не проблема администратора. Если пользователь пытается обойти запрет установленный администратором, то такие случаи должны разбирать отдел безопасности или непосредственное начальство пользователя.