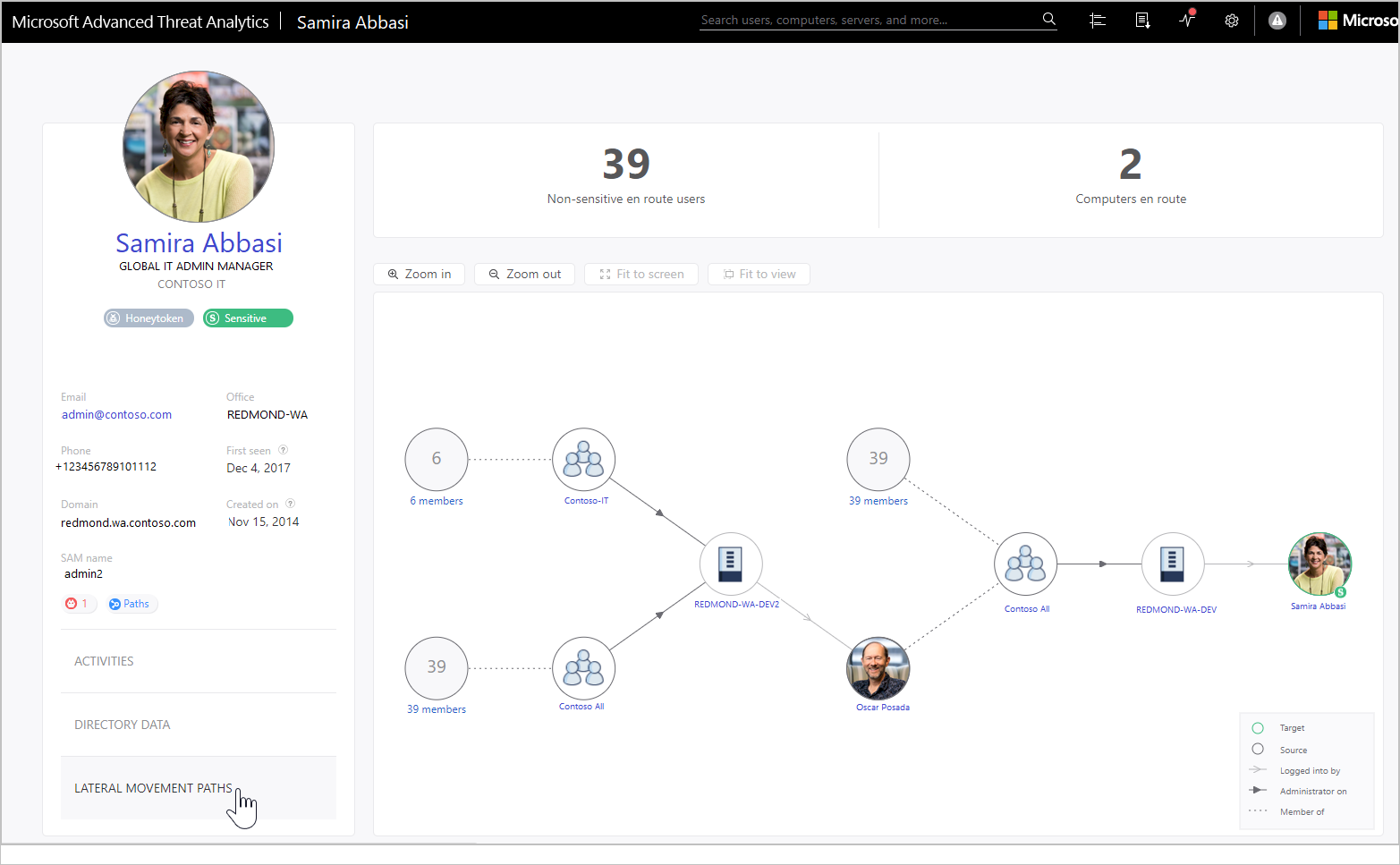

Просмотр путей бокового смещения

Щелкнув вкладку путей бокового смещения , вы можете просмотреть полностью динамическую и нажмитую карту, которая предоставляет визуальное представление путей бокового смещения к этому пользователю и от этого пользователя, который можно использовать для проникновения в сеть.

Карты содержат список с количеством переходов между компьютерами или пользователями, которое придется выполнить злоумышленнику, чтобы скомпрометировать конфиденциальную учетную запись. Если учетная запись самого пользователя является конфиденциальной, можно увидеть количество напрямую подключенных ресурсов и учетных записей. Дополнительные сведения см. в статье о путях бокового смещения.

ATA Gateway and ATA Lightweight Gateway

Gateway core functionality

The ATA Gateway and ATA Lightweight Gateway both have the same core functionality:

-

Capture and inspect domain controller network traffic. This is port mirrored traffic for ATA Gateways and local traffic of the domain controller in ATA Lightweight Gateways.

-

Receive Windows events from SIEM or Syslog servers, or from domain controllers using Windows Event Forwarding

-

Retrieve data about users and computers from the Active Directory domain

-

Perform resolution of network entities (users, groups, and computers)

-

Transfer relevant data to the ATA Center

-

Monitor multiple domain controllers from a single ATA Gateway, or monitor a single domain controller for an ATA Lightweight Gateway.

The ATA Gateway receives network traffic and Windows Events from your network and processes it in the following main components:

| Type | Description |

|---|---|

| Network Listener | The Network Listener captures network traffic and parsing the traffic. This is a CPU-heavy task, so it is especially important to check ATA Prerequisites when planning your ATA Gateway or ATA Lightweight Gateway. |

| Event Listener | The Event Listener captures and parsing Windows Events forwarded from a SIEM server on your network. |

| Windows Event Log Reader | The Windows Event Log Reader reads and parsing Windows Events forwarded to the ATA Gateway’s Windows Event Log from the domain controllers. |

| Network Activity Translator | Translates parsed traffic into a logical representation of the traffic used by ATA (NetworkActivity). |

| Entity Resolver | The Entity Resolver takes the parsed data (network traffic and events) and resolves it data with Active Directory to find account and identity information. It is then matched with the IP addresses found in the parsed data. The Entity Resolver inspects the packet headers efficiently, to enable parsing of authentication packets for machine names, properties, and identities. The Entity Resolver combines the parsed authentication packets with the data in the actual packet. |

| Entity Sender | The Entity Sender sends the parsed and matched data to the ATA Center. |

Internet Security Systems

http://www.iss.com

Компания ISS в свое время совершила резкий скачок в данной области и занимает ведущие позиции в части реализации систем обнаружения атак. Она также предлагает целое семейство решений для различных уровней.

RealSecure Network Sensor — программное решение, предназначенное для установки на выделенный компьютер в критичном сегменте сети. Анализируя сетевой трафик и сопоставляя его с базой сигнатур атак, сенсор обнаруживает различные нарушения политики безопасности.

Система RealSecure Gigabit Sensor обрабатывает более 500 тыс. пакетов в секунду, используя запатентованный алгоритм семиуровневого анализа, обнаруживает большое число атак, пропускаемых другими системами. Применяется главным образом в сетях, работающих с большой нагрузкой.

RealSecure Server Sensor позволяет обнаруживать атаки на всех уровнях, направленные на конкретный узел сети. Кроме того, может проводить анализ защищенности и обнаружения уязвимостей на контролируемом узле.

Программа RealSecure Desktop Protector (ранее называвшаяся BlackICE Agent) предназначена для обнаружения в реальном режиме времени атак, направленных на рабочие станции корпоративной сети.

RealSecure for Nokia — программно-аппаратное решение, разработанное компаниями ISS и Nokia. Оно объединяет все функциональные возможности RealSecure Network Sensor и Nokia IP Network Security Solutions. Система функционирует под управлением защищенной ОС IPSO, базирующейся на FreeBSD.

RealSecure Guard — программное решение, совмещающее в себе возможности межсетевого экрана и системы обнаружения атак в реальном режиме времени. Она устанавливается между защищаемым и открытым сегментами сети (так называемая inline-IDS) и анализирует весь проходящий через нее трафик в поисках запрещенных или опасных пакетов. Система может обнаруживать атаки как на сегменты сети, так и на отдельные, наиболее важные узлы.

Для управления перечисленными системами RealSecure используется модуль RealSecure SiteProtector, который служит основным компонентом централизованного управления и для систем Internet Scanner и System Scanner. Он ориентирован на применение в крупных, территориально распределенных сетях или в организациях, использующих одновременно несколько решений компании ISS.

Более простой модуль RealSecure WorkGroup Manager предназначен для управления только RealSecure Network Sensor, Gigabit Sensor, RealSecure Server Sensor и RealSecure for Nokia. Он может использоваться в отсутствие других решений ISS и при небольшом числе сенсоров в сети (до пяти).

RealSecure Command Line Interface предназначен для управления из командной строки только RealSecure Network Sensor и Gigabit Sensor. Этот модуль управления ориентирован на локальное использование.

Счетчики операционной системы

В следующей таблице приведен перечень основных счетчиков операционной системы, на которые следует обратить внимание:

| Счетчик | Описание | Пороговое значение | Устранение неполадок |

|---|---|---|---|

| Процессор (_Total)% загруженности процессора | Процент прошедшего времени, которое процессор тратит на выполнение непростаивающего потока. | В среднем менее 80% | Проверьте, есть ли специфические процессы, на выполнение которых затрачивается больше времени, чем должно быть.Добавьте процессоры.Сократите количество трафика на сервере.Счетчик «процессор (_Total)% загруженности процессора» может быть менее точным на виртуальных серверах. в этом случае более точный способ измерения недостатка мощности процессора составляется с помощью счетчика «Длина очереди система \ длина». |

| System\Context Switches\sec | Частота, с которой все процессоры переключаются с одного потока на другой. | Менее 5000 * ядер (физических ядер) | Проверьте, есть ли специфические процессы, на выполнение которых затрачивается больше времени, чем должно быть.Добавьте процессоры.Сократите количество трафика на сервере.Счетчик «процессор (_Total)% загруженности процессора» может быть менее точным на виртуальных серверах. в этом случае более точный способ измерения недостатка мощности процессора составляется с помощью счетчика «Длина очереди система \ длина». |

| Система\Длина очереди процессора | Количество потоков, готовых к выполнению и ожидающих назначения. | Менее пяти ядер (физических ядер) | Проверьте, есть ли специфические процессы, на выполнение которых затрачивается больше времени, чем должно быть.Добавьте процессоры.Сократите количество трафика на сервере.Счетчик «процессор (_Total)% загруженности процессора» может быть менее точным на виртуальных серверах. в этом случае более точный способ измерения недостатка мощности процессора составляется с помощью счетчика «Длина очереди система \ длина». |

| \Память\Доступно МБ | Объем физической памяти (ОЗУ), доступной для выделения. | Должно быть более 512 | Проверьте, есть ли специфические процессы, на выполнение которых затрачивается больше физической памяти, чем должно быть.Увеличьте объем физической памяти.Сократите количество трафика на сервере. |

| Логический диск (*) \Logicaldisk Disk Сек\реад | Средняя задержка чтения данных с диска (к примеру, вы должны выбрать диск с данными) | Должно занимать не более 10 миллисекунд | Проверьте, есть ли специфические процессы, которые занимают на диске с данными больше места, чем следует.Обратитесь к группе разработчиков хранилища или поставщику, чтобы узнать, может ли этот диск выполнять текущий объем рабочей нагрузки при задержке менее 10 мс. Текущий объем работы может быть определен с помощью счетчиков использования производительности. |

| Логический диск (*) \Logicaldisk Disk Сек\врите | Средняя задержка записи данных на диск (к примеру, вы должны выбрать диск с данными). | Должно занимать не более 10 миллисекунд | Проверьте, есть ли специфические процессы, которые занимают на диске с данными больше места, чем следует.Обратитесь к группе разработчиков хранилища или поставщику, чтобы узнать, может ли этот диск выполнять текущий объем рабочей нагрузки при задержке менее 10 мс. Текущий объем работы может быть определен с помощью счетчиков использования производительности. |

| \ Логический диск (*) \ скорость Реадс\сек | Уровень выполнения операций чтения на диске. | Нет порогового значения | Счетчики использования производительности могут помочь при устранении неполадок с памятью. |

| \ Логический диск (*) \ скорость Read Битес\сек | Количество байт, считанных с диска за секунду. | Нет порогового значения | Счетчики использования производительности могут помочь при устранении неполадок с памятью. |

| \ Логический диск * \ скорость Вритес\сек | Уровень выполнения операций записи на диск. | Нет порогового значения | Счетчики использования производительности (могут помочь при устранении неполадок с памятью). |

| \ Логический диск (*) \ скорость запись Битес\сек | Количество байт, записанных на диск за секунду. | Нет порогового значения | Счетчики использования производительности могут помочь при устранении неполадок с памятью. |

Требования к шлюзу ATA

В этом разделе перечислены требования для шлюза ATA.

Общие сведения

Шлюз ATA поддерживает установку на сервере под управлением Windows Server 2012 R2, Windows Server 2016 и Windows Server 2019 (в том числе Server Core).

Шлюз ATA можно установить на сервер, который входит в домен или рабочую группу.

Шлюз ATA можно использовать для отслеживания контроллеров домена с режимом работы домена Windows 2003 и более поздних версий.

Перед установкой шлюза ATA с Windows Server 2012 R2 убедитесь, что установлено обновление KB2919355.

Проверку можно выполнить, запустив следующий командлет Windows PowerShell: .

Сведения об использовании виртуальных машин со шлюзом ATA см. в статье Настройка зеркального отображения портов.

Примечание

Требуется не менее 5 ГБ пространства; рекомендуется 10 ГБ. Сюда входит пространство, необходимое для двоичных файлов ATA, журналов ATA и журналов производительности.

Спецификации сервера

Для обеспечения оптимальной производительности установите Параметр электропитания шлюза ATA на Высокую производительность.

В зависимости от объема входящего и исходящего сетевого трафика контроллеров домена, шлюз ATA поддерживает мониторинг нескольких контроллеров домена.

Дополнительные сведения о динамической памяти или любой другой функции управления памятью виртуальных машин см. в статье «.

Дополнительные сведения о требованиях к оборудованию см. в статье Планирование производительности ATA.

Синхронизация времени

Время сервера центра ATA, серверов шлюзов ATA и контроллеров домена должно быть синхронизировано в пределах пяти минут.

Сетевые адаптеры

Для шлюза ATA требуется по крайней мере один адаптер управления и по крайней мере один адаптер записи.

Адаптер управления — будет использоваться для связи в корпоративной сети

При настройке этого адаптера следует настроить следующие параметры:

статический IP-адрес, включая шлюз по умолчанию;

предпочитаемый и альтернативный DNS-серверы.

DNS-суффикс этого подключения должен быть DNS-именем домена для каждого отслеживаемого домена.

Примечание

Если шлюз ATA входит в состав домена, эту настройку можно выполнять автоматически.

Адаптер записи — используется для записи входящего и исходящего трафика контроллеров домена.

Важно!

Следует настроить зеркальное отображение портов адаптера записи в качестве целевого размещения сетевого трафика контроллера домена. Дополнительные сведения см

в статье Настройка зеркального отображения портов. Как правило, чтобы настроить зеркальное отображение портов, следует привлечь специалистов по обслуживанию сети или группу виртуализации.

Для конкретной среды следует настроить статический немаршрутизируемый IP-адрес без адресов DNS-сервера и шлюза по умолчанию. Например, 1.1.1.1/32. Это гарантирует, что сетевой адаптер записи может записать максимальное количество трафика, а также что сетевой адаптер управления используется для отправки и получения требуемого сетевого трафика.

Порты

В следующей таблице перечислены порты, которые необходимо настроить на адаптере управления для работы шлюза ATA.

| Протокол | Транспорт | Port | В/Из | Direction |

|---|---|---|---|---|

| LDAP | TCP и UDP | 389 | Контроллеры домена | Исходящее |

| Защищенный LDAP (LDAPS) | TCP | 636 | Контроллеры домена | Исходящее |

| LDAP для глобального каталога | TCP | 3268 | Контроллеры домена | Исходящее |

| LDAPS для глобального каталога | TCP | 3269 | Контроллеры домена | Исходящее |

| Kerberos | TCP и UDP | 88 | Контроллеры домена | Исходящее |

| Netlogon (SMB, CIFS, SAM-R) | TCP и UDP | 445 | Все устройства в сети | Исходящее |

| Служба времени Windows | UDP | 123 | Контроллеры домена | Исходящее |

| DNS | TCP и UDP | 53 | DNS-серверы | Исходящее |

| HTML через RPC | TCP | 135 | Все устройства в сети | both |

| NetBIOS | UDP | 137 | Все устройства в сети | both |

| SSL | TCP | 443 | Центр АТА | Исходящее |

| Syslog (необязательно) | UDP | 514 | Сервер SIEM | Входящие |

Примечание

В рамках процесса разрешения, выполняемого шлюзом ATA, следующие порты должны быть открыты для входящего трафика на устройствах в сети из шлюзов ATA.

- NTLM через RPC (TCP-порт 135)

- NetBIOS (UDP-порт 137)

- С помощью учетной записи пользователя службы каталогов шлюз ATA запрашивает конечные точки в организации для обнаружения локальных администраторов, использующих SAM-R (вход в сеть), чтобы построить график путей бокового смещения. Дополнительные сведения см. в разделе Настройка необходимых разрешений для SAM-R.

- Следующие порты должны быть открыты для входящего трафика на устройствах в сети со шлюза ATA.

- NTLM через RPC (TCP-порт 135) в целях разрешения

- NetBIOS (UDP-порт 137) в целях разрешения

Стадия рака

Определяется стадия рака, согласно в классификации pTNM, где:

- Т – распространенность основной (первичной) опухоли.

- N- поражение лимфоузлов.

- М- наличие метастаз. Наличие метастаз указывается, если на анализ были отправлен биоптат органов, в которых обнаружены вторичные очаги новообразования.

| Обозначение | Расшифровка |

| pTX | Первичная опухоль не определяется |

| pT0 | Первичная опухоль не обнаружена. Такой диагноз ставится, если в образце присутствуют единичные клетки, имеющие признаки злокачественности |

| pTis | Карцинома in situ – небольшая опухоль, не вышедшая за границы эпителия. Такой рак называют неинвазивным |

| Рак Педжета | Рак кожи соска молочной железы |

| pT1 – Первая стадия рака груди | |

| pT1mi | Микроинвазия – опухоль размером менее 1 мм |

| pT1a | Опухоль за размером 1-5 мм |

| pT1b | Опухоль размером 6-10 мм |

| pT1c | Опухоль размером 10-20 мм |

| pT2 | Вторая стадия рака. Опухоль размером 21-50 мм |

| pT3 | Третья стадия рака Опухоль размером более 50 мм |

| pT4 – Четвертая стадия рака. Новообразование распространяется на грудную клетку, грудные мышцы, часто имеет очаги распада (некроза) и признаки воспаления. На этой стадии имеются метастазы в лимфатические узлах и отдаленных органах | |

| pT4a | Опухоль, распространившаяся на грудную стенку |

| pT4b | Опухоль, сопровождающаяся отёком и язвами |

| pT4c | Большое новообразование с отёком и изъязвлениями |

| pT4d | Опухоль с признаками воспаления – воспалительная карцинома |

| Метастазы в лимфоузлы | |

| pN0 N0 (mol) | Метастазов нет, лимфоузлы не содержат раковых клеток |

| pN0 (i+), pN0 (mol+) | В лимфоузлах обнаружено не более 200 злокачественных клеток. |

| pN1mi | Микрометастазы в лимфатических узлах размером менее 2 мм |

| pN1a | Не более трех метастазов, в подмышечных лимфоузлах, хотя бы один из которых превышает 2 мм |

| pN2a | 4-9 метастазов в подмышечных лимфоузлах. хотя бы один из которых превышает 2 мм |

| pN3a | Более 10 метастазов в подмышечных лимфоузлах. хотя бы один из которых превышает 2 мм |

| pM1 | Отдаленные метастазы в других органах |

При обнаружении нескольких опухолей стадия рака определяется по наиболее крупной и глубоко проникшей.

Новые возможности в обновлении ATA 1.6

При обновлении ATA до версии 1.6 появляются следующие улучшения:

-

Новые обнаружения

-

улучшения имеющихся обнаружений.

-

Упрощенный шлюз ATA.

-

Автоматическое обновление

-

Улучшение производительности центра ATA

-

более низкие требования к хранению;

-

поддержка IBM QRadar;

Новые обнаружения

-

Вредоносный запрос конфиденциальных сведений для защиты данных.

API защиты данных (DPAPI) — это служба защиты данных на основе пароля. Эта служба защиты используется различными приложениями, которые хранят секреты пользователя, такие как пароли веб-сайта и учетные данные общей папки. Для решения проблемы при потере пароля пользователи могут расшифровывать защищенные данные с помощью ключа восстановления. При этом пароль не используется. В среде домена злоумышленники могут удаленно похищать ключи восстановления и использовать их для расшифровки защищенных данных на всех компьютерах, присоединенных к домену. -

Перечисление сеансов NET.

Разведка — ключевой этап в цепочке продвинутой атаки. Контроллеры домена выполняют функции файловых серверов для распространения объектов групповой политики с использованием протокола SMB. На этапе разведки злоумышленники могут запрашивать в контроллере домена все активные сеансы SMB на сервере. Таким образом они получают доступ ко всем пользователям и IP-адресам, связанным с этими сеансами SMB. При перечислении сеансов SMB злоумышленники используют конфиденциальные учетные записи, за счет чего они могут осуществлять боковое смещение в сети. -

Вредоносные запросы на репликацию.

В среде Active Directory между контроллерами домена регулярно выполняется репликация. Злоумышленник может подделать запрос на репликацию Active Directory (иногда путем олицетворения контроллера домена). Таким образом он может получить данные, хранящиеся в Active Directory, включая хэши паролей, без использования более продвинутых методов, например теневого копирования томов. -

Обнаружение уязвимости MS11-013.

В Kerberos есть уязвимость, благодаря которой можно повысить привилегии. Она позволяет подделать определенные характеристики билета службы Kerberos. Воспользовавшись этой уязвимостью, пользователь-злоумышленник может получить маркер с повышенными привилегиями на контроллере домена. -

Внедрение нестандартных протоколов.

Обычно запросы на аутентификацию (Kerberos или NTLM) выполняются с использованием набора стандартных протоколов и методов. Однако для успешной аутентификации запрос должен удовлетворять только определенным требованиям. Злоумышленники могут внедрить эти протоколы в среду, немного изменив их. По этим изменениям можно определить попытку атаки злоумышленника (Pass-The-Hash, атака методом подбора и т. д.).

улучшения имеющихся обнаружений.

В ATA 1.6 реализована улучшенная логика обнаружения, благодаря которой сокращается количество ложно-положительных и ложно-отрицательных результатов для имеющихся обнаружений, например при атаках Golden Ticket, атаках с использованием учетной записи honeytoken, атаках методом подбора и атаках с удаленным выполнением.

Упрощенный шлюз ATA.

В этой версии ATA появился новый вариант развертывания шлюза ATA, позволяющий установить шлюз ATA непосредственно на контроллере домена. При этом шлюз ATA не выполняет второстепенных функций. Кроме того, теперь можно воспользоваться динамическим управлением ресурсами на основе ресурсов, доступных на контроллере домена, при котором обеспечивается непрерывная работа имеющихся операций контроллера домена. Упрощенный шлюз ATA позволяет снизить затраты на развертывание ATA. В то же время упрощается развертывание на сайтах филиалов с ограниченными аппаратными ресурсами, на которых невозможно настроить зеркальное отображение портов.

Дополнительные сведения об упрощенном шлюзе ATA см. в статье .

Дополнительные сведения о рекомендациях для развертывания и выборе подходящего типа шлюза см. в статье .

Автоматическое обновление

Начиная с версии 1.6, центр ATA можно обновить с помощью Центра обновления Майкрософт. Кроме того, теперь шлюзы ATA можно автоматически обновить с использованием стандартного коммуникационного канала в центре ATA.

Улучшение производительности центра ATA

Благодаря сниженной нагрузке на базу данных и более эффективному способу выполнения обнаружения в этой версии в одном центре ATA можно выполнять мониторинг множества контроллеров домена.

более низкие требования к хранению;

Для работы с базой данных ATA 1.6 необходимо существенно меньше места — всего лишь 20 % дискового пространства по сравнению с предыдущими версиями.

Динамическая память

Примечание

При запуске служб ATA в качестве виртуальной машины служба все время выделяет всю память виртуальной машине.

| Платформа запуска виртуальной машины | Описание: |

|---|---|

| Hyper-V | Убедитесь, что для виртуальной машины отключена функция Включить динамическую память. |

| VMWare | Убедитесь, что настроенный объем памяти и объем зарезервированной памяти одинаковы, или выберите параметр Reserve all guest memory (All locked) (Зарезервировать всю память гостевой ОС (все заблокированные)) в настройках виртуальной машины. |

| Другой узел виртуализации | Сведения о том, как обеспечить полное выделение памяти для виртуальной машины на постоянной основе, см. в документации, предоставленной поставщиком. |

При запуске центра ATA в качестве виртуальной машины следует завершить работу сервера перед созданием новой контрольной точки, чтобы избежать возможного повреждения базы данных.

Your network components

In order to work with ATA, make sure to check that the following components are set up.

Port mirroring

If you are using ATA Gateways, you have to set up port mirroring for the domain controllers that are monitored and set the ATA Gateway as the destination using the physical or virtual switches. Another option is to use network TAPs. ATA works if some but not all of your domain controllers are monitored, but detections are less effective.

While port mirroring mirrors all the domain controller network traffic to the ATA Gateway, only a small percentage of that traffic is then sent, compressed, to the ATA Center for analysis.

Your domain controllers and the ATA Gateways can be physical or virtual, see Configure port mirroring for more information.

Events

To enhance ATA detection of Pass-the-Hash, Brute Force, Modification to sensitive groups and Honey Tokens, ATA needs the following Windows events: 4776, 4732, 4733, 4728, 4729, 4756, 4757. These can either be read automatically by the ATA Lightweight Gateway or in case the ATA Lightweight Gateway is not deployed, it can be forwarded to the ATA Gateway in one of two ways, by configuring the ATA Gateway to listen for SIEM events or by Configuring Windows Event Forwarding.

-

Configuring the ATA Gateway to listen for SIEM events Configure your SIEM to forward specific Windows events to ATA. ATA supports a number of SIEM vendors. For more information, see Configure event collection.

-

Configuring Windows Event ForwardingAnother way ATA can get your events is by configuring your domain controllers to forward Windows events 4776, 4732, 4733, 4728, 4729, 4756 and 4757 to your ATA Gateway. This is especially useful if you don’t have a SIEM or if your SIEM is not currently supported by ATA. To complete your configuration of Windows Event Forwarding in ATA, see Configuring Windows event forwarding. This only applies to physical ATA Gateways — not to the ATA Lightweight Gateway.

Новые возможности этой версии

-

Поддержка функции пересылки событий Windows для отправки событий в шлюз ATA непосредственно с контроллеров домена.

-

Улучшенное обнаружение атак типа Pass-The-Hash на корпоративные ресурсы за счет объединения точек на дюйм (глубокая проверка пакетов) и журналов событий Windows.

-

Улучшенная поддержка устройств, не присоединенных к домену и не являющихся устройствами Windows, для обнаружения и видимости.

-

Повышенная производительность для увеличения поддерживаемого объема трафика на каждый шлюз ATA.

-

Повышенная производительность для поддержки большего числа шлюзов ATA на каждый центр АТА.

-

Добавлен новый автоматический процесс разрешения имен, который сопоставляет имена компьютеров с IP-адресами. Эта уникальная возможность позволит экономить ценное время в процессе исследования и обеспечит убедительные доказательства для аналитиков по вопросам безопасности.

-

Улучшенные возможности для сбора входных данных пользователей, с помощью которых можно автоматически настроить процесс обнаружения.

-

Автоматическое обнаружение устройств NAT.

-

Автоматическая отработка отказа, если контроллеры домена недоступны.

-

Уведомления и функция наблюдения за работоспособностью системы теперь предоставляют сведения об общем состоянии работоспособности развернутых приложений, а также о конкретных проблемах, связанных с настройкой и подключением.

-

Видимость для сайтов и расположений, в которых работают сущности.

-

Поддержка нескольких доменов.

-

Поддержка одноуровневых доменов (SLD).

-

Поддержка возможности изменения IP-адресов и сертификатов шлюзов ATA и центра ATA.

-

Данные телеметрии для улучшения качества.

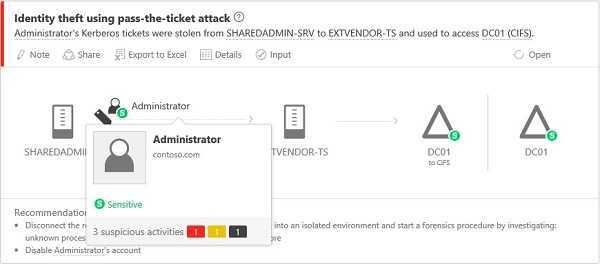

Консоль ATA

Консоль ATA предоставляет краткий обзор всех оповещений о подозрительных действиях в хронологическом порядке и позволяет получить дополнительные сведения о любой активности и связанных с ней действиями. В консоли также отображаются оповещения и уведомления о неполадках сети ATA или о новых подозрительных действиях.

Ниже приведены основные элементы консоли ATA.

Временная шкала атак

Целевая страница по умолчанию, на которую вы попадаете сразу после входа в консоль ATA. По умолчанию на временной шкале атак отображаются все открытые подозрительные действия. Временную шкалу атак можно фильтровать, чтобы просмотреть все, открытые, закрытые или заблокированные подозрительные действия. Вы также можете просмотреть уровень серьезности каждого действия.

Дополнительные сведения см. в статье Обработка подозрительных действий.

Панель уведомлений

При обнаружении нового подозрительного действия панель уведомлений автоматически открывается с правой стороны. Если подозрительные действия были обнаружены после того, как вы покинули консоль, панель уведомлений откроется после выполнения входа. Чтобы открыть панель уведомлений, щелкните стрелку справа.

Новые возможности

После выпуска новой версии ATA в правой верхней части отображается окно Новые возможности со сведениями о добавленных в последнюю версию функциях. В нем также содержатся ссылки для скачивания новой версии.

Панель фильтров

Подозрительные действия, которые отображаются на временной шкале атак или на вкладке подозрительных действий в профиле сущности, можно фильтровать по состоянию и уровню серьезности.

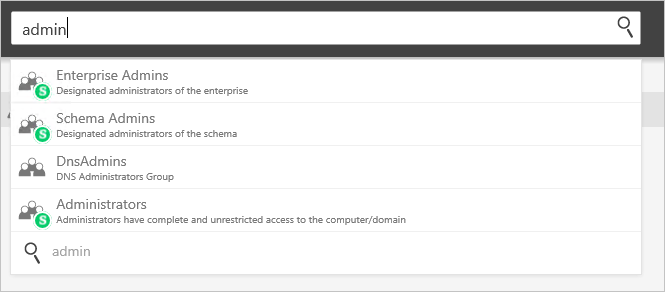

Панель поиска

Панель поиска расположена в верхнем меню. С ее помощью можно найти конкретного пользователя, компьютер или группы в ATA. Чтобы воспользоваться панелью поиска, просто начните вводить текст в текстовом поле.

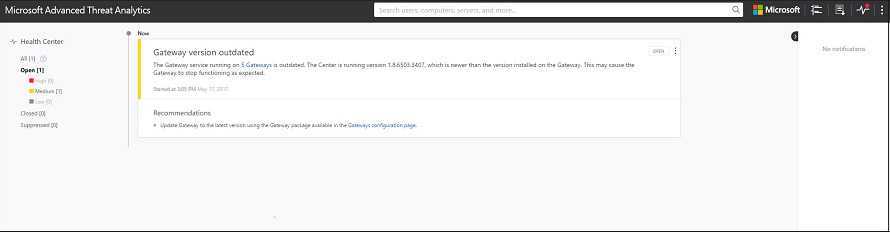

Центр работоспособности

В центре работоспособности отображаются оповещения об аномальном поведении компонентов в развернутом решении ATA.

При обнаружении каких-либо ошибок сети (например, ошибки подключения или отключения шлюза ATA) на значке центра работоспособности появится красная точка.

Привилегированные группы

Перечисленные ниже группы рассматриваются в ATA как привилегированные. Любая сущность, которая входит в эти группы, считается конфиденциальной:

- Контроллеры домена предприятия — только чтение

- Администраторы домена

- Контроллеры домена

- Администраторы схемы

- Администраторы предприятия

- Владельцы-создатели групповой политики

- Контроллеры домена только для чтения

- Администраторы

- Опытные пользователи

- Операторы учета

- Операторы сервера

- Операторы печати

- Операторы архива

- Репликаторы

- Пользователи удаленного рабочего стола

- Операторы настройки сети

- Создатели входящего доверия леса

- Администраторы DNS

Мини-профиль

При наведении в консоли указателя мыши на сущность (где представлена одна сущность, например пользователь или компьютер) автоматически отображается мини-профиль сущности, в котором содержатся следующие сведения:

-

Имя

-

Picture

-

Адрес электронной почты

-

Telephone

-

Сведения о количестве подозрительных действий по уровню серьезности