Делегация полномочий на присоединение компьютеров в домен AD

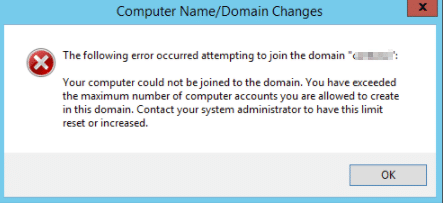

По умолчанию любой пользователь домена может присоединить в домен 10 компьютеров. При добавлении в домен 11-го компьютера появляется сообщение об ошибке.

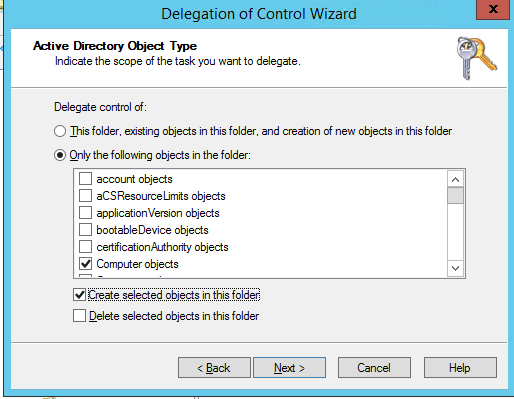

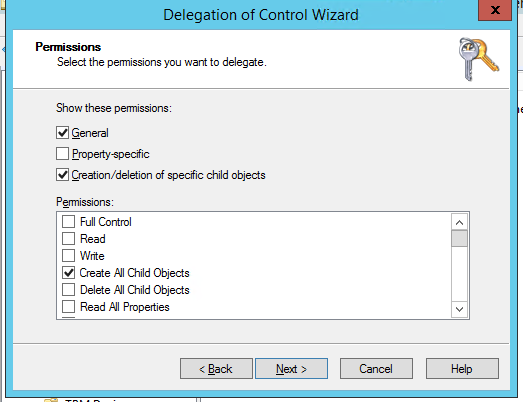

Вы можете изменить это ограничение на уровне всего домена, увеличив значение в атрибуте ms-DS-MachineAccountQuota (ссылка). Либо (гораздо правильнее и безопаснее), делегировав право на присоединение компьютеров к домену в определенной OU конкретной группе пользователей (helpdesk). Для этого нужно предоставить право создавать объекты типа (Computer objects). В мастере делегирования выберите Create selected objects in this folder.

А в секции Permissions выберите Create All Child Objects.

Выход из командной строки (PowerShell)

Этот пункт меню закрывает меню SConfig и возвращается в интерактивную строку PowerShell (или командную строку (CMD) для Windows Server 2019 или Windows Server 2016). Его можно использовать для выполнения произвольных команд и сценариев PowerShell для расширенной настройки или устранения неполадок. Многие из этих специализированных параметров недоступны в SConfig в собственном коде. Примерами этого являются настройка хранилища, дополнительные параметры сетевого адаптера (например, настройка идентификаторов виртуальной локальной сети) и установка драйверов устройств.

Примечание

Как правило, каждый параметр, доступный в операционной системе, можно управлять с помощью программ командной строки или сценариев. Однако многие из этих параметров более удобно управляются удаленно с помощью графических средств, таких как Windows Admin Center, диспетчер сервера и System Center.

Чтобы выйти из главного меню SConfig в PowerShell, введите и нажмите клавишу . Чтобы вернуться к средству настройки сервера, введите и нажмите клавишу . Кроме того, начиная с Windows Server 2022 и Azure Stack HCI введите . Он закроет текущее окно PowerShell и автоматически откроет новый экземпляр SConfig.

Примечание

Если вы вручную запустили SConfig из сеанса командной строки (в отличие от сеанса PowerShell), выход из SConfig с помощью параметра меню приведет к возврату к командной строке. Несмотря на то, что пункт меню » Выход из командной строки» (PowerShell) в данном случае отсутствует интерактивный сеанс PowerShell.

PowerShell — это оболочка по умолчанию на серверных ядрах

До Windows Server 2022 оболочка по умолчанию в server Core была командной строкой (CMD). Он запускается по умолчанию при входе пользователя в Server Core. После этого можно запустить SConfig или запустить произвольные программы командной строки.

Начиная с Windows Server 2022 (при развертывании с параметром установки основных серверных компонентов) и Azure Stack HCI по умолчанию используется оболочка PowerShell. Она запускается по умолчанию, и SConfig запускается автоматически в окне PowerShell. При выходе из SConfig с помощью параметра меню вы получите интерактивный сеанс PowerShell.

Однако при удалении PowerShell оболочка по умолчанию возвращается к CMD. В отличие от предыдущих версий операционной системы, если PowerShell удален, SConfig не будет выполняться автоматически или вручную. Вы сможете использовать только классические средства командной строки, такие как netsh.exe и diskpart.exe.

Примечание

Diskpart является нерекомендуемой и может не обеспечить полную функциональность. Например, в отличие от PowerShell, он не может управлять дисковые пространства.

Изменение оболочки по умолчанию должно быть прозрачным для большинства пользователей, так как вы можете запускать все те же средства командной строки в PowerShell, что и в CMD. Кроме того, PowerShell гораздо более способен, чем CMD с точки зрения функций интерактивного языка и количества доступных команд. Однако в некоторых сценариях пограничных вычислений команда в PowerShell может вести себя по-разному от CMD, например если бы вы использовали синтаксис пакетного файла (например , ) в интерактивном сеансе. Если вместо этого вы запускаете пакетный файл, то есть файл с расширением или файлом, он будет обрабатываться CMD даже при запуске из PowerShell. В этом сценарии вы не будете наблюдать никаких различий.

Вы можете явно перейти в командную строку, введя в PowerShell и нажав клавишу . Кроме того, введите , если вы предпочитаете запустить новое окно.

Примечание

Если вы планируете перезагрузить существующий сеанс PowerShell (например, чтобы обновления модулей вступают в силу), запуск SConfig и выход из него не будет достаточным. Это связано с тем, что SConfig сама является приложением PowerShell, которое выполняется в существующем сеансе PowerShell. При выходе из SConfig вы получите вход в исходный сеанс.

Вместо этого, чтобы перезагрузить сеанс PowerShell, введите и нажмите клавишу . Это закроет существующее окно PowerShell, и новый будет запущен автоматически

Обратите внимание, что перезагрузка сеанса PowerShell зависит от основных установок сервера Windows Server и Azure Stack HCI. На сервере с возможностями рабочего стола Windows Server необходимо вручную запустить новое окно PowerShell

1.2. Настройка принудительного туннелирования

Принудительное туннелирование можно настроить с помощью мастера настройки удаленного доступа. Соответствующий параметр доступен в виде флажка в мастере настройки удаленных клиентов. Данный параметр влияет только на клиенты DirectAccess. Если VPN включено, VPN-клиенты будут по умолчанию использовать принудительное туннелирование. Администраторы могут изменить этот параметр для VPN-клиентов из профиля клиента.

Если установить флажок принудительного туннелирования, происходит следующее:

-

Включается принудительное туннелирование для клиентов DirectAccess.

-

Запись Any добавляется в таблицу политик разрешения имен (NRPT) для клиентов DirectAccess, т. е. весь трафик DNS будет попадать на DNS-серверы внутренней сети.

-

Клиенты DirectAccess настраиваются для постоянного использования технологии туннелирования IP-HTTPS.

Чтобы интернет-ресурсы были доступными для клиентов DirectAccess, которые используют принудительное туннелирование, можно воспользоваться прокси-сервером, который может принимать IPv6-запросы для интернет-ресурсов и преобразовывать их в запросы для интернет-ресурсов с IPv4-адресацией. Чтобы настроить прокси-сервер для интернет-ресурсов, следует изменить запись по умолчанию в таблице NRPT и добавить прокси-сервер. Это можно сделать с помощью командлетов удаленного доступа или DNS модуля PowerShell. Например, используйте командлет удаленного доступа PowerShell следующим образом:

Примечание

Если DirectAccess и VPN включены на одном сервере и VPN находится в режиме принудительного туннелирования, а сервер развернут в пограничной топологии или за устройством NAT (с двумя сетевыми адаптерами, один из которых подключен к домену, а другой — к частной сети), интернет-трафик VPN не может пересылаться через внешний интерфейс сервера DirectAccess. Для реализации такого сценария организациям следует развернуть службу удаленного доступа на сервере за брандмауэром в топологии с одним сетевым адаптером. Или же организации могут использовать отдельный прокси-сервер во внутренней сети, чтобы пересылать интернет-трафик от VPN-клиентов.

Примечание

Если организация использует веб-прокси для клиентов DirectAccess, чтобы получать доступ к интернет-ресурсам, а корпоративный прокси-сервер не может обрабатывать ресурсы внутренней сети, клиенты DirectAccess не смогут получить доступ к внутренним ресурсам, если они находятся за пределами интрасети. Чтобы позволить клиентам DirectAccess получать доступ к внутренним ресурсам в таком сценарии, вручную создайте записи NRPT для суффиксов внутренней сети, используя страницу «DNS» мастера настройки инфраструктуры. Не применяйте параметры прокси-сервера для этих суффиксов NRPT. Суффиксы следует заполнить записями DNS-сервера по умолчанию.

Последствия присоединения к Домену Active Directory

В самой первой части уже описаны некоторые из последствий присоединения компьютера к Домену. Остановимся на этом чуть подробнее, чтобы вам в дальнейшем не пришлось переустанавливать ОС на рабочей станции чтобы покинуть домен и чтобы не потерять важные для вас файлы.

1. DNS настройки

Рабочая станция должна использовать Контроллер домена в качестве DNS сервера. Поэтому если вы включаете рабочую станцию когда Контроллер домена недоступен (офлайн), это может привести к проблемам с сетевыми подключениями.

2. Выход из домена

На рабочей станции должна иметься учётная запись локального администратора, при выходе запрашивается логин и пароль пользователя домена, имеющего полномочия на отсоединение от домена!

3. Пользовательские файлы

В зависимости от настроек пользователя, созданные пользователем домена файлы могут храниться как на локальной рабочей станции, так и на сервере.

В общем, если вы настраиваете тестовое окружение Active Directory и подсоединяете к домену свой рабочий компьютер, то прежде чем удалить тестовое окружение, выполните выход из домена, иначе впоследствии вы можете столкнуться с трудностями.

Объекты групповой политики

Что такое групповая политика и объекты групповой политики

Групповая политика — это инструмент, доступный администраторам, использующим домен Active Directory Windows 2000 или более поздней версии. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, присоединённых к домену, а также обеспечивает рудиментарный способ распространения программного обеспечения.

Настройки сгруппированы в объекты, называемые Group Policy Objects (GPO), то есть объектами групповой политики. Объекты групповой политики сопрягаются с и могут применяться к пользователям и компьютерам. Объекты групповой политики нельзя применять к группам напрямую, хотя вы можете использовать фильтрацию безопасности или таргетинг на уровне элементов для фильтрации применения политики на основе членства в группе.

Что могут делать организационные политики

Что угодно.

Серьёзно, вы можете делать всё, что захотите, с пользователями или компьютерами в вашем домене. Существуют сотни предопределённых настроек для таких вещей, как перенаправление папок, сложность пароля, параметры питания, сопоставление дисков, шифрование дисков, обновление Windows и так далее. Все настройки, которые вы можете сделать для одного компьютера или пользователя, вы можете с лёгкостью распространить на десятки или сотни компьютеров с помощью организационных подразделений.

Всё, что вы не сможете настроить с помощью предустановленных параметров, вы можете контролировать с помощью скриптов, в том числе на PowerShell.

Значение объектов групповой политики для Active Directory

Объекты групповой политики это и есть тот мощнейший инструмент, который позволяет очень гибко и эффективно управлять Active Directory.

Схема типичного механизма управления:

- Создаются организационные подразделения, в которые добавляются компьютеры и пользователи, а также другие типы объектов

- С организационными подразделениями спрягаются те или иные объекты групповых политик, в результате чего выбранные настройки начинают применяться сразу ко всем элементам организационного подразделения.

- Права и разрешения пользователей могут также настраиваться с помощью групп (например, если добавить пользователя в группу «Администраторы домена», то такой пользователь получит полномочия администратора домена).

Групповые политики очень важны и им будет посвящена отдельная глава, в которой будет рассмотрен процесс редактирования объектов групповых политик и их спряжение с организационными подразделения.

После детального знакомства с групповыми политиками, мы углубимся в управление пользователями, компьютерами и другими типами объектов с помощью групповых политик и групп.

Также в этой части мы лишь поверхностно затронули вопросы траста (доверия) между доменами и контроллерами доменов — и этой теме будет посвящена отдельная глава.

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

С теоретической точки зрения, порядок глав должен быть немного иным: перед изучением присоединения к домену нужно изучить иерархию Active Directory, инструменты создания и управления пользователями, группами. Поверьте мне, в этом теоретическом материале можно крепко завязнуть… При том, что в практическом плане нам достаточно на сервере создать пользователя домена в графическом интерфейсе и, по сути, всё готово для подсоединения к домену! Поэтому мы чуть забежим вперёд и подсоединимся к домену, а затем окунёмся в теорию — она уже будет привязанной к некоторому практическому опыту взаимодействия с Active Directory и нам будет проще в ней разобраться.

Как подключить Windows 10 к домену с помощью PowerShell

Данный метод ввода в домен Active Directory, будет быстр и полезен, особенно для начинающих системных администраторов. Открываете оболочку PowerShell от имени администратора и пишите вот такую команду:

Add-Computer -DomainName root.pyatilistnik.org (где root.pyatilistnik.org, это имя вашего домена, у вас оно будет свое)

У вас появится окно авторизации, где вы должны указать учетные данные пользователя, у которого есть права на ввод в рабочей станции Windows 10 в домен.

Если учетные данные правильные, то у вас появится уведомление, что изменения вступят в силу после перезагрузки компьютера, это будет означать, что компьютер стал частью домена.

Если открыть оснастку ADUC на контроллере домена, то в контейнере Computers, вы обнаружите вашу рабочую станцию.

Как выполнить вход в Домен Windows

Вход на компьютере присоединённому к домену

При загрузке компьютера нас встречает заставка.

Зажмите левую кнопку мыши и проведите вверх.

По умолчанию предлагается войти под локальным пользователем (если у вашего локального пользователя нет пароля, то для входа просто нажмите Enter).

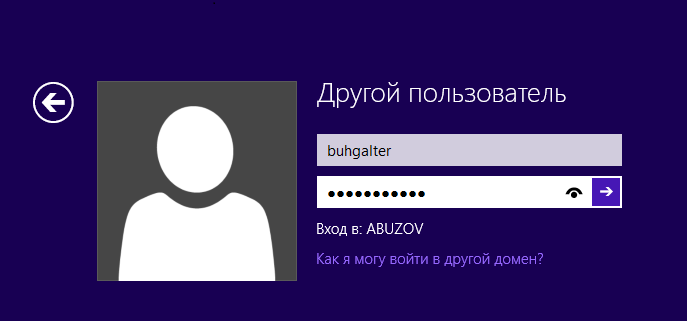

Чтобы войти в домен, нажмите «Другой пользователь».

Введите имя пользователя домена и пароль.

Как создавать пользователей в домене Windows, будет показано в следующей части. Тем не менее, уже сейчас вы можете выполнить вход на рабочую станцию с учётной записью администратора домена. То есть вводим имя пользователя (Administrator) и пароль администратора сервера (да, хотя мы выполняем вход на рабочей станции, а не на сервере).

Обратите внимание, что если на локальном компьютере присутствует пользователь с таким же именем, как и в домене, то для входа необходимо имя указать следующим образом: «ДОМЕН\ПОЛЬЗОВАТЕЛЬ». В противном случае, вход будет выполнен как локальный пользователь.

Примечание: если перестало работать привычное вам сочетание клавиш для смены раскладки клавиатуры, то используйте Win+Пробел, это универсальное сочетание смены клавиатуры, которое всегда работает.

Проверим имя пользователя и имя компьютера:

Get-ComputerInfo -Property CsUserName Get-ComputerInfo -Property CsDNSHostName

Текущим пользователем является DS\Administrator, а имя компьютера HackWare-Win (то есть это рабочая станция, а не сервер).

Как войти под учётной записью локального пользователя

Рассмотрим, как войти под учётной записью локального пользователя на компьютере, который подключён к Домену Windows.

При включении компьютера нажмите «Другой пользователь».

Чтобы войти только на этот компьютер (а не в домен), имя пользователя нужно вводить следующим образом:

ИМЯ_КОМПЬЮТЕРА\ПОЛЬЗОВАТЕЛЬ

Например:

HackWare-Win\MiAl

Чтобы войти на ПК локально, вы также можете использовать «.\» + «имя пользователя», так не нужно точно знать наименование ПК.

Средства управления политикой

Пользователи также могут присоединиться к домену, если у него есть разрешение на создание объектов компьютера для подразделения (OU) или для контейнера Computers (компьютеры) в каталоге. Пользователи, которым назначено это разрешение, могут добавлять в домен неограниченное количество устройств, независимо от того, имеют ли они право на Добавление рабочих станций в доменные пользователи.

Кроме того, учетные записи компьютеров, созданные с помощью средства » Добавление рабочих станций к домену «, имеют администраторам домена роль владельца учетной записи компьютера. Учетные записи компьютеров, созданные с помощью разрешений на доступ к контейнеру компьютера, используют его создатель в качестве владельца учетной записи компьютера. Если у пользователя есть разрешения на доступ к контейнеру и у него есть право » Добавить рабочую станцию на пользователя домена «, устройство добавляется на основе разрешений контейнера компьютера, а не его прав пользователя.

Перезагрузка устройства не требуется, чтобы этот параметр политики был эффективным.

Любые изменения, внесенные в назначение прав пользователя для учетной записи, вступают в силу при следующем входе в систему владельца учетной записи.

Групповая политика

Параметры применяются в указанном ниже порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики OU

Если локальная настройка недоступна, это указывает на то, что объект GPO, который в настоящее время управляет этим параметром.

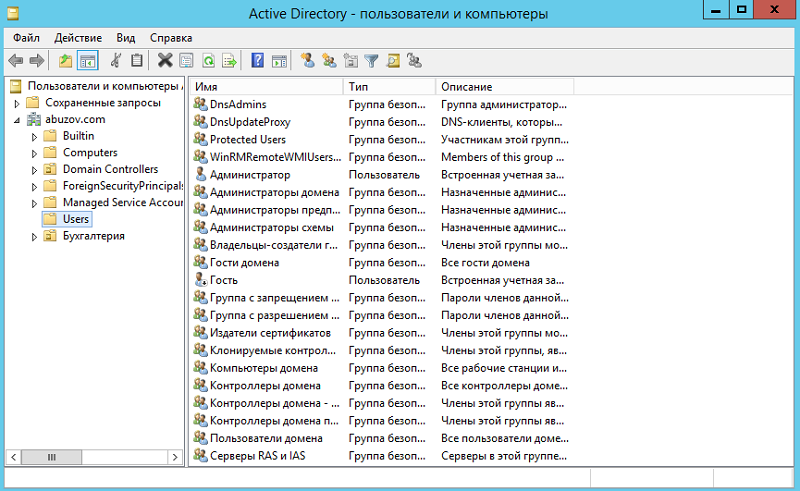

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

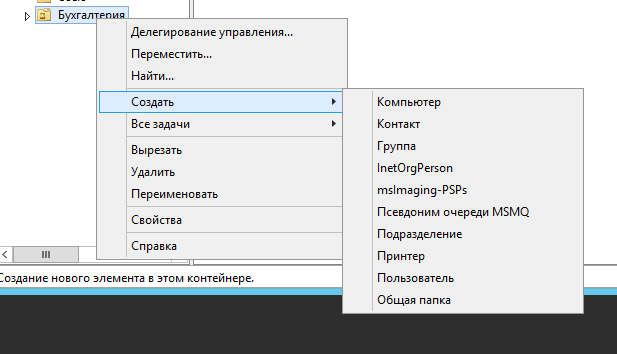

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

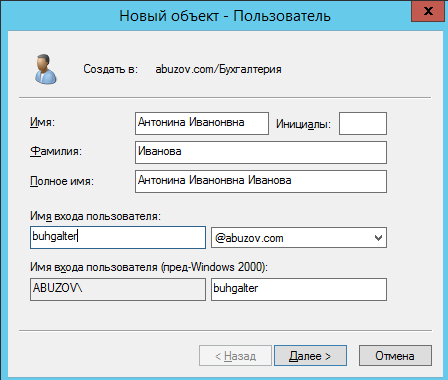

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

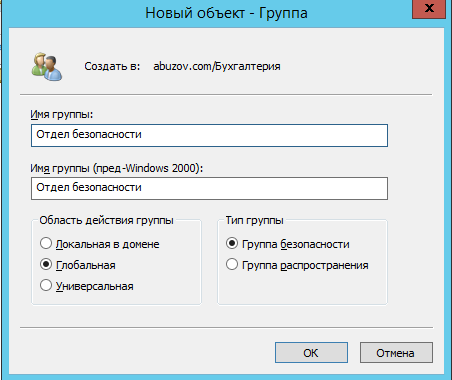

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

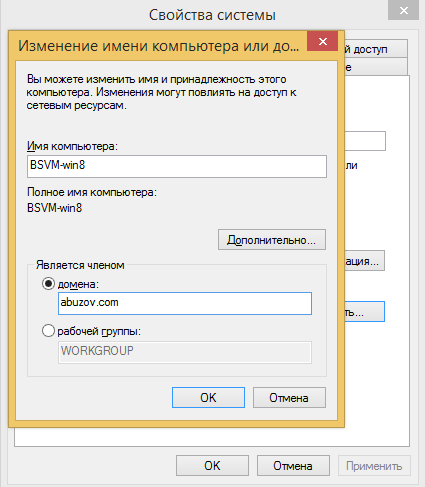

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

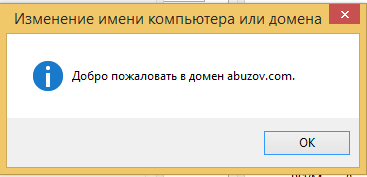

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

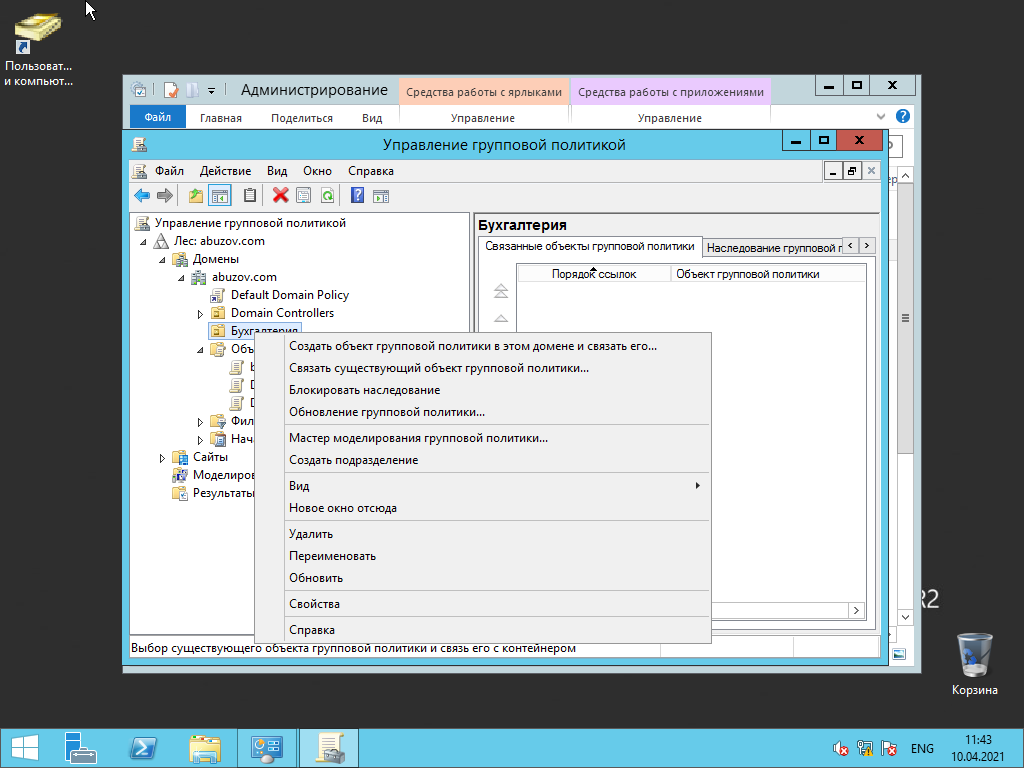

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

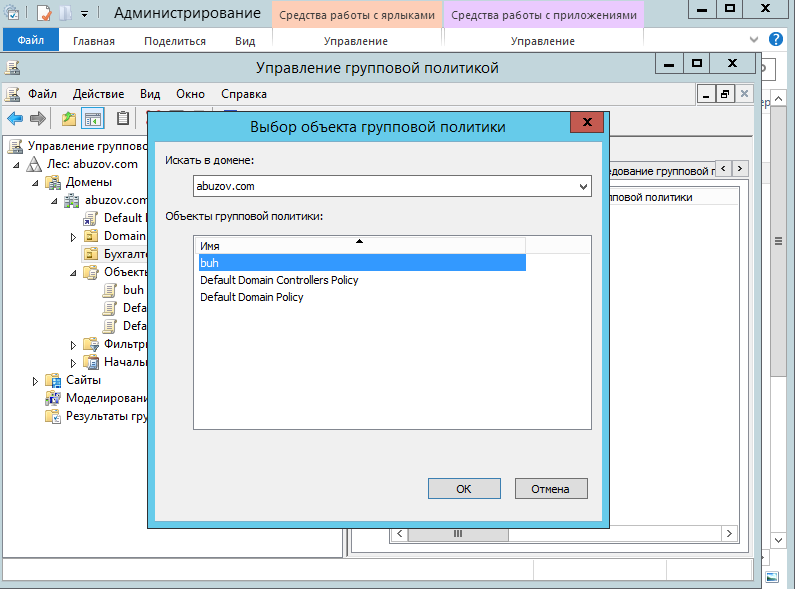

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Используя командную строку (PowerShell) вы также можете узнать, прикреплён ли компьютер к домену или входит в рабочую группу.

Для этого выполните команду (можно за один раз всё скопировать-вставить в окно терминала):

$ComputerSystem = Get-CimInstance -Class Win32_ComputerSystem;

$ComputerName = $ComputerSystem.DNSHostName

if ($ComputerName -eq $null) {

$ComputerName = $ComputerSystem.Name

}

$fqdn = (::GetHostByName($ComputerName)).HostName

$ComputerSystem | Microsoft.PowerShell.Utility\Select-Object `

@{ Name = "ComputerName"; Expression = { $ComputerName }},

@{ Name = "Domain"; Expression = { if ($_.PartOfDomain) { $_.Domain } else { $null } }},

@{ Name = "DomainJoined"; Expression = { $_.PartOfDomain }},

@{ Name = "FullComputerName"; Expression = { $fqdn }},

@{ Name = "Workgroup"; Expression = { if ($_.PartOfDomain) { $null } else { $_.Workgroup } }}

Подробности смотрите в статье: Как в PowerShell узнать, прикреплён ли компьютер к домену или к рабочей группе

Несколько полезных трюков

Разобравшись с редактором, можно приступать к написанию кода. PowerShell — несложный язык, и, я думаю, ты быстро разберешься, что к чему. Команды здесь называются командлетами, и каждый из них состоит из двух частей. Сначала идет действие, например Get, Set, Add, Invoke, Remove. Затем указывается то, на что действие направлено: Service, VM, AzureAccount, DHCPServerSetting. Каждая часть отделяется от другой дефисом. Получается, к примеру, get-process. Это, кстати, полезная команда, которая выводит список процессов. Скажем, если написать

увидим что-то такое:

INFO

Если при наборе команды нажать Tab, то редактор дополнит команду — так же, как в консоли. Двойное нажатие на Tab выведет список подходящих команд.

Теперь можно завершить зависший процесс:

Хочешь посмотреть права на директорию? Сделать это помогает такой командлет:

Можно просмотреть рекурсивно, правда уже чуть с более сложной логикой:

Если не можешь понять, что делает какой-то командлет, напиши следующее (заменив Get-Process на название неизвестного командлета):

Можно также выполнить

В этом случае будет выведен весь список возможных вариантов.

Теперь давай попробуем узнать что-нибудь о нашем домене через консоль PowerShell. К примеру, давай посмотрим пользовательские аккаунты, у которых установлен неистекающий пароль:

Кстати, к каждому полю в окошке опции учетной записи или компьютера можно обратиться и считать данные. Таким образом можно делать целые срезы. Вот, к примеру, запрос на основе данных о телефонных номерах:

PowerShell в сравнении с bat

Иногда задачу можно решить как старым дедовским методом, так и при помощи PowerShell. Я рекомендую не лениться и использовать PS, хотя бы просто потому, что так ты его быстрее изучишь и сможешь применять в более сложных ситуациях. К тому же ты постепенно оценишь его синтаксис — более элегантный и консистентный. Вот несколько примеров, как вещи делались раньше и как их можно сделать при помощи PowerShell.

Следующая командная строка перезагрузит компьютер с задержкой в десять секунд:

На PowerShell это будет выглядеть вот так:

Вот так через bat можно перезагрузить службу dnscache (или любую другую):

В PowerShell это будет так:

Мап диска в bat:

И в PowerShell:

Да, иногда приходится печатать чуть больше букв, но читаются команды PS гораздо лучше. И это не говоря уже про разные новые возможности.

Удаленное управление с PowerShell

В основном описанные в статье команды выполняются на том же компьютере, на котором они запущены. Проще говоря, команды для управления AD выполнять нужно на сервере, где контроллер домена и установлен, что, согласись, на корню рубит удобство и автоматизацию. Для выполнения команд удаленно, что нам и требуется, надо пользоваться специальными командлетами. К примеру, для подключения к удаленному компьютеру и перезапуску там спулера печати вводи

Более подробно читай тут.

Что почитать еще

Книжек и прочих обучающих материалов по PowerShell огромное количество. Есть как справочники, так и учебные туториалы. Начать можно с , где есть неплохие видеоуроки.

В деле немало поможет и книга «Master-PowerShell» Тобиаса Велтнера. В ней автор охватывает многие понятия вроде массивов, хеш-таблиц, конвейеров, объектов, функций, обработки ошибок, регулярных выражений и так далее. Заодно подробно рассматривается XML и разные аспекты администрирования. Увы, на русский эта книга не переведена.

Из русскоязычных мануалов по PowerShell мне попадался «Windows PowerShell 2.0. Справочник администратора» Уильяма Станека — он весьма неплох.

На «Хабрахабре» есть перевод полезной статьи Джеффери Хикса об администрировании Active Directory при помощи PowerShell.

Дополнительные сведения

Разрешение «Изменения каталога репликации», известное как разрешение «Репликация изменений каталога» в Windows Server 2003, является записью контроль доступа (ACE) для каждого контекста именования домена. Это разрешение можно назначить с помощью редактора ACL или средства поддержки Adsiedit в Windows 2000.

Настройка разрешений с помощью редактора ACL

- Открытие оснастки Пользователи и компьютеры Active Directory оснастки

- В меню Вид выберите пункт Дополнительные параметры.

- Щелкните правой кнопкой мыши объект домена, например «», и выберите пункт «Свойства».

- На вкладке » Безопасность», если требуемая учетная запись пользователя отсутствует в списке, нажмите кнопку «Добавить»; Если указана требуемая учетная запись пользователя, перейдите к шагу 7.

- В диалоговом окне «Выбор пользователей,компьютеров или групп» выберите нужную учетную запись пользователя и нажмите кнопку «Добавить».

- Нажмите кнопку » ОК», чтобы вернуться в диалоговое окно «Свойства».

- Щелкните нужную учетную запись пользователя.

- Щелкните, чтобы выбрать флажок «Изменения каталога репликации» в списке.

- Чтобы выполнить поиск абонентской группы для пользователя в поле Абонентская группа (телефонный контекст), нажмите кнопку Обзор.

- Закройте оснастку.

Настройка разрешений с помощью Adsiedit

Предупреждение

Неправильное использование Adsiedit может привести к серьезным проблемам, которые могут потребовать переустановки операционной системы. Корпорация Майкрософт не может гарантировать, что проблемы, возникающие из-за неправильного использования Adsiedit, могут быть решены. Используйте Adsiedit на свой риск.

- Установите средства поддержки Windows 2000, если они еще не установлены.

- Запустите Adsiedit.msc от имени администратора домена. Разверните узел domain Naming Context (Domain NC). Этот узел содержит объект, который начинается с DC=, и отражает правильное доменное имя. Щелкните правой кнопкой мыши этот объект и выберите пункт «Свойства».

- Щелкните вкладку Безопасность.

- Если требуемая учетная запись пользователя отсутствует в списке, нажмите кнопку «Добавить», в противном случае перейдите к шагу 8.

- В диалоговом окне «Выбор пользователей,компьютеров или групп» выберите нужную учетную запись пользователя и нажмите кнопку «Добавить».

- Нажмите кнопку » ОК», чтобы вернуться в диалоговое окно «Свойства».

- Чтобы выполнить поиск абонентской группы для пользователя в поле Абонентская группа (телефонный контекст), нажмите кнопку Обзор.

- Выбор нужной учетной записи пользователя

- Щелкните, чтобы выбрать флажок «Изменения каталога репликации «.

- Чтобы выполнить поиск абонентской группы для пользователя в поле Абонентская группа (телефонный контекст), нажмите кнопку Обзор.

- Закройте оснастку.

Примечание.

С помощью любого из методов установка разрешения «Изменения каталога репликации» для каждого домена в лесу позволяет обнаруживать объекты в домене в лесу Active Directory. Однако включение обнаружения подключенного каталога не означает, что можно выполнять другие операции.

Чтобы создавать, изменять и удалять объекты в Active Directory с помощью учетной записи без администрирования, может потребоваться добавить дополнительные разрешения. Например, для служб метаданных Майкрософт (MMS) для создания объектов пользователей в подразделении или контейнере используемой учетной записи необходимо явно предоставить разрешение на создание всех дочерних объектов, так как разрешения на изменение каталога репликации недостаточно для разрешения на создание объектов.

Аналогичным образом для удаления объектов требуется разрешение «Удалить все дочерние объекты».

3.5. Настройка клиентов DirectAccess для многосайтового развертывания

Клиентские компьютеры DirectAccess Windows должны быть членами групп безопасности, определяющих их связь DirectAccess. До включения нескольких сайтов эти группы безопасности могут содержать как Windows 8 клиентов, так и Windows 7 клиентов (если выбран соответствующий режим нижнего уровня). После включения нескольких сайтов существующие группы безопасности клиента в режиме одного сервера преобразуются в группы безопасности только для Windows 8. После включения мультисайтов DirectAccess Windows 7 клиентских компьютеров необходимо переместить в соответствующие выделенные группы безопасности клиентов Windows 7 (которые связаны с определенными точками входа) или не смогут подключаться через DirectAccess. Сначала необходимо удалить Windows 7 клиентов из существующих групп безопасности, которые теперь являются Windows 8 группами безопасности

Внимание! Windows 7 клиентских компьютеров, которые являются членами как Windows 7, так и Windows 8 групп безопасности клиентов, потеряют удаленное подключение, и Windows 7 клиентов без установленного пакета обновления 1 (SP1) также потеряют корпоративное подключение. Таким образом, все клиентские компьютеры Windows 7 должны быть удалены из групп безопасности Windows 8

Удаление Windows 7 клиентов из групп безопасности Windows 8

-

На основном контроллере домена нажмите кнопку «Пуск» и нажмите кнопку Пользователи и компьютеры Active Directory.

-

Чтобы удалить компьютеры из группы безопасности, дважды щелкните группу безопасности и в <диалоговом окне «Свойства» Group_Name> перейдите на вкладку «Участники».

-

Выберите клиентский компьютер Windows 7 и нажмите кнопку «Удалить».

-

Повторите эту процедуру, чтобы удалить клиентские компьютеры Windows 7 из групп безопасности Windows 8.

Важно!

При включении многосайтовой конфигурации удаленного доступа все клиентские компьютеры (Windows 7 и Windows ![]() потеряют удаленное подключение, пока они не смогут подключиться к корпоративной сети напрямую или с помощью VPN для обновления групповых политик. Это верно при первом включении многосайтовых функций, а также при отключении многосайтового сайта.

потеряют удаленное подключение, пока они не смогут подключиться к корпоративной сети напрямую или с помощью VPN для обновления групповых политик. Это верно при первом включении многосайтовых функций, а также при отключении многосайтового сайта.

![Параметр «присоединиться к домену» отсутствует в windows 10 [technician fix]](http://robotrackkursk.ru/wp-content/uploads/f/5/a/f5a551dff5687ebd14d9eb47d33e53ef.png)

![Параметр «присоединиться к домену» отсутствует в windows 10 [technician fix]](http://robotrackkursk.ru/wp-content/uploads/7/2/b/72bf87acf5fec66da9803417782a91cf.jpeg)