А если всё сделать проще?

общие рекомендации

Например, использовать некий единый центр управления для настроек точек доступа. Аналогичные упрощённые методы можно выработать при решении большинства задач, актуальных для современного бизнеса.

Можно создать инструменты для выполнения большого количества настроек в полуавтоматическом режиме по тому или иному образцу (алгоритму).

Все что было описано выше, уже в виде реализовано в виде облачной платформы, позволяющей выполнять большую часть общих настроек сетевого оборудования.

В этом случае большую часть рутины можно переложить в рамках совмещения обязанностей на других сотрудников ИТ-службы. А услугами сетевых гуру пользоваться только в рамках отдельных законченных проектов «под ключ», например, при первоначальном развертывании сетевой инфраструктуры, модернизации, подготовке организации к аудиту безопасности и так далее.

Стандартный способ зайти в настройки Keenetic

Давайте приступим к работе! Перед нами вай-фай роутер семейства Кинетик и стоит задача — попасть в его веб-интерфейс. Подключаем его к сетевой карте компьютера с помощью комплектного Ethernet-кабеля.

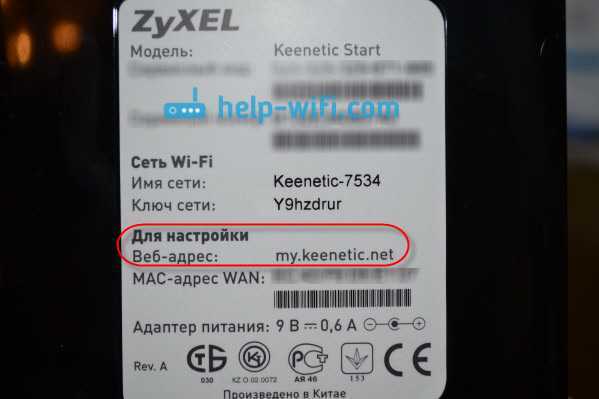

В принципе, можно подключиться и через WiFi. Для этого в наклейке на корпусе девайса указано имя сети по умолчанию (SSID) и пароль для подключения к ней:

Долго выбирать какой адрес использовать для входа на страницу роутера Keenetic, не стоит! Если сеть настроена правильно, то без проблем подходят оба адреса. Просто символьный вариант проще и будет работать даже в том случае, если перед этим IP-адрес устройства в локалке был с какой-то целью изменен. Роутер уже сам «на лету» преобразует хостнейм в айпишник и перенаправляет браузер по правильному адресу. Результатом должна быть страничка авторизации веб-конфигуратора:

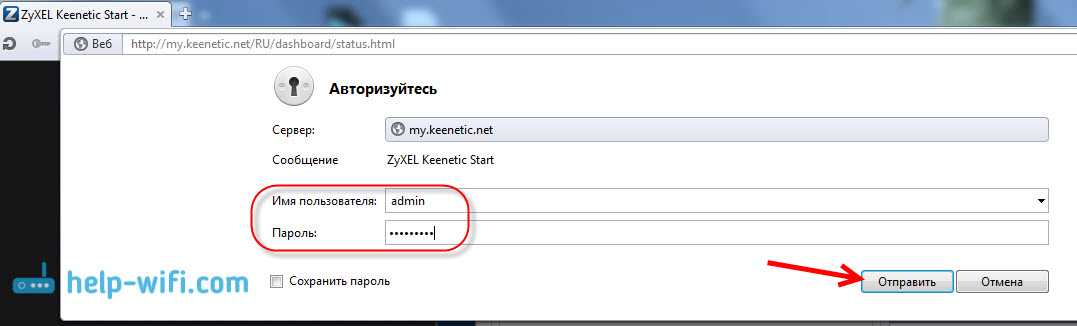

От вас на этом этапе потребуется ввести логин и пароль на доступ к параметрам конфигурации маршрутизатора. По умолчанию на Кинетике (как и ранее на устройствах от Zyxel) используются следующие параметры аутентификации:

admin – имя пользователя с правами Администратора по умолчанию 1234 - пароль по умолчанию

Замечание: Хочу отметить, что на последних прошивках Keentic начиная с версии 3.1, пароль на по умолчанию не установлен. При первоначальной конфигурации роутер попросит его изменить на какой-либо свой. Если этого не сделать, то веб-интерфейс будет в полном доступе для всех устройств, подключенных к его локальной сети.

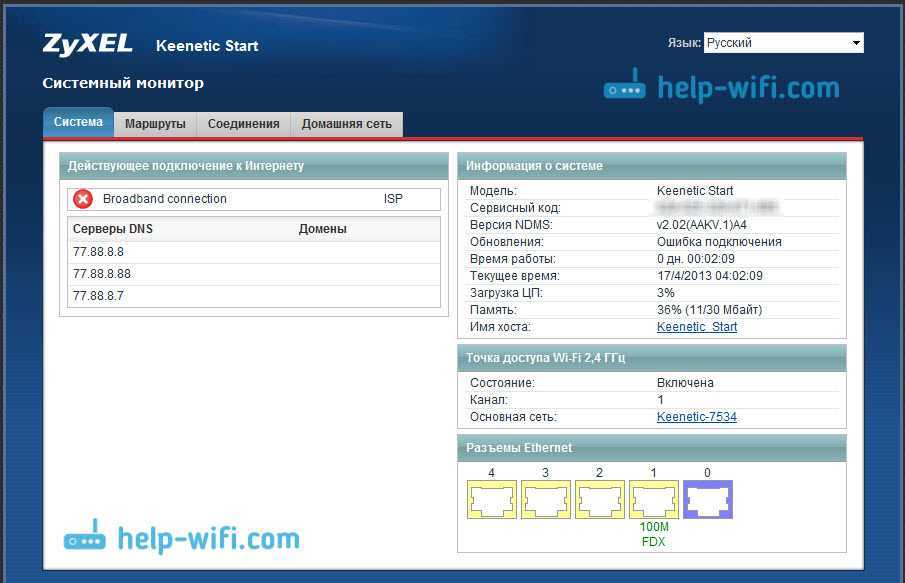

После того, как Вы выполнили вход в настройки маршрутизатора Keenetic или Zyxel (что практически одно и то же), можно выполнять те действия, что Вы хотели. Как Вы видите, всё не так уж и сложно! Но если при этом возникли проблемы с доступом к сайту роутера — читайте последний раздел этой статьи!

Вход в настройки маршрутизатора ZyXEL (192.168.1.1, или my.keenetic.net)

После того, как все соединили, открываем любой браузер. Можно даже Internet Explorer, пускай хоть раз поработает:)

Снизу, на самом роутере написан адрес: my.keenetic.net

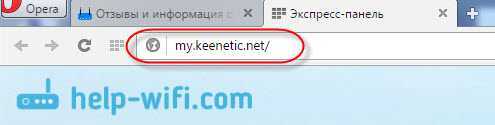

Но, в настройки можно зайти и по стандартному адресу 192.168.1.1 (на наклейке это почему-то не указано). Запускаем браузер, и в адресной строек пишем адрес для входа в настройки роутера ZyXEL. Либо my.keenetic.net:

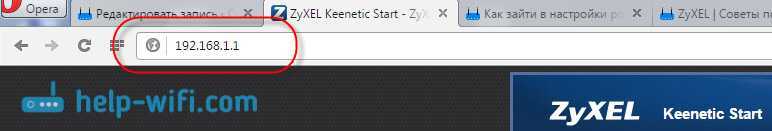

Либо 192.168.1.1:

Нажимаем Ентер и переходим по адресу.

Возможно, маршрутизатор у вас уже настроен, и вы меняли пароль для входа в настройки, то в появившейся форме указываем логин и пароль. Логин скорее всего admin, а пароль тот, который вы устанавливали. Если пароль устанавливали не вы, или просто забыли его, то придется делать сброс настроек к заводским.

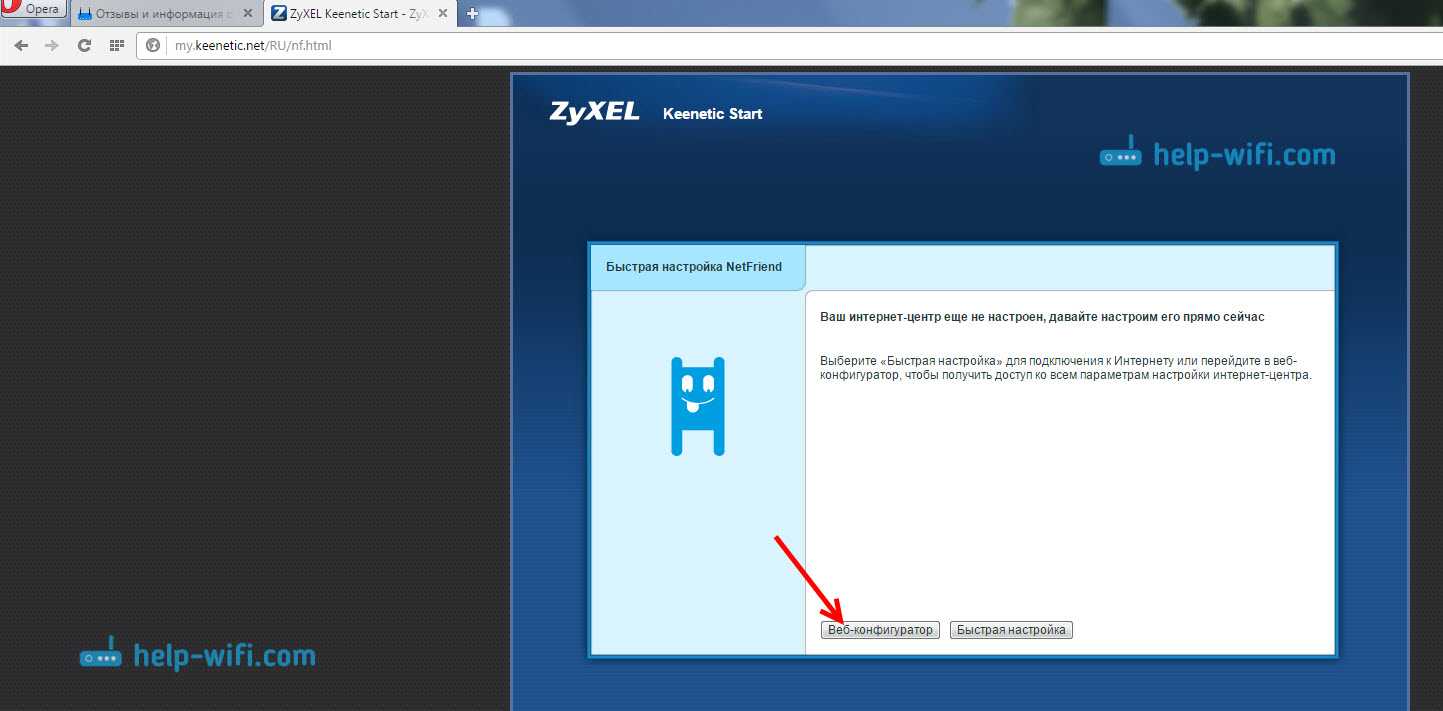

Если вы еще ничего не настраивали, то появится окно с двумя кнопками: Веб-конфигуратор и Быстрая настройка.

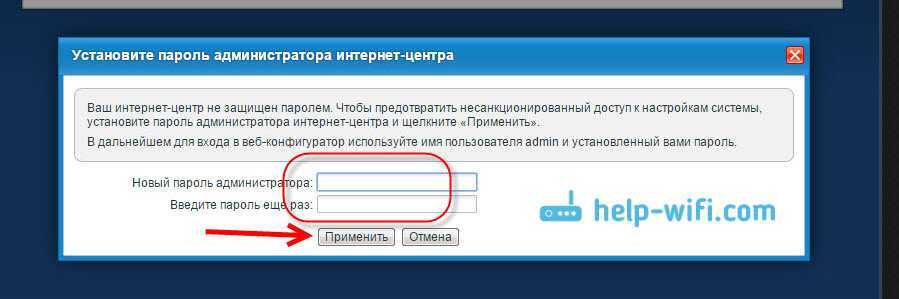

Если вы выберите Быстрая настройка, то сможете пошагово настроить свой ZyXEL. Если же выберете Веб-конфигуратор, то попадаете в настройки роутера. Если вы заходите в них первый раз, то сразу появиться окно, в котором нужно два раза указать пароль, который в дальнейшем будет использоваться для входа в настройки (не путайте с паролем на Wi-Fi). Этот пароль нужен для того, что бы никто не смог настроить ваш маршрутизатор.

Укажите какой-то пароль, и запомните его, или запишите. Если забудете, то придется удалять все настройки на настраивать все заново.

Сразу появится окно, в котором нужно указать логи — admin и пароль — который вы только что задали.

Вот и все, откроются настройки нашего маршрутизатора ZyXEL.

Можно настраивать роутер, менять пароль и имя Wi-Fi сети, смотреть статистику по подключенным устройствам и т. д.

246

779269

Сергей

ZyXEL

Zyxel NWA210AX изнутри

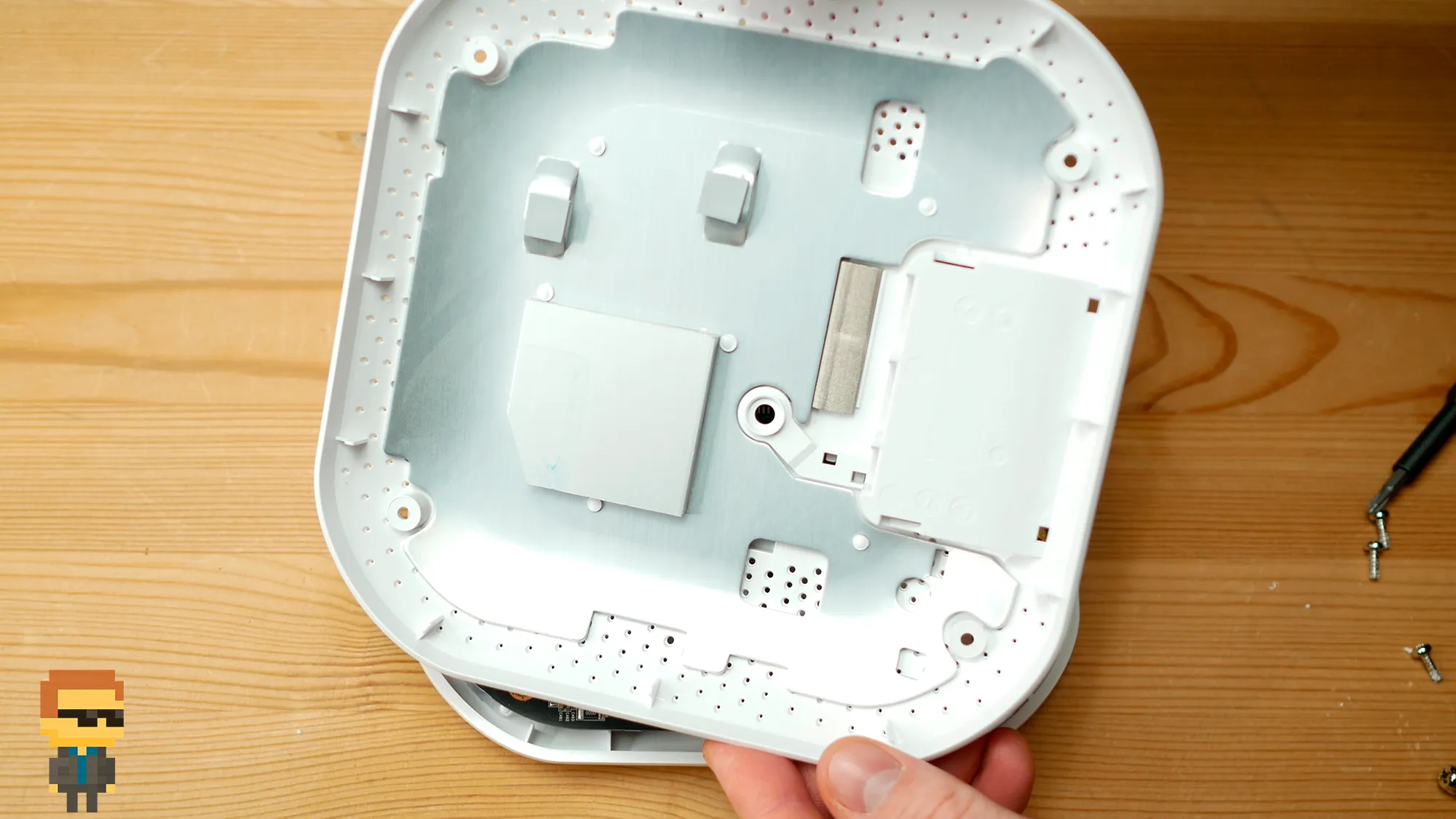

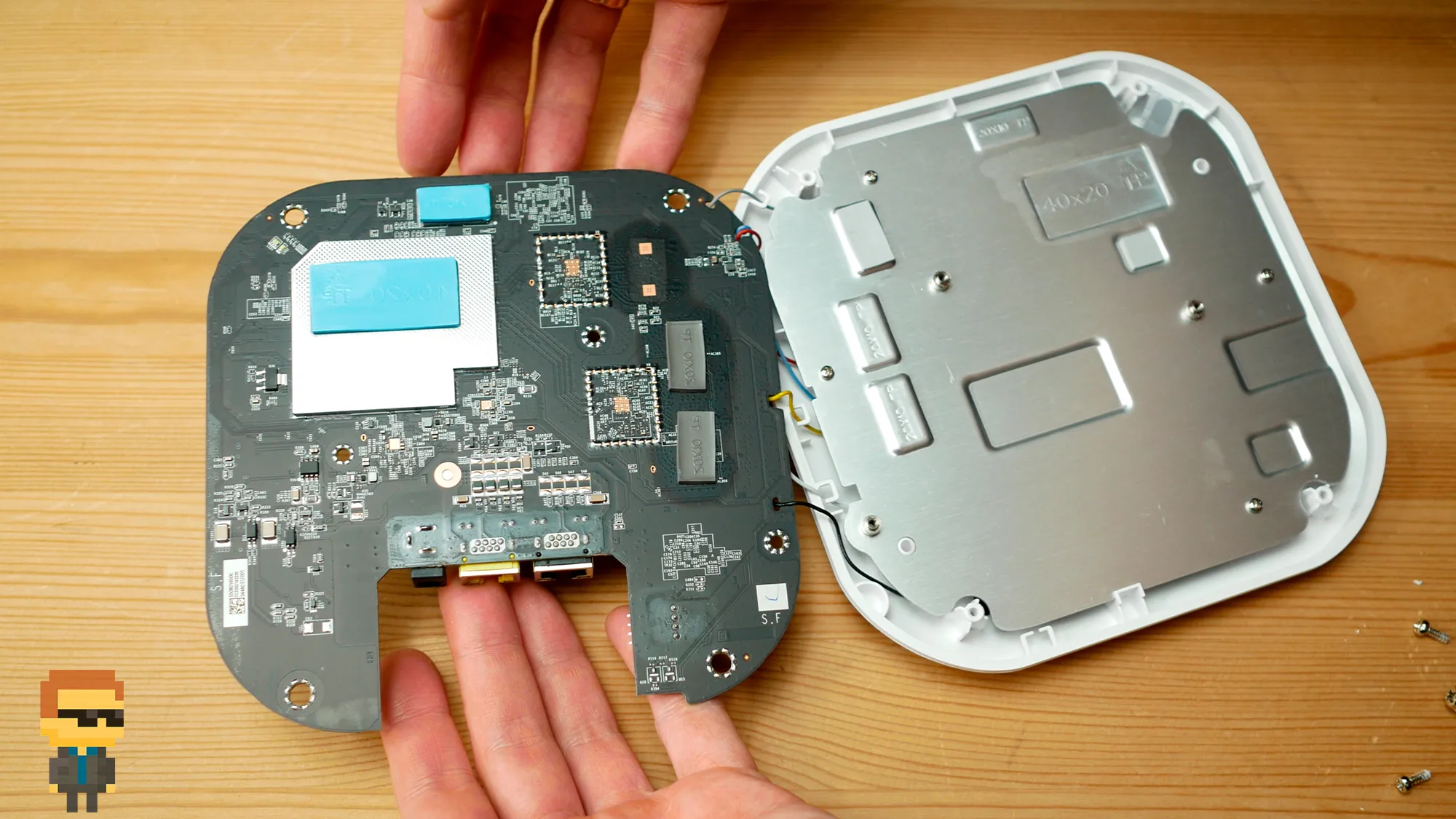

Заглянем внутрь точки доступа. Сначала при помощи крестовой отвертки откручиваем пять винтов. Снимаем заднюю перфорированную крышку.

На внутренней стороне крышки закреплена металлическая пластина большой площади, которая помогает в отводе избытка тепла от электронных компонентов. На пластине находится алюминиевый радиатор.

Когда точка доступа находится в собранном состоянии, радиатор соприкасается с термопрокладкой процессора на печатной плате.

Печатная плата черного цвета. Качество сборки и пайки отличное. Достойное высокой многолетней репутации бренда Zyxel.

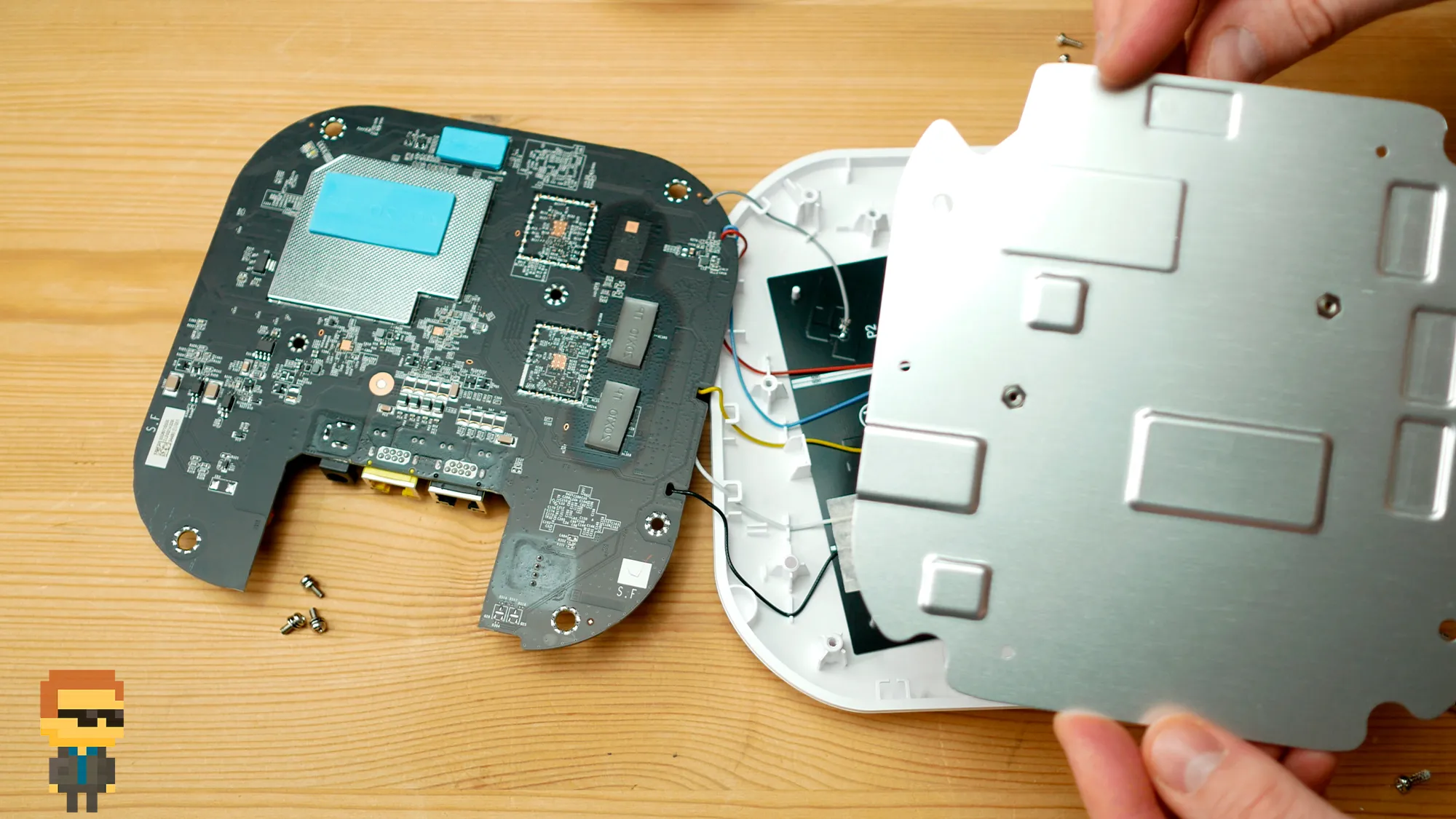

Большой прямоугольный чип — производительный четырехъядерный процессор Qualcomm. Обеспечивает поддержку полноценной производительности Wi-Fi 6.

Откручиваем три винта и снимаем печатную плату.

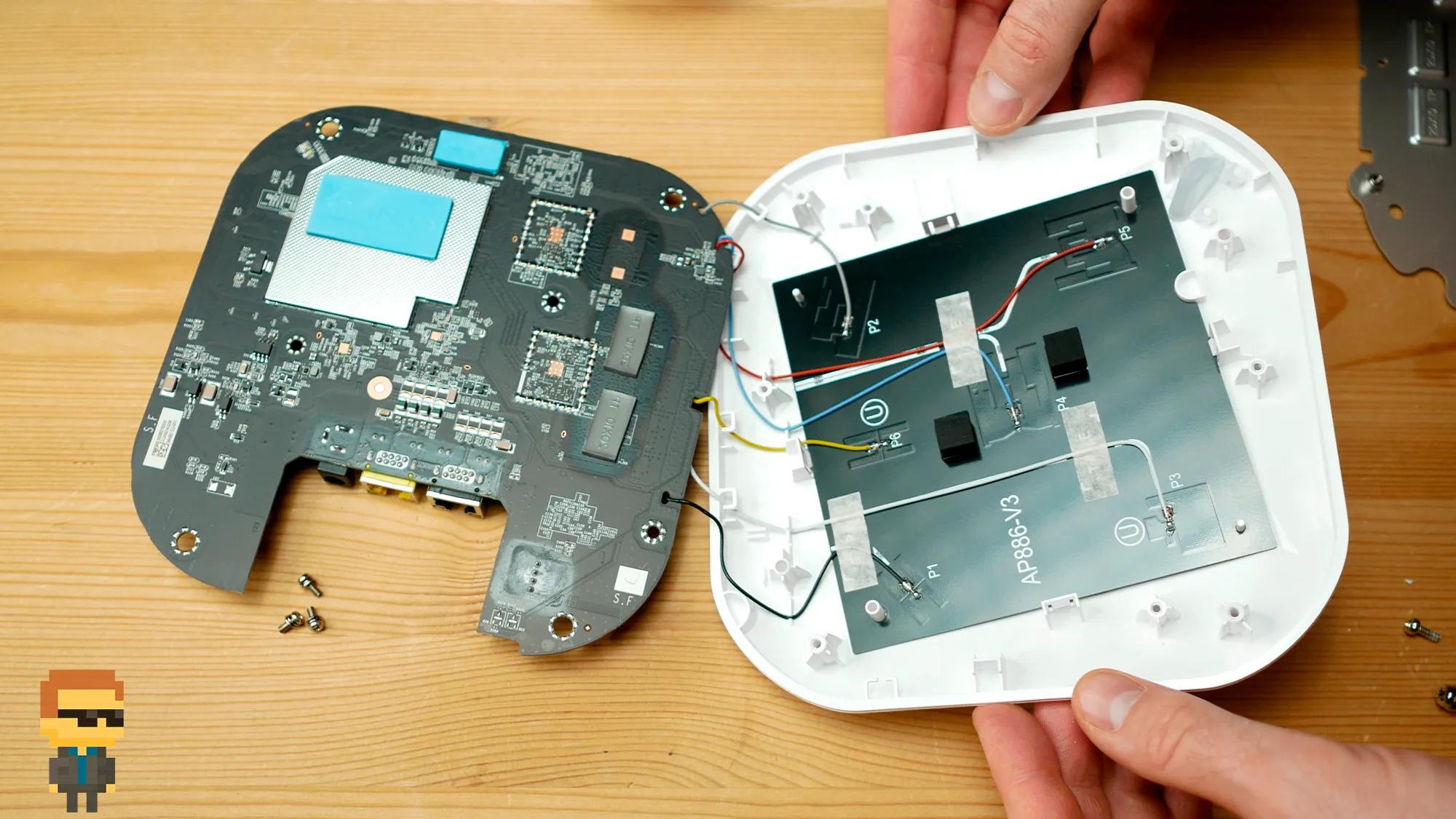

На обратной стороне платы находятся термопрокладки, которые соприкасаются с мощной металлической пластиной. Данная пластина закреплена винтами на внутренней стороне лицевой панели точки доступа. Выступает в роли теплоотвода. Откручиваем и ее, чтобы рассмотреть набор из шести антенн, который расположен на выделенной плате.

- Четыре — для диапазона 5 ГГц. Поддерживают 4×4 MU-MIMO. Коэффициент усиления — 6 дБи.

- Еще две нужны для диапазона 2,4 ГГц. Характеризуются поддержкой 2×2 MU-MIMO и коэффициентом усиления 5 дБи.

Алюминиевый экран под антеннами не только отводит тепло, но и работает как отражатель, который нужен для формирования пучка.

У алюминиевых экранов, закрепленных с внутренней стороны лицевой и задней панели есть и вторая и не менее важная функция. Пластины также являются защитой оборудования от помех.

Дополнительно каждый из радиомодулей Zyxel NWA210AX экранирован крышкой из металла.

Продуманная схема отвода тепла — существенный плюс для точки доступа Wi-Fi 6. Нагрев данного оборудования значителен, поскольку порой ему приходится ежесекундно пропускать через себя гигабайты данных.

Выпуклый дизайн точки доступа — практичное, а не декоративное решение. Плотного прилегания к стене не будет. Благодаря данной конструкции и продуманному теплоотводу нагрев стены значительно снижен. Соответственно покрытие стены вряд ли пострадает и приобретет желтоватый оттенок. Важный момент с учетом преобладания светлых тонов в интерьере современного дома и офиса.

Как сбросить настройки роутера на заводские

Данное устройство начинает нестабильно работать, как правило, из-за неправильных настроек. Однако, за долгое время эксплуатации, пользователь не всегда помнит, что именно он настраивал, какие выставлял DNS, какие данные для входа VPN он использовал. Именно для таких случаев существует функция автоматического сброса. Есть два типа сброса настроек – аппаратный и программный.

Аппаратный сброс всегда более оптимальный, так как не требует никаких усилий – с помощью тонкой иголки нажмите на кнопку боковой панели и ваш маршрутизатор автоматически вернется к тому состоянию, в котором он был после покупки.

Новые функции для межсетевых экранов

Важный момент в новой версии — поддержка межсетевых экранов серии USG FLEX с прошивкой 5.0. Как уже было сказано выше, теперь можно организовать полноценную инфраструктуру, начиная от шлюза и заканчивая точкой доступа на шлюзах с повышенной защитой. Помимо этого, есть ещё ряд интересных новшеств:

- Синхронизация профилей безопасности для настройки параметров служб безопасности на уровне организации и применения к площадкам-участникам (функция UTM Pack).

- Топология VPN c информацией о подключении площадок преобразована в конфигурацию Smart VPN, что позволяет легко создавать масштабируемые сети (области) VPN между головным офисом и филиалами (функция проф. версии, бесплатна до конца 2021 года).

- Совместное обнаружение и реагирование (CDR) для отслеживания, блокировки (или помещения в карантин) опасных клиентов, как беспроводных, так и проводных. (Функция UTM Pack, действия по блокировке и карантину для USG FLEX и точек доступа доступны в проф. версии).

- Поддержка защищённого туннелирования L2 с удалёнными точками доступа (функция Secure WiFi).

- Сводная информация об используемых приложениях в сети по всей площадке с классификацией по категориям для лучшего контроля (функция UTM Pack или NSS Pack).

- Контентная фильтрация по DNS (функция UTM Pack).

- Поддержка SecuReporter для аналитики и отчётов служб безопасности в серии USG FLEX (функция UTM Pack).

Общие изменения в Zyxel Nebula

Изменения коснулись и Zyxel Nebula в целом.

Введена новая модель лицензирования по устройствам, которая упрощает управление лицензиями, и отменена старая модель лицензирования с общим сроком действия.

Добавлена новая версия Nebula Plus Pack с наиболее часто запрашиваемыми проф. функциями.

Добавлена новая лицензия Nebula MSP Pack для доступа к межорганизационным функциям, таким как портал организаций (раньше был в базовой версии) и брендинг (раньше был в проф. версии). Лицензия активируется на учётную запись администратора.

Для Nebula MSP Pack добавлены новые функции «Команда администраторов» и «Межорганизационная синхронизация конфигураций».

Добавлен наборы функций для создания группы организаций, позволяющий легко управлять двумя или более проф. организациями в группе (функция проф. версии).

Период мониторинга для базовой (бесплатной) версии теперь составляет 24 часа; максимальное число (активных) учётных записей в облачном сервере аутентификации теперь равно 50.

Для базовой (бесплатной) версии добавлен экономный режим, отключающий сбор статистики (кроме логов), если администратор не обращался к организации более 1 месяца.

Переработана облачная аутентификация. Теперь легче контролировать доступ учётных записей к сети.

Добавлена двухфакторная аутентификация (2FA) для сервера облачной аутентификации. 2FA можно включить индивидуально, например, на определённом SSID.

Добавлен журнал событий площадки для отображения действий, производимых на площадке.

Появилась новая страница для отображения всех клиентов площадки, подключённых различным типам устройств.

Расширены настройки оповещений для многих параметров, связанных с USG FLEX.

Настройки безопасности

При работе с сетевым оборудованием под безопасностью подразумевается возможность смены пароля на беспроводную сеть и настройка файерволов; иными словами, любая попытка несанкционированного вторжения должна пресекаться. Мы уже упоминали про сетевой экран, который препятствует DDos- атакам.

Смена пароля на данном роутере производится достаточно просто:

- Для начала нужно открыть настройки маршрутизатора.

- Затем нажать на значок сигнала.

- Нажать на «Имя сети» и изменить его (если требуется), аналогичную манипуляцию можно проделать и с ключом (паролем).

- Нажмите «Применить» и перезагружайте роутер.

После перезапуска следует указать пароль для соединения, автоматическое подключение на всех устройствах, разумеется, будет прервано.

Для того чтобы настроить файервол и выставить разрешения и запреты на определенные типы хостов следует зайти на вкладку «Безопасность» и переключится на опцию «Межсетевой экран».

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Перенос лицензий с устройств USG на устройства USG FLEX Series (видео)

- Служба поддержки Nebula для пользователей проф. версии Nebula (английский язык)

- Форум Zyxel Nebula (можно создать запрос)

- Техподдержка Zyxel

- Nebula или RADIUS на примерах — что выбрать для персональной аутентификации для точки доступа

- Настройка WPA2 Enterprise c RADIUS

- Сверхновое облако Zyxel Nebula — экономичный путь к безопасности?

- Zyxel Nebula и рост компании

- Построение сетевой инфраструктуры на базе Nebula. Часть 1 — задачи и решения

- Построение сетевой инфраструктуры на базе Nebula. Часть 2 — пример сети

- Zyxel Nebula — простота управления как основа экономии

- Не боимся «облаков»

- Маршрутизируем и защищаем сеть

- Межсетевой экран USG FLEX 200;

- 12-портовый мультигигабитный коммутатор L2+ (PoE) — XS1930-12HP

- Двухдиапазонная точка доступа 802.11ax (WiFi 6) NWA210AX;

- Двухдиапазонная точка доступа NWA1123ACv3 (802.11aс Wave 2).

- Журнал LAN: Знакомство с Zyxel Nebula

Вместо предисловия

Облачная среда управления Nebula — это новое направление по сравнению с традиционным интерфейсом.

Любое нововведение требует период адаптации, это старо как мир. И всё равно каждый раз это выглядит как в известной фразе Виктора Степановича Черномырдина: «Никогда такого не было, и вот опять!»

Иногда возникают ситуации, когда даже небольшие изменения могут вызвать противоречивое отношение.

Например, дежурный администратор, привыкший к одному виду расположения элементов, может чувствовать себя немного не в своей тарелке.

Обычно локальный интерфейс для управления чем-либо строится по хорошо знакомой схеме: «Вот конкретное устройство. Слева список разделов, справа — область информации и объектов управления (см. рисунок).

Рисунок 1. Пример локального интерфейса Zyxel (USG FLEX 200). Слева разделы интерфейса, справа — рабочая область.

В Nebula всё выглядит примерно также, но… немного по-другому. Почему так происходит, давайте разбираться.

https://habrastorage.org/webt/5l/08/jz/5l08jzmrpvallezv7zfgtfv3gn8.pngРисунок 2. Пример веб-интерфейса Nebula.

Поддержка со стороны оборудования

Как утверждает Zyxel, для поддержки со стороны Nebula необходимы настолько масштабные изменения в коде прошивки, что сетевое оборудование приходится разрабатывать с нуля, так что и у них, и у TP-Link модели с поддержкой программного контроллера вынесены в отдельную категорию.

На момент подготовки данной статьи, сетевая номенклатура с поддержкой программных контроллеров выглядела у двух вендоров следующим образом

| Количество единиц оборудования | ||

|

Поддержка Zyxel Nebula |

Поддержка TP-Link Omada SDN |

|

|

Точки доступа Wi-Fi |

17 |

12 |

|

Коммутаторы |

22 |

16 |

|

Шлюзы доступа |

5 |

2 |

|

5G/4G маршрутизаторы |

Конечно, у Zyxel модельный ряд больше сам по себе, облачная система управления разрабатывается дольше, поэтому в области номенклатуры он безоговорочный лидер. Но вот почему-то 5G/4G маршрутизаторов нет ни у того, ни у другого, а в Edge-условиях они бы очень пригодились.

Облачные сервисы бывают разных видов

Условно можно выделить три категории:

- частные — принадлежат компании и работают на её оборудовании; такое решение стоит дорого, так как все затраты по обслуживанию и администрированию ложатся на бизнес;

- публичные — содержатся облачным провайдером; компании платят за ресурсы, которые им нужны для работы;

- смешанные — часть инструментов находится в публичном облаке, часть — на частном. Такой подход хорошо зарекомендовал себя, когда компании нужно хранить большой объём конфиденциальных данных на закрытом сервере в приватном облаке, но при этом она использует сторонние аналитические инструменты и приложения, которые можно запускать на публичных облачных платформах.

В этой статье мы будем в основном говорить про публичные облачные сервисы, которые предлагают провайдеры. Это удобное и экономически выгодное решение для многих компаний, включая крупный бизнес — по сравнению с приватными облачными сервисами.

Чаще всего облачные провайдеры предоставляют три типа услуг:

- IaaS (Infrastructure as a Service) — инфраструктура как сервис,

- PaaS (Platform as a Service) — платформа как сервис,

- SaaS (Software as a Service) — программное обеспечение как сервис.

Характеристики ZYXEL Nebula NSG50

| Тип устройства | маршрутизатор (router) |

| Количество uplink/стек/SFP-портов и модулей | 1 |

| Количество портов коммутатора | 6 x Ethernet 10/100/1000 Мбит/сек |

| Максимальная скорость uplink/SFP-портов | 10/100/1000 Мбит/сек |

| Консольный порт | есть |

| Поддержка Telnet | есть |

| Web-интерфейс | есть |

| Поддержка SNMP | есть |

| Поддержка Dynamic DNS | есть |

| NAT | есть |

| DHCP-сервер | есть |

| Поддержка VPN pass through | есть |

| Статическая маршрутизация | есть |

| Межсетевой экран (Firewall) | есть |

| WAN-порт | Ethernet 10/100/1000 Мбит/сек |

| Демилитаризованная зона (DMZ) | есть |

| Размеры (ШxВxГ) | 216 x 33 x 143 мм |

| Поддержка стандартов | Auto MDI/MDIX, Jumbo Frame, IEEE 802.1q (VLAN) |

| Поддержка IPv6 | есть |

| USB-порт | есть |

| Вес | 3.86 кг |

* Точные характеристики уточняйте у продавца.

Стоимость владения невероятно дорогая. Откровенно слабое железо. При подключении всего одно ноутбука загрузка процессора возрастает до 87%. Цена невероятно дорогая. Необходимость ежегодной покупки лицензий для нормальной работы устройства. Несмотря на то, что основные функции сохранятся при бесплатном варианте работы с облаком — те функции, ради которых покупается это устройство, окажутся заблокированными. Причем стоимость продления лицензий будет дороже чем само устройство. Не верьте никому, кто рассказывает про легкость работы с устройством — мобильное приложение на редкость убогое, ничего сделать через него невозможно.

управляется через веб-морду, очень широкая настройка. Через облако еще не дошли руки попробовать.

помимо защиты сети, через шлюз реализовали резервирование подключения. Пока не случалось проверить, но лучше быть подготовленным к непредвиденным ситуациям.

Все настроил находясь в нескольких десятках километрах от шлюза безопасности, ребята на месте только запитали оборудование на него. Теперь сижу, чаек попиваю дома и слежу за сетью. Прогресс и до нас дошел.

Готовый к работе шлюз с управлением из облакаШлюзы Zyxel Nebula быстро и легко развертываются на удаленных площадках в автоматическом режиме с помощью облака. Они автоматически настраивают политики доступа и параметры конфигурации, скачивают из облака и устанавливают обновление микрокода и сигнатур; они избавляют от необходимости присутствия на площадке специалиста по сетевым технологиям.

Легкая настройка, простое управлениеОблачный интерфейс Nebula реализует визуализацию и контроль в масштабе всей площадки, позволяет системным администраторам управлять журналами событий, статистикой трафика, потреблением полосы пропускания, работающими в сети клиентами и использованием приложений без доступа к индивидуальным устройствам.

Упрощенное управление политикамиШлюз Zyxel Nebula упрощает конфигурирование межсетевого экрана и любой функции безопасности для быстрой, простой и скоординированной настройки политик благодаря поддержке управления на базе объектов и унифицированному подходу к конфигурированию всех связанных с безопасностью политик, позволяющему легко применить все критерии политики ко всем функциям безопасности. Кроме того, настройки конфигурации, заданные в Nebula Control Center, можно автоматически распространять на все подключенные к сети шлюзы Nebula.

Эффективная защита сетиСистема обнаружения и предотвращения вторжений Nebula сканирует разные уровни и протоколы для поиска слабых мест защиты, которые невозможно найти с помощью простых межсетевых экранов на базе портов и протоколов. Технология Deep Packet Inspection (DPI) и использование базы данных сигнатур вредоносного кода устраняет ложные срабатывания системы защиты и обеспечивает эффективную защиту от угроз, связанных со скрытыми уязвимостями системы безопасности.

Мощная система безопасности приложенийШлюзы Zyxel Nebula могут идентифицировать, классифицировать и контролировать Web-приложения, связанные с социальными сетями, играми, выполнением должностных обязанностей и другие Web-приложения вместе с их поведением; на основе этой информации администраторы могут блокировать посторонние приложения и предотвращать использование ими полосы пропускания.

-

Как поставить свою музыку в nfs heat ps4

-

Есть ли у дом ру локальная сеть

-

Как настроить время на бортовом компьютере омега

-

Активировать abbyy lingvo x6

- Почему в скайпе аватар плохого качества

Настройка домашнего сервера

Если при помощи маршрутизатора создана HomeNetwork, то требуется поработать над созданием сервера.

Это позволит получить без каких-либо затруднений доступ к данным, размещенным на ПК, находящимся дома, но при этом подключенным к Wi—Fi или иным образом к маршрутизатору:

- открываем через веб-браузер;

переходим во вкладку «сервер VPN»; вводим следующие данные:

-

-

«включить» — ставим галочку;

-

«одно подключение на пользователя» — ставим галочку; «разрешить подключение без шифрования» — оставляем пустым; «транслировать адреса клиентов (NAT)» — оставляем пустым; «доступ к сети» — выбираем пункт из раскрывающегося списка, который соответствует названию сети; «начальный адрес пула» и «размер пула адресов» — выбираем значения, не совпадающие и даже не пересекающиеся с интерфейсами подключенных к маршрутизатору ПК; создаем соответствующую учетную запись, позволяющую получить доступ к аппарату.

Когда все обозначенные выше действия выполнены, можно легко и без затруднений оперировать файлами на персональных компьютерах, оставленных дома.

Уровни инфраструктуры облачных технологий

«Инфраструктура» и «платформа» — это предоставляемые облачными провайдерами варианты услуг, причем не одинаковые.

Какие уровни предлагаются в рамках инфраструктуры:

- Облачные серверы. Это базовая услуга. По сути – представляет собой размещенный в облаке обычный компьютер с операционной системой и набором приложений. Сайты и всевозможные приложения запускаются как раз посредством облачных серверов. Они могут обладать разными ресурсами (имеется в виду мощность, объём памяти и т.п.), это вы выбираете на своё усмотрение. Услугу еще называют VPS/VDS (то есть, когда в аренду сдается отдельный сервер).

- Сетевые настройки между облачными серверами. Обычно компания задействует не один единственный сервер, а несколько. И данный уровень необходим для того, чтобы все они могли взаимодействовать, как единое целое. Тут настраиваются связи между собственными серверами, а так же с сетью интернет и с серверами, находящимися вне облака.

ТОП-30 IT-профессий 2022 года с доходом от 200 000 ₽

Команда GeekBrains совместно с международными специалистами по развитию карьеры

подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности

и направления в IT-сфере. 86% наших учеников с помощью данных материалов определились

с карьерной целью на ближайшее будущее!

Скачивайте и используйте уже сегодня:

Александр Сагун

Исполнительный директор Geekbrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2022

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Получить подборку бесплатно

pdf 3,7mb

doc 1,7mb

Уже скачали 16880

- Облачные хранилища данных. Это не совсем то же самое, что привычные всем диски в облаке (вроде Облака ВК). Здесь выше производительность и вместимость. Тут можно держать огромные объёмы данных, целиком бэкапы инфраструктур, включающих в себя множество серверов (с сохранением настроек).

- Контейнеры. То есть, возможность управления контейнерами Docker через Kubernetes. Стандартный промежуточный уровень для современной инфраструктуры. За счет контейнеров облачные приложения получаются надежными и максимально устойчивыми к нагрузкам.

Уже настроенные контейнеры, управляемые Kubernetes, провайдеры предоставляют своим клиентам как облачную услугу. Контейнеры — это нечто вроде виртуальных мини-машинок, которые подходят под уровень инфраструктур. Однако провайдеры преподносят Kubernetes в качестве платформы, и доступа к скрытым внутри виртуальным машинам пользователь не имеет. То есть, получается, что это уже услуга уровня платформы.

Как попасть в настройки через 192.168.1.1 admin/admin?

Для изменения параметров любого беспроводного роутера НЕ требуется установка дополнительного ПО или драйверов. Устройство можно настроить на любом компьютере или ноутбуке, телефоне или планшете. Некоторые модели маршрутизаторов настраиваются только при наличии сетевого кабеля. Но большинство современных роутеров можно настроить без проводов, по Wi-Fi.

Поэтому, вход на 192.168.1.1 и настройка роутера возможны: как при наличии сетевого кабеля, так и без него — по вай фай технологии. Общий порядок входа при этом не меняется. Наличие интернет-соединения при этом не требуется.

Вход и настройка на http://192.168.1.1:

- Откройте любой Интернет-браузер

- Введите в адресную строку http://192.168.1.1

- При появлении окна авторизации, укажите логин и пароль — admin admin или те которые указаны на наклейке внизу роутера

Пояснения:

В примере, использовался Яндекс. Браузер, но подойдет любой (Chrome, Safari, Mozilla Firefox..). IP вашего роутера может отличаться от 192.168.1.1 (см. в таблице ниже). Самый популярный 192.168.1.1 (Zyxel, TP-Link, Sagemcom, Asus, Tenda), второй по популярности 192.168.0.1 (D-Link, Netgear). Для настройки TP-Link удобно использовать следующие адреса tplinklogin.net и tplinkwifi.net. Но в моем случае, подходит http://192.168.1.1. Логин и пароль admin admin также могут не подходить, подробнее об этом здесь.

Более подробно процесс входа в роутер по 192.168.1.1 описан в этом видео: