Типичное наружное решение WiFi

Хотите развернуть наружную сеть Wi-Fi, чтобы устроить вечеринку на открытом воздухе, поработать вне дома или подключить уличные камеры или динамики? Наружные точки доступа TP-Link Omada обеспечивают быстрый и стабильный наружный Wi-Fi и хорошо подходят для всех видов дома и бизнеса на открытом воздухе.

1. Открытый Wi-Fi для домашних сценариев

Двор / Сад / Домашний бассейн / Навес / Сараи / и другое

Для небольших и домашних офисов обычно развертывается одна наружная точка доступа для подключения беспроводных камер, телефонов, планшетов и ноутбуков. С помощью входящего в комплект пассивного адаптера PoE подключите точку доступа Omada к существующему маршрутизатору для одновременной передачи данных и питания с помощью одного кабеля Ethernet.

2. Открытый Wi-Fi для бизнес-сценариев

Средний и большой открытый бассейн / летнее кафе / открытая парковка / парки / парк развлечений и многое другое

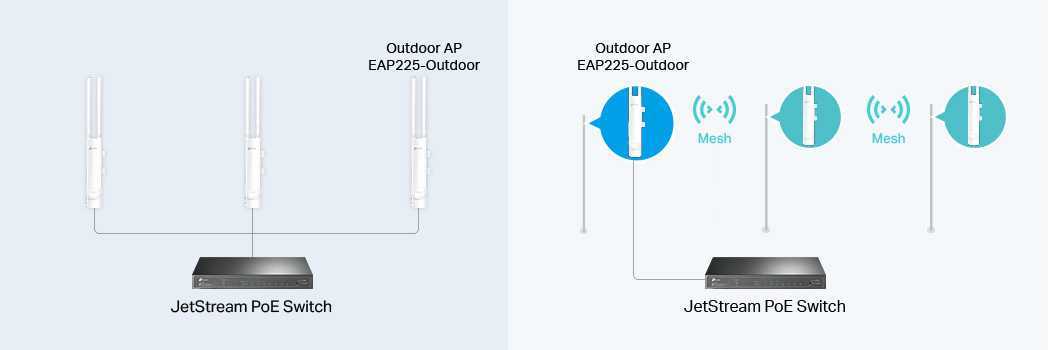

Для сценариев малого и среднего бизнеса обычно развертывается несколько точек доступа на открытом воздухе для десятков клиентов и больших открытых площадок. С помощью PoE-коммутатора или входящего в комплект пассивного адаптера PoE подключите точку доступа Omada с помощью одного кабеля Ethernet. Если определенные точки доступа неудобно подключать к портам LAN, используйте технологию Omada Mesh для беспроводного подключения точек доступа без дополнительных кабелей.

Архитектурные компоненты

В следующем списке определяются и объясняются архитектурные компоненты:

- Приложение SDN

- Приложения SDN — это программы, которые явно, напрямую и программно сообщают свои сетевые требования и желаемое сетевое поведение контроллеру SDN через северный интерфейс (NBI). Кроме того, они могут использовать абстрактное представление сети для внутренних целей принятия решений. Приложение SDN состоит из одной логики приложения SDN и одного или нескольких драйверов NBI. Приложения SDN могут сами предоставлять другой уровень абстрактного сетевого управления, таким образом предлагая один или несколько NBI более высокого уровня через соответствующие агенты NBI.

- Контроллер SDN

- Контроллер SDN — это логически централизованный объект, отвечающий за (i) перевод требований с уровня приложения SDN на каналы данных SDN и (ii) предоставление приложениям SDN абстрактного представления сети (которое может включать статистику и события). Контроллер SDN состоит из одного или нескольких агентов NBI, логики управления SDN и драйвера интерфейса уровня данных управления (CDPI). Определение как логически централизованная сущность не предписывает и не исключает деталей реализации, таких как объединение нескольких контроллеров, иерархическое соединение контроллеров, интерфейсы связи между контроллерами, а также виртуализация или разделение сетевых ресурсов.

- SDN Datapath

- SDN Datapath — это логическое сетевое устройство, которое обеспечивает видимость и неоспоримый контроль над объявленными возможностями пересылки и обработки данных. Логическое представление может охватывать все или подмножество ресурсов физической подложки. SDN Datapath состоит из агента CDPI и набора из одного или нескольких механизмов пересылки трафика и нуля или нескольких функций обработки трафика. Эти механизмы и функции могут включать простую пересылку между внешними интерфейсами канала данных или функции внутренней обработки или завершения трафика. Один или несколько каналов передачи данных SDN могут содержаться в одном (физическом) сетевом элементе — интегрированной физической комбинации коммуникационных ресурсов, управляемых как единое целое. SDN Datapath также может быть определен для нескольких физических сетевых элементов. Это логическое определение не предписывает и не исключает деталей реализации, таких как логическое отображение на физическое, управление общими физическими ресурсами, виртуализация или разделение SDN Datapath, взаимодействие с сетями без SDN, а также функциональные возможности обработки данных, которые могут включать Функции уровня 4-7 OSI.

- SDN Control to Data-Plane Interface (CDPI)

- SDN CDPI — это интерфейс, определенный между контроллером SDN и каналом передачи данных SDN, который обеспечивает как минимум ( i) программный контроль всех операций пересылки, (ii) объявление о возможностях, (iii) статистическая отчетность и (iv) уведомление о событиях. Одно из достоинств SDN заключается в ожидании, что CDPI будет реализован открытым, независимым от поставщика и совместимым способом.

- Северные интерфейсы SDN (NBI)

- NBI SDN — это интерфейсы между приложениями SDN и контроллерами SDN и обычно предоставляют абстрактные представления сети и позволяют напрямую выражать поведение и требования сети. Это может происходить на любом уровне абстракции (широта) и в различных наборах функций (долгота). Одно из достоинств SDN заключается в ожидании, что эти интерфейсы будут реализованы открытым, независимым от поставщика и совместимым способом.

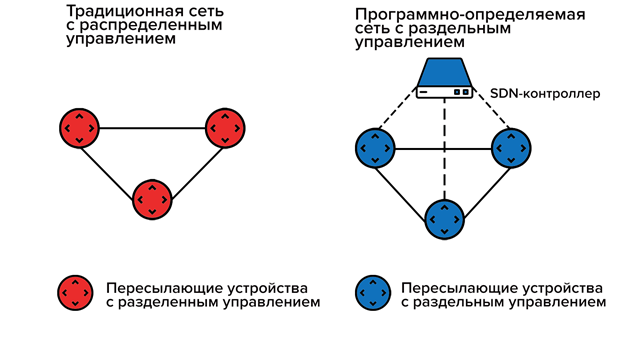

Обычные сети и SDN: в чем разница

Как было раньше

Традиционный подход к построению сетей подразумевает, что в составе будут использоваться аппаратные решения (файрволы, маршрутизаторы, коммутаторы), причем функция каждого из них будет четко определена и зафиксирована. Все компоненты в обычных сетях настраиваются по-отдельности. Все это усложняет управление такой сетью по мере ее роста.

Однако с ростом объемов трафика стало понятно, что такой подход больше не удовлетворяет стремительно повышающимся требованиям бизнеса к сетевым средам.

Новые времена — новые средства

Появление виртуализации и рост ее популярности только ускорил это «понимание». Сегодня огромное количество компаний используют облачные технологии. Бизнес-приложения и сервисы распределены по множеству виртуальных машин, которые постоянно обмениваются данными друг с другом. В целях балансировки нагрузки эти ВМ часто мигрируют между разными хостами (физическими серверами), что меняет точки привязки трафика. В таких динамичных условиях традиционные схемы адресации, логического деления сетей и методы назначения правил обработки трафика становятся попросту неэффективны.

Концепция программно-конфигурируемых сетей была призвана решить эту проблему, предложив новый подход к построению сетевых сред и управлению ими.

Ее авторами считают специалистов Калифорнийского университета в Беркли и Стэнфорда — Мартина Касадо, Ника МакКьоуна и Скотта Шенкера. Именно они 15 лет назад, в 2006 году, сформулировали и озвучили концепцию Software-Defined Network. Год спустя «отцы» программно-конфигурируемых сетей основали стартап Nicira. Сейчас компанию нередко называют пионером в области SDN, однако Nicira не была первой, кто предложил изменить сетевую архитектуру. Вспомнить хотя бы Cisco, известного разработчика сетевых решений, с его коммутацией на базе меток, или, например, проект Planet Lab. Кстати, в 2012 году Nicira была куплена лидером рынка виртуализации, компанией VMware, но это уже совсем другая история.

Однако по-настоящему выстрелила идея, предложенная Касадо, МакКьоуном и Шенкером. Они предложили «отобрать» у коммутаторов бразды правления таблицами коммутации, чтобы получить возможность свободно управлять как непосредственно сетевыми устройствами, так и потоками передаваемых данных. Для решения вопроса зависимости от «железа» один из авторов SDN, Касадо, предложил использовать протокол открытый протокол OpenFlow.

Такой подход к построению сетевой инфраструктуры позволил:

- с помощью особых программных решений отделить функции управления оборудованием от функции коммутации, то есть разделить control plane и forwarding plane;

- вместо управления каждым отдельным устройством начать управлять всей сетью в целом;

- обеспечить интеллектуальный программно-управляемый интерфейс между сетевым приложением и оборудованием.

Что это дает? Если говорить простыми словами, благодаря разделению control plane и forwarding plane стало возможным строить программно-определяемые сети буквально на базе любых устройств с поддержкой протокола OpenFlow, вне зависимости от того, какой вендор их произвел и каково вообще их назначение. При этом роль контроллера сети может играть отдельный сервер или даже простой ПК с сетевой ОС на борту.

Удобство обслуживания

Удобство — параметр сугубо индивидуальный, поэтому проведём простые тесты, чтобы посмотреть, как решаются типичные для бизнес-приложений задачи, и в первом же тесте TP-Link Omada провалился с треском: контроллер проигнорировал обновление прошивки у тестовой точки доступа TP-Link EAP660 HD, которая в нашем тесте оставила от себя очень хорошее впечатление, а тут вдруг сразу провал. Я и не думал, что в 2021 году, когда от обновлений уже не знаешь, куда спрятаться, что-то в этом мире может провалить такую простую задачу, вот например Zyxel Nebula сразу сказала, что для точки доступа есть новая версия Firmware.

Чуть выше я говорил, что каждодневные проблемы могут полностью лишить вас работы Omada SDN, и это то, что у меня случилось совсем случайно — я забыл административный пароль к интерфейсу Omada. Казалось бы, рядовая процедура: вот внизу формы ввода данных кнопочка сброса паролей, нажимаю — и получаю ошибку. Я не знаю, как TP-Link собирался выслать мне ссылку для смены пароля, ведь я нигде не вводил SMTP сервер, но привязывал свой ID в облачном сервисе omada.tplinkcloud.com, который на момент подготовки статьи, не работал. Восстановить его я не смог, потому что настройки почты в интерфейсе спрятаны так далеко, что удивляешься: а почему бы при начальной инсталляции не заставить пользователя их указать? Первое, что приходит на ум в данном случае — переустановить контроллер, но правда придётся вручную искать и вычищать места, где Omada хранит пароль или делать полную переустановку Windows, и это — пол беды. Дело в том, что Omada для управления меняет пароли подключенных устройств, и когда перестанавливаешь контроллер, их надо знать, а взять их негде, так что приходится брать в руку скрепку и идти сбрасывать настройки каждой железки, что само по себе какой-то адЪ. Как в этом случае надо поступать по задумке автора: писать ли в техподдержку, или озаботиться отходными путями заранее — не ясно.

| Тестирование типичных операций обслуживания сети | ||

|

Zyxel Nebula |

TP-Link Omada SDN |

|

|

Обновление прошивки точки доступа |

ОК |

Провал |

|

Сброс забытого пароля |

ОК |

Провал |

|

Перехват устройства от другого контроллера |

По скану QR-кода |

Надо сбрасывать логин/пароль устройства булавкой |

Да, спору нет — у Omada SDN более красивый интерфейс, и если вы привыкли к продукции Ubiquiti, вам будет проще на него перейти, а из-за своей простоты, этот контроллер воспринимается как-то понятнее и логичнее, чем Zyxel Nebula, но любят эти устройства не за красоту, а за способность выживать, когда всё вокруг умерло, и тут облако Nebula конечно выигрывает.

Как работает SDN?

Эта технология заменяет традиционные сетевые устройства виртуальными коммутаторами, виртуальными коммутаторами или виртуальными маршрутизаторами. Вы сможете разделить сетевое соединение между конечным пользователем и центром обработки данных для разной настройки безопасности под различные типы сетевого трафика.

Архитектура SDN содержит пять основных компонентов.

Компонент управления

В SDN используется набор сетевых приложений для гибкого управления и простоты реализации новых приложений и сервисов (маршрутизации, балансировки нагрузки, применения политик или заказное приложение от поставщика услуг). С помощью существующих API организуется и автоматизируется сеть.

Компонент контроля

Является наиболее интеллектуальным и важным уровнем архитектуры SDN. Содержит один или несколько контроллеров, пересылающих разные типы правил и политик на уровень инфраструктуры через южный интерфейс.

Компонент данных

В-третьих, уровень данных, также известный как уровень инфраструктуры, представляет устройства пересылки в сети (маршрутизаторы, коммутаторы, балансировщики нагрузки и т. д.). Он использует южные API-интерфейсы для взаимодействия с плоскостью управления, получая правила и политики переадресации для применения их к соответствующим устройствам.

Северный интерфейс

Интеграция между контроллером и приложением. В основном интерфейсы представляют собой набор интерфейсов прикладного программирования (API) с открытым исходным кодом.

Южные интерфейсы

Интеграция между контроллером и сетевыми устройствами. Интерфейсы позволяют передавать политики на плоскость пересылки.

Облачные технологии, BYOD, мобильность сотрудников – мода или необходимость бизнеса?

Тотальная мобильность, облачные технологии и консьюмеризация ИТ – это основные тренды, которые будут определять будущее ИТ уже сегодня.

Возможность работать буквально где угодно существенно повышает производительность и мотивирует сознательных сотрудников на многое. Сегодня пользователи могут получать доступ к данным и приложениям из любого места: в офисе, дома, в аэропорту, в отеле. Причем использовать для этого самые разнообразные устройства: ноутбук, планшет, смартфон и, используя любые технологии проводные сетей Ethernet, WiFi или 3G/4G. Корпоративные приложения переносятся с физических серверов на виртуальные машины или даже в облака.

Облачные технологии в корне меняют основную модель затрат компаний, превращая часть затрат на создание IT-инфраструкту из капитальных расходов в операционные и помогают гибко наращивать дополнительные ресурсы или мощности по требованию или по мере роста бизнеса. Рабочие столы сотрудников становятся виртуальными, переставая быть привязанными к черным ящикам конкретных компьютеров. Намного эффективнее решаются вопросы лицензирования программного обеспечения и его своевременного обновления. Однако при этом, облачные технологии и создают определенные проблемы, существенно усложняя жизнь ИТ-специалистам в тех случаях, когда нужно понять, с чем связана низкая производительность сервисов и на чьей стороне возникла проблема — об этом мы уже писали в другой статье.

Эффективное внедрение всех новых тенденций в рамках существующей концепции построения сетей – задача не из простых. Ведь по сути, сети в течение последних лет концептуально почти не изменялись – росли скорости и появлялись новые протоколы, но принципы управления и передачи трафика практически не менялись (если не сказать откровенно – усложнялись и далеко не всегда это усложнение приводило к положительным результатам). Типичный подход в организации среднестатической современной корпоративной сети: каждый элемент настраивается и администрируется обособленно, если возникает проблема с производительностью, то устройство просто меняется на более прокачанное. Поддерживать новые технологии, учитывая нереальную скорость их появления и разработки, с использованием старых принципов стало практически невозможно. Например, если мы решим запустить новую виртуальную машину сегодня и перенести на нее приложение, то перенастройка списков контроля доступа на всех устройствах корпоративной сети может занять несколько дней, что недопустимо.

Чем SDN отличается от традиционных сетей?

Самая большая разница между традиционной сетью и SDN заключается в том, что последняя программная сеть. Традиционные сети полагаются на физическую инфраструктуру, такую как коммутаторы и маршрутизаторы, для установления соединений и правильной работы. Напротив, программная сеть позволяет пользователю контролировать распределение ресурсов на виртуальном уровне через плоскость управления. Вместо того чтобы взаимодействовать с физической инфраструктурой, пользователь взаимодействует с программным обеспечением для предоставления новых устройств..

С этой точки зрения администратор может определять сетевые пути и активно настраивать сетевые службы. SDN также имеет больше возможностей для связи с устройствами по всей сети, чем традиционный коммутатор. Основное различие между этими двумя понятиями можно представить как виртуализацию. SDN виртуализирует всю вашу сеть. Виртуализация создает абстрактную версию вашей физической сети, которая позволяет предоставлять ресурсы из централизованного расположения.

В традиционной сети плоскость данных сообщает вашим данным, куда они должны идти. Аналогично, в традиционной сетевой модели плоскость управления находится внутри коммутатора или маршрутизатора. Расположение плоскости управления особенно неудобно, поскольку администраторы не имеют легкого доступа для определения потока трафика (особенно по сравнению с SDN)..

Под SDN плоскость управления становится программной и может быть доступна через подключенное устройство. Это означает, что администратор может контролировать поток трафика из централизованного пользовательского интерфейса с большей тщательностью. Это дает пользователям больше контроля над тем, как функционирует их сеть. Вы также можете изменить параметры конфигурации своей сети, не выходя из централизованного центра. Такое управление конфигурациями особенно полезно в отношении сегментации сети, поскольку пользователь может быстро обрабатывать многие конфигурации..

Причина, по которой SDN стала альтернативой, заключается в том, что она позволяет администраторам мгновенно выделять ресурсы и пропускную способность. Это делает это, устраняя необходимость инвестировать в более физическая инфраструктура. Напротив, традиционной сети потребовалось бы новое оборудование, если ее пропускная способность должна была увеличиться. Традиционная модель — покупать больше оборудования, а не нажимать кнопку на экране..

Удобство развёртывания

Пожалуй, и у TP-Link, и у Zyxel процесс развёртывания крупномасштабных инсталляций оптимизирован до предела. У Zyxel тебе просто надо взять в руки мобильник, и в приложении NebulaFlex просканировать QR-коды на корпусах или даже на коробках с железками: за один раз можно добавить в свою организацию сразу несколько единиц оборудования. Причём, прямому сканированию QR-кода всегда отдаётся приоритет, и если кто-то уже добавил оборудование в свой аккаунт, вы можете с мобильника добавить его в свой, поэтому всегда отрывайте QR-коды с корпусов после установки в людных местах. Недостаток такого алгоритма в том, что вам нужен работающий интернет в вашей сети уже на этапе развёртывания оборудования.

| Возможности при развёртывании сети | ||

|

Zyxel Nebula |

TP-Link Omada SDN |

|

|

Возможность настройки сети без доступа в интернет |

Нет |

Да |

|

Возможность настройки сети с нуля |

Да |

Нет |

|

Необходимость настройки маршрутизации между сетями |

Нет |

Да |

|

Необходимость настройки NAT для настройки на удалённых узлах через интернет |

Нет |

Да |

У TP-Link вы просто подключаете сетевыми кабелями оборудование, и контроллер сам находит в вашей сети все устройства, после чего вы можете приступить к настройке. Такой алгоритм имеет недостаток в том, что вы можете настраивать оборудование только в той сети, к которой оно подключено, то есть, если у вас два сегмента, например 192.168.1.0 и 10.10.10.0, то сначала подключаем контроллер в первую сеть и настраиваем оборудование там, а затем повторяем этот шаг для другой сети или настраиваем между ними маршрутизацию.

Естественно, что какая-то сеть уже должна работать для запуска Omada SDN. Сложности возникают при модернизации сразу нескольких подсетей: если у вас общий контроллер, то вам нужно настраивать ему доступ во все сети, например, через прописывание правил маршрутизации или NAT, и это опять же может конфликтовать с политикой безопасности компании, или вовсе оказаться невозможным.

Новости. Страница 1

| 23.11.22 | «РТК-Солар» защищает «Росводоканал» от сетевых киберугроз и веб-атак |

| 25.10.22 | «РТК-Солар» защищает веб-ресурсы банка «Приморье» от кибератак |

| 18.10.22 | Число DDoS-атак на сайты «АвтоВАЗа» выросло в 18 раз в 2022 году |

| 11.10.22 | Названы лидеры мирового рынка SD-WAN в 2022 году |

| 21.07.22 | В Британии дата-центры плавятся от жары. Их поливают из пожарных шлангов |

| 19.07.22 | Мишустин выделил десятки миллионов на оснащение видеорегистраторами опасных производственных объектов |

| 13.07.22 | «Ростелеком-Солар» запустил российский облачный сервис контроля уязвимостей |

| 05.07.22 | Как заниматься цифровизацией в новой реальности? Обзор главных докладов TAdviser SummIT 2022 |

| 26.05.22 | Google отключает в России серверы, которыми пользуются подсанкционные компании |

| 02.03.22 | TAdviser приступает к подготовке ранкинга «TAdviser100: Крупнейшие ИТ-компании в России 2022» |

| 19.02.22 | Faberlic повысила эффективность региональной сети связи с помощью SD-WAN решения «Ситик Телеком СПС» |

| 07.02.22 | HPE представила сетевое решение для домашних и малых офисов с поддержкой гибридных рабочих мест |

| 29.12.21 | SD-WAN по сервисной модели: перспективы в России |

| 09.11.21 | Step Logic обеспечил катастрофоустойчивость ИТ-инфраструктуры «РГС Банка» |

| 18.10.21 | «Нижегородский Водоканал» ускоряет цифровую трансформацию своей инфраструктуры при помощи решений Cisco |

| 28.08.21 | Tele2 протестировал в салонах технологию SD-WAN |

| 05.08.21 | Рынок ПО для автоматизации сетей связи оценен в $4,36 млрд |

| 23.07.21 | Samsung расширил портфолио SDN решений |

| 21.06.21 | Positive Technologies помогла Cisco устранить уязвимости в HyperFlex Systems |

| 16.06.21 | Orange Business Services построил в России сеть SD-WAN для ABB |

| 10.06.21 | Рынок программно-определяемых инфраструктур для ЦОДов за год перевалил за $12 млрд |

| 13.05.21 | Google выиграл сделку со SpaceX на поставку облачных технологий для Starlink |

| 26.04.21 | VMware запустила решение Anywhere Workspace для организации работы из любого места |

| 14.04.21 | Orange Business Services трансформировал глобальную инфраструктуру RS Components |

| 29.03.21 | CMI helps enterprises accelerate cloud adoption with new special offers and updates to mCloud |

| 29.03.21 | Как China Mobile помогает бизнесу ускорить переход в облако. Обзор возможностей платформы mCloud + ваучер на $30 тысяч |

| 29.03.21 | BI.Zone представила решение класса SD-WAN со встроенными функциями безопасности |

| 19.03.21 | Идёт подготовка ранкинга TAdviser100: Крупнейшие ИТ-компании в России 2021. Анкета участника |

| 05.02.21 | Magma от Facebook предложила мобильные ядра с открытым исходным кодом для LTE и 5G операторского класса |

| 28.01.21 | Поставщик решений в области здравоохранения Getinge перешел на SD-WAN Orange |

| 19.01.21 | Orange Business Services объединит 1,8 тысячи офисов банка BNP Paribas сетью SD-WAN |

| 18.01.21 | Российский рынок CDN в 2020 году вырос на 27% |

| 14.01.21 | Aruba автоматизироваля подключение филиалов к AWS при помощи AWS Transit Gateway Connect |

| 11.01.21 | Инвестиции в периферийные вычисления МЕС вырастут втрое к 2025 году |

| 16.12.20 | Fortinet представила защищенные устройства SD-WAN для операционных технологических сред |

| 09.12.20 | Orange Business Services модернизирует глобальную ИКТ-инфраструктуру МИД Бельгии |

| 03.12.20 | Группа НЛМК внедрила VMware SD-WAN в 36 предприятиях и филиалах |

| 01.12.20 | VMware представила платформу Modern Network для дата-центров и облачных вычислений |

| 25.11.20 | «ИТ-ГРАД» запустил сервис для управления корпоративной сетью на базе технологии SD-WAN |

| 30.10.20 | Infinidat объединила усилия с VMware для борьбы с угрозами безопасности интернета вещей |

| 19.10.20 | Петр Дубенсков, Rubytech: «Программно-определяемый подход обеспечивает свободу цифрового развития» |

| 13.10.20 | TADетали: Как выбрать SD-WAN решение |

| 09.10.20 | «Гознак» запустил ИТ-инфраструктуру на базе только российских решений |

| 14.09.20 | Как создавать разветвлённую локальную сеть с облачным управлением. Обзор решения TP-Link Omada SDN |

| 27.08.20 | «Ростелеком» организовал защищенную удаленную работу для сотрудников «Федеральной пассажирской компании» |

| 17.08.20 | Калмыцкий государственный университет подключил сервис «Ростелекома» по защите от сетевых угроз |

| 31.07.20 | Fortinet представила решение Cloud-to-Cloud SD-WAN для мультиоблачных приложений |

| 26.06.20 | Cisco вышла на рынок решений для защиты периферийных вычислений |

| 15.06.20 | Как с помощью ИТ-решений за три недели перевести на удаленку десятки тысяч сотрудников |

| 15.06.20 | Сети мобильной связи на базе облаков. Как они работают и в чем их преимущества для операторов |

Как выбрать подходящие продукты для наружного Wi-Fi

В настоящее время TP-Link предлагает два типа наружных точек доступа для наружного Wi-Fi. Что касается переключателей, соединяющих точки доступа, TP-Link предлагает десятки видов продукции. Перейдите в раздел Коммутаторы TP-Link , чтобы найти подходящие переключатели для вас. Наше руководство по коммутаторам Wi-Fi для бизнеса поможет вам выбрать нужные коммутаторы.

| Модель | EAP610-Outdoor | EAP225-Outdoor | EAP110-Outdoor |

| Стандарт WiFi | AX1800 | AC1200 | N300 |

| Скорость WiFi (5 ГГц)* | 1201 Мбит/с | 867 Мбит/с | — |

| Скорость WiFi 2.4 ГГц)* | 574 Мбит/с | 300 Мбит/с | 300 Мбит/с |

| Порт Ethernet | 1× 10/100/1000 Мбит/с | 1× 10/100/1000 Мбит/с | 1× 10/100 Мбит/с |

| Макс. покрытие (м)* | 300 м (5 ГГц) 200 м (2.4 ГГц) |

300 м (5 ГГц) 200 м (2.4 ГГц) |

200 м |

| Источник питания | 802.3at PoE или 48V Passive PoE (Адаптер PoE в комплекте) |

802.3af/at PoE или 24V Passive PoE (Адаптер PoE в комплекте) |

24V Passive PoE (Адаптер PoE в комплекте) |

| Монтаж | Крепление на столб / стену (монтажный набор в комплекте) | ||

| Окружающая среда |

|

||

| Всепогодный корпус | IP67 | IP65 | IP65 |

| Централизованное облачное управление |

|

||

| Мобильное приложение Omada App | √ | √ | √ |

| Поддержка Mesh-сети | √ | √ | — |

| Бесшовный роуминг | √ | √ | — |

| MU-MIMO, Band Steering, Beamforming | √ | √ | — |

| Рекомендуемая емкость | 60–80 клиентов | 60–80 клиентов | 30–50 клиентов |

| Примечание | 1024-QAM 4× Longer OFDM Symbol OFDMA |

— | — |

Виртуальный коммутатор Hyper-V

Виртуальный коммутатор Hyper-V — это программный коммутатор уровня 2 Ethernet, доступный в диспетчере Hyper-V после установки роли сервера Hyper-V. Коммутатор предоставляет программно управляемые и расширяемые возможности для подключения виртуальных машин к виртуальным сетям и к физической сети. Кроме того, виртуальный коммутатор Hyper-V обеспечивает принудительное применение политик для уровней безопасности, изоляции и обслуживания.

Также можно развернуть виртуальный коммутатор Hyper-V с включенным объединением коммутаторов (SET) и удаленным доступом к памяти (RDMA). Дополнительные сведения см. в разделе в этом разделе.

1.1. Понятие сетевой инфраструктуры предприятия

Сетевая инфраструктура – совокупность специального оборудования и программного обеспечения, создающего основу для эффективного обмена информацией и работы с коммерческими приложениями.

Любая современная компания должна иметь функциональную и хорошо управляемую структуру. Добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных.

Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из–за наличия множества проблем:

- невозможность оперативного поиска и передачи данных;

- отсутствие возможности использовать нужную информацию вне офиса;

- невозможность коллективной работы с документацией;

- плохая защищенность подключения к интернету и т.д.

Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий. Составляющие сетевой инфраструктуры:

Составляющие сетевой инфраструктуры:

- локальная сеть;

- активное оборудование (коммутаторы, конверторы интерфейсов, маршрутизаторы);

- пассивное оборудование (монтажные шкафы, кабельные каналы, коммутационные панели и др.);

- компьютеры и периферийные устройства (принтеры, копиры, рабочие станции) .

Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам. Преимущества внедрения ЛВС сложно переоценить. Она позволяет использовать нужную информацию в режиме реального времени, а также подсоединиться к сети интернет, функционирующей в компании .

Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи.

Первостепенное внимание уделяется вопросам защиты сетевой инфраструктура и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий

Установка запасного оборудования обеспечивает создание резервных копий данных и дает возможность продолжать работу при выходе основных устройств из строя.

За надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять:

- проверку работоспособности серверов, подключения к интернету, электронной почты, других приложений, а также оргтехники;

- побочное подключение к серверам;

- проверку свободного пространства на жестких дисках, оперативной памяти и иных мощностей;

- проверку осуществления резервного копирования данных .

Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем.

Альтернативой сетевому администратору являются системы автоматического мониторинга, способные выполнять проверку:

- рабочих станций;

- серверов;

- доступности сайтов;

- клиентских, серверных приложений и служб;

- принтеров, сканеров и иного сетевого оборудования.

По результатам анализа осуществляется отправка уведомлений и отчетов по электронной почте или SMS, строятся графики и т.д.

Необходимо уделять внимание вопросам технической поддержки и модернизации сетевой инфраструктуры. Это позволяет адекватно реагировать на увеличение объема обрабатываемой корпоративной информации и обеспечивать бесперебойную работу и соответствие системы изменяющимся реалиям

Одним из действенных способов поддержания работоспособности сетевой инфраструктуры на конкретном предприятии является ее аутсорсинг. Профессиональное внешнее обслуживание сетевой инфраструктуры гарантирует:

- уменьшение затрат на сопровождение;

- снижение рисков при реализации профильных проектов;

- более высокое качество обслуживания.

Всевозрастающая популярность аутсорсинга связана с тем, что сетевая инфраструктура становится все более сложной. Она включает огромное количество программного обеспечения и оборудования, обслуживать которое должен внушительный штат квалифицированных специалистов, а это требует серьезных финансовых затрат .