Физическая сеть

SS7 отделяет сигнализацию от речевых цепей. Сеть SS7 должна состоять из оборудования с поддержкой SS7 от начала до конца, чтобы обеспечить ее полную функциональность. Сеть может состоять из нескольких типов каналов (A, B, C, D, E и F) и трех узлов сигнализации — Точки переключения услуг (SSP), Точки передачи сигнала (STP), и Пункты управления услугами (SCP). Каждый узел идентифицируется в сети номером — кодом точки сигнализации. Расширенные услуги предоставляются интерфейсом базы данных на уровне SCP с использованием сети SS7.[нужна цитата ]

Связи между узлами представляют собой полнодуплексные каналы связи со скоростью 56, 64, 1536 или 1984 кбит / с. В Европе они обычно один (64 кбит / с) или все (1984 кбит / с). временные интервалы (DS0s ) в пределах E1 объект; в Северной Америке один (56 или 64 кбит / с) или все (1536 кбит / с) временные интервалы (DS0A или DS0) в пределах Т1 объект. Один или несколько каналов сигнализации могут быть подключены к одним и тем же двум конечным точкам, которые вместе образуют набор каналов сигнализации. Каналы сигнализации добавляются в наборы каналов для увеличения пропускной способности набора каналов.[нужна цитата ]

В Европе каналы SS7 обычно напрямую соединяются между коммутирующими станциями с использованием F-каналов. Эта прямая связь называется связанная сигнализация. В Северной Америке каналы SS7 обычно косвенно соединяются между коммутирующими станциями с использованием промежуточной сети STP. Эта косвенная связь называется квазиассоциированная передача сигналов, что уменьшает количество каналов SS7, необходимых для соединения всех коммутационных станций и точек SCP в сети сигнализации SS7.

Каналы SS7 с более высокой пропускной способностью (1,536 и 1,984 Мбит / с, называемые просто скоростями 1,5 Мбит / с и 2,0 Мбит / с) называются высокоскоростные ссылки (HSL) в отличие от низкоскоростных (56 и 64 кбит / с) каналов. Высокоскоростные каналы указаны в Рекомендации ITU-T Q.703 для скоростей 1,5 Мбит / с и 2,0 Мбит / с и в стандарте ANSI T1.111.3 для скорости 1,536 Мбит / с. Есть различия между спецификациями для скорости 1,5 Мбит / с. Высокоскоростные каналы используют всю полосу пропускания средства передачи T1 (1,536 Мбит / с) или E1 (1,984 Мбит / с) для транспортировки сообщений сигнализации SS7.

СИГТРАН обеспечивает сигнализацию с использованием SCTP ассоциации по протокол Интернета.:456 Протоколы для СИГТРАН находятся M2PA, M2UA, M3UA и SUA.

Динамическая регистрация имен

Стандартный механизм сопровождения зоны предполагает создание администратором вручную статических ресурсных записей. Любое произведенное изменение доменного имени хоста или его IP-адреса администратор должен синхронизировать с базой данных службы DNS, вручную изменяя соответствующие записи. Подобная схема изменения содержимого зоны делает практически невозможным использование в корпоративной сети службы динамического выделения адресов (DHCP).

В спецификации службы DNS определена возможность использования механизма динамической регистрации хостами своих доменных имен. В процессе динамической регистрации клиенты могут создавать и изменять ресурсные записи типа А и PTR. Контроллеры домена могут также динамически регистрировать ресурсные записи типа SRV.

Механизм динамической регистрации доменных имен предполагает тесную интеграцию служб DNS и DHCP. Динамическая регистрация доменных имен может быть осуществлена либо DHCP-клиентом, либо службой сервера DHCP. Такое решение легко объяснимо, учитывая, что в большинстве случаев изменение IP-адреса клиента связано со службой DHCP.

Если клиент находится под управлением операционных систем Windows или Windows Server, он может самостоятельно зарегистрировать свое имя в базе данных DNS-сервера. В этом случае регистрация осуществляется службой клиента DHCP компьютера. Служба сервера DHCP, реализованная в Windows Server 2003, может зарегистрировать доменное имя одновременно с выделением в аренду IP-адреса. В этом случае, регистрация доменного имени происходит без участия клиента и незаметно для них.

Клиент предпринимает попытку зарегистрировать доменное имя в базе данных DNS-сервера в следующих ситуациях:

- происходит изменение IP-адреса. Операция динамической регистрации инициируется при любом изменении списка адресов хоста (добавление нового адреса, удаление или модификация существующего);

- выполнение утилиты командной строки Ipconfig с ключом /renew. В этом случае инициируется процесс выделения хосту в аренду нового IP-адреса (или набора адресов, если компьютер имеет несколько сетевых адаптеров);

- в процессе загрузки системы. Каждый раз при включении компьютера и загрузки системы происходит регистрация доменного имени в базе данных соответствующей зоны;

- выполнение утилиты командной строки Ipconfig с ключом /registerdns. В результате происходит принудительное обновление доменного имени клиента в базе данных DNS-сервера.

Механизм динамической регистрации подразумевает не только регистрацию доменных имен, но и их освобождение. При завершении работы системы ассоциированные с ней ресурсные записи автоматически удаляются из зоны. Если работа системы была завершена некорректно, например, в результате сбоя или зависания компьютера, ресурсные записи могут оставаться в базе данных. Подобные записи называются фантомами. Наличие фантомов в базе данных зоны нежелательно, поскольку клиенты получают в ответ на свои запросы неактуальную информацию.

Параллельно с механизмом динамической регистрацией имен DNS-сервер активизирует механизм очистки (scavenging) базы данных от устаревших ресурсных записей.

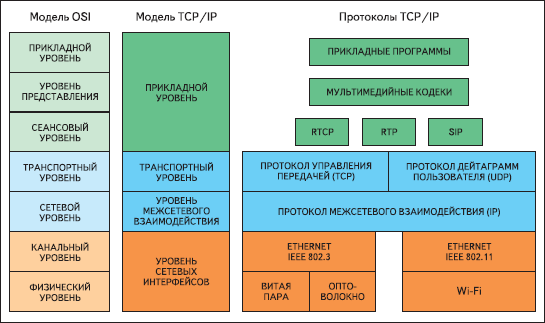

Стеки протоколов

TCP/IP — это стек протоколов, который управляет передачей данных как в локальной сети, так и в глобальной сети Интернет. Данный стек содержит 4 уровня, то есть по эталонной модели OSI каждый из них объединяет в себе несколько уровней.

- Прикладной (по OSI — прикладной, представления и сеансовый)

За данный уровень отвечают протоколы:- TELNET — удаленный сеанс связи в виде командной строки

- FTP — протокол передачи файлов

- SMTP — протокол пересылки почты

- POP3 и IMAP — приема почтовых отправлений

- HTTP — работы с гипертекстовыми документами

- Транспортный (по OSI то же самое) — это уже описанные выше TCP и UDP.

- Межсетевой (по OSI — сетевой) — это протокол IP

- Уровень сетевых интерфейсов (по OSI — канальный и физический)За работу этого уровня отвечают драйверы сетевых адаптеров.

Не помогло

Набор протоколов SS7

| Протоколы SS7 на уровне OSI | |

| заявка | INAP, КАРТА, ИС-41…TCAP, КЕПКА, ISUP, … |

|---|---|

| Сеть | MTP Уровень 3 + SCCP |

| Канал передачи данных | MTP Уровень 2 |

| Физический | MTP Уровень 1 |

SS7 стек протоколов может быть частично отображен на Модель OSI пакетированного цифрового стека протоколов. Уровни OSI с 1 по 3 предоставляются Часть передачи сообщений (MTP) и Часть управления сигнальным соединением (SCCP) протокола SS7 (вместе именуемого Сетевой сервисной частью (NSP)); для сигнализации, связанной со схемой, такой как BT IUP, Телефонная часть пользователя (TUP), или Часть пользователя ISDN (ISUP) пользовательская часть обеспечивает уровень 7. В настоящее время нет компонентов протокола, которые обеспечивают уровни OSI с 4 по 6. В Часть приложения «Возможности транзакций» (TCAP) является основным пользователем SCCP в базовой сети, использующим SCCP в режиме без установления соединения. SCCP в режиме с установлением соединения обеспечивает транспортный уровень для протоколов радиоинтерфейса, таких как BSSAP и RANAP. TCAP предоставляет своим пользователям (TC-Users) возможности транзакций, такие как Часть мобильного приложения, то Часть интеллектуального сетевого приложения и Часть приложения CAMEL.[нужна цитата ]

Часть передачи сообщений (MTP) охватывает часть функций сетевого уровня OSI, включая: сетевой интерфейс, передачу информации, обработку сообщений и маршрутизацию на более высокие уровни. Часть управления сигнальным соединением (SCCP) находится на функциональном уровне 4. Вместе с уровнем MTP 3 она называется частью сетевых услуг (NSP). SCCP выполняет функции сетевого уровня OSI: сквозную адресацию и маршрутизацию, сообщения без установления соединения (UDT) и службы управления для пользователей части сетевых услуг (NSP). Телефонная абонентская часть (TUP) — это система сигнализации с последовательным подключением, используемая для соединения вызовов. ППЦС — это ключевая часть пользователя, обеспечивающая протокол на основе каналов для установления, поддержания и завершения соединений для вызовов. Прикладная часть возможностей транзакций (TCAP) используется для создания запросов к базе данных и вызова расширенных сетевых функций или ссылок на интеллектуальную сетевую прикладную часть (INAP) для интеллектуальных сетей или на мобильную прикладную часть (MAP) для мобильных услуг.

BSSAP

Часть приложения BSS (BSSAP) — протокол в Система сигнализации 7 используется Центр коммутации мобильной связи (MSC) и Подсистема базовой станции (BSS) для связи друг с другом с помощью сигнальных сообщений, поддерживаемых MTP и услуги с установлением соединения из SCCP. Для каждого активного мобильное оборудование одно сигнальное соединение используется BSSAP, имеющим по крайней мере одну активную транзакцию для передачи сообщений.

BSSAP предоставляет два вида функций:

- Часть мобильного приложения BSS (BSSMAP) поддерживает процедуры для облегчения связи между MSC и BSS, относящиеся к управлению ресурсами и сдавать контроль.

- Прикладная часть прямой передачи (DTAP) используется для передачи тех сообщений, которые необходимо передать непосредственно на мобильное оборудование из MSC, передав любую интерпретацию BSS. Эти сообщения обычно относятся к Управление мобильностью (ММ) или Управление звонками (СМ).

Сетевые операционные системы

(Network Operating System – NOS) – это комплекс программ, обеспечивающих обработку, хранение и передачу данных в сети.

Сетевая операционная система выполняет функции прикладной платформы, предоставляет разнообразные виды сетевых служб и поддерживает работу прикладных процессов, выполняемых в абонентских системах. Сетевые операционные системы используют клиент-серверную, либо одноранговую архитектуру. Компоненты NOS располагаются на всех рабочих станциях, включенных в сеть.

NOS определяет взаимосвязанную группу протоколов верхних уровней, обеспечивающих выполнение основных функций сети. К ним, в первую очередь, относятся:

- адресация объектов сети;

- функционирование сетевых служб;

- обеспечение безопасности данных;

- управление сетью.

При выборе NOS необходимо рассматривать множество факторов. Среди них:

- набор сетевых служб, которые предоставляет сеть;

- возможность наращивания имен, определяющих хранимые данные и прикладные программы;

- механизм рассредоточения ресурсов по сети;

- способ модификации сети и сетевых служб;

- надежность функционирования и быстродействие сети;

- используемые или выбираемые физические средства соединения;

- типы компьютеров, объединяемых в сеть, их операционные системы;

- предлагаемые системы, обеспечивающие управление сетью;

- используемые средства защиты данных;

- совместимость с уже созданными прикладными процессами;

- число серверов, которое может работать в сети;

- перечень ретрансляционных систем, обеспечивающих сопряжение локальных сетей с различными территориальными сетями;

- способ документирования работы сети, организация подсказок и поддержек.

Структура сетевой операционной системы

Сетевая операционная система составляет основу любой вычислительной сети. Каждый компьютер в сети автономен, поэтому под сетевой операционной системой в широком смысле понимается совокупность операционных систем отдельных компьютеров, взаимодействующих с целью обмена сообщениями и разделения ресурсов по единым правилам – протоколам. В узком смысле сетевая ОС – это операционная система отдельного компьютера, обеспечивающая ему возможность работать в сети.

Рис. 1 Структура сетевой ОС

В соответствии со структурой, приведенной на рис. 1, в сетевой операционной системе отдельной машины можно выделить несколько частей.

- Средства управления локальными ресурсами компьютера: функции распределения оперативной памяти между процессами, планирования и диспетчеризации процессов, управления процессорами, управления периферийными устройствами и другие функции управления ресурсами локальных ОС.

- Средства предоставления собственных ресурсов и услуг в общее пользование – серверная часть ОС (сервер). Эти средства обеспечивают, например, блокировку файлов и записей, ведение справочников имен сетевых ресурсов; обработку запросов удаленного доступа к собственной файловой системе и базе данных; управление очередями запросов удаленных пользователей к своим периферийным устройствам.

- Средства запроса доступа к удаленным ресурсам и услугам – клиентская часть ОС (редиректор). Эта часть выполняет распознавание и перенаправление в сеть запросов к удаленным ресурсам от приложений и пользователей. Клиентская часть также осуществляет прием ответов от серверов и преобразование их в локальный формат, так что для приложе-ния выполнение локальных и удаленных запросов неразличимо.

- Коммуникационные средства ОС, с помощью которых происходит обмен сооб-щениями в сети. Эта часть обеспечивает адресацию и буферизацию сообщений, выбор мар-шрута передачи сообщения по сети, надежность передачи и т.п., т. е. является средством транспортировки сообщений.

2.2. Подходы к защите сетевой инфраструктуры предприятия

Рассмотрим подходы к защите сетевой инфраструктуры на примерах предприятий различных размеров – от небольшого офиса до крупной организации.

Реализация защищенной сети для небольшого офиса

Для небольших офисов с количеством сотрудников до 25 человек рекомендуется использовать UTM решение, которое в одном устройстве объединяет полный функционал безопасности, включающий межсетевой экран, антивирус, анти–спам, IPS, защита от атак DoS и DDoS, веб и контент фильтрация, различные способы построения VPN. Такие продукты производят компании Fortinet и SonicWall, лидеры на рынке в данной области. Устройства имеют полноценный веб интерфейс управления, что упрощает задачу конфигурации для администратора, который зачастую в маленьких компаниях только один. Наличие в оборудовании достаточного количества проводных и беспроводных интерфейсов, поддержка удаленного доступа к корпоративным ресурсам, интеграция с различными службами каталогов делает эти устройства идеальным решениям для небольшого офиса. Для подключения проводных пользователей в решение рекомендуется добавить управляемый коммутатор второго уровня с настроенной защитой от атак из локальной сети. Логическая схема решения изображена на рис.2 .

Рисунок 2. Логическая схема реализации безопасной инфраструктуры в небольшом офисе

Примеры решений безопасной инфраструктуры для среднего офиса

Для средних офисов рекомендуется модульная организация сети, где каждое устройство отвечает за определенный круг задач. На таких предприятиях локальную сеть необходимо строить с обязательным разделением уровней ядра и доступа пользователей. При большом количестве серверов отдельно выносить коммутаторы агрегации дата центра. Рекомендуется разграничить функции пограничного маршрутизатора и межсетевого экрана, разделив их на два разных устройства. Сервера, к которым необходим доступ извне, перенести в отдельную зону DMZ . Резервирование модуля подключения к Интернет можно достичь путем дублирования всего оборудования и настройки на них соответствующих протоколов отказоустойчивости. При наличии в компании филиалов, надомных и мобильных сотрудником, подключения к корпоративным ресурсам необходимо обеспечить по технологии VPN. Также одним из важных составляющих решения безопасности есть программное обеспечение для мониторинга сети, наличие которого существенно облегчит работу сетевых администраторов и позволит вовремя реагировать на угрозы, обеспечивая этим непрерывность работы всех сетевых сервисов. Пример реализации отказоустойчивой сетевой инфраструктуры для предприятия средних размеров изображено на рис.3 .

Рисунок 3. Логическая схема реализации безопасной инфраструктуры для среднего офиса

Для построения такого рода решения рекомендуется использовать оборудование производителей Cisco, HP, Huawei, Fortinet, SonicWall, PaloAlto, у каждого из которых есть свои сильные стороны и уникальные особенности, которые в сумме позволяют получить безопасную и в то же время прозрачную для управления и мониторинга сеть.

Сетевая безопасность в большой распределенной сети предприятия

Сеть большого распределенного предприятия по принципу реализации подобна к среднему и отличается большим распределением функций между устройствами, высшим требованием к отказоустойчивости, наличием выделенной WAN сети для передачи данных между филиалами. Модуль подключения к WAN в целях безопасности реализуется отдельно от модуля подключения к Интернет. Пример реализации сетевой инфраструктуры указан на логической схеме на рис.4 . Для построения такой сети используется оборудование тех же производителей, которые были перечислены для среднего предприятия.

Рис. 4. Логическая схема реализации безопасной инфраструктуры на большом распределенном предприятии

Основные цели и задачи сетевого администратора

Это специалист, в зону ответственности которого входит нормальная работа и рациональное использование ресурсов автоматизированной системы и вычислительных сетей. В администрирование информационных систем входит:

- установка и последующая настройка ЛВС;

- поддержание ее постоянной работоспособности;

- инсталляция основного ПО;

- ведение мониторинга сетей.

На основе вышеизложенных целей сетевой администратор должен выполнять следующие функции:

- планирование системы;

- инсталляция программных продуктов;

- установка и правильная конфигурация сетевых устройств;

- инсталляция сетей;

- архивирование данных;

- управление правами доступа пользователей;

- поддержание информационной безопасности сети;

- мониторинг производительности системы.

Большое значение для обеспечения работоспособности сетей имеет проведение специальных профилактических мероприятий и процедур. Также администратор должен удовлетворять санкционированные запросы пользователей. Эффективно исполнять все перечисленные задачи, особенно в корпоративных ЛВС, одному человеку достаточно сложно, а в ряде случаев и просто невозможно. Поэтому успех администрирования особенно сложных компьютерных сетей возможен только с условием использования современных средств автоматизирования процессов управления.

Зачем понадобилась концептуальная модель?

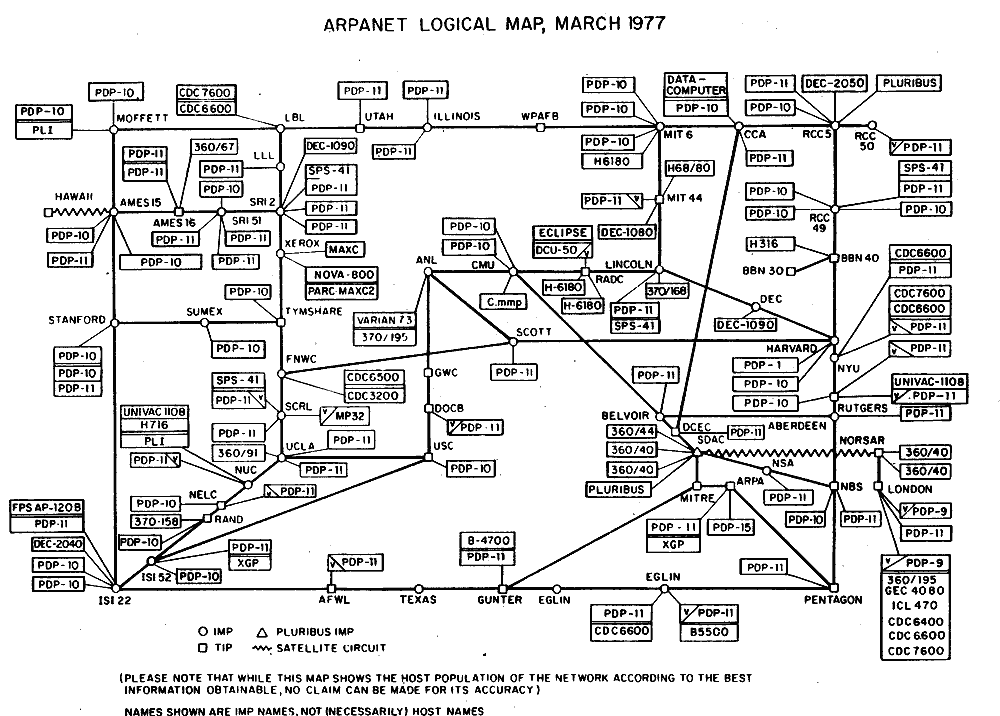

В конце 60-х гг в разных уголках мира начали строить первые компьютерные сети для университетов, госучреждений, армии. Многие сети разрабатывали частные компании. Например, IBM внедряла фирменную архитектуру Systems Network Architecture, а Digital Equipment Corporation — DECnet. В 1969 году минобороны США запустило свою сеть ARPANET.

Логическая карта ARPANET, март 1977

Логическая карта ARPANET, март 1977

Суть в том, что все разрозненные сети проектировали по собственным принципам, а часто на собственных стандартах и протоколах. Вскоре стало ясно, что для глобального взаимодействия нужно выработать стандарты и методы сетевого взаимодействия более высокого уровня.

В 1977 году Международная организация по стандартизации (ISO) сформировала комитет Open Systems Interconnection под председательством Чарльза Бахмана. Он говорит, что спроектировал дизайн системы под сильным влиянием IBM Systems Network Architecture (SNA) — проприетарной сетевой архитектуры для взаимодействия глобальной сети мейнфреймов IBM, там семиуровневый стек сетевых протоколов, очень похожий на OSI.

Канальный уровень

Над физическим уровнем располагается канальный. Его задача — проверить целостность полученных данных и исправить ошибки. Этот уровень «поумнее» предыдущего: он уже понимает, что разные амплитуды напряжений отвечают разным битам — нулям и единицам. А ещё канальный уровень умеет кодировать сигналы в биты и передавать их дальше.

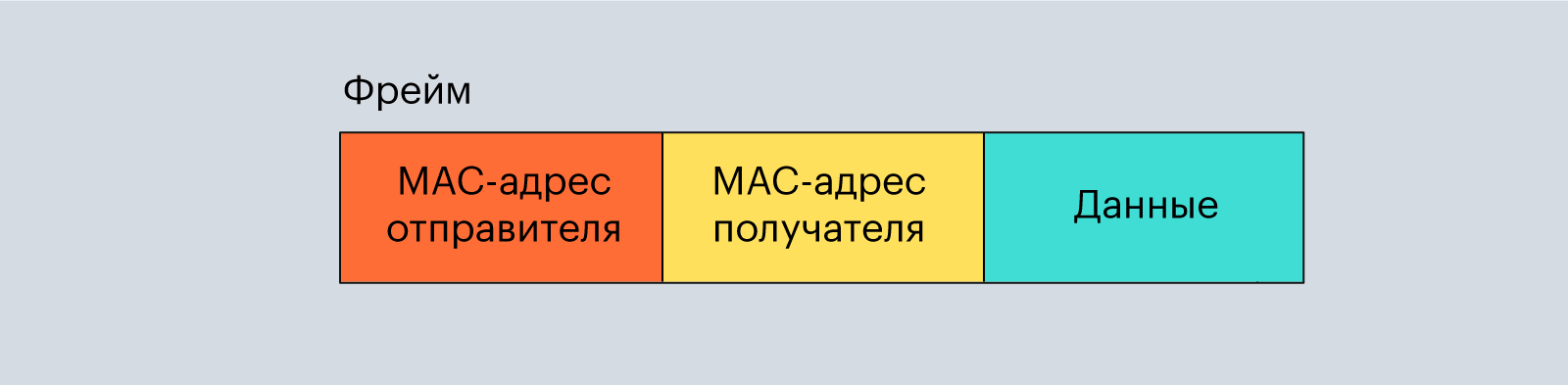

Полученные с нижнего уровня данные делятся на фреймы, или кадры. Каждый фрейм состоит из служебной информации — например, адреса отправителя и адреса получателя, — а также самих данных.

Структура фреймаИзображение: Skillbox Media

Получается что-то вроде почтового конверта. На лицевой стороне у него написано, от кого пришло письмо, а внутри находится само письмо (в нашем случае данные).

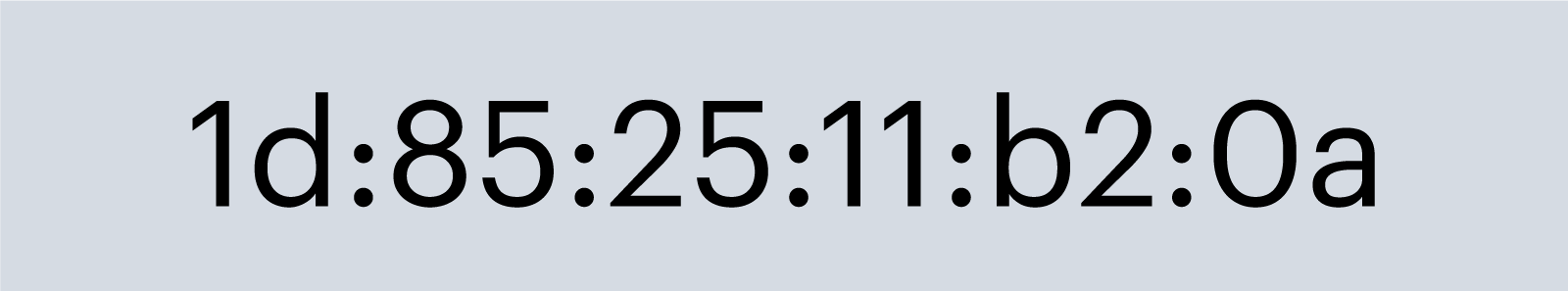

Лицевая сторона конверта — это MAC-адрес устройства, которое отправило нам информацию. Он нужен, чтобы идентифицировать устройства в одной сети, состоит из 48 или 64 бит и выглядит примерно так:

Запись MAC-адреса в шестнадцатеричной системе счисленияИзображение: Skillbox Media

Ещё один важный факт о MAC-адресах: когда на заводе собирают ноутбук или смартфон, ему сразу же присваивают определённый MAC-адрес, который потом уже никак нельзя поменять. MAC-адрес настольных ПК зашит в сетевую карту, поэтому его можно изменить, только заменив эту самую карту.

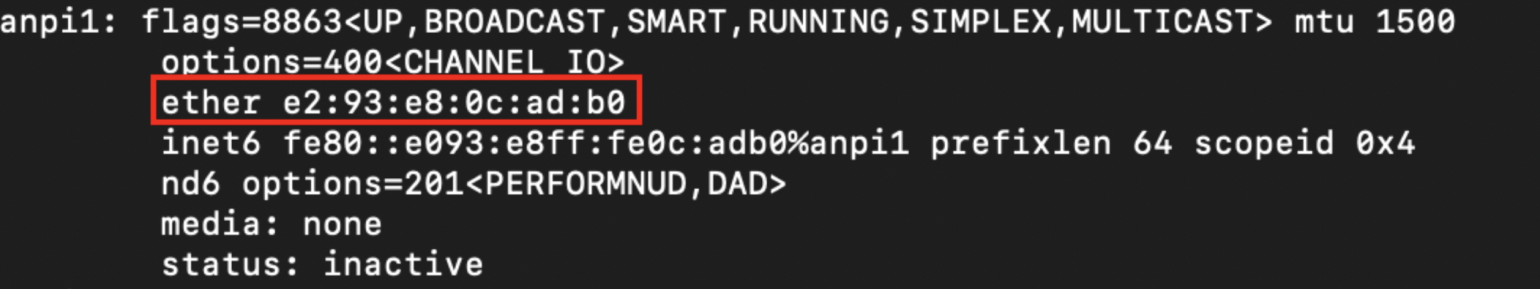

Изображение: Skillbox Media

С помощью команды ifconfig можно узнать MAC-адрес вашего Macbook или компьютера на Linux. В Windows нужно ввести команду ipconfig.

Канальный уровень не так прост — он делится ещё на два подуровня:

- уровень управления логическим каналом — LLC (Logical Link Control);

- уровень управления доступом к среде — тот самый MAC (Media Access Control).

Первый подуровень нужен для взаимодействия с верхним уровнем, сетевым, а второй — для взаимодействия с нижним, физическим.

Совместимость.

Существует несколько «долгоживущих» популярных операционных систем (разновидности UNIX, Windows, Windows Server), для которых наработана широкая номенклатура приложений. Некоторые из них пользуются широкой популярностью. Поэтому для пользователя, переходящего по тем или иным причинам с одной ОС на другую, очень привлекательна возможность запуска в новой операционной системе привычного приложения. Если ОС имеет средства для выполнения прикладных программ, написанных для других операционных систем, то про нее говорят, что она обладает совместимостью с этими ОС. Следует различать совместимость на уровне двоичных кодов и совместимость на уровне исходных текстов. Понятие совместимости включает также поддержку пользовательских интерфейсов других ОС.

Сетевая модель

Тема довольно сложная, трудная для восприятия. Тем не менее, на модели OSI возможно наиболее сжато объяснить азы, как это не странно звучит … Вопросы по этой теме есть в тестах, поэтому для тех, кто не смог с первого раза освоить материал, в самом низу предлагаю «выжимку» из материала которую надо просто запомнить.

Сетевая модель — теоретическое описание принципов работы набора сетевых протоколов, взаимодействующих друг с другом.

Сетевая модель — теоретическое описание принципов работы набора сетевых протоколов, взаимодействующих друг с другом.

Сетевая модель OSI (базовая эталонная модель взаимодействия открытых систем, англ. Open Systems Interconnection Basic Reference Model) — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов.

На этапе зарождения компьютерных сетей не было единых стандартов. Каждый разработчик использовал свои наработки, которые не работали с технологиями других. Очевидно, что необходимо было придумывать общее решение. Эту задачу взяла на себя международная организация по стандартизации (ISO — International Organization for Standartization). После изучения и анализа технологий различных разработчиков и вендоров родилась модель OSI, релиз которой состоялся в 1984 году. Модель вобрала в себя и систематизировала все наработки и технические реализации. Проблема ее была только в том, что ее разрабатывали около 7 лет. Пока специалисты спорили, как ее лучше сделать, другие модели модернизировались и набирали обороты. В настоящее время модель OSI не используют. Она применяется только в качестве обучения сетям и на теории объясняет как устроена и работает сеть.

Сетевая модель OSI

- состоит из 7 уровней

- каждый уровень выполняет определенную ему роль и задачи

- нельзя перескакивать с уровня на уровень

- весь путь должен проходить строго с верхнего на нижний и с нижнего на верхний. Такие процессы получили название инкапсуляция (с верхнего на нижний) и деинкапсуляция (с нижнего на верхний)

- на каждом уровне передаваемая информация называется по-разному

Распределители

Распределитель (designator) представляет собой часть программного обеспечения, управляющую присвоением букв накопителя (drive letter) как локальным, так и удаленным сетевым ресурсам или разделяемым дисководам, что помогает во взаимодействии с сетевыми ресурсами. Когда между сетевым ресурсом и буквой локального накопителя создана ассоциация, известная также как отображение дисковода (mapping a drive), распределитель отслеживает присвоение такой буквы дисковода сетевому ресурсу. Затем, когда пользователь или приложение получат доступ к диску, распределитель заменит букву дисковода на сете-вой адрес ресурса, прежде чем запрос будет послан редиректору.

СИГТРАН

SIGTRAN — это название рабочей группы в IETF, которая определила инфраструктуру сигнализации поверх протокола IP . Основное назначение — транспортировка сообщений типа SS7 или ISDN .

Группа определила следующие RFC:

- RFC 2719 Архитектурная структура для передачи сигналов (Октябрь 1999 г.)

- RFC 3257 Заявление о применимости протокола передачи управления потоком (Апрель 2002 г.)

- RFC 3331 Signaling System 7 (SS7) Message Transfer Part 2 (MTP2) — Уровень адаптации пользователя ( M2UA ) (Сентябрь 2002 г.)

- RFC 3788 Вопросы безопасности для протоколов SIGTRAN (Июнь 2004 г.)

- RFC 3807 V5.2-Уровень адаптации пользователя ( V5UA ) (Июнь 2004 г.)

- RFC 3873 Stream Control База информации управления протоколом передачи (Сентябрь 2004 г.)

- RFC 3868 Уровень адаптации пользователя части управления сигнальным соединением ( SUA ) (Октябрь 2004 г.)

- RFC 4165 Signaling System 7 (SS7) Message Transfer Part 2 (MTP2) — Пользовательский уровень одноранговой адаптации (M2PA) (Сентябрь 2005 г.)

- RFC 4129 Цифровая система сигнализации частной сети (DPNSS) / Система сигнализации цифрового доступа 2 (DASS 2) Расширения протокола IUA (Август 2005 г.)

- RFC 4666 Signaling System 7 (SS7) Message Transfer Part 3 (MTP3) — Уровень адаптации пользователя ( M3UA ) (Сентябрь 2006 г.)

- RFC 5133 Изменение номера запроса идентификатора конечной точки (TEI) (Декабрь 2007 г.)

Уровни в модели OSI:

Теперь пришло время рассказать какие уровни есть в модели OSI, для чего нужны и какие протоколы используют. Всего их семь как говорилось выше.

- Физический уровень — Определяет как переносить данные с одного компьютера на другой, работает на битовом уровне;

- Канальный уровень — Этот уровень нужен для обеспечения сети на физическом уровне;

- Сетевой уровень — Нужен для определения пути по которому будут отправятся данные;

- Транспортный уровень — Модель нужна для надёжной отправки данных от одного устройства, к другому;

- Сеансовый уровень — Этот уровень нужен для обеспечения сеанса связи между двумя компьютерами;

- Уровень представления — Обеспечивает преобразование протоколов и кодирование/декодирование данных;

- Прикладной уровень — Уровень обеспечивает взаимодействие пользователя со сетью;

Как видите тут описано кратко, для чего нужен каждый протокол, это сделано потому что, про каждый уровень по хорошому нужна отдельная статья, возможно такие статьи в будущем появится.

Категории

Стандарты ЛВС, определенные Project 802, делятся на 12 категорий, каждая из которых имеет свой номер.

- 802.1 — объединение сетей.

- 802.2 — Управление логической связью.

- 802.3 — ЛВС с множественным доступом, контролем несущей и обнаружением коллизий (Ethernet).

- 802.4 — ЛВС топологии «шина» с передачей маркера.

- 802.5 — ЛВС топологии «кольцо» с передачей маркера.

- 802.6 — сеть масштаба города (Metropolitan Area Network, MAN).

- 802.7 — Консультативный совет по широковещательной технологии (Broadcast Technical Advisory Group).

- 802.8 — Консультативный совет по оптоволоконной технологии (Fiber-Optic Technical Advisory Group).

- 802.9 — Интегрированные сети с передачей речи и данных (Integrated Voice/Data Networks).

- 802.10 — Безопасность сетей.

- 802.11 — Беспроводная сеть.

- 802.12 — ЛВС с доступом по приоритету запроса (Demand Priority Access LAN, lOObaseVG-AnyLan).

Выбор сетевой операционной системы

При выборе сетевой операционной системы необходимо учитывать:

- совместимость оборудования;

- тип сетевого носителя;

- размер сети;

- сетевую топологию;

- требования к серверу;

- операционные системы на клиентах и серверах;

- сетевая файловая система;

- соглашения об именах в сети;

- организация сетевых устройств хранения.

В настоящее время наибольшее распространение получили две основные сетевые ОС — UNIX и Windows . ОC UNIX применяют преимущественно в крупных корпоративных сетях, поскольку эта система характеризуется высокой надежностью, возможностью легкого масштабирования сети. В Unix имеется ряд команд и поддерживающих их программ для работы в сети.

Во-первых, это команды ftp, telnet, реализующие файловый обмен и эмуляцию удаленного узла на базе протоколов TCP/IP. Во-вторых, протокол, команды и программы UUCP, разработанные с ориентацией на асинхронную модемную связь по телефонным линиям между удаленными Unix-узлами в корпоративных и территориальных сетях.

ОС Windows Server обеспечивает работу в сетях “клиент/сервер”. Windows обычно применяют в средних по масштабам сетях.

Расширяемость.

В то время как аппаратная часть компьютера устаревает за несколько лет, полезная жизнь операционных систем может измеряться десятилетиями. Примером может служить ОС UNIX. Поэтому операционные системы всегда изменяются со временем эволюционно, и эти изменения более значимы, чем изменения аппаратных средств. Изменения ОС обычно заключаются в приобретении ею новых свойств, например поддержке новых типов внешних устройств или новых сетевых технологий. Если код ОС написан таким образом, что дополнения и изменения могут вноситься без нарушения целостности системы, то такую ОС называют расширяемой. Расширяемость достигается за счет модульной структуры ОС, при которой про¬граммы строятся из набора отдельных модулей, взаимодействующих только через функциональный интерфейс.

7 уровень – прикладной (L7)

- DNS;

- FTP;

- BOOTP;

- BitTorrent;

- NFS;

- RTP;

- SMTP и т. д.

В случае с HTTPS его принадлежность к L7 или L6 определяется способом использования. Если пользователь занимается веб-серфингом, то протокол относят к прикладному уровню. Если же осуществляется передача финансовых данных, то низкоуровневый HTTPS рассматривают как L6.

Седьмой уровень отвечает за представление данных в понятном пользователю виде. На этом этапе не происходит доставка или маршрутизация информации. Протоколы просто преобразуют данные для визуализации. Кроме преобразования данных они также обеспечивают доступ к удаленным БД, пересылают служебную информацию.

![Сетевая инфраструктура предприятия,её защита [курсовая №72746]](http://robotrackkursk.ru/wp-content/uploads/0/f/9/0f9c3036c94f1f5ab046c70d5db3474b.png)