Новые инструменты администрирования

В компании хотят помочь клиентам автоматизировать все, что только возможно, включая рабочее пространство. С этой целью в VMware обновили свою платформу Workspace ONE для администрирования приложений. За счет систем ИИ и МО «на борту» новая версия надежно защищает цифровое рабочее пространство: отслеживает состояние его отдельных компонентов и предвосхищает хакерские атаки. Кроме того, «умные» системы помогают анализировать поведение пользователей и управлять приложениями без привязки к ОС или устройству. Еще один глобальный тренд в этой области – автоматическое управление контейнерами приложений. Самым популярным решением на рынке остается Kubernetes: продукт использует половина компаний со штатом более пяти тысяч человек, а кривая популярности, по данным Google, идет вверх с каждым годом.

В VMware разработали VMware Kubernetes Engine – движок, который предлагает платформу Kubernetes как услугу (Kubernetes-as-a-Service). Тесная интеграция с облачной инфраструктурой сервису динамически распределять вычислительные ресурсы в зависимости от текущих задач.

VMware Kubernetes Engine также снабдили фичей под названием Smart Cluster, которая дает запускать приложения в среде Kubernetes без ручной настройки. Помимо этого, Smart Cluster умеет отслеживать состояние, размер и безопасность Kubernetes-кластеров и самостоятельно устранять возникающие проблемы. Вице-президент VMware по развитию облачных приложений Билл Шелтон (Bill Shelton) отметил, что работать с Kubernetes довольно сложно. Но если разместить платформу в облаке, управлять ею становится проще. Так, компании могут сфокусироваться на разработке приложений, а не на развертывании Kubernetes-среды.

Проблемы мультисервисных сетей

Сети современных поставщиков услуг очень сложны, так как должны поддерживать множество приложений и сервисов сразу – доступ в Интернет, потоковое видео, VoIP, VPN уровней 2 и 3, мобильные транспортные сети связи 3GPP и базовые транспортные магистрали, облачные сервисы и многое другое. А ведь в прошлом, как правило, для разных приложений выделялись разные сети. Например, у провайдера могла быть сеть Frame Relay для корпоративных клиентов, городская сеть на основе кольца SONET для мобильной транспортной сети связи, сеть с негарантированной доставкой для доступа в Интернет и так далее.Очевидно, что эксплуатация нескольких сетей требовала больших капитальных и операционных издержек, чем содержание одной многосервисной сети. Кроме того, многие традиционные сети использовали технологии коммутации каналов и трудно и дорого масштабировались, поскольку выделенная, но неиспользуемая мощность пропадала зря. Теперь многие приложения работают в виде сервисов поверх конвергентных сетей IP/MPLS с коммутацией пакетов, которые гораздо более эффективны, масштабируемы и терпимы к сбоям. Однако их быстродействие менее предсказуемо и требует внимательного мониторинга сервисных маршрутов.

Новости. Страница 1

| 23.11.22 | «РТК-Солар» защищает «Росводоканал» от сетевых киберугроз и веб-атак |

| 25.10.22 | «РТК-Солар» защищает веб-ресурсы банка «Приморье» от кибератак |

| 18.10.22 | Число DDoS-атак на сайты «АвтоВАЗа» выросло в 18 раз в 2022 году |

| 11.10.22 | Названы лидеры мирового рынка SD-WAN в 2022 году |

| 21.07.22 | В Британии дата-центры плавятся от жары. Их поливают из пожарных шлангов |

| 19.07.22 | Мишустин выделил десятки миллионов на оснащение видеорегистраторами опасных производственных объектов |

| 13.07.22 | «Ростелеком-Солар» запустил российский облачный сервис контроля уязвимостей |

| 05.07.22 | Как заниматься цифровизацией в новой реальности? Обзор главных докладов TAdviser SummIT 2022 |

| 26.05.22 | Google отключает в России серверы, которыми пользуются подсанкционные компании |

| 02.03.22 | TAdviser приступает к подготовке ранкинга «TAdviser100: Крупнейшие ИТ-компании в России 2022» |

| 19.02.22 | Faberlic повысила эффективность региональной сети связи с помощью SD-WAN решения «Ситик Телеком СПС» |

| 07.02.22 | HPE представила сетевое решение для домашних и малых офисов с поддержкой гибридных рабочих мест |

| 29.12.21 | SD-WAN по сервисной модели: перспективы в России |

| 09.11.21 | Step Logic обеспечил катастрофоустойчивость ИТ-инфраструктуры «РГС Банка» |

| 18.10.21 | «Нижегородский Водоканал» ускоряет цифровую трансформацию своей инфраструктуры при помощи решений Cisco |

| 28.08.21 | Tele2 протестировал в салонах технологию SD-WAN |

| 05.08.21 | Рынок ПО для автоматизации сетей связи оценен в $4,36 млрд |

| 23.07.21 | Samsung расширил портфолио SDN решений |

| 21.06.21 | Positive Technologies помогла Cisco устранить уязвимости в HyperFlex Systems |

| 16.06.21 | Orange Business Services построил в России сеть SD-WAN для ABB |

| 10.06.21 | Рынок программно-определяемых инфраструктур для ЦОДов за год перевалил за $12 млрд |

| 13.05.21 | Google выиграл сделку со SpaceX на поставку облачных технологий для Starlink |

| 26.04.21 | VMware запустила решение Anywhere Workspace для организации работы из любого места |

| 14.04.21 | Orange Business Services трансформировал глобальную инфраструктуру RS Components |

| 29.03.21 | CMI helps enterprises accelerate cloud adoption with new special offers and updates to mCloud |

| 29.03.21 | Как China Mobile помогает бизнесу ускорить переход в облако. Обзор возможностей платформы mCloud + ваучер на $30 тысяч |

| 29.03.21 | BI.Zone представила решение класса SD-WAN со встроенными функциями безопасности |

| 19.03.21 | Идёт подготовка ранкинга TAdviser100: Крупнейшие ИТ-компании в России 2021. Анкета участника |

| 05.02.21 | Magma от Facebook предложила мобильные ядра с открытым исходным кодом для LTE и 5G операторского класса |

| 28.01.21 | Поставщик решений в области здравоохранения Getinge перешел на SD-WAN Orange |

| 19.01.21 | Orange Business Services объединит 1,8 тысячи офисов банка BNP Paribas сетью SD-WAN |

| 18.01.21 | Российский рынок CDN в 2020 году вырос на 27% |

| 14.01.21 | Aruba автоматизироваля подключение филиалов к AWS при помощи AWS Transit Gateway Connect |

| 11.01.21 | Инвестиции в периферийные вычисления МЕС вырастут втрое к 2025 году |

| 16.12.20 | Fortinet представила защищенные устройства SD-WAN для операционных технологических сред |

| 09.12.20 | Orange Business Services модернизирует глобальную ИКТ-инфраструктуру МИД Бельгии |

| 03.12.20 | Группа НЛМК внедрила VMware SD-WAN в 36 предприятиях и филиалах |

| 01.12.20 | VMware представила платформу Modern Network для дата-центров и облачных вычислений |

| 25.11.20 | «ИТ-ГРАД» запустил сервис для управления корпоративной сетью на базе технологии SD-WAN |

| 30.10.20 | Infinidat объединила усилия с VMware для борьбы с угрозами безопасности интернета вещей |

| 19.10.20 | Петр Дубенсков, Rubytech: «Программно-определяемый подход обеспечивает свободу цифрового развития» |

| 13.10.20 | TADетали: Как выбрать SD-WAN решение |

| 09.10.20 | «Гознак» запустил ИТ-инфраструктуру на базе только российских решений |

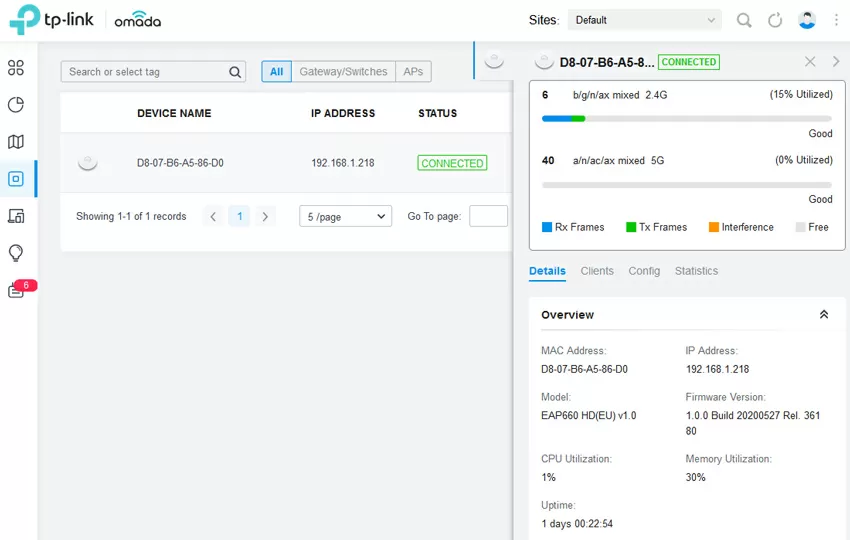

| 14.09.20 | Как создавать разветвлённую локальную сеть с облачным управлением. Обзор решения TP-Link Omada SDN |

| 27.08.20 | «Ростелеком» организовал защищенную удаленную работу для сотрудников «Федеральной пассажирской компании» |

| 17.08.20 | Калмыцкий государственный университет подключил сервис «Ростелекома» по защите от сетевых угроз |

| 31.07.20 | Fortinet представила решение Cloud-to-Cloud SD-WAN для мультиоблачных приложений |

| 26.06.20 | Cisco вышла на рынок решений для защиты периферийных вычислений |

| 15.06.20 | Как с помощью ИТ-решений за три недели перевести на удаленку десятки тысяч сотрудников |

| 15.06.20 | Сети мобильной связи на базе облаков. Как они работают и в чем их преимущества для операторов |

Аппаратные платформы CG-NAT

В этот раз мы не будем говорить о решениях, встроенных в серверные операционные системы (ОС), такие как Windows NAT или Linux iptables. Это обусловлено тем, что эти решения не подходят большим операторским сетям по показателям производительности, не обладают необходимым набором функций, а также не работают в режиме Full Cone NAT.

Для использования на своих сетях оператором связи подходят несколько типов аппаратных решений CG-NAT:

- Модули расширения для маршрутизаторов или отдельные аппаратные устройства (Cisco, Juniper, F5 Networks, Huawei, A10, Ericsson).

- Программные или виртуализированные решения на базе стандартных x86-серверов (VAS Experts, NFWare, RDP).

У всех вышеперечисленных решений есть свои плюсы и минусы. В этом материале мы остановимся на решениях x86.

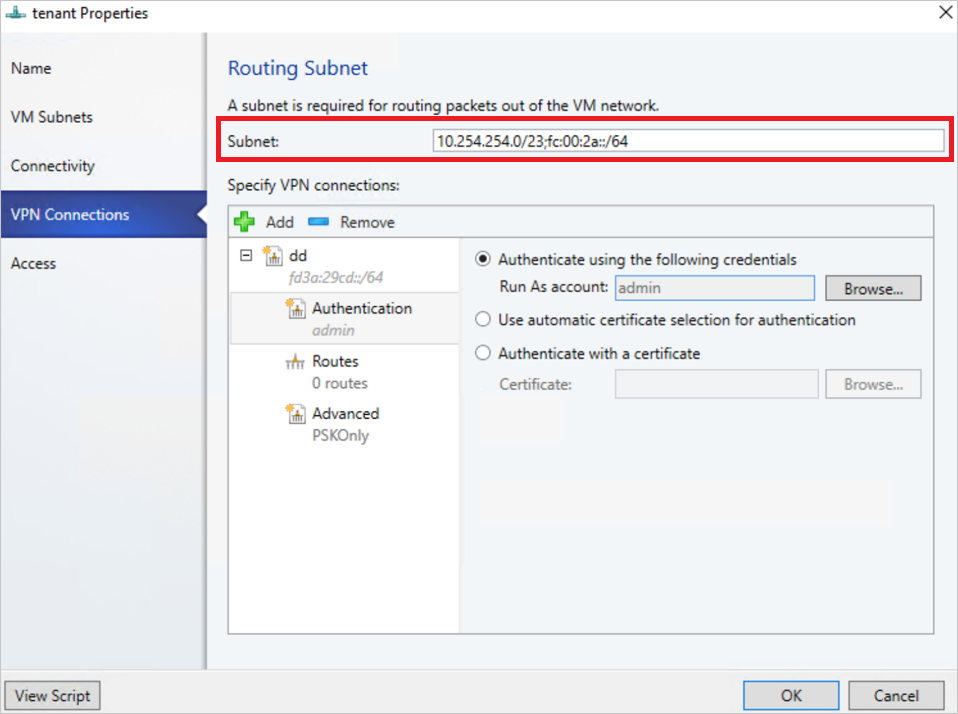

Настройка VPN-подключений типа «сеть — сеть» с помощью VMM

VPN-подключение типа «сеть — сеть» позволяет безопасно подключать две сети в разных физических расположениях с помощью Интернета.

Для поставщиков облачных служб (CSP), которые размещают в своем центре обработки данных множество клиентов, шлюз удаленного доступа SDN — это мультитенантный шлюз, позволяющий клиентам получать доступ к ресурсам и управлять ими через VPN-подключения типа «сеть — сеть» с удаленных сайтов, что, в свою очередь, обеспечивает перемещение сетевого трафика между виртуальными ресурсами в вашем центре обработки данных и их физической сети.

В VMM 2022 предоставляется поддержка двух стеков (IPv4 и IPv6) для компонентов SDN.

Чтобы включить IPv6 для VPN-подключения типа «сеть — сеть», подсеть маршрутизации должна быть одновременно сетью IPv4 и IPv6. Чтобы шлюз работал в среде IPv6, укажите адреса IPv4 и IPv6, разделенные точкой с запятой ( ; ), и укажите IPv6-адрес в удаленной конечной точке. Например, 192.0.2.1/23;2001:0db8:85a3:0000:0000:8a2e:0370::/64.

Для указания диапазона виртуальных IP-адресов не используйте сокращенную форму IPv6-адреса. используйте формат «2001:db8:0:200:0:0:0:7» вместо «2001:db8:0:200::7».

Поддержка со стороны оборудования

Как утверждает Zyxel, для поддержки со стороны Nebula необходимы настолько масштабные изменения в коде прошивки, что сетевое оборудование приходится разрабатывать с нуля, так что и у них, и у TP-Link модели с поддержкой программного контроллера вынесены в отдельную категорию.

На момент подготовки данной статьи, сетевая номенклатура с поддержкой программных контроллеров выглядела у двух вендоров следующим образом

| Количество единиц оборудования | ||

|

Поддержка Zyxel Nebula |

Поддержка TP-Link Omada SDN |

|

|

Точки доступа Wi-Fi |

17 |

12 |

|

Коммутаторы |

22 |

16 |

|

Шлюзы доступа |

5 |

2 |

|

5G/4G маршрутизаторы |

Конечно, у Zyxel модельный ряд больше сам по себе, облачная система управления разрабатывается дольше, поэтому в области номенклатуры он безоговорочный лидер. Но вот почему-то 5G/4G маршрутизаторов нет ни у того, ни у другого, а в Edge-условиях они бы очень пригодились.

Ведение журналов

Профессиональные сисадмины предпочитают хранить логи всех событий на всех устройствах, причём вечно, но программные сетевые контроллеры созданы для другой цели — для того, чтобы вы могли легко в веб-интерфейсе мониторить состояние сети, а анализ и расследование инцидентов производятся вами на стороне уже другим софтом. Поэтому, и в Nebula и в Omada SDN вы можете настроить экспорт журнала в Syslog сервер, причём у Zyxel вы можете задать отдельные серверы для точек доступа, свитчей и шлюзов, а так же включить журналирование трафика хот-спотов. У Omada SDN в этом плане настройки поскромнее: вам доступен один адрес Syslog сервера, но в него можно сохранять журналы клиентских устройств.

| Сравнение возможностей по ведению журналов | ||

|

Zyxel Nebula |

TP-Link Omada SDN |

|

|

Время доступности журнала |

1 день 7 дней 365 дней |

Не ограничено |

| Поддержка Syslog server |

Да |

Да |

|

Настройка нескольких Syslog серверов |

Да |

Нет |

|

Поддержка SNMP |

Да |

Да |

В базовой версии Nebula может хранить в себе журналы 24 часа, в версии Plus — 7 дней, а в Pro версии — 1 год, у Omada SDN таких ограничений нет, но перед хардкорными администраторами Zyxel может козырнуть поддержкой SNMP, что позволит мониторить устройства, подключенные к Nebula через Prometheus или Zabbix.

Отключение от SWIFT ряда российских банков

На сегодняшний день от системы SWIFT отключены следующие семь российских банков:

ВТБ,

«Россия»,

«Открытие»,

Новикомбанк,

Промсвязьбанк,

Совкомбанк

ВЭБ.РФ.

Это означает, что транзакции с перечисленными банками посредством международной системы SWIFT теперь невозможны. Само по себе отключение от SWIFT не налагает никаких ограничений в расчетах, внутри России они по-прежнему могут проходить посредством, например, российской СПФС или других каналов связи. То же самое касается и международных расчетов. Тем не менее отключение от наиболее применяемого канала делает международные расчеты через перечисленные банки нецелесообразными. Причиной рестрикций стала связь банков с государством, в том числе в сфере финансирования ВПК.

Место для аналитики

Чтобы аналитика была жизнеспособной, необходимо подобрать ей правильное место в архитектуре SDN. Это место – не в устройствах. Четыре-пять лет назад индустрия полагала, что аналитику стоит размещать в контроллере. Этого не случилось. Во-первых, контроллеры подешевели и в чем-то упростились. Изготовители отвели аналитике место дополнительной платной функции и стали реализовывать ее лишь в наиболее продвинутых продуктах своих линеек.Во-вторых, контроллер — это устройство уровня управления. Поставщикам услуг нежелательно осуществлять работу с большими данными в контроллерах. Аналитику можно размещать в приложениях (например, для инжиниринга трафика), но здесь возникает та проблема, что не у всех приложений есть доступ к одной и той же телеметрии. Одно приложение не знает, что происходит в другом, другое – в третьем, и так далее.Следовательно, аналитику следует размещать на отдельном уровне над уровнем управления. Поэтому в архитектуру SDN добавлен новый уровень: аналитики и автоматизации

Так что, с учетом важности аналитики SDN, двухуровневую архитектуру SDN с рисунка 1 необходимо расширить, включив в нее основанный на аналитике уровень планирования, как показано на рисунке 2. Этот новый уровень реализует как прозрачность управления, так и интеллект для приложений SDN

Поскольку SDN создает новые проблемы управления, необходимо переоценить и обновить традиционные управленческие процессы и инструменты. Например, если программные изменения в сети происходят каждые несколько минут или секунд, то периодический сбор данных метрики путем опроса устройств становится неприменим, как и использование только данных потока. Развертывание датчиков для мониторин га постоянно изменяющихся виртуальных устройств и сервисного трафика дорого и проблематично. В динамических сетях требуется телеметрия и аналитика в реальном времени, основанная на push-опросах.

Комментарий

Оптимизация работы инженерных систем ЦОД с точки зрения программно-определяемой концепции может значительно повлиять на снижение общей стоимости владения (TCO) дата-центров по сравнению со стандартными аналогами. Этого позволяют достичь возникающие возможности в части динамического развертывания и интеллектуального управления инженерной инфраструктурой. Так, при построении SDDC (Software Defined Data Center) стоит использовать технологию макровиртуализации, подразумевающую интеграцию системы DCIM (Data Center Infrastructure Management) и решения по управлению виртуальными машинами.

DCIM собирает и агрегирует данные о состоянии инженерной инфраструктуры дата-центра, наличии свободных площадей, а также места в стойках. Решение позволяет формировать максимально полную картину того, что происходит в центре обработки данных здесь и сейчас. В совокупности с данными, которые агрегирует система управления виртуальными машинами, это позволяет выявлять проблемные точки в ЦОД. Речь идет о локальном превышении пороговых значений температуры, нехватке электропитания и др.

Оценивая загрузку вычислительного оборудования в режиме реального времени, можно подключать/отключать модули энерго- и холодоснабжения в тех областях ЦОД, где есть возможность оптимизировать производительность инженерных систем. Динамика этого процесса позволяет автоматически распределять нагрузку между основными компонентами серверного и сетевого оборудования.

Инженерная инфраструктура, построенная по принципу «программной определяемости», также позволяет владельцам дата-центров применять различные схемы резервирования компонентов инженерных систем, обеспечивающие требуемый в конкретный момент уровень доступности и надежности. Такая модель дает ИТ-персоналу возможность выделять конкретные наборы инженерных ресурсов для удовлетворения быстро меняющихся требований к функционированию вычислительного комплекса. Например, для обеспечения бесперебойной работы особо критичных приложений может потребоваться схема резервирования инженерных компонентов 2N. При отсутствии таких требований схема резервирования может быть упрощена до N+1 или N, а затем, при возникновении необходимости, увеличена до самой надежной

Облачные технологии, BYOD, мобильность сотрудников – мода или необходимость бизнеса?

Тотальная мобильность, облачные технологии и консьюмеризация ИТ – это основные тренды, которые будут определять будущее ИТ уже сегодня.

Возможность работать буквально где угодно существенно повышает производительность и мотивирует сознательных сотрудников на многое. Сегодня пользователи могут получать доступ к данным и приложениям из любого места: в офисе, дома, в аэропорту, в отеле. Причем использовать для этого самые разнообразные устройства: ноутбук, планшет, смартфон и, используя любые технологии проводные сетей Ethernet, WiFi или 3G/4G. Корпоративные приложения переносятся с физических серверов на виртуальные машины или даже в облака.

Облачные технологии в корне меняют основную модель затрат компаний, превращая часть затрат на создание IT-инфраструкту из капитальных расходов в операционные и помогают гибко наращивать дополнительные ресурсы или мощности по требованию или по мере роста бизнеса. Рабочие столы сотрудников становятся виртуальными, переставая быть привязанными к черным ящикам конкретных компьютеров. Намного эффективнее решаются вопросы лицензирования программного обеспечения и его своевременного обновления. Однако при этом, облачные технологии и создают определенные проблемы, существенно усложняя жизнь ИТ-специалистам в тех случаях, когда нужно понять, с чем связана низкая производительность сервисов и на чьей стороне возникла проблема — об этом мы уже писали в другой статье.

Эффективное внедрение всех новых тенденций в рамках существующей концепции построения сетей – задача не из простых. Ведь по сути, сети в течение последних лет концептуально почти не изменялись – росли скорости и появлялись новые протоколы, но принципы управления и передачи трафика практически не менялись (если не сказать откровенно – усложнялись и далеко не всегда это усложнение приводило к положительным результатам). Типичный подход в организации среднестатической современной корпоративной сети: каждый элемент настраивается и администрируется обособленно, если возникает проблема с производительностью, то устройство просто меняется на более прокачанное. Поддерживать новые технологии, учитывая нереальную скорость их появления и разработки, с использованием старых принципов стало практически невозможно. Например, если мы решим запустить новую виртуальную машину сегодня и перенести на нее приложение, то перенастройка списков контроля доступа на всех устройствах корпоративной сети может занять несколько дней, что недопустимо.

Поддержка уникальных требований сервисов

Развертывание нескольких приложений в конвергентной сети поднимает ряд проблем с управлением, так как у каждого из приложений свои требования к быстродействию, своя скорость роста и своя устойчивость к сбоям. Например, финансовая организация может быть готова платить дополнительно за маршруты с очень малой задержкой, чтобы поддерживать свое трейдинговое приложение. Для этого поставщику услуг может потребоваться найти эти маршруты с малой задержкой, отделить трафик приложения от остального трафика и полностью защитить его от сбоев каналов и маршрутизаторов.

В то же время у сервисов потокового видео сверхвысокого качества для домашних пользователей (таких, как Netflix и YouTube) высокие требования к качеству, и их невыполнение приведет к пикселизации, задержкам воспроизведения и в итоге к уходу клиентов. Поэтому для такого трафика лучше всего маршруты с низкой вариацией задержки. Потоковое видео адаптируется к доступной полосе пропускания в известных пределах, поэтому оператор может при нормальных условиях предоставлять оптимальное качество видео, но разрешить его снижение до приемлемого уровня во время пиковой нагрузки или при сбое.Кроме поддержки нескольких сервисов, перед поставщиками услуг встает еще одна проблема – увеличение частоты запросов на активацию/деактивацию сервисов вместе с сокращением приемлемого времени провизионирования : от недель до часов и даже секунд. Например, многие провайдеры предлагают клиентам порталы самообслуживания, где они могут запросить дополнительную пропускную способность.

Телеметрия и аналитика

Многие в индустрии говорят о телеметрии, которая совершенно необходима, но все же отличается от аналитики. Управление SDN требует множества данных о том, что происходит в сети, в частности, о топологии IGP, маршрутах BGP, правилах брандмауэров, требованиях трафика, задержках и их вариации, быстродействии, загрузки интерфейсов и т.д. Эти данные необходимы, но их недостаточно. Телеметрия – всего лишь сбор этих данных, то есть лишь начало эффективного управления SDN.Аналитика – получение из этих данных выводов, на основе которых можно действовать. Аналитика, в частности, позволяет определить, что именно не в порядке с сетью, и предложить варианты исправления ситуации. Многие проекты больших данных просто топят инженера в них, не говоря, что с ними делать дальше.

Блокировка валютных резервов

На 18.02.2022, последняя отчетная дата до начала военных действий, резервы ЦБ составляли 643 млрд долларов США в различных активах. ЦБ традиционно публикует структуру резервов с лагом, в годовом отчете банк раскрыл структуру на начало 2022 года:

Несмотря на усиливавшуюся конфронтацию в последние годы ЦБ продолжал держать большую часть резервов в валютах западных стран. Ранее в ЦБ заявили, что готовились к заморозке резервов, хотя и оценивали такую вероятность как низкую. Впрочем, судя по всему, больше второе чем первое, поскольку по оценке самого ЦБ в результате заморозки Россия потеряла более половины резервов, часть которых, напомню, хранится в золоте, которое находится в России, часть представляет собой средства Фонда Национального Благосостояния, в том числе в рублях и в качестве вложений в долгосрочные проекты в России. Еще часть находилась в юанях и доступна регулятору.

Как можно судить из диаграммы выше, ЦБ видел риски долларовых резервов, но не ожидал рисков для резервов в Евро, иначе объяснить то, что более 30% остались в этой валюте нельзя.

Сейчас ЦБ готовит иски в отношении стран, заморозивших резервы, однако учитывая нынешнюю обстановку и политическую ситуацию, рассчитывать на то, что в обозримом будущем без серьезных уступок со стороны России резервы вернут – наивно. На замороженные резервы уже претендует Украина, готовая использовать их в качестве компенсации ущерба. Пока никто из высокопоставленных лиц западных стран всерьез возможность изъятия резервов в этих целях даже не комментировал, так как прецедент заморозки резервов были, а вот изъятие, да еще в таком масштабе – это нонсенс и, безусловно, такой шаг нанес бы колоссальный ущерб репутации этих стран и всей завязанной на резервных валютах международной финансовой системе. Тем не менее совсем исключать такой вариант нельзя. В любом случае пока о замороженных резервах следует думать как о потерянных.

4 причины выбрать локальный контроллер вместо облачного

У вас параноидальные требования к безопасности. По сути, вы боитесь, что оборудование бизнес-класса будет собирать ваши данные и передавать в «облако». В этом случае вы можете закрыть локальному контроллеру и железкам доступ в сеть, сохранив вход через домен, и тогда уже обновлять прошивки вручную.

Вы боитесь явления Чебурнета (читайте мнение профессионалов о Чебурнете в нашей статье) народу, при котором на весь заграничный трафик поставят Firewall, отключат доступ к серверам Amazon и Azure

То есть в тот самый момент, когда всё вокруг будет рушиться к чертям собачьим, вам важно сохранять контроль над вашей сетью. Вы настраиваете сеть в модном ныне направлении Edge (читайте о периферийных вычисленияз здесь), и где-то «на дальней станции», на круизном лайнере или в глухой тайге, у вас просто нет постоянной связи с интернетом

Вам нужно соединить контроллер сети с какими-либо локальными сервисами мониторинга и аналитики, например с Elasticsearch или Prometheus и централизованно получать метрику уже с контроллера, а не с каждого из устройств.

На практике, если клиент требует именно локальный сетевой контроллер, то он либо боится отключения России от глобального интернета, либо не хочет, чтобы из его сети что-то куда-то уходило наружу, потому что не доверяет даже вендору. И в совсем запущенных случаях администраторы сомневаются, соответствуют ли все эти умные контроллеры требованиям 152 ФЗ, а именно — хранению персональных данных в России.

Важность аналитики SDN

Программно-определяемые сети (Software-defned networking, SDN) революционизируют сети дата-центров, разделяя уровни управления и уровни данных, а также позволяя приложениям программировать уровень управления. Сейчас мы наблюдаем высочайший уровень инноваций в сетевых приложениях для дата-центров: от оверлеев виртуальных сетей до систем безопасности

Программно-определяемые WAN (SD-WAN) используют этот подход на границе сети, реализуя интеллектуальный метод перенаправления критически важного трафика WAN по дорогостоящим контурам MPLS, а некритичного трафика – по менее дорогим интернет-каналам.Следующим этапом эволюции SDN станет применение этой архитектуры к WAN (Wide Area Network, территориально-распределенная сеть) и решение проблем с управлением, стоящих перед операторами. В отличие от SDWAN, WAN-SDN (также называемые Carrier SDN) распространяют принцип программно-определяемой сети и на базовую сеть

Для поставщиков услуг это магистральная сеть или городская сеть. Для крупных предприятий, не отдающих свою сеть IP/MPLS на аутсорсинг, это WAN. В этой статье мы будем рассматривать WAN-сети IP/MPLS поставщиков услуг.Многие из поставщиков услуг делают ставку на технологии SDN, чтобы создавать динамичные, гибкие сети, которые можно быстро перенастраивать для реализации новых бизнес-требований. Автоматизация обеспечения связности и активации услуг дает убедительные преимущества, включая возможность предлагать больше услуг и получать большую отдачу от капиталовложений, сокращение срока окупаемости и повышение эффективности операций.Однако одна лишь автоматизация не позволит поставщикам услуг выполнить свои бизнес-задачи. SDN создают множество управленческих проблем, включая потерю прозрачности и контроля над изменениями в сети, а также необходимость реализовать инженерные ноу-хау в приложениях SDN.Для создания сетей, адаптирующихся к бизнес-потребностям, поставщикам услуг необходима аналитика SDN для планирования в реальном времени и повышения видимости сервисов в сетевых инфраструктурах как традиционного вида, так и с поддержкой SDN. Для получения этой аналитики и создания подлинно адаптивных сетей требуется еще один уровень менеджмента. В настоящей статье мы рассмотрим проблемы, встающие перед поставщиками услуг, особенности SDN-аналитики и некоторые примеры практической реализации.

недавний курса Прогноз

Decentral Games курса Прогноз 2023-2025, 2030 — Является ли DG хорошей инвестицией?

Tribe курса Прогноз 2023-2025, 2030 — Является ли TRIBE хорошей инвестицией?

Ravencoin курса Прогноз 2023, 2025, 2030 | Стоит ли покупать RVN?

BitTorrent курса Прогноз 2023-2025, 2030 — Является ли BTTOLD хорошей инвестицией?

USDD курса Прогноз 2023, 2025, 2030 | Стоит ли покупать USDD?

Persistence курса Прогноз на 2023, 2025, 2030 – Безопасно ли покупать XPRT?

Astrafer курса Прогноз на 2023, 2025, 2030 – Безопасно ли покупать ASTRAFER?

Augur курса Прогноз 2023, 2025-2030 | Как высоко поднимется REP?

JUST курса Прогноз 2023, 2025, 2030 | Поднимется ли JST?

GameFi.org курса Прогноз 2023-2025, 2030 — Является ли GAFI хорошей инвестицией?

Обычные сети и SDN: в чем разница

Как было раньше

Традиционный подход к построению сетей подразумевает, что в составе будут использоваться аппаратные решения (файрволы, маршрутизаторы, коммутаторы), причем функция каждого из них будет четко определена и зафиксирована. Все компоненты в обычных сетях настраиваются по-отдельности. Все это усложняет управление такой сетью по мере ее роста.

Однако с ростом объемов трафика стало понятно, что такой подход больше не удовлетворяет стремительно повышающимся требованиям бизнеса к сетевым средам.

Новые времена — новые средства

Появление виртуализации и рост ее популярности только ускорил это «понимание». Сегодня огромное количество компаний используют облачные технологии. Бизнес-приложения и сервисы распределены по множеству виртуальных машин, которые постоянно обмениваются данными друг с другом. В целях балансировки нагрузки эти ВМ часто мигрируют между разными хостами (физическими серверами), что меняет точки привязки трафика. В таких динамичных условиях традиционные схемы адресации, логического деления сетей и методы назначения правил обработки трафика становятся попросту неэффективны.

Концепция программно-конфигурируемых сетей была призвана решить эту проблему, предложив новый подход к построению сетевых сред и управлению ими.

Ее авторами считают специалистов Калифорнийского университета в Беркли и Стэнфорда — Мартина Касадо, Ника МакКьоуна и Скотта Шенкера. Именно они 15 лет назад, в 2006 году, сформулировали и озвучили концепцию Software-Defined Network. Год спустя «отцы» программно-конфигурируемых сетей основали стартап Nicira. Сейчас компанию нередко называют пионером в области SDN, однако Nicira не была первой, кто предложил изменить сетевую архитектуру. Вспомнить хотя бы Cisco, известного разработчика сетевых решений, с его коммутацией на базе меток, или, например, проект Planet Lab. Кстати, в 2012 году Nicira была куплена лидером рынка виртуализации, компанией VMware, но это уже совсем другая история.

Однако по-настоящему выстрелила идея, предложенная Касадо, МакКьоуном и Шенкером. Они предложили «отобрать» у коммутаторов бразды правления таблицами коммутации, чтобы получить возможность свободно управлять как непосредственно сетевыми устройствами, так и потоками передаваемых данных. Для решения вопроса зависимости от «железа» один из авторов SDN, Касадо, предложил использовать протокол открытый протокол OpenFlow.

Такой подход к построению сетевой инфраструктуры позволил:

- с помощью особых программных решений отделить функции управления оборудованием от функции коммутации, то есть разделить control plane и forwarding plane;

- вместо управления каждым отдельным устройством начать управлять всей сетью в целом;

- обеспечить интеллектуальный программно-управляемый интерфейс между сетевым приложением и оборудованием.

Что это дает? Если говорить простыми словами, благодаря разделению control plane и forwarding plane стало возможным строить программно-определяемые сети буквально на базе любых устройств с поддержкой протокола OpenFlow, вне зависимости от того, какой вендор их произвел и каково вообще их назначение. При этом роль контроллера сети может играть отдельный сервер или даже простой ПК с сетевой ОС на борту.

Выводы

Shiden Network (SDN) одна из лучших монет благодаря своим нововведениям и основным принципам, она привлекла внимание опытных инвесторов. Благодаря огромным инвестициям в валюту и высококвалифицированному персоналу у проекта есть все необходимое для успеха в будущем

Благодаря огромным инвестициям в валюту и высококвалифицированному персоналу у проекта есть все необходимое для успеха в будущем.

Прежде чем инвестировать, мы настоятельно рекомендуем вам провести как можно больше исследований. Кроме того, следите за последними отраслевыми тенденциями и прогнозами экспертов. Если у вас есть какие-либо вопросы, мы будем рады помочь вам. Оставьте комментарий ниже, и мы постараемся ответить на ваши вопросы как можно быстрее.

Share this Article: