Введение

Сегодня расскажем как построить максимально отказоустойчивую сетевую инфраструктуру предприятия, с минимальной привязкой к конкретному вендору, преимущественно на открытых протоколах и стандартах.

Условно говоря, сетевую инфраструктуру можно разделить на ряд компонентов:

-

ЛВС (локальная вычислительная сеть) — IT-инфраструктура на основе группы стандартов IEEE 802.3.

-

БЛВС (беспроводная локальная вычислительная сеть) — IT-инфраструктура на основе группы стандартов IEEE 802.11, так или иначе интегрированная с ЛВС.

-

Вспомогательные системы (система управления IP пространством, инвентарная система, система описания сетевых сервисов, системы мониторинга).

Сегодня начнем с ЛВС.

2.1. Лабораторная работа 1 «Базовые механизмы безопасности коммутаторов »

Рисунок 11 Расположение компьютеров в сети

В современных сетях, особенно в сетях провайдеров услуг, необходимо осуществлять не только защиту периметра сети и ограничения передачи трафика, но и контроль над консолями управления активным оборудованием, минимизировать доступ к средствам управления, учетным административным записям коммутатора. В данной лабораторной работе рассматривается ограничение управлением коммутатора при помощи функции Trusted Hosts.

Цель работы: изучить функцию Trusted Hosts и ее настройку на коммутаторах D-Link.

Оборудование: коммутатор D-Link DES 3810-28, рабочая станция, консольный кабель, кабель Ethernet.

Перед выполнением задания необходимо сбросить настройки коммутатора к заводским настройкам по умолчанию командой:

reset config

Настройте IP-адрес интерфейса управления коммутатора:

config ipif System ipaddress 10.90.90.91/24

Создайте доверенную рабочую станцию, с которой разрешено управление коммутатором:

create trusted_host 10.90.90.101

Посмотрите список доверенных узлов сети:

show trusted_host

Проверьте возможность управления коммутатором со станций ПК 2 и ПК 3:

telnet 10.90.90.91

Что вы наблюдаете?

Повторите упражнение после установки подсети управления.

Удалите доверенную станцию управления:

delete trusted_host ipaddr 10.90.90.101

Создайте сеть, из которой разрешено управление коммутатором:

create trusted_host network 10.90.90.91/24

Проверьте возможность управления коммутатором со станций ПК 2 и ПК 3:

telnet 10.90.90.91

Что вы наблюдаете?

Удалите сеть, из которой разрешено управление коммутатором:

delete trusted_host network 10.90.90.91/24

Специализированные или гибридные, L2 или L3, ГОСТ или не ГОСТ?

Устройства для сетевого шифрования могут быть либо специализированными, предназначенными исключительно для шифрования, либо гибридными (комбинированными, многофункциональными), выполняющими еще и другие сетевые или защитные функции. Гибридные решения часто экономичнее (по крайней мере, при покупке), но обычно уступают специализированным шифраторам в производительности, надежности и удобстве управления.

От уровня сети, на котором происходит шифрование, зависит поддержка сетевых протоколов. Например, шифраторы L2 не смогут работать через IP-сеть: маршрутизаторы не увидят IP-адресов, потому что те будут зашифрованы. И наоборот, устройства c шифрованием на L3 бесполезны там, где нужна связь по MAC-адресам (а это часто требуется, например, для инфраструктуры виртуальных машин), потому что при отправке пакетов в другую подсеть заголовки L2 не сохраняются.

Криптошлюз, гибридное устройство для межсайтового шифрования на L3

Криптошлюз, гибридное устройство для межсайтового шифрования на L3

Согласно исследованию MarketsandMarkets, в 2017 г. у решений L3 по-прежнему была наибольшая доля рынка оптического шифрования. Шифрование L3 широко используется для VPN, в корпоративных и государственных сетях развернуты масштабные сети на базе IPsec. Рынок шифрования L1 будет расти быстрее всех благодаря таким преимуществам, как низкая задержка, высокая пропускная способность и высокая доступность.

Нужно помнить, что в России для реализации большинства сценариев сетевого шифрования необходимы средства, удовлетворяющие требованиям технических регламентов (то есть имеющих сертификаты ФСБ), поэтому выбирать обычно приходится среди решений, допускающих применение российского набора алгоритмов шифрования семейства ГОСТ.

Доверенное шифрование

Выбирая решения для сетевого шифрования, нужно помнить о его стойкости к взлому. В большинстве случаев стойкость можно оценить лишь качественно, но можно уверенно сказать, что для того, чтобы шифрование было действительно надежным и обеспечивало долгосрочную (то есть на то время, пока утечка данных способна нанести ощутимый ущерб их владельцу) защиту, оно должно быть доверенным.

Доверенное шифрование могут обеспечить только специализированные, защищенные от физического взлома устройства. Они образуют как бы отдельный слой сети и не совмещают других функций, кроме шифрования. Это снижает нагрузку на персонал и уменьшает риск ошибок при настройке. В этом их преимущество перед гибридными решениями — по безопасности, так и по производительности и удобству управления. Решения с доверенным шифрованием должны поддерживать сквозное шифрование. Этим они выгодно отличаются, например, от устройств с MACsec, которые шифруют данные только между портами (а на самих устройствах трафик расшифровывается и оказывается уязвимым перед тем, кто захватит управление ими). Стойкость доверенного шифрования обеспечивают стандартные криптографические механизмы — в России это семейство ГОСТ. Наконец, важнейшая часть доверенного шифрования — это централизованная автоматическая система управления ключами шифрования

Ведь неважно, насколько хорошо само устройство шифрования: именно надежность работы с ключами в конечном счете определяет безопасность данных

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Пассивные средства безопасности

Пассивные средства сетевой безопасности применяются для мониторинга и анализа трафика в сети. Такие инструменты работают с копией трафика, полученной со SPAN-портов, ответвителей сетевого трафика (TAP) или брокеров сетевых пакетов (NPB). Пассивный мониторинг не вносит временных задержек и дополнительной служебной информации в сеть. В данное время широко используются такие пассивные средства безопасности, как IDS, Network Forensics, NBA и NTA.

Система обнаружения вторжений (IDS)

Система обнаружения вторжений (Intrusion Detection System — IDS) предназначена для мониторинга сетевого трафика на наличие вредоносных программ, эксплойтов и других киберугроз путём использования большого количества сигнатур угроз (иногда называемых правилами). Программное обеспечение IDS может быть развёрнуто на специально построенных устройствах, предоставленном пользователем оборудовании и в некоторых случаях как виртуальные устройства для VMware, Xen и других платформ виртуализации.

В настоящее время в подавляющем большинстве случаев IDS – это режим работы инструментов системы предотвращения вторжений (Intrusion Prevention System – IPS). Другими словами, на сегодняшний день приобрести решение, которое способно выполнять только пассивный мониторинг будет довольно проблематично. IPS относятся к более сложным и дорогим устройствам, однако, как правило, поддерживают активные IPS и пассивные IDS конфигурации в одном решении. Кроме того, компании обычно развёртывают IPS только для пассивного IDS мониторинга, особенно в ядре сети.

В пространстве IDS решений (как конфигурация пассивного мониторинга системы IPS) представлены продукты компаний Positive Technologies, Код Безопасности, Инфотекс, Smart-Soft, Info Watch, Stonesoft, Trend Micro, Fortinet, Cisco, HP, IBM, Juniper, McAfee, Sourcefire, Stonesoft, Trend Micro, Check Point.

Сетевая форензика (Network Forensics)

Сетевая форензика (криминалистика) относится к технологии, которая отслеживает, записывает и анализирует трафик компьютерной сети в целях сбора информации, юридических доказательств, а также обнаружения и анализа угроз внутрикорпоративной сетевой безопасности. Эта технология часто описывается как сетевой видеомагнитофон, который записывает (буквально) все пакеты, проходящие через вашу сеть. Программное обеспечение для сетевой криминалистики чаще всего развёртывается на поставляемых поставщиками сетевых устройствах с большими объёмами памяти, но некоторые поставщики предоставляют его как программное решение только для того, чтобы клиенты могли самостоятельно выбрать оборудование для его поддержки.

Производители решений в этом пространстве – MicroOLAP, Гарда Технологии, AccessData, NIKSUN, RSA (NetWitness), Solera Networks.

Анализ поведения сети (NBA) и сетевого трафика (NTA)

Большинство устройств сетевой безопасности размещаются по периметру (за межсетевым экраном) для проверки угроз, поступающих из интернета. Однако мобильные устройства, которые ежедневно приносятся в офис «в кармане», могут содержать вредоносные программы, которые защита периметра может никогда и не увидеть.

Системы анализа поведения сети (Network Behavior Analysis — NBA) обнаруживает угрозы, с которыми сталкивается сеть изнутри, используя NetFlow и другие стандарты потока (cFlow, sFlow, jFlow и IPFIX), чтобы получить базовое значение для нормального сетевого трафика и обнаружить аномалии, такие как распространение вредоносных программ. Системы анализа сетевого трафика (Network Traffic Analysis — NTA) предназначены для перехвата и анализа трафика, а также для обнаружения сложных и целевых атак. С их помощью можно проводить ретроспективное изучение сетевых событий, обнаруживать и расследовать действия злоумышленников, реагировать на инциденты. NTA могут служить отличным источником данных для ситуационных центров информационной безопасности (SOC).

Производители в пространстве NBA и NTA решений – Positive Technologies, Kaspersky, Group-IB, Гарда Технологии, Arbor Networks, Lancope, Riverbed Awake, Cisco, Darktrace, ExtraHop Networks, LogRhythm, Flowmon, RSA, TDS и другие.

Проблемы передачи multicast

IP multicast является одной из ключевых технологий при построении сетей для систем безопасности. При этом необходимость использования multicast накладывает дополнительные требования к архитектуре сети в целом, поскольку используются специальные протоколы, а оборудование должно обладать соответствующей функциональностью. Рассмотрим далее особенности, которые следует учитывать при использовании IP multicast в сетях Ethernet, и какие проблемы могут быть сними связаны.

АдресацияПо аналогии с IP-протоколом, кадры Ethernet определяются как multicast по МАС-адресу назначения, указанному в заголовке

Причем МАС-адрес формируется в соответствии с используемым IP-адресом multicast, и здесь важно помнить, что из IP-адреса в МАС-адрес копируется только часть битов. В результате каждому МАС-адресу формата multicast соответствуют 32 адреса IP multicast, и при использовании нескольких потоков с разными IP-адресами и единым для них МАС-адресом может возникнуть ситуация, когда сетевое оборудование, принимающее хотя бы один из потоков, будет вынуждено также производить обработку пакетов и для остальных потоков, которые к нему попадают

Особенно внимательно нужно проследить, чтобы выбранные IP-адреса не попадали под единый МАС-адрес, соответствующий диапазону локальных сетевых IP multicast-адресов -224.0.0.0/24 (соответствующие адреса лежат в диапазонах: 224.128.0.0/24, 225.0.0.0/24, 225.1 28.0.0/24, 226.0.0.0/24, 226.1 28.0.0/24 и т.д.). Этот диапазон зарезервирован под различные сетевые сервисы и протоколы маршрутизации, поэтому на многих моделях коммутаторов для таких адресов не действуют правила IGMP snooping. В этом случае потоки будут распространяться широковещательным способом, что может привести к перегрузке каналов и системных ресурсов оборудования.

IGMP snoopingПрактически во всех современных моделях управляемых коммутаторов Ethernet есть возможность контролировать распространение потоков multicast с помощью функции отслеживания пакетов IGMP (IGMP snooping). В этом случае коммутатор отслеживает передаваемые хостами и маршрутизаторами внутри сети пакеты IGMP и отправляет потоки для каждой из групп multicast только в те порты, через которые были получены соответствующие запросы IGMP report от хостов или пакеты IGMP query от маршрутизаторов.

Данная функция является обязательной при использовании сервисов, передающих потоки multicast с большой скоростью — к таким можно отнести, например, видеонаблюдение. В противном случае коммутаторы Ethernet будут отправлять пакеты по умолчанию через все порты, расходуя пропускную способность каналов.

Но с использованием IGMP snooping также может быть связана распространенная проблема. Предположим, что источники и приемники потоков multicast находятся в одном широковещательном домене (VLAN) и соединены через цепочку коммутаторов с включенным IGMP snooping. Если в этом домене отсутствует маршрутизатор, который рассылал бы пакеты IGMP query, то на портах, через которые коммутаторы соединены между собой, передача потоков будет блокироваться. Для решения этой проблемы на коммутаторах существует настройка IGMP querier, которая позволяет коммутаторам самим рассылать пакеты IGMP query и таким образом разблокировать порты для передачи потоков (рис. 2).

Средства защиты: прямые и косвенные

Как уже было сказано в предыдущей статье, идеальной защиты добиться в любом случае не получится. Но можно максимально затруднить проведение атаки, сделав результат нерентабельным по отношению к затраченным усилиям.

Условно средства защиты можно разделить на две основные группы:

- технологии прямой защиты трафика, такие как шифрование или фильтрация по MAC;

- технологии, изначально предназначенные для других целей, например, для повышения скорости, но при этом косвенным образом усложняющие жизнь злоумышленнику.

О первой группе было рассказано в первой части. Но в нашем арсенале есть ещё и дополнительные косвенные меры. Как уже было сказано выше, увеличение числа точек доступа позволяет снизить уровень сигнала и сделать равномерной зону покрытия, а это усложняет жизнь злоумышленнику.

Еще один нюанс — повышение скорости передачи данных упрощает применение дополнительных мер безопасности. Например, можно на каждом ноутбуке установить VPN клиент и передавать данные даже внутри локальной сети по зашифрованным каналам. Это потребует некоторых ресурсов, в том числе и аппаратных, но уровень защиты при этом существенно повышается.

Ниже мы приводим описание технологий, которые позволяют улучшить работу сети и косвенным образом повысить степень защиты.

MAC адрес

На уровне MAC, который обеспечивает доступ к среде и передаче кадра, для идентификации сетевых интерфейсов узлов сети используются регламентированные стандартом уникальные 6-байтовые адреса, называемые MAC-адресами. Обычно MAC-адрес записывается в виде шести пар шестнадцатеричных цифр, разделенных тире или двоеточиями, например 00-29-5E-3C-5B-88. Каждый сетевой адаптер имеет MAC-адрес.

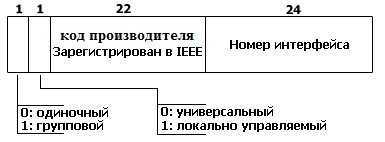

Структура MAC-адреса Ethernet

- первый бит MAC-адреса получателя называется битом I/G (individual/group или широковещательным). В адресе источника он называется индикатором маршрута от источника (Source Route Indicator);

- второй бит определяет способ назначения адреса;

- три старших байта адреса называются защитным адресом (Burned In Address, BIA) или уникальным идентификатором организации (Organizationally UniqueIdentifier, OUI);

- за уникальность младших трех байт адреса отвечает сам производитель.

Некоторые сетевые программы, в частности wireshark, могут сразу отображать вместо кода производителя — название фирмы производителя данной сетевой карты.

Транспорт сервисов Ethernet

Форум MEF не указывает, как сервисы Ethernet должны быть обеспечены в сети оператора. Несмотря на преимущества Ethernet, описанные выше, он имеет ряд ограничений при реализации приложений глобальных сетей (WAN). Концепции типа «мост» и «покрывающее дерево» (spanning tree), характерные для ЛС Ethernet, не могут масштабироваться до уровня международных сетей. Более того, у Ethernet отсутствуют механизмы, связанные с функциональной надежностью, необходимой для реализации этих приложений (в частности, механизмы, способные изолировать трафик одного пользователя от другого, чтобы, например, измерить производительность конкретного сервиса пользователя или же оперативно определить характер отказа и восстановить его работу в больших сетях).

Ввиду этих ограничений сервисы Ethernet могли быть переданы по ГлС только с помощью других технологий. Если копнуть глубже, то ограничения сети Ethernet вызваны тем, что Ethernet – это ЛС, а взаимодействовать ей нужно с ГлС. Как же дотянуть ЛС Ethernet до уровня ГлС, чтобы без проблем осуществить транспорт любых сервисов? Решить этот вопрос не так просто даже для таких организаций, как ITU-T и MEF, но можно. Ниже показаны шаги, которые нужно предпринять, чтобы найти приемлемое решение. Эти шаги привели к созданию нового класса технологий – Ethernet операторского класса (CE/CGE-1,2).

Ошибки конфигурирования сетей

- Излишне «доверительные» отношения между подсетями. Сюда относятся проблемы разграничения доступа между подсетями, при которых становится возможен несанкционированный сетевой доступ между внутренними подсетями организации. В результате злоумышленник при компрометации небольшой части сети может беспрепятственно взять под контроль ключевые узлы всей сети.

- Доступ узлов инфраструктуры ко внешним DNS-серверам. При использовании внутренней системы доменных имен DNS-запросы должны обрабатываться только на собственных DNS-серверах организации. Если DNS на клиентах сконфигурирован неверно, в случае запроса к публичному DNS-серверу существует риск утечки внутренних доменных имен, а также обход фильтрации известных адресов командных серверов вредоносного ПО.

- Открытые для внешней сети «наружу» сетевые порты и сервисы порты без необходимости в этом (например, базы данных). Вследствие у злоумышленника появляются большие возможности для проведения атаки. Например, из-за хранения сведений в незащищенной базе данных, в сеть утекли данные пациентов скорой помощи из Подмосковья.

воспользовались

- Настроить Access Control List (ACL) на сетевом оборудовании для корректного разграничения прав доступа между подсетями. ACL — это набор разрешающих или запрещающих правил для сетевого трафика (в контексте сетевого оборудования). В большинстве случаев списки доступа применяют для пакетной фильтрации на границе интернета и частной сети, однако фильтрация может также потребоваться на границе DMZ и других подсетей.

- Настроить межсетевой экран. Межсетевые экраны также должны быть настроены не только на границе с внешней сетью, но и между внутренними подсетями организации.

- Запретить изменения сетевых настроек пользователей. Для этого настройте параметр в групповых политиках Windows: «User Configuration -> Administrative Templates -> Network -> Network Connections».

Механизмы Leaky Bucket и Token Bucket

Алгоритм Token Bucket

- Собственно ограничение скорости путём отбрасывания лишних пакетов на основе очень простого условия. Выполняется на чипах коммутации.

- Создание этого простого условия, которым занимается более сложный (более специализированный) чип, ведущий счёт времени.

Single Rate — Two Color Marking

CIR — Committed Information RateCBS — Committed Burst SizeBcTcCSingle Rate — Two ColorSingle RateTwo Color

- Если количество доступных монет (бит) в ведре C больше, чем количество бит, которые нужно пропустить в данный момент, пакет красится в зелёный цвет — низкая вероятность отбрасывания в дальнейшем. Монеты изымаются из ведра.

- Иначе, пакет красится в красный — высокая вероятность дропа (либо, чаще, сиюминутное отбрасывание). Монеты при этом из ведра С не изымаются.

Single Rate — Three Color Marking

sr-TCMSingle Rate — Three Color MarkingECEEBS — Excess Burst SizeTeEB

- Если монет в ведре C хватает, пакет красится в зелёный и пропускается. Из ведра C вынимается B монет (Остаётся: Tc — B).

- Если монет в ведре C не хватает, проверяется ведро E. Если в нём монет хватает, пакет красится в жёлтый (средняя вероятность дропа), из ведра E вынимается B монет.

- Если и в ведре E не хватает монет, то пакет красится в красный, монеты не вынимаются ниоткуда.

не суммируютсяCECECERFC 2697

Two Rate — Three Color Marking

Tr-TCMPCIRCBSCPIREBSPCPB

- Если монет в ведре P не хватает — пакет помечается красным. Монеты не выниваются. Иначе:

- Если монет в ведре C не хватает — пакет помечается жёлтым, и из ведра P вынимаются B монет. Иначе:

- Пакет помечается зелёным и из обоих вёдер вынимаются B монет.

CPCPPCRFC 2698

Рынок шифрования быстро растет

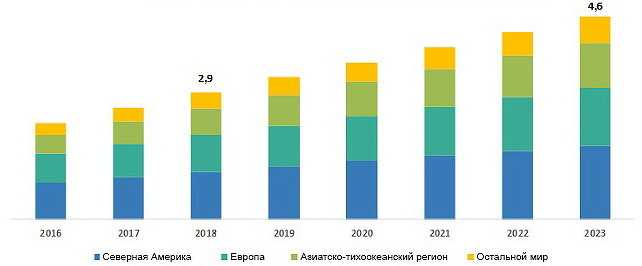

По оценке компании MarketsandMarkets в 2018–2023 гг. рынок сетевого шифрования будет расти на 9,8% в год, с $2,9 млрд в 2018-м до $4,6 млрд в 2023-м. Главные «движущие силы» этого роста — увеличение количества угроз и соответствующее повышение требований регуляторов к обеспечению безопасности данных. Затраты на оптические каналы будут расти опережающими темпами, соответственно среди главных покупателей средств защиты будет расти доля телеком-операторов и крупных предприятий.

Динамика рынка средств сетевого шифрования, $ млрд

Сегмент решений для оптических линий будет составлять большую долю рынка средств сетевого шифрования: в 2017 г. на него приходилось $2,53 млрд, в 2024 он достигнет $4,24 млрд (ежегодный рост — 8,9%).

Аналогичные оценки сделали и в KBV Research: рынок сетевого шифрования будет увеличиваться в ближайшие 5 лет на 11,4% ежегодно и в 2024 г. достигнет $4,7 млрд. Опережающими темпами будет развиваться рынок Азиатско-тихоокеанского региона (на 13,4% в год), европейский и американский отстанут (10,5% и 10% соответственно).

Быстрее всего в этот период будет расти сегмент услуг (14,1% в год), сегмент программного обеспечения будет увеличиваться на 11% ежегодно, а оборудования — на 10,5%. Однако последний останется самым крупным, в 2024 г. он достигнет $2,4 млрд.

Что касается скоростей шифрования, то, согласно тому же отчету KBV Research, наибольшая доля рынка у решений для диапазона скоростей передачи данных 10–40 Гбит/с, который будет расти до 2024 г. на 10,8% ежегодно. Продажи средств шифрования со скоростями «менее 40 Гбит/с» и «более 100 Гбит/с) будут расти на 10,7%. А быстрее всего (на 13,2 % в год), как ни странно, будут увеличиваться продажи устройств шифрования со скоростями до 10 Гбит/с.

Российский рынок в 2024 г. достигнет, по оценке KBV, $100,4 млн. Его основной компонент, сегмент оборудования, будет прирастать на 9,4% ежегодно, ПО — на 9,8%, услуг — на 13%.

Альтернативные признаки, или Чем ЛС отличается от ГлС

Сначала попытаемся разобраться в том, чем ЛС отличается от ГлС, для этого вспомним традиционную классификацию сетей. Она была разная у разных сетевых специалистов. Специалисты ЛС использовали известный стереотип: LAN, MAN, WAN. Специалисты ГлС говорили о сетях доступа, распределительных и транспортных сетях или приводили другие традиционные классификации .

Оказалось, что для оценки различия удобнее перенести центр тяжести первой классификации с сетей на технологии, также разбив их на два класса: локальные и глобальные. Это позволило уйти от указанного стереотипа и конкретизировать набор альтернативных признаков, которые можно сравнивать. Такой набор был предложен и обоснован в работе и представлен в табл. 1. Оценив различие технологий, можно будет понять, как преодолеть их и добиться их нужного взаимодействия (табл. 1).

Рассмотрим кратко альтернативные признаки.

Первый признак – условия работы. В ГлС для передачи сообщения между узлами А и Б требуется предварительное установление соединения: при коммутации цепей нужно соединить звенья сети, формируя непрерывную физическую цепь; при коммутации пакетов нужно установить виртуальное соединение (VC) между узлами, исключающее необходимость маршрутизации.

Для ЛС все узлы внутри сети заранее соединены кабелем (Ethernet), а между собой ЛС соединены мостами, коммутаторами или маршрутизаторами. Предварительное соединение узлов не требуется, нужно установить лишь маршрут следования пакетов. Образ такой сети – «облако/море», по которому «плывут» пакеты (дейтаграммы), отсюда и сети называются дейтаграммными.

Второй признак – тип передачи: синхронная или асинхронная. Все цифровые ГлС используют синхронную передачу, т.е. требуют использовать тактовую синхронизацию. Все ЛС не требуют синхронизации, так как передают только асинхронные потоки данных. Это могут делать и ГлС, после того, как преобразуют их в синхронные потоки с помощью специальных устройств (PAD/FRAD) .

Третий признак – адресация. Поддержка адресаций E.164 и X.121, характерных для ТфОП, – черта всех ГлС. В ЛС существуют другие адресации: физическая (MAC) и логическая (IP), не поддерживаемые ГлС. Поэтому при взаимодействии ЛС и ГлС (например, в IP-телефонии) используют шлюзы, преобразующие эти адреса.

Четвертый признак – тип модели. Модели ГлС (одноуровневые или многоуровневые) должны иметь выход на физический уровень ТфОП. Известно , что в любом случае физический уровень модели должен быть совместим с физическим уровнем ТфОП (или иметь выход на него).

Модели ЛС тоже имеют физический уровень, но он функционально не соответствует физическому уровню ТфОП (табл. 2).

Для технологий ЛС, чтобы выйти на ТфОП, нужны глобальные технологии-переносчики, такие как PDH, SONET/SDH, IP/MPLS (ограниченно) и WDM. Они инкапсулируют пакеты ЛС в полезную нагрузку или модулируют сигналом ЛС несущую WDM.

Выбор коммутаторов Extreme для реализации проекта

| Уровень | Модель | Порты | Описание |

|---|---|---|---|

| ядро | x620-16x-Base * x670-G2-48x-4q-Base* |

16 x 10GE SFP+ 48x10GE SFP+ и 4×40 GE QSFP+ |

Для основных нужд ядра:

С минимальными требованиями подойдет коммутатор серии x620. |

| ЦОД | x620-16x-Base* x590-24x-1q-2c* x670-G2-48x-4q-Base* |

16 x 10GE SFP+ 24x10GE SFP, 1xQSFP+, 2xQSFP28 48x10GE SFP+ и 4×40 GE QSFP+ |

Для основных нужд ЦОД:

С минимальными требованиями подойдет коммутатор серии x620. |

| распределение | X460-G2-24x-10GE4-Base* X460-G2-48x-10GE4-Base* |

24x1GE SFP, 8×1000 RJ-45, 4x10GE SFP+ 48x1GE SFP, 4x10GE SFP+ |

Для основных нужд распределения:

Идеально подойдут коммутаторы серии x460-G2. Наличие резервных блоков питания с возможностью расширения и добавления портов 10G, CX (для стэкирования) и QSFP+ делает их идеальными коммутаторами для уровня распределения с портами до 1 Gb. |

| доступ | X440-G2-24p-10GE4* X440-G2-24t-10GE4* X440-G2-48t-10GE4* X440-G2-48p-10GE4* |

24x1000BASE-T(4 x SFP combo), 4x10GE SFP+ (PoE бюджет 380 Вт) 24x1000BASE-T(4 x SFP combo), 4x10GE SFP+ 24x1000BASE-T(4 x SFP combo), 4x10GE SFP+ combo ports 48x1000BASE-T(4 x SFP combo),4x10GE SFP+ combo ports (PoE бюджет 740 Вт) |

Для нужд доступа:

Рекомендую обратить внимания на эту линейку в виде ее гибкости в части портов, производительности и функционала. |

обзор коммутаторов Extreme

- работа с кабельными трассами — волокнами и медными линиями

- IP адресация

Заключение

Ожидая роста использования услуг по передаче данных, большинство операторов мобильной связи начинает задумываться о преобразовании мобильной транспортной сети. Около 40% эксплуатационных расходов относится к мобильной транспортной сети, и поэтому необходимо найти более эффективные решения, поддерживающие существующие голосовые услуги и прогнозируемые услуги по передаче данных.

Однако непросто предсказать, когда же начнется прогнозируемое увеличение объема передаваемых данных по мобильной сети и какова будет его величина. Мобильные операторы вынуждены рисковать доходами от существующих голосовых услуг и инвестировать в подготовку к неопределенному пакетному будущему. Более 70% мобильных транспортных сетей основаны на PDH-соединениях по медным или радиорелейным линиям. В большинстве случаев это единственно доступная инфраструктура, и существует необходимость в эффективном решении передачи пакетных данных поверх PDH.

Ethernet over PDH — интересная альтернатива существующим технологиям для мобильных транспортных сетей. Эта технология гарантирует надежный метод инкапсуляции и «горячее» восстановление канала, а также максимальную полосу канала и его эффективное использование. Это позволит уменьшить требования к полосе в пересчете на БС, освобождая емкость сети для новых услуг. Также обеспечивается эффективная и предсказуемая задержка трафика в сети, что может стать критичным для мобильного видео и других услуг реального времени.

С использованием Ethernet over PDH мобильные операторы могут увеличить полосу пропускания имеющихся соединений PDH в процессе подготовки к миграции на транспортную сеть Carrier Ethernet.

Среди поставщиков чипов компании TranSwitch и TPACK предлагают законченное решение на базе EoPDH. EtherMap-PDH мапер фирмы TranSwitch используют для преобразования Ethernet-данных в формат PDH. TPW48-P, Ethernet over PDH/SONET/SDH пакетный мапер фирмы TPACK применяют для объединения и обработки нескольких соединений Ethernet over PDH.