Введение

Получив root на смартфоне, среднестатистический пользователь начинает экспериментировать с устройством и ставить различные модификации интерфейса, темы, шрифты, новые ядра, прошивки, радио и root-приложения. Как постоянный, давний и активный пользователь форумов 4PDA и XDA Developers, могу утверждать, что очень часто такие эксперименты заканчиваются вопросами с формулировками: «Телефон не загружается, что мне делать?»

Даже очень внимательно прочитав инструкцию, можно допустить опечатку или нажать не на ту кнопку, после чего получить bootloop — вечную загрузку телефона с повторяющейся бутанимацией. В худшем случае можно получить «кирпич» — телефон вообще не включится. Бывает это очень редко, и, честно говоря, нужно очень постараться, чтобы, например, убить флеш-память. Обычно же то, что пользователи считают «кирпичом», можно успешно восстановить с помощью несложных манипуляций. И бэкап нам в этом очень поможет.

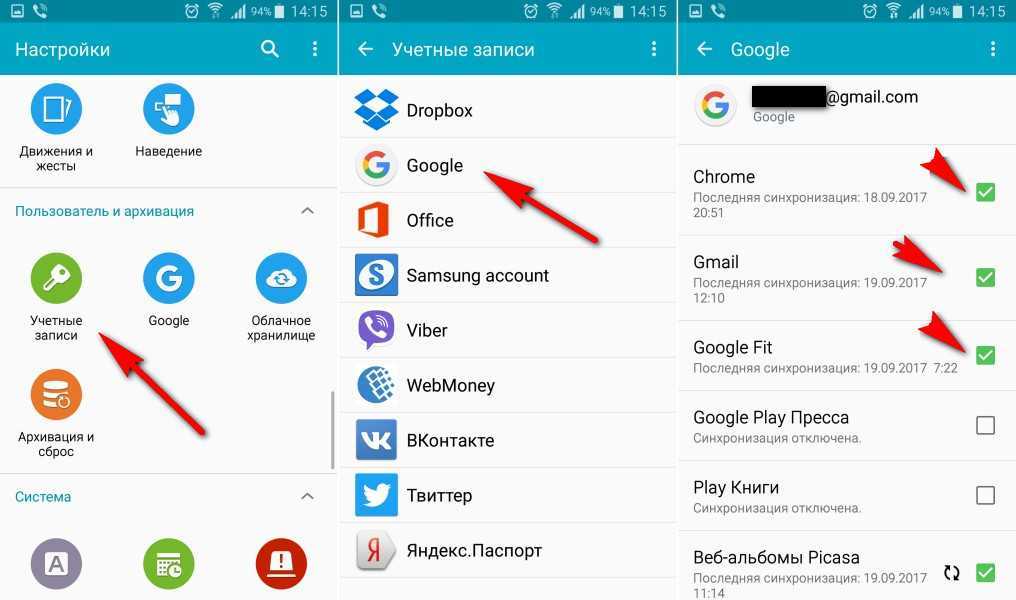

Базовые функции бэкапа, которые удовлетворят большинство обычных пользователей, предлагает сама Google. В настройках телефона есть вкладка «Аккаунты», в которой можно расставить необходимые галочки. После перепрошивки или сброса устройства на заводские настройки или активации нового телефона Android сам восстановит контакты, историю и вкладки браузера Chrome, заметки Google Keep, фотографии, данные приложений, события календаря и так далее. В последних версиях Android можно восстановить рабочий стол со всеми ярлыками и автоматически поставить все установленные ранее приложения.

Однако Google не может забэкапить все. Настройки системы и приложений сбросятся, сохраненные пароли (а точнее, токены аутентификации) исчезнут, приложения из сторонних маркетов не будут вновь установлены. Поэтому нам нужны инструменты, способные сохранить вообще все. О них мы и поговорим.

Новые функции безопасности и шифрования Android

Как уже упоминалось, в большинстве новых смартфонов Android шифрование устройства включено автоматически. Большим изменением, которое было внесено пару лет назад в Android 7.0 Nougat, стала прямая загрузка. Перед прямой загрузкой весь ваш зашифрованный телефон будет заблокирован, пока вы не введете пароль. Начиная с Nougat, система позволяет запускать небольшой набор программного обеспечения, как только вы включаете телефон. Это означает, что телефонные звонки, будильники и т.д. Могут работать сразу после загрузки, в то время как приложения, которые вы загружаете, и другие личные данные не будут работать, пока вы не введете пароль.

Это было частью пересмотренного подхода Google к шифрованию, в котором старый метод шифрования всего раздела был заменен шифрованием на уровне файлов. Шифрование на уровне файлов выполняется быстрее на старых устройствах, поскольку системе не нужно одновременно расшифровывать огромные фрагменты данных. Этот метод имеет дополнительное преимущество, предоставляя приложениям более точный контроль над данными, которые расшифровываются и не расшифровываются, что может значительно повысить безопасность в случае взлома системы.

Google продолжил улучшать свои функции безопасности с Android 8.0 Oreo с более детальным контролем над разрешениями приложений, дополнениями к функции проверенной загрузки, встроенной поддержкой двухфакторной аутентификации и многим другим

Что еще более важно, Oreo также представила улучшенное шифрование для предприятий. Все устройства могут использовать отдельные ключи шифрования для личных и рабочих профилей

Администраторам устройств также предоставляется возможность удаленно активировать ключи рабочего профиля для обеспечения полной защиты данных. Oreo также принесла с собой Project Treble, что стало еще одним большим шагом в обеспечении более быстрой доставки обновлений программного обеспечения и безопасности.

В Android 9.0 Pie также представлены некоторые ключевые функции конфиденциальности и шифрования. Приложения, работающие в фоновом режиме, больше не имеют доступа к микрофону, камере и другим датчикам (кроме GPS). Также огромное значение имеет добавление шифрования на стороне клиента.

Хотя все данные, резервные копии которых сохраняются с вашего устройства Android на серверы Google, зашифрованы, они зашифрованы Google для Google. Другими словами, Google все еще может получить к нему доступ технически. В Android Pie резервные копии зашифровываются секретом на стороне клиента. Как и раньше, ваши данные передаются через безопасное зашифрованное соединение с серверами Google, но фактические данные зашифрованы с использованием пароля, который известен только вам. Это также означает, что для восстановления данных из резервных копий требуется ваш PIN-код, графический ключ или пароль.

С Android 10 компания Google пошла еще дальше. Все телефоны с последней версией Android должны быть по умолчанию зашифрованы, включая устройства начального уровня. Раньше они не подпадали под действие налога, поскольку им не хватало оборудования, необходимого для расширенного шифрования. Уже нет. В Android 10 Google представила Adiantum, новый метод шифрования, который работает на большинстве бюджетных телефонов (включая телефоны Android Go) и может работать даже на таких вещах, как умные часы и умные телевизоры.

Android 10 также поддерживает TLS 1.3, который шифрует и защищает трафик с вашего телефона к любой интернет-службе, к которой вы подключаетесь. Другими словами, покупка, которую вы хотите совершить во время серфинга по Wi-Fi в Starbucks, теперь принудительно защищена.

Кроме того, Google представил несколько других функций конфиденциальности в Android 10. Вам больше не нужно давать приложению полное разрешение на такие вещи, как местоположение и микрофон. Вместо этого вы можете дать приложению разрешение на использование этого материала, только пока оно активно. Приложения также не могут получить доступ к такой информации об устройстве, как серийный номер и номер IMEI.

Учитывая объем конфиденциальной личной информации, которую мы храним на наших мобильных устройствах в наши дни, включая банковские реквизиты, шифрование вашего Android-устройства является очень разумным решением. Существует довольно много вариантов, предлагающих различные уровни безопасности, от общесистемного шифрования Android до приложений, предназначенных для защиты более конкретных файлов. Имейте в виду, что шифрование не даст вам полной защиты от всего, но оно предлагает отличную защиту в случае кражи устройств.

Источник записи: https://www.androidauthority.com

Что такое шифрование и как оно работает

В понятии шифра нет ничего сложного. Это некая закономерность замены одних символов другими. Таким способом пользовались еще римляне, так что нового здесь ничего нет: берем один алфавит, меняем символы в нем на другой и создаем ключ (дешифратор).

Что шагнуло в данной отрасли до невиданных высот вместе с прогрессом, так это размер ключа. Он содержит такое количество вариантов расшифровки, что если их подсчитать, то выйдут числа с очень большим количеством нолей. Настолько большим, что даже суперкомпьютеры будут «мучить» их годами, но так и не подберут нужный алгоритм. И создать такую защиту может любой современный смартфон.

Чтобы включить шифрование данных в Android, обязательно нужно иметь пароль экрана блокировки. Именно он и будет исходником для создания ключа. Это значит, что вы еще под более надежной защитой, ведь дешифратор – единственное, что может дать доступ к данным вашего устройства, – уникален.

Думаю, вы уже поняли, что степень надежности данного типа безопасности близится к бесконечности. По крайней мере на данный момент. Отсюда вопрос: что делать, если произойдет какой-то сбой? Ведь в процессе эксплуатации вы не застрахованы от внештатных ситуаций, да и сама операционная система не идеальна.

Извлечение данных на уровне файловой системы

Так как в последнее время, особенно с выходом Android Nougat, смартфоны с шифрованием перестали быть редкостью, этот способ извлечения данных наиболее приемлем. Как ты наверняка знаешь, просто так получить полный доступ к файловой системе пользовательского раздела нельзя, для этого нужны права суперпользователя. На этом подробно останавливаться я не буду. Уверен, в твоем арсенале найдется с десяток инструментов, позволяющих получить заветный root-доступ на Android-девайсе (а если нет, советую изучить материал по этой ссылке, ну и Гугл тебе в помощь).

Как понимаешь, это не самый гуманный способ, особенно если говорить о мобильной криминалистике, ведь он оставляет массу следов в памяти устройства, например добавит приложение SuperSU, а в случае KingoRoot и еще парочку бесполезных приложений. Тем не менее временами приходится использовать и такие сомнительные методы: здесь главное — все тщательно документировать. Разумеется, не все root-методы одинаково вредны, иногда можно получить временный root-доступ, который вполне себе криминалистически правильный.

Есть и более приемлемый способ — так называемый Nandroid-бэкап. Здесь на помощь криминалисту приходят всевозможные кастомные рекавери-прошивки, например TWRP. Кстати, ребята из Oxygen Software сделали свои собственные, очищенные от всевозможного мусора и максимально приближенные к криминалистическим стандартам, о них мы поговорим позже, когда займемся извлечением данных на физическом уровне.

Вернемся к TWRP и Nandroid. Такой бэкап, в отличие от пресловутого ADB, позволяет сделать практически точную копию состояния твоего Android-девайса в определенный момент времени, а это значит, что абсолютно все данные приложений достанутся криминалистам. И да, сложный графический пароль твои данные едва ли спасет. А вот заблокированный загрузчик очень даже может, так как в этом случае прошить кастомное рекавери едва ли получится. Такие смартфоны очень расстраивают криминалистов, уж поверь мне.

Итак, что же нам понадобится для создания Nandroid-бэкапа? Рассмотрим на примере самых распространенных Android-девайсов — тех, что произведены группой компаний Samsung. Во-первых, нужен подходящий образ рекавери, его можно найти на официальном сайте TWRP. Во-вторых, свеженькая (а иногда и не очень свеженькая) версия Odin — он-то и позволит залить прошивку в смартфон.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Использование ADB Run

Для создания бэкапа и его отправки на компьютер можно использовать утилиту ADB Run. Для успешного применения данного софта нужно, чтобы на компьютере были установлены драйверы для модели используемого гаджета.

- Скачиваем и устанавливаем ADB Run.

- Активируем на планшете или смартфоне отладку по USB. Нужно перейти в «Настройки» и выбрать раздел «Для разработчиков».

Увеличить

Возле строчки «Откладка по USB» активируем флажок. Если есть необходимость, то производим активацию и самого раздела в самом верху.

Увеличить

Подсоединяем устройство к компьютеру, запускаем ADB Run (находим в папке с установленной утилитой файл adb_run.bat или нажимаем на иконку на рабочем столе).

Увеличить

Увеличить

В утилите нет интерфейса, она обладает консольным видом. Поэтому нужно указывать команды цифрами. Для нашего случая понадобится ввести 12 – данная команда соответствует резервному копированию. Свои действия необходимо подтвердить путем нажатия на кнопку «Enter».

Увеличить

Увеличить

Затем вводим 1 и снова нажимаем Enter.

Увеличить

Увеличить

Что именно вам необходимо скопировать на компьютер? Цифру 1 вводим, если нужно зарезервировать только основные данные. Если требуются приложения и личные данные, то вводим 2, а 3 – когда к бэкапу хотите добавить содержимое карты памяти. Нажимаем «Enter».

Увеличить

Увеличить

Ожидаем завершение окончания операции.

Для восстановления резервной копии нужно выбрать пункт «Adb Restore». Затем нажимаем на устройстве Андроид «Восстановить данные».

Криптоконтейнеры

Бесплатный менеджер криптоконтейнеров TrueCrypt подвергался проверке независимых специалистов много раз. Последний аудит не выявил в нем программных закладок — лишь пару уязвимостей: реализация AES оказалась восприимчива к атаке по времени за счет обращений к кешу, а функция CryptAcquireContext (используемая в вызовах CryptoAPI для получения дескриптора определенного ключевого контейнера) возвращает необрабатываемое ошибочное значение в некоторых нестандартных ситуациях. Обе уязвимости представляют скорее академический, нежели практический интерес. Однако проект заброшен, поэтому есть смысл посмотреть на другие форки, основанные на коде TrueCrypt v.7.1a, в частности VeraCrypt.

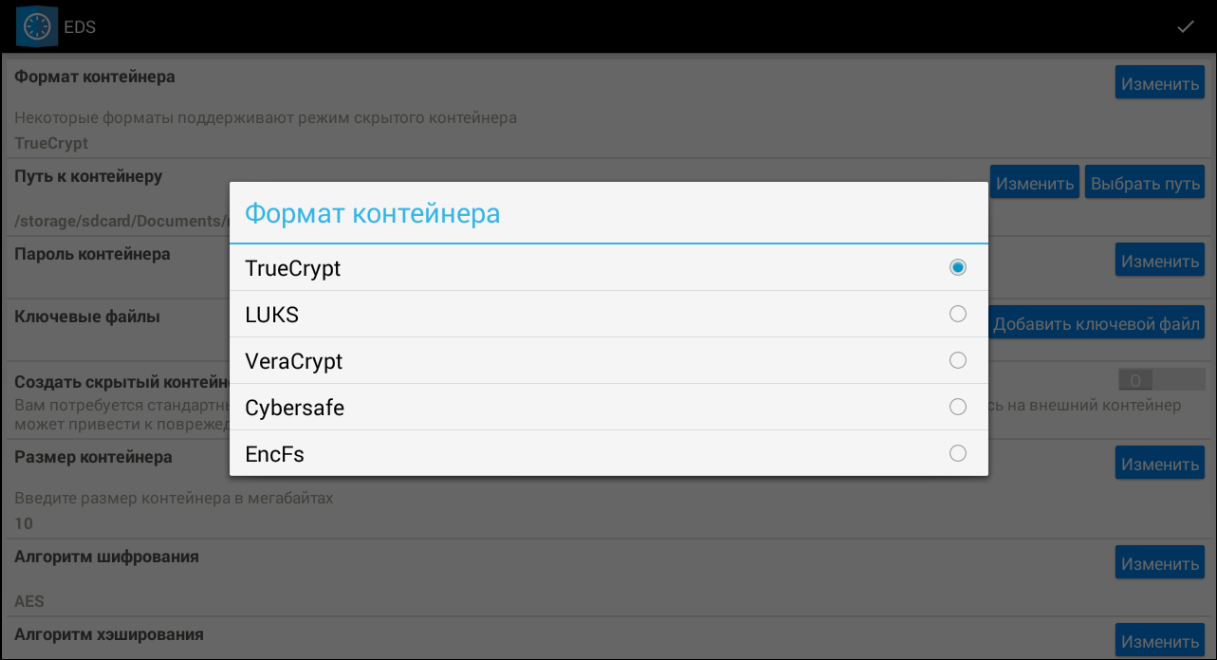

Официального клиента под Android для VeraCrypt нет и не планируется, однако его авторы рекомендуют использовать приложение EDS (Encrypted Data Store). Это российская разработка, существующая в полнофункциональном и облегченном варианте. Полная версия EDS стоит 329 рублей. Она поддерживает криптоконтейнеры формата TrueCrypt, VeraCrypt, CyberSafe, а также LUKS и EncFS. Умеет работать с локальными, сетевыми и облачными хранилищами, обеспечивая другим приложениям прозрачное шифрование. Шифрование на лету требует поддержки ядром ОС фреймворка FUSE и прав рут. Обычная работа с криптоконтейнерами возможна на любых прошивках.

EDS поддерживает пять форматов криптоконтейнеров

EDS поддерживает пять форматов криптоконтейнеров

Версия EDS Lite распространяется бесплатно и имеет функциональные ограничения. Например, она может работать исключительно с контейнерами, содержащими внутри том с файловой системой FAT, зашифрованной по алгоритму AES c длиной ключа 256 бит и с использованием хеш-функции SHA-512. Другие варианты ею не поддерживаются. Поэтому стоит ориентироваться на платную версию.

Криптоконтейнер — самый надежный и универсальный способ. Его можно хранить в любой файловой системе (хоть FAT32) и использовать на любом устройстве. Все данные, которые ты зашифровал на десктопе, станут доступными на смартфоне, и наоборот.

Резервное копирование через ADB

Начиная с Android 4.3 в системе появился штатный способ создания резервной копии через интерфейс Android Debug Bridge (ADB). Для создания резервной копии нужно использовать примерно такую команду:

Почему «примерно»? Да в силу все того же «зоопарка» устройств. Мы протестировали большое количество устройств от разных производителей, работающих под управлением разных версий Android от 4.4 до 6.0.1 включительно. На каких-то устройствах команда сработала в таком виде, на других указание ключей или приводило к созданию пустого файла, а третьи отказывались воспринимать ключ . Какой-либо логики в поведении команды adb мы уловить не смогли; точно сказать можно одно: от версии Android ее поведение зависит мало. Скорее зависимость здесь от настроек, заданных конкретным производителем.

Например, на редакционном Nexus 6 под управлением Android 6.0.1 прошла следующая команда:

А вот опция «сломала» бэкап: был создан пустой файл. А еще может не работать, если включено шифрование раздела данных. Напомним, что шифрование включается по умолчанию на устройствах линейки Nexus, а также (по требованию Google) на всех устройствах, которые выходят с предустановленным Android 6 и оснащены 64-разрядными процессорами.

Еще один момент. спроектирован таким образом, чтобы резервную копию, созданную на одном устройстве, можно было без проблем восстановить на другом. И ключевое слово здесь вовсе не «восстановить», а «без проблем»: восстановленное устройство должно работать и не должно глючить. Соответственно, сохраняются и восстанавливаются только те данные и настройки, которые точно не навредят стабильной работе даже тогда, когда данные переносятся с 32-битного смартфона с чипсетом MediaTek на 64-разрядный планшет с Intel Atom.

Восстановить данные из резервной копии будет несложно с помощью команды .

Что же попадает в такие резервные копии? И снова ответ зависит от производителя устройства. К примеру, в смартфонах Sony контакты, журнал звонков и СМС в резервные копии ADB не попадает, а телефоны Samsung эти данные сохраняют. То же самое относится к настройкам устройства (которые зачастую уникальны для конкретного производителя) и данным системных приложений.

В резервную копию точно попадает список установленных приложений. Извлекаются и сохраняются APK-файлы (если во время создания копии была указана соответствующая опция). А вот данные приложений могут сохраняться, а могут и нет: зависит это от разработчиков, которые разрешают или не разрешают резервное копирование в manifest-файле приложения.

С практической точки зрения нам не удалось извлечь большой пользы из таких резервных копий. При восстановлении через adb restore все равно приходится авторизоваться в Gmail, Facebook и прочих клиентах почты и социальных сетей. Не сохранились настройки FBReader и Nova Launcher (у которого, к слову, есть собственный механизм создания резервных копий). А что сохранилось? С трудом припоминается, что на некоторых аппаратах удалось восстановить журнал звонков и архив СМС.

Встроенным в Android механизмом резервного копирования пользуются и некоторые сторонние приложения. Им несть числа, так что рассматривать все мы не будем. Принцип работы всех подобных программ схож, и различаются они только добавленными возможностями. Самая популярная программа такого типа — Helium AppSync and Backup от известной команды разработчиков ClockworkMod (кастомное рекавери CWM — их разработка).

Интерфейс Helium

Интерфейс Helium

Резервное копирование: версия Google

Устройства под управлением Android — это пестрый зоопарк платформ, архитектур, производителей, аппаратных и программных конфигураций. Сложно сделать так, чтобы резервные копии, созданные с телефона одного производителя, не дестабилизировали работу смартфона на совершенно другой архитектуре. Вероятно, это и служит основной причиной того, с какой скоростью Google разрабатывает механизм резервного копирования.

Если не считать существовавших с первой версии Android механизмов синхронизации контактов, календаря и других приложений Google с облаком, то полноценный механизм резервного копирования приложений и настроек появился только в Android 4.3. Он был доступен лишь в режиме разработки и только через Android Debug Bridge. Иными словами, для «обычных» пользователей его не существовало.

В какой-то момент Google начала синхронизировать некоторые данные с облаком. При восстановлении устройства предлагалось восстановить и данные (ярлыки, приложения и настройки) с одного из предыдущих устройств. Эта функциональность, строго говоря, не является частью Android, а реализована в проприетарных сервисах Google.

С Android 6.0 облачное резервное копирование настроек официально стало частью операционной системы. Теперь разработчику приложения достаточно включить в manifest приложения флажок, разрешающий резервное копирование данных, и система будет автоматически копировать их в облако. Разумеется, облако это от Google, а данные привязаны к учетной записи Google Account, так что пользователи AOSP-сборок без сервисов Google остаются в стороне. Что ж, давай рассмотрим эти механизмы подробнее. Нарушив хронологию, начнем с наиболее современного и интересного механизма, представленного в Android 6.0.

Как включить резервное копирование всей системы андроид на Гугл аккаунте

Как скопировать контакты с андроида на компьютер — способы переноса

Для нормальной и комфортной работы со смартфоном на базе операционной системы Android рекомендуется создать учетную запись Google — завести почтовый ящик Gmail, позволяющий авторизоваться на различных сервисах от данной всемирной корпорации. Процесс регистрации займет всего несколько минут, зато откроет доступ к различным ресурсам, в том числе позволит сделать бэкап андроид-устройства на Гугл аккаунте.

Итак, как сделать резервную копию на андроиде, если имеется аккаунт на Google:

- Открыть в главном меню раздел «Настройки».

- Выбрать раздел «Аккаунты» или «Аккаунты и синхронизация».

- Откроется перечень созданных аккаунтов, в том числе и для Google.

- Нажать на «Google».

- Отметить галочками все пункты, которые необходимо сохранять на аккаунте: диск, календарь, контакты, данные приложений и т. п.

Отмеченные пункты будут автоматически копироваться на ресурсы Google. Чтобы восстановить их после переустановки мобильного устройства, настроек или приобретения нового смартфона, необходимо снова войти в аккаунт Google, используя логин и пароль, и синхронизироваться.

Резервное копирование через Google аккаунт

Обратите внимание! Сервисы Google сохраняют всю важную для пользователя информацию: контакты, фотографии и медиа, документы. Но перенести с одного устройства на другой прогресс в игре при помощи данного метода не удастся

Android 5.0–6.0

Первым устройством под управлением Android 5.0 стал Google Nexus 6, выпущенный в 2014 году компанией Motorola. В то время уже активно продвигались 64-разрядные мобильные процессоры с архитектурой ARMv8, но у компании Qualcomm не было готового решения на этой платформе. В результате в Nexus 6 был использован набор системной логики Snapdragon 805, основанный на 32-разрядных ядрах собственной разработки Qualcomm.

Почему это важно? Дело в том, что в процессоры на архитектуре ARMv8 встроен набор команд для ускорения потокового шифрования данных, а в 32-битных процессорах ARMv7 таких команд нет. Итак, следи за руками

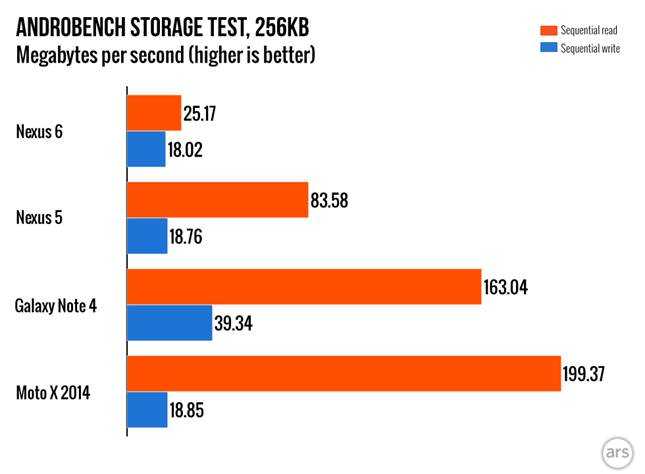

Инструкций для ускорения крипто в процессоре нет, поэтому Qualcomm встроил в набор системной логики выделенный аппаратный модуль, призванный выполнять те же функции. Но что-то у Google не сложилось. То ли драйверы на момент выпуска не допилили, то ли Qualcomm не предоставил исходные коды (или не разрешил публиковать их в AOSP). Детали публике неизвестны, но известен результат: Nexus 6 шокировал обозревателей чрезвычайно медленной скоростью чтения данных. Насколько медленной? Примерно вот так:

Итак, следи за руками. Инструкций для ускорения крипто в процессоре нет, поэтому Qualcomm встроил в набор системной логики выделенный аппаратный модуль, призванный выполнять те же функции. Но что-то у Google не сложилось. То ли драйверы на момент выпуска не допилили, то ли Qualcomm не предоставил исходные коды (или не разрешил публиковать их в AOSP). Детали публике неизвестны, но известен результат: Nexus 6 шокировал обозревателей чрезвычайно медленной скоростью чтения данных. Насколько медленной? Примерно вот так:

Скорость чтения/записи данных с активированным шифрованием

Скорость чтения/записи данных с активированным шифрованием

Другие статьи в выпуске:

Xakep #207. Дистанционное банковское ограбление

- Содержание выпуска

- Подписка на «Хакер»-60%

Причина восьмикратного отставания от «младшего брата», смартфона Motorola Moto X 2014, проста: насильно включенное шифрование, реализованное компанией на программном уровне. В реальной жизни пользователи Nexus 6 на оригинальной версии прошивки жаловались на многочисленные лаги и фризы, заметный нагрев устройства и относительно слабую автономность. Установка ядра, отключающего насильственно активированное шифрование, разом решала эти проблемы.

Впрочем, прошивка — дело такое, ее ведь можно и допилить, не так ли? Особенно если ты Google, располагаешь неограниченными финансами и имеешь в штате самых квалифицированных разработчиков. Что ж, посмотрим, что было дальше.

А потом был Android 5.1 (спустя полгода), в котором нужные драйверы для работы с аппаратным ускорителем сначала добавили в предварительной версии прошивки, а потом снова убрали в финальной из-за серьезных проблем со спящим режимом. Потом был Android 6.0, на момент выхода которого пользователи уже успели потерять интерес к этой игре и стали любыми способами отключать шифрование, пользуясь сторонними ядрами. Или не отключать, если скорости чтения в 25–30 Мбайт/с достаточно.

Проблема сотовых операторов

Двухфакторная аутентификация была призвана усложнить взлом аккаунта, но на деле она лишь переложила проблемы безопасности на хрупкие плечи сотовых операторов и создала новые бреши. К примеру, в апреле прошлого года два сотрудника «Фонда борьбы с коррупцией» (ФБК) сообщили о взломах своих аккаунтов Telegram. Оба пострадавших использовали двухфакторную аутентификацию. Они считают, что взлом их аккаунтов произошел при непосредственном участии МТС. Предполагается, что недобропорядочные сотрудники сотового оператора клонировали SIM-карты и передали их злоумышленникам. Это позволило получить им СМС-коды подтверждения для авторизации в Telegram.

Клонирование SIM-карты — тривиальная процедура, выполняемая в любом салоне оператора связи. Я много раз пользовался ей для замены испорченной симки… и не всегда у меня спрашивали паспорт. Более того, между активацией новой симки и отключением старой есть небольшое временное окно. Об этом я узнал случайно, когда забыл отдать испорченную симку и она вдруг ожила у меня уже после выдачи новой.

Надежные источники приложений

Говоря о безопасности, прежде всего нужно учесть, что между ПК на Windows и смартфоном существует несколько принципиальных отличий. Одно из них — программное обеспечение: подавляющее большинство слабых мест обнаруживается в инструментах сторонних производителей.

Говоря о безопасности, прежде всего нужно учесть, что между ПК на Windows и смартфоном существует несколько принципиальных отличий. Одно из них — программное обеспечение: подавляющее большинство слабых мест обнаруживается в инструментах сторонних производителей.

Android и iOS используют привязку к официальным магазинам приложений. Какие приложения выкладывать в них, решают Apple и Google. Команда специалистов Apple перепроверяет все предложенные приложения перед тем, как выпустить их в своем магазине, и эти программы практически полностью ограничены в правах. У Google добавление новых приложений происходит значительно более автоматизированно, и Android-утилиты могут вести себя в системе более свободно.

Привязка к магазину приложений сама по себе не гарантирует постоянную надежность всех программ, но в любом случае она сильно урезает возможности для проведения атак. Отсюда наш первый совет: скачивайте ПО только из фирменных магазинов. Пользователям iOS другого варианта и не остается — разве только проведя джейлбрейк, чего мы делать не рекомендуем.

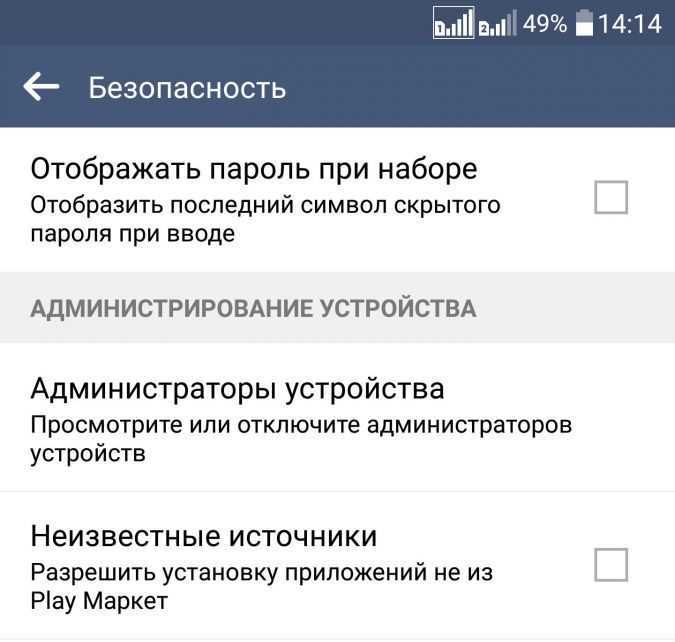

Android позволяет разрешить установку приложений из дополнительных источников в меню «Настройки» и далее «Безопасность». Если вы можете без них обойтись, лучше ограничиться Google Play. Если же приложение, которое вам требуется, можно установить только из сторонних источников, то проверьте выбранный источник дважды.

Заключение

Сегодня мы изучили часть механизмов резервного копирования, доступных в устройствах под управлением Android. Фрагментация платформы не позволяет рассмотреть все существующие способы и приложения, призванные облегчить резервное копирование и миграцию данных, но даже те, что были описаны, демонстрируют довольно жесткие ограничения как по совместимости, так и по полноте копируемых данных.

В целом наш вывод таков. Пользуешься «стоковым» Android? Включай облачную синхронизацию контактов и фотографий. Облачное резервное копирование может частично восстановить ранее установленные приложения, а если сильно повезет, то в отдельных приложениях могут частично восстановиться и какие-нибудь данные. Если на устройстве, с которого создавалась и на которое была восстановлена резервная копия, стоит Android 6.0 или выше, то из облака восстановится больше данных в сравнении с более старыми версиями Android.

Встроенный механизм может помочь восстановить часть данных пользователям более старых версий Android. Сторонние приложения эффективны только при наличии прав root. Использование кастомного рекавери и создание Nandroid backup решит большую часть проблем, но доступен этот режим мизерному числу пользователей.

В результате система резервного копирования в Android получает от нас оценку «лучше, чем ничего». Превзойти Android по неудобству не смог никто: даже в старенькой Windows Phone 8 резервное копирование работает гораздо удачнее.

Заключение

Мы представили все возможные действия при возникновении «Сбоя шифрования» на Android и надеемся, у вас не возникнет вопросов. Так или иначе проблема является серьезной и лучше всего сразу же обратиться к профессионалам для диагностики и восстановления устройства. Мы рады, что смогли помочь Вам в решении проблемы. Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Подобная ошибка может появиться только при условии, что пользователь изначально включил шифрование данных на своём телефоне (планшете или другом мобильном устройстве).

Данная функция обеспечивает защиту персональных данных, хранящихся в памяти андроид-девайса. Шифрование в данном случае производится системой ICS с помощью мастер-ключа глубиной 128 бит. Если на разблокировку экрана поставлен пароль или пин-код, то Android по умолчанию выбирает его в качестве «исходника» для создания мастер-ключа дешифрования.

После включения функции шифрования при каждой перезагрузке ОС устройство будет запрашивать заданный пароль или пин.

Однако ни одна система не работает без ошибок и периодически здесь также происходит сбой шифрования андроид, который вносит непредвиденные изменения в 16 килобайтный мастер-ключ.

Такой сбой может «нагрянуть» в любой момент, поэтому чтобы гарантированно не потерять нужную информацию всегда сохраняйте резервные копии данных. Для этого, например, можно делать бэкап на Google-аккаунт.

В противном случае расходы на дешифровку карты «выйдут» гораздо дороже, чем стоимость всей хранящейся в памяти телефона информации (которую потребуется расшифровать). В худшем случае дешифровка займёт столько времени, что информация давно потеряет свою актуальность.