Настройку ssh доступа на оборудование cisco

Заходим в привилегированный режим.

router>enable

Настраиваем параметры необходимые для генерации ключа используемого ssh.

Устанавливаем точную текущую дату и время.

router#clock set 15:00:00 15 May 2018

Входим в режим конфигурирования.

cisco#configure terminal

Задаем домен, если у вас нет домена можно указать любой домен например cisco.com.

cisco(config)#ip domain name mydomain.ru

Задаем имя роутера.

cisco(config)#hostname mycisco

Задаем версию протокола ssh. Рекомендуется версия 2.

mycisco(config)# ip ssh version 2

Задаем количество попыток подключения по ssh.

mycisco(config)# ip ssh authentication-retries 2

Задаем хранение пароли в зашифрованном виде.

mycisco(config)#service password-encryption

Включаем протокол aaa.

mycisco(config)#aaa new-model

Создаем пользователя admin с паролем qwerty и максимальными уровнем привелегий 15.

mycisco(config)#username admin privilege 15 secret qwerty

Задаем пароль qwerty для привилегированного режима.

mycisco(config)#enable secret qwerty

Генерируем rsa ключ для ssh длиной желательно не менее 1024.

mycisco(config)#crypto key generate rsa The name for the keys will be: Choose the size of the key modulus in the range of 360 to 4096 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus :1024

Разрешаем доступ по ssh только из определенной сети (192.168.1.0/24).

mycisco(config)#access-list 23 permit 192.168.1.0 0.0.0.255

Входим в режим конфигурирования терминальный линий.

mycisco(config)#line vty 0 4

Разрешаем доступ только по ssh.

mycisco(config-line)# transport input ssh

По умолчанию журнальные сообщения могут выводиться в независимости от того набирает пользователь какие либо команды или нет, прерывая исполнение текущих команд. Включая logging synchronous маршрутизатор начинает дожидаться завершения текущей команды и вывода ее отчета.

mycisco(config-line)# logging synchronous

Позволяем входить сразу в привилигированный режим.

mycisco(config-line)# privilege level 15

Включаем автоматическое закрытие ssh сессии через 30 минут.

mycisco(config-line)# exec-timeout 30 0

Привязываем группу доступа, созданную на шаге 10, к терминальной линии.

mycisco(config-line)# access-class 23 in

Выходим из режима конфигурирования.

mycisco(config-line)# end

Сохраняемся.

mycisco# copy running-config startup-config

Вот и все, включение ssh на оборудование Cisco закончено.

Настройка модели

1)Настройки маршрутизатора провайдера Router0 (жирным выделено то, что необходимо ввести с клавиатуры:

Router>en

Router#

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router (config)#int fa0/0

Router (config-if)#ip address 210.210.0.1 255.255.255.252

Router (config-if)#no shutdown

Router (config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Router (config-if)#end

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#wr mem

Building configuration…

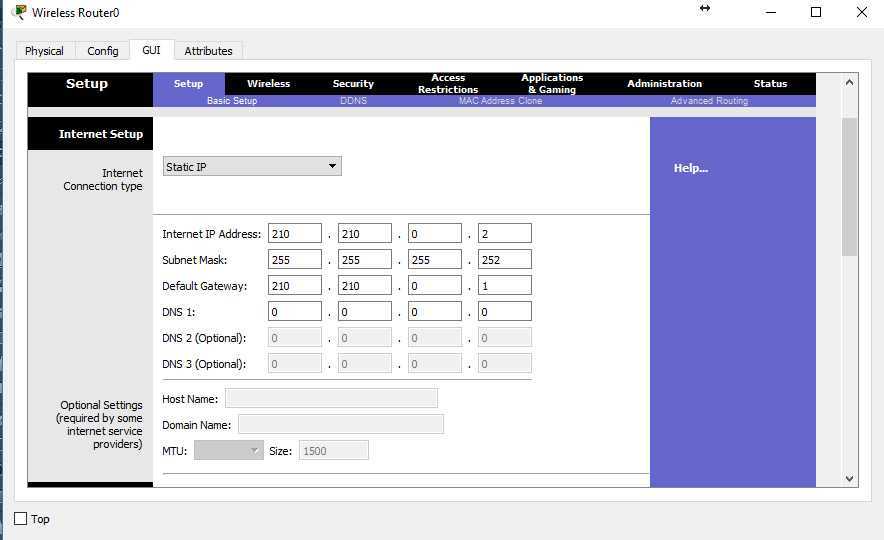

2)Настройки домашнего wi-fi маршрутизатора Wireless Router0

выполняется с помощью веб интерфейса.

Настройка внешнего интерфейса во вкладке Setup показана на рисунке.

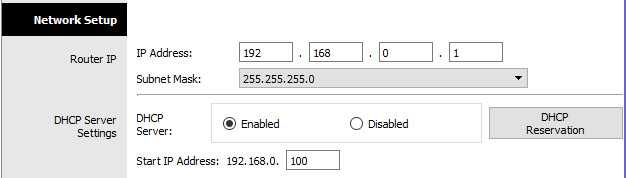

Настройка локальной сети (Network Setup)

Выбираем по умолчанию ip-адрес 192.168.0.1, маска 24-битная 255.255.255.0, разрешён DHCP-сервер, начало раздачи с адреса 192.168.0.100 и всё. После чего незабываем сохранить настройки, нажать на кнопку внизу формы Save Settings.

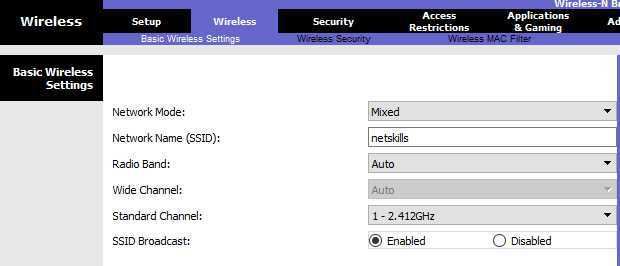

Настройки во вкладке Wireless, т.е. wi-fi. Выбираем основные настройки вайфая: режим (mode), мы выбираем смешанный (mixed); идентификатор сети (SSID) — netskills; ширина канала (Radio Band) — auto; частоту — 1-2.412HGz; видимость сети (SSID Broadcast) — видимая (enable). Сохраняем настройки.

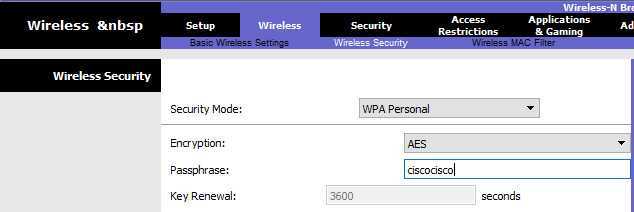

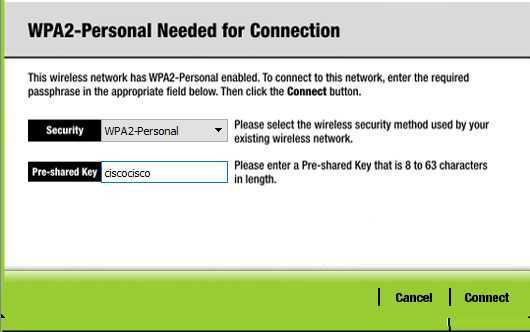

Переходим ко вкладке Wireless Security. Выбираем режим шифрования WPA2 Personal, алгоритм шифрования AES, ключевое слово для выбранного режима шифрования не менее 8 символов. Сохраняем.

3)Настройка wi-fi адаптера на ноутбуке. Вкладка Desktop->PC Wireless->Connect. Смотрим доступные нам сети. Нажимаем кнопку Connect для подключения к сети netskills.

Если настройки произведены верно, то появиться пунктирная линия между wi-fi маршрутизатором и ноутбуком как на рисунке.

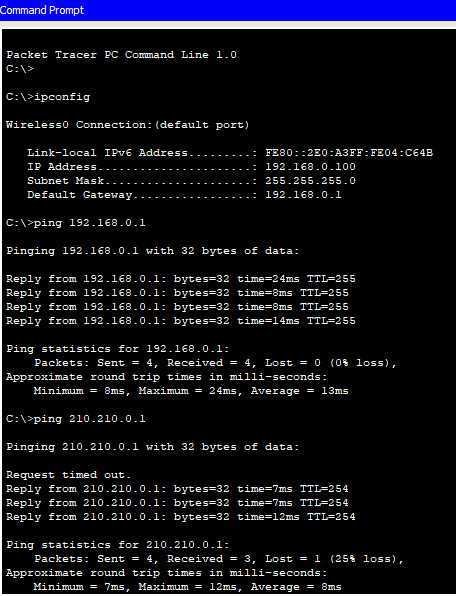

Введём на ноутбуке в командной строке команду ipconfig, чтобы проверить правильность настроек. Из рисунка видно, что DHCP- сервер присвоил правильный ip 192.168.0.100 Пропингуем шлюз (wi-fi маршрутизатор) и пропингуем адрес интернет провайдера. На рисунке видно, что в обоих случаях пинг идёт.

При этом NAT мы не использовали, так как практически на всех wi-fi маршрутизаторах NAT используется по умолчанию.

Если у вас возникли трудности с выполнением задания, вы всегда сможете найти толкового исполнителя здесь: work-zilla.com

Кол-во просмотров:

« Создание информационной инфраструктуры в cisco packet tracerПрикладной уровень »

Маршрутизация от источника.

Протокол IP поддерживает функцию маршрутизации от источника, которая позволяет отправителю IP-датаграммы управлять маршрутом, по которому эта датаграмма будет отправлена конечному адресату, и, как правило, маршрутом, по которому будет отправлен ответ. В реальных сетях эти параметры редко используются для «законных» целей. Некоторые более старые реализации IP некорректно обрабатывают пакеты с маршрутизацией от источника. Таким образом, можно отправить им датаграммы с параметрами маршрутизации от источника для того, чтобы вызвать сбой на машинах, на которых выполняются старые протоколы IP.

Маршрутизатор Cisco, на котором настроена команда no ip source-route, никогда не будет пересылать IP-пакет, который содержит параметр маршрутизации по источнику. Эту команду необходимо использовать. Исключение составляют случаи, когда для сети требуется маршрутизация от источника.

Advanced Application Inspection and Control

Решения Cisco давно вышли из определения, данного в любом компьютерном словаре термину «маршрутизатор». Например, когда говорят о контроле доступа к защищаемым ресурсам (внешним или внутренним), то обычно первое, что приходит в голову – списки контроля доступа (Access Control List, ACL), существующие в любом маршрутизаторе. Однако, как только заговаривают о контроле прикладного трафика (например, блокировании Instant Messaging или P2P), то все начинают смотреть в сторону отдельных устройств. А ведь в маршрутизаторах Cisco есть и такие функции защиты. И это не только описанный выше Flexible Packet Matching или известный не первый год механизм Network-Based Application Recognition (NBAR). Для контроля того же прикладного трафика можно использовать команду ip inspect.

фрагмент конфигурации для дополнительной проверки популярных протоколов на соответствие политике безопасности

ip inspect name my-ios-fw http

ip inspect name my-ios-fw https

ip inspect name my-ios-fw esmtp

ip inspect name my-ios-fw pop3

ip inspect name my-ios-fw imap3

ip inspect name my-ios-fw dns

ip inspect name my-ios-fw ftp

ip inspect name my-ios-fw ntp

ip inspect name my-ios-fw icmp

Для не столь популярных протоколов ситуация сильно не меняется – надо добавить всего одну команду:

ip port-map user-vnc port tcp 5900

ip inspect name my-ios-fw user-vnc

После этого можно применить данные правила к нужному интерфейсу маршрутизатора:

interface fastethernet 0/1

ip inspect my-ios-fw in

А для инспекции разрешенного трафика, внутри которого может скрываться трафик запрещенный (именно так часто инкапсулируется Instant Messaging или P2P), достаточно использовать команды:

appfw policy-name abuse-control

application http

port-misuse default action reset alarm

ip inspect name my-ios-fw appfw abuse-control

Описание и технические характеристики основных моделей сетевого оборудования Cisco

Сетевые маршрутизаторы Cisco поддерживают расширенную аналитику, оптимизацию приложений, автоматизированное выделение ресурсов и интегрированную защиту для предоставления законченного, проверенного решения.

Маршрутизаторы с интегрированными сервисами Cisco серии 1900, 2900 и 3900 предоставляют встроенные функции безопасности и VPN, позволяющие организациям выявлять, предотвращать и адаптироваться к угрозам сетевой безопасности в удаленных филиалах.

Основные элементы безопасности включают:

- Безопасное подключение. Эти функции обеспечивают высоконадежное и масштабируемое сетевое подключение, включающее несколько типов трафика. Все маршрутизаторы поддерживают IP-безопасность (IPsec) VPN, групповую зашифрованную транспортную VPN, динамическую многоточечную VPN (DMVPN), усовершенствованную простую VPN и VPN с безопасными сокетами (SSL).

- Интегрированный контроль угроз – эти функции предотвращают сетевые атаки и угрозы и реагируют на них с помощью сетевых служб. Многие устройства поддерживают межсетевой экран Cisco IOS, систему предотвращения вторжений Cisco IOS (IPS), фильтрацию содержимого, NetFlow и гибкое сопоставление пакетов (FPM).

- Доверие и идентификация. Эти функции позволяют сети интеллектуально защищать конечные точки, используя такие технологии, как аутентификация, авторизация и учет (AAA) и инфраструктура открытых ключей (PKI).

- Защита сети Cisco. Эти функции защищают сетевую инфраструктуру от атак и уязвимостей.

Программное обеспечение Cisco IOS содержит AutoInstall Mode для упрощения настройки сетевого устройства на базе Cisco IOS. Автоматическая установка позволяет загружать файлы конфигурации устройств из удаленного местоположения и может использоваться для одновременной настройки нескольких устройств. Настройка происходит через интерактивный режим интерфейса командной строки ПО Cisco IOS (CLI), который ведет вас через базовую конфигурацию, но ограничивает настройкой одного устройства за раз.

Защита уровня управления

Механизм Control Plane Policing (CoPP) позволяет защитить маршрутизатор от обработки вредоносного трафика и не дать ему попасть в защищаемую сеть. Однако все равно остается проблема защиты самого устройства от несанкционированного доступа. Эту задачу решает механизм Management Plane Policing (MPP), который позволяет описать один или несколько интерфейсов маршрутизатора как управляющие, что, в свою очередь, блокирует любые попытки управления с «неуправляющих» интерфейсов. Иными словами, ты ограничиваешь доступ по протоколам FTP, HTTP, HTTPS, SSH, Telnet, SNMP и TFTP. Это, конечно, можно было бы реализовать и с помощью списков контроля доступа (ACL), но в этом случае снижается производительность и масштабируемость маршрутизатора, вынужденного тратить ресурсы на обработку ACL. Настройка данного механизма осуществляется достаточно просто:

Router(config)# control-plane host

Router(config-cp-host)# management-interface FastEthernet 0/0 allow ssh snmp

Первая команда включает режим конфигурации, а вторая — задает его настройки. После параметра allow можешь указать протоколы, которые разрешаются на данном интерфейсе (в приведенном примере только SSH и SNMP).

Проверить наличие и настройки управляющих интерфейсов можно командой Router# show management-interface.

Настройка интерфейса Serial

Заходим на интерфейс

router (config)# interface serial 0/0/0

Устанавливаем IP на интерфейс

router (config)# ip add 192.168.1.1 255.255.255.0

Устанавливаем скорость порта

router (config)# clock rate 56000

Поднимаем интерфейс

router (config)# no shutdown

Команда encapsulation определяет тип протокола канального уровня и формат передаваемых данных для конкретного интерфейса. Например:

Router# configure Router(config)# interface serial0/1/1 Router(config-if)# encapsulation ? frame-relay Frame Relay networks hdlc Serial HDLC synchronous ppp Point-to-Point protocol Router (config-if)# encapsulation ppp

Аппаратные и физические соединения

Также возможно, что причиной сбоя является ваше аппаратное или физическое соединение. Любой из них может быть проблематичным, от отказа материнской платы до обрыва кабеля или сбоя питания. Тем не менее, этот документ не будет описывать способы устранения таких проблем, за исключением нескольких простых исправлений ниже.

Проверьте, включен ли ваш маршрутизатор. Также необходимо убедиться, что кабели не повреждены и не ослаблены. Также убедитесь, что кабели подключены к правильным портам. В дополнение к этому простому совету, вам нужно проверить дополнительные ресурсы.

Из-под контроля

Если точка сбоя не находится на линии, проблема может быть в устройстве. Затем вы можете позвонить администратору устройства, сообщить им о вашей проблеме и попросить о помощи.

IOS Software Image Verification

Регулярно на различных форумах всплывает тема встраивания «чужого» кода в Cisco IOS, и какая это огромная угроза всему Интернет. Но с самого начала целостность кода, загружаемого на маршрутизатор, можно проверять – достаточно сравнить контрольную сумму MD5 имиджа IOS, установленного на устройство, с суммой, показанной на сайте cisco.com. Однако не многие пользователи делали это, ссылаясь на сложность и длительность процедуры. Чтобы облегчить такую «непростую» задачу, у пользователей в версии 12.0(26)S появилась команда verify, которую можно и удобно использовать в трех случаях:

1. Глобальная и автоматическая проверка целостности имиджа (после любой попытки копирования или перезагрузки).

Router(config)# file verify auto

2. Проверка целостности имиджа после копирования из какого-либо источника.

Router(config)# copy /verify tftp://10.1.1.1/jdoe/c7200-js-mz disk0:

3. Проверка целостности имиджа после перезагрузки устройства.

Router# reload /verify

Отключение порта shutdown

Команды выключения/включения интерфейса применяется, если необходимо изменить административное состояние интерфейса. Оборудование Cisco не передает данные на интерфейс, если он заблокирован на административном уровне. Выключение порта осуществляется путем входа на нужный интерфейс и ввода команды shutdown. Например:

Router# configure Router(config)# interface FastEthernet0/1 Router(config-if)# shutdown

Проверяем полученный результат с помощью уже известной команды show interfaces:

Router# show interfaces FastEthernet 0/0 FastEthernet0/1 is administratively down, line protocol is down (disabled) Hardware is Lance, address is 0030.a399.3902 (bia 0030.a399.3902) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ...

Включение интерфейса осуществляется командой no shutdown

Router# configure Router (config)# interface FastEthernet0/1 Router (config-if)# no shutdown

Добавление описания/комментария с помощью команды description

К каждому из доступных интерфейсов доступно поле длиной не более 255 символов.

Router (config)# interface fastEthernet 0/0 Router (config-if)# description uplink_to_3750

Проверяем результат

Router# show interfaces fastEthernet 0/0 FastEthernet0/0 is up, line protocol is up (connected) Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) Description: uplink_to_3750 MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ...

Глобальная конфигурация

Для настройки любой функции маршрутизатора необходимо войти в режим настройки. Это первый ребенок отцовства. В родительском режиме вы вводите команду config.

Как показано выше, приглашение изменится, чтобы указать, в каком режиме вы находитесь в данный момент. В режиме конфигурации вы можете установить параметры для общесистемного использования, называемые глобальными конфигурациями. Например, дайте вашему маршрутизатору имя, чтобы вы могли легко его идентифицировать. Вы можете сделать это в режиме конфигурации с помощью команды hostname.

Как показано выше, когда вы устанавливаете имя хоста с помощью команды hostname, приглашение немедленно изменится, заменив Router на ExampleName. (Примечание: назовите свои маршрутизаторы согласно организованной схеме имен.)

Еще одна полезная команда из режима настройки – указать DNS-сервер, который будет использоваться для маршрутизатора:

Здесь вы также можете установить пароль для привилегированного режима.

До тех пор, пока вы не нажмете Ctrl-Z (или не введете команду exit до перехода в родительский режим), ваша команда не будет затронута. Вы можете перейти в режим настройки, выполнить несколько разных команд, а затем нажать Ctrl-Z, чтобы активировать их. Каждый раз, когда вы нажимаете Ctrl-Z, вы возвращаетесь в родительский режим и получаете запрос:

Здесь вы используете команду show для проверки результатов команд, введенных вами в режиме конфигурации. Чтобы проверить результаты команды ip name-server, введите команду show host.

«Тип носителя» – это устройство, интерфейс которого является портом, таким как Ethernet, Token Ring, FDDI, последовательный порт и т. Д. Номер слота подходит только для маршрутизаторов, которые предоставляют номер слота, чтобы вы могли установить модули. Модули включают в себя несколько портов для данного устройства. Серия 7200 является примером. Эти модули с возможностью горячей замены. Вы можете удалить модуль из его слота и заменить его другим модулем, не отключая службу, предоставляемую другими модулями, установленными в маршрутизаторе. Эти слоты нумеруются на маршрутизаторе.

Номер порта основан на эталонном порте с другими портами в модуле. Нумерация проводится слева направо, и все начинается с 0, а не с одной цифры.

Например, Cisco 7206 – это маршрутизатор серии 7200 с 6 слотами. Для обозначения интерфейса как третьего порта модуля Ethernet, установленного в шестом слоте, это будет интерфейс 6/2. Поэтому для отображения конфигурации интерфейса вам необходимо использовать команду:

Если у вашего роутера нет слотов, например 1600, имя интерфейса включает в себя только:

Например:

Вот пример настройки последовательного порта с IP-адресом:

Затем проверьте конфигурацию:

Примечание о команде no shutdown. Интерфейс может быть настроен правильно и физически подключен, но все еще возникают проблемы. В этом состоянии это не будет работать. Команда, вызывающая эту ошибку, завершает работу.

В Cisco IOS способ отменить или удалить результаты для любой команды состоит в том, чтобы поместить это перед этим. Например, если вы хотите отменить назначение IP-адреса, назначенного последовательному интерфейсу 1/1:

Настройка большинства интерфейсов для подключений к локальной сети может включать в себя только назначение адреса сетевого уровня и обеспечение того, чтобы интерфейс не отключался. Часто нет необходимости указывать инкапсуляцию канального уровня. Обратите внимание, что часто необходимо указывать инкапсуляцию совместимого канального уровня, такого как Frame Relay и ATM. Последовательные интерфейсы по умолчанию должны использовать HDLC. Однако углубленное обсуждение протоколов передачи данных выходит за рамки этого документа. Вам нужно будет найти команду инкапсуляции IOS для получения более подробной информации

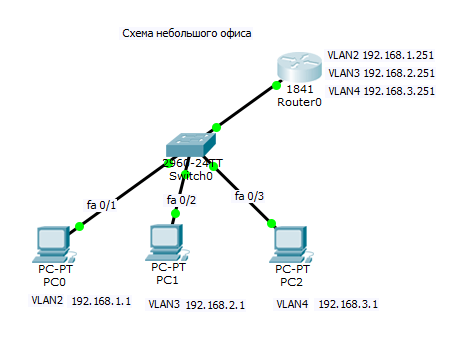

Настройка маршрутизатор cisco 1841

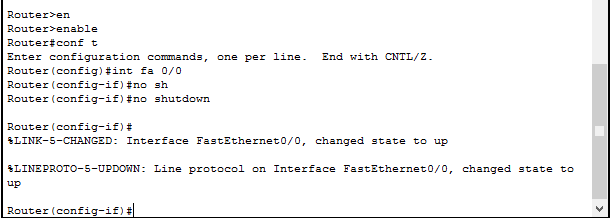

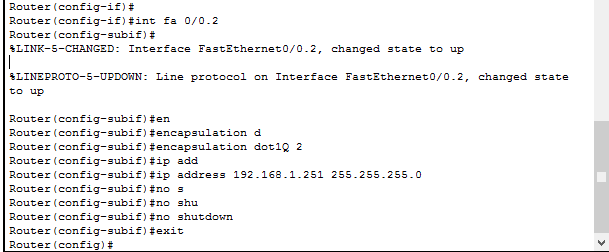

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

enable conf t int fa 0/0 no shutdown

exit

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

int fa 0/0.2

указываем что он относится и случает пакеты vlan 2

encapsulation dot1Q 2

настраиваем ip адрес

ip address 192.168.1.251 255.255.255.0

включаем порт

no shutdown exit

и сохраняем настройки командой

do wr mem

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3 encapsulation dot1Q 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int fa 0/0.4 encapsulation dot1Q 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

ip routing do wr mem

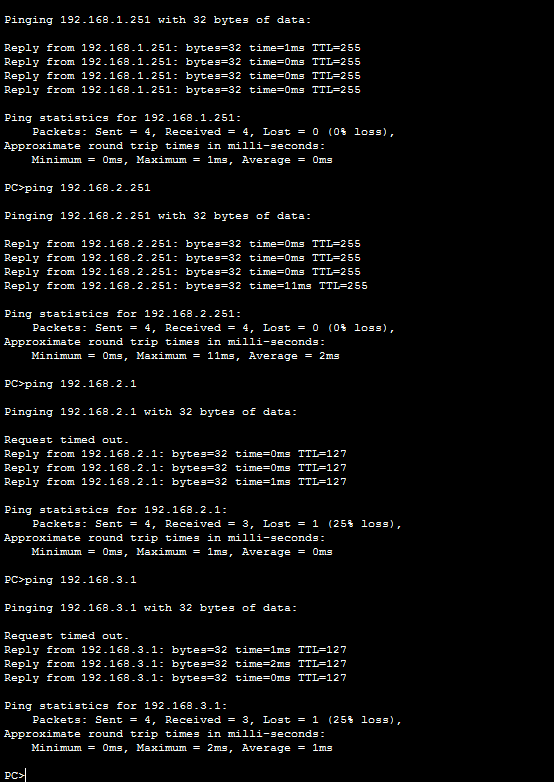

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

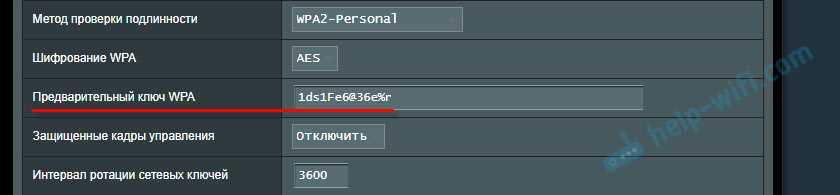

Установите надежный пароль Wi-Fi сети

Да, такие пароли не совсем удобно вводить при подключении устройств. Но так ли часто вы подключаете новые устройства? Думаю, что нет.

Настройки безопасности беспроводной сети – это не только пароль. Нужно в настройках выбрать современный и надежный тип безопасности и шифрования беспроводной сети. Если у вас нет желания смотреть отдельную статью на эту тему, то скажу, что лучше ставить WPA2 — Personal с шифрованием AES.

Сюда еще хочу добавить, что желательно менять имя беспроводной сети (SSID). Придумайте какое-то оригинальное имя. Так вы не потеряете свою сеть среди других соседних сетей.

CPU и Memory Thresholding Notification

Очень часто признаком атаки «отказ в обслуживании» или другой вредоносной активности является перегрузка центрального процессора или нехватка памяти, вызванные наличием какого-нибудь процесса, «забирающего» все ресурсы «под себя». Механизм контроля аналогичных действий есть в маршрутизаторах Cisco: в CPU и Memory Threshholding Notification.

В первом случае можешь сигнализировать, когда загрузка процессора превышает максимально заданную или падает ниже минимально заданной границы. Делается это следующим образом:

Router(config)# snmp-server enable traps cpu threshold

Router(config)# snmp-server host 192.168.0.0 traps public cpu

Router(config)# process cpu threshold type total rising 80 interval 5 falling 20 interval 5

Первая команда разрешает посылать уведомления о нарушении, связанном с загрузкой процессора. Вторая описывает адрес, на который посылается SNMP Trap. Третья команда устанавливает пороговые значения: верхняя граница – 80% и нижняя граница – 20% (5 – это интервал запроса значения загрузки CPU).

Задание уведомления о критическом превышении доступной памяти выполняется аналогичным образом. При этом ты видишь генерацию сигнала тревоги, когда в маршрутизаторе остается меньше 20 Кб свободной процессорной памяти или памяти ввода/вывода.

Router(config)# memory free low-watermark processor 20000

или

Router(config)# memory free low-watermark io 20000

С сигнализацией о нехватке памяти связан механизм выделения определенного объема памяти под критичные задачи (например, под регистрацию событий). Это позволяет быть уверенным, что важная операция все равно будет произведена даже при условии нехватки памяти. При этом резервируемая память не должна превышать 25% от всего объема доступной памяти.

Router(config)# memory reserve critical 1000

Unnecessary services and interfaces

| Сервисы | Описание | Значения по умолчанию | Способ отключения |

| Интерфейсы роутера | Осуществляют прием и передачу пакетов | Выключены у роутера | (config-if)#shutdown |

| BOOTP сервер | Роутер выступает в качестве bootp сервера для сетевых устройств | Включен | (config)#no ip bootp server |

| CDP | Рассылает инфу соседям | Включен глобально и на интерфейсах | (config)#no cdp run(config-if)#no cdp enable |

| Configuration auto-loading | Автоматически копирует конфигу с сервера при загрузке | Выключен | (config)#no service config |

| FTP сервер | FTP сервер | Выключен | (config)#no ftp-server enable |

| TFTP сервер | TFTP сервер | Выключен | (config)#no tftp-server file-sys:image name |

| NTP сервис | Возволяет как принимать время с другого сервера так и отсылать время другим NTP клиентам | Выключен | (config)#no ntp server ip address |

| Packet assemble/disassemble (PAD) сервис | Обеспечивает доступ для X.25 PAD команд в X.25 сети | Включен | (config)#no service pad |

| TCP и UDP minor service | Небольшой сервер в роутере используемый для диагностики. | До 11.3 включен, после выключен | (config)#no service tcp-small-servers(config)#no service udp-small-servers |

| Maintance Operation Protocol (MOP) | Сервис поддержки Digital Equipment Corporation (DEC) в роутере. | Включен на большинстве Ethernet интерфейсах | (config-if)#no mop enable |

Фильтрация с ключевым словом distribute-list и расширенным списком контроля доступа

Применение стандартного списка контроля доступа для фильтрации суперсетей сталкивается с определенными сложностями. Предположим, что маршрутизатор 200 объявляет следующие сети:

с 10.10.1.0/24 по 10.10.31.0/24;

10.10.0.0/19 (объединение вышеуказанных сетей).

Маршрутизатор 100 заинтересован только в получении сведений об объединенной сети, 10.10.0.0/19. Информация, относящаяся к отдельным сетям, должна отфильтровываться.

Стандартный список контроля доступа вида access-list 1 permit 10.10.0.0 0.0.31.255 не подойдет, поскольку он разрешает больше сетей, чем нужно. Стандартный список контроля доступа контролирует адрес сети, но не сетевую маску. Этот стандартный список контроля доступа разрешает как объединенную сеть /19, так и отдельные сети /24.

Чтобы разрешать только суперсеть 10.10.0.0/19, используйте расширенный список контроля доступа вида access-list 101 permit ip 10.10.0.0 0.0.0.0 255.255.224.0 0.0.0.0. Формат команды access-list для расширенного списка контроля доступа описан в разделе access-list (расширенный список контроля доступа IP).

В нашем примере источник – 10.10.0.0. Для него настраивается точно соответствующий шаблон 0.0.0.0. Для точного соответствия с маской источника задаются маска 255.255.224.0 и шаблон маски 0.0.0.0. В случае неполного соответствия любому из этих значений (источнику или маске) список контроля доступа выдаст запрет.

Таким образом, расширенная команда access-list позволяет точно описать соответствие номеру сети источника 10.10.0.0 с маской 255.255.224.0 (и, как следствие, с 10.10.0.0/19). Другие, более узкие сети /24 будут фильтроваться.

Примечание. При настройке шаблонов помните, что означает полное совпадение двоичных разрядов, а 1 означает, что данный разряд безразличен.

Конфигурация маршрутизатора 100:

| Маршрутизатор 100 |

|---|

Выходные данные команды show ip bgp с маршрутизатора 100 подтверждают, что список контроля доступа функционирует требуемым образом.

Как показано в этом разделе, расширенные списки контроля доступа более практичны в ситуациях, когда в пределах одной крупной сети нужно разрешить одни сети и запретить другие. Эти примеры в более полной мере иллюстрируют пользу расширенных списков контроля доступа в некоторых ситуациях:

access-list 101 permit ip 192.168.0.0 0.0.0.0 255.255.252.0 0.0.0.0

Этот список контроля доступа разрешает только суперсеть 192.168.0.0/22.

access-list 102 permit ip 192.168.10.0 0.0.0.255 255.255.255.0 0.0.0.255

Этот список контроля доступа разрешает все подсети 192.168.10.0/24. Иначе говоря, разрешаются подсети 192.168.10.0/24, 192.168.10.0/25, 192.168.10.128/25, и т.д.: любая из подсетей 192.168.10.x с маской в диапазоне от 24 до 32.

access-list 103 permit ip 0.0.0.0 255.255.255.255 255.255.255.0 0.0.0.255

Этот список контроля доступа разрешает любой префикс сети с маской от 24 до 32.

Пример конфигурации

- Router>enable

- Router#config

- Router(config)#hostname N115-7206

- N115-7206(config)#interface serial 1/1

- N115-7206(config-if)ip address 192.168.155.2 255.255.255.0

- N115-7206(config-if)no shutdown

- N115-7206(config-if)ctrl-z

- N115-7206#show interface serial 1/1

- N115-7206#config

- N115-7206(config)#interface ethernet 2/3

- N115-7206(config-if)#ip address 192.168.150.90 255.255.255.0

- N115-7206(config-if)#no shutdown

- N115-7206(config-if)#ctrl-z

- N115-7206#show interface ethernet 2/3

- N115-7206#config

- N115-7206(config)#router rip

- N115-7206(config-router)#network 192.168.155.0

- N115-7206(config-router)#network 192.168.150.0

- N115-7206(config-router)#ctrl-z

- N115-7206#show ip protocols

- N115-7206#ping 192.168.150.1

- N115-7206#config

- N115-7206(config)#ip name-server 172.16.0.10

- N115-7206(config)#ctrl-z

- N115-7206#ping archie.au

- N115-7206#config

- N115-7206(config)#enable secret password

- N115-7206(config)#ctrl-z

- N115-7206#copy running-config startup-config

- N115-7206#exit