Как защитить ЦОД?

Как отмечалось выше, центры обработки данных должны физически охранять инфраструктуру и защищать от различных угроз. Наиболее эффективные решения по безопасности центров обработки данных включают физические и виртуальные меры безопасности.

Физическая безопасность

Центры обработки данных часто располагаются далеко от районов, подверженных стихийным бедствиям, устраняя многие физические угрозы. Кроме того, центры обработки данных должны иметь различные системы безопасности, чтобы избежать стихийных бедствий и атак, которые могут нарушить доступ к услугам, включая источники бесперебойного питания (ИБП), системы пожаротушения, климат-контроль и системы безопасности зданий.

Виртуальная безопасность

Чтобы избежать многих распространенных злонамеренных программных обеспечений и виртуальных атак, центры обработки данных применяют стратегии с помощью таких инструментов, как брандмауэры, списки контроля доступа и системы обнаружения вторжений. Для дальнейшего обеспечения безопасности и конфиденциальности данных необходимы шифрование данных, правила конфиденциальности данных и всесторонний мониторинг трафика. Программное обеспечение безопасности, используемое в центрах обработки данных, должно не только препятствовать просмотру или краже конфиденциальных данных неавторизованными пользователями, но и создавать резервные копии информации в центре обработки данных, защищая ее от потери.

Виртуальный ЦОД (VDC)

Virtual Data Center (VDC) или ВЦОД — это услуга предоставления в аренду физических ресурсов ЦОД с помощью выделения виртуальных мощностей (процессоры, память, жесткий диск). Иными словами, эта услуга называется IaaS (Infrastructure as a Service) — инфраструктура, как сервис, где оператор ЦОД предоставляет комплексное облачное решение для размещения информационной системы клиента

Выгода использования VDC заключается в том, что вы получаете ресурсы ЦОД без необходимости установки своего оборудования, траты на обслуживание инфраструктуры и избавляетесь от головной боли вечного пропадания канала связи. Помимо этого:

- Географическое разнесение — нет привязки к одной локации

- Интуитивно-понятная панель управления и доступ к управлению с любой точки мира, где есть интернет. Наличие гайдов и инструкций по настройке

- Безопасность (в том числе физическая — контроль доступа, видеонаблюдение) обеспечивается лучшими ИБ-специалистами и технологиями

- Надежность, катастрофоустойчивость, защита от DDoS и точное соблюдение SLA

- Снижение капитальных затрат

- Круглосуточный саппорт и мониторинг недоступности каналов связи и виртуальных машин, помощь в развертывании информационных систем в облаке

- Настройка периодичности бэкапа

Законодательные требования

При обеспечении защищенности дата-центрам необходимо помнить о том, что используемые методы и технологии должны соответствовать требованиями законодательства нашей страны.

Основные из них – 152-ФЗ и 187-ФЗ – нарушаются чаще всего. Поэтому прокуратора активно следит за выполнением содержащихся в них норм. Конечно, есть вопросы о принадлежности ЦОДов к субъектам КИИ, но в большинстве случаев для data-центров уже применяются требования 187-ФЗ.

Особое внимание к безопасности потребуется для центров обработки, которые сотрудничают с государственными инфосистемами. Вопросы защищенности в этом случае потребуется решить еще до фактического внедрения ГИС в эксплуатацию

То есть для размещения у себя ГИС ЦОДу потребуется заранее удовлетворить все требования регуляторов.

Классификация центров обработки данных

На базовом уровне ЦОД может относиться к одной из двух категорий:

- Внутренний. Это дата-центры, которые используются одой компанией для решения собственных задач.

- Коммерческий. Строятся с целью продажи услуг (аренды отдельных серверов, стоек, модулей или размещения оборудования компании-клиента) и облачных сервисов.

Также существует и международная классификация дата-центров, регулирующая их уровень надёжности. Согласно классификации Uptime Institute, существует четыре уровня ЦОД.

- Tier I. Простейшая инфраструктура. Это слабые ненадёжные дата-центры без резервирования и ИБП. Их можно сравнить с серверной в небольшой компании. Самый актуальный сертификат Tier I выдан более 50 лет назад.

- Tier II. Инфраструктура с резервированием активного оборудования по схеме N+1. В таком ЦОД обязательно есть фальшпол, система электроснабжения и охлаждения реализована согласно требованиям стандарта.

- Tier III. Инфраструктура, предусматривающая возможность параллельного технического обслуживания. Это самый распространённый уровень ЦОД в настоящее время. Клиентам гарантируется доступность систем на уровне 99.982%, так как профилактику, ремонт и замену оборудования можно проводить без остановки работы всех систем.

- Tier IV. Максимально отказоустойчивая инфраструктура. Самый высокий уровень надёжности ЦОД — уровень доступности систем достигает 99,995%. Активное оборудование резервируется по схеме 2(N+1). Из недостатков — чрезвычайно высокая стоимость услуг, поскольку достижение такого уровня отказоустойчивости требует колоссальных затрат.

Мифы и заблуждения относительно Tier-системы сертификации Uptime Institute

Размещение инфраструктуры в небольшой локальной серверной по-прежнему имеет смысл, особенно для небольших компаний, руководители которых хотят всё держать под рукой. Но такой подход может привести к ситуации, когда собственная ИТ-инфраструктура будет обходиться слишком дорого, и при этом не справляться с нагрузкой. Клиенты дата-центра с проблемой масштабирования и технического обслуживания серверов не сталкиваются.

Вы можете бесплатно протестировать облачные решения Cloud4Y, выбрав размещение в российском или зарубежном ЦОД. Узнайте подробнее у наших менеджеров: sales@cloud4y.ru или по телефону 8 (495) 268 04 12.

Физическая защита помещений

Для

обеспечения безопасности ЦОДа необходимо позаботиться о его физической

сохранности. Чтобы контролировать доступ к используемому оборудованию,

используются так называемые выгородки. Это огороженные части помещения,

находящиеся под видеонаблюдением. Стоит заметить, что доступ сотрудников

дата-центра к этим выгородкам ограничен.

Для обеспечения

физической целостности серверного

оборудования также разрабатываются интеллектуальные системы контроля и

управления доступом. Сегодня актуально внедрение биометрических способов

ограничения доступа.

В дата-центрах также следует позаботиться о защите от внешних угроз. Таковыми могут быть взрывы, пожары, затопления, обрушения сооружений и т.д. Для этого в ЦОДах обустраиваются специальные комнаты, в которых сервера защищены от большинства возможных повреждающих факторов.

Данные моего веб-сайта защищены в центре обработки данных?

Теперь этот вопрос будет крутиться вокруг вас. Много раз вы могли видеть, что люди взламывают систему и крадут данные. Центры обработки данных необходимы для хранения данных, но информационная безопасность центра обработки данных зависит от различных факторов. Каждый год многие компании теряют огромные суммы денег из-за кибератак.

С революцией в ИТ-секторах кибер-злоумышленники с каждым днем становятся все более активными. Если вы хотите, чтобы ваши данные были в безопасности, убедитесь, что вы выбрали хостинг-провайдера, у которого самый надежный протокол для центров обработки данных.

Защита виртуальной среды

Для поддержания безопасности ЦОДа обязательно учитывается специфика защищаемого объекта. Например, риски существенно выше при использовании виртуальных серверов. Из-за взаимосвязанной инфраструктуры завершенная атака на одного из клиентов может угрожать безопасности его «соседей».

Для поддержания безопасности ЦОДа обязательно учитывается специфика защищаемого объекта. Например, риски существенно выше при использовании виртуальных серверов. Из-за взаимосвязанной инфраструктуры завершенная атака на одного из клиентов может угрожать безопасности его «соседей».

Чаще всего используются автоматизированные средства безопасности, так как он позволяют добиться масштабирования на всех уровнях и автоматизировать контроль доступа. Применяются инструменты для фильтрации поступающего сетевого трафика на нескольких уровнях.

Нужно устранить «слепые зоны» на ступени виртуализации используемых ресурсов, в ином случае комплексные меры для ИБ могут оказаться малоэффективными.

Платформы виртуализации

Для того, чтобы выделить вам необходимые ресурсы, используется такой процесс как виртуализация, которая помогает на одном физическом сервере создать несколько виртуальных. Сама возможность запуска нескольких изолированных друг от друга виртуальных серверов используется для оптимизации энергопотребления. Гораздо проще и дешевле иметь схему «один сервер — множество ОС — множество информационных систем», чем «Один сервер — одна ОС — одна информационная система». Виртуализация делается с помощью специального программного обеспечения — гипервизоров или платформ для виртуализации. Одни из самых популярных — Vmware ESXi и KVM (встроена в ядро Linux). Оба не требуют установки ОС на сервер, могут работать «из-под железа»

Как выстроить комплексную защиту дата-центра от кибератак

Комплекс мер по информационной защите ЦОД подразумевает три последовательных этапа, задача каждого из которых — постепенно снижать количество нелегитимного трафика по пути до определенного объекта инфраструктуры дата-центра или его клиента.

1. Грубая фильтрация в сети вышестоящих операторов связи и на собственных пограничных маршрутизаторах.

Позволяет превентивно и эффективно защищать инфраструктуру от атак, призванных переполнить емкость сети ЦОД или атакуемого клиента. По нашему опыту и практике коллег, подавляющее большинство хакерских нападений относится к классу Volumetric (объемные / скоростные атаки), самых простых и эффективных.

2. Тонкая очистка в сети DDoS-оператора, которая призвана защищать от атак на исчерпание очереди сессий и ресурсов атакуемой инфраструктуры.

Для фильтрации такого рода DDoS-аномалий применяются кластеры высокомощных серверов-очистителей, которые предназначены для эффективной обработки предельно большого количества IP-пакетов. Их значения близки к теоретическому максимуму для защищаемого физического порта.

3. Дополнительная фильтрация на уровне приложения.

Это может быть защита от DoS на уровне L7 или Web Application Firewall для охраны веб-приложений от уязвимостей из международной классификации OWASP TOP-10, или сервис автоматизированной защиты от ботов. Благодаря партнерским отношениям с операторами связи возможные схемы включения ЦОД под защиту могут варьироваться и зависят от потребностей дата-центра:

1. Защита с постоянным прохождением через центр очистки, когда DDoS-оператор принимает на себя весь трафик ЦОД.

Схема эффективна только при полной уверенности в распределенной инфраструктуре комплекса защиты и ее отказоустойчивости. В ином случае необходимо рассматривать другие варианты, так как имея одного оператора дата-центр ухудшает связность и не может гарантировать доступность сервиса близкую к 99,99%.

2. Защита трафика по требованию.

Эффективный способ защиты, при котором на инфраструктуре ЦОД разворачивается выделенный DDoS-анализатор. При обнаружении аномалии на определенный блок адресов, трафик конкретно этой подсети автоматически перемаршрутизируется на комплекс защиты посредством BGP. Связность остальных объектов при этом не ухудшается, что исключает возможное влияние на доступность отдельно взятых ресурсов, которые в данный момент не атакуются. Чистый трафик доставляется через каналы связи с интернет-операторами.

3. Защита по требованию с ручным переключением трафика.

Некоторые ЦОДы предпочитают сами принимать решение о переводе трафика под охрану или фильтрации своими силами. Такая схема работает аналогично защите с автоматической перемаршрутизацией, но с оговоркой на реакцию технической службы ЦОД и погрешностью на время реагирования и принятия решения. Иногда это может оказать критическое влияние на общую доступность инфраструктуры дата-центра.

Виды

Центры обработки данных бывают двух видов.

- Локальный. В таком случае помещение с группой серверов находится в частной собственности и под частным контролем. Компания-владелец сервера самостоятельно размещает ЦОД в определенных помещениях и самостоятельно его обслуживает.

- Коммерческий. Такие центры представляют собой масштабные проекты, направленные на сдачу оборудования в аренду крупным корпоративным заказчикам. Чаще всего услугами коммерческих видов пользуются компании, которые по тем или иным причинам не могут обеспечить бесперебойную работу серверов. Для них выгоднее взять в аренду центр обработки, обеспечив информации надежное хранение и должную защиту.

Соответствие нормативным требованиям

Мы спроектировали инфраструктуру Azure и управляем ею таким образом, чтобы она соответствовала широкому набору международных и отраслевых стандартов, например ISO 27001, HIPAA, FedRAMP, SOC 1 и SOC 2. Мы также учитываем соответствующие стандарты стран и регионов, например IRAP в Австралии, G-Cloud в Соединенном Королевстве и MTCS в Сингапуре. С помощью строгих сторонних экспертиз, например экспертиз Британского института стандартов, осуществляется проверка соблюдения платформой жестких мер обеспечения безопасности, которые утверждены этими стандартами.

Полный список стандартов, которым соответствует Azure, можно найти в статье по соответствию стандартам.

Как защитить сети инженерных систем

К счастью, последнее время проблемам защиты инженерных систем начинают уделять больше внимания как производители инженерного оборудования, так и сами операторы ЦОД: факт решения задач контроля ИБ в инженерных системах становится не только одним из важнейших пунктов в обеспечении защиты всего ЦОД, но и может рассматриваться как конкурентное преимущество.

Повышению кибербезопасности инженерных систем ЦОД способствует в том числе появление на рынке новых продуктов для решения этих задач. В первую очередь это системы глубокого анализа трафика технологических систем (например, PT Industrial Security Incident Manager). Они позволяют обеспечить эффективный мониторинг инженерных сетей с учетом их специфики и обилием проприетарных сетевых протоколов (BACnet, S7Comm, UMAS и т.д.). Кроме того, такие решения легко встраиваются в существующую систему защиты информационной безопасности ЦОД. Для специалистов SOC (security operations center) центров обработки данных инженерные системы всегда были «слепой зоной», но внедрение и интеграция таких продуктов с SIEM позволяет инженерам SOC полностью контролировать каждое звено — от системы пожаротушения до ИТ-инфраструктуры самого ЦОД.

Проблемам защиты инженерных систем начинают уделять больше внимания как производители инженерного оборудования, так и сами операторы ЦОД

Тема государственного регулирования выходит за рамки этой статьи, но нельзя не отметить, что вопрос защиты инженерных систем ЦОД может всплыть в самый неподходящий момент. Требования ФЗ-187 привели к тому, что организации ИТ-индустрии, особенно операторы связи, ЦОД и облачных инфраструктур, оказались в достаточно сложном положении. Определяющий фактор для отнесения организации к субъектам КИИ — не деятельность в одной из «критических» сфер, а принадлежность к этой организации хотя бы одного объекта ИТ-инфраструктуры, который в одной из этих сфер используется. Например, деятельностью в области здравоохранения занимается министерство здравоохранения субъекта Федерации, но владельцем всех используемых им информационных систем является отдельное государственное унитарное предприятие — информационно-аналитический центр. В этом случае субъектом КИИ будет являться такой центр.

Впрочем, хочется надеяться, что внимание к проблемам кибербезопасности инженерных систем станет нормой для отрасли, не вследствие требований регуляторов, а из соображений здравого смысла, ведь вовремя узнать о том, что электропитанием вашего ЦОД управляет посторонний человек, — ценно. В прямом смысле слова

Если даже этот посторонний не имеет желания самостоятельно портить вам жизнь.

По данным нашего исследования, одна из причин ежегодного роста числа кибератак (за 2019 г. их число увеличилось на 19%) — легкий вход в мир киберпреступности. Сформировался также новый вид предложения по продаже доступа в сеть взломанных компаний. Для множества низкоквалифицированных хакеров (и тут вспомним, что инженерные сети часто оказываются выставленными наружу без всякой защиты) сейчас это основной способ заработка: отыскать легкую добычу и выставить на продажу. Вполне может статься так, что удаленный доступ в вашу инженерную систему уже выставлен на продажу на каком-нибудь форуме в составе оптового предложения, долларов за 10. Как это случилось в 2018 г. с одним крупным международным аэропортом.

Загляните в сети ваших инженерных систем прямо сегодня.

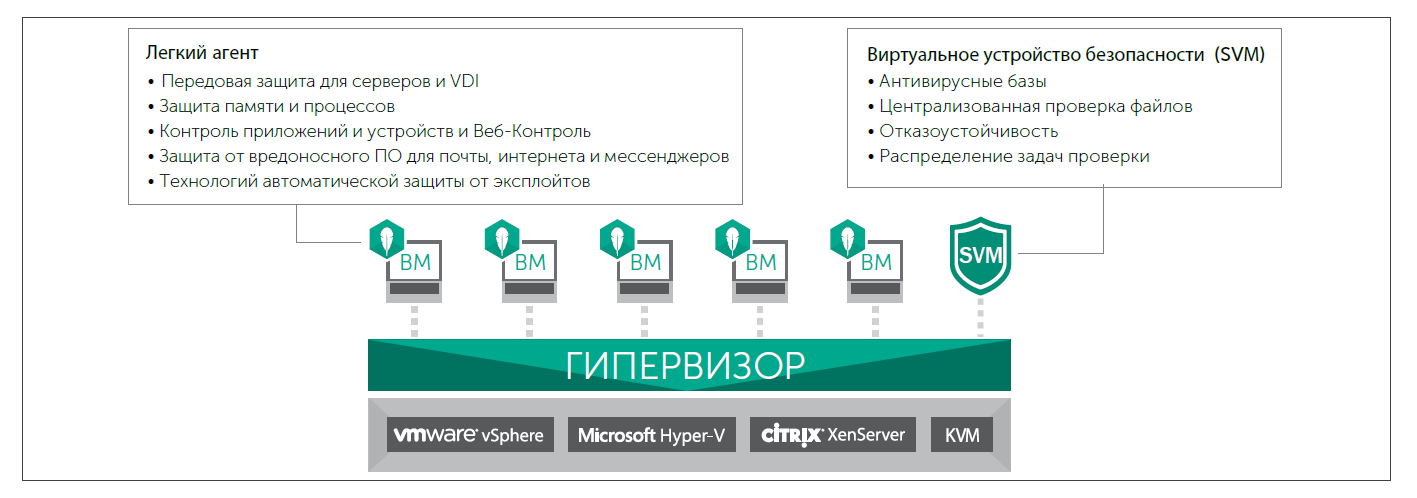

Легкие агенты

Некоторые виртуальные среды не предусматривают API, позволяющих интегрировать саму инфраструктуру и решение для ее защиты. А инфраструктура VDI, например, требует надежной защиты пользователя вне зависимости от уровня его осведомленности о современных угрозах и методах их предотвращения.

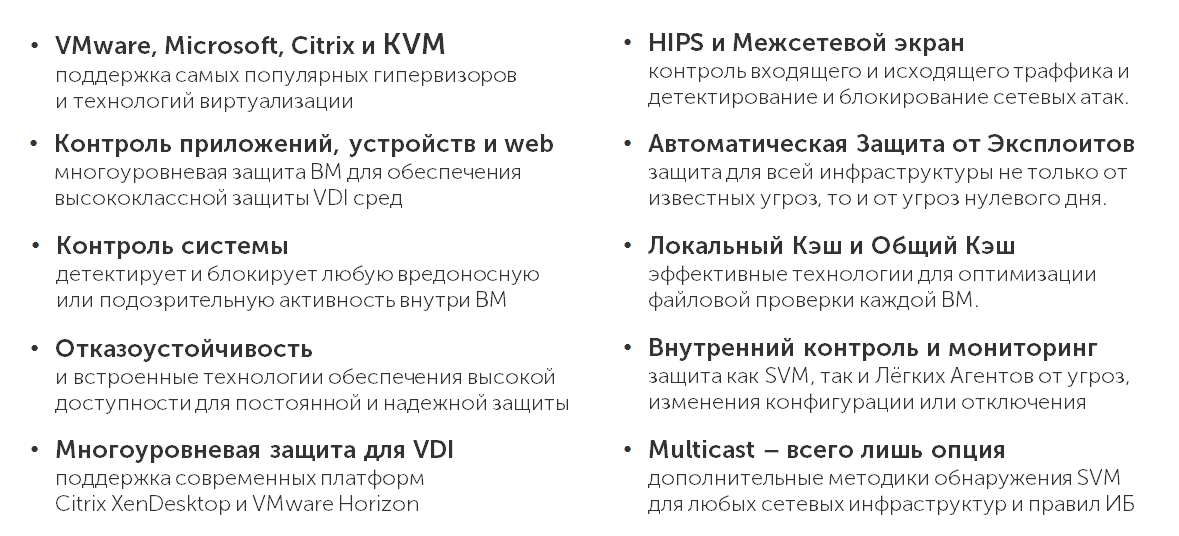

Решение Kaspersky Security с легкими агентами обеспечивает дополнительные уровни защиты.

Решение Kaspersky Security с легкими агентами обеспечивает дополнительные уровни защиты.

Kaspersky Security с легкими агентами поддерживает наиболее популярные платформы виртуализации, в том числе VMware vSphere, Microsoft Hyper-V, Citrix XenServer и KVM, а в среде VDI, такой как VMware Horizon и Citrix XenDesktop, сохраняется производительность.

Легкий агент контролирует запуск программ и защищает виртуальные рабочие места.

Легкий агент контролирует запуск программ и защищает виртуальные рабочие места.

Выделенная виртуальная машина (SVM, Security Virtual Machine) осуществляет централизованную проверку всех ВМ, легкий агент, который устанавливается на каждой ВМ, позволяет выполнять не только проверку файлов, но и сканировать память и процессы.

Развертывание легкого агента в среде VDI позволяет задействовать расширенные функции безопасности, в том числе контроль запуска приложений, устройств и URL, а также эвристические модули анализа трафика электронной почты и интернета.

Развертывание легкого агента в среде VDI позволяет задействовать расширенные функции безопасности, в том числе контроль запуска приложений, устройств и URL, а также эвристические модули анализа трафика электронной почты и интернета.

Контроль запуска приложений означает следующее:

- Только доверенные приложения могут запускаться.

- Новые приложения проверяются администратором.

- Можно динамически обновлять список.

- Запуск всего кроме черного списка.

- Работает для всех пользователей системы.

Особенности защиты с легким агентом в Kaspersky Security для виртуальных сред.

Особенности защиты с легким агентом в Kaspersky Security для виртуальных сред.

Контроль привилегий приложений управляет активностью приложений в рамках каждой отдельной машины VDI, ограничивает доступ к ресурсам, исходя из правил и политик. Виртуальные рабочие места также защищены от сложных атак, в том числе от вирусов-шифровальщиков.

Система предотвращения вторжений сочетает в себе блокировщик сетевых атак (NAB) и межсетевой экран. Она обнаруживает и блокирует новейшие сетевые атаки, осуществляет мониторинг сетевого трафика на наличие вредоносной активности. А контроль устройств управляет доступом к устройствам хранения, сетевым устройствам, устройствам печати и системным шинам, обеспечивает конфиденциальность и защиту от утечки данных.

Предусматривается также защита входящего и исходящего трафика (HTTP, FTP). Каждая ссылка (URL) проверяется легким агентом, чтобы убедиться, что она не является вредоносной иили фишинговой. Защита протоколов POP3, SMTP, IMAP и NNTP перехватывает и сканирует каждое сообщение электронной почты с уведомлением об инциденте каждого пользователя VDI.

Насколько сложна защита с легким агентом, как ее правильно установить? Процесс включает несколько шагов. Нужно:

- Установить на KSC плагин управления KSV.

- Развернуть серверы защиты на гипервизоры.

- Определить политики и параметры работы серверов защиты.

- Создать задачи обновления и распределения ключей.

- Распространить пакеты установки легких агентов на ВМ.

- На KSC настроить политики работы легких агентов.

Что такое дата центр при обработке личных сведений?

Сервер

Работа центра обработки данных обеспечивает высокое качество обработки информации на большой скорости, при этом не теряя деталей и сохраняя целостность этой информации

Производительность сервера – один из главных факторов, на которые обращает внимание компания

Кроме того, важными функциями ЦОДа как сервера считают:

- возможность справляться с большими нагрузками в реальном времени;

- высокая степень управляемости;

- постоянный доступ;

- перераспределение нагрузок с целью более оперативного решения бизнес-задач.

Как сервис

Компании, предоставляющие услуги дата-центров, предлагают широкий спектр основных и дополнительных услуг. В них входят аренда телекоммуникационных стоек, шкафов, выделенных серверов, колокейшн, виртуальный хостинг и возможность использования облачных платформ.

Важно! Центр должен иметь внешнюю охрану, обеспечивать контроль доступа и предоставлять гарантию надежности.

Кроме того, важным фактором работы ЦОД считаются устойчивые интернет каналы и наличие точек обмена трафиком. Электропитание должно быть не менее надежным, включать независимые вводы электричества и дизельные электростанции.

Благодаря вышеуказанным факторам, ЦОД как сервис можно считать высокоэффективным и надежным, имеющим отказоустойчивую инфраструктуру.

Основные выводы

Безопасность ЦОДов только за последние 10 лет шагнула далеко вперед: от простых методик физической защиты многие дата-центры перешли к использованию сложных интеллектуальных технологий. Конечно же, удалось решить не все возможные проблемы, но на сегодня уровень безопасности центров обработки информации достаточно высокий, поэтому подойдет даже для проектов с высокими требованиями к защите.

Важно понимать, что даже самые современные инструменты не могут отменить применения программных и технических средств, а также обучения персонала и организации ИБ внутри компании. И, конечно же, решить вопрос защиты навсегда невозможно – это непрерывный и ежедневный процесс, который требует поиска новых уязвимостей и решения появляющихся проблем.. Если у вас остались вопросы относительно поддержания безопасности нашего дата-центра Xelent, то специалисты обязательно ответят на них

Оставляйте свою заявку на сайте или звоните по указанным номерам!

Если у вас остались вопросы относительно поддержания безопасности нашего дата-центра Xelent, то специалисты обязательно ответят на них. Оставляйте свою заявку на сайте или звоните по указанным номерам!

Популярные услуги

Миграция вашей инфраструктуры в облако за 1 день

Перенесите Вашу физическую инфраструктуру в облако за 1 день.

Облачная платформа

Облачная платформа — это набор инструментов, предназначенных для удаленного запуска и использования приложений без затрат на приобретение серверной техники. Такие услуги как PaaS, IaaS, SaaS базируются на технологии вычислений в облаке.