Зачем нужен мониторинг сетевой инфраструктуры?

К примеру, если в вашей фирме имеется совсем небольшой отдел IT, а именно: несколько серверов, немного больше ПК, интернет, сетевое оборудование и т.п. Все эти устройства довольно часто обслуживает один администратор.

Рабочий день администратора должен проходить следующим образом:

- проверить работу серверов;

- убедиться в исправной работе интернета, почты и прочих приложений;

- произвести пробное подключение к каждому из серверов;

- проверить свободное пространство, ОЗУ и другие мощности;

- убедиться в работе сетевой оргтехники;

- проверить задание резервного копирования.

Многие могут спросить: затем такая постоянная ежедневная проверка?

Тут всё просто. Если вы вовремя не обнаружите ошибку либо проблему в работе оборудования, то это может привести к необратимому процессу, который способен стать настоящей катастрофой для вашей фирмы.

К примеру, если внезапно закончится свободное место для резервного копирования данных, то и восстанавливать вам нечего будет потом. Но не каждый администратор добросовестно относится к своей работе и может просто забыть произвести плановую проверку. В таком случае руководителям компании помогут специальные системы мониторинга, которые будут выполнять всю работу автоматически. Вам достаточно только указать, что и когда нужно проверять.

Что может мониторить такая система?

- Рабочие станции.

- Сервера на базе различных операционных систем.

- Доступность сайтов.

- Серверные и клиентские приложения, а также службы.

- Принтеры, сканеры и прочее сетевое оборудование.

- Отправлять уведомления и отчёты на e-mail адрес либо в sms.

- Строить графики и многое другое.

Очень важным вопросом также является и конфигурирование и поддержка сетевой инфраструктуры. Ведь с каждым годом мощность серверов и скоростей увеличивается. Это влечёт за собой необходимость своевременного и профессионального обслуживания, а также потребность в оперативном решении текущих и перспективных задач.

Чем выше требования предъявляются к СИ, тем больше нужно использовать различного эффективного и функционального оборудования. Кроме этого требуются более глубокие познания и опыт построения сетей на таких устройствах. Это следует помнить, знать и своевременно решать.

Также на предприятии периодически следует проводить и аудит сетевой инфраструктуры. Данный комплекс мероприятий направлен на определение состояния, в котором в данный момент находится СИ организации, проводится поиск самых уязвимых мест. По результатам такого аудита составляется специальный отчёт, в котором будет отображено текущее состояние сетевой инфраструктуры и предложена организация эксплуатации сетевой инфраструктуры.

Когда нужна данная проверка?

- Перед модернизацией и после нее.

- Для определения истинной причины возникшей проблемы.

- Чтобы оценить качество и эффективность сервиса.

- Во время передачи функций администрирования.

Что может рассказать выставка о современной сетевой инфраструктуре

Выставка «Связь» является самым значимым инфокоммуникационным событием в этом году в данной сфере деятельности. Данная выставка международного масштаба будет проходить в ЦВК «Экспоцентр».

На территории в более нескольких тысяч квадратных метров будет размещено более 300 экспонатов, которые представляют не только отечественные, но и зарубежные компании .

Также тут состоится огромнейший «Медиа-Коммуникационный Форум», на котором будут рассмотрены самые важные вопросы данной отрасли: модернизация сетевой инфраструктуры, решения для спутниковой и сотовой связи, сетевая передача информации, серверное и телекоммуникационное оборудование, информационная безопасность, системы телевизионного и радиовещания, специализированное программное обеспечение, передовые интернет-технологии, а также множество другого.

Ежегодно, начиная с 1975 года, на выставке «Связь» определяется вектор развития, в котором будет развиваться данная отрасль в ближайшее время.

Вниманию всех посетителей будет предложена обширная деловая программа, которая будет состоять из конгрессов, конференций, круглых столов, семинаров, симпозиумов и мастер-классов.

В течение нескольких дней ведущие специалисты ознакомят потенциальную целевую аудиторию с последними передовыми достижениями, инновационными технологиями и трендами в отрасли информационной коммуникации.

Сетевое оборудованиеПассивное и активное оборудование сетиВнедрение сетевой инфраструктуры

Надёжность ЦОДа

- Отказоустойчивость. Это свойство технической системы сохранять свою работоспособность после отказа одного или нескольких составных компонентов.

- Высокая доступность. Это свойство системы определяет её надёжность, возможность выполнять требуемую функцию при заданных условиях в данный момент времени или в течение заданного интервала времени при соблюдении определенного набора условий.

- Непрерывность бизнеса. Она включает в себя процессы и методы, направленные на обеспечение безостановочного выполнение критичных бизнес-функций.

- Катастрофоустойчивость. Это способность к восстановлению после катастрофы т.е. устойчивость к воздействию аварий и природных катаклизмов.

Tier I (N) Tier II (N+1)Tier III (N+1)Tier IV (2(N+1))

Четыре уровня отказоустойчивости ЦОДа.

КАК ОБЕСПЕЧИТЬ КОНФИДЕНЦИАЛЬНОСТЬ?

Решение по сетевой безопасности – это комплекс мер по обеспечению информационной и физической безопасности.

Информационная безопасность в общепринятом значении – это защита конфиденциальности, целостности и доступности информации. Она формируется с помощью аппаратного обеспечения, программного обеспечения и сетевых коммуникаций.

Сетевая безопасность – составная часть общей системы информационной безопасности, она решает проблемы защищенности информационных систем предприятия на уровне сетевой инфраструктуры.

Профессионально спроектированное и внедренное комплексное решение по сетевой безопасности позволяет выполнять многие задачи. Во-первых, обеспечивает непрерывность бизнес-процессов корпоративных информационных служб и отдельных пользователей за счет предотвращения возможных атак извне и внутри сети, а также позволяетобнаруживать источники внешних атак и противодействовать им.

Во-вторых, способствует бесперебойному функционированию общедоступных сетевых ресурсов, представляющих компанию в Интернете, дает возможность контролировать и управлять доступом внешних пользователей к информационным ресурсам компании. В-третьих, обеспечивает безопасный обмен информацией между территориально разнесенными офисами компании при использовании Интернета, а также позволяет контролировать и управлять доступом внутренних пользователей к информационным ресурсам корпоративной сети и Интернету, выявлять аномальную активность в корпоративной сети и принимать соответствующие меры защиты от внутренних атак. И в-четвертых, оптимизирует инвестиции в информационную безопасность за счет использования интегрированных средств защиты.

Решения по сетевой безопасности строятся на базе системы обнаружения и предотвращения вторжений, межсетевых экранов, организации виртуальных частных сетей (VPN) и других программных и аппаратных продуктов. Эти продукты могут быть встроены в сетевое оборудование, например аппаратные модули обнаружения вторжений, криптоакселераторы, модули контроля доступа в сеть (NAC), которые устанавливаются в маршрутизаторы серии Cisco ISR.

Кроме того, для обеспечения информационной безопасности не менее важным является использование возможностей сетевого оборудования общего назначения, например безопасных портов 802.1x и VLAN на коммутаторах, антиспуфинговая фильтрация и предотвращение DDoS-атак на маршрутизаторах, фильтрация и блокирование вредоносного трафика системами IPS.

Какие именно средства сетевой безопасности наиболее эффективно будут использоваться в корпоративной сети, зависит от организационной структуры компании, особенностей ведения бизнеса, существующей информационной инфраструктуры и потребностей в ее дальнейшем развитии, а также выработанной общей политики информационной безопасности.

Виртуальный ЦОД (VDC)

Virtual Data Center (VDC) или ВЦОД — это услуга предоставления в аренду физических ресурсов ЦОД с помощью выделения виртуальных мощностей (процессоры, память, жесткий диск). Иными словами, эта услуга называется IaaS (Infrastructure as a Service) — инфраструктура, как сервис, где оператор ЦОД предоставляет комплексное облачное решение для размещения информационной системы клиента

Выгода использования VDC заключается в том, что вы получаете ресурсы ЦОД без необходимости установки своего оборудования, траты на обслуживание инфраструктуры и избавляетесь от головной боли вечного пропадания канала связи. Помимо этого:

- Географическое разнесение — нет привязки к одной локации

- Интуитивно-понятная панель управления и доступ к управлению с любой точки мира, где есть интернет. Наличие гайдов и инструкций по настройке

- Безопасность (в том числе физическая — контроль доступа, видеонаблюдение) обеспечивается лучшими ИБ-специалистами и технологиями

- Надежность, катастрофоустойчивость, защита от DDoS и точное соблюдение SLA

- Снижение капитальных затрат

- Круглосуточный саппорт и мониторинг недоступности каналов связи и виртуальных машин, помощь в развертывании информационных систем в облаке

- Настройка периодичности бэкапа

МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ

Безопасный принцип работы на предприятии должен строиться на осведомленности сотрудников. Сетевая инфраструктура требует целостного подхода к текущим процессам и методам, чтобы гарантировать защищенность базовой инфраструктуры. Основные действия по защите объектов от угроз это:

- Создание и поддержка процессов безопасного обмена данными между изолированными сетями.

- Обеспечение надлежащих проверок состояния устройства для определения доступа к активам организации и отдельным сетям.

- Обезвреживание вредоносного контента в файлах приложений или электронных письмах.

Следующие подходы позволят реализовать защиту ИТ-инфраструктуры.

Безопасный доступ к устройствам инфраструктуры. Разрешайте только доверенным пользователям доступ к ресурсам. Для обеспечения аутентичности пользователей путем реализации многофакторной аутентификации (MFA), управления привилегированным доступом и управления учетными данными администратора.

Ограничение ненужных коммуникаций. Не упускайте одноранговые коммуникации в сети. Нефильтрованная связь между одноранговыми узлами позволит злоумышленникам свободно перемещаться и укрепляться в целевой сети, встраивая бэкдоры или устанавливая приложения.

Повышение безопасности сетевых устройств. Придерживайтесь отраслевых стандартов и передовых моделей в сетевом шифровании, защите доступа, политике паролей, ограничения физического доступа, резервного копирования конфигураций, периодического тестирования настроек безопасности и пр.

Проверка целостности оборудования и ПО. Продукты серого рынка угрожают ИТ-инфраструктуре, создавая вектор для атаки в сеть. Незаконные продукты могут быть предварительно загружены вредоносным программным обеспечением. Организации должны регулярно выполнять проверки целостности устройств и программного обеспечения.

Сегментирование и разделение сетей и функций

Уделите внимание общей структуре. Правильная сегментация и сегрегация ограничат распространение потенциальных злоумышленников на другие части внутренней сети

Оборудование (например, маршрутизаторов) создаст границы для фильтрации широковещательного трафика. Микросегменты будут ограничивать трафик или отключаться при обнаружении компьютерных атак. Виртуальное разделение по конструкции аналогично физическому.

ЦОДы SAFEDATA

SAFEDATAЦОД SAFEDATA Москва-I

ЦОД Москва-I начал свою работу в сентябре 2007 года. С момента запуска ЦОДа не было зафиксировано ни одной аварийной остановки.

Инфраструктура ЦОДа, рассчитанного на 500 стоек, построена в соответствии со стандартом TIA-942.

Работа системы энергоснабжения круглосуточно контролируется сотрудниками SAFEDATA.

На крыше здания расположены внешние конденсаторные блоки Guntner, соединенные с кондиционерами двумя независимыми трассами.ЦОД Москва-II

ЦОД Москва-II общей площадью 3500 кв.м. построен в соответствии со стандартом TIA-942 (Tier III) и введен в эксплуатацию в 2014 году.

Он рассчитан на 900 стоек, а выделенная электрическая мощность составляет 10 МВт.

ЦОД имеет бесперебойное электропитание категории 1, независимые энерговводы, дублированные дизель-роторными источниками бесперебойного питания.Он оснащен восемью дизель-роторными источниками бесперебойного питания Hitec Power Protection мощностью 1680 кВА каждый, зарезервированными по схеме N+1.

Знайте, что такое сетевая структура и зачем ее обновлять

Под термином «сетевая инфраструктура» понимают совокупность оборудования и программного обеспечения, которое позволяет обмениваться данными и связывать все элементы вычислительной и иной техники в единую структуру. Со стороны может показаться, что она — просто набор оборудования для создания локальной сети и выхода в интернет, которое не требует ни вливаний средств, ни апгрейда. Но на самом деле такая инфраструктура состоит из множества элементов, таких как коммутаторы, маршрутизаторы, серверы, рабочие станции, принтеры, сканеры, кабели и так далее. И все это требует постоянного обслуживания.

Когда мы вкратце разобрались, что представляет собой сетевая инфраструктура, можно перейти к основному вопросу этой статьи: а зачем с ней вообще работать Эксперты выделяют следующие причины:

— Вы выиграете в скорости. Дело в том, что сети, как и все остальное оборудование, регулярно улучшаются. Так, устаревшие версии беспроводного оборудования Wi-Fi, к примеру, стандарта 802.11g, обеспечивали максимальную скорость до 54 Мбит/с. Поколение 802.11ac, вышедшее еще в 2013 году, позволяет достичь уже до 6,77 Гбит/с, что в 11 раз больше 802.11g, а стандарт 802.11ax и вовсе дает скорость до 11 Гбит/с. Вы оцените преимущество такой высокой скорости с первого подключения.

— Ваши сотрудники получат преимущество. Чем выше скорость, тем лучше и производительность труда, ведь сотрудникам не придется ждать долгой подгрузки страниц и материалов, особенно в офисах с большим количеством оборудования, которое делит один достаточно узкий канал на множество еще менее производительных.

— Вы меньше рискуете безопасностью. Те средства, что обеспечивали бесперебойную работу сетей несколько лет назад, в современных реалиях уже не работают: по крайней мере в полную силу. Обновив инфраструктуру, вы как минимум значительно снизите вероятность взлома и атак на вашу сеть, что позволит сохранить конфиденциальность данных и уменьшить риск падения системы с последующими убытками от простоя.

— Ваши IT-специалисты смогут заняться более важными задачами. Старая сетевая инфраструктура — это почти всегда беспрерывная работа над устранением неполадок и дыр в безопасности. Обновив ее, вы сможете передать вашим специалистам IT-отдела более приоритетные дела, что сэкономит деньги и принесет дополнительную прибыль компании.

— Вы добавите новые возможности. Устаревшая сеть тормозит прогресс, ведь даже за десятилетие стандарты сильно меняются. После обновления инфраструктуры вам станут доступны стабильная и высокоскоростная беспроводная связь, шифрование и многие другие современные наработки.

И это лишь часть тех преимуществ, что дает обновление сетевой инфраструктуры. Вложения в новое оборудование и программное обеспечение сегодня — это еще один шаг к успеху на конкурентном рынке завтра.

Состав и структура ЦОД

Основными элементами ЦОДа являются системы обработки и хранения данных, активное сетевое оборудование, инженерные системы. В нем размещаются вычислительные платформы и СХД, система передачи данных, система электроснабжения и электроосвещения, система прецизионного кондиционирования, структурированная кабельная система, система кабельных каналов, фальшпол, подвесной потолок, интегрированная система безопасности, средства физической защита вычислительных систем и телекоммуникационного оборудования, системы раннего обнаружения пожара и газового пожаротушения.

Структура ЦОД.

Сетевая инфраструктура (СКС) обеспечивает взаимодействие между серверами, а также включает в себя магистральные каналы для связи с операторами и коммуникации для связи пользователей с ЦОДом.

Метрики

Yandex Индексация

Нет

По данному тесту найдена история!

В графике изменения за 1 день (начиная с апр. 2021). Доступно на платных тарифах.

Тарифы и цены

Подробнее

Описание

Примерное количество проиндексированных страниц в выдаче Яндекса можно посмотреть через оператор site:, что мы и делаем. Он покажет результат поиска по URL сайта, но точную цифру страниц в индексе выдавать не обязан.

Точные данные Яндекс отображает в Яндекс.Вебмастере. График изменений количества находится в разделе «Индексирование сайта» — «Страницы в поиске».

Данные теста были получены 01.04.2021 14:06

Google Индексация

По данному тесту найдена история!

В графике изменения за 1 день (начиная с апр. 2021). Доступно на платных тарифах.

Тарифы и цены

Подробнее

Описание

Сколько страниц сайта Google точно проиндексировал, узнать невозможно. Поисковик не ведет базу данных по URL-адресам.

Примерное количество страниц в выдаче покажет оператор site:, на который мы ориентируемся. Число может быть искажено страницами, которые запрещены к индексу в robots.txt, но попали в выдачу из-за внешних ссылок на них.

Чуть более точное количество покажет раздел «Статус индексирования» в Google Search Console, но и эти данные могут быть искажены из-за применения фильтров.

Данные теста были получены 01.04.2021 14:07

Фильтр АГС

Фильтр не найден

Описание

Примерное количество проиндексированных страниц в выдаче Яндекса можно посмотреть через оператор site:, что мы и делаем. Он покажет результат поиска по URL сайта, но точную цифру страниц в индексе выдавать не обязан.

Точные данные Яндекс отображает в Яндекс.Вебмастере. График изменений количества находится в разделе «Индексирование сайта» — «Страницы в поиске».

Данные теста были получены 01.04.2021 14:06

Google безопасный просмотр

Сайт безопасен.

Описание

Google сканирует сайты, чтобы находить зараженные ресурсы, фишинговые страницы и другие проблемы, которые ухудшают качество выдачи и пользовательский опыт. Благодаря этой информации поисковая система предупреждает пользователей о небезопасных сайтах. В случае, если сайт будет признан опасным, Google может понизить его в выдаче или удалить.

Дополнительная информация

- Панель веб-мастера Google

- Проверка Google Safe-browsing

Данные теста были получены 01.04.2021 14:06

Яндекс вирусы

Сайт безопасен.

Описание

Обычно заражение происходит из-за уязвимости, которая позволяет хакерам получить контроль над сайтом. Он может изменять содержание сайта или создавать новые страницы, обычно для фишинга. Хакеры могут внедрять вредоносный код, например скрипты или фреймы, которые извлекают содержимое с другого сайта для атаки компьютеров, на которых пользователи просматривают зараженный сайт.

Дополнительная информация

Панель веб-мастера Яндекс

Данные теста были получены 01.04.2021 14:06

PR-CY Rank

Рейтинг домена — 18 / 100

Ссылочное

Доверие

Трафик

Разместите кнопку с PR-CY Rank на сайт. Кнопка показывает уровень доверия и качество площадки.

<a href=»https://pr-cy.ru» target=»_blank»><img src=»https://s.pr-cy.ru/counters/www.lanmag.ru» width=»88″ height=»31″ alt=»Анализ сайта» /></a>

По данному тесту найдена история!

В графике изменения за 1 день (начиная с апр. 2021). Доступно на платных тарифах.

Тарифы и цены

Подробнее

Описание

PR-CY Rank — рейтинг для оценки перспективности сайтов в качестве доноров для линкбилдинга. При формировании рейтинга мы анализируем трафиковые и трастовые параметры, а также ссылочный профиль сайта.

Влияние — потенциал влияния сайта на продвижение. Если влияние слабое, то слабым будет как отрицательный эффект (если рейтинг низкий), так и положительный (если рейтинг высокий) и наоборот. Потенциал влияния основан на размере постоянной аудитории сайта.

Ссылочный фактор — вычисляется на основе соотношения входящих и исходящих ссылок на сайт, значений Trust Rank, Domain Rank и др.

Трафиковый фактор — вычисляется на основании объёма и динамики трафика (отрицательная динамика портит рейтинг, положительная динамика — повышает).

Трастовый фактор — анализирует множество параметров, таких как “ИКС”, доля поискового трафика в общем трафике, адаптацию под мобильные устройства и множество других факторов, признанных поисковыми системами, как значимые для ранжирования.

Данные теста были получены 01.04.2021 14:07

Региональная цифровая инфраструктура

Для региона наличие цифровой инфраструктуры означает современность и технологичность, возможность наладки внутригосударственных и международных взаимовыгодных связей, активизацию в развитии.

В качестве примера рассмотрим один из регионов России — Республику Татарстан.

Согласно докладу Лукониной Л.В. на VII Международной научно-практической конференции «ИКТ ГИО», прошедшей в 2009 году, в 2008 году в Татарстане завершился 10-летний процесс «телекоммуникационной оцифровки региона». На сегодня Республика Татарстан — единственный «цифровой» субъект нашей страны, где обеспечена 100% цифровизация всех сельских, городских АТС, сотовой связи, телекоммуникационных систем передачи данных. Это позволяет предоставлять потребителям самый широкий спектр информационных и коммуникационных услуг как по передаче речи, так и по передаче данных и доступа в Интернет с высоким качеством.

Результатом явилось решение нескольких важнейших задач государственного уровня:

• обеспечение телефонной связью жителей республики.

• устранение «цифрового неравенства» между городом и селом в части обеспечения связью и доступа в Интернет.

• 100% реализация Программы оказания универсальных услуг связи. При этом обеспечена доступность универсальных услуг телефонной связи в каждом населенном пункте Республики Татарстан и тем самым решена проблема телефонизации нетелефонизированных сельских населенных пунктов.

• отрасль полностью демонополизирована и работа ведется на принципах «государст-венно-частного» партнерства.

Применение информационных систем в России

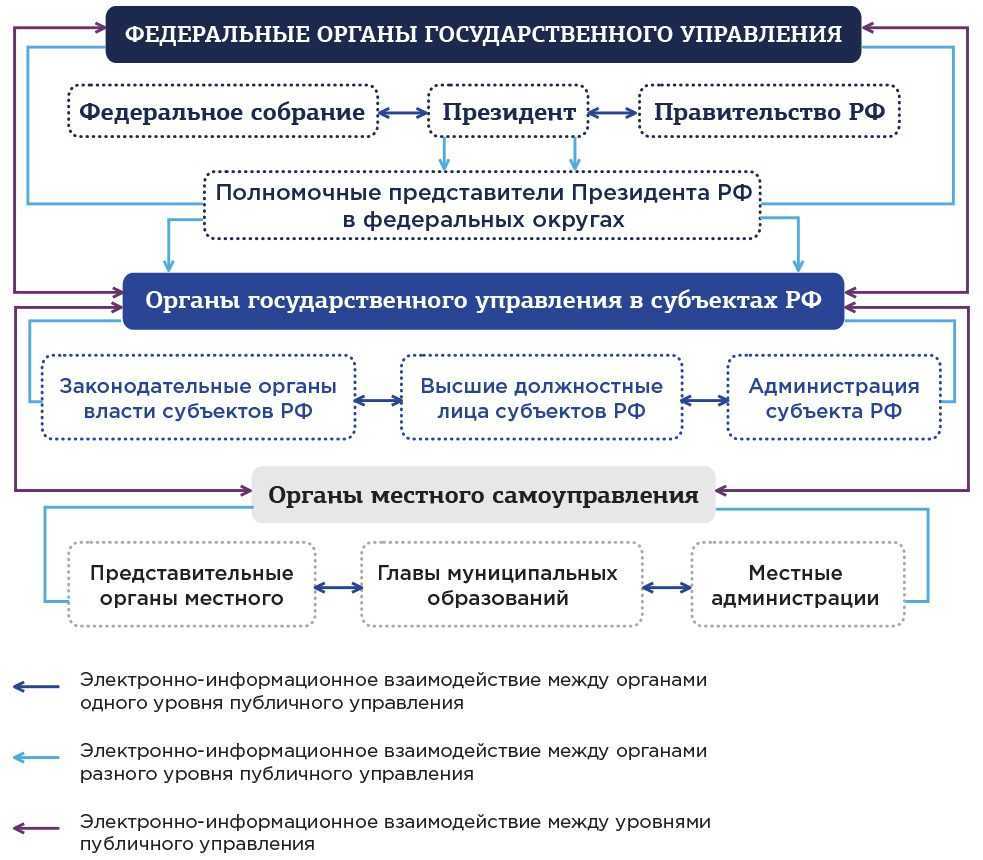

Рис. 1. Структура государственного (публичного) управления в РФ

- Федеральная целевая программа «Электронная Россия (2002–2010 гг.)»;

- «Концепция использования информационных технологий в деятельности федеральных органов государственной власти до 2010 г.»;

- «Стратегия развития информационного общества в Российской Федерации»;

- Государственная программа «Информационное общество (2011–2020 гг.)».

Таблица 1. Информационные системы, используемые в государственном управлении в России

Функции государственных органов

ИС

Управление социально-экономическими процессами

Информационно-аналитическая система обеспечения мониторинга рынка труда и занятости населения в субъектах РФ.

АИС управления ведомственной и региональной Информатизацией Минкомсвязи России.

Реестр территориального размещения технических средств информационных систем.

ФГИС система учета информационных систем, создаваемых и приобретаемых на базе государственного финансирования.

ФИС «Реестр федерального имущества».

Информационно-аналитическая система мониторинга параметров использования компонентов финансово-бюджетной системы РФ (КПЭ).

Управление территориями

ИАС «Мониторинг социально-экономического положения субъектов РФ».

ИАС «Мониторинг и прогнозирование ситуации в федеральном округе» (ИАС «ФО»).

ИС «Паспорт федерального округа и субъекта Российской Федерации»

Взаимодействие

Единая сеть обращения граждан.

Информационно-правовая система «Законодательство России».

ФГИС координации (ЕСКИ).

ИС Единый портал Государственных услуг.

ФГИС «Единая система идентификации и аутентификации в инфраструктуре, обеспечивающей информационно-технологическое взаимодействие информационных систем, используемых для предоставления государственных и муниципальных услуг в электронной форме».

Государственная информационная система о государственных и муниципальных платежах (ГИС ГМП).

Единая информационная система в сфере закупок. 8. ФГИС «Федеральный реестр государственных и муниципальных услуг (функций)».

Аналитическая информационная система поддержания согласования функций государственных структур управления на федеральном, макрорегиональном и региональном уровнях электронного администрирования.

ФИС Портал открытых данных РФ

Межведомственное взаимодействие в системе государственного управления

ИАС «Корпоративная система информационно-аналитического обеспечения органов государственной власти».

Защищенная сеть видеосвязи органов государственной власти РФ.

Система межведомственного электронного документооборота (МЭДО.

ГосСОПКА.

ФГИС «Единая система межведомственного электронного взаимодействия».

ФГИС «Национальный фонд алгоритмов и программ для электронных вычислительных машин».

ФГИС «Федеральный портал государственной службы и управленческих кадров».

Государственная автоматизированная информационная система (ГАС «Управления»).

Система удаленного финансового документооборота (СУФД).

Государственная информационная система о государственных и муниципальных платежах (ГИС ГМП).

ФГИС: Автоматизированная информационная система «Единая проектная среда».

ГИИС управления общественными финансами «Электронный бюджет».

Единый портал бюджетной системы РФ в структуре информационного обеспечения на базе ресурсов сети «Интернет». Единая информационно-аналитическая система сбора и свода отчетности Министерства финансов РФ.

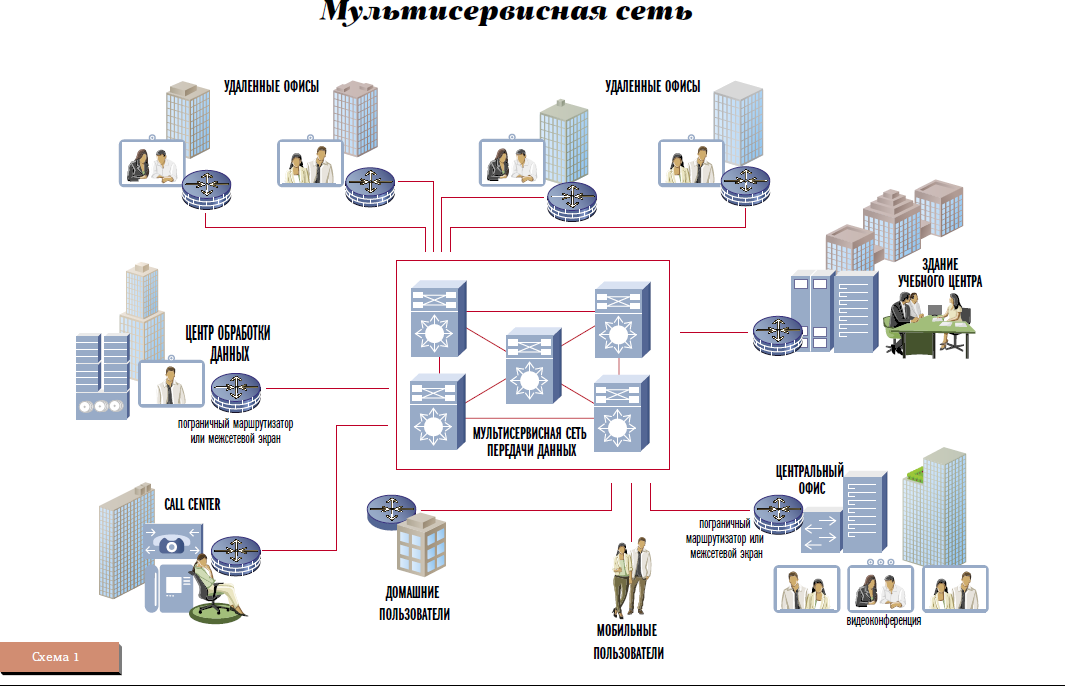

СЕРВИСОВ МНОГО — СЕТЬ ОДНА

Мультисервисные сети обеспечивают надежную и безопасную связь между территориально распределенными структурами организации. Они включают в себя локальные вычислительные сети (ЛВС) отдельных подразделений, которые расположены в одном или в нескольких близлежащих зданиях и объединены между собой с помощью выделенных каналов большой пропускной способности. Важным отличием современной корпоративной территориальной сети является ее мультисервисность, то есть интеграция в единой среде таких услуг, как передача данных, телефония, видеоконференц-связь, технологическая связь, видеонаблюдение, дистанционное обучение и т.д. (см. схему 1).

Такое решение позволяет оптимизировать нагрузку в узлах сети, снизить эксплуатационные расходы, значительно расширить спектр сервисов.

Основные преимущества мультисервисных сетей заключаются в повышении эффективности использования каналов связи, сокращении эксплуатационных затрат за счет использования единой инфраструктуры, а также в наличии гибких возможностей по внедрению новых сервисов.

Одной из ключевых проблем при построении корпоративной территориальной сети является выбор магистральных каналов связи. Для ее решения можно использовать выделенные линии связи, услуги связи, арендуемые у операторов, или ресурсы сети Интернет.

ЭКОНОМИЯ ВРЕМЕНИ И ОПТИМИЗАЦИЯ УПРАВЛЕНИЯ

Системы видео-конференц-связи способствуют динамичности и гибкости бизнеса, оптимизируют управление в крупных региональных, межрегиональных, транснациональных компаниях и в учреждениях государственной власти. Применение видео-конференц-связи дает ряд неоспоримых преимуществ: увеличивает производительность труда, позволяя быстро и эффективно распределять ресурсы; экономит дорогостоящее время руководителя, ускоряя процессы принятия решений; дает возможность принимать более обоснованные решения за счет привлечения при необходимости дополнительных экспертов. Кроме того, видео-конференц-связь позволяет «быть» в нескольких местах одновременно и снижает время на переезды и связанные с ними расходы.

СОЕДИНЯЯ РАЗНЫЕ МИРЫ

IP-телефония – это технология, которая связывает два абсолютно разных мира – мир телефонии и мир Интернета. До недавнего времени сети с коммутацией каналов (телефонные сети) и сети с коммутацией пакетов (IP-сети) существовали практически независимо друг от друга и использовались для различных целей: телефонные сети – только для передачи голосовой информации, а IP-сети – для передачи данных. Технология IP-телефонии объединяет эти сети посредством VoIP-шлюза (Voice over IP gateway). Шлюз представляет собой устройство, в которое с одной стороны включаются телефонные линии, а с другой стороны – IP-сеть (например, Интернет или ЛВС).

Качество связи по всем перечисленным характеристикам значительно увеличилось в сравнении с первыми версиями решений IP-телефонии, которые допускали искажение и прерывание речи. Совершенствование кодирования голоса и восстановление потерянных пакетов позволило достичь такого уровня, когда речь понимается абонентами настолько хорошо, что собеседники не догадываются, что соединение происходит по технологии IP-телефонии.

Понятно, что задержки влияют на темп беседы. Известно, что для человека задержка до 250 миллисекунд практически незаметна. Существующие на сегодняшний день решения IP-телефонии не превышают этот предел, так что разговор фактически не отличается от связи по обычной телефонной сети.

Кроме этого, задержки уменьшаются благодаря следующим трем факторам: совершенствование телефонных серверов (их разработчики совершенствуют алгоритмы работы), развитие частных (корпоративных) сетей (их владельцы могут контролировать ширину полосы пропускания и, следовательно, величины задержки) и развитие самой сети Интернет (современный Интернет не был рассчитан на коммуникации в режиме реального времени). Так, международное сообщество

«Инженерный совет Интернета» (The Internet Engineering Task Force, IETF) вместе с операторами сетей Интернет предлагают новые технологии, которые позволяют резервировать полосу пропускания (одна из таких технологий – Reservation Protocol (RSVP). Хотя на обновление роутеров по всему миру и на организационные мероприятия (например, решение вопроса, как в денежном выражении оценить сервис более высокого качества) потребуется некоторое время, мир Интернета, вне зависимости от вышесказанного, развивается очень быстро и в верном направлении.