Распаковка и сброс настроек

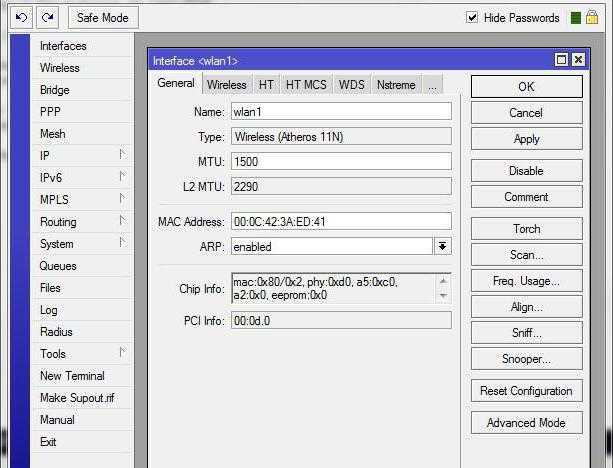

И так, к нам в руки попал один из роутеров, первым делом нам нужно установить на компьютер утилиту для настройки – mikrotik winbox. Через нее конфигурируются все роутеры данной фирмы, только коммутаторы используют для этих целей web-интерфейс (и то не все).

Подключаем наше устройства к сети «в любой порт кроме первого, так как на нем присутствует настройка по умолчанию, и он выделен под интернет» и запускает winbox. Теперь переходим на вкладку Neighbors (обнаружение) и подождем немного должно появится наше устройство. Нажимаем на mac адрес вводим логин по умолчанию «admin» и подключаемся.

После входа выводится окно «RouterOS Default Configuration» со стандартными настройками от производителя. Их стоит оставить только в том случае если вы дальше ничего настраивать не будете. Так как для новичка разобраться в них будет сложно, поэтому сбрасываем MikroTik нажав на кнопку «Remove Configuration».

Доступ к веб-интерфейсу

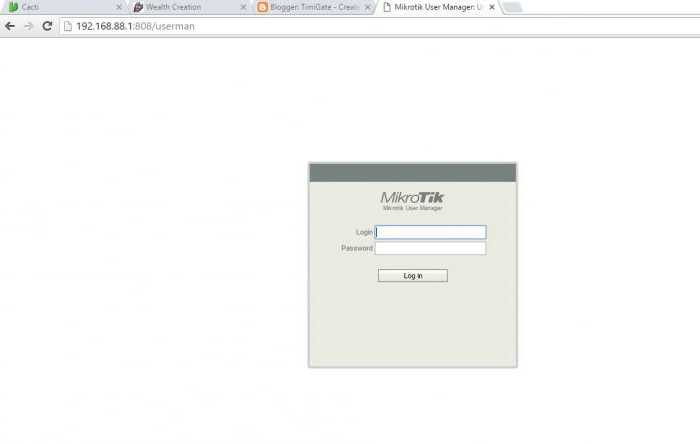

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Что такое «проброс портов» и зачем его делать

«Проброс портов» — это тоже самое открытие порта на маршрутизаторе, но только на специализированном языке пользователей, которые профессионально занимаются беспроводными сетями, или их работа связана с компьютерными устройствами.

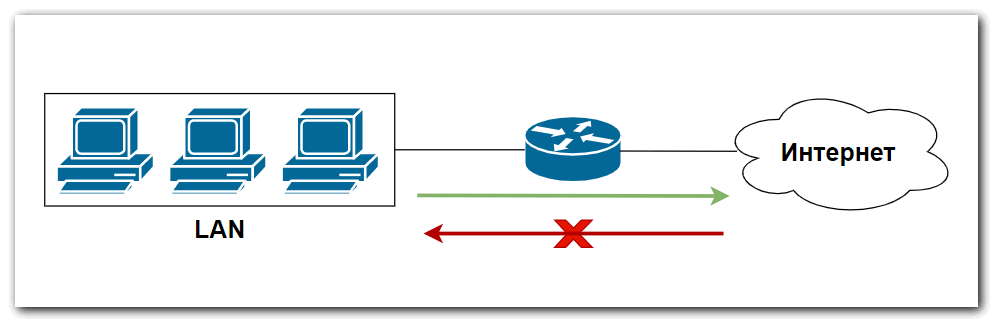

Зачем открывают порты на маршрутизаторе? Чтобы ответить на данный вопрос следует немного разобраться в функционале роутера. Каждый Wi-Fi-роутер работает как «раздатчик» трафика пользователям и имеет 2 особенности:

- Может обеспечивать подключение к сети нескольким устройствам одновременно.

- Только принимает трафик, но не передает его обратно в сеть.

Проброс портов на MikroTik

Итак, допустим нам требуется переадресовать запросы к UDP порту 1194 на внутренний OpenVPN сервер. Управление переадресацией (пробросом портов) в MikroTik находится в разделе IP->Firewall->NAT. О том, что такое NAT, маскарад (masquerade) и проброс портов я уже рассказывал чуть ранее в блоге, сегодня будет практика.

Перейдя в настройки NAT мы видим, что одно правило тут уже есть — это тот самый «маскарад», без которого компьютеры внутри локальной сети не смогли бы выходить в интернет. Нам же требуется добавить правило для подключения извне к внутреннему серверу.

Для создания нового правила нажимаем кнопку «Add New» и настраиваем требуемые поля:

Chain (Цепочка). Определяет направление передачи данных — srcnat (из внутренней сети во внешнюю) или dstnat (из внешней сети во внутреннюю). В нашем случае выбираем dstnat.

Src. Address (исходный адрес) и Dst. Address (адрес назначения). Исходным адресом может быть абсолютно любой адрес в Интернете (если нам не требуется подключаться со строго определённого IP), а адресом назначения будет внешний адрес роутера, смысла его прописывать нет, потому оставляем оба пункта пустыми.

Protocol (протокол). Обязательное для заполнения поле, иначе мы не сможем указать номер порта. В моём примере тут будет udp.

Src. Port (исходящий порт), с которого удалённая машина инициирует соединение с нашим роутером. Нам это абсолютно без разницы, потому пропускаем.

Dst. Port (порт назначения) — а это как раз тот порт, на который мы хотим принимать соединение, опять же из примера это будет 1194.

Any. Port (любой порт) — тут можно указать значение, которое будет работать и как исходный порт и как порт назначения. Никогда не пользовался.

In. interface (входящий интерфейс) — интерфейс, который «слушает» указанный порт. В нашем случае мы принимаем соединения из интернет на wan интерфейсе.

Out. interface (исходящий интерфейс) — интерфейс, к которому подключен наш OpenVPN сервер и куда мы делаем переадресацию. Что-либо прописывать тут тоже не имеет смысла.

Далее идут узкоспециализированные разделы настроек Advanced и Extra, предназначенные для тонкого тюнинга (в моей практике пока не пригождались), потому их смело пропускаем.

Action (действие), которое следует выполнить после подключения на указанный порт:

- accept — просто принять пакет;

- add-dst-to-address-list — добавить адрес назначения в указанный список адресов;

- add-src-to-address-list — аналогично предыдущему, но для исходного адреса;

- dst-nat — перенаправить данные, пришедшие из внешней сети, во внутреннюю;

- jump — перейти к правилам из другой цепочки;

- log — записать информацию о пакете в лог роутера;

- masquerade — подмена внутренних адресов локальной сети на адрес роутера «маскарад»;

- netmap — несколько улучшенный вариант dst-nat;

- passthrough — пропустить текущий пункт правил и перейти к следующему (используется в основном для статистики);

- redirect — перенаправляет данные на другой порт в пределах роутера;

- return — возвращает управление, если в цепочку выполнялся прыжок правилом jump;

- same — применяется в очень редких случаях, когда нужно применять одни и те-же правила для группы адресов;

- src-nat — перенаправление данных из внутренней сети во внешнюю, обратная операция dst-nat.

Для проброса портов снаружи подходят действия dst-nat и netmap, в принципе можно использовать любое.

В поля To Addresses и To Ports прописываем адрес и порт OpenVPN-сервера, куда будут переадресовываться запросы.

Кнопкой «Apply», применяем настройки. Правило создано и всё должно работать.

Если считаете статью полезной,не ленитесь ставить лайки и делиться с друзьями.

MikroTik NAT. Общая информация

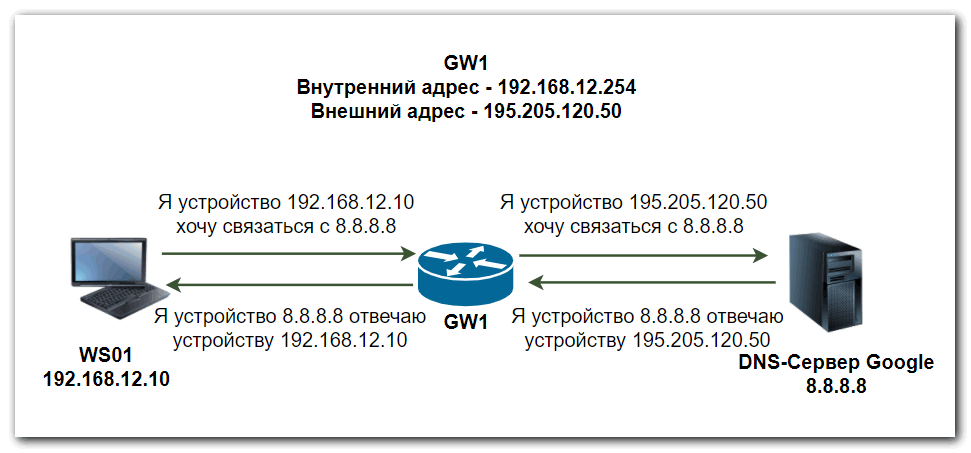

NAT (Network Address Translation) – преобразование сетевых адресов. Главное назначение NAT – это экономия белых IP-адресов и повышение безопасности сети за счет ограничения обращений к внутренним хостам LAN снаружи и возможности скрыть сервисы с помощью подмены портов.

«Классический» NAT предполагает, что количество одновременных выходов в интернет из локальной сети за “натом” ограничено количеством свободных портов TCP/UDP. Благодаря этому множество устройств может одновременно выйти в интернет через один белый IP.

Настройка NAT на MikroTik подразделяется на два типа:

- Destination NAT – изменение IP-адреса назначения и выполнение обратной функции для ответа. Преобразование адреса получателя называется dst-nat;

- Source NAT – изменение IP-адреса источника и выполнение обратной функции для ответа. Преобразование адреса источника называется src-nat.

Все остальные действия – производные от dst-nat и src-nat.

Схематично принцип работы NAT можно изобразить так:

Принцип работы MikroTik NAT

Принцип работы MikroTik NAT

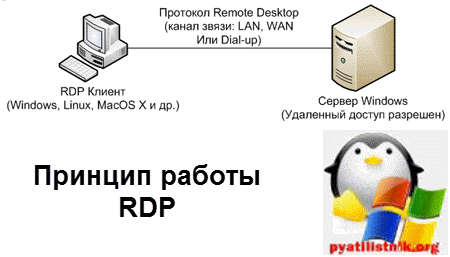

Как работает RDP

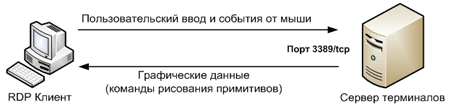

Доступ к другому компьютеру производится через порт TCP 3389 по умолчанию. На каждом персональном устройстве он предустановлен автоматически. При этом существует два вида соединения:

- для администрирования;

- для работы с программами на сервере.

Серверы, где установлена ОС Windows Server поддерживают два удаленных подключения РДП сразу (это в том случае, если не активирована роль RDP). Компьютеры, не являющиеся серверами имеют только по одному входу.

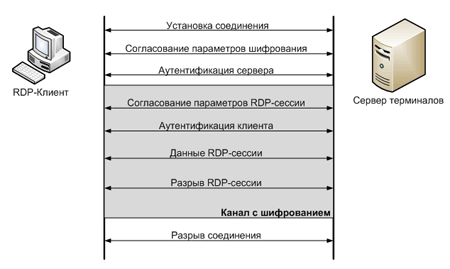

Соединение между компьютерами производится в несколько этапов:

- протокол, основой которого является TCP, запрашивает доступ;

- определяется сессия протокола удаленного рабочего стола. Во время этой сессии утверждаются инструкции передачи данных;

- когда завершится этап определения сервер передаст другому устройству графический вывод. В этот же момент он получает данные от мышки и клавиатуры. Графический вывод – это точно скопированное изображение или команды на отрисовку различных фигур, типа линий, кругов. Такие команды являются ключевыми задачами для данного вида протокола. Они сильно экономят расход трафика;

- клиентский компьютер превращает эти команды в графику и выводит их на экран.

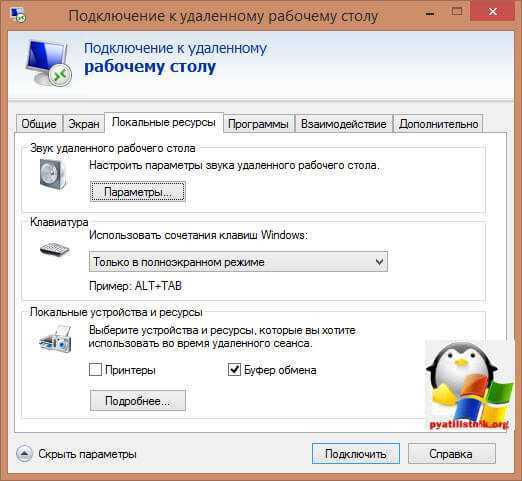

Также этот протокол имеет виртуальные каналы, которые позволяют соединиться с принтером, работать с буфером обмена, использовать аудиосистему и др.

Безопасность соединения

Существует два вида защищенного соединения через RDP:

- встроенная система (Standard RDP Security);

- внешняя система (Enchanced RDP Security).

Они отличаются тем, что в первом типе используется шифрование, обеспечение целостности создается с помощью стандартных средств, которые есть в протоколе. А во втором виде используется модуль TLS для установки защищенного соединения. Разберем подробней процесс работы.

Диспетчер задач Windows 10 — что это такое, как открыть и его возможности

Встроенная защита осуществляется так — в начале проходит аутентификация, затем:

- при включении будут сгенерированы RSA ключи;

- изготавливается открытый ключ;

- подписывается RSA, который вшит в систему. Он есть в любом устройстве с установленным протоколом удаленного стола;

- клиентское устройство при подключении получает сертификат;

- проверяется и происходит получение этого ключа.

Затем происходит шифрование:

- стандартно используется алгоритм RC4;

- для серверов Виндоус 2003 используется 128 битная защита, где 128 бит — длина ключа;

- для серверов Wndows 2008 – 168 бит.

Целостность контролируется с помощью генерации mac-кодов основанных на алгоритме MD5 и SHA1.

Внешняя система безопасности работает с модулями TLS 1.0, CredSSP. Последний совмещает в себе функциональности TLS, Kerberos, NTLM.

Окончание подключения:

- компьютер проверяет разрешение на вход;

- шифр подписывается по протоколу TLS. Это лучший вариант защиты;

- разрешается вход единожды. Каждая сессия шифруется отдельно.

Проброс диапазона портов

Если на маршрутизаторе Микротик надо сделать проброс не один, а несколько портов на локальный компьютер, то в качестве Dst.Ports указываем эти значения через запятую.

В этом случае будут приниматься пакеты из диапазона 3389-3391

Можно использовать оператор отрицания

Здесь будут приниматься пакеты в диапазоне с 1 по 3388 и с 3392 по 65536

Если же данного инструмента нам недостаточно, например надо пробросить udp для asterisk в диапазоне с 10000 по 20000, что не совсем удобно сделать вышеуказанными способами, то на помощь нам придет маркировка пакетов, переходим на вкладку firewall-Mangle.

нажимаем на плюс добавить правило. И заполняем необходимые поля

Chain

– цепочка, может принимать следующие параметры

PREROUTING — Маркирует пакет до принятия решения о маршрутизации.

INPUT — Маркирует пакет, предназначенный самому хосту.

FORWARD — Маркирует транзитные пакеты.

OUTPUT — Маркирует пакеты, исходящие от самого хоста.

POSTROUTING — Маркирует все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

Нам нужно промаркировать пакет до того как он будет обработан правилами роутера, выбираем prerouting

Все остальные поля идентичны полям из правила NAT, только в Dst.Port уже можно указать диапазон.

Затем переходим на вкладку Action

Action

ставим маркировку пакетов, mark packet

New

Packet

Mark

– название маркировки, вводим удобное имя.

После чего нажимаем кнопку «ОК»

Теперь переходим во вкладку NAT и добавляем новое правило

Выбираем только канал приемник Chain dstnat и пункт Packet Mark, который создали выше. Затем переходим на вкладку Action

Указываем действие netmap или dst-nat

To

Adresses

—

ip локального компьютера

Если хотим перенаправлять диапазон порт в порт, то поле To Ports не заполняем, если нужно перенаправлять с диапазона на один порт, то в To Ports указываем нужное значение.

Проброс диапазона портов

Если на маршрутизаторе Микротик надо сделать проброс не один, а несколько портов на локальный компьютер, то в качестве Dst.Ports указываем эти значения через запятую.

В этом случае будут приниматься пакеты из диапазона 3389-3391

Можно использовать оператор отрицания

Здесь будут приниматься пакеты в диапазоне с 1 по 3388 и с 3392 по 65536

Если же данного инструмента нам недостаточно, например надо пробросить udp для asterisk в диапазоне с 10000 по 20000, что не совсем удобно сделать вышеуказанными способами, то на помощь нам придет маркировка пакетов, переходим на вкладку firewall-Mangle.

нажимаем на плюс добавить правило. И заполняем необходимые поля

Chain – цепочка, может принимать следующие параметры

PREROUTING — Маркирует пакет до принятия решения о маршрутизации.

INPUT — Маркирует пакет, предназначенный самому хосту.

FORWARD — Маркирует транзитные пакеты.

OUTPUT — Маркирует пакеты, исходящие от самого хоста.

POSTROUTING — Маркирует все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

Нам нужно промаркировать пакет до того как он будет обработан правилами роутера, выбираем prerouting

Все остальные поля идентичны полям из правила NAT, только в Dst.Port уже можно указать диапазон.

Затем переходим на вкладку Action

Action ставим маркировку пакетов, mark packet

New Packet Mark – название маркировки, вводим удобное имя.

После чего нажимаем кнопку «ОК»

Теперь переходим во вкладку NAT и добавляем новое правило

Выбираем только канал приемник Chain dstnat и пункт Packet Mark, который создали выше. Затем переходим на вкладку Action

Указываем действие netmap или dst-nat

To Adresses — ip локального компьютера

Если хотим перенаправлять диапазон порт в порт, то поле To Ports не заполняем, если нужно перенаправлять с диапазона на один порт, то в To Ports указываем нужное значение.

Настройка проброса одного порта

Для начала подключитесь к Mikrotik через winbox. Затем перейдите на вкладку IP-Firewall-NAT

Нажмите на синий плюсик в верхнем меню вкладки. И заполняем необходимые настройки. Первым делом заполняем вкладку General. На рисунке показаны минимальные настройки для проброса одного порта, например, нам нужно настроить подключение к rdp серверу через Mikrotik.

Chain-канал приемник, есть два параметра srcnat-из локальной сети в интернет и dstnat из интернета в локальную сеть. Нам нужно dstanat

Src. Address — адрес с которого принимать запрос, например мы хотим разрешить подключение только с одного адреса, тогда нам нужно прописать в этом поле этот адрес. Если ничего не указано, то запросы будут приниматься со всех адресов

Dst. Address— адрес назначения (всегда ip маршрутизатора).

Protocol— Обязательное поле, указываем протокол работы, http, udp и т.д.

Src.Port – Порт источника с которого идет запрос, для нас это не важно

Dst.Port— обязательный параметр, указывает на каком порту роутер будет принимать запрос, здесь может быть указан абсолютно любой, например для rdp не обязательно указывать 3389, для безопасности лучше указать другой порт, например 33389.

Any.Port – объединяет два предыдущего параметра, если здесь будет что то указано, то это скажет маршрутизатору что src и dst порт равен указанному.

In.Interface – интерфейс на котором настроен внешний ip адрес Микротика

Out. Interface – интерфейс подключения компьютера, на который идет проброс, заполнять необязательно

Более тонкие настройки, которые редко используются

In.Interface List, Out. Interface List – принимает значение all т.е. использовать любой интерфейс, в принципе то же самое, что если не заполнять поля In и Out Interface

Packet Mark, Connection Mark, Routing Mark – Пробрасывать маркированные пакеты, маркировка происходит на вкладке firewall/mangle.

Connection Type — Пакет относится к определенному типу соединения, включенному на закладке Firewall/Service Ports, sip, ftp и т.д.

Обратите внимание, что перед полем можно поставить восклицательный знак, это означает отрицание

Данные настройки означают, что будут приниматься запросы на все порты кроме 3389.

После заполнения всех необходимых полей переходим на вкладку Action.

Action – действие которое нужно выполнить, в нашем случае это или dst-nat или netmap, отличие рассмотрим ниже, я ставлю netmap как более новый и улучшенный.

To Address – ip локального компьютера на который идет проброс

To Ports – Порт на котором работает сервис, например для rdp 3389, для ftp 21. Если dst port на вкладке general совпадает с данным параметром, то можно это поле не заполнять

После всех настроек нажимаем кнопку «ОК» И во вкладке NAT появится новое правило, если все сделано правильно, то все должно работать.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

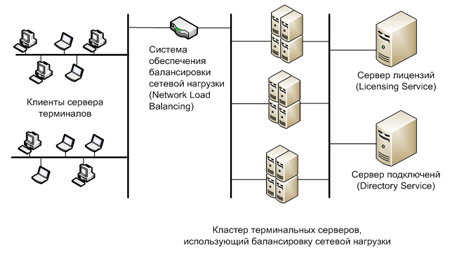

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

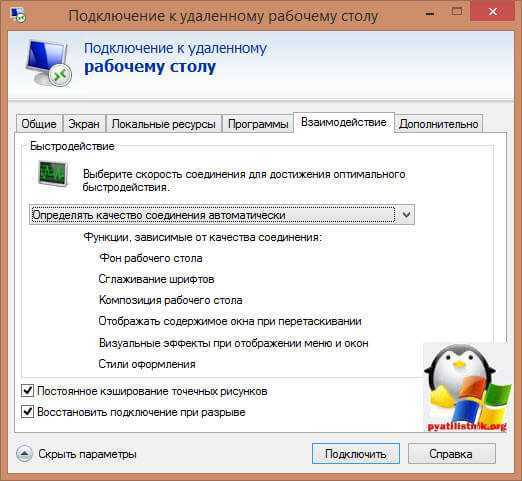

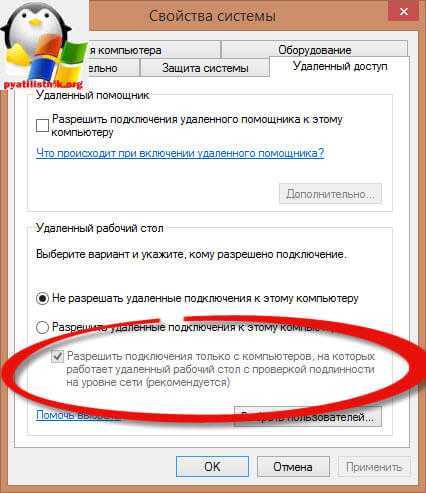

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

- CredSSP

- TLS 1.0

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменение и удаление портов на роутере Mikrotik

Исходя из инструкции «Как открыть порт», можно заметить, что в открывшемся порте на роутере есть параметры «Изменить» и «Удалить». В зависимости от протокола выбирается один из параметров, так как для удаления некоторых портов требуется сначала освободить под смену новый (пустой) порт, иначе роутер будет накапливать ошибки.

Если пользователь случайно удалил порт с пометками «UDP» и «Disabled», после чего роутер перестал предоставлять интернет-соединение, нужно скачать стандартную прошивку и установить её снова, так как пустое место в таблице всё равно останется, а порт неактивен и не поможет в получении удалённого доступа.

Переадресация портов

Для открытия портов на роутере не нужно быть опытным администратором — с этой процедурой справится любой пользователь. Главное, следовать пошаговой инструкции, состоящей из двух основных этапов: присвоения статического IP-адреса пользовательскому компьютеру в настройках ОС Windows и перенаправления портов в админ-панели маршрутизатора.

Предварительные настройки «Виндовс»

Перед пробросом портов нужно для устройств локальной сети выделить диапазон внутренних IP-адресов, после чего закрепить по одному адресу за каждым ПК. Сделать это можно в настройках компьютера либо в панели администрирования роутера (раздел DHCP). Первый способ является более надёжным, так как статический адрес прописывается в настройках сетевой карты и без вашего вмешательства ничто и никто его не изменит. Для запуска данного процесса нужно включить ПК и произвести несколько действий:

- Перейти в раздел «Сетевые подключения», воспользовавшись системной утилитой «Выполнить» (вызывается сочетанием клавиш Win + R в любой версии Windows). В появившемся окошке ввести команду ncpa.cpl и нажать кнопку «ОК» или клавишу «ENTER».

Для быстрого перехода к разделу с сетевыми подключениями можно использовать системную программу «Выполнить»

- В открывшемся окне кликнуть правой кнопкой мыши по активному сетевому подключению и выбрать пункт «Свойства».

При клике ПКМ по активному подключению появится контекстное меню

- Сделать двойной клик по строке «IP версии 4 (TCP/IPv4)», чтобы открыть свойства протокола.

В «Свойствах подключения» первым делом нужно убедиться в том, что пункт «IP версии 4 (TCP/IPv4)» включён, после чего перейти к настройке протокола

- В окне «Свойства» активировать пункты «Использовать следующий IP-адрес» и «Использовать следующие адреса DNS-серверов». После чего заполнить обязательные поля:

- «IP-адрес» — сюда вписать адрес из диапазона внутренней локальной сети, например, любое значение от 192.168.0.2 до 192.168.0.200 (единственное условие — он должен отличаться от адреса роутера),

- «Маска подсети» — в домашних сетях чаще всего этот параметр имеет значение 255.255.255.0,

- «Основной шлюз», в роли которого выступает IP-адрес роутера (по умолчанию 192.168.0.1 или 192.168.1.1),

- «Предпочитаемый DNS-сервер» — здесь чаще всего указывают DNS-адреса провайдера или альтернативного источника, например, публичного сервиса Google Public DNS (8.8.8.8 и 8.8.4.4.).

В окне настроек протокола можно задать статичный IP-адрес компьютеру и DNS-серверу

- Подтвердить настройки нажатием «ОК».

Проброс портов в веб-интерфейсе маршрутизатора

После того как для компьютера зафиксирован статичный IP-адрес, можно переходить к настройке роутера (на примере TP-Link). Для этого нужно выполнить следующие действия:

- Войти в админ-панель маршрутизатора, введя в браузерной строке адрес устройства (для большинства роутеров по умолчанию используется 192.168.0.1 или 192.168.1.1).

По умолчанию для входа в веб-интерфейс большинства роутеова используются одинаковые логин и пароль — admin

- В боковом меню выбрать раздел «Переадресация», а в нём подраздел «Виртуальные серверы».

- В открывшемся окне нажать кнопку «Добавить» для создания нового правила переадресации.

Чтобы открыть новый порт, нужно воспользоваться кнопкой «Добавить» в разделе «Виртуальные серверы»

- Откроется диалоговое окно, где обязательно нужно заполнить два поля: «Порт сервиса» — здесь указывается номер порта, который нужно открыть, и «IP-адрес» — присвоенный компьютеру статический адрес в сети. Поле «Внутренний порт» можно оставить пустым, а поля «Протокол» («Все») и «Состояние» («Включено») оставить по умолчанию. После чего подтвердить настройки, нажав на кнопку «Сохранить».

В настройках виртуального сервера обязательно нужно указать номер внешнего порта и статичный IP-адрес компьютера или другого сетевого устройства

При необходимости проброса стандартных портов в роутере имеются предустановленные настройки. Достаточно выбрать в выпадающем списке «Стандартный порт сервиса» нужную службу (DNS, FTP, HTTP, POP3, SMTP, TELNET), как все поля заполнятся автоматически.

Для облегчения процесса настройки стандартных портов предусмотрено соответствующее поле с перечнем общеизвестных портов

Общее описание параметров

После входа, прежде чем выполнять проброс портов «Микротик», желательно ознакомиться с некоторыми важными настройками и параметрами, которые придется изменять.

Для начала следует войти в раздел Interfaces (второй пункт в меню слева), где будут показаны все доступные на данный момент интерфейсы. На локальный мост пока не обращаем внимания, а смотрим на порт Ether1. Он соответствует первому порту (разъему) на роутере, в который включен кабель с разъемом RJ-45 от провайдера. Еще он называется Gateway — вход, через который можно будет получить доступ к самому устройству.

Четыре остальных порта объединены в виртуальный свитч. Второй порт имеет приоритет Master, остальные – Slave. Три последних порта ориентируются на второй, который, по сути, ими же и управляет на основе подключения к первому.

Между основными портами и интернетом в качестве некой «прослойки» установлена служба трансляции сетевых адресов NAT. Она позволяет установить и внутренние, и внешние адреса для компьютеров в одной локальной сети, которые могут не совпадать изначально.

Далее начинается маскарад. Да-да, вы не ослышались, это действительно так! Функция Masquerade работает по принципу VPN или прокси, подменяя внешний IP компьютерного терминала при выходе в интернет адресом самого роутера. Точно так же при получении отклика служба идентифицирует внутренний IP компьютера, с которого производился запрос, и отсылает ответ именно на эту машину. Если служба не включена, нужно будет активировать ее в соответствующем разделе самой операционнной системы.

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Переадресация не функционирует

Есть вероятность, что после всех настроек, проброс не заработает. Причин может быть несколько, в первую очередь следует проверить следующие аспекты подключения:

- Проверить доступность внешнего сервера из локальной сети. Удостовериться, что его ip и порт прописаны верно. Исправить, в случае ошибочного написания. Если опять не получается выполнить Port Forwarding, то проверить конфигурацию сервера.

- Просмотреть созданные правила. Проверить правильность написания параметров. Исправить замеченные ошибки.

- Проверить адрес внешнего интерфейса роутера WAN. Возможно, он сам входит в другую локальную сеть и имеет «серый» адрес. Если это так, то необходимо сделать проброс на конечном маршрутизаторе, имеющем выход в интернет. К «серым» ip-адресам относятся следующие диапазоны: 10.0.0.0—10.255.255.255;172.16.0.0—172.31.255.255;192.168.0.0—192.168.255.255. Они не используются в интернете и применяются только в локальных сетях.

Port Forwarding трудоемкое и требующее внимательности мероприятие. Возможно, что с первого раза новичку будет трудно его осуществить. Желательно сохранить резервную копию конфигурации маршрутизатора перед началом процесса.