Пример сегментации рынка

Компания занимается производством протеиновых коктейлей. Сегментация проводится с целью увеличения продаж. Методом исследования определяются группы, которые приобретают продукцию. Это:

- Женщины, желающие похудеть.

- Женщины, старающиеся набрать мышечную массу.

- Профессиональные бодибилдеры.

Компания совсем небольшая, а потому она подвержена конкуренции. Для сокращения конкуренции принимается решение о выборе одной группы. В данном случае этой группой будут профессиональные бодибилдеры. Выбор обусловлен тем, что эта группа нуждается в качественном спортивном питании, однако мало производителей ориентированы именно на профессиональных спортсменов. Продукция адаптируется под нужды конкретной группы.

Механизмы безопасности

Перечислим основные механизмы безопасности:

Алгоритмы симметричного шифрования — алгоритмы шифрования, в которых для шифрования и дешифрования используется один и тот же ключ или ключ дешифрования легко может быть получен из ключа шифрования.

Алгоритмы асимметричного шифрования — алгоритмы шифрования, в которых для шифрования и дешифрования используются два разных ключа, называемые открытым и закрытым ключами, причем, зная один из ключей, вычислить другой невозможно.

Хэш-функции — функции, входным значением которых является сообщение произвольной длины, а выходным значением — сообщение фиксированной длины. Хэш-функции обладают рядом свойств, которые позволяют с высокой долей вероятности определять изменение входного сообщения.

Мультиязычность

Мультиязычность для рассылок — это возможность создавать и редактировать письмо на разных языках в одном шаблоне.

Если вы делаете рассылки на нескольких языках, то эта функция:

-

сэкономит время на создание писем;

-

упростит процесс планирования отправки писем на разных языках разным сегментам;

-

сможете отслеживать результаты в одном отчете по массовым/одиночным рассылкам.

Перейдем в редактор писем и посмотрим как работать с функционалом.

Если ваш пакет продвинутой сегментации имеет данную опцию, то в окне редактора на верхней панели появится кнопка в виде земного шара:

Зададим основной язык рассылки — украинский и два дополнительных: русский и английский. Сделать это просто, нажав на пункт с плюсом “Указать язык основного письма” и “Добавить языковую версию” после того как базовый язык задан.

По умолчанию, названия языка со ссылкой на языковую версию прописывается на одном языке:

Для удобства пользователей при наведении на языковую появляются две кнопки: “изменить язык” и “удалить язык”.

В открытом редакторе язык основного сообщения можно только заменить:

Для дополнительных языковых версий доступны обе опции: удаление и замена.

Мультиязычность доступна в редакторах других каналов. Например, SMS:

Больше никаких копий сообщений, чтобы сделать рассылку на разных языках.

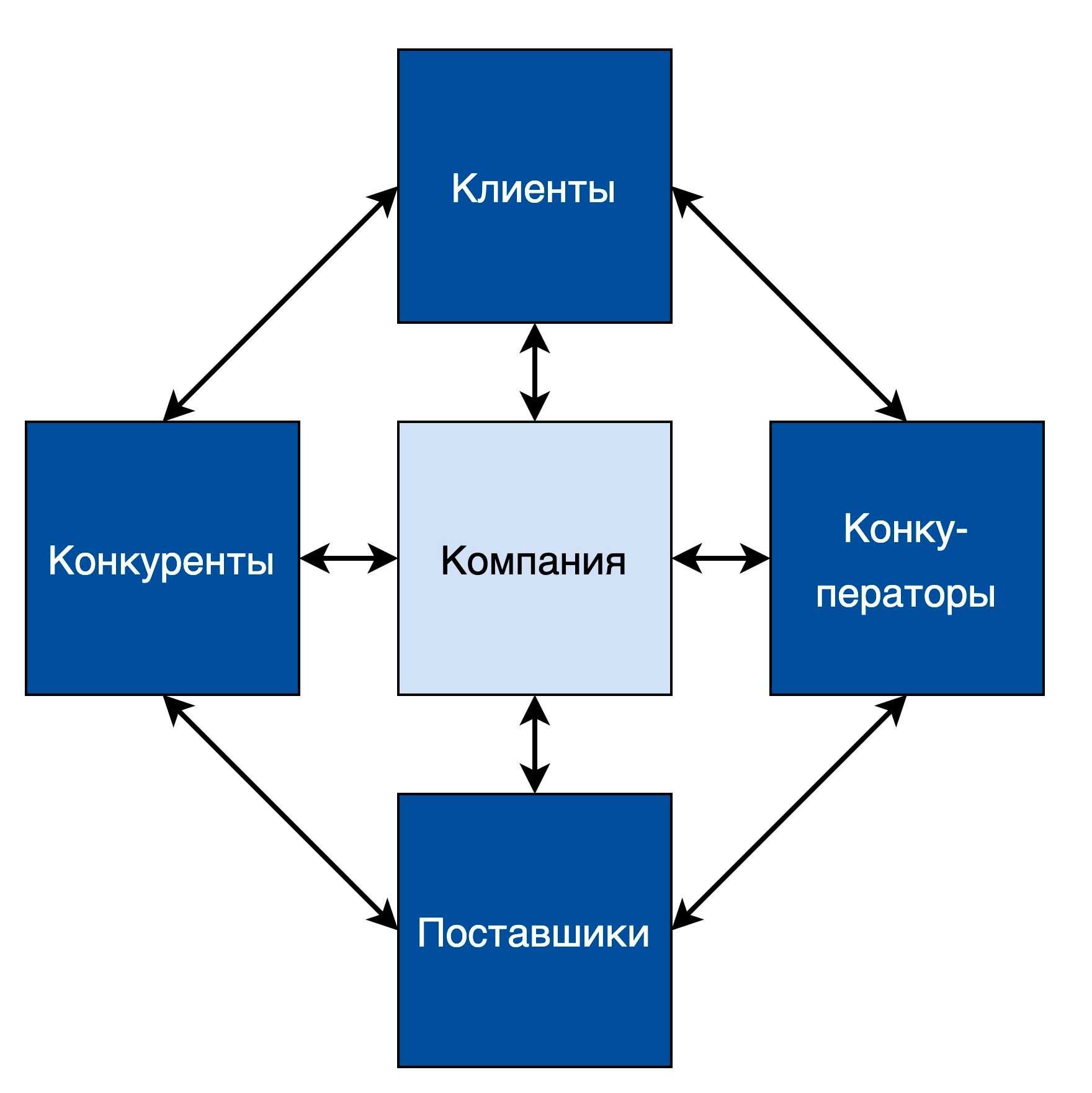

О модели

Модель создания ценности, показанная на рисунке 1 ниже, поможет вам определить ключевых игроков в вашей цепочке ценности, чтобы вы могли более точно предсказать их поведение и принимать более обоснованные стратегические решения.

Рисунок 1: Модель сети ценности

Рисунок 1: Модель сети ценности

Модель иллюстрирует взаимозависимости между вами и четырьмя другими типами игроков в вашем бизнесе:

- Клиенты – люди, которые покупают ваш товар или услугу.

- Поставщики – предоставляют вашей организации ресурсы, необходимые для производства продукта. (Имейте в виду, что поставщики могут быть как сторонними организациями, так и вашими собственными сотрудниками.)

- Конкуренты – занимают долю вашего целевого рынка, предлагая аналогичный продукт или услугу.

- Конкуператоры – это другие игроки, которые предоставляют продукт или услугу, которые могут быть связаны с вашими собственными, чтобы сделать оба предложения более привлекательными для ваших клиентов.

Модель сети ценностей также может быть использована для выявления баланса между четырьмя ключевыми типами игроков.

Например, и клиенты, и поставщики расположены в вертикальном измерении. Сырье и рабочая сила передаются от поставщика к компании, где они преобразуются в продукты и услуги, прежде чем перейти к заказчику.

Компания нуждается как в поставщиках, так и в клиентах, чтобы быть жизнеспособной

Большинство организаций понимают, что важно прислушиваться к мнению и потребностям клиента, но они часто упускают из виду ценность обратной связи от поставщиков

То же самое относится и к горизонтальному измерению между конкурентами и конкуператорами. Часто организации формируют свою стратегию исключительно на основе того, что делают их конкуренты, но упускают ключевые возможности для установления связей и развития с потенциальными партнерами.

Устранение этих слепых зон улучшит ваш стратегический выбор. Модель сети ценностей также может помочь вам лучше понять уникальные перспективы каждой группы. Например, когда вы рисуете модель сети ценностей для своей собственной организации, вы ставите себя посередине. Однако вы также можете нарисовать модель с вашими клиентами в центре. Изменение перспективы таким образом может помочь вам обнаружить новые возможности для роста.

Вы также можете обнаружить, что некоторые игроки занимают более одной роли в сети. Например, вы и ваш крупнейший конкурент являетесь соперниками, но вы также можете поддержать друг друга, договорившись об оптовых скидках с ключевым поставщиком или заказчиком – это то, как функционируют, например, кооперативы.

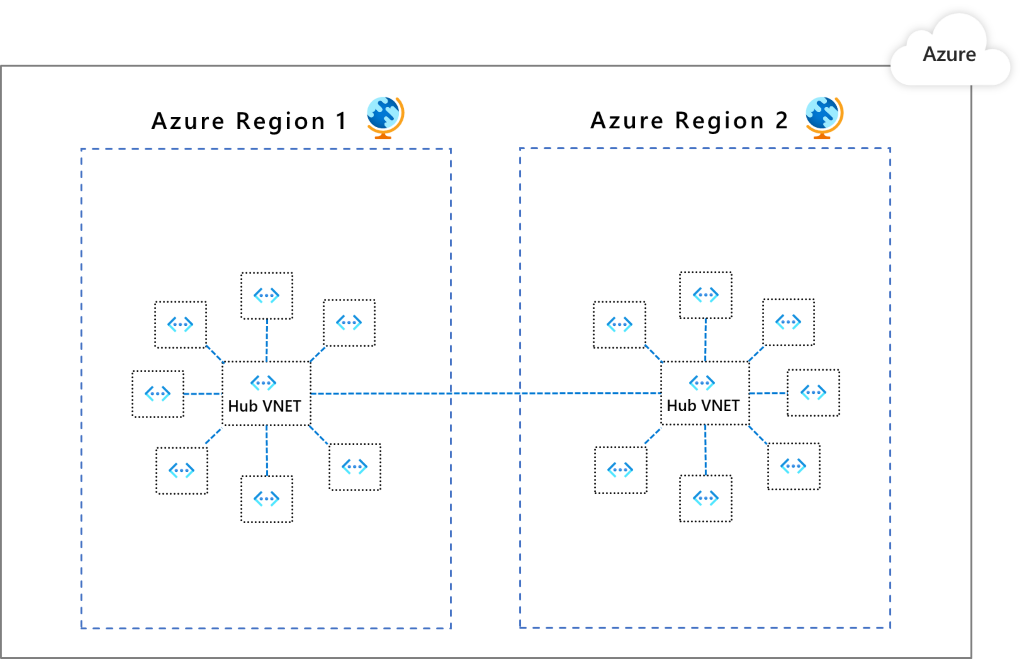

Шаблон 3. Несколько виртуальных сетей в звездообразной модели

Виртуальную сеть следует назначить центральной в заданном регионе для всех других виртуальных сетей, которые назначаются периферийными в этом регионе. Центральная и периферийные сети соединяются путем пиринга. Весь трафик проходит через центр, который может служить шлюзом к другим центрам в разных регионах. В этом шаблоне элементы управления безопасностью настраиваются в центрах, чтобы они могли выполнять сегментацию и управлять трафиком между другими виртуальными сетями с поддержкой масштабирования. Одно из преимуществ этого подхода — то, что при увеличении топологии сети затраты на повышение уровня безопасности не увеличиваются (за исключением случаев, когда реализуется расширение на новые регионы).

В качестве нативного варианта рекомендуется использовать Брандмауэр Azure. Этот вариант работает как для виртуальных сетей, так и для подписок. Он позволяет управлять потоками трафика с помощью элементов управления уровней 3–7. Вы можете определить правила обмена данными и согласованно применить их. Ниже приводится несколько примеров.

- Виртуальная сеть 1 не может обмениваться данными с Виртуальной сетью 2, но может обмениваться данными с Виртуальной сетью 3.

- Виртуальная сеть 1 не может получить доступ к общедоступному Интернету, за исключением *.github.com.

Предварительная версия Диспетчера брандмауэра Azure позволяет вам централизованно управлять политиками в нескольких Брандмауэрах Azure и задействовать команды DevOps для дальнейшей настройки локальных политик.

Совет

Вот некоторые ресурсы, иллюстрирующие подготовку ресурсов в звездообразной топологии:

Рекомендации по проектированию описаны в статье Звездообразная топологии сети в Azure.

Как реализовать сегментацию рынка в бизнес-плане?

Смысл бизнес-плана заключается в том, чтобы построить стратегию долгосрочного, среднесрочного или краткосрочного развития, либо убедить инвесторов или банк в необходимости выдать кредит или финансирование. Сегментация в бизнес-плане является частью маркетингового исследования. Исследование это необходимо, чтобы понять свои сильные и слабые стороны, а также предстать перед инвесторами или кредитной организацией в выгодном свете.

Часто маркетинговое исследование включает сегментационное исследование (анализ рыночных объектов и объединение объектов в группы). Проводя это исследование, маркетинговый специалист внимательно отбирает признаки дифференциации.

Популярен кластерный анализ (статическая процедура по сбору и выборке данных и их последующему упорядочиванию в однородные группы — кластеры).

Как провести подробное исследование? Как разобраться с сегментацией в бизнес-плане?

Самый простой способ — заказать готовый бизнес-план на нашем сайте plan-pro.ru. Для этого нужно зайти в раздел «Контакты» и обратиться по указанному адресу электронной почты, или позвонить по номеру телефона. Специалисты из нашей фирмы прекрасно справятся с задачей!

Чтобы провести сегментацию для бизнес-плана, нужно:

- определиться, что именно будет объектом сегментации — покупатель, товар, или рынок в целом;

- если товар — по какому конкретно типу сегментации вы хотите проводить исследование — по стоимости, по объёму, по качеству…

- если покупателей, то это будет сегментация по возрасту, по покупательной способности, по гендеру, по национальности, по возрасту, по месту проживания;

- если рынка в целом — какие есть отрасли, какие у вас перспективы, к каким направлениям вы относите свой товар и свою организацию…

- определите основные цели исследования, а также способы, которыми вы будете рассматривать товары и услуги.

Так, например, если речь идет о бизнес-плане магазина постельного белья, то вам следует сегментировать своих покупателей на тех, кто будет покупать элитное постельное белье, белье среднего уровня и бюджетные варианты.

Критерии для сегментации

Сегментация — это процесс постоянного формулирования и проверки гипотез. Нет универсального рецепта сегментации для всех бизнесов сразу: критерии подбираются под бизнес-задачу и данные, к которым у нас есть доступ. Давайте разберем, какие могут быть варианты, на том же примере юридической компании.

Когда есть набор данных о потенциальных клиентах. Допустим, мы продаем В2В-услуги и в нашем распоряжении уже есть данные о компаниях, которым мы хотим продавать. Тут могут быть такие критерии.

При продаже все тех же В2В-услуг мы можем опираться и на данные о физических лицах, выбирая нужные критерии.

Если данных мало или их нет. Если у нас мало данных, например мы только запускаем бизнес, не можем посмотреть на уже существующих клиентов и чужой базы для обзвона у нас нет, можно предположить, какие критерии понадобятся. Тогда надо будет идти по пути тестов.

Наиболее удачная сегментация получается, когда у нас есть уже данные, на которые мы можем посмотреть, чтобы выбрать список критериев. Если данных нет, мы идем по пути гипотез, но тогда нужно быть готовым к тому, что не сразу попадем в нужные сегменты, потратим больше времени и денег.

Тестирование надо проводить системно и четко считать результаты каждого теста. Тогда получится адекватно проанализировать результаты и сделать выводы для будущих рекламных кампаний. Про процесс тестирования гипотез рассказывали на одном из вебинаров Тинькофф Бизнеса:

https://youtube.com/watch?v=tLyF2C0mhLs%2522%2520param%3D%2522start%3D4921

Вебинар «Что делать с маркетингом и рекламой в кризис» с основателем компании Qmarketing

3 примера громких утечек информации

«Яндекс.Еда»

Какая информация была раскрыта: имя, фамилия, контактный телефон, адрес поставки, комментарии и дата формирования заказа.

Актуальность информации: июнь 2021 — февраль 2022 года.

Количество: около 50 млн. заказов, 6,9 млн. контактов заказчиков.

Когда появились данные об утечке: 27.02.2022.

Как отреагировала компания: по факту утечки данных «Яндекс.Еда» сделала сообщение 01.03.2022, в котором указано, что ситуация произошла из-за недобросовестных действий работника компании.

Уже 22.03 в свободном доступе в сети интернет появилась интерактивная карта с данными пользователей этого сервиса. В конце весны к этой информации подтянули сведения из реестров ГИБДД, СДЭК, Wildberries, «Билайна», ВТБ, «ВК» и ряда других фирм. Но в данном случае появление данных уже не было связано с утечкой информации. Правонарушители просто подтянули данные из различных источников.

Клиенты сервиса «Яндекс.Еда» направили 2 коллективных иска. В них было выдвинуто требование по моральной компенсации в размере 100 000 руб. каждому пользователю. В соответствии с судебным решением, которое было принято в апреле, сервис по факту утечки данных был оштрафован на 60 тыс. руб. В середине лета еще один админпротокол был составлен Роскомнадзором.

Здесь предусматриваются штрафные санкции в размере от 60 до 100 тыс. руб. для компании «Яндекс.Еда». В августе по факту утечки данных и последующего разглашения персональной информации было возбуждено уголовное дело Следственным комитетом РФ.

Delivery Club

Какая информация была раскрыта: имя, контактный телефон, адреса доставки, е-мейл, данные заказа, цена, дата и время его оформления, IP-адрес.

Количество: 2,2 млн. заказов.

Актуальность информации: октябрь 2019 — июль 2021 года.

Когда появились данные об утечке: 20.05 и 10.06.2022.

Как отреагировала компания: Телеграм-канал «Утечка информации» сообщил, что конфиденциальные данные клиентов компании Delivery Club в два этапа появились в открытом доступе. Первые данные объемом 1 млн. строк с были опубликованы в конце весны, а затем примерно такое же количество информации появилось через месяц. Компания подтвердила утечку информации и сообщила о проведении собственного расследования.

СДЭК

Какая информация была раскрыта: ID клиента, контактный телефон, имя, фамилия, е-мейл, почтовый адрес.

Количество: десятки млн. клиентов.

Актуальность данных: нет информации.

Когда появились данные об утечке: 26.02.2022 года и 13.06.2022.

Как отреагировала компания: сервис СДЭК сообщил о двух случаях утечки информации с данными клиентов. Первый связан с хакерской атакой в конце зимы 2022 года. Были раскрыты сведения в размере 466 млн. строк (ID пользователей и контактные номера) и 822 млн. строк (фамилия, имя, е-мейл). По мнению специалистов из Infosecurity в результате утечки информации были раскрыты конфиденциальные данные примерно 19 млн клиентов сервиса.

В конце весны похищенные сведения появились в открытом доступе параллельно с данными «Яндекс.Еды», ГИБДД, ВТБ, а в начале лета клиенты СДЭК оформили коллективный иск.

Вторая порция данных пользователей СДЭК была раскрыта уже в середине лета. В этом файле было около 25 млн. контактных данных клиентов. Сервис сообщил о проведении внутреннего расследования, но не предоставил информации о причинах утечки информации.

Рекомендуем провести мероприятия по предотвращению утечек информации в будущем. Чтобы предупредить недобросовестные действия, нужно «под подпись» уведомить работников компании об ответственности за передачу конфиденциальных данных. Следует организовать обучение трудового коллектива нормам информационной безопасности. Это необходимая мера для защиты от фишинга и непреднамеренной передачи информации через спам и аналогичные каналы.

Риски при поставке ПО

«Киберпреступники обнаружили, что атаки на цифровую цепочку поставок могут обеспечить высокую отдачу от инвестиций», — обрисовывает Gartner новую бизнес-стратегию злоумышленников. Иными словами, «ломать» программное обеспечение проще в процессе его создания, особенно при использовании разработчиками общедоступных библиотек.

Например, благодаря наличию в популярной библиотеке журналирования Log4j критической уязвимости CVE-2021-44228, которая существовала не один десяток лет, но была открыта только недавно (или ранее открывшие использовали ее втихомолку), в зоне риска оказались многие популярные сервисы. В 2021 г., по оценке Gartner, с такими атаками столкнулись 15% организаций, в 2025-м могут пострадать уже 45%.

Рекомендации аналитиков (внимательнее работать с поставщиками ПО, следить, чтобы они контролировали процессы и т. д.) достаточно банальны, кроме, разве что, совета «опередить будущие нормативные акты».

Какие критерии сегментации бывают

Можно выделить четыре основные категории данных:

Географическая сегментация — где находится покупатель. Он живёт в городе, пригороде, сельской местности? Как называется населённый пункт?

Демографическая: возраст, пол, этническая принадлежность, доход, уровень образования и так далее.

Психографическая: внутренние ценности клиентов, хобби, убеждения, привычки, кумиры.

Поведенческая: почему клиенты проявляют определённое покупательское поведение, какие факторы влияют на принятие решения о покупке — в том числе цена, качество, удобство, престиж.

Анализировать поведенческие паттерны сложнее всего. В этом помогут вопросы:

- Какие этапы входят в процесс принятия решений?

- Покупка совершается импульсивно или после долгого обдумывания?

- Будет ли покупатель консультироваться с другими членами семьи или коллегами перед принятием решения?

- Кто имеет право принимать окончательное решение?

- Будет ли клиент рассматривать несколько предложений?

Если компания работает в сфере B2B, набор критериев для анализа может немного отличаться. Например, могут пригодиться данные об:

- отрасли;

- количестве сотрудников;

- продуктах, ранее приобретенных у компании;

- потенциале клиента и ёмкости рынка.

Что такое сегментация?

С помощью различных служб и функций Azure вы можете создавать в своей области сети программно-определяемые периметры. Если рабочая нагрузка (или части определенной рабочей нагрузки) помещается в отдельные сегменты, вы можете управлять трафиком между этими сегментами и обеспечить защиту путей обмена данными. Если сегмент скомпрометирован, вы сможете более эффективно локализовать последствия и предотвратить их боковое смещение по остальной части сети. Эта стратегия соответствует основным принципам модели «Никому не доверяй», разработанной корпорацией Майкрософт и предназначенной для обеспечения безопасности в организации в мировом масштабе.

Выявление причин инцидента безопасности

Анализ ситуации позволяет оценить риски и возможные последствия инцидента.

После того, как последствия события полностью устранены, обязательно проводится служебное расследование. Оно требует привлечения целой команды опытных специалистов, которые самостоятельно определяют порядок изучения фактов и особенностей произошедшего. Дополнительно используются всевозможные публичные отчеты, аналитические средства, потоки сведений обо всех угрозах, а также другие источники, которые могут пригодиться в процессе изучения конкретного кейса. Квалифицированные специалисты устраняют вредоносное программное обеспечение, закрывают возможные уязвимости и блокируют все попытки нелегитимного доступа.

По факту расследования составляют перечень мер, направленных на профилактику аналогичных кибератак. Дополнительно составляется список действий моментального реагирования в случае, если имело место проникновение вредоносного ПО в систему. Нужно провести обучение персонала фирмы для повышения киберграмотности.

3: Угрозы решениям по идентификации

В списке трендов прошлого года необходимость защиты инфраструктуры управления идентификацией и доступом (IAM, Identity and Access Management) упоминалась дважды — в отношении людей и в отношении устройств. В трендах этого года защите IAM посвящен один раздел, зато отмечено, что «злоупотребление учетными данными в настоящее время является основным вектором атаки». Вклад в Gartner борьбу с этим явлением — введение нового термина для инструментария борьбы с атаками на IAM — ITDR (Identity Threat Detection and Response, «обнаружение и реагирование на угрозы, связанные с идентификацией»). Теперь профильным компаниям предстоит наполнить это понятие инструментарием и, если он окажется работоспособным, «лучшими практиками» по защите систем идентификации.

Раньше, отмечают в Gartner, большинство усилий направлялось на совершенствование технологий аутентификации, что увеличивало «поверхность атаки» из п. 1. На профильных ресурсах, обсуждая тему, часто упоминают «привилегированные записи», взлом которых дает злоумышленникам несравненно большие возможности, чем взлом простых «учеток». Так что можно ждать появления термина с буквой P (Privilege), описывающего борьбу за безопасность учетных записей руководства.

Анализ спроса

Мы разделили рынок на интересующие нас группы покупателей, вернее покупательниц. Теперь мы выбираем целевой сегмент, на который бросим все силы для продажи товаров. Наши целевые клиенты – это женщины от 25 до 40 лет со средним уровнем достатка, проживающие в городе N. Женщины, которые ведут достаточно активный образ жизни, следят за своей внешностью и модой, и часто покупают одежду. Ключевая характеристика наших покупательниц – они делают покупки опираясь на качество, сервис и статус.

Ответим еще на важные вопросы:

| 1 | Насколько изменчив спрос на данные товары (услуги)? |

| Спрос зависит от времени года, праздников, погоды. Например, если лето холодное, то летние сарафаны и платья не будут пользоваться спросом. | |

| 2 | Что стимулирует спрос на данные товары (услуги)? |

| Основной спрос на праздничные платья к Новому году и на свадьбы. Спрос на повседневные платья возрастает летом. |

Что такое сегментация сети?

отчет IBM показывает, что одно нарушение данных, затрагивающее всю сеть, может занять до 280 дней. Таким образом, командам по ИТ-безопасности нужен способ справиться с потенциальной утечкой данных.

Вот где сегментация сети вступает в игру. Внедрение сегментации сети означает, что ИТ-команда разбивает сеть на более мелкие компоненты или сегменты. Таким образом, они могут назначать сотрудникам индивидуальные роли и контролировать доступ к каждому компоненту.

Как сотрудники не имеют доступа ко всей сети, так и злоумышленники или перехватчики не имеют доступа. Это означает, что как только вы сегментируете свою сеть, любая успешная утечка данных на одном из ваших сетевых компонентов будет изолирована и контролироваться. Даже если какой-то сегмент взломан, остальные по-прежнему работают, ущерб гораздо более приемлем и поправим.

Программные средства защиты от утечки информации

Комплексные программные средства защиты от утечки информации предназначены для обеспечения безопасности всего информационного периметра. С их помощью можно обеспечивать сохранность данных в большинстве случаев, включая кибератаки и деятельность инсайдеров. В сфере информационной безопасности применяются следующие виды программных средств:

- программы анализа контента;

- криптографической защиты;

- DLS-системы.

Отдельно следует рассмотреть программы для анализа и контроля контента. Такие средства обеспечивают фильтрацию трафика, который передается на сторонние серверы. Их размещают между внутренними сетками компаний и выходами в глобальную сеть. Средства контентного анализа осуществляют обработку данных, разбивая их на служебные области, внутри которых информацию разделяют по критериям, заданным отделом безопасности.

Наиболее простой метод предполагает определение пометок «конфиденциально» или «для служебного пользования». При этом отправляемое сообщение должно шифроваться либо преобразовываться в графические или аудио файлы методами стеганографии.

Программные средства защиты от утечки информации

Криптографическое ПО обеспечивает шифрование информации на жестких и переносных накопителях, в пакетах данных, отправляемых по каналам связи. Ключи от шифра находятся на отдельных носителях, которые надежно защищены. В этом случае после хищения диска злоумышленники не смогут расшифровать защищенную информацию. К описанному способу Microsoft предлагает дополнительный вариант защиты, когда дешифрацию данных можно осуществить только при наличии соответствующих пользовательских прав.

Кроме внедрения специального ПО и оптимизации системной конфигурации специалисты в сфере информационной безопасности предприятий должны в рамках организационно-технических решений регулярно осуществлять мониторинг внутренней сети на предмет закладных устройств (электронные средства перехвата данных) и исследования по выявлению побочных электромагнитных излучений и наводок.

Такие мероприятия проводятся с использованием специального оборудования. Система защиты от утечки информации предполагает организацию пропускного режима на подконтрольном объекте, наличие срытых устройств, выявляющих электромагнитные излучения от различных посетителей, включая клиентов и представителей ремонтных компаний

Важно предотвратить угрозу внедрения в охраняемой зоне закладного оборудования, перехватывающего аудио информацию

Обеспечить максимальный уровень защиты от утечки информации может лишь комплексный подход с применением новейших технических средств и организационных мер.

Развитие инсайдерских угроз

По мере того как мы продолжаем ориентироваться на удаленную рабочую силу, инсайдерские угрозы становятся все более серьезной проблемой для беспокойства. Хотя гораздо проще поверить, что все угрозы информационной безопасности исходят от внешних субъектов, тем не менее, организации не должны игнорировать реальность и растущую изощренность субъектов угроз внутри своей собственной компании. Это особенно справедливо, поскольку организации продолжают нанимать удаленных сотрудников, которые разбросаны по всему миру и которых они могли взять на работу после того, как познакомились с ними только виртуально.

В 2021 году компании должны уделять больше внимания риску инсайдерских угроз и кражи данных со стороны своих собственных сотрудников. Хотя в это порой сложно поверить, но данные не лгут – от 15% до 25%

инцидентов нарушения безопасности были вызваны деловыми партнерами, которым оказывалось доверие. Внутренние угрозы должны восприниматься всерьез и рассматриваться руководителями служб безопасности как реальный риск, а потому необходимо будет задать жесткие вопросы о том, есть ли у организаций надлежащие инструменты для их обнаружения и пресечения.

Вывод: Наблюдается рост числа нарушений данных изнутри компаний со стороны инсайдеров, а потому компании должны иметь надлежащие инструменты и системы для их обнаружения.

Что представляет собой целевой рынок

Принципиально целевой рынок представляет массив или группу клиентов, на которые ориентирован ваш продукт или услуга. Например, если вы разработали специальное ПО для ведения клиентской базы, то вашу аудиторию составляют предприятия, занимающиеся продажей каких-либо товаров в сфере B2B или B2C. Если же вы ориентируетесь на ПО для сферы машиностроения, то вам перспективно именно это направление и сфера металлообработки.

Кроме конкретной сферы деятельности ваших потенциальных клиентов важно определиться с масштабами. В каждом из направлений есть крупные гиганты, имя которых на слуху, и небольшие предприятия

Первые могут значительно и быстро продвинуть ваш продукт и станут сами по себе большой рекламой, но заключение контракта с ними длительный процесс из-за бюрократических проволочек. Если речь о небольших предприятиях, то попасть на него значительно проще, но одновременно здесь не всегда есть достаточно свободных ресурсов для инвестирования в новый продукт.

Анализ сегмента

Начинать анализ рынка необходимо с сегментации рынка. Сегментация – это основа маркетинга.

Сегментация рынка – это работа по разделению покупателей на узкие группы с однородными признаками, например, деление всех потенциальных покупателей по полу, возрасту, профессии, доходам, социальному положению и так далее.

В результате правильной сегментации получаются сегменты или секторы рынка – это группы покупателей (потребителей) с однородными признаками и одинаковой реакцией на группы товаров.

Для чего нужна сегментация малому бизнесу? Важно понимать, что если мы открываем, например, магазин и хотим, чтобы он удовлетворил всех покупателей, то это будет просто невозможно. Иначе, это должен быть гигантский магазин, где есть одежда для детей и взрослых, на любой кошелек и вкус с огромнейшим ассортиментом

Такое могут позволить только крупные компании. А если мы будем продавать например, только одежду для новорожденных, то проще будет пополнять ассортимент и удовлетворять потребности покупателей. Чем уже сегмент, тем легче раскрутить проект.

Сделаем сегментацию рынка на примере магазина одежды “Селена”. Наш товар – это праздничные и повседневные платья по средним ценам — от 2 500 рублей и выше.

Социально-демографические принципы сегментирования

Социально-демографические принципы сегментирования покупателей являются самыми распространенными и обязательными.

|

п/н |

Наименование признака сегментирования |

Описание |

| 1 | Религия | не имеет значения |

| 2 | Национальность, раса | не имеет значения |

| 3 | Пол | женский |

| 4 | Возрастные группы | 25-40 лет |

| 5 | Образование | не имеет значения |

| 6 | Род занятий | не имеет значения |

| 7 | Сфера работы | не имеет значения |

| 8 | Семейное положение | не имеет значения |

| 9 | Наличие и возраст детей | не имеет значения |

| 10 | Уровень дохода | средний |

Как использовать модель сети ценностей

Чтобы сформировать вашу стратегию, Бранденбургер и Нейлбафф предлагают использовать модель сети ценностей одновременно с их подходом, называющимся PARTS. PARTS — это аббревиатура от:

- Игроки (Players)

- Добавочная ценность (Added value)

- Правила (Rules)

- Тактика (Tactics)

- Масштаб (Scope)

Давайте рассмотрим эти элементы более подробно и обсудим, как вы можете применить каждый из них с помощью модели сети ценностей, чтобы продумать стратегию вашей организации.

Шаг 1: Определите игроков

Ваш первый шаг — использовать модель сети ценностей для определения игроков, влияющих на ваш бизнес. Перечислите людей и организации, влияющих на ваш бизнес, которые соответствуют каждой роли в модели.

Посмотрите на игроков, которых вы определили. Имейте в виду, что ваше собственное участие на рынке тоже делает вас игроком, и рассмотрите следующие вопросы:

- Существуют ли возможности для сотрудничества или конкуренции в каких-либо из этих отношений?

- Создаст ли привлечение дополнительных игроков (например, дополнительных поставщиков или новых клиентов) какие-либо дополнительные преимущества?

- Кто выиграет от формирования стратегического партнерства с вами? Чья выгода от этого будет столь велика, что они могут заплатить вам, чтобы вы присоединились к их цепочке?

- Кто может проиграть? Заплатил бы вам кто-нибудь из этих игроков за то, чтобы вы не объединяли усилия с другими игроками, с целью избежать потерь?

Шаг 2: Рассчитайте добавочную ценность

Добавочная ценность измеряет то, что каждый человек в каждой роли вкладывает в общее дело. Это поможет вам определить, кто обладает наибольшей властью, и как вы могли бы повысить ценность, которую вы предоставляете другим.

Чтобы рассчитать добавочную ценность вашей собственной организации, определите, за счет чего вы можете быть полезны:

- Ваше – насколько уникально ценен ваш продукт для сети и насколько он устойчив?

- Спрос и предложение – можете ли вы расширяться, чтобы удовлетворить растущий спрос, не создавая избыточных, неиспользуемых мощностей?

- Компромиссы — можете ли вы снизить затраты таким образом, чтобы обеспечить более качественный продукт, или предоставить более качественный продукт таким образом, чтобы снизить затраты? Можете ли вы увеличить затраты, чтобы создать более качественный продукт, не снижая готовности клиента платить?

- Вознаграждения, которые вы предлагаете (или могли бы предложить) в качестве благодарности клиентам или поставщикам (будьте осторожны, чтобы это не было расценено как взятка).

- Повышение лояльности клиентов или поставщиков.

Кроме того, подумайте о том, какова добавочная ценность других игроков, которых вы определили на шаге 1, и как вы можете ею воспользоваться.

Шаг 3: Определите правила

В каждой отрасли есть определенные установленные и неписаные правила, которым необходимо следовать. Разрабатывая свою стратегию, оцените, какие из них:

- Помогают вашей организации.

- Ограничивают возможности вашей организации.

- Могут быть изменены в интересах потребителей и клиентов.

- Могут быть изменены в ваших контрактах с поставщиками к вашей взаимной выгоде.

Очевидно, что некоторые правила не могут быть изменены. Но изменение оставшихся может помочь вам лучше сформировать свою стратегию. Даже небольшие изменения в некоторых правилах могут кардинально изменить конкурентную игру.

Шаг 4: Определите тактику

Каждый участник модели сети ценностей воспринимает вашу организацию определенным образом. То, как вы формируете эти представления и управляете ими, является основой вашей бизнес-тактики. Рассмотрите эти вопросы:

- Как вы завоевали доверие на своем рынке? Не могли бы вы предложить дополнительные гарантии, бесплатные пробные версии или контракты на выполнение работ, чтобы укрепить свой авторитет и повысить ценность?

- Ваша организация действует предсказуемо или непредсказуемо? Если бы конкурирующая компания захотела бы противопоставить вам товары или услуги более высокого качества или более конкурентоспособные цены, смогли бы вы ответить чем-то или воспользоваться “козырем в рукаве” ?

- Как ваши клиенты воспринимают вашу организацию?

- Простое или сложное ценообразование у вашего продукта или услуги? Как переход от простого к сложному или от сложного к простому изменит восприятие других людей и принесет ли это пользу вашей организации?

Другой способ взглянуть на тактику — проанализировать, сколько вы тратите на брендинг и рекламу. Более высокие расходы часто сигнализируют о том, что вы верите в свой продукт или услугу. Как увеличение (или уменьшение) расходов может изменить восприятие на вашем рынке?