Модель СЗИ

Практическая задача реализации информационной безопасности основана на создании модели представления системы ИБ, которая при научно-методическом аппарате разрешала бы решать задачи создания, использования и оценки эффективности СЗИ для ИС. Модель СЗИ видно на рис.1.

Рисунок — 1

Главной задачей модели является научная реализация процесса создания системы ИБ за счет адекватной оценки эффективности принимаемого выбора и решений рационального выбора технической реализации системы. Специфическими аспектами решения задачи создания систем защиты есть:

- неопределенность и неполнота исходных данных о составе ИС и угрозах

- наличие качественных и количественных характеристик. которые нужно учитывать при разработке и внедрении СЗИ

- многокритериальность задачи, которая связанна с необходимостью учета большого числа показателей (требований) СЗИ

- невозможность применения классических средств оптимизации

Требования к модели:

- Руководства по созданию СЗИ

- Методики создания требований и показателей к СЗИ

- Инструмента анализа СЗИ

- Модель СЗИ для реализации исследований (матрица состояний)

Модель должна иметь аспекты: универсальности, простоты реализации, комплексности, наглядности, практичность, возможность самообучения, работа в условиях высокого неопределенной исходной информации. Модель должна разрешать:

- Создавать взаимосвязь между параметрами

- Создавать разные уровни защиты

- Получать количественные оценки

- Применять разные методики оценок

- Контролировать состояние СЗИ

- Оперативно реагировать на изменение условий функционирования

- Объединить усилия различных специалистов одним замыслом

Принципы формирования системы информационной безопасности

Для максимально эффективной защиты важных для бизнеса данных информационная безопасность

компании должна строиться на 5 важных принципах:

-

Комплексность. При разработке мероприятий по защите необходимо предусматривать все возможные пути

проникновения и нанесения ущерба, в том числе удаленные и внутренние каналы. Выбор

средств защиты должен соответствовать потенциальным угрозам, все они должны работать

комплексно, частично перекрывая задачи друг друга. В этом случае злоумышленнику

будет сложнее совершить кражу. -

Многоступенчатость. Информационная безопасность должна представлять собой несколько ступеней защиты,

каждый из которых срабатывает последовательно. При этом наиболее надежной ступенью

является то, что расположена глубже всего и защищает самую важную информацию. -

Надежность. Все ступени защиты информации должны быть одинаково надежными и соотносится с возможной

угрозой со стороны третьих лиц. -

Разумность. При внедрении в работу компании стандартов защиты информации необходимо, чтобы они

предотвращали возможные угрозы, но не мешали деятельности компании и доступу к данным

легальным пользователям. Кроме того, стоимость мероприятий по защите должна быть

такой, чтобы работа компании оставалась рентабельной. -

Постоянство. Средства защиты данных от неправомерного доступа должны работать постоянно независимо

от режима работы компании и других факторов.

Подход к созданию модели ИБ

Основными частями любой сложной системы есть:

- законодательная, научная и нормативно-правовая база

- Задачи и структура органов, которые реализуют безопасность ИТ

- Программно-технические методы

Направления создаются на основе конкретных особенностей ИС как объекта защиты. В основном, можно перечислить следующие направления:

- защита объектов ИС

- Защита процессов и др для обработки данных

- защита линий передач

- Подавление побочных излучений

- управления системой защиты

Каждое из направлений базируется на перечисленных выше основах, элементы основ и направлений можно рассматривать как друг с другом. К примеру:

- Законодательная база защиты объектов

- Законодательная база защиты процессов..

- Законодательная база защиты линий

- …

Для создания самого простого представление о конкретной системы защиты, нужно ответить как минимум на 20 самых простых вопросов. Также нужно рассмотреть этапы создания СЗИ:

- Анализ технических и информационных ресурсов, а также объектов которые нужно защищать

- Анализ угроз и каналов утечки

- Проведение оценки уязвимостей и рисков информации

- Определения требований к системе защиты

- Анализ выбора методов защиты их параметров

- Внедрение этих методов

- Реализация контроля целостности и управления системой

Этапов семь, и по каждому надо ответить уже 20 вопросов, что составляет 140 вопросов. Все это можно представить в виде кубика рубика, на гранях которого реализовалась мозаика взаимосвязанных составляющих элементов системы защиты. А теперь развернем куб на плоскость, и будем иметь трехмерную матрицу в виде двухмерной таблицы, которая разрешит логически объединить составляющие блоков основы, направления и этапы по принципу каждый с каждым.

Этапы стадии эксплуатации системы защиты информации

- Этап 5. Ввод системы защиты информации в постоянную эксплуатацию.

- Этап 6. Промышленная эксплуатация системы защиты информации.

- Этап 7. Вывод из эксплуатации системы защиты информации.

Этап 5 — ввод системы защиты информации

в постоянную эксплуатацию – осуществляется оператором.

Решение о вводе оформляется локальным нормативным правовым актом, в котором

определяются должностные лица, ответственные за эксплуатацию и

сопровождение системы защиты информации: начальник объекта, системные

администраторы, администраторы информационной безопасности.

Этап 6 —

промышленная эксплуатация системы защиты информации – осуществляется оператором.

Также оператор осуществляет администрирование системы защиты информации, выявление инцидентов и

реагирование на них, управление конфигурацией объекта и его системой защиты

информации, контроль за обеспечение необходимого уровня защищенности информации.

Заявители:

-

осуществляют эксплуатацию объекта информатизации в соответствии с

требованиями безопасности информации, а также условиями и ограничениями,

установленными эксплуатационной документацией на систему защиты информации,

и аттестатом соответствия; -

извещают орган по аттестации (организацию), выдавший аттестат

соответствия, о всех изменениях в информационных технологиях, составе и

размещении средств и систем, условиях их эксплуатации, которые могут

повлиять на эффективность системы защиты информации; -

предоставляют необходимые документы и условия для осуществления контроля

и надзора за соблюдением порядка аттестации и за эксплуатацией

аттестованного объекта информатизации.

Органы по аттестации:

- отменяют и приостанавливают действие выданных этим органом (организацией) аттестатов соответствия;

-

проводят на договорной основе оценку эффективности средств защиты

информации и оценку защищенности информации от несанкционированного

доступа.

Повторная аттестация ГИС осуществляется вслучае окончания срока действия аттестата соответствия

или повышения класса защищенности информационной системы.

При увеличении состава угроз безопасности информации или изменении

проектных решений, реализованных при создании системы защиты информации

ГИС, проводятся дополнительные аттестационные испытания в рамках

действующего аттестата соответствия.

Продление срока действия сертификата организацией, эксплуатирующей СЗИ:

Организация, эксплуатирующая средство защиты информации,

заблаговременно, но не позднее чем за

три месяца до окончания срока действия сертификата соответствия, связывается с организацией –

первичным заявителем, с целью получения информации о проводимых работах по продлению сроков действия

сертификата соответствия и о порядке получения копии продленного сертификата.

В случае получения информации об отсутствии намерений первичного заявителя

продлевать сроки действия сертификата соответствия эксплуатирующая

организация

самостоятельно направляет в Федеральный орган по сертификации

(ФСТЭК России) соответствующую заявку установленного образца (не позднее,

чем за один месяц до окончания срока действия сертификата).

Этап 7

— вывод системы защиты информации из эксплуатации — осуществляется оператором.

На этом этапе производится архивирование информации, уничтожение или стирание данных и остаточной

информации с машинных носителей информации, уничтожение машинных носителей информации.

Системный подход

Понятие системности основано не просто в реализации определенных методах защиты информации, а являет регулярный процесс, который реализован на всех этапах жизненного цикла ИС. При этом все методы, средства которые используются для защиты данных объединяются в один целостные механизм — систему защиты.

К сожалению, нужда в системном подходе к вопросам реализации безопасности информационных технологий пока еще не доходит до нужного уровня у пользователей сегодняшних ИС. На сегодня специалисты из разных областей вынуждены заниматься вопросами реализации информационной безопасности. Это можно объяснить тем, что в ближайшую сотню лет каждый будет жить в среде информационных технологий, куда перейдут все социальные проблемы людей, в том числе и безопасность. Каждый находит свои решения в сфере безопасности, они могут быть и правильными, но совокупность таких решений не даст правильного результата, а именно эффективная система безопасности. Даже если собрать всех таких специалистов в группу, и дать им задание создать систему информационной безопасности, скорее всего у них не получится. Так как у них не отработана взаимосвязь друг с другом. Пример: если взять 11 футболистов и составить команду, они не смогут быть командой пока не отработают взаимодейсвтие каждого с каждым. Как же создать такое взаимодействие ? В футболе вроде бы все очевидно, тренировки и игры которые показывают эффективность всех игроков.

Переходя на язык бизнеса, для решения вопросов безопасности, нужно перейти с технического уровня представления на логический уровень создание и настройки систем защиты. В строгой постановки задачи, разработчикам системы нужно предоставить пользователям инструмент (модель СЗИ), а задача пользователей реализовать эту СЗИ для себя.

Парадокс и необходимое ограничение

Зачастую на практике в сфере информационной безопасности используется оценка экономической эффективности, которая основана на субъективной точке зрения

Парадокс ситуации заключается в том, что IТ- и ИБ-специалисты прекрасно понимают значение и важность реализации мероприятий, направленных на повышение уровня информационной безопасности, а для объективной оценки экономического эффекта нет универсальных методов. Так как экономический эффект представляет собой превышение стоимостных оценок конечных результатов над совокупными затратами ресурсов (трудовых, материальных и т.п.) за расчетный период, стремление получить объективную оценку экономической эффективности подразделения по защите информации справедливо

Бизнес-тенденции Современная политика бизнеса в области затрат направлена на достижение наибольшего экономического эффекта от внедрения инновационных проектов и оптимизацию расходов на текущую деятельность, поэтому оценка экономической эффективности мероприятий, направленных на повышение уровня информационной безопасности, является необходимым условием при проведении соответствующих работ и изысканий.

Затраты на обеспечение информационной безопасности следует считать эффективными, если они обеспечивают выполнение требований нормативных документов и стандартов, принятых государством, а также концепции информационной безопасности организации.

Как осуществляется оценка эффективности системы защиты информации

В процессе осуществления оценки защиты информации проще всего оценивается качество реализации механизмов защиты. Данные механизмы должны не только функционировать, но и оставлять результаты собственной деятельности, которые должны регулярно проверяться и подтверждать корректность их функционирования.

Контроль доступа обязательно сопровождается документированием заявок на проведение выборочных сверок и предоставление доступа. Что касается управления обновлениями, то должна проводиться выборочная проверка серверов и рабочих станций, а при оценке межсетевого экранирования – периодический пересмотр правил фильтрации.

Все операции по контролю защиты информации должны подтверждаться документально: кто осуществлял такую проверку, что именно он проверял и почему сделал выводы о корректном или некорректном функционировании механизма защиты.

Замечание 2

Обычно адекватность мероприятий по защите информации оценивается теми методами анализа рисков, которые изложены в стандартах серии ISO 13335.

Проще всего оценивается адекватность мер защиты, которые связаны непосредственно с главными бизнес функциями организации. Наиболее сложно оценивается достаточность мероприятий защиты, поэтому тут используется комбинация из нескольких методик. Такие стандарты в сфере управления информационной безопасности, как ISM3, ISO 27001, Global Technology Auditing Guide и IT Baseline Protection Manual содержат подробные каталоги механизмов защиты информации, реализуя которые, можно обеспечить надлежащую защиту информационных ресурсов большинства организаций.

Существует еще один подход при оценке защиты информации – это расчет метрик, при котором отдельные аспекты безопасности информационной системы характеризуются одним или несколькими численными показателями.

Последним из методом оценки защиты информации является тестирование на проникновение. Данный метод подразумевает практическое выявление и демонстрацию эффективных методов реализации атаки, с которыми применяемыми на момент оценки мерами защиты информации справиться практически невозможно.

Предотвращенный ущерб

Конечным результатом внедрения и проведения мероприятий по обеспечению информационной безопасности является значение предотвращенных потерь (Ппр), которое рассчитывают, исходя из вероятности возникновения инцидента информационной безопасности и возможных экономических потерь от него до и после реализации мероприятий по обеспечению информационной безопасности на объекте:

Ппр = П1 – П2.

П1 – потери от реализации угроз до внедрения мероприятий, повышающих уровень информационной безопасности. П2 – потери от реализации угроз после внедрения мероприятий, повышающих уровень информационной безопасности.

По сути, Ппр является разностью потерь до и после реализации мероприятий, направленных на повышение уровня информационной безопасности, и в целом отражает ту часть прибыли, которая могла быть потеряна.

Виды угроз информационной безопасности предприятия

Существует несколько причин, по которым становится возможным незаконный доступ до

конфиденциальной информации злоумышленниками. Среди них особенно опасными являются

следующие:

Халатное отношение сотрудников компании к защите цифровых данных.

Виновными могут оказаться не преступники, которые хотят украсть информацию, а рядовые

сотрудники. Они совершают эти действия из-за недостатка зданий или невнимательности.

Основные причины нарушения безопасности со стороны сотрудников:

-

Переход по фишинговой ссылке

с рабочего компьютера и заражение вредоносной программой корпоративной сети; -

Хранение конфиденциальных

данных на сменных носителях информации; -

Пересылка информации с

секретными данными по обычной электронной почте или через незащищенный мессенджер.

Использование нелицензионных программ

Коммерческие компании часто экономят средства на приобретении ПО и позволяют сотрудникам

пользоваться пиратскими версиями офисных приложений и профессиональных программ.

Однако при этом возникает опасность внедрения в сеть вирусов и других вредоносных

программ.

Кроме того, использование пиратского ПО влечет за собой дополнительные минусы:

-

Отсутствие периодических

обновлений, которые «латают дыры» в системе защиты; -

Отсутствие технической

поддержки со стороны разработчиков; -

Невозможность проверки

подлинности кода приложения.

Умышленные DDoS атаки на сервера компаний

Distributed-Denial-of-Service подразумевает отправку очень большого количества сетевых

запросов от пользователей в сети, зараженных специальной программой. Из-за этого

ресурс, на который направлена атака, блокируется по причине перегрузки канала связи.

Длительная неработоспособность сервера негативно отражается на лояльности пользователей.

Часто к такому приему прибегают конкуренты потерпевшего, DDoS-атака применяется

как средство шантажа и отвлечения специалистов по сетевой безопасности от реальных

проблем. Например, отвлечение внимания на такую атаку может служить прикрытием для

кражи денежных средств или платежной информации с сервера.

Работа вредоносных программ

Компьютерные вирусы – распространенная угроза безопасности IT-инфраструктуры

компании. Ущерб, нанесенный вредоносными программами, исчисляется миллионами долларов.

В последние 3-5 лет наблюдается увеличения числа вредоносных программ и атак с их

стороны, а также сумм понесенных компаниями потерь.

Дополнительная опасность в том, что помимо компьютеров пользователей и серверов,

сейчас заражению подвергаются и другие элементы сетевой инфраструктуры:

Наибольший ущерб причиняют вирусы, которые шифруют данные на компьютере пользователя

и требуют от него денежного перевода за расшифровку. Примерами таких вредоносных

утилит являются WannaCry, Petya.

Действия правоохранительных органов

В ходе расследования уголовных дел и при проведении некоторых видов проверок представители

контролирующих и правоохранительных органов могут изымать компьютерную технику и

документы, в том числе с конфиденциальной информацией.

Это приводит сразу к двум негативным последствиям:

Дополнительный минус этого в том, что решение об изъятии могут принимать должностные

лица государственного органа, что делает практически невозможным своевременную защиту

интересов компании в сфере информационной безопасности.

Коэффициент эффективности

Коэффициент эффективности подразделения по защите информации за расчетный период должен объективно и доступно отражать суть его деятельности. Так как от эффективности подразделения по защите информации напрямую зависит количество инцидентов информационной безопасности, то коэффициент эффективности можно выразить как разность заведомой полной эффективности и относительной частоты возникновения инцидентов информационной безопасности:

К = 1 – И/И эф р.п.max р.п.

Ир.п. – количество инцидентов информационной безопасности за расчетный период. Иmax р.п. – максимально возможное количество инцидентов информационной безопасности за расчетный период.

Практическое значение Использование при расчете ключевых показателей, напрямую отражающих деятельность подразделения по защите информации, позволяет дать его объективную экономическую оценку, а также исключить условности и, как следствие, снизить меру неопределенности в оценке.

При определении максимально возможного количества инцидентов информационной безопасности (Иmax р.п.) не о б хо димо пользоваться статистическими данными, если же они недоступны, можно воспользоваться методом экспертно-аналитической оценки.

Коэффициент эффективности подразделения по защите информации всегда принимает значение 0 ≤ Кэф ≤ 1.

Особенности проведения оценки защиты информации

Эксплуатационные показатели, что используются в процессе осуществления оценки защиты информации и изложены в положениях ФСТЭК, содержатся в информационных системах разного назначения. В частности, они изложены в государственных ИС и применяются для управления производственными технологическими процессами, а также для обработки персональных данных.

Технические показатели отражаются в Профилях защиты, что используются для соответствующих видов защиты информации. Профилем защиты является методический документ, который содержит особую совокупность задач защиты, требований адекватности, функциональных требований, а также их обоснование.

В 2012 году ФСТЭК Российской Федерации были выпущены отечественные профили информационной защиты, что предназначались для средств обнаружения вторжений, а также для средств антивирусной защиты. После этого разрабатывались профили защиты для средств контроля отчуждения и подключения съемных носителей, операционных систем и средств доверенной загрузки.

Требования безопасности, которые предъявлялись к межсетевым экранам, содержались в Руководящем документе и дифференцировались для пяти классов защиты информации. В 2016 году были утверждены профили защиты для межсетевых экранов, которые разрабатывались в соответствии с тенденциями совершенствования требований оценки механизмов защиты. Обновленный набор требований информационной безопасности предназначался для пяти типов межсетевых экранов:

- уровня логических страниц;

- уровня сети;

- уровня веб-сервера;

- уровня узла;

- промышленной сети.

От общего числа сертифицированных средств защиты информации в России межсетевые экраны составляют около 25%, поэтому обновление устаревших требований безопасности произошло не случайно. В соответствии с ГОСТ Р ИСО/МЭК-15408, те показатели защищенности, которые существовали ранее, были дополнены и изложены как основные функциональные требования и требования доверия к безопасности объекта оценки защиты информации.

Компоненты доверия к информационной безопасности, которые рассматриваются межсетевыми экранами, соответствуют оценочному уровню доверия ОУДЗ и дополнены компонентами следующих классов: AMA, ADV, AVA, ALC.

Эффективность средств информационной защиты достигается путем результативного и квалифицированного управления, поэтому оценивая эффективность защиты информации, целесообразно проводить оценку эффективности управления ими. Сегодня существует множество методов оценки эффективности управления, в основе которых:

- оценка квалификации персонала, который принимает решения;

- оценка вероятности своевременного сбора всей актуальной информации.

Но для того чтобы оценить защиту информации, целесообразно использовать метод, который позволяет моделировать значения определенных параметров средств защиты, что невозможно измерить физически.

Замечание 1

Стоит отметить, что достаточной мерой оценки эффективности управления является соответствие оговоренным требованиям ее частных показателей. Только тогда уровень эффективности управления при выполнении всех норм можно принимать за достаточный уровень эффективности.

Проводить оценку эффективности защиты информации необходимо в условиях реального времени. В качестве исходных данных можно использовать частные показатели эффективности управления, сведения, которые были получены в ходе опроса экспертов в сфере защиты информации, а также нормативные значения, что соответствуют каждому эксплуатационному и частному техническому показателю эффективности управления.

В соответствии с выбранной стратегией оценки эффективности информационной защиты, моделируют процессы управления средствами защиты и подсчитывают статистические характеристики данных управленческих процессов. Исходные данные оцениваются по программе оценки эффективности, а в процессе подсчета выполняется свертка частных показателей, которые соответствуют результатам анализа измеряемых критериев. Далее при осуществлении оценки защиты информации проводится анализ, отражение и документирование результатов оценки. В результате этого получается обобщенный показатель оценки информационной защиты.

Таким образом можно добиться расширения функциональных возможностей системы защиты информации посредством увеличения точности оценки эффективности управления средствами информационной защиты, а также с помощью моделирования значения тех параметров, которые невозможно измерить физически.

Расчет эффективности

Таким образом, экономическая эффективность (Ээф) подразделения по защите информации за расчетный период может быть определена по формуле:

Ээф = (Ппр + Эх.р. – С) х Кэф.

Комментарий эксперта

Евгений Климов

начальник отдела информационной безопасности УК «Металлоинвест»

Оценка экономической эффективности деятельности подразделения информационной безопасности является сложной и одновременно интересной задачей.

По опыту общения с коллегами можно сделать вывод, что рекомендации международных стандартов по выделению ИБ в самостоятельное подразделение не нашли понимания у руководства российских компаний, что во многом обусловлено “трудностями перевода” целей и задач на понятный бизнесу язык. Место информационной безопасности в структуре предприятия чаще всего находится либо в безопасности, либо в IT. В случае когда ИБ находится в службе безопасности, не всегда удается полностью раскрыть потенциал подразделения, которое воспринимается, как внутреннее IT-по-дразделение, сотрудники часто занимаются несвойственными им функциями. Во втором варианте ИБ воспринимается как вспомогательный элемент контроля качества IT-сервисов, проекты финансируются по остаточному принципу, возможны внутренние конфликты. Наличие объективной методики оценки эффективности позволит изменить ситуацию, повысить статус подразделения ИБ внутри компании и сделать его деятельность более понятной для бизнеса.

При анализе целесообразности тех или иных проектов ИБ обычно используется рискориентированный подход, когда оцениваются величины актуальных рисков безопасности и стоимость внедряемых контрмер, снижающих их до приемлемого уровня. Данная же методика является хорошим вариантом формализации процессной составляющей деятельности подразделения ИБ, позволяет оценить эффективность работы по ежедневным задачам, разработать объективные критерии отчетности.

Общая концепция управления рисками ИБ

ВеличинаРиска=ВероятностьСобытия*РазмерУщербаВероятностьСобытия=ВероятностьУгрозы*ВеличинаУязвимости

- Идентифицировать активы и оценить их ценность.

- Идентифицировать угрозы активам и уязвимости в системе защиты.

- Просчитать вероятность реализации угроз и их влияние на бизнес (англ. business impact).

- Соблюсти баланс между стоимостью возможных негативных последствий и стоимостью мер защиты, дать рекомендации руководству компании по обработке выявленных рисков.

прямымнепрямымПрямойНепрямойкачественныекосвенныеКачественнымиКосвенныетотальный рискостаточный рискколичественнымкачественнымколичественногоSLE=AssetValue*EFALE=SLE*ARO(Ценность мер защиты для компании) = (ALE до внедрения мер защиты) — (ALE после внедрения мер защиты) — (Ежегодные затраты на реализацию мер защиты)качественногосписок различных методологий риск-менеджмента

Сотрудники компании – угроза информационной безопасности

Источником утечки данных с компьютеров компании могут быть легальные пользователи.

Они имеют доступ к информации и используют ее не так, как это предусмотрено протоколами

безопасности.

Всех легальных пользователей можно разделить на несколько групп:

Мелкие нарушители. В этой

категории находятся работники среднего звена и руководители подразделений, которые

позволяют себе отступления от требований информационной безопасности. Они могут

запускать сторонние приложения на компьютерах, посещать не связанные с работой сайты,

обмениваться личной информацией по каналам связи. Часто такие действия приводят

к проникновению вирусов и вредоносных программ, хотя прямого умысла у пользователей

на эти действия нет.

Рецидивисты

В эту категорию

входят руководители среднего и высшего звена, которые имеют доступ к важной коммерческой

информации. Они злоупотребляют своими правами доступа и могут умышленно отсылать

засекреченные данные другим адресатам за вознаграждение или по другим причинам.

Шпионы

Это сотрудники,

которые специально нанимаются на работу в компанию с целью кражи информации за плату

со стороны конкурента. Чаще всего в роли шпионов выступают опытные компьютерные

специалисты, способные преодолеть некоторые ступени защиты данных. Кроме того, они

могут ликвидировать следы несанкционированного доступа, что затрудняет раскрытие

подобных утечек.

Обиженные. В эту категорию

относят работников, которые были уволены по инициативе работодателя и при уходе

с работы успели унести важную и/или конфиденциальную информацию. Позже они распространяют

ее за плату или безвозмездно в отместку за нанесенную обиду.

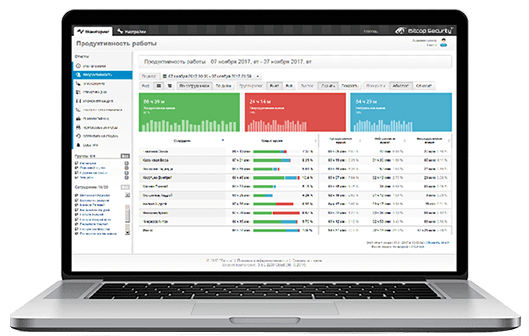

Удаленный контроль действий сотрудников

Предотвратить утечку информации по причине неосторожных или умышленных действий

сотрудников можно с помощью специальной утилиты – Bitcop

Автоматизированная система контроля компьютеров и учета сотрудников отслеживает действия пользователей в корпоративной сети и предоставляет отчеты руководителю подразделения. Она повышает эффективность работы персонала и обеспечивает информационную безопасность.

Попробовать бесплатно