ISO 17799

Наиболее полно критерии для оценки механизмов безопасности организационного

уровня представлены в еще одном международном стандарте ISO 17799,

принятом в 2000 году. Данный стандарт,

являющийся международной версией британского стандарта BS 7799,

содержит практические правила по управлению информационной безопасностью

и может использоваться в качестве критериев оценки механизмов безопасности

организационного уровня, включая административные, процедурные и физические

меры защиты.

Практические правила разбиты на десять разделов:

- Политика безопасности.

- Организация защиты.

- Классификация ресурсов и их контроль.

- Безопасность персонала.

- Физическая безопасность.

- Администрирование компьютерных систем и сетей.

- Управление доступом.

- Разработка и сопровождение информационных систем.

- Планирование бесперебойной работы организации.

- Контроль выполнения требований политики безопасности.

В этих разделах содержится описание механизмов организационного уровня,

реализуемых в настоящее время в государственных и коммерческих организациях

во многих странах.

Десять ключевых средств контроля (механизмов управления информационной

безопасностью), предлагаемых в ISO 17799,

считаются особенно важными. При использовании некоторых из средств контроля,

например, шифрования, могут потребоваться советы специалистов по безопасности

и оценка рисков. Для обеспечения защиты особенно ценных ресурсов или оказания

противодействия особенно серьезным угрозам безопасности, в ряде случаев могут

потребоваться более сильные средства контроля, которые выходят за рамки

ISO 17799.

Ключевые средства контроля представляют собой либо обязательные требования

(например, требования действующего законодательства),

либо считаются основными структурными элементами информационной безопасности

(например, обучение правилам безопасности).

Эти средства актуальны для всех организаций и составляют основу

системы управления информационной безопасностью.

Они служат в качестве основы для организаций, приступающих к реализации

средств управления информационной безопасностью. К ключевым отнесены

следующие средства контроля:

- документ о политике информационной безопасности;

- распределение обязанностей по обеспечению информационной безопасности;

- обучение и подготовка персонала к поддержанию режима

информационной безопасности; - уведомление о случаях нарушения защиты;

- средства защиты от вирусов;

- планирование бесперебойной работы организации;

- контроль над копированием программного обеспечения,

защищенного законом об авторском праве; - защита документации организации;

- защита данных;

- контроль соответствия политике безопасности.

Процедура аудита безопасности АС по стандарту ISO 17799

включает в себя проверку наличия перечисленных ключевых средств контроля,

оценку полноты и правильности их реализации, а также анализ их адекватности

рискам, существующим в данной среде функционирования.

Составной частью работ по аудиту также является анализ и управление рисками.

СЗИ от несанкционированного доступа

Чтобы защитить сеть и данные от посторонних, такие СЗИ идентифицируют и аутентифицируют устройства и пользователей, регистрируют работу процессов и программ, управляют информационными потоками между устройствами, сканируют носители информации и делают множество других вещей. Вот два примера таких СЗИ:

- Dallas Lock. Разработана для операционных систем Windows. Можно подключить аппаратные идентификаторы. Из возможностей — поддерживает виртуальные среды, аудит действий пользователей, контроль целостности файловой системы, программно-аппаратной среды, реестра и многое другое.

- Электронный замок «Соболь». Поддерживает доверенную загрузку и доверенную программную среду. Есть функции регистрации попыток доступа, сторожевого таймера и многого другого. Имеет сертификаты соответствия ФСТЭК и ФСБ.

Разработка метода повышения эффективности процедуры анализа защищенности корпоративной вычислительной сети

Как следует из рассмотрения свойств элементарной сети Петри, соответствующей САЗ КВС, процедура A3 КВС состоит в выполнении тех СА КВС, для работы которых имеется вся необходимая входная информация («доступных» СА)- При этом возможны следующие ситуации: — блокирование выполнения СА при наличии информации в БЗ; — конфликт, т.е. возможность выбора из нескольких СА; — «мертвый цикл» при наличии СА, напрямую или косвенно (через несколько этапов) использующего результаты своей работы.

Кроме того, в соответствии с постановкой задачи A3 КВС в главе 2, вычислительные ресурсы КВС RH, предоставляемые САЗ КВС, ограничены, поэтому при количестве СА большем количества узлов КВС, т.е. ] АТ[ Н, возможны ситуации, когда все «доступные» СА не будут иметь возможность одновременного выполнения.

В соответствии с определением формализованной процедуры A3 КВС в главе 2 критериями ее эффективности являются суммарное время выполнения, а также количество информации, собранной об уязвимостях КВС, и ее важность. При этом для повышения эффективности процедуры A3 КВС было предложено использование оценки СА, учитывающей следующие характеристики СА и анализируемого им элемента КВС: — время работы СА; — количество ресурсов, потребляемых СА; — вероятность существования элемента КВС; — количество информации, связанной с элементом КВС; — количество информационных активов, связанных с элементом КВС; — оценка эффективности других средств анализа, использующих информацию о данном элементе

Первые 5 характеристик относятся непосредственно к СА и анализируемому им элементу КВС, Причем время работы и количество ресурсов, потребляемых СА, задаются непосредственно при его описании. А для следующих трех характеристик элемента КВС: вероятности существования, количества связанной информации и информационных активов в главе 2 были предложены формальное представление и методы расчета- В то же время оценка необходимости в наличии информации об элементе КВС для проведения A3 других элементов КВС требует рассмотрения и оценки связанных СА. Общий вид зависимости для оценки СА, сформированной из перечисленных характеристик, выглядит следующим образом: САТ, = C[ AVRAV AV НКт( САТ, J (ЗЛЗ) где САТ — оценка СА AT/; tAls — время работы СА AT/; RAT/ -ресурсы, потребляемые СА AT/; P\Tt » вероятность успешного получения информации об элементе Еді ; Pput — вероятность существования элемента КВС Е .; Я йм, — оценка количества информации, связанной с элементом Едт ; AT/ Nr0Uf — оценка количества информационных активов, связанных с 7 OUt элементом КВС ЕдТ, СдТ/ — оценка эффективности СА, использующих информацию об элементе Еду (связанных СА).

Выбрать конкретный вид зависимости можно исходя из следующих аспектов, влияющих на величину оценки; — количество потребляемых ресурсов и время работы СА не влияет на результат его работы; — увеличение количества потребляемых ресурсов и времени работы СА уменьшает величину оценки эффективности; — увеличение вероятности существования выходного элемента, количества информации и информационных активов, связанных с элементом КВС. увеличивает оценку эффективности.

Предлагается использование двух вариантов такой зависимости. Первый вариант представляет собой линейную свертку всех перечисленных характеристик и задается следующим образом; САТ/ = АТ, + РАТЛЙ ЕУЕЙ +С4ЯЕ» +C Ni& +C6CAV 3 14) ATj A TJ ntf At{ где EV ш -оценкатипа элемента, задаваемая следующим образом: Е AT/ EAT, V СТк.ЕЙєУ, (3.15) где evy, evE — некоторые числа, evv, eveR; c\9 C2, сз t?4, 5, cs — нормирующие и весовые коэффициенты каждой характеристики, с2 =(c2vc22,c23), си с21, с22, с23, с3, с4з 5, R, остальные обозначения аналогичны (ЗЛЗ).

Второй вариант оценки основывается на определении вычислительной эффективности, под которой в общем смысле понимается соотношение между количественной характеристикой полезного эффекта работы и количеством ресурсов, затраченных на получение этого эффекта- Поэтому оценка эффективности СА в этом случае представляет собой отношение функции характеристик «полезности» данного элемента КВС и средства его анализа к функции количества ресурсов, затрачиваемых на получение информации об этом элементе, и задается следующим образом (обозначения аналогичны (3.14)):

Об услуге

Комплексная проверка защищенности — это возможность оценить реальный уровень безопасности ИТ-инфраструктуры и других ИТ-активов компании. Услуга помогает выявить возможные риски ИБ — взлом, недоступность, отказы в работе, человеческий фактор — и определить, насколько они актуальны для бизнеса.

Эксперты по информационной безопасности ITGLOBAL.COM Security оценивают бизнес-процессы, ИТ-активы компании и состояние информационных систем, анализируют слабые места и вычисляют риски информационной безопасности (ИБ) по каждому активу, а также дают рекомендации по их снижению.

Услуга опирается на риск-ориентированный подход и международный стандарт ISO 2700х.

Истории успеха наших клиентов

Подробнее

Что вы получаете

- Отчет со сводным анализом рисков ИБ по каждому ИТ-активу (количественные или качественные показатели).

- «Дорожную карту» по организации защиты информации и снижению рисков ИБ.

- Расчет конкретных технических решений, согласованных с клиентом на предыдущем этапе.

В качестве практической проверки защищенности ИТ-активов, перед началом оказания услуги мы рекомендуем провести тестирование на проникновение.

Зачем выявлять риски

На основе анализа рисков ИБ можно однозначно определить, какие ИТ-активы (в том числе информационные системы) и каким образом стоит защищать в первую очередь, а какие риски можно устранить позже или принять их.

Анализ рисков информационной безопасности помогает:

Выработать план действий (дорожную карту) по организации защиты информации

Правильно распределить бюджет на ИБ, сэкономив деньги и другие ресурсы компании

Повысить эффективность отделов ИТ и ИБ

Определить ущерб от возможного взлома и уровень подготовки потенциального злоумышленника

Снизить вероятность негативных последствий: взломов, утечек данных, отказов в работе

Определить приоритеты в защите активов

Как мы работаем

- Подписываем соглашение о неразглашении (NDA).

- Запрашиваем предварительную информацию об активах компании, их критичности для бизнеса.

- Проводим интервью с сотрудниками компании, чтобы собрать нужную информацию об активах, их критичности, обрабатываемой информации и способах защиты.

- Проверяем настройки компонентов ИТ-инфраструктуры.

- Проверяем настройки средств защиты информации.

- Определяем угрозы и уязвимости каждого актива компании.

- Вычисляем риски ИБ по каждому активу.

- По итогам проверки защищенности организации:

- предлагаем оптимальные способы устранения уязвимостей и минимизации рисков ИБ;

- готовим Отчет с описанием текущей ситуации, нашими рекомендациями по ее улучшению, предоставляем сводный анализ рисков ИБ с рекомендациями по его обработке;

- консультируем и отвечаем на уточняющие вопросы;

- готовим «дорожную карту» по организации работы отдела ИБ и внедрению средств защиты информации.

- Рассчитываем стоимость конкретных технических решений по защите информации.

Важно: мы не нарушаем правила корпоративной конфиденциальности. Непосредственную проверку оборудования и ПО проводят ваши сотрудники

Аудиторы ITGLOBAL.COM Security выступают в роли наблюдателей и консультантов.

Кому подходит услуга

Комплексный анализ защищенности ИТ-инфраструктуры будет полезен:

если вы хотите обезопасить себя от финансовых и репутационных убытков и при этом не переплачивать за неэффективные решения;

стремитесь повысить уровень самоконтроля в ИТ;

у вас уже возникали инциденты ИБ.

Почему ITGLOBAL.COM Security

Сопровождаем клиента на постоянной основе, не «забываем» про него после завершения проекта

Выступаем как единый поставщик и партнер по решению задач ИБ

Работаем в сферах информационной безопасности и аудита с 2017 года

Ответственно подходим к срокам и обязательствам

У нас работают только сертифицированные специалисты по ИБ

Используем лучшие мировые практики по обеспечению ИБ и охотно делимся опытом

Экспертиза

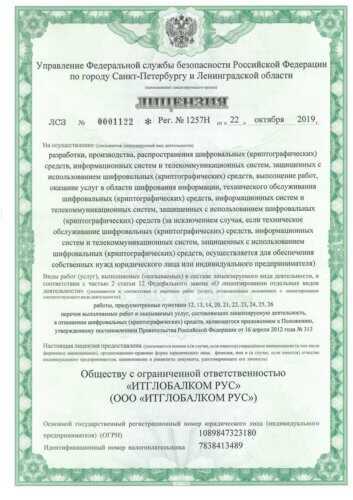

Лицензия ФСБ РФ

На деятельность по разработке, производству, распространению шифровальных

Извините, этот текст доступен только для: Россия.

» data-img=»https://itglobal.com/wp-content/uploads/2019/07/page1-1-724×1024.jpg» data-toggle=»modal» data-target=»#empty-modal»>Подробнее

Лицензия ФСТЭК РФ

На деятельность по технической защите конфиденциальной информации

Извините, этот текст доступен только для: Россия.

» data-img=»https://itglobal.com/wp-content/uploads/2019/07/liczenziya-FSTEK_page-0001-1-724×1024.jpg» data-toggle=»modal» data-target=»#empty-modal»>Подробнее

Средства обнаружения и предотвращения вторжений

Эти СЗИ мониторят и анализируют множество данных в корпоративной сети, чтобы вовремя обнаружить факт несанкционированного доступа. Примеры:

- ViPNet IDS. Здесь вторжения в сеть обнаруживаются с помощью динамического анализа сетевого и прикладного трафика стека протоколов TCP/IP. У ViPNet IDS есть сертификат ФСТЭК России и сертификаты ФСБ России.

- «Рубикон». Подходящее решение, если нет ресурсов для профессиональной настройки. Интерфейс понятен и не требует глубоких знаний. Есть маршрутизатор с поддержкой мандатных меток, возможность построения однонаправленных шлюзов и многое другое.

Средства межсетевого экранирования

Эти СЗИ защищают корпоративную сеть от попыток проникновения. Иногда их называют также файрволами или брандмауэрами. Грубо говоря, это действительно стена, которая, как предполагается, сможет остановить злоумышленников. Вот примеры:

- TrustAccess. Может разделить локальную сеть на сегменты для защиты информации, разграничить доступ к информационным системам на сетевом уровне. Кроме того, здесь есть собственный механизм аутентификации, обеспечивающий защиту от прослушивания, попыток подбора и перехвата паролей.

- «Континент». Это несколько продуктов, которые умеют, например, объединять несколько филиалов организации в виртуальную частную сеть и организовывать защищенный удаленный доступ в корпоративную сеть. Поддерживается множество операционных систем. Например, Windows, Linux и Android.

Средства антивирусной защиты информации

Такие СЗИ предназначены для поиска вредоносных программ и восстановления поврежденных данных. Кроме того, их используют для профилактического сканирования системы. Вот два примера:

- «Доктор Веб». Под этой маркой выпускаются решения как для среднего, так и для малого бизнеса. С их помощью можно централизованно защитить все узлы сети — интернет-шлюзы, мобильные и терминальные устройства, рабочие станции и сервера. Есть функции антиспама, офисного контроля и брандмауэра.

- ESET NOD32. Компания предлагает комплексные бизнес-решения с централизованной защитой от угроз. Есть возможность построить антивирусные системы любого масштаба. В том числе, есть версии, сертифицированные ФСТЭК.

Анализ защищенности внешнего периметра корпоративной сети

Целью аудита внешнего периметра корпоративной сети является оценка уровня защищенности ИС организации от атак со стороны сети Интернет, оценка степени критичности выявленных уязвимостей и возможностей по осуществлению атак, а также выработка рекомендаций по ликвидации обнаруженных уязвимостей.

Анализ производится путем эмуляции действий потенциального злоумышленника по проникновению в корпоративную сеть (Penetration test) с целью нарушения ее функционирования, внедрения вредоносного ПО, кражи конфиденциальной информации и выполнения других деструктивных действий. Производится также анализ конфигурации средств защиты периметра сети.

При выполнении проверок используется богатый арсенал современных инструментальных средств сетевого сканирования, специализированные средства анализа веб сайтов и сетевых приложений, программы, реализующие конкретные методы взлома (exploits), средства подбора паролей, а также ручные проверки. Используемые источники информации, включающие в себя

- SANS Top20,

- CVE,

- CERT,

- BugTraq,

- Microsoft Bulletins,

- CIS Security Benchmarks

и др., позволяют гарантировать надежную идентификацию всех известных уязвимостей.

Проверочные мероприятия включают в себя:

- Проверка на возможность проникновения в локальную сеть компании, похищения и порчи данных

- Обследование доступных из Интернет сетевых сервисов (в том числе электронной почты, сервисов мгновенных сообщений, p2p и др.)

- Проверка межсетевых экранов на начилие уязвимостей

- Обследование Web и Почтового серверов

В случае обнаружения уязвимостей, предоставляются документальные свидетельства возможности компрометации, искажения, уничтожения критичной информации в предоставленных для исследования Интернет-ресурсах.

Сканирование включает более 1000 тестов для ОС UNIX, Windows и активного сетевого оборудования. Некоторые тесты называются «сбор информации» и проводятся для того, чтобы показать, что постороннее лицо может узнать об исследуемом компьютере. Остальные тесты проверяют уязвимость систем, путем сканирования на наличие известных «дыр». Каждый компьютер сканируется на наличие открытых портов и запущенных сервисов. Сканирование не наносит вреда, так как «разрушительные» действия не предпринимаются

Риск минимизируется, избегается перегрузка сети или превышение максимума пропускной способности.

При анализе конфигурации средств защиты внешнего периметра ЛВС и управления межсетевыми взаимодействиями особое внимание обращается на следующие аспекты, определяемые их конфигурацией:

- настройка правил разграничения доступа (правил фильрации сетевых пакетов) на МЭ и маршрутизаторах

- используемые схемы и настройка параметров аутентификации

- настройка параметров системы регистрации событий

- использование механизмов, обеспечивающих сокрытие топологии защищаемой сети, включающих в себя трансляцию сетевых адресов (NAT), маскарадинг и использование системы split DNS

- настройка механизмов оповещения об атаках и реагирования

- наличие и работоспособность средств контроля целостности

- версии используемого ПО и наличие установленных пакетов программных коррекций

Отчет по результатам работы содержит общую оценку уровня защищенности корпоративной сети от внешних сетевых атак, подробное описание обнаруженных уязвимостей по каждому IP-адресу, а также рекомендации по ликвидации уязвимостей и совершенствованию защиты.

СЗИ, чтобы отвечать требованиям

Такие системы могут понадобиться и для выполнения различных требований со стороны регуляторов. Например, ФЗ-152, 719-П, ГОСТ и других. Вот примеры таких решений:

- «КИТ-Журнал». СЗИ, которая поможет выполнять требования приказа ФАПСИ №152 и ПКЗ-2005. Система автоматизации учета и процессов информационной безопасности поможет правильно вести соответствующие документы. Есть функции разграничения прав доступа, а интерфейс — привычный и удобный. Есть традиционные планировщик задач, электронная подпись, автоматизация действий и многое другое.

- TimeInformer. СЗИ, которая пригодится, если для отчетности нужно точно знать, какие ресурсы в интернете посещают сотрудники в течение рабочего дня. Из программы можно выгрузить подробные отчеты с аналитикой рабочего времени, установленному на компьютерах ПО и другой информацией. Одним из главных достоинств программы является ее незаметность — она не снижает скорость работы компьютеров сотрудников.

- Контур информационной безопасности SearchInform может быть хорошим выбором, если вы ищете именно российское решение, которым пользуются множество известных компаний в России и зарубежных странах. У этого решения есть все нужные сертификаты, и им пользуются такие компании, как Банк «Открытие», Газпромнефть, Тройка-Диалог, МТТ и многие другие. Среди множество функций есть даже «Выявление инсайдеров в компании».

РЕШЕНИЯ ДЛЯ УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

Специализированные решения позволят организациям предвидеть и минимизировать киберриски, угрозы, уязвимости и многочисленные требования соответствия. Решения оптимизируют усилия по кибербезопасности для достижения киберустойчивости, позволяя компаниям обеспечивать непрерывность бизнеса и аварийное восстановление.

Компания CloudNetworks занимается реализацией технических средств, которые позволяют повысить качество процессов управления информационной безопасности через контроль всех процессов внутренних сетей. Ознакомиться подробнее можно на страницах решений:

EDR — обнаружение и реагирование на угрозы конечной точки

Endpoint Detection and Response (EDR) относительно новая технология, решающая проблему постоянного мониторинга и реагирования на сложные угрозы. С ее помощью осуществляется мониторинг событий конечной точки и сети. Информация записывается в центральную базу данных, где происходит дальнейший анализ и составление отчетности.

PIM/PAM/PUM — контроль привилегированных пользователей

PAM-система – самая быстрорастущая область кибербезопасности и решений по управлению рисками. Она предоставляет строгую аутентификацию пользователей, то есть контроль доступа к паролям, службам и учетным записям.

SIEM — управление событиями и инцидентами ИБ

SIEM автоматически находит корреляции между данными и помогает защитить систему от киберугроз. Включите исторический анализ в вашу стратегию безопасности. Решение SIEM даст аналитикам свободу и возможность сосредоточиться на более насущных проблемах.

SOC, CERT — решения для построения центров управления безопасностью

Центр безопасности операций (SOC) отвечает за постоянный, оперативный компонент информационной безопасности предприятия. Группа реагирования на компьютерные инциденты (CERT) работает для обнаружения, анализа, реагирования, составления отчетов и предотвращения инцидентов кибербезопасности.

Security Awareness — программы повышения осведомленности

Создайте крепкий барьер от хакеров с помощью осведомленных сотрудников. Сегодня ни один поставщик услуг не может гарантировать 100% полную киберзащиту. Пройдя программы повышения осведомленности, ваши сотрудники станут надежной защитой компании. Программы обучения сотрудников позволят привить индивидуальную ответственность за политику безопасности компании, а также доработать меры по аудиту этих усилий.

Threat Intelligence — киберразведка

Получайте информацию об угрозах, включая контекст, механизмы, индикаторы, последствия и ориентированные на действия рекомендации относительно существующей или возникающей угрозы, или опасности для активов. Этот интеллект может использоваться для принятия решений относительно реакции субъекта на эту угрозу или опасность. Киберразведка повысит ценность функций безопасности для организаций всех размеров.

UAM — мониторинг действия пользователей

Цель мониторинга активности пользователей – это защита информации при обеспечении доступности и соблюдения требований конфиденциальности и безопасности данных. Решение для мониторинга активности пользователей позволит отслеживать рабочее поведение сотрудников и предупреждать администратора при обнаружении любых угроз безопасности.

Vulnerability Scanners — аудит и анализ защищенности

Сканеры уязвимостей – это инструменты, которые постоянно отслеживают приложения и сети для выявления уязвимостей безопасности. С помощью систем анализа можно просканировать всю корпоративную сеть для выявления уязвимостей, ошибок конфигурирования, ухода от корпоративных и мировых стандартов и практик.

UEBA, User and Entity Behavior Analytics — системы поведенческого анализа

Средства анализа и контроля защищенности информации

Эти СЗИ иногда еще называют сетевыми сканерами безопасности. Они сканируют корпоративную сеть, проверяя узлы на возможность взлома. Сканеры могут предотвратить атаки таких типов, как «отказ в обслуживании», «подмена» и других. Вот примеры:

- Сканер уязвимостей XSpider. Разработан российской компанией и способен выявлять множество уязвимостей, независимо от программной и аппаратной платформы. Также он может проверить надежность парольной защиты, проанализировать структуру HTTP-серверов и многое другое.

- СКАНЕР-ВС. Это внешний загрузочный накопитель с операционной системой и ПО для тестирования. Именно благодаря этому СКАНЕР-ВС выполняет требования многих стандартов безопасности. Умеет анализировать сетевой трафик, беспроводные сети и многое другое.

SIEM-системы

Сокращение расшифровывается, как «Управление информацией о безопасности и событиями ИБ» (Security information and event management). Система может оперативно обнаружить внешние и внутренние атаки, анализировать инциденты и события, оценивать уровень защиты информационной системы, формировать отчеты и другую аналитику.

Информационная безопасность

Узнать больше

Главное преимущество SIEM-систем — они одновременно собирают и анализируют большое количество данных, благодаря чему могут обнаружить атаки очень быстро. Именно поэтому многие компании воспринимают SIEM-системы, как важную часть защиты корпоративной сети.

В качестве примеров можно привести следующие решения:

- MaxPatrol SIEM. Популярная российская разработка с русскоязычными техподдержкой и документацией. Также есть сертификация ФСТЭК и Минобороны РФ. Кроме того, она проста в использовании. MaxPatrol умеет собирать данные более чем с 300 источников, включая «Лабораторию Касперского», «1С» и многие другие.

- LogRhythm. Американское решение, разработанное одноименной компанией. Особенность системы — для анализа ситуации в корпоративной сети она использует множество интеллектуальных решений. Например, поведенческий анализ и логарифмическую корреляцию. Также LogRhytm регулярно занимает лидирующие места в отраслевых рейтингах SIEM-решений.

- RuSIEM. Еще одно российское решение, ориентированное на отечественный рынок. Среди преимуществ — масштабируемость, а также отсутствие ограничений по количеству событий, их источникам и размеру архивного хранилища.