Экспертный кейс. Расследование фатального замедления времени расчета себестоимости в 1С:ERP 2

При выполнении нагрузочного тестирования информационной системы на базе 1С:ERP для одного из клиентов с целью оценки возможности миграции системы на PostgreSQL и Astra Linux мы столкнулись с неприемлемым увеличением времени выполнения расчета себестоимости.

Строго говоря, сценарий тестирования закрытия месяца не был выполнен вообще – он не укладывался в таймаут выполнения теста, 24 часа. По прошествии 18 часов всё ещё шло выполнение операции «Распределение затрат и расчет себестоимости». Более 16 часов выполнялся подэтап “Расчет партий и себестоимости. Этап. Расчет себестоимости: РассчитатьСтоимость”. Всё это время выполнялся запрос, который в текущей инфраструктуре клиента (СУБД MS SQL Server) выполняется чуть более 3 минут на аналогичных данных.

Административные методы обеспечения информационной безопасности автоматизированных систем

Разработка и внедрение административных методов защиты АС, применяемых на предприятии – прямая ответственность руководства компании, вышестоящих ведомств, службы безопасности и управления персоналом. Основными административными методами обеспечения информационной безопасности АС являются:

- утверждение на предприятии локальных нормативных актов, регламентирующих доступ к АС, защиту и обработку данных;

- обучение и мотивация сотрудников;

- введение режима коммерческой тайны и ответственности за ее разглашение, внесение соответствующих положений в трудовые договоры или дополнительные соглашения с работниками;

- формирование у работников заинтересованности в защите данных;

- создание комфортных условий труда, которые исключат сбои и потери, связанные со снижением концентрации внимания и усталостью персонала.

Организационные методы защиты внедряются параллельно с проверкой и анализом их эффективности, что позволяет при необходимости править и дорабатывать систему.

Следует учитывать, что высокий темп научно-технического прогресса сопровождается таким же быстрым развитием средств и методов, угрожающих безопасности автоматизированных систем. Повышается уязвимость АС, растет количество хакерских атак. Поэтому сегодня вопросы защиты автоматизированных систем выходят на первый план.

Система безопасности компании включает в себя подсистемы:

- информационная безопасность;

- кадровая безопасность;

- экономическая безопасность;

- физическая безопасность;

- личная безопасность;

- инженерно-техническая безопасность;

- техническая безопасность;

- IT-безопасность;

- правовая защита бизнеса.

Информационная безопасность компании достигается проведением:

- режимных мероприятий;

- инженерно-технических мероприятий;

- организационных мероприятий;

- мероприятий по созданию и функционированию конфиденциального делопроизводства;

- нормативно-правовых мероприятий;

- IT-мероприятий;

- кадровых мероприятий.

Кадровая безопасность компании достигается проведением:

- проверочных мероприятий при приеме сотрудников;

- мероприятий по защите компании от противоправных (некомпетентных) действий со стороны сотрудников, включая как проведение превентивных мероприятий, так и внутренних расследований;

- мероприятий при увольнении сотрудников.

Экономическая безопасность компании достигается проведением:

- организационными мероприятиями по защите бизнес-процессов;

- информационно-аналитической работы (бизнес-разведка);

- мероприятий по защите от мошенничества (внутреннего и внешнего);

- аудита кредитно-финансовой деятельности компании

- мероприятий по взаимодействию с государственными и правоохранительными органами;

- мероприятий по защите от враждебного поглощения;

- мероприятий по взысканию долгов.

Физическая безопасность компании достигается проведением:

- контрольных мероприятий сотрудниками компании (при наличии должностей контролеров контрольно-пропускных пунктов);

- охранных мероприятий силами частных охранных организаций;

- охранных мероприятий силами подразделений вневедомственной охраны (ФГУП «Охрана»);

- охранных мероприятий силами подразделений ведомственной охраны;

- охранных мероприятий силами подразделений государственной охраны.

Личная безопасность компании достигается проведением:

- мероприятий по физической защите;

- мероприятий по юридической защите;

- мероприятий по психологической защите.

Инженерно-техническая безопасность компании достигается проведением:

- противопожарных мероприятий;

- мероприятий по контролю и управлению доступом в компанию;

- мероприятий по проведению видеонаблюдения в компании;

- мероприятий по контролю периметров компании;

- мероприятий по установке систем сигнализации.

Техническая безопасность компании достигается проведением:

- мероприятий по защите акустического канала утечки информации;

- мероприятий по защите визуального канала утечки информации;

- мероприятий по защите от побочных электромагнитных излучений и наводок.

IT-безопасность компании достигается проведением:

- мероприятий по защите автономной информации;

- мероприятий по защите информации, находящейся в корпоративной сети;

- мероприятий по защите информации при передаче ее между территориально разрозненными объектами.

Экологическая безопасность достигается:

- выполнением требований законодательства в сфере экологии;

- проведением исследований помещений, занимаемых компаний (радиационный фон, химические вещества и т.д.).

Правовая защита бизнеса достигается:

- соблюдением законодательства;

- использованием профессиональных юристов и адвокатов.

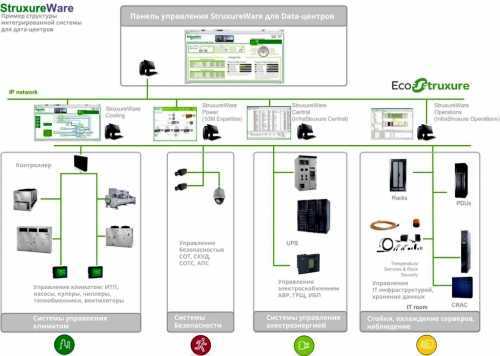

Эффективность при интеграции систем безопасности

Интегрированные системы безопасности объектов представляет собой сбалансированную совокупность элементов обнаружения нарушителя, задержки его продвижения по пути следования, а также элементов реагирования сил охраны на действия нарушителя. Для оценки эффективности действий системы на конкретном предприятии определены собственные критерии, позволяющие оценить надёжность системы в целом.

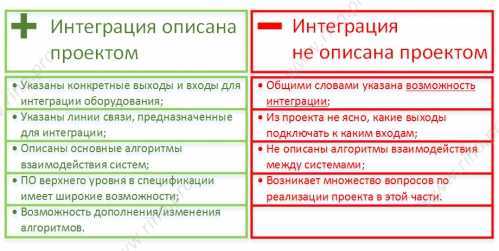

С точки зрения технической службы заказчика, уже на начальных этапах проектирования системы, важно понимать разницу между «возможностью интеграции», чем «грешат» многие проекты, и «реальной интеграцией», когда уже на этапе стадии «Проект», заказчик может ознакомиться с конкретными предложениями и алгоритмами взаимодействия, которые будут реализованы в схемах, физических линиях взаимосвязи и описаниями алгоритмов взаимодействия.

На наш взгляд, основным критерием пользы интеграции является уменьшение влияния человеческого фактора на реагирование в случае тревожной ситуации. Оператор не должен отвлекаться и тратить моральные силы на обработку незначительных событий, реакция на которые должна выполняться автоматически.

В целом, внедрение ИСБ на предприятии позволит сократить риски финансовых потерь от воровства и форс-мажорных обстоятельств и повысить эффективность использования рабочего времени персонала, что положительно скажется на экономике предприятия и позволит окупить затраты на систему безопасности.

Средства обеспечения безопасности

- технические средства;

- организационные средства;

- информационные средства;

- финансовые средства;

- правовые средства;

- кадровые средства;

- интеллектуальные средства.

Корпоративная безопасность достигается:

- созданием организационно защищенной структуры бизнеса;

- проведением мероприятий по защите компании.

Организационно защищенная структура бизнеса:

- регистрация компании в оффшоре;

- разделение бизнеса на владеющие (активы) и операционные компании (договора);

- создание холдинга;

- использованием заемного капитала;

- отсутствием собственности (аренда помещений, лизинг оборудования и т.д.);

- обременение активов (например, использование залоговых схем);

- наличие филиалов и представительств;

- диверсификация бизнеса;

- установление ключевых акционеров (государство, распределение акций и т.д.);

- защищенная организационно-правовая форма;

- выстраивание защищенных бизнес процессов;

- создание защищенных учредительных документов (в первую очередь Устав);

- выстраивание отношений с государственными органами (лобби);

- участием компании в политической жизни страны;

- выстраивание взаимовыгодных отношений с государственными структурами (выполнение социальных проектов, поставка товаров и услуг для нужд государства и т.д.);

- возможностью быстро вывести активы и уехать в другую страну.

Классификация интегрированных систем

Различают три уровня интеграции систем безопасности (строго говоря, эти уровни применяются при интеграции любых инженерных систем).

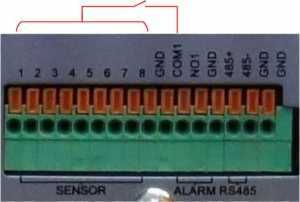

Аппаратная интеграция. В данном случае все системы безопасности объединяются с помощью аппаратного обеспечения каждой из систем, на уровне реле, входов-выходов и плат расширения панелей систем безопасности, при этом программной привязки нет. Передача информационных сообщений между отдельными системами происходит за счет использования программируемых релейных контактов. Алгоритмы реакции на события выстраиваются внутри каждой системы по отдельности.

Достоинствами данной интеграции являются:

- Простота и надёжность;

- Низкая стоимость;

- Возможность объединить в единое целое системы безопасности любых производителей.

Программная интеграция. Достигается за счёт специального программного обеспечения (ПО), устанавливаемого на компьютере управления системами.

Её реализуют следующими способами:

Разрабатывается специальное ПО, которое объединит все системы. Достоинством данного способа является возможность оперативного обмена информацией между входящими в интеграцию системами безопасности не только в случае тревоги, но и в штатном режиме, что даёт возможность разрабатывать алгоритмы действий на события и синхронизировать базы данных. Этот метод является дорогостоящим и применяется в уникальных системах, где функциональность важнее стоимости. Такое ПО впоследствии невозможно будет использовать в другой системе;

Использовать как интегрирующее ПО одной из систем безопасности, входящей в ИСБ. Достоинством данного способа является то, что можно пользоваться уже имеющимся ПО, не тратя время и средства на разработку нового; недостатком – что ПО выбранной для этого системы окажется перегруженным, что может негативно сказаться на выполнении им своих основных функций. В качестве примера можно привести ПО TRASSIR фирмы DSSL.

Программная интеграция позволяет объединить в системе оборудование разных производителей, при условии, что основной программный модуль поддерживает протоколы управления всех аппаратных частей

Программно-аппаратная интеграция. ИСБ с программно-аппаратной интеграцией называется комплекс, в котором системы объединены и аппаратно и программно через ПО, которое обеспечивает информационный обмен между системами, исполнение алгоритмов работы, управление исполнительными устройствами, контролем доступа пользователей, протоколирование и архивирование, а также иные сервисные функции. Обычно возможность такой интеграции закладывается производителем оборудования.

Программную и программно-аппаратную интеграцию выполняют либо через протоколы обмена данными по линиям связи (RS-485 и т.п.), либо, более современные решения, с использованием инфраструктуры IP сетей безопасности.

Этапы организации систем информационной защиты

Организация информационной безопасности автоматизированных систем – важнейшее условие существования последних. Для решения этой задачи необходим структурный подход с выделением следующих этапов разработки, внедрения и ежедневной работы систем информационной защиты:

Планирование

На данном этапе составляется перечень требований, которые должны быть соблюдены при создании системы безопасности. Они зависят от таких факторов, как потребности субъектов, протекающие в системе бизнес-процессы, угрозы (внутренние и внешние) и степень их опасности. Планирование основывается на действующих системах стандартов, регулирующих информационную безопасность

Важно устранить все ошибки и исключить вероятность срыва сроков из-за погрешностей, допущенных на первом этапе. Управление

Управление

Комплексное обеспечение информационной безопасности автоматизированных систем требует оперативного управления безопасностью. Оно представляет собой систему реагирования на все внутренние и внешние угрозы, а также на любые нештатные ситуации. Работа ведется как в автоматическом, так и в ручном режиме.

Большие компании для осуществления этой функции создают оперативно-диспетчерские службы и нанимают целый ряд специалистов. В небольших предприятиях вопросами информационной безопасности занимается, как правило, один сотрудник – системный администратор.

Плановое руководство

Периодический аудит системы безопасности и полный анализ полученных результатов позволяет подготовить доклад для руководства, содержащий всю информацию о работе системы, а также предложения по оптимизации и усовершенствованию системы и внедрению дополнительных мер защиты.

ТОП-30 IT-профессий 2022 года с доходом от 200 000 ₽

Команда GeekBrains совместно с международными специалистами по развитию карьеры

подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности

и направления в IT-сфере. 86% наших учеников с помощью данных материалов определились

с карьерной целью на ближайшее будущее!

Скачивайте и используйте уже сегодня:

Александр Сагун

Исполнительный директор Geekbrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2022

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Получить подборку бесплатно

pdf 3,7mb

doc 1,7mb

Уже скачали 16912

Повседневная работа по поддержанию информационной безопасности

Ежедневное функционирование системы информационной безопасности подразумевает осуществление всех процессов планирования, внедрения, организации, управления, анализа, выявления инцидентов, а также внесения поправок в работу технических и программных средств обеспечения безопасности.

Повседневная работа по поддержанию информационной безопасности

Повседневная работа по поддержанию информационной безопасности

Применение всех доступных ресурсов и оценка эффективности проводимых мероприятий – важное условие каждого из вышеперечисленных этапов

Организация и функционирование системы безопасности компании должны осуществляться на основе следующих принципов

- комплексность;

- своевременность;

- непрерывность;

- активность;

- законность;

- системность и плановость;

- целесообразность;

- дублирования;

- специализация;

- взаимодействие и координация;

- совершенствование;

- централизация управления;

- золотое сечение безопасности. Существуют три понятия: безопасность, скорость и дешевизна. Строя систему, можно выбрать только два из них. Система может быть безопасной и быстрой, но при этом она окажется очень дорогой. Она может быть безопасной и дешевой, но она будет медленной. Она может быть дешевой и быстрой, но небезопасной. Выбор оптимальной комбинации (золотого сечения) — прерогатива лиц, принимающих решения;

- персональная ответственность;

- минимальное использование человеческого фактора.

- ограничение полномочий;

- многорубежность систем безопасности;

- равнопрочность;

- сочетание гласности с конспирацией;

- психологическое воздействия на правонарушителя.

Архитектура расширения параметров безопасности

Расширение параметров безопасности редактора локальных групповая политика является частью средств Configuration Manager безопасности, как показано на следующей схеме.

Архитектура параметров безопасности

Средства настройки и анализа параметров безопасности включают подсистему конфигурации безопасности, которая предоставляет локальный компьютер (не член домена) и групповая политика конфигурацию и анализ политик параметров безопасности. Подсистема конфигурации безопасности также поддерживает создание файлов политики безопасности. Основными функциями подсистемы конфигурации безопасности являются scecli.dll и scesrv.dll.

В следующем списке описаны эти основные функции подсистемы конфигурации безопасности и другие функции, связанные с параметрами безопасности.

-

scesrv.dll

Этот .dll файл размещается в services.exe и выполняется в контексте локальной системы. scesrv.dll предоставляет основные функции Configuration Manager безопасности, такие как импорт, настройка, анализ и распространение политик.

Scesrv.dll выполняет настройку и анализ различных системных параметров, связанных с безопасностью, путем вызова соответствующих системных API, включая LSA, SAM и реестр.

Scesrv.dll предоставляет ТАКИЕ API, как импорт, экспорт, настройка и анализ. Он проверяет, выполняется ли запрос через LRPC (Windows XP), и завершается ошибкой вызова, если это не так.

Обмен данными между частями расширения «Параметры безопасности» осуществляется с помощью следующих методов:

- Вызовы объектной модели компонентов (COM)

- Локальный удаленный вызов процедур (LRPC)

- Протокол LDAP

- Интерфейсы служб Active Directory (ADSI)

- Блок сообщений сервера (SMB)

- API Win32

- Вызовы инструментария управления Windows (WMI)

На контроллерах домена scesrv.dll получает уведомления об изменениях, внесенных в SAM и LSA, которые необходимо синхронизировать между контроллерами домена. Scesrv.dll включает эти изменения в объект групповой политики контроллера домена по умолчанию с помощью интерфейсов API изменения шаблонов внутри процесса scecli.dll.

Scesrv.dll также выполняет операции конфигурации и анализа. -

Scecli.dll

Этот Scecli.dll является клиентским интерфейсом или оболочкой для scesrv.dll. scecli.dll загружается в Wsecedit.dll для поддержки оснастки MMC. Он используется программой установки для настройки безопасности системы по умолчанию для файлов, разделов реестра и служб, установленных INF-файлами API установки.

В командной строке пользовательских интерфейсов конфигурации безопасности и анализа secedit.exe используется scecli.dll.

Scecli.dll реализует расширение на стороне клиента для групповая политика.

Scesrv.dll использует scecli.dll для скачивания применимых файлов групповая политика из SYSVOL, чтобы применить групповая политика параметры безопасности к локальному устройству.

Scecli.dll регистрирует применение политики безопасности в WMI (RSoP).

Scesrv.dll фильтр политики использует scecli.dll для обновления объекта групповой политики контроллера домена по умолчанию при внесении изменений в SAM и LSA.

-

Wsecedit.dll

Расширение параметров безопасности оснастки редактора объектов групповая политика. Это средство используется для настройки параметров безопасности в объекте групповая политика для сайта, домена или подразделения. Параметры безопасности также можно использовать для импорта шаблонов безопасности в объект групповой политики.

-

Secedit.sdb

Эта secedit.sdb — это постоянная системная база данных, используемая для распространения политик, включая таблицу постоянных параметров для отката.

-

Пользовательские базы данных

Пользовательская база данных — это любая база данных, кроме системной базы данных, созданной администраторами в целях настройки или анализа безопасности.

-

. Шаблоны Inf

Эти шаблоны представляют собой текстовые файлы, содержащие декларативные параметры безопасности. Они загружаются в базу данных перед настройкой или анализом. групповая политика политики безопасности хранятся в INF-файлах в папке SYSVOL контроллеров домена, где они скачиваются (с помощью копирования файлов) и объединяются в системную базу данных во время распространения политики.

Субъекты обеспечения безопасности:

- 1 вариант — обеспечением безопасности занимается руководство компании;

- 2 вариант — обеспечением безопасности занимается сотрудник, у которого есть иные должностные обязанности (работа по совместительству);

- 3 вариант — обеспечением безопасности занимается сотрудник, у которого эта работа входит в основные должностные обязанности (отдельная должность);

- 4 вариант — обеспечением безопасности занимается Совет по безопасности (совещательный орган) и сотрудник, у которого эта работа входит в основные должностные обязанности;

- 5 вариант — обеспечением безопасности занимается внешняя организация (аутсорсинг безопасности);

- 6 вариант — обеспечением безопасности занимается Служба безопасности;

- 7 вариант — смешанный вариант из вышеперечисленных.

Виды аутсорсинга безопасности

- полный;

- частичный (по времени или по решаемым задачам).

На аутсорсинг рекомендуется отдать:

- создание систем инженерно-технической, технической и ИТ безопасности;

- проведение независимого аудита корпоративной безопасности или отдельных направлений;

- независимое консультирование по вопросам корпоративной безопасности;

- проведение охранных мероприятий;

- осуществление детективной деятельности;

- осуществление контрольно-пропускного и внутриобъектового режимов;

- стратегическое направление бизнес-разведки, предполагающее использование информационно-аналитических систем;

- правовую защиту бизнеса (привлечение адвокатов и юридических организаций);

- осуществление защиты от аппаратуры промышленного шпионажа, проведение спецпроверок и специсследований помещений и технических средств обработки информации;

- услуги по взысканию долгов (коллекторские услуги).

На Службу безопасности рекомендуется возложить:

- организацию работ по созданию корпоративной безопасности;

- создание нормативно-правовой базы компании, регламентирующей безопасность компании и осуществление контроля за ее выполнением;

- координацию действий сотрудников и подразделений компании по вопросам обеспечения безопасности;

- взаимодействие с государственными и правоохранительными органам по вопросам, затрагивающим безопасность компании;

- взаимодействие с аутсорсинговыми организациями, представляющими услуги по корпоративной безопасности;

- организацию защиты конфиденциальной информации;

- текущее обслуживание технических средств безопасности и охраны;

- информационно-аналитическую работу по обеспечению безопасности компании;

- анализ финансовой деятельности компании с целью предотвращения и вычисления противоправных действий, наносящих ущерб интересам компании (воровство, откаты, мошенничество, коммерческий подкуп и т.д.);

- проведение мероприятий, направленных на обеспечение кадровой безопасности компании;

- проведение внутренних проверок по фактам совершения противоправных действий со стороны персонала компании;

- консультирование и предоставление рекомендаций руководству и персоналу компании по вопросам обеспечения безопасности.

Плюсы аутсорсинга по безопасности:

- профессионально;

- проще для компании;

- привязка к гражданско-правовому договору;

- возможность нестандартных решений исходя из опыта работы;

- нет зависимости от мнения руководства компании;

- в некоторых случаях дешевле;

- последствия безопасны для компании.

Минусы аутсорсинга по безопасности:

- в некоторых случаях дороже;

- медленное погружение в тематику;

- замедленное реагирование на изменение ситуации (допсоглашение к договору);

- допуск посторонних людей в компанию;

- конкуренция за квалифицированный персонал внутри аутсорсинговой компании, так как наиболее профессиональные сотрудники обслуживают ключевых клиентов;

- разные интересы (увеличить прибыль для аутсорсинговой организации и снизить затраты для самой компании).

Изменение отношения

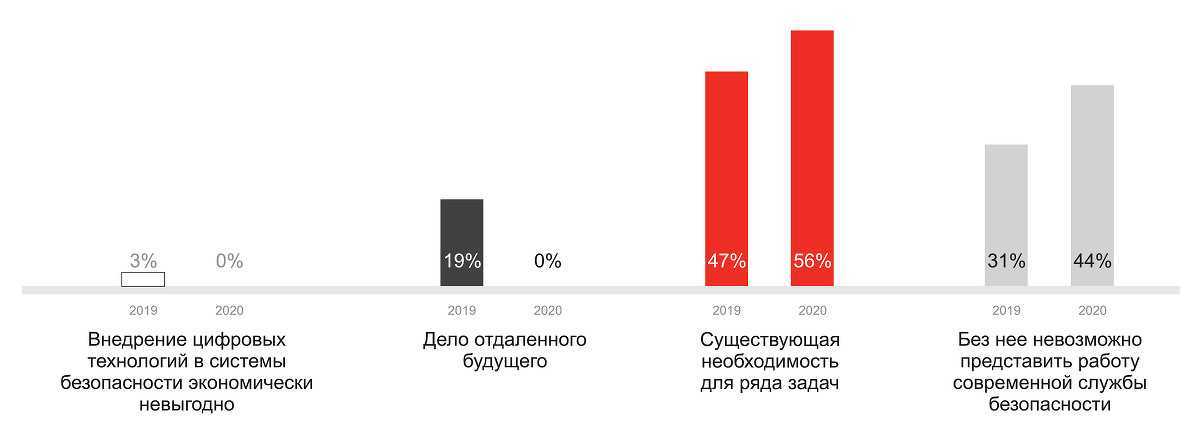

В июне 2020 г. мы провели опрос заказчиков. Его цель — выявить тенденции на рынке цифровых систем обеспечения безопасности и оценить их востребованность для решения конкретных задач. Результаты опроса показали: изменения, которые произошли по сравнению с 2019 г., близки к радикальным. И дело не только в общих изменениях настроений заказчиков, но и в перспективах развития отдельных сегментов рынка.

Ситуация, сложившаяся на рынке в 2020 г., продемонстрировала существенные перемены в отношении заказчиков к использованию систем обеспечения безопасности. Безусловно, многие предприятия и ранее рассматривали их как необходимый элемент цифровой среды предприятия. Но, вместе с тем, практически в каждой пятой компании еще год назад говорили, что цифровизация систем безопасности либо экономически не оправдана, либо является делом отделенного будущего. Сегодня таких мнений не существует.

Изменения в отношении к цифровизации систем безопасности в 2019-2020 гг.

Что такое безопасность в промышленности?

Опыт работы с заказчиками из сегмента промышленного производства показывает, что обеспечение безопасности рассматриваются ими не только как охрана территории. Сегодня это комплексная задача, включающая:

- физическую безопасность (контроль доступа и защита территории от несанкционированных проникновений);

- промышленную безопасность (контроль режимов работы оборудования, расхода ресурсов, предотвращения аварий, безопасности производственных активов);

- производственную безопасность и охрану труда (контроль опасных зон, перемещения персонала или посетителей, использование спецсредств и т.п.).

В этом как раз и кроется сложность ее решения. Создание цифровой платформы безопасности предприятия всегда требует интеграции различных (обычно предлагаемых разными производителями) решений, многие из которых взаимодействуют и в других системах, обеспечивающих работу производства, например, в составе комплексов АСУТП. Чтобы подобрать, протестировать и внедрить их в состав существующих систем, необходимо привлечение дополнительных квалифицированных ресурсов (кадровых и технологических). А на это нужно много дополнительных средств, что ставит вопрос эффективности всего процесса модернизации

Поэтому роль системного интегратора, обладающего необходимым опытом реализации подобных проектов на других предприятиях, становится особенно важной. Именно использование экспертизы системного интегратора позволяет существенно сократить затраты, в том числе и временные

Основываясь на опыте взаимодействия с заказчиками из сферы промышленного производства, можно выделить несколько категорий наиболее эффективных решений. Это решения, предотвращающие или сокращающие время простоя оборудования; решения для оптимизации логистики ремонтного оборудования и повышения эффективности обслуживающего персонала (такая задача обычно бывает критичной для предприятий, имеющих производственные площади больших размеров); решения контроля и своевременного предотвращения утечек ресурсов — электричества, воды, тепла и пр.

Любой проект, предусматривающий разработку и создание таких систем, требовал от нас использования экспертизы, накопленной за годы работы с промышленными предприятиями. При этом в большинстве случаев IBS Platformix использовал компетенции, сформированные в ходе проектов, не связанных напрямую с разработкой решений в области безопасности.

Выводы

Современный мир требует от предприятий высокого уровня адаптивности к окружающим условиям. Это касается всех аспектов работы, как бизнесовых, так и социальных. Возможность быстрого изменения процессов, в том числе и правил работы систем безопасности, достигается благодаря использованию информационных технологий. При этом на цифровизацию предприятий и служб безопасности дается не так много времени и выделяется ограниченный ресурс. В этих условиях наиболее эффективно себя показывают проверенные решения, в которых ИТ-составляющая является дополнением к проверенным решениям.

Решения же, в корне меняющие парадигму работы систем и служб безопасности предприятия, рассматривают как перспективные, но внедряют их только в качестве пилотных проектов. В этом процессе важную роль играют системные интеграторы, которые готовы поддержать проекты как экспертизой и опытом внедрения, так и созданием решений, тестовых зон и техническим сопровождением.