Логическая бомба

«Логической бомбой» обычно называют программу или даже

участок кода в программе, реализующий некоторую функцию при

выполнении определенного условия.

Мировая компьютерная общественность достаточно хорошо знакома

с логическими бомбами. Логическая бомба является одним из излюбленных

способов мести программистов компаниям, которые их уволили или

чем-либо обидели. При этом чаще всего срабатывание бомбы ставится в

зависимость от установки в системе даты — так называемые «часовые»

бомбы. Это очень удобно: допустим, программист знает, что его уволят

1 марта; в таком случае он может установить «часовую» бомбу на взрыв,

допустим, 6 июля или даже на Рождество, когда сам он будет уже вне

пределов досягаемости для пострадавшей компании.

В этом отношении интересна высказанная одним из

администраторов систем мысль, что при увольнении системного

программиста будет лучше, если глава фирмы проводит его до дверей

офиса, вежливо попрощается и подаст пальто.

Как распознать вирусы?

Настоящий вирус, написанный профессионалом, не позволяет пользователю узнать, что компьютер заражен. Или же пользователь может понять это только когда уже будет слишком поздно.

Впрочем, есть несколько советов:

- Если ваш компьютер вдруг стал заметно медленнее, это может быть признаком наличия вируса.

- Найти и удалить вирус вам поможет антивирусный сканер. Существует множество бесплатных программ для сканирования компьютера на вирусы.

- Предотвратить проникновение вируса на ПК вам поможет антивирусное программное обеспечение или антивирусный сканер на уровне сетевого подключения.

В следующем материале расскажем о лучшем антивирусном ПО для операционной системы Windows и о том, какой антивирус является наиболее производительным.

О мобильных антивирусах для Android вы можете прочесть в нашем обзоре.

- Находим и удаляем вирусы с компьютера

- Опасный вирус распространяется через файлы Microsoft Word

- Клиенты Сбербанка под угрозой из-за нового вируса

Фото: chip.de, pixabay.com

Компьютерное хулиганство

Основная масса вирусов и троянских программ в прошлом создавалась студентами и школьниками, которые только что изучили язык программирования, хотели попробовать свои силы, но не смогли найти для них более достойного применения. Такие вирусы писались и пишутся по сей день только для самоутверждения их авторов. Отраден тот факт, что значительная часть подобных вирусов их авторами не распространялась, и вирусы через некоторое время умирали сами вместе с дисками, на которых хранились — или авторы вирусов отсылали их исключительно в антивирусные компании, сообщая при этом, что никуда более вирус не попадёт.

Вторую группу создателей вирусов также составляют молодые люди (чаще — студенты), которые еще не полностью овладели искусством программирования. Единственная причина, толкающая их на написание вирусов, это комплекс неполноценности, который компенсируется компьютерным хулиганством. Из-под пера подобных «умельцев» часто выходят вирусы крайне примитивные и с большим числом ошибок («студенческие» вирусы). Жизнь подобных вирусописателей стала заметно проще с развитием интернета и появлением многочисленных веб-сайтов, ориентированных на обучение написанию компьютерных вирусов. На таких веб-ресурсах можно найти подробные рекомендации по методам проникновения в систему, приемам скрытия от антивирусных программ, способам дальнейшего распространения вируса. Часто здесь же можно найти готовые исходные тексты, в которые надо всего лишь внести минимальные «авторские» изменения и откомпилировать рекомендуемым способом.

Став старше и опытнее, многие из вирусописателей попадают в третью, наиболее опасную группу, которая создает и запускает в мир «профессиональные» вирусы. Эти тщательно продуманные и отлаженные программы создаются профессиональными, часто очень талантливыми программистами. Такие вирусы нередко используют достаточно оригинальные алгоритмы проникновения в системные области данных, ошибки в системах безопасности операционных сред, социальный инжиниринг и прочие хитрости.

Отдельно стоит четвертая группа авторов вирусов — «исследователи», довольно сообразительные программисты, которые занимаются изобретением принципиально новых методов заражения, скрытия, противодействия антивирусам и т.д. Они же придумывают способы внедрения в новые операционные системы. Эти программисты пишут вирусы не ради собственно вирусов, а скорее ради исследования потенциалов «компьютерной фауны» — из их рук выходят те вирусы, которые называют «концептуальными» («Proof of Concept» — PoC). Часто авторы подобных вирусов не распространяют свои творения, однако активно пропагандируют свои идеи через многочисленные интернет-ресурсы, посвященные созданию вирусов. При этом опасность, исходящая от таких «исследовательских» вирусов, тоже весьма велика — попав в руки «профессионалов» из предыдущей группы, эти идеи очень быстро появляются в новых вирусах.

Традиционные вирусы, создаваемые перечисленными выше группами вирусописателей, продолжают появляться и сейчас — на смену повзрослевшим тинейджерам-хулиганам каждый раз приходит новое поколение тинейджеров. Но интересен тот факт, что «хулиганские» вирусы в последние годы становятся все менее и менее актуальными — за исключением тех случаев, когда такие вредоносные программы вызывают глобальные сетевые и почтовые эпидемии. Количество новых «традиционных» вирусов заметно уменьшается — в 2005-2006 годах их появлялось в разы меньше, чем в середине и конце 1990-х. Причин, по которым школьники и студенты утратили интерес к вирусописательству, может быть несколько.

- Создавать вирусные программы для операционной системы MS-DOS в 1990-х годах было в разы легче, чем для технически более сложной Windows.

- В законодательствах многих стран появились специальные компьютерные статьи, а аресты вирусописателей широко освещались прессой — что, несомненно, снизило интерес к вирусам у многих студентов и школьников.

- К тому же у них появился новый способ проявить себя — в сетевых играх. Именно современные игры, скорее всего, сместили фокус интересов и перетянули на себя компьютеризированную молодёжь.

Таким образом, на текущий момент доля «традиционных» хулиганских вирусов и троянских программ занимает не более 5% «материала», заносимого в антивирусные базы данных. Оставшиеся 95% гораздо более опасны, чем просто вирусы, и создаются они в целях, которые описаны ниже.

Вирус

Первые исследования саморазмножающихся искусственных

конструкций проводились в середине прошлого столетия: в работах фон

Неймана, Винера и др. дано определение и проведен математический

анализ конечных автоматов, в том числе самовоспроизводящихся. Термин

«компьютерный вирус» появился позднее — официально считается, что

его впервые употребил сотрудник Лехайского университета (США) Фред

Коэн в 1984 году на 7-й конференции по безопасности информации,

проходившей в США.

Компьютерным вирусом называется программа, которая может

создавать свои копии (не обязательно совпадающие с оригиналом) и

внедрять их в файлы, системные области компьютера, сети и так далее.

При этом копии сохраняют способность дальнейшего распространения.

Вирусы можно разделить на классы по следующим признакам:

- по среде обитания вируса;

- по способу заражения среды обитания;

- по деструктивным возможностям.

По среде обитания различают вирусы сетевые, файловые,

загрузочные и специальные. Сетевые вирусы распространяются по

компьютерной сети, файловые внедряются в выполняемые файлы,

загрузочные в загрузочный сектор диска(Boot) или сектор, содержащий

системный загрузчик винчестера(Master Boot Record). Специальные

ориентированы на конкретные особенности ПО, например вирус,

заражающий документы редактора Word. Существуют сочетания —

например, файлово-загрузочные вирусы, заражающие и файлы и

загрузочные сектора дисков. Кроме того, по сети могут

распространятся вирусы любых типов.

Способы заражения делятся на резидентный и нерезидентный.

Резидентный вирус при инфицировании компьютера оставляет в

оперативной памяти свою резидентную часть, которая затем

перехватывает обращение операционной системы к объектам заражения и

внедряется в них. Резидентные вирусы находятся в памяти и остаются

активными вплоть до выключения или перезагрузки компьютера.

Нерезидентные вирусы не заражают память компьютера и являются

активными ограниченное время. Некоторые вирусы оставляют в

оперативной памяти небольшие резидентные программы, которые не

распространяют вирус. Такие вирусы считаются нерезидентными.

По деструктивным возможностям вирусы можно разделить на:

- безвредные, никак не влияющие на работу компьютера (кроме

уменьшения свободной памяти на диске в результате своего

распространения); - неопасные, влияние которых ограничивается уменьшением свободной

памяти на диске и графическими, звуковыми и прочими эффектами; - опасные вирусы, которые могут привести к серьезным сбоям в

работе компьютера; - очень опасные вирусы, которые могут привести к потере программ,

уничтожить данные, способствовать ускоренному износу или повреждению

частей механизмов(например, головок винчестеров).

Люк

Люком называется не описанная в документации на программный

продукт возможность работы с этим программным продуктом. Сущность

использования люков состоит в том, что при выполнении пользователем

некоторых не описанных в документации действий он получает доступ к

возможностям и данным, которые в обычных условиях для него закрыты (в

частности — выход в привилегированный режим).

Люки чаще всего являются результатом забывчивости

разработчиков. В процессе разработки программы разработчики часто

создают временные механизмы, облегчающие ведение отладки за счет

прямого доступа к отлаживаемым частям продукта. По окончанию отладки

большинство люков убирается из программы; но люди есть люди —

зачастую они забывают о существовании каких-то мелких «лючков».

Одним из наиболее показательных примеров использования

«забытых» люков является, пожалуй, широко известный в компьютерном

мире инцидент с вирусом Морриса. Одной из причин, обусловивших

возможность распространения этого вируса, была ошибка разработчика

программы электронной почты, входящей в состав одной из версий

операционной системы UNIX, приведшая к появлению малозаметного лючка.

Для вас, наверное, будет небесполезно знать, что американские

специалисты оценивают ущерб, нанесенный в результате этого инцидента,

более чем в 100 миллионов долларов.

Люки могут образовываться также в результате часто

практикуемой технологии разработки программных продуктов «сверху

вниз». При этом программист приступает сразу к написанию сразу

управляющей программы, заменяя предполагаемые в будущем подпрограммы

так называемыми «заглушками». В теории моментом завершения разработки

конечной программы по такой технологии можно считать момент замены

последней заглушки реальной подпрограммой.

В действительности дело обстоит несколько сложнее. Вся беда в

том, что авторы часто оставляют заглушки в конечном программном

продукте, передаваемом в эксплуатацию. Делают это порой неумышленно:

например, на ранних стадиях разработки предполагалось наличие в

конечном программном продукте некоторой подпрограммы, однако в

процессе разработки выяснилось, что эта подпрограмма в силу

каких-либо причин не нужна. Но заглушка-то осталась! Удалить

заглушку, не заменяя ее подпрограммой, бывает весьма сложно. Это

может спровоцировать программиста оставить заглушку «до лучших

времен».

Возможен вариант, когда заглушки оставляются в конечной

программе сознательно, в расчете на подключение в дальнейшем к

работающей программе новых подпрограмм, реализующих некоторые новые

возможности, либо предполагая возможное подключение к программе

тестирующих средств для более точной настройки программы. Кто может

дать гарантию, что в один прекрасный день такой заглушкой кто-нибудь не

воспользуется для подключения к программе совсем иной подпрограммы,

работающей в интересах этого «кого-нибудь», а не законного владельца?

Наконец, еще одним распространенным источником люков является

так называемый «неопределенный ввод». Не так уж редка ситуация, когда

программа создается неопытным программистом, исходящим из

предположения, что пользователи будут работать с его программой

всегда корректно. В этом случае реакция на неопределенный ввод может

быть в лучшем случае непредсказуемой; гораздо хуже, если программа в

случае одинакового неопределенного ввода выполняет некоторые

повторяющиеся действия — это дает потенциальному захватчику

возможность планировать свои действия по нарушению безопасности.

Таким образом, люк (или люки) может присутствовать в

программе ввиду того, что программист:

- забыл удалить его;

- умышленно оставил его в программе для обеспечения тестирования или

выполнения оставшейся части отладки; - умышленно оставил его в программе в интересах облегчения

окончательной сборки конечного программного продукта; - умышленно оставил его в программе с тем, чтобы иметь скрытое

средство доступа к программе уже после того, как она вошла в состав

конечного продукта.

Классификация основных компьютерных вирусов

Виды компьютерных вирусов по степени опасности

- Условно безвредные. Компьютер, заразившись ими, работает почти нормально. Однако у него уменьшается объем RAM и место на жестких дисках. Нередко на экране внезапно появляются изображения, сопровождающиеся звуковыми эффектами.

- Опасные. Из-за них может перестать работать некоторое ПО, или возникнуть сбои в самой операционной системе.

- Особо опасные виды компьютерных вирусов. Из-за них часть данных на жестком диске может быть навсегда утрачена, а операционная система и вовсе перестать загружаться.

Классификация основных компьютерных вирусов

По «способу инфицирования»

- Резидентные. Это самый опасный подвид загрузочных или файловых вирусов. Вредоносная программа внедряет в RAM компьютера резидентную часть. Пользователь, ничего не подозревая, открывает нужное ему ПО, и в этот момент срабатывает ловушка: вирус перехватывает запрос, посланный операционной системой, и внедряется в объект заражения. Последним может быть что угодно: файлы, части жестких дисков и т.д. Резидентный вирус перестает быть опасным только при перезагрузке компьютера или при его выключении.

- Нерезидентные. Они не влияют на оперативную память компьютера, и срок их жизни очень ограничен.

Только до25 декабря

Пройди опрос иполучи обновленный курс от Geekbrains

Дарим курс по digital-профессиям

и быстрому вхождения в IT-сферу

Чтобы получить подарок, заполните информацию в открывшемся окне

Перейти

Скачать файл

Виды компьютерных вирусов по среде обитания

- Файловые. Вирусы становятся частью программы. Стоит только ее открыть — и компьютер заражен. Инфицирование может распространяться дальше, по другим файлам, затрагивать RAM. Однако стоит только выключить устройство или перезагрузить систему, и вирус перестает существовать.

- В загрузочных секторах диска. Такие вирусы «ждут», когда включат операционную систему, после чего переходят в оперативную память. Дальнейший их маршрут — инфицирование как можно большего количества файлов компьютера. Обезвреживание происходит при перезагрузке устройства.

- Макровирусы. Их места обитания — табличные или текстовые документы типа Excel и Word. Представляют собой макросы (встраиваемое в офисное ПО подпрограммы), отсюда и название.

- Сетевые. «Живут» в интернете. Попадают в компьютер, когда пользователь загружает с сервера зараженный вирусом файл. Нередко ссылки на скачивание вредоносного кода присылаются в электронных письмах и маскируются под безобидные, но при их открытии происходит переадресация на новый адрес, с которого угроза и попадает на устройство.

Виды компьютерных вирусов по среде обитания

Аналоги Norton WinDoctor

- DriverScanner

- AutoCAD Electrical

- PC Remote Server

- Bat To Exe Converter

- MP3 Skype Recorder

- GParted

2020, Win7Programmy — Каталог популярных программ для Windows 7.

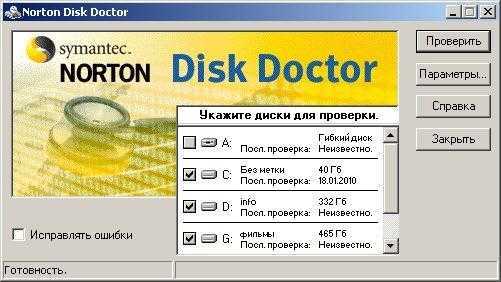

Нет времени и желания использовать встроенную утилиту операционной системы для исправления ошибок на жёстком диске, тогда программа Norton Disk Doctor то что нужно на данный момент. Программа ни только выполняет поиск ошибок на диске, но и может исправлять их. Проверяет таблицы разделов,файловую структуру, индексы, дескрипторы, файловые данные, и свободное место.

Всё же хочу предупредить, возможно данная программа не сможет исправить некоторые ошибки из-за текущего использования жёсткого диска операционной системой, а вот на вторых дисках с информацией, исправит многие ошибки.

Cкачать программу Norton Disk Doctor бесплатно

прога работает. только дефек.диск не всегда видит!!новые проги видят!!

ОТВЕТ Для проверки жёсткого диска, лучше всего использовать программу Виктория.

отличная программа но если честно то под DOS она мне нравилась больше.

эта не «просто графическая оболочка для CHKDSK», эта прога существует до ОС WINDOWS. до внедрения chkdsk в windows. (пользователю 2012.09.23)

Сам гори в аду:) не сможешь ответить за свои слова. (пользователю 2014.09.17)

Значить твой ноут барахлил. А после проверки этой программы и увалил)) Не задумался что ты сам угробил свой ХАРД. А Нортон помог выявить где ты испортил. :)) (пользователю 2014.11.17)

Программа не гарантирует убирать за вами ваше говно, которое вы сами, подчеркиваю, сами, портили свой хард. Эта программа хоть как нибудь старается вам помочь.

Эта программа полное гавнище! Отвечаю за свои слова! Гори в аду создатель этой заметки и этой убогой жалкой пародии програмули!

не помогла бесполезно пробуйте ПАРАГОН

Что за непорядочность,товарищи? Жаба что ли задавила,если человек зарабатывает порядочным путём? Деньги не платишь,хочешь качай,хочешь не качай.А таких программ много и каждый ищет подходящую к его конкретному случаю, и что бы найти подходящую,приходится перепробовать их кучу.Только благодарить надо,что тебе их выкладывают.

В Windows есть встроенная утилита CHKDSK. А эта программа — просто графическая оболочка для CHKDSK.

Отличная программа. Давно пользуюсь ранними версиями. Эта работает отлично. Нех слушать нубов.

Уже неоднократно пользовался этой программой. Бесплатно. Никаких нареканий. Нет смысла слушать чужие мнения, придерживайтесь своего.

Монжно ли проверить и восстановить реестр

О чём здесь идёт разговор?Программа бесплатно исправляет ошибки, что за бардак?

Вредоносные программы других типов

К сожалению, не только вирусы мешают нормальной работе

компьютера и его программному обеспечению. Принято выделять еще, по крайней

мере, три вида вредоносных программ. К ним относятся троянские программы,

логические бомбы и программы-черви. Четкого разделения на эти виды не

существует, троянские программы могут содержать вирусы, в вирусы могут быть

встроены логические бомбы и так далее.

Троянские программы

Известен греческий миф о том, как была завоевана

неприступная Троя. Греки оставили ночью у ворот Трои деревянного коня, внутри

которого притаились солдаты. Когда горожане, движимые любопытством, втащили

коня за стены города, солдаты вырвались наружу и завоевали город.

Троянские программы действуют подобным образом. Их основное

назначение совершенно безобидное или даже полезное. Но когда пользователь

запишет программу в свой компьютер и запустит ее, она может незаметно выполнять

другие, чаще всего, вредоносные функции.

Чаще всего троянские программы используются для

первоначального распространения вирусов, для получения удаленного доступа к

компьютеру через Интернет, для кражи данных или их уничтожения. После того как

троянская программа выполнит свою скрытую функцию, она может самоуничтожиться,

чтобы затруднить обнаружение причины нарушений в работе системы.

Логические бомбы

Логической бомбой называется программа или ее отдельные

модули, которые при определенных условиях выполняют вредоносные действия.

Логическая бомба может сработать по достижении определенной даты, когда в базе

данных появится или исчезнет запись и так далее. Условие, при котором

срабатывает логическая бомба, определяется ее создателем. Логическая бомба

может быть встроена в вирусы, троянские программы, и даже в обыкновенное

программное обеспечение.

Программы-черви

Программы-черви нацелены их авторами на выполнение

определенной функции. Они могут быть ориентированы, например, на проникновение

в систему и модификацию некоторых данных. Можно создать программу-червь,

подсматривающую пароль для доступа к банковской системе и изменяющую базу

данных таким образом, чтобы на счет программиста была переведена большая сумма

денег.

Широко известная программа-червь была написана студентом

Корнельского (Cornell) университета Робертом Моррисом (Robert Morris). Червь

был запущен в Интернет второго ноября 1988 года. За пять часов червь Морриса

смог проникнуть на более чем 6000 компьютеров, подключенных к этой сети.

Очень сложно узнать, является ли программа троянской и

заложена ли в нее логическая бомба. Программист имеет полную власть над своим

детищем. Изучение сомнительной программы или системы может занять очень много

времени и потребовать значительных финансовых затрат. Поэтому мы не рекомендуем

обмениваться программным обеспечением со своими знакомыми и приобретать

незаконные копии фирменного программного обеспечения. В любую из этих программ

могут быть встроены дополнительные вредоносные функции. Их активация может

привести к нарушению работы компьютерной системы.

Атака салями

А теперь поговорим о биче банковских компьютерных систем — атаке «салями».

Чтобы понять смысл такой атаки, полезно вспомнить технологию

изготовления известного сорта колбасы, которая создается путем

соединения в общее целое множества мелких кусочков мяса. Получается

достаточно вкусно.

При разработке банковских систем устанавливается правило

округления (или усечения), используемое при выполнении всех операций.

Вся хитрость состоит в том, как запрограммировать обработку

округлений. Можно, конечно, просто удалять несуществующие величины.

Но можно и не удалять, а накапливать на некоем специальном счете. Там

пол цента, тут пол цента… — а в сумме? Как свидетельствует практика,

сумма, составленная буквально из ничего, за пару лет эксплуатации

«хитрой» программы в среднем по размеру банке, может исчисляться

тысячами долларов.

Другой вариант использования «атаки салями»:

При обмене валют всегда существует два курса – курс продажи и курс покупки.

Благодаря существованию этой разницы, или спрэда, банки при переводе денег из

одной валюты в другую всегда получают прибыль. Во время проведения конвертации

при использовании большинства валют банки округляют суммы до двух десятых от денежной единицы.

Так, при покупке долларов на сумму 1000,00 евро клиент получает, например,

1.364,00 условных единиц, хотя на самом деле при текущем курсе валют реальная сумма

обмена может составлять порядка 1.364,0045.

Используя эту систему округления злоумышленник может попытаться совершить обмен минимально

допустимой суммы –в большинстве случаев это 0,01 от единицы денежной валюты.

Если попытаться таким образом поменять 0,01 евро на доллары, то получиться сумма

приблизительно в 0,01364 долларов. Банк автоматически округлит получившуюся величину

до двух сотых и выдаст клиенту 0,01 доллара, что составит 27% убытка клиенту.

Однако если попытаться произвести ту же операцию наоборот,

то при конвертации получиться сумма приблизительно в 0,0072046,

которая также, в конечном счете, будет округлена до 0,01.

В вышеприведенном примере потенциальный злоумышленник, воспользовавшись законными средствами,

получил доход в 38,8%. Проведение данной транзакции не сможет принести большого дохода,

однако если повторить операцию по обмену сто раз, то 1 доллар можно поменять на 1 евро.

При использовании автоматизированных сценариев, злоумышленники может производить десятки

тысяч транзакций в день и зарабатывать по несколько тысяч долларов

Можно сказать, что атака салями — компьютерная реализация

известной поговорки «С миру по нитке — голому рубаха».

Программные закладки при хаотичной «информатизации»

финансовой сферы становятся мощным деструктивным фактором в ее

развитии. Трудность обнаружения закладок и борьбы с их воздействием

без преувеличения позволяет назвать их информационным оружием.

Легко понять недоумение и огорчение банкиров, видящих

заведомо фальшивые платежные поручения, которые системы электронной

подписи считают подлинными.

Чтобы избежать подобных разочарований, необходимо постоянно

помнить об информационной угрозе и еще … легенду о троянском коне.

Какие повреждения вызывает компьютерный вирус?

Вирусы могут наносить самый различный вред. В большинстве случаев они удаляют файлы или необратимо повреждают их. Если такое произойдет с важным системным файлом, вы не сможете запустить операционную систему после заражения.

Повреждение физического оборудования также возможно, но случается довольно редко. Например, помимо прочего, вирус может разгонять видеокарту, вызывая ее перегрев и приводя к выходу из строя.

Простое уничтожение файлов не приносит финансовой выгоды для преступников, поэтому вирусы стали им неинтересны. Тем более, что сегодня есть значительно более прибыльные вредоносные программы — те же вымогатели или рекламное ПО, так называемая «адварь».

Заключение

Компьютерный вирус — специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера. В настоящее время известно более 5000 программных вирусов, число которых непрерывно растет. Основные виды вирусов: загрузочные, файловые, файлово-загрузочные. Наиболее опасный вид вирусов — полиморфные. Любая оригинальная компьютерная разработка заставляет создателей антивирусов приспосабливаться к новым технологиям, постоянно усовершенствовать антивирусные программы. Причины появления и распространения вирусов скрыты с одной стороны в психологии человека, с другой стороны — с отсутствием средств защиты у операционной системы. Основные пути проникновения вирусов — съемные диски и компьютерные сети. Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных программ, называемых антивирусными, но ни одна из существующих антивирусных технологий не может обеспечить полной защиты от вирусов.

![Компьютерные вирусы, их свойства и классификация [эссе №8664]](http://robotrackkursk.ru/wp-content/uploads/c/9/6/c96e4726683bffb42bc381294e6eead9.jpeg)

![Компьютерные вирусы, их свойства и классификация [эссе №8664]](http://robotrackkursk.ru/wp-content/uploads/5/2/5/5255d1ed62bd5824de8606f5d36aaa2d.jpeg)