Профили Bluetooth

Технология Bluetooth поддерживает различные профили. Они отвечают за то, как и могут ли вообще устройства общаться друг с другом с помощью Bluetooth.

Существует множество различных профилей, которые предназначены для конкретных применений. Ниже приведены самые популярные из них:

- A2DP – расширенный профиль распространения звука в стерео.

- AVCTP – Audio/Video Control Transport, служит для передачи звука и изображения.

- AVRCP – профиль дистанционного управления аудио-видео, выполняет функцию пульта управления, который для связи использует связь Bluetooth.

- BPP – Basic Printing Profile, используется для печати документов с мобильного телефона с помощью Bluetooth, в настоящее время практически не используется, его роль взял на себя Wi-Fi.

- BIP – Basic Image Profile, служит для передачи, отображения и печати файлов в формате JPEG (фото).

- GAVDP – Generic AV Distribution Profile – контролирует передачу данных, аудио и видео.

- HSP – Handset Profile, используется для работы с клавишами управления мультимедиа в наушниках.

- HFP – Hands Free Profile предназначен для осуществления телефонных звонков в режиме hands-free.

- PBAP – Phonebook Access Profile – служит для доступа к телефонной книге на подключенном устройстве, например, комплект громкой связи.

- SYNC – Synchronisation, используется для синхронизации данных, обеспечивает передачу данных на/с ПК.

Различия протоколов Bluetooth

Так как Блютуз с низким энергопотреблением вошел в спецификацию Bluetooth 4.0, то технические сравнения проведены с классической версией.

|

Характеристика |

Классический Блютуз |

Bluetooth Low Energy |

|

Частота радиосигнала |

2.4 ГГц |

2.4 ГГц |

|

Дальность действия |

100 метров |

Более 100 метров |

|

Скорость передачи |

1-3 Мб/сек |

1 Мб/сек |

|

Количество ведомых устройств |

7 |

Опция зависит от реализации |

|

Безопасность |

128-битный шифр |

128-бит AES + Counter Mode |

|

Задержка |

100 мс |

6 мс |

|

Общее время передачи информации (минимум) |

100 мс |

3 мс |

|

Максимальный ток |

До 30 мА |

До 15 мА |

|

Мощность |

1 Вт |

0,01-0,05 Вт |

Также нельзя не отметить большое сходство протоколов BLE с BR / EDR – первым созданным Блютуз-протоколом:

- Работа в едином диапазоне ISM 4 ГГц.

- Модуляция GFSK.

- Скачкообразное перестроение частоты.

- Схожая схема канала с демодуляцией аналогового сигнала и преобразованием в цифровой.

Различия между BR / EDR и BLE-модулями в том, что первый делит полосу пропускания на 79 каналов с разносом в 1 МГц, а второй работает с передатчиком и приемником для разделения полосы на 40 каналов, с разбросом в 2 МГц.

Уровни Bluetooth

Ниже приведены некоторые уровни Bluetooth. Вы должны знать и понимать их уровни, поскольку их безопасность зависит от уровня и версии.

- Первый уровень : на этом уровне вы можете связать устройства Bluetooth с любым другим доступным устройством Bluetooth, не проверяя версию. Кроме того, вам не потребуется подтверждение владельца для подключения. Однако такие устройства более подвержены угрозе безопасности ваших данных.

- Уровень 2: на этом уровне вам потребуется код подтверждения для подключения к устройствам. Риск здесь меньше, чем у устройств первого уровня. Тем не менее, к вашим данным все еще могут проникнуть злоумышленники.

- Уровень 3: на этом уровне оба устройства меняют коды безопасности на пары, обеспечивая полную безопасность и не оставляя шансов для нарушения безопасности. Однако вы можете столкнуться с ошибками кодирования и сделать ваше устройство уязвимым.

- Уровень четвертый: на этом уровне устройства следуют строгому и стандартному протоколу аутентификации, гарантирующему безопасность и отсутствие шансов для атак. В результате риски безопасности значительно меньше.

Как сделать Bluetooth безопасным

Таким образом, в свете только что описанного, а также обширности и сложности стандарта Bluetooth, первый совет, который следует иметь в виду, чтобы не рисковать при использовании этого типа подключения, будьте очень осторожны при покупке устройства: мы не можем предполагать, что оно безопасно, мы должны удостовериться, что оно поддерживает криптографический режим соединения.

Учитывая, что аппаратные ключи безопасности также всё чащё используют Bluetooth, мы должны быть ещё более осторожны при покупке этих устройств для использования в качестве второго фактора аутентификации наших учетных записей в Интернете. В целом, однако,мы также должны ограничить использование соединения Bluetooth и отключать его, когда нет необходимости соединять два устройства.

Нужно проделать большую работу над стандартом, но это зависит от Bluetooth SIG. Ассоциация заявляет, что рассматривает следующее поколение ресурсов для разработчиков, включая возможность создания инструмента контроля безопасности, который программисты могут использовать для тестирования своих реализаций Bluetooth, прежде чем выпускать их на рынок. SIG также работает над улучшением работы существующих решений, публикуя имеющиеся ресурсы по более безопасной реализации стандарта, чтобы помочь разработчикам перемещаться по печально известным трём тысячам страниц.

История создания и названия

В X в. Данией правил король Харальд I по прозвищу Blåtand (Bluetooth в английской адаптации). В переводе на русский сейчас оно означает «Синезубый». Дело в том, что один из передних зубов датского короля отличался тёмным цветом, именуемым в X в. в датском языке словом Blå (со временем оно стало означать «синий»). Харальд I был известен не только оригинальным цветом зуба: ему удалось объединить разрозненные и враждовавшие датские племена в единое государство, к которому позже была присоединена и часть соседней Норвегии.

В 1994 г. шведская телекоммуникационная компания Ericsson начала работы по созданию радиоволновой связи между двумя близко расположенными устройствами. Такая технология по ассоциации с объединительной деятельностью скандинавского короля получила непонятное на первый взгляд название Bluetooth. Так анатомическая особенность Харальда I спустя тысячелетие оказалась увековеченной в наименовании популярной современной технологии.

В дальнейшем к разработке Блютуз подключились и другие именитые компании – IBM, Intel, Toshiba и Nokia. Вместе с Ericsson в 1998 г. они образовали группу Bluetooth Special Interest Group, которая в дальнейшем выпустила несколько версий Bluetooth-адаптеров.

Способы атак на Bluetooth

Рассмотрим некоторые способы атак на Bluetooth устройства.

Bluesnarfing – атака в результате взломщик может получить доступ к данным через Bluetooth устройства, которые не только включены, но и переведены в режим Видимости. Данная атака в основном использует недостатки в прошивке устройств.

Bluejacking – некоторого вида Bluetooth-спам, при котором атакующий имеет возможность посылать сообщения на устройства, с включенным Bluetooth.

Pairing Eavesdropping – сниффинг (анализ трафика) Bluetooth эфира, с целью перехвата фреймов, посылаемых во время спаривания устройств. Взламывающий, при желании имея данные фреймы, имеет возможность за довольно малое время вычислить секретный ключ. Стоит отметить, что данной атаке подвержены только Bluetooth версии 2.0 и ниже в режиме спаривания PIN/Legacy и Low Energy Bluetooth в режиме спаривания Legacy. Также выделяют фаззинг – пересылка определенных фреймов данных на атакуемое устройство с целью выявления некорректного поведения с последующим взломом.

Протокол общих атрибутов (GATT)

Используя общий протокол данных, известный как протокол атрибутов, GATT определяет, как два устройства BLE обмениваются данными друг с другом, используя понятия — сервис (service) и характеристика (characteristic). Этот протокол сохраняет все сервисы и характеристики в справочной таблице с использованием 16-битных идентификаторов, как указано в Bluetooth SIG

Важно отметить, что GATT инициируется только после того, как Advertising процесс, регулируемый GAP, завершён.

Две основные концепции, которые образуют GATT

- Сервисы (service)

- Характеристики (characteristic)

Сервисы

Сервисы можно представить просто как шкаф, в котором может быть много ящиков, которые в свою очередь называются характеристиками. Сервис может иметь много характеристик. Каждый сервис уникален сам по себе с универсально уникальным идентификатором (UUID), который может быть размером 16 бит для официальных адаптированных сервисов или 128 бит для пользовательских сервисов.

Характеристики

Характеристики являются наиболее фундаментальным понятием в рамках транзакции GATT. Характеристики содержат одну точку данных и схожи с сервисами, каждая характеристика имеет уникальный идентификатор или UUID, который отличается от другой характеристики.

Вот спецификации SIG для характеристик и сервисов для устройств BLE. Любое устройство BLE, которое официально приняло UUID от SIG, должно использовать идентификатор, указанный ими в своих приложениях.

Например, официальный UUID мощности передачи (TX power) в соответствии с мандатом SIG равен 0x1804.

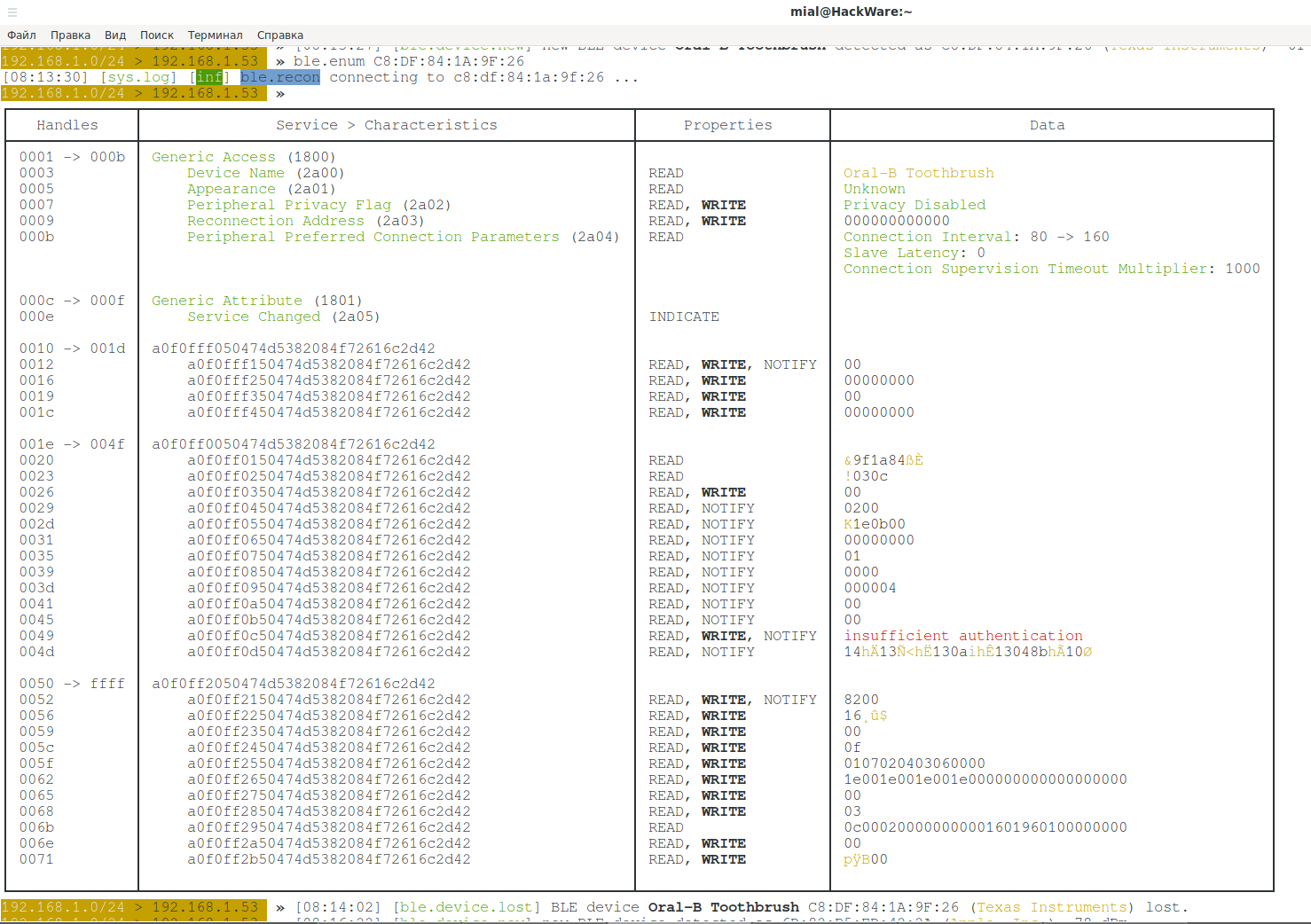

Чтобы было наглядно, посмотрите на этот пример сервисов и характеристик конкретного устройства:

В нём «Generic Access (1800)» — это 16-битный сервис. Внутри этого сервиса, следующие 16-битные характеристики:

Device Name (2a00)

Appearance (2a01)

Peripheral Privacy Flag (2a02)

Reconnection Address (2a03)

Peripheral Preferred Connection Parameters (2a04)

Ещё один 16-битный сервис это «Generic Attribute (1801)», он содержит только одну 16-битную характеристику: Service Changed (2a05).

Далее идут три 128-битные сервиса, первый из них «a0f0fff050474d5382084f72616c2d42», содержит четыре 128-битных характеристики:

a0f0fff150474d5382084f72616c2d42

a0f0fff250474d5382084f72616c2d42

a0f0fff350474d5382084f72616c2d42

a0f0fff450474d5382084f72616c2d42

Имеется проблема в идентификации сервисов и характеристик. Для 16-битных сервисов и характеристик всё просто, ссылки на их значения даны выше. Что касается 128-битных сервисов и характеристик, то они у каждого производителя могут быть свои. То есть нужно приложит некоторые усилия, чтобы, к примеру, сопоставить что-то вроде d0611e78-bbb4-4591-a5f8-487910ae4366 с чем-то вроде Apple Continuity Service. Для сопоставления можно использовать как минимум два подхода:

- анализ приложения для управления устройством (многие устройства имеют программы под Android)

- фаззинг — ввод различных данных и наблюдение за устройством, что в нём поменялось

Советы по безопасности Bluetooth

Для защиты вашего устройства, которое в основном подключено к Bluetooth, вы можете реализовать несколько методов, чтобы избежать риска взлома. Это поможет вам дистанцироваться от злоумышленников и обеспечить вашу полную безопасность.

- Обязательно следите за своими устройствами и держите их рядом с собой. Вы даже можете установить приложения «найди мое устройство» на свои устройства и контролировать их.

- Вы можете защитить паролем свое устройство, чтобы обезопасить свою важную и личную информацию.

- Никогда не оставляйте устройство в режиме обнаружения. Вы должны убедиться, что эта опция будет включена только при подключении любого устройства.

- Не забудьте выключить опцию Bluetooth, когда закончите работу. Это не даст злоумышленнику возможности ввести и использовать ваши конфиденциальные данные с вашего устройства.

Bluetooth и WLAN (Wi-Fi) – какие различия?

Bluetooth и WLAN исходят из одной идеи и работают аналогично, но используются для совершенно других действий.

Bluetooth использует два различных метода передачи данных: SCO – Synchronous Connection Oriented и ACL – Asynchronous Connectionless Link. SCO используется для передачи голоса в режиме реального времени с максимальной скоростью 64 Кбит/с. Остальные данные передаются с помощью ACL и требует, чтобы передающее устройство имело встроенную память для хранения данных.

Сеть WLAN (Wi-Fi) в состоянии передавать данные только в асинхронном режиме. Кроме того, Wi-Fi работает на других частотах и при имеет гораздо более высокую пропускную способность.

Функциональные особенности устройств

функцию «абсолютной регулировки громкости»должно бытьподключение двух устройств одновременноФункция AVDTP 1.3 Delay Reporting

Двунаправленная связь через Bluetooth. Передача голоса.

mSBC

Пример записи в этом кодеке

FastStream

Пример записи в этом кодекезвук с микрофона, такой же, как у mSBCв виде патча для Linux’ового PulseAudio

aptX Low Latency

Проблемы устройств, сертификации и логотипов Bluetooth

- Отсутствует слово «Bluetooth» на коробке и устройстве, чаще всего используется «Wireless» и «BT»

- Отсутствует логотип Bluetooth на коробке или устройстве

- Нет синего мигающего светодиода

Модифицируем Bluetooth-стек для улучшения звука на наушниках без кодеков AAC, aptX и LDACSoundGuysSoundExpertБонус:референсный энкодер SBC, информация о битстриме A2DP и тестовые файлыДополнительная статьяBluetooth LC-SBC and SBC-HBR Explained

Smart Lock для Android

Пользователи Android получили функции быстрой разблокировки, когда в Android Lollipop 5.0 были представлены возможности Smart Lock.

Smart Lock добавил несколько новых методов блокировки и разблокировки, а также улучшил предыдущую функцию распознавания лиц, предлагаемую в более ранних версиях ОС.

Функция Smart Lock Android 5.0 позволяет использовать присутствие доверенного устройства Bluetooth для разблокировки телефона.

Ниже описано, как настроить Android Smart Lock для использования Fitbit (или любого доверенного устройства Bluetooth) для разблокировки телефона.

Эти указания можно применять независимо от того, кто сделал ваш телефон Android: Samsung, Google, Huawei, Xiaomi или другие.

1. Убедитесь, что для вашего устройства установлен пароль или графический ключ. Если вам нужно установить его в первый раз, откройте меню настроек вашего Android-устройства, перейдите в раздел «Личные» и выберите «Безопасность».

В разделе «Безопасность экрана» выберите «Блокировка экрана». Если есть существующий PIN-код или пароль, вам нужно будет ввести его здесь, в противном случае следуйте инструкциям, чтобы создать новый шаблон, пароль или PIN-код для защиты вашего устройства.

2. Включите Smart Lock. Чтобы использовать функцию Smart Lock с доверенным устройством Bluetooth, сначала необходимо убедиться, что Smart Lock включен.

Откройте меню настроек вашего Android устройства . В разделе «Личные» выберите «Безопасность». Перейдите в Advanced меню и выберите Trust агентов и убедитесь, что Smart Lock опция включена в On позиции.

В разделе «Безопасность экрана» выберите «Smart Lock» . Введите PIN-код блокировки экрана, пароль или шаблон, который вы создали на шаге 1 выше.

3. Установите Smart Lock для распознавания вашего Fitbit как надежного устройства Bluetooth.

Чтобы настроить Smart Lock для доверия устройству Bluetooth с целью разблокировки устройства, сначала убедитесь, что Bluetooth на устройстве Android включен.

В меню «Smart Lock» выберите «Надежные устройства».

Выберите Добавить доверенное устройство, затем выберите Bluetooth.

Выберите Fitbit или другое устройство Bluetooth, которое вы хотите использовать, из списка подключенных устройств Bluetooth.

Протоколы Bluetooth

При работе Bluetooth-устройств применяются как общие протоколы (алгоритмы работы) телекоммуникационных систем, так и собственные оригинальные протоколы. Стек протоколов условно делится на четыре слоя:

- Протоколы ядра Bluetooth или корневые протоколы.

- Протокол замены кабеля.

- Протоколы управления телефонией.

- Заимствованные протоколы.

Протоколы ядра Bluetooth-устройств являются основой и применяются в большинстве устройств. Остальные три слоя протоколов добавляются к ним в тех приложениях, в которых они нужны.

Корневые протоколы

К корневым протоколам относятся:

- протокол Baseland;

- протокол управляющего соединениями LMP;

- адаптированный протокол управления логическими связями L2CAP;

- протокол обнаружения обслуживания SDP.

Протокол Baseband предназначен для установки SCO и ACL соединений.

Протокол управляющего соединениями (Bluetooth-устройств) LMP (упоминавшийся выше) имеет высший приоритет. Его функции отражены в названии.

Протокол управления логическими связями L2CAP, являясь базовым для Bluetooth, адаптирует протоколы верхнего уровня над Baseband. L2CAP работает только с ACL соединениями.

Протокол обнаружения обслуживания SDP предназначен для предварительного (перед установкой Bluetooth-соединения) запроса о характеристиках устройства.

Другие протоколы

Протокол замены кабеля RFCOM выполняет несколько функций. Он эмулирует кабельное соединение, соединение PPP (point-to-point) по последовательному порту и обеспечивает транспортировку при выполнении услуг, использующих последовательную линию.

Протокол управления телефонией осуществляет контроль сигнализации вызова между устройствами Bluetooth, управляет процедурами мобильности и набором АТ-команд для мобильного телефона или модема.

Остальные протоколы являются заимствованными.

Протокол «точка-точка» работает поверх RFCOMM. Внедрение протоколов TCP/UDP/IP в Bluetooth-устройства позволяет подсоединять их к любым другим устройствам, подключённым к Internet. Протокол OBEX, использующий модель «клиент-сервер», предназначен для поэтапного обмена объектами. Протоколы vCard и vCalendar правильнее называть форматами, поскольку они только определяют форматы транспортируемых данных, не участвуя в их транспортировке. Протокол беспроводных приложений WAP распространяет на смартфоны телефонные интернет-услуги.

Advertising process (обеспечение видимости устройства)

Процесс обнаружения устройств заключается в том, что Периферийное устройство в заданные интервалы отправляет в округу данные о своём существовании. Если эти данные получит Центральное устройство, то оно отправит запрос на сканирование. В ответ Периферийное устройство пришлёт данные результата сканирования.

Периферийное устройство будет отправлять «рекламные» данные каждые 2 секунды. Если центральное устройство готово прослушать рекламные пакеты, оно ответит запросом сканирования. В ответ на этот запрос периферийное устройство отправит данные ответа сканирования. Таким образом, центральное и периферийное устройства узнают друг о друге и связывается друг с другом.

Как передать через блютуз безопасно

Как передать через блютуз с учетом различных режимов безопасности, то производители устройств определяют какой режим включать для поддержи гаджета. Почти во всех случаях можно установить «доверенные устройства», которые могут обмениваться данными не спрашивая разрешения. Способы защиты включают процедуры авторизации и идентификации которые ограничивают использование услуг для зарегистрированного пользователя и требуют, чтобы пользователи приняли решение об открытии того либо другого файла или передачи данных. Передача через блютуз в этих режимах исключает или делает маловероятным несанкционированный доступ. Пользователь также может просто переключиться в режим как «невидимый » и избежать соединения с другими устройствами полностью.Компьютерная безопасность и применение блютуз и вай фай является неизбежным результатом технологических инноваций и производители устройств постоянно выпускают новое микропрограммное обеспечение, касающееся новых проблем по мере их возникновения.

Чем блютус отличается от вайфая

С точки зрения физики и то и другое — электромагнитные излучения. Разница в протоколах и способах обработки этого излучения.

И блютус, и вайфай работают на одной и той же частоте — 2,4 гигагерца — и используют похожие алгоритмы связи. Именно поэтому блютус или вайфай могут работать неустойчиво или отваливаться, если пользоваться одновременно обоими протоколами — они мешают друг другу и забивают один и тот же канал. Решение здесь простое — использовать более современную версию вайфая, который работает на частоте 5 гигагерц и ничему не мешает.

А ещё блютус умеет выяснить, есть ли у соседнего устройства вайфай, и если есть — может попросить его соединиться со своим устройством по более быстрому вайфаю.

Поддерживаемые устройства

Протокол BLE содержится в модулях со встроенным программным обеспечением. Модулями оснащаются конечные устройства. В качестве модулей можно выделить:

- BT111 – создан для приложений, где нужна работа со стандартными протоколами Bluetooth и BLE.

- BLE112 – однорежимный BLE-модуль для сенсорных систем и прочих аксессуаров с батарейным питанием.

- USB BLED112 – аналогичный однорежимный BLE-модуль со всеми свойствами BLE112, но выполнен в форм факторе USB-флешки.

К BLE-устройствам можно отнести:

- Спортивные аксессуары по типу шагомеров, пульсометров, ритмометров, которые имеют форму часов для руки или браслета.

- Различные сенсоры для определения движения, температуры, влажности.

- Системы чтения и отображения информации с автономным источником питания.

- Бытовая медтехника по типу измерителей глюкозы, тонометров, температурных измерителей.

- Гаджеты для удаленного вызова, по типу радио-няня.

- Приборы бытовой электроники, по типу беспроводной периферии (клавиатуры, мышки), панелей и пультов.

- Устройства для автоматизации в жилом доме по типу шлюзов между соединенной к Smart House сенсорной сетью и смартфонами с Блютуз.

- Устройства безопасности, по типу тревожных кнопок, бесконтактных ключей и прочее.

Версии Bluetooth

В процессе эволюции Bluetooth-технологии было разработано несколько её версий и редакций. В каждой из них улучшался один или несколько параметров адаптера.

Выпущенная в 1998 г. версия 1.0 имела много недостатков. В частности, не все устройства устанавливали между собой связь. Оставляла желать лучшего и безопасность соединения. В редакциях 1.1 и, особенно, 1.2, эти недостатки были устранены.

В следующей версии 2.0 (2004 г.), удалось более чем вдвое увеличить быстродействие, подняв скорость обмена информацией с 721 Кбит/с до 2,1 Мбит/с. В её редакции 2.1 дополнительно было существенно снижено энергопотребление. Эта редакция до сих пор используется в недорогих Блютус-устройствах.

В версии 3.0 (2009 г.) скорость передачи данных достигла 3 Мбит/с. Однако эта версия не получила широкого распространения, поскольку увеличение скорости сопровождалось значительно возросшим энергопотреблением. Вернуть его к прежнему уровню удалось только в следующей, версии 4.0 (выпущенной в 2010 г.). Одновременно в ней радиус действия достиг 100 м при таком же быстродействии. В редакциях 4.1 и 4.2 этой версии произошли незначительные улучшения.

В версии 5.0 (2016 г.) радиус действия на улице увеличился вдвое, достигнув 200 м. А в помещении значение 40 м вместо прежних 10 существенно облегчило реализацию концепции «умного дома». Скорость передачи данных возросла до 6 Мбит/с, а энергозатраты снизились более чем в два раза. В редакциях 5.1 и 5.2 (2020 г.) этой версии были улучшены некоторые другие параметры.

Большинство современных устройств оснащено блютус-адаптерами версий 4.0 и 5.0. Следует иметь в виду, что если пара «Передатчик/приёмник» составлена из разных версий Блютус-устройств, то после соединения она будет работать с параметрами низшей версии.

Как же узнать, какая версия блютуз-модуля установлена на ноутбуке или компьютере? Для этого необходимо проделать следующую последовательность действий (в Windows 10).

- В контекстном меню кнопки «Пуск» щёлкнуть раздел «Диспетчер устройств».

- В появившемся списке устройств раскрыть пункт Bluetooth.

- В контекстном меню пункта Generic Bluetooch Radio (но не Enumerator!) щёлкнуть «Свойства».

- В появившемся одноимённом окне перейти на вкладку «Дополнительно». Номер версии Bluetooch-адаптера закодирован в форме LMP (название того самого протокола!) 3.3164.

Версии и модификации

Самая первая версия в 1998 году умела только соединять устройства и передавать данные на скорости примерно 200 килобайт в секунду. Защиты как таковой не было, поддержки нескольких одновременных подключений — тоже.

Дальше в версиях добавляли всевозможные протоколы защиты, шифрования, коррекции сигнала и поддержку более высоких скоростей.

Самая актуальная версия на момент выхода этой статьи — 5.3. В ней добавлена устойчивость к помехам и более гибкое управление ключами шифрования. Стандартная скорость передачи данных — до 40 мегабит в секунду.

Параллельно с основным Bluetooth создаются модификации. Одна из наиболее полезных — Bluetooth LE, что означает Low Energy. Это протокол с пониженным энергопотреблением: благодаря ему передатчики могут работать годами от одной батарейки и передавать что-то другим устройствам. Пример устройств с Bluetooth LE — нагрудные пульсометры и гибридные смарт-часы.

Гибридные часы Skagen: внешне это обычные часы со стрелками, но внутри у них передатчик Bluetooth Low Energy, который отправляет на смартфон данные о пульсе и шагах, принимает уведомления и т. д. Заряжается раз в неделю

Гибридные часы Skagen: внешне это обычные часы со стрелками, но внутри у них передатчик Bluetooth Low Energy, который отправляет на смартфон данные о пульсе и шагах, принимает уведомления и т. д. Заряжается раз в неделю

SAFER+

Secure And Fast Encryption Routineэто семейство симметричных блочных криптоалгоритмов, основанной на подстановочно-перестановочной сети.

Алгоритм шифрования

-

Наложение ключабайты входного блока складываются с байтами ключа с использованием сложения по модулю 2 для байтов, номера которых 1, 4, 5, 8, 9, 12, 13 и 16, а для байтов с номерами 2, 3, 6, 7, 10, 11, 14 и 15 сложение по модулю 256.

-

Нелинейное преобразование: к байтам с номерами 1, 4, 5, 8, 9, 12, 13 и 16 применяется операция причём заменяется нулём. К байтам с номерами 2, 3, 6, 7, 10, 11, 14 и 15 применяется операция причём На практике результаты этих действий хранят в специальных таблицах (для данного случая требуется 512 байт).

-

Наложение ключабайты входного блока складываются с байтами ключа но в отличие от первого пункта операции сложения по модулям 256 и 2 меняются местами.

-

Линейное преобразование: умножение 16-байтного блока данных справа на специальную невырожденную матрицу(все операции при этом производятся по модулю 256). Эта часть алгоритма самая большая по вычислению.

После проведения раундов шифрования производится подмешивание ключа аналогичное подмешиванию ключей К слову, количество раундов зависит от размера ключа:

-

8 раундов для 128-битного ключа;

-

12 раундов для 192-битного ключа;

-

16 раундов для 256-битного ключа.

Алгоритм дешифрования

В алгоритме дешифрования операции схожи с операциями шифрования и имеют обратный порядок. Но имеется и разница:

-

Вместо матрицы умножение происходит с обратной ей матрицей.

-

Каждая операция сложения по модулю 256 заменяется операцией вычитания.

-

Операции и являются обратными друг к другу и меняются местами.

Матрица шифрования

Матрица M

Матрица дешифровки

Обратная матрица к М

Генерация ключей

Первый подключ это первые 16 байт входного ключа. Остальные ключи генерируются следующим образом: в ключевой регистр полностью записывается исходный ключ длиной на один байт больше самого ключа. Затем байты ключа поразрядно суммируются по модулю 2, а в последний байт регистра записывается результат.

Каждый последующий ключ регистра получается в ходе проведения над содержимым регистра следующих операций (для от 2 до ):

-

Происходит циклический сдвиг влево на 3 позиции внутри байтов ключевого регистра.

-

Выбираются 16 байт из регистра. А для ключа выбираются байты регистра начиная с -го и далее по циклу.

-

Отобранные 16 байт складываются по модулю 256 с байтами слова смещения Результат сложения и будет являться подключом

Слова смещения16-байтные константы, удовлетворяющие следующему выражению:

Здесь это -й байт -го слова смещения. Если то этот байт заменяется на 0.

Самые распространенные взломы Bluetooth

Bluetooth существует уже несколько десятилетий, поэтому хакеры нашли множество способов, чтобы злоупотреблять им. Вот три наиболее известные и распространенные Bluetooth-атаки:

- Bluejacking – это атака, во время которой хакер использует Bluetooth-соединение для проникновения в телефон и отправки анонимных сообщений на другие близлежащие устройства. Хакеры также могут использовать его для совершения международных и дорогостоящих звонков с поминутной оплатой.

- Bluesnarfing – это атака, при которой хакер крадет информацию на вашем телефоне, включая электронную почту, смс, фотографии, видео и телефонную книгу. Хакер должен загрузить всю эту информацию достаточно быстро – пока вы находитесь в пределах досягаемости.

- Bluebugging – самая худшая атака, т.к. позволяет хакеру полностью контролировать ваше устройство. Она дает ему возможность прослушивать ваши разговоры и получать доступ ко всем данным, хранящимся на вашем устройстве.

Если хакеру удастся проникнуть в ваш смартфон, он может получить много конфиденциальной информации о вас. Впоследствии это может быть использовано в атаках социальной инженерии, для шантажа или для взлома вашего банковского и других аккаунтов. Но самое худшее в атаках Bluetooth это то, что злоумышленники каждый год находят новые способы использования Bluetooth-соединения для своих черных дел.

Кое-что еще:

Bluetooth показывает ваше местоположение

Хакеры могут использовать Bluetooth для отслеживания вашего местоположения. Для этого им понадобятся только две вещи: устройство, которое постоянно использует Bluetooth и уникальный идентификатор устройства. Как это работает? Два устройства, которые соединяются через Bluetooth, распознают друг друга, обмениваясь информацией, которую можно рассматривать как адрес. Большинство устройств регулярно меняют его, например, когда соединение восстанавливается или когда разряжаются батареи. Но некоторые устройства, такие как фитнес-трекеры, сохраняют один и тот же адрес, несмотря ни на что. Хакеры могут использовать его в качестве уникального идентификатора. Хуже того, такие устройства постоянно передают этот сигнал, чтобы оставаться на связи с телефоном и предоставлять точные результаты в режиме реального времени.

Шифрование Bluetooth можно легко взломать

Два устройства, соединяющиеся через Bluetooth, должны обмениваться криптографическими ключами для установления безопасного соединения. Но не все устройства поддерживают длинные и безопасные ключи шифрования. Поэтому им необходимо “поговорить” друг с другом, чтобы определиться с длиной ключа. Хакеры перехватывают этот процесс и заставляют одно из устройств “предложить” использовать слабый ключ шифрования, который может быть короче 1 байта. Как только такое соединение будет установлено, хакер сможет использовать простую “атаку грубой силы”, чтобы взломать шифрование и начать наблюдать за трафиком, которым обмениваются устройства.

Отказ в обслуживании (DOS)

Хакеры также могут использовать Bluetooth, чтобы вызвать отказ в обслуживании. Они могут вывести из строя устройство, заблокировать смартфон от приема или совершения звонков, разрядить аккумулятор и украсть ваши данные.

Приложения могут использовать Bluetooth в злонамеренных целях

Приложения на вашем телефоне могут также тайно использовать соединение Bluetooth для сбора данных и отслеживания вашего местоположения.