Восстановление данных с помощью базы восстановления в Exchange 2010 SP1. Часть 1

August 1, 2011 – 1:41 pm

В этой статье мы рассмотрим процесс восстановления данных почтовый ящиков с помощью базы восстановления в Exchange 2010 SP1. Мы рассмотрим процесс полностью – от восстановления бэкапа, затем подключение базы восстановления и затем рассмотрим несколько методов восстановления данных почтовых ящиков с помощью Exchange Management Shell.

Для начала рассмотрим сценарий тестового окружения. У меня есть сервер почтовых ящиков MBX1, который разбит следующим образом:

- C:\ – System Drive

- E:\ – Exchange Database

- F:\ – Database backups

Сервер MBX1 имеет единственную базу данных DB01, файлы базы и логи находятся на диске E:\. Я делаю регулярный бэкап этой базы с помощью WSB и храню их на диске F:\. Периодически мне требуется восстанавливать данные из ящиков давностью более 7 месяцев. Для этого я восстановлю данные в базу восстановления и выборочно восстановлю необходимые данные в базу DB01.

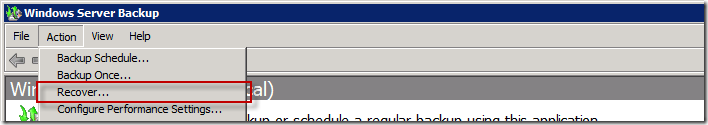

Восстановление из резервной копии

Первое что мы делаем – запускаем WSB на сервере MBX1 и выбираем опцию Recover из меню Action:

Как описывалось выше, резервные копии хранятся на диске F:\ этого сервера. Поэтому на странице Getting Started выбираем пункт This server (MBX1) для указания где находятся резервные копии и нажимаем Next:

Выведение из работы сервера Exchange 2010

Нужно только деинсталировать Exchange 2010 через “Панель управления — Программы и компоненты”. Запускаем программу установки Exchange 2010, сбрасываем все птички в выборе компонентов и таким образом деинсталируем Exchange 2010. Но прежде чем выполнить удаление старого сервера, программа установки проверит, можно ли это делать сейчас и выдаст соответствующие указания, которые можно выполнить и заранее. В частности:

— в соединителе отправки нужно удалить из списка исходных серверов Exchange 2010: меню — поток обработки почты — соединители отправки, двойной щелчок по соединителю — вкладка определение области;

— удалить автономную адресную книгу в интерфейсе Exchange 2010;

— удалить базу данных общих папок;

— удалить базу данных почтовых ящиков.

Когда все эти компоненты будут удалены, программа установки без ошибок завершит удаление Exchange 2010.

Удаляем ненужный больше соединитель получения, который мы создавали для трафика между нашими серверами.

Снова проверяем хождение почты наружу, внутрь и внутри организации.

После того, как переезд будет закончен, не лишним будет убедиться, что получившаяся система все еще соответствует рекомендациям по настройке DNS для почтового сервера. Конкретнее, речь о том, чтобы в соединителе отправки на вкладке «определение области» поле FQDN соответствовало внешнему имени почтового сервера, тому имени, в которое разрешается внешний IP-адрес записью PTR на внешних серверах DNS.

Развертывание Exchange 2016 или Exchange 2019

На этапе развертывания вы устанавливаете Exchange в организации. Прежде чем приступить к этапу развертывания, следует спланировать организацию Exchange. Дополнительные сведения см. в разделе ранее в этом разделе.

Используйте указанные ниже ссылки со сведениями, полезными при развертывании Exchange.

Всегда устанавливайте последний накопительный пакет обновления Exchange (CU) (номера сборок и даты выпуска Exchange Server | Документация Майкрософт). Нет необходимости устанавливать сборку RTM или предыдущие сборки, а затем обновляться до последнего накопительного пакета обновления. Это связано с тем, что каждый накопительный пакет обновления является полной сборкой продукта.

Перед запуском сервера в сети обновитесь с помощью последнего обновления для системы безопасности Exchange (SU). Выполните проверку с помощью сценария средства проверки работоспособности Exchange: https://aka.ms/ExchangeHealthChecker.

Поддерживайте серверы в наиболее актуальном состоянии. Всегда используйте последний накопительный пакет обновления Exchange (CU) или предыдущий накопительный пакет обновления.

-

Эта страница содержит ссылки на последние накопительные пакеты обновления Exchange: Номера сборок и даты выпуска Exchange Server | Документация Майкрософт.

-

См. статью: Обновление Exchange до последнего накопительного пакета обновления | Документация Майкрософт.

Включите Центр обновления Windows или Центр обновления Майкрософт (WU/MU) и рассмотрите возможность включения автоматического обновления для получения обновлений системы безопасности (SU).

Используйте командную строку с повышенными привилегиями для запуска любого накопительного пакета обновления или обновления для системы безопасности. Если у вас возникли проблемы при установке обновления, см. раздел https://aka.ms/exupdatefaq.

Периодически запускайте сценарий средства проверки работоспособности Exchange, проверяющий, установлены ли последние обновления для системы безопасности Exchange: https://aka.ms/ExchangeHealthChecker.

Компоненты гибридного развертывания Exchange

Гибридное развертывание предполагает использование различных служб и компонентов.

Серверы Exchange. Если требуется настроить гибридное развертывание, в локальной организации необходимо настроить по крайней мере один сервер Exchange Server. Если вы используете Exchange 2013 или более ранней версии, необходимо установить по крайней мере один сервер с ролями почтового ящика и клиентского доступа. Если вы используете Exchange 2016 или более поздней версии, необходимо установить по крайней мере один сервер с ролью сервера почтовых ящиков

При необходимости пограничные транспортные серверы Exchange также можно установить в сети периметра и поддерживать безопасный поток обработки почты с помощью Microsoft 365 или Office 365.

Примечание.

Установка серверов Exchange с ролью сервера почтовых ящиков или клиентского доступа в сети периметра не поддерживается.

Важно!

Для гибридных развертываний требуется последнее накопительное обновление (CU) или накопительный пакет обновления (RU), доступный для вашей версии Exchange. Для настройки гибридного использования рекомендуется использовать Exchange Server с последней версией CU и SU

Если не удается установить последнее обновление, также поддерживается предыдущий выпуск.

Office 365 или Microsoft 365: несколько подписок на службы Office 365 и Microsoft 365 включают Exchange Online организацию. Организациям, которые настраивают гибридное развертывание, необходимо приобрести лицензию для каждого почтового ящика, перенесенного в Exchange Online организации или созданного в ней.

Мастер гибридной конфигурации. Exchange включает мастер гибридной конфигурации, который предоставляет упрощенный процесс настройки гибридного развертывания между локальной средой Exchange и Exchange Online организациями.

Дополнительные сведения см. в разделе Мастер гибридной конфигурации.

Azure AD система проверки подлинности. Система проверки подлинности Azure Active Directory (AD) — это бесплатная облачная служба, которая выступает в качестве брокера доверия между локальной организацией Exchange 2016 и Exchange Online организацией. У локальных организаций, в которых настраивается гибридное развертывание, должно быть доверие федерации с системой проверки подлинности Azure AD. Доверие федерации можно создать вручную (в рамках настройки федеративного общего доступа между локальной организацией Exchange и другими федеративными организациями Exchange) или в рамках настройки гибридного развертывания с помощью мастера гибридной конфигурации. Доверие федерации с системой проверки подлинности Azure AD для клиента Exchange Online настраивается автоматически при активации учетной записи службы Microsoft 365 или Office 365.

Дополнительные сведения см. в статье Что такое Azure AD Connect?.

Синхронизация Azure Active Directory: Azure AD синхронизация использует Azure AD Connect для репликации локальная служба Active Directory данных для объектов с поддержкой почты в облако для поддержки единого глобального списка адресов (GAL) и проверки подлинности пользователей. Организациям, которые настраивают гибридное развертывание, необходимо развернуть Azure AD Connect на отдельном локальном сервере для синхронизации локальная служба Active Directory с Microsoft 365 или Office 365.

Дополнительные сведения см. в: Предварительные требования для Azure AD Connect.

Примечание.

Облачная синхронизация Azure AD Connect не поддерживает гибридную миграцию из-за невозможности обработки гибридной обратной записи Exchange.

Настройка виртуальных директорий

В Exchange 2016 у нас присутствуют следующие виртуальные директории:

- ActiveSync Virtual Directory. Виртуальная директория для протокола ActiveSync. В осносном это подключение мобильных устройств.

- MAPI Virtual Directory. Эта виртуальная директория появилась в Exchange 2013 SP1. Используется современными клиентами Outlook (начиная с Outlook 2013 SP1) для подключения к почтовым ящикам через MAPI/HTTP. Этот метод подключения пришел на замену RPC over HTTP.

- Autodiscover Virtual Directory. Предназначена для сервиса автоматического конфигурирования внутренних клиентов.

- Ecp Virtual Directory. Виртуальная директория веб-консоли управления.

- Oab Virtual Directory. Предназначения для хранения файлов оффлайн адресной книги.

- Owa Virtual Directory. Виртуальная директории веб версии Outlook.

- PowerShell Virtual Directory. Виртуальная директория веб-версии PowerShell.

- WebServices Virtual Directory. Виртуальная директория веб-сервисов Exchange.

У каждой из виртуальных директория (за исключением виртуальной службы автообнаружения) в настройках необходимо указать URL адрес, который будут использовать внутренние клиенты и URL адрес, который будут использовать внешние клиенты. Этот URL адрес, может быть одинаковый как для внутренних клиентов, так и для внешних клиентов. В нашем случае будет именно так.

Как было сказано выше, мы будем использовать URL вида https://mail.itproblog.ru.

Выполним настройку виртуальной директории для ActiveSync:

Выполним настройку виртуальной директории для MAPI:

Настроим виртуальную директорию ECP:

Настроим виртуальную директорию OWA:

Затем настроим виртуальную директорию автономной адресной книги:

Нам остается настроить виртуальную директорию для PowerShell:

Последним шагом конфигурируем виртуальную директорию веб-сервисов:

Настройка виртуальных директорий для серверов Exchange 2016 завершена.

Развертывание установки Exchange 2013

Этап развертывания — это период, в течение которого вы устанавливаете Exchange 2013 в организации. Прежде чем приступить к этапу развертывания, следует спланировать организацию Exchange. Дополнительные сведения см. выше в разделе Planning.

Используйте следующие ссылки, чтобы получить доступ к информации, необходимой для развертывания Exchange 2013.

-

Подготовка Active Directory и доменов. Узнайте о шагах, необходимых для подготовки леса Active Directory к Exchange 2013, а также об изменениях, внесенных Exchange в лес.

-

Установите Exchange 2013 с помощью мастера установки. Выполните действия, описанные в этом разделе, чтобы использовать мастер установки Exchange 2013 для установки Exchange 2013 в новую организацию Exchange.

-

Установка Exchange 2013 в автоматическом режиме. Выполните действия, описанные в этом разделе, чтобы использовать автоматическую установку Exchange 2013 для установки Exchange 2013 в новую организацию Exchange.

-

Установите роль пограничного транспорта Exchange 2013 с помощью мастера установки. Выполните действия, описанные в этом разделе, чтобы с помощью мастера установки Exchange 2013 установить роль пограничного транспорта Exchange 2013 в сеть периметра.

-

Обновите Exchange 2013 до последнего накопительного обновления или пакета обновления. Выполните действия, описанные в этом разделе, чтобы применить последнее накопительное обновление или пакет обновления к серверам Exchange 2013 в вашей организации.

-

Обновление с Exchange 2010 до Exchange 2013. Выполните действия, описанные в этом разделе, чтобы установить Exchange 2013 в существующей организации Exchange 2010.

-

Обновление с Exchange 2007 до Exchange 2013. Выполните действия, описанные в этом разделе, чтобы установить Exchange 2013 в существующей организации Exchange 2007.

-

Развертывание топологий нескольких лесов для Exchange 2013. Сведения о развертывании Exchange 2013 в организации, содержащей несколько лесов Active Directory, см. в этом разделе.

-

Развертывание голосовой почты и единой системы обмена сообщениями. Ознакомьтесь с этой статьей, чтобы узнать о развертывании единой системы обмена сообщениями Exchange 2013, будь то новое развертывание или обновление.

-

Процедуры гибридного развертывания. Сведения о развертывании Exchange 2013 в существующем гибридном развертывании см. в этой статье.

-

Задачи exchange 2013 после установки. Сведения о задачах после установки для завершения установки Exchange 2013.

Импорт и привязка сертификатов

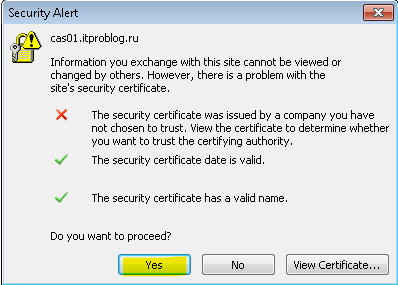

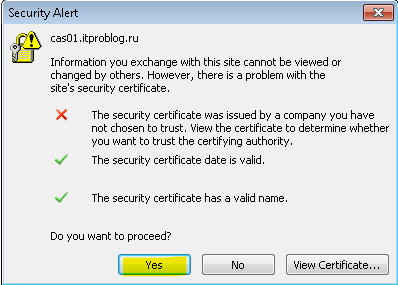

Для корректной работы HTTPS сервисов и службы обнаружения нам необходим сертификат, который будет доверенным для наших клиентов Outlook. Потому что после установки Exchange привязывает к веб-сервисам самоподписанный сертификат и наши клиенты будут получать сообщение о том, что у них нет доверия к этому сертификату:

Вариант с использованием самоподписанного сертификата мы рассматривать не будем. В остальных случаях у вас будет два варианта:

- Купить коммерческий сертификат на год или более.

- Выпустить бесплатный сертификат от Let-s Encrypt на 3 месяца.

- Использовать сертификаты от внутреннго ЦС. Это может быть инфраструктура PKI на базе Windows Server, либо же другое решение. Однако, это накладывает определённые дополнительные трудозатраты. Как минимум нужно вручную импортировать сертификат корневого ЦС на мобильные клиенты при публикации сервисов наружу (десктопные/мобильные клиента, OWA и т.д.).

Поскольку мы уже выпускали бесплатный сертификат для нашего сервера Exchange 2010, то мы будем использовать его.

Предварительно либо экспортируйте этот сертификат с одного из серверов Exchange 2010, либо найдите исходный PFX файл с открытым и закрытым ключом.

Импорт сертификата на сервера клиентского доступа

Для импорта сертификата на сервера клиентского доступа выполните следующие шаги:

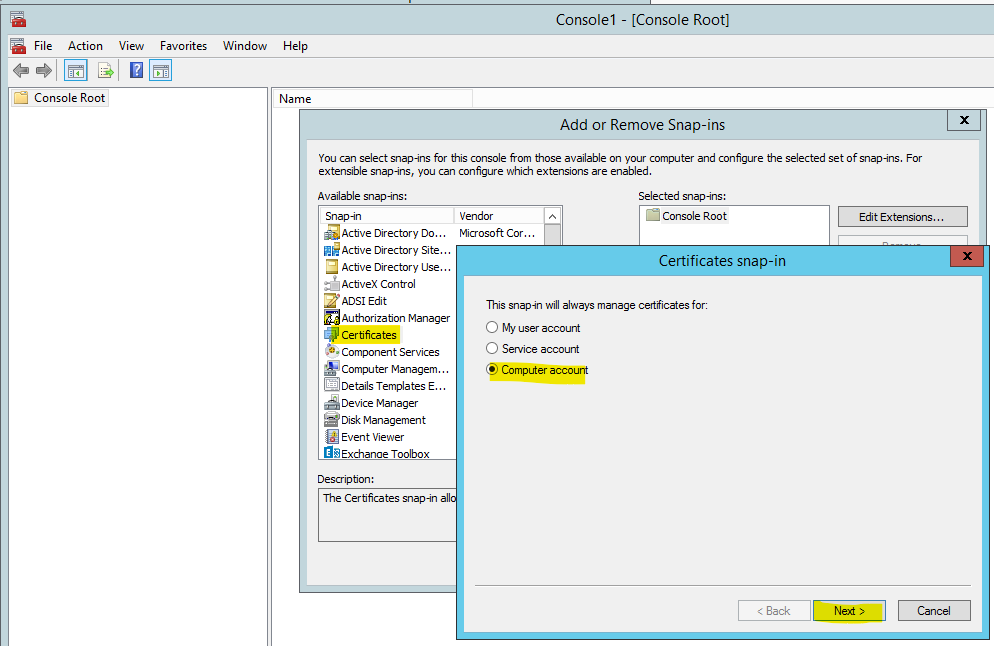

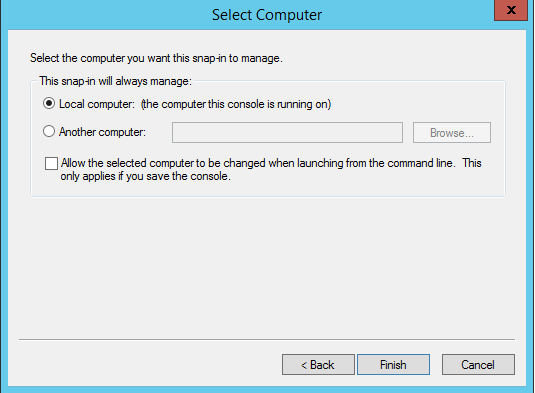

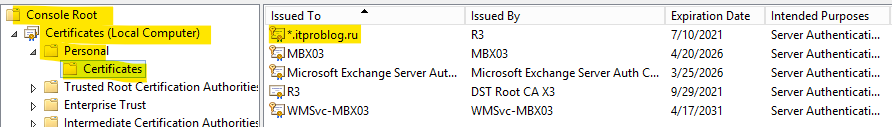

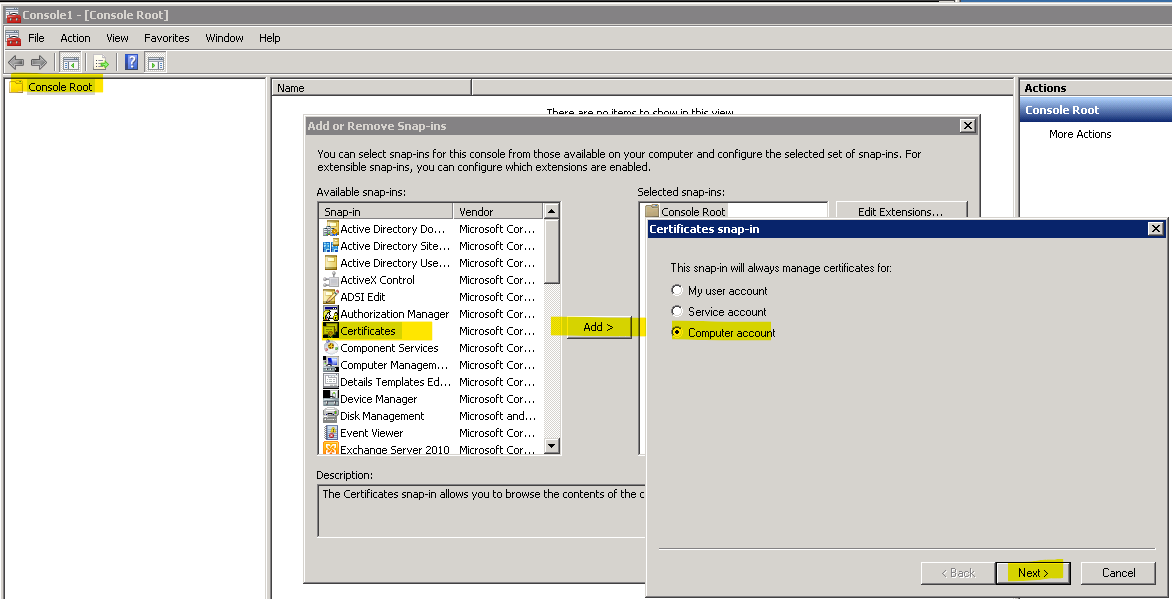

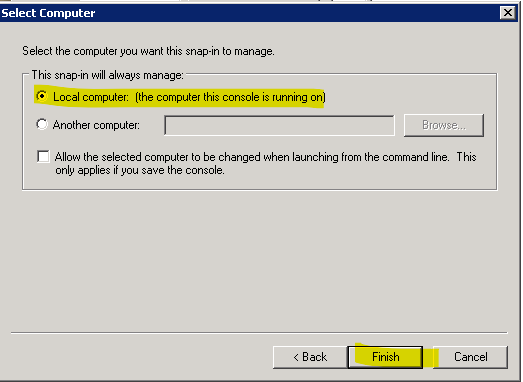

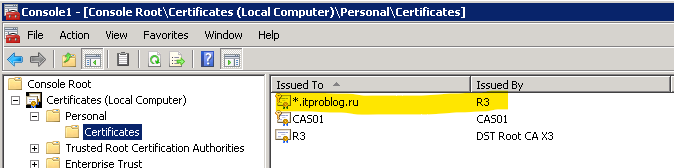

1. Запустить MMC консоль управления сертификатами для локального компьютера на первом сервер Exchange 2016:

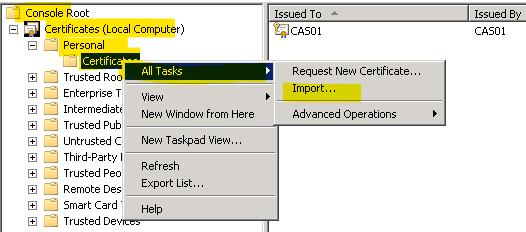

2. В контекстом меню персонального контейнера выбрать пункт для импорта сертификата:

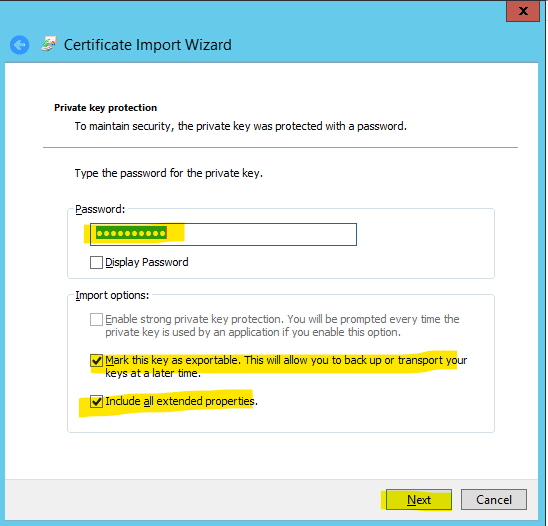

3. Выполнить все шаги мастера импорта сертификатов.

4. Сертификат должен отобразиться в локальном хранилище сертификатов:

5. Выполнить импорт сертификата на все сервера клиентского доступа Exchange.

Привязка сертификата к сервисам Exchange

Импорт сертификата – это лишь половина дела. Далее их нужно указать – какие сервисы будут использовать наш сертификат:

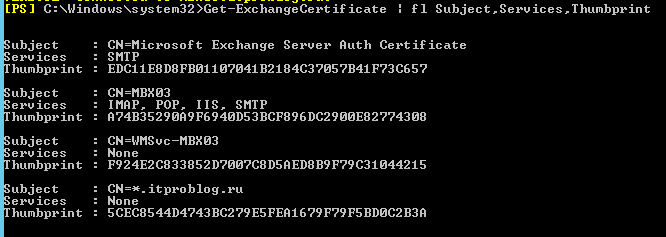

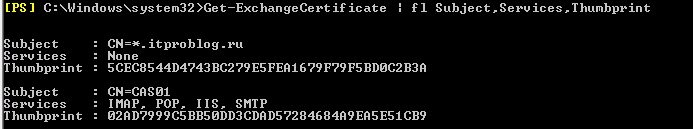

1. Запустим Exchange Management Shell на первом сервере Exchange 2016 и посмотрим на список наших сертификатов:

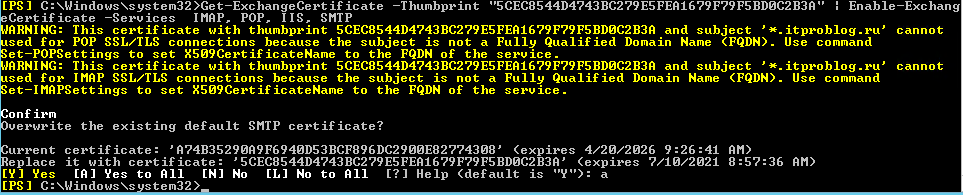

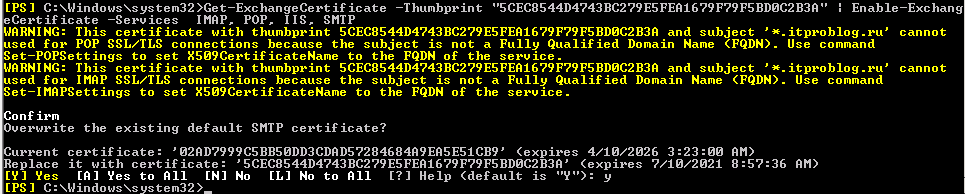

2. Находим необходимый нам сертификат и привязываем его ко всем сервисам:

3. Перезапускаем сервер IIS:

4. Выполняем аналогичные действия на втором сервере Exchange 2016.

Подготовка сервера для Exchange 2019

Мы будем развертывать Exchange 2019 в самой простой конфигурации – один сервер без группы высокой доступности. В следующих публикациях мы добавим еще один сервер и создадим группу высокой доступности. Пока же начнем с базовых вещей.

Аппаратные характеристики нашего почтового сервера с Exchange 2019 приведена ниже:

- 6 vCPU.

- 8 ГБ RAM.

- 120 ГБ диск для системного раздела.

- 60 ГБ диск для баз данных.

Поскольку в Exchange 2019 нет разделения на сервера клиентского доступа и сервера почтовых ящиков, то процесс установки довольно прямолинеен.

Требования к Active Directory

Для того, чтобы добавить сервер с Microsoft Exchange 2019 в вашу инфраструктуру необходимо, чтобы функциональный уровень домена и леса вашей AD был Windows Server 2012 R2 или выше.

Более подробно требования к Active Directory приведены официальной документации.

Предварительная подготовка сервера

Непосредственно перед началом установки ролей Exchange необходимо выполнить подготовку операционной системы. Наша операционная система Windows Server 2019 Standard.

В последующем для настройки группы высокой доступности (DAG) нам необходимо будет установить компонент Failover Clustering. Для Windows Server 2019:

Что нам необходимо сделать:

1. Установить и выполнить первоначальную настройку Windows Server 2019.

2. Выполнить настройку IP-адресации.

3. Установить все обновления для ОС.

4. Присоединить сервера к домену. В нашем случае домен будет itproblog.ru.

5. Загрузить .

6. Начиная с Exchange 2016 Update Rollup 10 также предварительным требованием является модуль IIS URL Rewrite.

Установка необходимых предварительных компонентов

Полный перечень всех предварительных требований приведен в документации на сайте Microsoft. Ниже мы приведем весь перечень необходимых компонентов и дополнительного ПО применительно к Windows Server 2019.

Для предварительной подготовки Windows Server 2019 к установке роли сервера почтовых ящиков Exchange 2019 нам необходимо выполнить следующие действия:

1. Установить предварительные компоненты следующим PowerShell командлетом:

2. Установить NET Framework 4.8.

3. Установить Visual C++ Redistributable Package for Visual Studio 2012.

4. Также установить Visual C++ Redistributable Package for Visual Studio 2013.

5. Установить компонент Server Media Foundation:

6. И установить Microsoft Unified Communications Managed API 4.0, Core Runtime 64-bit.

На этом установка предварительных компонентов для Exchange 2019 завершена.

Настройка службы автообнаружения

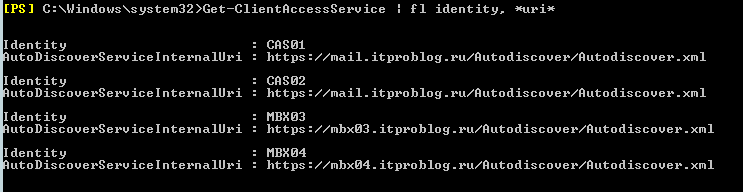

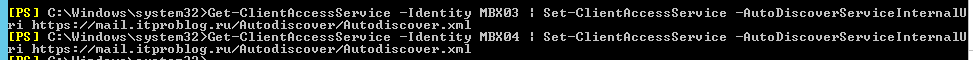

Теперь посмотрим, как выглядят настройки служб автообнаружения после добавления серверов Exchange 2016 в нашу организацию:

Мы видим, что на серверах Exchange 2016 (MBX03 и MBX04) службы автообнаружения ведут не на имя, которое мы настроили ранее (mail.itproblog.ru), а на собственные имена серверов:

Напомню, что мы используем пространство имен mail.itproblog.ru.

Скорректируем имена службы автообнаружения:

Проверим теперь адреса служб автообнаружения для всех наших серверов Exchange:

Теперь все имена настроены корректно, и мы перейдем к настройке виртуальных директорий.

Добавление пограничного транспортного сервера в гибридную среду

Развертывание пограничного транспортного сервера в локальной организации при настройке гибридной среды — это необязательный шаг. При настройке гибридного развертывания мастер гибридной конфигурации позволяет выбрать один или несколько серверов клиентского доступа и почтовых ящиков для передачи гибридной почты, либо один или несколько локальных пограничных транспортных серверов для обработки передачи гибридной почты в организации Exchange Online.

При добавлении пограничного транспортного сервера в гибридное развертывание он взаимодействует со службой EOP от имени внутренних серверов клиентского доступа и почтовых ящиков Exchange 2013. Пограничный транспортный сервер действует в качестве ретранслятора между локальным сервером почтовых ящиков и службой EOP для исходящих сообщений из локальной организации в службу Exchange Online. Пограничный транспортный сервер действует также в качестве ретранслятора между локальным сервером клиентского доступа и службой EOP для входящих сообщений из организации Exchange Online в локальную организацию. Все функции безопасности подключений, которые ранее выполнялись сервером клиентского доступа, теперь выполняются пограничным транспортным сервером. Поиск получателей, политики соответствия нормативным требованиям и другие виды проверки сообщений продолжают обрабатываться на сервере клиентского доступа.

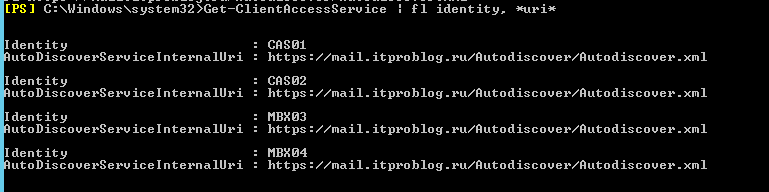

Поток почты без пограничного транспортного сервера

Приведенный ниже процесс и схема описывают путь, который проходят сообщения между локальной организацией и Exchange Online в случае отсутствия пограничного транспортного сервера:

-

Исходящие сообщения из локальной организации отправляются получателям в организации Exchange Online из почтового ящика на сервере почтовых ящиков Exchange 2010 на транспортный сервер-концентратор Exchange 2010.

-

Транспортный сервер-концентратор Exchange 2010 отправляет сообщение на сервер почтовых ящиков Exchange 2013.

-

Сервер почтовых ящиков Exchange 2013 отправляет сообщение непосредственно в компанию EOP Exchange Online.

-

EOP доставляет сообщение в организацию Exchange Online. В этом примере роли сервера клиентского доступа и сервера почтовых ящиков устанавливаются на одном и том же сервере Exchange 2013.

Сообщения, отправленные из организации Exchange Online получателям в локальной организации, следуют по обратному маршруту.

Поток почты в гибридном развертывании без пограничного транспортного сервера

Поток обработки почты с пограничным транспортным сервером

Следующий процесс показывает путь, который проходят сообщения между локальной организацией и организацией Exchange Online при наличии пограничного транспортного сервера. Сообщения из локальной организации для получателей в организации Exchange Online отправляются с сервера почтовых ящиков Exchange 2010 следующим образом.

-

Исходящие сообщения из локальной организации отправляются получателям в организации Exchange Online из почтового ящика на сервере почтовых ящиков Exchange 2010 на транспортный сервер-концентратор Exchange 2010.

-

Транспортный сервер-концентратор Exchange 2010 отправляет сообщение на сервер почтовых ящиков Exchange 2013.

-

Сервер почтовых ящиков Exchange 2013 отправляет сообщение на пограничный транспортный сервер Exchange 2013 или Exchange 2010 с пакетом обновления 3 (SP3).

-

Пограничный транспортный сервер отправляет сообщение в компанию, использующую службу EOP Exchange Online.

-

EOP доставляет сообщение в организацию Exchange Online. В этом примере роли сервера клиентского доступа и сервера почтовых ящиков устанавливаются на одном и том же сервере Exchange 2013.

Сообщения, отправленные из организации Exchange Online получателям в локальной организации, следуют по обратному маршруту.

Поток почты в гибридном развертывании с развернутым пограничным транспортным сервером Exchange 2013 или Exchange 2010 с пакетом обновления 3 (SP3)

Создание тестовой среды

Перед первой установкой Exchange 2013 рекомендуется установить его в изолированной тестовой среде. Это позволит снизить риск отрицательных последствий для рабочей среды и риск простоя пользователей.

Тестовая среда будет выступать в качестве «подтверждения концепции» для нового проекта Exchange 2013 и позволит двигаться вперед или откатывать все реализации перед развертыванием в рабочей среде. Наличие эксклюзивной тестовой среды для проверки и тестирования позволяет выполнять предварительные проверки для будущих рабочих сред. При установке в тестовой среде мы считаем, что ваша организация будет иметь более высокую вероятность успеха в полной реализации в рабочей среде.

Многие организации могут понести значительные затраты на создание испытательной лаборатории из-за необходимости дублирования рабочей среды. Чтобы снизить затраты на оборудование, связанные с лабораторией прототипа, рекомендуется использовать виртуализацию с помощью Windows Server 2008 R2 или Windows Server 2012 технологий Hyper-V. Технология Hyper-V позволяет выполнить виртуализацию сервера, благодаря которой возможен запуск нескольких виртуальных операционных систем на одном компьютере.

Дополнительные сведения о Hyper-V см. в разделе Виртуализация серверов. Сведения о поддержке Microsoft Exchange 2013 в рабочей среде в программном обеспечении для аппаратной виртуализации см. в разделе «Виртуализация оборудования» в статье Требования к системе Exchange 2013.

Проверка корректности клиентских подключений

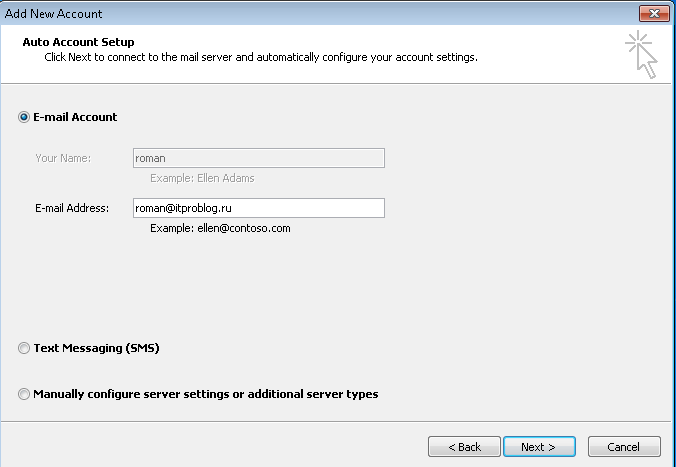

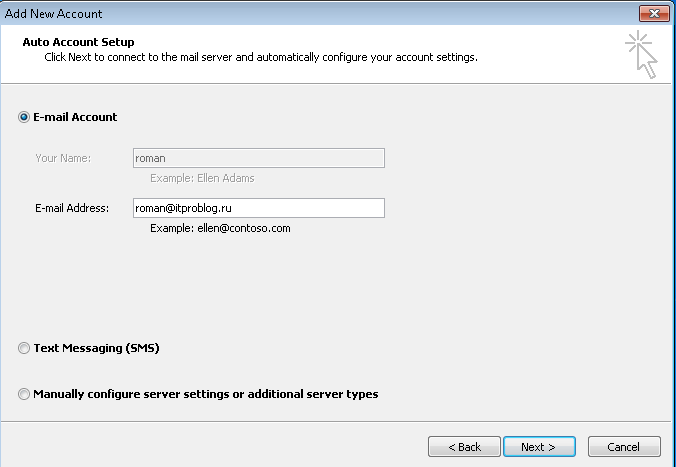

Теперь, когда у нас практически подготовлена исходная инфраструктура Exchange 2010 мы можем подключиться к нашему пока единственному почтовому ящику через Outlook:

Сначала проверим подключение через нашу тестовую рабочую станцию с Windows 7 и Office 2010:

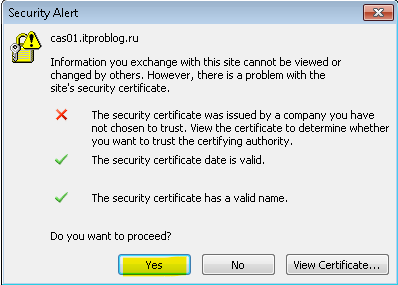

На этапе подключения мы можем получить предупреждение о том, что у нас нет доверия к сертификату, который предоставил Exchange сервер. Это так. Мы еще не конфигурировали сертификаты. Соглашаемся на не доверенный сертификат.

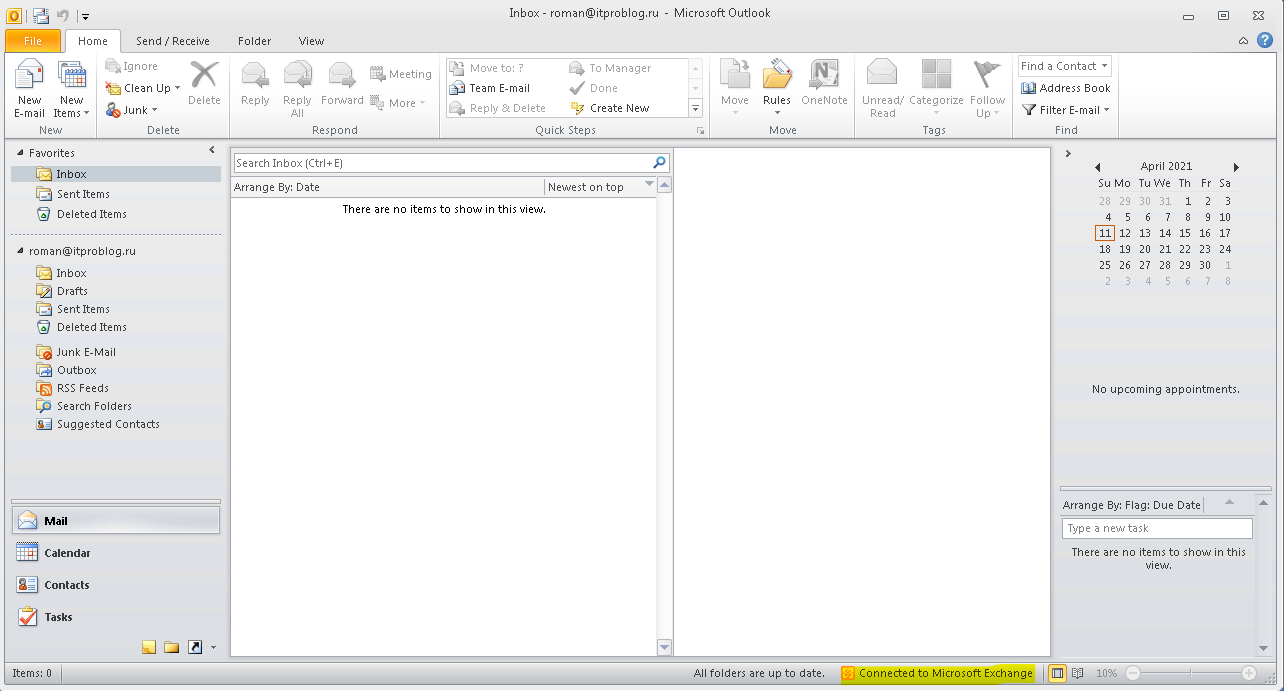

В целом подключение устанавливается успешно:

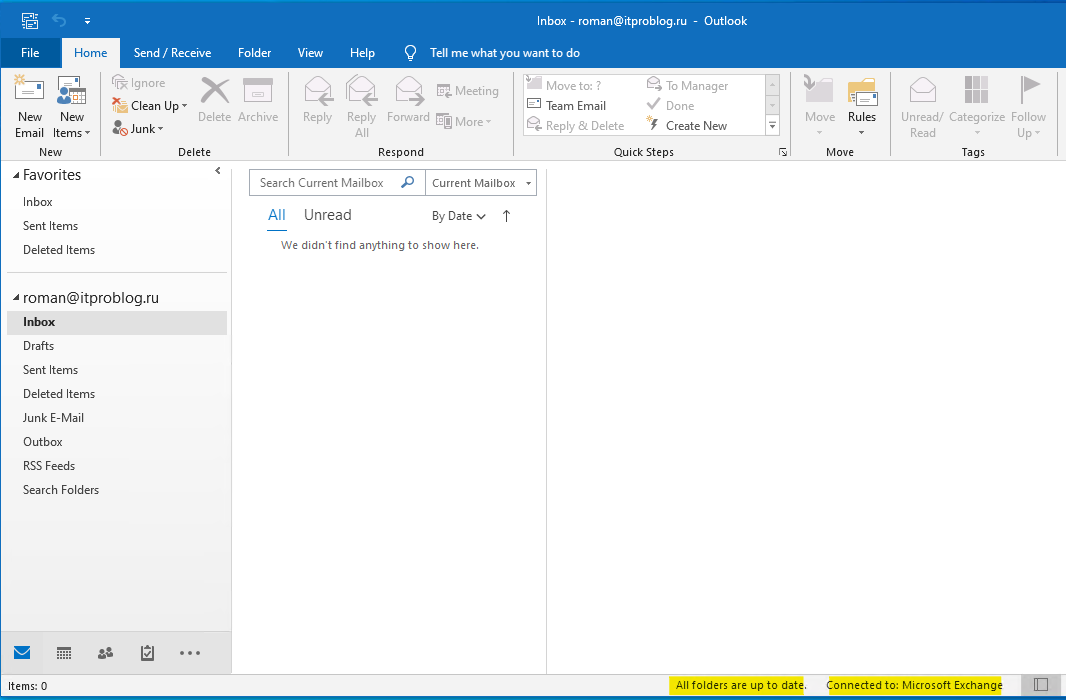

Теперь проверим подключение через нашу тестовую рабочую станцию с Windows 10 и Office 2019. Да, да, именно с Office 2019 Exchange 2010 конечно же официально не поддерживает Office 2019, но по факту подключение работает. Естественно, без каких-либо гарантий на корректную работу:

Импорт и привязка сертификатов

Для корректной работы HTTPS сервисов и службы обнаружения нам необходим сертификат, который будет доверенным для наших клиентов Outlook. Потому что после установки Exchange привязывает к веб-сервисам самоподписанный сертификат и наши клиенты будут получать сообщение о том, что у них нет доверия к этому сертификату:

Вариант с использованием самоподписанного сертификата мы рассматривать не будем. В остальных случаях у вас будет два варианта:

- Купить коммерческий сертификат на год или более.

- Выпустить бесплатный сертификат от Let-s Encrypt на 3 месяца. Что мы и сделаем. Мы выпустим wildcard сертификат на имя *.itproblog.ru

После того, как мы выпустим наш сертификат необходимо установить его в локальное хранилище сертификатов компьютера на серверах клиентского доступа и балансировщике сетевой нагрузки.

Импорт сертификата на сервера клиентского доступа

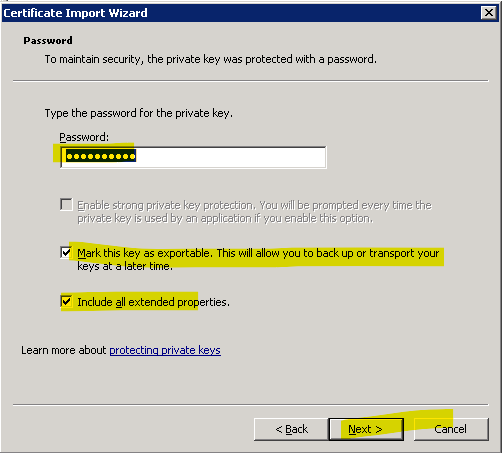

Для импорта сертификата на сервера клиентского доступа выполните следующие шаги:

1. Запустить MMC консоль управления сертификатами для локального компьютера:

2. В контекстом меню персонального контейнера выбрать пункт для импорта сертификата:

3. Выполнить все шаги мастера импорта сертификатов.

4. Сертификат должен отобразиться в локальном хранилище сертификатов:

5. Выполнить импорт сертификата на все сервера клиентского доступа Exchange.

Привязка сертификата к сервисам Exchange

Импорт сертификата – это лишь половина дела. Далее их нужно указать – какие сервисы будут использовать наш сертификат:

1. Запустим Exchange Management Shell на первом сервере клиентского доступа и посмотрим на список наших сертификатов:

2. Находим наш свежевыпущенный сертификат и привязываем его ко всем сервисам:

3. Перезапускаем сервер IIS:

4. Выполняем аналогичные действия на втором сервере клиентского доступа.

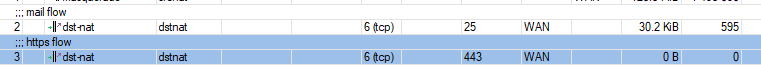

Настройка публикации SMTP и HTTPS во внешний мир

Теперь нам осталось только опубликовать наш сервер Exchange во внешний мир и настроить необходимые DNS записи во внешней зоне.

Публикация сервера Exchange во внешний мир

Тут все крайне сильно зависит от текущей инфраструктуры. Кто-то конфигурирует NAT правило, кто-то конфигурирует публикацию через TMG (да, да – он еще местами встречает ), кто-то использует AD FS + WAP. Тут нет какого-то универсального решения, но есть общие требования:

- Весь траффик пришедший снаружи по порту TCP 25 должен будет перенаправлять на наш виртуальный сервер mail.itproblog.ru (10.10.10.161).

- Весь траффик пришедший снаружи по порту TCP 443 должен будет перенаправлять на наш виртуальный сервер mail.itproblog.ru (10.10.10.161).

В моем случае – это просто NAT правило в настройках маршрутизатора:

В вашем случае это может быть совсем другое решение.

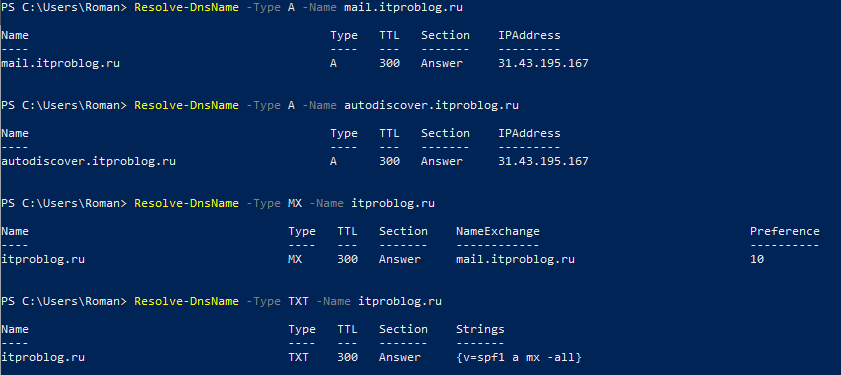

Настройка DNS записей во внешней зоны

Для того, чтобы наш почтовый сервер могу принимать внешнюю почту и предоставлять возможность автоматического получения параметров подключения для внешних клиентов (через механизм автообнаружения) во внешней DNS зоне нам понадобятся следующие записи:

| Имя | Тип Записи | Значение | Комментарии |

| A | IP-адрес почтового сервера | DNS запись почтового сервера | |

| autodiscover | A | IP-адрес почтового сервера | DNS запись для работы служб автообнаружения |

| @ | MX | IP-адрес почтового сервера | DNS запись для маршрутизации входящей почты |

| @ | TXT | v=spf1 a mx -all | SPF запись для фильтрации нежелательной почты |

В нашем случае получился следующий перечень DNS записей:

В ваше случае имена и IP-адреса, соответственно, будут конкретно под вашу инфраструктуру.

При правильной настройке теперь вы можете как отправлять электронную почту во внешний мир, так и принимать почту от внешнего мира.

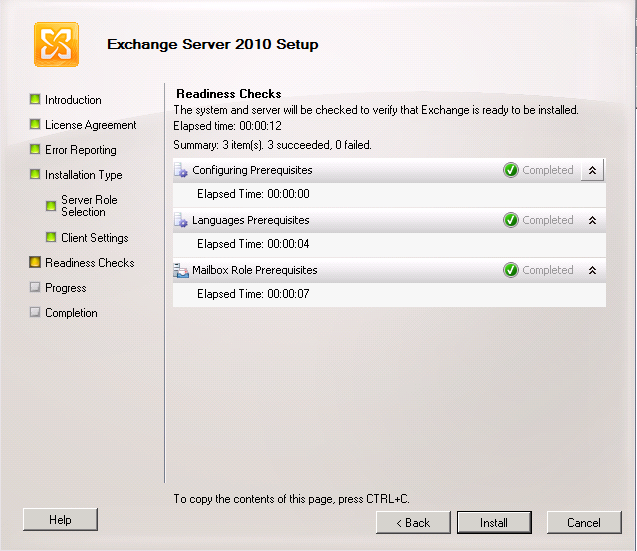

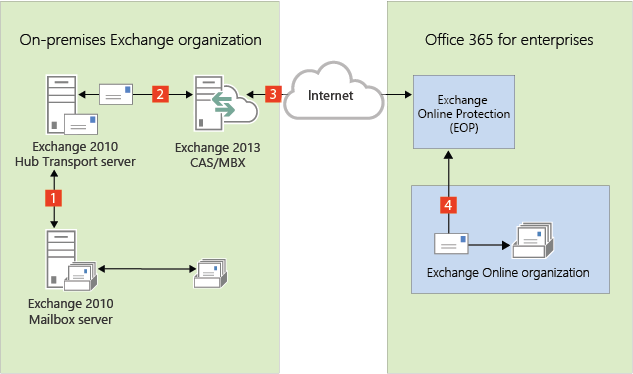

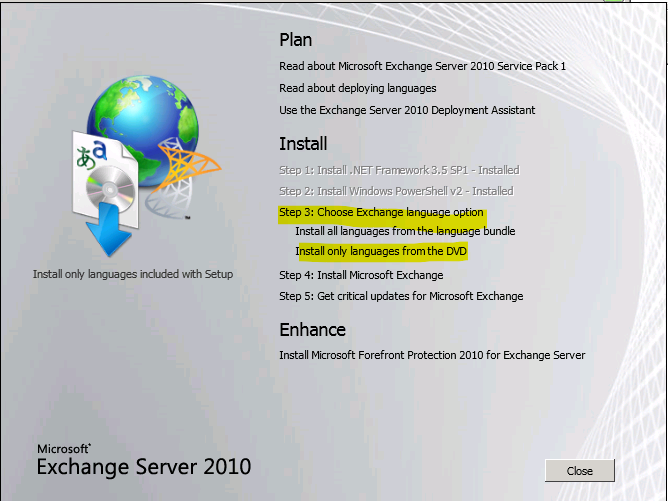

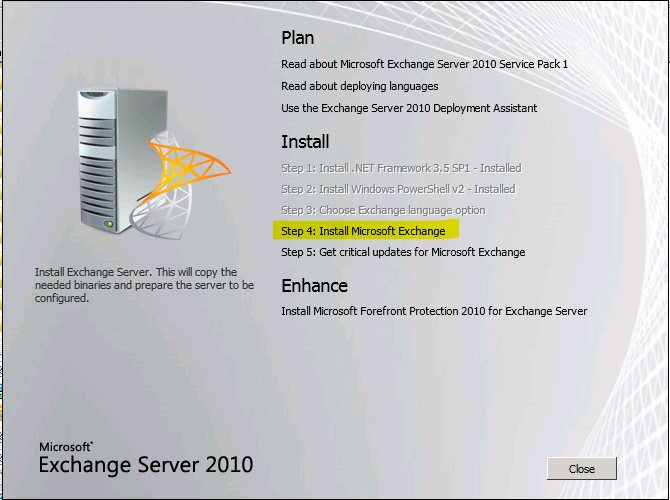

Установка роли сервера почтовых ящиков на первый сервер

Установка серверов почтовых ящиков Exchange 2010 включает в себя следующие шаги:

1. Запустить установщик из дистрибутива.

2. Выбрать пункты “Step 3: Choose Exchange language option” – “Install only languages from the DVD”.

3. Выбрать пункт “Step 4: Install Microsoft Exchange”.

4. На шаге приветствия мастера установки нажмем кнопку “Next”.

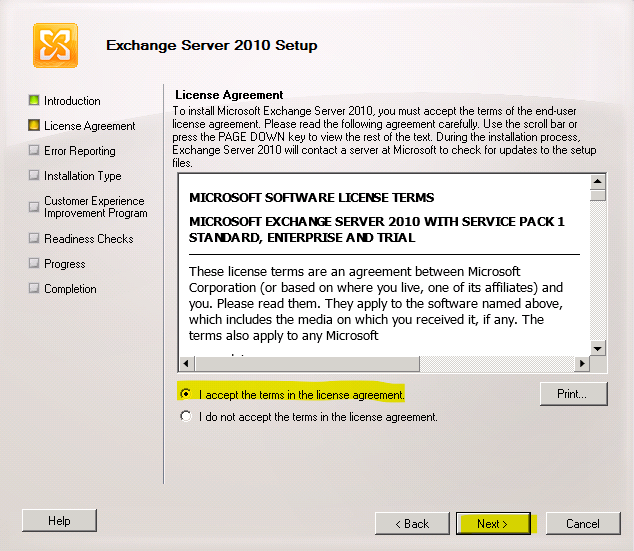

5. При согласии принимаем лицензионное соглашение:

6. Говорим, что мы не собираемся отправлять отчеты об ошибках:

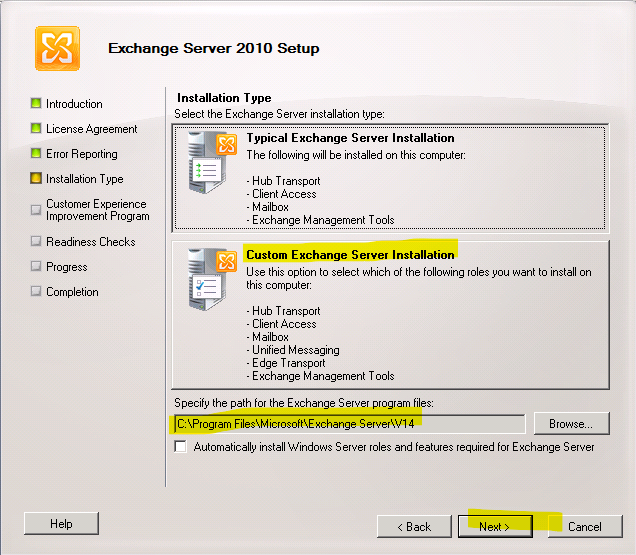

7. Указываем, что мы будем выполнять выборочную установку ролей и указываем директория для установки Microsoft Exchange:

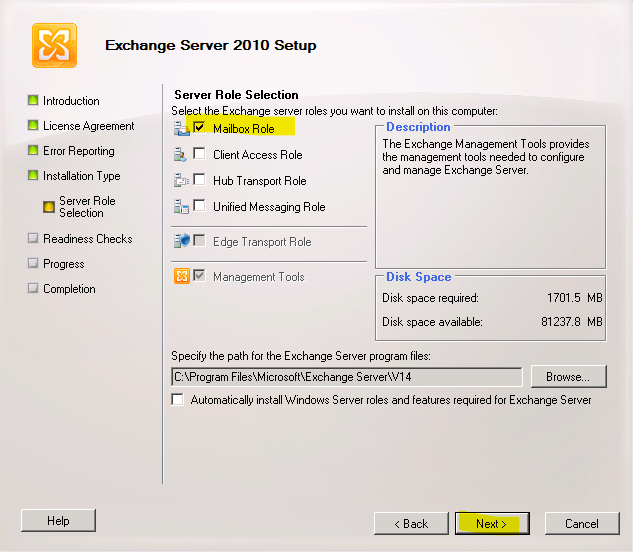

8. Мы будем устанавливать только роль Mailbox:

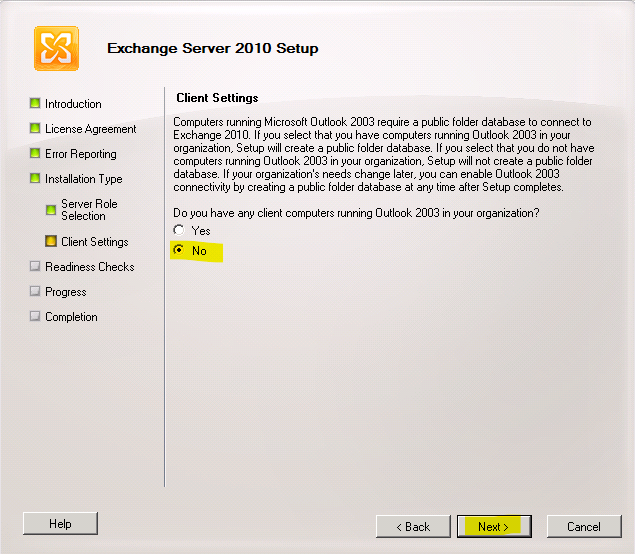

9. У нас нет компьютеров с Outlook 2003. Указываем это:

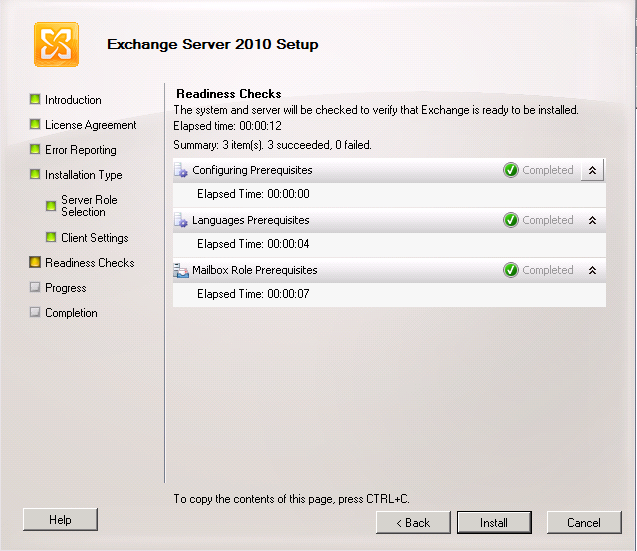

10. Мастер установки выполнит проверку всех необходимых компонентов. Дожидаемся окончания проверки на нажимаем кнопку “Install”.

11. Дожидаемся окончания процесса установки.

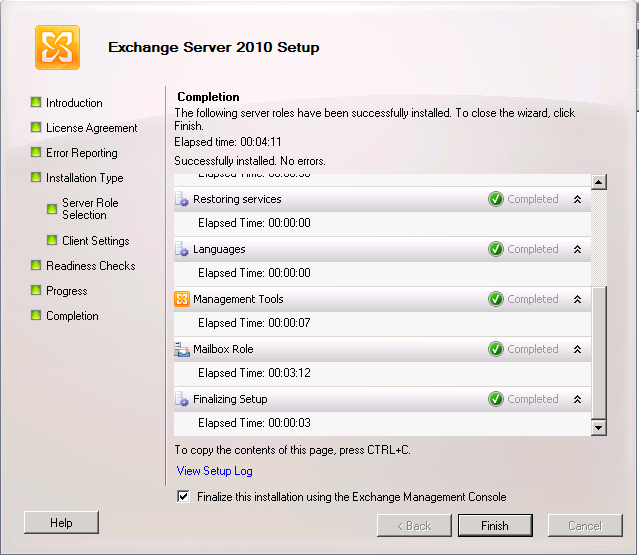

12. После успешного завершения процесса установки окно мастера установки выглядит следующим образом:

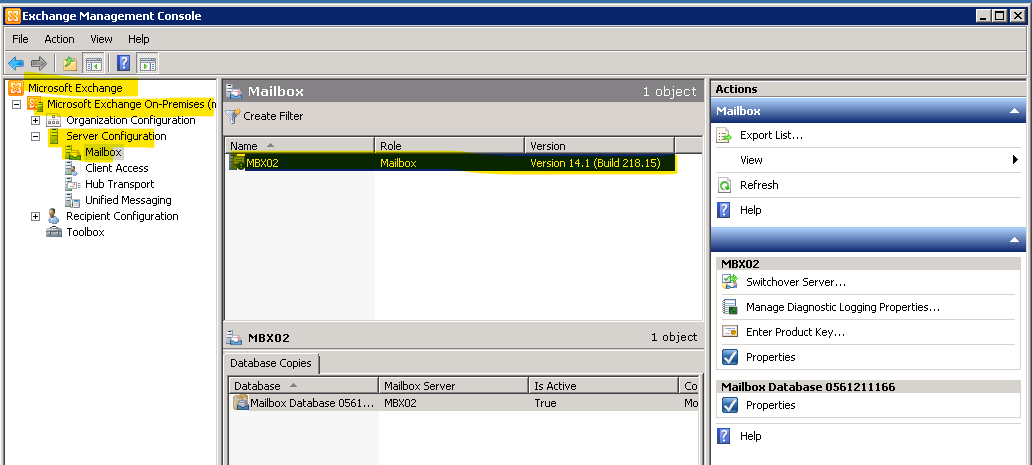

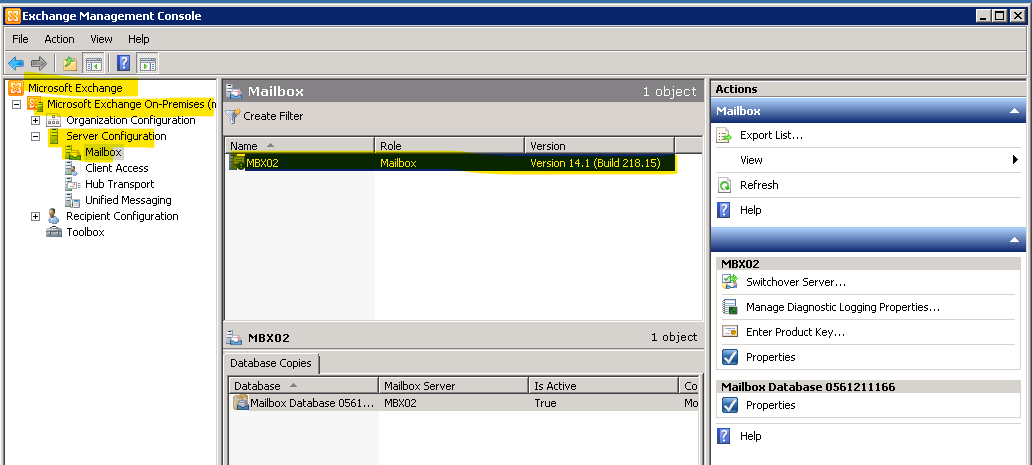

13. Нажимаем кнопку “Finish”. Откроется консоль управления Exchange. В разделе конфигурации почтовых серверов теперь мы видим наш сервер – MBX01:

14. Перезагружаем сервер.

Архитектура и основные векторы атак на MS Exchange

Основные компоненты сервера MS Exchange и связи между ними представлены на схеме ниже.

В зависимости от версии у MS Exchange могут быть следующие роли:

- Сервер почтовых ящиков (Mailbox server).

- Сервер клиентского доступа (Client Access) — фронтенд-сервис, который проксирует клиентские запросы на бэкенд-серверы.

- Транспорт (Transport), который отвечает за управление почтовым потоком.

- Единая система обмена сообщениями (Unified Messaging), которая позволяет использовать голосовые сообщения и другие возможности телефонии (роль недоступна на серверах версии 2019).

- Управление (Management role), суть которого состоит в администрировании и гибкой настройке компонентов MS Exchange.

Табл. 1. Основные протоколы, используемые MS Exchange

| Типы протоколов | Название | Описание |

| Протоколы клиентского доступа | HTTP/HTTPS | Протокол, который используется клиентами, в том числе мобильными, чтобы обращаться к компонентам Exchange для работы с почтой, календарями, адресной книгой и т. д. |

| MAPI | Транспортный протокол для работы с почтой и другими компонентами, который используется клиентом Outlook для взаимодействия с сервером Exchange. Он имеет ряд преимуществ за счет инкапсуляции в HTTP | |

| RPC over HTTP | Альтернативный транспортный протокол, который используется клиентом Outlook и мобильными устройствами | |

| Протоколы для пересылки и хранения почты | SMTP | Протокол передачи почты в сетях TCP/IP |

| IMAP4/POP3 | Протоколы прикладного уровня для доступа к электронной почте | |

| Протокол обмена данными со службой каталогов Active Directory | LDAP | Открытый протокол, который используется для хранения и извлечения данных из иерархической структуры каталогов |

Основные компоненты Exchange и их краткое описание приведены ниже:

- Outlook Web Access (OWA) — веб-интерфейс для предоставления доступа к почтовым ящикам и работы с ними (чтение/отправка/удаление почты, редактирование календаря и т. д.)

- Exchange Control Panel (ECP) — веб-интерфейс для администрирования компонентов Exchange: управления почтовыми ящиками, создания различных политик для управления почтовым потоком, подключения новых почтовых серверов и т. д.

- Autodiscover — служба, позволяющая клиентам получать информацию о расположении различных компонентов сервера Exchange, например URL для службы EWS. Для получения информации требуется предварительная аутентификация пользователя.

- Exchange Web Services (EWS) — API для предоставления различным приложениям доступа к компонентам почтовых ящиков.

- Exchange ActiveSync (EAS) — сервис, позволяющий пользователям мобильных устройств получать доступ к электронной почте, календарю, контактам, задачам и работать с этой информацией без подключения к интернету.

- RPC — служба клиентского доступа через протокол RPC, который работает поверх HTTP.

- Offline Address Book (OAB) — служба автономной адресной книги сервера Exchange, которая позволяет пользователям Outlook кешировать содержимое GAL (Global Address List) и обращаться к нему даже при отсутствии подключения к Exchange.

Все вышеописанные компоненты функционируют как приложения на веб-сервере Microsoft IIS.

Атакуя сервер MS Exchange, злоумышленники, как правило, преследуют следующие цели:

- Получение доступа к конфиденциальной информации, содержащейся в корпоративной почте.

- Запуск вредоносной рассылки с адресов компании-жертвы для проникновения в инфраструктуру другой организации.

- Компрометация УЗ с помощью компонентов Exchange (успешная брутфорс-атака или обнаружение учетных данных в почтовой переписке) для входа в сеть компании через один из корпоративных сервисов.

- Закрепление в сети компании (например, с помощью веб-шелла на сервисе OWA).

- Повышение привилегий в домене с помощью сервера Exchange.

- Выведение из строя сервера Exchange для нарушения внутренних бизнес-процессов компании (например, полное шифрование данных сервера).