Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить Bitlocker

Для работы BitLocker для шифрования дисков и BitLocker To Go требуется профессиональная, корпоративная версия Windows 8, 8.1 или 10, или же Максимальная версия Windows 7. Но “ядро” ОС Windows версии 8.1 включает в себя функцию “Device Encryption” для доступа к зашифрованным устройствам.

Для включения BitLocker откройте Панель управления и перейдите в Систему и безопасность – Шифрование диска с помощью BitLocker. Вы также можете открыть Проводник Windows, кликнуть правой кнопкой на диске и выбрать Включить BitLocker. Если такой опции нет в меню, значит у вас не поддерживаемая версия Windows.

Кликните на опцию Включить BitLocker на против системного диска, любого логического раздела или съемного устройства для включение шифрования. Динамические диски не могут быть зашифрованы с помощью BitLocker.

Доступно два типа шифрования BitLocker для включения:

- Для логического раздела. Позволяет шифровать любые встроенные диски, как системные, так и нет. При включении компьютера, загрузчик запускает Windows, из раздела System Reserved, и предлагает метод разблокировки – например, пароль. После этого BitLocker расшифрует диск и запустит Windows. Процесс шифрования / дешифрования будет проходить на лету, и вы будете работать с системой точно также, как до включения шифрования. Также можно зашифровать другие диски в компьютере, а не только диск операционной системы. Пароль для доступа необходимо будет ввести при первом обращении к такому диску.

- Для внешних устройствВнешние накопители, такие как USB флэш-накопители и внешние жесткие диски, могут быть зашифрованы с помощью BitLocker To Go. Вам будет предложено ввести пароль для разблокировки при подключении накопителя к компьютеру. Пользователи, у которых не будет пароля не смогут получить доступ к файлам на диске.

Работа с зашифрованным диском

В Проводнике Windows зашифрованный диск помечен значком замка: у заблокированного диска замок закрыт, у разблокированного — открыт.

Свежеподключенный зашифрованный диск заблокирован, и чтобы его разблокировать, следует щелкнуть по нему двойным щелчком. Если вы выбрали только защиту паролем, понадобится ввести этот пароль, а если была выбрана и смарт-карта, то для успешной аутентификации и разблокировки диска нужно еще вставить и ее.

После разблокировки с зашифрованным диском вы можете работать так же, как с обычным.

Теперь рассмотрим ситуацию, когда вы забыли пароль или потеряли смарт-карту.

Bitlocker: Забыл пароль, что делать?

Откройте файл, содержащий ключ восстановления и скопируйте содержащийся там ключ в буфер обмена.

Как восстановить пароль BitLocker

Нажмите в окне ввода пароля кнопку Дополнительные параметры.

Восстановление пароля BitLocker

Выберите в открывшемся окне команду Введите ключ восстановления.

Вам останется только вставить в соответствующее поле ключ восстановления из буфера обмена.

Рассмотрим еще две ситуации: изменение пароля BitLocker и управление зашифрованным диском.

Щелкните правой кнопкой на разблокированном зашифрованном диске и найдите в открывшемся контекстном меню команды Изменить пароль BitLocker и Управление BitLocker.

Открыть BitLocker

Первая команда, как вы уже догадались, позволяет изменить пароль для разблокировки зашифрованного диска. Процедура смены пароля обычная: нужно ввести старый пароль, новый пароль и его подтверждение.

Смена пароля для разблокировки зашифрованного диска

Выберите теперь команду Управление BitLocker. В открывшемся окне вы увидите список как незашифрованных, так и зашифрованных дисков.

Управление зашифрованным диском BitLocker

Для зашифрованного диска доступны следующие команды:

- Архивировать ключ восстановления — если вы потеряли файл с ключом восстановления, вы можете сделать его копию в любой момент (естественно, пока вы еще помните пароль разблокировки);

- Сменить пароль — с этой командой вы уже знакомы;

- Удалить пароль — удаляет пароль, но перед этим нужно выполнить команду Добавить смарт-карту. Иначе, если удалить пароль, то как потом будет осуществляться доступ к зашифрованному диску?

- Добавить смарт-карту — добавляет смарт-карту, которая будет использоваться для разблокировки диска. Если раньше был добавлен пароль, то для разблокировки диска теперь понадобятся и смарт-карта, и пароль.

Если хотите использовать только лишь смарт-карту, тогда добавьте ее, а потом удалите пароль; - Включить автоматическую разблокировку — позволяет включить автоматическую разблокировку диска на этом компьютере;

- Отключить BitLocker — отключает шифрование. После этого данные на диске не будут зашифрованными, и вводить пароль для разблокирования диска более не понадобится.

Команда Администрирование доверенного платформенного модуля позволяет управлять TPM-чипом, если таковой имеется в вашем компьютере. У меня его не оказалось, поэтому вместо консоли управления я увидел сообщение о том, что TPM-чип не найден.

ВНИМАНИЕ! Чип TPM, если он в компьютере имеется, сначала нужно включить через BIOS SETUP. Изучите документацию по материнской плате, чтобы узнать, как это сделать

Если читать документацию не с руки, ищите в BIOS SETUP параметры, связанные с TPM, например: TPM Security, TPM Activation. Эти параметры нужно включить (значения Enabled, On,Activated и т. п.). Названия параметров и значений могут отличаться в зависимости от используемой BIOS.

Если вам необходимо быстро и легко скрыть и зашифровать папку или файл. Я вам могу посоветовать использовать программу AxCrypt, про которую мы подробно рассказывали в статье «Как поставить пароль на папку».

Обновление за декабрь 2022 года:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows — нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

- Шаг 1: (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

Криптографическая магия

TPM может хранить данные как в исходном виде, так и в зашифрованном. В последнем случае речь идёт о криптографии с открытым ключом. Такой метод подразумевает наличие пары ключей шифрования, один из которых можно держать в секрете, а другой – в открытом доступе. Зашифровать сообщение может любой, кто владеет общим ключом, а расшифровать тот, у кого имеется секретный ключ. Кроме того, секретный ключ используется, чтобы автоматически генерировать криптографическую хэш-функцию сообщения или файла. Так вы подтвердите использование общего ключа, т. е. то, что он был «подписан» вами и не является подделкой.

Итак, после того, как вы сохраните секретный ключ в TPM, он (ключ) сможет шифровать и расшифровывать файлы, а также создавать подписи. Если же в системе что-то пошло не так или же запрос поступил от неизвестного процесса, TPM просто откажется сотрудничать. Отправлять ключ обратно ключ в ОС нет необходимости, поскольку там его можно отследить. Лучше всего его полностью изолировать, так, чтобы извлечь его было нельзя никаким образом.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как исправить ошибку доверенного платформенного модуля в BitLocker

Если вы внимательно заметили, это сообщение об ошибке является скорее утверждением, содержащим исправление. Но чтобы лучше понять, вам нужно знать значение некоторых терминов в этой ошибке.

- Модуль доверенной платформы: TPM — это микросхема, обычно используемая в новых системах. Он хранит ключ шифрования, когда BitLocker использует TPM. Если чип, поддерживающий TPM, отсутствует в системе, вы все равно можете использовать BitLocker, но для хранения ключа необходимо использовать USB-накопитель.

- Политика администратора: Это параметр групповой политики, который необходимо изменить, чтобы BitLocker мог работать без TPM.

Теперь давайте рассмотрим два способа исправить эту ошибку.

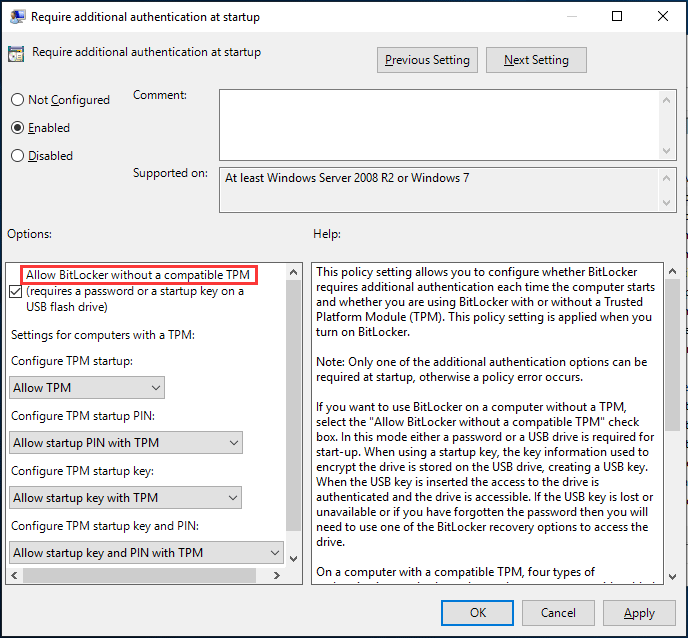

Метод 1. Разрешить BitLocker без TPM

Ошибка возникает, когда на вашей материнской плате нет микросхемы TPM. Чтобы решить эту проблему, необходимо разрешить BitLocker без микросхемы TPM. Исправление точно такое, как указано в заявлении.

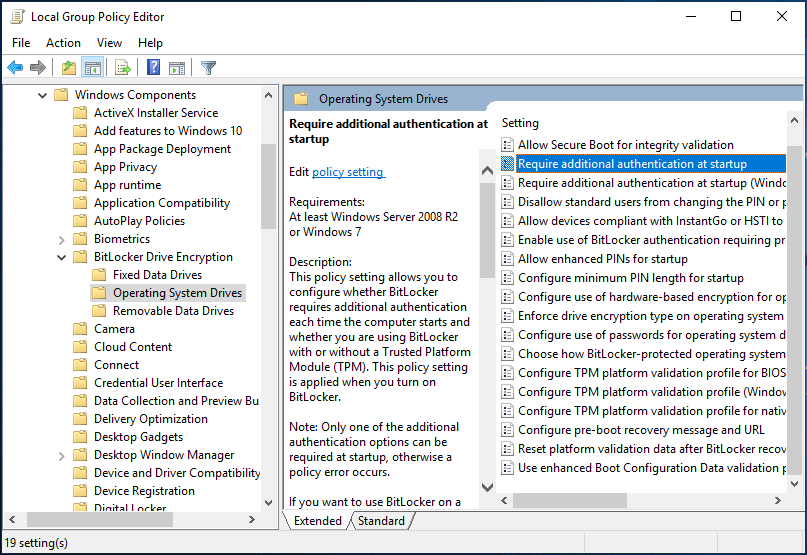

Шаг 1. Откройте редактор локальной групповой политики, введя gpedit.msc в строку поиска и щелкнув результат.

Шаг 2: перейдите к Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Шифрование диска BitLocker> Диски операционной системы .

Шаг 3. Дважды щелкните Требовать дополнительную аутентификацию при запуске установите флажок Включено во всплывающем окне, а также установите флажок Разрешить BitLocker без совместимого TPM .

Шаг 3. Сохраните изменения, нажав Применять а потом Хорошо .

Теперь вы можете открыть BitLocker, и ошибка «это устройство не может использовать доверенный платформенный модуль» исчезнет. Затем вы можете использовать этот инструмент для защиты файлов и папок от несанкционированного доступа, защитив свой диск.

Узнайте, как восстановить поврежденную групповую политику в Windows 10. Предлагаются 8 исправлений с подробными инструкциями.

Наконечник:

Метод 2: очистить TPM

Если вы по-прежнему хотите использовать доверенный платформенный модуль и убедитесь, что в вашей системе это устройство является частью оборудования, полезно очистить доверенный платформенный модуль. Следуйте приведенной ниже процедуре:

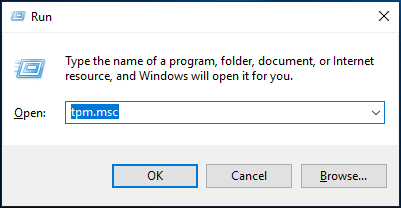

Шаг 1: нажмите Win + R , чтобы открыть окно «Выполнить».

Шаг 2: введите tpm.msc и нажмите Хорошо .

Шаг 3: перейдите к Действия вкладку, щелкните Очистить TPM и перезапустите систему.

Если TPM выключен, щелкните Инициализировать TPM на вкладке Действия и перезагрузите компьютер. Если TPM никогда не инициализируется, вы можете увидеть мастер для настройки TPM с Включите оборудование безопасности TPM диалог. Просто следуйте указаниям мастера и перезагрузите компьютер.

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домохозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озаботились своей безопасностью! Операционная система и так сложный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без него! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориентированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединение нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Отключение сетевой разблокировки

Чтобы отключить сервер разблокировки, поставщик PXE можно отменить регистрацию на сервере WDS или удалить вообще. Однако, чтобы запретить клиентам создавать предохранители сетевой разблокировки, параметр групповой политики Разрешить сетевую разблокировку при запуске должен быть отключен. При обновлении этого параметра политики до отключенного на клиентских компьютерах любой предохранитель ключа разблокировки сети на компьютере удаляется. Кроме того, можно удалить политику сертификатов BitLocker Network Unlock на контроллере домена, чтобы выполнить ту же задачу для всего домена.

Примечание.

Удаление хранилища сертификатов FVE_NKP, содержащего сертификат и ключ сетевой разблокировки на сервере WDS, также фактически отключит возможность сервера отвечать на запросы разблокировки этого сертификата. Однако это рассматривается как условие ошибки и не является поддерживаемым или рекомендуемым способом отключения сервера сетевой разблокировки.

Настройка параметров проверки BCD

Чтобы изменить параметры BCD, проверенные BitLocker, администратор добавит или исключит параметры BCD из профиля проверки платформы, включив и настроив параметр групповой политики Использовать профиль проверки данных расширенной конфигурации загрузки .

В целях проверки BitLocker параметры BCD связаны с определенным набором Майкрософт загрузочных приложений. Эти параметры BCD можно также применять к другим Майкрософт загрузочным приложениям, которые не входят в набор, к которому уже применимы параметры BCD. Это можно сделать, присоединив любой из следующих префиксов к параметрам BCD, которые вводятся в диалоговом окне параметров групповой политики:

- winload

- winresume

- memtest

- все перечисленные выше

Все параметры BCD задаются путем объединения значения префикса с шестнадцатеричным (шестнадцатеричным) значением или «понятным именем».

Шестнадцатеричное значение bcd отображается при переходе BitLocker в режим восстановления и сохраняется в журнале событий (идентификатор события 523). Шестнадцатеричное значение однозначно определяет параметр BCD, вызвавшее событие восстановления.

Вы можете быстро получить понятное имя для параметров BCD на компьютере с помощью команды «».

Не все параметры BCD имеют понятные имена; Для этих параметров без понятного имени шестнадцатеричное значение является единственным способом настройки политики исключения.

При указании значений BCD в параметре групповой политики Использовать профиль проверки данных расширенной конфигурации загрузки используйте следующий синтаксис:

- Префикс параметра префиксом загрузочного приложения

- Добавление двоеточия «:»

- Добавьте шестнадцатеричное значение или понятное имя.

- При вводе нескольких параметров BCD необходимо ввести каждый параметр BCD в новой строке.

Например, значение «» или «» возвращает одно и то же значение.

Параметр, применяемый ко всем загрузочным приложениям, может применяться только к отдельному приложению; однако обратное не верно. Например, можно указать «» или «», но так как параметр BCD «» применяется не ко всем загрузочным приложениям, «» является допустимым, а «» недопустимым. Параметр, управляющий отладкой загрузки («» или 0x16000010), всегда будет проверяться и не будет действовать, если он включен в предоставленные поля.

Примечание.

Позаботьтесь о настройке записей BCD в параметре групповая политика. Редактор локальной групповая политика не проверяет правильность записи BCD. BitLocker не будет включен, если указанный параметр групповая политика является недопустимым.

Профиль проверки BCD по умолчанию

В следующей таблице содержится профиль проверки BCD по умолчанию, используемый BitLocker в Windows 8, Windows Server 2012 и последующих версиях:

| Шестнадцатеричное значение | Префикс | Понятное имя |

|---|---|---|

| 0x11000001 | все | устройство |

| 0x12000002 | все | path |

| 0x12000030 | все | Loadoptions |

| 0x16000010 | все | bootdebug |

| 0x16000040 | все | advancedoptions |

| 0x16000041 | все | optionsedit |

| 0x16000048 | все | nointegritychecks |

| 0x16000049 | все | testsigning |

| 0x16000060 | все | isolatedcontext |

| 0x1600007b | все | forcefipscrypto |

| 0x22000002 | winload | Systemroot |

| 0x22000011 | winload | Ядра |

| 0x22000012 | winload | Хэл |

| 0x22000053 | winload | evstore |

| 0x25000020 | winload | Nx |

| 0x25000052 | winload | restrictapiccluster |

| 0x26000022 | winload | Winpe |

| 0x26000025 | winload | lastknowngood |

| 0x26000081 | winload | safebootalternateshell |

| 0x260000a0 | winload | отладка |

| 0x260000f2 | winload | hypervisordebug |

| 0x26000116 | winload | hypervisorusevapic |

| 0x21000001 | winresume | filedevice |

| 0x22000002 | winresume | Filepath |

| 0x26000006 | winresume | debugoptionenabled |

Полный список понятных имен для игнорируемых параметров BCD

Ниже приведен полный список параметров BCD с понятными именами, которые по умолчанию игнорируются. Эти параметры не входят в профиль проверки BitLocker по умолчанию, но их можно добавить, если перед разблокировкой диска операционной системы, защищенного BitLocker, необходимо проверить любой из этих параметров.

Примечание.

Существуют дополнительные параметры BCD, имеющие шестнадцатеричные значения, но не имеющие понятных имен. Эти параметры не включены в этот список.

Как проверить поддержку шифрования на своем устройстве

В Параметры

—Обновление и безопасность в самом низу

разделШифрование устройства . Если его нет, технология не поддерживается. Соответственно, в этом случае параметры умалчивают о причине, а статьи базы знаний не объясняют, как ее определить.

Покровы срывает встроенное приложение «Сведения о системе». Запустите msinfo32от имени администратора и прокрутите вниз до строкиПоддержка шифрования устройства (Device Encryption Support).

Там может быть длинный список, но наверняка вы найдете в нем отсутствие TPM и/или провал теста HSTI вкупе с несоответствием требованиям Modern Standby. На моем уже не новом ноутбуке Thinkpad с TPM сообщение такое:

Reasons for failed automatic device encryption: PCR7 binding is not supported, Hardware Security Test Interface failed and device is not Modern Standby, Un-allowed DMA capable bus/device(s) detected.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

06.04.2017

Блог Дмитрия Вассиярова.Рубрика:Операционные системы</span>

Доброго времени суток друзья.

Шифрование информации заключается в том, что прога преобразует ее в специальный формат, который можно прочитать только после ввода пароля.

Если без него попытаться открыть файл, перед вами предстанут несвязанные между собой цифры и буквы.

Изначально можно настроить утилиту так, чтобы блокировка снималась, когда вставляется флешка с ключом. Лучше завести несколько носителей с паролем.

Впервые приложение начало работу в расширенной версии Windows Vista. Сейчас оно доступно и для других поколений этой системы.