Escrow recovery details

In order to successfully escrow the recovery key through to the MBAM database you will need to do one of two things depending on your roll-out of MBAM. You will of course need your clients also prepared for BitLocker, including ensuring that a TPM chip is available, cleared and activated, with the preferred BIOS mode being UEFI using Secure Boot. These pre-requisite steps can be automated where the computer manufacturer provides methods to update BIOS settings, either through applications or WMI methods.

Post OSD Deployment

With the pre-requisite hardware preparation completed, for those machines already in production it is a matter of pushing out the GPO and following up with the MBAM Client application. Once the application services start running, the policies can be applied to the machine and encryption started.

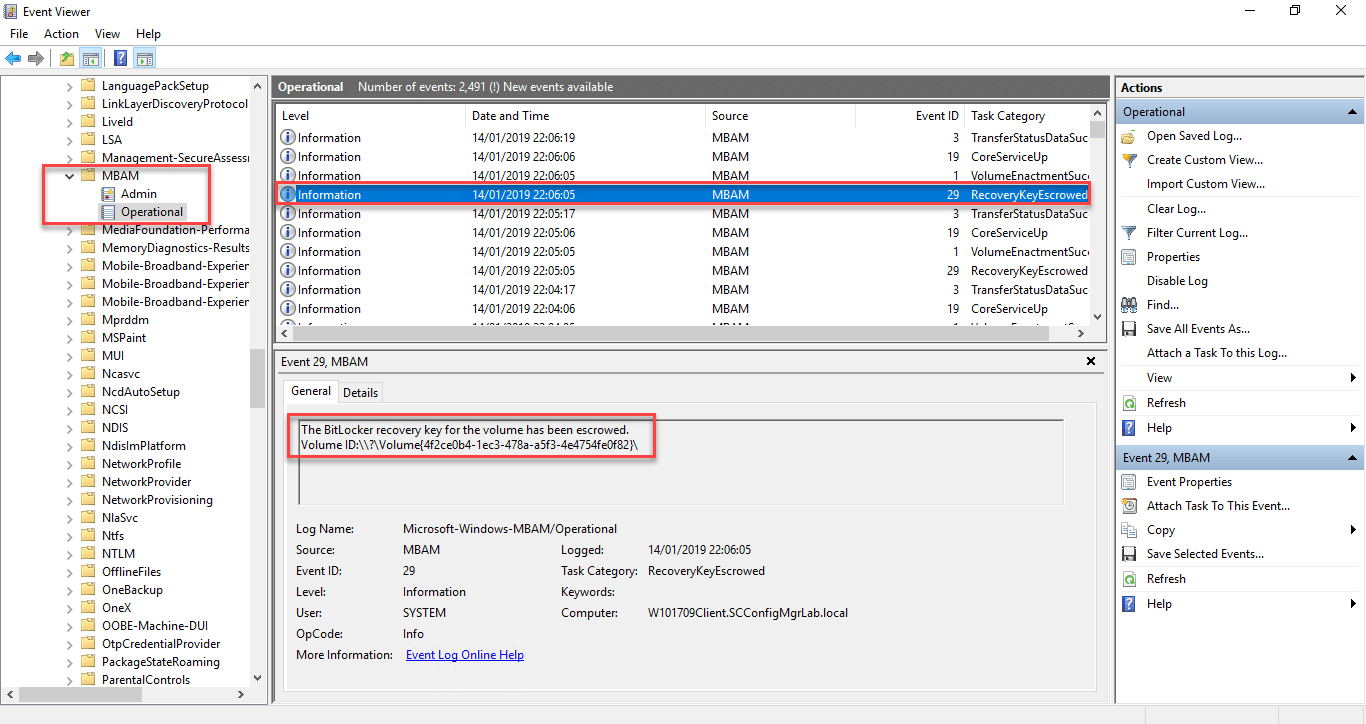

The MBAM service provides event logs so you can see what is taking place, these are located in the following location – Application and Services Logs\Microsoft\Windows\MBAM. In the below example you can see an entry showing that the key was escrowed as part of a recovery event;

Bare Metal Deployments

For those machines running bare metal deployments, you will need special consideration for initialising the BitLocker encryption process. Microsoft have a documented article on how to add the deployment scripts, along with links on the following URL – https://docs.microsoft.com/en-us/microsoft-desktop-optimization-pack/mbam-v25/how-to-enable-bitlocker-by-using-mbam-as-part-of-a-windows-deploymentmbam-25.

Testing this method is simple, all it requires you to do of course is pause your OS task sequence in the Operating System phase of the deployment and launch a PowerShell window to test the full PowerShell command. Below is an example of this;

Invoke-MbamClientDeployment.ps1 -RecoveryServiceEndpoint “https://lab-mbam.scconfigmgrlab.local/MBAMRecoveryAndHardwareService/CoreService.svc” -StatusReportingServiceEndpoint “https://lab-mbam.scconfigmgrlab.local/MBAMComplianceStatusService/StatusReportingService.svc” -EncryptionMethod “UNSPECIFIED” -EncryptAndEscrowDataVolumes

Механизмы расшифровки и их уязвимости

Существует три механизма проверки подлинности, которые можно использовать для реализации Bitlocker-шифрования:

Прозрачный режим работы. Этот режим использует возможности аппаратного обеспечения Trusted Platform Module для предоставления прозрачной работы пользователей. Пользователи входят на компьютер с операционной системой Windows в обычном режиме. Ключ, используемый для шифрования диска, закодирован в чип TPM и может быть выдан только в коде загрузчика ОС (если загрузочные файлы показываются как неизменённые). Этот режим уязвим для нападения при холодной загрузке, так как позволяет злоумышленнику выключить компьютер и загрузиться.

Режим проверки подлинности пользователя. Этот режим предполагает, что пользователь прошёл некоторую аутентификацию в предзагрузочной среде в виде предварительного ввода PIN-кода. Этот режим уязвим к буткит-атакам.

Режим USB-ключа. Для возможности загрузки в защищённую операционную систему пользователь должен вставить в компьютер устройство USB, которое содержит ключ запуска

Обратите внимание, что для этого режима необходимо, чтобы BIOS на компьютере поддерживал чтение устройств USB в загрузочной среде. Этот режим также уязвим к буткит-нападениям.

Шифрование томов с помощью интерфейса командной manage-bde.exe строки

— это служебная программа командной строки, которую можно использовать для сценариев операций BitLocker. предлагает дополнительные параметры, не отображаемые на панели управления BitLocker. Полный список параметров см. в разделе Manage-bde.

предлагает множество более широких возможностей для настройки BitLocker

Использование синтаксиса команды может потребовать осторожности. Например, использование только команды для тома данных полностью зашифрует том без каких-либо средств проверки подлинности

Для тома, зашифрованного таким образом, по-прежнему требуется взаимодействие с пользователем, чтобы включить защиту BitLocker, даже если команда успешно выполнена. Чтобы том был полностью защищен, в том также необходимо добавить метод проверки подлинности в дополнение к выполнению команды.

Пользователи командной строки должны определить подходящий синтаксис для конкретной ситуации. В следующем разделе рассматривается общее шифрование томов операционной системы и томов данных.

Команды тома операционной системы

Ниже приведены примеры основных допустимых команд для томов операционной системы. Как правило, использование только команды шифрует том операционной системы с помощью предохранителя только доверенного платформенного модуля и без ключа восстановления. Однако во многих средах требуются более безопасные предохранители, такие как пароли или ПИН-коды, и ожидается возможность восстановления информации с помощью ключа восстановления.

Определение состояния тома

При использовании рекомендуется определить состояние тома в целевой системе. Чтобы определить состояние тома, используйте следующую команду:

Эта команда возвращает тома в целевом объекте, текущее состояние шифрования и тип тома (операционная система или данные) для каждого тома. Используя эти сведения, пользователи могут определить оптимальный метод шифрования для своей среды.

Включение BitLocker без доверенного платформенного модуля

Предположим, что bitLocker требуется на компьютере без доверенного платформенного модуля. В этом сценарии в качестве ключа запуска для тома операционной системы требуется USB-устройство флэш-памяти. Затем ключ запуска позволит компьютеру загрузиться. Чтобы создать ключ запуска с помощью , будет использоваться параметр , указывающий параметр . Если usb-устройство флэш-памяти имеет букву диска, то будут использоваться следующие команды, чтобы создать ключ запуска и запустить шифрование BitLocker:

При появлении запроса перезагрузите компьютер, чтобы завершить процесс шифрования.

Включение BitLocker только с TPM

Можно зашифровать том операционной системы без определенных средств защиты с помощью . Используйте следующую команду:

Эта команда зашифрует диск с помощью доверенного платформенного модуля в качестве предохранителя. Если пользователи не уверены в средстве защиты для тома, они могут использовать параметр в для перечисления этих сведений, выполнив следующую команду:

Подготовка BitLocker с двумя предохранителями

Другим примером является пользователь на оборудовании, отличном от доверенного платформенного модуля, который хочет добавить пароль и предохранитель на основе sid в том операционной системы. В этом случае сначала пользователь добавляет предохранители. Добавление предохранителей выполняется с помощью команды :

Эта команда требует, чтобы пользователь ввел и затем подтвердил предохранители паролем, прежде чем добавлять их в том. Если на томе включены предохранители, пользователю просто нужно включить BitLocker.

Команды тома данных

Тома данных используют тот же синтаксис для шифрования, что и тома операционной системы, но для завершения операции не требуются средства защиты. Шифрование томов данных можно выполнить с помощью базовой команды:

Кроме того, пользователи могут добавить в том предохранители. Рекомендуется добавить по крайней мере один основной предохранитель и предохранитель восстановления в том данных.

Включение BitLocker с паролем

Общей защитой для тома данных является защита паролем. В приведенном ниже примере в том добавляется средство защиты паролем и включает BitLocker.

Рекомендации по перемещению

Если в настоящее время вы используете Майкрософт администрирование и мониторинг BitLocker (MBAM), вы можете легко перенести управление в Configuration Manager. При развертывании политик управления BitLocker в Configuration Manager клиенты автоматически отправляют ключи и пакеты восстановления в службу восстановления Configuration Manager.

Важно!

При переходе с автономного MBAM на Configuration Manager управление BitLocker, если вам требуются существующие функции автономного MBAM, не используйте автономные серверы ИЛИ компоненты MBAM с Configuration Manager управления BitLocker. При повторном использовании этих серверов автономный MBAM перестанет работать, когда Configuration Manager управление BitLocker установит свои компоненты на этих серверах. Не запускайте скрипт MBAMWebSiteInstaller.ps1 для настройки порталов BitLocker на автономных серверах MBAM. При настройке Configuration Manager управления BitLocker используйте отдельные серверы.

Групповая политика

Параметры управления BitLocker полностью совместимы с параметрами групповой политики MBAM. Если устройства получают параметры групповой политики и политики Configuration Manager, настройте их для сопоставления.

Примечание.

Если для автономного MBAM существует параметр групповой политики, он переопределит эквивалентный параметр, предпринятую Configuration Manager. Автономный MBAM использует групповую политику домена, а Configuration Manager задает локальные политики для управления BitLocker. Политики домена переопределяют локальные Configuration Manager политики управления BitLocker. Если автономная политика домена MBAM не соответствует политике Configuration Manager, управление BitLocker Configuration Manager завершится ошибкой. Например, если групповая политика домена задает автономный сервер MBAM для служб восстановления ключей, Configuration Manager управление BitLocker не может задать тот же параметр для точки управления. Это приводит к тому, что клиенты не сообщают о своих ключах восстановления в службу восстановления ключей управления BitLocker Configuration Manager в точке управления.

Configuration Manager реализует не все параметры групповой политики MBAM

При настройке дополнительных параметров в групповой политике агент управления BitLocker на Configuration Manager клиентах учитывает эти параметры.

Важно!

Не устанавливайте групповую политику для параметра, который Configuration Manager управление BitLocker уже указывает. Задайте только групповые политики для параметров, которые в настоящее время не существуют в Configuration Manager управления BitLocker

Configuration Manager версии 2002 имеет четность функций с автономным MBAM. В Configuration Manager версии 2002 и более поздних в большинстве случаев не должно быть причин задавать политики групп домена для настройки политик BitLocker. Чтобы предотвратить конфликты и проблемы, избегайте использования групповых политик для BitLocker. Настройте все параметры с помощью политик управления BitLocker Configuration Manager.

Хэш паролей доверенного платформенного модуля

-

Предыдущие клиенты MBAM не передают хэш пароля доверенного платформенного модуля в Configuration Manager. Клиент отправляет хэш пароля доверенного платформенного модуля только один раз.

-

Если вам нужно перенести эти сведения в службу восстановления Configuration Manager, очистите TPM на устройстве. После перезапуска он отправляет новый хэш пароля доверенного платформенного модуля в службу восстановления.

Примечание.

Передача хэша паролей доверенного платформенного модуля в основном относится к версиям Windows до Windows 10. Windows 10 или более поздней версии по умолчанию не сохраняет хэш пароля доверенного платформенного модуля, поэтому эти устройства обычно не передают его. Дополнительные сведения см. .

Повторное шифрование

Configuration Manager не выполняет повторное шифрование дисков, которые уже защищены с помощью шифрования диска BitLocker. При развертывании политики управления BitLocker, которая не соответствует текущей защите диска, она будет считаться несоответствующей. Диск по-прежнему защищен.

Например, вы использовали MBAM для шифрования диска с помощью алгоритма шифрования AES-XTS 128, но для политики Configuration Manager требуется AES-XTS 256. Диск не соответствует политике, даже если диск зашифрован.

Чтобы обойти это поведение, сначала отключите BitLocker на устройстве. Затем разверните новую политику с новыми параметрами.

Поддерживает ли BitLocker виртуальные жесткие диски (VHD)?

BitLocker должен работать так же, как и любой конкретный физический компьютер в пределах своих аппаратных ограничений при условии, что среда (физическая или виртуальная) соответствует требованиям операционной системы Windows для запуска.

- С TPM: да, он поддерживается.

- Без доверенного платформенного модуля: да, он поддерживается (с защитой паролем).

BitLocker также поддерживается на виртуальных жестких дисках томов данных, таких как те, которые используются кластерами, если они выполняются Windows 10, Windows 8.1, Windows 8, Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Методика шифрования дисков и съемных носителей

Самое странное состоит в том, что в разных системах и их модификациях служба BitLocker может находиться по умолчанию и в активном, и в пассивном режиме. В «семерке» она включена по умолчанию, в восьмой и десятой версиях иногда требуется ручное включение.

Что касается шифрования, тут ничего особо нового не изобретено. Как правило, используется все та же технология AES на основе открытого ключа, что чаще всего применяется в корпоративных сетях. Поэтому, если ваш компьютерный терминал с соответствующей операционной системой на борту подключен к локальной сети, можете быть уверены, что применяемая политика безопасности и защиты данных подразумевает активацию этой службы. Не обладая правами админа (даже при условии запуска изменения настроек от имени администратора), вы ничего не сможете изменить.

Почему не удается автоматически разблокировать диск?

Для автоматической разблокировки фиксированных дисков с данными требуется, чтобы диск операционной системы также был защищен BitLocker. Если используется компьютер без диска операционной системы, защищенного BitLocker, фиксированный диск не может быть разблокирован автоматически. Для съемных дисков с данными можно добавить автоматическую разблокировку, щелкнув диск правой кнопкой мыши в проводнике Windows и выбрав Управление BitLocker. Пароль или учетные данные смарт-карты, предоставленные при включении BitLocker, по-прежнему можно использовать для разблокировки съемного диска на других компьютерах.

Системные требования

Требования BitLocker к аппаратному обеспечению

Чтобы BitLocker использовал проверку целостности системы, предоставляемую доверенным платформенный платформенный модуль, на компьютере должны быть установлены TPM 1.2 или более поздние версии. Если на компьютере нет доверенного платформенного модуля, сохранение ключа запуска на съемном диске, например USB-устройстве флэш-памяти, становится обязательным при включении BitLocker.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Компьютеру без доверенного платформенного модуля не требуется встроенное ПО, совместимое с TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

Важно. В Windows 7 диск ОС можно зашифровать без доверенного платформенного модуля и USB-устройства флэш-памяти

Эта процедура описана в статье Совет дня: Bitlocker без TPM или USB

В Windows 7 диск ОС можно зашифровать без доверенного платформенного модуля и USB-устройства флэш-памяти. Эта процедура описана в статье Совет дня: Bitlocker без TPM или USB.

Примечание.

TPM 2.0 не поддерживается в режимах модулей поддержки прежних версий и совместимости (CSM) BIOS. На устройствах с TPM 2.0 должен быть настроен режим BIOS только как собственный UEFI. Параметры Устаревшая версия и CSM должны быть отключены. Чтобы обеспечить дополнительную безопасность, включите функцию безопасной загрузки.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с использованием файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. BitLocker не включен на этом диске. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуется, чтобы размер системного диска был примерно 350 МБ. После включения BitLocker у него должно быть около 250 МБ свободного места.

При установке на новом компьютере Windows автоматически создает разделы, необходимые для BitLocker.

Секция, подлежащая шифрованию, не может быть помечена как активная. Это требование применяется к дискам операционной системы, фиксированным дискам с данными и съемным дискам с данными.

При установке дополнительного компонента BitLocker на сервере также необходимо установить функцию расширенного хранилища. Функция расширенного хранилища используется для поддержки аппаратных зашифрованных дисков.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

Введем команду для монтирования раздела:

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Шифрование только занятого места на диске

Мастер установки BitLocker предоставляет администраторам возможность выбрать метод шифрования «Только используемое дисковое пространство» или «Полное» при включении BitLocker для тома. Администраторы могут использовать новый параметр групповой политики BitLocker для принудительного применения шифрования только используемого места на диске или полного шифрования диска.

Запуск мастера установки BitLocker запрашивает используемый метод проверки подлинности (пароль и смарт-карта доступны для томов данных). После выбора метода и сохранения ключа восстановления мастер предложит выбрать тип шифрования диска. Выберите Только использованное место на диске или Полное шифрование диска.

Если использовать только используемое дисковое пространство, шифруется только часть диска, содержащего данные. Неиспользуемое пространство останется незашифрованным. Это приводит к тому, что процесс шифрования выполняется гораздо быстрее, особенно для новых компьютеров и дисков данных. При включении BitLocker с помощью этого метода при добавлении данных на диск часть используемого диска шифруется. Таким образом, на диске никогда не хранятся незашифрованные данные.

При полном шифровании диска весь диск шифруется независимо от того, хранятся ли на нем данные. Этот параметр полезен для дисков, которые были переназначены и могут содержать остатки данных из предыдущего использования.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Что такое BitLocker?

Шифрование дисков BitLocker может обеспечить защиту дисков операционной системы, дисков данных и съемных дисков (например, USB-накопителя) путем шифрования дисков. В зависимости от настройки BitLocker пользователям может потребоваться указать ключ (пароль или ПИН-код), чтобы разблокировать сведения, хранящиеся на зашифрованных дисках.

При добавлении новых файлов на диск, зашифрованный с помощью BitLocker, BitLocker шифрует их автоматически. Файлы остаются зашифрованными только в том случае, если они хранятся на зашифрованном диске. Файлы, скопированные на другой диск или компьютер, расшифровываются. Если вы делитесь файлами с другими пользователями, например через сеть, эти файлы шифруются во время хранения на зашифрованном диске, но к ним обычно могут получить доступ авторизованные пользователи.

При шифровании диска операционной системы BitLocker проверяет компьютер во время запуска на наличие любых условий, которые могут представлять угрозу безопасности (например, изменение BIOS или изменения в файлах запуска). Если обнаружен потенциальный риск для безопасности, BitLocker заблокируйте диск операционной системы и потребуется специальный ключ восстановления BitLocker для его разблокировки. Убедитесь, что вы создаете этот ключ восстановления при первом включении BitLocker. В противном случае вы можете окончательно потерять доступ к файлам.

Если вы шифруете диски данных (фиксированные или съемные), вы можете разблокировать зашифрованный диск с помощью пароля или смарт-карты или настроить автоматическое разблокировку диска при входе на компьютер.

Помимо паролей и ПИН-кодов, BitLocker может использовать микросхему доверенного платформенного модуля (TPM), которая предоставляется на многих более новых компьютерах. Микросхема доверенного платформенного модуля используется, чтобы убедиться, что компьютер не был изменен до того, как BitLocker разблокировит диск операционной системы. В процессе шифрования может потребоваться включить микросхему доверенного платформенного модуля. При запуске компьютера BitLocker запрашивает у доверенного платформенного модуля ключи диска и разблокирует его. Чтобы включить микросхему доверенного платформенного модуля, необходимо перезапустить компьютер, а затем изменить параметр в BIOS, предустановив уровень программного обеспечения компьютера. Дополнительные сведения о TPM см. в разделе «О микросхеме доверенного платформенного модуля компьютера».

После защиты компьютера с помощью BitLocker может потребоваться вводить ПИН-код или пароль при каждом выходе компьютера из режима гибернации или запуске. Служба технической поддержки вашей компании или организации может помочь, если вы забудете ПИН-код или пароль.

Вы можете временно отключить BitLocker, приостановив его или окончательно расшифровав диск.

Примечание Так как BitLocker шифрует весь диск, а не только отдельные файлы, будьте внимательны при перемещении конфиденциальных данных между дисками. При перемещении файла с диска, защищенного BitLocker, на нешифрованный диск файл больше не шифруется.

Предварительные требования

Общие предварительные требования

-

Чтобы создать политику управления BitLocker, вам потребуется роль «Полный администратор» в Configuration Manager.

-

Чтобы использовать отчеты управления BitLocker, установите роль системы сайта точек служб отчетов. Дополнительные сведения см. в разделе Настройка отчетов.

Примечание.

Чтобы отчет об аудите восстановления работал с веб-сайта администрирования и мониторинга, используйте только точку служб отчетов на основном сайте.

Предварительные требования для клиентов

-

Для устройства требуется микросхема доверенного платформенного модуля, которая включена в BIOS и может быть сброшена из Windows.

Майкрософт рекомендует устройства с доверенным платформенный модуль версии 2.0 или более поздней. Устройства с TPM версии 1.2 могут неправильно поддерживать все функции BitLocker.

-

На жестком диске компьютера требуется BIOS, совместимый с TPM и поддерживающий USB-устройства во время запуска компьютера.

Примечание.

Передача хэша паролей доверенного платформенного модуля в основном относится к версиям Windows до Windows 10. Windows 10 или более поздней версии по умолчанию не сохраняет хэш пароля доверенного платформенного модуля, поэтому эти устройства обычно не передают его. Дополнительные сведения см. .

Управление BitLocker поддерживает не все типы клиентов, поддерживаемые Configuration Manager. Дополнительные сведения см. в разделе .

Предварительные требования для службы восстановления

-

В версии 2010 и более ранних версиях служба восстановления BitLocker требует HTTPS для шифрования ключей восстановления по сети от клиента Configuration Manager до точки управления. Используйте один из следующих вариантов:

-

HttpS включает веб-сайт IIS в точке управления, где размещается служба восстановления.

-

Настройте точку управления для HTTPS.

Дополнительные сведения см. в статье Шифрование данных восстановления по сети.

Примечание.

Когда сайт и клиенты работают Configuration Manager версии 2103 или более поздней, клиенты отправляют ключи восстановления в точку управления через защищенный канал уведомлений клиента. Если какие-либо клиенты работают в версии 2010 или более ранней, им требуется служба восстановления с поддержкой HTTPS в точке управления для депонирования ключей.

Начиная с версии 2103, так как клиенты используют защищенный канал уведомлений клиента для депонирования ключей, вы можете включить сайт Configuration Manager для расширенного HTTP. Эта конфигурация не влияет на функциональность управления BitLocker в Configuration Manager.

-

-

В версии 2010 и более ранних версиях для использования службы восстановления требуется по крайней мере одна точка управления, не в конфигурации реплики. Хотя служба восстановления BitLocker устанавливается в точке управления, которая использует реплику базы данных, клиенты не могут депонирования ключей восстановления. После этого BitLocker не будет шифровать диск. Отключите службу восстановления BitLocker на любой точке управления с репликой базы данных.

Начиная с версии 2103, служба восстановления поддерживает точки управления, использующие реплику базы данных.

Предварительные требования для порталов BitLocker

-

Чтобы использовать портал самообслуживания или веб-сайт администрирования и мониторинга, требуется сервер Windows под управлением IIS. Вы можете повторно использовать систему сайта Configuration Manager или автономный веб-сервер, имеющий подключение к серверу базы данных сайта. Используйте поддерживаемую версию ОС для серверов системы сайта.

-

На веб-сервере, на котором будет размещен портал самообслуживания, установите Майкрософт ASP.NET компонент MVC 4.0 и платформа .NET Framework 3.5, прежде чем приступить к установке. Другие необходимые роли и компоненты windows server будут установлены автоматически во время установки портала.

Совет

Вам не нужно устанавливать какую-либо версию Visual Studio с ASP.NET MVC.

-

Учетная запись пользователя, которая запускает скрипт установщика портала, должна SQL Server права sysadmin на сервере базы данных сайта. В процессе установки скрипт задает права входа, пользователя и SQL Server роли для учетной записи компьютера веб-сервера. Эту учетную запись пользователя можно удалить из роли sysadmin после завершения настройки портала самообслуживания и веб-сайта администрирования и мониторинга.