Дополнительная информация

Несмотря на то, что встроенными средствами системы Windows 10 Домашняя включить BitLocker не получится, способ обойтись без платных программ всё-таки есть, при условии, что вы готовы потратить время и вам не требуется шифрование системного раздела диска:

- Устанавливаем Windows 10 Pro (образ можно взять с официального сайта Майкрософт, активация не потребуется) в виртуальную машину, например, VirtualBox (это обходится нам полностью бесплатно).

- Подключаем к виртуальной машине физический диск или раздел (это возможно, сам я на эту тему инструкций пока не писал), флешку или поддерживаемый Windows виртуальный диск vhd (который можно создать средствами ОС, см. Как создать виртуальный жесткий диск).

- Шифруем его средствами Windows 10 Pro в виртуальной машине, размонтируем, пользуемся в домашней редакции ОС, установленной на компьютере.

- https://pc-consultant.ru/bezopasnost/bitlocker-windows-10-kak-razblokirovat/

- http://profi-user.ru/bitlocker/

- https://remontka.pro/bitlocker-windows-10-home/

Как использовать BitLocker

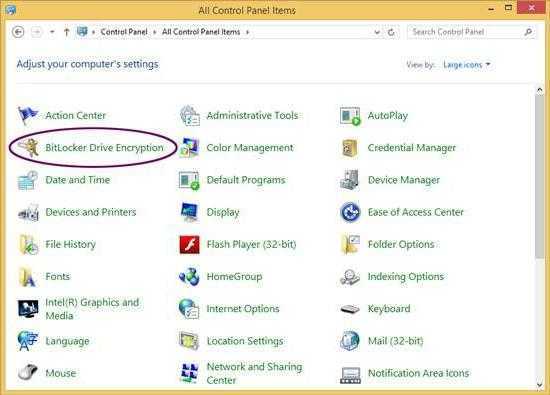

Разберем практическую часть на примере Windows 10. В сборке 1607 BitLocker можно включить через панель управления (раздел «Система и безопасность», подраздел «Шифрование диска BitLocker»).

Включение BitLocker

Другие статьи в выпуске:

Xakep #216. Копаем BitLocker

- Содержание выпуска

- Подписка на «Хакер»-60%

Однако если на материнской плате отсутствует криптопроцессор TPM версии 1.2 или новее, то просто так BitLocker использовать не удастся. Чтобы его активировать, потребуется зайти в редактор локальной групповой политики (gpedit.msc) и раскрыть ветку «Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Шифрование диска BitLocker —> Диски операционной системы» до настройки «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В нем необходимо найти настройку «Разрешить использование BitLocker без совместимого TPM…» и включить ее.

Настройка использования BitLocker без TPM

В соседних секциях локальных политик можно задать дополнительные настройки BitLocker, в том числе длину ключа и режим шифрования по стандарту AES.

Дополнительные настройки BitLocker

После применения новых политик возвращаемся в панель управления и следуем указаниям мастера настройки шифрования. В качестве дополнительной защиты можно выбрать ввод пароля или подключение определенной USB-флешки.

Настраиваем разблокировку компьютера при включении

На следующем этапе нам предложат сохранить копию ключа на случай восстановления.

По умолчанию предлагается отправить ее на серверы Microsoft, записать в файл или даже напечатать.

Сохранение ключа восстановления

Хотя BitLocker и считается технологией полнодискового шифрования, она позволяет выполнять частичное шифрование только занятых секторов. Это быстрее, чем шифровать все подряд, но такой способ считается менее надежным. Хотя бы потому, что при этом удаленные, но еще не перезаписанные файлы какое-то время остаются доступными для прямого чтения.

Полное и частичное шифрование

После настройки всех параметров останется выполнить перезагрузку. Windows потребует ввести пароль (или вставить флешку), а затем запустится в обычном режиме и начнет фоновый процесс шифрования тома.

Запрос пароля перед запуском Windows

В зависимости от выбранных настроек, объема диска, частоты процессора и поддержки им отдельных команд AES, шифрование может занять от пары минут до нескольких часов.

Шифрование BitLocker

После завершения этого процесса в контекстном меню «Проводника» появятся новые пункты: изменение пароля и быстрый переход к настройкам BitLocker.

Интеграция BitLocker в контекстное меню

Обрати внимание, что для всех действий, кроме смены пароля, требуются права администратора. Логика здесь простая: раз ты успешно вошел в систему, значит, знаешь пароль и имеешь право его сменить

Насколько это разумно? Скоро выясним!

BitLocker в панели управления

Включение BitLocker, если служба деактивирована

Прежде чем решать вопрос, связанный с BitLocker (как отключить службу, как убрать ее команды из контекстного меню), посмотрим на включение и настройку, тем более что шаги по деактивации нужно будет производить в обратном порядке.

Включение шифрования простейшим способом производится из «Панели управления» путем выбора раздела шифрования диска. Этот способ применим только в том случае, если сохранение ключа не должно быть произведено на съемный носитель.

В том случае, если заблокированным является несъемный носитель, придется найти ответ на другой вопрос о службе BitLocker: как отключить на флешку данный компонент? Делается это достаточно просто.

При условии, что ключ находится именно на съемном носителе, для расшифровки дисков и дисковых разделов сначала нужно вставить его в соответствующий порт (разъем), а затем перейти к разделу системы безопасности «Панели управления». После этого находим пункт шифрования BitLocker, а затем смотрим на диски и носители, на которых установлена защита. В самом низу будет показана гиперссылка отключения шифрования, на которую и нужно нажать. При условии распознавания ключа активируется процесс дешифрования. Остается только дождаться окончания его выполнения.

Проблемы настройки компонентов шифровальщика

Что касается настройки, тут без головной боли не обойтись. Во-первых, система предлагает резервировать не менее 1,5 Гб под свои нужды. Во-вторых, нужно настраивать разрешения файловой системы NTFS, уменьшать размер тома и т. д. Чтобы не заниматься такими вещами, лучше сразу отключить данный компонент, ведь большинству пользователей он просто не нужен. Даже все те, у кого эта служба задейстована в настройках по умолчанию, тоже не всегда знают, что с ней делать, нужна ли она вообще. А зря. Защитить данные на локальном компьютере с ее помощью можно даже при условии отсутствия антивирусного ПО.

Шифрование томов с помощью интерфейса командной manage-bde.exe строки

— это служебная программа командной строки, которую можно использовать для сценариев операций BitLocker. предлагает дополнительные параметры, не отображаемые на панели управления BitLocker. Полный список параметров см. в разделе Manage-bde.

предлагает множество более широких возможностей для настройки BitLocker

Использование синтаксиса команды может потребовать осторожности. Например, использование только команды для тома данных полностью зашифрует том без каких-либо средств проверки подлинности

Для тома, зашифрованного таким образом, по-прежнему требуется взаимодействие с пользователем, чтобы включить защиту BitLocker, даже если команда успешно выполнена. Чтобы том был полностью защищен, в том также необходимо добавить метод проверки подлинности в дополнение к выполнению команды.

Пользователи командной строки должны определить подходящий синтаксис для конкретной ситуации. В следующем разделе рассматривается общее шифрование томов операционной системы и томов данных.

Команды тома операционной системы

Ниже приведены примеры основных допустимых команд для томов операционной системы. Как правило, использование только команды шифрует том операционной системы с помощью предохранителя только доверенного платформенного модуля и без ключа восстановления. Однако во многих средах требуются более безопасные предохранители, такие как пароли или ПИН-коды, и ожидается возможность восстановления информации с помощью ключа восстановления.

Определение состояния тома

При использовании рекомендуется определить состояние тома в целевой системе. Чтобы определить состояние тома, используйте следующую команду:

Эта команда возвращает тома в целевом объекте, текущее состояние шифрования и тип тома (операционная система или данные) для каждого тома. Используя эти сведения, пользователи могут определить оптимальный метод шифрования для своей среды.

Включение BitLocker без доверенного платформенного модуля

Предположим, что bitLocker требуется на компьютере без доверенного платформенного модуля. В этом сценарии в качестве ключа запуска для тома операционной системы требуется USB-устройство флэш-памяти. Затем ключ запуска позволит компьютеру загрузиться. Чтобы создать ключ запуска с помощью , будет использоваться параметр , указывающий параметр . Если usb-устройство флэш-памяти имеет букву диска, то будут использоваться следующие команды, чтобы создать ключ запуска и запустить шифрование BitLocker:

При появлении запроса перезагрузите компьютер, чтобы завершить процесс шифрования.

Включение BitLocker только с TPM

Можно зашифровать том операционной системы без определенных средств защиты с помощью . Используйте следующую команду:

Эта команда зашифрует диск с помощью доверенного платформенного модуля в качестве предохранителя. Если пользователи не уверены в средстве защиты для тома, они могут использовать параметр в для перечисления этих сведений, выполнив следующую команду:

Подготовка BitLocker с двумя предохранителями

Другим примером является пользователь на оборудовании, отличном от доверенного платформенного модуля, который хочет добавить пароль и предохранитель на основе sid в том операционной системы. В этом случае сначала пользователь добавляет предохранители. Добавление предохранителей выполняется с помощью команды :

Эта команда требует, чтобы пользователь ввел и затем подтвердил предохранители паролем, прежде чем добавлять их в том. Если на томе включены предохранители, пользователю просто нужно включить BitLocker.

Команды тома данных

Тома данных используют тот же синтаксис для шифрования, что и тома операционной системы, но для завершения операции не требуются средства защиты. Шифрование томов данных можно выполнить с помощью базовой команды:

Кроме того, пользователи могут добавить в том предохранители. Рекомендуется добавить по крайней мере один основной предохранитель и предохранитель восстановления в том данных.

Включение BitLocker с паролем

Общей защитой для тома данных является защита паролем. В приведенном ниже примере в том добавляется средство защиты паролем и включает BitLocker.

администрирование и мониторинг BitLocker Майкрософт

В составе пакета оптимизации Майкрософт рабочего стола Майкрософт администрирование и мониторинг BitLocker (MBAM) упрощает управление и поддержку BitLocker и BitLocker To Go. MBAM 2.5 с пакетом обновления 1 (последняя версия) имеет следующие ключевые функции:

-

позволяет администраторам автоматизировать процедуру шифрования томов на клиентских компьютерах в организации;

-

позволяет специалистам по безопасности быстро определять состояние соответствия требованиям отдельных компьютеров или всей организации;

-

Обеспечивает централизованные отчеты и управление оборудованием с помощью Майкрософт Configuration Manager.

-

снижает нагрузку на службу технической поддержки, обрабатывающую запросы на восстановление BitLocker от конечных пользователей;

-

позволяет конечным пользователям восстанавливать зашифрованные устройства независимо, используя портал самообслуживания;

-

позволяет специалистам по безопасности легко контролировать доступ к информации о ключах восстановления;

-

позволяет пользователям Windows Корпоративная продолжать работать в любом месте, не беспокоясь о защите данных организации;

-

Принудительно применяет параметры политики шифрования BitLocker, заданные для предприятия.

-

Интегрируется с существующими средствами управления, такими как Майкрософт Configuration Manager.

-

позволяет пользователям выполнять восстановление, пользуясь заданными ИТ-специалистами настройками;

-

Поддерживает Windows 11 и Windows 10.

Важно. Предприятия могут использовать MBAM для управления клиентскими компьютерами с помощью BitLocker, присоединенными к домену локально, до окончания основной поддержки в июле 2019 г

или получить расширенную поддержку до апреля 2026 г

Предприятия могут использовать MBAM для управления клиентскими компьютерами с помощью BitLocker, присоединенными к домену локально, до окончания основной поддержки в июле 2019 г. или получить расширенную поддержку до апреля 2026 г.

В дальнейшем функциональные возможности MBAM будут включены в Configuration Manager. Дополнительные сведения см. в разделе Планирование управления BitLocker.

Шифрование системного раздела компьютера, оборудованного ТРМ

Доступ к ТРМ без ПИН-кода

Учтите, что для проведения шифрования у вас должны быть права администратора на данном ПК. Кроме того, необходимо заранее сконфигурировать принтер для печати пароля восстановления.

Для шифрования системного раздела необходимо сделать следующее:

- Пуск – Панель управления – Система и Безопасность – Шифрование диска BitLocker

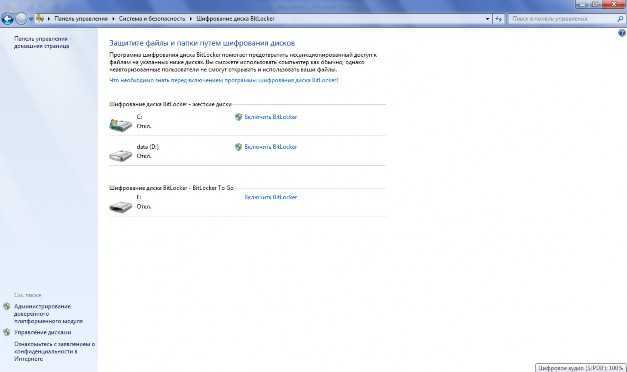

- Включить BitLocker на системном разделе (рис.2).

Рисунок 2 Шифрование диска BitLocker

- После этого начнется проверка, удовлетворяет ли ваш компьютер системным требованиям.

- Если Да, то на следующем шаге начнется подготовка диска, включение ТРМ и шифрование диска.

- Если ТРМ не будет проинициализирован, мастер установки BitLocker потребует вытащить CD, DVD или USB-диск и перезагрузить компьютер для включения ТРМ.

- После подтверждения о наличии ТРМ запустится ОС и произойдет инициализация ТРМ модуля

- После окончания процесса инициализации TPM вы должны выбрать метод хранения пароля восстановления. Существуют следующие способы:

Сохранить пароль восстановления на USB-флеш диске

Сохранить пароль восстановления в текстовом файле

Распечатать пароль восстановления

Рекомендуется выбрать несколько вариантов хранения пароля восстановления. Пароль восстановления состоит из 48 символов.

По окончании процедуры шифрования ваш жесткий диск будет зашифрован. При этом ключ шифрования будет храниться в ТРМ.

Недостатком данного метода является то, что если вы выбрали просто пароль для входа в систему, либо вообще ваша учетная запись не имеет пароля, то при хищении вашего ноутбука данные тоже могут быть похищены.

Доступ к ТРМ с ПИН-кодом

Для обеспечения повышенного уровня безопасности необходимо применение многофакторной аутентификации. Для этого необходимо внести изменения на уровне локальных групповых политик, запустив gpedit.msc

В окне Редактора локальной групповой политики выбрать —

Административные шаблоны – Компоненты Windows – Шифрование BitLocker – Диски операционной системы.

Далее выбрать параметр Обязательная дополнительная проверка подлинности при запуске.

Этот параметр политики позволяет указать, требует ли BitLocker дополнительную проверку подлинности при каждом запуске компьютера, а также указать, используется ли BitLocker в сочетании с доверенным платформенным модулем (TPM) либо же без него.

При запуске компьютере, на котором имеется совместимый доверенный платформенный модуль (TPM), могут использоваться четыре метода проверки подлинности, призванные обеспечить дополнительную защиту зашифрованных данных. Для проверки подлинности при запуске компьютера можно использовать только доверенный платформенный модуль (TPM), либо же дополнительно потребовать установить USB-устройство флэш-памяти с ключом запуска, ввести ПИН-код, содержащий от 4 до 20 цифр, либо же сделать и то, и то.

В дальнейшем при запуске шифрования пользователя попросят ввести ПИНкод. Ввод ПИН-кода будет необходим при каждой перезагрузке системы.

Сам процесс шифрования за исключением процедуры ввода ПИН-кода ничем не отличается от приведенной выше.

Для некоторых ПК возможно применение расширенного ПИН-кода (в случае если BIOS позволяет эту процедуру). В таком случае ПИН-код будет включать не только цифры, а и буквы, что, безусловно, делает его еще более устойчивым к подбору.

BitLocker overview

BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker provides the maximum protection when used with a Trusted Platform Module (TPM) version 1.2 or later versions. The TPM is a hardware component installed in many newer computers by the computer manufacturers. It works with BitLocker to help protect user data and to ensure that a computer hasn’t been tampered with while the system was offline.

On computers that don’t have a TPM version 1.2 or later versions, BitLocker can still be used to encrypt the Windows operating system drive. However, this implementation requires the user to insert a USB startup key to start the computer or resume from hibernation. Starting with Windows 8, an operating system volume password can be used to protect the operating system volume on a computer without TPM. Both options don’t provide the pre-startup system integrity verification offered by BitLocker with a TPM.

In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device (such as a USB flash drive) that contains a startup key. These additional security measures provide multifactor authentication and assurance that the computer won’t start or resume from hibernation until the correct PIN or startup key is presented.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Настройка параметров проверки BCD

Чтобы изменить параметры BCD, проверенные BitLocker, администратор добавит или исключит параметры BCD из профиля проверки платформы, включив и настроив параметр групповой политики Использовать профиль проверки данных расширенной конфигурации загрузки .

В целях проверки BitLocker параметры BCD связаны с определенным набором Майкрософт загрузочных приложений. Эти параметры BCD можно также применять к другим Майкрософт загрузочным приложениям, которые не входят в набор, к которому уже применимы параметры BCD. Это можно сделать, присоединив любой из следующих префиксов к параметрам BCD, которые вводятся в диалоговом окне параметров групповой политики:

- winload

- winresume

- memtest

- все перечисленные выше

Все параметры BCD задаются путем объединения значения префикса с шестнадцатеричным (шестнадцатеричным) значением или «понятным именем».

Шестнадцатеричное значение bcd отображается при переходе BitLocker в режим восстановления и сохраняется в журнале событий (идентификатор события 523). Шестнадцатеричное значение однозначно определяет параметр BCD, вызвавшее событие восстановления.

Вы можете быстро получить понятное имя для параметров BCD на компьютере с помощью команды «».

Не все параметры BCD имеют понятные имена; Для этих параметров без понятного имени шестнадцатеричное значение является единственным способом настройки политики исключения.

При указании значений BCD в параметре групповой политики Использовать профиль проверки данных расширенной конфигурации загрузки используйте следующий синтаксис:

- Префикс параметра префиксом загрузочного приложения

- Добавление двоеточия «:»

- Добавьте шестнадцатеричное значение или понятное имя.

- При вводе нескольких параметров BCD необходимо ввести каждый параметр BCD в новой строке.

Например, значение «» или «» возвращает одно и то же значение.

Параметр, применяемый ко всем загрузочным приложениям, может применяться только к отдельному приложению; однако обратное не верно. Например, можно указать «» или «», но так как параметр BCD «» применяется не ко всем загрузочным приложениям, «» является допустимым, а «» недопустимым. Параметр, управляющий отладкой загрузки («» или 0x16000010), всегда будет проверяться и не будет действовать, если он включен в предоставленные поля.

Примечание.

Позаботьтесь о настройке записей BCD в параметре групповая политика. Редактор локальной групповая политика не проверяет правильность записи BCD. BitLocker не будет включен, если указанный параметр групповая политика является недопустимым.

Профиль проверки BCD по умолчанию

В следующей таблице содержится профиль проверки BCD по умолчанию, используемый BitLocker в Windows 8, Windows Server 2012 и последующих версиях:

| Шестнадцатеричное значение | Префикс | Понятное имя |

|---|---|---|

| 0x11000001 | все | устройство |

| 0x12000002 | все | path |

| 0x12000030 | все | Loadoptions |

| 0x16000010 | все | bootdebug |

| 0x16000040 | все | advancedoptions |

| 0x16000041 | все | optionsedit |

| 0x16000048 | все | nointegritychecks |

| 0x16000049 | все | testsigning |

| 0x16000060 | все | isolatedcontext |

| 0x1600007b | все | forcefipscrypto |

| 0x22000002 | winload | Systemroot |

| 0x22000011 | winload | Ядра |

| 0x22000012 | winload | Хэл |

| 0x22000053 | winload | evstore |

| 0x25000020 | winload | Nx |

| 0x25000052 | winload | restrictapiccluster |

| 0x26000022 | winload | Winpe |

| 0x26000025 | winload | lastknowngood |

| 0x26000081 | winload | safebootalternateshell |

| 0x260000a0 | winload | отладка |

| 0x260000f2 | winload | hypervisordebug |

| 0x26000116 | winload | hypervisorusevapic |

| 0x21000001 | winresume | filedevice |

| 0x22000002 | winresume | Filepath |

| 0x26000006 | winresume | debugoptionenabled |

Полный список понятных имен для игнорируемых параметров BCD

Ниже приведен полный список параметров BCD с понятными именами, которые по умолчанию игнорируются. Эти параметры не входят в профиль проверки BitLocker по умолчанию, но их можно добавить, если перед разблокировкой диска операционной системы, защищенного BitLocker, необходимо проверить любой из этих параметров.

Примечание.

Существуют дополнительные параметры BCD, имеющие шестнадцатеричные значения, но не имеющие понятных имен. Эти параметры не включены в этот список.

Работа с зашифрованным диском

В Проводнике Windows зашифрованный диск помечен значком замка: у заблокированного диска замок закрыт, у разблокированного — открыт.

Свежеподключенный зашифрованный диск заблокирован, и чтобы его разблокировать, следует щелкнуть по нему двойным щелчком. Если вы выбрали только защиту паролем, понадобится ввести этот пароль, а если была выбрана и смарт-карта, то для успешной аутентификации и разблокировки диска нужно еще вставить и ее.

После разблокировки с зашифрованным диском вы можете работать так же, как с обычным.

Теперь рассмотрим ситуацию, когда вы забыли пароль или потеряли смарт-карту.

Bitlocker: Забыл пароль, что делать?

Откройте файл, содержащий ключ восстановления и скопируйте содержащийся там ключ в буфер обмена.

Как восстановить пароль BitLocker

Нажмите в окне ввода пароля кнопку Дополнительные параметры.

Восстановление пароля BitLocker

Выберите в открывшемся окне команду Введите ключ восстановления.

Вам останется только вставить в соответствующее поле ключ восстановления из буфера обмена.

Рассмотрим еще две ситуации: изменение пароля BitLocker и управление зашифрованным диском.

Щелкните правой кнопкой на разблокированном зашифрованном диске и найдите в открывшемся контекстном меню команды Изменить пароль BitLocker и Управление BitLocker.

Открыть BitLocker

Первая команда, как вы уже догадались, позволяет изменить пароль для разблокировки зашифрованного диска. Процедура смены пароля обычная: нужно ввести старый пароль, новый пароль и его подтверждение.

Смена пароля для разблокировки зашифрованного диска

Выберите теперь команду Управление BitLocker. В открывшемся окне вы увидите список как незашифрованных, так и зашифрованных дисков.

Управление зашифрованным диском BitLocker

Для зашифрованного диска доступны следующие команды:

- Архивировать ключ восстановления — если вы потеряли файл с ключом восстановления, вы можете сделать его копию в любой момент (естественно, пока вы еще помните пароль разблокировки);

- Сменить пароль — с этой командой вы уже знакомы;

- Удалить пароль — удаляет пароль, но перед этим нужно выполнить команду Добавить смарт-карту. Иначе, если удалить пароль, то как потом будет осуществляться доступ к зашифрованному диску?

- Добавить смарт-карту — добавляет смарт-карту, которая будет использоваться для разблокировки диска. Если раньше был добавлен пароль, то для разблокировки диска теперь понадобятся и смарт-карта, и пароль.

Если хотите использовать только лишь смарт-карту, тогда добавьте ее, а потом удалите пароль; - Включить автоматическую разблокировку — позволяет включить автоматическую разблокировку диска на этом компьютере;

- Отключить BitLocker — отключает шифрование. После этого данные на диске не будут зашифрованными, и вводить пароль для разблокирования диска более не понадобится.

Команда Администрирование доверенного платформенного модуля позволяет управлять TPM-чипом, если таковой имеется в вашем компьютере. У меня его не оказалось, поэтому вместо консоли управления я увидел сообщение о том, что TPM-чип не найден.

ВНИМАНИЕ! Чип TPM, если он в компьютере имеется, сначала нужно включить через BIOS SETUP. Изучите документацию по материнской плате, чтобы узнать, как это сделать

Если читать документацию не с руки, ищите в BIOS SETUP параметры, связанные с TPM, например: TPM Security, TPM Activation. Эти параметры нужно включить (значения Enabled, On,Activated и т. п.). Названия параметров и значений могут отличаться в зависимости от используемой BIOS.

Если вам необходимо быстро и легко скрыть и зашифровать папку или файл. Я вам могу посоветовать использовать программу AxCrypt, про которую мы подробно рассказывали в статье «Как поставить пароль на папку».

Как проверить поддержку шифрования на своем устройстве

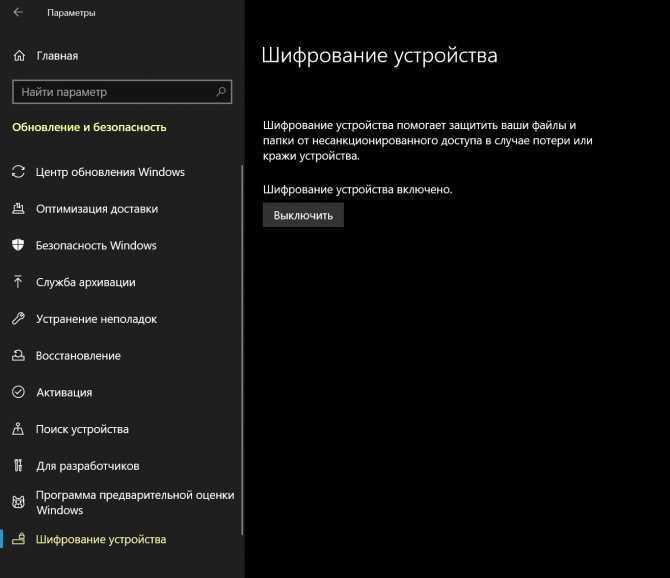

В Параметры

—Обновление и безопасность в самом низу

разделШифрование устройства . Если его нет, технология не поддерживается. Соответственно, в этом случае параметры умалчивают о причине, а статьи базы знаний не объясняют, как ее определить.

Покровы срывает встроенное приложение «Сведения о системе». Запустите msinfo32от имени администратора и прокрутите вниз до строкиПоддержка шифрования устройства (Device Encryption Support).

Там может быть длинный список, но наверняка вы найдете в нем отсутствие TPM и/или провал теста HSTI вкупе с несоответствием требованиям Modern Standby. На моем уже не новом ноутбуке Thinkpad с TPM сообщение такое:

Reasons for failed automatic device encryption: PCR7 binding is not supported, Hardware Security Test Interface failed and device is not Modern Standby, Un-allowed DMA capable bus/device(s) detected.