Smart Kit 360 – набор дополнительных модулей

Smart Kit 360 – универсальное приложение, содержащее более 30 удобных инструментов на любой случай. Правда, некоторые из них дублируют модули Android (например, секундомер, фонарик или диктофон). Список остальных выглядит более привлекательно.

Здесь можно найти модуль очистки системы от ненужных файлов, шумомер, компас и альтиметр (высота относительно уровня моря), словарь и переводчик с поддержкой нескольких языков, сканер штрих-кодов, два датчика измерения скорости, один из которых предназначен для измерения скорости походки и датчик вибрации. Также доступен измеритель скорости интернет-соединения, калькулятор пересчета единиц измерения и валюты, и даже уровень, тюнер музыкальных инструментов и метроном.

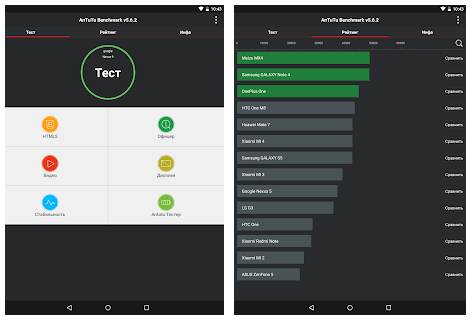

AnTuTu Benchmark [проект закрыт]

В соответствии с названием, это программа предназначена для тестирования производительности мобильного устройства.

Особенности приложения включают в себя: проверку технической спецификации, тест стабильности работы и проверка функциональности. Первая сравнивает конфигурацию устройства с официальными техническими параметрами производителя для данной модели. Это имеет значение, если, например, вы покупаете подержанный телефон – таким образом, вы проверите, что устройство на самом деле является тем, за что выдает его продавец.

Благодаря функции My Device вы можете получить более подробную информацию о параметрах оборудования, в том числе процессора, памяти, батареи, камеры и самой операционной системы.

С помощью теста функциональности вы можете изучить, в частности, скорость работы интернет-браузера и провести анализ экрана на наличие, так называемых, «мертвых пикселей». Стресс-тест оценивает такие аспекты работы, как стабильность, эффективность рассеяния генерируемого тепла и потребление энергии.

При запуске AnTuTu Benchmark активируется также маленький виджет, который предоставляет информацию о текущем использовании процессора и температуре батареи.

Правила сценария

Правила сценария действуют для файлов с расширениями . Хотя для сценариев можно использовать и правила издателя, большинство сценариев создаются администраторами для конкретных нужд и редко подписываются цифровым способом. Для сценариев, которые редко изменяются, вы должны использовать правила хеша, а для папок, содержащих регулярно обновляемые сценарии, используйте правила пути. Используя правила пути, убедитесь, что права доступа к папкам со сценариями, настроены так, чтобы в эту папку не могли быть помещены вредоносные сценарии. Правила сценария по умолчанию разрешают выполнение всех файлов, расположенных в папках и . Они также позволяют членам группы администраторов выполнять сценарии в любом расположении.

Обновление файлов ADM и меток времени

Каждая административная рабочая станция, используемая для групповая политика редактора объектов, хранит файлы ADM в папке %windir%\Inf. При создании и первом изменении объектов групповой политики файлы ADM из этой папки копируются во вложенную папку Adm в GPT. К ним относятся стандартные ADM-файлы и все пользовательские файлы ADM, добавленные администратором.

Примечание.

Создание объекта групповой политики без последующего редактирования этого объекта создает GPT без каких-либо файлов ADM.

По умолчанию при редактировании объектов групповой политики редактор объектов групповая политика сравнивает метки времени файлов ADM в папке %windir%\Inf рабочей станции с метками времени, хранящимися в папке Adm GPT. Если файлы рабочей станции более новые, групповая политика редактор объектов копирует эти файлы в папку GPT Adm, перезаписывая все существующие файлы с тем же именем. Это сравнение происходит, когда узел административных шаблонов (компьютер или конфигурация пользователя) выбран в редакторе объектов групповая политика независимо от того, изменяет ли администратор объект групповой политики.

Примечание.

Файлы ADM, хранящиеся в GPT, можно обновить, просмотрев объект групповой политики в групповая политика редакторе объектов.

Из-за важности меток времени для управления файлами ADM редактирование системных файлов ADM не рекомендуется. Если требуется новый параметр политики, корпорация Майкрософт рекомендует создать пользовательский файл ADM

Это предотвращает замену системных файлов ADM при выпуске пакетов обновления.

Консоль управления групповыми политиками

По умолчанию консоль управления групповая политика (GPMC) всегда использует локальные файлы ADM независимо от метки времени и никогда не копирует файлы ADM в Sysvol. Если файл ADM не найден, GPMC ищет файл ADM в GPT. Кроме того, пользователь GPMC может указать альтернативное расположение для файлов ADM. Если указано альтернативное расположение, это альтернативное расположение имеет приоритет.

Практическое применение

Администраторы могут использовать политики ограниченного использования программ для решения следующих задач:

-

определить доверенный код;

-

разработать гибкую групповую политику для регулирования работы сценариев, исполняемых файлов и элементов ActiveX.

Политики ограниченного использования программ применяются операционной системой и приложениями (например, для создания сценариев), которые им соответствуют.

В частности, администраторы могут использовать политики ограниченного использования программ в следующих целях:

-

определить программное обеспечение (исполняемые файлы), которое может выполняться на клиентах;

-

запретить пользователям выполнять определенные программы на компьютерах с общим доступом;

-

определить, кто может добавлять доверенных издателей на клиентах;

-

установить область действия политик ограниченного использования программ (указать, будут ли политики применяться для всех пользователей или только для группы пользователей на клиентах);

-

запретить работу исполняемых файлов на локальном компьютере, сайте, в подразделении или домене. Это уместно в тех случаях, когда политики ограниченного использования программ не применяются для решения потенциальных проблем со злоумышленниками.

Назначенные типы файлов

Политика (Designated File Types), позволяет определять, по каким расширениям будут распознаваться исполняемые файлы, подпадающие под действие политик ограниченного использования программ. Список расширений редактируется при помощи кнопок (Add) и (Remove). Стандартные расширения удалить нельзя. Они всегда распознаются как исполняемые.

Правила пути

Правило пути позволяют указать в качестве объекта политики ограниченного использования программ файл, папку или параметр реестра. Чем конкретнее задано правило пути, тем выше его приоритет. Например, если у вас есть правило, задающее неограниченное использование файла , и правило, запрещающее использование файлов из папки , приоритет будет иметь более специализированное правило: приложение будет выполняться. В правилах пути могут использоваться символы подстановки. Например, вполне возможно существование правила для пути . Правила с использованием символов подстановки являются менее конкретными, чем правила, использующие полный путь к файлу.

Недостатком правил пути является то, что в них предполагается неизменность расположения файлов и папок. Например, если вы создали правило пути для блокирования приложения , злоумышленник сможет выполнить его, переместив файл в другую папку или присвоив ему другое имя. Правила пути работают только в том случае, если права доступа ОС не позволяют перемещать или переименовывать файлы.

Правила хеша

Правила хеша работают на основе цифрового отпечатка, который идентифицирует файл по его двоичному содержимому. Это означает, что файл, для которого вы создали правило хеша, будет идентифицирован независимо от его имени или расположения. Правила хеша работают для любых файлов и не требуют наличия цифровой подписи. Недостаток правил хеша в том, что их необходимо создавать отдельно для каждого файла. Нельзя автоматически создать правила хеша для политик ограниченного использования программ; вы должны генерировать каждое правило вручную. Также необходимо изменять правило хеша при каждом обновлении приложения, для которого действует правило, поскольку при обновлении ПО изменяется двоичное содержимое файла. Это означает, что измененный файл перестанет совпадать с первоначальным цифровым отпечатком.

Правила сертификатов

Правила сертификатов используют сертификаты издателя ПО с зашифрованной подписью для идентификации приложений, подписанных конкретным издателем. Правила сертификатов позволяют распространять на несколько приложений одно правило, гарантирующее такую же безопасность, что и правила хеша. Правила сертификатов не нужно изменять даже при обновлении ПО, поскольку модернизированное приложение по-прежнему будет подписано с использованием сертификата того же производителя. Для настройки правила сертификатов вам необходимо получить от производителя сертификат. Правила сертификатов увеличивают нагрузку на компьютер, поскольку перед началом выполнения приложения необходимо проверять действительность сертификата. Другой недостаток правил сертификатов в том, что они применяются ко всем приложениям данного производителя. Если на компьютере установлено двадцать приложений данной фирмы, а вы хотите разрешить выполнение лишь одного из них, вам предпочтительнее использовать другие правила. В противном случае пользователи смогут выполнять любые из этих двадцати приложений.

Правила сетевой зоны

Правила интернет-зоны применяются только к пакетам установщика Windows (.msi), полученным при помощи Internet Explorer. К другим приложениям, например файлам .ехе, правила зоны неприменимы, даже если эти файлы также получены через Internet Explorer. Правила зоны определяют возможность использования пакета в зависимость от сайта, с которого он был скачан. Возможные расположения включают Интернет, интрасеть, ограниченные сайты (Restricted Sites), доверенные сайты (Trusted Sites) и Мой компьютер.

Более подробную информацию о политиках ограниченного использования программ вы найдете по адресу What Are Software Restriction Policies?

Борьба с NAT’ом

С «халявным» интернетом на работе у многих пользователей появляется соблазн

использовать его в своих целях. Конечно, времена, когда к системному блоку

подключался модем и через него выходили в интернет, практически канули в лету

(для некоторых провинциальных городов это все еще актуально), но менеджеры порой

берут работу на дом, а доступ к нужной инфе пытаются получить посредством

диалапа. Если же офис находится в жилом доме, то сотрудники-энтузиасты могут

развернуть WiFi и раздавать соседям трафик. В любом случае халява привлекает

любителей, и остается удивляться, как народ на выдумки горазд. Кроме

сворованного трафика, пользователь ставит под удар безопасность всей сети, ведь

через такой черный ход запросто могут проникнуть вирусы, троянцы и прочая зараза

(+ может быть похищена конфиденциальная информация).

Методов обнаружения работы клиентов из-за NAT предостаточно — контроль TTL,

анализ идентификатора IP-пакета и диапазона TCP/UDP портов и так далее

(подробнее о методах обнаружения NAT читай в статье Криса «Охота

на сетевых партизан» в ][ #111). Мы же разберем практическую реализацию.

Инструментом номер один здесь являетсяWireshark —

мультиплатформенный (Windows, Linux, xBSD, Solaris, Mac OS X и т.д.) снифер и

анализатор в одном флаконе. Возможность использования фильтров и сортировки

делает эту программу весьма удобной для решения многих задач: контроль

определенного типа трафика (аська, сетевые игры, проги для удаленного доступа и

так далее), поиск проблем в сети и анализ безопасности.

Для определения работы из-за NAT нас интересует возможность контроля TTL

(время жизни) IP-пакета. Нужно учитывать, что каждая ОС и версии используют свое

значение TTL, например, все версии Windows — 128, Linux — 64 (максимально 255),

а при прохождении пакета на каждом роутере отнимается единица. То есть, если

получаем пакет с TTL 63 или 127 (или меньше), это может свидетельствовать о

наличии NAT (виртуальные машины также работают из-за NAT). Открываем список

фильтров и в «IP only» устанавливаем значение поля ip.ttl в отлов всех пакетов,

TTL которых меньше 64 или 128. Программа имеет достаточный набор для анализа,

поэтому можно захватить трафик с минимальными ограничениями, а затем

просмотреть, что попалось в сети, и в последующем уточнять настройки фильтров.

Кроме графического интерфейса, возможен запуск Wireshark в командой строке.

Смотрим список сетевых интерфейсов по команде «tshark -D», а затем вылавливаем

значение поля TTL в проходящих пакетах.

Поддерживаются tcpdump-подобные правила, поэтому можно просто считать

значения нужного поля IP (ip < 64, поле TTL находится в 8-м байте

IP-заголовка).

Хорошей альтернативой Wireshark является BWMeter (desksoft.com/BWMeter.htm),

совмещающий в себе функции файрвола и монитора трафика, с возможностью

построения различного рода графиков. Система фильтров позволяет задать любое

правило и затем отслеживать все пакеты, которые под него попадают.

К этому списку можно добавить практически все файрволы, что встретишь в

корпоративной сети: Kerio WinRoute (подробнее о нем читай в статье «Марш-бросок

в большую сеть», опубликованной в сентябрьском номере ][ за 2009 год), ISA Server/Forefront TMG («Форпост

для защиты периметра», ноябрьский ][ за 2009 год) и другие, которые также

имеют все необходимое для анализа и блокировки трафика.

Кроме того, не забываем производить периодическое сканирование сети при

помощи Nmap и сравнивать

результаты с отчетами ранее произведенных сканов. В случае обнаружения изменений

в списке открытых портов производим расследование. Это позволит обнаружить

лазейки, оставленные троянцами, прокси-серверы, некоторые запущенные игры и так

далее.

Политики ограниченного использования программ

Одной из самых важных в контексте статьи будет группа объектов GPO «Политики

ограниченного использования программ» (Software Restriction Policies, SRP).

Здесь настраиваются ограничения запуска приложений на компьютерах, начиная с

WinXP и выше. Принцип настроек совпадает с настройками правил файрвола:

администратор указывает список приложений, которые разрешено запускать на

системах организации, а для остальных ставит запрет. Или поступает наоборот:

разрешает все, а затем по мере необходимости блокирует, что не нужно. Здесь

каждый админ выбирает, как ему удобнее. Рекомендуется создать отдельный объект

GPO для SRP, чтобы всегда была возможность откатить изменения при необходимости

или возникновении проблем с запуском нужных приложений.

По умолчанию SRP отключены. Чтобы их активировать, следует перейти во вкладку

«Политики ограниченного использования программ» (в «Конфигурация компьютера» и

«Конфигурация пользователя» есть свои пункты) и выбрать в контекстном меню

«Создать политику ограниченного использования программ» (New Software

Restriction Policies). По умолчанию установлен уровень безопасности

«Неограниченный» (Unrestricted), то есть доступ программ к ресурсам определяется

NTFS правами пользователя. Разрешен запуск любых приложений, кроме указанных как

запрещенные. Чтобы изменить уровень, нужно перейти в подпапку «Уровни

безопасности», где находятся пункты активации еще двух политик – «Запрещено» (Disallowed),

при которой возникает отказ в запуске любых приложений, кроме явно разрешенных

админом. Политика «Обычный пользователь» (Basic User), появившаяся в GPO,

начиная с Vista, позволяет задать программы, которые будут обращаться к ресурсам

с правами обычного пользователя, вне зависимости от того, кто их запустил.

В организации с повышенными требованиями информационной безопасности лучше

самому определить список разрешенных программ, поэтому дважды щелкаем по

«Запрещено» и в появившемся окне нажимаем кнопку «Установить по умолчанию» (Set

as Default). Информация в появившемся окне сообщит, что выбранный уровень —

более строгий, и некоторые программы могут не работать после его активации.

Подтверждаем изменения. Теперь переходим в подпапку «Дополнительные правила».

После активации SRP создаются две политики, перекрывающие правила по умолчанию и

описывающие исключения для каталогов %SystemRoot% и %ProgramFilesDir%. Причем по

умолчанию политики для них установлены в «Неограниченный». То есть после

активации политики «Запрещено» системные программы будут запускаться в любом

случае. В контекстном меню для тонкой настройки политик предлагается 4 пункта. С

их помощью можно указать: правило для пути (путь к каталогу, файлу или ветке

реестра), зоны сети (интернет, доверенная сеть и так далее), хеш (указываем

отдельный файл, по которому генерируется хеш, позволяющий определить его

однозначно, вне зависимости от пути) и сертификат издателя (например, Microsoft,

Adobe и т.п.). При этом отдельная политика имеет свой уровень безопасности, и

легко можно запретить выполнение всех файлов из каталога, разрешив запуск только

отдельных. Правила для хеша имеют приоритет перед остальными и наиболее

универсальны. Правда, с учетом того, что хеш некоторых системных приложений

(того же Блокнота) будет отличаться в разных версиях ОС, к процессу

генерирования хеша лучше подойти внимательно.

Если щелкнуть по ярлыку «Политики ограниченного использования программ»,

получим доступ еще к трем настройкам. Выбор политики «Применение» (Enforcement)

откроет диалоговое окно, в котором указываем, применять ли SRP для всех файлов

или исключить DLL (по умолчанию). Учитывая количество DLL’ок в системе,

активация контроля всех файлов потребует дополнительных ресурсов, поэтому

кастомный вариант выбираем, только когда это действительно необходимо. По

умолчанию политики актуальны для всех пользователей без исключения, но в

настройках предлагается снять контроль за деятельностью локальных админов. В

третьем поле активируется поддержка правил сертификатов. Такие политики также

замедляют работу системы и по умолчанию отключены.

С помощью политики «Назначенные типы файлов» определяются типы файлов,

которые считаются исполняемыми. В списке уже есть все популярные расширения, но

если используется что-то свое, добавляем его/их в перечень. И, наконец, в

«Доверенные издатели» задаем тех, кто может (пользователь и/или админ) добавить

подписанное доверенным сертификатом приложение, а также определять подлинность

сертификата. Для максимальной безопасности разреши добавлять приложения только

админам доменного уровня.

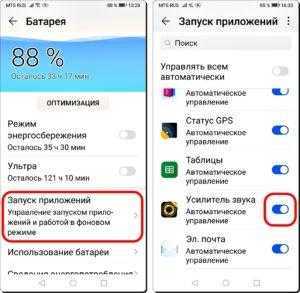

А как помочь в этом случае и подключить обязательный запуск этой важной программы при каждом включении телефона?

Для этого в настройках смартфона нужно переключить управление запуска этой программы с автоматического управления в ручной режим с обязательным подключением «автозапуска».

Далее мы опишем порядок включения обязательной автозагрузки приложения «Усилитель звука» при включении телефона на примере смартфона Huawei P smart под Операционной Системой Android 9 Pie.

Инструкция по включению обязательного автозапуска приложения на смартфоне Huawei (honor).

1. Запускаем приложение «Диспетчер телефона».

На первой странице «Диспетчера телефона» входим в раздел «Батарея».

Скрин №1 – нажать на значок «Диспетчера телефона». Скрин №2 – нажать на значок раздела «Батарея».

2. В разделе «Батарея» выбрать пункт «Запуск приложений».

В подразделе находится весь список запущенных приложений на смартфоне. Как правило, по умолчанию все программы находятся под «Автоматическим управлением» Искусственного Интеллекта операционной системы Android. В этом списке нужно найти наше приложение «Усилитель звука» и выключить переключатель «Автоматического управления».

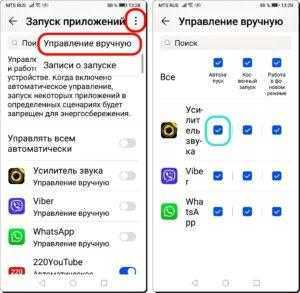

Скрин №3 – нажать на пункт «Запуск приложений». Скрин №4 – в списке найти «Усилитель звука» и выключить его переключатель «Автоматического управления».

3. Далее в окне «Управление вручную» нужно проверить положение переключателя ручного управления для пункта «Автозапуск» нашего приложения — он должен быть во включённом положении. Это обеспечит обязательный запуск программы «Усилитель звука» при каждом включении телефона.

После этого нужно нажать на кнопку «ОК».

Теперь в разделе «Запуск приложений» есть три приложения, которые переведены под «Управление вручную».

Скрин №5 – проверить положение переключателя ручного управления для пункта «Автозапуск» — он сейчас во включённом положении. Нажать на кнопку «ОК». Скрин №6 – в разделе «Запуск приложений» три программы под «Управлением вручную».

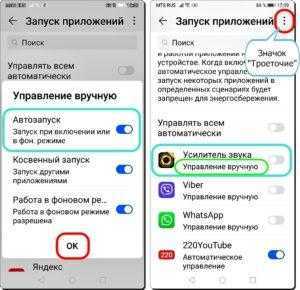

4. Чтобы перейти к настройкам автозапуска приложений в режиме управления вручную нужно нажать на значок «Троеточие» вверху экрана. А после в открывшемся меню нажать на позицию «Управление вручную».

В настройках «Управления вручную» размещён список приложений, где для каждой программы можно включить или отключить следующие функции: — Автозапуск; — Косвенный запуск; — Работа в фоновом режиме.

Находясь в этом разделе, вы можете для каждого приложения отключить «Автозапуск», сняв синюю метку «Автозапуска» в строке этой программы. В результате чего при новом включении смартфона эта программа уже не будет запущена. И для её запуска, в случае необходимости, нужно будет запускать уже вручную, нажав на её значок на Экране приложений телефона.

Скрин №7 – нажать на значок «Троеточие», а после в меню нажать на позицию «Управление вручную». Скрин №8 – вид раздела настроек «Управление вручную».

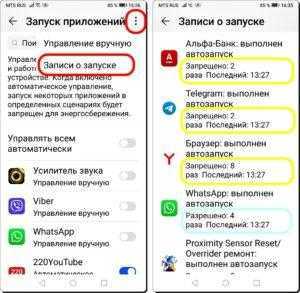

5. Для того, чтобы проверить, как работает механизм автоматического управления автозапуском, нужно в разделе «Запуск приложений» вначале нажать на значок «Троеточие» вверху экрана, а после в открывшемся меню нажать на позицию «Записи о запуске».

Находясь в разделе «Записи о запуске» можно просмотреть, какие приложения смартфон включал при запуске смартфона, а какие нет. На одной странице есть приложения, которые были подключены (выделены голубым цветом), а есть и те, которым было отказано в автозапуске (выделены жёлтым цветом).

Скрин №9 – нажать на значок «Троеточие», а после в меню нажать на позицию «Записи о запуске». Скрин №10 – вид раздела «Записи о запуске».

Статьи, связанные с данной темой: — Как сделать, чтобы работа приложения не останавливались при блокировке экрана на HUAWEI (honor). — Как отключить приложение, не удаляя его со смартфона HUAWEI (honor)?

Как запретить запуск программ в Windows 10

Большинство пользователей персональных компьютеров хоть раз в жизни сталкивались с такой проблемой, как запуск нежелательных программ в операционной системе. Большой проблемой это не является, но может вызвать некоторые неудобства во время работы за ПК. Запрет на запуск программ в Windows 10 может быть обусловлен несколькими причинами. Например, пользователь установил несколько программ, которые будут оповещать его о своей работе, используя ресурсы компьютера и оповещать о своей деятельности в области уведомлений (системном трее). В данном случае, ненужные человеку программы можно отключить, удалив их из автозагрузки.

Распространенной причиной запрета на запуск может быть нежелание использовать одни и те же программы несколькими пользователями. Обычно, такое происходит когда компьютер имеет две и более учетных записей, под каждой из которых в систему заходят разные люди, используя разное программное обеспечение. Основному пользователю (системному администратору) целесообразно будет указать, какие программы будут использоваться в системе. В данной статье будут рассмотрены основные способы запрета запуска программ в Windows 10.

Что такое Групповые политики (Group Policy)?

Если верить скучным определениям, то групповые политики (или Group Policy) — это эффективный и централизованный механизм управления многочисленными параметрами операционных систем и приложений. Групповые политики позволяют админам определять правила, в соответствии с которыми настраиваются параметры рабочей среды как для пользователей, так и для компьютеров. Проще говоря, это довольно мощный инструмент для ограничения в действиях обычных пользователей. Существует масса различных политик и прав, с помощью которых можно запретить вызов диспетчера задач или редактора реестра, запретить доступ к меню «Пуск», а также довольно гибко ограничить запуск программного обеспечения (это реализуется с помощью так называемых Software Restriction Policies). Является ли этот механизм эффективным? Лишь отчасти. Доступ к шорткатам, запуск левого ПО и системных приложений, изменение настроек — все это достаточно легко запрещается с помощью групповых политик, и с этой точки зрения можно сказать спасибо разработчикам ОС. Но, увы, как это обычно бывает, эти политики зачастую можно обойти. Тут стоит сделать оговорку. Все политики можно разбить на две категории — для компов и для пользователей. Групповые политики доступны как в домене, так и на локальном компе. Если речь идет о локальной машине, то их можно посмотреть через специальную оснастку gpedit.msc (secpol.msc). В данной статье основной акцент сделан именно на доменные групповые политики. Итак, приступим.

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

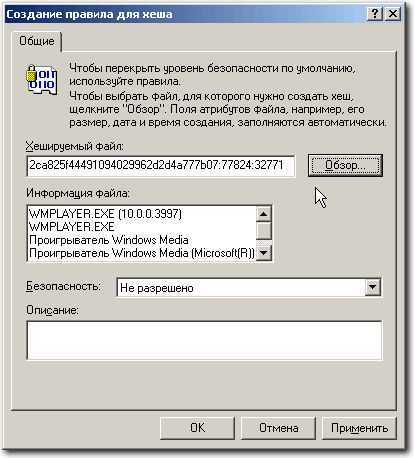

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \\COMP_NAME\C$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Правила библиотек DLL

Правила динамически подключаемых библиотек (DLL) распространяются на файлы с расширениями и , которые поддерживают выполнение приложений. Правила DLL по умолчанию не активируются при включении AppLocker. Они обеспечивают максимальный уровень безопасности, но имеют недостатки, связанные с производительностью.

Вам необходимо создать правило DLL для каждой библиотеки, используемой приложениями клиентского компьютера Windows 7. Создание правил упрощается благодаря возможности автоматически генерировать их, однако пользователи все равно заметят снижение производительности, поскольку AppLocker проверяет каждую библиотеку DLL, загружаемую приложением при каждом его запуске. Для активирования правил DLL щелкните правой кнопкой узел групповой политики Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики управления приложениями\AppLocker (Computer Configuration\Windows Settings\Security Settings\Application Control Policies\AppLocker), выберите команду (Properties), перейдите на вкладку (Advanced), и установите флажок (Enable The DLL Rule Collection).

Трюк 1. Обходим загрузку политик

Давай разберемся, как вообще каждая машина в локальной сети получает групповые политики из домена? Процесс создания групповых политик можно разбить на следующие условные этапы:

- Админ создает объект групповой политики.

- Привязывает его к каким-то элементам домена.

- При входе в домен комп отправляет запрос на получение политик и получает их в ответ от домена.

- При входе пользователя выполняется аналогичный запрос, но уже по пользовательским политикам.

Итак, что мы здесь видим: политики подгружаются на стадии входа в систему. Здесь есть небольшая фича. По умолчанию обновление политик выполняется каждые 5 минут. Но если политики не были получены во время входа в систему, то обновляться они не будут! Вырисовывается элементарный способ, как эту особенность можно использовать:

- Вынимаем патч-корд из компа.

- Включаем комп и логинимся под своей учеткой.

- Подключаем патч-корд обратно.

Даже при отсутствии доступа в сеть мы сможем войти в домен, так как винда ранее закешировала наш логин и пароль (это произошло во время предыдущего входа в систему). Но уже без применения групповых политик. При этом мы спокойно сможем использовать ресурсы сети, так как патч-корд к этому моменту будет на месте, а со всякими авторизациями на удаленных ресурсах справится сама винда. Стоит добавить, что в безопасном режиме винды групповые политики вообще не действуют. Комментарии, я думаю, излишни.

Трюк 7. Используем другого пользователя

Есть способ не подпустить подгрузки политик, но для этого трика нам понадобятся логин и пароль другого пользователя. Суть в том, что нам надо войти в систему «еще раз», но не под собой. Тут два варианта:

-

<Shift> + правый клик на запускаемом файле, далее в контекстном меню выбираем «Run as…».

-

Через консоль набираем команду: runas /noprofile <название exe-файла>.

Другой пользователь, под которым ты запускаешь программку, как и ты, может быть обычным пользователем с ограниченными правами. Но политики на запущенную программку уже не будут действовать! См. рисунок.

На нем пользователь test_gpo3 не может запустить regedit из-за политик. Но, запустив под test_gpo2 любой exe’шник (диспетчер задач например), он уже ничем не ограничен и поэтому может запустить regedit. Кроме того, если у нас есть возможность удаленного входа в систему (по RDP, например), то мы можем провести аналогичный финт, но только с одной учеткой (демонстрацию можешь посмотреть в этом видео).

Заключение

Обычно сообщение «эта программа заблокирована групповой политикой» исчезает после использования одного из вышеописанных способов. Иногда в качестве решения данной проблемы еще используют возможности антивируса, так как в некоторых антивирусах есть встроенная возможность редактировать ограничение на запуск приложений на устройстве. Если в вашем антивирусе есть такая возможность, значит, можете ею воспользоваться.

В случаях, когда ограничение на использование программы наложено на пользователя, помогает создание нового пользователя и работа с компьютером от его имени. В общем, явного решения сообщения «эта программа заблокирована групповой политикой» нет, если оно возникло спонтанно, поэтому придется экспериментировать, чтобы найти выход из этой ситуации.