Method 1: How to add user to sudoers using terminal in Debian 11

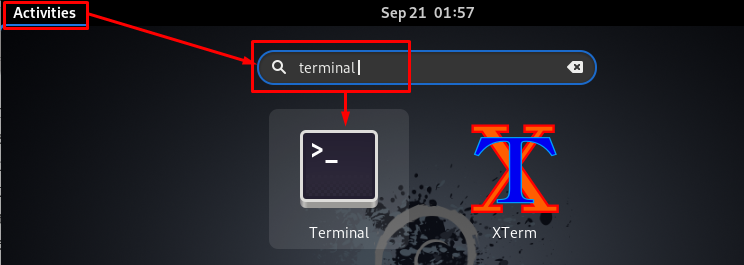

Open the terminal in Debian 11 by clicking on “Activities” and then search for terminal as shown in the image below:

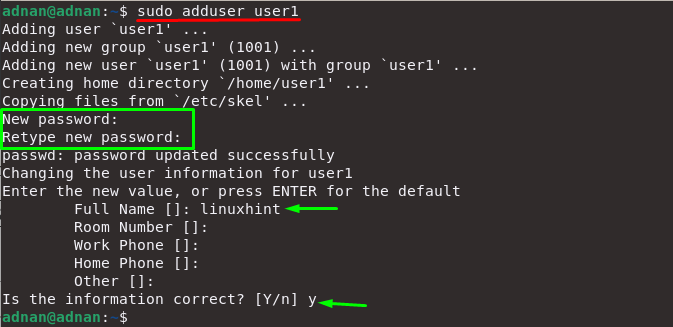

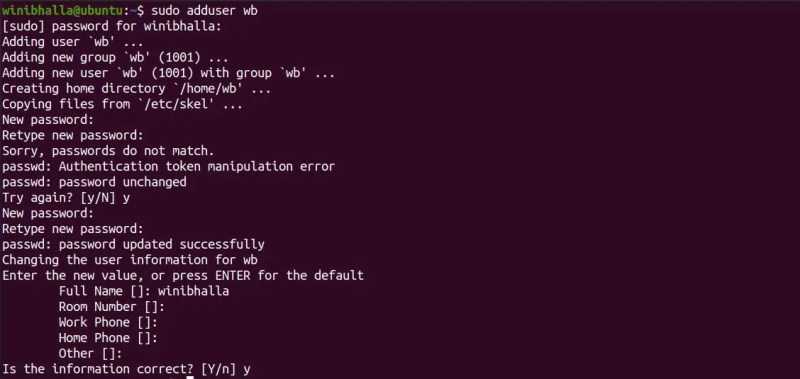

Once the terminal is opened, you have to add the user first by issuing the following command:

$ sudo adduser user1

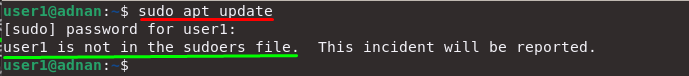

You can switch to this user by using the switch user command as written below: it will ask you to enter the password for “user1” and the user will be switched:

$ su — user1

Now if you execute the sudo command as a “user1”; the command will not be executed because the user1 does not exist in sudoers file:

$ sudo apt update

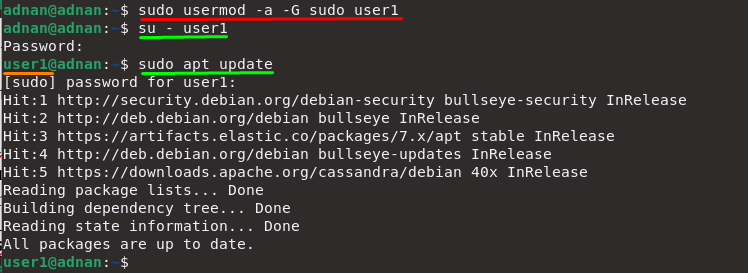

As it is clear that “user1” does not exist in sudoers file, in this case, you can use usermod command with various flags to add any user to grant sudo privileges. Here we will use two flags in usermod command; “-a” flag of usermod helps to append the user to a specific group; and “-G” flag is applied to indicate the group name to which the new user will be added mentioned below to add user “user1” to sudoers file: For instance, the following command will help you to add “user1” to sudo group.

Now you can see that after switching to “user1”; the “sudo apt update” command ran successfully:

$ sudo usermod -a -G sudo user1

Список групп

В этом разделе объясняется назначение важнейших групп из пакета . Существует множество других групп, которые создаются при установке пакетов с присвоением корректного GID. Подробности вы найдёте на страницах руководств соответствующих программ.

Примечание: Удаление пакета не приводит к удалению автоматически созданных пользователей и групп. Это сделано намеренно, потому что в противном случае созданные в процессе работы программы файлы могут остаться без владельца, что потенциально представляет угрозу безопасности.

Пользовательские группы

Часто возникает необходимость добавить обычного (не root) пользователя в одну из групп, обеспечивающих доступ к периферийным устройствам или упрощающих системное администрирование:

| Группа | Файлы | Назначение |

|---|---|---|

| adm | Группа администрирования, обычно используется для чтения файлов защищённых логов. Позволяет читать файлы журнала. | |

| ftp | Доступ к файлам . | |

| games | Доступ к некоторым игровым программам. | |

| http | Доступ к файлам . | |

| log | Доступ к файлам логов в каталоге , созданным syslog-ng. | |

| rfkill | Управление питанием беспроводных устройств (используется ). | |

| sys | Администрирование принтеров с помощью CUPS. | |

| systemd-journal | ||

| uucp | , , , , | Последовательные порты RS-232 и подключенные к ним устройства. |

| wheel | Группа администрирования, даёт необходимые права. Имеет доступ к файлам журнала и принтерам в CUPS. Также позволяет работать с утилитами sudo и su (по умолчанию их не использует). |

Системные группы

Следующие группы имеют значение для всей системы, и добавление в них пользователям производится только в указанных целях:

| Группа | Файлы | Назначение |

|---|---|---|

| dbus | Используется в | |

| kmem | , , | |

| locate | , , , | См. locate. |

| lp | , | Доступ к устройствам параллельного порта (принтеры и прочие). |

| nobody | Непривилегированная группа. | |

| proc | ||

| root | Полный доступ к администрированию и управлению системой (root, admin). | |

| smmsp | Группа sendmail. | |

| tty | , , , | |

| utmp | , , |

Группы, существовавшие до перехода на systemd

Есть несколько важных исключений, которые требуют добавления пользователей в группы ниже — например, если вы хотите разрешить неавторизованным пользователям доступ к устройствам. Тем не мнее, имейте в виду, что это может стать причиной определённых проблем (например, группа мешает быстрому переключению между пользователями, а также даёт приложениям возможность блокировать програмное микширование).

| Группы | Файлы | Назначение |

|---|---|---|

| audio | , , | Прямой доступ к звуковому оборудованию для всех сеансов. По-прежнему требуется, чтобы ALSA и OSS работали в удаленных сеансах, см. . Также используется в JACK для выдачи пользователям разрешений на работу в режиме реального времени. |

| disk | Доступ к блочным устройствам, не затронутым другими группами вроде , и . | |

| floppy | Доступ к флоппи-дискам. | |

| input | , | |

| kvm | Доступ к виртуальным машинам с использованием KVM. | |

| optical | , | Доступ к оптическим устройствам, таким как CD- и DVD-приводы. |

| scanner | Доступ к оборудованию сканера. | |

| storage | , | |

| video | , | Доступ к устройствам захвата видео, аппаратное ускорение 2D/3D, framebuffer (X можно использовать без поддержки этой группы). |

Неиспользуемые группы

Следующие группы в настоящий момент никак не используются.

| Группа | Файлы | Назначение |

|---|---|---|

| bin | Историческое наследие. | |

| daemon | ||

| lock | Использовалась для lockfile-доступа. Требовалась для AUR. | |

| mem | ||

| network | Не использовалась по умолчанию. Могла использоваться в NetworkManager (см. ). | |

| power | ||

| uuidd | ||

| users | Основная группа для пользователей; использовалась, если приватные группы не были предусмотрены. Например, при создании с опцией в файле , или командой useradd с флагом / пользователь помещался именно в эту группу. |

Как работает sudo?

Перед тем, как переходить к настройке доступа к утилите sudo давайте рассмотрим как она работает. В Linux есть два способа получить права администратора. Вы можете переключиться на пользователя root с помощью команды su или можете передать в параметре нужную команду утилите sudo, которая выполнит ее с правами администратора. Причем второй способ предпочтительнее, потому что вы не забудете что используете права root и не наделаете ничего лишнего.

Имя команды означает substitute user do или super user do. Утилита позволяет запускать программы от имени другого пользователя, но чаще всего от имени корневого. Утилита была разработана еще в 1980 году Бобом Когшелом и Клиффом Спенсером. За это время сменилось много разработчиков и было добавлено много функций.

Работает sudo благодаря флагу доступа SUID. Если этот флаг установлен для программы, то она выполняется не от имени того пользователя который ее запустил, а от имени владельца, учитывая что файл sudo принадлежит, то утилита выполняется от имени root. Затем она читает свои настройки, запрашивает пароль пользователя и решает можно ли ему разрешать выполнение команд от имени администратора. Если да, то выполняется переданная в параметре команда.

Теперь, когда вы знаете теорию, давайте рассмотрим как настроить sudo в Linux.

Добавление пользователя в группу sudo

Самый быстрый и простой способ предоставить пользователю права sudo — это добавить его в группу «sudo». Члены этой группы могут выполнять любую команду как root через и запрос на аутентификацию с помощью своего пароля при использовании .

Мы предполагаем, что пользователь, которого вы хотите назначить группе, уже существует .

Выполните команду ниже от имени пользователя root или другого пользователя sudo, чтобы добавить пользователя в группу sudo

Убедитесь, что вы заменили «username» на имя пользователя, которому вы хотите предоставить доступ.

Предоставления доступа sudo с помощью этого метода достаточно для большинства случаев использования.

Чтобы убедиться, что пользователь был добавлен в группу, введите:

Вам будет предложено ввести пароль. Если у пользователя есть доступ к sudo, команда выведет «root». В противном случае вы получите сообщение об ошибке «пользователя нет в файле sudoers».

Установить Sudo

Хотя это может показаться немного странным, не все дистрибутивы Linux поставляются с настроенным sudo сразу. В некоторых редких случаях он может даже не быть установлен. В результате вам действительно нужно установить его. Установить sudo довольно просто, и он доступен для всего, что связано с Linux. Перейти к Pkgs.orgи узнайте, какие пакеты вам понадобятся для установки sudo на ваш компьютер с Linux. Либо следуйте приведенным ниже командам, чтобы установить его в своей операционной системе.

Примечание: в инструкциях по установке описывается, как установить sudo в дистрибутивы Linux, которые могут не иметь sudo из коробки, полностью настроены и т. Д.

Users and sudo

Debian’s default configuration allows users in the sudo group to run any command via sudo.

Verifying sudo membership

Once logged in as a user, you can verify whether or not the user belongs to group=sudo using either the id or groups commands. E.g., a user with id=foo should see output from

$ groups

like

foo sudo

If sudo is not present in the output, the user does not belong to that group. Similarly, the more complex and variable output from command=id should look something like

uid=1001(foo) gid=1001(foo) groups=1001(foo),27(sudo)

Add existing user from commandline

To add an existing user with id=foo to group=sudo:

$ sudo adduser foo sudo

Alternatively, you can first get root (e.g., sudo su -) and then run the same commands without prefix=sudo:

# adduser foo

# adduser foo sudo

After being added to a new group the user must log out and then log back in again for the new group to take effect. Groups are only assigned to users at login time. A most common source of confusion is that people add themselves to a new group but then do not log out and back in again and then have problems because the group is not assigned; be sure to .

Creating users with sudo

You can also create new users with sudo membership:

Creating new user while installing OS

As of DebianSqueeze, if you give root an empty password during installation, sudo will be installed and the first user will be able to use it to gain root access (currently, the user will be added to the sudo group). The system will also configure gksu and aptitude to use sudo. You should still after logging in as the installed user.

Creating new user from commandline

A user which already has sudo can create another user (example id=foo) with sudo group membership from the commandline:

$ sudo adduser foo -G sudo

(or first get root as in previous section). You should then login as the new user and .

Установка и настройка

В ОС Ubuntu sudo включена по умолчанию, а в Debian, если в процессе установки не был выбран соответствующий пакет, скорее всего будет следующая картина:

Значит, требуется установить недостающий пакет. Обновляем информацию о репозиториях и устанавливаем sudo:

Дожидаемся окончания процесса:

Скриншот №1. Процесс установки sudo

После успешной установки потребуется сконфигурировать sudo, определив, какие пользователи или группы смогут использовать повышение привилегий и в каком объеме. Все эти настройки хранятся в конфигурационном файле /etc/sudoers, однако вносить в него изменения напрямую настоятельно не рекомендуется. Для этих целей используется специальная команда:

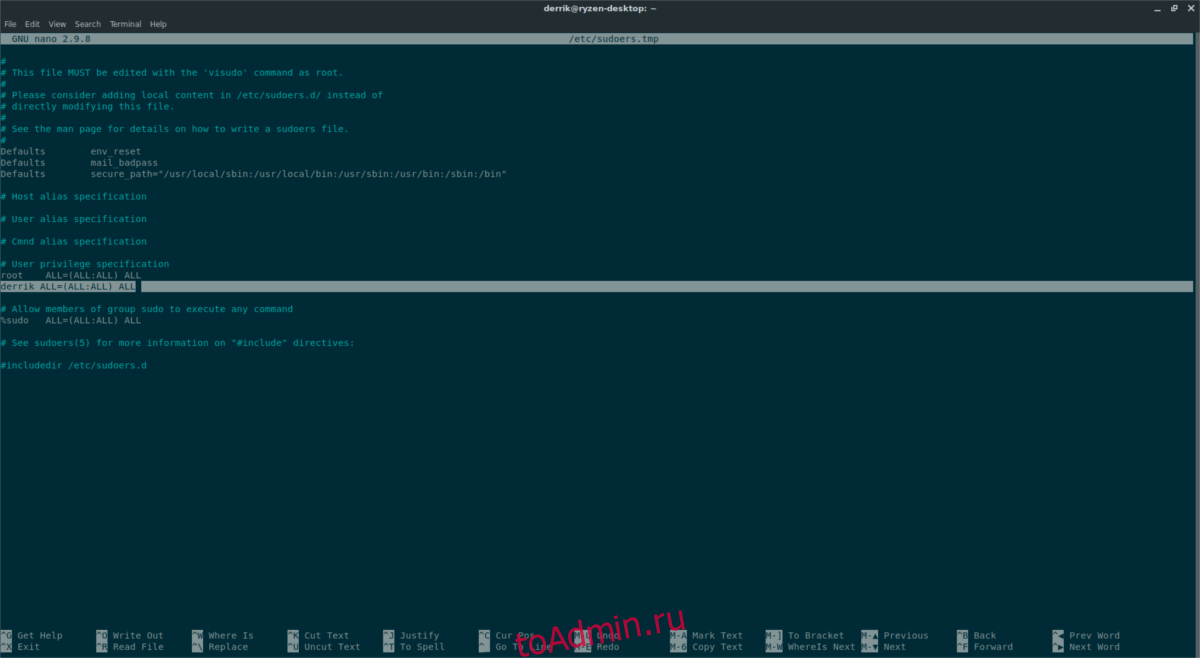

которая запускает текстовый редактор с конфигурационным файлом:

Скриншот №2. Текстовый редактор

За предоставление прав здесь отвечают две строки:

Первая строка назначает права для учетной записи root, вторая устанавливает права для членов группы sudo, которая была создана при установке пакета (знак % перед названием означает, что имя относится к группе пользователей). Соответственно, у нас есть два основных способа предоставить пользовательской учетной записи право использовать sudo:

Добавить учетную запись пользователя (например, user) в группу sudo на сервере:

После изменения членства в группе, потребуется заново авторизоваться в этой учетной записи для применения новой конфигурации. Данный метод рекомендуется в тех случаях, когда пользователю необходимо предоставить полные права.

Создать в файле новую запись, например, для учетной записи user. Мы добавляем строку по аналогии с root:

Добавлять новую запись рекомендуется в тех случаях, когда список привилегий будет корректироваться (об этом чуть позднее). Если мы внесли изменения в файл, нужно их сохранить нажатием сочетания клавиш Ctrl-O и выйти из редактора — Ctrl-X.

Теперь можно проверить корректность работы:

Команда sudo запрашивает пароль текущего пользователя (в данном случае это user) — вводим его, и, если все сделано правильно, мы увидим содержание системного конфигурационного файла.

Обзор

Под пользователем понимается любой, кто работает с компьютером. Как правило, для каждого пользователя в системе создаётся отдельный аккаунт, которому присваивается специальное имя. В качестве имени пользователя можно использовать как реальные имена, вроде Mary или Bill, так и псевдонимы — Dragonlady, Pirate и т.п. С помощью имени пользователь получает доступ к своему аккаунту и, в конечном счёте, к системе. Некоторые системные службы запускаются либо привилегированными аккаунтами, либо строго определёнными аккаунтами пользователей.

Механизм пользователей был разработан по соображениям безопасности, для ограничения доступа к различным частям системы. Суперпользователь (root) имеет полный доступ к операционной системе и её настройкам. Этот аккаунт используется только для целей системного администрирования; обычные пользователи могут временно своих прав командами su и sudo.

Один человек может создать несколько аккаунтов с разными именами. Некоторые специфические имена, вроде того же «root», зарезервированы и запрещены к использованию.

Пользователи часто объединятся в «группы». Добавление пользователя в определённую группу обычно даёт ему дополнительные права, связанные с этой группой.

Примечание: Если у вас нет опыта работы с аккаунтами и правами, то используйте указанные в статье инструменты с осторожностью. Не пытайтесь что-либо сделать с существующими аккаутами пользователей, за исключением разве что своего собственного.

Использование

Давайте теперь рассмотрим использование sudo на конкретных примерах.

Активируем запись log-файла для sudo

Добавляем в конфигурационный файл след. строку:

Defaults logfile=/var/log/sudo.log

| 1 | Defaults logfile=varlogsudo.log |

Теперь в этот файл будет писаться информация случаях некорректного использования

.

Разрешим пользователям группы wheel полный административный доступ.

Откройте конфигурационный файл и найдите строку:

# %wheel ALL=(ALL) ALL

| 1 | # %wheel ALL=(ALL) ALL |

уберите символ

, чтобы раскомментировать строку и сохраните файл. Если вдруг такой строки вы не нашли, то просто добавьте ее.

Для проверки зайдите на сервер пользователем hc и выполните

~% sudo -s password for hc: /home/hc#

|

1 2 3 |

hc@hc~%sudo-s sudopassword forhc root@hchomehc# |

Введя еще раз пароль от пользователя hc вы получите доступ к консоли с правами root.

Для сравнения залогиньтесь как user1 – получите что-то похожее:

~% sudo -s password for user1: user1 is not in the sudoers file. This incident will be reported.

|

1 2 3 |

user1@hc~%sudo-s sudopassword foruser1 user1 isnotinthe sudoers file.Thisincident will be reported. |

Посмотрим log-файл

, увидим информацию, что user1 пытался использовать sudo, не имея на это прав:

Jul 28 16:00:55 : user1 : user NOT in sudoers ; TTY=pts/2 ; PWD=/home/user1 ; USER=root ; COMMAND=/bin/bash

|

1 2 |

Jul28160055user1user NOTinsudoers;TTY=pts2;PWD=homeuser1; USER=root;COMMAND=binbash |

Убираем запрос пароля при запуске команд через sudo

Для той же группы wheel:

%wheel ALL=(ALL) NOPASSWD: ALL

| 1 | %wheel ALL=(ALL)NOPASSWDALL |

А ТЕПЕРЬ ВНИМАНИЕ! Ни когда не даем пользователю полного доступа, как в предыдущем примере и тем более, без ввода пароля, как описано в этом! Всегда давайте ровно столько, сколько надо!

Примеры безопасного делегирования прав

Разрешим user1 пользоваться yum (для Debian/Ubuntu заменить yum на apt-get), добавим строчку:

%user1 ALL=/usr/bin/yum

| 1 | %user1 ALL=usrbinyum |

Теперь user1 может выполнить:

sudo yum install ineedthisprogram

| 1 | sudo yum install ineedthisprogram |

и установить ту программу которая ему нужна. Если же выполнить без добавления sudo:

yum install htop Loaded plugins: fastestmirror You need to be root to perform this command.

|

1 2 3 |

yum install htop Loaded pluginsfastestmirror You need tobe root toperform thiscommand. |

Создадим группу yumusers и добавим туда user1:

# groupadd yumusers # usermod user1 -aG yumusers

|

1 2 |

# groupadd yumusers # usermod user1 -aG yumusers |

Изменим строчку в

следующим образом:

%yumusers ALL=/usr/bin/yum

| 1 | %yumusers ALL=usrbinyum |

Теперь все пользователи этой группы смогут пользоваться yum, а нового пользователя достаточно добавить в группу, не прописывая в конфиг.

Формат записей выделения прав

Давайте поподробнее разберем, что же значат все эти ALL. Структура строки следующая:

=()

| 1 | пользователь|группахост=(кемможетстать)чтоможетсделать |

Т.е. запись:

%user1 ALL=(root) /usr/bin/yum, /user/bin/mount

| 1 | %user1 ALL=(root)usrbinyum,userbinmount |

означает – пользователь user1, на любом хосте, может от имени root запустить yum и mount, т.е. установить программу или примонтировать раздел.

Алиасы в sudo

В реальности, вряд ли вы ограничитесь только одной командой для одного пользователя. Скорее всего вам будет нужно выдать целый список доступов. Можно конечно каждый раз перечислять все через запятую, а можно и задать алиас. Что он из себя представляет:

Cmnd_Alias NETWORKING = /sbin/route, /sbin/ifconfig, /bin/ping, /sbin/dhclient, /usr/bin/net, /sbin/iptables, /usr/bin/rfcomm, /usr/bin/wvdial, /sbin/iwconfig, /sbin/mii-tool

| 1 | Cmnd_Alias NETWORKING=sbinroute,sbinifconfig,binping,sbindhclient,usrbinnet,sbiniptables,usrbinrfcomm,usrbinwvdial,sbiniwconfig,sbinmii-tool |

и теперь вы можете написать:

%user1 ALL=(root) Cmnd_Alias

| 1 | %user1 ALL=(root)Cmnd_Alias |

В

уже созданы несколько алиасов на наиболее распространенные группы команд, их достаточно раскомментировать и можно использовать.

Изменение файла Sudoers

Файл откроется в выбранном вами текстовом редакторе.

Я скопировал и вставил файл с сервера Ubuntu 18.04 с удаленными комментариями. Файл CentOS содержит намного больше строк, и некоторые из них не будут обсуждаться в этом руководстве.

/etc/sudoers

Давайте посмотрим, что делают эти строки.

Строки по умолчанию

Первая строка Defaults env_reset сбрасывает среду терминала для удаления переменных пользователя. Эта мера безопасности используется для сброса потенциально опасных переменных среды в сеансе .

Вторая строка, , предписывает системе отправлять уведомления о неудачных попытках ввода пароля для настроенного пользователя . По умолчанию это учетная запись root.

Третья строка, начинающаяся с “Defaults secure_path=…”, задает переменную (места в файловой системе, где операционная система будет искать приложения), которая будет использоваться для операций . Это предотвращает использование пользовательских путей, которые могут быть вредоносными.

Строки пользовательских привилегий

Четвертая строка, которая определяет для пользователя root привилегии , отличается от предыдущих строк. Давайте посмотрим, что означают различные поля:

-

Первое поле показывает имя пользователя, которое правило будет применять к (root).

-

Первое “ALL” означает, что данное правило применяется ко всем хостам.

-

Данное “ALL” означает, что пользователь root может запускать команды от лица всех пользователей.

-

Данное “ALL” означает, что пользователь root может запускать команды от лица всех групп.

-

Последнее “ALL” означает, что данные правила применяются всем командам.

Это означает, что наш пользователь root сможет выполнять любые команды с помощью после ввода пароля.

Строки групповых привилегий

Следующие две строки похожи на строки привилегий пользователя, но задают правила для групп.

Имена, начинающиеся с , означают названия групп.

Здесь мы видим, что группа admin может выполнять любые команды от имени любого пользователя на любом хосте. Группа sudo имеет те же привилегии, но может выполнять команды от лица любой группы.

Строка Included /etc/sudoers.d

Последняя строка выглядит как комментарий:

/etc/sudoers

Она действительно начинается с символа , который обычно обозначает комментарии. Однако данная строка означает, что файлы в каталоге также рассматриваются как источники и применяются.

Файлы в этом каталоге следуют тем же правилам, что и сам файл . Любой файл, который не заканчивается на и не содержит символа , также считывается и добавляется в конфигурацию .

В основном это нужно, чтобы приложения могли изменять привилегии после установки. Размещение всех правил в одном файле в каталоге позволяет видеть, какие привилегии присвоены определенным учетным записям, а также легко сменять учетные данные без прямого изменения файла .

Как и в случае с файлом , другие файлы в каталоге также следует редактировать с помощью команды . Для редактирования этих файлов применяется следующий синтаксис:

Добавление пользователей в файл Sudoer напрямую

Другой способ предоставить пользователям доступ к sudo — указать их в файле Sudoer. Это немного сложнее, чем последний метод, но предпочтительнее, если вам не нравится иметь дело с групповой системой в Linux. Для начала откройте терминал и войдите в Root с помощью su.

su -

Теперь, когда у оболочки есть root-доступ, пора отредактировать файл / etc / sudoers

Обратите внимание, что редактирование этого файла ДОЛЖНО выполняться с помощью команды visudo. Редактирование / etc / sudoers напрямую приведет к поломке и опасно

Вместо этого попробуйте:

EDITOR=nano visudo

Размещение EDITOR перед командой visudo позволит нам изменять / etc / sudoers с помощью Nano, а не текстового редактора Vi. Отсюда прокрутите вниз и найдите «Спецификация привилегий пользователя». Под строкой «Root» добавьте новую строку привилегий для вашего пользователя:

username ALL=(ALL:ALL) ALL

Сохраните Nano с помощью Ctrl + O и закройте его с помощью Ctrl + X. С этого момента ваш пользователь должен иметь возможность использовать команды через sudo.

Добавление суперпользователя в Ubuntu и Debian

В Ubuntu и других дистрибутивах на основе Debian есть два основных способа добавления пользователя sudo. Вы можете сделать это через терминал или использовать графический подход, используя Системные настройки.

1. Подход командной строки

Чтобы добавить пользователя sudo через командную строку, вам нужно сначала запустить терминал. Затем введите следующую команду:

… где имя пользователя – это имя нового пользователя, которого вы хотите создать.

Эта команда создаст нового пользователя, которого вы сможете добавить в группу sudoers. Опять же, есть несколько способов добавить пользователя в группу sudo. Первый способ – использовать команду usermod .

… где -a относится к функции добавления, а G означает группу .

После того, как вы добавили пользователя в группу sudo, вам необходимо проверить, правильно ли работает вышеупомянутая команда. Для проверки введите следующее:

Если вы опытный пользователь, который предпочитает избегать нескольких команд, вы можете напрямую создать нового суперпользователя с помощью одной команды:

Процесс проверки остается прежним.

2. Использование графического интерфейса

Перед добавлением пользователя в группу sudo с помощью системных настроек вам необходимо сначала создать нового пользователя через командную строку. Затем следуйте инструкциям ниже, чтобы продолжить:

- Перейдите в меню «Приложения» и выберите « Пользователи» . Вы увидите список пользователей, включая вновь созданных пользователей.

- Нажмите на опцию « Разблокировать» , а затем введите пароль root. Вы можете переключиться на другую учетную запись пользователя, просто щелкнув ее.

- Как только вы выберете его, вы увидите возможность преобразовать вновь созданную учетную запись пользователя в учетную запись администратора. Переключите кнопку рядом с меткой администратора , и учетная запись будет добавлена как учетная запись sudo.

Добавление пользователя в файл sudoers

Привилегии sudo пользователей и групп определены в

. Этот файл позволяет предоставить настраиваемый доступ к командам и установить настраиваемые политики безопасности.

Вы можете настроить доступ пользователя, отредактировав файл sudoers или создав новый файл конфигурации в каталоге

. Файлы внутри этого каталога включены в файл sudoers.

Всегда используйте команду

для редактирования файла

. Эта команда проверяет файл на наличие синтаксических ошибок при его сохранении. Если есть какие-либо ошибки, файл не сохраняется. Если вы редактируете файл с помощью обычного текстового редактора, синтаксическая ошибка может привести к потере доступа к sudo.

использует редактор, указанный в

среды

, которая по умолчанию имеет значение vim. Если вы хотите отредактировать файл с помощью nano, измените переменную, выполнив:

Допустим, вы хотите разрешить пользователю запускать команды sudo без запроса пароля. Для этого откройте файл

Прокрутите вниз до конца файла и добавьте следующую строку:

Сохраните файл и выйдите из редактора. Не забудьте изменить «имя пользователя» на имя пользователя, которому вы хотите предоставить доступ.

Другой типичный пример — позволить пользователю запускать только определенные команды через

. Например, чтобы разрешить использование только команд

и

Вместо редактирования файла sudoers вы можете достичь того же, создав новый файл с правилами авторизации в каталоге

. Добавьте то же правило, которое вы добавили бы в файл sudoers:

Такой подход делает управление привилегиями sudo более понятным

Имя файла не важно, но это обычная практика именовать файл в соответствии с именем пользователя

Добавление пользователя в группу sudo

В Ubuntu самый простой способ предоставить пользователю права sudo — это добавить пользователя в группу «sudo». Члены этой группы могут выполнять любую команду как root через и запрос на аутентификацию с помощью своего пароля при использовании .

Мы предполагаем, что пользователь уже существует. Если вы хотите создать нового пользователя, ознакомьтесь с этим руководством.

Чтобы добавить пользователя в группу, выполните команду ниже от имени пользователя root или другого пользователя sudo. Убедитесь, что вы заменили «username» на имя пользователя, которому вы хотите предоставить разрешения.

Предоставления доступа sudo с помощью этого метода достаточно для большинства случаев использования.

Чтобы убедиться, что у пользователя есть привилегии sudo, выполните команду :

Вам будет предложено ввести пароль. Если у пользователя есть доступ к sudo, команда выведет «root»:

Если вы получаете сообщение об ошибке «пользователя нет в файле sudoers», это означает, что у пользователя нет прав sudo.

Управление группами

В файле перечислены существующие группы (подробнее см. ). Также существует файл , который используется достаточно редко (см. ).

Команда для вывода списка групп, в которых состоит пользователь:

$ groups пользователь

Если не указан, то будет выведен список групп текущего пользователя.

Команда id позволяет узнать дополнительные подробности, вроде UID и GID пользователя:

$ id пользователь

Команда для вывода списка существующих групп:

$ cat /etc/group

Команда для создания новой группы:

# groupadd группа

# gpasswd -a пользователь группа

Также добавить пользователя в группы можно командой usermod (здесь — список групп, разделённых запятыми без пробелов):

# usermod -aG доп_группы пользователь

Важно: Если не указать флаг , то команда удалит пользователя из всех групп, кроме указанных в списке. В итоге пользователь будет числиться только в группах из этого списка и ни в каких более.. Команда для изменения группы, например, переименования:

Команда для изменения группы, например, переименования:

# groupmod -n новая_группа старая_группа

Примечание: Изменится название группы, но не численное значение GID. Файлы, принадлеживашие старой группе, будут теперь принадлежать новой.

Команда для удаления группы:

# groupdel группа

Команда для удаления пользователя из группы:

# gpasswd -d пользователь группа

Примечание: Если пользователь в этот момент был залогинен, то ему придётся выйти из системы и снова выполнить вход, чтобы изменения вступили в силу.

Проверить корректность базы данных групп можно командой grpck.

Важно: Arch Linux при обновлении пакетов создаёт резервные копии файлов с суффиксом .pacnew. За исключением случаев, когда pacman выводит сообщение с требованием что-то предпринять, файл базы данных с таким суффиксом необходимо удалить

Добавление новых пользователей и групп при установке пакетов должно производиться только утилитой или установочными скриптами.