Примеры пробросов

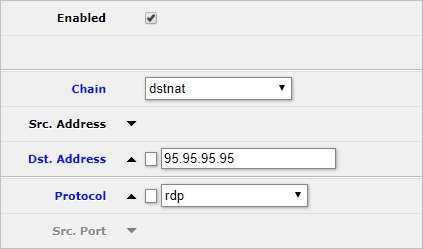

RDP (удаленный рабочий стол)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — rdp;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

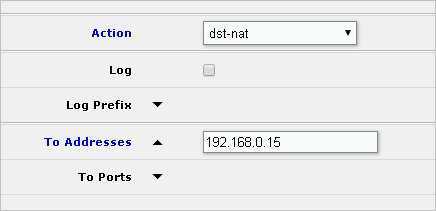

WWW (80 или веб-сервер или http)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

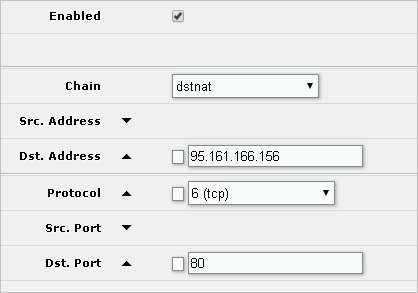

FTP

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 20,21;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

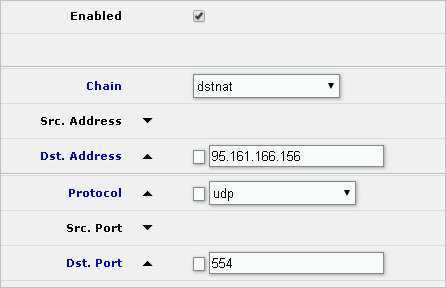

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — udp;

- Dst. Port — 554;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

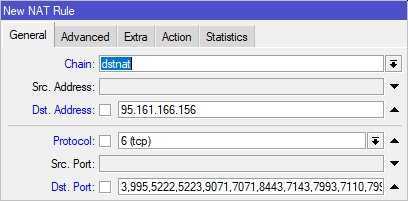

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

- 25 — основной порт для обмена почтой по протоколу SMTP.

- 80 — веб-интерфейс для чтения почты (http).

- 110 — POP3 для загрузки почты.

- 143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 443 — SSL веб-интерфейс для чтения почты (https).

- 465 — безопасный SMTP для отправки почты с почтового клиента.

- 587 — SMTP для отправки почты с почтового клиента (submission).

- 993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 995 — SSL POP3 для загрузки почты.

- 5222 — для подключения к Zimbra по протоколу XMPP.

- 5223 — для защищенного подключения к Zimbra по протоколу XMPP.

- 7071 — для защищенного доступа к администраторской консоли.

- 8443 — SSL веб-интерфейс для чтения почты (https).

- 7143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 7993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 7110 — POP3 для загрузки почты.

- 7995 — SSL POP3 для загрузки почты.

- 9071 — для защищенного подключения к администраторской консоли.

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно

Сама настройка на микротике будет такой:

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 25,80,110,143,443,465,587,993,995,5222,5223,9071,7071,8443,7143,7993,7110,7995;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Подключение к устройству

Для настройки будем использовать программу WinBox, которая разработана специалистами Mikrotik для удобства настройки продуктов Mikrotik. Для настройки, так же, можно использовать Web-интерфейс, то есть настраивать устройство через браузер, а, так же, через командную строку, заходя на устройство через Telnet или его защищенную версию SSH.

Программу WinBox скачиваем о официального сайта Mikrotik: https://mikrotik.com/download

В этом же разделе мы будем скачивать последнюю версию программного обеспечения (прошивку).

Подключаем роутер к нашей рабочей станции кабелем Ethernet. Поскольку маршрутизатор из коробки уже имеет какую-то первоначальную настройку, рекомендуется подключаться в любой порт, кроме первого.

После загрузки, маршрутизатор отобразится во вкладке Neibhors в программе WinBox.

Первоначальная настройка через WinBox хороша тем, что нам не обязательно знать какие IP-адреса прописаны на маршрутизаторе и будут ли они доступны с адресов, прописанных на нашей сетевой карте.

WinBox позволяет использовать протоколы MAC-Telnet и MAC-Winbox. Подключение происходит не с IP-адреса на IP-адрес, а с MAC-адреса на MAC-адрес.

Нажимаем на MAC-адрес нашего маршрутизатора, он копируется в поле «Connect To», вводим Login и Password и нажимаем кнопку Connect.

По умолчанию у Mikrotik Login: admin, Password: `пустое поле`, то есть без пароля.

Если с роутером не производилось никаких действий по настройке, при первичном подключении через WinBox, он сообщит о неких уже произведенных на заводе предустановках. Не будем разбираться подходят они нам или нет и просто их сбрасываем.

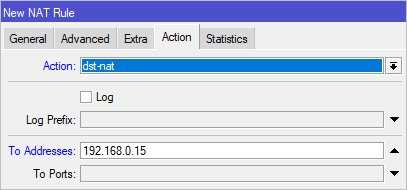

Пользователи и группы

Если ИТ-отдел в твоей компании большой, в нем наверняка есть разделение ролей и обязанностей. К примеру, сотруднику техподдержки ни к чему права на создание VPN-соединений или просмотр пароля Wi-Fi, в то время как сетевики, естественно, должны иметь к ним доступ. RouterOS имеет достаточно гибкий механизм распределения прав. Права назначаются в группах, затем в нужную группу добавляется юзер. Управление группами доступно в меню System → Users, а также с помощью команды .

Управление группами

Управление группами

Рассмотрим права групп подробнее:

- telnet, ssh, ftp, winbox, web, api, romon, dude, tikapp — понятны по названию. Разрешают юзеру подключаться по указанным протоколам;

- local — открывает доступ к роутеру через консоль. При отключении также заберет право открывать терминал внутри Winbox;

- reboot — право на перезагрузку;

- read, write — права на чтение или запись;

- sniff — права на исполнение встроенного аналога tcpdump (tools → sniffer);

- test — запуск инструментов траблшутинга (ping, traceroute, bandwidth-test, wireless scan, snooper);

- password — право менять собственный пароль;

- policy — право управлять учетными записями и группами.

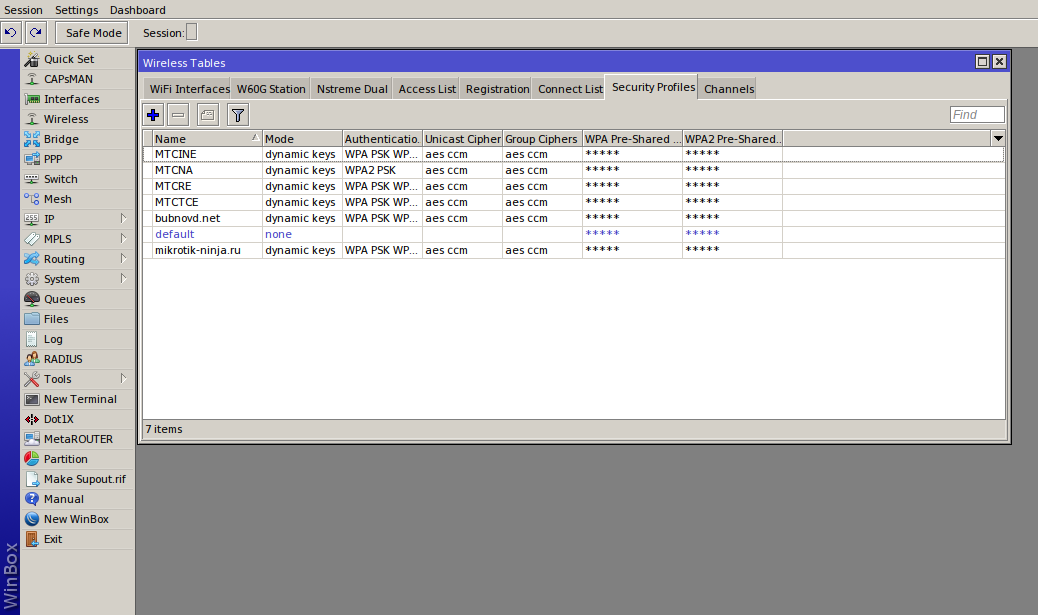

Чувствительные данные

На группе настроек sensitive остановимся чуть подробнее. В RouterOS определены так называемые чувствительные данные. К ним относятся ключи Wi-Fi, IPSec, SNMP, пароли VPN-интерфейсов и серверов, пароли протоколов маршрутизации и , влияющая на безопасность.

В меню окна Winbox в разделе Settings есть флажок Hide Sensitive. Когда он включен, эта чувствительная информация закрыта звездочками и в терминале ее тоже не видно. Эдакая защита от разглашения паролей. С отключенной опцией Sensitive в настройках группы этот чекбокс не снимается, то есть право Sensitive разрешает пользователю видеть введенные пароли.

Право Sensitive разрешает пользователю видеть введенные пароли

Право Sensitive разрешает пользователю видеть введенные пароли

Подключение к Internet

После обновления RouterOS мы можем приступить к ее настройке.

Прежде всего нам необходимо подключить устройство к интернету

Для этого нам важно знать какой тип подключения нам предлагает наш оператор связи. Если этой информации нет, необходимо выяснить это в технической поддержке Вашего оператора связи

У оператора связи ForceLine используется комбинация DHCP и PPPoE, т.е. необходимо настроить оба типа подключения.

Рассмотрим несколько возможных:

DHCP — когда мы все настройки от оператора получаем автоматически. Заходим в раздел IP — DHCP Client. Добавляем клиента, обязательно указав интерфейс (порт), в который подключен кабель, приходящий от оператора связи.

PPPoE — когда нам при подключении необходимо вводить логин и пароль, выданные оператором.

Заходим в раздел PPP. Во вкладке Interface добавляем PPPoE Client. В открывшемся окне обязательно выбираем интерфейс подключения к интернету, вводим логин и пароль, а, так же, ставим галочку Use Peer DNS.

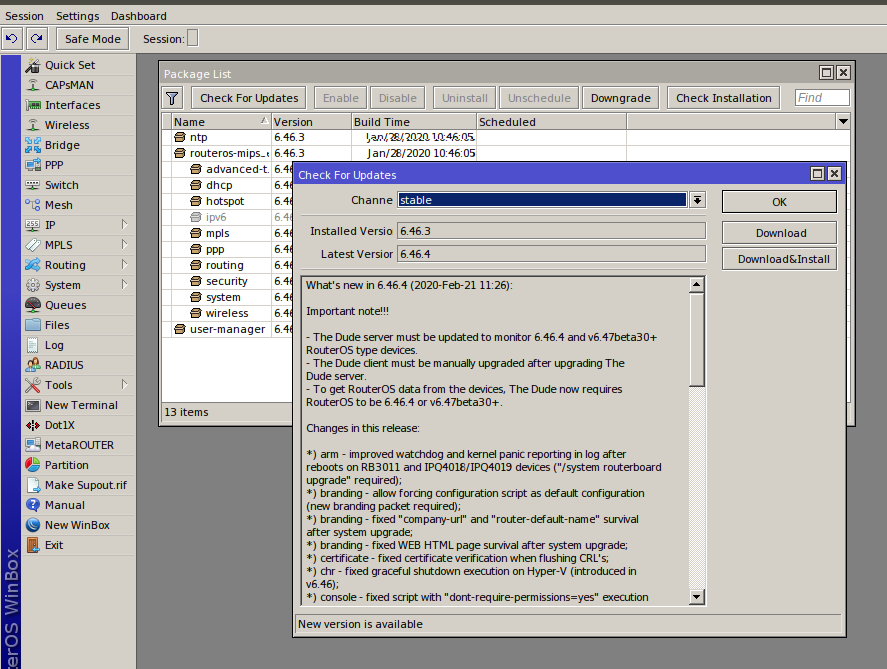

Обновления

Несмотря на страшные описания и действительно большую опасность, которую таят в себе уязвимости, стоит отдать должное разработчикам MikroTik: они в кратчайшие сроки выпускают патчи. Многие дыры закрываются еще до их утечки в паблик, оставшиеся — в течение дня-двух

Поэтому первое, на что нужно обратить внимание, — актуальность версии RouterOS на твоем девайсе. Автоматически система не обновляется, поэтому за появлением новых версий нужно следить вручную

В разделе Software на сайте MikroTik лежат актуальные версии операционной системы и отдельных пакетов. Простейший способ обновиться: System → Packages → Check For Updates → Download and Install.

Те же действия можно выполнить, набрав в консольной строке роутера следующую команду: .

Обновление системы роутера

Обновление системы роутера

Рекомендуем почитать:

Xakep #282. Атака Базарова

- Содержание выпуска

- Подписка на «Хакер»-60%

Доступны четыре ветки разработки: Long-term, Stable, Testing и Development. Для критичных систем рекомендуется ставить Long-term. Железка, которая может полежать пару минут в процессе обновления, достойна Stable, остальные ветки оставь для экспериментов на домашнем роутере. Перед обновлением внимательно читай Changelog. Иногда полностью перерабатываются некоторые части ОС, после чего они не способны работать со старой конфигурацией (так было, например, с bridge в 6.41).

Если ты счастливый владелец нескольких роутеров MikroTik, помни, что массовый апгрейд стандартными средствами невозможен, но можно воспользоваться The Dude или самописными скриптами.

Шаг 4. Настройка доступа к сети интернет.

Сперва включаем маскардинг.

> ip firewall nat add chain=srcnat action=masquerade out-interface=!ether2

Добавляем правила для служебных пакетов.

> ip firewall filter add chain=forward connection-state=invalid action=drop comment=Drop invalid connection packets > ip firewall filter add chain=forward connection-state=established action=accept comment=Allow established connections > ip firewall filter add chain=forward connection-state=related action=accept comment=Allow related connections > ip firewall filter add chain=forward protocol=udp action=accept comment=Allow UDP > ip firewall filter add chain forward protocol=icmp action=accept comment=Allow ICMP Ping

Дальше добавляем правила для машины PC4.

> ip firewall filter add chain=forward dst-address=192.168.0.2/32 protocol=tcp src-port=80 action=accept comment=Allow http for server (in) > ip firewall filter add chain=forward src-address=192.168.0.2/32 protocol=tcp dst-port=80 action=accept comment=Allow http for server (out) > ip firewall filter add chain=forward dst-address=192.168.0.2/32 protocol=tcp src-port=25 action=accept comment=Allow smtp for server (in) > ip firewall filter add chain=forward src-address=192.168.0.2/32 protocol=tcp dst-port=25 action=accept comment=Allow smtp for server (out) > ip firewall filter add chain=forward dst-address=192.168.0.2/32 protocol=tcp src-port=110 action=accept comment=Allow pop for server (in) > ip firewall filter add chain=forward src-address=192.168.0.2/32 protocol=tcp dst-port=110 action=accept comment=Allow pop for server (out)

Таким же образом задаем правила для остальных машин, разрешая им http, https, ftp, icq, jabber.

> ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=80 action=accept comment=Allow http for pc1 (in) > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=80 action=accept comment=Allow http for pc1 (out) > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=443 action=accept comment=Allow https for pc1 (in) > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=443 action=accept comment=Allow https for pc1 (out) > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=21 action=accept comment=Allow ftp for pc1 (in) > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=21 action=accept comment=Allow ftp for pc1 (out) > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=5190 action=accept comment=Allow icq for pc1 (in) > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=5190 action=accept comment=Allow icq for pc1 (out) > ip firewall filter add chain=forward dst-address=192.168.0.20/32 protocol=tcp src-port=5222 action=accept comment=Allow jabber for pc1 (in) > ip firewall filter add chain=forward src-address=192.168.0.20/32 protocol=tcp dst-port=5222 action=accept comment=Allow jabber for pc1 (out)

Повторяем эти правила для каждой машины по данному шаблону.

Ну и под конец запрещаем все остальное, что не разрешили выше.

> ip firewall filter add chain=forward action=drop comment=Drop all

Обновление RouterOS

Далее нам необходимо обновить программное обеспечение маршрутизатора. Заходим на https://mikrotik.com/download и видим, что огромное количество возможных загрузок операционной системы Router OS. Для того, что бы выбрать нужную, нам необходимо понять какая архитектура процессора используется в нашем настраиваемом устройстве. Ее тип можно увидеть в верхней части окна WinBox. В нашем случае это SMIPS. В нашем случае мы можем установить любую из трех веток RouterOS: Bugfix only, Current и Release candidate. Ветка Bugfix only используется там, где необходима максимальная стабильность программного обеспечения. Здесь нет новых «фишек» операционной системы. Здесь они появляется, в среднем, через полгода после появления в ветке Current. В данной ветке предложена самая последняя версия с новыми возможностями RouterOS, которая уже прошла тестирование, но тем не менее, в которой могут содержаться какие-либо ошибки. Вероятнее всего среднестатистический пользователь домашнего беспроводного роутера с ними просто не столкнется. В ветке Release candidate представлены самые последние разработки, которые еще проходят тестирование, которые постоянно дорабатываются в процессе тестирования. После того, как завершается тестирование, операционная система из ветки Release candidate перетекает в ветку Current, а когда из нее будут убраны все ошибки, перетекает в ветку Bugfix only. Для настройки нашего роутера возьмем ветку Current.

Далее мы видим, что можно скачать Main package и Extra packages. В Main package уже содержится набор пакетов операционной системы, который необходим среднестатистическому пользователю данного типа устройств, т.е. ничего лишнего. В Extra packages представлены все возможные пакеты, нужные из которых мы можем выбрать для использования.

Несколько слов о предназначении пакетов:

Для работы маршрутизатора необходим пакет system. В нем находится ядро операционной системы. Что бы у роутера работал беспроводной (Wireless, WiFi) модуль, нам необходим пакет wireless. Для работы нам потребуется пакет dhcp — для получения IP-адресов от оператора и назначения IP-адресов нашим домашним устройствам. Если мы подключаемся к инетнету через протоколы PPPoE, PPTP или L2TP, нам необходим пакет ppp. Если мы планируем смотреть IPTV, которое работает через многоадресную рассылку multicast, нам потребуется пакет multicast. Если в нашем устройстве есть LCD-экран, то для него нужен пакет lcd.

Можно не выбирать пакеты, а установить сразу все. В случае с Extra packages не получится так, что какого-то пакета нам не хватает. Ненужные пакеты просто будут занимать память устройства. В дальнейшем, их можно отключить.

Обновление RouterOS происходит очень просто: т.к. у нашего устройства еще нет доступа в интернет, мы просто выделяем нужные пакеты и перетаскиваем их в окно WinBox (drag-and-drop). После того, как пакеты скопировались, мы перезагружаем устройство, нажав в разделе System кнопку Reboot. Процесс обновления занимает примерно одну минуту, после чего мы можем нажать кнопку Reconnect в WinBox. После каждого обновдения операционной системы, нам нужно обновить и BIOS устройства. Для этого заходим в System — Routerboard и нажимаем кнопку Upgrade. В данном окошке мы видим текущую версию BIOS (Current Firmware), версию, на котоую можем обновить (Upgrade Firmware) и версию, которая была установлена при производстве устройства (Factory Firmware). После обновления обязательно необходимо перезагрузить устройство: System — Reboot. В дальнейшем, когда устройство будет подключено к Internet, его можно обновлять зайдя в System — Packages и нажав в открывшемся окне кнопку Check For Updates. При необходимости, здесь можно выбрать ветку RouterOS: Bugfix only, Current и Release candidate.

Безопасность

Прежде, чем перейти к дальнейшей настройке, необходимо защитить устройство от взлома злоумышленниками. Сначала зададим пароль для доступа к устройству. Для этого заходим в раздел System — Password и зададим новый пароль. Поле Old Password оставляем пустым, т.к. изначально пароля не было.

Далее необходимо отключить службы, которые Вы не будете в дальнейшем использовать. Заходим в раздел IP — Services. В открывшемся окне отобразятся все службы, через которые возможен удаленный доступ к Вашему устройству. Если Вы не планируете подключаться к роутеру через WEB-интерфейс, используя браузер, отключите все службы, кроме winbox, если планируете, оставьте включенной службу www.

Port Knocking

Чуть выше мы говорили об ограничении доступа к управляющим службам роутера только с определенных адресов

Это очень важно: протокол Winbox далек от идеала и есть вероятность, что в нем еще будут находить дыры. Но часто приходится подсоединяться к роутеру из гостиниц или кафе, и невозможно предусмотреть все адреса, с которых подключишься

Среди админов распространена техника Port Knocking. Изначально порт закрыт для всех. Но стоит снаружи выполнить какую-то последовательность действий, как для твоего IP открываются все порты для управления. Этот набор действий может быть очень сложным, и подобрать его нереально. Рассмотрим пример:

- изначально все порты управления закрыты для всех, кроме списка разрешенных;

- если на порт роутера 1234 попадает TCP-сегмент, затем два на порт 4321 и один на порт 5678, то адрес источника заносится в список разрешенных на сутки.

Реализовать эту последовательность действий поможет следующий скрипт.

Правила 3–6 () выполняют описанную выше логику. Первое правило разрешает доступ к управлению роутером только адресам из списка , который заполняется на этапах 3–6. Второе правило запрещает доступ всем. Первые два правила вынесены наверх для того, чтобы избежать ненужного прохождения менеджмента трафика по четырем правилам с логикой и тем самым снизить нагрузку на CPU.

Но провернуть подобную операцию с Windows не так просто: из стандартного набора программ выпилили Telnet, а качать сторонний софт не всегда возможно. Зато любая ОС позволяет менять размер ICMP-пакета при пинге. Этим мы и воспользуемся. Изменим условия:

- изначально все порты управления закрыты для всех, кроме списка разрешенных;

- если на роутер попадает ICMP Request размером 345 байт, затем два размером 543 и один 678 байт, то адрес источника заносится в список разрешенных на сутки.

Для этого всего лишь поменяем предыдущие правила:

- Установим прокол ICMP.

- На вкладке Advanced зададим размер Packet Size.

INFO

Не забывай, что размер пакета, указанный в пинге, и размер пакета, долетевшего до роутера, — это разные значения. В Linux к ICMP прибавляется 28 байт заголовков, то есть, чтобы отправить пакет размером 345 байт, нужно в пинге указать размер 317. У Windows цифры другие — она по-своему считает заголовки.

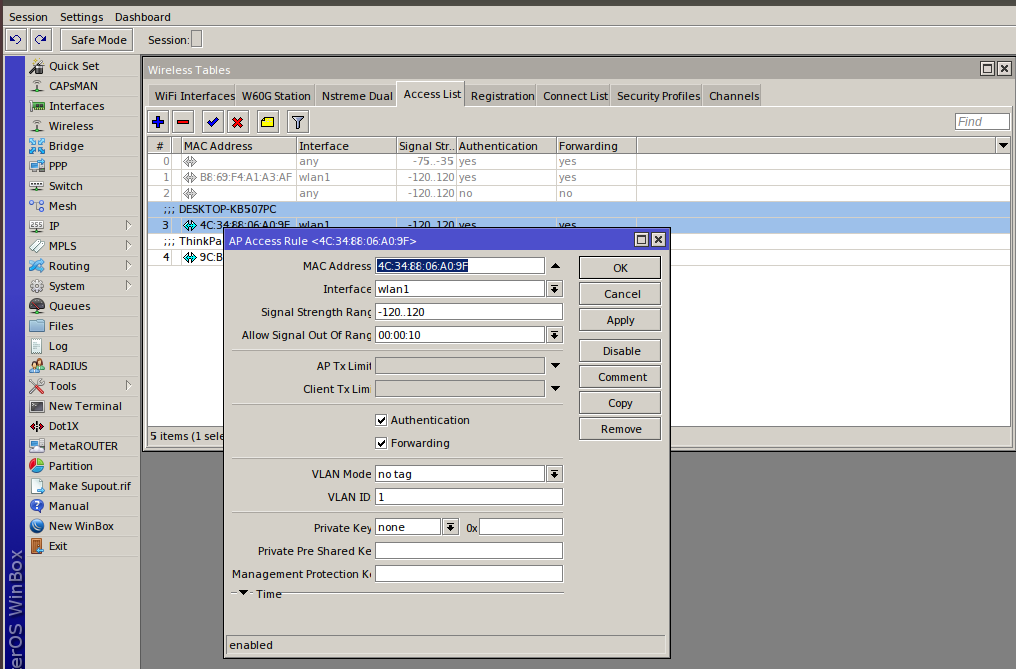

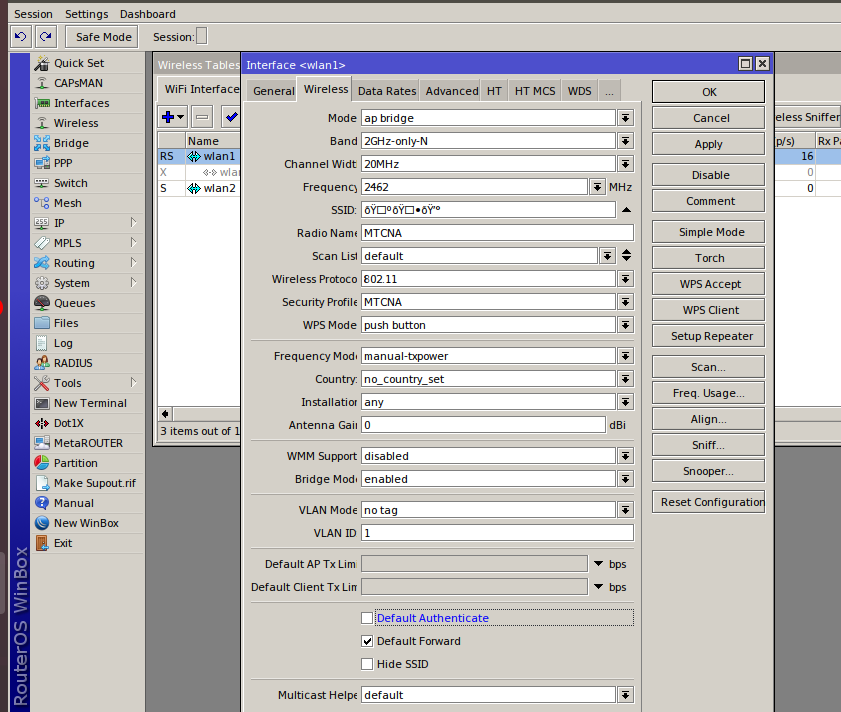

Wireless

RouterOS поддерживает белые и черные списки Wi-Fi. Для этого есть список Wireless Access List. Просто добавь туда устройства, которые не имеют права подключаться к сети, а потом сними флажки Authentication и Forwarding. Еще для этих целей можно использовать команду .

Настройка черного списка Wi-Fi

Настройка черного списка Wi-Fi

Описанный выше случай будет работать как Blacklist. Чтобы преобразовать его в Whitelist, нужно поставить указанные флажки и изменить тип работы интерфейса Wireless с помощью команды .

Настройка белого списка

Настройка белого списка

Флажок Authentication отвечает за аутентификацию клиентов. Если он установлен для определенного интерфейса, аутентификация разрешена всем, кроме тех устройств, которые перечислены в списке доступа без флажка. Если на интерфейсе флажок не установлен, то подключиться к сети могут лишь те, кто присутствует в списке доступа с флажком.

Настройка Forwarding отвечает за передачу данных между клиентами одной подсети. Обычно ее не стоит трогать, но, если ты строишь, к примеру, hotspot-сеть, клиенты которой будут ходить только во внешние сети (то есть внутреннее взаимодействие им не нужно), отключи данную опцию — это улучшит качество связи.

С помощью Wireless Access List можно настроить сложную логику работы клиентов: по уровню сигнала, времени суток, ограничить скорость каждого клиента или загнать его в определенный VLAN без дополнительных телодвижений. Очень рекомендую познакомиться с этим инструментом поближе.

INFO

А еще MikroTik умеет делать SSID в виде эмодзи, например так: ???. Для этого нужно перевести символы в Unicode с помощью инструмента вроде такого и вставить полученную строку в SSID.

Шаг 2. Настройка интерфейсов.

Тут есть несколько способов, первый воспользоваться мастером, второй задать вручную.

Сперва попробуем настроить интерфейсы при помощи мастера. Набираем команду “setup”.

> setup Setup uses Safe Mode. It means that all changes that are made during setup are reverted in case of error, or if Ctrl-C is used to abort setup. To keep changes exit setup using the 'x' key. Choose options by pressing one of the letters in the left column, before dash. Pressing 'x' will exit current menu, pressing Enter key will select the entry that is marked by an '*'. You can abort setup at any time by pressing Ctrl-C. Entries marked by '+' are already configured. Entries marked by '-' cannot be used yet. Entries marked by 'X' cannot be used without installing additional packages. r - reset all router configuration + l - load interface driver + a - configure ip address and gateway d - setup dhcp client * s - setup dhcp server p - setup pppoe client t - setup pptp client x - exit menu your choice :

Нажимаем a, в появившемся меню нажимаем a, набираем имя первого интерфейса, указываем IP адрес.

+ a - add ip address + g - setup default gateway * x - exit menu your choice: a enable interface: ether1 ip address/netmask: 192.168.1.116/24 #Enabling interface /interface enable ether1 #Adding IP address /ip address add address=192.168.1.116/24 interface=ether1 comment=added by setup

Это будет интерфейс провайдера. Так же указываем второй интерфейс для локальной сети и адрес для него.

+ a - add ip address + g - setup default gateway * x - exit menu your choice: a enable interface: ether2 ip address/netmask: 192.168.0.1/24 #Enabling interface /interface enable ether2 #Adding IP address /ip address add address=192.168.0.1/24 interface=ether2 comment=added by setup

Теперь указываем шлюз по умолчанию, выбираем клавишей g и вводим адрес.

your choice: g gateway: 192.168.1.249 #Adding default route /ip route add dst-address=0.0.0.0/0 gateway=192.168.1.249 comment=added by setup

Выходим из второго уровня меню (клавиша x), и из первого (клавиша x), настройки ip адресов сохранены, шлюз по умолчанию прописан.

Испробуем второй вариант настройки — ручной.

Смотрим список доступных интерфейсов.

> interface print Flags: D - dynamic, X - disabled, R - running, S - slave # NAME TYPE MTU 0 R ether1 ether 1500 1 R ether2 ether 1500

Активируем интерфейс 0, который будет подключен к провайдеру и зададим ему ip адрес.

> interface enable 0 > ip address add address=192.168.1.116/24 interface=ether1 > ip address print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.1.116/24 192.168.1.0 192.168.1.255 ether1

Проделаем туже про процедуру с локальным интерфейсом.

> interface enable 1 > ip address add address=192.168.0.1/24 interface=ether2 > ip address print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.1.116/24 192.168.1.0 192.168.1.255 ether1 1 192.168.0.1/24 192.168.0.0 192.168.0.255 ether2

Ну и наконец добавим шлюз по умолчанию.

> ip route add gateway=192.168.1.249 > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.1.249 r... 1 1 ADC 192.168.0.0/24 192.168.0.1 ether2 0 2 ADC 192.168.1.0/24 192.168.1.116 ether1 0

Теперь дальнейшую настройку можно продолжить с помощью графической оболочки “winbox,” но так как мы начали с консоли, то пройдем весь путь до конца в консоли, а потом повторим сделанное, начиная с шага 3 в графическом интерфейсе.

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

- создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

- создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

- создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки «+» добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Шаг 5. Входящие.

Теперь надо разрешить что бы входящие соединения по http, smtp и pop автоматически попадали бы на сервер.

> ip firewall nat add chain=dstnat dst-address=192.168.1.116/32 protocol=tcp dst-port=80 action=dst-nat to-addresses=192.168.0.2 to-ports=80 comment=NAT for http > ip firewall nat add chain=dstnat dst-address=192.168.1.116/32 protocol=tcp dst-port=25 action=dst-nat to-addresses=192.168.0.2 to-ports=25 comment=NAT for smtp > ip firewall nat add chain=dstnat dst-address=192.168.1.116/32 protocol=tcp dst-port=110 action=dst-nat to-addresses=192.168.0.2 to-ports=110 comment=NAT for pop

Если мы говорим про абсолютный минимум и простоту, это на этом все. Какие действия были сделаны?

- Были включены два интерфейса ether1 и ether2.

- Назначены ip адреса для интерфейсов.

- Назначен шлюз по умолчанию.

- Заданы DNS сервера.

- Прописаны правила для машин с неограниченным доступом.

- Прописаны правила для машин с ограниченным доступом по портам.

- Прописаны правила преобразования сетевых адресов для доступа из вне к веб и почтовому серверам.

Теперь давайте вернемся к шагу №3 и сделаем все те же действия, но уже в графической оболочке “winbox”, что бы ее скачать необходимо зайти в веб интерфейс mikrotik-а, так называемый “webbox”, и скачать с главной страницы программку.

Запускаем, указываем адрес в локальной сети, который был назначен второму интерфейсу, имя и пароль пользователя, которого завели в самом начале.

![Настройка клиента openvpn для mikrotik rb2011uias-2hnd-in, mikrotik rb750 [айти бубен]](http://robotrackkursk.ru/wp-content/uploads/0/6/2/06246733b220fc4bc2c371318ed4da00.jpeg)