Введение: выбор базы данных для малого и среднего бизнеса

Бизнес-пользователи в большинстве случаев обращают внимание, в первую очередь, на нахождение решения, способного удовлетворить нужды бизнеса, а технология, обеспечивающая внедрение этого решения, рассматривается во вторую очередь. Важна ли база данных, обеспечивающая реализацию решения? Несомненно

Конечной целью базы данных, предназначенной для малого и среднего бизнеса, является ее экономичность. Конечно, чтобы стать хорошим выбором, база данных должна удовлетворять некоторым основным требованиям, таким как скорость работы, простота использования, масштабируемость (модульное наращивание системы в рамках унифицированной архитектуры) и безопасность. Идеальная база данных обеспечивает пользователю высокую производительность при минимальной стоимости владения, складывающейся из усилий по ее управлению и из ограничений на выбор используемых приложений.

Компании малого и среднего размера, не располагающие большими отделами информационных технологий, испытывают острую потребность в надежных и нетребовательных в эксплуатации программных продуктах. Поскольку такие предприятия не имеют больших внутренних отделов, занимающихся поддержкой, то в вопросах установки и развертывания готовых решений они обычно полагаются на компании-системные интеграторы. Более того, подобные решения должны быть удобными и недорогими в поддержке.

Для относительно маленьких бизнес-приложений Access является неплохой базой данных, в основном, благодаря своему удобному интерфейсу. Однако, в качестве технологии баз данных для бизнес-приложений, которым со временем может потребоваться масштабирование, у Access есть несколько ограничений по управлению транзакциями, обеспечению безопасности и созданию систем хранения данных.

Access не поддерживает элементарные транзакции: он не гарантирует, что все выполненные в рамках транзакции изменения будут зафиксированы или по ним произойдет полный откат. Это ограничивает тех разработчиков, которые хотят управлять транзакциями базы данных.

Важным вопросом корпоративной среды является безопасность. Access предлагает возможность установить безопасность на уровне пользователей (User-Level Security) и шифровать .mdb-файл. Access не обеспечивает 128-разрядное шифрование по алгоритму Triple DES, постраничную защиту базы данных от изменений, постраничное шифрование базы данных, расширенную проверку пароля или безопасность передачи данных. При шифровании базы данных Access шифруется сразу вся база (файл .mdb).

Поскольку возможности по хранению данных, обеспечению их целостности и безопасности в Access ограничены, то имеет смысл рассмотреть более подходящую для ваших бизнес-приложений базу данных.

Данный документ описывает некоторые преимущества, которые можно получить при использовании для управления данными SQLBase, и предоставляет некоторые принципы переноса локально хранимых таблиц Access на SQLBase.

Как разблокировать пароль доступа к базе данных для ACCDB MDB

Не удается открыть защищенные паролем файлы ACCDB или MDB и заблокировать их из базы данных Access? Есть способ разблокировать пароль доступа к базе данных Access .accdb .mdb через инструмент под названием Access Password Refixer, с помощью которого вы можете восстановить забытый пароль базы данных Access, найти потерянный пароль или взломать неизвестный пароль для базы данных Access.

Эта мощная программа поддерживает все виды форматов баз данных, включая .accdb .mdb .mvb .etc и все версии Microsoft Access. Далее давайте посмотрим, как использовать эту программу для разблокировки защищенной паролем базы данных Access. Мы возьмем базу данных .accdb в качестве примера.

43 В целях безопасности вы назовете эти данные не оператору, а роботу, после звукового сигнала. Звучит сигнал – ваши действия?

На ваш телефон поступил звонок. Собеседник обратился к вам по имени и сообщил, что служба безопасности банка только что зафиксировала попытку снять деньги с вашего счета. Операцию удалось пресечь, но счет заблокирован в целях безопасности. Чтобы разблокировать счет, вам необходимо назвать проверочный код, который поступит вам на телефон или CVV-код карты (трехзначный код на обороте карты). В целях безопасности вы назовете эти данные не оператору, а роботу, после звукового сигнала. Звучит сигнал – ваши действия?

- Назову данные, чтобы обезопасить свои средства

- Не вижу в этом ничего подозрительного, тем более данные услышит робот, а не человек

- Положу трубку и свяжусь со своим банком, позвонив по номеру телефона, указанному на официальном сайте или на оборотной стороне карты.

- Сообщу им информацию о звонке СVV-код не назову – я знаю, что его ни в коем случае нельзя называть. Назову только проверочный код, поступивший по СМС

Отмена пароля для базы данных

Примечание: Если вы отменили пароль, его можно восстановить (или заменить на другой), повторно выполнив действия, описанные выше в разделе Шифрование базы данных с помощью пароля.

Удаление пароля

Откройте базу данных в монопольном режиме.

Открытие базы данных в монопольном режиме

На вкладке Файл выберите команду Открыть.

В диалоговом окне Открытие найдите файл, который нужно открыть, и выделите его.

Нажмите стрелку рядом с кнопкой Открыть и выберите вариант Монопольный доступ. На рисунке показано меню.

На вкладке Файл выберите пункт Сведения и нажмите кнопку Расшифровать базу данных

(Обратите внимание, что если вы используете Access 2007 на вкладке Работа с базами данных , в группе Работа с базами данных нажмите кнопку расшифровать базу данных.). Откроется диалоговое окно Удаление пароля базы данных

Откроется диалоговое окно Удаление пароля базы данных.

Введите пароль в поле Пароль и нажмите кнопку ОК.

Примечание: Эта страница переведена автоматически, поэтому ее текст может содержать неточности и грамматические ошибки

Для нас важно, чтобы эта статья была вам полезна. Была ли информация полезной? Для удобства также приводим ссылку на оригинал (на английском языке)

Взламываем пароль точки доступа Wi-Fi c Wifislax

Мы уже не представляем нашу жизнь без Wi-Fi, который сейчас повсюду, дома, на работе, в кафе или ресторане. О технологии Wi-Fi знает или по крайней мере что-то слышал, практически любой человек на земле. Любое устройство типа Wi-Fi модема или роутера способное создать беспроводную точку, становится уязвимым, если пользователь не устанавливает сложный пароль.

На примере использования Live Wifislax, который по сути является загрузочным Linux дистрибутивом с набором специальных программ и утилит, предназначенных для проверки и сбора различной информации по беспроводным сетям Wi-Fi, я покажу простой способ получения пароля от не слишком защищенной (слабый пароль) беспроводной точки доступа.

Я сознательно не использую утилиты с графическим интерфейсом, так как пошаговый ввод команд, более наглядно демонстрирует процесс получения пароля и не привязывает пользователя к отдельному дистрибутиву. То есть, вы можете использовать любую версию Linux с установленным набором утилит Aircrack-ng.

Скачайте и установите загрузочный дистрибутив Wifislax на USB-носитель (флешка). Затем перезагрузите компьютер, не вынимая «флешку», и не забыв в BIOS установить возможность загрузки с USB устройства. В загрузочном меню выберите русский язык и нажмите Ввод (Enter).

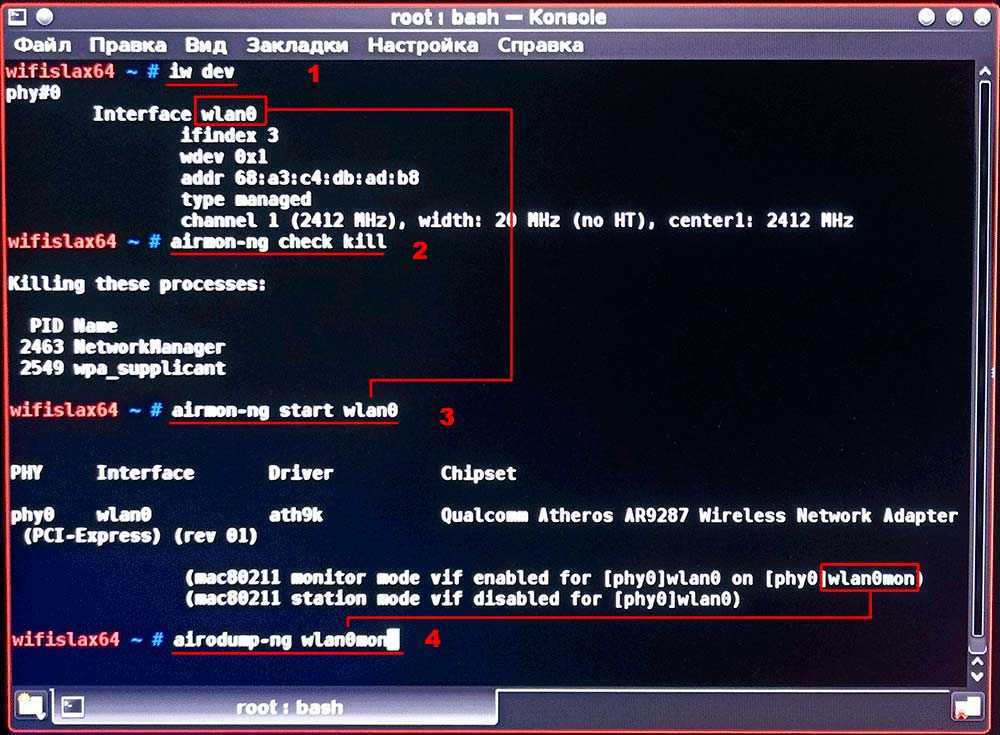

1. Запустите терминал и введите команду «iw dev» или «iwconfig», для определения интерфейса беспроводной сетевой карты.

В полученной информации, нас интересует название и режим работы беспроводного сетевого интерфейса. На моих снимках с экрана, название интерфейса «wlan0» который находится в режиме «Managed».

2. Убиваем все процессы мешающие переводу интерфейса командой.

После удаления процесса «NetworkManager», вы не сможете подключить Интернет, пока снова не запустите его командой «systemctl start NetworkManager».

3. Переводим режим беспроводного интерфейса «Managed» в режим наблюдения «Monitor», для этого введите команду.

Обратите внимание, что после перевода в режим наблюдения «Monitor» у меня изменился интерфейс на «wlan0mon». Для возврата введите команду «airmon-ng stop wlan0mon»

4. После включения режима наблюдения, запускаем прослушивание всех доступных WiFi сетей командой.

Для остановки процесса прослушивание, нажмите клавиши Ctrl+C.

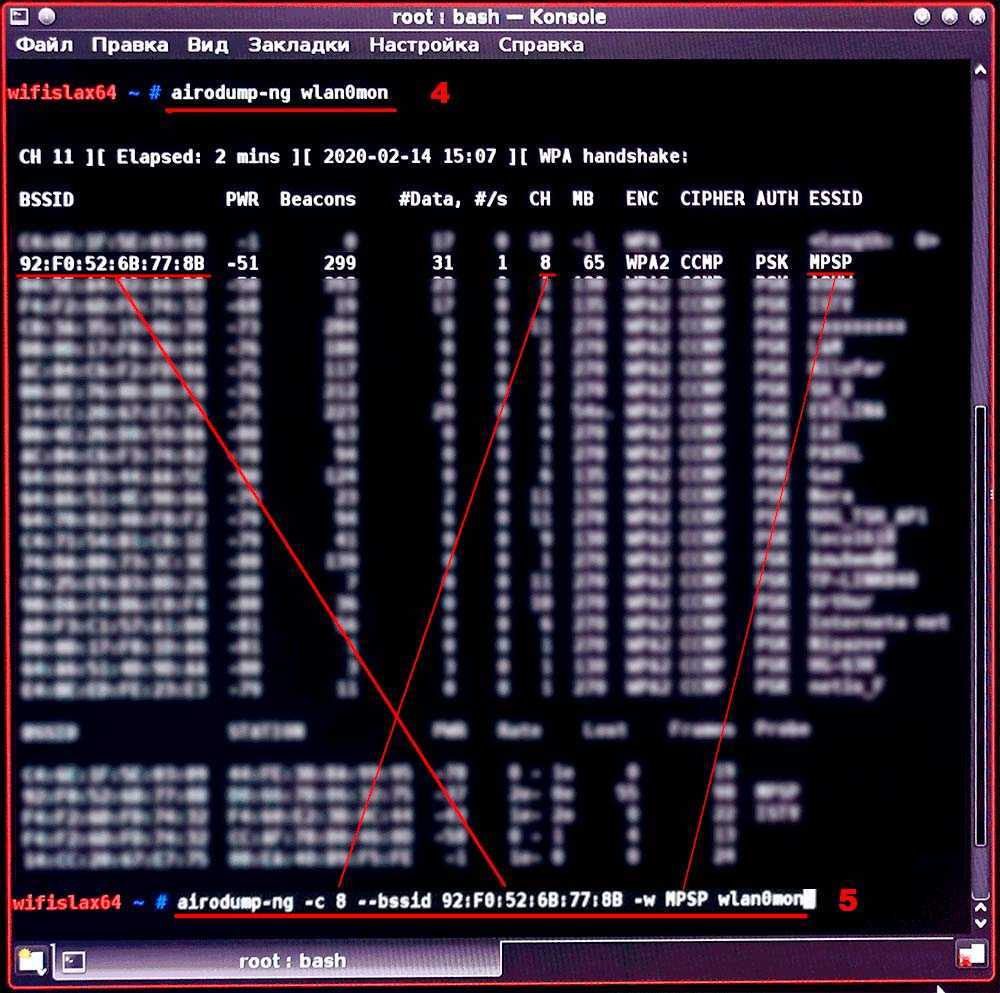

5. Выберите точку для взлома и запустите перехват зашифрованного пароля командой.

Замените данные на выбранную вами точку доступа.

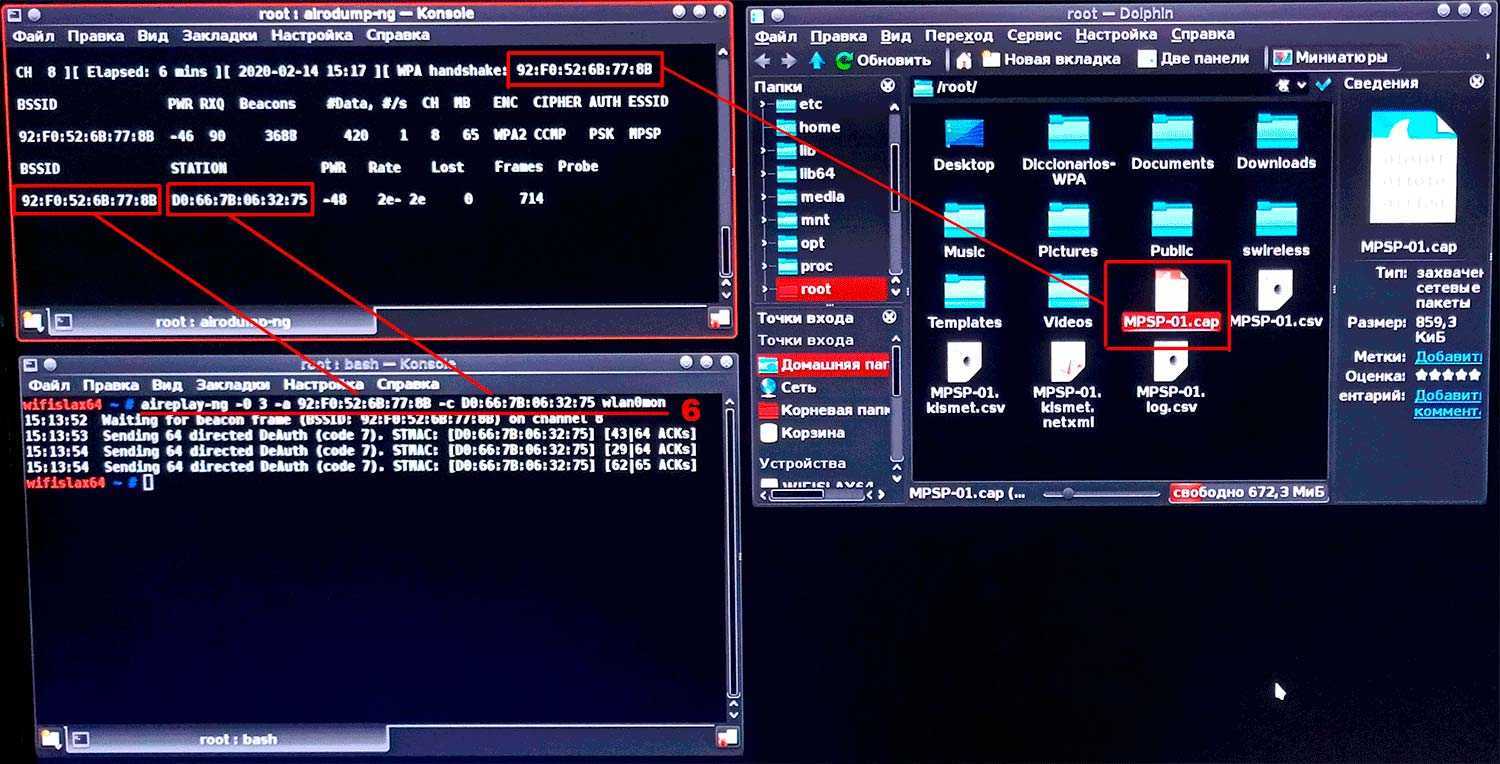

6. Для принудительного разрыва выбранной вами точки доступа и подключенного к ней клиента выполните команду разрыва соединения.

Дожидаемся перехвата зашифрованного пароля, как только напротив надписи “WPA handshake” появится BSSID прослушиваемой точки доступа, можно завершать перехват, нажав Ctrl+C.

Файл с зашифрованным паролем, сохранится в папке пользователя root, под именем выбранной вами точки доступа, в моем случае это MPSP-01.cap

Наполнение базы данных информацией

Создав базу, необходимо её заполнить соответствующей информацией, структуру которой стоит заранее продумать, ведь функциональность программы позволяет оформлять данные в нескольких формах:

- Сейчас самым удобным и распространённым видом структуризации информации является таблица. По своим возможностям и виду, таблицы в Access не сильно отличаются от таких же в Excel, что, в свою очередь, значительно упрощает перенос данных из одной программы в другую.

- Вторым способом внесения информации являются формы, они чем-то похожи на таблицы, однако, обеспечивают более наглядное отображение данных.

- Для подсчёта и вывода информации из вашей базы предусмотрены отчёты, которые позволят вам проанализировать и высчитать, например, ваши доходы или количество контрагентов, с которыми вы работаете. Они очень гибки и позволяют производить любые расчёты, в зависимости от внесённых данных.

- Получение и сортировка новых данных в программе осуществляется посредством запросов. С их помощью вы сможете найти определённые данные среди нескольких таблиц, а также создать или обновить данные.

Все вышеперечисленные функции находятся в панели инструментов, во вкладке «Создание». Там вы можете выбрать какой именно элемент желаете создать, а затем, в открывшемся «Конструкторе», настроить его под себя.

Стандартные способы защиты

Защита с использованием пароля БД

Данный способ защиты позволяет установить пароль на открытие БД, для всех

пользователей. Для его создания необходимо открыть файл БД в «монопольном»

режиме и выбрать пункт меню Сервис / Защита / Задать пароль базы данных. Для

работы с такой базой данных в MS Access потребуется вводить пароль. Вот пример

работы с файлом БД, используя DAO или ADO.

Это самый не надёжный способ защиты баз данных. Существует достаточное

количество бесплатных и платных утилит, отображающих пароль. В том числе

доступны исходники кода на VB позволяющие прочитать такой пароль. В прочем не

всё так плохо. Однажды мне встретилось оригинальная модификация этого способа

защиты, о котором речь пойдёт ниже.

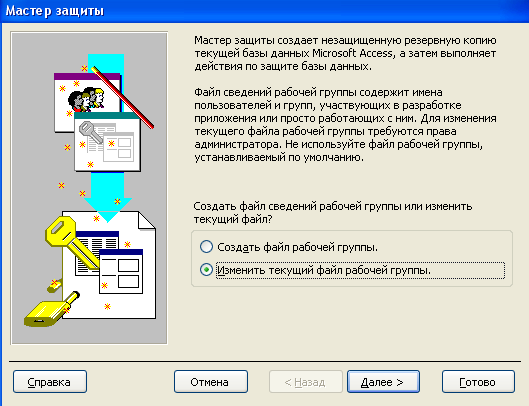

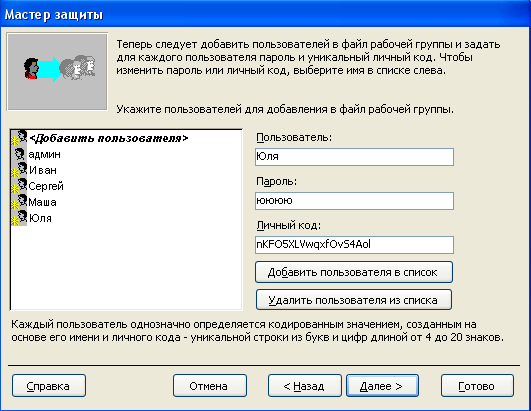

Защита с использованием пароля пользователя

Данный способ позволяет ввести дополнительный уровень ограничений, связанных

с работой БД Access. Основан на создании файла рабочих групп, в котором

определяются имена пользователей, их пароли и права на работу с различными

объектами БД.

Последовательность действий для создания защищённого файла:

- Создание нового файла рабочих групп.Для этого в 97-2000 Access

запускается программа WRKGADM.EXE, а в 2003 Access необходимо выбрать пункт

меню «Сервис / Защита / Администратор рабочих групп». В администраторе жмём

кнопку «Создать», указываем имя, организацию и код группы. Указываем имя и

расположение создаваемого файла. Например: Имя: test_Имя Opгaнизaция:

~ Кoд paбoчeй гpyппы: cтpoчкa 20 cимвoлoв. Фaйл paбoчeй гpyппы:

C:\test\gr.mdw - Создание ярлыка, для запуска ms Access с использованием созданного mdw

файла. Ярлык должен содержать строку: /WrkGrp . Например: «C:\Program Files\MSOffice2003\OFFICE11\MSACCESS.EXE»

/WrkGrp C:\test\gr.mdw - Запустив Access c помощью этого ярлыка необходимо открыть пункт меню

«Сервис / Защита / Пользователи и группы». В открывшемся диалоговом окне

необходимо создать нового пользователя и добавить его в группу «Admins».

Например, был создан «test_Пользователь» с кодом «987654321» - Теперь необходимо открыть Access от имени созданного пользователя. Для

этого необходимо добавить в созданный ярлык строку: /user .

Например: «C:\Program Files\MSOffice2003\OFFICE11\MSACCESS.EXE» /WrkGrp

C:\test\gr.mdw /User test_Пользователь - Запускаем Access c помощью этого ярлыка. Теперь созданному пользователю

необходимо присвоить пароль. Это делается в том же диалоге «Пользователи и

группы». Допустим пользователю «test_Пользователь» присвоен пароль

«test_Пароль». Далее, необходимо создать новую БД. При этом владельцем этой

базы, а также всех создаваемых или импортируемых объектов (таблиц, запросов

и.т.п.) будет пользователь имя которого было указано в ярлыке. - После того, как БД будет создана желательно удалить «Admin» из группы

«Admins» и отобрать у группы «Users» права на объекты БД и на открытие базы. - Добавляем в ярлык название защищённой БД. Например: «C:\Program

Files\MSOffice2003\OFFICE11\MSACCESS.EXE» C:\test\db2k_test.mdb /WrkGrp

C:\test\gr.mdw /User test_Пользователь /pwd test_Пароль

Вот пример открытия БД защищённой на уровне пользователей с помощью DAO или

ADO

Снятие такой защиты.Создать новую БД. В ярлыке прописать путь к этой БД,

MDW файл защищённой БД имя и пароль владельца. Открыть с помощью этого ярлыка

новую БД. Импортировать в неё таблицы из защищённой, после чего сменить для всех

объектов БД владельца на Admin. Для того, чтобы узнать имя и пароль владельца БД

можно воспользоваться специализированными программами.

При отсутствии файла рабочих групп его можно восстановить. Для этого потребуется

узнать имена и идентификаторы владельцев объектов БД. Эта информация содержится

в файле базы данных и может быть извлечена с помощью таких программ как AOPR.

Используя эти данные создаётся новый файл. (последовательность описана выше)

Совсем не обязательно использовать программы, позволяющие определить пароль

БД или пользователя. Часто программисты совсем не заботятся о сокрытии пароля в

тексте программы. Запустив программу, работающую с защищённой БД необходимо

открыть в шестнадцатеричном редакторе WinHex виртуальную память этого

приложения. Проведя поиск Unicode строк ‘User ID=’; ‘Password=’; ‘Database

Password=’ или ‘pwd=’ можно найти имя пользователя, его пароль и пароль базы

данных.

Можно вовсе проигнорировать наличие защиты. Для этого надо воспользоваться AccessRecovery,

которая создаёт новый файл без защиты и переносит в него таблицы, запросы,

формы, макросы, отчеты и код модулей.

Пользовательский интерфейс

Главное окно программы содержит две вкладки со следующими названиями:

MDB Files Passwords – на ней выводятся пароли к базам данных MicrosoftAccess (пароли для passwords *.mdbфайлов);

User -level Passwords – на ней выводятся имена пользователей базы данных MSAccessи их пароли.

Когда эта программа запускается, она пытается найти последние из открывавшихся в Microsoft Access файлов MDB, что осуществляется путем сканирования системного реестра. Если найденный файл защищен паролем, то тогда программа показывает его в главном окне на первой вкладке. На второй вкладке программа показывает имена пользователей MS Access и их пароли, которые были извлечены из информационного файла рабочих групп, используемого по умолчанию. Поэтому, при запуске этой программы Вы можете просмотреть все извлеченную информацию.

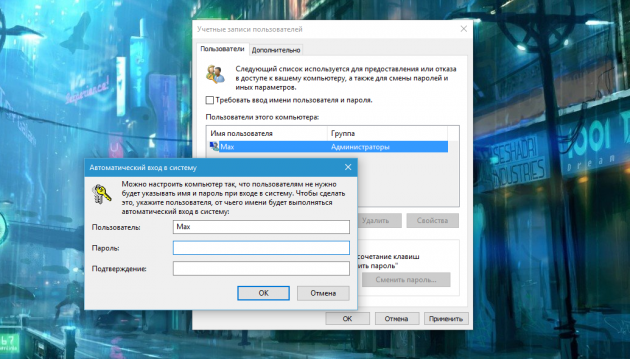

Как убрать пароль при входе в Windows любой версии

Если посторонние не имеют физического доступа к вашему компьютеру, возможно, защиту лучше отключить. Это избавит от необходимости вводить пароль при каждом запуске системы.

- Воспользуйтесь комбинацией клавиш Windows + R и введите в командной строке netplwiz (или control userpasswords2, если первая команда не сработает). Нажмите Enter.

- В открывшемся окне выделите в списке учётную запись, для которой хотите убрать пароль, и снимите галку возле пункта «Требовать ввод имени пользователя и пароля». Нажмите ОK.

- Введите пароль, его подтверждение и кликните ОK.

Windows перестанет запрашивать пароль только при включении компьютера. Но если вы заблокируете экран (клавиши Windows + L), выйдете из системы или компьютер перейдёт в спящий режим, то на дисплее всё равно появится запрос пароля.

Если опция «Требовать ввод имени пользователя и пароля» окажется недоступной или вы захотите не отключить, а полностью удалить пароль Windows, попробуйте другой способ для более опытных пользователей.

Для этого откройте раздел управления учётными записями по одной из инструкций в начале этой статьи.

После отключения учётной записи Microsoft система перестанет синхронизировать ваши настройки и файлы на разных компьютерах. Некоторые приложения могут отказаться работать.

Если в меню управления учётными записями изначально активным будет локальный профиль, то просто измените текущий пароль, оставив поля для нового пароля пустыми.

При удалении старого пароля система никогда не будет запрашивать его, пока вы не добавите новый.

28 Аккредитованный регистратор, с помощью которого вы год назад зарегистрировали доменное имя в .RU или .РФ, перестал выполнять свои обязанности.

Перестала работать услуга продления регистрации доменного имени, техподдержка не отвечает, а сайт периодически оказывается недоступным (сайт Инфо-бокс24.ру). Куда обратиться в первую очередь, чтобы решить эту проблему и не лишиться доменного имени из-за неработоспособности регистратора?

- В Координационный центр доменов .RU/.РФ – организацию, которая контролирует работу регистраторов доменных имен

- В Роскомнадзор, т. к. одна из функций этого ведомства – надзор в сфере связи и информационных технологий

- В ФАС, чтобы внести компанию в реестр недобросовестных поставщиков

- В полицию и написать заявление о предоставлении недобросовестных услуг

Повреждение или утеря файлов базы данных

Несмотря на все достоинства приложения, повреждение или утеря базы данных Access достаточно большого размера, является серьёзной проблемой. Даже в случае хранения баз данных на серверах или RAID массивах, повреждение или утеря данных может произойти в любой момент, в результате чего будет утерян доступ к важным данным.

Наиболее распространёнными причинами утери базы данных есть:

- Сбой или ошибка аппаратного обеспечения

- Конфликт программного обеспечения

- Случайное удаление файла или форматирование носителя информации

- Повреждение файла базы данных (чаще с файлами базы данных большого размера)

- Восстановление базы данных с неактуальной версии резервной копии, и т.д.

Создание отчёта

Основным предназначением отчётов является предоставлению пользователю общей сводки по таблице. Отчёт можно создать абсолютно любой, в зависимости от данных.

Программа даёт вам выбрать тип отчёта, предоставив несколько на выбор:

- Отчёт — будет создан автоотчёт, использующий всю предоставленную в таблице информацию, однако, данные не будут сгруппированы.

- Пустой отчёт — не заполненная форма, данные для которой вы сможете выбрать сами из необходимых полей.

- Мастер отчётов — поможет вам пройти процесс создания отчёта и проведёт группирование и форматирование данных.

В пустой отчёт вы можете добавить, удалить или редактировать поля, наполняя их необходимой информацией, создавать специальные группы, которые помогут отделить определённые данные от остальных и многое другое.

Выше приведены все азы, которые помогут вам справится и настроить под себя программу Access, однако, её функциональность достаточно широка и предусматривает более тонкую настройку рассмотренных здесь функций.

Действие не может быть выполнено – почему так происходит

Как правило, данное уведомление появляется в ситуации, когда нужный файл или папка заблокированы ОС Виндовс или какими-либо сторонними программами. Последние используют данный файл в текущий момент, или он нужен им для будущих задач, потому они препятствуют любым операциям с данным файлом, а также с папкой, где расположен данный файл.

Причиной блокировки могут выступать различные программы и процессы – System, Проводник, rundll32, TrustedInstaller и другие. В случае «TrustedInstaller» защищённые им файлы и папки трогать не рекомендуется (они понадобятся для стабильной работы системы). В случае же других процессов и программ вы сможете разблокировать их и удалить (переместить, переименовать) в соответствии с нужными вам задачами.

Помогут вам в этом способы, который мы опишем ниже. В целом они довольно универсальны, и являются эффективными в отношении многих блокирующих процессов и программ. Вы можете использовать их для устранения дисфункции, связанной с появлением сообщения «Действие не может быть выполнено, так как этот файл открыт в …».

Используйте Access 2007 для открытия созданной или измененной базы данных в Access 2010, Access 2013 и Access 2016.

Поскольку Access 2016, Access 2013, Access 2010 и Access 2007 используют один и тот же формат файла, вы можете использовать Access 2007 для открытия базы данных, созданной в Access 2010, Access 2013. Однако Access 2016, Access 2013 и Access 2010 имеют некоторые функции Access 2016, Access 2013 и Access 2010, необходимые для работы, но не могут быть запущены в Access 2007. В зависимости от того, какие функции есть, при попытке использовать базу данных в Access 2007 может возникнуть одна из следующих проблем:

- Вы не можете изменить объект с помощью этой функции.

- Вы не можете открыть объект с помощью этой функции.

- Вы абсолютно не можете открыть базу данных в Access 2007.

Узнать больше:

- Создавайте запросы к данным в Access 2016 от простого к сложному

- Работа с данными в Access 2016

- 10 советов по безопасности для базы данных Access

- Введение в базы данных — База данных

Защита при помощи пароля

Ядро Jet (Join Engine Technology) версии 3.5 и более поздние версии ядра СУБД MS Access предоставляют возможность установить пароль на базу данных, который нужно будет вводить при каждом открытии базы данных. Следует знать, что защита базы данных при помощи пароля и защита на уровне пользователя независимы друг от друга. Это означает, что даже если пользователь знает пароль, ему все равно нужно иметь разрешения на работу с объектами базы. Если пользователь забывает пароль, то не существует способа удалить этот пароль или открыть базу данных. Если пароль не забыт, то его можно удалить. Для этого нужно открыть базу данных в монопольном режиме, имея права администратора или владельца базы.

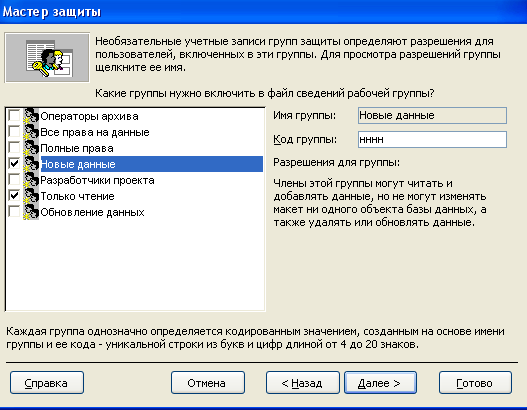

Обеспечение защиты через интерфейс Access

В MS Access защита на уровне пользователя задействована всегда. Многие не пользуются защитой, поэтому по умолчанию MS Access регистрирует вошедшего пользователя как пользователя Admin без пароля.

После установки MS Access автоматически создается файл рабочей группы System.mdw. При запуске MS Access информация о пользователях и группах пользователей получается из этого файла. Файл System.mdw — системная база данных относится к категории скрытых системных файлов. Полное имя этого файла можно узнать, открыв базу данных и выполнив команду Сервис/Защита/Администратор рабочих групп.

В файлах рабочих групп можно создавать новые учетные записи отдельных пользователей и групп пользователей. Каждой группе администратор может выдать разрешения на доступ к объектам базы данных. В группу могут входить несколько пользователей, которым предоставляются одинаковые разрешения для работы с объектами базы данных. Такие разрешения называют неявными (все пользователи группы наследуют разрешения, данные группе). Таким образом, использование групп позволяет упростить процедуру предоставления разрешений для пользователей, включенных в группу.

Однако каждому пользователю администратор может выдать дополнительные разрешения (явные разрешения), которые могут отсутствовать у группы, в которую входит пользователь. В этом случае такой пользователь наследует все разрешения своей группы, а также и дополнительные разрешения. Таким образом, но при этом в любом случае будут использоваться разрешения, которые обеспечивают ему максимальный доступ.

По умолчанию в файле рабочей группы создаются две группы: Admins и Users. Пользователь Admin является членом обеих групп Admins и Users. Пользователь Admin не может быть исключен из группы Admins. Пользователь Admin может добавлять новых пользователей и давать им разрешения. Добавленный пользователь автоматически становится членом группы Users. По умолчанию члены этой группы могут выполнять следующие действия:

- создавать новые базы данных;

- изменять системные установки;

- восстанавливать базы данных;

- сжимать базы данных.

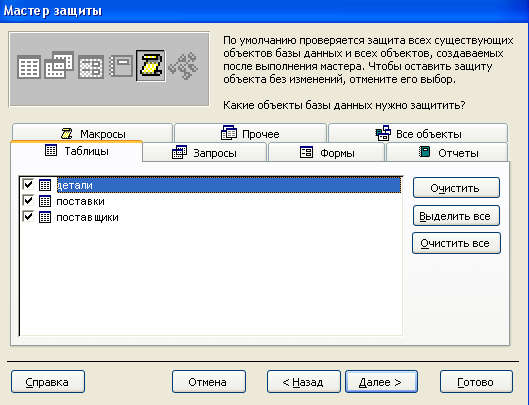

Обеспечение защиты с помощью мастера

Программа-мастер позволяет автоматически установить защиту на уровне пользователя.

Тут показана поэтапная работа с мастером. Она облегчает защиту баз данных для менее опытных пользователей, что поможет защитить сами данные куда доступнее.

Методы защиты БД

К основным средствам защиты данных относят следующие:

- вход по паролю: для начала работы с БД необходимо ввести определенную комбинацию символов;

- разграничение прав доступа к объектам БД;

- защита полей и строк таблиц БД;

- шифрование данных.

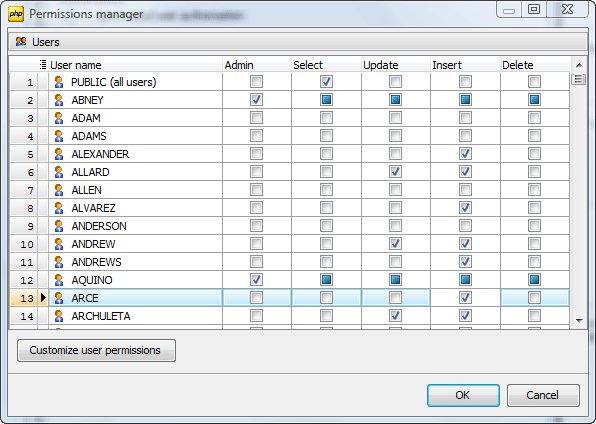

В современных БД чаще всего применяются методы, связанные с разграничением доступа. Например, могут предоставляться следующие права доступа к таблицам:

- чтение данных;

- редактирование данных;

- добавление записей;

- добавление, изменение и удаление данных;

- изменение структуры таблицы.

Рисунок 2. Назначение полномочий пользователям на действия с таблицами.Автор24 — интернет-биржа студенческих работ

Рисунок 2. Назначение полномочий пользователям на действия с таблицами.Автор24 — интернет-биржа студенческих работ

Обычно СУБД дает возможность комбинировать права доступа, предоставляемые пользователям, объединять их в группы (роли). Практикуется также и обратный подход: объединение пользователей в группы и наделение их однотипными полномочиями.

Выше были перечислены проблемы и методы, связанные с защитой от несанкционированного доступа. Однако в отношении современных баз данных действуют и другие угрозы. Для их предотвращения в СУБД встраивают дополнительные средства:

- повышение достоверности вводимых данных: с помощью ограничений, закладываемых при проектировании таблиц, а также масок ввода в формах предотвращается появление в БД некорректных записей, например, когда превышается количество дней в месяце (31 ноября), вводятся слишком большие или слишком малые значения, появляются незаполненные поля где это недопустимо и т.п.;

- обеспечение целостности связей между таблицами: таблицы, как правило, включают в себя т.н. ключевые поля, благодаря чему становится невозможным в связанных таблицах появления ссылок на несуществующие записи; например, если в таблице «Покупатели» нет пользователя с идентификатором 123, то невозможным становится и внесение этого значения в соответствующее поле таблицы «Покупки»;

- резервное копирование: при наступлении обстоятельств непреодолимой силы (отключение электроэнергии, природные катастрофы) данные могут быть утрачены, поэтому следует регулярно копировать БД на внешние носители и удалённые хранилища; резервные копии рекомендуется хранить в зашифрованном виде; большинство современных СУБД предоставляет готовые механизмы резервного копирования;

- правовые аспекты: БД могут являться объектами интеллектуальной собственности и авторских прав, поэтому следует своевременно регистрировать их в соответствующих государственных органах; хранение персональных данных в БД также регулируется законодательством;

- компьютеры и операционные системы, на которых развернуты БД, также должны соответствовать правилам безопасности: сетевые данные должны передаваться по защищенным соединениям, пользователи — работать с ограниченными полномочиями, на ОС должны присутствовать антивирус и/или фаервол и т.п.

42 Какой магазин с наименьшей вероятностью может оказаться мошенническим?

Вы собираетесь купить в интернете новые наушники. Агрегатор товаров, которым вы воспользовались для поиска, предлагает покупку в нескольких магазинах на выбор. Но некоторые из них выглядят очень подозрительно. Какой магазин с наименьшей вероятностью может оказаться мошенническим?

- Магазин, на котором не указаны сведения о продавце (юридический адрес, контакты)

- Магазин, сотрудники которого каждые 5 минут пишут в онлайн-чате поддержки и торопят вас с покупкой выбранных наушников

- Магазин, который в качестве способа доставки предлагает только самовывоз

- Магазин, цена наушников в котором без какой-либо скидки в два раза ниже, чем в других магазинах

Настройка и использование форм

Благодаря применению форм, пользователь сможет легко просматривать сведения по каждому полю и переключаться между существующими записями. При длительных вводах информации использование форм упрощает работу с данными.

Откройте вкладку «Создание» и найдите пункт «Форма», нажав на который появится стандартная форма, основанная на данных вашей таблицы. Появившиеся поля с информацией подвергаются всяческим изменениям, включая высоту, ширину и т. д

Обратите внимание, что если в приведённой таблице присутствуют взаимосвязи, вы увидите их и сможете перенастроить в этом же окне. В нижней части программы вы увидите стрелки, которые позволят последовательно открывать каждый столбец вашей таблицы либо же сразу переместиться на первый и последний

Теперь каждая из них является отдельной записью, поля которой вы можете настроить, кликнув мышью на кнопку «Добавить поля». Изменённые и внесённые таким образом сведения отобразятся в таблице и во всех присоединённых к ней таблицах. После настройки форма, необходимо сохранить её, нажав комбинацию клавиш «Ctrl+S».

Как разблокировать пароль доступа к базе данных

Шаг 1: Загрузка и установка

Загрузите, установите и запустите iSumsoft Access Password Refixer на вашем компьютере с Windows.

Советы: Если пароль вашей базы данных Access не длиннее 3 символов, просто скачайте исправление пароля доступа, чтобы получить пробную версию. Но если ваш пароль содержит более 3 символов, вам необходимо зарегистрироваться или приобрести его полную версию, чтобы разблокировать пароль доступа к базе данных Access.

Шаг 2: Добавить защищенный паролем файл базы данных Access

Нажмите кнопку Открыть» в верхнем левом углу панели инструментов.

В диалоговом окне Открыть файл перейдите к заблокированному файлу базы данных Access. Выберите его и нажмите Открыть, чтобы файл базы данных был добавлен в эту программу.

Шаг 3: Выберите тип атаки

Эта программа предоставляет 4 типа атаки паролем: перебор, маску, словарь и смарт. Выберите один подходящий тип и его соответствующие параметры настройки в зависимости от вашей ситуации и вашего пароля.

Советы: чтобы помочь вам сделать лучший выбор типа атаки, вы можете узнать больше о словарях и масках.

Шаг 4: Восстановить, Найти, Взломать пароль доступа к базе данных

После выбора типа атаки паролем и параметров настроек, теперь нажмите кнопку Пуск на панели инструментов. Пароль будет успешно восстановлен и отображен в диалоговом окне.

Шаг 5: разблокировать базу данных Access с помощью пароля

Теперь нажмите кнопку Копировать» и кнопку Открыть» в диалоговом окне Восстановление пароля доступа. Затем вам будет предложено ввести пароль для открытия базы данных Access. Просто нажмите клавиши Ctrl и V, чтобы вставить пароль, чтобы разблокировать базу данных доступа.

Советы: В дополнение к этой программе, другая программа под названием Office Password Refixer поддерживает восстановление поиск взлом пароля Outlook Excel Word Access. Так что это также может помочь вам успешно разблокировать пароль доступа к базе данных.

** Если по каким либо причинам у вас не получилось открыть свою базу данных, вы можете обратиться к нашему специалисту. Услуга платная, выезд и диагностика бесплатно, при оказании услуг по договорённости…

IT специалист приедет в нужное время и в нужное место и поможет вам вернуть вам ваш пароль, если конечно он ваш, обратите на это внимание, взламывать чужие базы данных он не будет. Не отнимайте время у себя и у других и компью-помощь придёт на помощь!. Если вам нужна помощь с ноутбуком; ремонт, модернизация, установка ПО, настройка и подключение его к интернету ну и в таком же духе, пожалуйста обращайтесь!

Если вам нужна помощь с ноутбуком; ремонт, модернизация, установка ПО, настройка и подключение его к интернету ну и в таком же духе, пожалуйста обращайтесь!

голоса

Рейтинг статьи

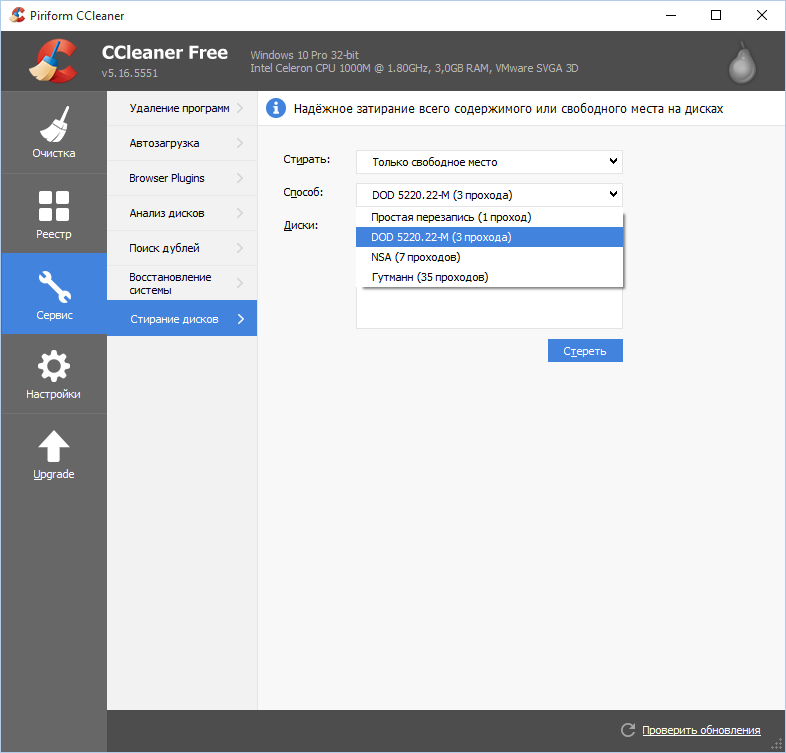

Реальное удаление файлов

Все мы знаем, что при удалении файл на самом деле не стирается. Удаляется только запись о нем, а сами данные все еще продолжают существовать где-то на диске. Поэтому для полного удаления информации нужно использовать специальные утилиты, которые затирают свободное пространство диска нулями или случайными данными. После этого восстановить файлы не получится. В предыдущих шагах мы уже много чего удаляли, поэтому самое время затереть свободное пространство, чтобы нельзя было восстановить вообще ничего.

Существует много утилит для затирания информации. Но мы будем использовать то, что уже у нас есть, а именно CCleaner. Зайди в «Сервис → Стирание дисков», выбери диск, который хочешь очистить от недобитых файлов, укажи стирать «Только свободное место» и задай способ стирания. Приложение поддерживает несколько стандартов стирания — от самого простого, подразумевающего одну перезапись, до метода Гутмана (35 проходов).

Стирание свободного места

Стирание свободного места

Из конкурентов CCleaner интересна, к примеру, программа BCWipe — она может не только стирать свободное пространство, но и удалять файл подкачки, который также может содержать конфиденциальную информацию. BCWipe стоит денег, но для одноразового стирания подойдет и trial-версия.

![Безопасность баз данных access [реферат №7858]](http://robotrackkursk.ru/wp-content/uploads/7/0/b/70b771333c75992f7f66d7c7f06b6e73.jpeg)