Могут ли следить через камеру телефона

Еще один способ слежки осуществляется через камеру смартфона. В большинстве случаев пользователь самостоятельно дает на это согласие. При этом камера может делать снимки без ведома владельца.

Слежка через камеру телефона — популярные приложения

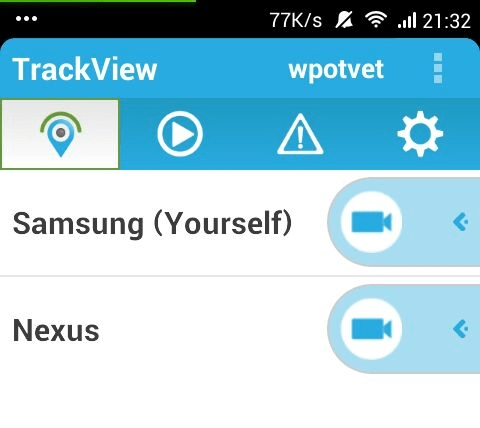

Самыми популярными приложениями, которые позволяют следить за владельцем через камеру, будут WardenCam и TrackView. Они могут записывать информацию и сохранять на облачном хранилище. При этом пользователь не будет знать, что смартфон ведет запись.

Приложение TrackView позволяет получать картинку с камеры другого телефона, показывает его местонахождение, а также записывать разговор с помощью микрофона. Но здесь есть и некоторые условия, при которых получится включить слежку.

В первую очередь это относится к тому, что программа должна быть установлена минимум на двух устройствах. С первого информация будет передаваться на второй. Кроме того, оба смартфона должны быть подключены к одному аккаунту.

Установка Loki в Windows

Скачайте последний выпуск программы с официальной страницы релизов. Распакуйте архив. Программа не требует установки, достаточно распаковать скаченный архив. Для запуска откройте командную строку: нажмите Win+x и выберите «Командная строка (администратор)». Начните с обновления программы и сигнатур, для этого перетащите в открывшееся окно командной строки файл loki-upgrader.exe, нажмите ENTER и дождитесь завершения процесса.

После этого перетащите в командную строку файл loki.exe и нажмите ENTER — начнётся сканирование всего компьютера.

Если вы не доверяете исполнимым файлам, то на странице программы описано, как самостоятельно скомпилировать её из исходного кода.

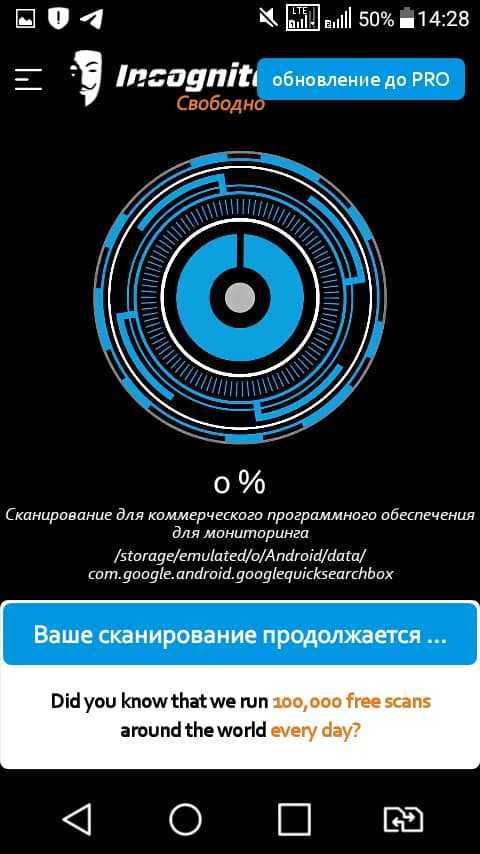

Избавить телефон от слежения с Incognito Spywer Detector (Google)

Этот инструмент также скачивается и устанавливается из Google Play. В поиске ищите по названию. Затем ждите запуска утилиты.

Кликните «Сканирование шпионского ПО».

В следующем окне жмите «Allow», что значить позволять.

Разрешаете доступ к устройству. Процесс сканирования отображается в процентах, если дойдёт до 100%, значит это завершение. Это условно-бесплатное ПО. Для снятия результатов оплачивают недорогую услугу.

Плюсы и минусы Incognito Spywer Detector

Сканирование

Удаление жучков

Подробный отчет

Простой интерфейс

Есть реклама

Есть платный контент

Долго сканирует

IP адрес 0.0.0.0

Кстати, IP адрес 0.0.0.0 довольно интересный, так как используется в разных случаях.

Например, некоторые службы в качестве адреса привязки (bind) позволяют установить 0.0.0.0. Это означает, что служба будет прослушивать порт на всех сетевых интерфейсах данного компьютера, то есть на всех IP адресах. В некоторых службах (например, веб-сервер Apache), просто не нужно указывать никакой определённый IP адрес (в том числе 0.0.0.0) и по умолчанию они будут прослушивать входящие соединения на всех сетевых интерфейсах.

Важно понимать, что 0.0.0.0 и 127.0.0.1 это совершенно разные вещи. Хотя если в Linux пинговать 0.0.0.0, то пинги будут отправляться именно к 127.0.0.1

В Windows попытка пинга 0.0.0.0 вызовет сообщение о сбое передачи данных, то есть о недоступности адреса. Адрес 0.0.0.0 означает «любой IP данного компьютера» и включает в себя в том числе 127.0.0.1.

Адрес 0.0.0.0 обычно означает, что IP адрес ещё не настроен или не присвоен. Такой адрес указывает хост, который обращается к DHCP для получения IP адреса.

Если 0.0.0.0 указан в качестве адреса получателя, то он должен расцениваться как широковещательный адрес 255.255.255.255.

Адрес 0.0.0.0 с маской 0.0.0.0, то есть 0.0.0.0/0 используется для обозначения маршрута по умолчанию (default route).

Этот адрес не является валидным адресом для назначения сетевому интерфейсу, точно также как и вся подсеть 0.0.0.0/8 (то есть любой адрес, начинающийся с 0.).

Если в Linux обратиться к этому адресу, например, набрать в веб браузере адрес http://0.0.0.0, то откроется страница локального веб сервера (если он установлен и запущен). В Windows такой адрес вызовет ошибку о неверном адресе.

Также адрес 0.0.0.0 может использоваться для явного указания, что целевой хост недоступен.

Эта информация приведена просто для справки и для расширения кругозора, а теперь продолжаем с нашими открытыми портами.

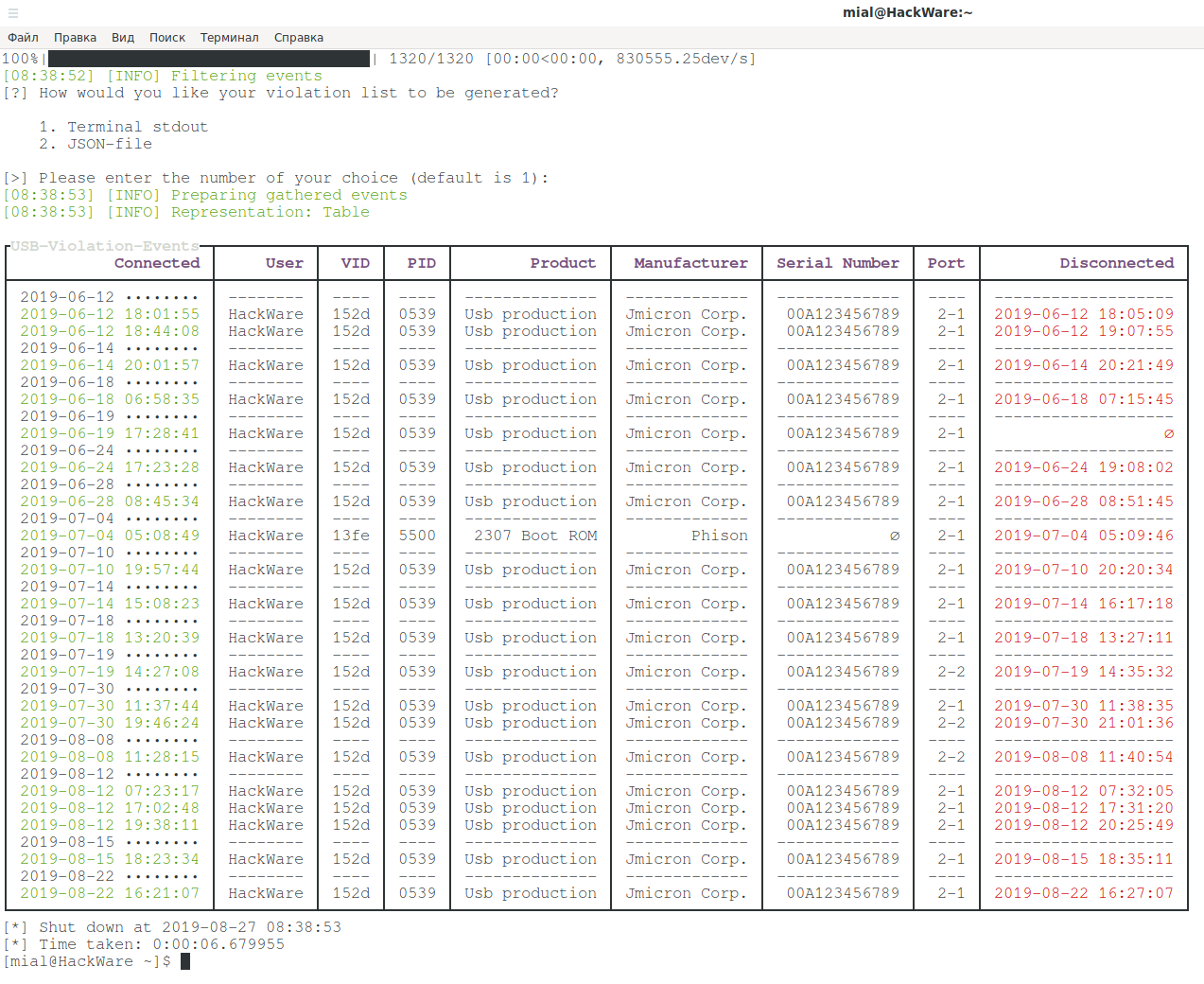

Выявление подключения чужих USB устройств к компьютеру в Linux

Для проверки используется команда usbrip events violations, после которой достаточно указать файл со списком доверенных устройств:

usbrip events violations ~/auth.json -f usb2.0.txt

Пример вывода в моём случае:

Я вначале немного напрягся, но потом вспомнил о других своих устройствах. То, которое является многократным «нарушителем» — это ещё один внешний USB диск (точнее обычный диск, подключаемый к ноутбуку через SATA-USB переходник).

Освежить память помогла команда:

usbrip ids search --vid 152d --pid 0539 --offline

Её результат:

Vendor: JMicron Technology Corp. / JMicron USA Technology Corp. Product: JMS539/567 SuperSpeed SATA II/III 3.0G/6.0G Bridge

На той коробке тоже так и написано, «SuperSpeed».

Второе устройство, которое 2307 Boot ROM и Phison меня озадачило чуть сильнее. Это оказались не USB наушники и даже не тачпад ноута. Это оказалась моя же флешка, на который был создан раздел EFI для обновления БИОСа на моём ноутбуке. Возможно, она распозналась таким необычным образом из-за того, что компьютер был загружен вместе с ней или ещё по каким-то причинам. Мораль: не надо спешить высаживаться на измену если получены неожиданные результаты.

И вторая мораль: VID и PID могут меняться при некоторых условиях или система может видеть их иначе, опять же, при некоторых условиях. Серийный номер USB устройств также может быть подменён, по крайней мере для некоторых устройств.

Проблемы с батареей

Проблемы с батареей

Проблемы с батареей

До того, как iPhone и Android стали популярными, проблемы с аккумулятором были признаком прослушивания телефона. Горячие батареи остаются проблемой, когда речь идет о смартфонах.

В любом случае, вы, вероятно, хорошо знакомы с перегревом батареи. Возможно, вы даже посетили сервисный центр и пожаловались на проблему. В большинстве случаев вам просто скажут, что это стандарт для смартфонов. Apple, например, обычно волнуется только в том случае, если iPhone настолько нагрелся, что сам отключился.

Почему ваш смартфон сильно нагревается? Использование многочисленных приложений и потребление мультимедиа сделает ваш телефон теплее, хотя этого не должно быть достаточно, чтобы нанести какой-либо ущерб. Например, просмотр большого количества видео потребляет больше энергии, чем прослушивание песен или подкастов. Так что да, ваша батарея может быть проблемой, независимо от того, прослушивали ваш телефон или нет.

Тем не менее, горячая батарея может быть признаком прослушивания сотового телефона. Вредоносное программное обеспечение может работать в фоновом режиме, позволяя кому-то еще прослушивать.

И будьте подозрительны, если ваш телефон просто не держит заряд.

Следите за своим телефоном: помните, какие приложения вы использовали и как они влияют на вашу батарею. Если он постоянно разряжается от батареи, несмотря на то, что вы не используете его так часто, это слишком странно, чтобы его игнорировать. Старые телефоны не так хорошо держат заряд, как новые модели, поэтому вам нужно исключить другие возможности, прежде чем искать гнусные цели.

Обратите внимание на другие причины, по которым ваш телефон может нагреваться. Вы загорали рядом с ним? Вы использовали много приложений подряд? Задерживает ли корпус телефона тепло?. Тем не менее высокие температуры и низкое энергопотребление могут свидетельствовать о вредоносном программном обеспечении

Затем вам нужно обратить внимание на другие признаки того, что ваш телефон прослушивается

Тем не менее высокие температуры и низкое энергопотребление могут свидетельствовать о вредоносном программном обеспечении

Затем вам нужно обратить внимание на другие признаки того, что ваш телефон прослушивается

Как убрать прослушку

Имея косвенные признаки прослушивания или прямые доказательства слежки, нужно принять все необходимые меры, чтобы выключить «шпиона» на вашем телефоне. Рекомендуется действовать по следующему сценарию:

- Проверьте, не активированы ли на вашем смартфоне услуги переадресации и ожидания вызова. Их отключение выполняется через личный кабинет оператора.

- Постарайтесь удалить все подозрительные программы и файлы с вашего телефона.

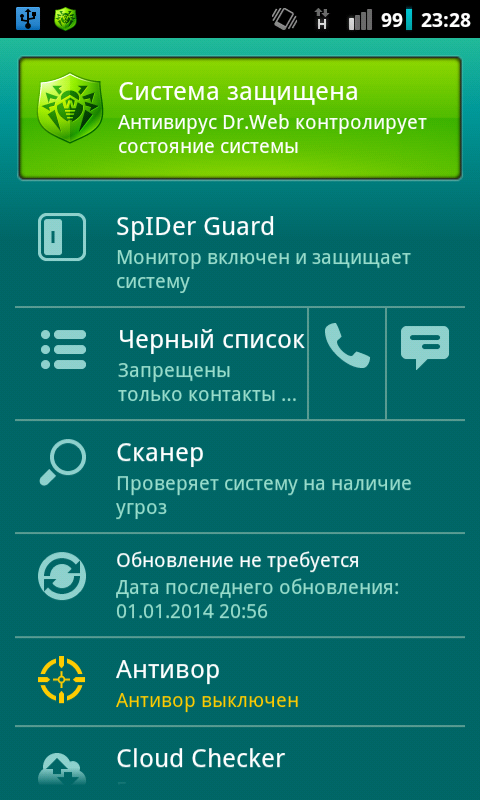

- Воспользуйтесь одним из антивирусов вроде Dr.Web, чтобы не только идентифицировать, но и ликвидировать угрозы.

- Выполните сброс смартфона до заводских настроек. Это поможет избавиться даже от самых продвинутых утилит злоумышленников, но в то же время будут удалены все файлы.

- Если остаются посторонние шумы во время разговоров, то обратитесь за консультацией к своему оператору, а также замените SIM-карту.

Помимо действий, которые рекомендуется воплотить, подумайте о том, кому могла бы понадобиться ваша прослушка. Также попытайтесь вспомнить, где и когда вы передавали кому-то телефон или, например, скачивали непроверенный софт. Все это поможет при составлении заявления в полицию с целью расследования мошеннических схем.

Секретные коды для телефонов

Есть ли основания подозревать, что кто-то прослушивает ваш смартфон? Вы слышите статический шум или другие фоновые звуки при разговоре? Тогда читайте дальше: мы расскажем вам о специальных кодах для смартфонов, о которых знают далеко не все. Они позволяют узнать, есть ли у вас прослушка или нет, куда переадресовываются звонки и т.д. Коды работают с любыми операторами связи.

Чтобы активировать любой из перечисленных ниже кодов, нужно набрать его на смартфоне и нажать кнопку «Вызов».

*#21#

Если телефон имеет прослушку, эта комбинация цифр и знаков поможет вам ее выяснить. Код определит, включена ли на смартфоне переадресация — то есть, можно ли перевести свои звонки или SMS на третье лицо.

*#62#

Вы узнаете, куда именно направлена прослушка телефона, на какой номер переадресовываются входящие звонки с помощью этой комбинации — она работает, если смартфон находится вне зоны доступа или отключен.

##002#

Чтобы отменить переадресацию, введите этот код — теперь прослушка телефона вас не касается.

*#33#

Если какие-то услуги на вашем смартфоне были заблокированы, например, звонки, SMS и другие данные, вы можете даже не подозревать об этом. Данная комбинация цифр и символов поможет вам получить информацию об этом.

*#06#

Благодаря этому коду вы сможете узнать номер IMEI вашего смартфона. Он сможет защитить смартфон в случае кражи или потери, так как позволяет удаленно заблокировать мобильное устройство, чтобы никто из злоумышленников не смог им воспользоваться даже при смене SIM-карты.

*#30#

Информация об определении номера по звонку входящего абонента будет доступна по данному коду.

*3001#12345#*

Всю информацию о собственной SIM-карте тебе поможет узнать такой специальный номер, который еще называют «меню Джеймса Бонда». Работает только для iPhone.

Пример анализа открытых портов

Я начну с анализа открытых портов на Linux. Просто потому, что мне так проще, а затем мы постепенно перейдём изучить открытые порты на Windows.

Пример информации об открытых портах, полученных командой:

sudo ss -tulpn

Пример прослушиваемых портов на Linux:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

udp UNCONN 0 0 10.0.2.15%enp0s3:68 0.0.0.0:* users:(("NetworkManager",pid=318,fd=17))

udp UNCONN 0 0 127.0.0.1:5300 0.0.0.0:* users:(("tor",pid=359,fd=7))

tcp LISTEN 0 128 127.0.0.1:9040 0.0.0.0:* users:(("tor",pid=359,fd=8))

tcp LISTEN 0 128 127.0.0.1:8118 0.0.0.0:* users:(("privoxy",pid=362,fd=3))

tcp LISTEN 0 128 127.0.0.1:9050 0.0.0.0:* users:(("tor",pid=359,fd=6))

tcp LISTEN 0 128 127.0.0.1:9475 0.0.0.0:* users:(("httpd",pid=553,fd=5),("httpd",pid=552,fd=5),("httpd",pid=551,fd=5),("httpd",pid=550,fd=5),("httpd",pid=549,fd=5),("httpd",pid=360,fd=5))

tcp LISTEN 0 128 *:80 *:* users:(("httpd",pid=553,fd=4),("httpd",pid=552,fd=4),("httpd",pid=551,fd=4),("httpd",pid=550,fd=4),("httpd",pid=549,fd=4),("httpd",pid=360,fd=4))

tcp LISTEN 0 128 *:22 *:* users:(("systemd",pid=1,fd=55))

tcp LISTEN 0 128 *:443 *:* users:(("httpd",pid=553,fd=7),("httpd",pid=552,fd=7),("httpd",pid=551,fd=7),("httpd",pid=550,fd=7),("httpd",pid=549,fd=7),("httpd",pid=360,fd=7))

tcp LISTEN 0 80 *:3306 *:* users:(("mysqld",pid=427,fd=21))

В выводимых данных имеются следующие поля:

- Netid — протокол udp или tcp

- State — состояние, для протоколов TCP здесь будет LISTEN (поскольку мы явно указали в опциях показать только прослушиваемые порты), а для протоколов UDP здесь будет UNCONN, то есть состояние неизвестно, но, на самом деле, это тоже прослушиваемые порты, которые позволяют подключаться из вне

- Recv-Q — получено

- Send-Q — отправлено

- Local Address:Port — локальный адрес и порт, к которому привязана служба, то есть IP адрес и порт, которые прослушиваются

- Peer Address:Port — удалённый адрес и порт, к которым выполнено соединение.

Рассмотрим, что означает запись 127.0.0.1:9050: она говорит о том, что прослушивается порт 9050. Причём он прослушивается только для IP адреса 127.0.0.1. Адрес 127.0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере

Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, в IPv6 аналог для 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

Если прослушиваются какие-либо адреса из локальных

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 127.0.0.0/8

то к таким портам могут подключиться только компьютеры, расположенные в этих самых локальных сетях (если не настроить особым образом маршрутизацию или проброску портов (port forwarding)).

Для вывода прослушиваемых портов и уже установленных сетевых подключений используйте следующую команду:

sudo ss -tupn

Эффективные методы защиты от прослушки

Если правоохранительные органы или другие организации хотят прослушивать человека, от этого никак не избавиться. Но пользователь смартфона может понять, что его номер теперь доступен для других людей, чтобы быть осторожнее.

Используют методы защиты:

- нельзя раздавать личный номер телефона посторонним лицам, на непроверенных сайтах;

- не рекомендуется предоставлять мобильник посторонним людям на длительное время;

- не рекомендуется загружать непроверенные приложения из недостоверных источников, для этого рекомендуется воспользоваться официальными магазинами Google Play или AppStore;

- вместо обычного звонка пользуются мессенджерами, которые обладают защищенным доступом;

- нельзя подключаться к общественным Wi-Fi;

- периодически подключают противовирусные программы через смартфон или персональный компьютер.

Перечисленных методов достаточно, чтобы оставлять свой телефон в безопасности от посторонних лиц.

Не следует часто подключаться к общественному Wi-Fi

Не следует часто подключаться к общественному Wi-Fi

Службы *.socket

В Linux вместо запуска службы на определённом порту можно настроить сокет для прослушивания порта. Схема работы следующая: сетевая служба (например, это можно настроить для SSH) по умолчанию не запущена и, следовательно, не потребляет системные ресурсы. Тем не менее её порт прослушивается системным процессом, который и без того бы работал. Как только на этот порт (допустим на 22) поступает запрос соединения, системный процесс запускает нужную службу, и она начинает работать как будто бы всегда была включена. После прекращения связи, служба вновь отключается, и порт вновь начинает прослушивать системный процесс.

В этом случае в качестве программы, открывшей порт, не указывается служба, которая фактически будет работать с поступившим соединением.

Например, для SSH netstat будет показывать примерно следующие данные (1/init вместо sshd):

Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp6 0 0 :::22 :::* LISTEN 1/init

А ss будет показывать примерно так:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

tcp LISTEN 0 128 *:22 *:* users:(("systemd",pid=1,fd=44))

Инструкция – как убрать прослушку с телефона

После того, как нашли шпионскую программу, её нужно удалить. Для этого примените следующий список из инструкции:

- Поставьте необходимое ПО для поиска шпионов – скачайте из Google Play.

- Проанализируйте систему в режиме ожидания и посмотрите на полученные отчёты.

- Если была обнаружена угроза, удалите её посредством кнопки удаления. Вопрос – есть ли слежка за гаджетом будет отпадать.

Стандартные средства защиты, возможно, работают по общему принципу. Если сами не сможете сделать удаление, обратитесь в салон связи, где покупали гаджет. Сотрудники могут подсказать, как убрать прослушку с мобильного телефона.

Как узнать о том, что посторонние копировали файлы с компьютера

Устройства с USB разъёмом являются самыми распространёнными — ими могут быть накопители информации (флэшки, внешние диски), клавиатуры, мыши, телефоны, принтеры, звуковые платы и наушники и даже специальным образом запрограммированные устройства для, например, обхода ввода пароля для разблокировки экрана и так далее.

В любом случае несанкционированное подключение любого устройства означает, что у вашего компьютера есть ещё и «другая жизнь», о которой вы не знаете. Вполне возможно, что это означает несанкционированный доступ для копирования ваших личных файлов.

Эта статья посвящена программе usbrip. Она помогает разобраться в истории подключения USB устройств к компьютеру на Linux за последние месяцы. Возможно вы уже знаете об этой программе и об её ограничениях — но не спешите «переключаться» — в этой статье я покажу, как можно обрабатывать журнал syslog даже на тех компьютерах, где syslog не настроен на работу с форматом даты, который требует usbrip (по умолчанию на большинстве дистрибутивов), а также как использовать usbrip на компьютерах где вообще нет syslog (например в Arch Linux и производных дистрибутивах, где syslog по умолчанию отсутствует, а все его функции выполняет journal от systemd).

Как убрать прослушку с телефона?

Убрать прослушку с телефона можно следующими способами:

- Удалить с помощью специального программного обеспечения вредоносные приложения. Делать это через стандартные «Настройки» не рекомендуется — велика вероятность, что в памяти смартфона сохранятся следы шпионских модулей.

- Если дело в аппаратной части — избавиться от «жучка», самостоятельно сняв его или отнеся телефон в сервисный центр. Как уже упоминалось, чаще всего аппаратура крепится снаружи — на батарее, под ней или возле слотов для сим-карт, так что найти её не составит труда.

- Если включена переадресация голосовых вызовов и SMS — отключить её, используя USSD-команду, и убедительно попросить владельца стороннего номера больше так не делать.

Несколько методов выявить слежку

Существует сразу несколько методов, позволяющих выявить, прослушивает ли кто-нибудь смартфон или нет. Современное программное обеспечение справится с этой задачей. Встроенные функции мобильной операционной системы тоже способны помочь в этом вопросе.

USSD-команды

По умолчанию они поддерживаются всеми современными смартфонами. При помощи USSD-команд можно обнаружить несанкционированную переадресацию вызовов и сообщений. Для ввода команд необходимо активировать панель набора номера. Полезные USSD-команды для отслеживания и борьбы со шпионским программным обеспечением:

- *#21# — показывает список номеров, имеющих доступ к SMS и вызовам;

- #21# — выключает переадресацию звонков;

- ##21# — выключает переадресацию звонков и сообщений;

- *#61# — показывает наличие переадресации, если номер не отвечает;

- #61# — деактивирует переадресацию вызовов, если номер не отвечает;

- ##61# — отключает переотправку SMS и вызовов;

- *#62# — проверка переадресации, если абонент находится вне зоны доступа;

- ##62# — отключение переадресации звонков и SMS, если абонент вне зоны доступа;

- *#67# — проверка переадресации, если абонент говорит по телефону, и линяя занята;

- ##67# — отключение переадресации при занятом номере;

- *#330# — проверка запрета всех вызовов.

Универсальным считаются коды 21. Они позволяют отключить всю переадресацию и обеспечить конфиденциальность пользователя. Но для собственного спокойствия можно собрать информацию по остальным кодам. Там не должны отображаться какие-либо данные о других номерах.

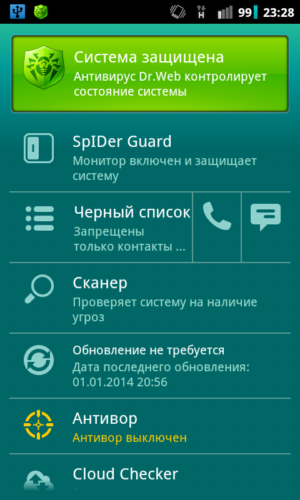

Dr.Web

Известный антивирус существуют, в том числе для Android и iOS. Этот программный комплекс защищает владельца мобильного устройства от шпионского программного обеспечения, вирусов, распространителей рекламы и т. д. Бесплатная Light версия позволит вернуть контроль над звонками и смартфоном, но для полноценной защиты лучше приобрести полноценную лицензию.

Для поиска шпионских программ необходимо запустить сканер. Часто сразу после установки и первого запуска антивирус находит подозрительные программы и предлагает их удалить. Необходимо проверять запросы внимательнее, так как случайно можно стереть компоненты, необходимые для корректной работы установленных приложений

Eagle Security

Это бесплатное приложение для обнаружения шпионских программ. Eagle Security отслеживает все загруженные на мобильное устройство приложения, проверяет их разрешения и отправляемые данные. В бесплатной версии присутствует реклама. Существует и платная версия без рекламы и с расширенным функционалом.

Incognito

Антишпионское приложение выявляет следящие модули, вирусы и защищает владельца смартфона от потери информации. Главный недостаток Incognito – для полноценного функционирования необходимо приобрести лицензию. В бесплатной версии слишком много рекламы.

Anti Spy Mobile

Приложение отслеживает все программы, загруженные на смартфон. Есть платная и бесплатная версии. В бесплатной версии присутствует весьма ненавязчивая реклама. Быстро определяет потенциально опасные приложения. Но может заблокировать антивирус, ТОR и другие анонимайзеры.

Darshak

Достаточно старое мобильное приложение, которое обнаруживает подозрительную сетевую активность в смартфоне. Программа находит шпионские программное обеспечение, помечает подозрительные сообщения. На последних версиях Android не запускается. Работает только с 3G сетями. Скачать программу можно на Github.

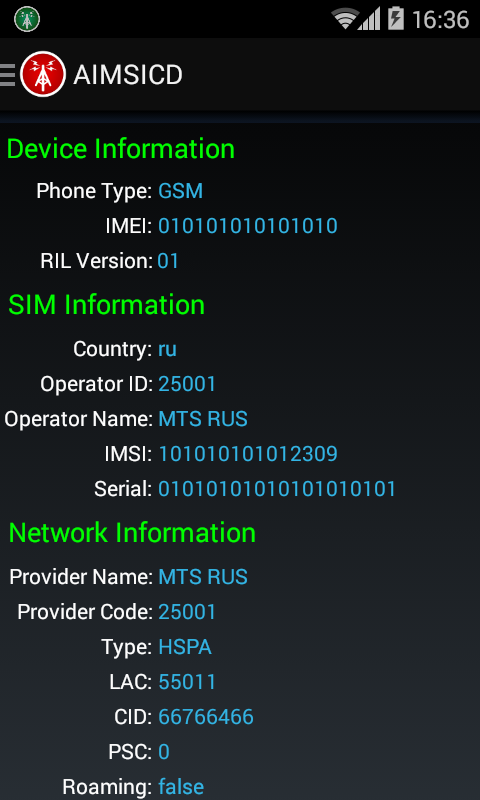

Android IMSI-Catcher Detector

Это программа разработана специально для поиска поддельных базовых станций. Помогает выявить переадресацию звонков на другие незнакомые вышки. Распространяется бесплатно. Последнюю версию также можно скачать только на GitHub.

Как обнаружить в телефоне «жучок»

Самый простой способ найти в телефоне закладное устройство – это вскрыть аппарат и осмотреть его внутренние части на наличие нехарактерных элементов и сторонних подключений к аккумулятору и микрофону. Кустарно изготовленный «жучок» заметить несложно, но чтобы разглядеть «профессиональный», нужно, как минимум, разбираться в устройстве телефона и знать, где может находиться и как примерно выглядит закладка. Без понимания этих вещей «жучок» можно принять за собственную деталь аппарата и, наоборот, обычную деталь принять за «подслушку».

Определение закладного устройства по косвенным признакам основано на реакции чувствительных приборов – аудиоколонок, радиоприемников, ТВ и т. д., на излучение, генерируемое «жучком» при передаче сигнала. При приближении телефона «с начинкой» к чувствительному девайсу возникают радиочастотные наводки, которые проявляются искажением звука и визуальными артефактами, например, рябью на экране телевизора. Особенно показательно, если это происходит чаще, чем раз в час. А тем более, когда телефон выключен или «спит».

Кроме того, прослушивающие устройства могут генерировать звук в низкочастотном диапазоне, который почти не различим человеческим ухом. Для выявления такого сигнала подойдет смартфон, улавливающий частоты 30 Гц и ниже, и мобильное приложение-детектор, например, Infrasound Recorder , InfraSound Detector и т. п. Однако основная масса моделей смартфонов чувствительна только к речевому спектру частот и с этой задачей не cправится.

К сожалению, бытовые способы поиска прослушивающих устройств в телефонах точностью не блещут. Но они не бесполезны, так как помогают понять, есть ли необходимость проверить телефон более тщательно с привлечением экспертов.

Трюк 2: Контроль доступа с помощью BT

Если ты работаешь в комнате, где вместе с тобой сидит с десяток коллег, тебе наверняка приходилось блокировать компьютер, когда уходишь в другое помещение. А что? Не успеешь отойти, как кто-нибудь уже покопается на твоем харде. Расклад не самый приятный. В общем, лочить компьютер нужно обязательно, вопрос в том – как? Можно использовать стандартные возможности винды и по десять раз на дню вводить длиннющий пароль. Или же делать это красиво с помощью технологии Bluetooth. Все просто, как дважды два. Отходишь от компьютера – и он тут же блокируется. Возвращаешься обратно – и лока как не бывало! Единственное условие: как в компьютере, так и в мобильном телефоне должен быть установлен модульBluetooth, а в системе заинсталена программа LockItNow (ты легко можешь написать такую программу и сам, у нас была целая статья). Впрочем, приятелям и коллегам можно рассказывать о телепатических возможностях, а потом продавать секрет за деньги :). Кстати говоря, если под рукой BT-модуля нет, то его можно заменить телефоном, который поддерживает «синий зуб» (подключи по COM-порту).

![Как проверить открытые порты на своём компьютере. что означают 0.0.0.0, :*, [::], 127.0.0.1. как понять вывод netstat - hackware.ru](http://robotrackkursk.ru/wp-content/uploads/5/8/3/58319451db576a875de4b28c734130b7.png)