Монтирование дисков

Подготовка

Нужно создать папку к которой примонтируется диск. Например, для диска

/mnt/w7free

mkdir /mnt/w7free

Или для флешки

mkdir /mnt/flashcard

Шаг 1.

Перед тем как монтировать диск нужо сначала понять какие диски подключены к компьютеру.

Есть несколько способов сделать это: lsblk, ls/dev/sd*, fdisk -l и другие

Получить список всех устройств, включая не примонтированные

lsblk | grep sd

sda 8:0 0 465.8G 0 disk

├─sda1 8:1 0 512M 0 part /boot/efi

├─sda2 8:2 0 461.4G 0 part /

└─sda3 8:3 0 3.9G 0 part

sdb 8:0 0 100.0G 0 disk

└─sdb1 8:1 0 512M 0 part /home

Существуют также диски

NVM (Non-Volatile Memory)

которые начинаются на nvm.

Их придётся смотреть другой командой — либо воспльзуйтесь

lsblk | grep nvm

nvme0n1 259:0 0 477G 0 disk

├─nvme0n1p1 259:1 0 512M 0 part /boot/efi

├─nvme0n1p2 259:2 0 976.6M 0 part /boot

└─nvme0n1p3 259:3 0 475.5G 0 part

└─nvme0n1p3_crypt 253:0 0 475.5G 0 crypt /

Реальные физические диски получают буквы a,

b и так далее. То есть sda это первый диск, sdb — второй и так далее.

Виртуальные разделы получают цифры. Диск sda поделен на три части а sdb состоит целиком из sdb1

Следующие два способа я делал на другом компьютере.

Второй способ — ls/dev/sd* и ls /dev/nvm*

ls /dev/sd*

/dev/sda /dev/sda2 /dev/sda5 /dev/sdb1 /dev/sdb5 /dev/sdb7

/dev/sda1 /dev/sda3 /dev/sdb /dev/sdb2 /dev/sdb6 /dev/sdb8

И для NVM дисков

ls /dev/nvm*

/dev/nvme0 /dev/nvme0n1 /dev/nvme0n1p1 /dev/nvme0n1p2 /dev/nvme0n1p3

Третий способ — fdisk -l, возможно нужно ввести sudo fdisk -l

debian:/home/andrey# fdisk -l

Disk /dev/sda: 1000.2 GB, 1000204886016 bytes

255 heads, 63 sectors/track, 121601 cylinders, total 1953525168 sectors

Units = sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disk identifier: 0x63e54f64

Device Boot Start End Blocks Id System

/dev/sda1 * 2048 206847 102400 7 HPFS/NTFS/exFAT

/dev/sda2 206848 100558847 50176000 7 HPFS/NTFS/exFAT

/dev/sda3 100558848 1953521663 926481408 f W95 Ext’d (LBA)

/dev/sda5 100560896 1953521663 926480384 7 HPFS/NTFS/exFAT

Disk /dev/sdb: 500.1 GB, 500107862016 bytes

255 heads, 63 sectors/track, 60801 cylinders, total 976773168 sectors

Units = sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disk identifier: 0xbbc1fe9a

Device Boot Start End Blocks Id System

/dev/sdb1 * 63 41785064 20892501 83 Linux

/dev/sdb2 41785126 976768064 467491469+ f W95 Ext’d (LBA)

/dev/sdb5 41785128 54283634 6249253+ 82 Linux swap / Solaris

/dev/sdb6 54283698 521887589 233801946 83 Linux

/dev/sdb7 521887653 585826289 31969318+ b W95 FAT32

/dev/sdb8 585826353 976768064 195470856 7 HPFS/NTFS/exFAT

Из этих данных можно сделать вывод о том, что физически жестких дисков видно два: sda и sdb, один из них на 1 Тб а другой

на 500 Гб. Предположим, что примонтировать нужно диск sda5 — можно

Шаг 3 (для флэш карты)

Снова используем команду

ls /dev/sd*

или

fdisk -l

Все новое по сравнению с предыдущим разом и есть ваша флешка. Причем, если появилось, например,

sdb и sdb1, то sdb — это флешка в целом (не знаю как это понять), а sdb1

— обычно и есть раздел, который нужно будет монтировать.

Шаг 4

Монтирование образа.

Само слово «монтирование» может смутить начинающего пользователя. Смысл всей манипуляции —

показать системе как связать какой-то из видимых дисков с какой-то папкой.

mount /dev/sda5 /mnt/w7free

Для флэшкарты

Предположим, что новый диск который мы нашли в Шаге 3. называется

sdс1

mount /dev/sdс1 /mnt/flashcard

Если нужно указать файловую систему, то пишем, например

mount -t vfat /dev/sdb /mnt/flashcard

где vfat — это указание файловой системы (fat),

-t это от слова type тип.

Настройка xfce4

Чтобы жить стало немного веселее можно сделать пару манипуляций с панелью. Заходим в

и добавляем то, что нужно. Можно поменять часы на часы с датой. Добавить регулятор громкости.

Чтобы добавить уровень заряда батареи для ноутбука и апплет раскладки клавиатуры нужно скачать апплет из репозитария:

apt-get install xfce4-battery-plugin

apt-get install xfce4-xkb-plugin

Чтобы увеличить шрифт в эмуляторе терминала xfce4 нужно нажать Ctrl и удерживая его сделать клик правой кнопкой

мыши на терминале — появится интуитивно понятное меню.

Перезапустить

X-server

(предварительно уйдя в консоль Ctrl + Atl + F1) можно командой

/etc/init.d/gdm restart

или

/etc/init.d/gdm3 restart

или

/etc/init.d/kdm restart

Для выключения нужно писать не restart а stop, для запуска start

Примечание 3 (настройка мс)

Яркие синие цвета в mc некоторым уже могли надоесть. Чтобы изменить цвета нужно закрыть mc (чтобы настройка не затёрлась самим мс ). Папка .mc создаётся в домашней директории вашего пользователя при первом запуске mc.

sed -i 's/^base_color=.*/base_color=normal=cyan,default::selected=black,cyan:directory=cyan,default:marked=brightgreen,default:errors=red,default:marked=yellow,default:executable=brightred,default:marked=brightgreen,default:link=grey,default:marked=brightgreen,default:device=brightmagenta,default:marked=brightgreen,default:menuhot=black,cyan:menusel=cyan,black:menuhotsel=gray,black:menu=black,cyan:helpnormal=cyan,black:editnormal=cyan,black:editbold=yellow,black:editmarked=cyan,black/; s/^confirm_delete=1*/confirm_delete=0/; s/^confirm_exit=1.*/confirm_exit=0/' /root/.mc/ini

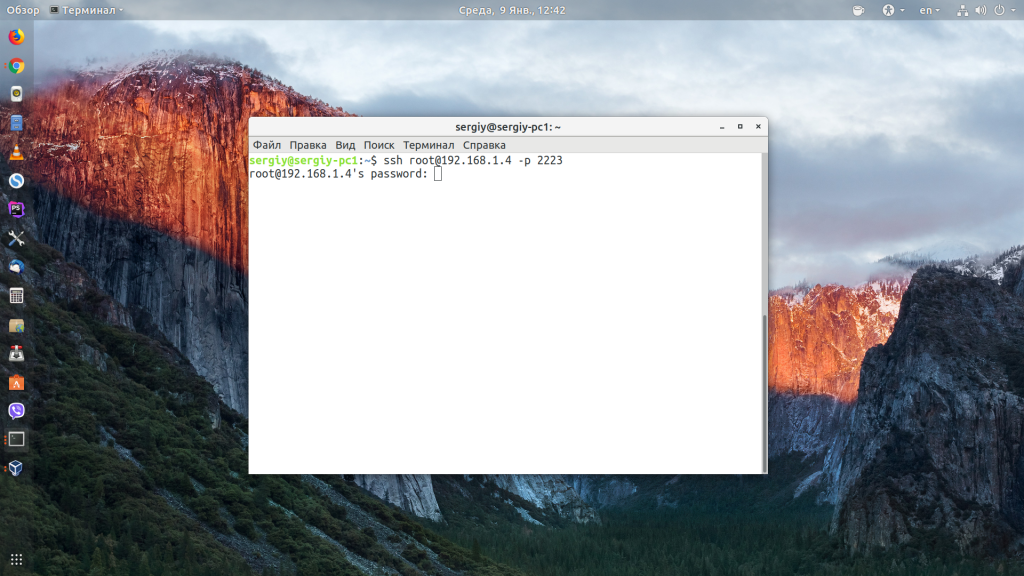

5: Включение внешнего доступа для обычного пользователя

Теперь, когда мы создали обычный аккаунт, нужно убедиться, что можно напрямую войти в учетную запись по SSH.

Помните: пока вы не убедились, что можете войти в систему и использовать sudo в новом аккаунте, мы рекомендуем не разлогиниваться из root-аккаунта. Так, если у вас возникнут проблемы, вы сможете устранить их и внести необходимые изменения.

Процесс настройки доступа SSH для вашего нового пользователя зависит от того, использует root-аккаунт вашего сервера пароль или SSH-ключ для аутентификации.

Аутентификация по паролю

Если вы залогинились в root-аккаунте при помощи пароля, тогда и для SSH будет включена аутентификация по паролю. Вы можете использовать SSH для новой учетной записи. Для этого нужно открыть новую сессию, используя новое имя пользователя:

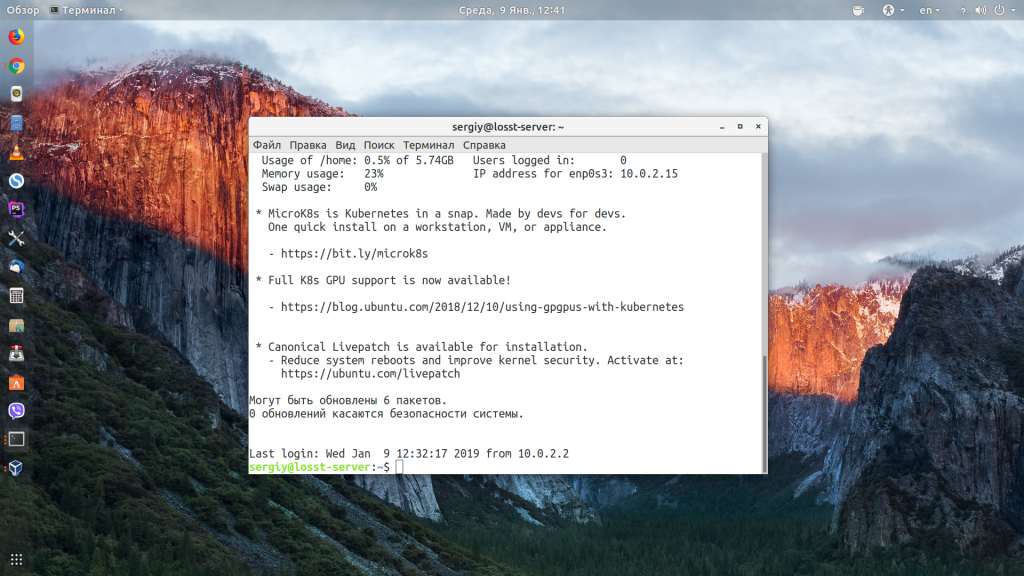

После ввода пароля обычного аккаунта вы войдете в систему. Помните, если вам нужно запустить команду с правами администратора, введите перед ней sudo:

Вам предложат ввести пароль обычного аккаунта при первом использовании sudo в каждом сеансе (и периодически после этого).

Чтобы повысить безопасность сервера, мы настоятельно рекомендуем настроить ключи SSH вместо парольной аутентификации. Следуйте нашему руководству по настройке ключей SSH в Debian 11, чтобы узнать, как это сделать.

Аутентификация по ключу SSH

Если вы вошли в root-аккаунт при помощи SSH-ключа, то аутентификация по паролю для SSH отключена. Вам нужно добавить копию вашего локального ключа в файл /.ssh/authorized_keys нового пользователя, чтобы успешно войти в систему.

Поскольку ваш ключ уже находится в файле ~/.ssh/authorized_keys root-аккаунта на сервере, можно скопировать этот файл и структуру каталогов в новый аккаунт этой сессии с помощью команды cp. После этого можно настроить права собственности на файлы с помощью команды chawn.

Обязательно замените 8host в команде именем вашего пользователя:

Команда cp -r копирует весь каталог в домашний каталог нового пользователя, а команда chown -R меняет владельца этого каталога (и его содержимого) на заданные username:groupname (Debian создает группу с вашим именем пользователя по умолчанию).

Теперь откройте новую терминальную сессию и залогиньтесь через SSH с новым именем пользователя:

Вас должно залогинить без пароля. Помните, что если вам нужно запустить команду с правами администратора, вводите перед ней sudo:

Вам предложат ввести пароль обычного аккаунта при первом использовании sudo в каждом сеансе (и периодически после этого).

Перенаправление порта

SSH-туннелирование или перенаправление портов SSH — это метод создания зашифрованного SSH-соединения между клиентом и сервером, через которое могут ретранслироваться порты служб.

Перенаправление SSH полезно для передачи сетевых данных служб, использующих незашифрованный протокол, например VNC или FTP, доступа к контенту с географическим ограничением или обхода промежуточных межсетевых экранов. По сути, вы можете перенаправить любой TCP-порт и туннелировать трафик через безопасное соединение SSH.

Существует три типа переадресации портов SSH:

Перенаправление локального порта

Перенаправление локального порта позволяет вам перенаправить соединение с клиентского хоста на хост-сервер SSH, а затем на порт хоста назначения.

Чтобы создать переадресацию локального порта, передайте параметр клиенту :

Параметр -f указывает команде работать в фоновом режиме, а не выполнять удаленную команду.

Перенаправление удаленного порта

Перенаправление удаленного порта противоположно перенаправлению локального порта. Он перенаправляет порт с хоста сервера на хост клиента, а затем на порт хоста назначения.

Параметр указывает создать переадресацию удаленного порта:

Динамическая переадресация портов

Динамическая переадресация портов создает прокси-сервер SOCKS, который обеспечивает связь через диапазон портов.

Чтобы создать динамическую переадресацию портов (SOCKS), передайте параметр клиенту ssh:

Более подробную информацию и пошаговую инструкцию смотрите в статье Как настроить SSH-туннелирование (перенаправление портов) .

Как подключиться по SSH

Для подключения по SSH нам необходимо знать такие данные:

- ip адрес сервера, к которому мы собираемся подключится;

- порт, на котором ожидает подключения SSH сервер, по умолчанию используется 22, но в целях безопасности порт подключения ssh часто изменяют;

- имя и пароль пользователя на удаленном сервере.

Больше ничего не нужно, обычно эти данные присылают в письме вместе с описанием VPS. Теперь перейдем к практике.

1. Подключение через SSH в Linux

В Linux подключение по SSH выполняется с помощью утилиты ssh. Мы более подробно рассматривали работу с ней в статье как пользоваться ssh. Для подключения к удаленному компьютеру ее синтаксис будет выглядеть следующим образом:

$ ssh имя_пользователя@айпи_адрес

Это самый простой вариант, если вам также нужно задать порт, используйте опцию -p:

$ ssh имя_пользователя@айпи_адрес -p порт

Чтобы выполнить подключение по SSH Linux нажмите Ctrl+Alt+T для открытия терминала и наберите команду, заменив нужные значения:

Или, с нестандартным портом:

Если ip_адрес и порт правильные, то на следующем шаге программа попросит у вас ввести пароль:

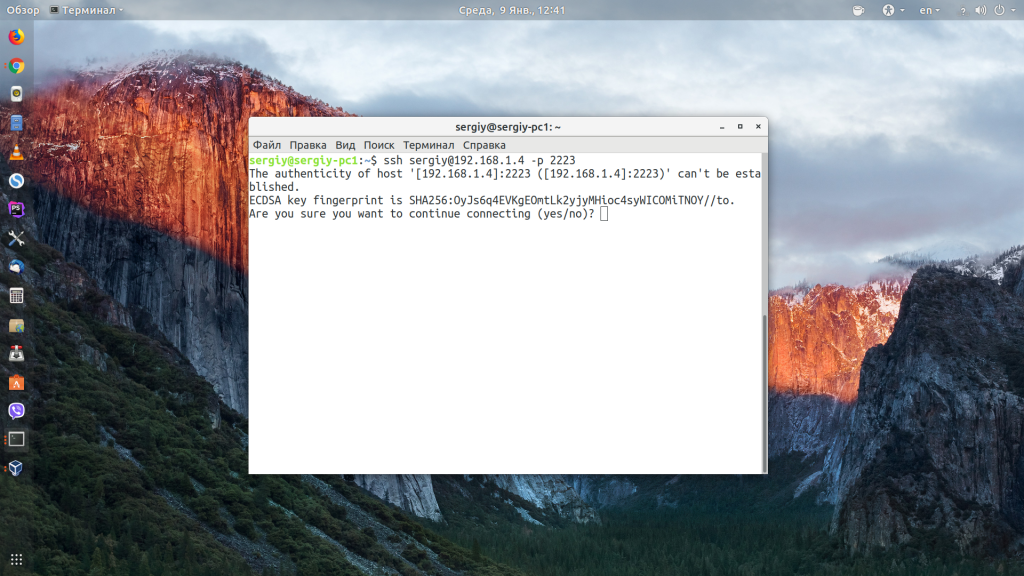

Если пытаетесь подключится через SSH к этому серверу первый раз, то утилита также попросит подтвердить добавление нового устройства в свой список известных устройств, здесь нужно набрать yes и нажать Enter:

Теперь вы подключены, и все вводимые далее команды будут выполнены на удаленном сервере:

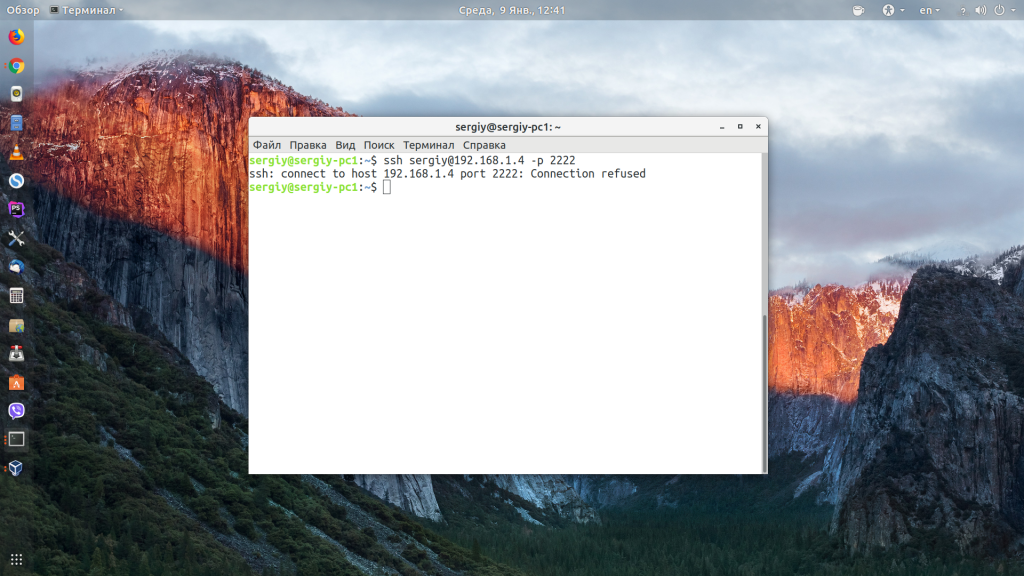

Если же произошла ошибка и IP адрес или порт введены неверно, то вы получите ошибку Connection Refused:

Просто убедитесь что порт введен верно. Если это ваш сервер, то, возможно на нем еще нужно разрешить подключение SSH в брандмауэре. В Ubuntu/Debian для этого на удаленном сервере выполните:

А в CentOS/Fedora:

Если вы используете другой порт для SSH, то замените 22 на свой порт. Для удобства подключения по SSH в дальнейшем можно настроить авторизацию по ключу ssh, чтобы не вводить каждый раз пароль.

Теперь вы знаете как подключиться по ssh linux и решить проблемы с подключением. А теперь перейдем к Windows.

2. Подключение через SSH в Windows

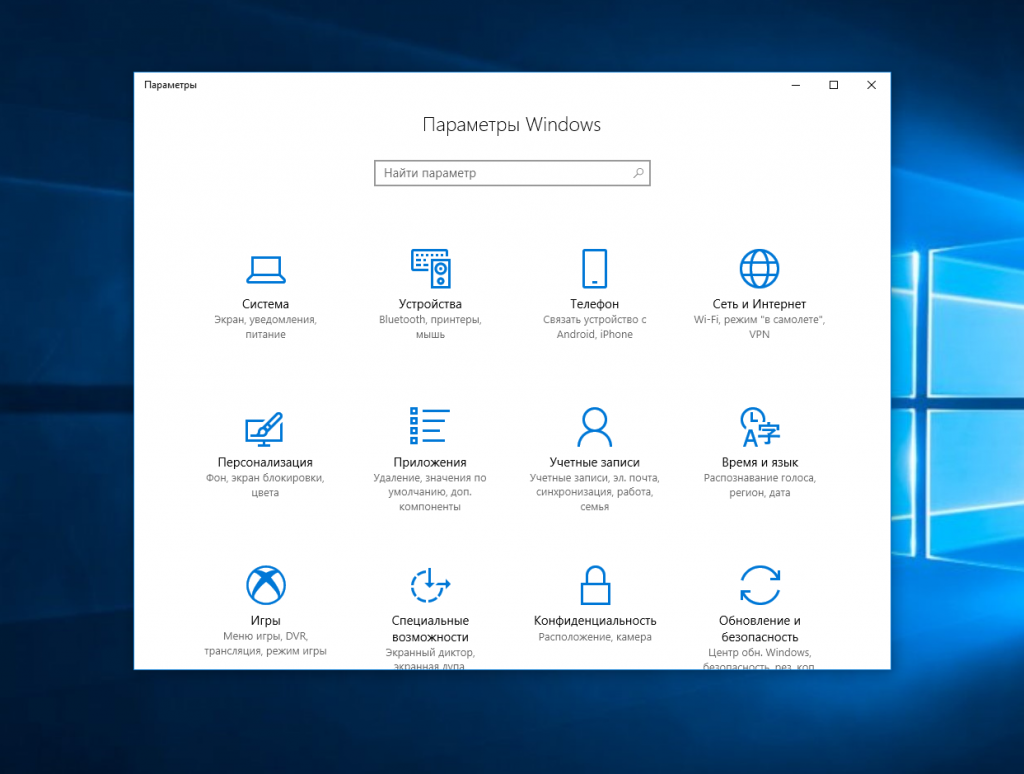

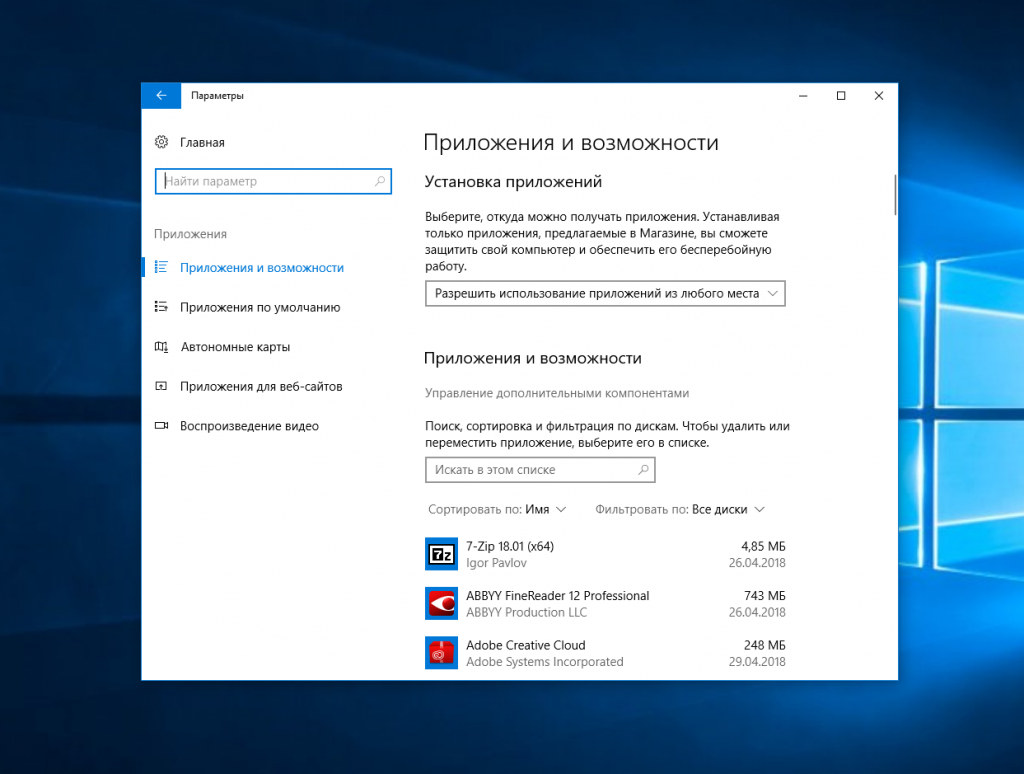

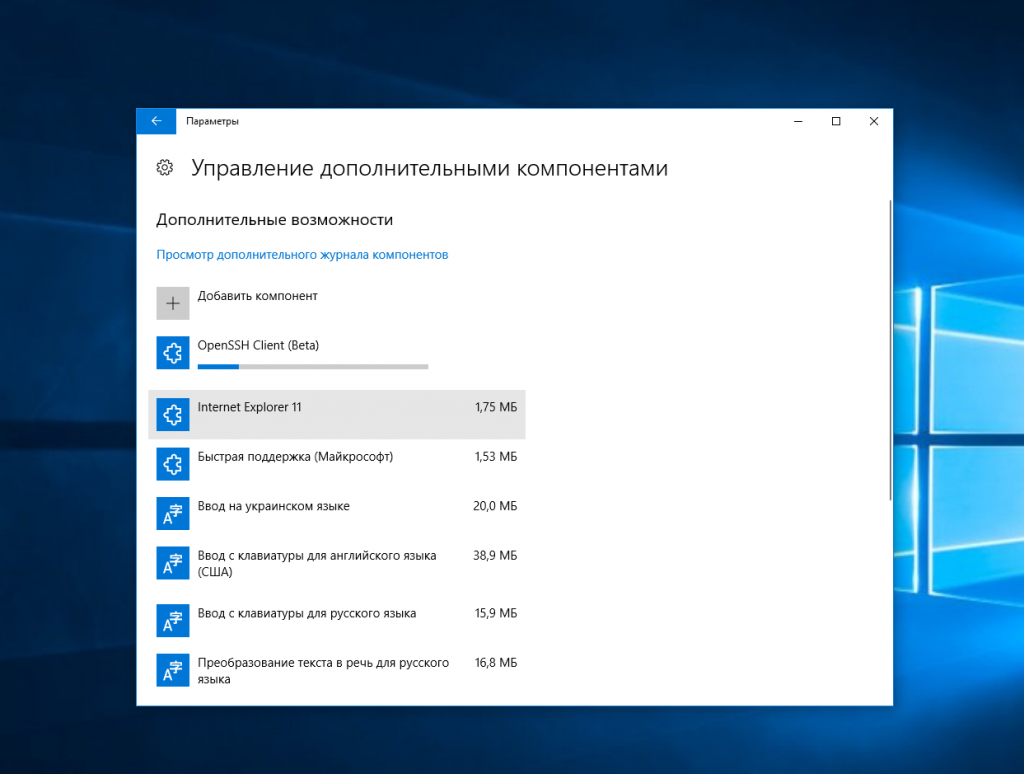

Раньше подключение по SSH из Windows выполнялось только с помощью сторонних утилит, например PuTTY. Но в Windows 10 был добавлен встроенный OpenSSH клиент и работает он точно так же, как и в Linux. По умолчанию этот компонент не активирован. Для его установки откройте Параметры -> Приложения:

Затем выберите Управление дополнительными компонентами:

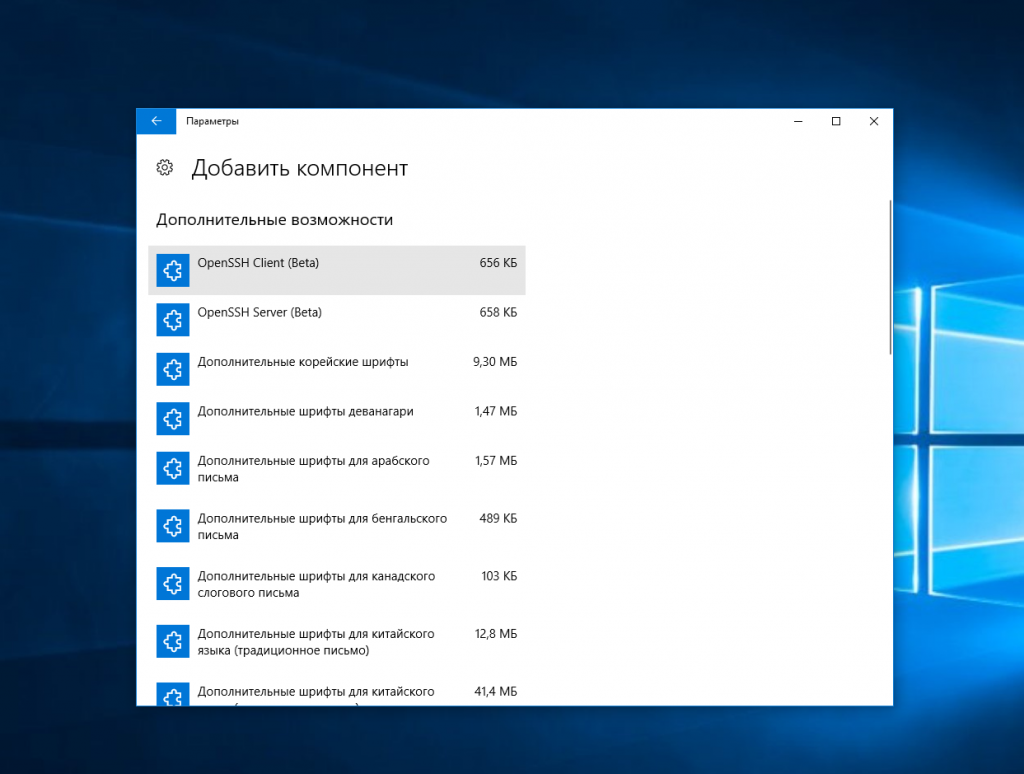

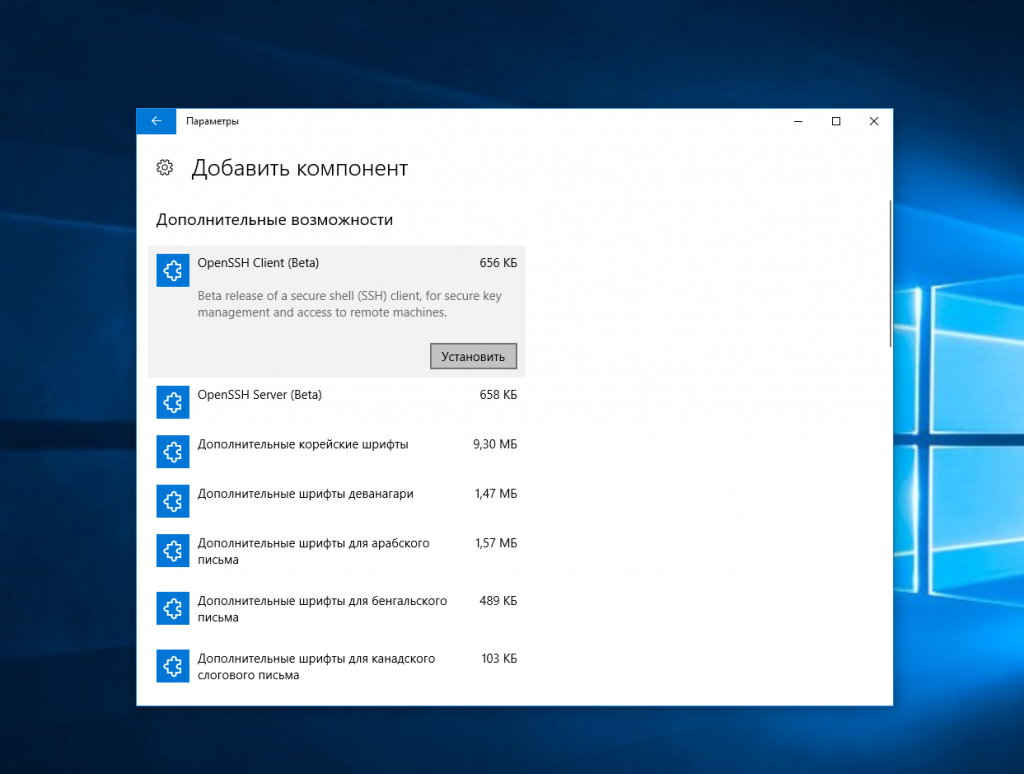

Здесь нажмите добавить новый компонент и в открывлемся меню выберите OpenSSH Client и нажмите Устанвоить:

Дальше вернитесь назад и дождитесь завершения установки. После того, как SSH клиент будет установлен нужно обязательно перезагрузить компьютер.

После перезагрузки нажмите Win+R чтобы открыть окно запуска команд и наберите в нем cmd:

Далее нажмите Enter. Перед вами откроется командная строка Windows. Здесь можно использовать утилиту ssh. Синтаксис у нее абсолютно такой же, как и для Linux:

ssh имя_пользователя@айпи_адрес -p порт

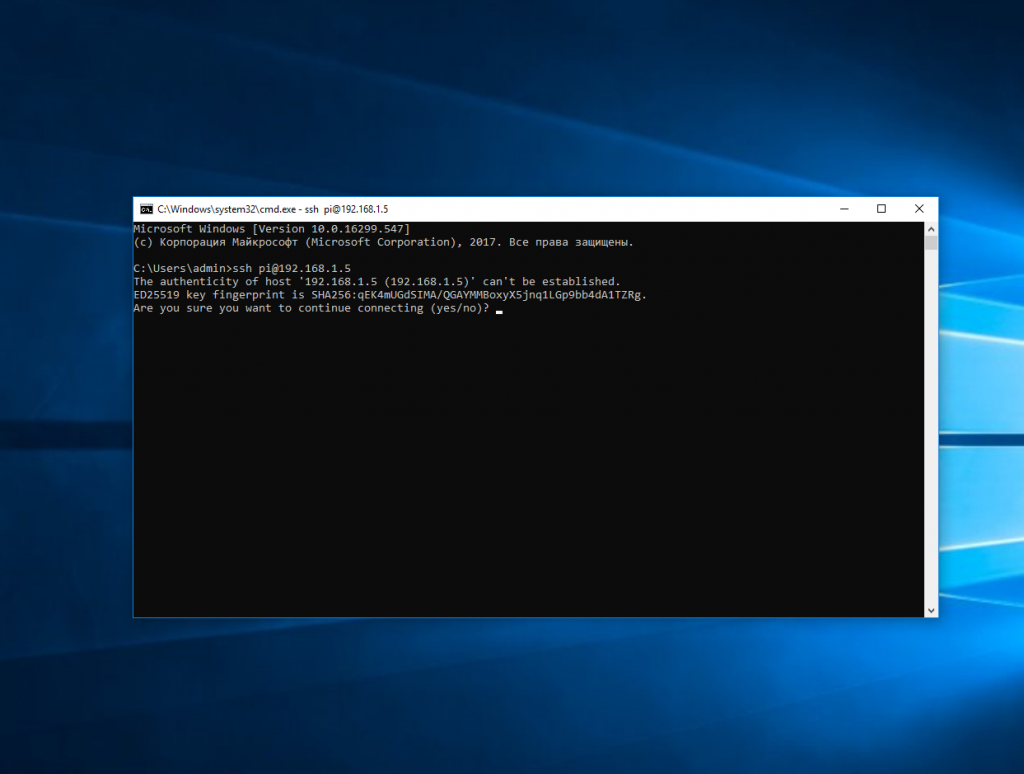

Например, такой командой можно подключится по SSH к Raspberry Pi, который находится в вашей локальной сети по адресу 192.168.1.5:

Утилита предложит добавить устройство в список известных:

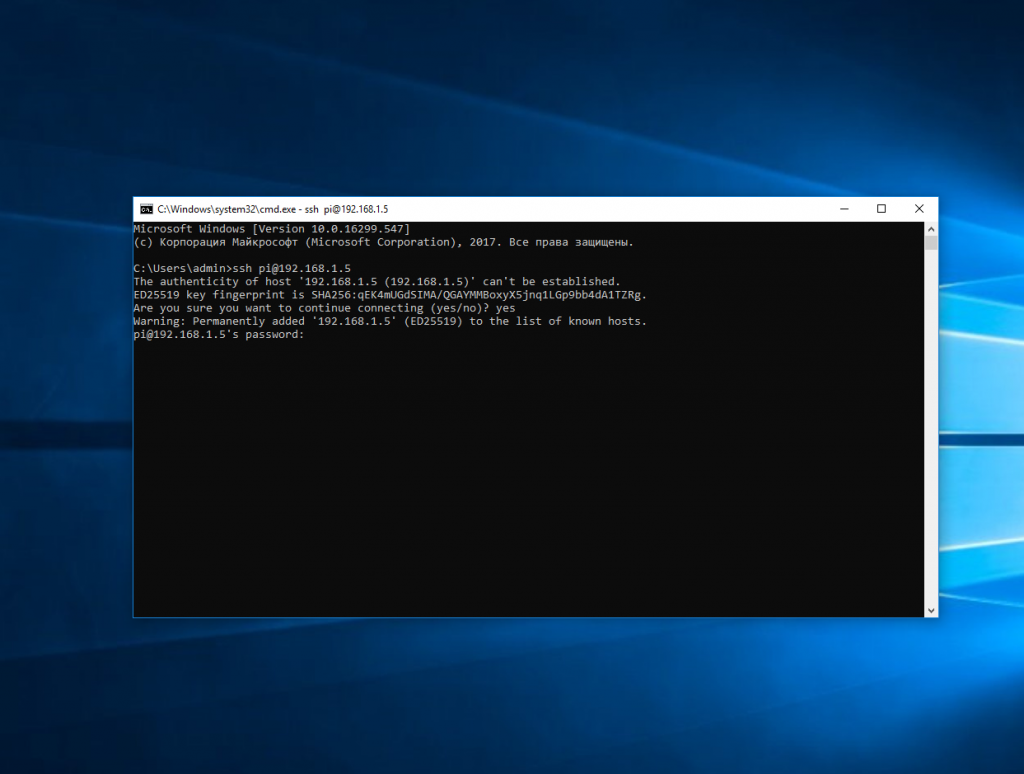

Затем предложит ввести пароль:

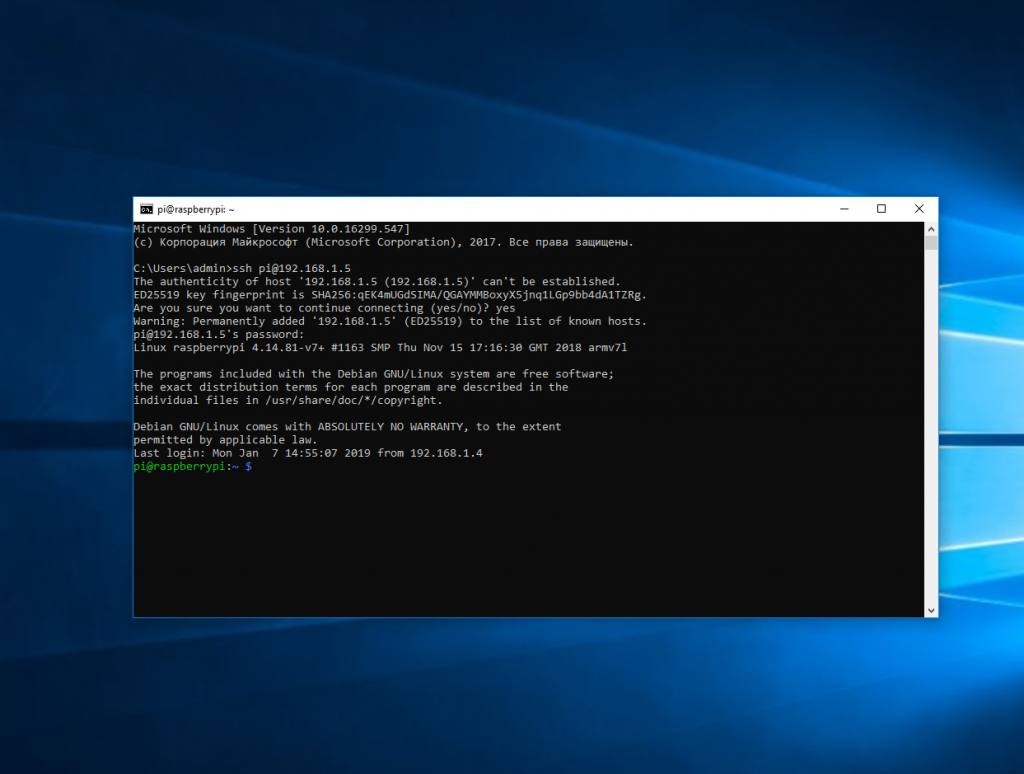

Все следующие команды будут выполняться уже на Raspberry Pi или другой удаленной машине, к которой вы подключились.

Теперь подключиться к серверу по ssh из этой операционной системы также просто как и из Linux.

×

Настройка ssh клиента

В Debian настройки клиентской части ssh делятся на глобальные и пользовательские. Глобальные клиентские настройки находятся в файле /etc/ssh/ssh_config и применяются ко всем пользователям. Пользовательские настройки могут находиться в домашнем каталоге пользователя, в ~/.ssh/config и применяются к одному пользователю. Файл пользовательских настроек не создаётся автоматически в отличие от файла глобальных настроек клиентской части ssh. Для большинства выполняемых задач подойдут настройки по умолчанию, но для удобства использования, так сказать для тюнинга или для выполнения нестандартных задач клиентские настройки изменяются. Рассмотрим вкратце некоторые из этих настроек. Полезно помнить о приоритетах настроек: высший приоритет имеют ключи командной строки, затем следуют настройки пользователя, а после них используются глобальные настройки клиентской части.

Параметр Host. Ограничивает множество хостов, к которым применяются последующие (до ближайшей новой директивы Host) директивы, по указанным шаблонам (хост должен соответствовать хотя бы одному шаблону). Шаблон, состоящий из одного символа *, соответствует любому хосту. Под хостом в данном контексте понимается аргумент имя_хоста передаваемый в командной строке (т.е. никаких преобразований перед сравнением не выполняется).

Параметр HostName. Устанавливает соответствие между псевдонимами, сокращениями и настоящими именами хостов. По умолчанию используется имя, передаваемое в командной строке. Допустимо непосредственное указание IP-адресов.

Параметр Port. Порт на удалённой машине, к которому следует подключаться. Значение по умолчанию — 22

Параметр User. Имя пользователя, которое следует использовать при регистрации в удалённой системе. Полезно, когда на разных серверах используются разные имена, т.к. избавляет от надобности вспоминать каждый раз нужное имя.

В качестве примера я создам файл пользовательских настроек /home/selifan/.ssh/config следующего содержания:

Host sunup

HostName sunup.aitishnik.local

Port 2203

User andrey

Host windbag

HostName windbag.nnov.ru

Port 2280

User joker

Host 212.177.65.1

HostName 212.177.65.1

Port 2222

User forester

Теперь при подключении к компьютерам sunup.aitishnik.local, windbag или по ip адресу 212.177.65.1 мне не нужно вспоминать, ни имя пользователя, ни ssh порт подключения, достаточно после ssh набрать имя сервера. Просто и удобно! Описания всех параметров, значений и некоторых примеров находятся в man ssh_config. Продолжаем настраивать SSH и читаем «Генерация ключей SSH».

Об авторе:

Меня зовут Андрей Золкин. Из более, чем пятнадцати лет работы в сфере информационных технологий, десять лет работаю с системами, базирующимися на открытом исходном коде. На страницах сайта Aitishnik.Ru веду блоги по CMC Joomla и Debian GNU/Linux.

Сессии в консоли

Screen

Устанавливаем screen: — утилиту-мультиплексор, предоставляющую пользователю доступ к нескольким консолям в рамках одной сессии.:

# aptitude install screen

Далее настраиваем:

nano /etc/screenrc

# Отключаем приветствие

startup_message off

# Производить отключение сессии при разрыве связи с терминалом

autodetach on

# Включаем строку состояния

hardstatus on

# Параметры строки состояния

hardstatus alwayslastline "%{+b wk} %c $LOGNAME@%H %= "

или одной командой:

sed -i 's/^#startup_message.*/startup_message off/; s/^#autodetach.*/autodetach on/; s/^hardstatus off.*/hardstatus on/; s/^hardstatus string.*/hardstatus alwayslastline "%{+b wk} %c $LOGNAME@%H %= "/' /etc/screenrc

Подключение по SSH

Подключение происходит с помощью команды

ssh + имя_пользователя + адрес хоста

Например

ssh andrei@192.168.0.2

Если вы подключаетесь к хосту впервые, появится предупреждение

The authenticity of host ‘192.168.56.101 (192.168.56.101)’ can’t be established.

ECDSA key fingerprint is SHA256:db8az/qbrWOJWvNRv2d9UHaDBnnUHanJ9Svca9vFx7c.

Are you sure you want to continue connecting (yes/no/)?

Если выбрать yes то в файл

добавится похожая строка:

|1|abcdef+abcdefghijklmnopqrst=|abcdefghijklmnopqrstuvwxyz1= ssh-rsa abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrst/abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyz12345/abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzB1234567

Если у вас на хосте не было директории .ssh после первого подключения она

должна появится.

Пыль веков

-

►

(4)

►

июля

(1)►

июня

(1)►

февраля

(1)►

января

(1)

-

►

(22)

►

декабря

(1)►

ноября

(1)►

октября

(2)►

сентября

(2)►

августа

(1)►

июля

(1)►

июня

(2)►

мая

(2)►

апреля

(3)►

марта

(3)►

февраля

(2)►

января

(2)

-

►

(29)

►

декабря

(3)►

ноября

(2)►

октября

(2)►

сентября

(2)►

августа

(4)►

июля

(3)►

июня

(2)►

мая

(2)►

апреля

(2)►

марта

(2)►

февраля

(2)►

января

(3)

-

►

(27)

►

декабря

(2)►

ноября

(3)►

октября

(2)►

сентября

(2)►

августа

(2)►

июля

(2)►

июня

(2)►

мая

(2)►

апреля

(3)►

марта

(3)►

февраля

(2)►

января

(2)

-

►

(31)

►

декабря

(3)►

ноября

(2)►

октября

(3)►

сентября

(3)►

августа

(4)►

июля

(3)►

июня

(2)►

мая

(2)►

апреля

(3)►

марта

(2)►

февраля

(2)►

января

(2)

-

►

(35)

►

декабря

(2)►

ноября

(3)►

октября

(2)►

сентября

(3)►

августа

(3)►

июля

(2)►

июня

(3)►

мая

(3)►

апреля

(5)►

марта

(4)►

февраля

(2)►

января

(3)

-

►

(64)

►

декабря

(6)►

ноября

(4)►

октября

(3)►

сентября

(4)►

августа

(5)►

июля

(6)►

июня

(7)►

мая

(7)►

апреля

(6)►

марта

(6)►

февраля

(4)►

января

(6)

-

►

(91)

►

декабря

(7)►

ноября

(7)►

октября

(5)►

сентября

(11)►

августа

(5)►

июля

(8)►

июня

(11)►

мая

(6)►

апреля

(6)►

марта

(5)►

февраля

(12)►

января

(8)

-

►

(59)

-

►

декабря

(10)

►

ноября

(9)►

октября

(9)►

сентября

(9)►

августа

(13)►

июля

(9) -

Команды для работы с текстовыми файлами

Команда head

Вы можете воспользоваться командой

head если вам нужно взглянуть только на начало файла. Команда выглядит так:

head <filename>

Команда Head

может быть полезна, но так как она показывает только первых несколько строк,

вы не узнаете насколько велик сам файл. По умолчанию, вы можете просмотреть

первых десять строк файла, хотя вы можете изменить это число, выполнив следующую команду:

head -20

<filename>

Команда tail

Обратное head

действие выполняет tail

. С помощью tail

вы можете просмотреть последние десять строк файла.

Команда grep

Команда grep используется для поиска в файле заданных текстовых строк.

Например, если вы хотите найти все упоминания слова «DEBUG» в файле

reader.ini, выполните:

grep DEBUG reader.ini

Вы увидите все строки этого файла, в которых нашлось слово «DEBUG».

Не забывайте о регистре

Если не указано обратное,

grep ищет с

учётом регистра.

Это означает что поиск

Debug отличается от поиска debug.

Среди множества параметров

grep

есть

-i,

который указывает, что поиск должен выполняться без учёта регистра символов.

Прочитайте страницу man по

grep

man чтобы узнать больше об этой команде.

Перенаправление ввода/вывода и каналы

Вы можете использовать каналы и перенаправление вывода когда хотите

сохранить и/или напечатать информацию для последующего использования.

Например, вы можете воспользоваться командой

grep

чтобы найти в файле требуемый текст, а затем сохранить результат в

файле или отправить его на принтер.

Чтобы напечатать информацию, например, касающуюся

слова «Debug» в файле

sneakers.txt, введите:

grep Debug sneakers.txt | lpr

Знаки подстановки и регулярные выражения

Как быть если вы забыли имя файла, который вам нужен? Воспользовавшись знаками подстановки или регулярными выражениями, вы можете выполнять с файлом или файлами действия, не зная его(их) полного имени. Просто введите всё что знаете, и замените остальное знаком *.

Дополнительная информация о знаках подстановки и регулярных выражениях

Чтобы узнать больше о знаках подстановки

и регулярных выражениях, обратитесь к странице руководства, посвященной

bash (man bash).

Вспомните о том, что вы можете сохранить полученную информацию в текстовом файле,

выполнив команду

man bash | col -b > bash.txt

Затем вы можете открыть и прочитать файл с помощью

less или pico

(pico bash.txt)

Если вы хотите распечатать файл, будьте осторожны, он довольно большой.

Зная, что файл называется «sneak____.txt,» просто введите:

ls sneak*.txt

и вот полное имя файла:

sneakers.txt

Скорее всего при поиске вы чаще будете использовать знак умножения (

*). При поиске с этим знаком найдется всё, соответствующее заданному шаблону.

Даже выполнив:

ls *.txt

или:

ls sn*

Вы найдёте файл

sneakers.txt

и все остальные, имена которых начинаются

с «sn». Это позволяет максимально расширить область поиска.

Одним из способов уменьшения области поиска, является использование знака вопроса

(?). Также как знак умножения,

? помогает находить файл, удовлетворяющий условию поиска.

Однако ?

используется для замены всего одного символа, поэтому если вы ищете

sneaker?.txt, в результате вы найдете файл

sneakers.txt, и/или

sneakerz.txt, если такой файл существует.

В случае, если знак умножения входит в имя файла, как могло бы быть, если файл

sneakers.txt назывался бы

sneak*.txt,

вам понадобятся регулярные выражения.

Регулярные выражения более сложны, чем прямолинейные знаки вопроса и умножения.

С помощью обратной косой черты (\),

вы можете определить, что вы не хотите искать всё

как происходит, если вы укажите знак умножения, а вам нужен именно

знак умножения в имени файла.

Если файл называется

sneak*.txt, введите:

sneak\*.txt

Ниже приведён краткий список знаков подстановки и регулярных выражений:

-

*

— Соответствует любому количеству любых символов -

?

— Соответствует одному любому символу в строке (например,

sneaker?.txt) -

\*

— Соответствует символу * -

\?

— Соответствует символу ? -

\)

— Соответствует символу )

Настройка SSH входа без пароля

Чтобы настроить SSH-вход без пароля в Linux, все, что вам нужно сделать, это сгенерировать открытый ключ аутентификации и добавить его в файл удаленных хостов.

Следующие шаги описывают процесс настройки входа по SSH без пароля:

-

Проверьте существующую пару ключей SSH.

Перед созданием новой пары ключей SSH сначала проверьте, есть ли у вас уже ключ SSH на вашем клиентском компьютере, потому что вы не хотите перезаписывать существующие ключи.

Выполните следующую команду ls, чтобы проверить наличие существующих ключей SSH:

Если есть существующие ключи, вы можете использовать их и пропустить следующий шаг или создать резервную копию старых ключей и сгенерировать новый.

Если вы видите или это означает, что у вас нет ключа SSH, и вы можете перейти к следующему шагу и сгенерировать новый.

-

Создайте новую пару ключей SSH.

Следующая команда сгенерирует новую пару ключей SSH 4096 бит с вашим адресом электронной почты в качестве комментария:

Нажмите чтобы принять расположение и имя файла по умолчанию:

Затем инструмент попросит вас ввести безопасную парольную фразу. Независимо от того, хотите ли вы использовать кодовую фразу, решать вам, если вы решите использовать кодовую фразу, вы получите дополнительный уровень безопасности. В большинстве случаев разработчики и системные администраторы используют SSH без парольной фразы, поскольку они полезны для полностью автоматизированных процессов. Если вы не хотите использовать кодовую фразу, просто нажмите .

В целом взаимодействие выглядит так:

Чтобы убедиться, что ключи SSH сгенерированы, вы можете указать свои новые закрытые и открытые ключи с помощью:

-

Скопируйте открытый ключ

Теперь, когда вы сгенерировали пару ключей SSH, чтобы иметь возможность войти на свой сервер без пароля, вам необходимо скопировать открытый ключ на сервер, которым вы хотите управлять.

Самый простой способ скопировать ваш открытый ключ на сервер — использовать команду . На вашем локальном машинном терминале введите:

Вам будет предложено ввести пароль :

После аутентификации пользователя открытый ключ будет добавлен в файл удаленного пользователя, и соединение будет закрыто.

Если по какой-либо причине недоступна на вашем локальном компьютере, вы можете использовать следующую команду для копирования открытого ключа:

-

Войдите на свой сервер с помощью ключей SSH

После выполнения описанных выше действий вы сможете войти на удаленный сервер без запроса пароля.

Чтобы проверить это, просто попробуйте войти на свой сервер через SSH:

Если все прошло успешно, вы сразу же войдете в систему.

Как настроить аутентификации по SSH соединению

Аутентификация — это способ, по которому клиент получает доступ к серверу. То есть это активированная система безопасности, которая установлена в SSH. Проблема в том, что изначальная настройка SSH не совсем рациональная, так как парольная аутентификация — это слабая защита удаленного компьютера. Как уже говорилось выше, пароль легко перехватить и модифицировать, потому такой способ защиты не подходит для современных серверов, которые содержат серьезные данные. Разве что можете использовать парольную аутентификацию для удаленного управления компьютером.

Тем не менее, если решились использовать систему «запрос пароля-ввод-получения доступа», то постарайтесь правильно настроить права клиентов. Если ничего не менять в стандартных настройках, то любой пользователь, пускай даже и зарегистрированный на вашем SSH сервере, сможет зайти на компьютер с правами супер-админа и совершить какие-то фатальные изменения на нем. Такая редактура может привести к краху операционной системы и вашего сервера, потому вам стоит заранее позаботиться о том, чтобы root-пользователь не смог проникнуть на сервер, даже если они введет пароль для этого.

Но есть и более продуманные системы защиты аккаунтов клиентов, такие как аутентификация по ключу. Ключ — это не пароль. Если пароль вам нужно вводить в строку или в определенную форму, то ключ сверяется автоматически. Он должен содержаться в определенном файле на компьютере-клиенте, чтобы сервер мог его прочитать.

Существует два вида аутентификации по ключу. Первый — это авторизация по ключу сервера, а второй — по открытому ключу. Ключ хоста генерируется на сервера, а после удачного подключения он переносится на клиент. Такой ключ размещается в файле /.ssh/known_hosts. Каждый раз при попытке войти на сервер через SSH хост будет проверять наличие и соответствие ключа. Если с ключом все хорошо, то пользователю будет предложено ввести его пароль для входа.

Второй способ аутентификации по ключу более безопасный и популярный — это авторизация при помощи публичного ключа. Суть в том, что ключ должен сгенерировать клиент, а не сервер. А после генерации ключа он переносится на сервер в специальный файл, где хранятся данные клиентов для входа. Таким образом, хакеры не смогут украсть или перехватить пароль, так как ключ будет находиться на компьютере-клиенте и на сервере прописываться никуда не будет. С такой аутентификацией даже не нужно использовать дополнительный пароль, потому вам будет еще проще подключаться к хосту.

После настройки способа аутентификации вам останется лишь запустить сервер и подключить к нему клиенты.

![Настройка и использование ssh [айти бубен]](http://robotrackkursk.ru/wp-content/uploads/2/c/6/2c62330f7bc0f77441de13ddd6f8dfa3.png)