Производительность

В распознавателе glibc отсуствует кэширование ответов. Если кэширование всё же необходимо, то либо используйте systemd-resolved, либо запустите локальный кэширующий . Во втором случае сервер будет работать как локальный сервер имён — добавьте адреса и в файл (или в при работе через openresolv).

Совет:

- drill и dig выводят время, затраченное на запрос к серверу.

- На маршрутизаторах часто установлен собственный распознаватель, который выступает в качестве DNS-сервера для локальной сети; он же обычно предоставляет и DNS-кэш.

- Если переключение между серверами происходит слишком медленно, попробуйте .

Что такое NS сервер

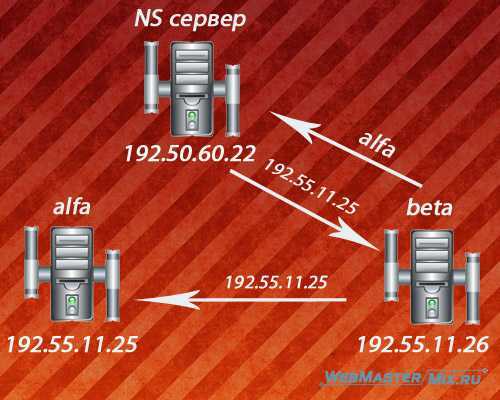

Сервер который содержит всю информацию о соответствии доменных имен в конкретной подсети носит название NS сервер, расшифровывается как Name Server или именной сервер. Рассмотрим пример преобразования доменного имени в IP адрес на основе упрощенной сети.

Как вы видите в этой сети имеется компьютер с доменом alfa с IP адресом 192.55.11.25 и компьютер с доменам beta с IP адресом 192.55.11.26, ну и сам DNS сервер, который так же имеет соответствующий IP адрес. Теперь предположим ситуацию, что компьютеру beta нужно обратиться к компьютеру alfa, но он не знает его IP адреса только доменное имя. Однако он знает IP адрес DNS сервера к которому он и обращается, чтобы узнать IP адрес сервера alfa. NS сервер производит поиск в своей базе данных и найдя тот IP адрес, который соответствует доменному имени alfa передает его компьютеру beta. Компьютер beta получив IP адрес обращается по нему к компьютеру beta.

Как известно все доменные имена имеют свою иерархическую структуру и разбиты на доменные зоны .ru . com и другие. Подробнее смотрите в материале Виды доменов и доменных зон. Так вот в каждой доменной зоне есть свой NS сервер содержащий информацию о IP адресах тех доменов которые входят в определенную доменную зону. Таким образом эта огромная база данных разделена на менее объемные.

Разбираемся с DNS за 60 секунд

Сервера DNS каждого уровня могут делегировать полномочия, относящиеся к части своей зоны, серверам, находящимся по иерархии ниже, так корневые сервера делегируют полномочия для .au некоторым австралийским серверам имен, которые, в свою очередь, делегируют полномочия для .com.au другим серверам имен, которые, затем, делегируют полномочия для .oxer.com.au серверам имен Джонатана Оксера (Jonathan Oxer), которые, в конце концов, обрабатывают запрос, относящийся к конкретному хосту, например, jon.oxer.com.au, и отображают их в адреса IP. Система имеет большую иерархию и при помощи делегирования полномочий прямо к конкретному месту в интернете позволяет обрабатывать данные об именах конкретных хостов.

Обратите внимание, что ничто не мешает вам создать сервер доменных имен и поместить в него

любые данные, какие вы хотите: вы можете создать запись www.microsoft.com, которая будет

указывать на сервер www.oreilly.com, если вы так захотите, и если вы будете использовать

этот сервер DNS, то вы как раз это и увидите. Но до тех пор, пока ваш сервер DNS не будет являться

частью глобального пространства имен, полномочиями которого управляют корневые сервера имен, никто

никогда не увидит записи, которые вы в него записали

Недостаточно просто создать сервер имен: вам

необходимо иметь домены, которые должны «делегировать» сверху вашему серверу имен соответствующие

полномочия так, чтобы другие компьютеры знали, что ваш сервер имеет полномочия управления в этом

домене. В противном случае, вы просто обслуживаете зону, к которой никто не имеет возможность

обратиться, т. е. так называемую orphan zone.

Тем не менее, есть полностью альтернативные пространства имен DNS,

которые были созданы за пределами обычных корневых серверов, но они

доступны только тем, кто использует специально переконфигурированные

пространства имен. С помощью этих альтернативных пространств имен вы

можете зарегистрировать домены в зонах .indy, .parody, .job и даже .www, но вы будете отрезаны от подавляющего большинства пользователей сети.

На самом деле схема DNS очень сложна и ее, в действительности, нельзя понять всего лишь за 60 секунд, но важно помнить, что она иерархически структурирована в виде дерева и начинается с символа «.» (точка), что ее зоны делегируются вниз по иерархии серверов доменных имен и уточняются на каждом уровне и что зоны могут отображать имена хостов в адреса IP и наоборот

Вторичный (secondary, slave) авторитетный сервер зоны

Основная функция slave сервера — автоматическая синхронизация описания зоны с master сервером. Данная задача регламентируется документом RFC 1034 в разделе 4.3.5. Согласно данному документу обмен данными между серверами рекомендовано производить по протоколу TCP, посредством запроса AXFR. По этому запросу за одно TCP соединение должна передаваться вся зона целиком (RFC 1035).

Так же, slave DNS-сервер делит нагрузку с master сервером или принимает на себя всю нагрузку в случае аварии па первом сервере.

Прежде чем приступить к настройке slave DNS сервера, необходимо проверить возможность получения зоны вручную со вторичного сервера с помощью следующей команды:

root@debian:~# dig @10.0.0.152 example.com. axfr ; <<>> DiG 9.7.3 <<>> @10.0.0.152 example.com. axfr ; (1 server found) ;; global options: +cmd example.com. 259200 IN SOA ns.example.com. root.example.com. 2011070801 28800 7200 1209600 86400 example.com. 259200 IN NS ns.example.com. example.com. 259200 IN NS ns2.example.com. example.com. 259200 IN A 10.0.0.152 example.com. 259200 IN MX 5 mx.example.com. mx.example.com. 259200 IN A 10.0.0.152 ns.example.com. 259200 IN A 10.0.0.152 ns2.example.com. 259200 IN A 10.0.0.191 www.example.com. 259200 IN CNAME example.com. example.com. 259200 IN SOA ns.example.com. root.example.com. 2011070801 28800 7200 1209600 86400 ;; Query time: 14 msec ;; SERVER: 10.0.0.152#53(10.0.0.152) ;; WHEN: Fri Jul 8 15:33:54 2011 ;; XFR size: 11 records (messages 1, bytes 258)

Получение зоны прошло успешно. Далее, для настройки подчиненного сервера, алгоритм следующий:

- Скопировать конфигурационный файл named.conf с master сервера;

- Заменить параметр type master на type slave в тех зонах, для которых он будет вторичным;

- Параметр allow-transfer { 10.0.0.191; }; заменить на masters { 10.0.0.152;}; в тех зонах, для которых он будет вторичным;

- Удалить зоны, которые не будет обслуживать текущий сервер, в том числе и корневую, если slave не будет отвечать на рекурсивные запросы;

- Создать каталоги для логов, как в предыдущем примере.

Итого, мы получаем конфиг slave сервера:

root@debian:~# cat /etc/bind/named.conf

options {

directory "/var/cache/bind";

allow-query { any; }; // отвечать на запросы со всех интерфейсов

recursion no; // запретить рекурсивные запросы

auth-nxdomain no; // для совместимости RFC1035

listen-on-v6 { none; }; // IPv6 нам не нужен

version "unknown"; // не отображать версию DNS сервера при ответах

};

// нижеописанные зоны определяют сервер авторитетным для петлевых

// интерфейсов, а так же для броадкаст-зон (согласно RFC 1912)

zone "localhost" {

type master;

file "localhost";

};

zone "127.in-addr.arpa" {

type master;

file "127.in-addr.arpa";

};

zone "0.in-addr.arpa" {

type master;

file "0.in-addr.arpa";

};

zone "255.in-addr.arpa" {

type master;

file "255.in-addr.arpa";

};

// описание основной зоны

zone "example.com" {

type slave;

file "example.com";

masters { 10.0.0.152; };

};

//описание обратной зоны

zone "0.0.10.in-addr.arpa" {

type slave;

file "0.0.10.in-addr.arpa";

masters { 10.0.0.152; };

};

// настройки логирования

logging {

channel "misc" {

file "/var/log/bind/misc.log" versions 4 size 4m;

print-time YES;

print-severity YES;

print-category YES;

};

channel "query" {

file "/var/log/bind/query.log" versions 4 size 4m;

print-time YES;

print-severity NO;

print-category NO;

};

category default {

"misc";

};

category queries {

"query";

};

};

после перезапуска наш slave сервер благополучно скопирует необходимую ему информацию с главного сервера, о чем будет говорить наличие файлов в каталоге:

root@debian:~# ls -la /var/cache/bind/ итого 28 drwxrwxr-x 2 root bind 4096 Июл 8 18:47 . drwxr-xr-x 10 root root 4096 Июл 8 15:17 .. -rw-r--r-- 1 bind bind 416 Июл 8 18:32 0.0.10.in-addr.arpa ...... -rw-r--r-- 1 bind bind 455 Июл 8 18:32 example.com ........

В принципе,/stroallow-transfer {pngp slave сервер может не хранить копию зоны у себя в файловой системе. Эта копия нужна только в момент старта DNS. Наличие копии зоны в файловой системе может избавить от сбоя при недоступности master сервера во время запуска slave DNS. Если не указать опцию file в разделе zone, то копия не создается.

Что такое DNS и для чего он нужен

На сервере DNS хранится информация о доменах. Для чего это нужно? Дело в том, что компьютеру не понятны наши с вами буквенные обозначения сетевых ресурсов. Вот, например, yandex.ru. Мы называем это адресом сайта, а для компьютера это всего лишь набор символов. Зато компьютер прекрасно понимает IP-адреса и как к ними обращаться. IP-адреса представлены как четыре числа из восьми символов в двоичной системе счисления. Например, 00100010.11110000.00100000.11111110. Для удобства, двоичные IP-адреса записывают в виде тождественных десятичных чисел (255.103.0.68).

Так вот, компьютер, обладая IP-адресом, может сразу же обратиться к ресурсу, но запоминать четырёхчисленные адреса было бы затруднительно. Поэтому были придуманы специальные сервера, которые к каждому IP-адресу ресурса хранили соответствующее символьное обозначение. Таким образом, когда вы пишите адрес веб-сайта в поисковую строку браузера, данные подаются в DNS-сервер, который ищет совпадения со своей базой. Затем DNS посылает на компьютер нужный IP-адрес, и тогда браузер обращается непосредственно к сетевому ресурсу.

При настройке DNS на компьютере, подключение к сети будет проходить через DNS-сервер, что позволяет защитить компьютер от вирусов, установить родительский контроль, запретить определённые веб-сайты и много чего другого.

Проверка DNS-записей домена онлайн с помощью сторонних сервисов

Для проверки DNS-записей можно воспользоваться онлайн-сервисами, они бесплатные и есть в свободном доступе интернете.

- 2whois.ru – самый популярный сайт. Позволяет узнать информацию о DNS-записи домена разных типов. Для проверки нужно просто указать домен в нужной строке.

- dns.nettools.ru – признан самым удобным сервисом, который распознает не только ресурсные записи, но и возможности выполнения рекурсивных запросов. Дает возможность проверить сервис на возможность выгрузки данных.

- functions-online.com – удобная платформа для проверки настроек DNS-записей. Сервис не только позволяет получить полную информацию о DNS-записи домена, но еще и предоставляет PHP документацию на разных языках.

- mail-tester.com – сервис для проверки возможности попадания электронных писем в «Спам». Тут же можно проверять качество форматирования писем и найти ошибки в ссылках.

- xseo.in/dns – сервис содержит раздел для проверки различных DNS записей.

- digwebinterface.com – современный, удобный онлайн-сервис с простым исполнением. Сначала создается впечатление, что пользоваться им очень сложно. Но по факту справляется даже новичок.

Смена DNS на ПК

Настройка и изменение DNS-сервера на компьютере довольно несложная процедура. Для этого достаточно воспользоваться стандартными инструментами Виндовс или Linux. Действия в этом случае могут варьироваться в зависимости от версии ОС, но в целом он имеет мало отличий.

Windows седьмой версии

В Windows 7 прописать DNS можно через центр управления сетями. Попасть туда можно с помощью «Панели управления» либо воспользовавшись поиском в меню «Пуск».

Что прописать новый адрес в Windows 7:

- Запустите инструмент для управления сетевыми настройками. Кликните ЛКМ по названию текущего подключения.

- На экране появится окошко «Состояние». В нижней части этого окна кликните «Свойства». Данная опция доступна пользователям с правами администратора.

- Далее необходимо найти пункт «Протокол Интернета версии 4 (TCP/iPv4) ». Кликните по этой строке и вы увидите, какие параметры интернета установлены на ноутбуке или ПК сейчас.

- Ставим отметку возле строки «Использовать следующие адреса DNS–серверов». Указываем основной и альтернативный IP. Подтверждаем свои действия и кликаем по «OK».

После этого настройка DNS сервера на ОС Windows 7 будет завершена. При необходимости вы всегда можете вернуть первоначальные настройки, поставив отметку возле строки «Получить адрес автоматически».

Windows 10

Порядок действий будет практически идентичным ранее описанным. Настраивать адрес надо будет аналогичным способом — с помощью центра управления сетями. Для этого выполняем поиск через «Пуск» либо при помощи панели управления.

- Входим в центр Windows 10. Потом кликаем по названию текущего подключения.

- Потом в новом окошке щелкаем «Свойства».

- Находим строку «IP версии 4 (TCP/IPv4)» и кликаем по ней. Далее в новом окне отмечаем чекбокс «Использовать следующие адреса DNS–серверов». Задаем основной и альтернативный адреса. Затем для подтверждения изменений щелкаем по «OK».

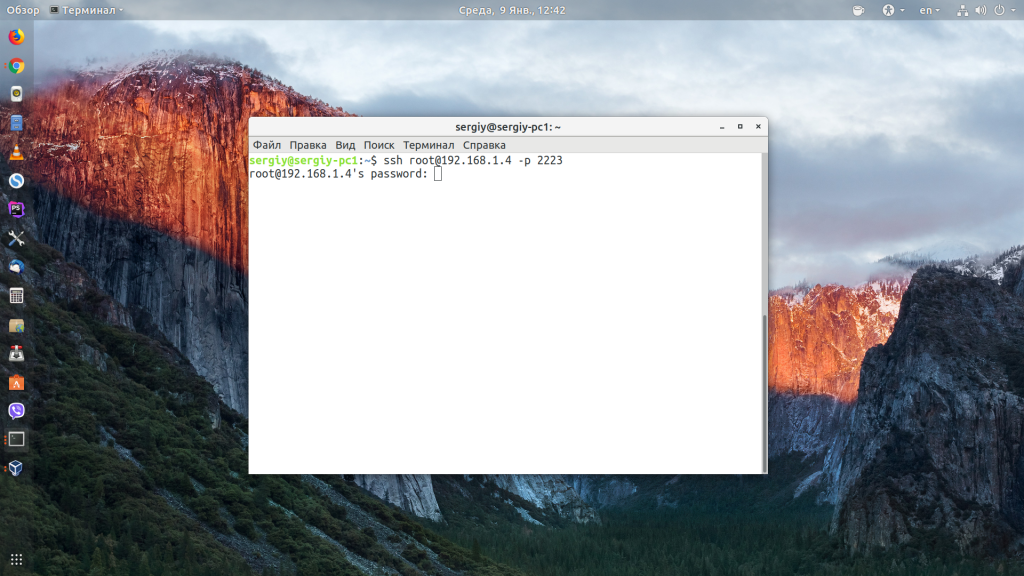

Linux

Помимо Windows 10, рассмотрим способ настройки DNS на Linux Ubuntu. Для этого используется встроенный инструмент «Network Manager». Ранее на Linux был доступен вариант указания адреса сервера через системный файл. Сейчас такая опция недоступна.

Установка и настройка DNS в Linux происходит так:

- Кликаем по иконке сетевого подключения в верхней части рабочего стола. Выбираем команды «Изменить соединения».

- В новом окошке выбираем текущее подключение. После этого справа нажимаем команду «Изменить».

- Отобразится окно с настройками, в котором выбирается вкладка «Параметры IPv4».

- Далее находите строчку «Способ настройки». Здесь измените значение на «Автоматически (DHCP, только адрес)».

- Ниже в окне настройки появится поле «Серверы DNS». Там прописываете новые адреса. Надо также нажать кнопку «Сохранить», чтобы новые параметры вступили в силу.

На Linux также есть возможность сменить сетевые параметры через терминал. Однако этот способ намного сложнее, а набор команд напрямую зависит от того, какая версия Ubuntu установлена на устройстве.

Name Service Switch

Name Service Switch (NSS) — функциональность стандартной библиотеки Си (), на основе которой выполняется разрешение доменных имён при вызове . NSS объединяет управление базами данных различных служб, позволяя настраивать порядок поиска в этих базах с помощью файла . За разрешение доменных имён отвечает база данных hosts, для которой glibc предлагает следующие службы:

- files — читает файл , см. ;

- dns — , читает файл , см. .

systemd предоставляет три службы NSS для разрешения имён:

- — кэширующий распознаватель-заглушка DNS, подробнее в статье systemd-resolved;

- — разрешение имён без редактирования , подробнее в статье ;

- — разрешение имён для локальных контейнеров .

Разрешение доменных имён с NSS

Базы данных NSS можно опрашивать утилитой . Разрешение доменного имени через NSS выполняется следующим образом:

$ getent hosts доменное_имя

Примечание: Хотя большинство программ выполняет разрешение имён через NSS, некоторые читают файлы и/или напрямую. Подробнее см. .

Установка BIND9

Для серверов DNS общего назначения хорошим выбором может быть BIND (Berkeley Internet Name Daemon), который является очень популярным сервером DNS и изначально может выполнять как авторитетный, так и рекурсивный поиск:

$ sudo apt-get install bind9

Если Вам нужен только рекурсивный сервис DNS, то этого вам будет достаточно. Если вы заглянете в файл /etc/bind/db.root, вы увидите, что в BIND есть самые свежие адреса IP корневых серверов имен, которые позволяют ему прямо «из коробки» просматривать делегированную информацию и делать рекурсивные запросы от имени других компьютеров.

Вы можете протестировать его с помощью машины с Linux, при этом можно не менять настройки сервера имен, а просто указать адрес вашего сервера DNS и с помощью команды nslookup, которая есть в пакете dnsutils выполнить ручной поиск:

jon@jbook:~$ nslookup jon.oxer.com.au 192.168.0.2 Server: 192.168.0.2 Address: 192.168.0.2#53 Non-authoritative answer: Name: jon.oxer.com.au Address: 202.91.207.154

Как видите, в результате был возвращен неавторитетный ответ, поскольку серверу для ответа пришлось обратиться к внешнему источнику. Если все сработало, вы можете на своих рабочих станциях отредактировать файл /etc/resolv.conf и затем для поиска использовать ваш сервер DNS.

Вариант простой настройки «Локальный сервер DNS»

Это вариант настройки собственного полноценного DNS-сервера, обслуживающего собственную локальную сеть (собственный DNS-домен). Создание DNS-сервера в локальной сети необходимо для организации единого пространства имен для всех сетевых служб и пользователей. В отличие от кеширующего сервера из предыдущего примера, этот сервер самостоятельно обрабатывает запросы, относящиеся к его зоне ответственности.

Для примера используем следующую конфигурацию сети:

- домен l

- сервер DNS в этом домене с именем и адресом

- компьютер host в этом домене с именем и адресом

Для настройки конфигурации bind:

- Файл конфигурации использовать из предыдущего примера;

-

Внести информацию о домене в файл конфигурации l. Исходно в этом файле содержатся только комментарии. Добавить следующие строки:

zone "localnet.example.ru" { # имя прямой зоны type master; # тип master указывает, что запросы относительно этой зоны будут обрабатываться этим сервером, и перенаправляться не будут file "/etc/bind/zones/db.localnet.example.ru"; # путь к файлу данных прямой зоны }; zone "32.168.192.in-addr.arpa" { # имя реверсивной зоны. Имя реверсивной зоны формируется из адреса сети, с обратным порядком чисел. type master; # тип master указывает, что запросы, относящиеся к этой зоне, будут обрабатываться этим сервером, и перенаправляться не будут file "/etc/bind/zones/db.32.168.192"; # подсеть 192.168.32.0/24, путь к файлу данных }; -

Создать подкаталог /etc/bind/zones для хранения файлов данных, и скопировать в созданный каталог образцы файлов данных:

sudo mkdir /etc/bind/zonessudo cp /etc/bind/db.local /etc/bind/zones/db.localnet.example.rusudo cp /etc/bind/db.127 /etc/bind/zones/db.32.168.192sudo chown -R bind:bind /etc/bind/zones

-

Внести изменения в файл прямой зоны /etc/bind/zones/db.localnet.example.ru:

$TTL 604800 @ IN SOA dns.localnet.example.ru. admin.localnet.example.ru. ( 3 ; Serial 604800 ; Refresh 86400 ; Retry 2419200 ; Expire 604800 ) ; Negative Cache TTL ; name servers - NS records - определяем имена DNS-серверов IN NS dns.localnet.example.ru. ; name servers - A records - определяем адреса компьютеров, сначала сервер(ы) DNS dns.localnet.example.ru. IN A 192.168.32.211 ; 192.168.32.0/24 - A records - а потом все остальные компьютер(ы) сети host.localnet.example.ru. IN A 192.168.32.96 -

Внести измения в файл /etc/bind/zones/db.32.168.192 реверсивной зоны:

$TTL 604800 @ IN SOA localnet.example.ru. admin.localnet.example.ru. ( 3 ; Serial 604800 ; Refresh 86400 ; Retry 2419200 ; Expire 604800 ) ; Negative Cache TTL ; ; name servers IN NS dns.localnet.example.ru. ; PTR Records 211 IN PTR dns.localnet.example.ru. ; 192.168.32.211 96 IN PTR host.localnet.example.ru. ; 192.168.32.96 -

Проверить созданную конфигурацию с помощью соответствующих инструментов :

sudo named-checkconfsudo named-checkzone localnet.example.ru /etc/bind/zones/db.localnet.example.rusudo named-checkzone 32.168.192.in-addr.arpa /etc/bind/zones/db.32.168.192

-

Перезапустить службу:

sudo systemctl restart bind9

Проверить работу сервера можно выполнив на сервере команду:

dig @localhost host.localnet.example.ru

Основные типы DNS-записей доменов

Ресурсная запись отвечает не просто за хранение и передачу информации с привязкой к IP-адресу. С помощью ресурсной записи настраивают обработку запросов, перенаправляют их на другие сервисы. К самым важным типам DNS-записей относятся:

- A – адресная запись, от которой зависит привязка имени домена к конкретному IP-адресу по протоколу IPv4.

- AAAA – в ее функции входит то же самое, что у предыдущей записи, но действительна она на основе интернет-протокола IPv6.

- CNAME – показатель канонического имени для псевдонима. Позволяет осуществлять привязку к одному поддомену всех ресурсных записей первого уровня.

- DKIM-подпись – отвечает за подлинность отправителя электронных писем. С помощью этой ресурсной записи в сообщение добавляется цифровая подпись. Это повышает вероятность того, что получатель получит письмо и оно не уйдет в спам.

- MX – используется в качестве регистратора почтовых сервисов, работает на протоколе SMTP. Осуществляет доставку электронных писем по серверам.

- NS – указатель DNS-серверов, обслуживающих домены. Относится к одной из самых важных записей, без которой эффективное функционирование домена было бы невозможным.

- PTR – показывает соответствие IP-адреса с именем домена. (действие, обратное записям A и AAAA). Часть почтовых серверов, проверяют наличие PTR при фильтрации писем.

- SOA – необходима для указания на новую зону и авторитетность содержащейся в ней информации.

- SPF – выполняет функции защиты домена от подделок, выявляет списки проверенных серверов, с которых идет отправка электронных писем. Это позволяет не допустить рассылку спама от вашего доменного имени.

- SRV – содержит данные о нахождении серверов, которые отвечают за работу некоторых служб.

- TXT – в этой записи содержится вспомогательная информация о домене. Ее используют для указания SPF-записей, с ее помощью подтверждают права собственности, обеспечивают безопасное использование электронной почты и т. д.

Только до 26.12

Как за 3 часа разбираться в IT лучше, чем 90% новичков и выйти надоход в 200 000 ₽?

Приглашаем вас на бесплатный онлайн-интенсив «Путь в IT»! За несколько часов эксперты

GeekBrains разберутся, как устроена сфера информационных технологий, как в нее попасть и

развиваться.

Интенсив «Путь в IT» поможет:

- За 3 часа разбираться в IT лучше, чем 90% новичков.

- Понять, что действительно ждет IT-индустрию в ближайшие 10 лет.

- Узнать как по шагам c нуля выйти на доход в 200 000 ₽ в IT.

При регистрации вы получите в подарок:

«Колесо компетенций»

Тест, в котором вы оцениваете свои качества и узнаете, какая профессия в IT подходит именно вам

«Критические ошибки, которые могут разрушить карьеру»

Собрали 7 типичных ошибок, четвертую должен знать каждый!

Тест «Есть ли у вас синдром самозванца?»

Мини-тест из 11 вопросов поможет вам увидеть своего внутреннего критика

Хотите сделать первый шаг и погрузиться в мир информационных технологий? Регистрируйтесь и

смотрите интенсив:

Только до 26 декабря

Получить подборку бесплатно

pdf 4,8mb

doc 688kb

Осталось 17 мест

Как увеличить скорость загрузки сайтов на android —

Высокоскоростной интернет на мобильных устройствах, который ещё десять лет назад казался чем-то недосягаемым, сегодня воспринимается как данность. В результате стало совершенно в порядке вещей включить Full HD-видео на YouTube и смотреть его в общественном транспорте или играть в онлайн-игры по сети, находясь где-нибудь за городом. Тем не менее, даже в условиях общедоступного LTE мало кто откажется от прироста скорости загрузки веб-страниц. Рассказываем, как легко этого добиться на любом Android-смартфоне.

Американская компания Cloudflare, предоставляющая сетевые услуги, представила публичный DNS-сервер 1.1.1.1, который позволяет увеличить скорость обработки веб-страниц. Это происходит благодаря тому, что Cloudflare направляет трафик по самому короткому маршруту. В результате удаётся добиться прироста скорости загрузки сайтов до 30% от базовых показателей. К тому же Cloudflare гарантирует, что весь трафик пользователей подлежит шифрованию и остаётся тайной самих пользователей.

DNS (Domain Name Service) — это сервис, который определяет IP-адрес каждого сайта, скрывающегося под определённым доменным именем. Таким образом наши смартфоны, планшеты и компьютеры понимают, куда конкретно нужно отправлять запрос, чтобы получить доступ к содержимому загружаемой веб-страницы. Если DNS не владеет информацией об открываемом сайте, он запрашивает данные о нём у других DNS. 1.1.1.1 делает это не только быстро, направляя запросы по самым коротким маршрутам, но и безопасно.

- Перейдите в “Настройки” — “Беспроводные сети” — “Частный DNS”;

- В открывшемся окне активируйте параметр “Настройка частного DNS”;

Если на какой-то стадии у вас что-то пошло не так, вы можете воспользоваться приложением 1.1.1.1 (скачать) от Cloudflare, которое делает всё то же самое, что и смена DNS, но только в автоматическом режиме. Оно пригодится тем, кто не боится засорять свой смартфон ненужным софтом, или тем, кто использует Android ниже 9-й версии, так как у них нет возможности принудительно изменять адрес DNS. Правда, из-за продвинутых технологий шифрования, которые приложение использует, чтобы скрыть трафик от оператора, загрузка сайтов происходит медленнее, чем при использовании DNS 1.1.1.1.

Авторитетный и рекурсивный поиск

Когда компьютеру нужно найти имя и преобразовать его в адрес IP, то есть два варианта поиска, которые можно использовать.

Авторитетный поиск (authoritative lookup) представляет собой запрос к серверу имен, который может ответить в соответствие со сведениями относительно того, что есть и чего нет в его зоне. Например, если вы делаете запрос корневым серверам относительно имени www.oreilly.com, они не смогут достоверно ответить, поскольку на них не содержится конкретная информация о хостах этой зоны. Тем не менее, запрос на собственные сервера O’Reilly вернет достоверный ответ. Сервера имен в хостинговых компаниях обычно затрачивают большую часть своего времени для предоставления достоверных ответов о зонах, которыми они управляют.

Рекурсивный поиск (recursive lookup) представляет собой запрос серверу имен, который ничего конкретно не знает о запрашиваемом имени хоста, но который прежде, чем он вернет его компьютеру, сделавшему запрос, может использовать дерево DNS с тем, чтобы получить ответ. Сервера имен, имеющиеся у провайдеров, обычно тратят большую часть своего времени для выполнения рекурсивного поиска от имени пользователей, а не на предоставления достоверных ответов.

В действительности, авторитетный и рекурсивный поиск являются абсолютно различными операциями, поэтому есть специализированные программы для создания серверов DNS для каждого типа запросов. Не редки случаи, когда на сервере DNS запускаются два различных пакета для отдельной обработки авторитетных и рекурсивных запросов.

Заключение

DNS — сложная тема, но Dnsmasq упрощает запуск базового сервера. Здесь очень много больше настроек который вы можете изучить, когда у вас заработает основная функциональность. Они позволяют фильтровать запросы, управлять ретрансляторами и прокси, запускать сценарии при возникновении событий и настраивать другие типы записей DNS, такие как результаты MX для почтовых серверов.

После запуска Dnsmasq обычно не требует большого ручного вмешательства. Вы можете отслеживать журналы с помощью службы dnsmasq status или systemctl status dnsmasq. Теперь вы готовы использовать свой собственный DNS-сервер, максимизируя производительность и позволяя использовать внутренние доменные имена для доступа к устройствам в локальной сети.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)