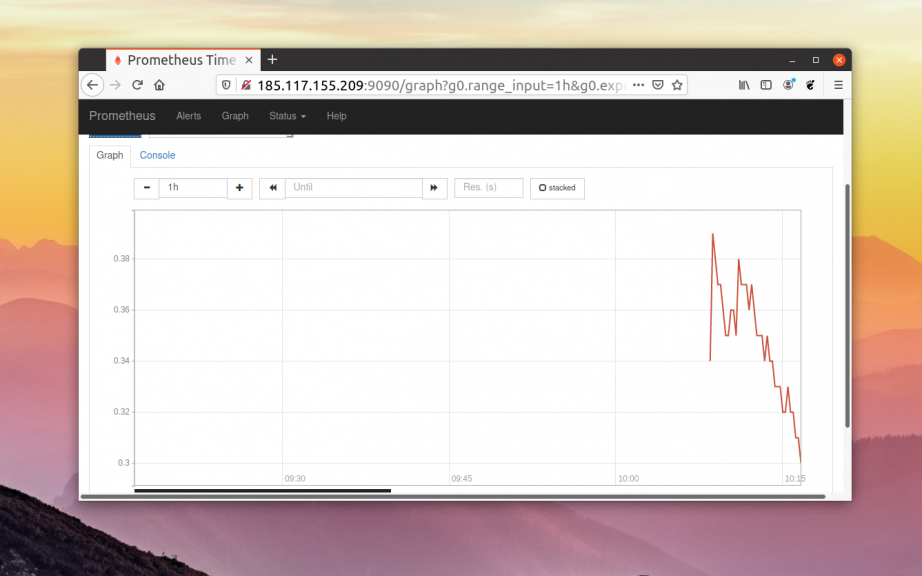

9. Prometheus

Это современная система мониторинга Linux с открытым исходным кодом, полностью написанная на Go. Она состоит из нескольких компонентов, которые надо устанавливать отдельно. Основной из них — сервер Prometheus, собирающий данные со всех хостов, позволяющий их анализировать и выводить графики. Для установки на удалённые машины используется компонент Node_exporter — собирающий данные и передающий их на сервер. А для отправки уведомлений об внештатных ситуациях используется компонент Alert_manager. Система не очень сложная в настройке и довольно удобная. Первый релиз состоялся в 2014 году, поэтому всё выглядит довольно современным. В веб-интерфейсе выводится только информация, большинство настроек выполняются редактированием YAML файлов.

3 Установка NetXMS

Дальше приступаем к установке NetXMS наконец-то. Так как пакета NetXMS в репозиториях Ubuntu нет, скачиваем пакет с официального сайта:

wget http://packages.netxms.org/netxms-release_1.2_all.deb

Устанавливаем пакет в систему:

sudo dpkg -i netxms-release_1.2_all.deb

И наконец устанавливаем NetXMS:

sudo apt-get install netxms-server

Обратите внимание, что инсталлятор пишет, что NetXMS сервер установлен, но не запущен и информирует о дополнительных шагах после установки. Нас интересует строчка с MySQL, естественно:

************

NetXMS server is installed but currently stopped.

Additional steps required:

1. Edit default configuration file (/etc/netxmsd.conf)

2. Load database schema (replace DBTYPE with proper name):

nxdbmgr init /usr/share/netxms/sql/dbinit_DBTYPE.sql

Example:

SQLite:

nxdbmgr init /usr/share/netxms/sql/dbinit_sqlite.sql

PostgreSQL:

nxdbmgr init /usr/share/netxms/sql/dbinit_pgsql.sql

MySQL:

nxdbmgr init /usr/share/netxms/sql/dbinit_mysql.sql

Oracle:

nxdbmgr init /usr/share/netxms/sql/dbinit_oracle.sql

then start daemon with command:

service netxmsd start

************

Но сначала мы установим драйвер подключения NetXMS к MySQL:

sudo apt-get install netxms-dbdrv-mysql

А после этого уже правим netxmsd.conf — файл конфигурации NetXMS:

sudo nano /etc/netxmsd.conf

В нем раскомментируем строки, касающиеся MySQL:

## Option #3 - MySQL: DBDriver=mysql.ddr DBServer=localhost DBName=netxms DBLogin=netxms DBPassword=Password1

В DBPassword задайте какой-нибудь пароль для коннекта к базе netxms.

Дальше, так как автоматом база почему-то не создается, создаем базу netxms вручную:

echo "CREATE DATABASE netxms;" | sudo mysql -u root -p

Если поcле установки, вы, как и я здесь в статье, не устанавливали пароль для доступа к mysql, то ключи -p можно опустить. А если вы по какой-то причине не хотите, чтобы все базы MySQL создавались в UTF8, то можно в UTF8 создать только базу netxms:

create database netxms DEFAULT CHARACTER SET utf8;

При желании можно проверить командой show create database netxms;, действительно ли база создалась в кодировке UTF8. Зайти в mysql для этого сначала, естественно:

mysql> show create database netxms; +----------+-----------------------------------------------------------------------------------------+ | Database | Create Database | +----------+-----------------------------------------------------------------------------------------+ | netxms | CREATE DATABASE `netxms` /*!40100 DEFAULT CHARACTER SET utf8 COLLATE utf8_unicode_ci */ | +----------+-----------------------------------------------------------------------------------------+ 1 row in set (0.00 sec) mysql>

У нас всё в порядке с этим. Дальше нужно создать пользователя netxms и выдать ему права на базу netxms. Можно это сделать одной командой:

echo "GRANT ALL on netxms.* to 'netxms'@'localhost' IDENTIFIED BY 'Password1';" | sudo mysql -u root

Всё, базу netxms мы создали, права выдали, теперь её можно инициализировать командой, любезно подсказанной нам инсталлятором:

sudo nxdbmgr init /usr/share/netxms/sql/dbinit_mysql.sql

Убеждаемся, что база инициализирована успешно. Вроде всё? Однако, если мы посмотрим статус сервиса:

systemctl status netxmsd

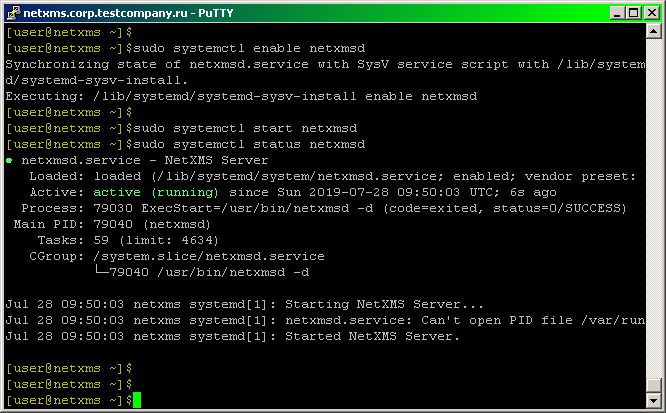

То увидим, что он не запущен сейчас (как, собственно, и предупреждал инстяллятор) и не стартует автоматически при загрузке системы, поэтому нужно это исправить:

sudo systemctl enable netxmsd sudo systemctl start netxmsd

Еще раз проверяем:

systemctl status netxmsd

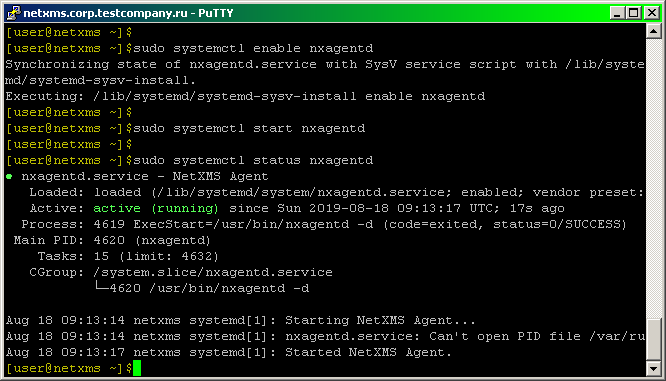

С сервером разобрались, но ещё на самом сервере есть агент Netxms, у которого, если посмотреть его статус:

systemctl status nxagentd

тоже окажется, что он не запущен и не стартует автоматически при загрузке системы. Аналогично исправляем:

sudo systemctl enable nxagentd sudo systemctl start nxagentd

Снова проверяем статус:

systemctl status nxagentd

Теперь порядок. Еще можно проверить конфигурацию агента, убедиться, что там указан правильный IP-адрес в параметре MasterServers, как минимум. Проверить можно командой:

cat /etc/nxagentd.conf

Файл конфигурации агента должен иметь примерно такое содержимое:

# Log File LogFile=/var/log/nxagentd # IP white list, can contain multiple records separated by comma. # CIDR notation supported for subnets. MasterServers=127.0.0.0/8,192.168.1.55 LogFile =/var/log/nxagentd.log FileStore = /var/netxms

Search query analysis

The forecited report devoted to the frequency of use of search query can be used by web-optimizers during construction of semantic kernel of the website and web content development or development of so called landing pages.

Search query statistics is summarized information grouped by keywords. Generally, our service displays grouped information, which contains not only most popular words and phrases, but words combinations, and synonyms as well. Statistics provided in this section shows keywords (search queries), that people use to follow the website observium.org.

Search query is a word or a word combination that a user puts on a search form of a search engine taking into account an autofit and automatic error correction in a search bar.

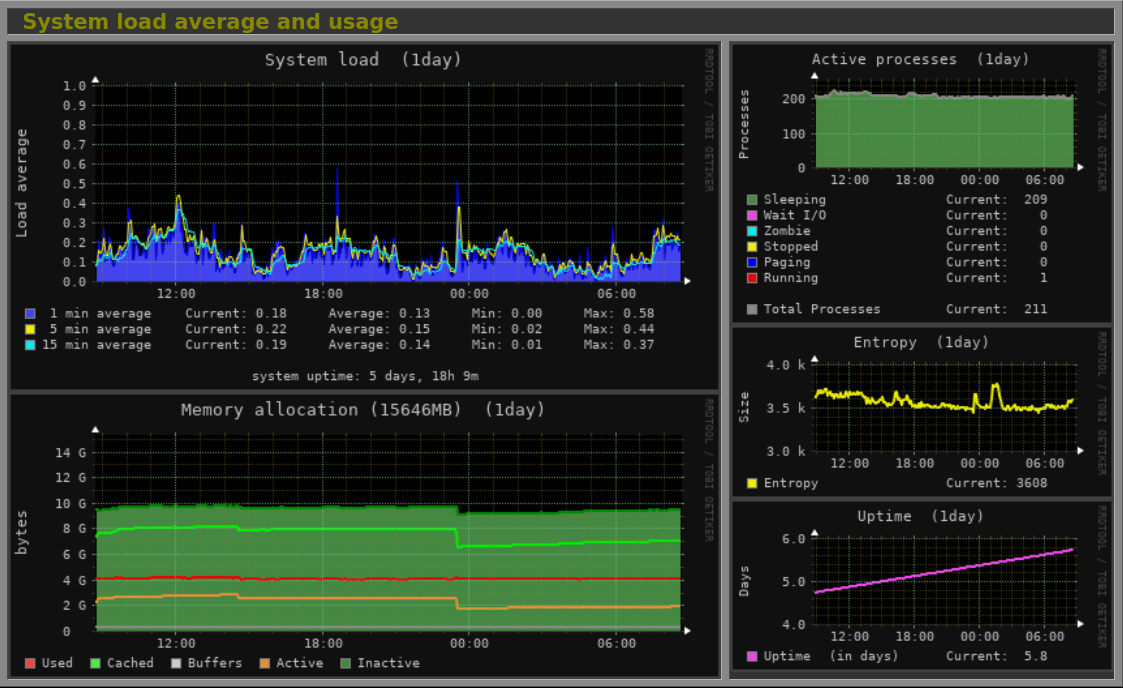

Monitorix

Monitorix system load statistics

Monitorix system load statistics

Monitorix was originally designed for monitoring Red Hat, Fedora and CentOS Linux systems, but today it runs on different GNU/Linux distributions and even in other UNIX systems like FreeBSD, OpenBSD and NetBSD.

It’s free, open source and lightweight, capable of monitoring as many services and system resources as possible. It is of course suitable for production servers and its simplicity and small size allows deployment on embedded devices as well.

Here are all the specific stats that it can report graphically:

- System load average and usage

- Global kernel usage

- Kernel usage per processor

- Filesystem usage and I/O activity

- Network traffic and usage

- Netstat statistics

- Processes statistics

- System services demand

- Mail statistics

- Network port traffic

- Users using the system

- FTP statistics

- Apache statistics

- MySQL statistics

- BIND statistics

- Chrony statistics

- Fail2ban statistics

- Redis statistics

- PHP-FPM statistics

- Devices interrupt activity

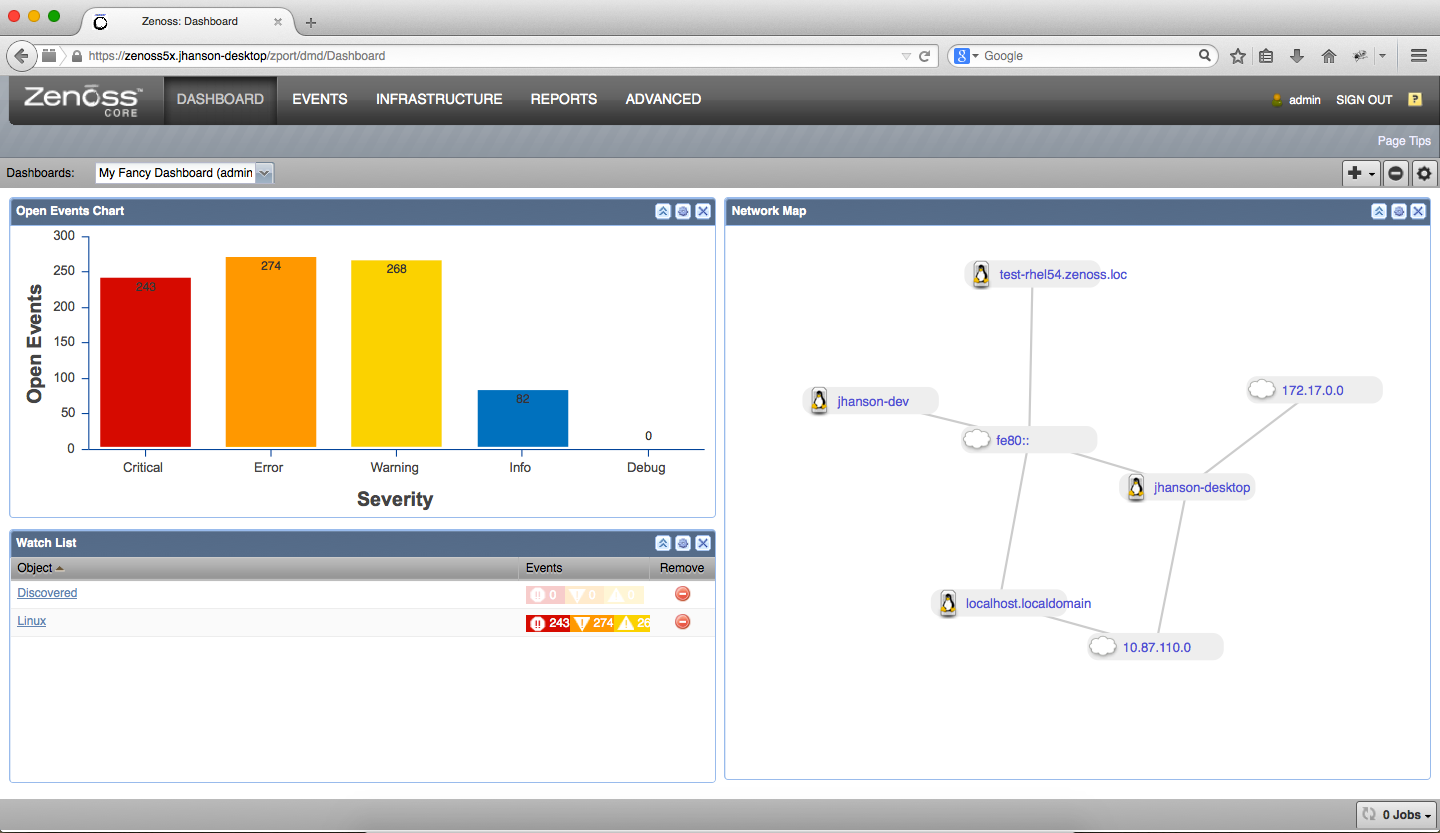

Zenoss

Zenoss Separate Dashboard | Image credit: help.zenoss.com

Zenoss Separate Dashboard | Image credit: help.zenoss.com

Zenoss Server Monitoring goes beyond the traditional approach of separately monitoring silos of device types, like servers. It enables monitoring all servers as one part of a complete IT stack of cloud and on-premises infrastructure to ensure optimal application performance.

Zenoss offers customizable and extensible plug-ins to extend the Zenoss platform which are called ZenPacks. It’s a flexible and highly extensible model that allows the Zenoss platform to extend discovery, performance and availability monitoring capabilities to new technologies quickly.

ZenPacks use standard APIs and protocols, including SNMP, WMI, SSH and many more, to collect real-time health and performance data from any type of system or application. There are currently more than 400 ZenPacks covering physical systems, containers, cloud deployments and applications that are classified across the following categories:

- Zenoss Commercial

- Zenoss Open Source

- Community

- Subscription

- Custom

You can read more in the Zenoss Server Monitoring Datasheet.

Программы для удаленного администрирования

Когда необходимо контролировать систему вне организации, применяют удаленное администрирование сетей. Для этого используют специальное программное обеспечение, контролирующее систему и удаленный доступ с применением сети Интернет в реальном времени. Эти программы дают возможность полностью контролировать удаленные компоненты локальной сети и каждый взятый отдельно компьютер.

Что позволяет осуществлять удаленно управление рабочим столом каждого компьютера в сети, проводить копирование или удаление различных файлов, работать с программами и приложениями и пр. В настоящее время известно множество программ удаленного доступа. Все они различаются своим протоколом и интерфейсом. Последний может иметь консольный или визуальный характер. Особую популярность и известность приобрели следующие программы: Windows Remote Desktop, UltraVNC, Apple Remote Desktop, Remote Office Manager и др.

Step 6: Permissions & Access to Observium

The next step is to allow the Debian 9 firewall to accept the communication through port 80, this we will do through UFW.

In case of not having it, we will execute the following:

apt-get install ufw -y ufw enable

Once enabled, add port 80:

ufw allow 80

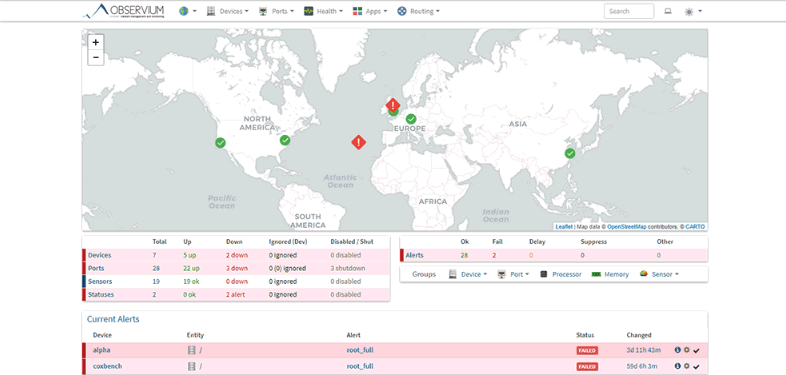

We are ready to access Observium and see its environment, for that we go to a browser in the same local network and in the address bar we will enter the IP address of Debian 9 and we will see the following window where we enter the credentials that we have just created:

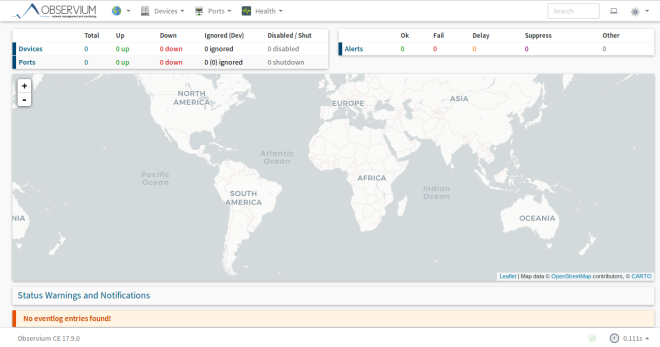

Click on Login, and this will be Observium’s starting environment:

There we can see each computer in its physical location as it is added. To do this, we will create a cron job to poll and discover devices on the network.

It can be achieved by creating a cron file inside the /etc/cron.d directory:

nano /etc/cron.d/observium

There we add these rules:

# Run a complete discovery of all devices once every 2 hours 25 */2 * * * root /var/www/html/observium/discovery.php -h all >> /dev/null 2>&1 # Run automated discovery of newly added devices every 10 minutes */10 * * * * root /var/www/html/observium/discovery.php -h new >> /dev/null 2>&1 # Run multithreaded poller wrapper every 10 minutes */10 * * * * root /var/www/html/observium/poller-wrapper.py 4 >> /dev/null 2>&1 # Run housekeeping script daily for syslog, eventlog and alert log 10 2 * * * root /var/www/html/observium/housekeeping.php -ysel >> /dev/null 2>&1 # Run housekeeping script daily for rrds, ports, orphaned entries in the database and performance data 10 1 * * * root /var/www/html/observium/housekeeping.php -yrptb >> /dev/null 2>&1

We save the changes and can restart the cron service like this:

systemctl restart cron

Thus, when you have information, we will have a full administration console:

We have seen how Observium is a useful tool for all this type of management, simplifying the task of visualization, control and reports.

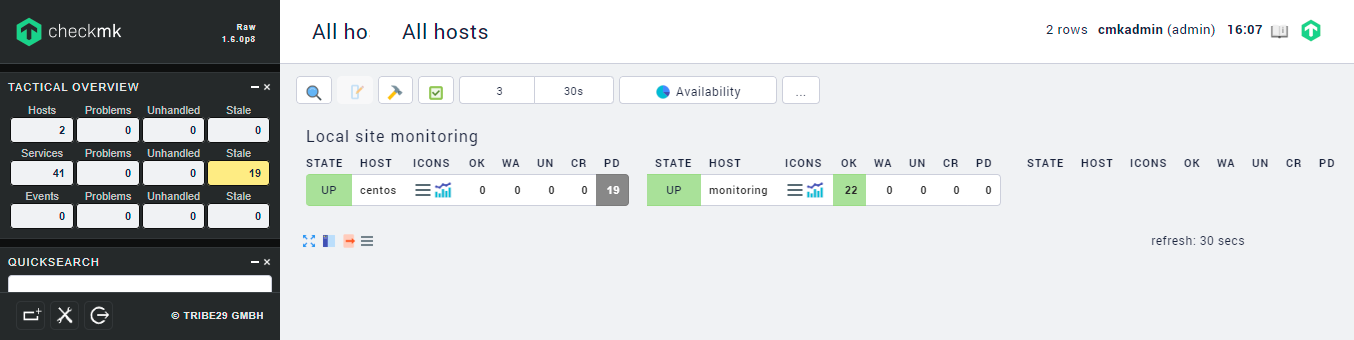

Шаг 6 — Мониторинг второго хоста CentOS

Мониторинг очень полезен при наличии нескольких хостов. Теперь мы добавим второй сервер в наш экземпляр Checkmk, в этот раз запустив CentOS 7.

Как и в случае с нашим сервером Ubuntu, необходимо установить агент Checkmk для сбора данных мониторинга на CentOS. Однако в этот раз нам потребуется пакет со страницы Monitoring Agents в веб-интерфейсе под названием .

Однако сначала необходимо установить программу , которая недоступна по умолчанию при установке CentOS. , как мы помним, является демоном, отвечающим за доступность данных мониторинга, предоставленных в сети.

На своем сервере CentOS сначала установите :

Теперь мы можем загрузить и установить пакет агента мониторинга, необходимый для нашего сервера CentOS:

Как и ранее, мы можем проверить корректность работы агента, запустив :

Вывод будет выглядеть примерно так же, как и с сервера Ubuntu. Теперь мы ограничим доступ к агенту.

Ограничение доступа

В этот раз мы не будем выполнять мониторинг локального хоста, поэтому должен разрешить подключения, исходящие от сервера Ubuntu, где установлен Checkmk, для сбора данных. Чтобы разрешить это, сначала откройте ваш файл конфигурации:

Здесь вы увидите конфигурацию службы с указаниями, как можно получить доступ к агенту Checkmk с помощью демона . Найдите следующие две прокомментированные строки:

/etc/xinetd.d/check_mk

Теперь раскомментируйте вторую строку и замените локальные IP-адреса на :

/etc/xinetd.d/check_mk

Сохраните и закройте файл, введя , а затем . Перезапустите службу с помощью:

Теперь мы можем перейти к конфигурации Checkmk для мониторинга нашего хоста CentOS 7.

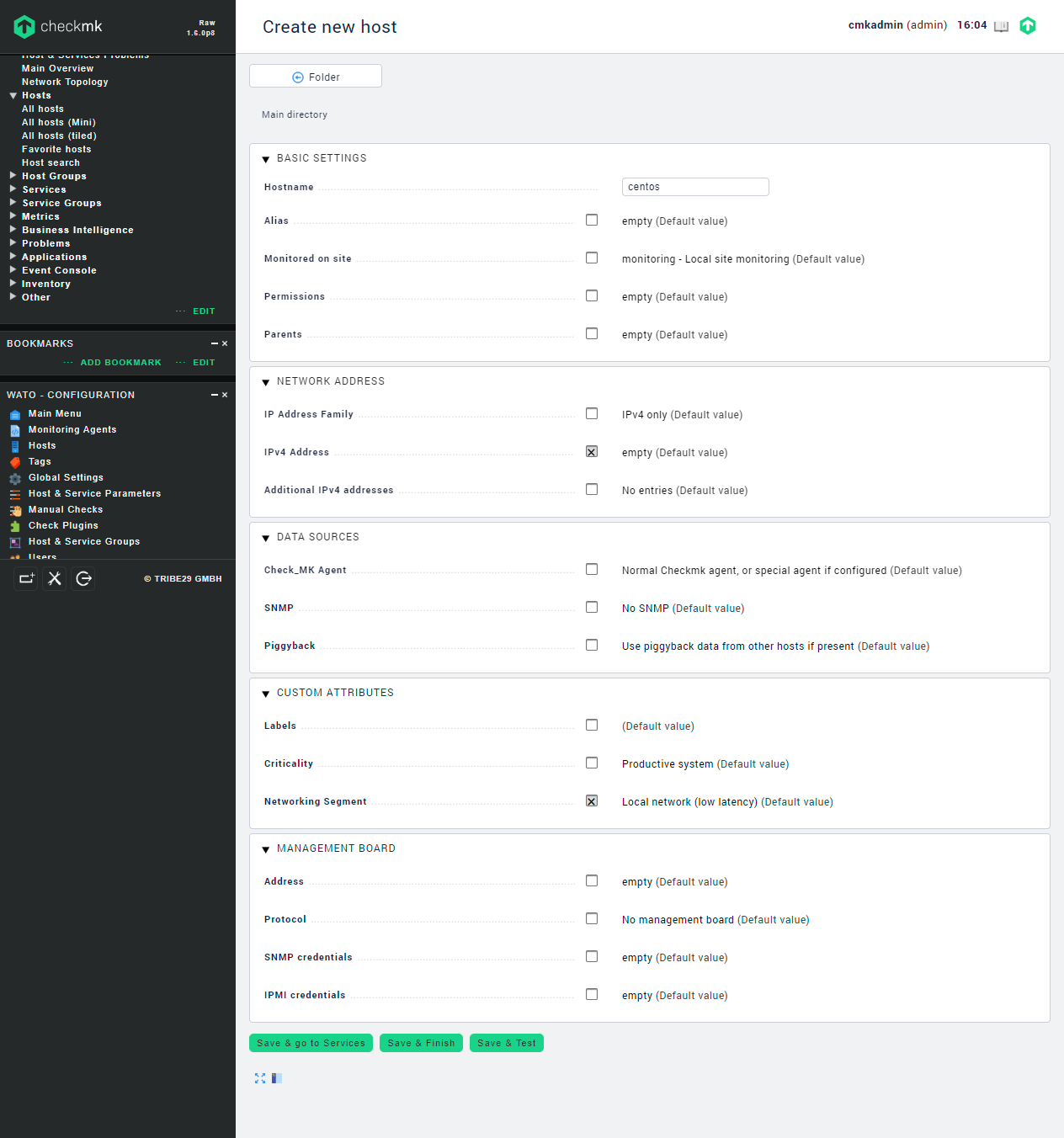

Конфигурация нового хоста в Checkmk

Для добавления дополнительных хостов в Checkmk мы используем меню Hosts, как и ранее. В этот раз мы назовем хост , настроим его IP-адрес и выберем WAN (high-latency) в поле выбора Networking Segment, поскольку хост находится в другой сети. Если бы мы пропустили это и оставили локальный адрес, Checkmk вскоре бы предупредил нас, что хост неисправен, так как хост должен был отвечать на запросы агента гораздо быстрее, чем это возможно по сети Интернет.

Нажмите Save & go to services, после чего отобразятся доступные службы для мониторинга на сервере CentOS. Список будет очень похож на список из первого хоста. И в этот раз необходимо нажать Monitor, а затем активировать изменения с помощью оранжевой кнопки в левом верхнем углу.

После активации изменений мы можем проверить, что мониторинг хоста выполняется, на странице All hosts. Перейдите туда. Теперь будут отображаться два хоста, и .

Теперь вы выполняете мониторинг сервера Ubuntu и сервера CentOS с помощью Checkmk. Можно отслеживать и большее количество хостов. Фактически их количество зависит исключительно от мощности сервера, но и она не должна стать проблемой, если число хостов не измеряется сотнями. Более того, для других хостов процедура аналогична. Агенты Checkmk в пакетах и работают на Ubuntu, CentOS и на большинстве других дистрибутивов Linux.

Критерии разработки компьютерной сети

При разработке локальной сети необходимо учитывать следующие критерии:

- предназначение сети;

- тип системы и способ ее реализации;

- количество компьютеров;

- программное обеспечение;

- политика безопасности.

На основании всех этих пунктов администрирование локальной сети позволяет организовать порядок действий, по которым и будет разрабатываться система.

Приблизительный перечень пунктов выглядит следующим образом:

- Отбор и тестирование ПО, а также контроль его работоспособности.

- Мониторинг работоспособности и уровня производительности ПК.

- Устранение ошибок и восстановление системы в случае сбоя.

- Контроль установки новой системы и проверка ее на предмет ее совместимости с существующей сетью.

Немаловажное значение при этом играет уровень профессионализма обслуживающего персонала и пользователей

Download Observium

Observium is available in two editions Open Source and Subscription, Open Source Edition is freely available for download with less features and few security fixes, while Subscription Edition is comes with additional features and hardware support. You can download the Open Source version of the Observium from their official website with the following command:

wget http://www.observium.org/observium-community-latest.tar.gztar -xvzf observium-community-latest.tar.gzsudo cp -ar observium /var/www/html/cd /var/www/html/observiumsudo cp config.php.default config.phpsudo nano config.php// Database config — This MUST be configured $config = ‘mysqli’; $config = ‘localhost’; $config = ‘obmadm’; $config = ‘password’; $config = ‘obmdb’;sudo ./discovery.php -u ___ _ _ / _ \ | |__ ___ ___ _ __ __ __(_) _ _ _ __ ___| | | || ‘_ \ / __| / _ \| ‘__|\ \ / /| || | | || ‘_ ` _ \| |_| || |_) |\__ \| __/| | \ V / | || |_| || | | | | | \___/ |_.__/ |___/ \___||_| \_/ |_| \__,_||_| |_| |_| Observium Community Edition 17.9.0 http://www.observium.orgInstall initial database schema … done.— Updating database/file schema310 -> 311 # (db) . Done (0s).311 -> 312 # (db) …. Done (0s).312 -> 313 # (db) Done (0s).313 -> 314 # (db) Done (0s).314 -> 315 # (php) . Done (0s).315 -> 316 # (db) . Done (0s).316 -> 317 # (db) .. Done (0s).317 -> 318 # (db) . Done (0s).318 -> 319 # (db) ……. Done (2s).319 -> 320 # (db) . Done (0s).320 -> 321 # (db) . Done (0s).321 -> 322 # (db) . Done (0s).322 -> 323 # (db) … Done (1s).323 -> 324 # (db) … Done (0s).324 -> 325 # (db) …. Done (1s).325 -> 326 # (db) . Done (0s).326 -> 327 # (db) . Done (0s).327 -> 328 # (db) . Done (0s).328 -> 329 # (db) . Done (0s).329 -> 330 # (db) . Done (0s).330 -> 331 # (db) . Done (0s).331 -> 332 # (db) … Done (1s).332 -> 333 # (php) Done (0s).333 -> 334 # (db) . Done (0s).334 -> 335 # (php) Done (0s).335 -> 336 # (db) . Done (0s).336 -> 337 # (db) . Done (1s).337 -> 338 # (db) . Done (0s).338 -> 339 # (db) … Done (0s).339 -> 340 # (db) … Done (0s).340 -> 341 # (db) …….. Done (1s).341 -> 342 # (db) …………… Done (0s).342 -> 343 # (db) … Done (0s).343 -> 344 # (db) …. Done (1s).344 -> 345 # (db) .. Done (0s).345 -> 346 # (db) . Done (0s).346 -> 347 # (db) . Done (0s).347 -> 348 # (db) F Done (0s, 1 errors).348 -> 349 # (db) .. Done (0s).349 -> 350 # (php) Done (0s).350 -> 351 # (db) ….. Done (1s).351 -> 352 # (db) .. Done (0s).— Done.sudo mkdir rrd logssudo chown -R www-data:www-data /var/www/html/observiumsudo nano /etc/apache2/sites-available/observium.conf ServerAdmin admin@example.com ServerName example.com DocumentRoot /var/www/html/observium Options FollowSymLinks AllowOverride None Options Indexes FollowSymLinks MultiViews AllowOverride All Require all granted ErrorLog /var/log/apache2/error.log LogLevel warn CustomLog /var/log/apache2/access.log combined ServerSignature Onsudo a2ensite observiumsudo a2dissite 000-defaultsudo a2enmod rewritesudo phpenmod mcryptsudo systemctl restart apache2sudo /var/www/html/observium/adduser.php admin yourpassword 10 Observium CE 0.17.7.8697 Add User User admin added successfully.

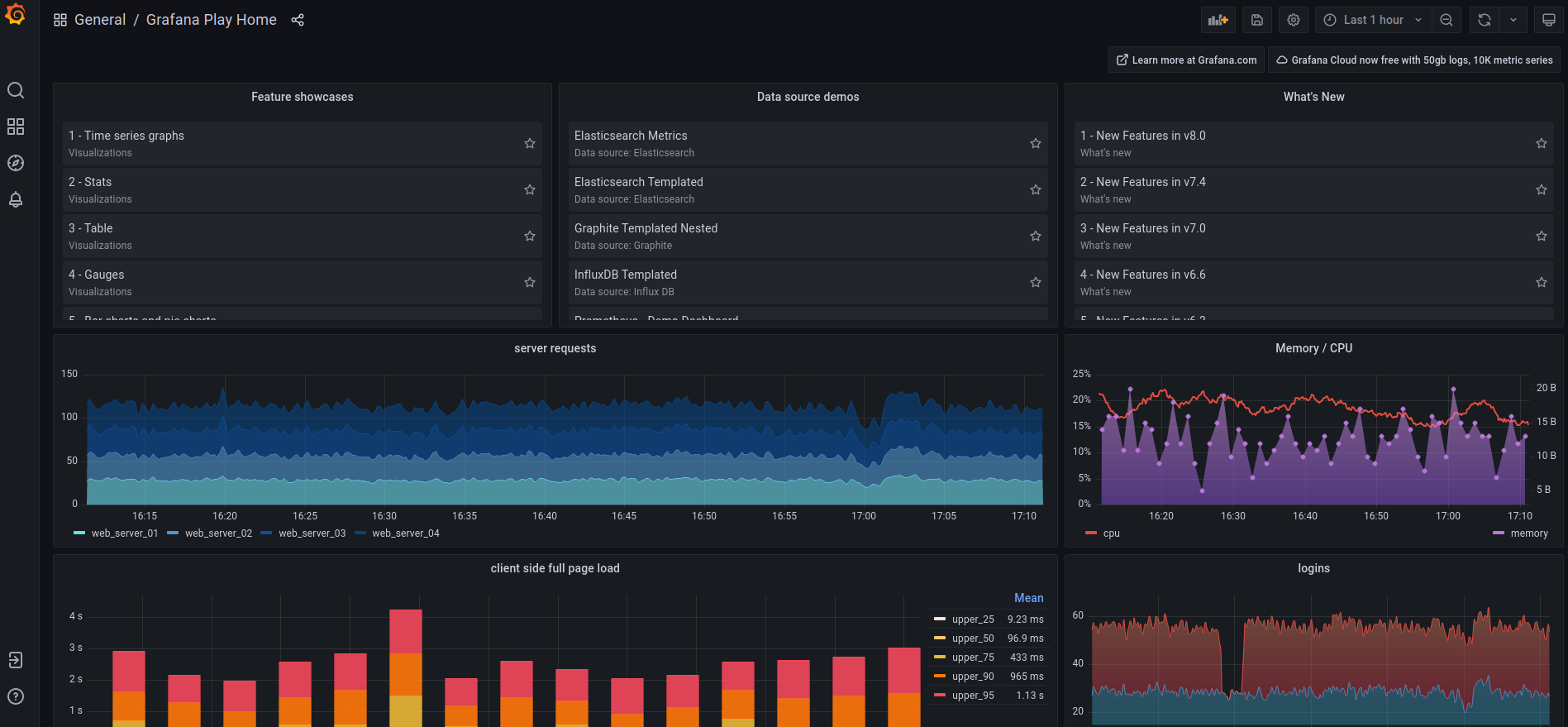

Grafana on Prometheus

Grafana Play Demo Dashboard with Graphical Stats of different aspects of Server

Grafana Play Demo Dashboard with Graphical Stats of different aspects of Server

Grafana allows you to query, visualize and alert on metrics and logs no matter where they are stored. It serves as a web frontend with Prometheus running as the backend.

Prometheus is an extremely renowned open-source systems monitoring and alerting toolkit.

You can significantly improvise on the duo with Dockprom and influxDB.

Monitoring Docker Containers With Grafana Using Dockprom

Learn how to deploy the Dockprom Stack for monitoring Docker containers and host and present them with Grafana dashboard.

Linux HandbookAvimanyu Bandyopadhyay

Icinga

Это свободная система мониторинга серверов, основанная в 2009 году на исходном коде Nagios. Здесь вы можете посмотреть подробную информацию о нагрузке на процессор, сетевых соединениях, устройствах и процессах. Основное отличие от оригинала Nagios — это возможность сохранения данных мониторинга в базу данных MySQL, OracleSQL или Postgresql. Это отличный выбор для тех, кто ищет сетевую систему мониторинга.

Особенности Icinga:

- Проект с открытым исходным кодом;

- Можно отслеживать все параметры через сеть;

- Поддержка MySQL и PostgreSQL;

- Мониторинг в реальном времени с помощью веб-интерфейса;

- Поддерживаются различные модули и расширения;

- Поддерживает выполнение различных действий на сервере.

Команда ip

В случаях поиска неисправностей, для отладки и т.д. сетевые интерфейсы можно настроить с помощью команды ip. Но надо помнить, что эти настройки будут действовать только до перезагрузки операционной системы! Получить информацию по сетевым интерфейсам:

Получить информацию по ip адресам:

# ip addr show

Удалить ip адрес:

# ip address del 192.168.123.35/24 dev enp0s3

Назначить ip адрес вместо удалённого:

# ip address add 192.168.123.254/24 brd + dev enp0s3

Получить информацию по маршрутам:

# ip route show

Добавить основной шлюз:

# ip route add default via 192.168.123.1

Добавить маршрут в сеть 192.168.111.0/24 через шлюз 192.168.123.2

# ip route add 192.168.111.0/24 via 192.168.123.2

Вот и всё!

Об авторе:

Меня зовут Андрей Золкин. Из более, чем пятнадцати лет работы в сфере информационных технологий, десять лет работаю с системами, базирующимися на открытом исходном коде. На страницах сайта Aitishnik.Ru веду блоги по CMC Joomla и Debian GNU/Linux.

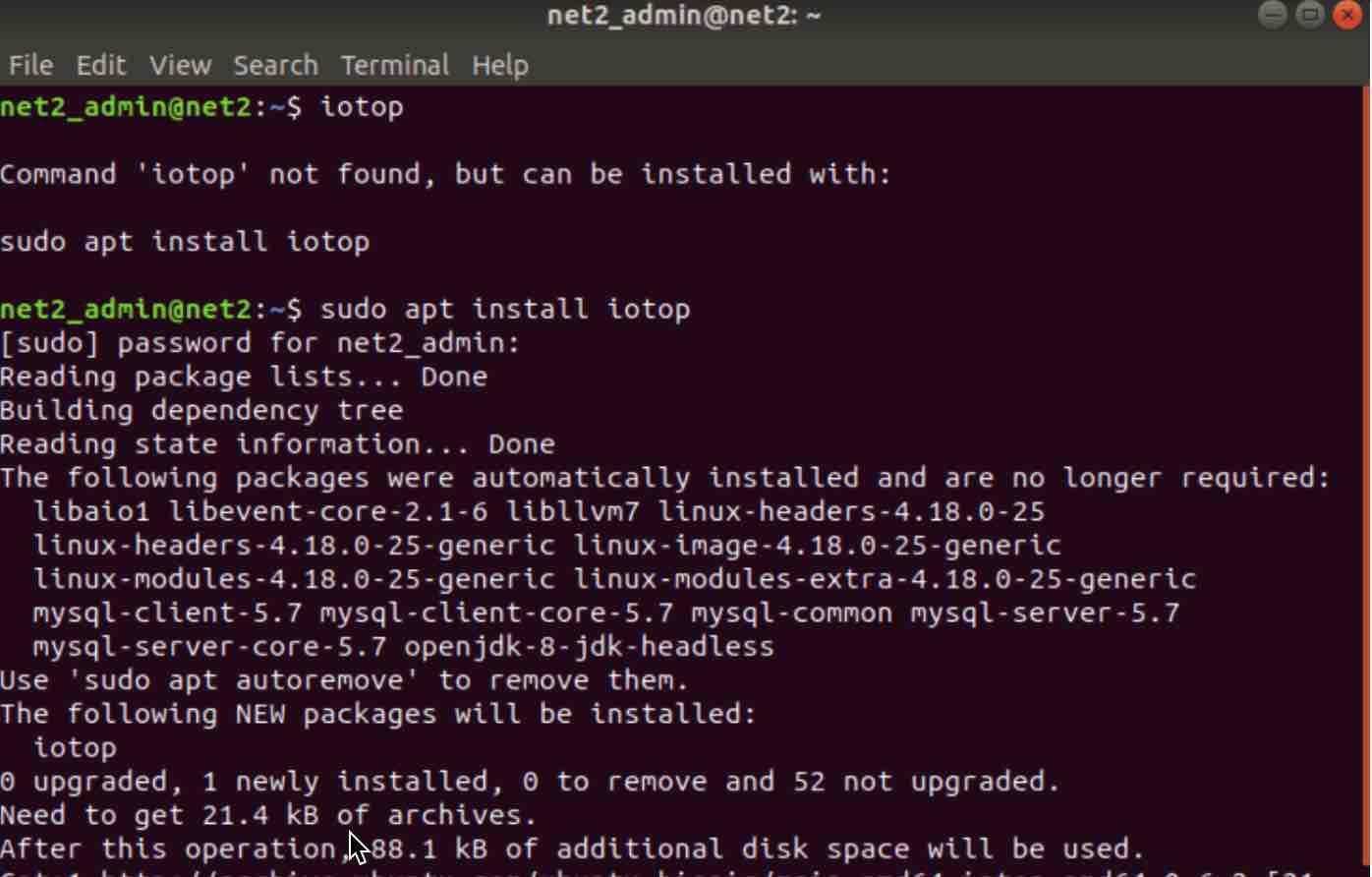

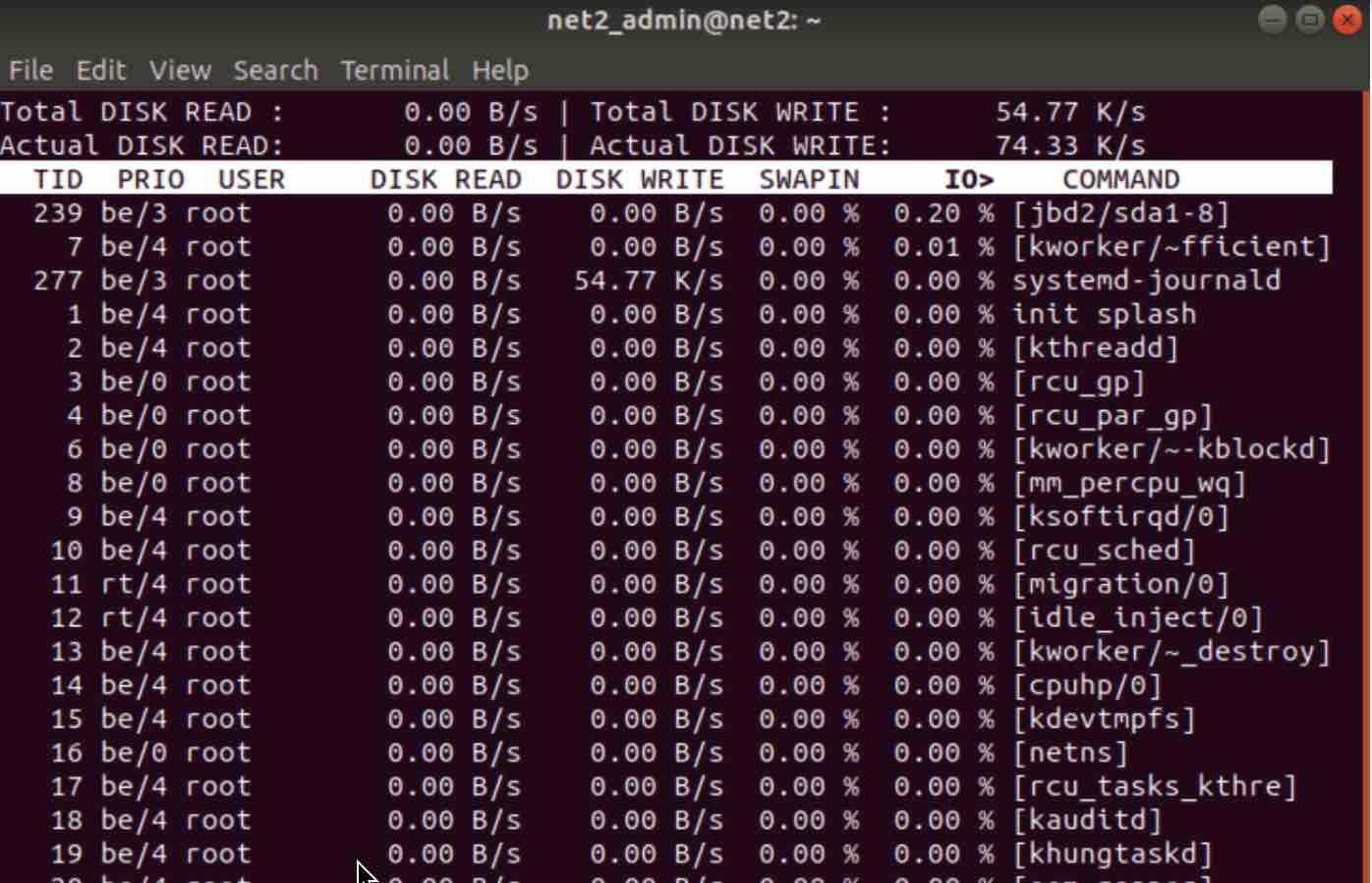

iotop

Similar to top command, iotop is an open source tool used to monitor disk i/o usage and outputs current i/o utilization by threads or processes. System administrators will find it useful to identify processes with unusual disk i/o read/writes.

iotop is not installed by default , so you would need to proceed as follows :

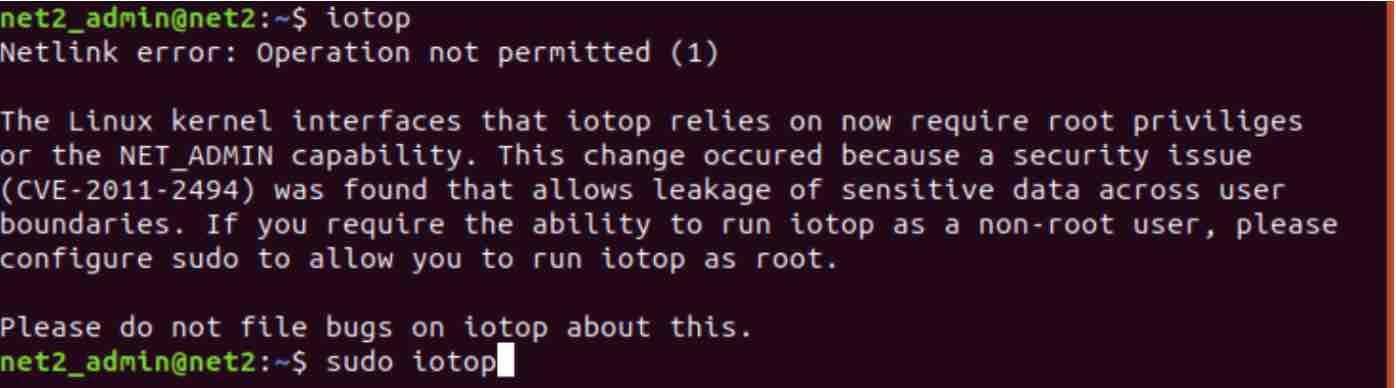

once this is completed, issue the command sudo iotop :

This will display the output below :

If you want to see only current processes or threads with I/O activities. you should use iotop with -o or –only option..

The “IO>” column above, shows total I/O operations including disk and swap usage for each process.

The SWAPIN column provides swap usage details for each process

Установка сетевой карты

В первую очередь нужно убедиться, что сетевые карты установлены, а если они интегрированы в материнскую плату, то включены в BIOSе, а так же подключены сетевые кабели. Проверим, видит ли система наши сетевые карты (интерфейсы). Для этого дадим следующую команду:

# ip link show

или

$ sudo ip link show

Второй вариант команды написан для тех, кто при установке запретил вход суперпользователя. Далее в статье я не буду дублировать команды, просто запомните: если в начале кода есть значок #, значит команда выполняется от имени суперпользователя. Те, кто запретил вход суперпользователя в систему выполняют её с помощью sudo.

Видим на экране примерно следующее:

1: lo: <loopback,up,lower_up> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:002: enp0s3: <broadcast,multicast,up,lower_up> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000link/ether 08:00:27:90:45:38 brd ff:ff:ff:ff:ff:ff

Это список всех установленных интерфейсов. Первый блок описывает интерфейс локальной петли (link/loopback), а второй описывает интерфейс Ethernet (link/ether) с именем enp0s3.

Информация об интерфейсе содержит: имя интерфейса, установленные флаги состояния, MTU, тип и размер очереди фреймов, тип соединения, MAC-адрес, широковещательный адрес.

Некоторые флаги состояния (подробнее в man netdevice(7)):

- LOOPBACK — интерфейс является локальным и не может взаимодействовать с другими узлами в сети;

- UP — устройство подключено;

- DOWN — устройство отключено;

- NO-CARRIER — нет связи (не подключен кабель).

- BROADCAST — устройство способно отправлять широковещательные фреймы;

- POINTTOPOINT — соединение типа «точка-точка»

- PROMISC — устройство находится в режиме «прослушивания» и принимает все фреймы.

- NOARP — отключена поддержка разрешения имен сетевого уровня.

- ALLMULTI — устройство принимает все групповые пакеты.

Убеждаемся что, система видит сетевые интерфейсы. Если на этом этапе вы получаете пустые строки или сообщения об ошибках, значит оборудование: либо не подключено, либо не исправно, либо не совместимо. Подразумевается, что при установке Debian использовался специальный набор проприетарных драйверов. В первом случае ещё раз проверяем правильность включения сетевой карты, поддержку BIOS и т. д. Во втором и третьем случае производим замену оборудования. Если проблема возникла после сборки своего ядра — проверяем ядро. Данная информация выходит за рамки этой статьи, но в последующих статьях мы с вами рассмотрим сборку, проверку и настройку ядра.

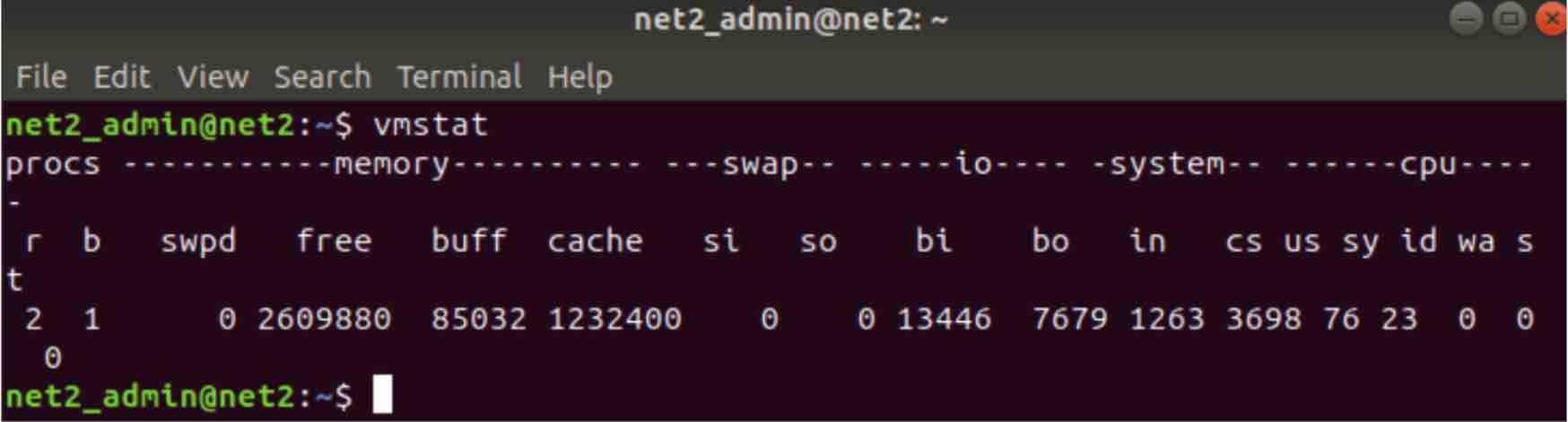

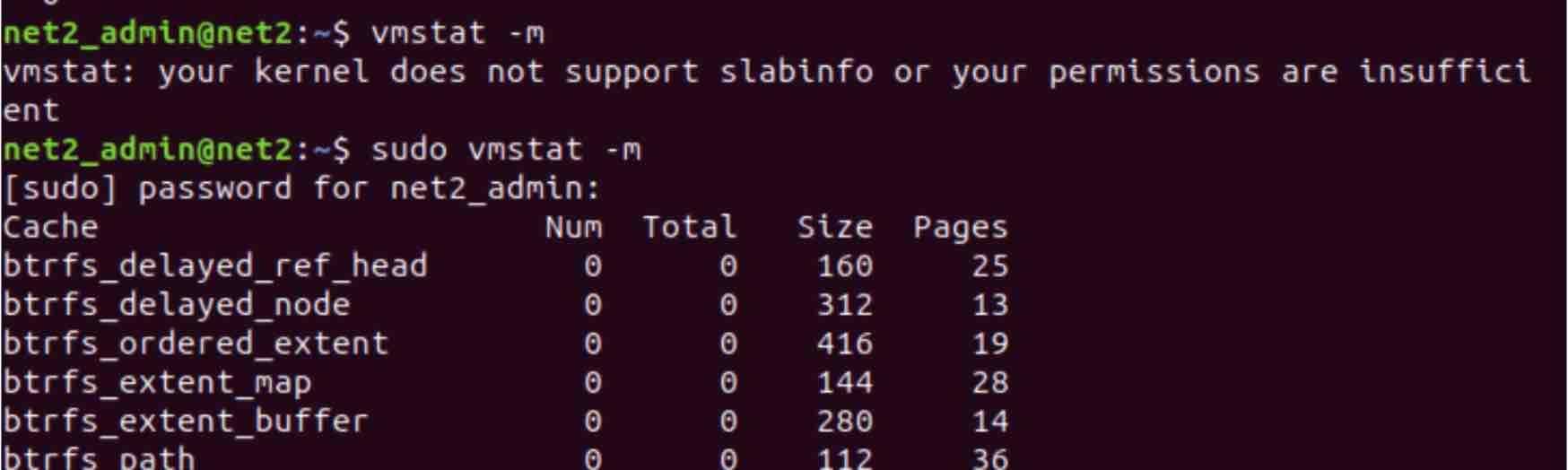

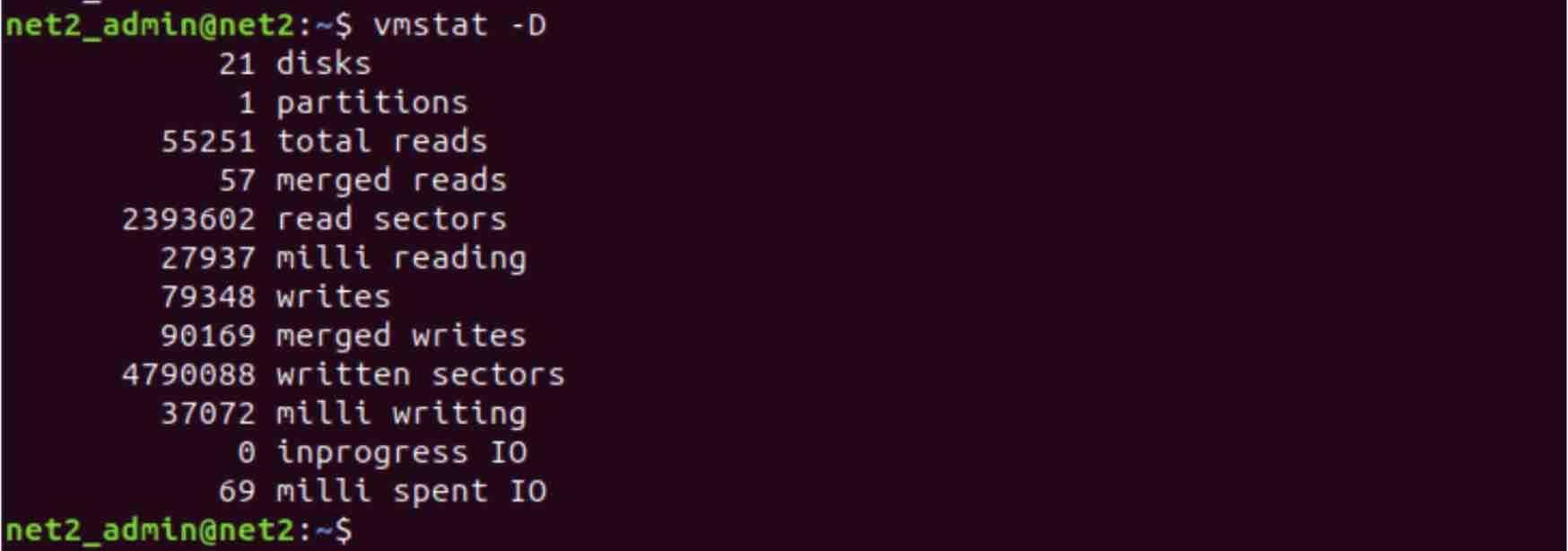

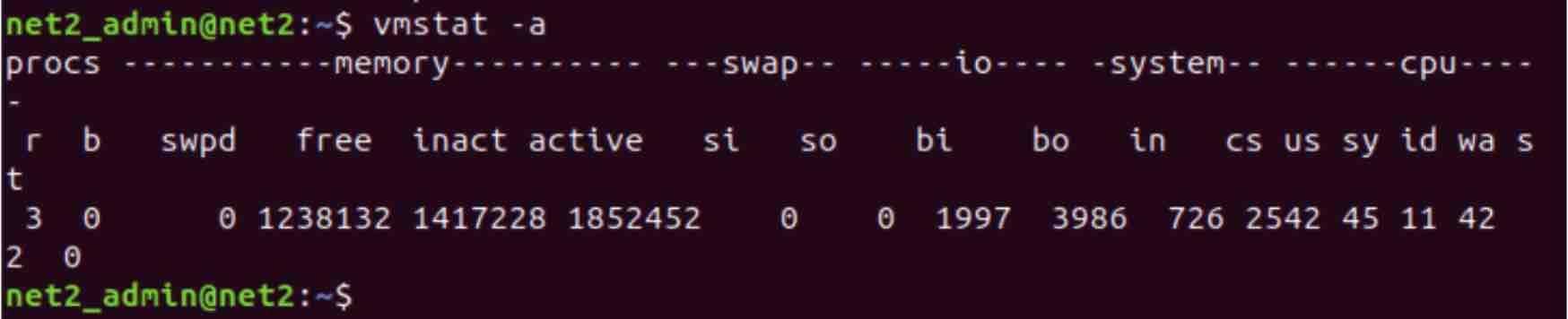

vmstat ( Virtual Memory Statistics )

vmstat is a Linux command utility used to analyze and collect data about the system’s disks,CPU activity, memory, threads, swap, paging, block IO, CPU scheduling, system processes and many other parameters in real time.

if you run vmstat, you will get an output which looks like the snapshot below :

Ubuntu activity monitor : vmstat

For slabinfo , you will need to have permission or add sudo with the m argument as shown below :

To report disk activity statistics, just type in the command with the D argument :

For information about active/inactive memory pages and swaps, use the command as shown below :

Задачи администрирования компьютерных сетей

Если администратор отвечает за обслуживание корпоративной сети, обладающей сложной структурой, то он отвечает за выполнение следующих задач:

- Планирование сети — адаптирование системы под конкретные нужды предприятия.

- Настройка сетевого оборудования на нормальную работу.

- Настройка сетевых служб — большие сети обладают набором определенных служб, отвечающих за доступ к файлам и каталогам, удаленную печать документов и многое другое.

- Поиск и устранение проблем — обнаружение различных неполадок и сбоев с программным или аппаратным обеспечением, и их решение.

- Установка, настройка и тестирование сетевых протоколов.

- Оптимизация сети и повышение уровня ее производительности.

- Мониторинг сетевых узлов и трафика.

- Обеспечение защиты электронных данных и конфиденциальной информации пользователей от системных сбоев, вредоносного ПО и незаконных действий со стороны третьих лиц, не имеющих права доступа к системе.

Чтобы система работала стабильно, администрирование локальной сети должно осуществляться комплексно.

Access Observium Web Interface

sudo apt-get install ufw -ysudo ufw enablesudo ufw allow 80http://server_hostname.example.com http://server_ip_address

sudo nano /etc/cron.d/observium# Run a complete discovery of all devices once every 2 hours25 */2 * * * root /var/www/html/observium/discovery.php -h all >> /dev/null 2>&1# Run automated discovery of newly added devices every 10 minutes*/10 * * * * root /var/www/html/observium/discovery.php -h new >> /dev/null 2>&1# Run multithreaded poller wrapper every 10 minutes*/10 * * * * root /var/www/html/observium/poller-wrapper.py 4 >> /dev/null 2>&1# Run housekeeping script daily for syslog, eventlog and alert log10 2 * * * root /var/www/html/observium/housekeeping.php -ysel >> /dev/null 2>&1# Run housekeeping script daily for rrds, ports, orphaned entries in the database and performance data10 1 * * * root /var/www/html/observium/housekeeping.php -yrptb >> /dev/null 2>&1sudo systemctl restart cron

Заключение

В этом руководстве мы настроили два сервера с помощью двух разных дистрибутивов Linux: Ubuntu и CentOS. Затем мы установили и выполнили конфигурацию Checkmk для мониторинга обоих серверов, а также изучили мощный веб-интерфейс Checkmk.

Checkmk позволяет легко устанавливать полноценную и универсальную систему мониторинга, благодаря которой все трудоемкие действия по ручной конфигурации помещены в простой в использовании веб-интерфейс с массой опций и функций. Эти инструменты позволяют отслеживать работу нескольких хостов, настраивать электронную почту, SMS, выводить уведомления о проблемах; настраивать дополнительные проверки других служб, отслеживать возможность доступа и производительность и др.

Для получения дополнительной информации о Checkmk посетите официальную документацию.

![30 free linux server monitoring tools & services [2022]](http://robotrackkursk.ru/wp-content/uploads/b/6/8/b68b5fc4531b5dd258e95f2b7094f9ba.png)