Средства обнаружения компьютерных атак

Технология обнаружения атак должна решать следующие задачи:

- Распознавание известных атак и предупреждение о них соответствующего

персонала. - «Понимание» зачастую непонятных источников информации об атаках.

- Освобождение или снижение нагрузки на персонал, отвечающий за безопасность,

от текущих рутинных операций по контролю за пользователями, системами и сетями,

являющимися компонентами корпоративной сети. - Возможность управления средствами защиты не-экспертами в области

безопасности. - Контроль всех действий субъектов корпоративной сети (пользователей,

программ, процессов и т.д.).

Очень часто системы обнаружения атак могут выполнять функции, существенно

расширяющие спектр их применения. Например,

- Контроль эффективности межсетевых экранов. Например, установка системы

обнаружения атак после межсетевого экрана (внутри корпоративной сети)

позволяет обнаружить атаки, пропускаемые МСЭ и, тем самым, определить

недостающие правила на межсетевом экране. - Контроль узлов сети с неустановленными обновлениями или узлов с устаревшим

программным обеспечением. - Блокирование и контроль доступа к определенным узлам Internet. Хотя

системам обнаружения атак далеко до межсетевых экранов и систем контроля

доступа к различным URL, например, WEBsweeper, они могут выполнять частичный

контроль и блокирование доступа некоторых пользователей корпоративной сети к

отдельным ресурсам Internet, например, к Web-серверам порнографического

содержания. Это бывает необходимо тогда, когда в организации нет денег на

приобретение и межсетевого экрана и системы обнаружение атак, и функции МСЭ

разносятся между системой обнаружения атак, маршрутизатором и proxy-сервером.

Кроме того, системы обнаружения атак могут контролировать доступ сотрудников

к серверам на основе ключевых слов. Например, sex, job, crack и т.д. - Контроль электронной почты. Системы обнаружения атак могут использоваться

для контроля неблагонадежных сотрудников, использующих электронную почту для

выполнения задач, не входящих в их функциональные обязанности, например,

рассылка резюме. Некоторые системы могут обнаруживать вирусы в почтовых

сообщениях и, хотя до настоящих антивирусных систем им далеко, они все же

выполняют эту задачу достаточно эффективно.

Лучшее использование времени и опыта специалистов в области информационной

безопасности заключается в обнаружении и устранении причин реализации атак,

скорее чем, в обнаружении самих атак. Устранив причины возникновения атак,

т.е. обнаружив и устранив уязвимости, администратор тем самым устраняет и сам

факт потенциальной реализации атак. Иначе атака будет повторяться раз за разом,

постоянно требуя усилий и внимания администратора.

Аспекты защиты информации от злоумышленников

Для защиты вычислительных сетей от злоумышленного воздействия необходимо применять программные и программно-аппаратные комплексы и системы обеспечения информационной безопасности. Для организации защиты от внешней потенциально враждебной информационной системы используются межсетевые экраны, системы построения виртуальных частных сетей (VPN), защищенные каналы передачи данных (протоколы SSL, SET, SOCKS, IPsec), криптографические средства (ГОСТ, AES, RSA и др.), протоколы распределения ключей и сертификаты (X.509, SKIP, ISAKMP, PKCS, PEM и др.), системы аутентификации пользователей (PAP, S/Key, CHAP) и удаленного доступа (TACACS и RADIUS).

Методы проведения классификации злоумышленников

Классификацию злоумышленников можно проводить по следующим параметрам:

используемые методы и средства — сбор информации и данных; пассивные средства перехвата; использование средств, входящих в информационную систему или систему ее защиты, и их недостатков; активное отслеживание модификаций существующих средств, обработки информации, подключение новых средств, использование специализированных утилит, внедрение программных закладок и «черных ходов» в систему, подключение к каналам передачи данных;

уровень знаний нарушителя об организации информационной структуры — типовые знания о методах построения вычислительных систем, сетевых протоколов, использование стандартного набора программ; высокий уровень знаний сетевых технологий, опыт работы со специализированными программными продуктами и утилитами; глубокие знания в области программирования, системного проектирования и эксплуатации вычислительных систем; обладание сведениями о средствах и механизмах защиты атакуемой системы;

время информационного воздействия — в момент обработки информации; в момент передачи данных; в процессе хранения данных (с учетом рабочего и нерабочего состояния системы);

по месту осуществления воздействия — удаленно с использованием информации, передающейся по каналам передачи данных, или без ее использования; доступ на охраняемую территорию; непосредственный физический контакт с вычислительной техникой, при этом можно выделить: доступ к рабочим станциям, доступ к серверам организации, доступ к системам администрирования, контроля и управления информационной системой, доступ к программам управления системой обеспечения информационной безопасности.

Перехват информации

Для перехвата информации могут использоваться следующие типы устройств:

- панорамные анализаторы;

- антенные усилители широкополосного типа;

- оконечная аппаратура;

- антенные системы.

Ресиверы могут перехватывать информацию, распространяемую с помощью электромагнитных волн (сверхдлинные и короткие). Диапазон охвата необычайно широк. Современные средства перехвата позволяют устанавливать радиоконтакт на расстоянии нескольких десятков тысяч километров. Опасность перехвата заключается в том, что даже без полной расшифровки полученной информации, злоумышленники могут сделать важные выводы о деятельности организации.

Шаг 2. Предварительная обработка данных

Отправной точкой для проведения собственных экспериментов с датасетом CICIDS2017 послужило исследование Kahraman Kostas «Anomaly Detection in Networks Using Machine Learning». При попытке воспроизведения этого исследования были обнаружены расхождения в результатах, а потом и ошибки в коде автора. Я связался в апреле 2020 года с Kahraman Kostas, мы обсудили варианты исправления ошибки, однако по состоянию на январь 2021 года код в репозитории по-прежнему некорректно оценивает значимость признаков.

Для сокращения времени вычислений в обучающей выборке был оставлен единственный класс атак – веб-атаки (Brute Force, XSS, SQL Injection). Для этого я подготовил подвыборку «WebAttacks» на основе обработки файла Thursday-WorkingHours-Morning-WebAttacks.pcap_ISCX.csv из набора данных CICIDS2017. Набор WebAttacks включает 458968 записей, из которых 2180 относятся к веб-атакам, остальные – к нормальному трафику.

Я храню Jupyter блокноты на Github в репозитории ml-cybersecurity, а ссылки даю на Google Colabоratory – тогда код готов к запуску прямо в браузере.

Частичное ознакомление с информацией

Получить доступ к информации конфиденциального характера зачастую оказывается невозможно. Однако даже частичное ознакомление с ней может удовлетворить интересы злоумышленника. Случайный или намеренно раскрытый документ, попавший на глаза посетителю, оставленный включенным монитор с отображением важных сведений – перечень ситуаций велик. Воспользоваться таким методом получения информации легко при частых нарушениях производственной дисциплины в организации.

Для частичного ознакомления могут использоваться и тонкие оптоволоконные кабели с микрокамерами. Такой кабель можно легко пропустить через замочную скважину.

Особенно опасны лица, обладающие развитой зрительной (фотографической) памятью. Известны случаи, когда агентам конкурирующих фирм для запоминания важных данных было достаточно только одного взгляда на документы. Неоднократно такого рода краже подвергались лекала известных дизайнеров и модельеров, рабочий процесс которых видели якобы случайные посетители

Важно понимать, что злоумышленники с хорошей зрительной памятью проходят специальные курсы для быстрого выстраивания логической цепочки и построения выводов, что позволяет им не только запомнить ценные сведения, но и мгновенно раскрыть используемые стратегии, планы

Вместо заключения: можно ли переждать кибершторм?

Можно ли ожидать, что «седьмой вал» киберпреступлений, вызванных политико-экономическими потрясениями скоро спадет? ИТ-эксперты полны скептицизма и предполагают, что угрозы кибербезопасности будут только нарастать. По оценкам специалистов отечественной DevSecOps компании Swordfish Security, из-за слабого уровня защищенности российского бизнеса и госструктур, в 2023 году количество успешных кибератак может увеличиться на 30-40 %, а число инцидентов с утечками ценной информации — до 70 %.

Официальные правительственные лица также подтверждают скептический прогноз. По словам главы Минцифры Максута Шадаева, «Каждый из нас или является, или может стать объектом кибератаки — это вопрос времени…». Любая организация или компания, которая заранее не позаботилась о системной защите от основных киберугроз, рискует утратить стабильность и оказаться беззащитной перед серьезнейшими вызовами, которые несет с собой мировой политико-экономичесий кризис.

Оцените материал:

Почему возник кибершторм

Мощный киберполитический прессинг

С началом открытой фазы геополитического противостояния на Украине системы информационной безопасности критически важной ИТ-инфраструктуры (КИИ) России подверглись небывалому давлению извне. До объявления СВО подобное давление осуществлялось скрытно, через хакерские прокси-группировки

Теперь к кибератакам подключились официальные ИТ-структуры недружественных государств со всей мощью своих ресурсов.

Отток иностранных поставщиков защитных решений

Помимо внешних угроз, на обострение ситуации с кибербезопасностью в России повлиял и санкционный «исход» из страны ведущих западных вендоров технологий, связанных с ИБ. С конца февраля 2022 года прекратили или приостановили свою деятельность на отечественном рынке такие IT-гиганты, как Cisco, IBM, Imperva, Fortinet, Microsoft, ESET, Avast Software, NortonLifeLock и Bitdefender.

Увеличение числа хактивистов

Хактивизм — экстремальное выражение своей позиции по политическим или социальным вопросом с помощью организации кибератак. Ранее хактивизм был уделом технически подкованных хакеров-одиночек. Теперь хактивисты все чаще стали объединяться в большие группы и привлекать к атакам всех желающих, например, распространяя доступы к ботнету или взломанным VPN-сервисам через Telegram.

Как отметил в одном из интервью директор Экспертного центра безопасности Positive Technologies Алексей Новиков: «Хакеры стремятся к кооперации и самоорганизации: за считанные минуты из порой незнакомых друг с другом людей собираются команды для массовых DDoS-атак».

Обрушение цен на «киберпреступление как услугу»

Согласно подсчетам специалистов по информационной безопасности из компании Positive Technologies, за последние 4 года цены на некоторые виды вредоносного ПО просели в 27 раз. Тенденция к снижению продолжается и в 2022.

Возросла и доступность заказных кибератак. По данным Positive Technologies, число подобных предложений в Telegram возросло в этом году в 2,5 раза, по сравнению с предыдущим 2021. В мессенджере появились десятки крупных сообществ, где предлагают организовать мощную DDoS-атаку в несколько сотен Гбит/с всего за 40-50 долларов в сутки.

Internet Security Systems

http://www.iss.com

Компания ISS в свое время совершила резкий скачок в данной области и занимает ведущие позиции в части реализации систем обнаружения атак. Она также предлагает целое семейство решений для различных уровней.

RealSecure Network Sensor — программное решение, предназначенное для установки на выделенный компьютер в критичном сегменте сети. Анализируя сетевой трафик и сопоставляя его с базой сигнатур атак, сенсор обнаруживает различные нарушения политики безопасности.

Система RealSecure Gigabit Sensor обрабатывает более 500 тыс. пакетов в секунду, используя запатентованный алгоритм семиуровневого анализа, обнаруживает большое число атак, пропускаемых другими системами. Применяется главным образом в сетях, работающих с большой нагрузкой.

RealSecure Server Sensor позволяет обнаруживать атаки на всех уровнях, направленные на конкретный узел сети. Кроме того, может проводить анализ защищенности и обнаружения уязвимостей на контролируемом узле.

Программа RealSecure Desktop Protector (ранее называвшаяся BlackICE Agent) предназначена для обнаружения в реальном режиме времени атак, направленных на рабочие станции корпоративной сети.

RealSecure for Nokia — программно-аппаратное решение, разработанное компаниями ISS и Nokia. Оно объединяет все функциональные возможности RealSecure Network Sensor и Nokia IP Network Security Solutions. Система функционирует под управлением защищенной ОС IPSO, базирующейся на FreeBSD.

RealSecure Guard — программное решение, совмещающее в себе возможности межсетевого экрана и системы обнаружения атак в реальном режиме времени. Она устанавливается между защищаемым и открытым сегментами сети (так называемая inline-IDS) и анализирует весь проходящий через нее трафик в поисках запрещенных или опасных пакетов. Система может обнаруживать атаки как на сегменты сети, так и на отдельные, наиболее важные узлы.

Для управления перечисленными системами RealSecure используется модуль RealSecure SiteProtector, который служит основным компонентом централизованного управления и для систем Internet Scanner и System Scanner. Он ориентирован на применение в крупных, территориально распределенных сетях или в организациях, использующих одновременно несколько решений компании ISS.

Более простой модуль RealSecure WorkGroup Manager предназначен для управления только RealSecure Network Sensor, Gigabit Sensor, RealSecure Server Sensor и RealSecure for Nokia. Он может использоваться в отсутствие других решений ISS и при небольшом числе сенсоров в сети (до пяти).

RealSecure Command Line Interface предназначен для управления из командной строки только RealSecure Network Sensor и Gigabit Sensor. Этот модуль управления ориентирован на локальное использование.

Плюсы систем обнаружения атак

Коммутация разрешает управлять большими сетями, как несколькими небольшими сетевыми сегментами. Обнаружение атак на уровне конкретного узла дает более эффективную работу в коммутируемых сетях, так как разрешает поставить системы обнаружения на тех узлах, где это нужно.

Системы сетевого уровня не нуждаются, что бы на хосте ставилось ПО системы обнаружения атак. Для контроля сетевого сегмента, нужен только один сенсор, независимо от количества узлов в данном сегменте.

Пакет отправленный от злоумышленника, не будет возвращен назад. Системы которые работают на сетевом уровне, реализуют обнаружение атак при живом трафике, тоесть в масштабе реального времени. Анализируемая информация включает данные, которые будут доказательством в суде.

Системы обнаружения которые работают на сетевом уровне, не зависят от ОС. Для таких систем все равно, какая именно ОС создала пакет.

Достоинства систем обнаружения атак

Можно долго перечислять различные достоинства систем обнаружения атак,

функционирующих на уровне узла и сети. Однако я остановлюсь только на

нескольких из них.

Коммутация позволяет управлять крупномасштабными сетями, как несколькими

небольшими сетевыми сегментами. В результате бывает трудно определить

наилучшее место для установки системы, обнаруживающей атаки в сетевом трафике.

Иногда могут помочь специальные порты (span ports) на коммутаторах, но не

всегда. Обнаружение атак на уровне конкретного узла обеспечивает более

эффективную работу в коммутируемых сетях, так как позволяет разместить системы

обнаружения только на тех узлах, на которых это необходимо.

Системы сетевого уровня не требуют, чтобы на каждом хосте устанавливалось

программное обеспечение системы обнаружения атак. Поскольку для контроля всей

сети число мест, в которых установлены IDS невелико, то стоимость их

эксплуатации в сети предприятия ниже, чем стоимость эксплуатации систем

обнаружения атак на системном уровне. Кроме того, для контроля сетевого

сегмента, необходим только один сенсор, независимо от числа узлов в данном

сегменте.

Сетевой пакет, будучи ушедшим с компьютера злоумышленника, уже не может быть

возвращен назад. Системы, функционирующие на сетевом уровне, используют «живой»

трафик при обнаружении атак в реальном масштабе времени. Таким образом,

злоумышленник не может удалить следы своей несанкционированной деятельности.

Анализируемые данные включают не только информацию о методе атаки, но и

информацию, которая может помочь при идентификации злоумышленника и

доказательстве в суде. Поскольку многие хакеры хорошо знакомы с механизмами

системной регистрации, они знают, как манипулировать этими файлами для скрытия

следов своей деятельности, снижая эффективность систем системного уровня,

которым требуется эта информация для того, чтобы обнаружить атаку.

Системы, функционирующие на уровне сети, обнаруживают подозрительные события

и атаки по мере того, как они происходят, и поэтому обеспечивают гораздо более

быстрое уведомление и реагирование, чем системы, анализирующие журналы

регистрации. Например, хакер, инициирующий сетевую атаку типа «отказ в

обслуживании» на основе протокола TCP, может быть остановлен системой

обнаружения атак сетевого уровня, посылающей TCP-пакет с установленным флагом

Reset в заголовке для завершения соединения с атакующим узлом, прежде чем

атака вызовет разрушения или повреждения атакуемого узла. Системы анализа

журналов регистрации не распознают атаки до момента соответствующей записи в

журнал и предпринимают ответные действия уже после того, как была сделана

запись. К этому моменту наиболее важные системы или ресурсы уже могут быть

скомпрометированы или нарушена работоспособность системы, запускающей систему

обнаружения атак на уровне узла. Уведомление в реальном масштабе времени

позволяет быстро среагировать в соответствии с предварительно определенными

параметрами. Диапазон этих реакций изменяется от разрешения проникновения в

режиме наблюдения для того, чтобы собрать информацию об атаке и атакующем, до

немедленного завершения атаки.

И, наконец, системы обнаружения атак, функционирующие на сетевом уровне, не

зависят от операционных систем, установленных в корпоративной сети, так как

они оперируют сетевым трафиком, которым обмениваются все узлы в корпоративной

сети. Системе обнаружения атак все равно, какая ОС сгенерировала тот или иной

пакет, если он в соответствие со стандартами, поддерживаемыми системой

обнаружения. Например, в сети могут работать ОС Windows 98, Windows NT,

Windows 2000 и XP, Netware, Linux, MacOS, Solaris и т.д., но если они общаются

между собой по протоколу IP, то любая из систем обнаружения атак,

поддерживающая этот протокол, сможет обнаруживать атаки, направленные на эти ОС.

Совместное применение систем обнаружения атак на уровне сети и уровне

узла повысит защищенность вашей сети.

Модуль поведенчиского анализа

Помимо детектора атак, который обнаруживает/предотвращает угрозы, в Континент 4 есть компонент «Модуль поведенчиского анализа» – самообучаемый модуль, для обнаружения сетевых атак сканирования и угроз типа «отказ в обслуживании» (DoS).

Модуль поведенчиского анализа (МПА) поддерживает следующие типы атак:

SYN-сканирование, FIN/RST-сканирование, ICMP-сканирование, UDP-сканирование, ICMP-пакеты, состоящие только из заголовка (Null Payload ICMP packet), Превышение размера DNS запроса/ответ (DNS max length), Корректность пакетов (Packet Sanity), Снижение размера пакета (Small Packet MTU), DNS-spoofing, Несовпадающие ответы DNS (DNS-mismatch), Неверные ответы DNS (DNS-reply mismatch), SYN-flood, SMURF-атака, FIN/RST-flood, FRAGGLE-атака, LAND-атака.

Модуль обрабатывает трафик, создает правила фильтрации и запоминает среднюю нагрузку узлов сети и в случае обнаружения атаки передает команду на МЭ о блокировки трафика.

Активируем и протестируем данный компонент. Организуем DoS-атаку на сервер DMZ.

МПА обнаружил ICMP scan и заблокировал данный трафик

Отметим, что данные атаки могут быть обнаружены/заблокированы детектором атак, но МПА опирается на статистику и блокирует только протокольные атаки, которые не влияют на пропускную способность устройства.

NRF Security

http://www.nfr.com

Компания была основана в 1996 году с целью разработки перспективных систем IDS.

Система NFR NID обеспечивает мониторинг сетевого трафика в реальном масштабе времени, выявляя подозрительную активность, различные атаки, запрещенное поведение пользователей в сети и различные статистические отклонения. Используемые сенсоры могут работать со скоростями 1 Гбит/с и 100 Мбит/с без потерь пакетов. В отличие от традиционных систем IDS (сравнение трафика с сигнатурами атак), NFR NID использует специализированную базу знаний, проверяет активность в сети с использованием известных эксплойтов, что дает возможность выявлять в трафике новые виды атаки — такие, как Code Red и Nimda.

NFR HID работает на уровне хоста, позволяет идентифицировать уязвимости и слабые политики безопасности, выявлять подозрительную активность пользователей, проводить мониторинг защищаемого хоста на уровне сетевых атак. Способна поддерживать до 10 тыс. хостов, что очень удобно в больших сетях. В системе используются два типа программ-агентов: Log Analysis Agent проводит мониторинг ядра и файлов сетевых журналов, включая syslogs. Network Node Agent осуществляет мониторинг сетевого трафика и выявляет DoS-атаки на защищаемый хост (отказ в обслуживании), атаки FTP password grabbing, Web phf attacks, CGI scans, BackOrifice scans и т. п. Хорошо подходит для работы в сетях с шифрованием и в коммутируемых сетях.

Impacket

Функциональность Impacket весьма широка, начиная от разведки внутри AD и сбора данных с внутренних серверов MS SQL и заканчивая техниками для получения учетных данных: это и атака SMB Relay, и получение с контроллера домена файла ntds.dit, содержащего хеши паролей пользователей. Также Impacket удаленно выполняет команды четырьмя разными способами: через WMI, сервис для управления планировщиком Windows, DCOM и SMB. И для этого ему нужны учетные данные.

Secretsdump

В качестве цели для модуля secretsdump могут выступать как машины пользователей, так и контроллеры домена. С его помощью можно получать копии областей памяти LSA, SAM, SECURITY, NTDS.dit, поэтому его можно увидеть на разных стадиях атаки.

Первый шаг в работе этого модуля — аутентификация через SMB, для которой необходим либо пароль пользователя, либо его хеш для автоматического проведения атаки Pass the Hash. Далее идет запрос на открытие доступа к Service Control Manager (SCM) и получение доступа к реестру по протоколу winreg, используя который атакующий может узнать данные интересующих его веток и получить результаты через SMB.

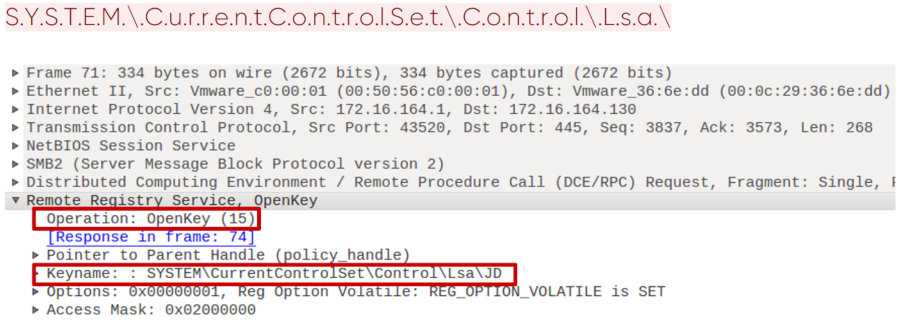

На картинке ниже мы видим, как именно при использовании протокола winreg происходит получение доступа по ключу реестра с LSA. Для этого используется команда DCERPC с opcode 15 — .

Открытие ключа реестра по протоколу winreg

Открытие ключа реестра по протоколу winreg

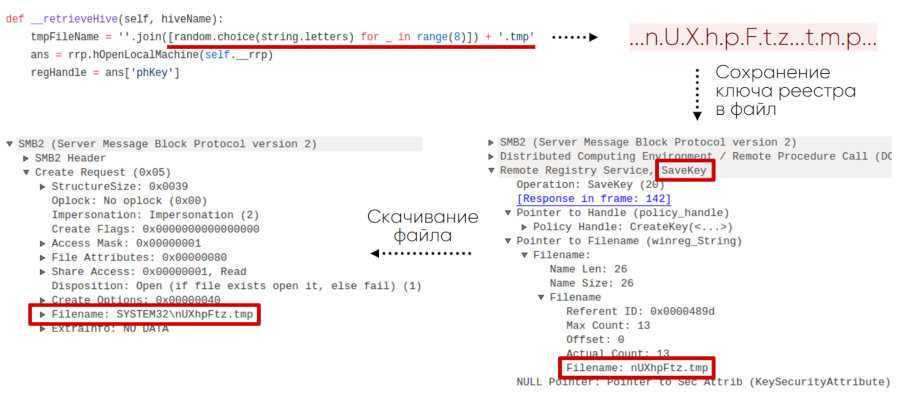

Далее, когда доступ по ключу получен, значения сохраняются командой с opcode 20. Impacket делает это весьма специфично. Он сохраняет значения в файл, имя которого — это строка из восьми случайных символов с добавлением . Кроме того, дальнейшая выгрузка этого файла происходит через SMB из директории .

Схема получения ключа реестра с удаленной машины

Схема получения ключа реестра с удаленной машины

Выходит, обнаружить такую активность в сети можно благодаря запросам к определенным веткам реестра по протоколу winreg, специфичным именам, командам и их порядку.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Выведывание информации

Способы выведывания информации часто носят изощренный характер. Распространена практика переманивания специалистов путем создания ложных вакантных мест. Вакансия публикуется для заманивания специалиста в ловушку. Характерной особенностью такого приема является обещание больших премий, льгот, высокого уровня дохода. Уже на испытательном сроке новичку предлагают заработную плату, вдвое превышающую его оклад в компании конкурента. В ходе собеседования новичка принимают с распростертыми объятиями и обещают хорошо вознаграждать за старания.

Многие специалисты с готовностью заглатывают крючок и охотно демонстрируют «ноу-хау», делятся знаниями и опытом, полученными в своей фирме. По окончании испытательного срока сотруднику дают отказ, получив от него всю необходимую информацию.

Другой способ выведывания информации – попытка трудоустройства. Фирма конкурента отправляет своего агента с целью выведывания информации, которую тот получает в ходе собеседования. Таким образом, можно узнать о текущих проблемах компании, определить «болевые точки», узнать об используемых стратегиях и т.д.

Самый эффективный метод выведывания информации – общение с родственниками, друзьями, знакомыми инсайдеров

В связи с этим каждый сотрудник, имеющий доступ к важной информации, должен сформировать правильную политику общения с окружением и культуру поведения в повседневной жизни.

Возможности систем

IPS и IDS-системы имеют ряд полезных возможностей:

- Обнаружение по сигнатурам — трафик проверяется на соответствие профилю известных атак (шаблонов). Это позволяет выявить атаки, вредоносные коды, движение ложного трафика и другие риски. Подходит для обнаружения и блокирования известных атак.

- Обнаружение на основе аномального поведения в данных — системы могут использовать не только шаблоны, но и распознавать новые (нешаблонные) варианты атак. Как правило, для этого задействуется искусственный интеллект и модели машинного обучения.

- Наблюдение за пользователями в реальном времени — алгоритмы собирают данные о трафике и комплексно анализируют его. Это позволяет не только находить проблемы, но и точно идентифицировать их: откуда была угроза, когда и каким способом.

Наблюдение

Наблюдение за объектом позволяет получить много ценных сведений. Как и в случае подслушивания, данный способ предполагает применение различных технических приспособлений. Самым распространенным устройством наблюдения и слежения остается фотоаппарат.

Наблюдение может вести как один, так и несколько человек. При групповом наблюдении один, реже два наблюдателя всегда находятся в непосредственной близости и информируют остальную группу о текущей ситуации

Данный способ используют для выяснения особенностей поведения сотрудника, маршрутов его передвижения, другой важной информации. Таким способом устанавливают факт подготовки организации к различного рода мероприятиям.

Вести слежку можно как днем, так и ночью. Современные системы позволяют следить за объектами при низком уровне освещения. Слежение можно выполнять на больших расстояниях. Даже в условиях практически полной темноты на расстоянии примерно одного километра наблюдатель легко сможет определить нужный объект и опознать человека.

Отслеживание местоположения объекта является важной частью слежки. Обычно для упрощения наблюдения на объект устанавливают радиомаяки

Если слежка ведется за человеком, приборы закрепляют на его автомобиле.

Устройства слежения отличаются компактными размерами и зачастую остаются незаметными. Их можно вмонтировать в фары автомобиля, замаскировать на деревьях, на земле. Некоторые приборы замаскированы под предметы гардероба (ремни, шляпы).