Целевой фишинг

Он же спеар-фишинг (spear phishing). В этом виде атаки мошенники атакуют не рандомных пользователей, а целенаправленно выбирают жертвой какую-то компанию: ищут ее сотрудников, изучают их аккаунты в соцсетях и так далее. Как только база с данными собрана, сотрудникам отправляются письма, написанные будто бы от их коллег, с просьбой заполнить документ и следовать инструкции из письма.

У целевого фишинга есть подвид — уэйлинг (от «whailing» — «охота на китов»). Как вы могли догадаться, здесь на удочку пытаются поймать рыбку покрупнее — руководителя компании-жертвы.

Приведем реальный пример. В 2019 году руководителю компании Armorblox было отправлено письмо с фейковым финансовым отчетом, для доступа к которому нужно было пройти авторизацию на странице-подделке входа в Microsoft Office 365. На поддельной странице уже было заранее введено имя пользователя руководителя, что еще больше усиливало маскировку мошеннической веб-страницы. В итоге данные были перехвачены, а у инженеров безопасности компании выдалась очень «веселая» пятница.

Чтобы распознать спеар-фишинг или уэллинг, нужно не терять бдительность и внимательно проверять все входящие письма.

На рыбалку!

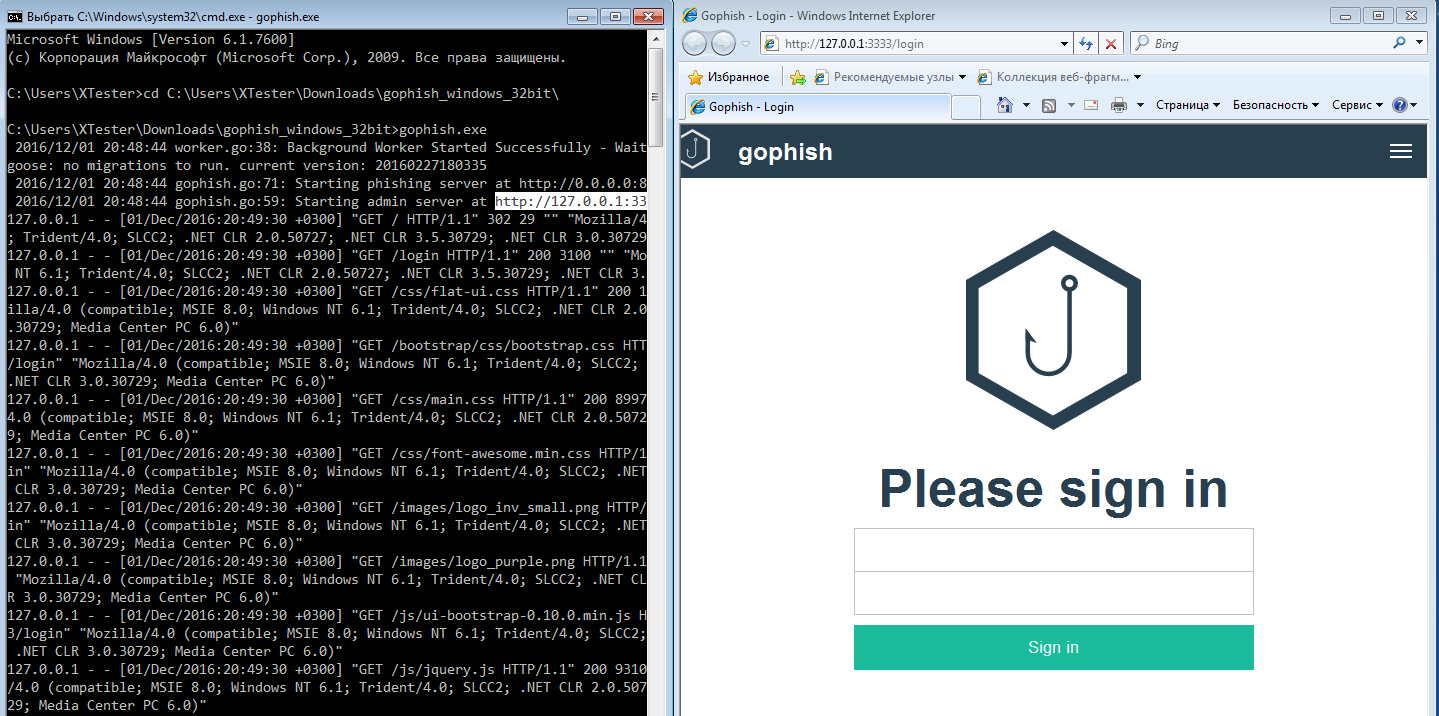

Мы пробовали запускать Gophish в среде Windows 7 и 10 — программа стартует без каких-либо ухищрений. Просто скачиваешь архив с версией соответствующей разрядности (32/64 бита), распаковываешь его куда угодно и запускаешь . Консольная программа автоматически создает два сервера: фишинговый и админский. Их адреса отображаются в командной строке. Как легко догадаться, все управление происходит через админскую часть. Просто введи в адресной строке браузера (если используется заданный по умолчанию порт), и после перехода увидишь веб-форму авторизации Gophish.

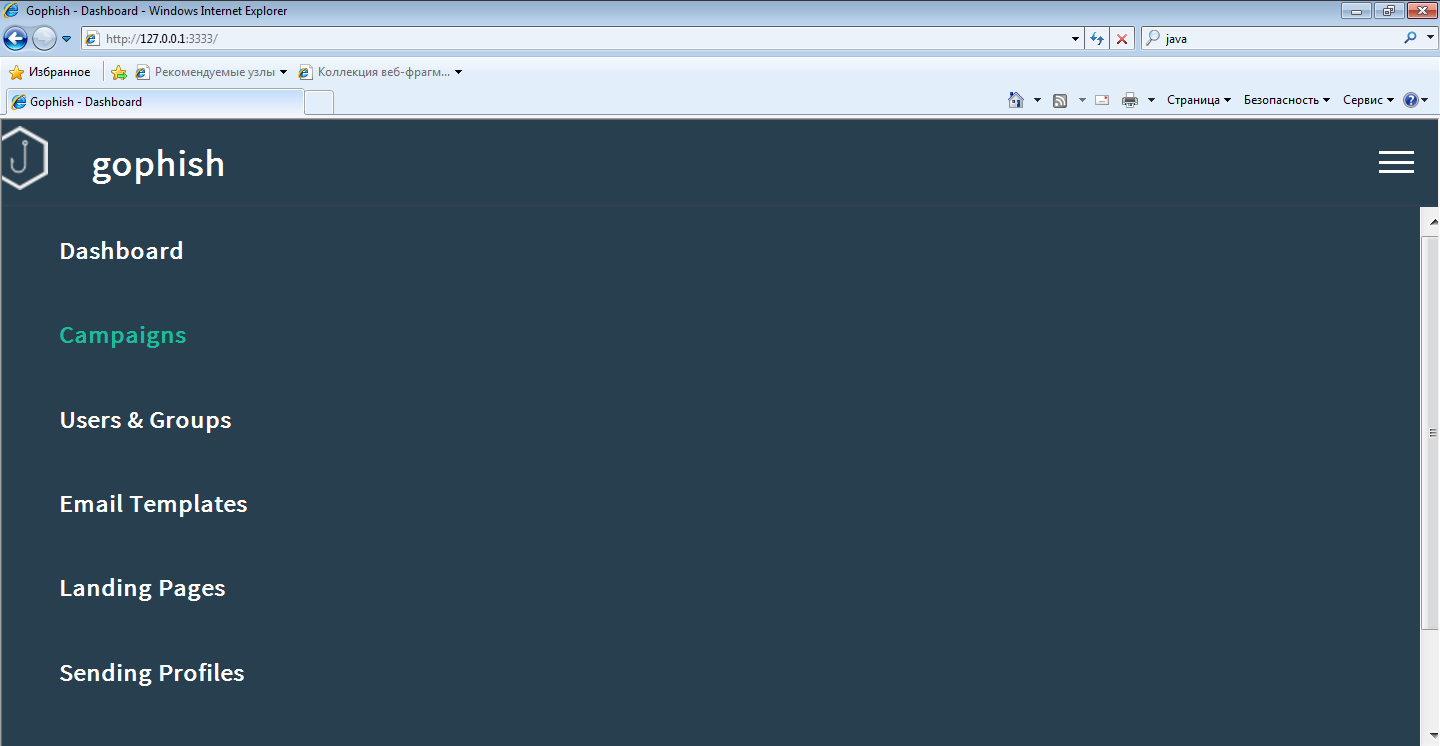

Логин по умолчанию задан , а пароль — . В официальной документации они неверно указаны как одинаковые ( — так было в ранних версиях). После успешного входа откроется панель управления. Как в ней, так и в шаблонах большинство названий пунктов говорят сами за себя. Однако встречаются и просто пустые поля, заполнение которых неочевидно даже после прочтения справки. Фреймворк только начинает развиваться и еще имеет разные недочеты.

Панель управления Gophish

Панель управления Gophish

Другие статьи в выпуске:

Xakep #214. Приручаем WAF’ы

- Содержание выпуска

- Подписка на «Хакер»-60%

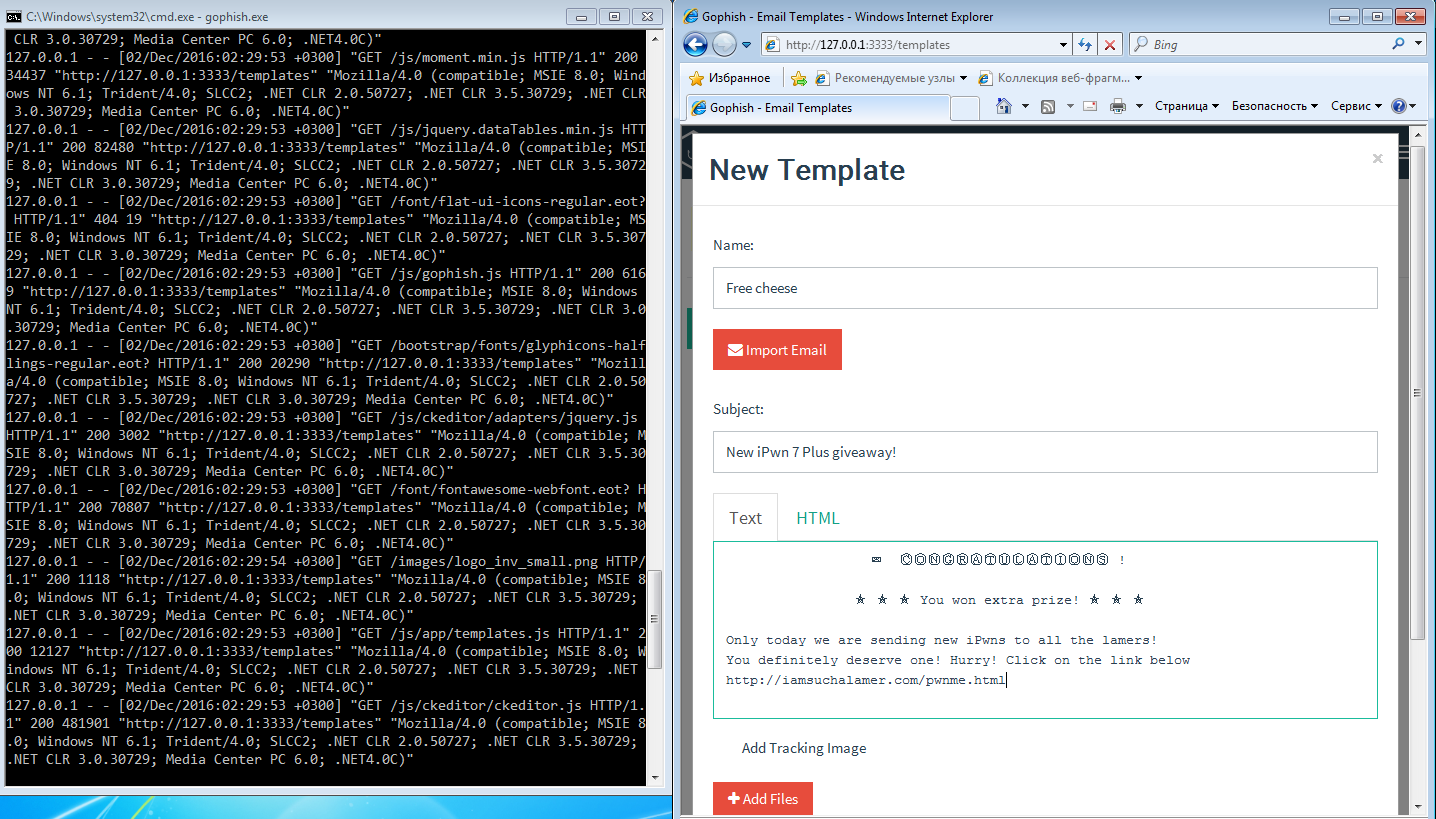

Каждый аудит протоколируется в Gophish как отдельная фишинговая кампания. Почти все ее параметры настраиваются путем выбора из предварительно внесенных в базу элементов. Имена сотрудников, адреса электронной почты, привлекательные темы писем, целевой страницы и так далее. После рассылки сервер слушает указанный порт и собирает ответы пользователей в базу данных. Если на приманку клюнул хотя бы один сотрудник, его ответ попадет в общий лог.

Шаблон приманки в Gophish

Шаблон приманки в Gophish

Детальные логи содержат дату и время отправки писем, а также временную метку ответа клюнувших сотрудников. Это помогает вычислить самых доверчивых из них и провести с ними внеочередной инструктаж. На этот раз им можно будет предъявить не абстрактные нарушения политики безопасности, а их конкретные проколы, поскольку для убедительности Gophish автоматически собирает всю конфиденциальную информацию, отправленную в ответных сообщениях.

В отличие от других популярных инструментов аудита, Gophish работает в локальной сети, а не как облачный сервис. Запуск on-premise повышает безопасность Gophish, поскольку в случае SaaS-решений корпоративные секреты неминуемо утекают в интернет вместе с ответами на тестовые письма. Подробнее о функциях Gophish можно прочесть в руководстве.

Появление Gophish подстегнуло развитие других средств автоматизации фишинга, и далеко не все из них задумывались с благими целями. Ключевая задача у большинства из них одна: выиграть время, устроив блицкриг на почтовый сервер атакуемой компании. Однотипные фишинговые письма быстро выявляются и попадают в спам. Персонализированные и отправленные с разных доменов доходят практически гарантированно. Самый функциональный тулкит под названием PhishLulz представил на недавней конференции Kiwicon другой эксперт — Мишель Орру (Michele Orru). Исходный код PhishLulz написан на Ruby и также доступен на GitHub. Отправленные с помощью PhishLulz фальшивые письма выглядят очень убедительно. Это достигается за счет использования фреймворка BeEF (The Browser Exploitation Framework), запуска отдельных виртуальных машин в Amazon EC2 для каждой атаки, автоматической регистрации доменов и собственного центра сертификации. Похоже, прямо сейчас в развитии фишинга происходит подъем на качественно новый уровень.

Технические меры: продвинутые

- Внедрите средство для защиты от фишинговых атак в электронной почте (например, Cisco E-mail Security), включающее различные защитные меры (анализ репутации, антивирусный сканер, контроль типов вложений, обнаружение аномалий, обнаружение спуфинга, инспекция URL в ссылках, песочница и т.п.).

- Установите средства защиты на ПК (например, Cisco AMP for Endpoint) или мобильные устройства (например, Cisco Security Connector) для защиты от вредоносного кода, установленного на оконечном устройстве в результате успешной фишинговой атаки.

- Подпишитесь на фиды Threat Intelligence для получения оперативной информации о фишинговых доменах (например, Cisco Threat Grid или SpamCop).

- Используйте API для проверки доменов/отправителей в различных сервисах Threat Intelligence (например, Cisco Threat Grid, Cisco Umbrella и т.п.).

- Фильтруйте взаимодействие с C2 по различным протоколам — DNS (например, с помощью Cisco Umbrella), HTTP/HTTPS (например, с помощью Cisco Firepower NGFW или Cisco Web Security) или иных протоколов (например, с помощью Cisco Stealthwatch).

- Отслеживайте взаимодействие с Web для контроля кликов на ссылки в сообщениях, подгрузки вредоносного ПО при запуске вложений или для блокирования фишинга через социальные сети.

- Используйте плагины для почтовых клиентов для автоматизации взаимодействия со службой безопасности или производителем в случае обнаружения фишинговых сообщений, пропущенных системой защиты (например, Cisco E-mail Security plugin for Outlook).

- Интегрируйте систему динамического анализа файлов («песочницу») с системой защиты электронной почты для контроля вложений в сообщения электронной почты (например, Cisco Threat Grid).

- Интегрируйте ваш центр мониторинга безопасности (SOC) или систему расследования инцидентов (например, Cisco Threat Response) с системой защиты электронной почты для оперативного реагирования на фишинговые атаки.

LinkScanner

Программа от компании Exploit Prevention Labs, известных специалистов

в области эксплойтов и 0-дневных вирусов. LinkScanner представлен какOnline-версией,

так и demo free оффлайновым приложением. Полная версия проги обойдётся в $29.95.

Основное направление противодействия: «нулевые» вирусы («не засвеченные»

антивирусными компаниями) и эксплойты. LinkScanner следит за трафиком на

уровне сокетов и, в соответствии с результатами анализа, блокирует или

пропускает данные на компьютер клиента. Разработчики утверждают, что уникальная

технология анализа и глубокое знание техник написания вредоносного кода

позволяет надёжно защищать компьютер независимо от того, сколько времени

потребуется для выпуска патча или попадания вируса в базы. Продукт также

автоматически анализирует страницы, найденные в Google, и видоизменяет страницу

результатов, добавляя пометки об опасности или надежности тех или иных сайтов.

Сведения об опасных сайтах передаются в общую базу, предупреждая других

пользователей, посещающих те же сайты. LinkScanner автоматически

анализирует результаты поиска в Google и других крупных поисковых системах и

размещает флажки рядом с безопасными сайтами. Всем обработанным сайтам

выставляет соответствующий ранг репутации. LinkScanner проводит

идентификацию сайтов по номеру ID, что исключает вероятность перехода на

подделку.

LinkScanner – это ничем не замутнённая простота, жизненно необходимая

любому не квалифицированному пользователю. При обнаружении угрозы в правом

нижнем углу браузера всплывает угрожающе-красное окошко, а доступ на страничку

блокируется. Возможность прорваться на заражённый участок сети появляется только

с выключением программы.

Дополнения для Firefox

Существуют также расширения для предотвращения фишинговых атак для Mozilla Firefox браузер. Вы сможете не попасть в ловушку при работе в Интернете и избежать тех поддельных страниц, которые были созданы исключительно для кражи паролей. Мы собираемся разместить список некоторых интересных дополнений, которые помогут вам быть более защищенными.

Zelda Антифишинг

Одно из расширений Firefox для обнаруживать фишинговые атаки которую мы можем установить, это Zelda Anti-Phishing. Он отвечает за сканирование всех веб-страниц, которые мы посещаем, и если он видит, что существует какой-либо риск, он блокирует его. Он отправляет нам предупреждение и не позволяет нам войти в систему или отправить любую информацию, которую можно перехватить.

Его работа очень проста, и все, что вам нужно сделать, это скачать приложение из официального магазина браузера, и с этого момента он начнет отслеживать посещаемые вами веб-сайты и уведомит вас, если обнаружит что-то странное, что может означать, что данные находятся в опасности.

PhishWall

Еще одним дополнением для Firefox, целью которого является обнаружение фишинговых атак, является PhishWall. Он служит для отслеживать страницы который мы открываем в браузере, и предупреждает нас, если мы вводим какие-либо данные, которые могут представлять угрозу безопасности и использоваться для запуска фишинговых атак.

Вы можете скачать этот инструмент из магазина Firefox. Это один из самых загружаемых в своем роде. Очень полезно в качестве дополнения к другим программам безопасности, таким как Windowsсобственный антивирус. Еще один способ повысить безопасность.

Emisoft

С Emisoft вы добьетесь защиту при просмотре веб-страниц, посещении веб-страниц или открытии ссылок. Он отвечает за блокировку вредоносных сайтов, которые могут содержать фишинг, и, таким образом, не позволяет вам войти в опасные службы, где ваши личные данные могут быть скомпрометированы.

Он обещает не отслеживать пользователя и не собирать какую-либо информацию. Его задача — предупредить об обнаружении вредоносного веб-сайта и не дать нам попасть в ловушку. Вы можете скачать его с Магазин Firefox .

ампу

Вы также можете скачать и используйте расширение Ashampoo. Как и предыдущие, которые мы показали, этот плагин также поможет предотвратить фишинговые атаки которые могут украсть пароли и личную информацию. Он заблокирует все веб-сайты, которые сочтет опасными, и выдаст предупреждение.

После установки вам не нужно ничего настраивать, так как все будет работать автоматически. Таким образом, это еще одно решение, позволяющее избежать фишинговых атак при просмотре, которые могут подвергнуть риску личные данные.

Короче говоря, это некоторые расширения, которые вы можете найти как для Mozilla Firefox, так и для Google Chrome, чтобы избежать фишинговых атак. Они будут очень полезны для повышения безопасности и могут выступать в качестве идеального дополнения к другим инструментам, таким как антивирусы. Тем не менее, вы должны знать, что самое главное, чтобы не попасть в ловушку подобных атак, — это избегать ошибок.

Рецепты защиты от мошенничества и вредоносных программ

К сожалению, универсального рецепта для защиты от мошенничества не существует, поскольку программам пока недоступно лечение человеческих слабостей и восполнение недостатка знаний. Поэтому противоядие нужно подбирать в зависимости от компьютерных навыков и привычек конкретных пользователей, а также аппаратной конфигурации системы.

Сочетание хорошего антифишингового фильтра браузера с легким антивирусным сканером не замедляет работу системы, что особенно актуально на слабых конфигурациях, в т.ч. нетбуках. Такую стратегию также можно порекомендовать опытным пользователям, ценящим свое время. С другой стороны, неопытным пользователям нужна более мощная защита от мошенников, и Internet Explorer 9 в этом плане подходит лучше всего, если опираться на результаты теста браузеров. Не забывайте, что отдельные учетные записи для членов семьи позволяют каждому из них использовать наиболее подходящий браузер.

Поскольку выбор браузера редко диктуется исключительно соображениями безопасности, вы можете укрепить защиту от фишинга в любом из них, установив дополнение WOT. Оно использует отзывы множества пользователей и данные репутационных ресурсов (например, PhishTank) для определения подозрительных сайтов. Расширение не создает мощного препятствия для загрузки вредоносных программ, но в какой-то степени поможет уберечься от посещения сайтов, где их предлагают скачать.

Наивысшую степень безопасности дает сочетание антифишингового фильтра в браузере с комплексной защитной программой, обладающей собственными фильтрами. Эффективность таких программ тоже разнится, но так или иначе они препятствуют мошенникам еще на подступах к вашей системе. По собственным , в 2010 году их продукты заблокировали 60% от общего числа выявленных угроз без всякого анализа кода и обновления антивирусных баз. Обратной стороной медали применения комплексных программ является более высокая нагрузка на систему и замедление работы, в том числе в Интернете.

Но самый мощный антифишинговый фильтр находится у вас на плечах. Если вы знаете векторы современных угроз в Интернете, он уже работает. Я просто помогаю вам его настроить ![]()

Ловля сетью и острогой

Изначально фишинг рассматривался как общий способ мошенничества, адаптировавший старые схемы к реалиям интернета. Затем он разделился на два основных направления: массовый и целевой. Большинство фишинговых сообщений носят массовый характер и не направлены ни на кого конкретно. Они затрагивают разные группы людей и берут числом сообщений. Наспех слепленные письма о мнимых крупных выигрышах игнорирует большинство опытных пользователей, но и на всякого мудреца довольно простоты. Кто-то действительно недавно участвовал в лотерее и с нетерпением ждет результата розыгрыша (вот только разыграют его самого), кто-то просто алчен по натуре, а кто-то просто кликает на все подряд, надеясь на антивирус. Поэтому даже набивший оскомину «нигерийский спам» до сих пор приносит свои плоды.

Куда более изощренный вид атак — целевой, или spear-phishing. В январе прошлого года из-за такой атаки крупная европейская биржа Bitstamp лишилась почти девятнадцати тысяч биткойнов — более пяти миллионов долларов по установленному на тот момент курсу. Расследование показало, что целевой фишинг, направленный на руководителей биржи, продолжался больше месяца. Все это время им не только приходили поддельные письма (как обычно, содержащие ссылку на зараженный сайт либо инфицированное вложение), но и отправлялись менее тривиальные сообщения по разным каналам, включая мессенджеры.

Каждое из них было продумано в мельчайших деталях и составлено с учетом личных интересов получателя. Например, технического директора биржи пытались заинтересовать через Skype бесплатными билетами на фестиваль панк-рок-музыки, на который он как раз мечтал попасть (больше пишите о своих желаниях в соцсетях!). Для получения билетов предлагалось заполнить приложенную анкету в формате MS Word с макросом внутри. Примитивно? Да, но ведь сработало! Другое дело, что в тот раз атакующим не повезло: документ открыли на компьютере, не имеющем доступ к кошельку биржи.

Однако фишеры не сдавались. На смену одним уловкам приходили новые. Частота получения фишинговых сообщений увеличивалась, и в конечном счете сисадмин биржи Лука Кодрич стал жертвой своего тщеславия. Ему очень польстило приглашение стать почетным членом Ассоциации вычислительной техники. Не видя предупреждений Microsoft Word и антивируса, сквозь слезы умиления он запустил инфицированный документ на рабочем компьютере. В пару кликов кандидат в почетные админы отдал неустановленным лицам самый дорогой сердцу каждого майнера файл — , данные кошелька биржи вместе со всеми паролями и доступом к обоим серверам. Четыре дня авторы макроса переводили средства, пока Лука кусал локти. Если бы на бирже практиковался регулярный аудит с имитацией фишинга, то Лука получил бы хорошую прививку.

Фишинг в социальных сетях

«Привет! Я оказался в сложной ситуации. Можешь занять 5 000 рублей до понедельника?», — получали такое сообщение в соцсетях от «друзей»? Значит вы уже сталкивались с этим видом фишинга.

Мошенники создают поддельные аккаунты в ВКонтакте, Одноклассниках, Twitter и других соцсетях. Хакеры выдают себя за знакомого жертвы или аккаунт известной компании. Они присылают сообщения со ссылками на поддельные сайты, запрашивают личную информацию.

Как распознать фишинговое сообщение в соцсети

Конечно же, лучше не вступать в подобную переписку — подождите какое-то количество времени. Обычно страницу быстро банят за такие спам-рассылки.

Но нельзя исключать вариант, что вашему другу действительно понадобилась помощь. Тогда предложите «другу» созвониться по телефону или встретиться в «вашем месте» — это отпугнет преступников.

Смежный способ фишинга — мошенничество в мессенджерах: Telegram, WhatsApp и Viber. Через них хакеры рассылают сообщения якобы от популярных компаний в попытке завладеть вашими личными данными. В этом случае сразу закройте сообщение и заблокируйте подозрительного пользователя.

Как я могу использовать защиту от фишинга и вредоносных программ?

Эти функции включены по умолчанию, так что, если ваши настройки защиты не были изменены, вы, вероятно, уже их используете. НастройкиНастройки защиты от фишинга и вредоносных программ можно найти на панели Приватность и Защита:

-

На Панели меню в верхней части экрана щёлкните Firefox и выберите Настройки.

Нажмите кнопку и выберите Настройки.Нажмите кнопку и выберите Настройки. - Щёлкните по панели Приватность и Защита.

- В разделе Защита отметьте флажок рядом со следующими настройками, чтобы их активизировать:

-

Блокировать опасное и обманывающее содержимое: Установите этот параметр, если вы хотите, чтобы Firefox блокировал вредоносное программное обеспечение или содержимое, которое может обмануть вас для загрузки вредоносного программного обеспечения или ненамеренного ввода информации. Вы также можете уточнить свой выбор с помощью установки следующих флажков:

- Блокировать опасные загрузки: Блокирует загрузку потенциально опасных вирусов и других вредоносных программ.

- Предупреждать о нежелательных и нетипичных программах: Позволяет узнать, собираетесь ли вы загружать потенциально нежелательное или необычное программное обеспечение, которое может содержать вирус или произвести неожиданные изменения на вашем компьютере.

-

Блокировать опасное и обманывающее содержимое: Установите этот параметр, если вы хотите, чтобы Firefox блокировал вредоносное программное обеспечение или содержимое, которое может обмануть вас для загрузки вредоносного программного обеспечения или ненамеренного ввода информации. Вы также можете уточнить свой выбор с помощью установки следующих флажков:

-

Закройте страницу «about:preferences». Любые внесённые изменения будут сохранены автоматически.

Чтобы выключить эти функции, выполните предыдущие шаги для возврата на панель Приватность и Защита и снимите эти галочки. Закройте страницу about:preferences.

Чтобы узнать, включена ли защита от фишинга, посетите наш тестовый фишинговый сайт. Кроме того, вы можете посетить наш тестовый сайт вредоносного ПО, чтобы убедиться, что Firefox блокирует Атакующие сайты, и наш тестовый сайт нежелательного ПО. С включенной функцией защиты от Фишинга и Вредоносных программ, загрузка всех этих сайтов должна быть заблокирована.

Что происходит, когда страница или файл заблокированы?

Firefox будет блокировать загрузку страницы и отображать предупреждение Обманывающий сайт! для фишинговых сайтов, Имеется информация, что эта страница содержит нежелательные программы! для сайтов с нежелательными программами и Имеется информация, что эта веб-страница атакует компьютеры! для вредоносных сайтов.

Если вы загружаете вредоносные программы или или другую потенциально нежелательную или необычную программу, Firefox отображает сообщение о файле на панели загрузок.

Чтобы проигнорировать предупреждение и загрузить такой файл, щёлкните по нему правой кнопкой мыши в панели загрузок и выберите Разрешить загрузку.

Для получения дополнительной информации о предупреждениях небезопасных загрузок в Firefox, прочитайте статью .

Какая информация передается в Mozilla или её партнерам, когда включена защита от фишинга и вредоносных программ?

Существуют две ситуации, при которых Firefox будет связываться с партнерами Mozilla при использовании защиты от фишинга и вредоносных программ для сайтов. Во-первых, во время регулярных обновлений списков известных фишинговых и вредоносных сайтов. Никакой информации о вас или сайтах, которые вы посещаете, во время обновления списка не передается. Во-вторых, в случае, если вы столкнулись с известным фишинговым или вредоносным сайтом. Перед блокировкой сайта, Firefox запросит повторную проверку, чтобы убедиться, что указанный сайт не был удален из списка с момента его последнего обновления. Этот запрос не включает в себя полный адрес посещённого сайта, он содержит только частичную информацию, полученную из адреса.

В дополнение к регулярному обновлению списка, упомянутому выше, при использовании защиты от вредоносных программ для защиты загруженных файлов, Firefox может связываться с партнерами Mozilla, чтобы проверить безопасность некоторых исполняемых файлов. В этих случаях, Firefox будет предоставлять некоторую информацию о файле, в том числе имя, происхождение, размер и криптографический хэш содержимого службе безопасного просмотра Google, которая помогает Firefox определить, должен ли файл быть заблокирован или нет.

Политика конфиденциальности Mozilla описывает, какие данные получают Firefox и Mozilla и как они их обрабатывают. Политика конфиденциальности Google объясняет, как Google обрабатывает собранные данные.

Я убедился, что мой сайт является безопасным, как я могу удалить его из списков?

Если у вас есть сайт, который был атакован, и вы с тех пор его починили, или если вы считаете, что ваш сайт был занесён в списки по ошибке, вы можете попросить удалить его из списков. Тем не менее мы призываем владельцев сайтов тщательно расследовать любые случаи попадания в списки; сайт часто можно превратить в атакующий сайт без каких-либо видимых изменений.

Чтобы запросить удаление из списка известных фишинговых сайтов, используйте эту форму, предоставленную Google.

Websense Express

Посреди сегодняшнего обзора Websense смотрится как бронтозавр в

коровнике – это одна из ведущих компаний информационной безопасности, работающая

преимущественно на корпоративный рынок. Однако демократичные к нашей стране

демпинговые цены и наличие free версий популярных продуктов позволяют нам

поближе познакомиться с этой интересной программой.

Для пробы я остановил свой выбор на Websense Web Security Suite

(«ведущее решение для безопасности организации против всех известных веб-угроз»),

поскольку в 30-дневном триале бонусом шёл Websense Enterprise («ведущее

решение по фильтрации веб-трафика»).

Скачивать тут:

http://www.websense.com/global/en/Downloads/?VAR=ASSOCIATES-I.

Вес программы: Dynamic — Windows (29 MB), Full — Windows (160

MB). Поддерживает как Windows Server, так и Linux. Будьте готовы

отдать приложению до 200 Мб оперативной памяти.

Каким образом осуществляется защита пользователей? Работу по поиску и

классификации интернет-ресурсов общего характера берет на себя

специализированная группа экспертов Websense. На сегодняшний день в базеWebsense Master Database более 20 миллионов URL на более чем 50 языках,

разбитых на 90 тематических категорий. База пополняется ежедневно. За счет

применения технологии обратной связи WebCatcher нераспознанные сайты

анонимно (и только по желанию администратора) отправляются с клиентских

инсталляций в экспертное подразделение Websense на категоризацию.

Websense проводит фильтрацию приложений на основе корпоративных

политик безопасности, опирающихся на тематическую базу, в которую включено почти

2 миллиона известных приложений. Категории безопасности описывают множество

известных вредоносных программ, и есть возможность блокировать нераспознанные

приложения, предотвращая запуск новых неизвестных образцов вредоносного кода.

Решение предусматривает дополнительные элементы защиты, такие, как

предотвращение чтения, изменения или удаления определенных ключей регистра

Windows или блокировку сменных носителей информации. Интеграция с межсетевым

экраном Windows или сетевой инфраструктурой Cisco NAC решает задачи

контроля доступа приложений к корпоративной сети и изоляции рабочих станций, не

соответствующих политике безопасности.

В общем виде мы имеем дело с корпоративным продуктом, прекрасно оправдывающим

свои высокие характеристики. Однако пользователям вне бизнес-сектора он по

многим параметрам просто бесполезен.

![[перевод статьи] 7 базовых правил защиты от фишинга](http://robotrackkursk.ru/wp-content/uploads/f/3/5/f351be05b0168368179509fd4323346d.jpeg)