Тренды на вирусы в будущих сезонах

Ещё один тренд, по словам Вишнякова, — появление вирусов с учётом новых технологий: docker (упаковщик приложений в контейнер, который может быть развернут на любой Linux-системе. — Прим. ред.), kubernetes (платформа для управления контейнерными приложениями. — Прим. ред.), облачных решений, IaaS (вычислительная инфраструктура для облачных приложений — Прим. ред.).

Ильназ Гатауллин добавил, что ещё один тренд, который получит широкое распространение в будущем, — это развитие вредоносного ПО как услуги (Malware-as-a-service). Такое ПО можно будет арендовать для осуществления кибератак.

С развитием мобильных технологий в последние несколько лет фиксируют огромное количество зловредных программ, адаптированных под мобильные устройства и даже игровые консоли, добавляет Александр Дворянский. В будущем их станет ещё больше.

Изучение события

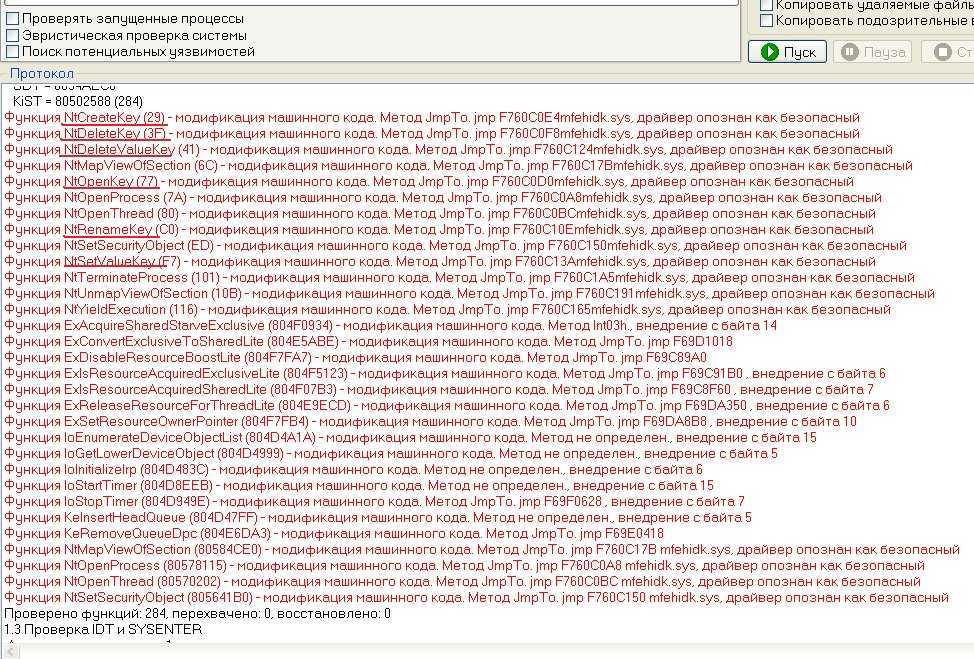

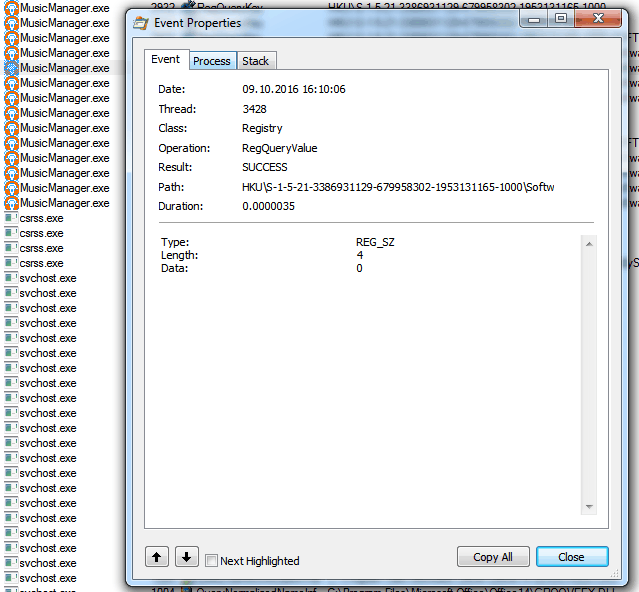

Вся информация, коллекционируемая утилитой Process Monitor в процессе записи событий, представляется в виде огромной таблицы, каждая строка которой отражает лишь обобщенное описание определенного произошедшего события. Ну и что, как Вы думаете, достаточно ли этой информации, представленной в главном экране утилиты в виде ограниченных сведений, разнесенных на несколько колонок? Иногда да, но зачастую и нет! Надо отдать должное авторам Process Monitor’a за то, что они предусмотрели логику более детального исследования записываемых событий. Давайте выполним двойной щелчок на строке события, и посмотрим что же произойдет? После выполнения двойного щелчка открывается отдельное окно, имеющее следующий вид:

Во вкладке Event (Событие), мы видим общую информацию об интересующем нас событии. В общем то, именно эта вкладка не представляет для исследователя большой ценности, поскольку содержит информацию, которую можно получить в интерфейсе утилиты другими способами. Но вот две оставшиеся вкладки окна определенно могут нас заинтересовать. Средняя вкладка называется Process (Процесс) и выглядит следующим образом:

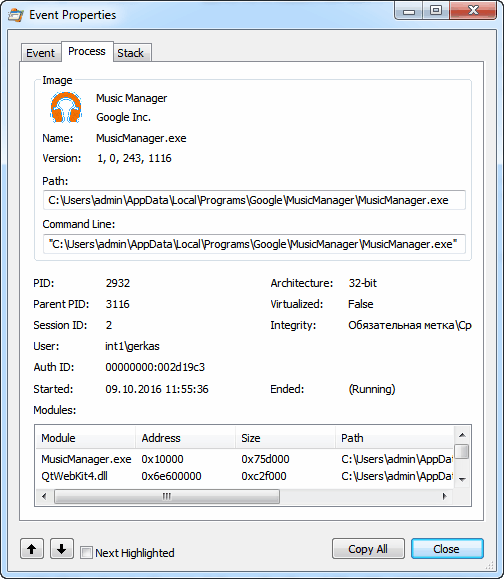

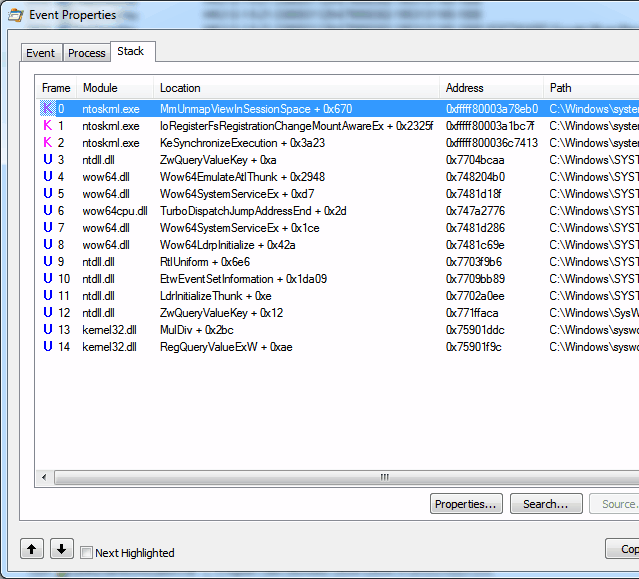

Тут мы видим путь к модулю (Path), командную строку, с использованием которой был запущен модуль (Command Line), пользователя, с привилегиями которого процесс был запущен (User), идентификатор сессии входа в систему (Auth ID), в которой процесс, хозяин операции, выполняется, и уровень целостности (Integrity), присвоенный процессу, хозяину операции, при запуске. Отдельного внимания удостаивается информационное окно со списком библиотек, загруженных в адресное пространство процесса (Modules), которое сильно способствует выявлять непрошенных гостей в виде различного рода вредоносов. Но для продвинутых исследователей настоящей ценностью является последняя, самая правая вкладка Stack (Стек), которая позволяет увидеть стек вызовов основного потока процесса:

Как мы видим, в этой вкладке можно обнаружить хорошо знакомую нам по отладчику WinDbg, классическую цепочку вызовов функций, называемую стеком вызовов. Во-первых, она позволяет отследить последовательность вызовов функций с момента начала выполнения стартовой функции потока. Во-вторых, по последовательности вызовов функций можно определить к каким модулям (библиотекам) эти функции принадлежат, тем самым выявив и системные компоненты, которые либо требуют обновления, либо вообще не должны применяться в данном модуле (например: вирусы).

ИНСАЙДЕР

ИНСАЙДЕР — новый, но уже перспективный игрок на рынке. Это программа для комплексной оценки эффективности работы персонала с функциями: скриншотов, автоматизации учета рабочего времени, фиксации нарушений трудовой дисциплины, мониторинга и контроля рабочих мест. Сервис позволяет всесторонне контролировать работу подчиненных. ИНСАЙДЕР покажет, чем сотрудники занимаются на рабочем месте, на каких сайтах сидят, какие программы используют, что пишут в корпоративных чатах и мессенджерах. ПО поможет узнать, что тормозит работу компании, определит неравномерную загрузку персонала, выявит действия вредящие компании, а также позволит контролировать удаленных сотрудников.

Функционал и возможности ИНСАЙДЕР:

- Онлайн-мониторинг сотрудников.

- Снимки экранов сотрудников.

- Учет рабочего времени.

- Анализ продуктивности.

- Кейлоггер.

- Расследование инцидентов информационной безопасности.

- Уведомления и отчеты о нарушениях.

- Анализ использования программ и сайтов.

- Цифровое досье сотрудников.

- Трекинг мобильных устройств.

- Интеграция с «Битрикс24».

- Есть мобильная версия.

Система мониторинга автоматически формирует ведомость учета рабочего времени. Другие данные — рабочий график, отпуск, отгулы, больничные — можно заносить вручную или путем интеграции с кадровыми системами.

Мониторинг мобильных устройств. Можно использовать корпоративный смартфон в качестве трекера, отслеживать местоположение сотрудников на карте, контролировать соответствие реального и планового маршрутов.

Преимущества ИНСАЙДЕР

Подойдет для крупных компаний

Наличие бесплатной пробной версии

Высокая скорость работы

Низкая стоимость и быстрая окупаемость

Мониторинг работы сотрудников и бизнес-процессов

Корректно отображается на всех типах мобильных устройств и разных разрешениях монитора

Функционирует без наличия постоянного интернет-соединения

Простота в установке, настройке и использовании

Невидимый режим работы

Еще одна особенность — интеграция с «Битрикс24»

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать «Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Что можно и нельзя делать самостоятельно?

Можно делать следующее:

- Обратиться к антивирусной поддержке и получить от неё инструкции или дешифровщик для конкретного вируса.

- Написать заявление в полицию (вряд ли сработает).

- Поискать на форумах рецепты действий пользователей, сталкивавшихся с такой напастью.

- Пытаться расшифровать файлы, перенеся их копию в отдельную папку.

- В 7-й или 8-й версии Windows, кликнув правой клавишей мыши по папке с файлами, можно восстановить их предыдущие версии, предварительно сделав их копии.

Теперь о том, чего делать не следует:

переустанавливать ОС;

удалять зашифрованные файлы;

менять их расширения;

переименовывать файлы, поскольку их имя важно при последующей расшифровке.

Внимательно проводите внешний мониторинг системных администраторов и привилегированных пользователей

Обычно в компаниях производят выборочный мониторинг пользователей, используя средства удаленного рабочего стола, URL-фильтрации и систем подсчета трафика, но также важно не забывать, что и ответственный может быть в сговоре и осуществлять кражу данных. Поэтому эффективная защита от инсайдера должна находиться выше привилегированных пользователей и системных администраторов

Помимо этих простых практических советов, следует:

- Активно защищаться от вредоносного кода хорошими антивирусными продуктами, использующими не только реактивные (сигнатурные) методы, но и предупреждающие проактивные технологии.

- Использовать защиту от удаленных атак и попыток взлома. Желательно, чтобы защита была многоуровневая: хотя- бы на уровне контроля пользовательских приложений и на уровне сетевых пакетов.

- Внедрять резервное копирование и процедуры восстановления данных. В случае компрометации данных, всегда есть возможность восстановить исходные данные.

Особенно важно использовать защиту с помощью средств «последнего эшелона»:

Осуществляйте контентную фильтрацию исходящего сетевого трафик.Электронная почта, быстрые сообщения ICQ, веб- почта, постинги на форумы, блоги и другая интернет- активность должна проверяться на предмет утечек данных.

Установите политики работы с периферийными, сменными и мобильными устройствами, на которые можно записать и унести конфиденциальный документ (FDD, CD/DVD RW, Cart Reader), присоединяемых по различным шинам (USB и PCMCIA)

Важно не забыть и беспроводные сети (IrDA, Bluetooth, WiFi).

Проверяйте поток документов, отсылаемых на печать, чтобы предотвратить кражу документов в твердой копии.

Фильтруйте все запросы к базам данных на наличие в них опасных, извлекающих секретные сведения, запросы.

Шифруйте критическую информацию на блочных устройствах и на ноутбуках.

Профилактика, или что нужно делать, чтобы шифровальщик не проник в компьютер?

Без антивируса — никуда

При выборе способа, как защититься от шифровальщиков файлов, первое, что следует сделать – установить антивирус с работающим обновлением. Правда, с новыми видами шифровальщиков антивирусы справляются плохо, но зато уверенно отлавливают известных. По крайней мере, они могут предотвратить от разгула эпидемии.

Копирование и хранение данных

Важно делать резервное копирование важнейших данных на компьютере

- Поскольку современные шифровальщики нацелены именно на «деловые» компьютеры, информация на которых крайне важна для функционирования компании, то все важнейшие программы (1С, специфические АРМы, «Налогоплательщик» и т. д.) нужно вывести на обособленный сервис (лучше сделать его терминальным). Ещё же надёжней каждую такую программу поставить на всех физических или виртуальных серверах.

- Неправильно оставлять базу 1С в общем доступе локальной сети, как это делают многие. Если работа с бухгалтерией организована сетевая, где все сотрудники имеют доступ к чтению и записи данных, то ядро программы нужно вынести на терминальный сервер, откуда пользователи будут связываться с ним посредством RDP.

- Если нет средств на серверную ОС, а пользователей мало, то терминальным сервером может послужить Windows XP, с которой нужно снять ограничения на количество одномоментных подключений. Можно заменить её нелицензионным Windows Server.

Работа через RDP с 1С предотвращает заражение баз данных, к тому же она ускоряет работу 1С и уменьшает нагрузку на сеть.

Ограничение на запуск потенциально опасных файлов

Есть ещё один достаточно эффективный способ, как защититься от шифровальщика – поставить ограничения на запуск ряда потенциально опасных видов файлов, имеющих такие расширения, как:

- bat;

- cmd;

- js;

- ps1;

- vba и т. п.

Для этого можно воспользоваться App Locker или централизованно в домене политиками SRP. Подробные руководства, как это сделать, можно найти в интернете. Чаще всего пользователю не приходится использовать указанные выше файлы сценариев, поэтому шифровальщику будет сложнее внедриться.

Отсутствие бэкапов – резервных копирований – является недопустимым ротозейством. Ведь этот приём может спасти информацию не только от вредоносных программ, но и от хакеров, нерадивых сотрудников, даже посыпавшихся жёстких дисков.

Видео о том, как защититься от шифровальщика:

Программы родительского контроля, встроенные в ОС

Для ограничения доступа детей к не предназначенному для них контенту необязательно скачивать дополнительное программное обеспечение. Иногда задачу можно решить с помощью уже встроенных функций операционных систем Windows и Mac OS.

Родительский контроль: панель на Mac

Операционная система Apple получила встроенные инструменты, благодаря которым можно контролировать проведенное за компьютером время и настраивать доступ к определенным программам и сайтам. Родительский контроль есть на всех платформах Mac OS, начиная с версии X 10.7. Для блокировки ресурсов в интернете следует настроить фильтр, указав, какие программы разрешается запускать. Есть возможность запретить даже отправку электронной почты и сообщений в iChat – общаться можно будет только с указанными контактами.

Для использования функций контроля не требуется установка дополнительных утилит. Кроме полного ограничения доступа, можно установить временные интервалы, сокращающие время работы на компьютере и в Сети.

Windows Live Family Safety

Программа Live Family Safety входит в список основных компонентов операционной системы Windows. С ее помощью можно ограничить запуск игр и приложений, а также время их использования на ПК. Утилита составляет отчеты с полной информацией о скачанном ПО, посещенных веб-страницах и запущенных играх – так что вы всегда будете в курсе, чем занимался ваш ребенок за компьютером.

Утилита легко настраивается, но требует создания учетной записи Live ID. Для настройки под требования пользователей используется сайт «Семейная безопасность».

Решение является полностью бесплатным и может устанавливаться на любом ПК или ноутбуке с системой Windows, начиная с версии Vista. Эффективность блокировки у него немного ниже по сравнению с другими, не встраиваемыми в систему программами. Но для блокировки большинства не предназначенных для детей ресурсов возможностей Live Family Safety будет достаточно.

Особо опасен, невозможно остановить

Большую угрозу несут также вирусы-кейлоггеры. Попадая на телефон или компьютер, они могут передавать «хозяину» каждое нажатие клавиши человеком. То есть создатели вируса могут перехватить любую переписку, данные банковских карт, если пользователь их вводил в браузере во время какой-то операции.

Как рассказал «Секрету фирмы» руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности компании Positive Technologies Алексей Вишняков, к самым опасным вирусам можно отнести, помимо уже названных шифровальщиков, также эксплойты и бэкдоры.

«Шифровальщики портят ценные файлы пользователей. За последние пару лет этот класс вредного ПО используется в большинстве атак на корпоративные сети, что влечёт за собой огромный ущерб. Эксплойты же — это программы для использования ошибок в ПО. Они позволяют получить несанкционированный доступ в сетевую инфраструктуру. В последние годы число обнаруживаемых уязвимостей в ПО, в том числе критических уязвимостей, уверенно растёт. Увеличивается и число атак, в которых злоумышленники воспользовались эксплойтом для проникновения», — объяснил эксперт.

Бэкдоры же — это программы для обеспечения контроля за компьютером жертвы. «Бэкдоры усложняются, становятся более скрытными, за счёт чего эффективность атак становится выше», — заключил Вишняков.

Аналитик центра противодействия компьютерным атакам компании «Информзащита» Ильназ Гатауллин сказал, что на данный момент наиболее опасным считается тот вирус, который будет в своём арсенале для распространения иметь несколько эксплоитов 0-day (программы, против которых пока не выработаны методы защиты. — Прим. ред.), как, например, Stuxnet (распространённый в 2010-м году вирус, поражающий систему Windows. — Прим. ред.), сказал Гатауллин.

Руководитель отдела «Лаборатории Касперского» по исследованию сложных угроз Владимир Кусков заявил, что одной из самых актуальных угроз на сегодня являются мобильные банковские троянцы. Их основная задача— получить доступ к мобильному банкингу человека.

А как это использовать?

Чтобы вся эта магия работала, нам нужно сообщить браузеру о нашей политике безопасности. Это можно сделать несколькими способами.

Настроить политику на сервере. Если так сделать, то все страницы, которые отправляются с нашего сервера, будут уже идти с нужными настройками безопасности. Самый простой способ — прописать политику в файле .htaccess, который лежит в корне сайта:

Если у вас на хостинге стоит отдельный веб-сервер Apache, то в его конфигурационный файл httpd.conf можно написать так:

Настроить политику на уровне движка сайта. Например, у вас есть сайт на Вордпрессе или другой CMS, которая работает на PHP. Тогда мы можем добавить в модуль, который отвечает за сборку страницы, такую строку:

В этом случае у нас каждая страница, которую собирает движок, будет отправляться с нужными заголовками. Браузер их увидит и сделает всё, что там написано.

Вручную писать нужные параметры в метатегах внутри страницы. Это самый сложный путь — нам придётся написать теги внутри каждой страницы. Ещё один минус такого решения — теги не действуют на ресурсы, которые расположены на странице перед ним. Например, в разделе <head> мы подключим скрипты и стили, расположенные на других сайтах, а потом напишем так:

В этом случае мы хоть и запрещаем загрузку любых ресурсов с чужих серверов, но на скрипты, написанные или подключённые до этой команды, это не влияет. Если злоумышленник сможет их подменить — защита не сработает.

Решения по защите от угроз ИБ, работающие с трафиком локальной сети

Для предотвращения нарушения регламентов ИБ, подозрительной сетевой активности, использования вредоносного ПО и эксплуатации уязвимости в ПО используются административные и технические меры. К административным относятся разграничение прав пользователей оконечного оборудования и введение списков разрешенного ПО. К техническим мерам – отключение уязвимых протоколов, правильная настройка сети (ограничение доступа к внешним ресурсам, блокировка портов и сервисов, отказ от использования незащищенных протоколов передачи данных). Рассмотрим системы организации мониторинга и защиты от угроз ИБ, изображенные на рисунке 2.

Рисунок 2

Для анализа трафика, взятого на периметре и в самой сети, на наличие используемых запрещенных протоколов и сервисов, используется Network Traffic Analysis (NTA) и Network Behavior Analysis (NBA). С помощью сравнения сигнатур и поведенческого анализа система NTA/NBA сможет распознать работу вредоносного ПО. Благодаря функциональным возможностям по работе с шифрованным трафиком и анализом протоколов возможно выявить аномалии в трафике. Поведенческий анализ и машинное обучение системы NTA/NBA позволит выявить странную активность в работе сети и попытки подбора учетных данных, которые порождают большое количество неуспешных аутентификаций. Данный факт будет виден в трафике.

Выявить угрозы безопасности сети и провести анализ поведения пользователей можно с помощью системы Data Leak Prevention (DLP), которая использует сбор данных с точек мониторинга локальной сети и с DLP-агентов, установленных на сетевом и абонентском оборудовании. Однако использование DLP-агентов может вызывать затруднения, ведь существуют устройства, на которые их невозможно установить. Причины могут быть разные – отсутствие доступа к ОС, нет поддержки ОС, конфликты с установленным ПО и прочие. Существует риск несанкционированного подключения к сети, когда пользователи могут подключать к сети свои личные устройства. В сети могут присутствовать контроллеры, различные датчики, которые генерируют большое количество трафика, но установить на такие устройства DLP-агенты невозможно. Стоит отметить, что вредоносное ПО может обходить мониторинг DLP-агента. В таких случаях анализ трафика локальной сети позволит системе DLP исключить описанные ограничения, наложенные DLP-агентами. Получая трафик с точек мониторинга локальной сети, система DLP сможет проводить анализ поведения всех устройств в сети в независимости, установлен ли на них DLP-агент или нет.

Система Security Information and Event Management (SIEM) собирает, анализирует логи различных приложений и на их основании может делать выводы о наличии угроз ИБ: подозрительный трафик и атаки, случаи заражения вредоносным ПО, нарушение регламентов ИБ пользователями. Работа системы SIEM со встроенным модулем NetFlow/sFlow заключается в следующем: трафик с точек мониторинга сети поступает на модуль NetFlow/sFlow, модуль NetFlow/sFlow анализирует трафик, формирует события и отправляет на SIEM, где проводится анализ и делается вывод о наличии угрозы ИБ. Таким образом, модуль NetFlow/sFlow собирает сетевую статистику по полученному трафику, а применение его совместно с SIEM позволяет осуществлять независимый от других приложений мониторинг сети на предмет угроз ИБ.

Система Intrusion Detection System (IDS) предназначена для обнаружения вторжений. Среди самых распространённых видов IDS можно выделить Perimeter Intrusion Detection Systems (PIDS) и Network Intrusion Detection System (NIDS). Система PIDS анализирует трафик, взятый с периметра сети (данный трафик может быть получен как с активного сетевого оборудования, так и с точки мониторинга на сети). Но не все угрозы ИБ можно выявить на периметре сети, они могут возникнуть внутри сети и не выходить наружу. Такие угрозы чаще всего возникают при подключении к сети несанкционированных устройств пользователей, подключении модемов, Wi-Fi адаптеров, заражение локальных устройств вирусами. Система NIDS получает и анализирует трафик с точек мониторинга, расположенных по всей локальной сети. Использование системы NIDS позволяет выявить все описанные угрозы ИБ.

И что, этого достаточно?

Нет, но это ещё один уровень защиты сайта от злоумышленников и хакеров. Вот несколько других инструментов:

- безопасное соединение, чтобы между сервером и пользователем никто не смог заменить страницу;

- проверка и отключение инжектов на стороне сервера;

- безопасные пароли и защищённые страницы входа в панель администратора;

- двухфакторная авторизация для администраторов;

- мониторинг подозрительной активности пользователей.

И есть вещи, с которыми очень сложно бороться с помощью программирования, — например, фишинг и социальная инженерия. Но всё это темы для отдельных разговоров.

Как отслеживать активность пользователей в рабочих группах

Рабочими группами являются организованные сети компьютеров. Они позволяют пользователям совместно использовать хранилище, файлы и принтеры.

Это удобный способ совместной работы, простой в использовании и администрировании. Однако без надлежащего администрирования вы открываете свою сеть для потенциальных угроз безопасности, которые могут затронуть всех участников рабочей группы.

Ниже приведены советы о том, как отслеживать активность пользователей для повышения безопасности вашей сети.

Использовать политику аудита Windows

Следуйте приведенным ниже инструкциям, чтобы отслеживать действия участников рабочей группы в вашей сети.

- Откройте Run, удерживая клавишу Windows и клавишу R.

- Введите secpol.msc в поле рядом с Open: и нажмите OK.

Откроется окно локальной политики безопасности.

- В столбце слева дважды щелкните SecuritY настройки, Затем разверните параметр Локальные политики, щелкнув по нему.

- Откройте Audit Policy, а затем в меню на правой панели вы увидите множество записей Audit, для которых установлено значение Not Defined.

Откройте первую запись. На вкладке «Локальные параметры безопасности» выберите «Успешно и неудачно» в разделе «Аудит этих попыток» Затем нажмите Применить и ОК.

Повторите шаги выше для всех записей, чтобы отслеживать активность пользователей в рабочих группах. Помните, что все компьютеры в вашей рабочей группе должны быть надлежащим образом защищены. Если один компьютер заражается, все остальные, подключенные к той же сети, подвергаются риску.

Следим за реестром

Любая уважающая себя малварь при заражении системы должна позаботиться о своем повторном запуске после перезагрузки. Она может выбрать для этого множество доступных мест, начиная от папки «Автозагрузка» и заканчивая кучей ключей автозапуска в реестре. Чаще всего, конечно же, малварь модифицирует ключи автозагрузки в реестре.

Некоторые вредоносные программы также пытаются изменить или дополнить какие-либо другие ключи реестра (к примеру, прописать свою DLL, изменить параметры Internet Explorer’a или установленной в системе антивирусной программы и т. д.). В общем, делаем вывод: за реестром надо следить, и следить тщательно. И все, даже самые захудалые антивирусные программы, гордо несущие в своем составе компонент проактивной защиты, просто обязаны это делать.

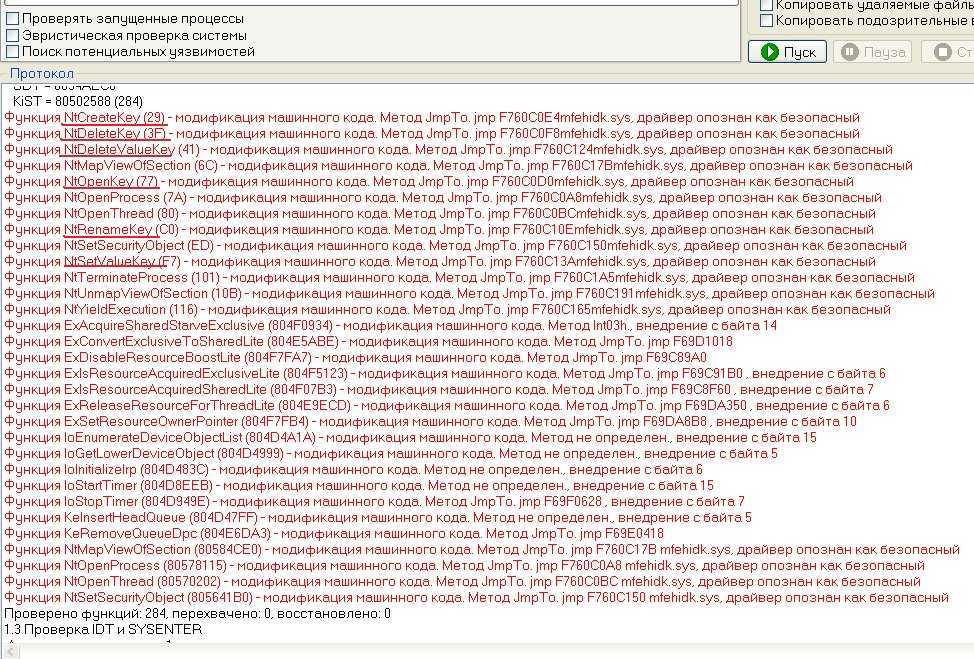

Самые распространенные способы контроля изменений в реестре — это перехват API-функций работы с реестром или использование специализированных функций контроля над реестром. Что касается первого способа, то для контроля над реестром обычно достаточно перехватить функции RegOpenKey, RegCreateKey, RegDeleteKey из advapi32.dll или более низкоуровневые NtOpenKey, NtCreateKey, NtDeleteKey и т. п. На рисунке 3 показано, как антивирус от McAfee перехватывает функции ядра для работы с реестром.

Рисунок 3. Так McAfee Antivirus Plus пытается контролировать изменения в реестре

Рисунок 3. Так McAfee Antivirus Plus пытается контролировать изменения в реестре

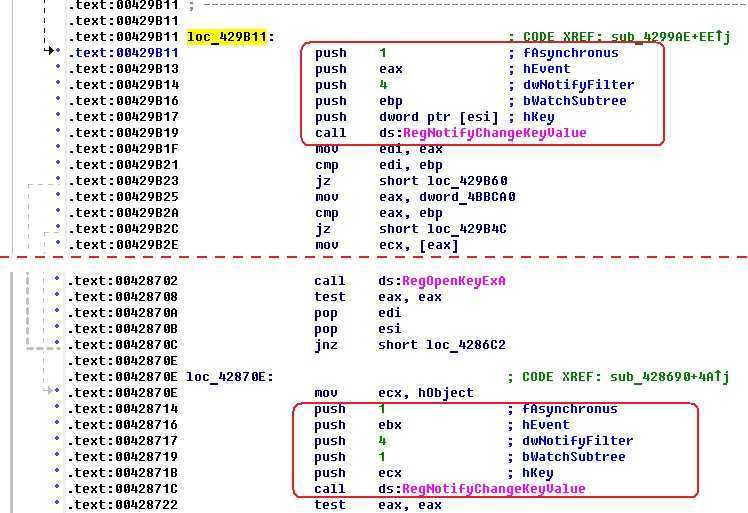

Следующий способ заключается в использовании специальной API-функции RegNotifyChangeKeyValue. Создатели Windows обучили эту функцию извещать программу, которая ее вызвала, об изменении определенного ключа реестра. Ее используют многие антивирусные программы (рисунок 4).

В случае изменения реестра функция устанавливает в сигнальное состояние заранее созданный объект типа Event (событие), и антивирусу остается только отследить это событие и принять соответствующие меры.

Рисунок 4. Контроль за изменениями в реестре с помощью RegNotifyChangeKeyValue. Выше красной пунктирной линии показана реализация в McAfee, ниже линии — в «Касперском». Как говорится, найди отличия

Рисунок 4. Контроль за изменениями в реестре с помощью RegNotifyChangeKeyValue. Выше красной пунктирной линии показана реализация в McAfee, ниже линии — в «Касперском». Как говорится, найди отличия

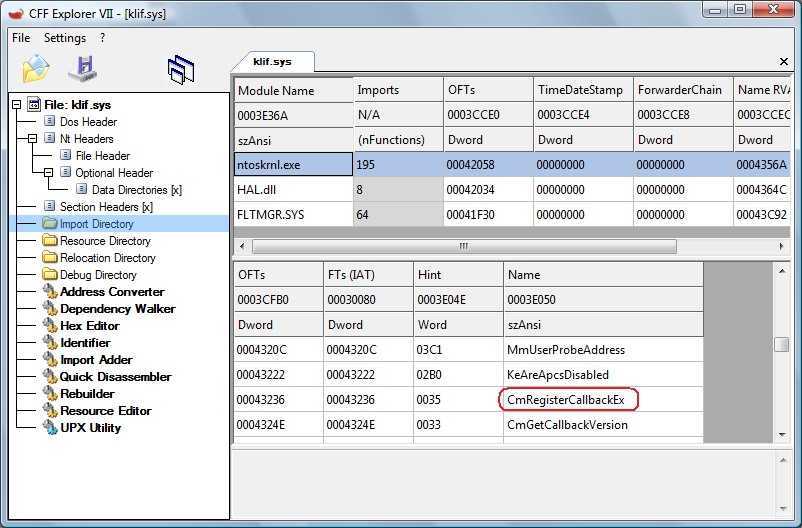

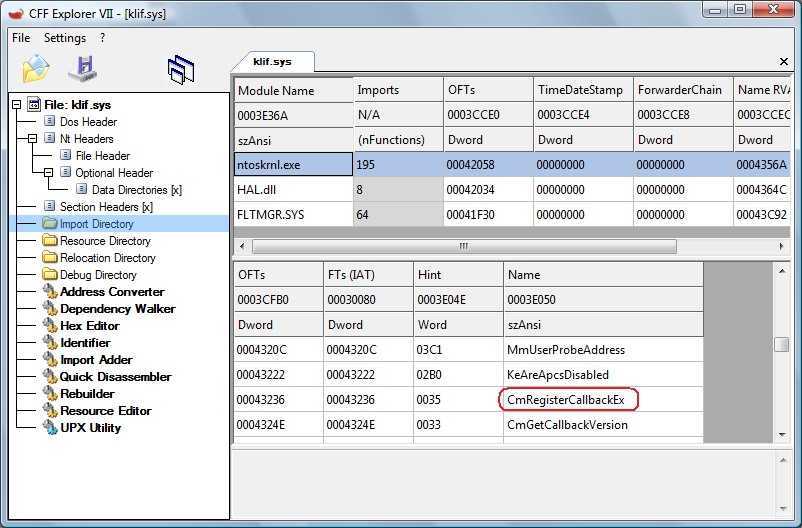

Помимо RegNotifyChangeKeyValue, в недрах Windows прячется еще одна небольшая функция CmRegisterCallBackEx, с помощью которой также можно контролировать реестр. Эта функция устанавливает так называемую callback-функцию (функцию уведомления), которая вызывается при изменениях в заранее определенных ветках реестра. Эта функция, в отличие от RegNotifyChangeKeyValue, может использоваться только в режиме ядра, и поэтому такой контроль за реестром осуществляется с помощью драйвера (к примеру, драйвер «Антивируса Касперского 2010» klif.sys импортирует функцию именно для этой цели (рисунок 5)).

Рисунок 5. Функция CmRegisterCallBackEx в драйвере klif.sys из «Антивируса Касперского 2010»

Рисунок 5. Функция CmRegisterCallBackEx в драйвере klif.sys из «Антивируса Касперского 2010»

Как правило, антивирусы редко довольствуются только одним способом контроля реестра (особенно первым, который не так уж и надежен, тем более если перехват нужных функций делать в юзермоде) и используют комбинацию двух (McAfee, например, помимо перехвата использует RegNotifyChangeKeyValue), а то и всех трех способов.

TIP

TIP или TI Platform – это средство обработки входящего Threat Intelligence. TI – это тема для отдельной статьи. Тут под TI будем понимать лишь малую его часть: перечни IOC – IP, FQDN, хэшей и т.д., считающихся злонамеренными; а под пользой TI – сокращение разрыва между первым обнаружением атаки где-то в мире и возможностью выявлять её у нас в инфраструктуре.

Разве нельзя IOC использовать в средствах защиты напрямую, зачем TIP? Этот класс решений предоставляет функционал управления TI – нормализация, обогащение, дедупликация, приоритезация, хранение, устаревание, удаление. Эти задачи могут реализовываться в ручном, автоматизированном или автоматическом режиме.

В систему приходит IOC и подвергается нормализации – приведению к единому набору полей заданного формата. С ним можно связать другие индикаторы – узнать FQDN по IP или всё семейство хэшей по исходному. Если IOC уже есть в базе – добавить атрибуты, например, что мы видели его в данных ещё одного источника в такое-то время. И присвоить ему оценку. Пришёл с трёх источников – достовернее, оценка выше; IOC в виде IP с источника X – уменьшаем оценку, IP от этих ребят быстро устаревают; индикатор ложный – обнуляем вручную. Оценка падает с течением времени – угроза либо теряет актуальность сама по себе (пирамида боли в действии), либо производители средств защиты блокируют её более рационально, чем по IOC.

При работе с индикатором аналитик исследует гипотезу, подтверждает или опровергает её, строит граф связей, а если не успевает закончить – ставит задачи или оставляет комментарии для следующей смены. Всё тот же функционал сервис деска, теперь в составе TIP.

Результат использования TIP – на средства защиты, в том числе в систему мониторинга, попадает более качественный, однозначно трактуемый и актуальный TI. А перечни IOC сокращаются на порядок, что позволяет повысить эффективность средств защиты, их использующих.