Установка Lync. Edge часть 2

28 августа, 2012

welcometoviktorp

После, того как Lync Front End сервер был установлен пришло время разворачивать Edge.

Инсталляция Edge сервера практически ничем не отличается от инсталляции других ролей, изначально необходимо определить эту роль в топологии, настроить локальное хранилище, где будет храниться топология и синхронизировать информацию с Central Management Store. Разница состоит в том, что Lync Edge не входит в домен AD и по этому топологию в процессе инсталляции роли нужно будет копировать вручную. Еще одна особенность заключается в том, что Edge сервер подключен к инфраструктуре с помощью двух сетевых адаптеров. Один сетевой адаптер «внутренний» подключен к внутренней сети, второй сетевой адаптер «внешний» подключен к сети DMZ или напрямую к сети Интернет.

Настройку Edge сервера начнем с настройки «внешнего» сетевого адаптера. На данный сетевой адаптер будет натироваться трафик с внешнего сетевого адаптера TMG.

Прежде всего в свойствах адаптера можно отключить следующие опции:

-Client for Microsoft Networks

—File and Printer Sharing for Microsoft Networks

—Register this connection’s addresses in DNS

Сетевые настройки следующие:

IP1: 172.16.40.2/24

IP2: 172.16.40.3/24

IP3: 172.16.40.4/24

GW: 172.16.40.1

DNS: —

«внутренний» сетевой адаптер напрямую подключен во внутреннюю сеть.

Сетевые настройки следующие:

IP: 172.16.30.4/24

GW: —

DNS: 172.16.30.2

Так как маршрут по умолчанию настроен на «внешнем» сетевом адаптере для того, чтобы трафик маршрутизировался во внутреннюю сеть или сети, необходимо добавить статически маршруты ко всем подсетям, где размещены серверы и клиенты Lync.

Route add -p 172.16.30.0 mask 255.255.255.0 172.16.30.1

Разрешение имен серверов осуществляется через внутренний сервер DNS 172.16.30.2.

После настройки сетевых адаптеров необходимо указать в Primary DNS Suffix FQDN сервера Edge: edge-lync.xxx.lync и добавить в зону DNS xxx.lync запись типа A edge-lync.xxx.lync.

Сервер Edge был добавлен в топологию при настройке Fron End в первой части

Для того, чтобы скопировать топологию на Edge сервер, ее изначально экспортируют в архив ZIP с помощью Lync Power Shell и копируют файл на сервер Edge, он будет нужен на этапе инсталляции.

Export-csconfiguration –filename c:\topology_export.zip

Осталась непосредственно инсталляция роли Edge.

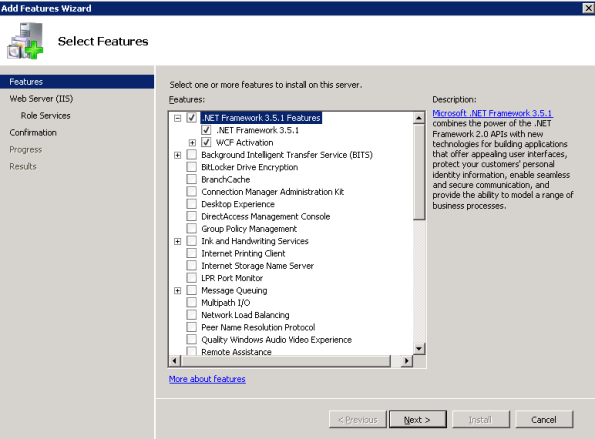

Как и для роли Front End необходимо выполнить инсталляцию NET. Framework 3.5.1

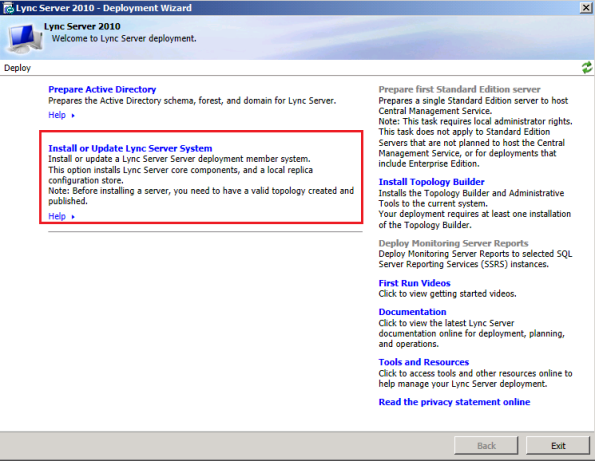

После этого можно запускать помощник развертывания Lync 2010 и переходить в раздел Install or Update Lync Server System

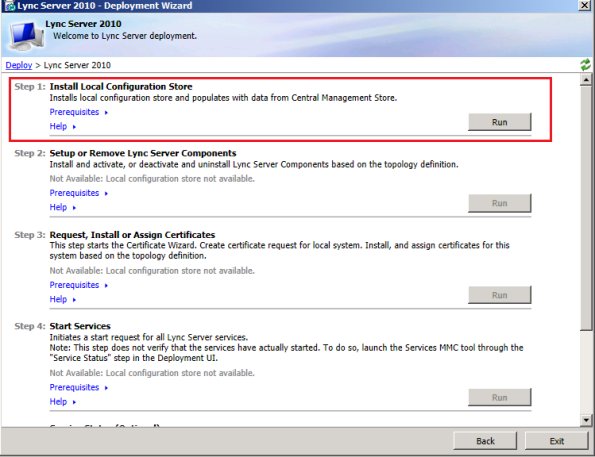

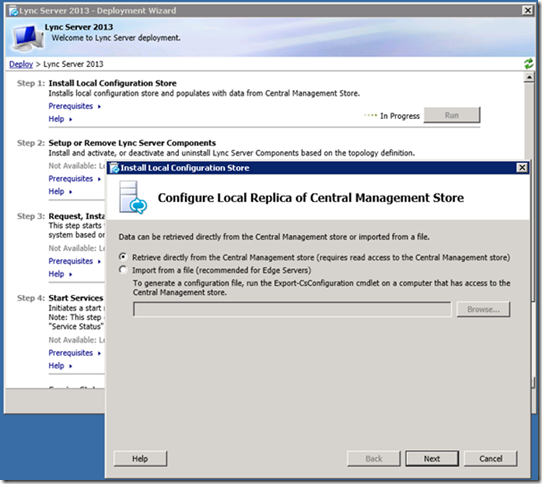

Первое, что нужно сделать как обычно — установить Local Configuration Store:

В процессе инсталляции, указать экспортированный файл topology_export.zip

Далее осталось установить файлы Lync

В процессе установки компонентов Lync у меня возникло предупреждение: WARNING! Host not found in topology. По этому поводу у Microsoft существует KB: http://support.microsoft.com/kb/2500649 и после исправления FQDN в Primary DNS Suffix проблема была решена.

Перед тем, как начать настройку сертификатов нужно, импортировать сертификат центра сертификации RootECA в локальное хранилище компьютера Local Computer-> Trusted Root Certification Authorities.

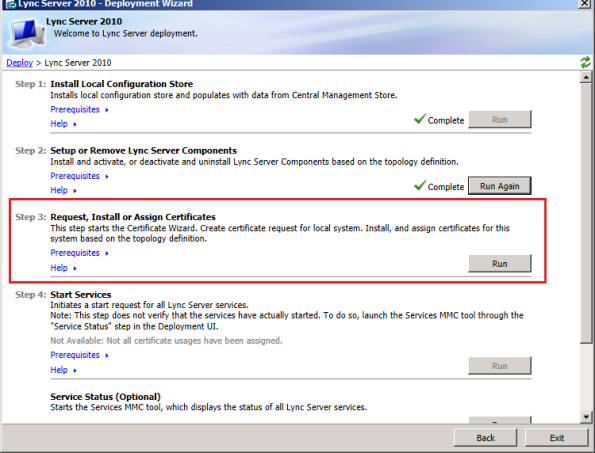

Процесс запроса сертификатов начинается с запуска помощника

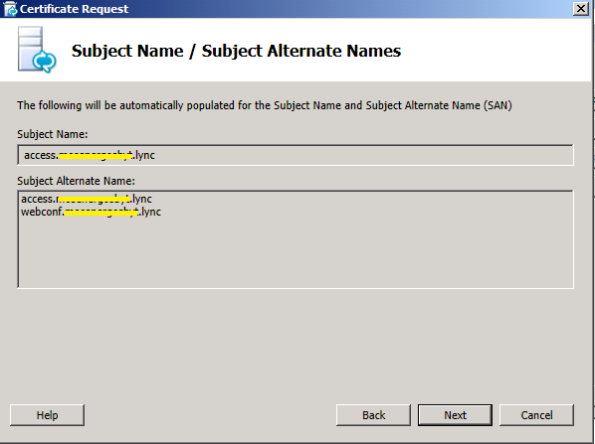

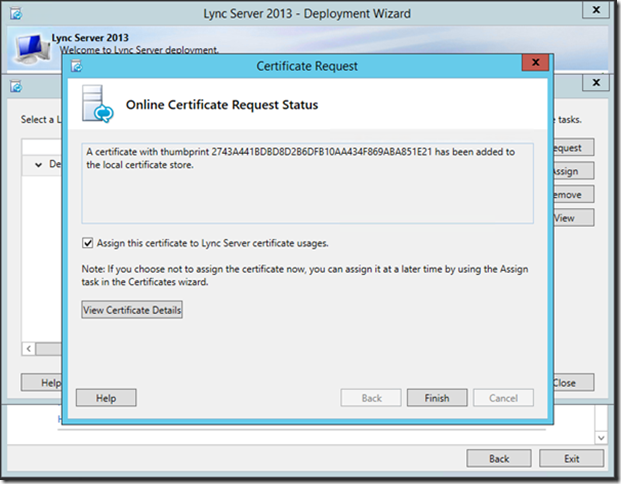

Запрос сертификата для внутреннего интерфейса Edge сервера. Сертификат можно запрашивать Online указав центр сертификации dc\RootECA и учетные данные администратора.

Далее сертификат назначается.

Запрос сертификата для внешнего интерфейса Edge выглядит идентично. В ходе запроса можно будет добавить еще одно имя sip.xxx.lync, которое будет использоваться клиентами Lync для автоматического входа без использования SRV и Phone Lync.

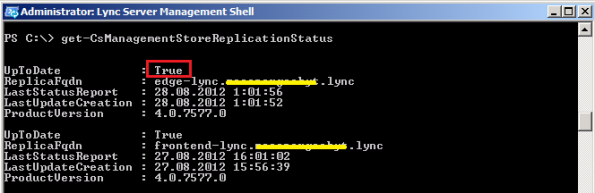

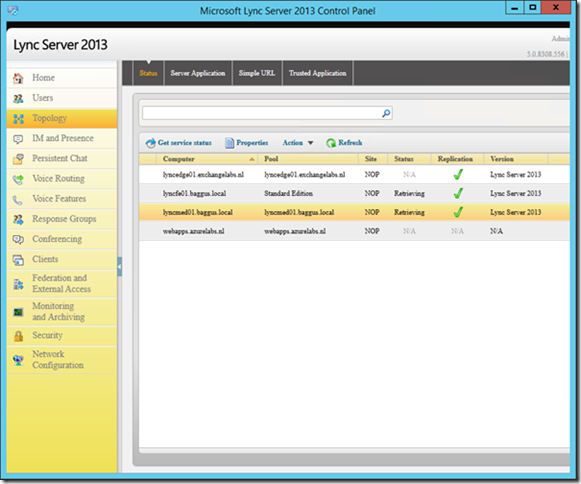

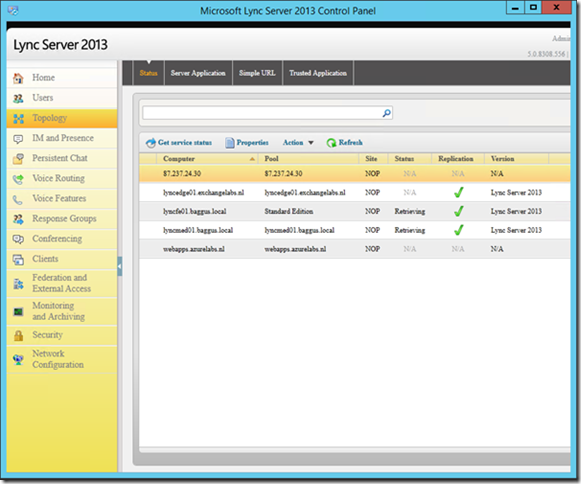

После настройки сертификатов и запуска служб необходимо убедиться, что репликация между CMS и Edge сервером работает.

P.S. Репликация между CMS и Edge серверов происходит с помощью HTTPS 4443, у других серверов Lync по SMB.

Для проверки можно выполнить следующие шаги:

1. Запустить на Front End сервере: invoke-CsManagementStoreReplication edge-lync.xxx.lync

2. Запустить Get-CsManagementStoreReplicationStatus

Результат должен быть похож на скриншот ниже

После того, как инсталляция сервера Lync Edge завершена, необходимо разрешить удаленным пользователям подключаться к Lync. Для этого в Lync Control Panel->External User Acceess проверьте две настройки.

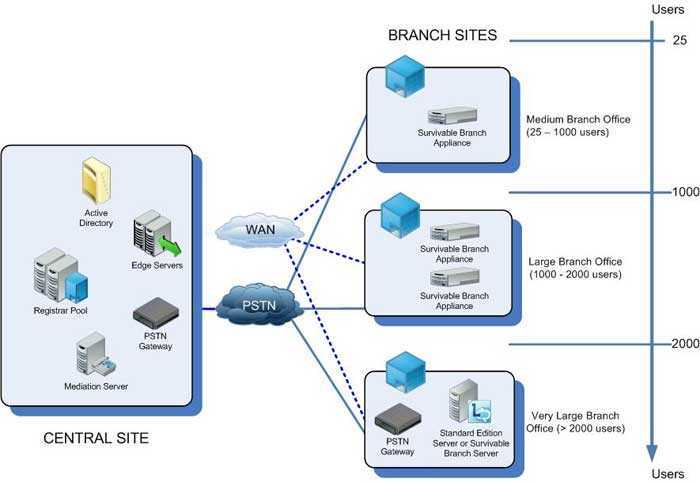

Развернуть в филиале Survivable Branch Appliance(Server)

В филиале разворачивается Survivable Branch Appliance(Server), который используется в качестве основного регистратора для клиентов филиала. При этом не требуется Edge Server, подключение производится через VPN. Достоинства: Этот способ удобен тем, что есть возможность подключить Mediation сервер филиала через медиашлюз к телефонной сети, также как и в случа с разворачиванием пула Front End. Таким образом, получается возможноть не только звонить клиентам между собой и в головной офис, но и совершать местные телефонные звонки. При правильно настроенной маршрутизации голосовых звонков, клиенты головного офиса также могут совершать телефонные звонки через медиашлюз филиала. При прерывании связи с головным офисом, клиенты филиала сохраняют возможности звонить между собой и в телефонную сеть. Не требуется дополнительная лицензия на FrontEnd, поскольку SBA (SBS) не требует отдельного лицензирования и включается в лицензию FrontEnd головного офиса. К SBA/SBS также как и к Front End возможно подключение DECT телефонов KirkНедостатки: требуется VPN соединение. Желательна установка в филиале дополнительного контроллера домена, который будет обслуживать пользователей при потере связи с головным офисом. Survivable Branch Appliance — аппаратное решение, которое включает в себя медиашлюз с развернутым сервером SBA. AudioCodes предлагает Mediant 1000 с уже установленным SBA. По функциональности SBA повторяет сервер Front End, за исключением возможности ведения конференций. Функциональность конференций доступна только при наличии связи с центральным сервером.Survivable Branch Server — программный сервер, функциональность которого повторяет функциональность сервера Front End за исключением возможности ведения конференций. Развертывается на физическом или виртуальном сервере также как и Front End с использованием стандатрной установки Lync Deployment. Но для интеграции с телефонной станцией требуется отдельный медиашлюз.Так выглядит в топологии сервер SBS

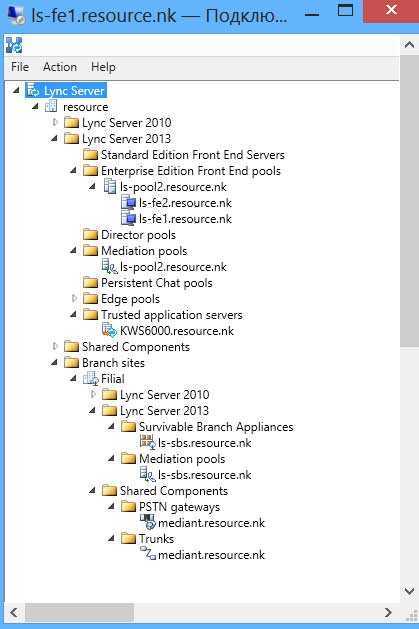

Survivable Branch Appliance — аппаратное решение, которое включает в себя медиашлюз с развернутым сервером SBA. AudioCodes предлагает Mediant 1000 с уже установленным SBA. По функциональности SBA повторяет сервер Front End, за исключением возможности ведения конференций. Функциональность конференций доступна только при наличии связи с центральным сервером.Survivable Branch Server — программный сервер, функциональность которого повторяет функциональность сервера Front End за исключением возможности ведения конференций. Развертывается на физическом или виртуальном сервере также как и Front End с использованием стандатрной установки Lync Deployment. Но для интеграции с телефонной станцией требуется отдельный медиашлюз.Так выглядит в топологии сервер SBS Здесь мы видим пул Front End серверов ls-fe1, ls-fe2 головного офиса и сервер ls-sps в филиале. Также виден сервер KIRK — KWS6000, через которые подключаются DECT телефоны. При этом клиент может регистрироваться в любом пуле серверов. На центральном, либо в пуле ls-sbs. Подключении клиента в филиале, используется Mediation филиала. Для конкретного пользователия использование того или иного шлюза определяется при помощи Dial Plan и политик голосовой связи.

Здесь мы видим пул Front End серверов ls-fe1, ls-fe2 головного офиса и сервер ls-sps в филиале. Также виден сервер KIRK — KWS6000, через которые подключаются DECT телефоны. При этом клиент может регистрироваться в любом пуле серверов. На центральном, либо в пуле ls-sbs. Подключении клиента в филиале, используется Mediation филиала. Для конкретного пользователия использование того или иного шлюза определяется при помощи Dial Plan и политик голосовой связи.

Microsoft рекомендует устанавливать Survivable Branch Appliance (Server) в филиалах от 25 пользователей, а также там, где требуется связь с телефонной станцией. В случае, когда необходимо проведение конференций, либо пользователей больше 5000, то рекомендуется ставить сервер(пул) Front End. Материалы Microsoft:Развертывание Survivable Branch Appliance(Server):http://technet.microsoft.com/en-us/library/gg398849.aspxРекомендации по созданию отказоустойчивого решения для филиалов:http://technet.microsoft.com/en-us/library/gg398234.aspx

Lync Server. Оповещение о проблеммном звонке

19.12.2012

Илгиз Мамышев

Ситуация:

Администратор настроил в компании телефонию на базе Lync Server.

Всё работает, звонки совершаются, в том числе и в телефонную сеть общего пользования через провайдера IP-телефонии.

В качестве шлюза IP-телефонии используется например Asterisk.

Иногда случаются проблемы со связью у провайдера, иногда проблемы в локальной сети компании, иногда проблемы с Интернетом или загрузкой канала, иногда подвисает или совсем падает Asterisk из-за утечек памяти и т.п.

Если сбои связи краткосрочные, то пользователи редко беспокоят админа, а вот если проблема со звонками во внешнюю телефонию затянулась, то разъярённые отсутствием связи пользователи начинают массово звонить и ругаться..

У администратора конечно есть развёрнутая роль Lync Server Monitoring и он может увидеть и продиагносцировать проблему со звонками, но это произойдет как правило только после заявки пользователя.

Задача: В реальном режиме времени информировать администратора о возникновении проблемы при совершении телефонного звонка в системе Lync Server, в целях оперативного обнаружения единичной или массовой проблемы со звонками.

Решение: LS Problem Calls v1.1.sql

[https://1drv.ms/u/s!Aj0Cguui-dSJgY5Ov9giCqqRCFegMw]

Скрипт T-SQL, создающий триггер на таблице SessionDetails (базы данных LcsCDR роли Lync Server Monitoring), который непосредственно после вставки новой записи в таблицу проверяет эту информацию и если необходимо, то сообщает о ней администратору путём отправки почтового сообщения.

Скрипт необходимо выполнить один раз, после чего будет создан триггер для таблицы SessionDetails для событий Insert и Update.

Логика триггера будет срабатывать каждый раз при вставке новой записи в таблицу.

Отправка почтового сообщения будет инициирована только при обнаружении аудио звонка с ошибкой категории «UnexpectedFailure».

Вы можете подправить фильтр (см.комментарии в тексте скрипта) категорий ошибок, исправив текст и повторно выполнив скрипт, триггер будет пересоздан.

Особенности: В качестве особенностей, можно отметить то что почтовое сообщение-уведомление содержит кроме информации о том кто, куда, через кого, и в какое время выполнял звонок, ещё и диагностическую информацию, раскрывающую суть ошибки, возможную причину и иногда даже рекомендацию — куда бежать что делать.

(диагностическая информация штатно предоставляется ролью Lync Server Monitoring — в прочем ничего более, чем мы можем получить из отчётов роли Monitoring — User Activity Report)

Пример выводимой информации: — в Outlook

Применимо к:— точно к Lync Server 2013

— скорее всего и к Lync Server 2010 (не проверялось)

— возможно и для OCS 2007 R2 (не проверялось)

Дополнительные Компоненты Lync Server 2010

Ну а теперь, роли Lync Server 2010, дополняющие базовое решение:

Mediation Server

Сервер, отвечающий за маршрутизацию телефонных вызовов между Lync Server и IP-АТС третьих фирм либо голосовыми шлюзами, преобразующими голосовой трафик из IP в TDM. Роль Mediation Server может быть совмещена с Front End Server или Standard Edition Server. Большая радость для тех, кто имел дело с OCS 2007 либо OCS 2007 R2. Дело в том, что раньше роль OCS Mediation Server обязательно должна была быть вынесена на отдельный сервер. Причины я уже описывал и ещё обещаю к ним вернуться. Выносить или не выносить роль Mediation на выделенный сервер — сложный вопрос при планировании Lync Server и рассматриваться он должен в отдельной статье.

Monitoring Server

У Monitoring Server два основных назначения и одно дополнительное. Все они, так или иначе, связаны с телефонией.

Во-первых, Monitoring Server собирает CDR, то есть информацию по всем выполненным вызовам, что модно в дальнейшем использовать для биллинга и разбора полётов при перерасходах. Однако встроенных средств отчётности для биллинга как раз недостаточно (Та же проблема что и у ISA/TMG), так что их придётся либо писать самим, либо покупать / заказывать разработку у партнёров MS.

Во-вторых, Monitoring Server отслеживает качество вызовов. Информация о качестве поступает на Mediation Server от клиента через роль Front End Server / Standard Edition Server и от Mediation Server. Благодаря этому, можно легко отследить загруженный канал либо некачественную гарнитуру.

Ну а в-третьих, Mediation Server отлично помогает с поиском проблем при выполнении вызовов. Ведь для использования встроенного инструмента logging tool нужно смоделировать проблему, а тут видно всю историю вызовов абонента, включая код и источник сообщения об ошибке, если она была.

Да, чуть не забыл. Сами вызовы Monitoring Server не записывает. За этим опять к партерам Microsoft.

Archiving Server

Тут всё просто. Хранение истории обмена мгновенными сообщениями и веб-конференций. Любимый всеми администраторами безопасности Compliance.

Edge Server

Сервер доступа для пользователей, подключающихся из сети Интернет. Сервер взаимодействия с компаниями-партерами, в которых развёрнуто аналогичное решение (в том числе на базе Cisco и IBM) и с публичными сетями обмена мгновенными сообщениями. Ставится в DMZ, в домен включать не следует. Требует два сетевых интерфейса, хоть бы и воткнутых в одну сеть (один для внешних, другой для внутренних подключений). В общем, учите / вспоминайте команды «route print» и «route add -p».

Director

Что-то типа сервера пересылки для роли Front End. Рекомендуется, если у вас больше 15 000 подключений к одной из площадок из Интернет или других площадок. Раньше предлагалось ставить роль в разрез между Edge Server и Front End Server с целью повышения безопасности и защиты от DDOS атак, но сейчас в MS утверждают, что более это не требуется. Так что забываем, как и про Stand-alone A/V Conferencing Server.

Survivable Branch Appliance (SBA) и Survivable Branch Server (SBS)

Представьте, что один из серверов пула Front End Server (с совмещёнными ролями A/V Conferencing Server и Mediation Server) вынесли на удалённую площадку и указали, что клиенты, подключающиеся с этой площадки, должны использовать данный Front End Server в первую очередь. Зачем это нужно, я писал тут . Разница между SBA и SBS в том, что первый устанавливается на модули, встраиваемые в некоторые модели сертифицированных шлюзов и донастраивается через веб- интерфейс, прикрученный разработчиками шлюзов , а второй ставится как обычный компонент Lync Server. В MS считают, что SBA следует ставить на площадке с количеством пользователей до 1000. Тут можно опять вспомнить про российские реалии, а именно про наши плохие дороги и узкие каналы.

Installing and configuring the mediation server

Before installing the Lync 2013 mediation server it has to be created in the Lync Topology. On the Lync Front-End server open the Topology Builder, download the topology from existing deployment and save the topology file on the local hard disk.

In the Topology Builder navigate to the Mediation pools under Lync Server 2013, right click Mediation pools and select New Mediation Pool.

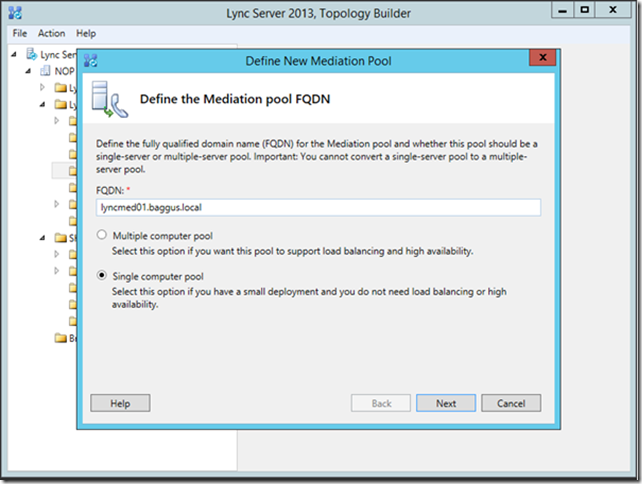

Enter the name of the Pool FQDN (in case of Lync 2013 Standard Edition this should be the FQDN of the Mediation server) and select the Single computer pool radio button.

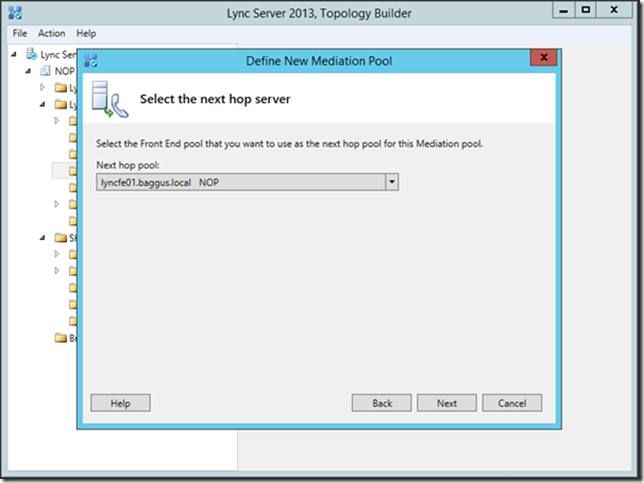

The Mediation pool is uses the lyncpool we’ve created earlier as the next hop server, so select this pool in the Next hop pool drop down box.

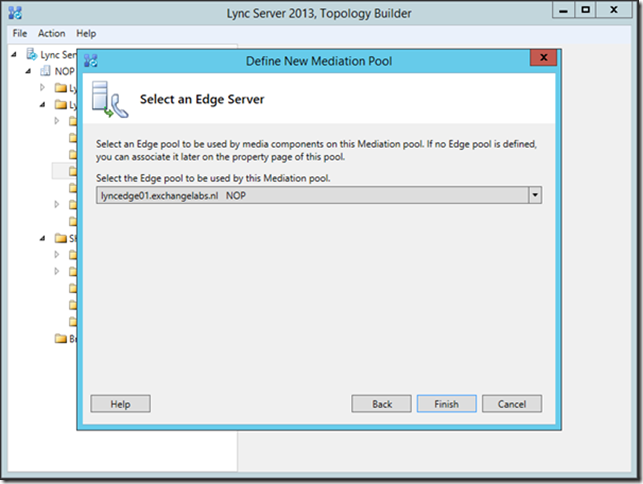

Select the Edge pool we’ve created earlier in the Edge pool drop-down box:

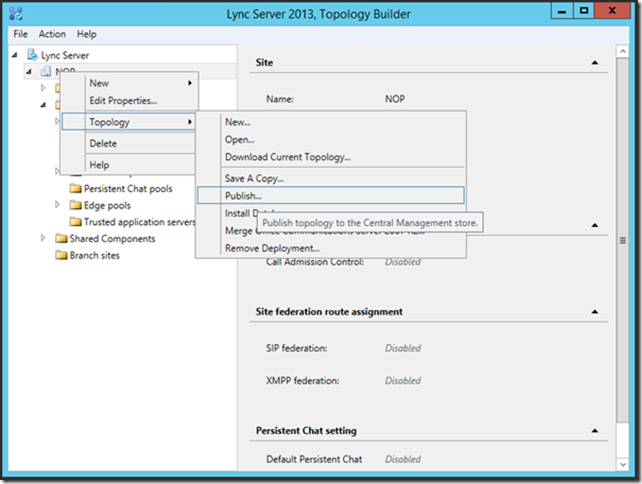

Click Finish to end the New Edge Pool wizard and to save all information in the local file. The configuration is now ready to be published into the CMS:

The mediation pool with the mediation server is now stored in the configuration database and we can continue installing the actual Lync 2013 mediation server.

The installation of the Lync 2013 mediation server is not very different than other Lync server roles. Install the Lync 2013 core components from the DVD and once installed start the Deployment Wizard. In the Deployment Wizard select Install or Update Lync Server System.

Step 1: install Local Configuration Store and select Retrieve directly from the Central Management Store will install an instance of SQL Express on the mediation server and the contents of the CMS database will be copied into this SQL Express instance.

Step 2: Setup or Remove Lync Server Components will install the actual Lync server 2013 Mediation Server based on the configuration found in the CMS.

Step 3: Request, Install or Assign Certificates will let you request an internal SSL certificate using the Active Directory Certificate Authority. Click Run and on the certificate wizard click Request. The certificate wizard is started, select Send the request immediately to an online certification authority (this is the default) and select the CA that will issue the certificate (it will find the CA in Active Directory):

Follow the wizard, enter a friendly name (something like Lync Mediation Certificate), enter the name of the organization and the department and enter the country, state/province and city/locality information. The wizard will automatically come up with the name of the mediation pool (FQDN of the Lync Front End server). If needed you can add additional names for the Subject Alternative Names field.

When the wizard is finished an SSL certificate is automatically requested at the internal Active Directory Certificate Authority, issued and downloaded to the local certificate store of the mediation server.

When you click Finish the Certificate Assignment wizard is automatically started. Nothing to configure here, just informational windows. Finish the wizard and close the certificate wizard.

Note. The SSL Certificate is only used for internal network communication. Communications with the SIP Trunk provider is typically not encrypted and thus no SSL certificate is used for external communications.

Select Step 4: Start Services to start the Lync 2013 mediation services on this server and use Service Status (Optional) to check if the services are running. There are only three services:

- Lync Server Mediation;

- Lync Server Centralized Logging Service;

- Lync Server Replica Replicator Agent;

Note. Make sure you got your name resolution right so all servers can find each other, especially when using both external names and internal names. For example, have a look at this blog post: A call to a PSTN number failed due to non availability of gateways in Lync 2013. Also check the binding order of the network interfaces. If set in the wrong order the mediation server will look for the front-end pool via the external interface instead of the internal network interface!

When you logon to the Front-End server and open the Lync Control Panel you’ll that the Mediation Server is up-and-running and that replication is running fine.

So far the installation and configuration hasn’t been that different from other Lync server roles. Now it’s time to connect the Mediation Server to the SIP trunk!

Рекомендации для центрального сайта и сайта филиала

Серверы-посредники на центральном сайте можно использовать для маршрутизации вызовов IP-PBXs шлюзов ТСОП на сайтах филиалов. Однако при развертывании магистралей SIP необходимо развернуть сервер-посредник на сайте, где завершается каждая магистраль. Наличие сервера-посредника на центральном маршруте сайта для ip-PBX или шлюза ТСОП на сайте филиала не требует использования обхода сервера-посредника. Однако если вы можете включить обход сервера-посредника, это уменьшит задержку пути к носителям и, следовательно, приведет к повышению качества мультимедиа, так как путь к носителям больше не требуется для передачи сигнального пути. Media bypass will also decrease the processing load on the pool.

Примечание.

Функция обхода сервера-посредника взаимодействует не со всеми шлюзами ТСОП, IP-PBX и пограничным контроллером SBC. Корпорация Майкрософт протестировала набор шлюзов ТСОП и контроллеров SBC с сертифицированными партнерами и провела некоторые тесты для Cisco IP-PBX. Обход сервера-посредника поддерживается только для продуктов и версий, перечисленных в программе open interoperability unified Communications — Lync Server в https://go.microsoft.com/fwlink/p/?LinkId=268730.

Если требуется устойчивость сайта филиала, на сайте филиала необходимо развернуть устройство для обеспечения связи филиалов или сочетание интерфейсного сервера, сервера-посредника и шлюза. (Предполагается, что устойчивость сайта филиала является отказоустойчивой функцией присутствия и конференц-связи на сайте.) Рекомендации по планированию голосовой связи на сайте филиала см. в статье «Планирование устойчивости голосовой связи на сайте филиала » в Lync Server 2013.

При взаимодействии с IP-УАТС, если IP-УАТС неправильно поддерживает ранние взаимодействия с мультимедиа с несколькими ранними диалогами и взаимодействиями RFC 3960, можно отсечение первых нескольких слов приветствия для входящих вызовов из IP-PBX в конечные точки Lync. Это поведение может быть более серьезным, если сервер-посредник на центральном сайте выполняет маршрутизацию вызовов ДЛЯ IP-УАТС, где маршрут завершается на сайте филиала, так как для завершения сигнала требуется больше времени. Если это происходит, развертывание сервера-посредника на сайте филиала — единственный способ уменьшить обрезку первых нескольких слов.

Наконец, если на центральном сайте есть УАТС TDM или ip-PBX не устраняет необходимость в шлюзе ТСОП, необходимо развернуть шлюз на маршруте вызова, который подключает сервер-посредник и УАТС.

Приоритет маршрутов между PSTN Gateways

23 августа, 2012

welcometoviktorp

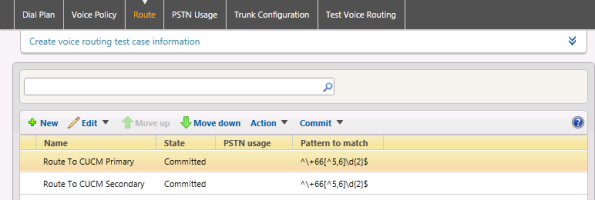

В случае если в один маршрут(Route) добавить несколько PSTN Gateway для звонков будет использоваться алгоритм round-robin, каким же образом можно выбрать приоритетный маршрутизатор?

Для решения вопроса необходимо создать два правила маршрутов с разными PSTN Gateway, определить основной и дополнительный маршруты.

Далее создать два PSTN usage, определить из них основной и дополнительный и добавить маршруты. Основной маршрут должен быть наверху в списке.

В результате всегда будет использоваться Route To CUCM Primary и если маршрут будет не доступен Lync направит трафик по маршруту Route To CUCM Secondary.

HAPPY END

Очередность выбора PSTN Usage: http://ucken.blogspot.com/2011/01/enterprise-voice-best-practices-in-lync_21.html

Запрос сертификата Standalone CA

5 декабря, 2012

welcometoviktorp

Задачка заключалась в том, чтобы создать сертификат для сервера Lync 2010 на основе stanalone root CA.

Решил написать, процедуру, больше для себя.

1. Настроить ЦС, для того, чтобы он смог работать с сертификатами SAN (только для Windows 2003)

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

net stop certsvc

net start certsvc

2. Помещаем публичный сертификат на сервер Lync в раздел «Доверенных корневых центров сертификации»

3. Создаем .inf файл из которого будет создан запрос:

Signature=»$Windows NT$

Subject = «CN=corpdc1.fabrikam.com» ; must be the FQDN of domain controllerExportable = FALSE ; TRUE = Private key is exportableKeyLength = 2048 ; Common key sizes: 512, 1024, 2048, ; 4096, 8192, 16384KeySpec = 1 ; Key ExchangeKeyUsage = 0xA0 ; Digital Signature, Key EnciphermentMachineKeySet = TrueProviderName = «Microsoft RSA SChannel Cryptographic Provider»ProviderType = 12RequestType = CMC

; Omit entire section if CA is an enterprise CAOID=1.3.6.1.5.5.7.3.1 ; Server Authentication

SAN=»dns=corpdc1.fabrikam.com&dns=.fabrikam.com&dns=ldap.fabrikam.com»

4. На основе .inf файла создать запрос

Перейти в каталог, где находится inf файл и создать на его основе запрос

certreq -new ssl.inf ssl.req

5. Утвердить запрос на ЦС

certreq -submit -config «компьютер\названиеЦС» ssl.req

6. Так как в моем случае ЦС Standalone, необходимо перейти в оснастку центра сертификации и в разделе pending request(запрос в ожидании) выпустить сертификат.

7. Экспортировать сертификат на сервер Lync

Способ А. Экспортировать можно вручную с ЦС

Способ Б. Экспортировать с помощью команды

certreq -retrieve RequestID ssl.cer,

где RequestID — это номер, полученный при запросе сертификата в ЦС.

После этого в папке появиться сертификат ssl.cer

8. Установка сертификата в хранилище

certreq -accept ssl.cer

Клиент Lync на компьютерах Windows XP, Vista не может подключиться к серверу FrontEnd

29 августа, 2012

welcometoviktorp

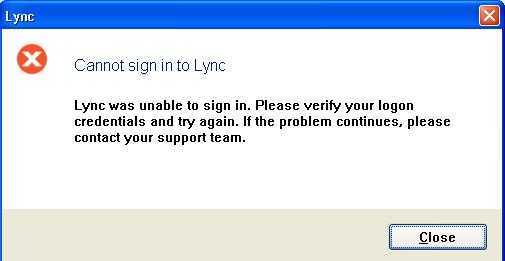

При подключении клиента Lync к серверу Front End появляется следующая ошибка:

После просмотра лог файла SIP на FrontEnd сервере, стало понятно, что проблема кроется в расхождении настроек NTLM у сервера и клиента:

«There is a mismatch between ntlm security settings on client and server computer»

На сервере Windows 2008 R2 по умолчанию установлены следующие настройки в локальных политиках(Local Security Policy):

![]()

На клиентах Windows XP и Vista 128 битное шифрование не требуется и данные настройки отключены.

Для решения вопроса можно установить идентичные настройки на клиенте(с помощью редактора локальных групповых политик), либо убрать требование 128 битного шифрования не сервере.

KB: http://support.microsoft.com/kb/982021/en-us

Configure voice routing

Wait a minute or two to have the configuration replicated from the CMS to the various servers, and when you open the Lync 2013 Control Panel the new configuration is clearly visible:

The last steps are configuring the voice routing and creating a dial plan.

In the left hand menu click Voice Routing, select the Route tab and delete the default LocalRoute and create a new Route. Give the new route an appropriate name and scroll down. In the associated trunks section click Add and select the trunk that was created in the previous steps.

Click OK and scroll down, in Associated PSTN Usages click Select and select Long Distance.

Click OK twice, click Commit, select Commit All and in the Uncommitted Voice Configuration Settings dialog box click OK. On the confirmation dialog box click Close.

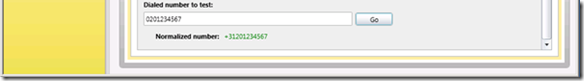

A dial plan in Lync is how dialed numbers are converted to E.164 numbers. For example, you can enter a local number like 555-1234 and this will automatically be translated to +12125551234 or when you dial 206-222-1234 it will automatically be translated to +12062221234. Here in The Netherlands I would enter a number of 020-1234567 which would be translated to +31201234567.

In the voice routing menu click the dial plan tab and open the global plan. By default there’s one normalization rule available. Scroll down to the associated normalization rules section, click New and fill in the properties.

Scroll a bit down to the dialed number to test field and enter a phone number. When you enter a local phone number it should be translated to the corresponding E.164 number:

Click OK twice, click commit, select commit all and click OK. In the Successfully published voice routing configuration pop-up window click close.

The last step is configure a voice policy. In the Voice Routing menu click the Voice Policy tab and open the Global Policy. In the associated PSTN usages click select and select the Long Distance PSTN Usage Record that was configured in the previous steps.

Click OK, click Commit, select Commit All, click OK and on the Successfully published voice routing configuration pop-up click Close.

The Lync enterprise voice configuration is now complete and we can enterprise voice enable users in the Lync 2013 control panel. In the Lync control panel select a user and open its properties. In the Telephony drop down box select Enterprise Voice and in the Line URI enter a telephone number (in the SIP trunk range of course). This phone number should be in the tel:+31201234567 format.

When you logon with the Lync client (works with Lync 2010 and Lync 2013 clients) you’ll see a new phone button in the menu ribbon with a dial pad. You should now be able to make phone calls via the SIP trunk.

On the Lync team blog there’s also an excellent blog post written by Brian Ricks on how to configure a IntelePeer SIP trunk on Lync Server 2010, including more detailed information on create multiple (US based) normalization rules: http://blogs.technet.com/b/drrez/archive/2011/04/21/configuring-an-intelepeer-sip-trunk-solution-in-lync-server-2010.aspx

Разворачиваем Lync 2013. Установка Lync Back End 4

14 марта, 2013

welcometoviktorp

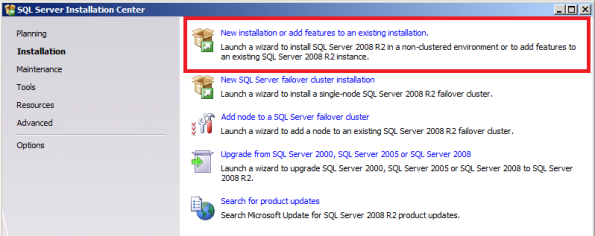

В данной части приведено описание установки SQL сервера Back End.

Общие требования для серверов SQL:

Microsoft SQL Server 2008 R2

Microsoft SQL Server 2012

Выделенный сервер

Lync 2013 не поддерживает:

32-бит редакции SQL

SQL Server Web Edition и SQL Server Workgroup

Технологии отказоустойчивости:

SQL Clustering не поддерживается в случае нового развертывания инфраструктуры Lync 2013

В случае обновления предыдущих версий до Lync 2013 и когда SQL Back End уже определен в топологии Lync, допускается использования текущего сервера SQL, но рекомендуется переход на SQL Mirroring

В моем случае был установлен один сервер SQL 2008 R2 на Windows 2008 R2, процесс инсталляции описан ниже.

Выбрать пункт новой инсталляции

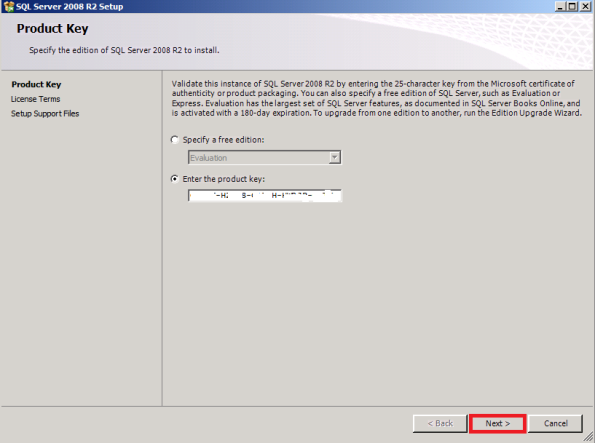

Указать ключ продукта

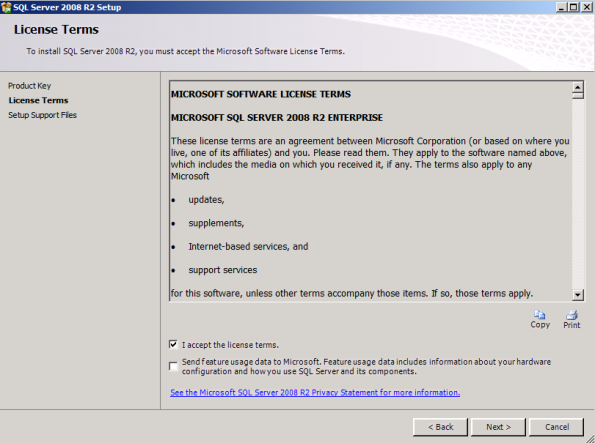

Согласится с лицензионным соглашением

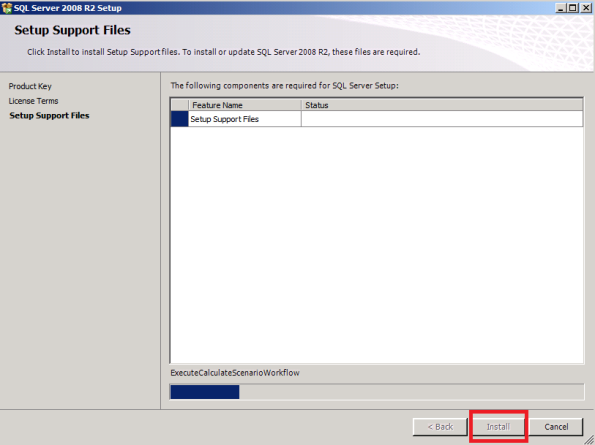

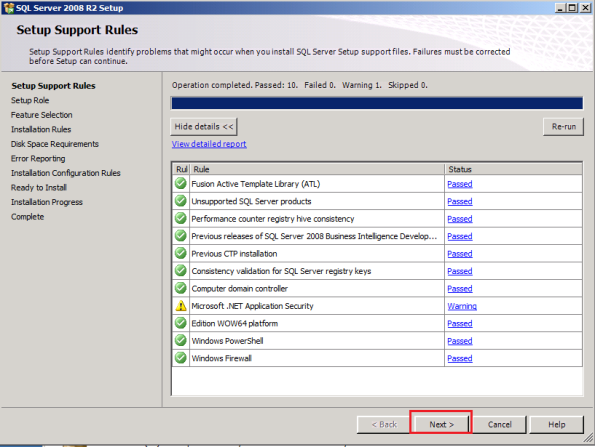

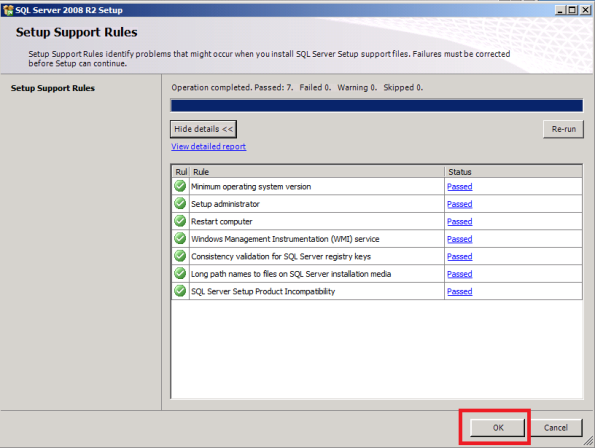

Установить файлы поддержки для продолжения инсталляции

Указать роль

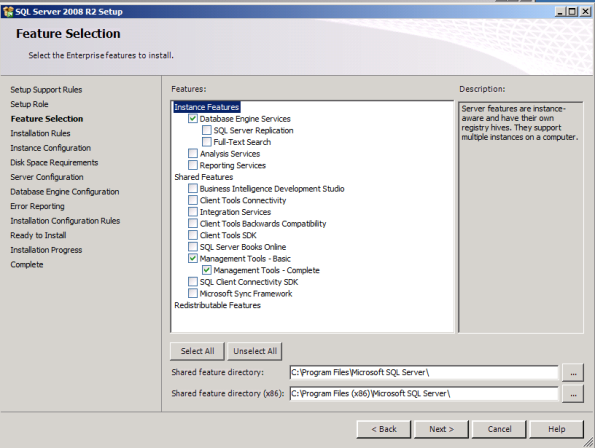

Указать компоненты для выбранной роли

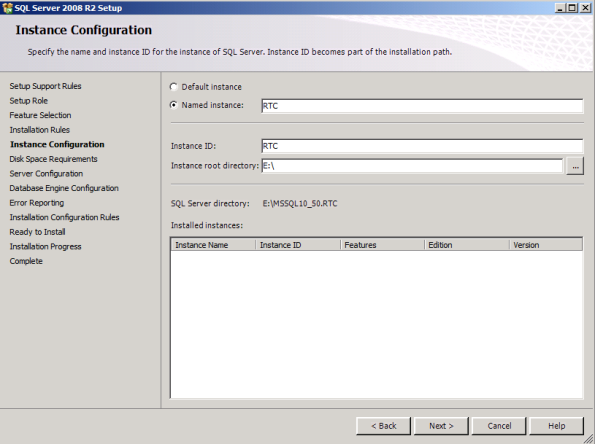

Выбор места хранения экземпляра RTC, в данном сценарии местом хранения баз данных RTC является диск E:\

Проверка требований для дисков

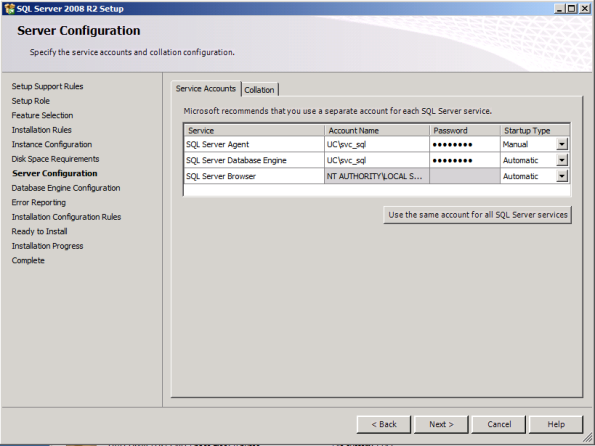

Настройка сервисов SQL

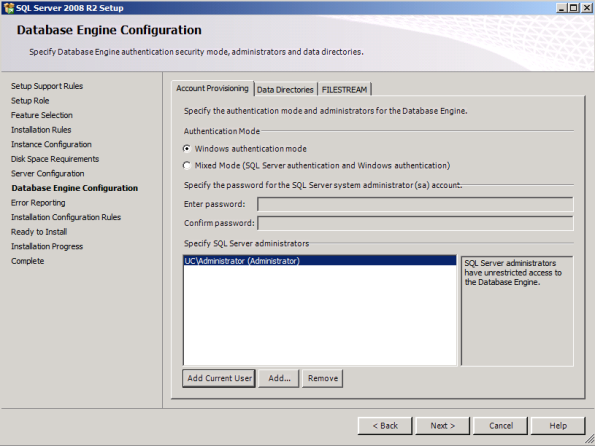

Настройка доступа к базам экземпляра RTC

Настройка отправки уведомлений об ошибках

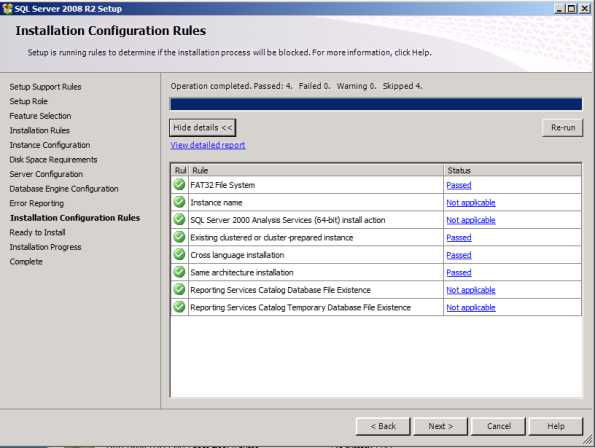

Проверка требований перед установкой

Финальная информация перед установкой.

После того, как сервер SQL 2008 R2 будет установлен, необходимо установить Service Pack 1 для SQL 2008 R2 и перезагрузить сервер.

Необходимо обратить внимание на требование для брандмауэров. В моем случае не сервере SQL работал Windows Firewall

| Протокол | Порт | Направление | Сервис |

| TCP | 1433 | Входящий | Экземпляр SQL по умолчанию |

| UDP | 1434 | Входящий | SQL Server Browser |

| TCP | Статический порт для экземпляра RTC* | Входящий | Экземпляр SQL RTC |

*Для того, чтобы определить порт для экземпляра RTC необходимо открыть:

SQL Configuration Manager ->SQL Server Netwrok Configuration ->Protocols for RTC