Конечные точки

Реализуйте соответствующие функции безопасности и неукоснительно следуйте рекомендациям по обслуживанию программного обеспечения для конечных точек (устройств) и приложений, отдав приоритет приложениям и серверным или клиентским операционным системам, напрямую предоставляемым интернет-трафику и содержимому.

Конечные точки, доступные через Интернет, — это распространенный вектор входа, который предоставляет злоумышленникам доступ к ресурсам организации. Назначьте приоритеты для блокировки распространенных уязвимостей ОС и приложений с помощью профилактических средств управления, чтобы замедлить или остановить выполнение следующих этапов.

Области ответственности участников программ и проектов

В этой таблице описана общая защита конечных точек от программ-шантажистов в контексте иерархии в области спонсирования, управления программой или управления проектом для определения требуемых результатов и их достижения.

| Lead | Ответственный за реализацию | Ответственность |

|---|---|---|

| Руководители предприятия, ответственные за воздействие на бизнес, оказанное как простоем, так и повреждениями, которые нанесла атака | Представительская спонсорская деятельность (обслуживание) | |

| Команда по операциям или директор по информационным технологиям из центрального ИТ-отдела | Представительская спонсорская деятельность (другие) | |

| Руководитель программы из команды по инфраструктуре из центрального ИТ-отдела | Достижение результатов и совместная работа между командами | |

| ИТ-специалисты и архитекторы системы безопасности | Назначение приоритетов при интеграции компонентов в архитектуры | |

| Команда по операциям из центрального ИТ-отдела | Реализация изменений в среде | |

| Производительность облака и команда по работе с пользователями | Включение сокращения направлений атак | |

| Владельцы рабочих нагрузок или приложений | Определение периодов обслуживания для внесения изменений | |

| Политика и стандарты безопасности | Обновление стандартов и документов политики | |

| Ответственные за управление соответствием требованиям безопасности | Мониторинг для обеспечения соответствия | |

Контрольный список для реализации

Применяйте эти рекомендации ко всем конечным точкам Windows, Linux, MacOS, Android, iOS и др.

Готово

Задача

Описание

Реализуйте блокировку известных угроз с помощью правил сокращения направлений атак, а также средств защиты от незаконного изменения и блокировки на первом сайте.

Не пренебрегайте этими встроенными функциями обеспечения безопасности. Это может стать причиной, по которой злоумышленнику удалось проникнуть в вашу организацию.

Примените базовые средства безопасности для защиты серверов и клиентов Windows, а также приложений Office с выходом в Интернет.

Начните строить защиту своей организации с минимального уровня безопасности, который станет отправной точкой.

Обслуживайте свое программное обеспечение следующим образом: — Обновлено: быстрое развертывание критически важных обновлений безопасности для операционных систем, браузеров, & почтовых клиентов — Поддерживается

Обновление операционных систем и программного обеспечения для версий, поддерживаемых вашими поставщиками.

Злоумышленники рассчитывают на то, что вы станете пренебрегать обновлениями от производителя или не будете относиться к ним с должным вниманием.

Изолируйте, отключите или выведите из эксплуатации незащищенные системы и протоколы, включая неподдерживаемые операционные системы и устаревшие протоколы.

Злоумышленники используют известные уязвимости устаревших устройств, систем и протоколов в качестве точек входа в вашу организацию.

Блокируйте незапрошенный трафик с помощью брандмауэра на основе узла и защиты сети.

Некоторые атаки с вредоносными программами используют незапрошенный входящий трафик к узлам в качестве способа подключения для атаки.

Выполните аудит и мониторинг для поиска и исправления отклонений от базовых показателей, а также обнаружения потенциальных атак и реагирования на них (см. раздел ).

Снижает риск воздействия программ-шантажистов, в рамках которого оцениваются базовые функции и параметры безопасности.

Безопасность

Далее мы расскажем вам о важных параметрах ОС, которые помогут усилить безопасность устройства, работающего на Windows 10.

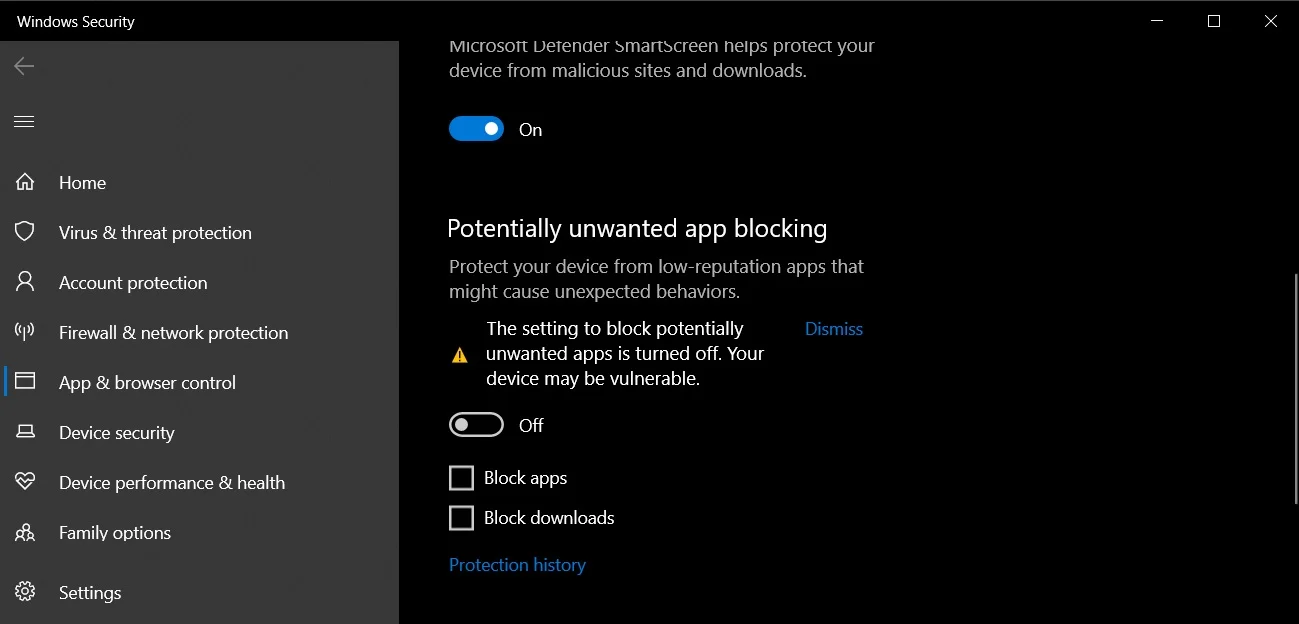

Потенциально нежелательные приложения

В Windows 10 есть опция, с помощью которой вы можете защитить себя от потенциально нежелательных приложений (англ. PUA). Как и следует из названия, этот параметр дает возможность системе обнаруживать потенциально нежелательные приложения с помощью Защитника Windows (англ. Windows Defender).

Потенциально нежелательные приложения могут создавать проблемы, связанные с работой Windows и других установленных приложений. Более того, они замедляют работу самого устройства. Эти нежелательные приложения нельзя назвать вирусами или вредоносными программами, но существует популярное мнение о том, что они могут изменять настройки веб-браузера, а также выполнять другие действия без разрешения пользователя.

Чтобы активировать защиту от нежелательных приложений в Windows 10, выполните следующие действия:

- Откройте «Настройки».

- Перейдите в раздел «Управление приложениями/браузером» (можно также просто вбить название раздела в «Поиск»).

- Найдите другой раздел под названием «Защита на основе репутации».

Для включения данной опции следует выбрать вариант «Блокировать» .Если вы хотите по-другому настроить этот параметр, следует открыть меню «Настройки защиты на основе репутации».

В нем вы получите доступ к следующим настройкам:

- проверка приложений и файлов;

- SmartScreen для Microsoft Edge;

- SmartScreen для приложений из Microsoft Store.

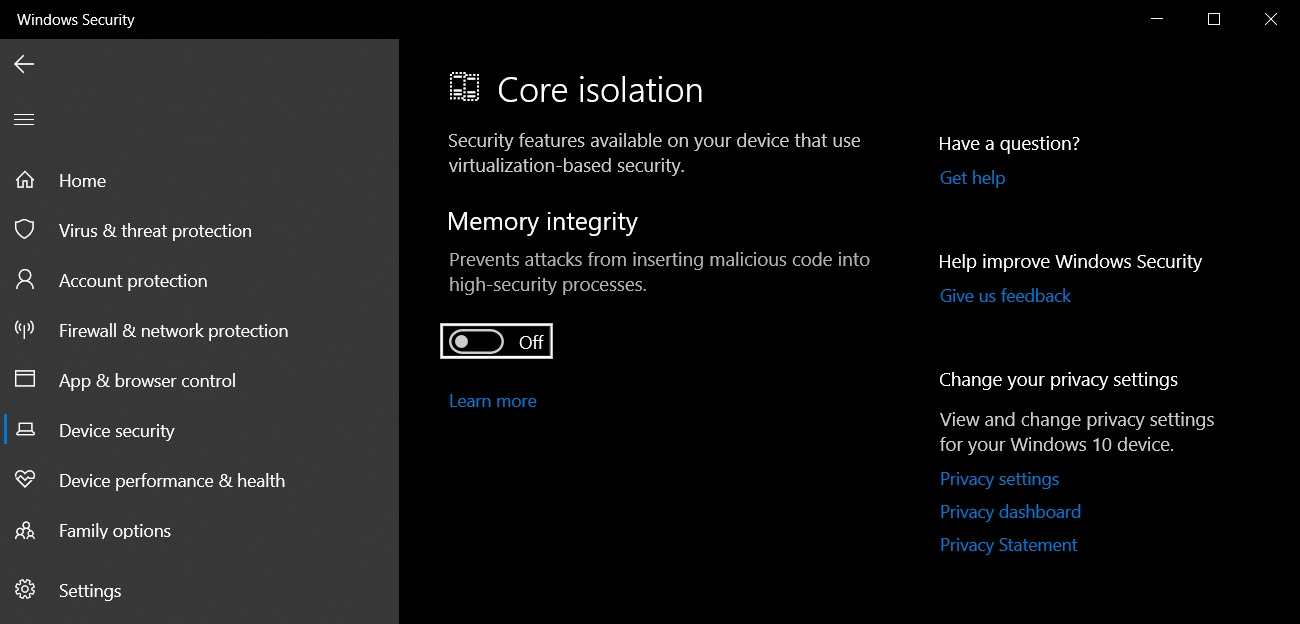

Целостность памяти

В Windows 10 есть еще одна прекрасная опция под названием «Изоляция ядра», работа которой связана с защитой вашего устройства от вредоносных программ и хакерских атак. Этот параметр изолирует компьютерные процессы от программного и аппаратного обеспечения и дает вам дополнительный уровень защиты во время комплексных атак.

Целостность памяти, которая является частью изоляции ядра, использует аппаратную виртуализацию и Hyper-V для предотвращения попыток внедрения и запуска вредоносных программ в Windows 10.

Чтобы активировать данную опцию, выполните следующие действия:

- Откройте «Настройки».

- Перейдите в раздел «Безопасность Windows».

- Откройте меню «Безопасность устройства».

- В разделе «Изоляция ядра» включите параметр «Целостность памяти».

- Перезагрузите Windows, чтобы изменения вступили в силу.

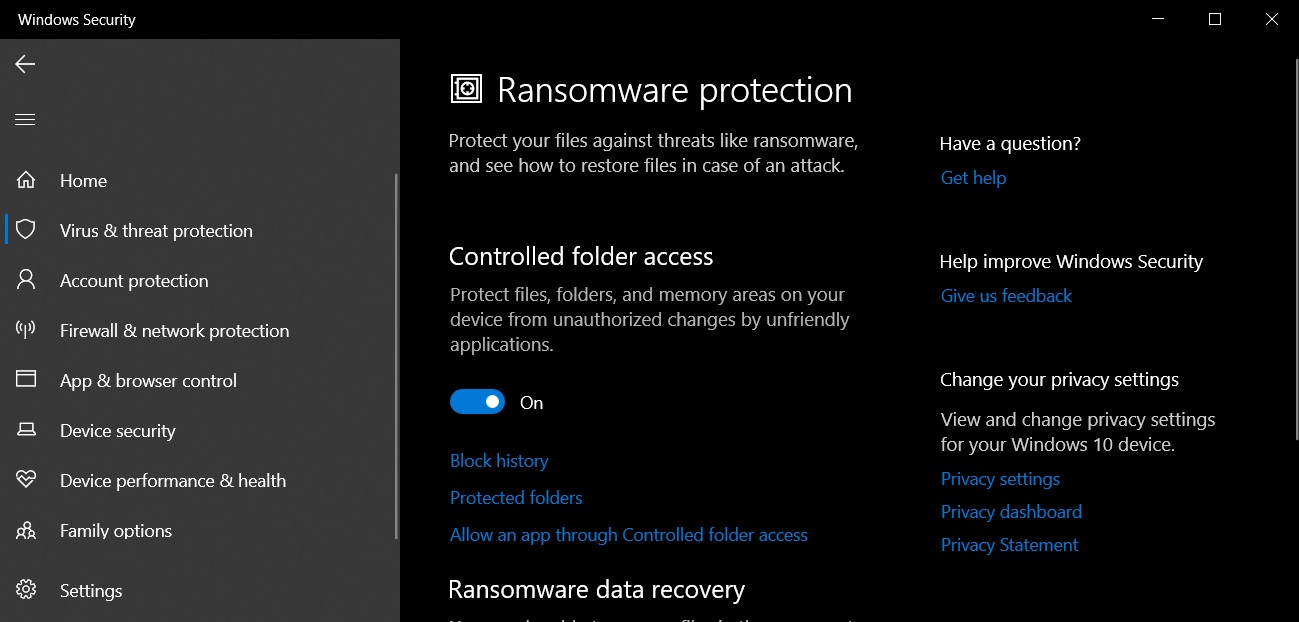

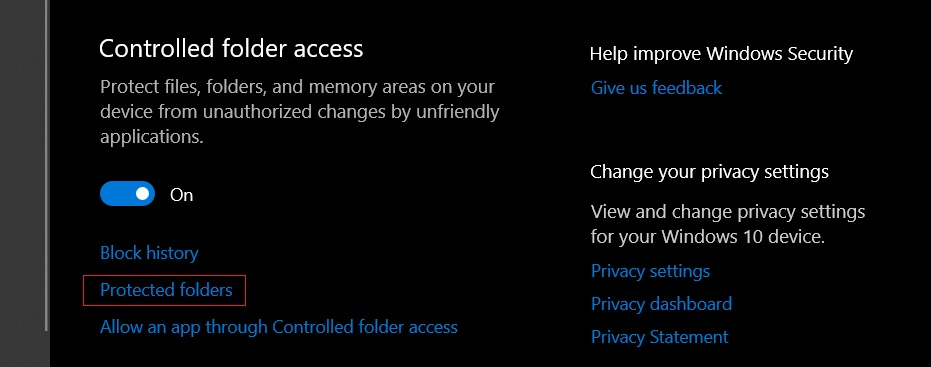

Контролируемый доступ к папкам

Еще одной интересной функцией безопасности в Windows 10 является «Контролируемый доступ к папкам». Этот параметр дает возможность предотвратить несанкционированный доступ к определенным папкам.

С помощью данной опции вы получаете полный контроль над конфиденциальными папками, чтобы предотвратить вымогательство или любую попытку получения несанкционированного доступа к вашим секретным документам, изображениям и другим файлам.

- Перейдите в раздел «Безопасность Windows».

- Откройте меню «Защита от вирусов и угроз».

- Перейдите в раздел «Защита от программ-шантажистов».

- Найдите параметр «Контролируемый доступ к папкам» и активируйте его.

- Далее найдите параметр «Защищенные папки».

- Укажите здесь все папки, доступ к которым вы хотите ограничить.

Сканирование сети

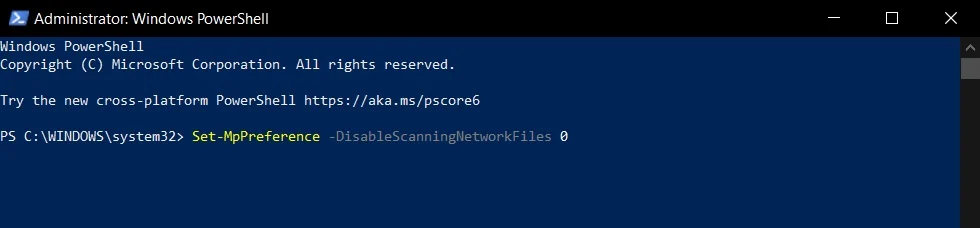

Сканирование сети как функция входит в полномочия Защитника Windows. С помощью этой опции вы можете просканировать сетевые файлы. Однако по умолчанию эта функция отключена. Пользователю необходимо включить ее вручную с помощью PowerShell.

Чтобы активировать данный параметр, выполните следующие действия:

- Откройте «Поиск» в Windows.

- Найдите PowerShell и запустите программу от имени администратора.

- Введите следующую команду:

- Нажмите на клавишу «Enter», чтобы включить сканирование сетевых файлов.

Выполнив описанные выше действия, вы сможете использовать Защитник Windows для сканирования сетевых файлов. Если вы хотите отключить эту функцию, введите следующую команду в PowerShell:

Что такое программы-вымогатели и чем они так опасны

Программа-вымогатель – это разновидность вредоносного программного обеспечения, которое при запуске шифрует или блокирует популярные типы файлов, из-за чего вы не можете открывать документы или даже запускать приложения.

Затем вредоносное ПО отображает сообщение с инструкциями о том, как вы можете заплатить – обычно с помощью криптовалюты – чтобы вернуть доступ к своим файлам.

Вы можете думать о программах-вымогателях как о событии, когда кто-то приходит в ваш дом и распыляет тип клея, который невозможно удалить, на всю вашу мебель и технику, делая их недоступными или бесполезными. Затем этот человек требует плату за удаление этого клея секретным методом, известным только ему.

На самом деле, когда вы видите это ужасное сообщение, вам лучше надеяться, что у вас есть альтернативный способ восстановить ваши данные – с помощью резервных копий. В противном случае, скорее всего, вы никогда не получите свои файлы обратно.

Это связано с тем, что выкуп, как правило, непомерно высок, и когда вы начинаете платить, вам придётся продолжать платить, потому что злоумышленники могут начать выдавать порцию данных за раз.

Кроме того, есть вероятность, что вы не вернете свои данные на 100% в целости. Среди прочего, они могут потерять папку хранения или другие атрибуты. (Продолжая аналогию, если вашу мебель измазали клеем, почти невозможно вернуть её к первоначальному состоянию).

Иногда сам вымогатель бывает «низкого качества», и даже его создатель не может исправить ущерб.

Кстати, оплата означает, что вы поддерживаете практику цифрового вымогательства, а это только усугубляет ситуацию. Таким образом, платить вымогателю – очень плохая идея.

В любом случае, программы-вымогатели могут стать такой же головной болью, как и та, которая положит конец вашему бизнесу или карьере.

Вот скриншот, показывающий зашифрованные файлы в папке зараженного компьютера

Обратите внимание на время и дату. Все эти файлы (и файлы на компьютере) были зашифрованы почти одновременно

Признаки действий программ-шантажистов

Исследователи безопасности Майкрософт обнаружили различные распространенные, но незаметные артефакты во многих кампаниях программ-шантажистов, запущенных сложными злоумышленниками. Эти знаки в основном включают использование системных средств для подготовки к шифрованию, предотвращения обнаружения и очистки экспертных данных.

| Действия программы-шантажиста. | Распространенные средства | Intent |

|---|---|---|

| Остановка процессов | taskkill.exe, net stop | Убедитесь, что файлы, предназначенные для шифрования, не блокируются различными приложениями. |

| Отключение служб | sc.exe | — убедитесь, что файлы, предназначенные для шифрования, не блокируются различными приложениями.— предотвращайте нарушение шифрования программ безопасности и других действий программ-шантажистов.— запретить создание восстанавливаемых копий по программному обеспечению резервного копирования. |

| Удаление журналов и файлов | cipher.exe, wevtutil, fsutil.exe | Удалите экспертные доказательства. |

| Удаление теневых копий | vsadmin.exe, wmic.exe | Удалите теневые копии дисков, которые можно использовать для восстановления зашифрованных файлов. |

| Удаление и остановка резервных копий | wbadmin.exe | Удалите существующие резервные копии и остановите запланированные задачи резервного копирования, предотвращая восстановление после шифрования. |

| Изменение параметров загрузки | bcdedit.exe | Отключите предупреждения и автоматическое восстановление после сбоев загрузки, которые могут быть вызваны процессом шифрования. |

| Отключение средств восстановления | schtasks.exe, regedit.exe, | Отключите восстановление системы и другие параметры восстановления системы. |

Удаленный доступ.

Один из векторов атак для злоумышленников, использующих программы-шантажисты, — получение доступа к интрасети организации путем подключения удаленного доступа. После компрометации локальной учетной записи пользователя злоумышленник может свободно перемещаться по интрасети для сбора информации, повышения привилегий и установки программ-шантажистов. Примером является кибератака на колониальный трубопровод в 2021 году.

Области ответственности участников программ и проектов

В этой таблице описана общая защита решения удаленного доступа от программ-шантажистов в контексте иерархии в области спонсирования, управления программой или управления проектом для определения требуемых результатов и их достижения.

| Lead | Ответственный за реализацию | Ответственность |

|---|---|---|

| Начальник управления информационной безопасностью или директор по информационным технологиям | Представительская спонсорская деятельность | |

| Руководитель программы в команде по работе с инфраструктурой или сетями из центрального ИТ-отдела | Достижение результатов и совместная работа между командами | |

| ИТ-специалисты и архитекторы системы безопасности | Назначение приоритетов при интеграции компонентов в архитектуры | |

| Команда по идентификации из центрального ИТ-отдела | Настройка Azure AD и политик условного доступа | |

| Команда по операциям из центрального ИТ-отдела | Реализация изменений в среде | |

| Владельцы рабочих нагрузок | Помощь с разрешениями RBAC для публикации приложений | |

| Политика и стандарты безопасности | Обновление стандартов и документов политики | |

| Ответственные за управление соответствием требованиям безопасности | Мониторинг для обеспечения соответствия | |

| Команда по обучению пользователей | Обновление всех требуемых инструкций при изменениях рабочих процессов, проведения обучения и управление изменениями | |

Контрольный список для реализации

Применяйте эти рекомендации для защиты инфраструктуры удаленного доступа от злоумышленников.

| Готово | Задача | Описание |

|---|---|---|

| Поддерживайте программное обеспечение и устройство в актуальном состоянии, выполняя обновление. Не пренебрегайте мерами безопасности, установленными производителем, и не относитесь к ним без должного внимания (обновления для системы безопасности, обеспечение поддерживаемого состояния). | Злоумышленники используют хорошо известные уязвимости, которые еще не исправлены, как векторы атак. | |

| Настройте Azure Active Directory (Azure AD) для существующего удаленного доступа, включив принудительное применение проверки «Никому не доверяй» пользователей и устройств с помощью условного доступа. | Принцип «Никому не доверяй» обеспечивает несколько уровней защиты доступа к вашей организации. | |

| Настройте безопасность для существующих сторонних решений VPN (Cisco AnyConnect, Palo Alto Networks GlobalProtect&Captive Portal, Fortinet FortiGate SSL VPN, Citrix NetScaler, Zscaler Private Access (ZPA) и другие). | Воспользуйтесь преимуществами встроенных средств безопасности решения для удаленного доступа. | |

| Разверните , чтобы обеспечить удаленный доступ. | Воспользуйтесь преимуществами интеграции с Azure AD и вашими существующими подписками Azure. | |

| Публикуйте локальные веб-приложения с помощью Azure AD Application Proxy. | Для приложений, опубликованных с помощью Azure AD Application Proxy, подключение удаленного доступа не требуется. | |

| Обеспечьте безопасный доступ к ресурсам Azure с помощью Бастиона Azure. | Обеспечьте безопасное и удобное подключение к виртуальным машинам Azure по протоколу SSL. | |

| Выполните аудит и мониторинг для поиска и исправления отклонений от базовых показателей, а также обнаружения потенциальных атак и реагирования на них (см. раздел ). | Снижение риска от действий программ-шантажистов, которые пробуют базовые функции и параметры безопасности. | |

Что делать во время атаки

В случае атаки приоритетный список резервного копирования становится приоритетным списком восстановления. Перед восстановлением убедитесь, что резервная копия создана правильно и не заражена. Возможно, вам удастся найти вредоносное ПО внутри резервной копии.

Действия, выполняемые во время атаки

Придерживайтесь этих рекомендаций во время атаки.

| Задача | Подробный сведения |

|---|---|

| На ранних этапах атаки привлекайте стороннюю поддержку, в частности, поддержку со стороны поставщиков аналитики угроз, поставщиков решений по защите от вредоносного ПО и поставщиков по анализу вредоносного ПО. | Эти контакты могут быть полезны, если у данного варианта программы-шантажиста есть известные слабые места или доступны инструменты дешифровки. Для защиты от акта можно обратиться к команде Майкрософт по обнаружению и реагированию (DART). DART взаимодействует с клиентами по всему миру, помогая обеспечивать и укреплять защиту от атак до их возникновения, а также исследовать и устранять последствия атак. Корпорация Майкрософт также предоставляет услуги по быстрому восстановлению от атаки программой-шантажистом. Они являются эксклюзивным предложением глобальной команды экспертов Майкрософт Compromise Recovery Security Practice (CRSP). Основной целью этой команды во время действия атаки с использованием программы-шантажиста является восстановление службы проверки подлинности и ограничение влияния программы-шантажиста. DART и CRSP являются частью системы служб безопасности поставки отраслевых решений. |

| Обратитесь в местные или федеральные правоохранительные органы. | Если вы находитесь в США, обратитесь в ФБР, чтобы сообщить о нарушении, вызванном программой-шантажистом, с помощью формы IC3 Complaint Referral Form. |

| Выполните действия по удалению полезных данных вредоносной программы или программы-шантажиста из своей среды и остановите распространение атак. Выполните полную и актуальную антивирусную проверку на всех подозреваемых компьютерах и устройствах, чтобы обнаружить и удалить полезные данные, связанные с программой-шантажистом. Проверьте устройства, которые синхронизируют данные, или целевые объекты сопоставленных сетевых дисков. | Можно использовать Windows Defender или (для более старых клиентов) Microsoft Security Essentials. Удалить программу-шантажиста или вредоносное ПО можно также с помощью средства удаления вредоносных программ (MSRT). |

| Сначала восстановите критически важные для бизнеса системы. Перед восстановлением убедитесь, что резервная копия не заражена. | На этом этапе не нужно восстанавливать все функции и компоненты. Сосредоточьтесь на пяти самых важных для бизнеса системах из списка восстановления. |

| Если у вас есть автономные резервные копии, вы, вероятно, сможете восстановить зашифрованные данные после удаления из среды полезных данных программы-шантажиста (вредоносной программы). | Чтобы предотвратить будущие атаки, перед восстановлением убедитесь, что в вашей автономной резервной копии отсутствуют программы-шантажисты или вредоносные программы. |

| Определите безопасный на момент времени резервный образ, который заведомо не заражен. Если вы используете хранилище Служб восстановления, внимательно изучите временную шкалу инцидента, чтобы понять, в какой момент времени целесообразно восстановить резервную копию. | Чтобы предотвратить атаки в будущем, проверьте резервную копию на наличие вредоносных программ до восстановления. |

| Используйте средство проверки безопасности и другие инструменты для полного восстановления операционной системы, а также сценарии восстановления данных. | Средство проверки безопасности (Майкрософт) — это средство сканирования, предназначенное для поиска вредоносных программ и их удаления с компьютеров Windows. Просто скачайте это средство и запустите проверку, чтобы найти вредоносные программы и попытайтесь отменить изменения, внесенные выявленными угрозами. |

| Убедитесь, что антивирусная программа или решение обнаружения и нейтрализации атак на конечные точки (EDR) находятся в актуальном состоянии. Вам также необходимо иметь последние обновления. | Предпочтительным является решение EDR, такое как Microsoft Defender для конечной точки. |

| После запуска критически важных для бизнеса систем следует восстановить другие системы. По мере восстановления систем начинайте собирать данные телеметрии, чтобы можно было принимать конструктивные решения о том, что вы восстанавливаете. | Данные телеметрии должны помочь вам определить, осталось ли вредоносное ПО в ваших системах. |

Сведения об оповещении и уведомлении по правилу ASR

Всплывающие уведомления создаются для всех правил в режиме блокировки. Правила в любом другом режиме не создают всплывающие уведомления

Для правил с указанным «Состояние правила»:

- Правила ASR с <правилами ASR и состояниями> правила используются для отображения оповещений (всплывающих уведомлений) на Microsoft Defender для конечной точки только для устройств с высоким уровнем облачных блоков. Устройства без высокого уровня блока облака не будут создавать оповещения для каких-либо <сочетаний правил ASR и состояния> правила

- Оповещения EDR создаются для правил ASR в указанных состояниях, для устройств на уровне облачных блоков High+

| Имя правила: | Состояние правила: | Создает оповещения в EDR? (Да | Нет) | Создает всплывающие уведомления? (Да | Нет) |

|---|---|---|---|

| Только для устройств на уровне облачных блоков High+ | Только в режиме блокировки и только для устройств с высоким уровнем облачного блока | ||

| Нет | Да | ||

| Блокировка | Да | Да | |

| Нет | Да | ||

| Нет | Да | ||

| Да | Да | ||

| Нет | Да | ||

| Аудит | Блок | Y | Y | N | Y | |

| Блокировка | Да | Да | |

| Нет | Да | ||

| Нет | Да | ||

| Нет | Да | ||

| Аудит | Блок | Y | Y | N | Y | |

| Нет | Да | ||

| Аудит | Блок | Y | Y | N | Y | |

| Нет | Да | ||

| Аудит | Блок | Y | Y | N | Y |

Учетные записи

Точно так же, как антикварный сувальдный замок не защитит ваш дом от современного взломщика, пароли не могут защитить учетные записи от распространенных атак, которые мы сегодня наблюдаем. Хотя многофакторная проверка подлинности (MFA) в свое время была утомительным дополнительным действием, сейчас подход проверки подлинности без пароля повышает удобство входа с использованием биометрических средств, которые не требуют от пользователей запоминания или ввода пароля. Кроме того, при использовании инфраструктуры по модели Никому не доверяй сохраняются сведения о доверенных устройствах. Это сокращает число запросов на утомительные и отвлекающие действия MFA.

Начиная с учетных записей администратора с высоким уровнем привилегий, четко следуйте этим рекомендациям по обеспечению безопасности учетных записей, включая использование без пароля или MFA.

Области ответственности участников программ и проектов

В этой таблице описана общая защита учетных записей от программ-шантажистов в контексте иерархии в области спонсирования, управления программой или управления проектом для определения требуемых результатов и их достижения.

| Lead | Ответственный за реализацию | Ответственность |

|---|---|---|

| Начальник управления информационной безопасностью, директор по информационным технологиям или директор по идентификации | Представительская спонсорская деятельность | |

| Руководитель программы из групп идентификации и управления ключами или архитектуры безопасности | Достижение результатов и совместная работа между командами | |

| ИТ-специалисты и архитекторы системы безопасности | Назначение приоритетов при интеграции компонентов в архитектуры | |

| Отдел управления удостоверениями и ключами или команда по операциям из центрального ИТ-отдела | Реализация изменений конфигурации | |

| Политика и стандарты безопасности | Обновление стандартов и документов политики | |

| Ответственные за управление соответствием требованиям безопасности | Мониторинг для обеспечения соответствия | |

| Команда по обучению пользователей | Обновление пароля или инструкций по входу, проведение обучения и управление изменениями | |

Контрольный список для реализации

Применяйте эти рекомендации для защиты учетных записей от злоумышленников.

| Готово | Задача | Описание |

|---|---|---|

| Для всех пользователей следует применять надежные процедуры MFA или входа без пароля. Начните с администраторов и приоритетных учетных записей, используя одну или несколько из следующих учетных записей: — проверка подлинности без пароля с помощью Windows Hello или приложения Microsoft Authenticator. — многофакторная проверка подлинности Azure; — стороннее решение MFA. | Усложните злоумышленнику компрометацию учетных данных, просто определив пароль учетной записи пользователя. | |

| Повышение уровня безопасности пароля: — для учетных записей Azure AD используйте защиту паролей Azure AD, чтобы обнаружить и блокировать известные ненадежные пароли и дополнительные слабые места в вашей организации; — для локальных доменных служб Active Directory (AD DS) расширьте защиту паролем Azure AD до учетных записей AD DS. | Убедитесь, что в вашей организации не используются распространенные пароли или пароли на основе названия организации, которые могут определить злоумышленники. | |

| Выполните аудит и мониторинг для поиска и исправления отклонений от базовых показателей, а также обнаружения потенциальных атак и реагирования на них (см. раздел ). | Снижает риск воздействия программ-шантажистов, в рамках которого оцениваются базовые функции и параметры безопасности. | |

Результаты и временная шкала реализации

Попробуйте достичь этих результатов в течение 30 дней:

- 100 % сотрудников активно используют MFA;

- для 100 % развертываний используются пароли с повышенным уровнем безопасности.

Усложнение процесса получения доступа

Предотвращение входа для злоумышленника в среду и быстрое реагирование на инциденты, чтобы лишить злоумышленника доступа, прежде чем он сможет украсть и зашифровать данные. Это приведет к тому, что злоумышленники будут терпеть неудачу на ранних этапах и как можно чаще, что сведет на нет целесообразность их атак. Хотя предотвращение является предпочтительным результатом, это —непрерывный процесс, и может оказаться невозможным достичь 100 % предотвращения и быстрого реагирования в реальных организациях (сложные многооблачные активы с несколькими платформами и с распределенными ИТ-обязанностями).

Для достижения этой цели организациям следует определить и реализовать быстрые решения по усилению элементов управления безопасностью, чтобы предотвратить проникновение и быстро обнаружить или вытеснить злоумышленников, одновременно реализуя устойчивую программу, которая поможет организациям оставаться в безопасности. Корпорация Майкрософт рекомендует организациям следовать принципам, изложенным в стратегии «Никому не доверяй». В частности, по отношению к программам-шантажистам организации должны назначить приоритеты:

- Улучшение санации безопасности путем сосредоточения усилий на сокращении направлений атак и угроз, а также на управлении уязвимостями для активов в пространстве организаций.

- Внедрение элементов управления защитой, обнаружением и реагированием для цифровых активов организаций, которые можно защитить от обычных и сложных угроз, обеспечить видимость действий злоумышленников и оповещение о них, а также реагировать на активные угрозы.