Как переименовать существующий DAG в Exchange 2010

September 18, 2012 – 10:28 am

Технически невозможно просто взять и переименовать существующий DAG, однако вы можете пересоздать его с новым именем. Это возможно сделать без необходимости полной повторной синхронизации баз DAG. Далее я опишу необходимые для этого шаги:

- Остановите все бэкапы и отключите циклическое логирование. Это необходимо для того, чтобы у вас были все логи транзакций, требуемые для обновления копий баз.

- Удалите все копии баз с DAG. Этой процедурой вы удалите их с DAG, но не удалите физически файлы с сервера.

Remove-MailboxDatabaseCopy -Identity DB01\MBX3

Удалите все ноды DAG с помощью ключа -ConfigurationOnly. Сервера почтовых ящиков будут удалены с кластера DAG и с удалены с объекта DAG в Active Directory.

Remove-DatabaseAvailabilityGroupServer -Identity DAG -MailboxServer MBX3 -ConfigurationOnly

Удалите DAG. Теперь DAG не имеет членов и может быть удален с Exchange и Active Directory.

Вход в Центр администрирования Exchange

URL-адрес Центра администрирования Exchange управляется виртуальным каталогом Службы IIS (IIS) под названием ECP, который располагается в службах клиентского доступа (интерфейсных службах) на сервере почтовых ящиков. Да, виртуальный каталог называется ECP, а не EAC.

-

Внутренний URL-адрес. По умолчанию это значение содержит полное доменное имя (FQDN) сервера Exchange в формате . Например, . Чтобы получить доступ к EAC в веб-браузере на самом сервере Exchange Server, можно использовать значение .

-

Внешний URL-адрес. По умолчанию это значение не настроено. Для подключения к Центру администрирования Exchange через Интернет, необходимо настроить указанные ниже параметры.

-

Внешний URL-адрес для виртуального каталога ECP. Дополнительные сведения см. в разделе в статье Настройка потока обработки почты и клиентского доступа на серверах Exchange Server.

-

Соответствующую запись в общедоступном DNS.

-

Сертификат TLS, содержащий или соответствующий записи имени узла. Скорее всего, это будет сертификат альтернативного имени субъекта (SAN) или сертификат с подстановочными знаками, так как большинство клиентских служб доступны на одном веб-сайте на сервере Exchange Server. Дополнительные сведения см. в статье .

После настройки параметров общее значение внешнего URL-адреса для EAC будет выглядеть так: .

Примечание. Внешним пользователям, подключающимся к Outlook в Интернете (ранее Outlook Web App), также требуется доступ к EAC для доступа к собственной странице параметров. Вы можете отключить доступ внешнего администратора к EAC, но при этом разрешить пользователям доступ к странице параметров в Outlook в Интернете. Дополнительные сведения см. в статье Отключение доступа к Центру администрирования Exchange.

-

Самый простой способ найти значения внутренних и внешних URL-адресов для Центра администрирования Exchange (без использованиявиртуальных каталоговсерверов> в самом EAC) — использовать командлет Get-EcpVirtualDirectory в командной консоли Exchange. Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Exchange Management Shell.

В приведенных примерах показано, как найти значения внутренних и внешних URL-адресов виртуальных каталогов Центра администрирования Exchange в вашей организации.

-

Чтобы найти значения для всех серверов Exchange в организации, выполните следующую команду:

-

Чтобы найти значения для сервера под названием Mailbox01, выполните следующую команду:

-

Чтобы найти значение для виртуального каталога под названием «ecp (веб-сайт по умолчанию)» на сервере под названием Mailbox01, выполните следующую команду:

Дополнительные сведения см. в статье Get-EcpVirtualDirectory.

В Exchange 2016, если вы находитесь в среде сосуществования с Exchange 2010, расположение почтового ящика управляет поведением по умолчанию для открытия EAC или ECP:

-

Если ваш почтовый ящик находится на сервере почтовых ящиков Exchange 2010, то по умолчанию для Exchange 2010 открывается панель управления Exchange. Вы можете войти в Центр администрирования Exchange, добавив версию Exchange в URL-адрес (значение версии 15 как для Exchange 2013, так и для Exchange 2016). Например, для доступа к EAC через службы клиентского доступа (внешний интерфейс) на сервере почтовых ящиков с именем Mailbox01 используйте следующий URL-адрес: .

-

Если почтовый ящик находится на сервере почтовых ящиков Exchange 2016 и вы хотите получить доступ к ECP на сервере клиентского доступа Exchange 2010 с именем CAS01, используйте следующий URL-адрес: .

Обнаружение эксплуатации CVE-2021-26855

Уязвимость CVE-2021-26855 позволяет внешнему атакующему отправить произвольный HTTP-запрос, который будет перенаправлен к указанному внутреннему сервису от машинного аккаунта почтового сервера. Таким образом, уязвимость позволяет обойти механизм аутентификации сервера Exchange и выполнить запрос с наивысшими привилегиями.

Так как атакующий может указывать сервис, к которому будет перенаправлен произвольный HTTP-запрос, эту SSRF-уязвимость можно использовать по-разному. Рассмотрим два способа использования данной уязвимости: чтение электронной почты через EWS и загрузка веб-шелла через ECP (CVE-2021-26858 и CVE-2021-27065).

При помощи CVE-2021-26855 можно с легкостью скачать письма любого пользователя, зная лишь адрес его электронной почты. Для эксплуатации необходимо, чтобы в атакуемой инфраструктуре было как минимум два сервера MS Exchange. Например, запрос отправляется на сервер , а с него при помощи SSRF перенаправляется на . На скриншоте ниже показан пример такого обращения к EWS API с использованием SOAP-запроса для получения последних 10 писем из почтового ящика . Ответ от сервера содержит идентификаторы писем и другую информацию о них (например, заголовок или дату получения).

SOAP-запрос для получения списка писем

Если подставить идентификатор искомого письма в другой SOAP-запрос, можно получить оригинал этого письма.

SOAP-запрос для получения письма

Ответ от сервера будет содержать base64-представление оригинального письма.

Декодированное содержимое письма

Таким образом, все письма из любого почтового ящика могут быть скачаны с сервера без аутентификации. Почта часто используется для передачи конфиденциальной информации, например платежных поручений, конфигурационных файлов, учетных данных пользователей, паролей или инструкций по подключению к VPN-серверам и т. д. Злоумышленники могут использовать информацию, полученную из скомпрометированной почтовой переписки, для организации фишинговых рассылок и других киберпреступлений. Этот вектор атаки не менее опасен, чем загрузка веб-шелла на сервер.

Подобные запросы логируются в журнале EWS. Соответственно, правило для детектирования описанной атаки может выглядеть следующим образом:

Второй способ использования SSRF-уязвимости — это аутентификация в ECP с последующей эксплуатацией уязвимостей CVE-2021-26858/CVE-2021-27065 для загрузки веб-шелла на сервер. Чтобы выполнять запросы к ECP, требуется установить полноценную сессию в ECP. Для того чтобы атакующий мог выдать себя за администратора при установлении сессии, ему необходимо узнать SID учетной записи администратора почтового сервера.

В первую очередь из ответа на NTLM-запрос к атакующий может узнать FQDN почтового сервера, которое понадобится на следующих этапах: оно будет указано в NTLM-ответе, который необходимо декодировать.

Получение FQDN почтового сервера

Следующий шаг — получение и идентификатора почтового ящика при помощи HTTP-запроса к Autodiscover. Полученный на предыдущем шаге FQDN почтового сервера указывается в cookie с именем .

Запрос к Autodiscover для получения информации о почтовом ящике администратора

Затем атакующий может получить SID искомого пользователя при помощи HTTP-запроса к MAPI. Атакующий отправляет запрос для делегирования доступа к почтовому ящику. Этот запрос также перенаправляется к MAPI от имени пользователя машинного аккаунта и вызывает ошибку доступа. Ошибка содержит SID искомого пользователя.

Запрос к MAPI для получения SID администратора

Наконец, получив SID пользователя, атакующий сможет аутентифицироваться на сервере, выдав себя за администратора, отправив специальным образом сформированный POST-запрос на .

Аутентификация на ECP под администратором

Запрос включает в себя заголовок с именем , где в качестве значения указан SID пользователя, под которым необходимо аутентифицироваться. Тело POST-запроса также содержит SID этого пользователя. Сервер в ответ вернет две cookie с именами и , которые атакующий может использовать для любых последующих запросов к ECP. Получение этих cookies и есть конечный результат атакующего при эксплуатации уязвимости ProxyLogon (CVE-2021-26855), если он планирует использовать уязвимости CVE-2021-26858 и CVE-2021-27065 для последующей загрузки веб-шелла на сервер.

Подобные запросы логируются в журнале IIS. Соответственно, правило для детектирования данной активности может выглядеть следующим образом:

Ещё раз про отправку почты из скриптов Powerhsell – командлет Send-MailMessage

October 15, 2012 – 11:30 am

Относительно долго обдумывал, писать эту статью или нет. Наконец решил что все таки пусть будет, хуже от неё не будет, а лучше может быть и будет – пусть комментаторы статей на блоге знают, что я таки читаю эти комментарии иногда.

Итак, имеем серию статей «Отправка SMTP сообщений с помощью PowerShell. Ссылку не даю специально, т.к. их 4-е и поиском они прекрасно находятся.

К этим статьям появились комментарии, на которые я обратил внимание. Сначала один мудак приказал мне перестать заниматься копипастерством

НеУважаемый, в целом я не отвечаю подобным вам, но чтобы в статье было побольше текста, я решил вам ответить. Итак, моя позиция по копирайтам озвучена на этой странице. Однако уже очень давно там немного не актуальная информация. Сайт в принципе создавался как копипаст-сайт для заработка, однако со временем стало понятно, что жить в индексе с такой политикой будет проблематично и уже где-то после года жизни блога больше материалы с Рунета я не брал. Были исключения, но очень мало. И в обязательном порядке указывался первоисточник.

Все остальные материалы – переводные мной с англоязычных блогов. Сам нахожу, сам перевожу. Первоисточники практически не ставлю, но не могу сказать что меня сильно мучает совесть, т.к. по большому счету им все равно. Был один единственный случай, когда мне написал англо-блоггер, по-моему Владан Сегет или что-то типа этого. Первоисточник был указан, претензий не было, все довольно и счастливо немного пообщались. Почему не ставлю первоисточники – есть один момент, почему я вообще не забрасываю блог – каждая статья приносит небольшой, но стабильный заработок, однако требует уменьшения количества внешних ссылок. Более ни слова об этом, кто имеет мозг и желание догадаться – тот догадается к чему это сказано.

Category Archives: администрирование Windows

September 17, 2007 – 6:03 pm

Знание — сила. В этом сходятся все сетевые администраторы. Осведомленность о процессах, происходящих во всей сети, — везде, всегда и в реальном времени — позволяет обеспечить максимальную готовность, эффективность и безопасность. Достижение этой цели недорогими средствами и по возможности без побочных эффектов — одна из главных задач на сегодня. Когда речь идет о деталях, понятие

|

|

September 17, 2007 – 4:59 pm

Технология PXE опирается на стандартные протоколы, в том числе TCP/IP и Dynamic Host Configuration Protocol. Много лет назад для того, чтобы сконфигурировать пользовательский компьютер или устранить на нем возникшую неисправность, кому-то из специалистов ИТ-службы или корпоративной службы HelpDesk приходилось брать установочные диски для программных продуктов, а также диски со средствами диагностики и драйверами, и идти

|

|

September 17, 2007 – 1:33 pm

Недавно ко мне обратились представители компании, рассматривавшей возможность развертывания SAN (сеть устройств хранения) для серверов Exchange. Им хотелось узнать, будет ли SAN эффективным решением для их организации и каким образом лучше настроить и подготовить сеть к работе. Ответам на эти вопросы и посвящена данная статья. Не всегда легко сказать, насколько эффективным будет применение SAN в

|

|

September 17, 2007 – 1:09 pm

Тонны спама в электронных почтовых ящиках мешают пользователям, и если бы только тем, что приходится тратить уйму времени на сортировку поступающей почты. Хуже то, что входящие послания могут таить в себе угрозу фишинговых атак. В последнее время для борьбы со спамом и (прямо или косвенно) фишингом стали использоваться коммерческие программы или продукты с открытым кодом.

|

|

September 17, 2007 – 12:52 pm

Программа Exchange Server User Monitor (ExMon), о выпуске которой техническая группа Exchange Server объявила в апреле 2005 г., позволяет администраторам Exchange проверять жалобы пользователей на то, что электронная почта работает слишком медленно, и оперативно реагировать на эти сообщения. С помощью ExMon они могут практически в реальном времени отслеживать функционирование соединений отдельных клиентов Outlook с сервером

|

|

September 17, 2007 – 12:37 pm

Каждому администратору, обслуживающему систему Exchange Server, хочется иметь информацию о малейших ее сбоях. Многие разумно предпочитают заниматься незначительными неполадками, чтобы потом не устранять более масштабные проблемы. Возможно, кто-то из читателей полагает, что для этого требуется программный пакет средств мониторинга и управления, такой, например, как Microsoft Operations Manager (MOM), OpenView компании HP или Spotlight on Exchange

|

|

September 17, 2007 – 12:20 pm

Я уже писал про программу DeviceLock тут. А теперь наткнулся на статью по ней. Тут описываются возможности новой версии. Читаем. Ежегодная выставка InfoSecurity для компаний, работающих в области защиты информации, является определенным рубежом, когда проводится смотр их достижений. Неудивительно, что к этому событию часто приурочен выпуск новых продуктов и решений. С новой версией своего основного

|

|

September 17, 2007 – 10:43 am

Чтобы организовать доступ сотрудников, находящихся за пределами предприятия, к внутренним файл-серверам, лучше всего воспользоваться встроенным протоколом Windows XP и Windows Server 2003, Web Distributed Authoring and Versioning (WebDAV), который обеспечивает безопасный доступ через приложение-посредник. Пример такого доступа — защищенный доступ Outlook 2003 к Exchange Server через HTTP-proxy. Реализовать WebDAV просто, так как протокол инкапсулирован в

|

|

September 14, 2007 – 1:23 pm

Подобно картофелю фри, который обычно берут с чизбургером, объекты групповой политики (Group Policy Objects — GPO) — это отличный “гарнир” к справочнику Active Directory (AD) компании Microsoft. В свою очередь, продукты третьих фирм для управления групповой политикой можно сравнить с кетчупом — замечательная приправа и для того и для другого, не правда ли? Управление групповой

|

|

September 12, 2007 – 7:16 pm

Увидел у себя в статистике переходы по такой фразе с яндекса, причем не один, а аж несколько переходов ![]() Ну чем вам помочь я смогу. Ничем.. Так как я сам запрещаю, и рассказывать методы запретов не собираюсь. Хотя нет, как раз методы запретов установки программ я напишу, немного позднее. Да и есть у меня такое

Ну чем вам помочь я смогу. Ничем.. Так как я сам запрещаю, и рассказывать методы запретов не собираюсь. Хотя нет, как раз методы запретов установки программ я напишу, немного позднее. Да и есть у меня такое

|

|

Работа с политиками назначения ролей

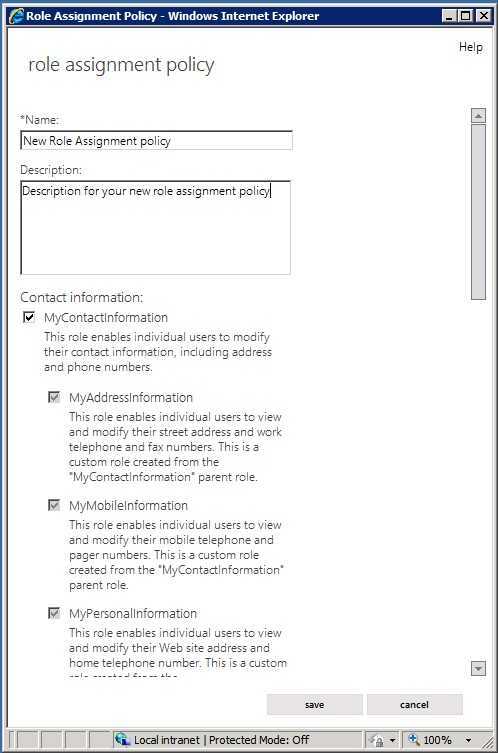

Чтобы управлять разрешениями, предоставляемыми конечным пользователям для управления собственным почтовым ящиком в Exchange Server, рекомендуется использовать EAC. Используя Центр администрирования Exchange для управления разрешениями конечных пользователей, можно добавлять и удалять роли, а также создавать политики назначения ролей с помощью нескольких щелчков кнопкой мыши. Для выполнения этих задач в Центре администрирования Exchange предусмотрены простые диалоговые окна, такие как диалоговое окно Политика назначения ролей, показанное на рисунке ниже.

Диалоговое окно политики назначения ролей в Центре администрирования Exchange

Exchange Server включает политику назначения ролей с именем Политика назначения ролей по умолчанию. Эта политика позволяет пользователям, почтовые ящики которых связаны с ней, выполнять следующие задачи.

-

Вступать в группы рассылки, которые позволяют участникам управлять своим членством, или выходить из групп рассылки.

-

Просматривать и изменять основные параметры собственного почтового ящика, такие как правила папки «Входящие», поведение средства проверки орфографии, параметры нежелательной почты и устройства Microsoft ActiveSync.

-

Изменять свою контактную информацию, такую как рабочий адрес и номер телефона, номер мобильного телефона или пейджера.

-

Создавать, изменять и просматривать параметры текстовых сообщений.

-

Просматривать и изменять параметры голосовой почты.

-

Просматривать и изменять свои программы в marketplace.

-

Создавать групповые почтовые ящики и подключать их к спискам Microsoft SharePoint.

Чтобы добавить или удалить разрешения из политики назначения ролей по умолчанию или другой политики назначения ролей, используйте Центр администрирования Exchange. Открыв политику, установите флажки рядом с ролями, которые вы хотите назначить этой политике, и снимите флажки рядом с ролями, которые необходимо удалить. Изменения, внесенные в политику назначения ролей, применяются к каждому связанному с ней почтовому ящику.

Чтобы назначить разные разрешения разным типам пользователей организации, создайте политики назначения ролей. Укажите новое имя для политики, а затем выберите нужные роли. Создав политику назначения ролей, вы можете связать ее с почтовыми ящиками при помощи Центра администрирования Exchange.

Если вы хотите изменить политику назначения ролей по умолчанию, необходимо использовать командную консоль Exchange. После изменения все создаваемые почтовые ящики будут связываться с новой политикой назначения ролей по умолчанию, если таковая не была явно указана. Политика назначения ролей, связанная с существующими почтовыми ящиками, не изменяется при выборе новой политики назначения ролей по умолчанию.

Примечания.

Why use ExMon?

There’re several reasons why you would want to use ExMon in your environment, like mentioned above you can view, evaluate and gather real-time data about your users, which can be quite handy as it will help you as an Exchange Administrator better understand current client usage patterns and plan ahead by being proactive and perform the proper upgrades for the future.

Although ExMon is capable of showing you quite a comprehensive set of information about your users, you should bear in mind the tool at the time of this writing only is capable of showing MAPI traffic and load, not other protocols such as OWA, POP3 and IMAP.

ExMon is capable of showing information such as IP addresses used by clients, Outlook versions and mode (cached mode or classic online mode) , Outlook client-side monitoring data and resource use (CPU usage, Server-side processor latency, total latency for network and processing with Outlook 2003 MAPI clients and network bytes.

Using ExMon

Now that we got ExMon properly installed let’s fire up the tool by executing the ExMon.exe file from the installation directory (C:\Program Files\ExMon). This will bring us the screen you see in Figure 6 below. As you can see we, when the first update occurs, gets a list of currently connected MAPI clients listed by resource usage.

As shown in Figure 6 above ExMon by default collects data in one-minute intervals, however this can easily be adjusted by clicking the up and down buttons to the right of Update Interval (min) in the ExMon toolbar. The update interval can be anything between 1 and 30 minutes, if you want it do be more than 30 minutes you should use another data collection method. You can stop or start traces by using the play and stop buttons in the toolbar or alternatively click File > Stop or Start. You can save statistics by clicking the floppy disk icon in the toolbar or File > Save Statistics in the menu.

As you can see in Figure 6 above there are 3 different views to choose between:

The data collected by ExMon is by default saved in Event Trace Log (.ETL) files in the installation directory (C:\Program Files\ExMon), as can be seen in Figure 7 below.

Конвертация VHD в VHDX через графический интерфейс и Powershell

October 11, 2012 – 2:39 pm

В Windows Server 2012 Hyper-V появилась поддержка нового формат виртуальных дисков – VHDX. Виртуальные диски в формате VHDX имеют много преимуществ, включая больший максимальный размер диск – 64 TB, защита от повреждения данных и многое другое. Вы можете конвертировать текущие диски в формате VHD в новый формат VHDX с помощью консоли Hyper-V Manager. В ходе процесса будет создан новый диск VHDX и скопированы данные с старого диска на новый. В конце процедуры у вас будет 2 диска – в старом формате и в новом. После успешной проверки нового диска вы можете вручную удалить старый.

Далее я опишу необходимые шаги для конвертации VHD в VHDX:

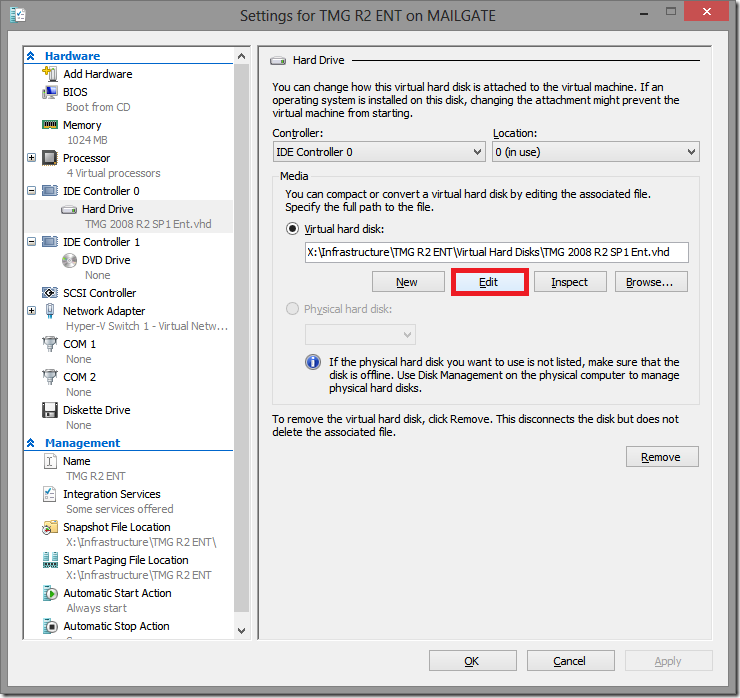

- Выключаем виртуальную машину которая имеет доступ к диску.

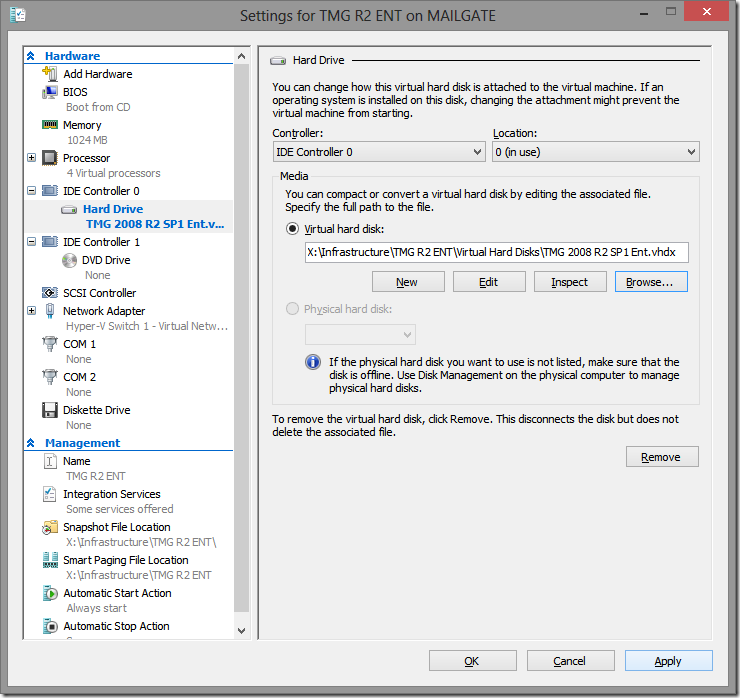

- Открываем настройки виртуальной машины и находим нужный диск. Ждем кнопку Edit:

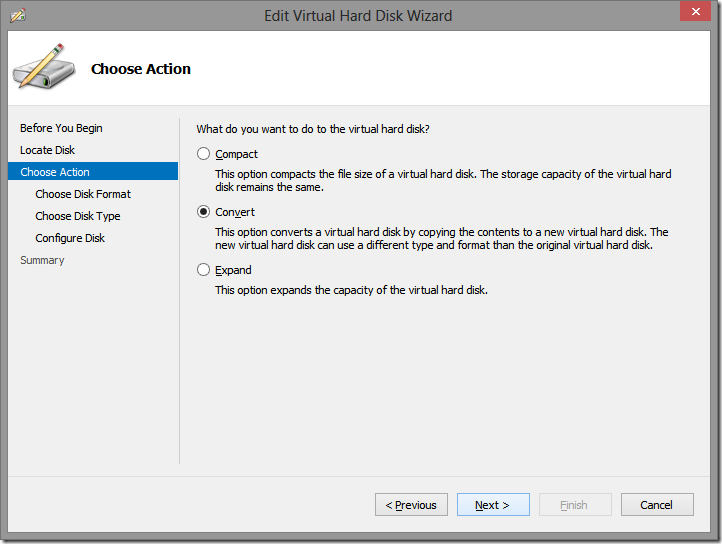

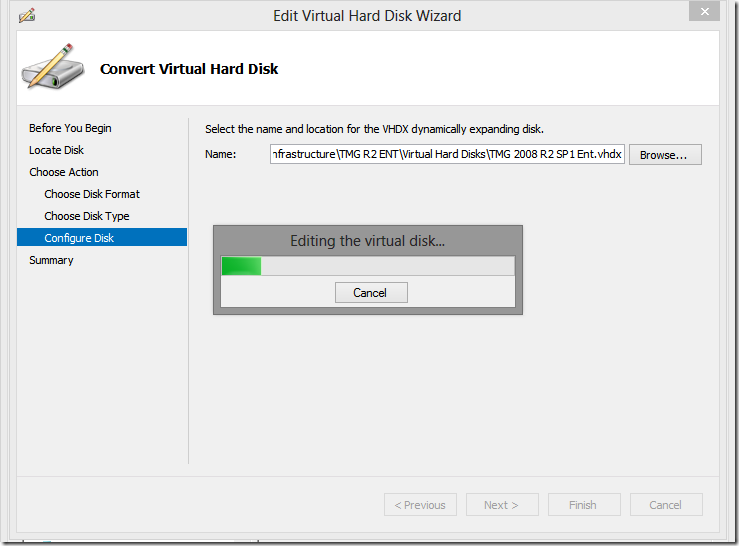

Запускается мастер Edit Virtual Hard Disk Wizard. Выберите действие Convert и нажмите Next .

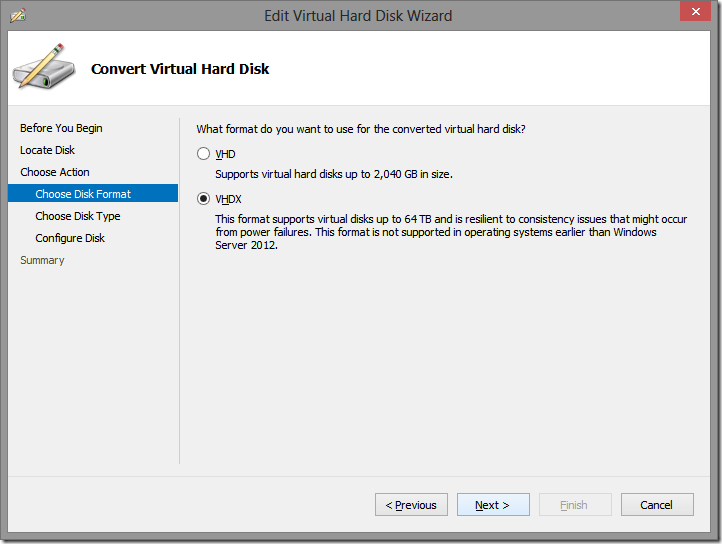

Выберите формат VHDX и нажмите Next.

- Вы можете выбрать должен ли диск быть фиксированного размера или его размер может динамически меняться. Данная опция доступа независимо от того, какой тип был у диска ранее. Нажмите Next.

- Выберите имя и распложение нового VHDX диска и нажмите Next.

- Проверьте все настройки и нажмите Finish для создания нового диска. Время на создание зависит от размера исходного диска и скорости вашего жесткого диска. На моем SSD диске VHD размеров 300GB конвертировался примерно 2 минуты.

Заключительным этапом будет подключение нового диска к виртуальной машине.

После загрузки виртуальной машины вам необходимо проверить что все в порядке. Если это так то вы можете безопасно удалить старый диск.

Для конвертации можно также воспользоваться PowerShell. В таком случае действий получается на порядок меньше ![]()

Convert-VHD -Path \\win2012-dc01\vms\old.vhd -DestinationPath \\win2012-dc01\vms\new.vhdx -DeleteSource -ComputerName win2012-hv01

Полезная информация

Хочу порекомендовать отличное место, где можно заказать банкет киев по вполне привлекательной цене.

Exchange Server 2019

В таблице этого раздела приведены номера сборок и общие даты выпуска всех версий Microsoft Exchange Server 2019.

| Название продукта | Дата выпуска | Номер сборки(краткий формат) | Номер сборки(длинный формат) |

|---|---|---|---|

| Exchange Server 2019 CU12 Nov22SU | 8 ноября 2022 г. | 15.2.1118.20 | 15.02.1118.020 |

| Exchange Server 2019 CU12 oct22SU | 11 октября 2022 г. | 15.2.1118.15 | 15.02.1118.015 |

| Exchange Server 2019 CU12 Aug22SU | 9 августа 2022 г. | 15.2.1118.12 | 15.02.1118.012 |

| Exchange Server 2019 CU12 May22SU | 10 мая 2022 г. | 15.2.1118.9 | 15.02.1118.009 |

| Сервер Exchange Server 2019 CU12 (2022H1) | 20 апреля 2022 г. | 15.2.1118.7 | 15.02.1118.007 |

| Exchange Server 2019 CU11 Nov22SU | 8 ноября 2022 г. | 15.2.986.36 | 15.02.0986.036 |

| Exchange Server 2019 CU11 oct22SU | 11 октября 2022 г. | 15.2.986.30 | 15.02.0986.030 |

| Exchange Server 2019 CU11 Aug22SU | 9 августа 2022 г. | 15.2.986.29 | 15.02.0986.029 |

| Exchange Server 2019 CU11 May22SU | 10 мая 2022 г. | 15.2.986.26 | 15.02.0986.026 |

| Exchange Server 2019 CU11 Mar22SU | 8 марта 2022 г. | 15.2.986.22 | 15.02.0986.022 |

| Exchange Server 2019 CU11 Jan22SU | 11 января 2022 г. | 15.2.986.15 | 15.02.0986.015 |

| Exchange Server 2019 CU11 Nov21SU | 9 ноября 2021 г. | 15.2.986.14 | 15.02.0986.014 |

| Exchange Server 2019 CU11 Oct21SU | 12 октября 2021 г. | 15.2.986.9 | 15.02.0986.009 |

| Exchange Server 2019 CU11 | 28 сентября 2021 г. | 15.2.986.5 | 15.02.0986.005 |

| Exchange Server 2019 CU10 Mar22SU | 8 марта 2022 г. | 15.2.922.27 | 15.02.0922.027 |

| Exchange Server 2019 CU10 Jan22SU | 11 января 2022 г. | 15.2.922.20 | 15.02.0922.020 |

| Exchange Server 2019 CU10 Nov21SU | 9 ноября 2021 г. | 15.2.922.19 | 15.02.0922.019 |

| Exchange Server 2019 CU10 Oct21SU | 12 октября 2021 г. | 15.2.922.14 | 15.02.0922.014 |

| Exchange Server 2019 CU10 Jul21SU | 13 июля 2021 г. | 15.2.922.13 | 15.02.0922.013 |

| Exchange Server 2019 CU10 | 29 июня 2021 г. | 15.2.922.7 | 15.02.0922.007 |

| Exchange Server 2019 CU9 Jul21SU | 13 июля 2021 г. | 15.2.858.15 | 15.02.0858.015 |

| Exchange Server 2019 CU9 May21SU | 11 мая 2021 г. | 15.2.858.12 | 15.02.0858.012 |

| Exchange Server 2019 CU9 Apr21SU | 13 апреля 2021 г. | 15.2.858.10 | 15.02.0858.010 |

| Exchange Server 2019 CU9 | 16 марта 2021 г. | 15.2.858.5 | 15.02.0858.005 |

| Exchange Server 2019 CU8 May21SU | 11 мая 2021 г. | 15.2.792.15 | 15.02.0792.015 |

| Exchange Server 2019 CU8 Apr21SU | 13 апреля 2021 г. | 15.2.792.13 | 15.02.0792.013 |

| Exchange Server 2019 CU8 Mar21SU | 2 марта 2021 г. | 15.2.792.10 | 15.02.0792.010 |

| Exchange Server 2019 CU8 | 15 декабря 2020 г. | 15.2.792.3 | 15.02.0792.003 |

| Exchange Server 2019 CU7 Mar21SU | 2 марта 2021 г. | 15.2.721.13 | 15.02.0721.013 |

| Exchange Server 2019 CU7 | 15 сентября 2020 г. | 15.2.721.2 | 15.02.0721.002 |

| Exchange Server 2019 CU6 Mar21SU | 2 марта 2021 г. | 15.2.659.12 | 15.02.0659.012 |

| Exchange Server 2019 CU6 | 16 июня 2020 г. | 15.2.659.4 | 15.02.0659.004 |

| Exchange Server 2019 CU5 Mar21SU | 2 марта 2021 г. | 15.2.595.8 | 15.02.0595.008 |

| Exchange Server 2019 CU5 | 17 марта 2020 г. | 15.2.595.3 | 15.02.0595.003 |

| Exchange Server 2019 CU4 Mar21SU | 2 марта 2021 г. | 15.2.529.13 | 15.02.0529.013 |

| Exchange Server 2019 CU4 | 17 декабря 2019 г. | 15.2.529.5 | 15.02.0529.005 |

| Exchange Server 2019 CU3 Mar21SU | 2 марта 2021 г. | 15.2.464.15 | 15.02.0464.015 |

| Exchange Server 2019 CU3 | 17 сентября 2019 г. | 15.2.464.5 | 15.02.0464.005 |

| Exchange Server 2019 CU2 Mar21SU | 2 марта 2021 г. | 15.2.397.11 | 15.02.0397.011 |

| Сервер Exchange Server 2019 CU2 | 18 июня 2019 г. | 15.2.397.3 | 15.02.0397.003 |

| Exchange Server 2019 CU1 Mar21SU | 2 марта 2021 г. | 15.2.330.11 | 15.02.0330.011 |

| Сервер Exchange Server 2019 CU1 | 12 февраля 2019 г. | 15.2.330.5 | 15.02.0330.005 |

| Exchange Server 2019 RTM Mar21SU | 2 марта 2021 г. | 15.2.221.18 | 15.02.0221.018 |

| Сервер Exchange Server 2019 RTM | 22 октября 2018 г. | 15.2.221.12 | 15.02.0221.012 |

| Предварительная версия Exchange Server 2019 | 24 июля 2018 г. | 15.2.196.0 | 15.02.0196.000 |