Администрирование в Active Directory

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Группы распространения не могут разграничивать права, а используются в основном для рассылки сообщений в сети.

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Зачем нужен Schema Master

В статье про Domain Naming Master мы уже обсудили, что Active Directory логически разделена на т.н. naming context’ы (NC), одним из которых – и технически самым важным, является вложенный в специфичный раздел .

Этот раздел содержит в себе одинокий контейнер класса (уникальный и штучный в каждом лесу Active Directory), а хранится в этом контейнере всего два разных вида объектов – и .

Эти две сущности обеспечивают одно из ключевых достоинств Active Directory – возможность создавать новые объекты и расширять/изменять атрибуты у существующих объектов. В домене Windows NT такой возможности не было – перечень объектов и их полей/атрибутов был жёстко задан, и, например, если вы устанавливали новое приложение, которому для работы надо было хранить дополнительные данные у пользователя (например, сервис телефонии, который присваивал каждому пользователю SIP-номер), то такому приложению надо было самостоятельно придумывать, как хранить эти данные, как привязывать к логинам пользователей, как обеспечивать доступность этих данных в любой точке домена и так далее. В Active Directory же ситуация упростилась – есть глобальный описатель всех существующих объектов, который можно модифицировать. Нужно добавить у пользователя новый атрибут – создаём этот атрибут, указываем его тип (строка, дата, число, и так далее), добавляем его в класс , т.е. “расширяем схему”, и всё готово.

Но эта новая функциональность породила и новую проблему. Теперь надо обеспечивать единообразность описания всех объектов и их атрибутов на всех контроллерах леса.

Ведь если два контроллера начнут проводить репликацию, и будут иметь разные точки зрения на то, что именно называется, допустим, объектом класса , то репликации не получится. Допустим, с точки зрения одного DC, у объекта – 57 атрибутов, а с точки зрения второго DC – 58 атрибутов. При репликации последнего атрибута возникнет ситуация “что ты мне присылаешь-то, нет такого у “, либо “что ты закончил-то атрибуты перечислять, там ещё один остался”. Соответственно, необходимо обеспечить идентичность этих данных – а значит процесс изменения схемы должен быть очень предсказуемым, очень чётким, очень безопасным и очень быстрым.

Скорость этого процесса обеспечивается нулевой задержкой (на уровне настроек naming context) репликации раздела схемы, а также компактностью раздела – в нём только два типа объектов, и они не особо большие в плане данных.

Остальные пункты – по части предсказуемости и безопасности – реализуются выделением во всём лесу Active Directory единственного DC, на котором в раздел можно вести запись. Это и будет Schema Master. Все остальные DC смогут только читать этот раздел.

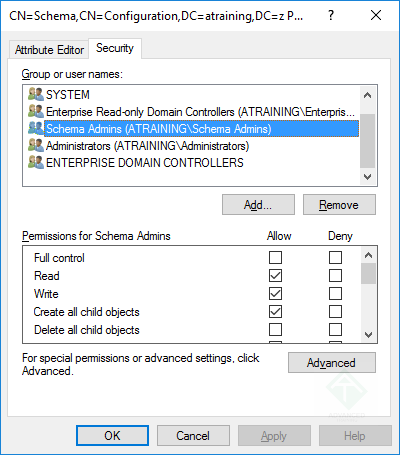

Безопасность модификации будет достигаться специфичным ACL, где права на добавление есть только у специальной группы , да и то – даже у неё нет Full Control:

Корневой ACL у раздела Schema(кликните для увеличения до 400 px на 455 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Корневой ACL у раздела Schema(кликните для увеличения до 400 px на 455 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

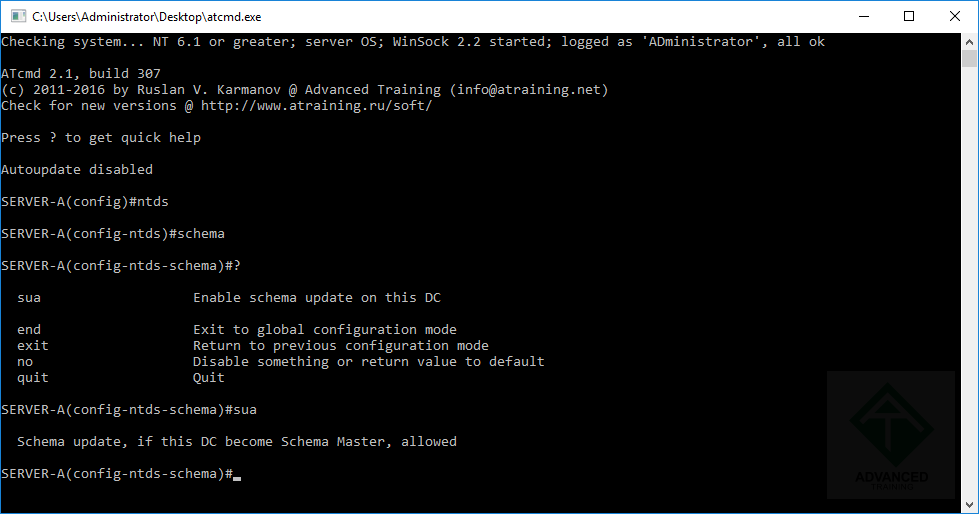

А также специальным параметром , настройка которого ранее (в Windows 2000 Server) была доступна через графический интерфейс, а теперь скрыт от администратора

При этом параметр продолжает существовать (включить-выключить его можно на каждом DC в лесу Active Directory, но приниматься во внимание он будет только на владельце FSMO-роли Schema Master):. Разрешение на запись в Schema через параметр Schema Update Allowed(кликните для увеличения до 979 px на 514 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Разрешение на запись в Schema через параметр Schema Update Allowed(кликните для увеличения до 979 px на 514 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Разрешение на запись в Schema через параметр Schema Update Allowed(кликните для увеличения до 979 px на 514 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Таким образом, модифицировать схему можно только через один-единственный DC во всём лесу Active Directory, при наличии прав (по умолчанию для этой операции есть группа Schema Admins, можно получить права как добавившись в неё, так и создав новую и выдав ей права на контейнер ) и при отсутствии запрета на Schema Update Allowed (по умолчанию этот параметр не задан, поэтому изменения вносить можно).

Теперь про то, какие операции этот специальный DC умеет делать.

Этап 2. Подготовка Active Directory

После расширения схемы Active Directory можно подготовить другие части Active Directory для Exchange. На этом шаге Exchange создаст контейнеры, объекты и другие элементы в Active Directory для хранения информации. Коллекция контейнеров Exchange, объектов, атрибутов и т. д. называется организацией Exchange.

При подготовке Active Directory для Exchange действуют следующие требования:

- Ваша учетная запись должна быть членом группы безопасности Администраторы предприятия. Если вы пропустили шаг 1, так как хотите, чтобы команда /PrepareAD расширила схему, учетная запись также должна быть членом группы безопасности «Администраторы схемы».

- Компьютер должен находиться на том же сайте и домене Active Directory, что и хозяин схемы, а также должен быть на связи со всеми доменами в лесу через TCP-порт 389.

- Подождите, пока Active Directory завершит репликацию изменений схемы этапа 1 на все контроллеры доменов, прежде чем подготавливать Active Directory.

- Если вы устанавливаете новую организацию Exchange, необходимо выбрать имя для организации Exchange. Название организации используется внутри Exchange — оно, как правило, невидимо для пользователей, не влияет на функциональность Exchange и не определяет доступные адреса электронной почты.

- Название организации не должно быть длиннее 64 символов и не может быть пустым.

- Допустимые символы — от A до Z, от a до z, от 0 до 9, дефис или тире (-) и пробел, но пробелов не должно быть в начале и конце названия.

- Указанное название организации невозможно изменить.

Чтобы подготовить Active Directory для Exchange, выполните следующую команду в окне командной строки Windows:

В этом примере используются установочные файлы Exchange на диске E:, а для организации Exchange задано название «Contoso Corporation».

Важно!

Если между вашей локальной организацией и Exchange Online настроено гибридное развертывание, добавьте к команде параметр /TenantOrganizationConfig.

Для существующих сред не нужно использовать параметры /OrganizationName и /TenantOrganizationConfig.

Как и на этапе 1, вам придется подождать, пока Active Directory реплицирует изменения с этого этапа на все контроллеры доменов, а с помощью инструмента можно проверять ход выполнения репликации.

Что нужно знать перед началом работы

-

Предполагаемое время для завершения: 10–15 минут или больше (без учета репликации Active Directory) в зависимости от размера организации и количества дочерних доменов.

-

Компьютер, используемый для выполнения этих действий, должен соответствовать требованиям к системе Exchange 2013. Кроме того, ваш лес Active Directory должен соответствовать требованиям, приведенным в разделе «Серверы сети и каталогов» раздела Требования к системе Exchange 2013.

-

Если в вашей организации несколько доменов Active Directory, мы рекомендуем следующее:

-

Выполните указанные ниже действия на сайте Active Directory с сервером Active Directory из каждого домена.

-

Установить первый сервер Exchange на сайте Active Directory с доступным для записи сервером глобального каталога из каждого домена.

-

Совет

Возникли проблемы? Обратитесь за помощью к участникам форумов Exchange. Посетите форумы по адресу Exchange Server.

Как смонтировать и подключить снапшот Active Directory в NTDSutil

Все делается так же в командной строке и первые действия такие же как и при создании снимка.

ntdsutil snapshot List All mount 2

mount 2 — монтирует единственный мой снапшот, вы сразу его можете увидеть в корне диска C:\$SNAP_201907221704_VOLUMEC$. После этого вы можете выйти из ntdsutil, выполнив два раза quit.

Теперь мы с вами выполним подключение к смонтированному снимку Active Directory, в этом нам поможет утилита командной строки DSAMAIN. Утилита DSAMAIN устанавливается вместе с ролью AD DS. Что приятно подключение снимка в DSAMAIN предоставляем вам использование графического интерфейса в ADSIEdit или Active Directory Пользователи и компьютеры.

DSAMAIN развернет

каталог для доступа к нему по 4 последовательных портам — LDAP, LDAP / SSL, GC, и GC / SSL. Вы можете вручную указать каждому из них определенный порт, но если вы просто зададите один порт (т.е. 12 345), все остальные порты займутся последовательно. Так что если вы выбрали 12345 для порта LDAP, вы получите:

LDAP: 12345 LDAP/SSL: 12346 GC: 12347 GC: GC/SSL: 12348

В командной строке введите:

dsamain –dbpath «C:\$SNAP_201907221704_VOLUMEC$\Windows\NTDS\ntds.dit» -ldapport 12345

- –dbpath — это путь до файла ntds.dit из снимка

- -ldapport — порт на котором будет работать данный снимок

Если появится ошибка: «EVENTLOG (Error): NTDS General / Инициализация/Завершение : 2874», то выполните команду с такой конструкцией:

dsamain /dbpath «C:\$SNAP_201907221704_VOLUMEC$\Windows\NTDS\ntds.dit» /ldapport 12345

теперь откройте оснастку «Active Directory Пользователи и компьютеры», щелкаем в корне правым кликом и выбираем пункт «Сменить контроллер домена».

Выбираем пункт «Этот контроллер или экземпляр AD LDS», за место поля «Введите здесь имя сервера» вводим имя вашего контроллера, где смонтирован снимок и прописываем порт, в моем примере dc01.root.pyatilistnik.org:12345.

В итоге мы видим, что все удалось подключиться и именно к снапшоту AD.

То же самое можно проверить и через PowerShell, в оснастке введите;

Get-ADUser -Identity barboskin.g -Server dc01.root.pyatilistnik.org:12345

Шаг 1. Расширение схемы

Чтобы расширить схему для Configuration Manager, выполните следующие действия:

-

Используйте учетную запись, которая входит в группу безопасности «Администраторы схемы «.

-

Войдите с этой учетной записью в главный контроллер домена схемы.

Затем используйте один из следующих параметров, чтобы добавить новые классы и атрибуты в схему Active Directory.

Вариант A. Использование средства extadsch.exe

Это средство находится в папке SMSSETUP\BIN\X64 на установочном носителе Configuration Manager.

-

Откройте командную строку и запустите extadsch.exe.

Совет

Запустите это средство из командной строки, чтобы просмотреть отзывы во время его выполнения.

-

Чтобы убедиться, что расширение схемы прошло успешно, просмотрите файл extadsch.log в корне системного диска.

Вариант Б. Использование ФАЙЛА LDIF

Этот файл находится в папке SMSSETUP\BIN\X64 на установочном носителе Configuration Manager.

-

Создайте копию файла ConfigMgr_ad_schema.ldf . Измените его в Блокноте и определите корневой домен Active Directory, который требуется расширить. Замените все экземпляры текста в файле полным именем домена для расширения. Например, если полное имя расширяемого домена называется widgets.contoso.com, измените все экземпляры в файле на .

-

Используйте программу командной строки LDIFDE для импорта содержимого файла ConfigMgr_ad_schema.ldf в доменные службы Active Directory. Например, следующая командная строка импортирует расширения схемы, включает подробное ведение журнала и создает файл журнала во временном каталоге:

Дополнительные сведения см. в статье Справочник по командной строке: Ldifde.

-

Чтобы убедиться, что расширение схемы прошло успешно, просмотрите файл журнала ldifde.

Атрибуты и классы Active Directory

При расширении схемы для Configuration Manager в схему добавляются следующие классы и атрибуты, доступные для всех Configuration Manager сайтов в этом лесу Active Directory.

| Attributes | Классы |

|---|---|

| cn=mS-SMS-Assignment-Site-Codecn=mS-SMS-Capabilitiescn=MS-SMS-Default-MPcn=mS-SMS-Device-Management-Pointcn=mS-SMS-Health-Statecn=MS-SMS-MP-Addresscn=MS-SMS-MP-Namecn=MS-SMS-Ranged-IP-Highcn=MS-SMS-Ranged-IP-Lowcn=MS-SMS-Roaming-Boundariescn=MS-SMS-Site-Boundariescn=MS-SMS-Site-Codecn=mS-SMS-Source-Forestcn=mS-SMS-Version | cn=MS-SMS-Management-Pointcn=MS-SMS-Roaming-Boundary-Rangecn=MS-SMS-Server-Locator-Pointcn=MS-SMS-Site |

Примечание.

Расширения схемы могут включать атрибуты и классы из предыдущих версий продукта, но не используются последней версией. Например:

- Атрибут: cn=MS-SMS-Site-Boundaries

- Класс: cn=MS-SMS-Server-Locator-Point

Эти параметры можно просмотреть в ConfigMgr_ad_schema. LDF-файл из папки \SMSSETUP\BIN\x64 установочного носителя Configuration Manager.

Редактирование атрибутов Active Directory в ADSI Edit

Напомню, что ADSI Edit — это служебная оснастка, которая позволяет подключаться к различным разделам базы данных Active Directory (Ntds.dit). Открыть «Редактор ADSI», можно также из меню «Пуск» на контроллере домена, либо так же через окно «Выполнить» (Сочетание клавиш WIN и R). Введите adsiedit.msc.

Далее в оснастке, кликните правым кликом по «Редактирование ADSI» и выберите «Подключение к»

Для того чтобы зайти в редактор атрибутов, выберите пункт «Выберите известный контекст именования». Подключаемся к стандартному, идущему по умолчанию.

Перед вами будет привычная вам структура из контейнеров и организационных подразделений. Переместитесь в нужное расположение и откройте свойства нужного вам объекта Active Directory.

Вы попадете на вкладку «Редактор атрибутов», который мы с вами уже видели в оснастке «Пользователи и компьютеры». Можете производить редактирования. Перейдем к третьему методу, использование Active Directory Administrative Center.

Версии Active Directory для Exchange

Таблицы в следующих разделах содержат объекты Exchange в Active Directory, которые обновляются при каждой установке новой версии Exchange (новая установка или накопительный пакет обновления). Вы можете сравнить отображаемые версии объектов со значениями в таблицах, чтобы убедиться, что Exchange успешно обновил Active Directory во время установки.

- rangeUpper находится в контексте именования Schema (в свойствах контейнера ms-Exch-Schema-Version-Pt).

- objectVersion (Default) — это атрибут objectVersion, находящийся в контексте именования Default (в свойствах контейнера Системные объекты Microsoft Exchange).

- objectVersion (Configuration) — это атрибут objectVersion, расположенный в контексте именования конфигурации в службах>Microsoft Exchange в свойствах контейнера Имя> вашей< организации Exchange.

Версии Active Directory для Exchange 2019

| Версия Exchange 2019 | rangeUpper | objectVersion(по умолчанию) | objectVersion(конфигурация) |

|---|---|---|---|

| Exchange 2019 CU12 | 17003 | 13243 | 16760 |

| Exchange 2019 CU11 с KB5014260 | 17003 | 13243 | 16759 |

| Exchange 2019 с накопительным пакетом обновления 11 (CU11) | 17003 | 13242 | 16759 |

| Exchange 2019 с накопительным пакетом обновления 10 (CU10) | 17003 | 13241 | 16758 |

| Exchange 2019 CU9 | 17002 | 13240 | 16757 |

| Exchange 2019 с накопительным пакетом обновления 8 (CU8) | 17002 | 13239 | 16756 |

| Exchange 2019 с накопительным пакетом обновления 7 (CU7) | 17001 | 13238 | 16755 |

| Exchange 2019 с накопительным пакетом обновления 6 (CU6) | 17001 | 13237 | 16754 |

| Exchange 2019 с накопительным пакетом обновления 5 (CU5) | 17001 | 13237 | 16754 |

| Exchange 2019 с накопительным пакетом обновления 4 (CU4) | 17001 | 13237 | 16754 |

| Exchange 2019 с накопительным пакетом обновления 3 (CU3) | 17001 | 13237 | 16754 |

| Exchange 2019 с накопительным пакетом обновления 2 (CU2) | 17001 | 13237 | 16754 |

| Exchange 2019 с накопительным пакетом обновления 1 (CU1) | 17000 | 13236 | 16752 |

| Exchange 2019 RTM | 17000 | 13236 | 16751 |

| Ознакомительная версия Exchange 2019 | 15332 | 13236 | 16213 |

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

- Первым делом нужно присвоить статический IP компьютеру с установленным Windows Server Нужно перейти в меню “Пуск” — “Панель управления”, найти пункт “Сетевые подключения”, кликнуть правой кнопкой мыши (ПКМ) по имеющемуся подключению к сети и выбрать “Свойства”.

- В открывшемся окне выбрать “Протокол Интернета версии 4” и снова кликнуть на “Свойства”.

- Заполнить поля следующим образом: IP-адрес – 192.168.1.5. DNS – 127.0.0.1.

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “Диспетчер сервера”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости (Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурации DNS. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

- Следующий шаг – настройка DHCP. Для этого нужно снова зайти в “Диспетчер сервера”, нажать “Добавить роль”. Выбрать пункт “DHCP-сервер”. Система начнет поиск активных сетевых адаптеров и произойдет автоматическое добавление IP-адресов.

- Прописать статический адрес.

- Указать адрес DNS.

- Далее, выбрать “WINS не требуется”.

- Настроить DHCP.

- Если IPv6 не используется, отключить ее.

- Далее, выбрать учетную запись, с которой будет происходить управление. Нажать на кнопку “Установить”, дождаться завершения конфигурации.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Где располагать в лесу AD владельца FSMO-роли Schema Master?

Учитывая, что каждая операция по модификации схемы – это отдельное событие, то имеет смысл перед каждым таким случаем смотреть текущую топологию леса Active Directory и, при необходимости, делать Schema Master’ом тот контроллер, который находится в центре топологии. Если вы хотя бы немножко разбираетесь в сетях, то подсказка проста – представьте себе сайты Active Directory как коммутаторы, между которыми работает классический алгоритм STP – вот надо сделать схема-мастером того, кто будет STP Root. Расположение Schema Master после того, как очередные изменения в схеме разойдутся по всем контроллерам, уже абсолютно некритично, т.к. у него нет никаких задач, требующих обращения к нему в ситуации “полный convergence”.

Версии Exchange 2013 Active Directory

В следующей таблице показаны объекты Exchange 2013 в Active Directory, которые обновляются при каждой установке новой версии Exchange 2013. Вы можете сравнить отображаемые версии объектов со значениями в приведенной ниже таблице, чтобы убедиться, что установленная версия Exchange 2013 успешно обновлена Active Directory во время установки.

- rangeUpper находится в контексте именования Schema (в свойствах контейнера ms-Exch-Schema-Version-Pt).

- objectVersion (Default) — это атрибут objectVersion, находящийся в контексте именования Default (в свойствах контейнера Системные объекты Microsoft Exchange).

- objectVersion (Configuration) — это атрибут objectVersion, расположенный в контексте именования конфигурации в службах>Microsoft Exchange в свойствах контейнера Имя> вашей< организации Exchange.

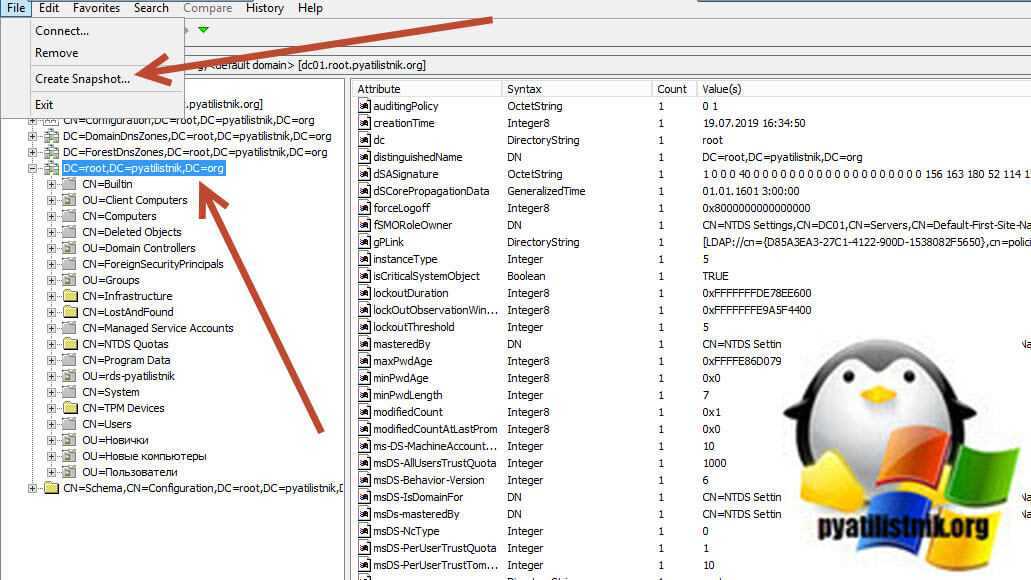

Использование AD Explorer

AD Explorer, это один из полезнейших инструментов Active Directory, является часть знаменитого сборника Sysinternals.

Скачать AD Explorer https://docs.microsoft.com/en-us/sysinternals/downloads/adexplorer

Это на мой взгляд самый удобный из бесплатных инструментов, по просмотру атрибутов вашего AD. Запускаем утилиту, для того чтобы создать новый снапшот, вам нужно выбрать раздел контекста именования имен, после чего открыть меню «File» и выбрать там пункт «Create Snapshot».

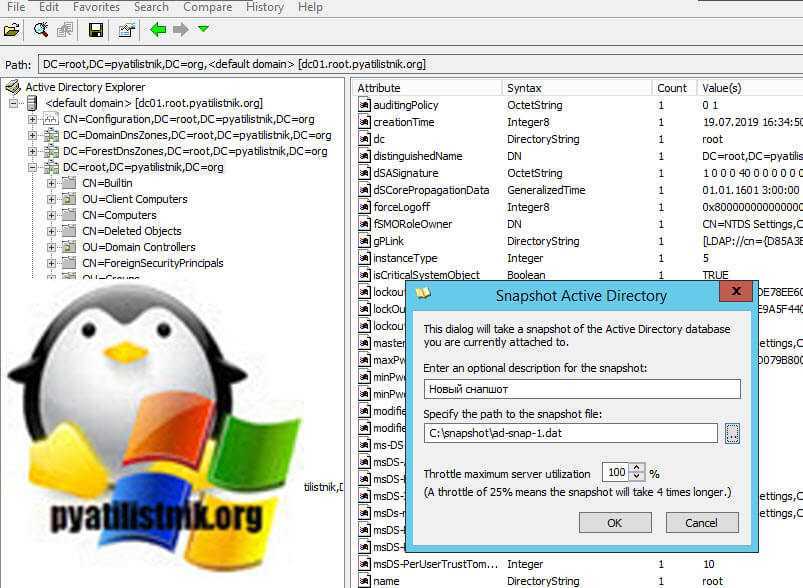

У вас откроется окно «Snapshot Active Directory», где вам необходимо задать имя снапшота и название файла, сохраняемого вами в нужное расположение, обратите внимание, что он будет иметь формат dat

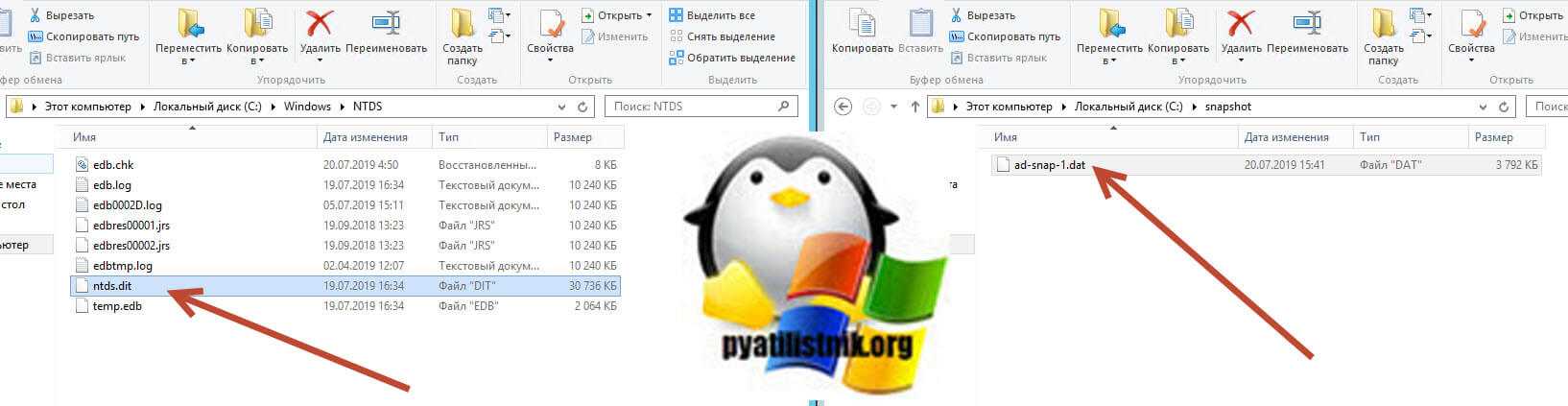

Обратите внимание, что полученный файл со снимком Active Directory раз в 10 меньше по размеры, чем сам файл NTDS.DIT

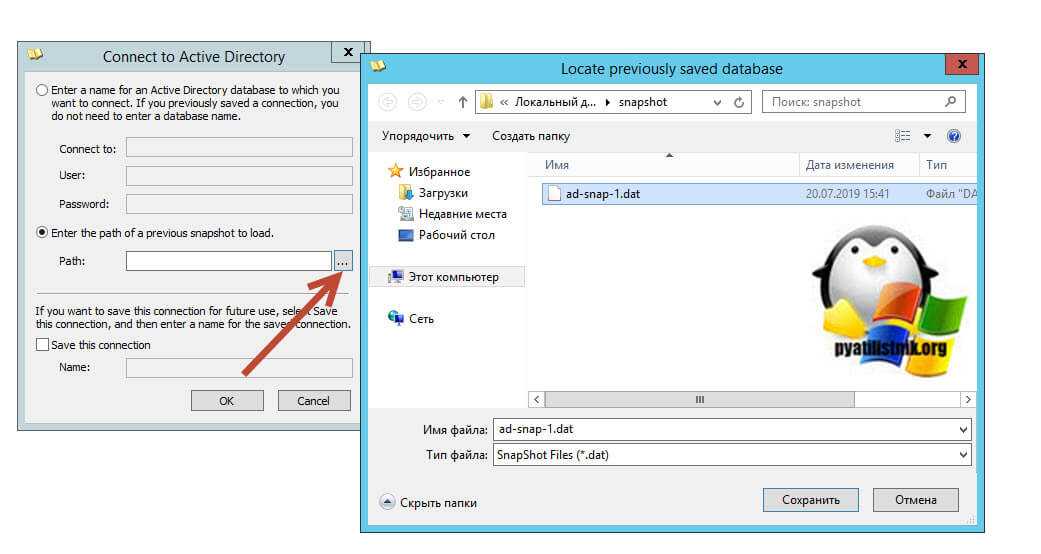

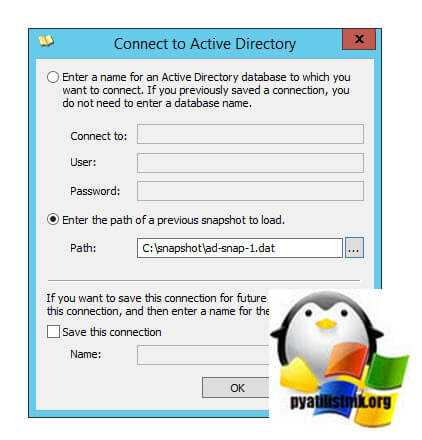

Далее вы скопировали данный файл и хотели бы его потом просмотреть, что вы делаете. Открываете снова AD Explorer, но уже выбираете пункт «Enter the path of a previous snapshot to load», где вы указываете путь до вашего файла dat.

После того, когда все выбрано правильно нажимаем «Ok».

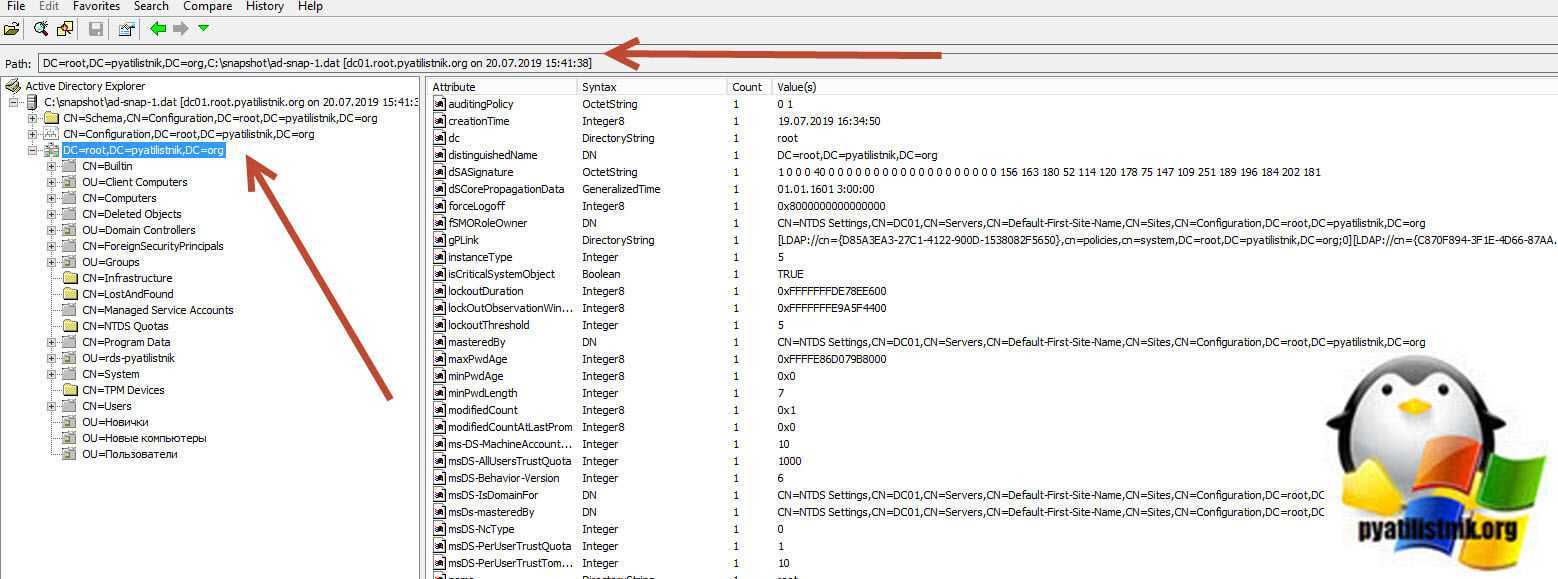

В итоге мы видим, что снимок успешно подключен, вы видите схему, конфигурацию и контекст именование имен. Теперь вы можете его исследовать, права доступа, членства в группах, свойства атрибутов и многое другое, согласитесь, что очень удобно.

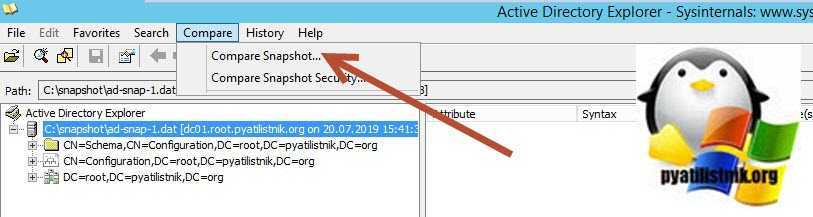

Еще одной классной функцией AD Explorer является возможность сравнивать снапшоты на предмет расхождений. Предположим вы сняли снапшот неделю назад, Active Directory живет своей жизнью, вдруг у вас что то ломается, аудит AD не всегда позволяет быстро найти изменение, но сделав новый моментальный снимок вы можете его легко сравнить с предыдущим и понять, что именно было исправлено и где. Для демонстрации я создам новое организационное подразделение Managers, а так же исключу пользователя Барбоскина Геннадия Викторовича из групп администраторов. Делаю новый снапшот в AD Explorer. Теперь когда у вас есть два снапшота, можно попытаться их сравнить, для этого подключитесь, как показано выше к первому снапшоту, далее выберите в меню «Compare — Compare Snapshot».

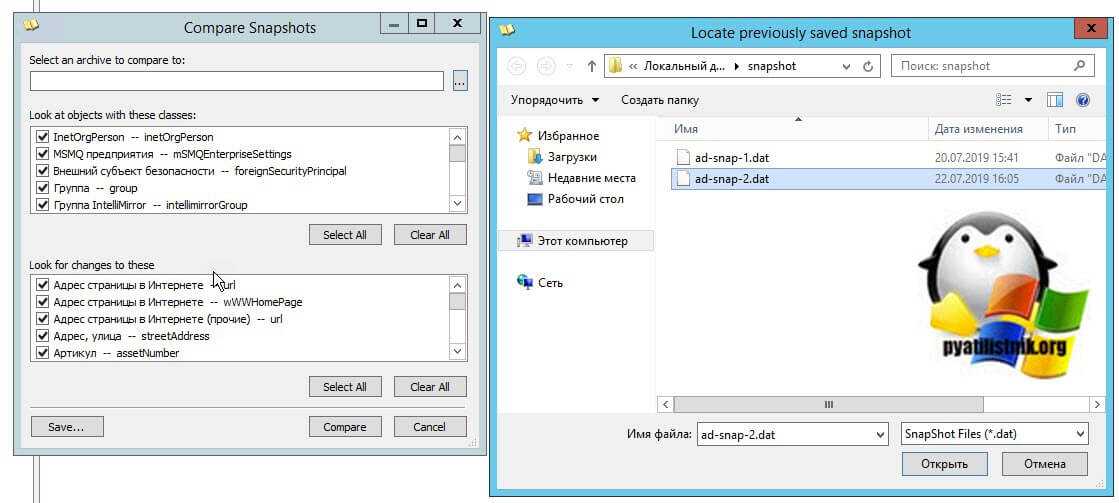

В поле «Select an archive to compare to: выберите вас второй снимок.

В поле «Select an archive to compare to: выберите вас второй снимок.

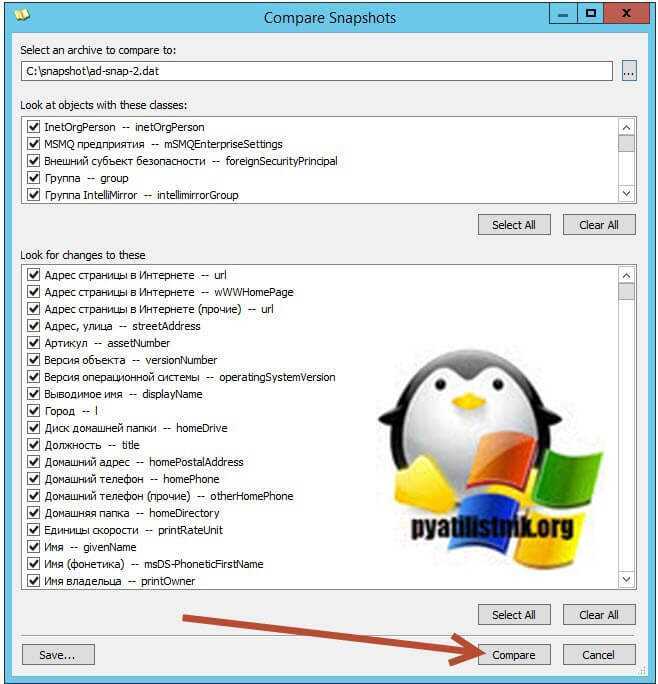

Нажимаем кнопку «Compare»

Обратите внимание, что у вас есть возможность более избирательно задать какие изменения искать

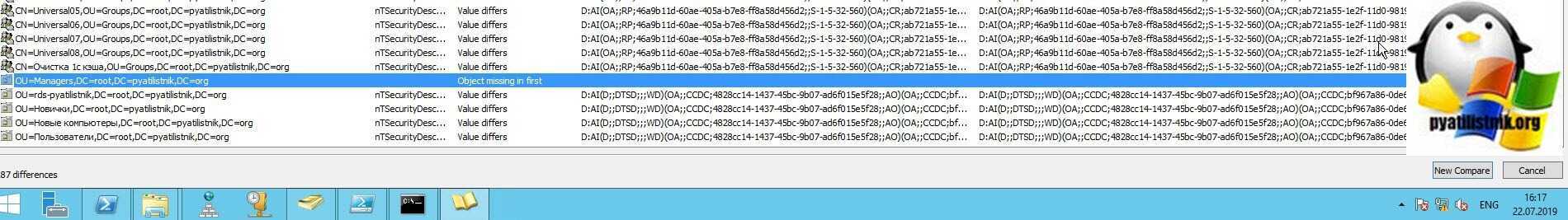

На выходе вы получите сводный список с подробной картой изменений. Так например мы видим, OU Managers, и у нее статус, что она отсутствует на первом снимке (Object missing in first).

На выходе вы получите сводный список с подробной картой изменений. Так например мы видим, OU Managers, и у нее статус, что она отсутствует на первом снимке (Object missing in first).

Вот пример того, что изменилось членство в группе Администраторы схемы, видно, что на втором снимке нет Геннадия Викторовича Барбоскина. Вот таким образом вы можете сравнить изменения между двумя снимками Active Directory.

Вот пример того, что изменилось членство в группе Администраторы схемы, видно, что на втором снимке нет Геннадия Викторовича Барбоскина. Вот таким образом вы можете сравнить изменения между двумя снимками Active Directory.

Этап 2. Подготовка Active Directory

После расширения схемы Active Directory можно подготовить другие части Active Directory для Exchange. На этом шаге Exchange создаст контейнеры, объекты и другие элементы в Active Directory для хранения информации. Коллекция контейнеров Exchange, объектов, атрибутов и т. д. называется организацией Exchange.

При подготовке Active Directory для Exchange действуют следующие требования:

- Ваша учетная запись должна быть членом группы безопасности Администраторы предприятия. Если вы пропустили шаг 1, так как хотите, чтобы команда /PrepareAD расширила схему, учетная запись также должна быть членом группы безопасности «Администраторы схемы».

- Компьютер должен находиться на том же сайте и домене Active Directory, что и хозяин схемы, а также должен быть на связи со всеми доменами в лесу через TCP-порт 389.

- Подождите, пока Active Directory завершит репликацию изменений схемы этапа 1 на все контроллеры доменов, прежде чем подготавливать Active Directory.

- Если вы устанавливаете новую организацию Exchange, необходимо выбрать имя для организации Exchange. Название организации используется внутри Exchange — оно, как правило, невидимо для пользователей, не влияет на функциональность Exchange и не определяет доступные адреса электронной почты.

- Название организации не должно быть длиннее 64 символов и не может быть пустым.

- Допустимые символы — от A до Z, от a до z, от 0 до 9, дефис или тире (-) и пробел, но пробелов не должно быть в начале и конце названия.

- Указанное название организации невозможно изменить.

Чтобы подготовить Active Directory для Exchange, выполните следующую команду в окне командной строки Windows:

В этом примере используются установочные файлы Exchange на диске E:, а для организации Exchange задано название «Contoso Corporation».

Важно!

Если между вашей локальной организацией и Exchange Online настроено гибридное развертывание, добавьте к команде параметр /TenantOrganizationConfig.

Для существующих сред не нужно использовать параметры /OrganizationName и /TenantOrganizationConfig.

Как и на этапе 1, вам придется подождать, пока Active Directory реплицирует изменения с этого этапа на все контроллеры доменов, а с помощью инструмента можно проверять ход выполнения репликации.