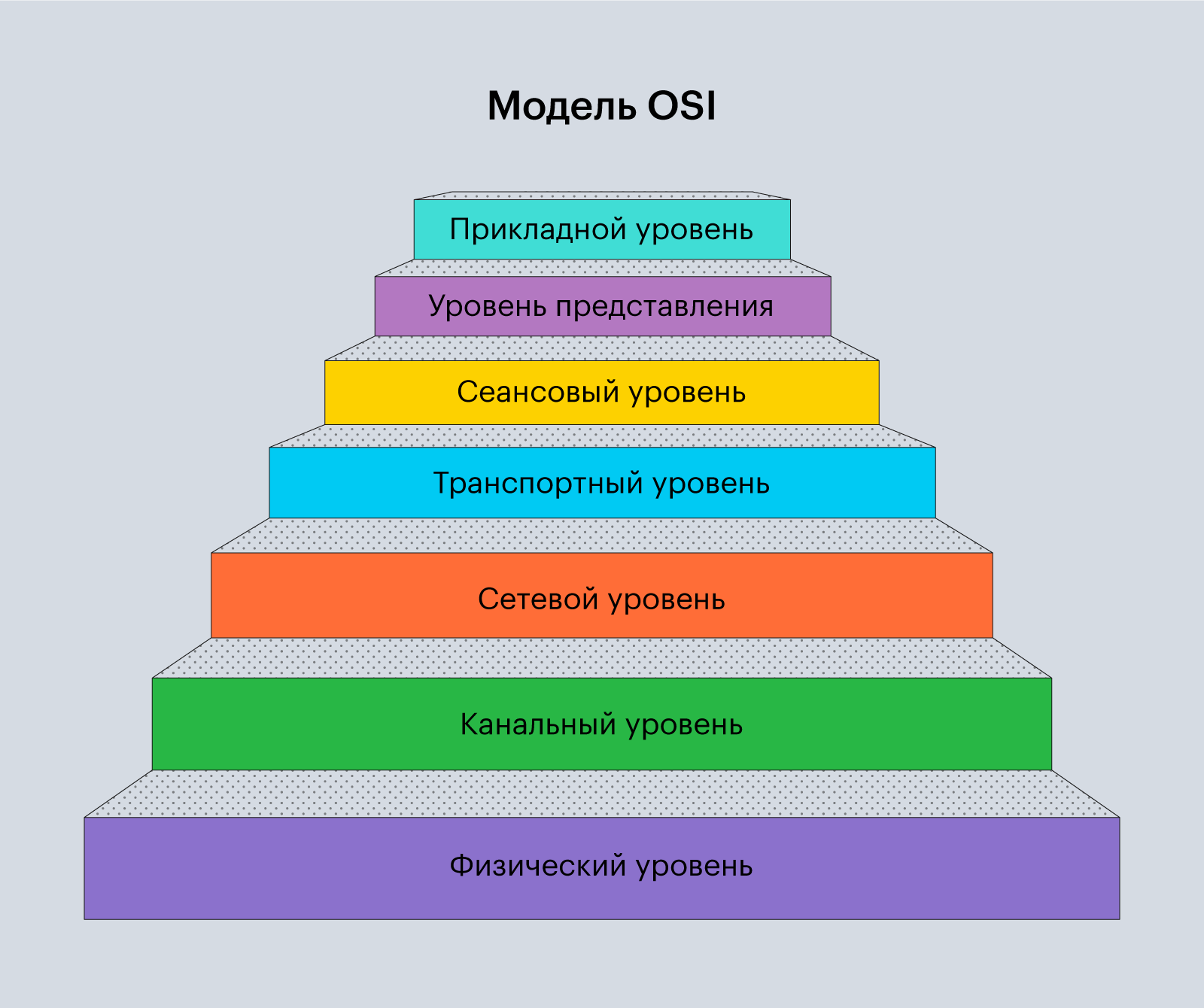

Что такое модель OSI

Модель OSI (Open System Interconnection) полностью описывает, как работают сетевые устройства. Это набор инструкций (протоколов), которые помогают компьютерам обмениваться данными внутри локальных сетей и всего интернета.

Сама по себе модель OSI — не стандарт интернета, как, например, TCP/IP; её можно сравнить скорее с фреймворками в мире языков программирования: в OSI «из коробки» доступны разные веб-стандарты — UDP, HTTP, FTP, Telnet и другие.

Модель OSI включает семь слоёв, или уровней, — причём каждый из них выполняет определённую функцию: например, передать данные или представить их в понятном для человека виде на компьютере. Кстати, у каждого слоя — свой набор протоколов.

Слои ничего не знают о том, как устроены другие слои. Это называется абстракцией.

Семислойная модель OSIИзображение: Skillbox Media

Нижний слой отвечает за физическое представление данных, то есть за то, как данные передаются по проводам или с помощью радиоволн, а самый верхний отвечает за то, как приложения взаимодействуют с сетью.

Нижний слой оперирует такими понятиями, как «тип кабеля» или «тип коннектора», а верхний — такими, как HTTP или API.

Уровневая модель протоколов

При рассмотрении модели TCP/IP нельзя обойти внимание и уровни, на которые она разделена. Интересно, что количество уровней регламентируется стандартом RFC

Этот стандарт выделяет 4 уровня (или ступени):

- канальный;

- сетевой (или межсетевой);

- транспортный;

- прикладной.

Ряд экспертов делят начальный уровень на канальный и физический, однако до сих пор не существует единого мнения о целесообразности такой классификации. Мы рассмотрим 4 основных уровня, которые выделяют чаще всего.

1. Канальный.

Его предназначение – описать то, как происходит обмен сведениями на ступени сетевых устройств. Также канальный уровень определяет, как именно информация будет передаваться от одной машины к другой. Данные на link layer обязательно кодируются, затем делятся на несколько пакетов и отправляются по выбранному каналу передачи.

На этом уровне определяется максимально допустимое расстояние для передачи данных, а также такие параметры, как задержка ответа, частота сигнала и т. д. То есть, все физические характеристики системы. Наиболее распространенным протоколом на этом уровне является Ethernet.

2. Межсетевой.

Этот уровень стека протоколов TCP/IP занимается соединением существующих локальных сетей в глобальную. В этом случае под локальными сетями понимают индивидуальные сети на каждом устройстве. Internet layer регламентирует передачу данных по множеству сетей, что позволяет наладить взаимодействие между разными системами.

Именно межсетевое взаимодействие является одним из ключевых принципов функционирования Интернета. Локальные сети объединяются в общую, глобальную, а благодаря пограничным и магистральным маршрутизаторам между ними осуществляется передача файлов.

3. Транспортный.

На этой ступени функционируют протоколы TCP и UDP, которые отвечают за отправку и доставку данных.

Первый протокол – TCP – управляет передачей, проверяет, все ли файлы дошли, насколько полным является полученный объем и не произошло ли ошибок во время процедуры. Протокол помогает двум компьютерам выполнять обмен пакетами при помощи установки специального соединения. Дополнительно TCP позволяет повторно запросить потерянные данные, устранить дублирующиеся пакеты и регулировать загрузку сети. Именно такой протокол отвечает за сборку полученных пакетов в правильном порядке.

А вот протокол UDP, используемый на transport layer, является менее надежным. Занимается он отправкой автономных датаграмм, однако не гарантирует их 100% получение. Данные могут быть утеряны или доставлены в неверном порядке. По этой причине UDP не используется в тех случаях, когда необходима надежная передача. Применение этого протокола допустимо только тогда, когда потеря данных не будет критичной для работы приложения. Также UDP требуется в тех случаях, когда невозможно по каким-либо причинам сделать повторный запрос данных.

4. Прикладной.

Последний уровень, который присутствует в протоколе типа TCP/IP – это прикладной. В отличие от той же системы OSI, отсутствуют промежуточные уровни (например, сеансовый), поэтому форматированием и разбивкой данных занимается программный интерфейс приложений. Приложение обращается к API, а в ответ получает набор действий или инструкцию по их выполнению.

Application layer существует для большинства программ, которые обмениваются файлами с нижними уровнями по уже существующим соединениям. Чаще всего для приложений создаются новые протоколы: например, HTTP – для отправки гипертекста, FTP – для отправки файлов и т. д.

WPA

В 2004 году была выпущена поправка к стандарту с обозначением IEEE 802.11i, которая включила в себя новые алгоритмы информационной безопасности WPA, WPA2. А уже в 2018 данное семейство алгоритмов пополнилось новым WPA3.

Отличительные особенности WPA:

-

поддержка стандартов 802.1X*

-

усовершенствованный потоковый шифр RC4

-

обязательная аутентификация с использованием EAPцентрализованное управление безопасностью

EAP

Расширяемый Протокол Аутентификации (англ.: Extensible Authentication Protocol, EAP) программное обеспечение аутентификации, использующееся для определения метода передачи ключей, аутентификации и обработки данных ключей подключаемыми модулями.

Методы EAP: LEAP (Lightweight Extensible Authentication Protocol), EAP-TLS (Transport Layer Security), EAP-TTLS (Tunneled Transport Layer Security), EAP-PSK (Pre- Shared Key).

Три основных участника процесса:

-

Аутентификатор

-

Узел (Клиент)

-

Аутентификационный сервер

Процесс аутентификации

-

EAP-запрос клиента для старта аутентификации. Поле Type несёт в себе информацию об используемом методе EAP.

-

EAP-ответ аутентификатора клиенту, содержащий поле Type, которое соответствует полю Type из запроса.

-

Запрос серверу аутентификации от аутентификатора, содержащий метод аутентификации.

-

Запрос у узла требуемой информации через аутентификатор сервером аутентификации.

-

Ответ клиента серверу. Пункты 4 и 5 будут повторяться до тех пор, пока аутентификационный сервер не определит: дать доступ, запретить или выдать ошибку.

-

Аутентификационный сервер отправляет пакет аутентификатору, в котором содержится информация об успехе или же о сбое аутентификации.

-

Аутентификатор отправляет узлу EAP пакет с кодом, который соответствует ответу аутентификационного сервера (EAP-Failure, EAP- Success)

По своей сути WPA является совокупностью технологий: WPA = 802.1X + EAP + TKIP + MIC.

Разберём оставшиеся две технологии.

TKIP (англ.: Temporal Key Integrity Protocol) увеличивает размер ключа до 128 бит и заменяет один статический WEP ключ на множество ключей. Также в TKIP реализована технология уменьшения предсказуемости ключей, которая заключается в построении иерархии ключей и системы управления. Двусторонний ключ используется для динамической генерации ключей шифрования данных, а они уже используются для шифрования каждого пакета данных. В итоге получаем вместо одного статического ключа WEP 500 миллиардов возможных ключей для шифрования конкретного пакета данных.

MIC (англ.: Message Integrity Check)это механизм проверки целостности сообщений, используемый для предотвращения перехвата пакета с данными в целях изменения содержания и дальнейшей передачи внутри сети. MIC основывается на мощной математической функции, применяемой на сторонах получателя и отправителя с последующим сравнением результатов. В случае, если результаты не совпадают, то пакет объявляется ложным и отбрасывается.

Система адресации

Интернет имеет стройную систему адресации, обеспечивающую точную идентификацию каждого входящего в сеть узла путем присвоения ему оригинального адреса, имеющего числовой вид. Подобный код, называемый IP-адресом, выглядит как 195.218.218.38 или 193.124.148.65, что позволяет обозначить все параметры, начиная от страны и заканчивая персональным компьютером каждого пользователя.

Однако большую известность имеет DNS (Domain Name System — система доменных имен). Ее задача — обеспечить уникальность каждого адреса в Сети, без необходимости запоминания чисел. Именно сервер DNS производит преобразование символьных (буквенных) адресов в числовые. Система образования доменных имен также логична и проста.

Адрес любого web-сервера начинается с аббревиатуры http, обозначающей вид протокола передаваемых данных — в данном случае это HyperText Transmission Protocol (Протокол передачи гипертекста). Далее следует двоеточие, две косые черты и латинские буквы www, после которых ставится точка. Затем идет конкретный адрес, содержащий название учреждения, персоны или аббревиатуру и, через точку, — указание на организационную или географическую принадлежность объекта.

Организационная принадлежность, указываемая преимущественно для американских серверов, обозначается тремя символами, интуитивно понятными знающим английский язык: gov — правительственные, edu — образовательные, com — коммерческие, org — неправительственные и некоммерческие учреждения, mil — военные, net — сами сети. Географическая принадлежность выражается, как правило, двумя символами: .ru — Россия, .uk — Великобритания, .ca — Канада, .nl — Нидерланды и т. д.

В течение всех 90-х годов описанная система имен оставалась неизменной. Но к началу нынешнего века гигантские темпы развития Интернет привели к тому, что адресное пространство в рамках описанной системы было практически исчерпано. Особо “тесно” стало в доменах .com, .net и .org в которых была разрешена регистрация не только американских, но любых других фирменных или персональных сайтов представителей любой страны мира.

С целью разгрузить данные домены Корпорация по распределению в Интернет доменных имен и IP-номеров (Internet Corporation for Assigned Names and Numbers. ICANN) дополнила существующую сетку новыми доменами первого уровня. В их число вошли: .biz, .info, .pro, .aero, .coop, .museum, .name.

Распределение этих имен было произведено следующим образом: .biz — коммерческие компании и проекты; .info — учреждения, для которых информационная деятельность является ведущей (библиотеки, средства массовой информации); .pro — сайты сертифицированных профессионалов таких областей деятельности как врачи, юристы, бухгалтеры, а также представители других профессий, в которых персональный аспект имеет ключевое значение (pro от слов profession, professional); .aero — компании и персоны, непосредственно связанные с авиацией; .coop — корпорации, использующие совместный капитал (от слова cooperative); .museum — только музеи, архивы, выставки; .name — персональные сайты, состоящие, как правило, из двух частей: имени и фамилии: www.bruce.edmonds.name.

Помимо деятельности ICANN, весьма своеобразную работу по расширению адресного пространства Интернет провели некоторые частные компании. Их действия выразились в перекупке доменных имен у малых стран. Таким образом, в частное использование отошли домены .cc — Кокосовые острова, .tv — Тувалу, .ws — Самоа, .bz — Белиз, .nu — Ниуи. Сайты в этих доменах ныне могут использоваться любым желающим, независимо от страны или вида деятельности.

Бывают статические и динамические адреса. Статические присвоены компьютеру постоянно, а динамические выдаются специальным сервером лишь на время работы компьютера в сети.

Виртуальная сеть

В этом случае абонент подключается с использованием VPN с обязательным вводом имени и кода доступа.

Этот вид разделяется на следующие типы подключения (зашифрованные протоколы связи):

- PPPoE. Это один из самых распространенных типов. С целью обеспечения доступа во всемирную паутину следует в мастере настроек кликнуть «Подключить к интернету». Далее клацнуть «Установить подключение вручную», указать одноименный тип подсоединения.

- PPTP. Чтобы соединиться с глобальной сетью, требуется просто в мастере настройки клацнуть «Подключиться к рабочему месту». После этого выбрать графу «Подключение к виртуальной частной сети». Затем ввести адрес ВПН сервера.

- L2TP. Многие современные провайдеры сейчас применяют этот вид подключения, поэтому он тоже получил широкое распространение. Для подключения сначала необходимо выполнить действия, описанные для второго типа и потом открыть свойства и перейти в закладку «Сеть», где указать в графе VPN: «L2TP с IPSec».

Чтобы узнать, какой тип ВПН используется в ПК, надо клацнуть значок соединения в правом углу панели задач и войти в раздел «Сведения».

Какой протокол является базовым для сети Интернет

TCP/IP — самый распространённый протокол, по которому в настоящее время передаётся информация. Хранение базовой передаваемой информации обеспечивается за счёт добавления к этой схеме трёх параметров:

- повторная отправка запросов, если возникла ошибка;

- идентификатор, по которому действия подтверждают механически;

- порядковый номер для определения приоритета, очереди пересылки сведений. Называться он может по-разному.

Совокупность подобных характеристик будет работать, если в основе только IP-протокол. Он проходит несколько фаз по мере своей работы:

- фаза установки соединения;

- режим передачи;

- установление разрыва, когда процесс завершён.

Underwriters Laboratories

Компания Underwriters Laboratories (UL), занимающаяся вопросами стандартизации и сертификации в области техники безопасности, предложила в 2019 году свой стандарт безопасности устройств интернета вещей.

Обладая постоянными представительствами в 46 странах мира и обслуживая более сотни, UL — одна из самых авторитетных структур в своей области. Ею разработаны стандарты безопасности для множества разных отраслей промышленности, включая экологию, строительство, промышленное оборудование, электрические и электронные продукты и т. д.

UL недавно опубликовала свой «Рейтинг безопасности интернета вещей», в рамках которого производится оценка «критических факторов безопасности smart-продуктов», где фиксируется наличие или отсутствие известных уязвимостей и устойчивость устройств перед наиболее типичными методами кибератак.

| «Большинство взломов являются следствием слабых мест и известных уязвимостей, — говорится в публикации UL. — Как производитель вы должны стремиться избавиться от них и придерживаться проверенных методов обеспечения безопасности. Лишь недавно государства взялись за регулирование безопасности IoT-устройств, но они все еще полагают, что инициатива должна исходить от индустрии безопасности». |

Что это такое

Протоколы данного типа позволяют реализовать модель соединения пакетов. По сути, они являются основой работы всего Интернета. И чаще всего при использовании термина TCP/IP подразумевают всю сеть, которая работает на основе 2 отдельных протоколов – TCP и IP.

Набор протоколов включает в себя ряд соглашений о межсетевом взаимодействии и маршрутизации. С помощью такого инструмента удается наладить связь между пользователями из университетов, исследовательских центров, промышленных предприятий и госучреждений.

TCP – аббревиатура, которая расшифровывается как Transfer Control Protocol. То есть по сути это специальный протокол, который управляет передачей. Он создан для установки и поддержания надежного соединения между устройствами. Именно он отвечает за передачу данных, контролирует объем передаваемых файлов и выполняет новую отправку при возникновении сбоев.

Характеристики протокола TCP заключаются в следующем:

- Реализация взаимодействия на уровне логического соединения.

- Организация потоковой отсылки данных.

- Двунаправленная взаимосвязь.

- Функция отправки отдельных пакетов данных.

- Использование принципа «скользящего окна» для увеличения скорости передачи.

Другой протокол – IP – расшифровывается как «Интернет протокол». Он является базовым для архитектуры передачи файлов и необходим для отправки сетевого пакета по необходимому адресу. Все данные предварительно делятся на несколько пакетов, которые отправляются независимо друг от друга до конечного адресата.

Основными характеристиками протокола IP является следующее:

- Реализация обмена данных при помощи сегментов.

- Взаимодействие устройств без использования логического соединения.

- Фрагментация IP-сегментов в случае необходимости.

- Отсутствие средств для управления скоростью передачи сегментов.

Стек сетевых протоколов требуется для поддержания связи компьютеров (хостов), которые подключены к сети. Главная особенность такого набора – аппаратная независимость, которую невозможно получить при использовании других сетевых технологий. То есть TCP/IP не зависит от характеристик аппаратного обеспечения, что позволяет организовать обмен данными между сетями с разными технологиями передачи. За счет использования IP-адресов поддерживается соединение между двумя любыми устройствами.

В протоколах предусмотрено выполнение ряда команд. Например:

- Передача файлов в другую систему.

- Выполнение команд в удаленном режиме.

- Отправка сообщений удаленным пользователям.

- Печать файлов в удаленном режиме.

- Вход в удаленную систему.

- Управление системой и др.

По сути стек протоколов TCP/IP является сетевой моделью, в которой описывается весь процесс передачи цифровых данных. До появления этого набора (в 70-е годы прошлого века) передача информации из одной сети в другую была невозможна. Разработка стека помогла решить эту проблему.

Разрабатывалось семейство протоколов под руководством Министерства обороны США, поэтому иногда его называют DoD-системой. Многие специалисты отмечают сходство системы с протоколами OSI, так как обе они строятся по принципу деления на уровни и выполнение отдельных функций на каждом из них.

Удаленный офис

и онлайн-продажи

За 1 день.

С бесплатным тестовым периодом.

Конфигуратор удаленных рабочих мест

Рабочие места для команды за 1 день

Запросить КП

WiMax и Wi-Fi

Wi-Fi маршрутизаторы многие пользователи используют дома. Также эти сети распространены в общественных местах: вокзалах, кафе, парках, торговых центрах и т.д.

Операторы связи эту технологию используют редко из-за небольшой зоны покрытия.

Провайдеры организуют покрытие Wi-Fi по технологии WiMax крупных участков, например, районов коттеджных поселков.

Эта технология охватывает значительные площади, радиус которых исчисляется километрами, но для этого оператор устанавливает базовые станции.

Средняя скорость по технологии WiMax не превышает 70 мегабит.

Пользователю, чтобы соединиться с такой беспроводной сетью, необходим приемник, но если он находится на значительном удалении от ближайшей базовой станции, потребуется дополнительное приобретение специальной антенны для увеличения мощности приема сигнала.

Рекомендуется сначала проконсультироваться с оператором, предоставляющим услуги по этой технологии и удостовериться в нахождении приемника пользователя в зоне покрытия сетью.

Если базовые станции расположены дальше 10 километров (а благоприятнее, чтобы они были в пределах прямой видимости), лучше поменять свое решение и воспользоваться другими типами подключений к глобальной сети.

Обе технологии Wi-Fi и WiMax беспроводные и это основное их преимущество, позволяющее решать широкий спектр задач.

Совет по архитектуре интернета

Совет поделён две части. Группа исследования интернет (Internet Research Task Force, IRTF) проводит перспективные исследования в области интернет.

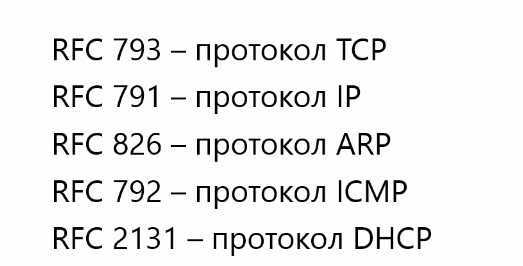

Часть №2 группа проектирования интернет (Internet Engineering Task Force, IETF) производит стандарты на сетевые протоколы. IETF подготавливает документы RFC (Request for Comments) или запросы на комментарии. Вот эти доки содержат подробное описание протоколов интернет. Если вы будите использовать другие протоколы, то ваше устройство и ПО не сможет работать в сети интернет.

Документы RFC

У каждого документа RFC есть индивидуальный номер и он описывает какой-либо протокол интернет.

Существуют много документов RFC, с которыми вы можете ознакомиться.

Консорциум W3C (World Wide Web)

W3C разрабатывает стандарты для Веб. Документы консорциума, также как и RFC формально, они не называются стандартами, а называются рекомендациями. Но если вы не последуете этим рекомендациям, то не сможете поработать с web.

Самые важные рекомендации консорциума w3c это:

- Язык разметки html;

- Таблицы стилей css, которые нужны для создания web-страниц;

- Рекомендации на архитектуру Веб-сервисов;

- И язык разметки xml.

Но существуют еще рекомендации, которые в свободном доступе на сайте консорциума.

Иерархия протоколов TCP/IP

Протоколы TCP/IP (TransmissionControlProtocol/ InternetProtocol) широко применяются

во всем мире для соединения компьютеров в сеть Интернет. Архитектура протоколов

TCP предназначена для

объединенной сети, состоящей из соединенных друг с другом шлюзами отдельных

разнородных компьютерных подсетей. В связи с особой ролью протоколов TCP/IP в сети Интернет остановимся на них

более подробно. Знание этого семейства протоколов поможет узнать, как работает

Интернет.

Передаваемая

по сети информация разбивается на пакеты — небольшие (не более

1500 символов) порции данных. Пакеты посылают независимо друг от друга, а в

пункте приема собираются в нужной последовательности. Такой режим передачи

называется дейтаграммным (datagram). Другими словами, протокол TCP/IP распределяет информацию по множеству

дейтаграмм, после чего в пункте приема проверяет их достоверность и собирает

снова. Протокол IP

управляет адресацией, последовательностью и пересылкой. Протоколы TCP/IP относятся к транспортному уровню

Эталонной модели взаимодействия открытых систем и не зависят от протоколов

других уровней этой модели. Благодаря этому протоколы TCP/IP идеально подходят для современной сети Интернет. Когда десятки

миллионов людей используют в своей работе самые разнообразные системы,

значительно удобнее осуществлять проверку ошибок на уровне протокола, который

поддерживают все эти системы.

Протокол IP добавляет к каждой

дейтаграмме заголовок адреса. Заголовок включает в себя адреса отправителя и

получателя каждой дейтаграммы. После этого IP передает дейтаграмму компьютеру-отправителю, использующему

собственный протокол (например, протокол InternetPoint-to-Point

(точка-точка) или сокращенно — РРР), который помещает дейтаграмму в кадр

данных. После того как получающий компьютер принимает кадр, он первым делом

проверяет верхний и нижний заголовки кадра, чтобы удостовериться в корректности

содержащейся в нем дейтаграммы. IP отвечает за адрес каждой дейтаграммы, а TCP

проверяет корректность дейтаграммы.

Доменная система адресации

Естественно, довольно тяжело

запомнить IP-адреса всех компьютеров сети, не говоря уже обо всем Интернете. Поэтому

в 1993 году был создан Информационный центр сети Интернет (Internet

NetworkInformationCenter

— InterNIC), который управляет системой доменных

имен (DomainNameSystem

— DNS). Этот механизм предназначен для подстановки легко запоминающихся

символьных имен доменов вместо числовых IP-адресов. Например, сотруднику

кафедры компьютерных систем МГУ легче запомнить доменное имя comsys.mgu.ru, чем

соответствующий ему IP адрес 10.18.49.102. Узнать имя Вашей машины проще всего,

выдав команду hostname. После того как Вам будет

выделен IP-адрес, Вы должны выбрать для себя имя домена, в приведенном выше

примере — соmsys. Выбранное имя домена должно быть

уникальным, кроме того, оно не должно быть связано с каким-либо другим адресом

Интернета. Ваше имя домена добавляется к иерархической базе данных имен

доменов. Имя домена состоит из серий символов, разделенных между собой точками.

Самая правая часть имени домена обозначает наибольший домен, к которому

принадлежит конкретный адрес, а также тип организации, которой принадлежит

данный адрес. Например, в имени домена fatex.interline.ivanovo.ru

домен .ru

обозначает, что этот адрес принадлежит России. В странах, расположенных за пределами

Соединенных Штатов, обычно используются собственные типы доменов, обычно

состоящие из двух букв, обозначающих страну.

Имена

некоторых доменов верхнего уровня.

|

Домен |

Характеристика домена |

|

au |

Австралия |

|

be |

Бельгия |

|

ca |

Канада |

|

com |

Коммерческие организации (в |

|

dk |

Дания |

|

edu |

Образовательные учреждения (в |

|

hu |

Венгрия |

|

it |

Италия |

|

jp |

Япония |

|

fr |

Франция |

|

gov |

Правительственные учреждения |

|

mil |

Военные учреждения (США) |

|

net |

Сетевые службы (по всему миру) |

|

org |

Прочие организации (США) |

|

ru |

Россия |

|

su |

Советский Союз, государства СНГ |

|

uk |

Великобритания |

Что такое стек

Теперь вернемся к вопросу о том, что такое «стек». Почти каждому пользователю знаком протокол Ethernet. В нем каждое устройство и адресат снабжаются MAC-адресом – он является идентификатором машины. Этот адрес объединяется с типом используемых данных и самими файлами. Фрагмент этих данных называют фреймом (frame). Стоит отметить, что MAC-адрес всегда уникален и не повторяется ни на одном устройстве, так как дубли могут привести к возникновению серьезных сетевых проблем.

Изучая уровневую структуру, становится очевидным, что выполнить передачу данных между двумя устройствами напрямую – невозможно. То есть, сначала все фрагменты файлов должны попасть на межсетевой уровень, где каждый компьютер получает IP-адрес. Далее на транспортном уровне происходит передача отдельных частей информации при помощи протокола TCP или UDP.

На каждом отдельном уровне к имеющимся файлам присоединяется и различная служебная информация. Например, она содержит указание порта на прикладном уровне, который служит для распознавания приложения. Дополнительную информацию могут добавлять разные протоколы: Ethernet, IP, TCP и т. д. Именно такая вложенность данных и называется стеком, а само название семейства протоколов TCP/IP – образовано по аббревиатурам двух основных протоколов.

Если обобщить понятие стека, то это – комплект сетевых протоколов с иерархической структурой. Главное условие его создания – это достаточный набор правил для организации взаимодействия устройств в сети. Все протоколы должны работать одновременно, без конфликтов, сбоев и незавершенных операций. Именно поэтому стек делится на отдельные уровни, каждый из которых направлен на решение определенной задачи: например, подготовку данных к отправке или их непосредственную передачу.

Изначально стек протоколов «ТСП/ИП» разработан в 1972 году на основе Network Control Protocol, но только спустя 4 года создана передача данных с применением протокола TCP. К концу 80-х было выделено две отдельные функции – TCP и IP. И уже к 1983 году удалось полностью перейти на современный протокол, что и считается отправной точкой развития Интернета.

WPA2

WPA2 имеет в себе уже шифрование CCMP (пришло на замену TKIP), и шифрование AES.

Шифрование AES (англ.: Advanced Encryption Standard) на сегодняшний день является одним из самых безопасных алгоритмов шифрования и основывается на весьма производительном и гибком алгоритме двух бельгийских ученых Daemen’а и Rijmen’а, носящем название Rijndael. Сам алгоритм состоит из нескольких подстановок, перестановок и линейных преобразований. Каждая операция выполняется на блоках данных по 16 байтов (отсюда и термин blockcipher; размер блока всегда равен 128 битам) и повторяется по несколько раз, которые называются «раундами». В каждом раунде из ключа шифрования рассчитывается уникальный ключ раунда. Так как структура AES блочная, то изменение отдельного бита в ключе или в блоке открытого текста приводит к абсолютно другому блоку зашифрованного текста.

Ключи AES бывают 128, 192 и 256-битными. А взлом 128-разрядного ключа AES суперкомпьютером потребует более 14 млрд лет!

CCMP (англ.: Counter Mode with Cipher Block Chaining Message Authentication Code Protocol) протокол шифрования, имеющий в своей основе алгоритм AES со 128-битным блоком и 128-битным ключом.

Сравнение с моделью OSI

Многие сравнивают стек TCP/IP с моделью OSI, но стоит понимать, что между системами существует ряд принципиальных различий.

В OSI различают три начальных уровня – приложения, представления и сеансовый, – когда как в TCP/IP все это выделяется в прикладной уровень.

Ряд экспертов считают, что в первый уровень OSI намного шире и охватывает более широкие проблемы. Некоторые исследователи и вовсе включают первые слои OSI в модель TCP/IP, так как их можно встретить в современных стандартах. Но в большинстве случаев канальный уровень TCP/IP равняется канальному и физическому уровню в OSI.

Основные протоколы интернета

Как я уже сказал. в основе работы сети лежит использование нескольких протоколов, которые работают один поверх другого. Давайте рассмотрим основные сетевые протоколы интернет, которые вам будут часто встречаться, и попытаемся понять разницу между ними.

- MAC или (Media Access Control) — это протокол низкого уровня, который используется для идентификации устройств в локальной сети. У каждого устройства, подключенного к сети есть уникальный MAC адрес, заданный производителем. В локальных сетях, а все данные выходят из локальной сети и попадают в локальную сеть перед тем, как попасть к получателю, используются физические MAC адреса для обозначения устройств. Это один из немногих протоколов уровня соединения, с которым довольно часто приходится сталкиваться.

- IP ( Internet Protocol) — расположен уровнем выше, за MAC. Он отвечает за определение IP адресов, которые будут уникальными для каждого устройства и позволяют компьютерам находить друг друга в сети. Он относится к сетевому уровню модели TCP/IP. Сети могут быть связанны друг с другом в сложные структуры, с помощью этого протокола компьютеры могут определить несколько возможных путей к целевому устройству, причем во время работы эти пути могут меняться. Есть несколько реализаций протокола, но наиболее популярной на сегодняшний день является IPv4 и IPv6.

- ICMP (Internet control message protocol) — используется для обмена сообщениями между устройствами. Это могут быть сообщения об ошибках или информационные сообщения, но он не предназначен для передачи данных. Такие пакеты используются в таких диагностических инструментах, как ping и traceroute. Этот протокол находится выше протокола IP;

- TCP (Transmission control protocol) — это еще один основной сетевой протокол, который находится на том же уровне, что и ICMP. Его задача — управление передачей данных. Сети ненадежны. Из-за большого количества путей пакеты могут приходить не в том порядке или даже теряться. TCP гарантирует, что пакеты будут приняты в правильном порядке, а также позволяет исправить ошибки передачи пакетов. Информация приводится к правильному порядку, а уже затем передается приложению. Перед передачей данных создается соединение с помощью так называемого алгоритма тройного рукопожатия. Он предусматривает отправку запроса и подтверждение открытия соединения двумя компьютерами. Множество приложений используют TCP, это SSH, WWW, FTP и многие другие.

- UDP (user datagram protocol) — это популярный протокол, похожий на TCP, который тоже работает на транспортном уровне. Отличие между ними в том, что здесь используется ненадежная передача данных. Данные не проверяются при получении, это может выглядеть плохой идеей, но во многих случаях этого вполне достаточно. Поскольку нужно отправлять меньше пакетов, UDP работает быстрее, чем TCP. Поскольку соединение устанавливать не нужно, то этот протокол может использоваться для отправки пакетов сразу на несколько машин или IP телефонии.

- HTTP (hypertext transfer protocol) — это протокол уровня приложения, который лежит в основе работы всех сайтов интернета. HTTP позволяет запрашивать определенные ресурсы у удаленной системы, например, веб страницы, и файлы;

- FTP (file transfer protocol) — это протокол передачи файлов. Он работает на уровне приложений и обеспечивает передачу файла от одного компьютера к другому. FTP — не безопасный, поэтому не рекомендуется его применять для личных данных;

- DNS (domain name system) — протокол того же уровня, используемый для преобразования понятных и легко читаемых адресов в сложные ip адреса, которые трудно запомнить и наоборот. Благодаря ему мы можем получить доступ к сайту по его доменному имени;

- SSH (secure shell) — протокол уровня приложений, реализованный для обеспечения удаленного управления системой по защищенному каналу. Многие дополнительные технологии используют этот протокол для своей работы.

Есть еще очень много других протоколов, но мы рассмотрели только сетевые протоколы, которые больше всего важны. Это даст вам общие понятия того, как работает сеть и интернет в целом.