Open vSwitch

Open vSwitch — программный многоуровневый коммутатор с открытым исходным текстом, предназначенный для работы с гипервизорами. Работает в Linux начиная с версии 2.6.15. Основные возможности коммутатора:

- учет трафика, в том числе проходящего между виртуальными машинами с использованием SPAN/RSPAN, sFlow и Netflow;

- поддержка VLAN (IEEE 802.1q);

- привязка к конкретным физическим интерфейсам и балансировка нагрузки по исходящим MAC-адресам;

- работа на уровне ядра, совместимость с программным мостом Linux Bridge;

- поддерживает OpenFlow для управления логикой коммутации;

- с меньшей производительностью, чем в режиме на уровне ядра, Open vSwitch может работать как обычное приложение.

Open vSwitch используется в составе Xen Server, Xen Cloud Platform, KVM, VirtualBox, QEMU, ProxMox (начиная с 2.3).

В качестве наглядного примера будем виртуализировать сервер Kerio 9.1.4. Итак, чтобы понимать, как сейчас все устроено до переделки. Железный сервер Kerio — второй сервер виртуализации, в котором работает несколько сетевых сервисов организации: клиентские сети net1, net2, net3 и net4, серверная сеть net5. Каждый сегмент сети подключен в отдельный сетевой интерфейс «железного» Kerio.

Схема, которую будем реализовывать

Другие статьи в выпуске:

Xakep #222. Логика подлога

- Содержание выпуска

- Подписка на «Хакер»-60%

Напоминаю: исходим из того, что сервер виртуализации уже установлен и настроен. Также установлен пакет bridge-utils и настроен сетевой мост br0. В системе присутствуют некоторые виртуальные машины, подключенные через этот сетевой мост.

Шаг пятый: создание сетевого подключения с помощью графического интерфейса редактора подключений NetworkManager

Затем запустите из командной строки и добавьте новое сетевое соединение для WireGuard VPN. Обязательно запускайте nm-connection-editorкак root, так как он должен создать файл конфигурации в /etc/NetworkManager/system-connections.

nm-connection-editor

В графическом интерфейсе сетевых подключений нажмите кнопку +.

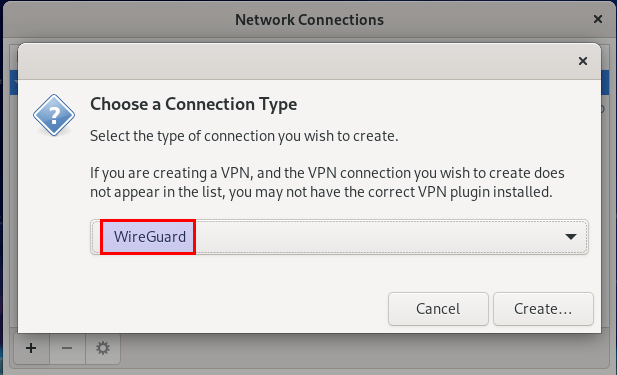

NetworkManager версии 1.26.2 и выше позволяет создавать соединение типа WireGuard. Таким образом, выберите WireGuard в качестве типа подключения.

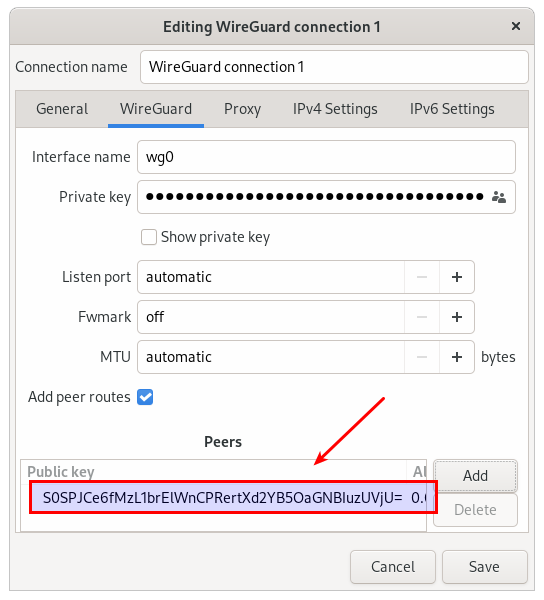

Откроется окно редактора соединений, как показано ниже. На вкладке WireGuard установите Interface name для wg0 и заполните Private key. Закрытый ключ должен быть получен из содержимого /etc/wireguard/privatekey, которое вы только что создали на шаге 3. Затем нажмите кнопку Add внизу, которая позволяет вам указать сервер WireGuard VPN в качестве однорангового узла.

На WireGuard GUI редактора пиров, заполнить поля Public key, Allowed IPs и Endpoint. Открытый ключ должен поступать с сервера WireGuard. Конечная точка состоит из WAN IP-адреса VPN-сервера и UDP-порта, который сервер прослушивает. Заполнив их, нажмите кнопку Apply.

На этом этапе вы увидите, что VPN-сервер добавлен в качестве однорангового узла:

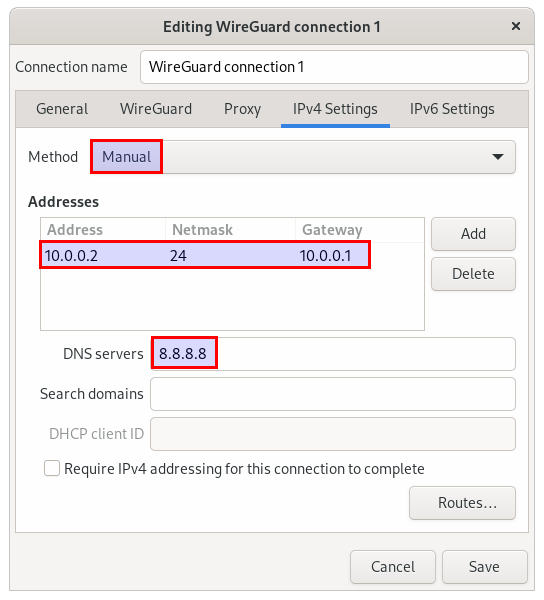

Затем перейдите на IPv4 вкладку Settings и настройте частный IP-адрес VPN, который будет назначен клиенту WireGuard VPN, то есть 10.0.0.2/24. В качестве шлюза, указать VPN IP — адрес сервера VPN WireGuard, который 10.0.0.1/24. В качестве DNS-серверов вы можете выбрать любой общедоступный DNS-сервер (например, 8.8.8.8). Щелкните по кнопке Save.

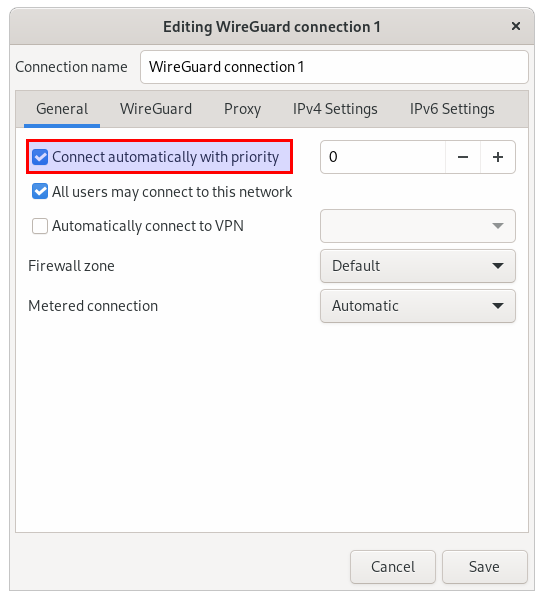

Теперь перейдите на вкладку General и установите флажок рядом с Connect automatically with priority. Это автоматически активирует это соединение WireGuard и установит соединение VPN с сервером WireGuard VPN. Нажмите кнопку Save, чтобы завершить.

Срок службы батареи — более 10 лет

Особенностью протоколов связи LPWAN является низкая требовательность к аппаратным средствам

Это важно для сетей, где применяются датчики, ведь их производство и обслуживание должны быть очень дешевыми, а срок службы без замены батареи должен составлять 10 и более лет

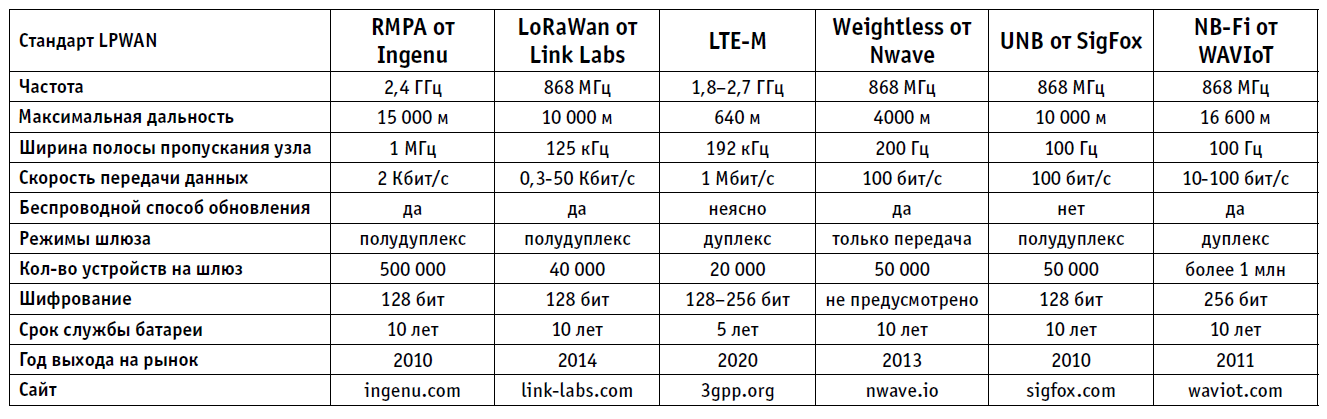

В таблице перечислены стандарты LPWAN, которые претендуют на первенство в этой категории. Структура этих сетей в основном схожа. С помощью датчиков к базовой станции (шлюзу) подключены устройства, образующие «звезду». Шлюзы собирают данные и передают их на серверы в фоновом режиме. Эти серверы в то же самое время являются точками доступа для пользователей.

Важные стандарты LPWAN. Единого стандарта для сетей LPWAN не существует. Различные открытые и проприетарные протоколы передачи данных конкурируют друг с другом. Некоторые существуют уже несколько лет, другие все еще находятся на стадии стандартизации

Важные стандарты LPWAN. Единого стандарта для сетей LPWAN не существует. Различные открытые и проприетарные протоколы передачи данных конкурируют друг с другом. Некоторые существуют уже несколько лет, другие все еще находятся на стадии стандартизации

Тот, кто ищет свободное парковочное место, через приложение подключается к веб-службе, получающей данные от шлюза, которому, в свою очередь, передают информацию датчики парковки. При этом датчики используют только узкие полосы частот (от 100 Гц) и частоты с хорошими характеристиками распространения.

Большинство сетей используют нелицензируемый частотный диапазон ниже 1 ГГц, что помогает избежать проблем с органами власти, но имеет один существенный недостаток. Эти частоты используются для передачи данных многими пользователями, что приводит к сбоям. И для того, чтобы сети удовлетворяли требованиям Интернета вещей, новые стандарты беспроводной связи должны работать с заданным коэффициентом ошибок при выявлении подобных сбоев.

Существуют и другие решения для Интернета вещей. Так, сеть специального назначения LTE (LTE-M) подразумевает использование существующих сетей мобильной связи для объединения предметов повседневной жизни в сеть. Эта технология дает такое преимущество, как полный двунаправленный обмен данными.

Тому, кто хочет начать работу с LPWAN, необходимо соответствующее целевое аппаратное обеспечение. На фото можно увидеть такой аппаратный комплекс разработчика LoRa-WAN со шлюзом и датчиками.

Тому, кто хочет начать работу с LPWAN, необходимо соответствующее целевое аппаратное обеспечение. На фото можно увидеть такой аппаратный комплекс разработчика LoRa-WAN со шлюзом и датчиками.

Протокол SigFox, конкурирующий с LTE-M, также обеспечивает двунаправленную связь, но при этом использует чрезвычайно узкий канал загрузки с низкой пропускной способностью. По этой причине установка обновления безопасности для датчиков представляет собой довольно трудоемкий процесс.

Тот, кто хочет объединить в сеть целые города, должен обращать внимание не только на стоимость датчиков. Большое значение также имеет количество базовых станций

По дальности покрытия до десяти километров стандарты LPWAN значительно превосходят классические мобильные сети. Например, для покрытия всей Калифорнии компании SigFox хватило всего 1 500 базовых станций.

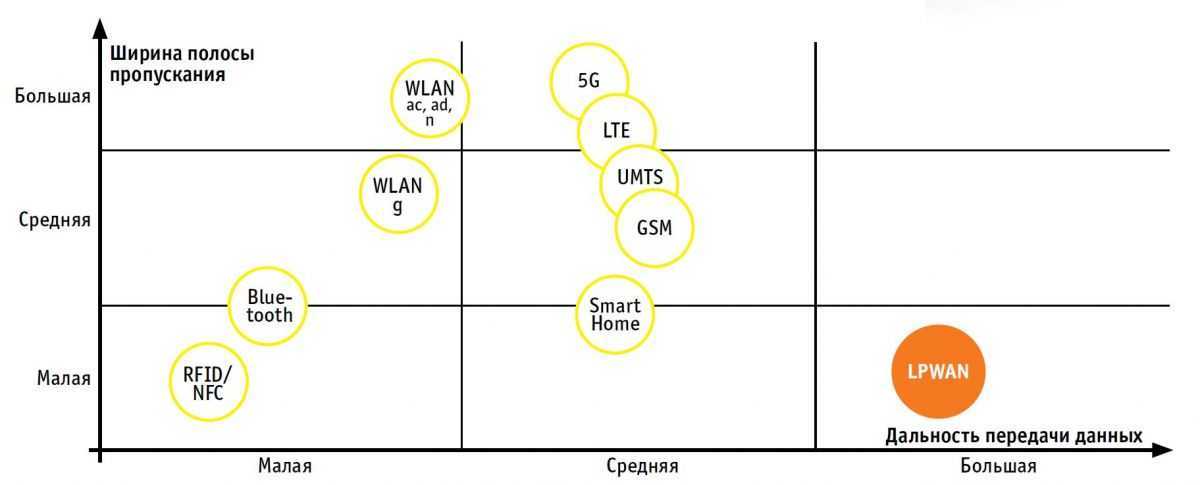

Большой радиус действия и экономия. Современные беспроводные стандарты, такие как WLAN, LTE или Bluetooth, не могут быть использованы для объединения миллиардов устройств в глобальную сеть. В сети LPWAN скорость передачи данных, которая намного ниже, чем у стандартов WLAN, позволяет добиться большей дальности распространения сигнала. А одна базовая станция способна поддерживать подключение множества устройств.

Большой радиус действия и экономия. Современные беспроводные стандарты, такие как WLAN, LTE или Bluetooth, не могут быть использованы для объединения миллиардов устройств в глобальную сеть. В сети LPWAN скорость передачи данных, которая намного ниже, чем у стандартов WLAN, позволяет добиться большей дальности распространения сигнала. А одна базовая станция способна поддерживать подключение множества устройств.

Операторам мобильной связи потребуется около 20 000 базовых станций, чтобы покрыть такую же площадь. Один шлюз сети LPWAN может поддерживать огромное количество оконечных устройств. Типичная сеть LTE-М объединяет 20 000 устройств в городских условиях, используя при этом 50 000 узлов связи. NB-Fi будет обрабатывать более одного миллиона устройств через один шлюз. При этом учитывается тот факт, что не все эти устройства могут передавать данные одновременно.

Разработчики LPWAN исходят из предположения, что в типичном городе каждое устройство регистрируется в сети в среднем два раза в день. Тем не менее, большинство стандартов LPWAN выдерживают до 5 000 одновременных передач данных.

Драйверы и препятствия развития NFV в сетях операторов связи

Несмотря на то, что практический опыт внедрения технологии виртуализации сетевых функции в телеком-отрасли присутствуют, пока NFV остается экзотикой. По причине недостаточного опыта, развитие технологии тормозят различные риски. Первый из них – это совместимость виртуализированных и невиртуализированных сетевых функций. Производители сетевого оборудования стремятся создать для NFV замкнутые и вертикально-интегрированные стеки технологических компонентов, свойственные традиционным моделям.

Еще одной серьезной проблемой является отсутствие единых стандартов. Каждая компания, специализирующаяся на управлении NFV-сетями (MANO — NFV management and orchestration), создает сервисы, исходя из своего видения. Различные подходы конкурируют на рынке, а отсутствие полностью готовых к внедрению универсальных решений тормозит развитие NFV. Отсюда же вытекает несовместимость технологических компонентов разных вендоров, лишая систему гибкости. Также огромная инсталлированная база вынуждает производителей оборудования поддерживать наследованные решения.

Следующим сдерживающим фактором для развития NFV является консерватизм операторов. Чтобы получать выгоду от виртуализации сетевых функций, операторам нужно быть готовыми к трансформации. Когда компания, внедрив NFV, продолжает работать по прежней модели, часто NFV оказывается дороже, чем классическая модель реализации функции сети связи. В итоге, формируется мнение, что запуск технологии NFV – это дорогостоящий процесс

Также важно понимать, что для эксплуатационного обслуживания виртуализированных сетей, сотрудники должны обладать соответствующей квалификацией.

Следующее препятствие заключается в том, что Network Function Virtualization не отрегулирована законодательно. Согласно правовым предписаниям, в России в рамках оперативно-розыскных мероприятий (ОРМ) правоохранительные органы могут организовывать законное прослушивание каналов мобильной связи конкретного абонента. Предоставить такую возможность – обязанность оператора. Как подобные меры будут реализованы для услуг на базе концепции NFV до конца не определено.

Стимулируют развитие Network Function Virtualization проекты open source. Поддерживают работу над NFV в сообществе open source операторы связи и производители инфраструктуры, которые уже внедряют подобные решения в свои сетевые решения. Например, компания AT&T передала в комьюнити open source код своей NFV-платформы ECOMP. Таким образом, open source становится центром накопления знаний. Производители могут брать часть предоставленного кода и дорабатывать его под свои требования. Но open source – это лишь вспомогательный инструмент для развития NFV. Open source не может предоставить готовые для запуска в эксплуатацию решения. Также остается открытым вопрос безопасности открытого ПО.

С техническими подробностями реализации концепции NFV/SDN на сетях операторов мобильной связи существующих и новых поколенийможно ознакомиться в книге «Мобильная связь на пути к 6G».

{jcomments on}

Примеры использования VLAN

Рассмотрим несколько распространенных примеров применения технологии VLAN в работе.

Объединяем в одну сеть компьютеры, подключенные к разным коммутаторам.

Представьте, что у нас есть несколько компьютеров подключенных к разным свитчам, которые необходимо объединить в единую сеть. Одну часть их мы сгруппируем в виртуальную сеть VLAN1, а другую — в сеть VLAN2. Объединенные в группы машины за счет вилан-функций теперь работают так, будто они физически подключены к одному свитчу (на самом деле это просто виртуализация). В то же время компьютеры из разных виртуальных сетей (VLAN1 и VLAN2) друг друга видеть не будут.

На изображении ниже компьютеры, физически подключенные к одному свитчу и сгруппированные в разные подсети VLAN1 и VLAN2. Они будут невидимы друг для друга.

На схеме ниже показано физическое подключение одной точки Wi-Fi к роутеру. На ней (точке) созданы две виртуальные Wi-Fi-точки — HotSpot и Office. HotSpot служит для подключения гостевых ноутбуков, Office — для ноутбуков компании. С точки зрения безопасности нужно ограничить доступ гостей к сети предприятия. Для этого все офисные машины и виртуальная Wi-Fi-точка Office объединяются в сеть VLAN1. Ту же операцию проведем и с гостевыми устройствами, объединив их в виртуальную локальную сеть VLAN2. При таком подключении доступ посторонних лиц к файлам компании закрыт.

Объединение стандартов LPWAN

В настоящее время разработчики технологий LPWAN часто просто соперничают друг с другом, и кому первому в регионе удается развернуть убедительный демонстрационный проект, тому и достаются контракты на сотрудничество. И хотя уже существует сетевое аппаратное обеспечение, которое поддерживает различные стандарты LPWAN, но оно, как правило, дорогое.

Европейский институт телекоммуникационных стандартов (ETSI) работает против наличия разных стандартов связи, выступая с инициативой по их объединению. Под именем oneM2M создается единая платформа для взаимодействия, основанная на существующих технологиях LPWAN. Кроме обеспечения взаимодействия между стандартами LPWAN, технология oneM2M также имеет дополнительные функции безопасности.

Фото: Microchip Technology Inc.; LX Group (2)

Выбор VPN: что нужно учесть?

Раньше, несколько лет назад за VPN всегда нужно было платить. То есть, мы должны были выбрать какую-то компанию. Она настраивала нам безопасное VPN-подключение, а мы за это платили каждый месяц.

Сейчас есть целый ряд бесплатных ВПН-сервисов. В том числе — есть очень простые решения, где VPN включается и выключается одним щелчком мыши. И, все они очень разные.

Давайте посмотрим, на что стоит обратить внимание при выборе VPN

- Удобство использования. При использовании VPN не хочется погружаться в технические дебри и постоянно настраивать какие-то IP, шлюзы и прочие штуки. Хочется нажать «вкл» и пользоваться.

-

Скорость работы. Если каждый сайт будет загружаться по две минуты, то пользоваться такой VPN-сетью будет просто невозможно. А такие случаи бывают. Поэтому, перед выбором конкретной сети, лучше узнать как быстро она работает.

- Безопасность. Для многих — это главный фактор. Однако, я бы его не переоценивал. Для обхода блокировок и защиты от большинства хакеров Вам достаточно будет любого, самого простого VPN-сервиса. В том числе и бесплатного. Дорогие и надёжные VPN нужны лишь для каких-то экстренных случаев. Например, если Вы опасаетесь, что за Вами следить ФБР.

- Цена. Ну, тут всё понятно. Чем выше цена — тем, как правило, более качественный сервис нам предлагают.

- Универсальность. В ряде случаев, для разных регионов нужны разные VPN-сети. Так, к примеру, если Вы поехали в отпуск в Турцию, то бесплатный ВПН в Opera Вам не поможет. При этом, заблокированные в Турции стране сайты можно открыть с помощью других VPN. И, это актуально, потому что в Турции заблокировано не мало сайтов, включая Википедию.

- Поддержка. При работе с ВПН может потребоваться какая-то настройка. Понятное дело, хотелось бы быстро получить квалифицированную помощь, если она понадобиться.

История виртуальных машин

Началом эпохи ВМ можно считать 70-е годы, когда появились мейнфреймы, например, IBM 360/67.

Тогда сервера ещё не были мобильными, но доступные и качественные телефонные линии, а также появление сетевых технологий позволили обеспечить виртуальное присутствие мейнфреймов в формате терминалов доступа (обычно буквенно-цифровых).

В 1985 году появились микропроцессоры. Встроенная в них опция виртуализации (как через гипервизоры, так и с реализацией на уровне ОС) была крайне важна для производительности вычислительных ресурсов, так как способствовала захвату процессорных тактов, которые терялись в процессе использования современных высокопроизводительных процессоров 3+ ГГц.

ВМ также дают дополнительную безопасность, целостность и удобство, потому что для их создания не требуются большие вычислительные затраты. Можно также расширить возможности виртуальных машин, внедрив опции эмулятора для интерпретаторов типа виртуальной машины Java, и даже функции полных симуляторов. Например, сделать возможным запуск Windows под MacOS или программ для Commodore 64 на современном компьютере под Windows.

Разделение времени

Если ещё больше углубиться в историю, то корни виртуализации можно обнаружить ещё в 1960-х, когда появилась концепция разделения времени. Она позволила сделать потребление ресурсов более эффективным за счет того, что машина выполняла вычисления одного пользователя, пока другой вводил данные. Таким образом сокращалось время простоя. Однако эта система сложная и не самая удобная. Намного практичнее оказалась пакетная обработка. Она позволила сократить время между запуском программ.

Однако все эти наработки сильно отличались от виртуализации, которая стала принципиально новым решением. Процессы каждого пользователя должны были храниться в машине и быстро заменяться при необходимости. Для подобного переключения требовалось ощутимое количество процессорных тактов. Для старых компьютеров это было проблемой, но устройства быстро совершенствовались. Сейчас облачные провайдеры и появление высокоскоростного интернета сделали использование виртуальных машин из общего пула удаленных ресурсов прекрасной альтернативой приобретению физического оборудования.

Аренда облачного сервера для разработки, хостинга, обученияПодробнее

Особенности каждой из технологий для пользователя

OpenVZ – бесплатная технология виртуализации, используемая большинством хостинг-провайдеров, и поддерживаемая многими панелями управления VPS-серверами, как платными (SolusVM, VDSmanager), так и бесплатными (HyperVM, OpenVZ Web Panel).

OpenVZ активно развивается, и первой получает все нововведения, которые после обкатки переходят в Virtuozzo – коммерческий вариант OpenVZ, разрабатываемый и продвигаемый корпорацией Parallels в качестве оптимальной платформы VPS-хостинга.

Разумеется, коммерческая технология Virtuozzo более стабильна и удобна в управлении для пользователя (взять ту же Parallels Power Panel, которая входит в дистрибутив системы и поставляется с контейнерами), но при этом, данная технология — удовольствие не из дешевых. VPS на базе Virtuozzo по своей стоимости граничат с VPS на аппаратной виртуализации, в то время как VPS на OpenVZ существенно дешевле — почти в два раза. Кроме того, сегодняшние инструменты управления VPS на OpenVZ делают работу с данными VPS для пользователей вполне приемлемой и даже удобной.

Стоит заметить, что имеется вариант Virtuozzo для Windows, работающий по тому же принципу, что и для Linux.

FreeBSD же, к сожалению, не поддерживается ни Virtuozzo, ни OpenVZ, зато обеими системами поддерживаются большинство современенных Linux-дистрибутивов.

VDSmanager — это программная технология виртуализации для FreeBSD, которая затем переросла и в универсальную панель управления, которая поддерживает сейчас и другие технологии виртуализации, в частности KVM, Xen и OpenVZ.

Однако, выбирать данную технологию виртуализации лучше именно в том случае, если вам нужен VPS с программной виртуализацией на FreeBSD.

Для VPS с Linux лучше выбрать другие решения — они более стабильны, и как правило, более функциональны. Один из лучших вариантов — OpenVZ c SolusVM. Не слишком отстает и недавно появившаяся бесплатная панель OpenVZ Web Panel, которая уже начинает активно использоваться хостинг-провайдерами.

Xen и KVM с точки зрения пользователя практически аналогичны как по функционалу, так и по производительности. Однако, стоит заметить, что Xen, который вышел на рынок VPS-хостинга раньше, сегодня уже перерастает в с платформы VPS в облачную платформу. К примеру, уже сформировался и отдельный дистрибутив, ориентированный на облако — Сitrix XenServer.

KVM же имеет некоторые преимущества — к примеру, является неотъемлемой частью ядра, а не модулем, как Xen, и соответственно, более активно развивается вместе с развитием дистрибутивов, в частности — Redhat-based систем. Провайдеры видят эту тенденцию, и мигрируют с Xen на KVM.

Поэтому, если вам нужен аппаратно независимый VPS c Linux или FreeBSD, рекомендуем сделать выбор именно в пользу KVM, с прицелом на будущее.

Довольно неплохо себя зарекомендовали и VPS на Xen/KVM с Windows, хотя для данной ОС гипервизор от Microsoft, Hyper-V, все же лучше.

Средств управления Xen/KVM серверами также достаточно. Одним из лучших вариантов считаем SolusVM – универсальную панель для OpenVZ, Xen и KVM VPS, занимающую около 90 процентов зарубежного VPS-рынка, и активно внедряемую уже и отечественными провайдерами.

Hyper-V – аппаратный гипервизор от Microsoft. На сегодняшний день по праву считается лучшим решением для виртуализации серверов с ОС Windows, и активно внедряется хостинг-провайдерами.

Оптимальный вариант для аппаратного VPS с Windows на борту, но не самое лучшее решение для VPS с Linux или FreeBSD. Большинство хостеров по этой причине и позиционируют Hyper-V как виртуализацию для Windows VPS.

VMware – дорогая коммерческая аппаратная технология виртуализации, которая сегодня используется, преимущественно, для облачных VPS (пользователь может на лету изменять объем доступных ресурсов, оплачивая затем тот объем, которые использовал). Традиционные VPS на WMware – большая редкость ввиду стоимости данной технологии. Отметим, что виртуальные машины VMWare легко переносить между физическими нодами без остановки.

Идеальной системы виртуализации для VPS-хостинга нет, и, наверное, и быть не может. Каждая система хороша для своих задач: если вам нужен быстрый в управлении и работе VPS по самой низкой цене, но не критично удобство и стабильность — лучше всего подойдет OpenVZ. Цените стабильность и комфорт, но нужны преимущества программной виртуализации? Значит, ваш выбор — Virtuozzo. KVM отлично подойдет тем, кому нужен честный «кусок» выделенного сервера, но до аренды целого сервера проект еще не дорос, и так далее.

Аппаратная виртуализация

Аппаратный гипервизор работает иначе: вместо того чтобы запускаться на хост-системе, он сам становится такой системой. По сути, аппаратный гипервизор — это такая мини-операционная система, единственная задача которой запускать поверх себя любые другие операционные системы и давать им больше свободы в доступе к железу.

Для работы аппаратного гипервизора нужно, чтобы процессор и материнская плата поддерживали виртуализацию на аппаратном уровне. Это значит, что в них должны быть специальные команды, которые помогут гипервизору правильно распределить процессорную мощность и разграничить доступ к памяти разных систем.

Окно настроек аппаратного гипервизора Xen

Где используется виртуализация

Продукты виртуализации востребованы у тех компаний, которые движутся в сторону цифровой трансформации и умеют считать деньги. Новая технология востребована там, где вместо нескольких маломощных и требующих модернизации машин компания планирует закупить современное оборудование и использовать его ресурсы на 100 %. Рационально переносить в виртуализированную среду мало- и средненагруженные серверы: веб-сервер, контроллеры доменов, сервер БД, с которой работают до двух-трех сотен пользователей.

Виртуализация используется при создании тестовых сред для программных продуктов перед выпуском в продакшен. Компании не придется покупать или арендовать новое оборудование — достаточно воспользоваться виртуальной средой, например, в облаке, чтобы оценить работу нового сервиса. С помощью виртуализации можно запускать ПО, которые в другой ситуации конфликтовало бы друг с другом, или разные версии одинакового ПО.

Виртуализация позволяет эмулировать работу физических устройств: рабочие ПК, планшеты, стационарные телефоны и смартфоны. Не принципиально, какая ОС или прошивка управляет ими и какие у них технические требования — виртуализация справится с любыми задачами.

Выход через Wi-Fi роутеры и внешние устройства

Вы можете найти в сети немало материалов, как создать виртуальную машину, установить на нее дистрибутив Kali Linux или специальную программу и атаковать Wi-Fi устройства поблизости. Что мешает хакеру, проникнув в вашу виртуальную систему, атаковать расположенные поблизости Wi-Fi роутеры? Это может быть ваш домашний или рабочий Wi-Fi роутер.

К сожалению, роутеры, как правило, оказываются уязвимыми для атак, а получив доступ к роутеру, можно провести полноценную атаку на подключающиеся к нему устройства. О последствиях скомпрометированного Wi-Fi роутера мы поговорим в отдельной главе, но поверьте – это очень опасно.

Совет тут может быть один – позаботиться о безопасности своего Wi-Fi роутера, мы научим вас этому в рамках курса. В дополнение рекомендуется использовать VPN, хоть он и не защитит от компрометации Wi-Fi устройства, однако поможет предотвратить последующую атаку на вас, например перехват интернет-трафика или подмену DNS.

Совет

Позаботьтесь о безопасности своего Wi-Fi роутера.

Можно выйти за пределы виртуализации и через USB-флешку, если она будет в этот момент подключена к виртуальной машине, а затем вы подключите ее к основной системе. Но в данном случае слишком много обстоятельств должно сойтись. В некоторых случаях можно провести атаку через Bluetooth на находящиеся поблизости устройства, но и это сложный путь, требующий множества совпадений.

Производительность LPWAN-станции

Чем меньше базовых станций, тем лучше, так как из-за этого снижаются расходы на поддержание сети. Но с другой стороны, значительно вырастает нагрузка на каждую отдельную станцию. Пропускная способность базовой станции — это ключевой параметр в сетях LPWAN, если говорить о крупных сетях в пределах города или области.

Представьте: такой мегаполис, как Москва, насчитывает сотни тысяч вышек сотовых операторов, которые обеспечивают полное покрытие столицы, а в случае с LPWAN-сетью количество станций, достаточное для ее полного покрытия, ограничивается несколькими десятками, от 40 до 100. В таком случае каждая станция должна выдерживать нагрузку в несколько сотен тысяч различных «умных» приборов учета, датчиков и сенсоров.

Принимая во внимание высокие требования к мощностям станций, «СТРИЖ» применяет технологии параллельной обработки радиосигнала при помощи высокопроизводительных процессоров. Такой подход обеспечивает большую емкость LPWAN-сети,

в которой каждая станция может обрабатывать данные с минимум 2 млн «умных» устройств

VPN: что это такое простыми словами

Возможно, Вы слышали, что с помощью ВПН, люди заходят на недоступные ранее сайты. И, не боятся, что их отследят в интернете. Вот для этого и придумали систему.

Вообще, VPN — это сокращение от английского «Virtual Private Network». Дословно: виртуальная частная сеть.

А что за виртуальная сеть? Давайте разбираться.

Говоря простыми словами, VPN — это обобщённое название технологий, позволяющих Вам использовать в интернете не не своё, а подменное местоположение. Тем самым, защищая от посторонних глаз информацию о себе.

По-сути, это такая настройка, включив которую Вы можете просматривать веб-сайты без опасности быть отслеженным кем-либо.

VPN сейчас очень востребован. Поэтому, на сегодняшний день существует очень много VPN-сервисов на любой вкус и цвет

Однако, тут важно выбрать сервис с высокой репутацией, который точно не будет перепродавать историю ваших действий в интернете

Как вариант, сразу могу предложить один из VPN-сервисов с хорошей репутацией — AddWe VPN. Это быстрый, надёжный и не дорогой сервис, с которым легко разобраться.

Пропускная способность LPWAN-радиоканала

В основе межмашинного общения лежит принцип обмена небольшими по объему пакетами данных. Так, например, датчику дыма необходимо передать сигнал тревоги в момент обнаружения задымления и результат ежедневной самодиагностики диспетчеру — один бит информации. То же самое происходит и в случае датчиков в системах контроля протечки воды. Показания приборов учета воды, электричества, тепла, газа, а также датчиков влажности или температуры могут быть «упакованы» в несколько бит.

Скорость передачи данных LPWAN-радиоканала зависит от конкретной решаемой задачи и, как правило, составляет от нескольких бит до нескольких сотен бит в секунду. Потребности в высокой пропускной способности канала связи нет. Это, в свою очередь, открывает ряд возможностей для улучшения других, не менее важных параметров сети.

Установка и первоначальная настройка

На самом деле установка Open vSwitch сводится к установке одного пакета:

После установки никаких изменений не происходит, кроме запуска сервиса OVS. Создадим коммутатор:

Посмотрим, что к нему подключено:

Мы видим, что создан коммутатор br1 с подключенным интерфейсом . Если требуется, можно этот порт настроить, например задать ему определенный VLAN или порт как trunk с ограничениями по конкретным VLAN’ам. Далее подключим к нашему коммутатору свободный сетевой интерфейс ОС.

Схема подключения OVS и физического интерфейса

По умолчанию этот порт начинает работать как обычный и транковый порт, пропуская все VLAN’ы. Далее можно сделать этот порт транковым для указанных VLAN ID. Или можно оставить как есть, тогда порт будет пропускать все VLAN ID. У нас структура большая, сеть может каждый день меняться, поэтому оставим как есть.

Далее вместо eth0 подключаем к TCP/IP-стеку ОС новый внутренний интерфейс коммутатора br1. Приятная новость: OVS автоматически применяет и сохраняет свою конфигурацию, поэтому ничего особо делать не придется. Интерфейс OVS управляется, как обычный интерфейс операционной системы, а значит, идем в /etc/network/interfaces и делаем необходимые изменения — меняем на , пишем как manual:

И все! Никаких дополнительных настроек bridge, как в случае с мостом.

Подключаем наш интерфейс к порту коммутатора, на котором настройки такие: trunk-порт для всех VLAN, для VLAN ID 1 трафик не тегирован. То есть порт пропускает транком все VLAN ID и трафик без VLAN вообще. Запускаем сеть командой , после этого мы в сети. В некоторых случаях это может не сработать из-за правки файла настроек сети. Тогда можно попробовать запустить интерфейс вот так:

Проверяем пингами доступность.

Посмотрим, что изменилось у нас на виртуальном коммутаторе:

Как видим, в коммутатор подключено уже два интерфейса: физический интерфейс коммутатора eth0 и интерфейс операционной системы br1.

Теперь займемся виртуальными машинами.

Потребление энергии и автономность

Устройства способны работать в сетях LPWAN в течение многих лет. Их автономность позволяет значительно сократить эксплуатационные расходы, ведь постоянная замена источников питания — дорогое удовольствие, а прокладка слаботочных кабелей далеко не всегда оправданна. К примеру, у датчиков парковки, вмонтированных в дорожное полотно, нет возможности менять источник питания каждые несколько дней.

Большая автономность достигается, с одной стороны, за счет использования высокоемкостных аккумуляторов, не подверженных саморазряду, а с другой — за счет низкого энергопотребления.

В процессе передачи данных устройство потребляет порядка 50 мA в течение нескольких секунд. Этого времени достаточно для передачи данных в сеть. Все остальное время прибор находится в спящем режиме, потребляя несколько микроампер. Каков результат? Аккумуляторная батарея АА-типа работает в течение 10 и более лет, снижая стоимость обслуживания до минимума.

Заключение

VPN — полезная штука. С помощью этой функции, мы обезопасим себя от хакеров. К тому же, сможем посещать заблокированные в нашей стране сайты. Причём, если мы просто лазаем в интернете, не делаем ничего плохого — это не наказуемо.

Думаю, ни для кого не секрет, что большинство людей использует ВПН просто для того чтобы заходить в заблокированные соцсети. Ну, и скажем прямо, на сайты с торрентами и порносайты. Что же, пусть так.

Однако, безопасность — это не менее важный аспект. Если Вы часто за что-то платите в интернете, то не поленитесь, используйте ВПН. В этом случае, шанс, что злоумышленники как-то украдут деньги, снизиться в разы.

Подключить VPN элементарно. С этой задачей справиться и первоклассник (при всём уважении к первоклассникам).

При этом, нет особого смысла использовать какой-то дорогой сервис. Смело используйте бесплатный. Этого будет вполне достаточно.

ОБНОВЛЕНО 31 ИЮЛЯ 2022 ГОДА

Если эта статья Вам понравилась — сделайте доброе дело

Поставьте «сердечко»

Поделитесь в соцсетях

Итого: делаем выводы

Несмотря на все эти отличия, облачные технологии и виртуализация тесно связаны между собой. И облачную инфраструктуру невозможно создать без виртуализации. Виртуализация отвечает за выведение аппаратного обеспечения из физического ПК. С ее помощью создается несколько виртуальных машин на одном сервере. Облако же использует эти инфраструктуры, объединяет несколько программ, приложений для создания отдельных экземпляров для всех пользователей.

Более подробно об особенностях облачных и виртуальных технологий вам расскажут специалисты сервиса «Xelent». Также к ним можно обращаться за созданием такой инфраструктуры, ее поддержкой, обслуживанием. Консультации можно получить по телефону или через форму обратной связи.

Популярные услуги

Виртуальная инфраструктура

Облачные сервисы за последние 5 лет внедрились в многие сферы бизнеса. Их применяют и крупные компании, и мелкие разработчики программного обеспечения, и обычные пользователи.

Виртуальная инфраструктура IaaS

IaaS – решение, которое позволяет отказаться от использования физического оборудования и значительно сократить расходы компании.

Облачная платформа

Облачная платформа — это набор инструментов, предназначенных для удаленного запуска и использования приложений без затрат на приобретение серверной техники. Такие услуги как PaaS, IaaS, SaaS базируются на технологии вычислений в облаке.