III. Как подключить свой комп под FreeBSD к PPPoE серверу ?

Ну и напоследок рассморим как самому, с компа-клиента под ОС FreeBSD установить PPPoE туннель до сервера.

Делается это с помощью того же ppp.conf, добавим «метку» (label) pppoe-client:

pppoe-client: set log Phase Chat LCP IPCP CCP tun command set device PPPoE:IFACE:SERVICE-NAME set authname login set authkey password enable lqr set dial set login set ifaddr 0.0.0.0/0 0.0.0.0/0 add default HISADDR

Помним, что все строчки после «метка:» (label) начинаются с пробела! (в данном случае «метка» это pppoe-client)

Вам необходимо заменить IFACE на Ваше имя интерфейса в сторону провайдера (например, rl0), а SERVICE-NAME заменить на service-name вашего провайдера

Запуск подключения:

ppp -ddial pppoe-client

Остановка подключения:

killall -9 ppp

ifconfig delete tun0

Для запуска подключения при загрузке необходимо добавить в /etc/rc.conf:

ppp_enable="YES" ppp_mode="ddial" ppp_profile="pppoe" ppp_nat="NO" ppp_user="root"

Так же на эту тему можно почитать хендбук: http://www.freebsd.org/doc/ru/books/handbook/pppoe.html

З.Ы. При копировании статьи ссылка на источник ОБЯЗАТЕЛЬНА ! Пожалуйста, уважайте чужой труд.

Как настроить DNS в CentOS 8

Начиная с CentOS 6, основные настройки DNS стали прописываться в файлах /etc/sysconfig/network-scripts/, но в CentOS есть специальный файл куда попадают настройки из конфига интерфейса, называется он resolv.conf. Честно не знаю, почему так сделали. Resolv.conf — это имя компьютерного файла, используемого в различных операционных системах для настройки преобразователя системы доменных имен (DNS). Файл представляет собой простой текстовый файл, который обычно создается сетевым администратором или приложениями, которые управляют задачами конфигурации системы. Программа resolvconf — это одна из таких программ на FreeBSD или других Unix- машинах, которая управляет файлом resolv.conf.

В большинстве Unix-подобных операционных систем и других, в которых реализована библиотека распознавателя BIND Domain Name System (DNS), файл конфигурации resolv.conf содержит информацию, которая определяет рабочие параметры распознавателя DNS. DNS-распознаватель позволяет приложениям, работающим в операционной системе, преобразовывать понятные человеку доменные имена в числовые IP-адреса, необходимые для доступа к ресурсам в локальной сети или в Интернете. Процесс определения IP-адресов по доменным именам называется разрешением. В системных дистрибутивах Linux есть символическая ссылка на

ссылка на руководство resolf.conf http://man7.org/linux/man-pages/man5/resolv.conf.5.html

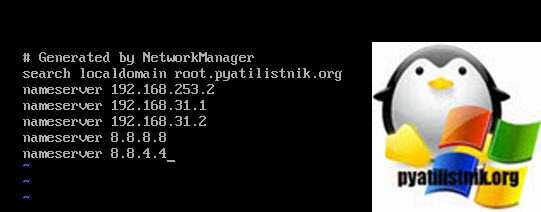

Хочу отметить, что если вы соберетесь редактировать отдельно файл Resolv.conf и вносить альтернативные DNS сервера отличные от тех, что прописаны на сетевых интерфейсах, то после перезагрузки сервера они снова будут затерты на те, что прописаны в конфигурационных файлах сетевых интерфейсов. Давайте я для примера добавлю в это файл сервера Google 8.8.8.8 и 8.8.4.4.

vi /etc/resolv.conf

Перезапустим сеть:

systemctl restart NetworkManager.service

После снова смотрим файл и, о чудо ранее добавленные DNS сервера пропали, так, что учитывайте, что все настройки делаются в одном конфиг файле.

Как назначить статический IP адрес на роутере для компьютера?

По умолчанию любой роутер раздает IP адреса подключающимся к транслируемому им WiFi сигналу устройствам в автоматическом режиме с помощью запущенного на нем DHCP сервера.

Однако при детальной настройке локальной сети для различных устройств также периодически бывает необходимо назначать статический IP адрес. Например, для компьютера, если на нем запущен медиасервер или файловый сервер с доступом к нему для всех других компьютеров и смартфонов, подключенных к той же сети.

Здесь работает та же самая логика, что и с подключением к интернету. Каждый раз, когда мы соединяем компьютер, ноутбук, ТВ приставку или смартфон с wifi сигналом — допустим, при включении устройства, — роутер по DHCP выдает новый IP адрес. Если же у нас в локальной сети настроен FTP сервер, то его адрес в таком случае будет каждый раз разным. В результате, для подключения к нему каждый раз на всех устройствах придется менять настройки.

Разделы меню опять же в каждой модификации могут отличаться. Покажу, как задать ай-пи на примере TP-Link, Zyxel Keenetic, Asus, D-Link, Tenda, Apple.

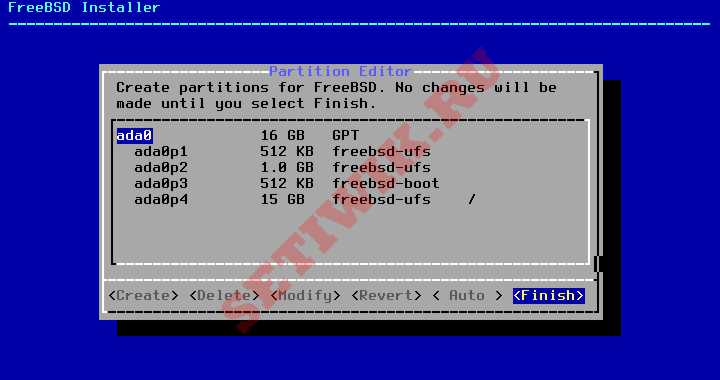

Разметка диска FreeBSD

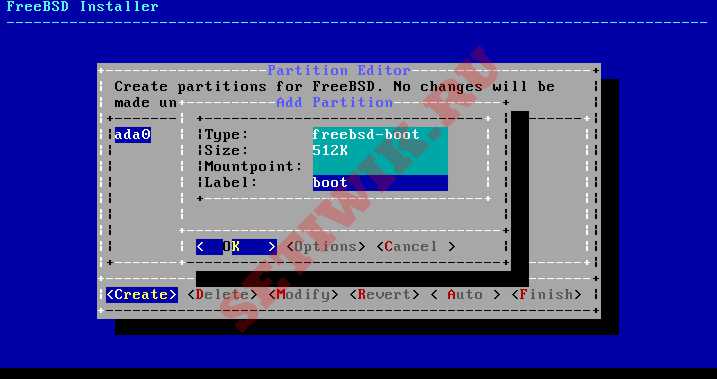

10. После создания таблицы разделов, вы можете видеть, что диск был изменен на таблицу разделов GPT, выберите Создать, чтобы определить разделы.

Схема раздела FreeBSD GPT

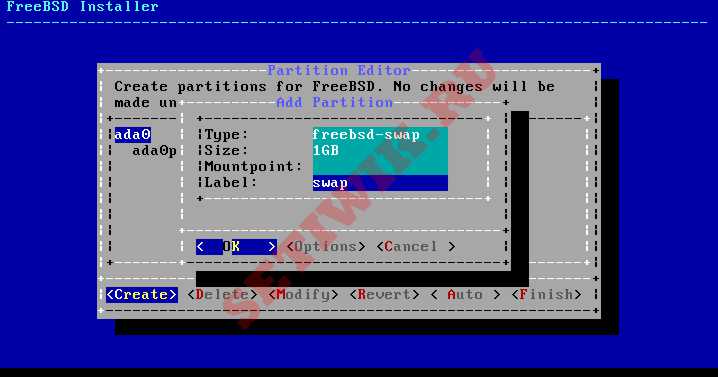

11. Теперь нам нужно определить три раздела для /boot, Swap, . Я собираюсь определить свой размер раздела следующим образом.

- /boot – Размер 512 МБ

- Swap размером 1 ГБ

- / Размер 15 ГБ

Выберите ‘Создать‘ и определите разделы один за другим, при первой загрузке Типдолжен быть freebsd-boot и размер здесь я использовал 512K и нажмите OK, чтобы создать следующий раздел подкачки.

Создание загрузочного Раздела

Выберите ‘Создать‘ и установите раздел подкачки введите 1 ГБ и нажмите OK.

Создать раздел Подкачки

Затем снова выберите ‘Создать‘ и создайте раздел. Теперь используйте оставшееся место для раздела /. Используйте тип freebsd-ufs и точку монтирования

Создание Корневого Раздела

12. После создания всех разделов мы получим нижеприведенный макет. Выберите ‘Готово‘, чтобы перейти к следующему шагу установки.

Разделы диска FreeBSD

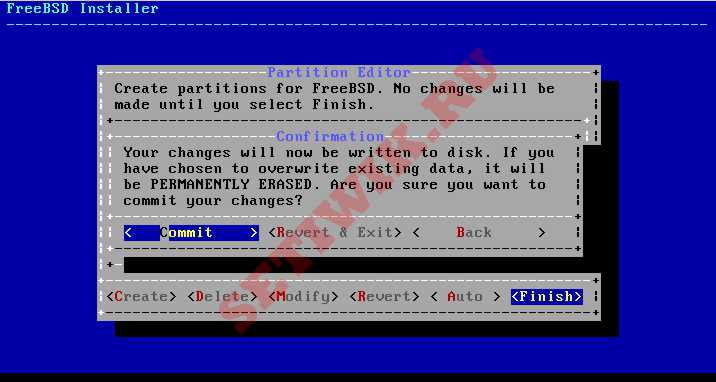

13. После создания дисков следующее окно предоставляет последний шанс отредактировать изменения до того, как выбранные диски будут отформатированы. Если вы хотите внести изменения, выберите , чтобы вернуться в главное меню секционирования, или выберите , чтобы выйти из программы установки без изменения каких-либо изменений на диске. Но здесь нам нужно выбрать Commit, чтобы начать установку, и нажать ‘Enter‘.

Разделы диска FreeBSD

14. Как только установщик отформатирует все выбранные диски, он инициализирует разделы для загрузки и проверки всех выбранных компонентов. А затем загруженные компоненты извлекаются на диск. Как показано на рисунке ниже.

Извлечение архива FreeBSD

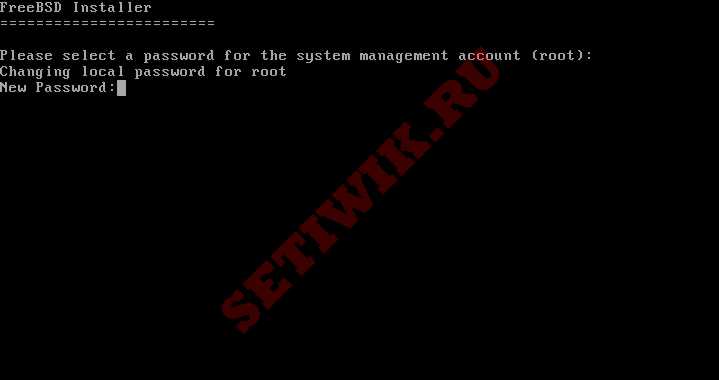

15. Как только все запрошенные дистрибутивы будут извлечены на диск, в следующем окне появится первый экран конфигурации после установки. Здесь вам нужно установить пароль root‘ для нашего сервера FreeBSD.

Установка пароля Root в FreeBSD

Как прописать статический IP адрес, в Windows чтобы установить его на компьютере?

Для того, чтобы установить статический IP адрес на своем компьютере, необходимо прописать его в настройках сетевого адаптера Windows.

Проще всего в них попасть через «Панель управления» . Нам нужен раздел «Сети и Интернет»

Далее идем в «Центр управления сетями и общим доступом»

И далее «Изменение параметров адаптера»

Далее нужно выбрать свой тип подключения к интернету. Если по кабелю, то нам нужен «Ethernet». Если по WiFi, то «Беспроводная сеть «. Жмем правой кнопкой мыши и заходим в «Свойства»

Переходим в «Протокол Интернета версии 4». Здесь нужно будет поставить флажки на «Использовать следующий IP адрес» и указать прописать выданные провайдером параметры.

Настройка выхода в Интернет рабочих компьютеров (рабочих станций) в локальной сети

Теперь переходим к настройке рабочих компьютеров.Если для рабочих компьютеров используются статические IP адреса (т.е. вводятся вручную, а не раздаются через сервер DHCP), то надо просто в настройках протокола TCP/IP у каждого рабочего компьютера прописать:

статический IP-адрес (уникальный для каждого компьютера в локальной сети, например 192.168.20.4),маску подсети (255.255.255.0 в нашем случае)шлюз по умолчанию (192.168.20.1, т.е. IP нашего сервера на FreeBSD, который и является шлюзом в Интернет)DNS серверы (такие же как у сервера, предоставленные провайдером)

Делается это в Windows XP через:

Пуск-Панель управления-Сетевые подключения на значке сетевого подключения к локальной сети кликаем правой кнопкой мыши, выбираем «свойства» — Настройки TCP/IP.

Перезагружаем компьютер и проверяем работу сети:

Пуск-Выполнить-cmd-ok

Далее в появившемся черном окне интерпретатора пингуем сначала наш сервер (он же — шлюз в нашей локальной сети), затем шлюз интернет-провайдера, днс-сервер, любые узлы в Интернет по имени, например:

ping 192.168.20.1 ping 195.34.10.1 ping 195.34.32.116 ping ofnet.ru

Если все пакеты проходят, то вас можно поздравить с успехом.

Изменение размера окна

Для обслуживания входящих соединений система FreeBSD использует три буфера: , и . Гуру TCP/IP эти параметры настройки известны как размер окна (window size). При изменении размеров этих буферов изменяется и производительность сетевой подсистемы. Значения по умолчанию были выбраны не просто так: они работают. С увеличением размеров буферов увеличивается объем памяти ядра, которая должна выделяться для каждого соединения. Если одновременно не увеличить количество nmbclusters соответственным образом, может не хватить памяти для работы сетевых служб.

В версии FreeBSD 7.0 размеры этих буферов регулируются автоматически, в зависимости от сетевой нагрузки. В Интернете вам часто будут попадаться ссылки на информацию, описывающую порядок настройки этих параметров sysctl, но это лишь отзвуки многолетнего усовершенствования FreeBSD. В действительности вам не следует выполнять настройку этих параметров вручную.

AMP

Теперь настало время установить стек AMP, то есть — веб-сервер Apache, базу данных MySQL и интерпретатор PHP. Сначала займемся Apache. Идем в порты и устанавливаем последнюю версию:

make confi g install clean

На экране должно появиться окно конфигуратора, с помощью которого ты можешь выбрать установку опциональных компонентов сервера. Что-либо менять здесь смысла нет, поэтому можешь смело жать <Enter>. После окончания сборки и установки не забудь добавить сервер в автозапуск (если поддержка SSL не требуется, вторую строку можно пропустить):

echo ‘apache22ssl_enable=»YES»‘ >> /etc/rc.conf

Также в конфигурационный файл следует добавить инструкцию для загрузки модуля accf_http, который будет буферизировать HTTP-соединения, что разгрузит сервер и поможет в борьбе с SYN-флудом:

make config install clean

Убедись, что опция «Build Apache module» выбрана. Плюс несколько расширений к нему:

make config install clean

Важно, чтобы на шаге конфигурирования PHP ты не забывал отметить пункт «MySQL database support», принуждающий систему портов к установке модуля PHP для работы с MySQL. Без него ничего не заработает

Теперь открываем конфигурационный файл Apache в текстовом редакторе (во FreeBSD он запрятан далеко: /usr/local/etc/apache22/ httpd.conf) и изменяем в нем следующее:

1.После строк LoadModule добавляем следующие две строки:

2. Находим опцию ServerAdmin и прописываем в качестве ее значения свой почтовый адрес:

3. В опции DocumentRoot указываем каталог, в котором будут храниться все файлы нашего веб-сайта:

Не забываем создать этот каталог:

mkdir /home/www/cgi-bin

Я предпочитаю использовать в качестве корневого каталога / home/www так как, во-первых, каталог /home обычно находится на самом большом разделе (автоконфигуратор разделов, который мы использовали в ходе установки, отводит под /home большую часть пространства), а во-вторых, с ним проще работать, чем с какимнибудь /usr/local/www/apache22/data, запрятанным во множество подкаталогов.

4. Находим следующую строку:

И меняем ее так, чтобы в качестве каталога был указан DocumentRoot:

5.Меняем следующие строки:

На эти:

6.Внутри директивы <ifModule alias_module> заменяем строку:

Вот этой:

7.Следующую строку:

Заменяем этой:

Сохраняем файл и создаем файл настроек PHP:

Этого будет достаточно для нормальной работы Apache совместно с PHP. Теперь можно приступить к установке MySQL. Идем в порты и делаем следующее:

make WITH_OPENSSL=yes install clean

Создадим рудиментарный конфигурационный файл, которого хватит на первое время:

Добавим MySQL в автозагрузку и запустим сервер:

mysql -u root -p

Теперь MySQL должна нормально функционировать, но управлять базами данных вручную не очень удобно, к тому же, для некоторых это будет первый опыт установки MySQL, а с наскоку разобраться с ней не так-то просто. Поэтому установим веб-интерфейс управления MySQL под названием PHPMyAdmin:

ee config.inc.php

$cfg = ‘пароль’;

Теперь вновь открываем конфигурационный файл Apache и делаем следующее:

1. В секцию <IfModule alias_module> добавляем следующую строку:

2. В конец секции <Directory> добавляем следующие строки:

Здесь вместо «Allow from all» можно добавить что-то вроде «Allow from 123.456.789.0/12», чтобы разрешить доступ к PHPMyAdmin только из определенной подсети. Перезапускаем Apache:

Это все, теперь (L)AMP должен работать.

Настройка логов MPD5

Для записи логов MPD5 использует syslog. Идентификатор источника сообщений задается ключом командной строки «—syslog-ident», значение по умолчанию — «mpd».

Редактируем syslog.conf:

ee /etc/syslog.conf

Добавляем следующие строки в конец файла:

!mpd *.* /var/log/mpd.log !*

Таким образом, все сообщения от источника «mpd» будут направлены в mpd.log.

Задаем параметры ротации логов:

ee /etc/newsyslog.conf

Ежедневная ротация в полночь с сохранением 7-ми логов в сжатом формате:

/var/log/mpd.log 600 7 * @T00 JC

Альтернативный вариант, с ежемесячной ротацией и хранением логов за последние три месяца:

/var/log/mpd.log 600 3 * $M1D0 JC

Подробнее о файле конфигурации читаем в справке: man newsyslog.conf.

Создаем лог-файл:

touch /var/log/mpd.log

Перезагружаем конфигурацию syslog:

service syslogd reload

Обновление с использованием ISO-образа

Чтобы выполнить обновление с помощью этого метода, загрузите образ «.iso» на компьютер, который будет использоваться для подготовки установочного носителя. Запишите загруженный «.iso» файл на компакт-диск или флэш-накопитель USB, используя инструкции в разделе «Подготовка носителя».

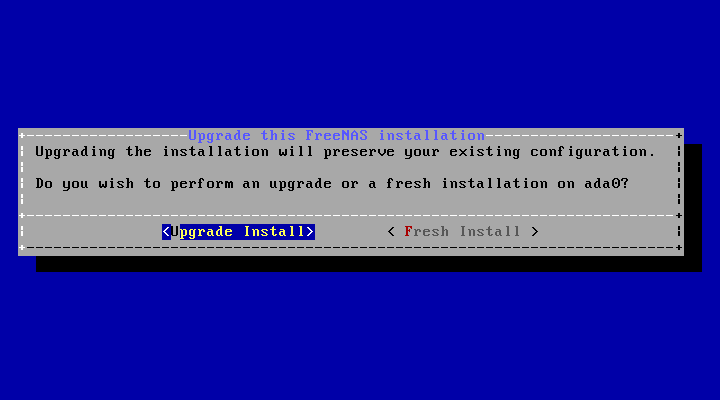

Вставьте готовый носитель в систему и загрузитесь с него. После завершения загрузки загрузочного диска в меню установки нажмите «Ввод», чтобы выбрать параметр по умолчанию 1 Install/Upgrade «1 Установка / обновление». Установщик представляет экран, показывающий все доступные диски.

Переместитесь на диск, где установлен FreeNAS, и нажмите пробел, чтобы отметить его звездочкой. Если для операционной системы было использовано зеркало, отметьте все диски, на которых установлена операционная система FreeNAS. Нажмите Enter, когда закончите.

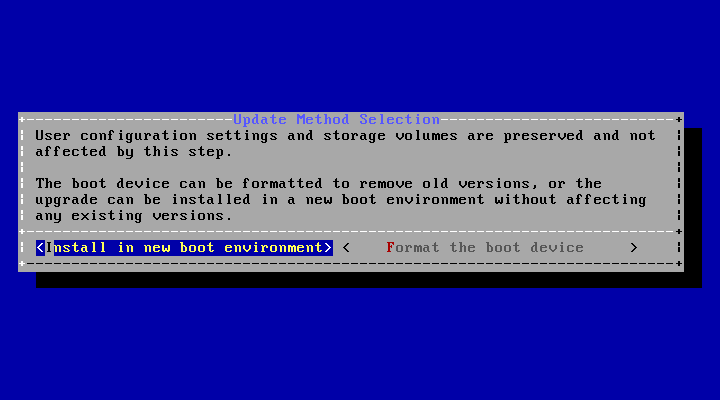

Установщик распознает более ранние версии FreeNAS, установленные на загрузочном диске или накопителях, и представляет сообщение, показанное на рисунке ниже.

Обновление установки FreeNAS

Обновление установки FreeNAS

Если выбрана опция Fresh Install, резервная копия данных конфигурации должна быть восстановлена с помощью System ‣ General ‣ Upload Config после загрузки в новую операционную систему.

Чтобы выполнить обновление, нажмите «Ввод», чтобы принять значение по умолчанию «Обновить установку». Установщик рекомендует установить операционную систему на диск, не используемый для хранения.

Установить в новой загрузочной среде или в формате

Установить в новой загрузочной среде или в формате

Обновленная система может быть установлена в новой загрузочной среде, или все загрузочное устройство может быть отформатировано для начала работы. Установка в новую загрузочную среду сохраняет старый код, позволяя при необходимости вернуться к предыдущим версиям. Форматирование загрузочного устройства обычно не требуется, но может освободить место. Пользовательские данные и настройки сохраняются при установке в новую загрузочную среду, а также при форматировании загрузочного устройства. Переместите выделение на один из параметров и нажмите «Ввод», чтобы начать обновление.

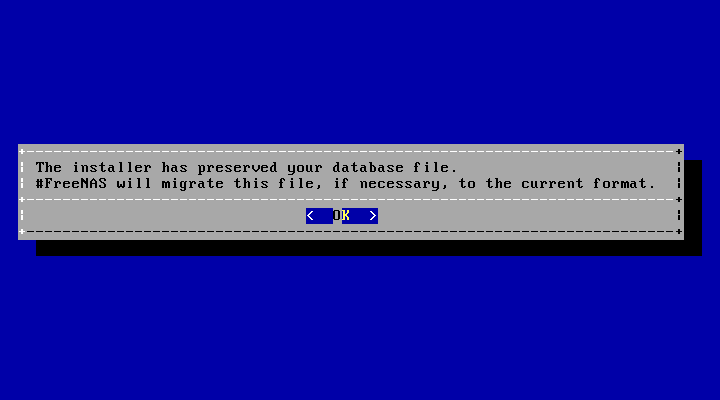

Установщик распаковывает новое изображение и отображает меню. Файл базы данных, который сохраняется и переносится, содержит настройки конфигурации FreeNAS.

Сохранять и перенастраивать настройки FreeNAS

Сохранять и перенастраивать настройки FreeNAS

Нажмите Ввод. FreeNAS указывает, что обновление завершено и требуется перезагрузка. Нажмите «ОК», выделите 3 Reboot System (3 «Перезагрузка системы»), затем нажмите «Ввод», чтобы перезагрузить систему. Если установщик обновления был загружен с компакт-диска, извлеките компакт-диск.

Во время перезагрузки может быть преобразование предыдущей базы данных конфигурации в новую версию базы данных. Это происходит во время строки Applying database schema changes «Применить изменения схемы базы данных» в цикле перезагрузки. Это преобразование может занять много времени, иногда пятнадцать минут или более, и может привести к перезагрузке системы. После этого система начнет нормально функционировать. Если отображаются ошибки базы данных, но доступен графический административный интерфейс, перейдите в Settings ‣ General и используйте кнопку Upload Config, чтобы загрузить конфигурацию, сохраненную до начала обновления.

Агрегирование ссылок — Link Aggregations

FreeNAS использует интерфейс lagg (4) FreeBSD для обеспечения агрегирования ссылок и перехода на другой ресурс. (https://www.freebsd.org/cgi/man.cgi?query=lagg)

Интерфейс lagg позволяет агрегировать несколько сетевых интерфейсов в один виртуальный интерфейс lagg, обеспечивая отказоустойчивость и высокоскоростную многоканальную пропускную способность.

Протоколы агрегирования, поддерживаемые lagg, определяют, какие порты используются для исходящего трафика, и определяет ли конкретный порт входящий трафик. Состояние связи интерфейса lagg используется для проверки того, активен ли порт.

Агрегация работает лучше всего на коммутаторах, поддерживающих LACP, который распределяет трафик двунаправленно, реагируя на отказ отдельных ссылок. FreeNAS также поддерживает активный/пассивный переход между парами ссылок. Режимы LACP и баланса нагрузки выбирают интерфейс вывода с использованием хэша, который включает в себя источник и адрес источника Ethernet, тег VLAN (если есть), IP-источник и адрес назначения и метку потока (только IPv6). Преимущество может наблюдаться только в том случае, когда несколько клиентов передают файлы из NAS. Поток, поступающий в NAS, зависит от алгоритма балансировки нагрузки Ethernet-коммутатора.

Драйвер LAGG

В настоящее время драйвер lagg поддерживает несколько протоколов агрегации, хотя рекомендуется использовать только отказоустойчивые сетевые коммутаторы, которые не поддерживают LACP:

Failover — протокол по умолчанию. Отправляет трафик только через активный порт. Если главный порт становится недоступным, используется следующий активный порт. Первым добавленным интерфейсом является мастер-порт; любые интерфейсы, добавленные после этого, используются в качестве отказоустойчивых устройств. По умолчанию принятый трафик принимается только при его получении через активный порт. Это ограничение может быть ослаблено, что полезно для некоторых мостовых сетевых настроек, путем создания перестраиваемого Variable Net.link.lagg.failover_rx_all, Value целого числа, отличного от нуля, и Type Sysctl в System ‣ Tunables ‣ Add Tunable.

LACP: поддерживает протокол управления агрегацией каналов IEEE 802.3ad (LACP — Link Aggregation Control Protocol ) и Marker протокол. LACP согласовывает набор агрегируемых связей с одноранговым узлом в одну или несколько агрегированных групп ссылок (LAG). Каждая LAG состоит из портов с одинаковой скоростью, настроенных на полнодуплексную работу. Трафик сбалансирован по портам в LAG с максимальной суммарной скоростью; в большинстве случаев будет только одна LAG, которая содержит все порты. В случае изменения физической связи агрегация ссылок быстро сходится к новой конфигурации. LACP должен быть сконфигурирован на коммутаторе, а LACP не поддерживает микшерные интерфейсы разной скорости. Для LACP рекомендуется использовать только интерфейсы, которые используют один и тот же драйвер, например два порта igb. Использование LACP для iSCSI не рекомендуется, так как у iSCSI есть встроенные функции многолучевости, которые более эффективны.

Load Balance (Баланс нагрузки): балансирует исходящий трафик через активные порты на основе хешированной информации заголовка протокола и принимает входящий трафик от любого активного порта. Это статическая настройка и не согласовывает агрегирование с одноранговыми или обменными кадрами для контроля ссылки. Хэш включает в себя источник и адрес источника Ethernet, тег VLAN (если есть), а также источник IP и адрес назначения. Требуется коммутатор, который поддерживает статическую компоновку ссылок IEEE 802.3ad.

Round Robin: распределяет исходящий трафик с использованием планировщика с круговым движением через все активные порты и принимает входящий трафик от любого активного порта. Этот режим может вызвать неупорядоченный пакетный доступ на клиенте. Это имеет побочный эффект ограничения пропускной способности, так как переупорядочивающие пакеты могут быть интенсивными с ЦП (центрального процессора) на клиенте. Требуется коммутатор, который поддерживает статическую компоновку ссылок IEEE 802.3ad.

None: этот протокол отключает любой трафик, не отключая сам интерфейс lagg.

6.8.3 ’естирование и решение проблем

Љак только вы внесете необходимые изменениЯ в /etc/rc.conf,

перегрузите компьютер. €зменениЯ настроек интерфейсов будут применены, кроме того будет

проверена правильность настроек.

Љак только система перезагрузитсЯ, проверьте сетевые интерфейсы.

6.8.3.1 Џроверка Ethernet карты

„лЯ проверки правильности настройки сетевой карты, попробуйте выполнить ping длЯ

самого интерфейса, а затем длЯ другой машины в локальной сети.

‘начала проверьте локальный интерфейс:

% ping -c5 192.168.1.3 PING 192.168.1.3 (192.168.1.3): 56 data bytes 64 bytes from 192.168.1.3: icmp_seq=0 ttl=64 time=0.082 ms 64 bytes from 192.168.1.3: icmp_seq=1 ttl=64 time=0.074 ms 64 bytes from 192.168.1.3: icmp_seq=2 ttl=64 time=0.076 ms 64 bytes from 192.168.1.3: icmp_seq=3 ttl=64 time=0.108 ms 64 bytes from 192.168.1.3: icmp_seq=4 ttl=64 time=0.076 ms --- 192.168.1.3 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.074/0.083/0.108/0.013 ms

‡атем проверьте другую машину в локальной сети:

% ping -c5 192.168.1.2 PING 192.168.1.2 (192.168.1.2): 56 data bytes 64 bytes from 192.168.1.2: icmp_seq=0 ttl=64 time=0.726 ms 64 bytes from 192.168.1.2: icmp_seq=1 ttl=64 time=0.766 ms 64 bytes from 192.168.1.2: icmp_seq=2 ttl=64 time=0.700 ms 64 bytes from 192.168.1.2: icmp_seq=3 ttl=64 time=0.747 ms 64 bytes from 192.168.1.2: icmp_seq=4 ttl=64 time=0.704 ms --- 192.168.1.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.700/0.729/0.766/0.025 ms

‚ы можете также использовать имЯ машины вместо 192.168.1.2,

если настроен файл /etc/hosts.

6.8.3.2 ђешение проблем

ђешение проблем с аппаратным и программным обеспечением всегда вызывает сложности,

которые можно уменьшить, проверив сначала самые простые варианты. Џодключен ли сетевой

кабель? Џравильно ли настроены сетевые сервисы? Џравильно ли настроен межсетевой экран?

ЏоддерживаетсЯ ли используемаЯ карта в FreeBSD? ‚сегда проверЯйте информацию об

оборудовании перед отправкой сообщениЯ об ошибке. Ћбновите FreeBSD до последней версии

STABLE. Џросмотрите архивы списков рассылки, или поищите информацию в интернет.

…сли карта работает, но производительность низка, может помочь чтение страницы

справочника tuning(7). Џроверьте

также настройки сети, поскольку неправильные настройки могут стать причиной низкой

скорости соединениЯ.

Ќекоторые пользователи встречаютсЯ с несколькими «device timeouts», что нормально

длЯ некоторых сетевых карт. …сли это продолжаетсЯ и надоедает, убедитесь, что устройство

не конфликтует с другим устройством. ‚нимательно проверьте подключение кабелЯ. ‚озможно

также, что вам просто надо установить другую карту.

‚ремЯ от времени, пользователи видЯт несколько ошибок «watchdog

timeout». Џервое, что требуетсЯ сделать, это проверить сетевой кабель. Њногие карты

требуют поддержки Bus Mastering слотом PCI. Ќа некоторых старых материнских платах,

только один PCI слот имеет такую поддержку (обычно слот 0). ‘верьтесь с документацией на

сетевую карту и материнскую плату, чтобы определить, может ли это быть проблемой.

‘ообщение «No route to host» поЯвлЯютсЯ, если система не

в состоЯнии доставить пакеты к хосту назначениЯ. ќто может случитьсЯ, если не определен

маршрут по умолчанию, или кабель не подключен. Џроверьте вывод команды netstat -rn и убедитесь, что к соответствующему хосту есть

работающий маршрут. …сли это не так, прочтите Chapter

19.

‘ообщениЯ «ping: sendto: Permission denied» зачастую

поЯвлЯютсЯ при неправильно настроенном межсетевом экране. …сли ipfw включен в Ядре, но правила не определены, правило по умолчанию

блокирует весь трафик, даже запросы ping! Џрочтите Section

10.8 с более подробной информацией.

€ногда карты недостаточна, или ниже среднего. ‚ этих случаЯх лучше всего изменить

режим выбора типа подключениЯ с autoselect на правильный тип.

Ћбычно это работает длЯ большинства оборудованиЯ, но не может решить проблему во всех

случаЯх. Џроверьте еще раз настройки сети и прочтите страницу руководства tuning(7).

Конфигурация OpenVPN сервера

Одна из услуг, которые мы больше всего ценим в NAS-сервере, — это включение VPN-сервера, в частности, TrueNAS имеет полный, легко настраиваемый сервер OpenVPN. Это позволит нам получить удаленный доступ к сети или безопасно получить доступ к общим ресурсам NAS. В меню конфигурации сервера OpenVPN мы можем загрузить сертификат сервера, а также центры сертификации, настроить желаемую подсеть TUN, топологию OpenVPN (обычная подсеть), включить алгоритмы аутентификации, шифрования и сжатия, а также возможность настройка TLS Crypt и даже дополнительных параметров.

Другими словами, у нас есть все необходимое для очень безопасной настройки сервера OpenVPN.

Первое, что нам нужно сделать, это создать CA и связанные с ним сертификаты, необходимо создать новую PKI (Public Key Infrastructure). Мы переходим в раздел «Система / центры сертификации» и создаем новый с конфигурацией RSA 2048 или выше, хотя рекомендуется использовать 4096 или напрямую использовать EC. Мы рекомендуем использовать secp256k1 или brainpoolp256r1 вместо RSA.

После создания ЦС мы должны создать сертификат сервера и подписать его с ЦС, кроме того, мы должны также создать сертификаты клиентов VPN, которые будут подключаться. Параметр типа ключа должен быть таким же, как и в CA. Как только мы создадим сертификаты, они появятся в списке настроенных сертификатов. Если мы допустили ошибку, нам придется удалить сертификат и воссоздать его с новыми измененными данными.

Когда у нас есть сертификаты, мы можем выбрать их в меню конфигурации сервера OpenVPN, как вы можете видеть здесь:

После настройки мы можем нажать «Сохранить» и даже загрузить конфигурацию клиента, хотя мы рекомендуем вам следовать нашему руководству по настройке OpenVPN, чтобы подробно выполнить всю PKI в Linux, а затем импортировать необходимые сертификаты в TrueNAS таким образом. у вас будет максимально возможная безопасность.

Пока что мы пришли с этим руководством по TrueNAS CORE, одной из лучших операционных систем для NAS, которые в настоящее время существуют с ZFS.

![Как настроить статический ip-адрес в linux и unix [записки админа и инженера]](http://robotrackkursk.ru/wp-content/uploads/f/f/9/ff9981e1a667a8a762aabf22698b243e.jpeg)