Кабельные сканеры и тестеры

Основное назначение кабельных сканеров — измерение электрических и

механических параметров кабелей: длины кабеля, параметра NEXT,

затухания, импеданса, схемы разводки пар проводников, уровня электрических шумов

в кабеле. Точность измерений, произведенный этими устройствами, ниже, чем у

сетевых анализаторов, но вполне достаточна для оценки соответствия кабеля

стандарту.

Для определения местоположения неисправности кабельной системы (обрыва,

короткого замыкания, неправильно установленного разъема и т.д.) используется

метод «отраженного импульса» (Time Domain Reflectometry, TDR).

Суть этого метода состоит в том, что сканер излучает в кабель короткий

электрический импульс и измеряет время задержки до прихода отраженного сигнала.

По полярности отраженного импульса определяется характер повреждения кабеля

(короткое замыкание или обрыв). В правильно установленном и подключенном кабеле

отраженный импульс почти отсутствует.

Точность измерения расстояния зависит от того, насколько точно известна

скорость распространения электромагнитных волн в кабеле. В различных кабелях она

будет разной. Скорость распространения электромагнитных волн в кабеле (Nominal

Velocity of Propagation, NVP) обычно задается в процентах от скорости

света в вакууме. Современные сканеры содержат в себе электронную таблицу данных

о NVP для всех основных типов кабелей, что дает

возможность пользователю устанавливать эти параметры самостоятельно после

предварительной калибровки.

Кабельные сканеры — это портативные приборы, которые обслуживающий персонал

может постоянно носить с собой.

Кабельные тестеры — наиболее простые и дешевые приборы для диагностики

кабеля. Они позволяют определить непрерывность кабеля, однако, в отличие от

кабельных сканеров, не дают ответа на вопрос о том, в каком месте произошел

сбой.

Тпрокси

Тпрокси — это простой инструмент командной строки с открытым исходным кодом для проксирования TCP-соединений по сети. Tproxy написан на языке программирования Go и представляет собой инструмент командной строки Go, упакованный в виде бинарного файла Go, поэтому он доступен на всех современных платформах Linux и macOS.

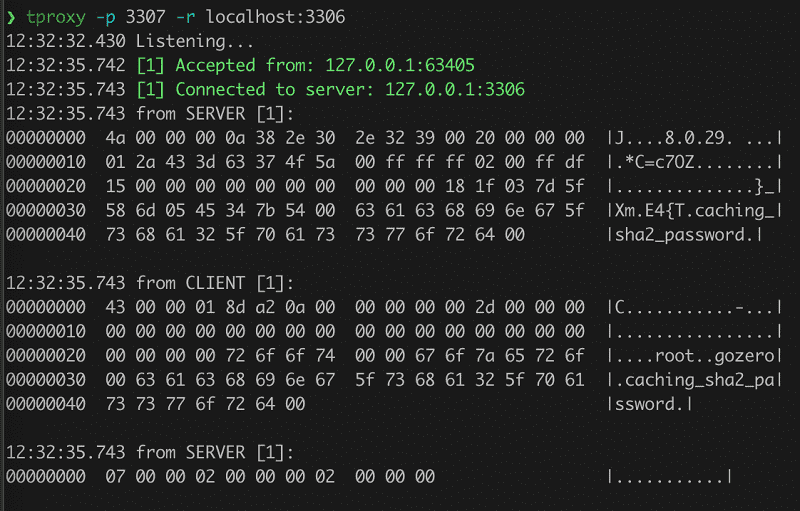

На изображении ниже показана командная строка для мониторинга соединений Mysql:

Его основной вариант использования — проксирование HTTP-соединений и проверка содержимого HTTP-запроса и ответов. Его также можно использовать для проксирования других протоколов, таких как SOCKS или TCP. Его можно использовать для проксирования TCP-соединений между двумя хостами или для анализа трафика в реальном соединении. Он полезен для отладки и тестирования приложений, использующих TCP в качестве транспортного протокола, а также для создания прокси-сервисов TCP.

Он был написан с целью предоставления простого в использовании интерфейса для утилиты командной строки tcpdump, позволяющей пользователям проксировать TCP-соединения и выполнять другие расширенные сетевые анализы без необходимости понимать базовый протокол TCP.

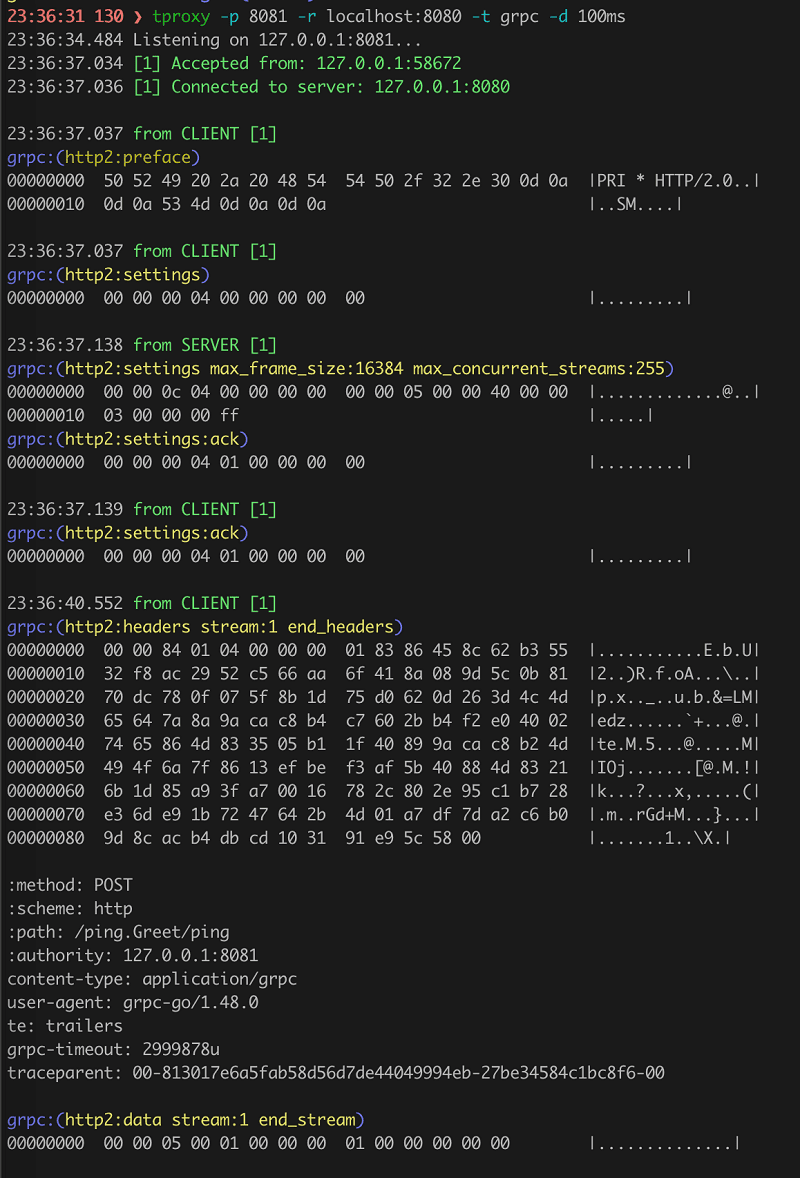

Ниже в командной строке отображаются соединения gRPC:

Он действует как TCP-прокси, позволяя вам подключаться к удаленным службам и приложениям, как если бы вы находились на локальном компьютере. Он позволяет создавать пользовательские службы TCP на удаленных хостах, аналогично обратному прокси-серверу TCP, который обеспечивает различные улучшения безопасности, устранения неполадок и производительности при работе с приложениями, использующими TCP.

Ниже приведены еще несколько вариантов использования Tproxy.

- Это полезно для отладки и оптимизации TCP-соединений.

- Это также полезно для понимания того, как работают другие прокси-программы, такие как Burp Suite и ZAP.

- Его можно использовать для проксирования TCP-соединений между двумя хостами или между хостом и удаленной службой TCP, такой как база данных или веб-служба.

- Мониторинг соединений MySQL и соединений gRPC, а также проверка надежности соединения с точки зрения скорости повторной передачи и RTT.

Большинство пользователей обнаружат, что Tproxy упрощает их рабочий процесс и позволяет им выполнять сложный сетевой анализ и анализировать веб-приложения без необходимости изменять приложение или саму сеть. Инструмент можно скачать с Гитхаб.

Мониторинг локальных сетей на основе коммутаторов

Наблюдение за трафиком

Так как перегрузки процессоров портов и других обрабатывающих элементов

коммутатора могут приводить к потерям кадров, то функция наблюдения за

распределением трафика в сети, построенной на основе коммутаторов, очень важна.

Однако если сам коммутатор не снабжен встроенным агентом

SNMP для каждого своего порта, то задача слежения за трафиком,

традиционно решаемая в сетях с разделяемыми средами с помощью установки в сеть

внешнего анализатора протоколов, очень усложняется.

Обычно в традиционных сетях анализатор протоколов или многофункциональный

прибор подключался к свободному порту концентратора, что позволяло ему наблюдать

за всем трафиком, передаваемым между любыми узлами сети.

Если же анализатор протокола подключить к свободному порту коммутатора, то он

не зафиксирует почти ничего, т.к. кадры ему передавать никто не будет, а чужие

кадры в его порт также направляться не будут. Единственный вид трафика, который

будет фиксировать анализатор, — это трафик широковещательных пакетов, которые

будут передаваться всем узлам сети, а также трафик кадров с неизвестными

коммутатору адресами назначения. В случае когда сеть разделена на виртуальные

сети, анализатор протоколов будет фиксировать только широковещательный трафик

своей виртуальной сети.

чтобы анализаторами протоколов можно было по-прежнему пользоваться и в

коммутируемых сетях, производители коммутаторов снабжают свои устройства

функцией зеркального отображения трафика любого порта на специальный порт. К

специальному порту подключается анализатор протоколов, а затем на коммутатор

подается команда через его модуль SNMP-управления для

отображения трафика какого-либо порта на специальный порт.

Наличие функции зеркализации портов частично снимает проблему, но оставляет

некоторые вопросы. Например, как просматривать одновременно трафик двух портов

или трафик порта, работающего в полнодуплексном режиме.

Более надежным способом слежения за трафиком, проходящим через порты

коммутатора, является замена анализатора протокола на агенты

RMON MIB для каждого порта коммутатора.

Агент RMON выполняет все функции хорошего

анализатора протокола для протоколов Ethernet и

Token Ring, собирая детальную информацию об

интенсивности трафика, различных типах плохих кадров, о потерянных кадрах,

причем самостоятельно строя временные ряды для каждого фиксируемого

параметра. Кроме того, агент RMON может самостоятельно

строить матрицы перекрестного трафика между узлами сети, которые очень нужны для

анализа эффективности применения коммутатора.

Так как агент RMON, реализующий все 9 групп

объектов Ethernet, стоит весьма дорого, то

производители для снижения стоимости коммутатора часто реализуют только первые

несколько групп объектов RMON MIB. Другим приемом

снижения стоимости коммутатора является использование одного агента

RMON для нескольких портов. Такой агент по очереди

подключается к нужному порту, позволяя снять с него требуемые статистические

данные.

Управление виртуальными сетями

Виртуальные локальные сети VLAN порождают проблемы

для традиционных систем управления на платформе SNMP

как при их создании, так и при наблюдении за их работой.

Как правило, для создания виртуальных сетей требуется специальное программное

обеспечение компании-производителя, которое работает на платформе системы

управления, например, HP Open View. Сами платформы

систем управления этот процесс поддержать не могут в основном из-за долгого

отсутствия стандарта на виртуальные сети. Можно надеяться, что появление

стандарта 802.1Q изменит ситуацию в этой области.

Наблюдение за работой виртуальных сетей также создает проблемы для

традиционных систем управления. При создании карты сети, включающей виртуальные

сети, необходимо отображать как физическую структуру сети, так и ее логическую

структуру, соответствующую связям отдельных узлов виртуальной сети. При этом по

желанию администратора система управления должна уметь отображать соответствие

логических и физических связей в сети, т.е. на одном физическом канале должны

отображаться все или отдельные пути виртуальных сетей.

К сожалению, многие системы управления либо вообще не отображают виртуальные

сети, либо делают это очень неудобным для пользователя способом, что вынуждает

обращаться к менеджерам компаний-производителей для решения этой задачи.

грубая акула

грубая акула — это эффективный инструмент сетевого криминалистического анализа (NFAT), который можно использовать для обработки и проверки сетевого трафика, такого как файлы PCAP, и захвата непосредственно с сетевых интерфейсов.

Он включает в себя реконструкцию сеансов TCP, построение карт сети, извлечение хэшей сильно зашифрованных паролей, преобразование хэшей в формат Hashcat для выполнения атаки Brute Force в автономном режиме.

Основная цель этого проекта — помочь сетевым администраторам и исследователям безопасности, ответственным за анализ сетевого трафика и выявление слабых мест.

Доступны две версии BruteShark: приложение на основе графического пользовательского интерфейса (GUI) для Windows и инструмент CLI для Linux и Windows. Некоторые из проектов, включенных в это решение, можно даже использовать независимо для анализа сетевого трафика на машинах Windows и Linux.

BruteShark также может выполнять различные операции, такие как извлечение DNS-запросов, вырезание файлов, извлечение вызовов VoIP (SIP, RTP), построение схемы сети для пользователей и сетевых узлов, извлечение хэшей аутентификации с использованием Hashcat (NTLM, HTTP-Digest, CRAM-MD5, Kerberos, д.), а также получение и кодирование паролей и имен пользователей.

Все проекты реализованы через .Net Standard и .Net Core для кроссплатформенной и современной поддержки. Это решение предлагает трехуровневую архитектуру и включает один или несколько проектов, включая PL, BLL и DAL на каждом уровне.

Через DAL (уровень доступа к данным) проект помогает читать необработанные файлы PCAP с использованием таких драйверов, как WinPcap, libpcap и библиотек-оболочек, таких как SharpPcap. Точно так же BLL (уровень бизнес-логики) отвечает за анализ сетевой информации (TCP, пакеты и т. д.), а PL использует сквозной проект и относится как к уровням BLL, так и к уровням DAL.

Скрипач

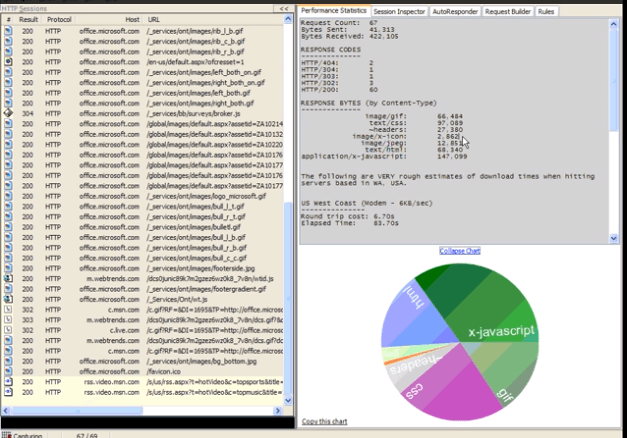

В отличие от других пассивных сетевых снифферов, Скрипач это что-то, что находится между вашим устройством и внешним миром и, следовательно, требует некоторой настройки (поэтому они назвали его «Скрипач»? ).

Это настраиваемый (с использованием FiddlerScript) бесплатный инструмент с долгой и выдающейся историей, поэтому, если ваша цель — перехватывать трафик HTTP/HTTPS, как босс, Fiddler — это то, что вам нужно.

С Fiddler вы можете многое сделать, особенно если у вас есть настроение надеть хакерскую толстовку:

- Манипулирование сессиями: копируйте открытые заголовки HTTP и данные сессий, изменяя их любым удобным для вас способом.

- Тестирование безопасности: позволяет имитировать атаки «человек посередине» и расшифровывать весь HTTPS-трафик.

- Тестирование производительности: проанализируйте время загрузки страницы (или ответа API) и посмотрите, какая часть ответа является узким местом.

Если вы чувствуете себя потерянным, документация очень хорошо и настоятельно рекомендуется.

Анализаторы протоколов

Анализатор протоколов представляет собой либо специализированное устройство,

либо персональный компьютер, обычно переносной, класса

Notebook, оснащенный специальной сетевой картой и соответствующим

программным обеспечением. Применяемые сетевая карта и программное обеспечение

должны соответствовать технологии сети (Ethernet, Token Ring,

FDDI, Fast Ethernet). Анализатор подключается к сети точно так же, как и

обычный узел. Отличие состоит в том, что анализатор может принимать все пакеты

данных, передаваемые по сети, в то время как обычная станция — только

адресованные ей. Для этого сетевой адаптер анализатора протоколов переводится в

режим «беспорядочного» захвата — promiscuous mode.

Программное обеспечение анализатора состоит из ядра, поддерживающего работу

сетевого адаптера и программного обеспечения, декодирующего протокол канального

уровня, с которым работает сетевой адаптер, а также наиболее распространенные

протоколы верхних уровней, например IP, TCP, ftp, telnet,

HTTP, IPX, NCP, NetBEUI, DECnet и т.п. В состав некоторых анализаторов

может входить также экспертная система, которая позволяет выдавать пользователю

рекомендации о том, какие эксперименты следует проводить в данной ситуации, что

могут означать те или иные результаты измерений, как устранить некоторые виды

неисправности сети.

Анализаторы протоколов имеют некоторые общие свойства.

- Возможность (кроме захвата пакетов) измерения среднестатистических

показателей трафика в сегменте локальной сети, в котором установлен сетевой

адаптер анализатора. Обычно измеряется коэффициент использования сегмента,

матрицы перекрестного трафика узлов, количество хороших и плохих кадров,

прошедших через сегмент.

- Возможность работы с несколькими агентами, поставляющими захваченные

пакеты из разных сегментов локальной сети. Эти агенты чаще всего

взаимодействуют с анализатором протоколов по собственному протоколу

прикладного уровня, отличному от SNMP или

CMIP.

- Наличие развитого графического интерфейса, позволяющего представить

результаты декодирования пакетов с разной степенью детализации.

- Фильтрация захватываемых и отображаемых пакетов. Условия фильтрации

задаются в зависимости от значения адресов назначения и источника, типа

протокола или значения определенных полей пакета. Пакет либо игнорируется,

либо записывается в буфер захвата. Использование фильтров значительно

ускоряет и упрощает анализ, т.к. исключает захват или просмотр ненужных в

данный момент пакетов.

- Использование триггеров. Триггеры в данном случае — это задаваемые

администратором некоторые условия начала и прекращения процесса захвата

данных из сети. Такими условиями могут быть: время суток, продолжительность

процесса захвата, появление определенных значений в кадрах данных. Триггеры

могут использоваться совместно с фильтрами, позволяя более детально и тонко

проводить анализ, а также продуктивнее расходовать ограниченный объем буфера

захвата.

- Многоканальность. Некоторые анализаторы протоколов позволяют проводить

одновременную запись пакетов от нескольких сетевых адаптеров, что удобно для

сопоставления процессов, происходящих в разных сегментах сети.

Возможности анализа проблем сети на физическом уровне у анализаторов

протоколов минимальные, поскольку всю информацию они получают от стандартных

сетевых адаптеров. Поэтому они передают и обобщают информацию физического

уровня, которую сообщает им сетевой адаптер, а она во многом зависит от типа

сетевого адаптера. Некоторые сетевые адаптеры сообщают более детальные данные об

ошибках кадров и интенсивности коллизий в сегменте, а некоторые вообще не

передают такую информацию верхним уровням протоколов, на которых работает

анализатор протоколов.

С распространением серверов Windows NT все более

популярным становится анализатор Network Monitor фирмы

Microsoft. Он является частью сервера управления

системой SMS, а также входит в стандартную поставку

Windows NT Server, начиная с вервии 4.0.

Network Monitor в версии SMS

является многоканальным анализатором протоколов, поскольку может получать данные

от нескольких агентов Network Monitor Agent,

работающих в среде Windows NT Server, однако в каждый

момент времени анализатор может работать только с одним агентом, так что

сопоставить данные разных каналов с его помощью не удастся.

Network Monitor поддерживает фильтры захвата (достаточно простые) и

дисплейные фильтры, отображающие нужные кадры после захвата (более сложные).

Экспертной системой Network Monitor не располагает.

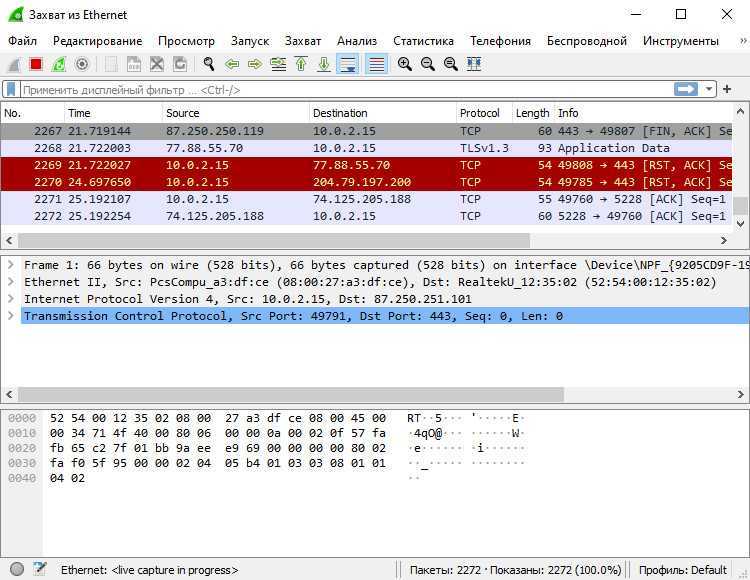

Wireshark

Об этой программе знает, наверное, каждый, кто хотя бы раз сталкивался с задачей анализа трафика. Популярность Wireshark вполне оправданна: во‑первых, данный продукт бесплатен, во‑вторых, его возможностей вполне хватает для решения самых насущных вопросов, касающихся перехвата и анализа передаваемых по сети данных. Продукт пользуется заслуженной популярностью у вирусных аналитиков, реверс‑инженеров, системных администраторов и, безусловно, пентестеров.

Что такое Wireshark, знает, наверное, каждый

Что такое Wireshark, знает, наверное, каждый

Этот анализатор имеет русскоязычный интерфейс, умеет работать с большим количеством сетевых протоколов (перечислять здесь их все лишено смысла: полный список можно найти на сайте производителя). В Wireshark можно разобрать каждый перехваченный пакет на части, просмотреть его заголовки и содержимое. У приложения очень удобный механизм навигации по пакетам, включая различные алгоритмы их поиска и фильтрации, есть мощный механизм сбора статистики. Сохраненные данные можно экспортировать в разные форматы, кроме того, существует возможность автоматизировать работу Wireshark с помощью скриптов на Lua и подключать дополнительные (даже разработанные самостоятельно) модули для разбора и анализа трафика.

Помимо Ethernet, сниффер умеет перехватывать трафик беспроводных сетей (стандарты 802.11 и протокол Bluetooth). Тулза позволяет анализировать трафик IP-телефонии и восстанавливать TCP-потоки, поддерживается анализ туннелированного трафика. Wireshark отлично справляется с задачей декодирования протоколов, но, чтобы понять результаты этого декодирования, надо, безусловно, хорошо разбираться в их структуре.

К недостаткам Wireshark можно отнести то, что восстановленные потоки не рассматриваются программой как единый буфер памяти, из‑за чего затруднена их последующая обработка. При анализе туннелированного трафика используется сразу несколько модулей разбора, и каждый последующий в окне программы замещает результат работы предыдущего — в итоге анализ трафика в многоуровневых туннелях становится невозможен.

В целом Wireshark — не просто популярный, но очень добротный продукт, позволяющий отследить содержимое гуляющих по сети пакетов, скорость их передачи, найти «проблемные места» в сетевой инфраструктуре. Но в отличие от коммерческих приложений здесь нет удобных инструментов визуализации. Кроме того, с помощью Wireshark не так уж и просто, например, выловить из трафика логины и пароли, а это одна из типичных задач при тестировании на проникновение.

Проводник Wi-Fi

Последним в списке является Проводник Wi-Fi, у которого есть бесплатная версия для Windows и стандартная версия для Windows и macOS. Если анализ сети Wi-Fi — это все, что вам нужно (что в наши дни является стандартом), то Wifi Explorer облегчит вам жизнь.

Это красиво оформленный и многофункциональный инструмент для проникновения прямо в сердце сети.

Почетное упоминание: было бы плохой услугой закрыть этот пост, не упомянув эксклюзивный для macOS сетевой анализатор, на который я наткнулся — Маленький снитч. Он имеет встроенный брандмауэр, поэтому он дает дополнительное преимущество, позволяя сразу же полностью контролировать весь трафик (что может показаться болезненным, но в долгосрочной перспективе является огромным преимуществом).

Что дальше?

Вы также должны изучить это программное обеспечение для мониторинга сети для лучшей видимости инфраструктуры. Если вы хотите построить карьеру в области сетей и безопасности, ознакомьтесь с некоторыми из лучшие онлайн-курсы здесь.

Wireshark

Wireshark — это старый проект (он был запущен еще в 1998 году), который в значительной степени является отраслевым стандартом, когда дело доходит до глубокого погружения в сети. Это впечатляет, если учесть, что это чисто волонтерская организация, поддерживаемая некоторыми щедрыми спонсорами. Wireshark остается открытым исходным кодом (нет на GitHub, но код можно найти здесь) и даже имеет технику конференция на свое имя!

Среди многих возможностей Wireshark:

- Поддержка сотен сетевых протоколов.

- Совместим со многими форматами файлов (tcpdump (libpcap), Pcap NG, Catapult DCT2000, iplog Cisco Secure IDS, Microsoft Network Monitor, Network General Sniffer (сжатый и несжатый), Sniffer Pro и NetXray и т. д.).

- Запуск практически на всех существующих платформах (Linux, Windows, macOS, Solaris, FreeBSD и других).

- Чтение данных в реальном времени из Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring и других.

- Распаковка gzip на лету.

- Поддерживается множество протоколов дешифрования (WPA/WPA2, SNMPv3 и т. д.)

- Обширный анализ VoIP

- Правила раскраски для более быстрого визуального сканирования

Посмотрите этот фантастический онлайн-курс, чтобы научит вас осваивать Wireshark.

Ищете Wireshark в своем терминале? Конечно, попробуй Терминшарк

tcpdump

Если вы старая школа (читай хардкорный наркоман командной строки), tcpdump для вас.

Это еще одна из знаковых утилит Linux (например, curl), которая остается актуальной как никогда, настолько, что почти все другие «причудливые» инструменты основаны на ней. Как я уже говорил, здесь нет графического окружения, но инструмент более чем компенсирует это.

Но установка его может быть болезненной; в то время как tcpdump поставляется в комплекте с большинством современных дистрибутивов Linux, если у вас его нет, вам придется собирать его из исходного кода.

Команды tcpdump короткие и простые, они направлены на решение конкретной проблемы, например:

- Отображение всех доступных интерфейсов

- Захват только одного из интерфейсов

- Сохранение перехваченных пакетов в файл

- Захват только неудачных пакетов

. . . и так далее.

Если ваши потребности просты и вам нужно запустить быстрое сканирование, tcpdump может стать отличным вариантом (особенно если вы наберете tcpdump и обнаружите, что он уже установлен!). Прочтите этот пост, чтобы ознакомиться с некоторыми примерами команд tcpdump в реальном времени.

Выводы

- Мониторинг и анализ сети представляют собой важные этапы контроля работы

сети. Для выполнения этих этапов разработан ряд средств, применяемых

автономно в тех случаях, когда применение интегрированной системы управления

экономически неоправданно.

- В состав автономных средств мониторинга и анализа сети входят встроенные

средства диагностики, анализаторы протоколов, экспертные системы, сетевые

анализаторы, кабельные сканеры и тестеры, многофункциональные приборы.

- анализаторы протоколов чаще всего представляют собой специальное

программное обеспечение для персональных компьютеров и ноутбуков, которое

переводит сетевой адаптер компьютера в режим «беспорядочного» захвата всех

кадров. Анализатор протоколов выполняет декодирование захваченных кадров для

вложенных пакетов протоколов всех уровней, включая прикладной.

- Сетевые анализаторы представляют собой прецизионные приборы для

сертификации кабельных систем по международным стандартам. Кроме того, эти

устройства могут выполнять некоторые функции анализаторов протоколов.

- Кабельные сканеры являются портативными приборами, которые могут

измерить электрические параметры кабелей, а также обнаружить место

повреждения кабеля. Кабельные тестеры представляют собой наиболее простые

портативные приборы, способные обнаружить неисправность кабеля.

- многофункциональные портативные приборы сочетают в себе функции

кабельных сканеров и анализаторов протоколов. Они снабжены многострочными

дисплеями, контекстно-чувствительной системой помощь, встроенным

микропроцессором с программным обеспечением и позволяют выполнять

комплексную проверку сегментов сети на всех уровнях, от физического (что не

умеют делать анализаторы протоколов), до прикладного. Отличаются от

анализаторов протоколов поддержкой только базового набора протоколов

локальных сетей.

Сайт управляется системой uCoz