Введение в ITIL

В первую очередь необходимо разобраться, что представляет собой библиотека ITIL и как она связана с безопасностью. Итак, библиотека ITIL (IT Infrastructure Library) была разработана около 20 лет назад Центральным агентством по вычислительной технике и телекоммуникациям (Central Computer and Telecommunications Agency, CCTA) в Великобритании. Перед CCTA стояла задача структурирования всех существующих методов успешного использования IT-ресурсов и разработки способов их качественного применения. Таким образом, библиотека ITIL призвана оптимизировать набор процессов, направленных на обеспечение высокого качества IT-услуг и повышение уровня предоставляемых услуг. Результатом применения ITIL в организации должно стать повышение конкурентоспособности компании в целом.

Библиотека прежде всего разъясняет, что должно включаться в управление IT-услугами и как обеспечить качество этих услуг. В настоящее время ITIL становится стандартом де-факто в области информационных технологий. Однако ее нельзя использовать как прямое руководство к действию. Дело в том, что библиотека описывает только лучшие практики, которые на деле обязательно должны быть адаптированы к нуждам конкретной организации.

Особо отметим, что библиотека ITIL содержит отдельную книгу по управлению IT-безопасностью, которая называется Security Management. Она помогает гармонично интегрировать процесс управления IT-безопасностью в общую систему управления информационными технологиями в компании.

Как часть ITIL, управление IT-безопасностью играет очень важную роль. Правда, материалы ITIL не содержат конкретных требований к средствам защиты, а лишь описывают общую организацию работ. Другими словами, они рассматривают проблему IT-безопасности через призму бизнеса и дают общие рекомендации, что необходимо включить в управление IT-инфраструктурой в обязательном порядке, чтобы максимально обезопасить бизнес.

В рамках ITIL процесс управления IT-безопасностью ставит перед собой две цели: выполнение всех договоренностей между поставщиком и заказчиком IT-услуг в установленные сроки и обеспечение базового уровня информационной безопасности, не зависящего от внешних требований. Заметим, что роли поставщика и заказчика IT-услуг могут выполнять не только отдельные предприятия, но и разные департаменты одной организации.

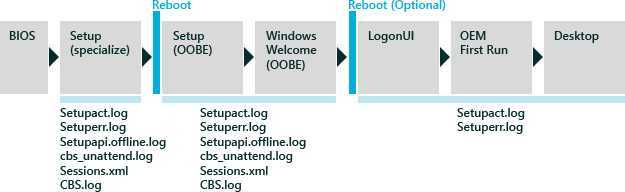

Согласно ITIL, процесс обеспечения IT-безопасности состоит из нескольких этапов (см. рисунок).

Прежде всего он включает обеспечение базового уровня IT-безопасности, затем определение требований заказчика и анализ этих требований, далее подписание соглашения об уровне сервиса и, наконец, реализацию и контроль выбранного решения, отчетность и модификацию. Часть шагов циклически повторяется, обеспечивая тем самым постоянное взаимодействие всех участников процесса.

Удаленное взаимодействие и его виды

Для начала давайте попробуем понять, что такое удаленное взаимодействие. Очевидно, что речь идет о взаимодействии двух разнесенных в пространстве объектов. Если перейти в плоскость информационных технологий, то речь будет идти о взаимодействии двух находящихся в различных точках пространства автоматизированных систем.Удаленное взаимодействие можно разделить на три вида.

- Удаленный мониторинг – процесс постоянного наблюдения и анализа результатов деятельности объекта мониторинга (автоматизированной системы) с целью выявления отклонений от нормальной работы и иных данных, необходимых для осуществления деятельности.

- Удаленное управление – передача управляющего сигнала от оператора (одной автоматизированной системы) к объекту управления (другой автоматизированной системе), который расположен на определенном расстоянии.

- Удаленный доступ – процесс получения доступа (через внешнюю сеть) к объектам доступа информационной системы из другой информационной системы (сети) или со средства вычислительной техники, не являющегося постоянно (непосредственно) соединенным физически или логически с информационной системой, к которой он получает доступ .

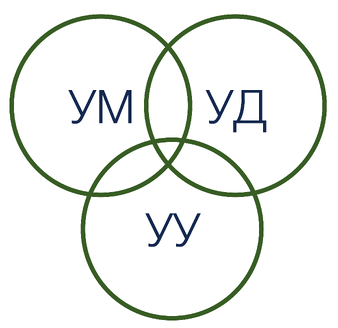

При этом следует отметить, что на текущий момент времени в нормативно-правовых документах по информационной безопасности данные определения не закреплены, что вызывает ряд трудностей на практике. В частности, удаленный мониторинг и удаленное управление в подавляющем большинстве случаев воспринимают как синонимы удаленного доступа, однако это не всегда так. Соотношение данных понятий представлено на рис. 1.

Рис. 1. Взаимосвязь удаленного мониторинга (УМ), удаленного доступа (УД) и удаленного управления (УУ)

Рис. 1. Взаимосвязь удаленного мониторинга (УМ), удаленного доступа (УД) и удаленного управления (УУ)

Бизнес погружается в информационную безопасность под грузом проблем с ИБ

Бизнес – это всегда противостояние, конкуренция, борьба, сроки. Бизнес задает «правила игры», и все в компании должны играть по ним. У ИБ нет свободы выбора, но есть нюансы.

Очевидно, что бизнес, как правило, не понимает уязвимостей современных, сложных ИТ-систем и их зависимости от скрытых рисков. Но есть одни (богатые, как правило, государственные) компании, в которых ИБ не слушают, не понимают, но готовы верить на слово и выделять запрашиваемый бюджет.

Есть другие (не очень богатые, как правило, частные) компании, в которых владельцы бизнеса не понимают, почему они должны переплачивать за безопасность (платить «налог на безопасность») и отказываются это понимать, урезая бюджеты на ИБ.

Таким владельцам бизнеса, которые верят только фактам, трудно объяснить, что риск в будущем, а не в безоблачном прошлом их невзломанных компаний.

А есть третьи компании, в которых в вопросы ИТ и ИБ вникают, подключают все возможные ресурсы (от рисковиков до кадровиков), и пытаются выстроить процессы, от которых зависит защищенность компании от внешних и внутренних ИБ-угроз

В этих компаниях «лицо, принимающее решение», не зависит в принимаемых решениях (или непринимаемых) от чьей-либо индивидуальной интерпретации вопросов киберзащищенности компании, потому что вопросам ИБ при корректировке бизнес-стратегии компании руководством постоянно уделяется должное внимание

По понятным причинам ни первым, ни вторым и ни третьим не хочется перерасхода ресурсов. Но кибербезопасность, к сожалению, именно это и подразумевает: больше средств защиты, больше надежности, больше ЦОД и резервирования, больше защищенных каналов передачи данных, больше криптографии, больше «мозгов» в ИТ и ИБ. И все это для большей безопасности. И это то, что принято называть «налогом на безопасность». Но бизнес, по крайней мере российский частный бизнес, так устроен, что старается все оптимизировать, не оставляя избыточности.

И в этом еще одна сложность во взаимоотношениях между топ-менеджментом и ИБ.

Можно ли повысить эффективность отделов ИТ и ИБ без существенных ресурсов?

Если понимать под ресурсами только деньги, то можно. Написание тех же регламентов не очень дорогое мероприятие, но позволяет снизить количество ошибок и даже требования к персоналу. Ниже требования – меньше зарплаты. Не стоит увлекаться и нанимать филологов, которых не взяли в «Макдональдс» (могут же прочитать регламент), в ИТ-отдел. Возьмите их референтами или делопроизводителями.

После регламентации деятельности следует оптимизировать финансирование. На этом этапе принимается решение о целесообразности аутсорсинга. Сразу стоит отметить, что для ИБ она выше. Специалисты дороже и встречаются реже.

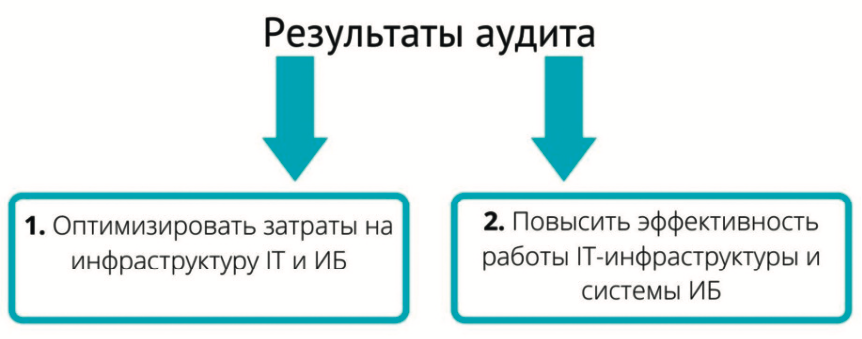

Разумеется, еще один способ повышения эффективности – автоматизация. Она актуальна как для отделов ИТ, так и для ИБ. Средство мониторинга событий, резервного копирования, более мощное оборудование – достаточно эффективные вложения, которые окупятся не только за счет уменьшения штата, необходимого для их обслуживания, но и за счет отсутствия инцидентов утечек данных или простоев системы. Ведь эффективность – это не соотношение цены до и после, это соотношение цены и качества (см. рис. 4).

Взаимодействие служб ИБ и ИТ в организации

В рубрику «События» | К списку рубрик | К списку авторов | К списку публикаций

Взаимодействие служб ИБ и ИТ в организации

25 июля 2008 г. Союз ИТ-директоров России (СоДИТ), Ассоциация защиты информации (АЗИ) и Центр развития информационного общества (ИНСОР) провели открытый семинар для ИТ-директоров и руководителей служб информационной безопасности «Взаимодействие служб ИБ и ИТ в организации».

Участники

В работе семинара приняли участие ИТ-директора и руководители служб информационной безопасности, представляющие различные формы организаций и регионы России.В качестве экспертов выступили представители ФСТЭК России, Ассоциации защиты информации, Ассоциации RISSPA, Ассоциации ЕВРААС, консалтинговой группы «А+», консалтинговой компании «Траектория роста», центра информационной безопасности ЗАО «Инфосистемы Джет», служб информационной безопасности КБ «Союзный», банка «Возрождение», АКБ «Московский банк реконструкции и развития», службы безопасности АКБ «Пробизнесбанк», службы ИТ «Банк24.ру», факультета «Информационная безопасность» МИФИ, компаний ЗАО «Аладдин’У’Тринити», «ФЛЕКС», агентства «Роспечать», ОАО «Ленполиграфмаш», члены СОДИТ и других организаций.

На семинаре обсуждались следующие вопросы:

- Задачи службы ИБ в организациях, ее роль в эффективном функционировании информационной системы.

- Службы ИБ и ИТ: заказчик-исполнитель, контролер-контро-лируемый или два подразделения одной службы.

- Структура службы информационной безопасности.

- Кадровые вопросы в области ИБ: сотрудник по ИБ — компьютерщик или офицер.

Мнения экспертов

По окончании программы семинара экспертами были высказаны заключительные мнения:

- необходимо выделять пересекающиеся функции СБ и ИТ для информационной безопасности, но также необходимо разделять и отделять ИБ и ИТ;

- разработать усредненно-типовую структуру СИБ и отраслевых стандартов по обеспечению ИБ и соответствующих профилей защиты;

- критерии информации для каждой организации помогут определить роль и место служб ИТ и ИБ;

- необходимо определить перечень факторов влияния на структуру и показатели эффективности ИБ (критерии оценки эффективности ИБ);

- управление ИБ должно стремиться к корпоративной культуре, созданию лояльности к информационной безопасности;

- существует необходимость в постоянном обучении.

Рекомендации экспертов

Экспертами были предложены организаторам следующие рекомендации:

- Целесообразность разработки руководящих документов, рекомендаций по организации службы информационной безопасности для коммерческих структур (среднего и малого бизнеса).

- Целесообразность создания консультативного комитета по проблемам взаимодействия служб информационной безопасности и информационных технологий.

Обобщив результаты круглого стола, председатель правления СОДИТ Борис Славин закрыл семинар и объявил о проведении следующего тематического семинара в октябре по вопросу защиты персональных данных.

Любая ошибка взломщика – это информация к действию для ИБ-службы

Иногда злоумышленники допускают оплошность, и у компании появляется шанс отразить атаку и не получить ущерба – утраты активов, утечки информации, приостановки деятельности и пр.

Но, чтобы не допустить негативных последствий, службе ИБ нужна решительность, принципиальность и воля для преодоления существующей иерархии в компании и социальной дистанции между ИБ и топ-менеджментом. А на это не так просто решиться.

Чтобы обнаружить уникальную атаку в конкретной инфраструктуре, нужно обладать практикой и инструментарием для обнаружения уникальных атак.

А в большинстве компаний специалистам по информационной безопасности это вряд ли под силу.

Представим, что первый тревожный звоночек уже прозвучал и сотрудники службы ИБ за несколько дней до эскалации взлома обратились за помощью к своему надежному партнеру – к компании, занимающейся расследованиями киберпреступлений. Далее с помощью приглашенного партнера происходит выявление вредоносной активности в корпоративной сети компании и сбор сведений о противнике. Все силы будут брошены на выявление и блокирование IP-адресов узлов в Интернете, выполняющих роль командных серверов атакующих, на сетевом периметре организации.

А пока взлом с нанесением ущерба еще не случился, проанализируем, как часто и в каком формате происходит взаимодействие руководителей служб ИБ с топ-менеджментом компаний.

У руководства, как правило, есть собственный «начальственный» этаж, изолированные места на парковке, приближенный, весьма обособленный персонал, а иногда и отдельный лифт. Все это сокращает не только переживаемый совместно производственный опыт, но даже любые случайные контакты. Например, руководители бизнес-подразделений, в отличие от руководителей служб ИБ, ежедневно общаются с топ-менеджментом на разных совещаниях. Какова вероятность, что у ИБ с топ-менеджментом будет что-то общее, объединяющее их усилия для решения вопросов по безопасному в плане ИБ-угроз управлению компанией? А ведь, если разобраться, у них не так мало общего. У топ-менеджмента: бессонные ночи, перманентная тревога за выживание бизнеса, ощущение страха и большая ответственность. И у ИБ: постоянные задержки на работе, тревога за безопасность применяемых бизнесом технологий, ожидание неизбежных атак на компанию и большая ответственность.

Что происходит, когда топ-менеджмент испытывает тревогу из-за незащищенности компании от внешних и внутренних угроз? Он обращается за информацией к тем, кому привык доверять и с кем привык советоваться, обычно это директор по общей безопасности и ИТ-директор. Но до службы ИБ эта понятная обеспокоенность руководства доходит, как правило, через третьи руки.

Ситуация с отсутствием прямого представителя служб ИБ в руководстве компаний – одна из причин, мешающих топ-менеджменту делать конкретные шаги в нужном направлении с точки зрения существующих рисков ИБ в компании.

Итак, как правило, руководителя службы ИБ нет в руководстве компании, а интересы ИБ представляет «посредник», обычно это руководитель общей безопасности, который по-своему фильтрует доводимую до него информацию от службы ИБ. Этот «посредник» понимает, что некоторая информация от службы ИБ равноценна признанию каких-то недостатков в компании вообще и в курируемом им департаменте в частности. Поэтому откровенный разговор с руководством по вопросам безопасности, которые он не совсем понимает, ему нежелателен.

ИБ-служба в основном взаимодействует с рядовыми сотрудниками, которым иногда трудно понять, почему так важно соблюдать требования безопасности. То, что кажется работникам компании чрезмерным, неудобным или просто проявлением паранойи, делается службой ИБ ради высоких целей – повышения устойчивости компании к внешним и внутренним угрозам и минимизации потерь от реализации существующих рисков

Служба ИБ видит все процессы компании изнутри и знает все недостатки. То, что менеджер по продажам считает стартовой точкой для развития сервиса, с точки зрения ИБ может означать финишную прямую к неизбежной утечке конфиденциальной информации. Для службы ИБ в приоритете не столько заработать, сколько не потерять.

Что происходит после взлома

Самое важное после взлома – это не событие как таковое, а причиненный компании ущерб. Делаем выводы после взлома: что произошло и кто виноват? После взлома компании надо понять, виновата ли служба ИБ в том, что не смогла убедить руководство компании в самой возможности взлома

Не определить приближение взлома при отсутствии необходимых автоматизированных средств обнаружения и реагирования (типа EDR-решений) – простительно

Делаем выводы после взлома: что произошло и кто виноват? После взлома компании надо понять, виновата ли служба ИБ в том, что не смогла убедить руководство компании в самой возможности взлома. Не определить приближение взлома при отсутствии необходимых автоматизированных средств обнаружения и реагирования (типа EDR-решений) – простительно.

А вот создание хрупкой ИТ-инфраструктуры – преступно. И это отдельная тема «разбора полетов» ИТ- и ИБ-служб у руководства.

Как бы ни строился диалог службы ИБ с руководством компании, головой за защиту компании от кибервзлома почти всегда отвечает руководитель службы ИБ. Когда компанию взламывают с нанесением ущерба, руководителя ИБ выставляют за дверь, назначив «крайним» за инцидент, с формулировкой «Не смог убедить руководство в наличии реальных внешних угроз и уязвимостей взломанной ИТ-инфраструктуры компании».

Вот об этом «Не смог убедить руководство» давайте порассуждаем. Зададим несколько наводящих вопросов.

Точно ли, что только ИБ-руководитель должен убеждать руководство? Но ведь бумаги руководству с указанием на недостатки инфраструктуры он писал? Писал. Перед топ-менеджментом с докладами о рисках ИБ раз в полгода выступал? Выступал. Ссылаясь на штрафные санкции регуляторов сферы ИБ и аудиторов, жуть нагонял? Нагонял. Внешний аудит ИБ компании проводил? Проводил. Координацией вопросов ИБ в рамках компании занимался? Занимался. С ИТ по поводу устаревшей ИТ-инфраструктуры ругался? Ругался.

И что? Функция ИБ – с ее ответственностью, стрессами, нагрузками, поражениями, неявными победами – в компании выполнялась, а ответственность за взлом руководство «вешает» только на службу ИБ? А нельзя ли, в случае принятия бизнесом рисков ИБ, процесс переноса неопределенности переложить на само руководство или на комплаенс, или на управление рисками, или на мониторинг и реагирование (SOC), или на черта лысого? То есть делегировать функцию ИБ по разным направлениям, оставив за службой ИБ координацию усилий в вопросах ИБ.

Сразу один очевидный ответ: переложить на руководство пока точно не получается, хотя регуляторы сферы ИБ работают в этом направлении (выпущены Федеральный закон 187-ФЗ, Положение Банка России 716-П и другие нормативные документы). Руководители бизнеса сильно мотивированы на то, чтобы защищать свою самооценку и чувство собственной компетенции. Это означает, что руководители почти всегда дистанцируются от чувства личной вины за любой инцидент в ИТ и в ИБ и быстро находят, кого обвинить в случае взлома компании.

Руководители служб ИБ вынуждено берут (по указанию топ-менеджмента, который их же за это в конечном счете и уволит) на себя большие риски, работая в условиях неопределенности, и от этого в итоге страдают. Это почти всегда и везде так. Но хорошая новость (хотя для кого как) в том, что топ-менеджмент страдает от этого еще больше.

Руководители, которые по определению обладают большей властью, в том числе обладают способностью принимать определяющие, судьбоносные для бизнеса решения, по той же логике несут больше ответственности вследствие этой власти. Ошибки в управлении компанией им обходятся дороже.

Как часто следует проводить аудит безопасности?

Аудит безопасности рекомендуется проводить ежегодно, хотя бы в сокращенной форме. Это может быть технический аудит в виде пентеста и анализ изменений внутренних документов. Полноценный аудит, с проверкой знаний ответственных лиц, должен проводиться минимум один раз в два года. Похожего мнения придерживается и Банк

России в части требований по проведению аудитов банками.

Действовавший еще недавно 382-П и вышедший ему на замену 719-П, а также 683-П рекомендуют полноценный аудит раз в два года. Пентесты – один раз в год. А вот аудит программного обеспечения – при его замене, что вполне логично: проверил один раз и пользуйся до обновления.

Служба внутреннего аудита

CAE (Chief Audit Executive), директор по внутреннему аудиту

Деятельность службы внутреннего аудита очень важна как для служб ИБ и ИТ, так и для руководства компании. Для служб ИБ и ИТ это сторонний взгляд на проблемы ИТ-безопасности, сфокусированный на наиболее важных направлениях бизнес-деятельности компании. Для топ-менеджмента деятельность службы внутреннего аудита существенно экономит время и избавляет от рутинных процедур надзора.

Выявленные нарушения в ходе внутреннего аудита немедленно эскалируются «наверх», так как у службы внутреннего контроля традиционно налажены коммуникации с руководством компании. Все, что может иметь негативные последствия для компании, – штрафы, санкции, карательные меры со стороны регуляторов обсуждается с руководством, с целью выработки мер для предотвращения негативных последствий.

Но в деятельности внутреннего аудита есть и подводные камни. Для этой службы соблюдение реальных требований информационной безопасности может иметь меньший приоритет, чем соответствие отраслевым нормам и законодательству. У топ-менеджмента не должно возникнуть иллюзии контроля со стороны службы внутреннего аудита в отношении того, что соответствие стандартам защитит компанию от любых неприятностей

Тут важно не пренебрегать другими профилактическими мероприятиями, предлагаемыми всеми заинтересованными сторонами компании

Главные проблемы, которые выявил опрос

-

В большинстве организаций кибербезопасность считается технологической областью, не связанной с бизнесом, или чем-то из разряда никому не нужных бумажек, которые не приносят прибыли.

-

Кибербезопасность финансируется по минимуму, потому что руководству достаточно «базовой», а не хорошей безопасности.

-

Несогласованность с CISO в выборе моделей управления безопасностью.

-

Значительный рост киберрисков за последние два года.

-

Уровень зрелости связанных с безопасностью процессов во многих компаниях недостаточен.

-

Отсутствует чёткое распределение ответственности и обязанностей между ИБ и ИТ.

Рассмотрим некоторые из этих выводов подробнее.

Оптимально ли финансирование ИТ и ИБ?

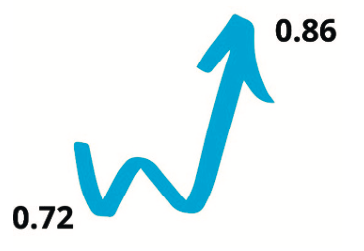

Вопрос финансирования, в отличие от квалификации и регламентации, не так однозначно негативен. Например, в финансовом секторе за последние несколько лет за счет жестких требований Банка России объем бюджетов на ИТ и ИБ вырос в несколько раз. К сожалению, иногда это происходит «для галочки», но разумные организации выбрали путь «тратить – так на пользу!». За счет этого средняя оценка информационной безопасности среди банков выросла с 2019 г., на сегодняшний день с 0,72 до 0,86 (см. рис. 3).

Финансирование ИТ стоит оговорить отдельно: многие понимают, что за данной сферой будущее. Организации пришли к этому пониманию благодаря локдауну и удаленной работе. Но объем финансирования и оптимальность его расходования, увы, не всегда идут рука об руку. Все чаще нами проводятся судебные экспертизы многомиллионных контрактов, по которым подрядчик продает разработку стоимостью несколько сотен тысяч рублей как прорывную технологию за кратно большие деньги.

«Нам достаточно “базовой” защиты»

Ещё одна знакомая всем ответственным за ИБ ситуация: руководство готово финансировать решение задач, связанных с требованиями регуляторов, невыполнение которых грозит штрафами, а в остальном считает, что вполне достаточно «базового» уровня кибербезопасности.

Такое «минималистское» отношение прослеживается в нескольких областях:

-

в 41% организаций позиция руководства по кибербезопасности оценивалась как приемлемая или хуже среднего;

-

в 43% организаций оценили готовность интегрировать кибербезопасность в бизнес-процессы и ИТ-инициативы как приемлемую или хуже среднего;

-

в 54% компаний все сотрудники относятся к кибергигиене приемлемо или хуже среднего;

-

даже нетехнические руководители, отвечающие за кибербезопасность, оценили ситуацию как очень хорошую лишь в 29% компаний, что ещё более показательно.

Свежие новости и статьи

Статьи

10 ноября 2022

Как мы на Яндекс Почту мигрировали: кейс ALP ITSM

ALP ITSM обеспечивает IT-поддержку компаниям разного масштаба — от небольших офисов с 20 сотрудниками до международных фастфуд-гигантов. Мы помогаем нашим клиентам находить выгодные IT-решения, подбираем и устанавливаем оптимальные сервисы. Но недавно мы сами оказались в ситуации, когда нужно было отказываться от привычных решений и искать новые варианты. Рассказываем, как наша компания численностью 120 сотрудников переходила на отечественный почтовый продукт и что из этого вышло.

Статьи

5 сентября 2022

Импортозамещение и локализация ИТ-инфраструктуры. Что общего? И в чем отличия?

В чем разница между импортозамещением и локализацией ИТ? Для каких компаний подходят эти две стратегии? Значит ли их реализация, что от иностранного софта и оборудования нужно будет отказаться полностью? Разобраться в теме помог Сергей Идиятов, руководитель направления консалтинга ALP ITSM.

Статьи

22 августа 2022

Топ-5 рекомендаций для CEO: как локализовать IT-инфраструктуру?

Для компаний с центральным офисом в зарубежных странах санкционный кризис стал серьезным испытанием. При сохранении бизнеса в России нужно выделить IT-инфраструктуру локального офиса и сделать ее независимой и автономной от глобальной компании, объявившей об уходе из РФ. Этот «развод по-итальянски» требует четкого плана, ресурсов и крепких нервов. Как минимизировать риски, рассказывает Сергей Идиятов, руководитель направления консалтинга ALP ITSM, сервисной IT-компании холдинга ALP Group.

Статьи

11 мая 2022

Не можно, а нужно: рассказываем, как безболезненно перенести IT-инфраструктуру компании в российское облако. Кейс ALP ITSM

За последние два месяца российские компании столкнулись с различными сложностями, в том числе по части IT. Среди них — остановка продажи нового ПО, невозможность оплаты услуг западных сервисов, повышение цен на оборудование и всевозможные блокировки. ALP ITSM помогает клиентам найти решения, чтобы обезопасить IT-инфраструктуру в нынешних условиях. Делимся опытом миграции из зарубежных облаков в российские.

Статьи

1 апреля 2022

Автоматизируй это! Четыре бизнес-процесса, где нельзя обойтись без Service Desk.

Когда компания растет, увеличивается и количество запросов от пользователей. Однажды это превращается в «снежный ком»: техподдержка не справляется с потоком, заявки теряются, время обработки обращений все дольше, пользователи недовольны. Знакомая ситуация? Тогда нужно срочно внедрять ServiceDesk. Разбираемся, чем может помочь эта система, и какие направления стоит автоматизировать в первую очередь.

Заключение

В заключение отметим, что обеспечение IT-безопасности компании не самоцель, а лишь одно из звеньев процесса управления IT-услугами. Поэтому следует найти определенный баланс между доступностью и конфиденциальностью информации, чтобы IT-безопасность не стала ступором для бизнес-процессов компании. Подход в каждом конкретном случае индивидуален, общих рецептов на этот счет нет.

Библиотека ITIL предоставляет возможность IT-специалистам изучить лучшие примеры из практики по оптимизации работы IT-услуг, чтобы разработать свой, уникальный метод повышения качества IT-услуг. Другими словами, на практике следует использовать ITIL, чтобы адаптировать IT-услуги наилучшим образом для достижения целей бизнеса и ожиданиям заказчика. Такие гранды, как Microsoft, IBM и Hewlett-Packard, уже внедрили ITIL, создав тем самым для себя дополнительные конкурентные преимущества.