Характеристика заражения разными видами компьютерных вирусов

Вредоносные программные приложения впервые появились в 1960-х годах, но вирусы возникли в 1980-х годах. После заражения компьютера они могут нанести непоправимый ущерб информации, хранящейся на диске.. Следует упомянуть основные способы заражения компьютера и виды вирусной активности.

Вирус — это приложение или код, написанный для нанесения ущерба компьютеру жертвы и/или в интересах его создателя.

Объясните. Например, кейлоггер не влияет на операционную систему, не вредит файлам пользователя, не крадет типы и не отправляет их владельцу вредоносной программы.

Не все типы документов подвержены заражению. Встроить вредоносный код в мультимедийные файлы практически невозможно. Потенциально опасными являются файлы, содержащие инструкции, наборы исполняемых команд.

- EXE — двоичный, исполняемый файл.

- BAT и CMD — пучки и команды соответственно.

- COM — 8-битные исполняемые программы.

- MSI — установочный пакет Windows,.

- Сценарии -VBS, AUX, SCR, ADP, PY.

- Динамические библиотеки — DLL.

- CPL — Расширения панели управления.

- CSS — таблицы стилей.

Другие форматы офисных хранилищ с поддержкой макросов, такие как DOCX, XMLX и PPTX, также уязвимы.

Основные признаки файловых вирусов и других вирусов, заражающих компьютеры:.

- В любом месте или только в самом браузере.

- Приложение зависает и самопроизвольно запускается.

- Повышенная несущая способность, шум вентилятора, низкий уровень свободной оперативной памяти.

- Частые системные ошибки, особенно при запуске программ.

- Медленная работа компьютера.

- Неизвестные запущенные процессы.

- Изменение системных настроек.

- Повышенная сетевая активность.

- Уведомление о том, что операционная система не загружена, а данные зашифрованы.

- Доступ к рабочему столу и дискам не шифруется.

- Даты создания/изменения файлов изменились.

- Свободное место на дисках (особенно на системном диске) исчезает.

Существует несколько концепций классификации опасных приложений.

Файловые вирусы — самая распространенная категория. Вредоносные программы записывают вредоносный код в отдельный документ или встраивают в тело исполняемого файла. Это офисный документ, содержащий команды Macroos (макросы). Как только он запускается, он заражает другие документы и выполняет встроенные вредоносные алгоритмы. Они распространяются во взломанных и других модифицированных приложениях и видеоиграх, замаскированных под скомпрометированные программы. Они характеризуются широким спектром воздействия на компьютеры.

Вредоносные программы на основе файлов включают вредоносное программное обеспечение драйверов. Они встраиваются в низкоуровневое программное обеспечение управления оборудованием для понимания аппаратных средств управления. Они добавляются в файл конфигурации и вносятся в него.

Программы вождения являются устаревшим вредоносным ПО.

Вредоносные программы на основе файлов сортируются в зависимости от того, как они работают.

- Вирусы — обладают всеми вышеперечисленными характеристиками.

- Adware: разнообразные программы, которые появляются во вкладке браузера на рабочем столе.

- Шпионские программы: шпионские программы замаскированы и могут изменять настройки безопасности и предотвращать доступ в Интернет.

- Ransomware: ransomware блокирует доступ к дискам и препятствует запуску операционной системы или рабочего стола. Они просят деньги за коды расшифровки данных.

- Боты — используют компьютерный материал в атакующих целях, обычно присоединяясь к бот-сети и осуществляя DDOS-атаки.

- Руткиты — получение удаленного доступа к компьютеру путем захвата контроля над ним в фоновом режиме.

- Троянские кони — имеют разнообразные симптомы.

- Шахты — интенсивно нагружают видеокарты, процессоры. Некоторые из них присутствуют всегда, другие — во время простоя.

Офисные макросы

.DOC

,

.XLS

,

.PPT

— Документы Microsoft Word, Excel и PowerPoint. Они могут содержать вредоносный код макроса.

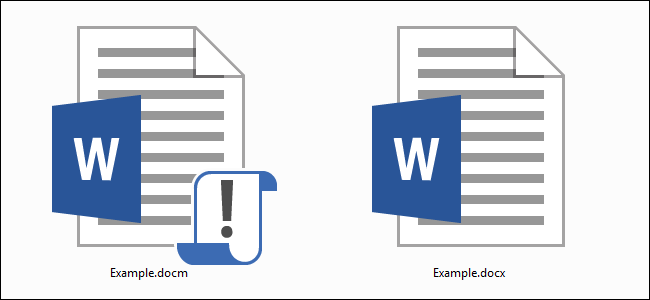

.DOCM

,

.DOTM

,

.XLSM

,

.XLTM

,

.XLAM

,

.PPTM

,

.POTM

,

.PPAM

,

.PPSM

,

.SLDM

— Новые расширения файлов, представленные в Office 2007. M в конце расширения файла означает, что документ содержит макросы. Например, файл .DOCX не содержит макросов, а файл .DOCM может содержать макросы.

Это далеко не полный список. Существуют и другие типы расширений файлов, например .PDF, которые имеют ряд проблем с безопасностью. Однако для большинства типов файлов, указанных выше, их просто невозможно защитить. Они существуют для запуска произвольного кода или команд на вашем компьютере.

Как будто количество потенциально опасных расширений файлов, которые нужно отслеживать, было недостаточным,

уязвимость в Windows позволяет злоумышленникам маскировать программы с поддельными расширениями файлов

.

Выходные данные

Выходными данными комплекса является набор отчетных материалов (41 отчёт в соответствии с наименованиями таблиц, перечисленными ниже) по анализу наличия недекларированных возможностей контролируемого программного обеспечения:

- Таблица «Файлы препроцессора» (1);

- Таблица «Исходные файлы» (2);

- Таблица «Библиотечные файлы» (3);

- Таблица «Использования файлов» (4);

- Таблица «Определения типов, файлы препроцессора» (5);

- Таблица «Использования типов, файлы препроцессора» (6);

- Таблица «Объявления функций, файлы препроцессора» (7);

- Таблица «Определения функций, файлы препроцессора» (8);

- Таблица «Вызовы функций, файлы препроцессора» (9);

- Таблица «Определения переменных, файлы препроцессора» (10);

- Таблица «Использования переменных, файлы препроцессора» (11);

- Таблица «Выражения, файлы препроцессора» (12);

- Таблица «Определения типов» (13);

- Таблица «Использования типов» (14);

- Таблица «Объявления функций» (15);

- Таблица «Определения функций» (16);

- Таблица «Вызовы функций» (17);

- Таблица «Определения переменных» (18);

- Таблица «Использования переменных» (19);

- Таблица «Выражения» (20);

- Таблица «Ветви» (21);

- Таблица «Перечень маршрутов выполнения функциональных объектов (процедур, функций)» (22);

- Таблица «Перечень маршрутов выполнения функциональных объектов (ветвей)» (23);

- Таблица «Файлы, подозреваемые на избыточность» (24);

- Таблица «Функции, подозреваемые на избыточность» (25);

- Таблица «Типы, подозреваемые на избыточность» (26);

- Таблица «Переменные, подозреваемые на избыточность» (27);

- Таблица «Связи функциональных объектов по управлению» (28);

- Таблица «Связи функциональных объектов по информации» (29);

- Таблица «База данных потенциально опасных конструкций» (30);

- Таблица «Выявленные потенциально опасные конструкции» (31);

- Таблица «Критические маршруты выполнения функциональных объектов» (32);

- Таблица «Результаты контроля выполнения функциональных объектов (процедур, функций)» (33);

- Таблица «Перечень фактических маршрутов выполнения функциональных объектов (процедур, функций)» (34);

- Таблица «Несоответствия маршрутов выполнения функциональных объектов (процедур, функций)» (35);

- Таблица «Результаты контроля выполнения функциональных объектов (ветвей)» (36);

- Таблица «Перечень фактических маршрутов выполнения функциональных объектов (ветвей)» (37);

- Таблица «Несоответствия маршрутов выполнения функциональных объектов (ветвей)» (38);

- Блок-схемы алгоритмов работы функциональных объектов, входящих в контролируемое программное обеспечение (39);

- Блок-схемы «Перечень маршрутов выполнения функциональных объектов (процедур, функций)» (40);

- Блок-схемы «Перечень маршрутов выполнения функциональных объектов (ветвей)» (41).

Данный перечень таблиц соответствует отчетным материалам, оформляемым при осуществлении контроля отсутствия недекларированных возможностей программного обеспечения, разработанного на языках программирования С и С++. Перечень таблиц, соответствующий отчетным материалам, оформляемым при осуществлении контроля отсутствия недекларированных возможностей программного обеспечения, написанного на языках программирования Delphi, Java, Ассемблер, определяется спецификой языка программирования и является меньшим.

Поскольку при экспертизе отчетных материалов сертификационных испытаний в органе по сертификации должна быть обеспечена возможность ознакомления с материалами при применении экспертами общедоступных прикладных программных средств, комплекс «Project Viewer» предоставляет возможность конвертирования перечисленных таблиц в форматы файлов MS EXCEL и MS VISIO.

Программы

.EXE — это исполняемый файл программы. Большинство приложений, запускаемых в Windows, представляют собой файлы .EXE.

.PIF — файлы информации о программе MS-DOS. Хотя файлы .PIF не могут содержать исполняемый код, Windows обрабатывает файлы .PIF так же, как и файлы .EXE, если они содержат исполняемый код.

.APPLICATION — программа установки приложений, разработанная с использованием технологии MicrosoftClickOnce.

Файлы .GADGET-Gadget из Windows Desktop Gadget Technology, импортированные с Windows Vista.

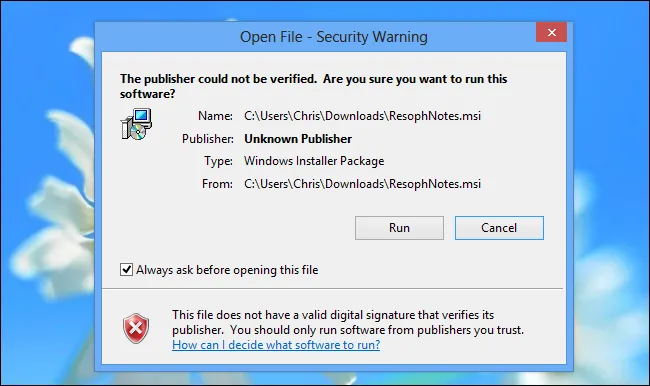

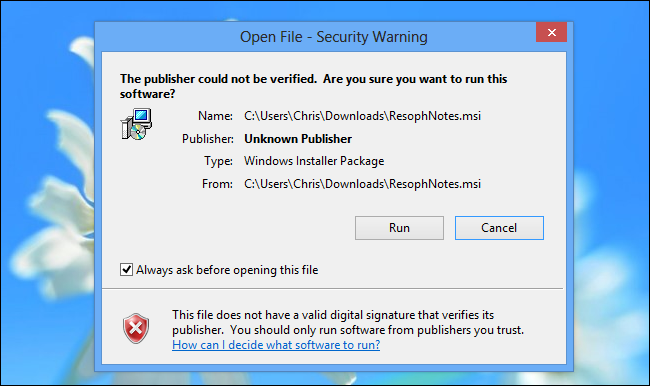

.MSI — установочные файлы Microsoft. Они устанавливают другие приложения на компьютер, но приложения также могут быть установлены с помощью файлов .exe.

Файлы восстановления .MSP-Windows Installer. Используется для восстановления приложений, разработанных с использованием файлов .MSI.

.COM — оригинальный тип программы, используемый в MS-DOS.

Заставки .SCR-Windows. Заставки Windows могут содержать исполняемый код.

Приложения .HTA-HTML. В отличие от HTML-приложений, запускаемых в браузере, файлы .HTA работают как доверенные приложения без отдельной среды программирования.

.CPL — файлы панели управления. Все утилиты панели управления Windows представляют собой файлы .CPL.

.MSC-файлы в консоли Microsoft Management Console. Такие приложения, как редактор групповой политики и инструмент управления дисками, представляют собой файлы .MSC.

Файлы .JAR-.JAR содержат исполняемый код Java. Если установлена среда Java Runtime Environment, файл .JAR будет запущен как программа.

Меры профилактики заражения ПК вирусом

Сложный подход может предотвратить заражение системы. Ниже приведен краткий перечень мер, которые можно предпринять для защиты персональных данных от компьютерных вирусов

- Используйте легитимную версию надежного антивирусного продукта.

- Загружайте бесплатные приложения только с официальных сайтов и проверяйте их в облаке. Используйте Virustotal.

- Используйте учетные записи с ограниченными правами для доступа к операционной системе.

- Проверьте электронную почту и ссылки на сообщения безопасности.

- Регулярное обновление операционной системы и антивирусной базы.

- Периодическое сканирование дисков.

- Отключите автоматическое выполнение съемных устройств хранения данных.

- Брандмауэры, VPN.

- Блокируйте всплывающие окна браузера.

- Используйте расширения для удаления рекламы.

Чтобы предотвратить заражение, не нажимайте на рекламу, не скачивайте и не изменяйте неработающее программное обеспечение и не посещайте сайты с плохой репутацией.

Программы

.ИСПОЛНЯЕМЫЙ ФАЙЛ

— Исполняемый файл программы. Большинство приложений, работающих в Windows, представляют собой файлы .exe.

.PIF

— Информационный файл программы для программ MS-DOS. Хотя файлы .PIF не должны содержать исполняемый код, Windows будет обрабатывать .PIF так же, как файлы .EXE, если они содержат исполняемый код.

.ЗАЯВЛЕНИЕ

— Установщик приложения, развернутый с помощью технологии Microsoft ClickOnce.

.GADGET

— Файл гаджета для технологии гаджетов рабочего стола Windows, представленной в Windows Vista.

.MSI

— Файл установщика Microsoft. Они устанавливают другие приложения на ваш компьютер, хотя приложения также могут быть установлены с помощью файлов .exe.

.MSP

— Патч для установщика Windows. Используется для исправления приложений, развернутых с помощью файлов .MSI.

.С

— Исходный тип программы, используемой MS-DOS.

.SCR

— Заставка Windows. Хранители экрана Windows могут содержать исполняемый код.

.Даже

— Приложение HTML. В отличие от приложений HTML, запускаемых в браузерах, файлы .HTA запускаются как доверенные приложения без изолированной программной среды.

.CPL

— Файл панели управления. Все утилиты Панели управления Windows представляют собой файлы .CPL.

.MSC

— Файл консоли управления Microsoft. Такие приложения, как редактор групповой политики и инструмент управления дисками, представляют собой файлы .MSC.

.JAR

— Файлы .JAR содержат исполняемый код Java. Если у вас есть

Среда выполнения Java

После установки файлы .JAR будут запускаться как программы.

Скрипты

.BAT — файл командной строки. Содержит список команд, которые будут выполняться компьютером при открытии компьютера. Первоначально использовалась MS-DOS.

.CMD — файл командной строки. Подобно .BAT, это расширение файла было введено в Windows NT.

.VB и .VBS — это файлы VBScript. Код VBScript, который они содержат, выполняется, когда вы их запускаете.

.VBE — зашифрованный файл VBScript. Похож на файл VBScript, но трудно понять, что на самом деле делает файл при выполнении.

.JS — это файл JavaScript. Файлы .JS обычно используются в веб-страницах и могут безопасно выполняться в веб-браузере. Однако Windows выполняет файлы .JS вне браузера, без изолированной среды программирования.

.JSE — зашифрованные файлы JavaScript.

.WS, .WSF — файлы сценариев Windows.

Файлы управления .WSC, .WSH-WindowsScriptComponent и WindowsScriptHost. Используется в сочетании с файлами WindowsScript.

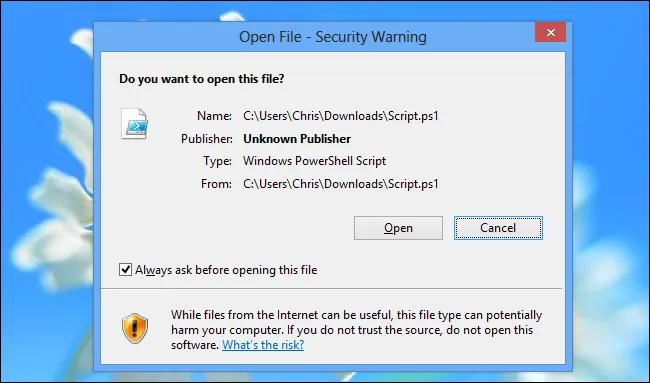

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 — сценарии WindowsPowerShell. Выполняет команды PowerShell в порядке, указанном в файле.

.MSH, .MSH1, .MSH2, .MSHXM L, .MSH1XML, .MSH2XML — файлы сценариев Monad. Позже Monad был переименован в PowerShell.

Типы файлов не подверженные заражению вирусами

Не мог бы ктонить перечислить хотябы большую часть таких файлов для вписания их в исключение при проверке диска с целью ускорения полной проверки диска антивирем.Думаю всем будет интересно знать об этих файлах.

Простое удаление файла решило проблему, форматить даже не пришлось, потом потестил дискету и все окей.

Вот и верь этим вирусам, все блин сожрут

Любой файл, с любым расширением, любого формата может содержать вирус.

Для любого такого файла можно создать ситуацию когда содержащийся в нем вредоносный код выполнится.

*.CAB — это архивы, содержащие другие файлы, обязательно нужно проверять.

*.PAK — за многолетнюю историю игростроения туда пихали все что можно и все что нельзя тоже.

*.html, *.htm — могут содержать не очень хорошие javascript

*.pas — на паскале были вирусы. Компилируем такой файл. Запускаем. Вирус ищет другие pas-файлы и добавляет в них свой исходник.

*.ini — запросто можно задать нестандартный параметр инициализации, который возможно в результате переполнения буфера приведет к выполнению вируса, содержащегося в этом же ini-файле. А вдруг забудут зашифровать. Есть шанс, что антивирус его перехватит. ini-файлы как правило относительно короткие, экономить на них не стоит.

Все эти файлы несмотря на расширение, могут содержать все что угодно, чего никто не ожидает в них увидеть: набор случайных чисел, музыку, фильмы, вирусы, модель для Maya, вот такое могут содержать «lfghldfhврвадш9348680укlfglkdf;dfl;kdf;l».

Если интересует максимальный уровень безопасности, нужно проверять все файлы.

Нет и еще раз нет. Везде есть дыры и про подмену расширений уже говорилось так что безопасных типов файлов нет по крайней мере для винды.

Всё понял, спасибо, теперь буду проверять все файлы подряд и всем остальным советую, т.к. группа «экспертов» сделала заключение что незаражаемых файлов не существует..

Если никто больше не хочет чегонить написать, могу закрыть тему.

Особенности вирусов

Вредоносные приложения появились на ранних этапах развития компьютерной индустрии. Во времена, когда глобальная сеть еще не существовала, для переноса вирусов использовали съемные накопители (дискеты ). Сегодня интернет является наилучшей средой для распространения компьютерных вирусов. Кроме того, вредоносный код может попасть на ПК или ноутбук при использовании подозрительных съемных носителей ( флеш-накопителей , компакт-дисков, переносных винчестеров).

Наиболее распространенные варианты заражения вирусом через интернет:

Скачивание файлов программ с недобросовестных онлайн-ресурсов;

Открытие подозрительных писем, поступающих на e- mail ;

Открытие некоторых веб -страниц.

Многие веб — браузеры содержат встроенный механизм защиты от вирусов. Однако предотвращение заражения возможно только после определения типа вируса и способа его воздействия на систему. Поскольку ежедневно появляются десятки новых вирусов, система безопасности срабатывает не всегда.

Ранее наиболее уязвимыми объектами в системе Windows являлись исполняемые файлы (расширение « exe» ). Сегодня вирусы успешно маскируются в текстовых документах, файлах фотографий, видео, динамических библиотеках.

Windows является наиболее подверженной заражению вирусами ввиду особенностей этой операционной системы. Вопреки заблуждениям, «подхватить » вредоносный код могут ПК, работающие под управлением MacOS и даже Linux .

Признаки заражения и действия пользователя

В большинстве случаев пользователь может не догадываться о заражении ПК вирусами до момента, когда ситуация приобретет необратимый характер.

Основные признаки наличия вредоносного ПО:

Снижение производительности системы без видимых причин;

Появление рекламных сообщений;

Невозможность запуска некоторых приложений;

Сильный перегрев ПК или ноутбука;

ОС не запускается, появление ошибок, уведомлений с требованиями хакеров.

Если ОС функционирует, пользователь может попытаться скачать и установить антивирусную программу. В большинстве случаев эта попытка не увенчается успехом, поскольку вирусы блокируют возможность установки антивирусов.

Для сохранения пользовательских данных следует обратиться к специалистам сервисного центра. Опытные мастера смогут определить тип вредоносного ПО, принять меры по его устранению.

голоса

Рейтинг статьи

Последствия попадания вредоносного ПО

Заражение некоторыми вирусами несет в себе потенциальную угрозу для любого устройства.

Возможны следующие варианты воздействия:

Повреждения файлов документов, в результате чего пользователь не сможет получить доступ к личным данным.

Повреждение файлов ОС, при этом может выполняться неожиданная перезагрузка ПК, чрезмерное расходование ресурсов системы (зависание программ). Некоторые вирусы блокируют возможность запуска операционной системы, установки антивирусов и даже переустановки ОС.

Некорректное управление аппаратными ресурсами системы, в результате чего происходит перегрев видеоадаптера и других элементов системы, физический выход из строя.

Виды хакерских атак, проводимых с использованием компьютерных вирусов

Криминальное хакерство – один из видов преступной деятельности, наносящей серьезный вред многим устройствам, подключенным к сети интернет. Для достижения различных целей, программисты-одиночки и целые группы хакеров создают и распространяют вредоносное ПО в глобальной сети.

Существуют следующие вирусы, имеющие отношение к криминальному хакерству :

ПО для рассылки спама с использованием нескольких зараженных ПК;

DDoS -атаки, направленные на взлом вебсайтов и прочих онлайн-сервисов;

Попытки хищения денежных средств у электронных систем (например , WebMoney );

Вирусы, перехватывающие данные о платежных картах (при оплате онлайн покупок);

Шифровальщики, использующие официально неизвестный алгоритм шифрования, с вымогательством денег за предоставление ключа для дешифрации .

Программы-шифровальщики – наиболее опасный вид вирусов

Щифровальные ПО в последнее время встречаются чаще всего. Они маскируются под видом различных файлов (чаще всего в почтовой пересылке) и после активации запускают механизм шифрования всей информации, находящейся на ПК.

Поскольку эта операция требовательна к ресурсам, пользователь может заметить изменения – сильная загрузка системы даже после закрытия всех программ. Поскольку такие вирусы могут шифровать и удалять оригинальные копии файлов ОС, при последующем включении ПК система может не запуститься. На экране может отобразиться требование хакеров (обычно – кошелек для перечисления средств за предоставление ключа для дешифрации файлов).