Pre-requisites

For RHEL/CentOS systems

We need to have EPEL repositories enabled as Clam pacakges are availble via EPEL repository. Based on your OS & architecture, execute one of the following commands to install EPEL repository on your CentOS/RHEL systems,

RHEL/CentOS 8

$ sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm

RHEL/CentOS 7

$ sudo rpm -Uvh https://dl.fedoraproject.org/pub/epel/7/x86_64/Packages/e/epel-release-7-11.noarch.rpm

RHEL/CentOS 6 (64 Bit)

$ sudo rpm -Uvh http://download.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-8.noarch.rpm

RHEL/CentOS 6 (32 Bit)

$ sudo rpm -Uvh http://dl.fedoraproject.org/pub/epel/6/i386/epel-release-6-8.noarch.rpm

For Ubuntu System

No requirements as the Clam packages are available with the default repositories.

( Recommended Read : Beginner’s guide to SELINUX )

Задача

Немного лирики окончил, приступаю к теме статьи.

Мне поступила достаточно типичная задача – надо проверять антивирусом файлы, которые закачиваются на сервер пользователями.

Конечно – сейчас вирусы такие, что без “нейросетей” и не поймёшь, что этот вирус. Или на диске он зашифрованный и только загрузившись в память может, расшифровав себя, показать гнилое нутро.

Но хоть какую-то защиту антивирус дать может.

Нужен был бесплатный антивирус. Поискав в интернете нашёлся подходящий кандидат ClamAV

Этот антивирус имеет богатую историю. Используется на множестве mail серверов. И поддерживается до сих пор. А также имеет API для индивидуальной проверки файлов. То, что надо.

ПО, которое должно будет взаимодействовать с антивирусом, написано на .net core. Как я писал выше это удачная кооперация миров Windows и Linux.

Для старта был решено запустить систему на Windows.

Как ни странно – почти всё прошло удачно. ClamAV был скачан с официального сайта. Установлен как служба без проблем. Базы данных антивируса загрузились с первого раза.

Небольшие проблемы были в подключении к API.

В NuGet было несколько библиотек для работы с API. В в топе висела nClam. C почти полтора миллионом скачиваний и уже 7-ой версией. В общем внушает доверие.

Библиотека установлена. Код написан. И тут получаем баг. На любой файл, переданный на проверку, возвращался код ответа – файл не найден. Немного поэкспериментировав, было решено взять следующую по популярности библиотеку — ClamAV.Net

Скачиваний, правда по сравнению с nClam только 25 тысяч. Но с этой библиотекой всё заработало корректно.

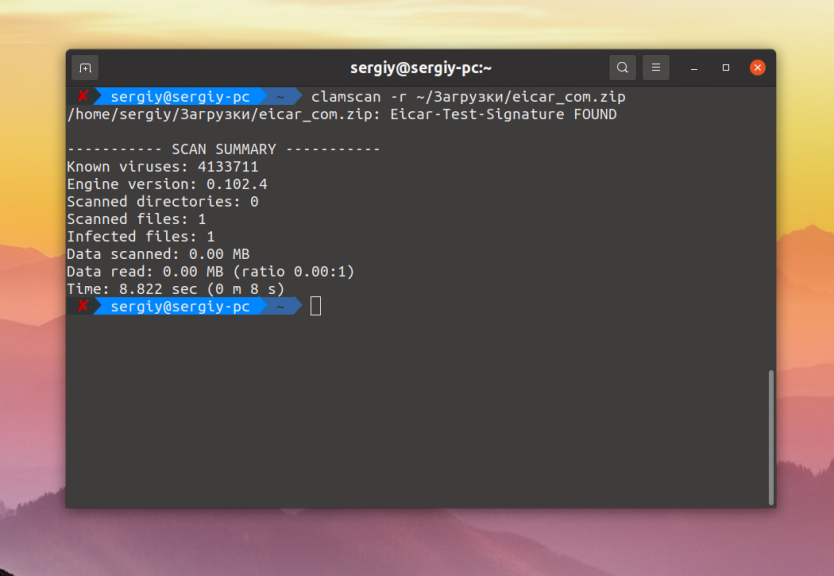

Для теста был скачан файл с сигнатурой вируса от сюда.

ClamAV определял вирус.

Эксперимент завершился полностью успехом – и было решено перенести всё на Ubuntu Server. Ожидалось что это займёт максимум 30 минут. Ага…

Пришлось потратить день. И чтобы другие не тратили столько времени — написан этот туториал.

Добавление дополнительных репозиториев баз/сигнатур

ClamAV может использовать базы данных/сигнатуры из других репозиториев или поставщиков безопасности.

Примечание: Службу всё равно нужно запустить, чтобы обновлялись официальные сигнатуры ClamAV.

Вариант 1: Настройка Fangfrisch

Самое главное, что Fangfrisch никогда не нужно запускать с правами root, в отличие от clamav-unofficial-sigs.

Создайте структуру базы данных командой:

# sudo -u clamav /usr/bin/fangfrisch --conf /etc/fangfrisch/fangfrisch.conf initdb

Включите .

Вариант 2: Настройка clamav-unofficial-sigs

Включите .

Это позволит регулярно обновлять сигнатуры в соответствии с настройками из каталога .

Чтобы обновить сигнатуры вручную, выполните:

# clamav-unofficial-sigs.sh

Изменить настройки по умолчанию можно в файле .

База MalwarePatrol

В файле измените следующие параметры, чтобы включить эту функциональность:

malwarepatrol_receipt_code="YOUR-RECEIPT-NUMBER" # enter your receipt number here malwarepatrol_product_code="8" # Use 8 if you have a Free account or 15 if you are a Premium customer. malwarepatrol_list="clamav_basic" # clamav_basic or clamav_ext malwarepatrol_free="yes" # Set to yes if you have a Free account or no if you are a Premium customer.

Avast Business Antivirus for Linux

Антивирус, специально разработанный для защиты серверов на базе Linux. Вместе с Avast поставляется удобная утилита для управления программой из командной строки (терминала). Он также интегрирует почтовый клиент на основе AMaViS. С его помощью вы можете отправлять себе уведомления при обнаружении подозрительной активности на сервере.

Обычно этот антивирус управляется из командной строки

Avast отслеживает все файлы в системе и блокирует несанкционированный доступ извне.

Главные особенности Avast для ОС Linux

- Полная интеграция с системными менеджерами пакетов. То есть вы можете установить и обновить Avast обычным способом, используя привычные команды. Нет необходимости постоянно скачивать новую версию антивируса с официального сайта и распаковывать скачанные файлы.

- Постоянно обновляемая база потенциальных угроз, которая пополняется без установки и обновления самой программы.

- Система CommunityIQ. Это база данных вредоносных программ, которая создается с помощью пользователей антивируса. Если на компьютере существует угроза, информация о ней автоматически отправляется на все серверы Avast.

- Удобный синтаксис для просмотра вирусной информации при сканировании в терминале.

Как пользоваться ClamAV

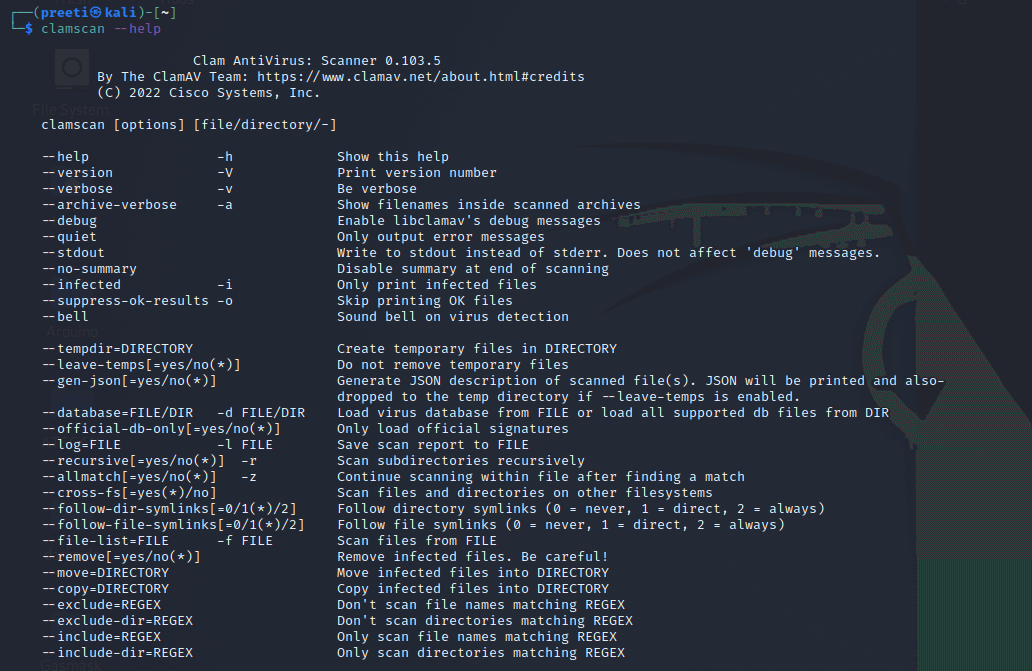

Основная утилита, которая используется для проверки файлов и папок на содержание вирусов в командной строке — clamscan. Именно её мы будем сегодня использовать. Давайте рассмотрим её синтаксис:

$ clamscan опции /путь/к/папке/или/файлу

Как видите, синтаксис очень простой. Теперь давайте рассмотрим основные опции, которые вы можете использовать. Настройка ClamAV выполняется именно с помощью этих опций:

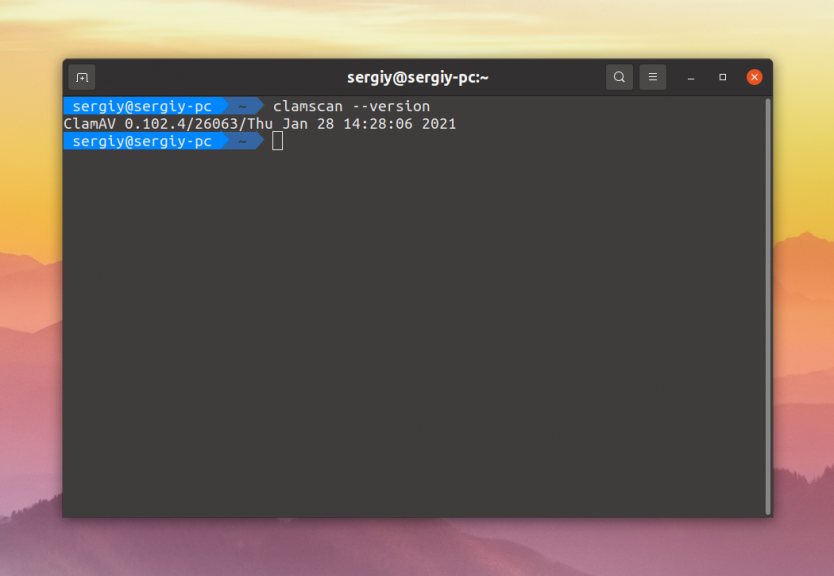

- -V, —version — вывести версию программы;

- -v, —verbose — максимально подробный вывод;

- -a, —archive-verbose — выводить сообщения о проверяемых файлах внутри архивов;

- —debug — отображать отладочные сообщения;

- —quiet — выводить минимум информации;

- —no-summary — не отображать результат сканирования;

- -i, —infected — выводить информацию только об инфицированных файлах;

- —bell — воспроизводить звуковой сигнал при обнаружении вируса;

- -d, —database — загрузить вирусную базу данных из файла;

- -l, —log — сохранить результат сканирования в файл;

- -r, —recursive — рекурсивное сканирование директорий и поддиректорий;

- —move — перемещать инфицированные файлы в указанную папку;

- —copy — копировать инфицированные файлы в указанную папку;

- —exclude, —exclude-dir — не сканировать файлы и папки, имена которых подпадают под шаблон;

- —remove — удалять все инфицированные файлы;

- —scan-pe=yes/no — сканировать исполняемые файлы Windows, по умолчанию включено;

- —scan-elf=yes/no — сканировать исполняемые файлы Linux, по умолчанию включено;

- —scan-ole2=yes/no — сканировать документы Office, по умолчанию включено;

- —scan-archive=yes/no — сканировать архивы, по умолчанию включено;

- —max-filesize — максимальный размер данных, извлекаемых из архива, по умолчанию 25 Мб;

- —max-files — извлекать не больше указанного количества файлов из сканируемых файлов (архивы, документы, любой вид контейнеров), по умолчанию 10000;

- —max-recursion — максимальная глубина сканирования папок в архиве, по умолчанию 16;

- —max-dir-recursion — максимальная глубина сканирования папок в файловой системе, по умолчанию 15.

Это далеко не все опции программы. У неё есть много других опций, позволяющих настроить различные ограничения. Все их вы можете найти выполнив команду:

Теперь давайте разберем несколько примеров работы с утилитой. Для просмотра версии программы выполните:

Самый простой способ просканировать какую-нибудь папку — воспользоваться опцией -r для рекурсивного сканирования и опцией -i для вывода информации только об инфицированных файлах:

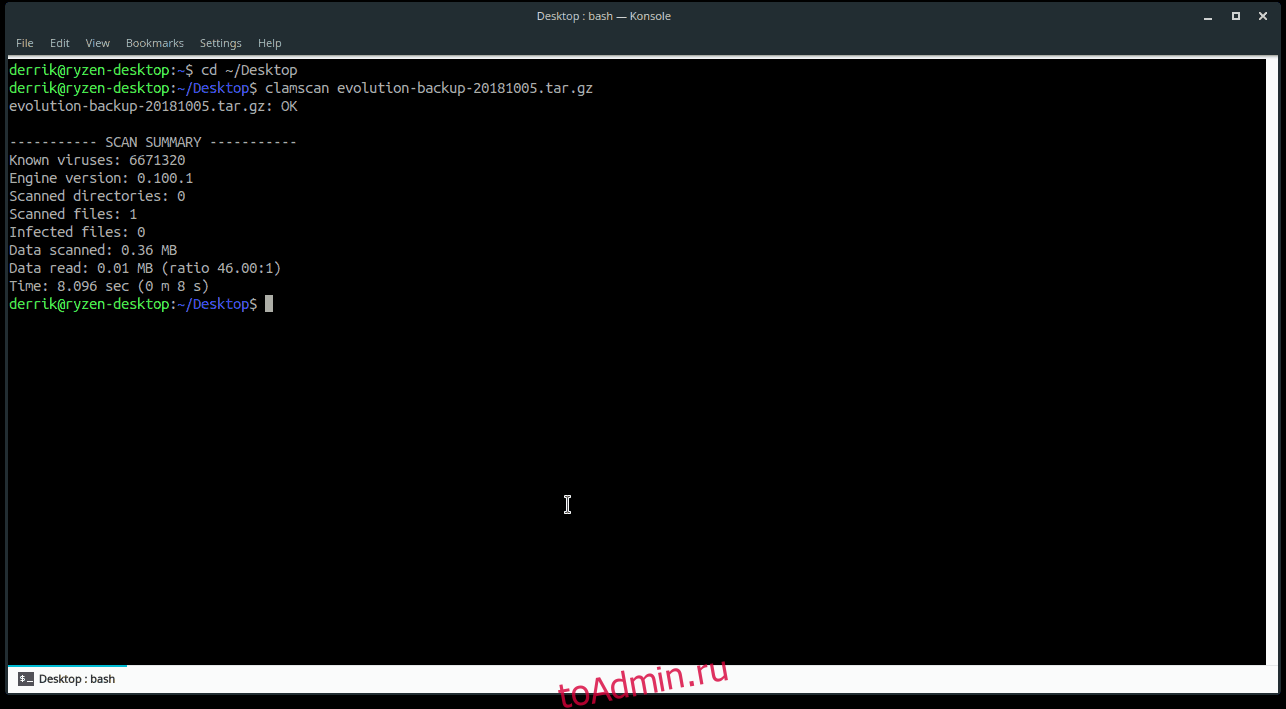

Когда проверка ClamAV будет завершена, программа выведет общую статистику:

Для того чтобы при обнаружении вируса проигрывался сигнал используйте опцию —bell:

Инфицированные файлы можно перемещать в специальную папку с помощью опции —move:

Если вы хотите удалить все инфицированные файлы используйте опцию —remove:

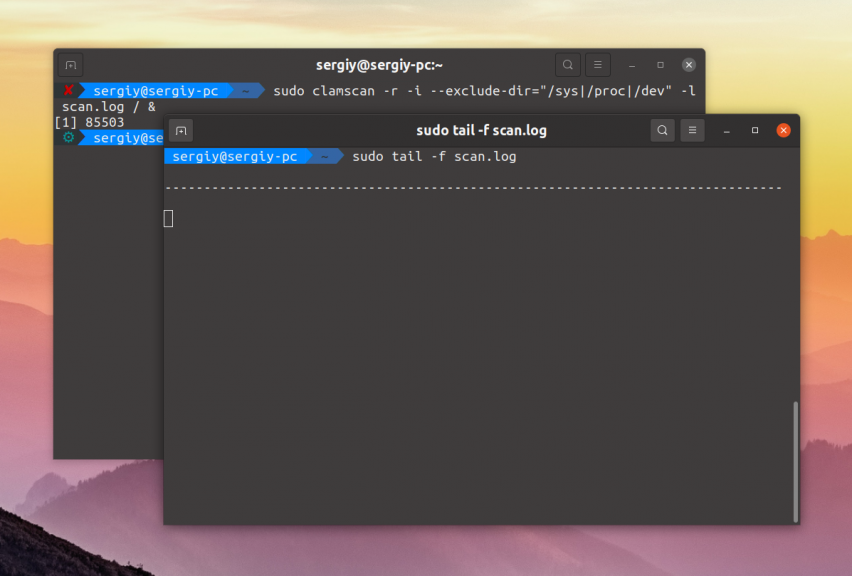

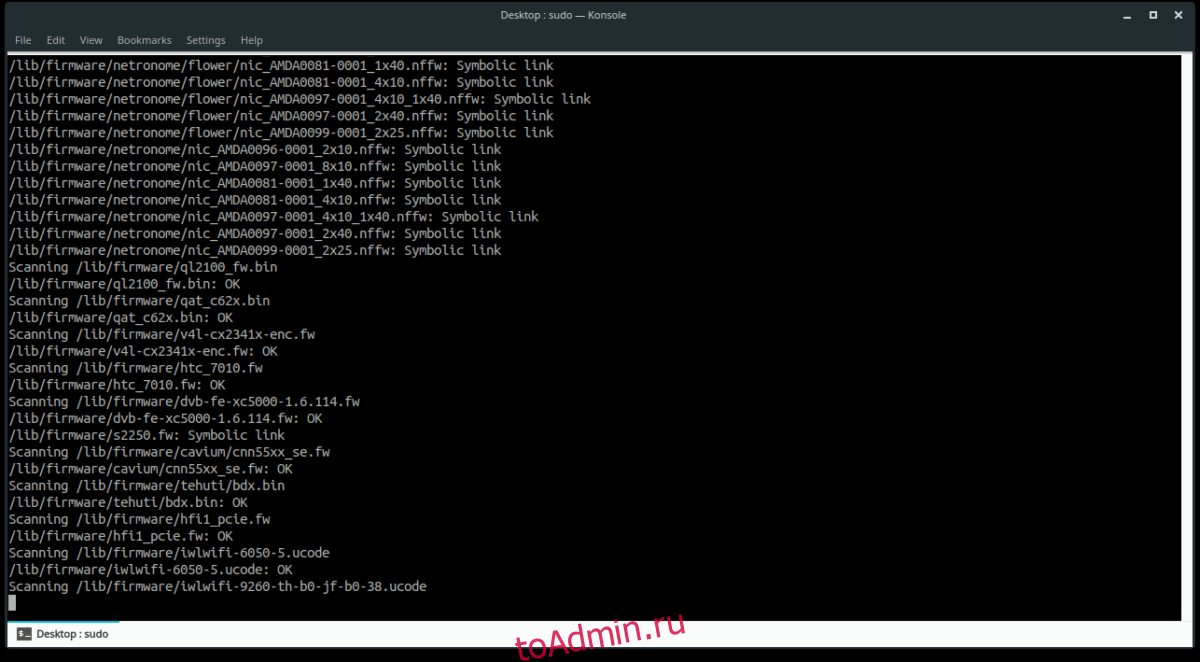

Если вы хотите проверить корень файловой системы, то следует исключить папки с виртуальными файловыми системами. Там очень много файлов, и вирусов там нет, для этого воспользуйтесь опцией —exclude:

Поскольку надо исключить несколько директорий, то разделять их следует символом ИЛИ — «|». Сканирование может выполняться довольно долго. Если вы не хотите чтобы оно занимало терминал, можно запустить его в фоне, а результат выводить в лог-файл.

Далее вы сможете посмотреть информацию о статусе проверки открыв файл журнала:

×

Desarrollo y estructura

El objetivo primario de ClamAV es la consecución de un conjunto de herramientas que identifiquen y bloqueen el malware provieniente del correo electrónico. Uno de los puntos fundamentales en este tipo de software es la rápida localización e inclusión en la herramienta de los nuevos virus encontrados y escaneados. Esto se consigue gracias a la colaboración de los miles de usuarios que usan ClamAv y a sitios como Virustotal.com que proporcionan los virus escaneados.

Otra pieza clave de ClamAV es el soporte de desarrolladores que posee en todo el mundo; esta red de desarrolladores global posibilita una rápida reacción ante cualquier evidencia de un nuevo virus.

El proyecto ClamAV se desarrolla gracias a una red de contribuidores (proporcionan patches, información de bugs, soporte técnico y documentación). Por otro lado, existe una serie de personas e instituciones que colaboran con donaciones a la realización del proyecto. Existe un comité de dirección que supervisa y coordina el proyecto siguiendo los patrones de La Catedral y el Bazar.

Решение проблем

Примечание: Убедитесь, что пользователь, от имени которого запускается , имеет права на чтение файлов баз .

Error: Clamd was NOT notified

Если при запуске freshclam вы получаете сообщение:

WARNING: Clamd was NOT notified: Cannot connect to clamd through /var/lib/clamav/clamd.sock connect(): No such file or directory

Создайте отсутствующий sock-файл:

Важно: Обратите внимание на предупреждение о безопасности порта clamd в разделе !

# touch /run/clamav/clamd.ctl # chown clamav:clamav /run/clamav/clamd.ctl

Затем в файле раскомментируйте строку:

LocalSocket /run/clamav/clamd.ctl

Сохраните файл и перезапустите службу .

Error: No supported database files found

Если при запуске службы вы получаете сообщение:

LibClamAV Error: cli_loaddb(): No supported database files found in /var/lib/clamav ERROR: Not supported data format

Это происходит из-за несовпадения опции в файлах и . Файл указывает на , а (каталог по умолчанию) указывает на или другой каталог. Отредактируйте , указав тот же , что и в . После этого clamav успешно запустится.

Error: Can’t create temporary directory

Если вы получили следующую ошибку, содержащую номера UID и GID:

# ERROR: can't create temporary directory # Hint: The database directory must be writable for UID XXX or GID YYY

Установите правильные права на директорию:

# chown UID:GID /var/lib/clamav && chmod 755 /var/lib/clamav

1. ClamAV (Clam AntiVirus)

ClamAV является ведущим антивирусным приложением с открытым исходным кодом для платформы Linux, и если вы пытаетесь найти хороший антивирусный сканер для вашего рабочего стола или сервера Linux, это приложение должно стать первым в вашем списке.Оно запускается из командной строки, может использоваться как на серверах Linux, так и на настольных ПК, и отлично работает для избавления от множества различных типов вредоносных программ, включая вредоносные программы, эксплойты почтового сервера, вирусы и даже эксплойты Windows, которые могут передаваться пользователям Linux.

Известные особенности

ClamAV — это приложение, ориентированное на командную строку, которое делает его очень эффективным и экономит память и использование процессора.

ClamAV может обнаруживать различные вирусы, включая вредоносные программы, эксплойты почтового сервера, вирусы и даже эксплойты Windows.

Программное обеспечение работает на обоих серверах, а также на рабочем столе Linux.

Функция сканирования на вирусы в электронной почте ClamAV поддерживает широкий спектр типов файлов, включая популярные форматы архивов, исполняемые файлы, документы MS Office, файлы HTML, PDF-файлы и многое другое.

База данных антивирусных баз ClamAV обновляется каждые 4 часа, обеспечивая постоянную свежую информацию об эксплойтах.

Найдите вирусы через командную строку

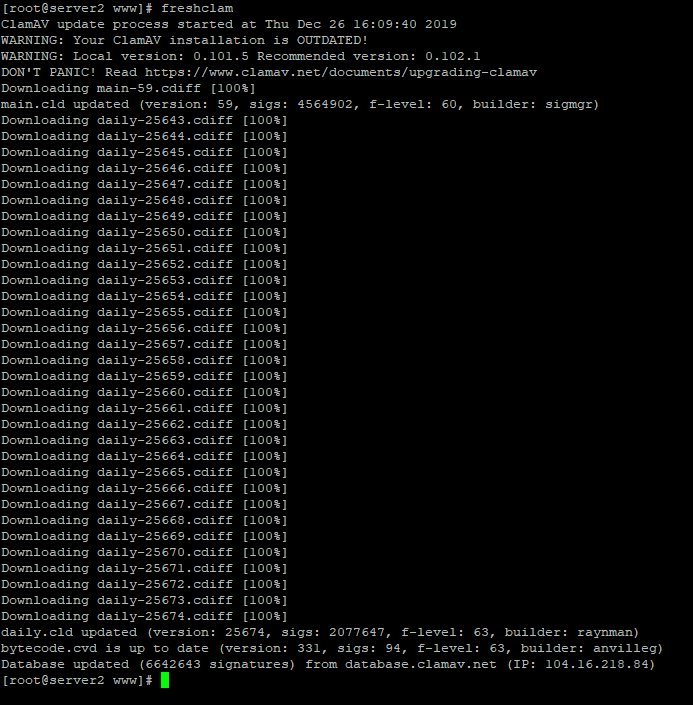

Сканеры вирусов находят трояны и другие проблемы, проверяя файл «определений». Этот файл определений представляет собой список, который сообщает сканеру о сомнительных элементах. ClamAV также имеет файл определения, и пользователи могут обновить его с помощью команды freshclam. В терминале запустите:

sudo freshclam

Обязательно регулярно запускайте команду freshclam еженедельно (или даже ежедневно, если вы опасаетесь вирусов, обнаруживаемых на вашем ПК или сервере Linux).

Получив последние описания вирусов для ClamAV в Linux, вы сможете сканировать на наличие уязвимостей. Чтобы проверить отдельную папку на вирусы, выполните следующую команду:

sudo clamscan /location/of/folder/

Также можно использовать clamscan для поиска вирусов в каталоге, а также во всех подкаталогах внутри, используя переключатель r.

sudo clamscan -r /location/of/folder/

Сканировать домашнюю папку

Домашний каталог в Linux — это основное место, с которым пользователи взаимодействуют на компьютере. Поэтому, если у вас есть вирус, он будет в этой папке или во многих подпапках. Чтобы просканировать домашнюю папку, укажите команду clamscan на / home / username /. В качестве альтернативы используйте ~ /, если вы не хотите вводить имя пользователя.

Примечание: используйте переключатель -v, чтобы распечатать процесс сканирования, который в противном случае скрывает ClamAV.

sudo clamscan -rv ~/

или же

sudo clamscan -rv /home/username

Хотите сканировать домашние папки более чем одного пользователя? Попробуйте указать clamscan на / home / вместо / home / username /.

sudo clamscan -rv /home/

Общесистемное сканирование

У вас могут быть опасные и сомнительные файлы на вашем ПК с Linux вне вашей домашней папки. Если вы хотите сканировать такие элементы, вам необходимо выполнить сканирование всей системы. Используйте clamscan и укажите его прямо в корневой каталог.

sudo clamscan -rv /

Сканировать отдельный файл

ClamAV часто используется для сканирования файловых систем Linux на наличие уязвимых файлов. Еще одно применение ClamAV — сканирование отдельных файлов на наличие проблем. Чтобы отсканировать отдельный файл, запустите clamscan и укажите его прямо на расположение файла.

Примечание. Не забудьте настроить приведенные ниже команды в соответствии со своими потребностями.

sudo clamscan -v /location/of/file/file.file

Или используйте команду CD, чтобы перейти к точному расположению файла, а затем запустите сканирование.

cd /location/of/file/file.file sudo clamscan -v file.file

Usage of ClamAV and ClamTk

ClamAV Signature Database Updating

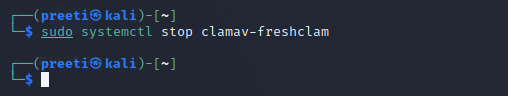

We have already downloaded and installed ClamAV; now, we have to update the ClamAV signature database; follow the steps below.

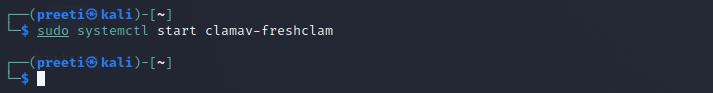

The first step is we have to terminate the ClamAV-freshclam service with the help of the command below in a terminal window:

Sudo systemctl stop clamav-freshclam

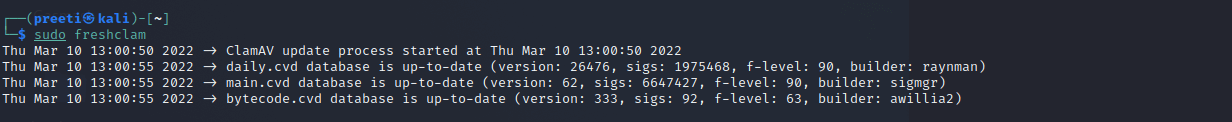

In the second step, the signature database must be manually updated. There are two options for accomplishing this. The first technique includes entering the following command into the terminal.

Sudo freshclam

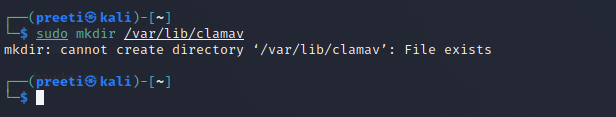

This command will install the signature database on our computer. If a directory named «clamav» does not already exist at the specified location, run the following command.

Sudo mkdir /var/lib/clamav

The last step is to start the clamav-freshclam service using the following command:

Sudo systemctl start clamav-freshclam

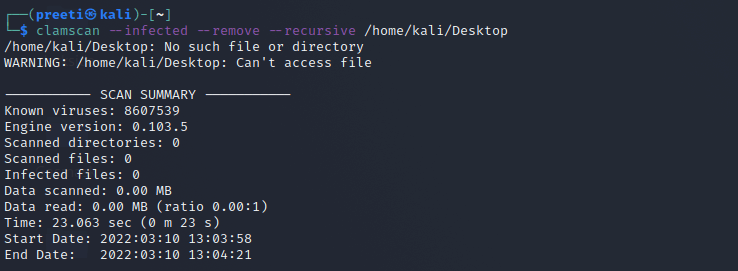

Clamscan -infected -remove -recursive /home/kali/Desktop

In the above command, we have used certain parameters. The following are the meanings of these options:

- -injected: — Only prints those files which are injected.

- -remove: — This command deletes infected files.

- -recursive: — The subdirectories of the directory will also be examined.

We have more options with this command. Use the following command in the terminal window to see all the options:

Clamscan -help

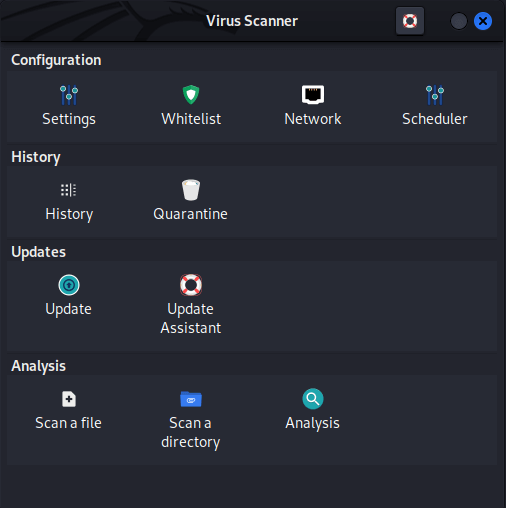

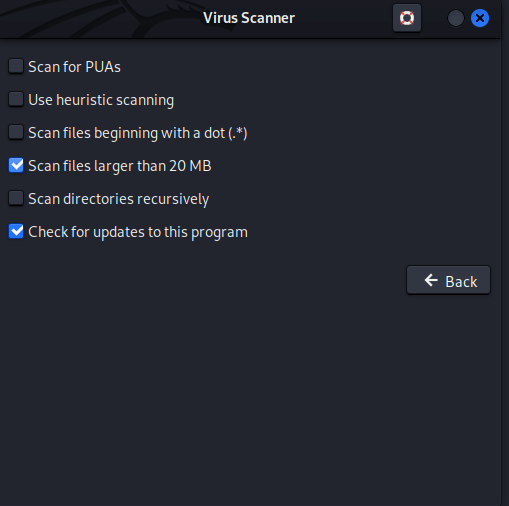

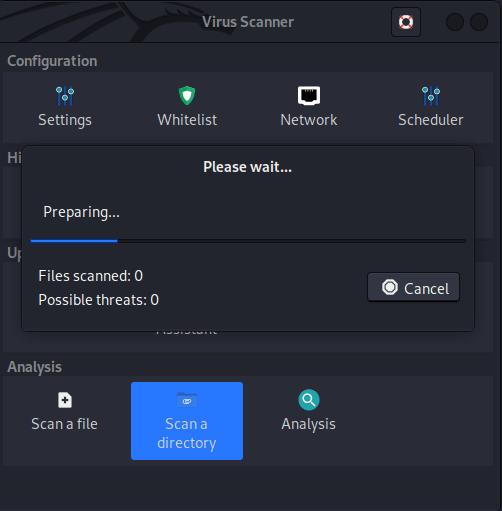

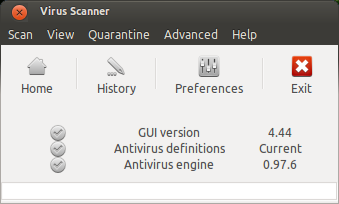

ClamAV is mostly a command-line application. ClamTk, on the other hand, is a third-party tool with a very basic GUI that beginners who are not familiar with command-line interfaces can use. When we run ClamTk for the first time, we will see a simple interface with four main components.

The first element is the setup area, which permits us to set up and adjust ClamAv and its behavior. For example, we can scan a folder but not its subfolders. We can exclude files or folders from scans by whitelisting them, and scan large files, hidden files, and password checkers.

- The history area, provides us the information related to the prior scans. A quarantine section is also available, where we can check for harmful files which have been confined as a result of scanning.

- The third section is updated, ClamAV can use this to import new virus definitions; the first thing we should do after installing ClamAV is click updates to update the virus definitions.

- The final portion is the analysis. Our ClamAV scans will begin here.

Choose «Scan a directory» from the analysis group to find the needed directory, ClamTK will do a directory scan and provide the results as seen in the image below.

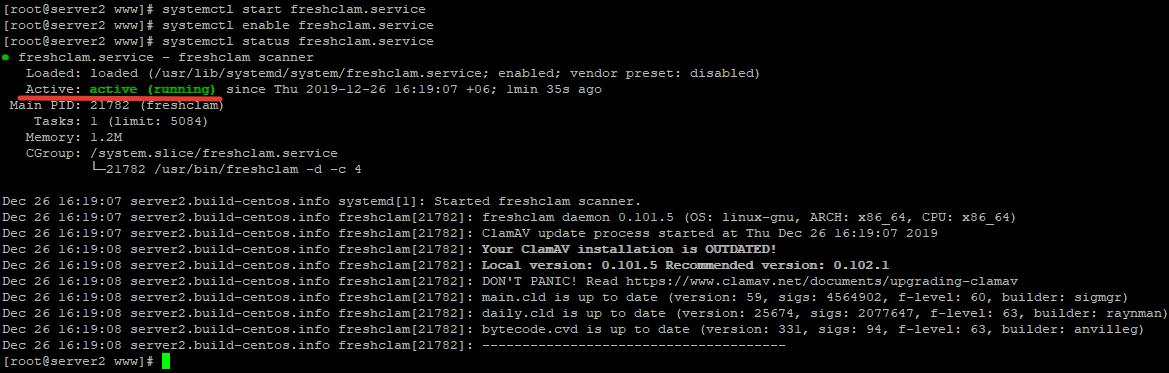

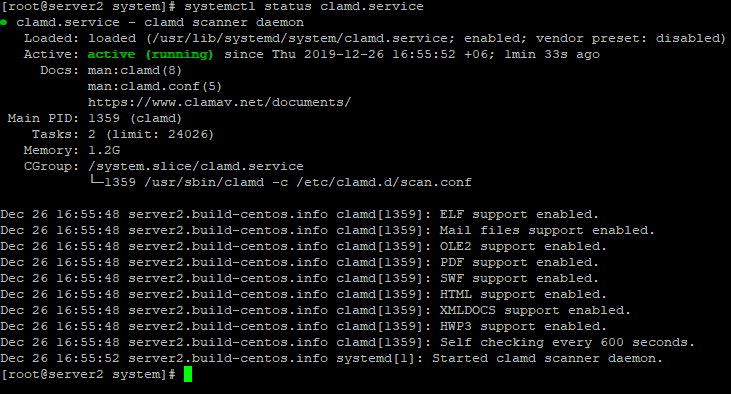

Базовая настройка антивируса ClamAV в CentOS

Чтобы настроить собственную конфигурацию антивируса ClamAV, нужно удалить конфигурацию по умолчанию в файле /etc/clam.d/scan.conf.

После чего перейдем к самой настройке. Откройте файл конфигурации:

И раскомментируйте следующую строку:

LocalSocket /run/clamd.scan/clamd.sock

Так же вы можете расскоментировать нужные строки с настройками. Например, включить логирование или настроить максимальное количество подключений.

Конфигурационный файл /etc/clamd.d/scan.conf содержит довольно подробные комментарий ко всем настройкам и каждая строка в нем описана.

Для поддержки баз антивирусных сигнатур для ClamAV в актуальном состоянии, нужно включить инструмент Freshclam. Создадим резервную копию файла конфигурации:

После чего, запустите команду:

И запустите обновление антивирусных баз:

В процессе обновления, могу появляться ошибки о том, что некоторые обновления не могут быть скачаны. Freshclam автоматически подберет нужное зеркало для успешной загрузки.

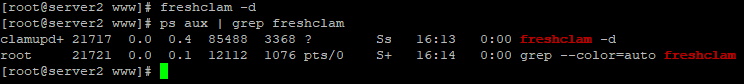

Чтобы freshclam автоматически проверял обновления, можно запустить его с параметром -d:

— таким образом, каждые 2 часа будет выполняться проверка на обновления.

Для удобства запуска создадим файл службы для freshclam:

И добавим содержимое:

Description = freshclam After = network.target Type = forking ExecStart = /usr/bin/freshclam -d -c 4 Restart = on-failure PrivateTmp = true RestartSec = 10sec WantedBy=multi-user.target

Выполним перезапуск демона systemd:

После чего можно запустить и добавить в автозагрузку наш сервис:

Аналогично сервису для freshclam, создадим сервис для самого ClamAV. Конфигурационный файл уже существует, но нужно изменить его название:

Для удобства мы удалили .

Также, измените конфигурацию данного файла:

Description = clamd scanner daemon After = syslog.target nss-lookup.target network.target Type = forking ExecStart = /usr/sbin/clamd -c /etc/clamd.d/scan.conf # Reload the database ExecReload=/bin/kill -USR2 $MAINPID Restart = on-failure TimeoutStartSec=420 WantedBy = multi-user.target

И можно запускать сервис антвируса и добавлять его в автозагрузку:

Features of ClamAV

ClamAV is not a virus scanner that scans our computer in real-time. That is, it will not scan a file when we open it, however, it possesses a number of other noteworthy features, including:

- ClamAV is a command-line scanner.

- The virus database is updated frequently throughout the day.

- It is a milter interface for

- All common email file types are supported natively.

- ClamAV supported various document types like MS Office and Mac Office files, Flash, PDF, HTML, etc.

- The archive formats such as RAR, DMG, Gzip, Zip, OLE2, CHM, Cabinet, SIS, Tar, and Bzip2 are all natively supported.

- This powerful database updater supports scripted updates and digital signatures.

- ELF executable and Portable Executable files packed using FSG, NsPack, wwpack32, MEW, Upack, and obfuscated using SUE, Y0da Cryptor, and others have built-in support.

Работа с графическим интерфейсом ClamTK ClamAV

Если вы предпочитаете использовать графический интерфейс Debian для борьбы с вирусами на вашем Debian, вы можете использовать программу ClamTK, которая легко доступна в Центре ПО Debian.

Установка ClamTK

Чтобы установить ClamTK с помощью Менеджера ПО Debian, выполните следующие шаги:

На панели инструментов/доке действий рабочего стола Debian (нажмите клавишу Super/Windows для доступа к ней) нажмите на значок Debian Software.

Нажмите на значок поиска и введите ClamTK в строке поиска. В результатах поиска будут перечислены соответствующие записи следующим образом:

Запись ClamTK, указанная здесь сверху, поддерживается репозиторием Debian Stable Main. Нажмите на эту запись поиска, чтобы открыть следующее представление:

Нажмите кнопку Install (Установить), чтобы начать процесс установки. Появится следующее диалоговое окно аутентификации, в котором вам нужно будет указать данные для аутентификации.

Обратите внимание, что только авторизованный пользователь может добавлять/удалять и настраивать программное обеспечение в Debian. Введите свой пароль и нажмите кнопку Authenticate

После этого начнётся процесс установки, в котором будет отображаться индикатор выполнения, как показано ниже:

После этого ClamTK будет установлен на вашу систему, и вы получите следующее сообщение после успешной установки:

В приведенном выше диалоговом окне вы можете выбрать прямой запуск ClamTK и даже его немедленное удаление по какой-либо причине.

Как проверить на вирусы

Вы можете запустить ClamTK через командную строку, выполнив следующую команду:

Или используйте строку поиска Application Launcher для запуска приложения следующим образом:

Вот как выглядит утилита ClamTK:

Через этот пользовательский интерфейс вы можете выполнить следующие настройки:

- Просматривать и настраивать свои предпочтения с помощью значка Настройки

- Просмотр и обновление белого списка сканирования через значок Белый список

- Редактировать настройки прокси через значок Сеть

- Запланировать сканирование или обновление сигнатур через значок Планировщик.

Вы можете управлять историей, например:

- Просмотреть предыдущие сканирования с помощью значка История

- Управление файлами, помещенными в карантин, с помощью значка «Карантин».

Управление обновлениями, например:

- Обновление антивирусных сигнатур с помощью значка Обновление.

- настройка предпочтений обновления сигнатур с помощью значка Update Assistant.

Самое главное, вы можете выполнять такие функции сканирования, как:

- Сканировать файл

- Сканировать каталог

- Просмотр репутации файла с помощью значка Анализ

Удаление ClamTK

Если вы хотите удалить ClamTK, который был установлен вышеописанным способом, вы можете удалить его из системы следующим образом:

Откройте Менеджер ПО Debian и найдите ClamTK. Вы увидите статус «Installed» в строке поиска. Нажмите на эту запись и затем нажмите Удалить в следующем представлении:

Система предложит вам диалог аутентификации. Программа будет удалена, когда вы сообщите пароль для пользователя sudo и нажмете Аутентификация в диалоге.

Итак, это были два способа использования антивируса Clam: через командную строку и через пользовательский интерфейс. Вы можете установить и использовать один из них, или даже оба, в зависимости от ваших предпочтений, и убедиться, что ваши файлы Debian свободны от любого вредоносного содержимого.

2 ответа

Терминал

Сначала необходимо обновить описания вирусов с:

Затем можно просканировать для вирусов.

При необходимости запустите с корневых полномочий: .

Примеры:

-

Проверять все файлы на компьютере, отображая название каждого файла:

-

Чтобы проверить все файлы на компьютере, но только отобразить зараженные файлы и позвонить в звонок при нахождении:

-

Чтобы просканировать все файлы на компьютере, но только отобразить зараженные файлы при нахождении и имении этого выполнения в фоновом режиме:

Отметьте — состояние фонового процесса Дисплея путем выполнения команда.

-

Проверять файлы во все пользовательские корневые каталоги:

-

Регистрировать регистрирует корневой каталог и зараженные файлы перемещения к другой папке:

-

Регистрировать регистрирует корневой каталог и удаляет зараженные файлы (ПРЕДУПРЕЖДЕНИЕ: Файлов не стало.):

-

Видеть больше опций:

См.:

- Последняя документация: PDF | HTML

- Должностное лицо ClamAV Wiki

- Ubuntu Wiki

Графический интерфейс пользователя: ClamTK

ClamTk является frontend для ClamAV. Можно установить его через Терминал с:

Можно получить последнюю версию от Битоприемника как пакет Debian.

Существует также (Устаревший) PPA:

Меню сканирования: Здесь можно выбрать файл, папку или устройство для сканирования

Меню представления:

Карантинное меню:

Усовершенствованное меню:

Меню справки: Здесь можно проверить на обновления.

См.:

- ClamTk@Sourceforge

- Справка ClamTk

- ClamTk FAQ

ответ дан

10 April 2018 в 01:00

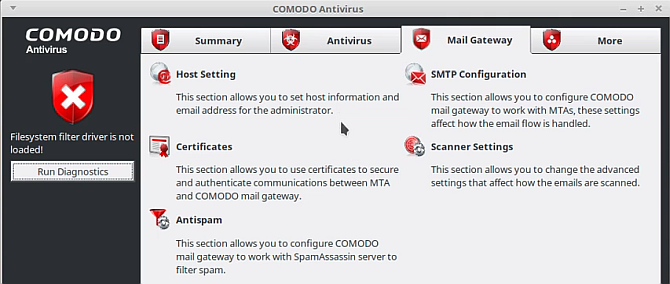

2. Comodo Antivirus для Linux

Comodo делает популярные и безопасные антивирусные продукты для Windows и macOS. Comodo Antivirus for Linux обеспечивает одинаковую превосходную защиту и доступна как для 32-, так и для 64-битных архитектур. Comodo Antivirus for Linux (иногда называемый CAVL) включает в себя поведенческий анализ в реальном времени, мощный сканер по требованию, защиту от фишинга и спама.

Характеристики

- Свободно

- Сканер по требованию, планировщик сканирования, пользовательские профили сканирования

- Регулярные обновления

- Совместимость с широкой платформой

Скачать: Comodo Antivirus для (бесплатно)

Лучшие антивирусы для Linux

Нужен ли в Linux антивирус? Этот вопрос тревожит многих новых пользователей и становится причиной дискуссий между опытными. Недавно я писал статью — Вирусы и Linux, из которой мы узнали, что для Linux не страшны вирусы такими, какими их знают пользователи Windows. Здесь нежелательные последствия могут вызвать в основном невнимательность и неправильные действия пользователя. Например, фишинг сайты, запуск опасных команд с правами рута, а также внешние хакерские атаки.

В Linux совсем другие средства защиты. Это фаерволы, настройка правильных прав доступа, аннонимизация, своевременное обновление системы и в крайнем случае контейнерная виртуализация процессов. Но обычные антивирусы для линукс могут понадобиться когда вы часто имеете дело с Windows-машинами. Все антивирусы для Linux рассчитаны в основном обнаруживать вирусы Windows, таким образом, вы можете сканировать флешки из windows, а также файловую систему Windows если на компьютере установлены две операционные системы.

Ставить антивирус или не ставить, зависит от ваших потребностей. В этой статье мы рассмотрим лучшие антивирусы для Linux, для тех, кто все же решился поставить.

Бесплатное антивирусное решение

ClamAV — это программный инструментарий антивирусного программного обеспечения с открытым исходным кодом, который используется для обнаружения вредоносного программного обеспечения и вирусов в различных операционных системах, включая Linux. Он часто используется на почтовых серверах для сканирования вирусов в электронных письмах. Обновления ClamAV доступны бесплатно.

Вот три причины, по которым вам следует подумать о ClamAV для Linux:

-

У вас есть конфиденциальные данные на вашем компьютере, и вы хотите как можно больше заблокировать ваш компьютер.

-

Вы выполняете двойную загрузку с Windows. Вы можете использовать ClamAV для сканирования всех разделов вашего диска и всех дополнительных дисков на вашем компьютере.

-

Вы хотите создать компакт-диск, DVD или USB для восстановления системы, который может использоваться для устранения неполадок с вирусами на компьютере под управлением Windows.

Используя системный аварийный USB-накопитель с установленным антивирусным пакетом, вы можете искать вирусы без фактической загрузки в операционную систему, и ClamAV предлагает эту возможность для дисков Linux. Это предотвращает появление вирусов при попытке их очистки.