Введение

В предыдущих статьях данного цикла я рассказал о назначении и планировании WSUS-серверов в организации. Разумеется, вы имеете представление о назначении данной серверной роли и понимаете, насколько важны серверы обновлений в вашей организации. В этой статье мы с вами поговорим о начальном развертывании серверов обновлений, а именно об этапе подготовке сервера к установке данной роли, а также о самой установке первого WSUS-сервера в организации. Если быть точнее, то вы узнаете о минимальных требованиях на серверах, которые будут выполнять роль серверов обновлений, о первоначальной настройке брандмауэров, настройке веб-серверов IIS, а также о самом процессе установки и первоначальной настройке серверов обновлений Windows Server Update Services. У большинства читателей данной статьи может возникнуть вопрос: а что же, собственно, нового представляет собой роль WSUS в сервере Windows Sever 2008 R2? Ответ прост. К основным возможностям Windows Server Update Services можно отнести полную поддержку обновлений для операционных систем Windows 7 и Windows Server 2008 R2, поддержку BranchCache, который впервые появился в Windows Server 2008 R2, новые отчеты о состоянии компьютеров и обновлений, позволяющие выполнять гибкую фильтрацию обновлений, которые вы одобряете для установки, а также устранен ряд ошибок, которые были присущи в предшествующих версиях данной роли.

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Центр обновления Windows. Стоит настроить следующие политики:

Название политики

Значение

Описание

Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений

Включить

Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений.

Настройка автоматического обновления

Включить.

Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки.

Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок.

Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда

Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки.

Указать размещение службы обновлений Microsoft в интрасети

Включить.

Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 *

Настройка говорит клиентам, на каком сервере искать обновления.

Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях

Включить

Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям.

Не выполнять автоматическую перезагрузку, если в системе работают пользователи

Включить

Позволит избежать ненужных перезагрузок компьютера во время работы пользователя.

Повторный запрос для перезагрузки при запланированных установках

Включить и выставить значение в минутах, например, 1440

Если перезагрузка была отложена, необходимо повторить запрос.

Задержка перезагрузки при запланированных установках

Включить и выставить значение в минутах, например, 30

Дает время перед перезагрузкой компьютера после установки обновлений.

Разрешить клиенту присоединяться к целевой группе

Включить и задать значение созданной в WSUS группе компьютеров:

— Рабочие станции

— Серверы

— Тестовая группа

Позволяет добавить наши компьютеры в соответствующую группу WSUS.

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate. Нам необходимо создать следующие ключи:

- WUServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- WUStatusServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- TargetGroupEnabled, REG_DWORD — значение 1

- TargetGroup, REG_DWORD — значение целевой группы, например, «Серверы».

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate\AU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

wuauclt.exe /detectnow

Как полностью стереть WSUS и начать заново

Кто-нибудь знает способ полностью стереть WSUS обновлений и начать заново?

Кажется, что в списке есть куча языковых пакетов и всякого мусора, который нам не нужен. После удаления всех нежелательных продуктов, классификаций и языков я хотел бы полностью очистить базу данных WSUS и начать заново. Кажется, что удаление переустановки роли WSUS не помогает, они все еще там. Также попробовал мастер очистки сервера, который, по-видимому, в основном пустая трата времени, он не очистил ни одно из обновлений, которые, как я надеялся, удалят.

Я еще не установил ни одного из них на компьютеры, так что если бы я только мог понять, как я могу полностью стереть все перечисленные обновления и начать снова, но в соответствии с моим новым сокращенным списком продуктов.

Чтобы переустановить WSUS с чистой базой данных, т.е. без предыдущей конфигурации:

Запустите Windows Powershell от имени администратора и используйте следующие команды:

Uninstall-WindowsFeature -Name UpdateServices,Windows-Internal-Database -Restart

Перезапустите пост, удалите ВСЕ в C:\Windows\WID\ папке (для Win 2012 r2).

Затем выполните следующую команду, чтобы переустановить WSUS:

Это работает только на PowerShell 3 или выше. Дополнительная информация здесь: Microsoft TechNet. Удаление ролей и функций сервера

Ответ теперь найден, просто разместите его в интересах любого, кто может столкнуться с этой проблемой.

Кажется, что удаление WSUS и WID Database опция на самом деле не удаляет базу данных WID.

База данных WID может быть удалена путем удаления этой Windows Internal Database функции.

Вам также нужно будет вручную удалить файл C:\windows\WID\Data\susdb.mdf перед повторной установкой.

Диагностика WSUS

Ошибка 80244022 при обновлении windows

Причина ошибки 80244022 — в том, что не запущен сервис обновлений, точнее служба обновлений при подключении к ней выдает ошибку. При попытке открытия сайта (wsus = имя сервера WSUS):

http://wsus:8530/

Выдается сообщение:

Service Unavailable HTTP Error 503. The service is unavailable.

При этом не удается запустить консоль управления WSUS. Перезагрузка службы «WSUS service» не помогает, помогает только перезагрузка IIS и/или всего сервера (это помогает ненадолго).

Причиной зависания службы являются события в логах на сервере WSUS:

Event ID: 5117

Level: Information

Source: Microsoft-Windows-WAS

Description: A worker process serving application pool ‘WsusPool’ has requested a recycle because it reached its private bytes memory limit.

Event ID: 5002

Level: Error

Source: Microsoft-Windows-WAS

Description: Application pool ‘WsusPool’ is being automatically disabled due to a series of failures in the process(es) serving that application pool.

Более подробно — см. по этим ошибкам (event ID) — см. ниже по тексту.

Здесь приводятся неверные решения данной проблемы:

http://www.geek.giriblog.com/windows-error-80244022-solved.htmlhttps://social.technet.microsoft.com/Forums/ru-RU/b30ebfc1-0fb1-48f0-b54c-b372a3aabc10/wsus-80244022-help?forum=wsusru

Правильное решение описано здесь:

Ошибка 80244023 при обновлении windows

Эта проблема связана прежде всего со следующей проблемой: не открывается (или открывается через раз) сайт (wsus = имя сервера WSUS):

http://wsus:8530/

Если при открытии главной web-страницы WSUS отображается ошибка 403:

- зайдите на сервер WSUS

- откройте IIS => Application pools => WSuspool

- проверьте, что версия .NET указана 4.0:

wsuspool => basic settings => .NET CLR version = 4.0.xxxx

Service Unavailable

При попытке открытия сайта (wsus = имя сервера WSUS):

http://wsus:8530/

Выдается сообщение:

Service Unavailable HTTP Error 503. The service is unavailable.

При этом на клиентах при попытке обновления Windows появляются следующие сообщения об ошибках:

ошибка обновления 80244021

ошибка обновления 80244022.

И при попытке открытия консоли WSUS выдается ошибка с предложением «Reset server node».

Причиной являются следующие сообщения в логах Windows на WSUS сервере:

Event ID: 5117

Level: Information

Source: Microsoft-Windows-WAS

Description: A worker process serving application pool ‘WsusPool’ has requested a recycle because it reached its private bytes memory limit.

Event ID: 5002

Level: Error

Source: Microsoft-Windows-WAS

Description: Application pool ‘WsusPool’ is being automatically disabled due to a series of failures in the process(es) serving that application pool.

Решение этой проблемы описано в статье «Windows Server 2012 R2 WSUS Issue: Clients cause the WSUS App Pool to become unresponsive with HTTP 503». Для решения проблем, отображаемых в данных сообщениях об ошибках, необходимо произвести изменение (оптимизацию) настроек IIS, в т.ч. таких параметров как private memory, Queue Length, Maximum Failures, Maximum Failures и «Service Unavailable» Response Type. Оптимальные значения этих настроек см. в разделе «настройка Internet Information Services».

Если не открывается консоль WSUS

Если не открывается консоль WSUS, предлагает сделать reset server node — сначала можно сделать этот reset node, после чего:

- почистить настройки консоли: удалить файл в папке %appdata%\Microsoft\MMC\

- перезагрузить службу WSUS Service

- перезагрузить IIS

- перезагрузить SQL

Использование групповой политики для заполнения кругов развертывания

Консоль администрирования WSUS предоставляет удобный интерфейс для управления исправлениями и обновлениями компонентов Windows 10. Если требуется добавить в соответствующий круг развертывания WSUS достаточно много компьютеров, выполнение этой операции вручную с использованием консоли администрирования WSUS может занять много времени. В таких случаях целесообразно использовать для выбора нужных компьютеров групповую политику, которая автоматически добавит их в нужный круг развертывания WSUS в зависимости от их группы безопасности Active Directory. Эта процедура называется указание на стороне клиента. Прежде чем включать в групповой политике указание на стороне клиента необходимо настроить принятие назначений компьютеров в WSUS с помощью групповой политики

Настройка WSUS для указания на стороне клиента с использованием групповой политики

-

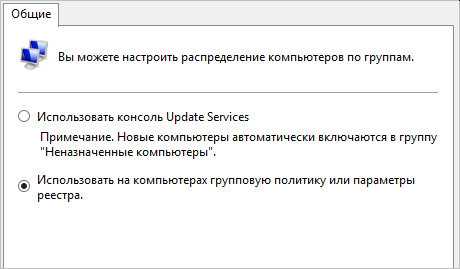

Откройте консоль администрирования WSUS и перейдите в раздел Имя_сервера\Параметры, а затем щелкните Компьютеры.

-

В диалоговом окне Компьютеры выберите Использовать групповую политику или параметры реестра на компьютерах, а затем нажмите кнопку ОК.

Примечание.

Этот параметр можно задать только по принципу «или — или». Если вы включаете в WSUS использование групповой политики для назначения групп, вы больше не сможете вручную добавлять компьютеры на консоли администрирования WSUS до тех пор, пока не вернете первоначальные настройки.

Подготовив WSUS к указанию на стороне клиента, выполните следующие шаги, чтобы использовать групповую политику для настройки указания на стороне клиента.

Настройка указания на стороне клиента

Совет

При использовании указания на стороне клиента целесообразно присвоить группам безопасности те же имена, что и кругам развертывания. Это упрощает процесс создания политики и позволяет избежать ошибок при добавлении компьютеров в круги.

-

Откройте консоль управления групповая политика (gpmc.msc).

-

Разверните узел Лес\Домены\Your_Domain.

-

Щелкните правой кнопкой мыши Ваш домен и выберите Создать объект групповой политики в этом домене и связать его.

-

В диалоговом окне Новый объект групповой политики введите WSUS — указание на стороне клиента — Круг 4 — широкая группа бизнес-пользователей (имя нового объекта групповой политики).

-

Щелкните правой кнопкой мыши объект групповой политики WSUS — указание на стороне клиента — Круг 4 — широкая группа бизнес-пользователей и нажмите Изменить.

-

В редакторе управления групповыми политиками выберите Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Центр обновления Windows.

-

Щелкните правой кнопкой мыши Включить указание на стороне клиента и выберите Изменить.

-

В диалоговом окне Включение указания на стороне клиента выберите Включить.

-

В поле Имя целевой группы для данного компьютера введите Круг 4 — широкая группа бизнес-пользователей. Это имя круга развертывания в WSUS, в который будут добавлены эти компьютеры.

Warning

Имя целевой группы должно соответствовать имени группы компьютеров.

- Закройте редактор управления групповыми политиками.

Теперь все готово для развертывания этого объекта групповой политики в соответствующей группе безопасности компьютера для круга развертывания Круг 4 — широкая группа бизнес-пользователей.

Указание группы в качестве области действия объекта групповой политики

-

На консоли управления групповыми политиками выберите политику WSUS — указание на стороне клиента — Круг 4 — широкая группа бизнес-пользователей.

-

Перейдите на вкладку Область.

-

В разделе Фильтры безопасности удалите группу безопасности по умолчанию ПРОШЕДШИЕ ПРОВЕРКУ, а затем добавьте группу Круг 4 — широкая группа бизнес-пользователей.

В следующий раз когда клиенты в группе безопасности Круг 4 — широкая группа бизнес-пользователей получат свою политику компьютера и обратятся в WSUS, они будут добавлены в круг развертывания Круг 4 — широкая группа бизнес-пользователей.

Поведение очистки WSUS начиная с версии 1806

Начиная с версии 1806, параметр очистки WSUS возникает после каждой синхронизации и делает следующие элементы очистки:

- Параметр «Просроченные обновления»

Серверы WSUS для вторичных сайтов не запускают очистку WSUS для просроченных обновлений.

для серверов WSUS на cas и основных сайтах.

- Диспетчер конфигурации создает список перенаправленных обновлений из своей базы данных. Список основан на свойстве компонентов точки обновления программного обеспечения.

- Срок действия элементов конфигурации обновлений, которые соответствуют критериям поведения supersedence, истекает в консоли Configuration Manager.

- Обновления в WSUS для CAS и основных сайтов отклонимы, но не для вторичных сайтов.

- Очистка элементов конфигурации программного обеспечения в базе данных Configuration Manager происходит каждые семь дней и удаляет нежелательные обновления с консоли.

Примечание

«Месяцы ожидания перед истечении срока действия перенастройки» основан на дате создания нового обновления. Например, если для этого параметра используется 2 месяца, обновления, которые были замечены, будут отклонимы в WSUS и истекают в Configuration Manager, когда срок действия обновления для суперсериалов составляет 2 месяца.

Все техническое обслуживание WSUS необходимо запускать вручную на дополнительных базах данных WSUS сайта. Следующие параметры мастера очистки WSUS Server не запускаться на cas и основных сайтах:

-

Неиспользованые обновления и изменения обновлений

-

Компьютеры, не связывающиеся с сервером

-

Нежелательные файлы обновления

Дополнительные сведения и инструкции см. в полном руководстве по блогам технического обслуживания Microsoft WSUS и Configuration Manager SUP.

Как открыть PowerShell 7

После завершения установки вы можете открыть PowerShell 7 несколькими способами.

Если вы выбрали параметры «Add PowerShell to Path Environment Variable» и «Add ‘Open here’ Context Menus to Explorer», вы можете ввести в командной строке

pwsh

или щёлкнуть правой кнопкой мыши любую папку и выбрать PowerShell 7 → Open here.

Однако одним из самых простых способов является ввод в строку поиска «pwsh». После этого нажмите Enter или кликните на иконке PowerShell мышкой. Здесь же вы можете запустить PowerShell 7 с правами Администратора.

Чтобы убедиться, что вы используете PowerShell 7, посмотрите на заголовок окна:

Для обновления справки выполните команду:

Update-Help

Если предыдущая команда завершилась ошибкой, то попробуйте обновить справку так:

Update-Help -UICulture en-US

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

Установка Microsoft Report Viewer

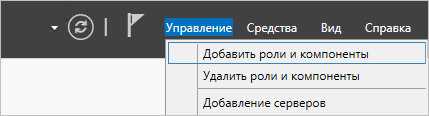

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

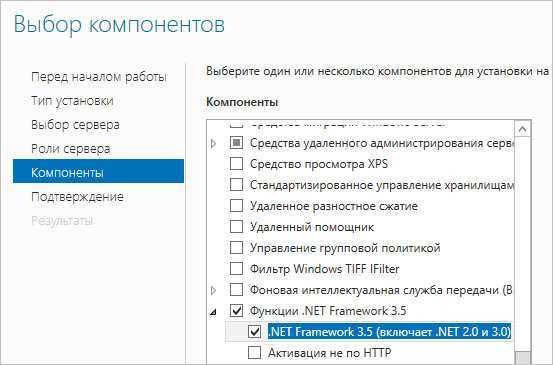

… и среди компонентов на соответствующей странице выбираем .NET Framework 3.5:

Продолжаем установку и завершаем ее.

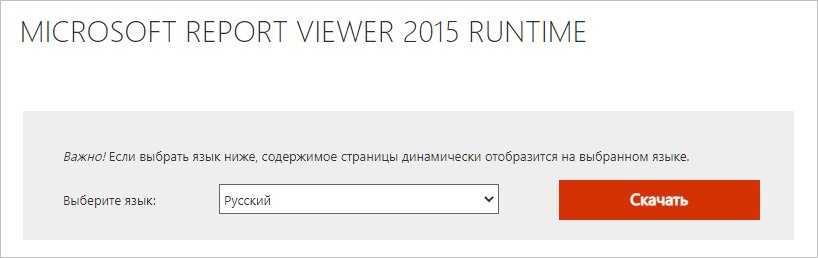

Для загрузки Microsoft Report Viewer переходим на страницу https://www.microsoft.com/ru-ru/download/details.aspx?id=45496 и скачиваем установочный пакет:

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

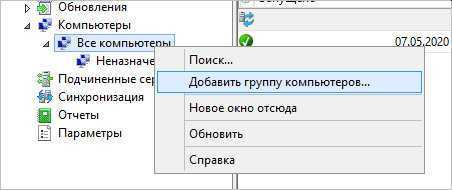

В консоли управления WSUS переходим в Компьютеры — кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров…:

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

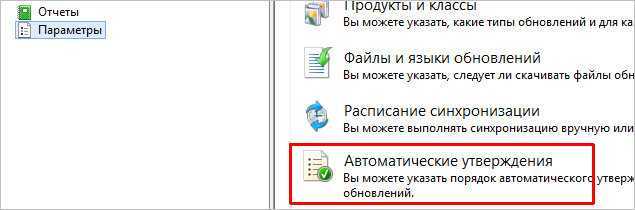

В консоли управления WSUS переходим в раздел Параметры — Автоматические утверждения:

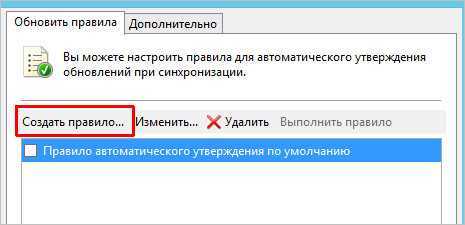

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

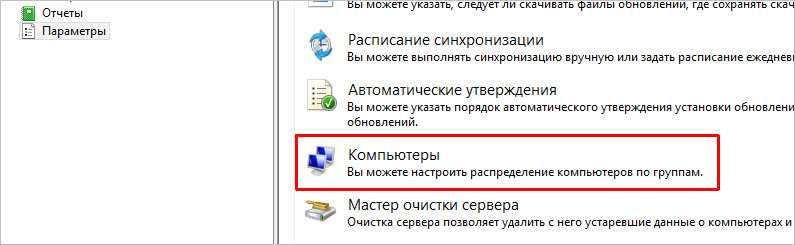

В консоли WSUS переходим в Параметры — Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

3.2. Настройка правил автоматического утверждения

Автоматические утверждения позволяют указать, как автоматически подтверждать установку обновлений для выбранных групп и как утверждать изменения существующих обновлений.

Настройка автоматических утверждений

-

В консоли администрирования WSUS в разделе Службы обновления разверните сервер WSUS и щелкните Параметры. Откроется окно Параметры .

-

В окне Параметры щелкните Автоматические утверждения. Откроется диалоговое окно «Автоматические утверждения».

-

В разделе Правила обновления нажмите кнопку Создать правило. Откроется диалоговое окно Добавление правила.

-

В окне Добавление правила в разделе Шаг 1. Выбор свойств выберите любой параметр или сочетание параметров:

-

Когда обновление затрагивает конкретный класс

-

Когда обновление затрагивает конкретный продукт

-

Установить крайний срок для утверждения

-

-

В разделе Шаг 2. Изменение свойств щелкните каждый из перечисленных параметров и выберите соответствующие значения для каждого из них.

-

В разделе Шаг 3. Выбор имени введите имя правила и щелкните ОК.

-

Нажмите ОК , чтобы закрыть диалоговое окно «Автоматические утверждения».

Установка WSUS

До того, как производить оптимизацию WSUS, рекомендуем еще в процессе установки принять решение о некоторых параметрах установки. Итак, наши рекомендации:

MS SQL база данных вместо Windows Internal Database

Определитесь, в какой базе данных будет храниться WSUS. Рекомендации таковы:

- Устанавливаем MS SQL Server. Мало того, что эта СУБД рассчитана на большие объемы данных (чего здесь не требуется), так она еще позволяет легко и удобно обслуживать базу данных (что требуется регулярно).

- Установить MS SQL базу данных можно также на отдельном сервере (типа SQL сервера для IT служб), что в случае использования виртуальных машин позволяет сэкономить ресурсы, в первую очередь оперативную память: SQL нужен для WSUS, Kaspersky Security Center, службы мониторинга сети и т.д.

Перенос базы WSUS на другой диск

Оказывается это достаточно простая задача:

- Создаем папку WSUS там, куда вы хотите перенести файлы обновлений. Например я создал папку на диске F: — F:\Wsus\

- Запускаем командную строку под правами администратора

- Переходим в папку с утилитой wsusutil командой:

cd C:\Program Files\Update Services\Tools

Запускаем команду, которая начнет перенос файлов обновлений:

wsusutil.exe movecontent F:\WSUS F:\WSUS\wsus.log

Если Вы не хотите чтобы перемещались сами файлы обновлений (не хотите ждать пока они скопируются) тогда добавляем -skipcopy:

wsusutil.exe movecontent F:\WSUS F:\WSUS\wsus.log -skipcopy

Где «F:\WSUS\wsus.log» — расположение лог-файла процесса переноса. Когда перенос закончится удаляем по старому адресу папки WSUS (кроме UpdateServicesDbFiles). У меня файлы обновлений WSUS хранились по адресу D:\WSUS. В этой папке есть три подпапки:

- UpdateServicesDbFiles — эту папку НЕ удаляем, она не переносится вышеописанной командой. В ней хранятся файлы баз данных которые содержат информацию о компьютерах, обновлениях, их статусах и настройках WSUS-сервера. Как раз то, что нужно включать в резервную копию

- WsusContent — удаляем, она переносится. Именно эта папка самая большая, в ней хранятся все скачанные обновления вашим WSUS-сервером. Эту папку не обязательно включать в бекап. В случае утери папки нужно выполнить команду «wsusutil.exe reset», это запустит процес проверки соответствия обновлений в базе данных обновлениям на жестком диске. В случае, если обновления повреждены, WSUS скачивает их повторно.

- UpdateServicesPackages — тоже удаляем. В ней хранятся опубликованные Вами пакеты, если вы ничего не публиковали она будет пустая.

Оптимизация WSUS

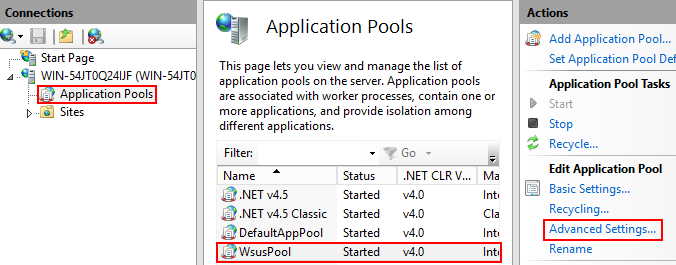

Настройка Internet Information Server

В конфигурации «по-умолчанию» пул приложений «WsusPool» настроен неоптимально. Давайте донастроим его. Для этого запустите оснастку IIS, откройте «Application pools», выберите WsusPool и откройте «Advanced settings»:

По умолчанию процессу w3wp.exe выделяется мало памяти. Давайте уберем лимиты:

В поле «Private Memory Limit (KB)» установите в качестве лимита 0

При большом количестве клиентов WSUS, особенно получающих обновления впервые, рекомендуем увеличить следующие параметры:

- В поле «Queue Length» установите значение 25 000 или даже 50 000 (по умолчанию там всего 1000).

- Если у Вас используется NUMA, в поле «Maximum Worker Processes» поставьте значение 0 (по умолчанию 1). Если Вы не знаете, поддерживает ли сервер NUMA, оставьте значение по умолчанию.

- В поле «»Service Unavailable» Response Type» поставьте значение TcpLevel (по умолчанию — HttpLevel).

- В поле «‘Failure Interval (minutes)» поставьте значение 30 (по умолчанию 5).

- В поле «Maximum Failures» поставьте значение 60 (по умолчанию 5)

После изменения настроек перезагрузите сервер или только IIS. Для перезагрузки IIS выполните в командной строке от имени администратора:

Настройка TempDB

Настройте базу TempDB: укажите количество файлов базы данных равным количеству процессоров на SQL сервере. Если количество процессоров больше 8, используйте 8 файлов в базе данных TempDB.

Microsoft рекомендует:

As a general rule, if the number of logical processors is less than or equal to 8, use the same number of data files as logical processors. If the number of logical processors is greater than 8, use 8 data files and then if contention continues, increase the number of data files by multiples of 4 (up to the number of logical processors) until the contention is reduced to acceptable levels or make changes to the workload/code.

Убедитесь, что сервер WSUS доступен из клиента.

Убедитесь, что вы можете получить доступ к URL-адресу и скачать файл без ошибок.

Если сервер WSUS недоступен для клиента, наиболее вероятные причины:

- На клиенте возникла проблема с разрешением имен.

- Существует проблема, связанная с сетью, например проблема с конфигурацией прокси-сервера.

Используйте стандартные процедуры устранения неполадок, чтобы убедиться, что разрешение имен работает в сети. Если разрешение имен работает, следующим шагом является проверка проблем с прокси-сервером. Проверьте windowsupdate.log (C:\windows), чтобы узнать, есть ли какие-либо ошибки, связанные с прокси-сервером. Вы можете выполнить команду, чтобы проверить параметры прокси-сервера WinHTTP.

Если возникают ошибки прокси-сервера, перейдите в раздел Internet ExplorerTools ConnectionsLAN Settings (Параметры локальной сетидля средств>> Internet Explorer>), настройте правильный прокси-сервер, а затем убедитесь, что у вас есть доступ к указанному URL-адресу WSUS.

После этого эти параметры прокси-сервера пользователя можно скопировать в параметры прокси-сервера WinHTTP с помощью команды . После указания параметров прокси-сервера запустите из командной строки и проверьте windowsupdate.log на наличие ошибок.

Проблема 3. Сбой синхронизации на Windows Server 2012 и Windows Server 2012 серверах WSUS R2, которые применяют только обновления для системы безопасности

Windows Server 2012 и Windows Server 2012 обслуживания R2 содержат следующие дорожки обновлений:

- Обновление только для системы безопасности, которое не является накопительным. Он содержит только исправления безопасности. Например, 9 июня 2020 г. — KB4561673 (обновление только для системы безопасности).

- Ежемесячный накопительный пакет, который является накопительным. Он содержит все исправления безопасности из обновления только для системы безопасности, а также исправления, не относящиеся к безопасности. Например, 9 июня 2020 г. — KB4561666 (ежемесячный накопительный пакет).

СЛУЖБЫ WSUS в Windows Server 2012 и Windows Server 2012 R2 не могут использовать TLS 1.2 для синхронизации, если не установлен один из следующих ежемесячных накопительных пакетов или более поздний ежемесячный накопительный пакет:

- 27 июня 2017 г. — KB4022721 (предварительная версия ежемесячного накопительного пакета) для Windows Server 2012

- 27 июня 2017 г. — KB4022720 (предварительная версия ежемесячного накопительного пакета) для Windows Server 2012 R2

Изменение, позволяющее WSUS использовать TLS 1.2, не является исправлением безопасности, оно включается только в ежемесячные накопительные пакеты.

Некоторые пользователи предпочитают устанавливать только обновления только для системы безопасности и никогда не устанавливать ежемесячные накопительные пакеты. Таким образом, на серверах WSUS не установлено обновление, которое включает ПРОТОКОЛ TLS 1.2. После изменения конечной https://sws.update.microsoft.com точки для приема только подключений TLS 1.2 эти серверы WSUS больше не смогут синхронизироваться с конечной точкой. Эта проблема также возникает на только что установленном сервере WSUS Windows Server 2012 или Windows Server 2012 R2, на котором не установлены ежемесячные накопительные пакеты.

Устранение проблемы 3

Если на сервере WSUS установлены правильные обновления, службы WSUS будут регистрируют, какие версии SSL/TLS включены при запуске. На сервере WSUS выполните следующие действия.

-

Перезапустите службу WSUS.

-

Запустите из командной строки с повышенными привилегиями, чтобы заставить WSUS пройти последовательность запуска.

-

Откройте консоль WSUS и подключитесь к серверу.

-

Откройте , выполните поиск записей, которые начинаются с протокола SCHANNEL. Вы должны увидеть записи, похожие на следующий пример:

Если вы не можете найти эти записи, это означает, что обновление, включающее ПРОТОКОЛ TLS 1.2, не установлено.

При сбое синхронизации SoftwareDistribution.log регистрирует следующее сообщение об ошибке:

На следующем снимке экрана показана сетевая запись попытки подключения.

В сетевом захвате кадр 95 — это пакет Client Hello, использующий TLS 1.0. Кадр 96 — это пакет RST из https://sws.update.microsoft.com. Так как конечная точка поддерживает только подключения TLS 1.2, она запрещает подключение, а затем выдает ответ на сброс. Сервер WSUS будет пытаться несколько раз, прежде чем он сдастся. Поэтому эта последовательность повторяется.

Решение проблемы 3

Чтобы устранить эту проблему, установите последнюю версию ежемесячного накопительного пакета для Windows Server 2012 или Windows Server 2012 R2. Также примените , чтобы предотвратить сбой импорта вручную.

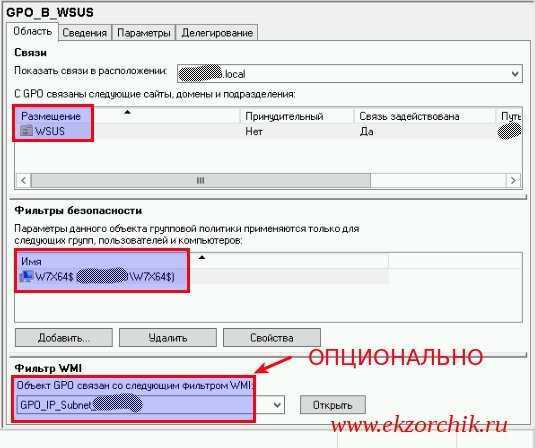

Подключаем WSUS сервер через GPO

Прочитано: 3 776

Задача: Разобрать настройки посредством которых будет осуществлять прописывание сервера WSUS на рабочие станции под управлением Windows дабы рабочие системы получали последние обновления не из интернета, а из локальной сети одобренные системным администратором.

После того, как установили роль WSUS на систему Windows Server 2012 R2 Std нужно в оснастке Update Services перейти в Options — Computers где изменить дефолтную настройку с «Use the Update Services console» на «Use Group Policy or registry settings on computers» после нажать Apply — Ok, т. е. Только через управление групповыми политиками назначение сервиса WSUS производить регистрацию на сервере WSUS.

Затем предопределяю (Approve) какие пакеты обновлений нужно устанавливать и нацеливаю их на группу или если удалить/отменить то (Decline).

Авторизуюсь на домен контроллере с правами пользователя входящим в группу Domain Admins

Запускаю оснастку Group Policy Management и создаю политику направленную на рабочие станции или группу рабочих станций:

Win +X → Control Panels — Administrative Tools (Администрирование) — Управление групповой политикой и в текущем домене создаю: GPO_WSUS

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Системные службы:

Центр обновления Windows → ставлю галочку у «Определить следующий параметр политики» и «Выберите режим запуска службы» на «Автоматически» после чего нажимаю «Применить» и «ОК».

Конфигурация компьютера → Политики → Административные шаблоны → Компоненты Windows → Центр обновления Windows

- Указать размещение службы обновления Майкрософт в интрасети: Включено

- Укажите службу обновлений в интрасети для поиска обновлений: https://srv-wsus.polygon.local:8530

- Укажите сервер статистики в интрасети: https://srv-wsus.polygon.local:8530

и нажимаю Применить и OK.

- Настройка автоматического обновления: Включено

- Настройка автоматического обновления: 4 — авт. Загрузка и устан. По расписанию

Установка по расписанию — день: 0 — ежедневно

Установка по расписанию — время: 20.00

и нажимаю Применить и OK.

- Разрешить клиенту присоединение к целевой группе: Включено

- Имя целевой группы для данного компьютера: office2010

и нажимаю Применить и OK.

- Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователи: Включено

- Включить рекомендуемые обновления через автоматическое обновление: Включено

- Разрешить немедленную установку автоматических обновлений: Включено

- Частота поиска автоматических обновлений: Включено (6часов)

На сервере с ролью WSUS я отметил для пакета Office 2010, что устанавливать мне необходимо (Products and Classifications): Critical Updates, Definition Updates, Feature Packs, Security Updates, Service Packs, Update Rollups.

После нужно добавить в политику вкладка «Делегирование» права для группу «Прошедшие проверку»: чтение, дабы рабочие станции не получали сообщение при формировании результирующей: «Отказано в доступе (фильтрация ограничений безопасности») через gpresult /f /h gp.html

Итог политики:

- Связи: Размещение: OU=WSUS

- Фильтры безопасности: Имя компьютера в домене

- Фильтр WMI: опционально.

Теперь переключаюсь к рабочей станции на которую назначена данная групповая политика, у меня это W7X64 с установленным пакетом Microsoft Office 2010 Pro Rus и дабы система вот прям сейчас получила данную политику в консоли командной строки хоть из под пользователя или администратора домена запускаю команду: gpupdate /force, а после отправить систему в перезагрузку (shutdown /r /t 3) или дождаться покуда рабочая станция перезагрузится.

На заметку: и вот что еще служба Windows Updates на рабочих станциях должна быть включена: sc config wuauserv start= auto, net start wuauserv

На заметку: Если политика не применяется, то следует обратиться к лог файлу: C:\Windows\WindowsUpdate.txt дабы разъяснить данную ситуацию.

Когда политика будет применена к рабочей станции, то открыв оснастку Update Services: Computer — All Computers — группа office2010, выставив фильтр: Status: any и нажав Refresh искомый компьютер(ы) отобразятся здесь и % отношение к установленным пакетам назначенных политикой.

На заметку: многие обновления могут не устанавливать на ПК, т. к. они зависят от установки предшествующих обновлений и покуда WSUS сервер не синхронизируется с сервером обновлений Майкрософта, а после обновления не будут назначены на группу, они не смогут установиться на ПК.

У меня все получилось, заметка полностью работоспособна. На этом всё, с уважением автор блога Олло Александр aka ekzorchik.